wireshark抓包实验之TCP(陕师大)

wireshark 抓取tcp信息原理

wireshark 抓取tcp信息原理

Wireshark是一款常用的网络协议分析工具,可以用来抓取和分析网络中的数据包,包括TCP信息。

以下是使用Wireshark抓取TCP信息的基本原理:

1. 监听网络接口:Wireshark需要将网络接口(如以太网、WiFi等)置于

监听模式,以便捕获经过网络接口的数据包。

2. 过滤数据包:在抓取数据包时,Wireshark可以通过过滤器来限制抓取的数据包类型和范围,以便只捕获感兴趣的TCP数据包。

3. 分析TCP数据包:当TCP数据包经过网络接口时,Wireshark会捕获这些数据包并进行分析。

TCP协议的数据包结构包括源端口和目的端口、序列号、确认号、窗口大小等。

这些信息可以帮助Wireshark识别和分类TCP

数据包。

4. 显示结果:Wireshark会将抓取到的TCP数据包以易于理解的格式展示

在屏幕上,用户可以查看每个数据包的详细信息,如源IP地址、目的IP地址、端口号、序列号等。

通过以上步骤,用户可以使用Wireshark抓取和分析TCP信息,了解网络

中TCP数据包的传输情况,从而进行故障排除、性能分析和安全审计等操作。

wireshark抓包实验报告

wireshark抓包实验报告Wireshark抓包实验报告1. 实验简介本次实验旨在通过使用Wireshark软件进行网络抓包,深入了解网络通信过程中的数据传输和协议交互。

通过分析抓包数据,我们可以了解网络流量的组成、协议的运作方式以及网络安全的相关问题。

2. 实验准备在进行实验之前,我们需要准备一台运行Wireshark软件的计算机,并连接到一个网络环境中。

Wireshark是一款开源的网络协议分析工具,可以在各种操作系统上运行。

安装并配置好Wireshark后,我们就可以开始进行抓包实验了。

3. 实验步骤3.1 启动Wireshark打开Wireshark软件,选择需要抓包的网络接口。

Wireshark会监听该接口上的所有网络流量,并将其显示在界面上。

3.2 开始抓包点击“开始”按钮,Wireshark开始抓取网络数据包。

此时,我们可以看到界面上实时显示的数据包信息,包括源地址、目标地址、协议类型等。

3.3 过滤抓包数据由于网络流量非常庞大,我们可以使用过滤器来筛选出我们感兴趣的数据包。

Wireshark提供了丰富的过滤器选项,可以根据协议、源地址、目标地址等条件进行过滤。

3.4 分析抓包数据选中某个数据包后,Wireshark会显示其详细信息,包括协议分层、数据字段等。

通过分析这些信息,我们可以了解数据包的结构和内容,进一步了解网络通信的细节。

4. 实验结果与讨论在实验过程中,我们抓取了一段时间内的网络流量,并进行了分析。

通过对抓包数据的观察和解读,我们得出了以下几点结果和讨论:4.1 协议分层在抓包数据中,我们可以清晰地看到各种协议的分层结构。

从物理层到应用层,每个协议都承担着不同的功能和责任。

通过分析协议分层,我们可以了解协议之间的关系,以及它们在网络通信中的作用。

4.2 数据传输过程通过分析抓包数据,我们可以追踪数据在网络中的传输过程。

我们可以看到数据包从源地址发送到目标地址的路径,了解中间经过的路由器和交换机等设备。

Wireshark抓包实验

Wireshark抓包实验报告一、实验名称TCP报文分析二、实验目的利用wireshark抓包工具抓取网络数据包,分析传输层TCP协议,加强对教材知识的理解,特别是TCP连接的特征,三次握手建立连接,累计确认方式,以及报文段的数据结构。

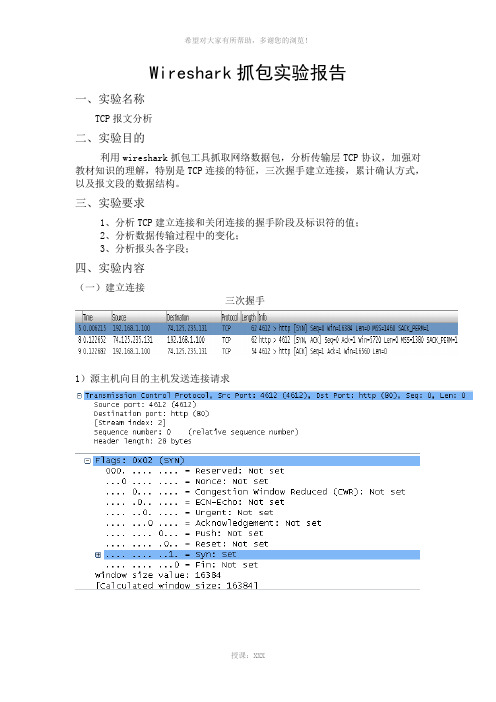

三、实验要求1、分析TCP建立连接和关闭连接的握手阶段及标识符的值;2、分析数据传输过程中的变化;3、分析报头各字段;四、实验内容(一)建立连接三次握手1)源主机向目的主机发送连接请求报头:源端口号:4612目的端口号:http(80)序列号:0(源主机选择0作为起始序号)报头长度:28字节标志位:仅SYN设为1,请求建立连接,ACK:not set 窗口大小:16384字节选项字段:8字节2)目的主机返回确认信号报头:源端口号:http(80)目的端口号:4612序列号:0(目的主机选择0作为起始序号)报头长度:28字节标志位:SYN设为1,ACK设为1,确认允许建立连接窗口大小:5720字节选项字段:8字节3)源主机再次返回确认信息,并可以携带数据报头:源端口号:4612目的端口号:http(80)序列号:1(发送的报文段编号)报头长度:22字节标志位:SYN=1,ACK=1窗口大小:16560字节(二)关闭连接四次握手1)源主机向目的主机发送关闭连接请求,FIN=12)目的主机返回确认信号,ACK=13)目的主机允许关闭连接,FIN=14)源主机返回确认信号,ACK=1五、总结及心得体会TCP协议是传输层的最重要的内容,面向连接,可靠传输,提供流量控制和拥塞控制,对TCP协议的理解和掌握有助于对网络层的学习。

通过抓包实验,对wireshark软件的操作更为熟练了,对教材所讲的内容也有了巩固。

(注:可编辑下载,若有不当之处,请指正,谢谢!)。

wireshark抓包实验报告

wireshark抓包实验报告Wireshark抓包实验报告引言:网络是现代社会中不可或缺的一部分,人们在日常生活中几乎无时无刻不在使用网络。

然而,网络的复杂性使得网络问题的排查变得困难。

Wireshark作为一款强大的网络抓包工具,可以帮助我们深入分析网络数据包,从而更好地理解和解决网络问题。

本文将介绍Wireshark的基本原理和使用方法,并通过实际抓包实验来验证其功能和效果。

一、Wireshark的基本原理Wireshark是一款开源的网络协议分析工具,可以运行在多个操作系统上。

它通过捕获网络接口上的数据包,并将其解析成可读的形式,以便我们进行深入分析。

Wireshark支持多种协议,包括以太网、无线网络、TCP/IP等,使得我们能够全面了解网络通信的细节。

二、Wireshark的使用方法1. 下载和安装Wireshark可以从其官方网站上免费下载,根据自己的操作系统选择合适的版本进行安装。

安装完成后,打开Wireshark并选择要抓包的网络接口。

2. 抓包设置在开始抓包之前,我们需要进行一些设置以确保我们能够捕获到想要分析的数据包。

首先,我们可以设置抓包过滤器来过滤出特定的数据包,以减少不必要的干扰。

其次,我们可以选择是否启用深度分析,以获取更详细的协议信息。

3. 开始抓包一旦设置完成,我们可以点击“开始”按钮开始抓包。

Wireshark将开始捕获网络接口上的数据包,并将其显示在主界面上。

我们可以看到每个数据包的详细信息,包括源IP地址、目标IP地址、协议类型等。

4. 数据包分析Wireshark提供了丰富的功能和工具,使得我们可以对抓包的数据包进行深入分析。

我们可以通过点击每个数据包来查看其详细信息,并根据需要进行过滤、排序和搜索。

此外,Wireshark还提供了统计功能,帮助我们了解网络流量的情况。

三、实验验证为了验证Wireshark的功能和效果,我们进行了一次抓包实验。

实验中,我们使用Wireshark抓取了一段时间内的网络数据包,并进行了分析。

WireShark抓取TCP与UDP包

1.引上次我们说了IPS测试,对大家来说,基本没什么给予,不过提到个WireShark抓包软件,这个软件与软件背后的知识模块倒是很值得学习的,想当初测试IPS所用的数据包都是应用这个软件来抓的(保存格式为.pcap,供Tomahawk做发包)。

用WireShark抓包一是方便,因为它在Windows平台上,图形界面,易操作,二是其强大的过滤器决定了这个抓包器的地位(关于过滤器的使用,可参见其软件的Help->Manual Pages->WireShark Filter帮助),三是该软件对所抓的包有十分详细的解释,很适合学习,特别是对网络协议的熟悉与掌握。

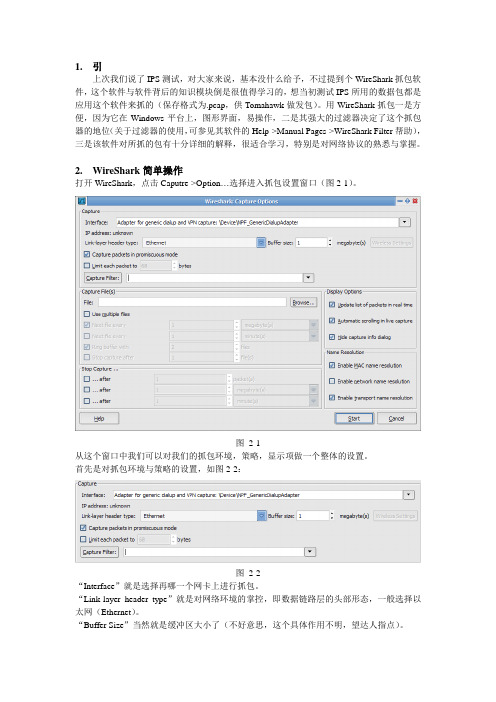

2.WireShark简单操作打开WireShark,点击Caputre->Option…选择进入抓包设置窗口(图2-1)。

图2-1从这个窗口中我们可以对我们的抓包环境,策略,显示项做一个整体的设置。

首先是对抓包环境与策略的设置,如图2-2:图2-2“Interface”就是选择再哪一个网卡上进行抓包。

“Link-layer header type”就是对网络环境的掌控,即数据链路层的头部形态,一般选择以太网(Ethernet)。

“Buffer Size”当然就是缓冲区大小了(不好意思,这个具体作用不明,望达人指点)。

“Caputre packets in promiscuous mode”当然就是开启网卡的混杂模式,使得软件对网络上经过该网卡的包都捕获下来。

“Limit packet to”就是限制抓包的大小。

“Capture Filter”就是过滤器,用于对抓包的类型进行控制。

点击,可以选择已有的过滤器。

其次,“Stop Capture…”栏,就是可以设置抓包的停止条件,分别可以从抓包数,抓包的总大小,抓包时间进行设置。

再次,“Display Options”设置显示选项,其下三点内容包括抓包实施更新显示,自动滚屏,隐藏捕捉信息对话框。

wireshark抓包实验之HTTP(陕师大)

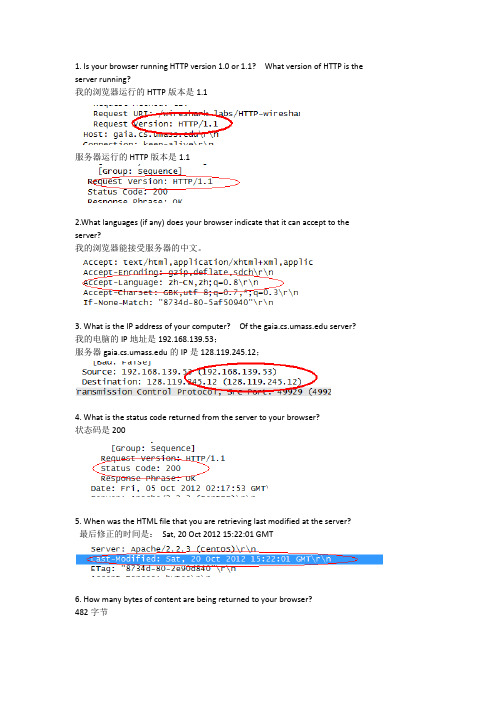

1. Is your browser running HTTP version 1.0 or 1.1? What version of HTTP is the server running?我的浏览器运行的HTTP版本是1.1服务器运行的HTTP版本是1.12.What languages (if any) does your browser indicate that it can accept to the server?我的浏览器能接受服务器的中文。

3. What is the IP address of your computer? Of the server? 我的电脑的IP地址是192.168.139.53;服务器的IP是128.119.245.12;4. What is the status code returned from the server to your browser?状态码是2005. When was the HTML file that you are retrieving last modified at the server?最后修正的时间是:Sat, 20 Oct 2012 15:22:01 GMT6. How many bytes of content are being returned to your browser?482字节7. By inspecting the raw data in the packet content window, do you see any headerswithin the data that are not displayed in the packet-listing window? If so, nameone.?8. Inspect the contents of the first HTTP GET request from your browser to theserver. Do you see an “IF-MODIFIED-SINCE” line in the HTTP GET?无,因为IE 浏览器选择工具-Internet 选项-删除文件,钩选“删除全部文件”从你的浏览器中移除缓存的文件9. Inspect the contents of the server response. Did the server explicitly return thecontents of the file? How can you tell?Yes10. Now inspect the contents of the second HTTP GET request from your browser tothe server. Do you see an “IF-MODIFIED-SINCE:” line in the HTTP GET? Ifso, what information follows the “IF-MODIFIED-SINCE:” header?有显示的内容:If-Modified-Since: Fri, 05 Oct 2012 05:25:01 GMT\r\n11. What is the HTTP status code and phrase returned from the server in response tothis second HTTP GET? Did the server explicitly return the contents of the file?Explain.状态码是304;没有显示返回文件的具体内容,而是返回304 告诉客户端其本地cache 的页面是最新的,于是客户端就可以直接从本地加载页面了,这样在网络上传输的数据就会大大减少,同时也减轻了服务器的负担。

wireshark抓包分析实验报告

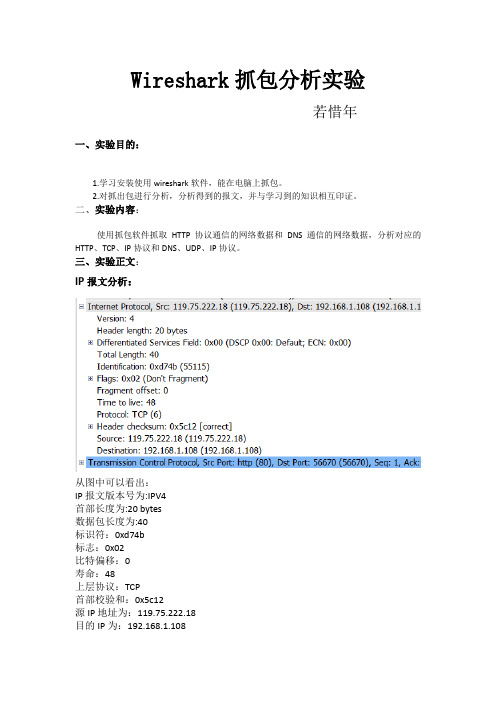

Wireshark抓包分析实验若惜年一、实验目的:1.学习安装使用wireshark软件,能在电脑上抓包。

2.对抓出包进行分析,分析得到的报文,并与学习到的知识相互印证。

二、实验内容:使用抓包软件抓取HTTP协议通信的网络数据和DNS通信的网络数据,分析对应的HTTP、TCP、IP协议和DNS、UDP、IP协议。

三、实验正文:IP报文分析:从图中可以看出:IP报文版本号为:IPV4首部长度为:20 bytes数据包长度为:40标识符:0xd74b标志:0x02比特偏移:0寿命:48上层协议:TCP首部校验和:0x5c12源IP地址为:119.75.222.18目的IP为:192.168.1.108从图中可以看出:源端口号:1891目的端口号:8000udp报文长度为:28检验和:0x58d7数据长度:20 bytesUDP协议是一种无需建立连接的协议,它的报文格式很简单。

当主机中的DNS 应用程序想要惊醒一次查询时,它构造一个DNS查询报文段并把它给UDP,不需要UDP之间握手,UDP为报文加上首部字段,将报文段交给网络层。

第一次握手:从图中看出:源端口号:56770目的端口号:80序列号为:0首部长为: 32 bytesSYN为1表示建立连接成功当fin为1时表示删除连接。

第二次握手:从图中看出:源端口号是:80目的端口号为:56770序列号为:0ack为:1Acknowledgement为1表示包含确认的报文Syn为1表示建立连接。

第三次握手:从图中看出:源端口:56770目的端口:80序列号为:1ACK为:1首部长为:20bytesAcknowledgement为1表示包含确认的报文所以,看出来这是TCP连接成功了Tcp是因特网运输层的面向连接的可靠的运输协议,在一个应用进程可以开始向另一个应用进程发送数据前,这两个进程必须先握手,即它们必须相互发送预备文段,建立确保传输的参数。

发送报文:GET/HTTP/1.1:是请求一个页面文件HOST:是请求的主机名Connection:持续连接Accept: 收到的文件User-Agent : 浏览器的类型Accept-encoding: gzip ,deflate ,sdch限制回应中可以接受的内容编码值,指示附加内容的解码方式为gzip ,deflate ,sdch 。

wireshark抓包实验报告

本科实验报告实验名称:利用EtherPeek工具进行的网络抓包实验学员:学号:专业:所属学院:国防科学技术大学训练部制【实验名称】利用Wireshark工具进行的抓包实验【实验目的】通过Wireshark软件捕获并观察ARP协议、ICMP协议、FTP协议、HTTP协议以及TCP协议的工作原理,包括协议序列和报文内容【实验内容】实验环境描述:网络环境:因特网操作系统:Windows 7软件:Wiresharkv1.12.4实验步骤:1.Ping命令(ARP, ICMP分析)2.在实验主机使用FTP应用(FTP分析)3.在实验主机使用web应用(HTTP分析)【实验过程】1.ping命令(ICMP、ARP分析)实验主机的IP地址为:实验主机的MAC地址为:9c:4e:36:cf:db:e4在实验主机的命令框内输入命令:pingWireshark抓获的数据包如下:观察可得,抓获的报文里协议类型有ICMP与ARP。

(前12条是输入ping命令后抓取的)(1)ICMP分析:首先明确一下ICMP的相关知识:ICMP是(Internet Control Message Protocol)Internet控制报文协议。

它是TCP/IP协议族的一个子协议,用于在IP主机、路由器之间传递控制消息。

控制消息是指网络通不通、主机是否可达、路由是否可用等网络本身的消息。

这些控制消息虽然并不传输用户数据,但是对于用户数据的传递起着重要的作用。

各种ICMP报文的前32bits都是三个长度固定的字段:type类型字段(8位)、code代码字段(8位)、checksum校验和字段(16位) 8bits类型和8bits代码字段:一起决定了ICMP报文的类型。

常见的有:类型0、代码0:回应应答。

类型3、代码0:网络不可达类型3、代码1:主机不可达类型5、代码1:为主机重定向数据包类型8、代码0:回应类型11、代码0:传输中超出TTL(常说的超时)16bits校验和字段:包括数据在内的整个ICMP数据包的校验和,其计算方法和IP头部校验和的计算方法是一样的。

wireshark抓包实验之TCP(陕师大)

实验六 Wireshark Lab: TCP一、实验目的1.通过wireshark 抓包理解应用层TCP 协议。

二、实验器材1.PC 机电脑一台。

2.Wireshark 软件。

三、实验内容1.依照Wireshark Lab 提供的实验步骤完成实验。

2.回答实验中的问题。

四、实验操作实践与步骤2. A first look at the captured trace1. What is the IP address and TCP port number used by the client computer (source) that is transferring the file to ? To answer this question, it’s probably easiest to select an HTTP message and explore the details of the TCP packet used to carry this HTTP message, using the “details of the selected packet header window”2. What is the IP address of ? On what port number is itsending and receiving TCP segments for this connection? Source IP address :129.168.1.102Source TCP portnumber :1161Destination IP address :128.119.245.12Destination TCPport number:80If you have been able to create your own trace, answer the following question:3. What is the IP address and TCP port number used by your client computer (source) to transfer the file to ?3. TCP Basics4. (1)What is the sequence number of the TCP SYN segment that is used to initiate the TCP connection between the client computer and ? (2)What is it in the segment that identifies the segment as a SYN segment?(1) SYN sequence number =0(2) What is in the red region of the figure above identifies the segment as a SYN segment.5. (1)What is the sequence number of the SYNACK segment sent by to the client computer in reply to the SYN?(2) What is the value of the ACKnowledgement field in the SYNACK segment? How did determine that value? What is it in the segment that identifies the segment as a SYNACK segment?(1)SYNACK sequence number =0, ACKnowledgement=1(2)ACKnowledgement value= initiate sequence number of the TCP SYN segment+1(3)What is in the red region of the figure above identifies the segment as a SYN segment.6. What is the sequence number of the TCP segment containing the HTTP POST command? Note that in order to find the POST command, you’ll need to dig into the packet content field at the bottom of the Wireshark window, looking for a segment with a “POST” wi thin itsDATA field.The sequence number of the TCP segment containing the HTTP POST command is 1.7. Consider the TCP segment containing the HTTP POST as the first segment in the TCP connection. (1)What are the sequence numbers of the first six segments in the TCP connection (including the segment containing the HTTP POST)? (2)At what time was each segment sent? When was the ACK for each segment received?(3) Given the difference between when each TCP segment was sent, and when its acknowledgement was received, what is the RTT value for each of the six segments?(4) What is the EstimatedRTT value (see page 249 in text) after the receipt of each ACK? (5)Assume that the value of the EstimatedRTT is equal to the measured RTT for the first segment, and then is computed using the EstimatedRTT equation on page 249 for allsubsequent segments.Note: Wireshark has a nice feature that allows you to plot the RTT for each of the TCP segments sent. Select a TCP segment in the “listing of captured packets” window that is being sent from the client to the server. Then select: Statistics->TCP Stream Graph- >Round Trip Time Graph(1) The first sixsegments are the No.4, 5, 7, 8, 10, and 11 segments.(circled in red)The sequence numbers of them respectively are1, 566, 2026, 3486, 4946, 6406, 7866.(2)They were respectively sent at the time circled int the figure bellow.(3)ACK received time are given in the figure bellow:(4)RTT value for each of the six segmentsSent time ACK received time RTT value Segment1 0.026477 0.053937 0.02746 Segment2 0.041737 0.077294 0.035557 Segment3 0.054026 0.124085 0.070059 Segment4 0.054690 0.169118 0.11443(5)EstimatedRTT = 0.875 * EstimatedRTT + 0.125 * SampleRTT EstimatedRTT after the receipt of the ACK of segment 1: EstimatedRTT = RTT for Segment 1 = 0.02746 secondsegment 2:EstimatedRTT = 0.875 * 0.02746 + 0.125 * 0.035557 = 0.0285 segment 3:EstimatedRTT = 0.875 * 0.0285 + 0.125 * 0.070059 = 0.0337 segment 4:EstimatedRTT = 0.875 * 0.0337+ 0.125 * 0.11443 = 0.0438 segment 5:EstimatedRTT = 0.875 * 0.0438 + 0.125 * 0.13989 = 0.0558 segment 6:EstimatedRTT = 0.875 * 0.0558+ 0.125 * 0.18964 = 0.0725Figure: Round Trip Time Graph8. What is the length of each of the first six TCP segments?The length of the first TCP segments (containing the HTTP POST) is 566 bytes. The length of each of the other five TCP segments is 1460 bytes.9. What is the minimum amount of available buffer space advertised at the received for the entire trace? Does the lack of receiver buffer space ever throttle the sender?The minimum amount of available buffer space at advertised at for the entire trace is 5840 bytes, which shows in the first acknowledgement (No.2 segment )from the server. This receiver window grows steadily until a maximum receiver buffer size of 62780bytes. The sender is never throttled due to lacking of receiver buffer space by inspecting this trace.Figure : Minimum receive window (packet No.2)10. Are there any retransmitted segments in the trace file? What did you check for (in the trace)in order to answer the question?There is no retransmitted segments in the trace file.In order to answer the question , I checked for the sequence numbers of the TCP segments in the trace file. In the Time-Sequence-Graph (Stevens) of this trace, all sequence numbers from 192.168.1.102 to 128.119.245.12 are increasing linear and monotonically. If there is a retransmitted segment, the Time-Sequence-Graph (Stevens) should be different from what we see.11.(1) How much data does the receiver typically acknowledge in an ACK?(2) Can you identify cases where the receiver is ACKing every other received segment (see Table 3.2 on page 257 in the text).The receiver typically acknowledged sequence numbers of the ACKs are listed in the following table.Acknowledged sequence number Acknowledged data SegmentnumberACK16 566 566ACK29 2026 1460ACK312 3486 1460ACK414 4946 1460ACK515 6406 146012. What is the throughput (bytes transferred per unit time) for the TCP connection? Explain how you calculated this value.The TCP connection started to transmit data at segment 4,and end in segment 202. We can see from the figure bellow:data1=1 byte t1=0.026477data2=164091 bytes t2=5.455830total data=164091-1=164090 bytesit takes time: total time=5.455830-0.026477=5.429353 secondsSo the throughput for the TCP connection is calculated as164090/5.4294353= 30.222 KByte/sec13. Use the Time-Sequence-Graph(Stevens) plotting tool to view the sequence number versus time plot of segments being sent from the client to the server. Can you identify where TCP’s slow start phase begins and ends, and where congestion avoidance takes over?Comment on ways in which the measured data differs from the idealized behavior of TCP that we’ve studied in the text.We can see from the figure above(Time-Sequence-Graph(Stevens)) that the TCP Slow Start begins at the start of the connection.The identification of the TCP slow start phase and congestion avoidance phase depends on the value of the congestion window size of this TCP sender. So once we know the congestion window size of this TCP sender, we can tell easily where TCP’s slow ends and where congestion avoidance takes over.When answering the previous question, we can know that the TCP window size is larger than 8192 Bytes.But there is no data sent more than 8192 Bytes. It indicates before the end of the start phase,the application already stops transmitting . That is to say, the TCP’s slow ends and congestion avoidance haven’t taken place.五、实验结论总的来说,这一次实验做的很痛苦,因为一开始问题回答不出来。

Wireshark抓包实验报告.

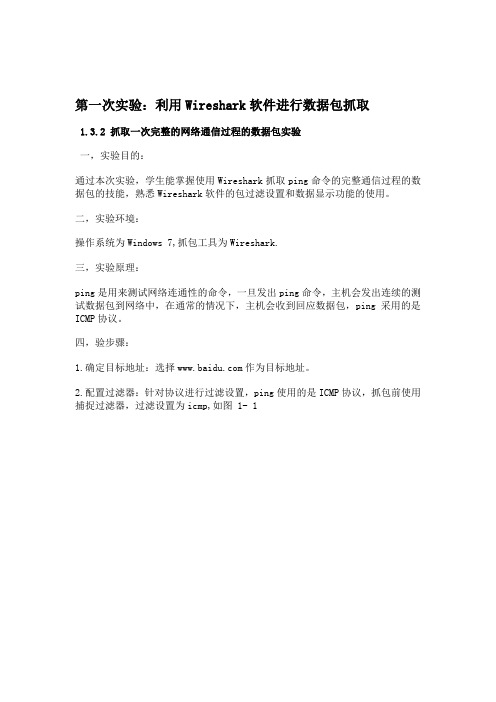

第一次实验:利用Wireshark软件进行数据包抓取1.3.2 抓取一次完整的网络通信过程的数据包实验一,实验目的:通过本次实验,学生能掌握使用Wireshark抓取ping命令的完整通信过程的数据包的技能,熟悉Wireshark软件的包过滤设置和数据显示功能的使用。

二,实验环境:操作系统为Windows 7,抓包工具为Wireshark.三,实验原理:ping是用来测试网络连通性的命令,一旦发出ping命令,主机会发出连续的测试数据包到网络中,在通常的情况下,主机会收到回应数据包,ping采用的是ICMP协议。

四,验步骤:1.确定目标地址:选择作为目标地址。

2.配置过滤器:针对协议进行过滤设置,ping使用的是ICMP协议,抓包前使用捕捉过滤器,过滤设置为icmp,如图 1- 1图 1-13.启动抓包:点击【start】开始抓包,在命令提示符下键入ping , 如图 1-2图 1-2停止抓包后,截取的数据如图 1-3图 1-34,分析数据包:选取一个数据包进行分析,如图1- 4图1-4每一个包都是通过数据链路层DLC协议,IP协议和ICMP协议共三层协议的封装。

DLC协议的目的和源地址是MAC地址,IP协议的目的和源地址是IP地址,这层主要负责将上层收到的信息发送出去,而ICMP协议主要是Type和Code来识别,“Type:8,Code:0”表示报文类型为诊断报文的请求测试包,“Type:0,Code:0”表示报文类型为诊断报文类型请正常的包。

ICMP提供多种类型的消息为源端节点提供网络额故障信息反馈,报文类型可归纳如下:(1)诊断报文(类型:8,代码0;类型:0代码:0);(2)目的不可达报文(类型:3,代码0-15);(3)重定向报文(类型:5,代码:0--4);(4)超时报文(类型:11,代码:0--1);(5)信息报文(类型:12--18)。

1.4.1,TCP协议的分析实验一,实验目的:通过本次实验,掌握使用Wireshark抓取TCP协议的数据包的技能,能够在深入分析“TCP的三次握手”,TCP的四次挥手协议在网络数据流的基础上,进一步提高理论联系实践的能力。

wireshark怎么抓包wireshark抓包详细图文教程

w i r e s h a r k怎么抓包w i r e s h a r k抓包详细图文教程The manuscript can be freely edited and modifiedwireshark是非常流行的网络封包分析软件;功能十分强大..可以截取各种网络封包;显示网络封包的详细信息..使用wireshark的人必须了解网络协议;否则就看不懂wireshark了..为了安全考虑;wireshark只能查看封包;而不能修改封包的内容;或者发送封包..wireshark能获取HTTP;也能获取HTTPS;但是不能解密HTTPS;所以wireshark看不懂HTTPS中的内容;总结;如果是处理HTTP;HTTPS还是用Fiddler;其他协议比如TCP;UDP就用wireshark.wireshark开始抓包开始界面wireshark是捕获机器上的某一块网卡的网络包;当你的机器上有多块网卡的时候;你需要选择一个网卡..点击Caputre->Interfaces..出现下面对话框;选择正确的网卡..然后点击"Start"按钮;开始抓包Wireshark窗口介绍WireShark主要分为这几个界面1.DisplayFilter显示过滤器; 用于过滤2.PacketListPane封包列表;显示捕获到的封包;有源地址和目标地址;端口号..颜色不同;代表3.PacketDetailsPane封包详细信息;显示封包中的字段4.DissectorPane16进制数据5.Miscellanous地址栏;杂项使用过滤是非常重要的;初学者使用wireshark时;将会得到大量的冗余信息;在几千甚至几万条记录中;以至于很难找到自己需要的部分..搞得晕头转向..过滤器会帮助我们在大量的数据中迅速找到我们需要的信息..过滤器有两种;一种是显示过滤器;就是主界面上那个;用来在捕获的记录中找到所需要的记录一种是捕获过滤器;用来过滤捕获的封包;以免捕获太多的记录..在Capture->CaptureFilters中设置保存过滤在Filter栏上;填好Filter的表达式后;点击Save按钮;取个名字..比如"Filter102";Filter栏上就多了个"Filter102"的按钮..过滤表达式的规则表达式规则1.协议过滤比如TCP;只显示TCP协议..2.IP过滤3.端口过滤tcp.port==80; 端口为80的tcp.srcport==80; 只显示TCP协议的愿端口为80的..4.Http模式过滤5.逻辑运算符为AND/OR常用的过滤表达式TCP包的具体内容从下图可以看到wireshark捕获到的TCP包中的每个字段..看到这;基本上对wireshak有了初步了解;现在我们看一个TCP三次握手的实例三次握手过程为这图我都看过很多遍了;这次我们用wireshark实际分析下三次握手的过程..在wireshark中输入http过滤;然后选中GET/tankxiaoHTTP/1.1的那条记录;右键然后点击"FollowTCPStream";这样做的目的是为了得到与浏览器打开网站相关的数据包;将得到如下图图中可以看到wireshark截获到了三次握手的三个数据包..第四个包才是HTTP的;这说明HTTP的确是使用TCP建立连接的..第一次握手数据包客户端发送一个TCP;标志位为SYN;序列号为0;代表客户端请求建立连接..如下图第二次握手的数据包服务器发回确认包;标志位为SYN;ACK.将确认序号AcknowledgementNumber设置为客户的ISN加1以.即0+1=1;如下图第三次握手的数据包客户端再次发送确认包ACKSYN标志位为0;ACK标志位为1.并且把服务器发来ACK的序号字段+1;放在确定字段中发送给对方.并且在数据段放写ISN的+1;如下图:就这样通过了TCP三次握手;建立了连接。

计算机网络实验

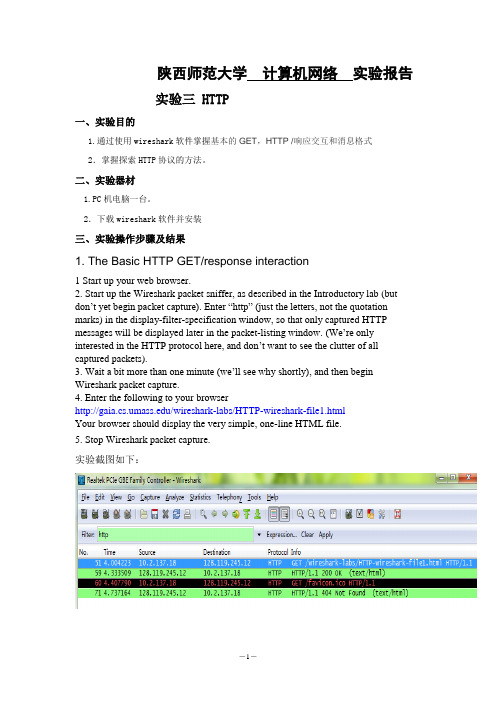

陕西师范大学计算机网络实验报告实验三 HTTP一、实验目的1.通过使用wireshark软件掌握基本的GET,HTTP /响应交互和消息格式2.掌握探索HTTP协议的方法。

二、实验器材1.PC机电脑一台。

2.下载wireshark软件并安装三、实验操作步骤及结果1. The Basic HTTP GET/response interaction1 Start up your web browser.2. Start up the Wireshark packet sniffer, as described in the Introductory lab (but don’t yet begin packet capture). Enter “http” (just the letters, not the quotation marks) in the display-filter-specification window, so that only captured HTTP messages will be displayed later in the packet-listing window. (We’re only interested in the HTTP protocol here, and don’t want to see the clutter of all captured packets).3. Wait a bit more than one minute (we’ll see why shortly), and then begin Wireshark packet capture.4. Enter the following to your browser/wireshark-labs/HTTP-wireshark-file1.htmlYour browser should display the very simple, one-line HTML file.5. Stop Wireshark packet capture.实验截图如下:1. Is your browser running HTTP version 1.0 or 1.1? What version of HTTP is the server running?我的浏览器上运行的HTTP版本是1.1,在版本为的HTTP服务器上运行。

wireshark tcp 实验总结

wireshark tcp 实验总结Wireshark是一款非常强大且开源的网络协议分析工具,可以捕获和分析网络数据包。

在进行Wireshark TCP实验时,我们主要研究了TCP协议的工作原理以及相关的网络性能指标。

实验目的:本次实验的主要目的是通过使用Wireshark工具来分析TCP协议的行为,了解TCP协议的工作原理以及网络性能指标,包括延迟、丢包等。

实验内容:实验内容包括使用Wireshark工具捕获TCP数据包、分析TCP连接的建立过程、计算网络延迟和丢包率等。

实验步骤:1.下载和安装Wireshark。

2.打开Wireshark工具,并选择要捕获数据包的网络接口。

3.开始捕获数据包,并进行相关设置,如过滤器设置。

4.运行需要分析的TCP应用程序,例如浏览器或FTP客户端。

5.停止捕获数据包,并保存捕获的数据包文件。

6.使用Wireshark分析捕获的数据包文件,查看TCP连接建立过程、延迟、丢包等信息。

实验结果:通过对Wireshark捕获的数据包进行分析,我们得到了一些有关TCP协议的有用信息:1. TCP连接的建立过程:通过分析捕获的数据包,我们可以看到TCP连接建立的三次握手过程,即客户端发送SYN,服务器回复SYN ACK,客户端再回复ACK,最终建立起TCP连接。

2.延迟与RTT:通过分析数据包的时间戳,我们可以计算出每个数据包的往返时间(RTT),从而得到网络的延迟情况。

可以观察到RTT 的变化情况,以及延迟对网络性能的影响。

3.丢包与重传:通过捕获的数据包,我们可以看到是否有丢包现象发生。

当发生丢包时,Wireshark会显示相应的重传数据包,以及丢包率等相关统计信息。

实验分析:通过进行Wireshark TCP实验,我们对TCP协议的工作原理以及网络性能有了更深入的了解:1. TCP连接建立过程是通过三次握手来实现的,确保了双方的同步和可靠性。

2.延迟是网络性能的一个重要指标,对于实时应用程序(如VoIP或视频流),低延迟是非常重要的。

Wireshark数据抓包分析之传输层协议(TCP协议)

Wireshark数据抓包分析之传输层协议(TCP协议)实验步骤⼀根据实验环境,本实验的步骤如下:1.在测试环境使⽤发包⼯具和Wireshark抓取TCP三次握⼿和四次断开的数据包。

2.详细分析TCP协议的三次握⼿以及四次断开。

任务描述:安装发包⼯具,并配置TCP客户端,服务端,与Wireshark配合使⽤此⼯具与分析UDP协议时相同,实验室环境中已经安装,在此再重复⼀遍,我们使⽤" TCP&UDP测试⼯具"来制作和发送TCP数据包。

双击测试者机器桌⾯的" TCP&UDP测试⼯具",会出现下图显⽰页⾯:下⾯我们需要配置TCP的服务端以及客户端。

1.配置服务器端选择10.1.1.33的机器,双击桌⾯的" TCP&UDP测试⼯具",右键点击服务器模式,在下拉列表中,选择创建服务器,如下图:选择"创建服务器"之后,会弹出服务器端⼝设置,本次使⽤默认⼯具给的6000端⼝即可,点击"确定"按钮。

点击"确定"按钮之后,在左侧的服务器模式列表中,会出现创建的列表,选择我们创建的服务器,右键点击,选择"启动服务器",即完成了服务器端的配置2.配置客户端选择10.1.1.142的机器,双击桌⾯的" TCP&UDP测试⼯具",右键点击客户端模式,在下拉列表中,选择"创建连接",如下图:在弹出的窗⼝中,选择TCP协议,服务器IP为10.1.1.33.端⼝6000,本机随意IP,如下图点击创建后,如下图,3.获取TCP数据包获取的TCP协议的数据包。

分为两部分,即TCP三次握⼿,四次断开的数据。

但在实际的操作中,可能遇到的情况较多,⽐如源IP和⽬的IP⽐较多,协议的帧号乱序等各种问题。

在此,我们教⼤家简单的过滤功能,着⾊功能⽅便过滤和查看。

5.利用Wireshark抓包分析TCP报文

利用Wireshark抓包分析TCP报文

一、实验目的

通过利用Wireshark抓包分析TCP报文,理解TCP报文的封装格式.

二、实验环境

与因特网连接的计算机网络系统;主机操作系统为windows;使用Wireshark、IE等软件。

三、实验原理

1、wireshark是非常流行的网络封包分析软件,功能十分强大。

可以截取各种网络封包,显示网络封包的详细信息。

2、TCP则提供面向连接的服务。

在传送数据之前必须先建立连接,数据传送结束后要释放连接。

TCP的首部格式为:

四、实验内容

1.安装Wireshark。

2.利用wireshark抓获TCP数据包。

3.分析TCP数据包首部各字段的具体内容。

四、实验步骤

在实验的基础上,自己完成实验各步骤:

1.

2.

3.

4.

……

四、遇到的问题和解决方法

五、实验总结。

西安邮电大学计算机网络wireshark抓包分析实验报告

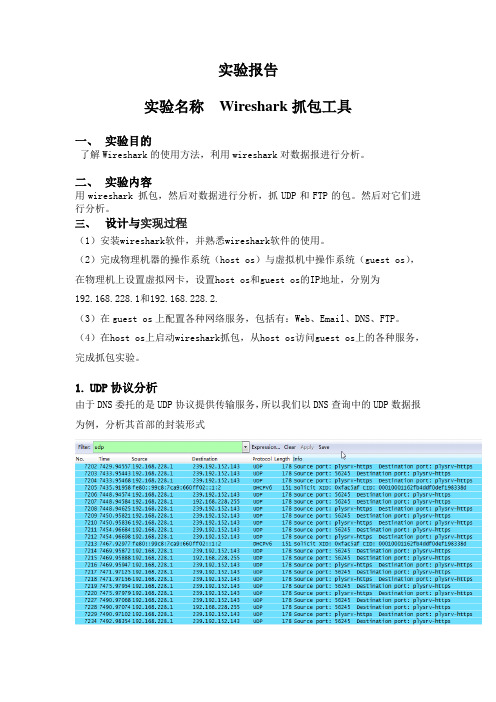

实验报告实验名称Wireshark抓包工具一、实验目的了解Wireshark的使用方法,利用wireshark对数据报进行分析。

二、实验内容用wireshark 抓包,然后对数据进行分析,抓UDP和FTP的包。

然后对它们进行分析。

三、设计与实现过程(1)安装wireshark软件,并熟悉wireshark软件的使用。

(2)完成物理机器的操作系统(host os)与虚拟机中操作系统(guest os),在物理机上设置虚拟网卡,设置host os和guest os的IP地址,分别为192.168.228.1和192.168.228.2.(3)在guest os上配置各种网络服务,包括有:Web、Email、DNS、FTP。

(4)在host os上启动wireshark抓包,从host os访问guest os上的各种服务,完成抓包实验。

1.UDP协议分析由于DNS委托的是UDP协议提供传输服务,所以我们以DNS查询中的UDP数据报为例,分析其首部的封装形式User Datagram Procol(用户数据报协议):首部长度20字节;总长度164字节;协议为UDP协议,协议号为17;首部校验和:0x07b4;源端口号Source Port no.56254;目标端口号Destination Port no.plysrv-https(6771);长度:144字节;数据部分:136字节;在计算检验和时,临时把“伪首部”和 UDP 用户数据报连接在一起。

伪首部仅仅是为了计算检验和,而不参与传输过程;2.FTP协议分析在guest os中配置好FTP服务器后,在host os中以管理员身份打开命令模式,输入#ftp,ftp>open 192.168.228.2(即在guest os中配置的IP地址),用户名为anonymous(匿名),密码为任意类型的邮箱地址,logged in表示成功登录,如图4.38所示。

Wireshark抓包分析TCP协议

Wireshark抓包分析TCP协议之前一直听别人说Wireshark这个抓包软件,Leelom也跟我提过说面试的时候会问这些东西。

今天呢,参考别人的博文,结合抓包,将TCP/IP协议进行一些浅显的分析。

1. HTTP协议基本特征更加具体的说明需要重新写一篇博客来看。

参考基础认知TCP(Transmission Control Protocol,传输控制协议)是面向连接的、可靠的、基于字节流的在传输层上的通信协议。

这里想一下UDP,是无连接的、不可靠的(所以就像之前提到的一样,无连接的快节省时间,不用连接建立的时间)。

TCP/IP の 4层模型数据包封装情况TCP/IP分层结构跟OSI(Open System Interconnection)分7层不同。

如上面的图中,TCP/IP 协议下分为4层:应用层、传输层、网络层、数据链路层。

•应用层:向用户提供常用的应用程序。

比如电子邮件、文件传输、远程登录等。

TELNET 会话提供了基于字符的虚拟终端,FTP使用 FTP协议来提供网络内机器间的文件拷贝功能。

•传输层:传输层提供两台主机之间端到端的通信。

所谓的TCP/UDP协议就是跑在这一层。

•网络层:处理分组在网络中的活动。

可以理解为IP路由这些。

•链路层:链路层负责处理下层物理层的物理接口细节。

主要目的有: \ 1. 为上层IP模块接收和发送IP数据报 \ 2. 为ARP模块发送请求和完成接收 \ 3.为RARP模块。

层级功能图封装封装这个事情就好像寄快递一样。

之前上计网课那个张洪涛就是这么举例子的。

报文封装注意上图中的 appl 首部是说 application 层首部的意思。

按照上图一层层封装,直到经过以太网封装之后,就要通过网线或者其他的传输介质将此封装好的报文发送到另一端去。

另一端收到之后再一层层的把封装头剥离,最终拿到用户数据。

这里我们要明白一点就是上层对下层不负责,下层对上层隐身。

TCP/IP这里可以做这样的一个理解,就是TCP/IP协议是说二者协同一起工作。

tcp抓包Wireshark使用

tcp抓包Wireshark使用TCP抓包是网络管理员和分析师中常用的一种技术,用于捕获网络上的数据包并进行分析。

Wireshark是一个流行的开源网络协议分析工具,可以在多个平台上使用。

安装完成后,启动Wireshark。

打开Wireshark后,将弹出一个对话框,询问您要捕获哪个网络接口上的数据包。

在对话框的顶部,有一个下拉菜单列出可用的网络接口。

选择要进行抓包的网络接口。

如果您不确定应使用哪个接口,请选择默认接口。

在选择接口后,点击“Start”按钮开始抓包。

此时,Wireshark将开始捕获网络接口上的数据包。

实时捕获数据包后,Wireshark将在主窗口中显示捕获的数据包列表。

每个数据包的详细信息(如源和目的IP地址、源和目的端口等)将显示在列表中。

您可以通过单击列表中的数据包以查看其详细信息。

Wireshark提供了多个选项卡,用于查看和分析数据包的不同方面,如帧、协议、源和目的信息等。

除了捕获数据包外,Wireshark还提供了许多其他功能,如过滤数据包、统计和分析传输速率等。

为了更好地理解数据包的内容和流量,您可以使用Wireshark的过滤器功能。

过滤器允许您仅显示满足特定条件的数据包,从而减少对捕获到的大量数据包的处理。

要使用过滤器,请在Wireshark的过滤栏中键入特定的过滤条件,并按“Enter”键应用过滤器。

Wireshark将只显示满足过滤条件的数据包。

Wireshark还提供了许多高级功能,如统计和图形化分析网络流量、导出数据包等。

这些功能可以帮助您更好地理解网络中的通信模式和性能问题。

在分析和故障排除网络问题时,Wireshark往往是一项强大的工具。

它可以帮助您查看和分析数据包中的错误、重传、丢包等,以及识别与网络性能相关的问题。

总结一下,Wireshark是一个功能强大的网络协议分析工具,可用于捕获和分析网络中的数据包。

通过了解如何使用Wireshark来执行TCP抓包操作,您可以更好地了解和维护网络性能。

陕师大计算机网络WireShark_01

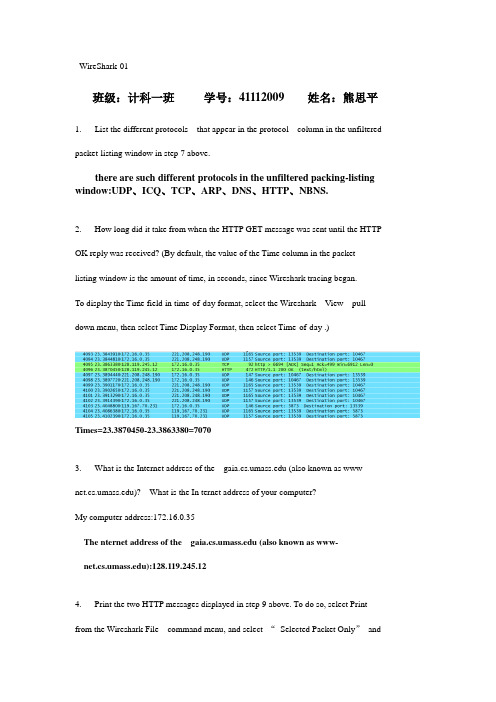

WireShark-01班级:计科一班学号:41112009 姓名:熊思平1. List the different protocols that appear in the protocol column in the unfiltered packet-listing window in step 7 above.there are such different protocols in the unfiltered packing-listing window:UDP、ICQ、TCP、ARP、DNS、HTTP、NBNS.2. How long did it take from when the HTTP GET message was sent until the HTTP OK reply was received? (By default, the value of the Time column in the packet- listing window is the amount of time, in seconds, since Wireshark tracing began.To display the Time field in time-of-day format, select the Wireshark View pull down menu, then select Time Display Format, then select Time-of-day .)Times=23.3870450-23.3863380=70703. What is the Internet address of the (also known as www- )? What is the In ternet address of your computer?My computer address:172.16.0.35The nternet address of the (also known as www-):128.119.245.124. Print the two HTTP messages displayed in step 9 above. To do so, select Print from the Wireshark File command menu, and select “Selected Packet Only”and“Print as displayed”and then click OK.。

wireshark抓包实验之UDP(陕师大)

实验五Wireshark Lab: UDP一、实验目的1.通过wireshark抓包理解应用层UDP协议。

二、实验器材1.PC机电脑一台。

2.Wireshark软件。

三、实验内容1.依照Wireshark Lab 提供的实验步骤完成实验。

2.回答实验中的问题。

四、实验操作实践与步骤The Assignment1. Select one packet. From this packet, determine how many fields there are in the UDP header. (Do not look in the textbook! Answer these questions directly from what you observe in the packet trace.) Name these fields.UDP header fieldThere are 4 fields in the UDP header. They are source port, destination port, length and checksum.2. From the packet content field, determine the length (in bytes) of each of the UDP header fields.Every length of each of the UDP header fields is (4*4)bits. It is equal to 2B. So the length of each of the UDP header fields is 2B.3. The value in the Length field is the length of what? Verify your claimwith your captured UDP packet.55=8+47The value in the Length field is 8 bytes of the UDP header fields and 47 bytes of data fields.4. What is the maximum number of bytes that can be included in a UDPpayload?The maximum number of bytes that can be included in a UDP payload is (2^16-1-8)=65527.5.What is the largest possible source port number?The largest possible source port number is (2^16-1)=65535.6. What is the protocol number for UDP? Give your answer in bothhexadecimal and decimal notation. (To answer this question, you’ll need to look into the IP header.)the protocol numberfor UDP7. Search “UDP” in Google and determine the fields over which the UDP checksum is calculated.The following passage is from the RFC 768.8. Examine a pair of UDP packets in which the first packet is sent by your host and the second packet is a reply to the first packet. Describe the relationship between the port numbers in the two packets.Port numberUDP sent by my hostPort numberUDP reply to my hostThe relationship between the port numbers in the two packets is that:the soure port of the UDP packet sent by my host is the same as the destination port of the reply packet to my host; and the destination port of the UDP packet sent by my host is the same as the source port of the reply packet to my host.Extra Credit1.Capture a small UDP packet. Manually verify the checksum in thispacket. Show all work and explain all steps.Checksum:Checksum=c80bTake the following fields from the packet containing 20 bytes of data shown in figures above.All calculations are done using the hex values.IP header : Source 0a 02…88 29Destination ea 22…17 eaProtocol: UDP 00 1116 bit UDP Length 00 1c五、实验结论通过抓包实验理解并掌握了UDP报文段的各自段含义,对基于UDP运输层的程序加深了记忆,把课文中的知识点有可更深入的了解。

- 1、下载文档前请自行甄别文档内容的完整性,平台不提供额外的编辑、内容补充、找答案等附加服务。

- 2、"仅部分预览"的文档,不可在线预览部分如存在完整性等问题,可反馈申请退款(可完整预览的文档不适用该条件!)。

- 3、如文档侵犯您的权益,请联系客服反馈,我们会尽快为您处理(人工客服工作时间:9:00-18:30)。

实验六 Wireshark Lab: TCP一、实验目的1.通过wireshark 抓包理解应用层TCP 协议。

二、实验器材1.PC 机电脑一台。

2.Wireshark 软件。

三、实验内容1.依照Wireshark Lab 提供的实验步骤完成实验。

2.回答实验中的问题。

四、实验操作实践与步骤2. A first look at the captured trace1. What is the IP address and TCP port number used by the client computer (source) that is transferring the file to ? To answer this question, it’s probably easiest to select an HTTP message and explore the details of the TCP packet used to carry this HTTP message, using the “details of the selected packet header window”2. What is the IP address of ? On what port number is itsending and receiving TCP segments for this connection? Source IP address :129.168.1.102Source TCP portnumber :1161Destination IP address :128.119.245.12Destination TCPport number:80If you have been able to create your own trace, answer the following question:3. What is the IP address and TCP port number used by your client computer (source) to transfer the file to ?3. TCP Basics4. (1)What is the sequence number of the TCP SYN segment that is used to initiate the TCP connection between the client computer and ? (2)What is it in the segment that identifies the segment as a SYN segment?(1) SYN sequence number =0(2) What is in the red region of the figure above identifies the segment as a SYN segment.5. (1)What is the sequence number of the SYNACK segment sent by to the client computer in reply to the SYN?(2) What is the value of the ACKnowledgement field in the SYNACK segment? How did determine that value? What is it in the segment that identifies the segment as a SYNACK segment?(1)SYNACK sequence number =0, ACKnowledgement=1(2)ACKnowledgement value= initiate sequence number of the TCP SYN segment+1(3)What is in the red region of the figure above identifies the segment as a SYN segment.6. What is the sequence number of the TCP segment containing the HTTP POST command? Note that in order to find the POST command, you’ll need to dig into the packet content field at the bottom of the Wireshark window, looking for a segment with a “POST” wi thin itsDATA field.The sequence number of the TCP segment containing the HTTP POST command is 1.7. Consider the TCP segment containing the HTTP POST as the first segment in the TCP connection. (1)What are the sequence numbers of the first six segments in the TCP connection (including the segment containing the HTTP POST)? (2)At what time was each segment sent? When was the ACK for each segment received?(3) Given the difference between when each TCP segment was sent, and when its acknowledgement was received, what is the RTT value for each of the six segments?(4) What is the EstimatedRTT value (see page 249 in text) after the receipt of each ACK? (5)Assume that the value of the EstimatedRTT is equal to the measured RTT for the first segment, and then is computed using the EstimatedRTT equation on page 249 for allsubsequent segments.Note: Wireshark has a nice feature that allows you to plot the RTT for each of the TCP segments sent. Select a TCP segment in the “listing of captured packets” window that is being sent from the client to the server. Then select: Statistics->TCP Stream Graph- >Round Trip Time Graph(1) The first sixsegments are the No.4, 5, 7, 8, 10, and 11 segments.(circled in red)The sequence numbers of them respectively are1, 566, 2026, 3486, 4946, 6406, 7866.(2)They were respectively sent at the time circled int the figure bellow.(3)ACK received time are given in the figure bellow:(4)RTT value for each of the six segmentsSent time ACK received time RTT value Segment1 0.026477 0.053937 0.02746 Segment2 0.041737 0.077294 0.035557 Segment3 0.054026 0.124085 0.070059 Segment4 0.054690 0.169118 0.11443(5)EstimatedRTT = 0.875 * EstimatedRTT + 0.125 * SampleRTT EstimatedRTT after the receipt of the ACK of segment 1: EstimatedRTT = RTT for Segment 1 = 0.02746 secondsegment 2:EstimatedRTT = 0.875 * 0.02746 + 0.125 * 0.035557 = 0.0285 segment 3:EstimatedRTT = 0.875 * 0.0285 + 0.125 * 0.070059 = 0.0337 segment 4:EstimatedRTT = 0.875 * 0.0337+ 0.125 * 0.11443 = 0.0438 segment 5:EstimatedRTT = 0.875 * 0.0438 + 0.125 * 0.13989 = 0.0558 segment 6:EstimatedRTT = 0.875 * 0.0558+ 0.125 * 0.18964 = 0.0725Figure: Round Trip Time Graph8. What is the length of each of the first six TCP segments?The length of the first TCP segments (containing the HTTP POST) is 566 bytes. The length of each of the other five TCP segments is 1460 bytes.9. What is the minimum amount of available buffer space advertised at the received for the entire trace? Does the lack of receiver buffer space ever throttle the sender?The minimum amount of available buffer space at advertised at for the entire trace is 5840 bytes, which shows in the first acknowledgement (No.2 segment )from the server. This receiver window grows steadily until a maximum receiver buffer size of 62780bytes. The sender is never throttled due to lacking of receiver buffer space by inspecting this trace.Figure : Minimum receive window (packet No.2)10. Are there any retransmitted segments in the trace file? What did you check for (in the trace)in order to answer the question?There is no retransmitted segments in the trace file.In order to answer the question , I checked for the sequence numbers of the TCP segments in the trace file. In the Time-Sequence-Graph (Stevens) of this trace, all sequence numbers from 192.168.1.102 to 128.119.245.12 are increasing linear and monotonically. If there is a retransmitted segment, the Time-Sequence-Graph (Stevens) should be different from what we see.11.(1) How much data does the receiver typically acknowledge in an ACK?(2) Can you identify cases where the receiver is ACKing every other received segment (see Table 3.2 on page 257 in the text).The receiver typically acknowledged sequence numbers of the ACKs are listed in the following table.Acknowledged sequence number Acknowledged data SegmentnumberACK16 566 566ACK29 2026 1460ACK312 3486 1460ACK414 4946 1460ACK515 6406 146012. What is the throughput (bytes transferred per unit time) for the TCP connection? Explain how you calculated this value.The TCP connection started to transmit data at segment 4,and end in segment 202. We can see from the figure bellow:data1=1 byte t1=0.026477data2=164091 bytes t2=5.455830total data=164091-1=164090 bytesit takes time: total time=5.455830-0.026477=5.429353 secondsSo the throughput for the TCP connection is calculated as164090/5.4294353= 30.222 KByte/sec13. Use the Time-Sequence-Graph(Stevens) plotting tool to view the sequence number versus time plot of segments being sent from the client to the server. Can you identify where TCP’s slow start phase begins and ends, and where congestion avoidance takes over?Comment on ways in which the measured data differs from the idealized behavior of TCP that we’ve studied in the text.We can see from the figure above(Time-Sequence-Graph(Stevens)) that the TCP Slow Start begins at the start of the connection.The identification of the TCP slow start phase and congestion avoidance phase depends on the value of the congestion window size of this TCP sender. So once we know the congestion window size of this TCP sender, we can tell easily where TCP’s slow ends and where congestion avoidance takes over.When answering the previous question, we can know that the TCP window size is larger than 8192 Bytes.But there is no data sent more than 8192 Bytes. It indicates before the end of the start phase,the application already stops transmitting . That is to say, the TCP’s slow ends and congestion avoidance haven’t taken place.五、实验结论总的来说,这一次实验做的很痛苦,因为一开始问题回答不出来。