第2章信息技术基础

信息技术应用基础-计算机基础知识

3.常用进制及特点 (1)十进制(Decimal System)。十进制由0、1、2、…9十个数码组成,逢十

进一,借一当十,其位权是以10 为底的幂,在数字后面加写英文字母D或在括 号外面加数字下标10进行标识,如269D或(269)10。 (2)二进制(Binary System)。 二进制由0和1两个数码组成,逢二进一,借 一当二,其位权是以2为底的幂,在数字后面加写英文字母B或在括号外面加数 字下标2进行标识,如1011B或(1011)2。 (3)八进制(Octave System)。八进制由0、1、2、…7八个数码组成,逢八 进一,借一当八,其位权是以8为底的幂,在数字后面加写英文字母O或在括号 外面加数字下标8进行标识,如607O或(607)8。 (4)十六进制(Hexadecimal System)。十六进制由0、1、2、…9、A、B、 C、D、E、F十六个数码组成,逢十六进一,借一当十六,其位权是以16为底 的幂,在数字后面加写英文字母H或在括号外面加数字下标16进行标识,如 3EF7H或(3EF7)16。

2.2.3 数制间的转换

1.R进制数转换成十进制数

由于不同进制的基数不同,其权值也不相同。对于任意的R 进制数值都可表示为各位数码本身的值与其权值的乘积之和, 即数值的按权展开:

Hale Waihona Puke 2.十进制数转换成R进制数

在将十进制数转换成R进制数时,整数部分和小数部 分须分别遵循不同的转换规则:

(1)对整数部分采用“除R取余法”,即整数部分不 断除以R取其余数,直到商为0为止,最先得到的余 数为最低位,最后得到的余数为最高位。

1TB=210GB=210×210 MB=210×210×210KB =210×210×210×210B

信息技术基础 第2章 电子文档处理

第2章 电子文档处理

目录

1 2.1 Word2016基础知识 2 2.2 文档的制作与编辑——制作调研报告 3 2.3图文混排——制作讲座宣传单 4 2.4 表格的编辑——制作学生信息表 5 2.5 长文档排版——毕业论文的编辑与排版

中文Word2016是中文Office2016种最常用、功能最强的成员,工 作界面友好,文字处理能力强,能够进行图文混排、表格处理,为日常 生活和办公的编辑提供了非常好的工具,利用它可以高效、快速、方便 地处理各种办公文件、商业资料及信函。

3.Word文档的新建、保存、打印、导出

“开始”界面总体上可分为三部分,如图所示。右侧空 间中显示的空白文档和常用模板,左侧是“新建”“打开” 等功能选项,左下角显示的最近使用文档的列表。

(1)新建文档。 ①在“开始”界面中单击“空白文档”,即可新建一个 Word文档,界面切换到编辑界面(工作界面)。新建的 文档被临时命名为“文档n”,这里的“n”是根据打开应用 程序后新建文档的次序自动生成的一个序号,完全关闭 Word,再次新建文档,文档的序号会再次从1开始编号。 ②单击“开始”标签切换到文件管理页,再单击“新建” 按钮新建空白文档。 ③按快捷组合键【Ctrl+N】来新建空白文档。

5. 复制、剪切与粘贴

复制、剪切和粘贴功能是计算机操作中使用最广泛和最有用的功能。Windows在内存中有一个区域被称为 “剪贴板”,这是一个公共的内存区域,临时存放被复制或者被剪切出来的数据。 “复制”功能就是将选中的内容复制到剪贴板中,原内容不动,其快捷键为【Ctrl+C】;“剪贴”功能就是将选 中的内容复制到“剪贴板”,同时删除原内容,其快捷键为【Ctrl+X】;“粘贴”就是将剪贴板中的内容粘贴在 选定的位置,其快捷键为【Ctrl+V】。 复制、剪切和粘贴的操作一般有键盘操作法、功能区操作法、鼠标右键菜单操作法、鼠标拖拉复制法。 方法:先选中文字,在键盘上按组合键【Ctrl+C】,然后将光标移动到需要粘贴的位置,在键盘上按组合键 【Ctrl+V】。另外也可以使用右键快捷菜单完成复制、移动操作。

2024高考信息技术基础知识复习第2章算法与问题解决课时7算法的三种控制结构课件

教材研析·固基础

■算法由三种基本控制结构组合而成:顺序结构、分支结构、循环结构。 典例1 下列不属于算法基本控制结构的是( B ) A.顺序结构 B.树形结构 C.分支结构 D.循环结构 解析 算法基本控制结构:顺序、分支、循环;树形结构是文件管理模式。

1 顺序结构 1.定义:算法中各个步骤按照先后顺序依次执行的结构。

图1

5.双语句块(结合输出a,b中较大值的范例):(如图2所示) 满足判断条件(是),执行该分支语句(max←a),不满足判断条件(否),执行该 分支语句(max←b)。

图2

典例3 下列有关分支结构的说法正确的是( D ) A.每个分支都能被执行一次 B.条件不满足,则不执行任何分支 C.满足条件,则其中一个分支会被重复执行 D.需根据条件判断结果执行其中一个分支

典例6 下列有关算法控制结构的说法错误的是( B ) A.顺序结构在每个算法中都存在 B.每个算法都包含三种基本控制结构 C.算法有时需要几种控制结构协同表示 D.需要重复执行的操作可用循环结构实现

解析 算法由三种基本控制结构组合而成,但不是每个算法都包含三种基 本控制结构,可以顺序、顺序+分支、顺序+循环、顺序+分支+循环。

3.范例:求正整数n的阶乘值f

典例4 有部分流程图如图所示,其算法结构属于( D ) A.顺序结构 B.分支结构 C.树形结构 D.循环结构

解析 本题考查算法的控制结构。观察该流程图可知,“a←a+2”这个步骤 将被执行多次,故该流程图属于循环结构。

典例5 (2023浙江7月学考)某算法的部分流程图如图所示,执行该流程时, 若输入x的值为6783,下列说法正确的是( C ) A.执行该流程后,变量x的值是6 B.执行该流程后,输出的结果是14 C.输入3876和输入6783,输出结果相同 D.执行该流程后,″x>0?″和″m%2=1?″的执行次数相同

沪科版高中信息技术必修教材《信息技术基础》优秀教学案例:第2章信息获取第3节获取信息的方法

(二)过程与方法

1.采用启发式教学,引导学生主动探究和发现信息获取的方法,提高学生的自主学习能力。

2.通过案例分析、小组讨论等形式,让学生在实践中掌握信息获取的技巧,培养合作交流的能力。

3.设计具有挑战性的任务,鼓励学生勇于尝试,不断优化信息获取策略,提高解决问题的能力。

沪科版高中信息技术必修教材《信息技术基础》优秀教学案例:第2章信息获取第3节获取信息的方法

一、案例背景

在沪科版高中信息技术必修教材《信息技术基础》第2章“信息获取”中,第3节“获取信息的方法”是本章节的重点内容。随着信息时代的到来,培养学生高效、准确地获取信息的能力显得尤为重要。本节教学案例旨在引导学生了解和掌握各种信息获取方法,提高学生的信息素养,为今后的学习和工作打下坚实基础。

(四)反思与评价

在教学过程中,我将引导学生及时进行反思与评价,以促进他们的自我完善。具体策略如下:

1.学生自评:学生在完成信息获取任务后,对自己的表现进行自我评价,总结自己在信息获取方面的优点和不足。

2.小组互评:小组之间进行相互评价,学习借鉴其他小组的信息获取方法,发现自身存在的问题,促进小组间的相互学习。

在教学过程中,我将以问题为导向,引导学生主动探究和发现信息获取的方法。针对不同层次的学生,设计难易适度的问题,让学生在解决问题的过程中,掌握信息获取的技巧。同时,鼓励学生提问,培养他们的问题意识,提高独立思考能力。

(三)小组合作

小组合作是本章节教学策略的重要组成部分。我将学生分成若干小组,每组根据各自的兴趣和特长,选择不同的信息获取途径进行研究。小组成员之间分工合作,共同完成信息检索、筛选、整理等任务。通过小组合作,培养学生的团队协作能力和沟通能力。

第2章 信息技术与信息系统概论

2.4

⑴ 信息污染。 ⑵ 信息犯罪。 ⑶ 信息侵权。 ⑷ 计算机病毒

信息安全

1.常见的信息安全问题

2.信息安全技术

信息安全技术是一门综合的学科,它涉及信息论、计算 机科学和密码学多方面的知识,它研究计算机系统和 通信网络内信息的保护方法,以实现系统内信息的安 全、保密、真实、完整。信息安全技术主要有: ⑴ 密码技术。 ⑵ 防火墙技术。 ⑶ 入侵检测技术。 ⑷ 访问控制技术。 ⑸ 防病毒技术。

第二章

信息技术与信息系统概论

本章内容

信息与信息技术概述

信息处理和信息处理技术

信息技术的应用和社会信息化

信息安全

信息系统概述

信息系统开发过程

2.1 信息与信息技术概述

信息基础知识 信息技术概述

2.1.1

1.信息

信息基础知识

信息(Information)是客观世界中各种事物的运动状态和 变化的反映,是客观事物之间相互联系和相互作用的 表征,表现的是客观事物运动状态和变化的实质内容。 是关于客观事实的可通讯的知识。 首先,信息是客观世界各种事物的特征的反映。 其次,信息是可以通讯的。 最后,信息形成知识。知识,就是反映各种事物的信 息进入人们大脑,对神经细胞产生作用后留下的痕迹。

1. 智能决策支持系统(Intelligent Decision Support Systems,IDSS) 2. 群体决策支持系统(Group Decision Support Systems, GDSS) 3. 经理信息系统(Executive Information Systems,EIS) 4. 战略信息系统(Strategic Information Systems,SIS) 5. 计算机集成制造系统(Computer Integrated Manufacturing Systems,CIMS) 6. 电子数据交换技术(Electronic Data Interchange,EDI)

专项训练必修部分选择题第二章 信息获取(信息技术基础)

专项训练必修部分选择题第二章信息获取班级学号姓名1、要想熟练地在因特网上查找资料,应该学会使用( )。

A.FTP服务B. 电子邮件C.网页制作D. 搜索引擎2、关于获取信息的方法,下面说法正确的是( )。

A. 利用网络获取信息是最好的方法B. 电子邮件C. 应根据实际情况D.信息交流3、获取信息的来源决定了信息的可靠程度,下列信息来源中哪一种获得的信息最可靠?( )A. 朋友、同学B.因特网C.亲自进行科学实验D.报刊杂志4、小明急需查一本书中的内容,按最佳方案,他第一个应选择的方式是(A )。

A. 到书店的电脑查询系统上查找并购买B.找同学咨询,到指定书店购买C.找书店营业员咨询并购买D. 到因特网上查找能否下载此书中的内容5、下列信息来源属于文献型信息源的是()A、图书B、同学C、老师D、网络6、一同学要搜索歌曲“Yesterday Once More”,他访问Google搜索引擎,键入关键词( ),搜索范围更为有效。

A.“Yesterdav”B.“0nce”C. “More”D. Yesterday Once More7、下列说法正确的是( )。

A.搜索引擎按其工作方式可划分为蜘蛛程序和机器人B.目录索引类搜索引擎的使用方法称为“关键词查询”C. C.全文搜索方式又被称为分类搜索D. 搜索引擎按其工作方式可划分为全文搜索引擎和目录搜索引擎8、使用全文搜索引擎(如Google)进行搜索时,关键词“综合性大学not 上海”表示()。

A.上海的非综合性大学B. 上海的综合性大学C. 不包括上海的综合性大学D.上海和综合性大学9、下列各软件中不属于搜索类软件的有( ) A.北大天网B. Windows C.Sina D. Yahoo10、我们会把自己喜爱并且经常浏览的网站地址存放在浏览器的( )。

A. 收藏夹B.标题栏C. 电子邮箱D.状态栏11、下列说法正确的是( )。

A.FTP下载工具能自动登录FTP服务器快速浏览文件目录,多服务器、多文件下载B.流媒体下载工具将完整的影音文件变为影音片段C.网站下载工具可下载任意网站的全部文件D. D.通用下载工具不支持文件的批量下载12、关于网上信息下载,下列说法中正确的是( )。

第二章理论复习题(计算机信息技术基础)

第二章理论复习题第二章计算机组成原理基础知识必做题2.1计算机组成与分类[1].下列关于计算机组成的叙述中,正确的是__________。

A.一台计算机内只有一个微处理器B.外存储器中的数据是直接传送给CPU处理的C.输出设备能将计算机中用“0”和“1”表示的信息转换成人可识别的形式D.I/O控制器用来连接CPU、内存、外存和各种输入输出设备[2].计算机是一种通用的信息处理工具,下面是关于计算机信息处理能力的叙述:①它不但能处理数据,而且还能处理图像和声音;②它不仅能进行计算,而且还能进行分析推理;③它具有几乎无限的信息存储能力;④它能方便而迅速地与其它计算机交换信息.上面那些叙述是正确的?A.①、②和④B.①、③和④C.①、②、③和④D.②、③、④[3].计算机有很多分类方法,下面________是按其内部逻辑结构进行分类的。

A.服务器/工作站B.16位/32位/64位计算机C.小型机/大型机/巨型机D.专用机/通用机[4].下列不属于个人计算机的是________。

A.台式机B.便携机C.工作站D.服务器[5].下面关于个人计算机(PC)的叙述中,错误的是________。

A.个人计算机属于个人使用,一般不能多人同时使用B.个人计算机价格较低,性能不高,一般不应用于工作(商用)领域C.目前PC机中广泛使用的一种微处理器是Pentium4D.Intel公司是国际上研制和生产微处理器最有名的公司[6].按照性能、价格和用途,目前计算机分为________、大型机、小型机和个人计算机。

[7].巨型计算机大多采用________技术,运算处理能力极强。

[8].计算机具有“记忆”和“逻辑”判断的能力。

[9].计算机硬件指的是计算机系统中所有实际物理装置和文档资料。

[10].计算机具有通用性好、速度快、处理功能强的优点,因此又称它为“电脑”,它能代替人类大脑的全部活动。

[11].第一台电子计算机是在上世纪40年代诞生的。

《信息技术基础》教案(全)

章节名称:信息技术概述教学目标:1. 了解信息技术的概念和发展历程。

2. 掌握信息技术的应用领域和基本原理。

3. 理解信息技术对社会的影响和未来发展趋势。

教学内容:1. 信息技术的定义和发展历程。

2. 信息技术的应用领域,如通信、计算机、网络等。

3. 信息技术的基本原理,如信息的编码、传输和处理。

4. 信息技术对社会的影响,如提高工作效率、改变生活方式等。

5. 信息技术未来的发展趋势,如、大数据等。

教学过程:1. 导入:通过展示信息技术的应用场景,引起学生的兴趣。

2. 讲解:详细讲解信息技术的定义、发展历程、应用领域、基本原理和社会影响。

3. 案例分析:分析具体的信息技术应用案例,让学生更好地理解信息技术的实际应用。

4. 讨论:引导学生讨论信息技术对生活的影响,并展望未来的发展趋势。

5. 总结:对本次课程的内容进行总结,强调重点知识点。

教学评价:2. 课堂讨论:评价学生在讨论中的表现,了解学生的理解和思考能力。

章节名称:计算机基础知识教学目标:1. 了解计算机的概念和发展历程。

2. 掌握计算机的基本硬件和软件组成。

3. 理解计算机的工作原理和操作方法。

教学内容:1. 计算机的定义和发展历程。

2. 计算机的基本硬件组成,如CPU、内存、硬盘等。

3. 计算机的基本软件组成,如操作系统、应用软件等。

4. 计算机的工作原理,如信息的编码和处理。

5. 计算机的基本操作方法,如开关机、文件管理等。

教学过程:1. 导入:通过展示计算机的实际应用,引起学生的兴趣。

2. 讲解:详细讲解计算机的定义、发展历程、基本硬件和软件组成、工作原理和操作方法。

3. 演示:进行计算机硬件和软件的实际演示,让学生更好地理解计算机的组成和工作原理。

4. 操作练习:安排学生进行计算机操作练习,掌握基本操作方法。

5. 总结:对本次课程的内容进行总结,强调重点知识点。

教学评价:2. 实际操作:评价学生在实际操作中的表现,了解学生的操作能力。

高一信息技术基础第二章知识点

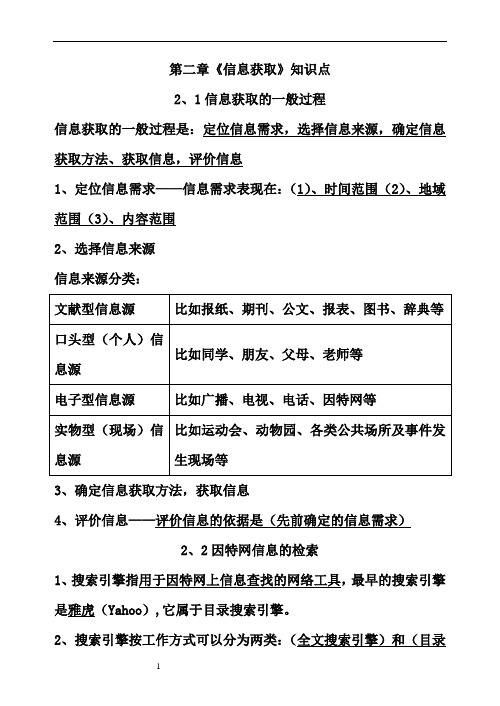

第二章《信息获取》知识点2、1信息获取的一般过程信息获取的一般过程是:定位信息需求,选择信息来源,确定信息获取方法、获取信息,评价信息1、定位信息需求——信息需求表现在:(1)、时间范围(2)、地域范围(3)、内容范围2、选择信息来源信息来源分类:3、确定信息获取方法,获取信息4、评价信息——评价信息的依据是(先前确定的信息需求)2、2因特网信息的检索1、搜索引擎指用于因特网上信息查找的网络工具,最早的搜索引擎是雅虎(Yahoo),它属于目录搜索引擎。

2、搜索引擎按工作方式可以分为两类:(全文搜索引擎)和(目录索引类搜索引擎)。

(1)、全文搜索引擎是名副其实的搜索引擎,它是通过从因特网上提取的各个网站的信息建立索引数据库而进行的搜索引擎。

代表性的有Baidu、Google、北大天网等。

全文搜索引擎的使用方法称为(关键词查询)。

特点是全面但比较缓慢。

FTP(File Transfer Protocol):文件传输协议(2)、目录索引类搜索引擎是将收取到的网站信息按照目录分类,建立索引数据库而进行的搜索引擎。

代表性的有新浪、搜狐、雅虎等。

特点是快速但不全面。

二、搜索技巧1、关键词提炼2、细化搜索条件3、用好逻辑命令4、用什么样的搜索引擎搜索5、强制搜索2.3 文件的下载一、文件及其类型1、网络中的文件文件是指计算机中的文件,它是用文件名来标识的一组相关信息的集合体,计算机中的信息通常是以(文件)的形式在存储器中保存的。

2、文件的重要属性(1)文件名:以方便识别为标准。

(2)存储位置常用的有URL、UNC、本机路径和FTP等。

URL:统一资源定位器;UNC:通用命名约定;FTP:文件传输协议(3)内容3、文件的类型从最终使用目的来看,文件分为(可执行文件)和(数据文件)。

可执行文件的内容主要是一条一条可以被计算机理解和执行的指令,它可以指挥计算机完成各种复杂的任务,这种文件主要是一些应用软件,通常以(EXE)作为文件的扩展名。

《计算机基础》理论练习题

《计算机基础》理论练习题《计算机基础》理论补充练习题第1章计算机基础一、单选题1、计算机系统由()组成。

CA)主机和系统软件 B)硬件系统和应用软件 C)硬件系统和软件系统 D)微处理器和软件系统 2、冯·诺依曼式计算机硬件系统的组成部分包括()。

B A)运算器、外部存储器、控制器和输入输出设备 B)运算器、控制器、存储器和输入输出设备 C)电源、控制器、存储器和输入输出设备 D)运算器、放大器、存储器和输入输出设备 3、()设备既是输入设备又是输出设备。

C A)键盘 B)打印机 C)硬盘 D)显示器 4、计算机能够直接识别和执行的语言是()。

AA)机器语言 B)汇编语言 C)高级语言 D)数据库语言 5、CAI 是指( )。

BA)计算机辅助设计 B)计算机辅助教学 C)计算机辅助制造D)办公自动化系统6、为解决某一特定问题而设计的指令序列称为( )。

C A)文档 B 语言 C)程序 D)系统7、下列存储器按存取速度由快至慢排列,正确的是( ) B A. 主存>硬盘>Cache B. Cache>主存>硬盘 C. Cache>硬盘>主存D. 主存>Cache>硬盘8、操作系统是现代计算机系统不可缺少的组成部分,它负责管理计算机的( )。

A. 程序 B. 功能 C. 全部软、硬件资源 D. 进程 9、计算机最早的用途是() AA)科学计算 B)自动控制 C)数据处理 D)辅助设计 10、我们一般按照(),将计算机的发展划分为四代。

D A)体积的大小 B)速度的快慢C)价格的高低 D)使用元器件的不同 11、计算机软件系统包括( C )。

DA)程序和数据 B)编辑软件和应用软件 C)系统软件和应用软件 D)数据库软件和工具软件12、计算机之所以能按照人们的意志自动进行工作,最直接的原因是采用了( )A)二进制数值 B)存储程序思想 C)程序设计语言 D)高速电子元件 13、RAM的特点是( )。

旅游管理信息系统课件第2章 信息技术应用基础

物理层 路由器

物理层

物理层

主机A

网络层主机----

路由器协议

主机B

数据链路层主机----路由器协议 物理层主机----路由器协议

3

2. OSI参考模型的七层协议及其功能 参考模型的七层协议及其功能 1) 物理层 (Physical Layer) 二进制在线路上的表示和传输二进制“ 信号。 ① 二进制在线路上的表示和传输二进制“位”信号。 指定传输方式的要求。 ② 指定传输方式的要求。 当建立、维护与其他设备的物理连接时, ③ 当建立、维护与其他设备的物理连接时,提供需要 的机械、电气、功能特性和规程特性。 的机械、电气、功能特性和规程特性。

2

(二)网络体系结构与协议

1.OSI参考模型 . 参考模型

层 应用层协议 7 应用层 表示层协议 6 表示层 会话层协议 5 会话层 传输层协议 4 传输层 通信子网边界 内部子网协议 3 网络层 网络层 网络层 网络层 传输层 会话层 表示层 应用层

2

数据链路层

数据链路层

数据链路层

数据链路层

1

物理层 路由器

4

2) 数据链路层 (Data Link Layer)

数据链路层完成的主要功能有: 数据链路层完成的主要功能有: 数据链路的建立、 ① 数据链路的建立、维护与释放链路的管理工 作。 将传输数据增加的同步信息、 ② 将传输数据增加的同步信息、校验信息及地 址信息封装成数据帧。 址信息封装成数据帧。 数据帧传输顺序的控制。 ③ 数据帧传输顺序的控制。 差错检测与控制。 ④ 差错检测与控制。 ⑤ 数据流量控制

19

Internet如何运作?

TCP/IP(传输控制协议 网间协议 :管理 传输控制协议/网间协议 管理Internet的协议 的协议. 传输控制协议 网间协议): 的协议 TCP/IP成功的关键在于它以很小的包发送信息,而这些小的信息包并不 成功的关键在于它以很小的包发送信息, 成功的关键在于它以很小的包发送信息 需要顺序到达对方——甚至不需要按同一路径来传送。而这些信息 甚至不需要按同一路径来传送。 需要顺序到达对方 甚至不需要按同一路径来传送 而这些信息—— 无论它们被怎样分割,无论选取哪条路径——都能完整无缺地组合起来。 都能完整无缺地组合起来。 无论它们被怎样分割,无论选取哪条路径 都能完整无缺地组合起来

《信息技术基础》第二章复习题库【范本模板】

所属语言:计算机基础试卷方案:第二章试卷总分:228分共有题型:3种一、填空共38题(共计38分)第1题(1.0分) 题号:191 难度:中第2章在Cache、主存和硬盘三类存储器中,____【1】的存取速度最快,接近CPU速度。

答案:=======(答案1)=======cache第2题 (1.0分) 题号:1196 难度:中第2章扫描仪是基于__【1】__原理设计的,它使用的核心器件大多是CCD.答案:=======(答案1)=======光电转换第3题 (1.0分) 题号:1245 难度:中第2章安装或维护操作系统时,有时需要由光盘或U盘启动计算机,在此之前的一个准备工作是改变系统启动时访问外存储器的顺序,这是通过__【1】__程序进行的.答案:=======(答案1)=======CMOS设置第4题(1.0分)题号:112 难度:中第2章目前PC机配置的键盘大多触感好、操作省力,从按键的工作原理来说它们大多属于__【1】__式按键。

答案:=======(答案1)=======电容=========或=========薄膜第5题(1。

0分)题号:122 难度:中第2章CD-R的特点是可以__【1】__写入或读出信息,但不能擦除和修改。

答案:=======(答案1)=======一次性=========或=========1次性=========或=========一次=========或=========1次第6题 (1。

0分)题号:199 难度:中第2章某图书馆需要将图书馆藏书数字化,构建数字图书资料系统,在键盘输入、联机手写输入、语音识别输入和印刷体识别输入方法中,最有可能被采用的是【1】输入。

答案:=======(答案1)=======印刷体识别第7题(1.0分) 题号:1201 难度:中第2章如果要求在使用计算机编辑文档的同时,还能播放MP3音乐并可从网上下载资料,那么计算机中至少必须有__【1】__个CPU。

第2章_计算机信息技术基础习题答案

1习题 2一、计算题(八进制、十进制、十六进制的小数部分精确到小数点后2位)1. 将下列十进制数转换成二进制、八进制、十六进制数。

A.123B.78C.54.6D.39.8A.1111011, 173, 7BB. 1001110, 116, 4EC. 1010100.10, 124.46, 54.99D. 100111.11, 47.63, 2. 把下列十进制数分别转换成八进制和十六进制数。

A.65B.127C.255D.1024A.101, 41B.177, 7FC.377, FFD.2000, 4003. 将下列十六进制数转换成二进制、八进制、十进制数。

A.1E3.A4B.A8.C8C.5F.0CD.3B.22A.111100011.10100100, 743.51, 483.625B.10101000.11001000, 250.62, 168.75C.1011111.00001100, 137.03, 95.00D.111011.00100010, 73.10, 59.134. 用8位二进制数写出下列各数的原码、反码和补码。

A.25B.106C.-76D.-123A.00011001, 00011001, 00011001B.01101010, 01101010, 01101010C.11001100, 10110011, 10110100D.11111011, 10000100, 10000101二、选择题请将1个或多个正确答案编号填入括号内。

1. 计算机中数据的表示形式是( C )。

A.八进制B.十进制C.二进制D.十六进制2. 在计算机中采用二进制,是因为(ABC )。

A.这样可以降低硬件成本B.可以进行逻辑运算C.二进制的运算法则简单D.以上都不对3. 与十六进制数(BC)等值的二进制数是( B )。

A.10111011B.10111100C.11001100D.110010114. 十进制整数101转换为二进制数是( A )。

信息技术基础电子版教案

信息技术基础电子版教案第一章:信息技术概述1.1 信息技术的定义与发展让学生了解信息技术的定义和特点让学生了解信息技术的发展历程1.2 信息技术的应用领域让学生了解信息技术在日常生活和工业生产中的应用1.3 信息技术对人类社会的影响让学生了解信息技术对人类社会的影响和改变第二章:计算机基础知识2.1 计算机的硬件组成让学生了解计算机的硬件组成及其作用2.2 计算机的软件组成让学生了解计算机的软件分类及其作用2.3 计算机的基本操作让学生学会计算机的基本操作,如开关机、使用输入设备等第三章:操作系统应用3.1 操作系统的概念与功能让学生了解操作系统的定义和功能3.2 Windows操作系统的使用让学生学会使用Windows操作系统,包括桌面环境、文件管理、系统设置等3.3 常用软件的使用让学生学会使用常用软件,如文本编辑器、浏览器等第四章:计算机网络基础4.1 计算机网络的定义与分类让学生了解计算机网络的定义和分类4.2 互联网的基本概念与使用让学生了解互联网的起源、发展及其应用4.3 网络安全与道德规范让学生了解网络安全的基本知识,遵守网络道德规范第五章:办公软件应用5.1 办公软件的介绍与使用让学生了解办公软件的种类和功能,学会使用Word、Excel等软件5.2 数据处理与分析让学生学会使用Excel进行数据处理和分析5.3 演示文稿的制作与展示让学生学会使用PowerPoint制作演示文稿,并进行展示第六章:文本处理与编辑6.1 文本处理软件概述让学生了解文本处理软件的定义和功能让学生了解常见的文本处理软件6.2 文本编辑的基本操作让学生学会使用文本编辑软件进行基本的文本编辑操作,如输入、删除、复制、粘贴等6.3 文本格式设置与排版让学生学会设置文本格式,如字体、字号、颜色等,并进行排版第七章:电子表格制作与数据管理7.1 电子表格软件概述让学生了解电子表格软件的定义和功能让学生了解常见的电子表格软件7.2 电子表格的基本操作让学生学会使用电子表格软件进行基本的数据录入、编辑、删除等操作7.3 数据管理与分析让学生学会使用电子表格软件进行数据排序、筛选、查找等管理操作,并进行基本的数据分析第八章:演示文稿制作与展示8.1 演示文稿软件概述让学生了解演示文稿软件的定义和功能让学生了解常见的演示文稿软件8.2 演示文稿的基本操作让学生学会使用演示文稿软件进行基本的幻灯片添加、编辑、删除等操作8.3 演示文稿的展示与放映让学生学会设置演示文稿的展示效果,并进行放映第九章:图片处理与美工设计9.1 图片处理软件概述让学生了解图片处理软件的定义和功能让学生了解常见的图片处理软件9.2 图片编辑的基本操作让学生学会使用图片处理软件进行基本的图片编辑操作,如剪切、旋转、缩放等9.3 图片美工设计让学生学会使用图片处理软件进行图片的美工设计,如颜色调整、滤镜应用、特效添加等第十章:信息安全与网络道德10.1 信息安全概述让学生了解信息安全的定义和重要性让学生了解常见的信息安全威胁和防护措施10.2 网络道德规范让学生了解网络道德的定义和重要性让学生了解常见的网络道德规范和要求10.3 个人信息保护与隐私权让学生了解个人信息保护和隐私权的定义和重要性让学生了解常见的个人信息保护和隐私权保护措施重点和难点解析1. 信息技术的定义与发展:理解信息技术的发展历程和其在现代社会中的重要性。

- 1、下载文档前请自行甄别文档内容的完整性,平台不提供额外的编辑、内容补充、找答案等附加服务。

- 2、"仅部分预览"的文档,不可在线预览部分如存在完整性等问题,可反馈申请退款(可完整预览的文档不适用该条件!)。

- 3、如文档侵犯您的权益,请联系客服反馈,我们会尽快为您处理(人工客服工作时间:9:00-18:30)。

Hello, ………….

信息技术简单的说就是3C

IT=Computer+Communication+Control

信息处理的历史:

信息处理的原始阶段;(语言及身外之物) 信息处理的手工阶段;(文字) 信息处理的机电阶段;(蒸汽机) 信息处理的现代阶段;(电子时代)

进制计算练习题(二)

10.将二进制数1100100转换成十六进制数是( ). 11.将二进制数1100100转换成八进制数是( ). 12.十进制数255对应的二进制数是( ). 13.二进制数11110011对应的十进制数是( ). 14.二进制数111101对应的十六制数是( ). 15.十六进制数AB对应的二进制数是( ). 16.二进制数111001-100111的结果是( ). 17.一个无符号二进制整数的右边加上一个0,新形成的 数是原来的( )倍.

二进制数的运算 一、算法运算

加法: 0+0=0 1+0=0+1=1 1+1=10 减法: 0-0=0 10-1=1 1-0=1 1-1=0 乘法: 0×0=0 0×1=1×0=0 1×1=1 除法: 0/1=0 1/1=1

二、逻辑运算

1. 或:“∨”、“+” 0∨0=0 0∨1=1 1∨0=1 1∨1=1

进制计算练习题(一)

1.二进制数11101101转换为十六进制数是( ). 2.二进制加法10010100 + 110010的和为( ). 3.二进制减法11000101-10010010的差为( ). 4.将十进制数215转换为二进制数是( ). 5.将十进制数215转换为八进制数是( ). 6.二进制数1011010扩大二倍是( ). 7.十进制数837对应的二进制数是( ). 8.八进制数1000对应的十进制数是( ). 9.十进制算式3*512+7*64+8*5+5的运算结果对 应的二进制数是( ).

第二章 信息技术基础

信息与信息分类

数据:是一组表示数量、行为和目标的非随机的 可鉴别的符号。

数据一般分为四类: 数值数据 图形数据 声音数据 视觉数据

信息:是经过加工、具有一定含义的且对 决策有价值的数据。

数据是原料,信息是产品。

数据

处理 (把数据转换

为信息的 过程)

常用计数制对照表

十进制数 二进制数 八进制数 十六进制数

0

0

0

0

1

1

1

1

2

10

2Hale Waihona Puke 23113

3

4

100

4

4

5

101

5

5

6

110

6

6

7

111

7

7

8

1000

10

8

9

1001

11

9

10

1010

12

A

11

1011

13

B

12

1100

14

C

13

1101

15

D

14

1110

16

E

15

1111

17

F

16

10000

20

4. 异或:“ + ” 0 + 0=0 0 + 1=1 1 + 0=1 1 + 1=0

数值在计算机中的表示

• 原码:将数据转换成二进制数,用二进制数

的最高位来代表符号位, 0为正数,1为负数, 符号。

• 补码:正数的补码就是该数的原码;负数的

补码就是将反码数值部分加1,符号位不变。

• 计算机中的数用补码的形式表示。 • 引入补码,为了解决CPU累加器的减法

“乘二取整” (以0.8125为例)

2 0.8125 2 0.16.62255 2 0.12.255 2 0.50.5

1.00

取整

1

取整

1

取整

0

取整

1

(0.8125)10=(0.1101)2

例3 把十进制数69.8125转换为二进制。

(69)10 =(1000101)2

整数部分

余数

信息学是关于信息的本质和传输规律的 学科,是研究信息的收集、识别、提取、变 换、存储、传递、处理、检索、检测、分析 和利用的一门科学。

信息的基本属性

事实性 滞后性 时效性 可压缩性 扩散性 传输性

分享性 转换性 保密性 增值性 可变换性

信息的表现形式

数字 文本 图表 语音 图形 图像 视频

或运算中,当两个逻辑值只要有一个为 1时,结果为1,否则为0。

例7 要判断成绩X是否处在小于60或者成绩Y 是否处在大于95的分数段中,可这样表示: (X<60)∨(Y>95)

若X=70、Y=88,结果为0。

若X小于60, “∨”运算结果为1。

若Y大于95, “∨”运算结果为1。

X=50,Y=98, “∨”运算结果为1。

20+ 1× 2-1+ 0× 2-2+ 1× 2-3 =8 + 0 + 2 + 1 + 1/2 + 0 + 1/8 =(11.625)10

例2 将(2576)8 、(3D.B)16分别转换成十 进制数。 (2576)8 =2× 83+ 5× 82+ 7× 81+ 6× 80

= (1406)10

(3D.B)16 =3× 161+ 13× 160+ 11× 16-1 = (61.6875)10

例6 把二进制数(110101011101001.011)2转 换为十六进制数。

二进制4位分组: 0110 1010 1110 1001 . 0110 转换成十六进制数: 6 A E 9 . 6

∴(110101011101001.011)2 = (6AE9.6)16

将十进制数673转换成二进制数,可以先 转换成八进制数得1241,再按每位八进制数 转为3位二进数,求得1010100001B,转换成 十六进制数用4位一组很快能得到2A1H。

二、十进制转换成二进制数 1.十进制整数转换为二进制数(除2取余法) 2.十进制纯小数转换为二进制数(乘2取整法)

“除二取余” (以37为例)

2

37

2 1188

2

99

2 44

2 22

2 11

余

1 (a0)

余

0 (a1)

余

1 (a2)

余

0 (a3)

余

0 (a4)

余

1 (a5)

0

(37)10=(a5a4a3a2a1a0)2=(100101)2

信息的传输形式

模拟型号

信号波形模拟着信息的变化而变化; 幅度连续,信号波再时间上连续,又是连续信号; 电话、传真、通常的电视信号都为模拟信号:

模拟信号

信息的传输形式

数字信号

数字信号指幅度的取值是离散的,幅值表示被限制在有 限个数值之内。

数字信号

信息技术

信息技术(Information Technology)是指对 信息的获取、传递、存储、处理、应用的技术。

称R进制,其进位规律是“逢R进一” • 位权 数码在不同位置上的权值

一、十进制

数码:0、1、……8、9 基数:10 位权:10n

十进制数又可以表示成按“权”展开 的多项式。如: 3468.795=3× 103+4× 102 + 6× 101 + 8× 100 + 7× 10-1 + 9× 10-2 + 5× 10-3

取整数部分 1

1

0

1

b -1

b -2

b -3

b -4

∴69.8125D=1000101.1101B

3.二进制数与八进制数的互相转换

(1)二进制数转换成八进制数

方法是:将二进制数从小数点开始分别 向左(整数部分)和向右(小数部分)每3位 二进制数码分成一组,转换成八进制数码中 的一个数字,连接起来。不足3位时,对原数 值用0补足3位。

2. 与:“∧”、“·” 0∧0=0 0∧1=1 1∧0=1 1∧1=1

例8 一批合格产品的标准需控制在 205~380之间,要判断某一产品质量参数X 是否合格,可用这样表示:

(X >205 )∧(X < 380)

3. 非:“ˉ” 规则:ˉ0=1 ˉ1=0 例9 1011=0100

例10 若用1表示性别为男,则1ˉ表示女。

由计算机系统对数据进行一系列存储、加工和输 出等操作。

132 252 406 773 1334 2340 2412 2573 2134 3734 9859 21756

25000 20000 15000 10000 5000

0

事件报道数

信息的表示与数字化

计算机的基本功能是对数据进 行运算和加工处理。数据有两种, 一种是数值数据,另一种是非数值 数据。

二进制数,再按顺序排列好。 例5 把八进制数(2376.14)8转换为二进制数。

八进制1位: 2 3 7 6 . 1 4 二进制3位: 010 011 111 110 . 001 100

∴ (2376.14)8 = (10011111110.0011)2

4.二进制数与十六进制数的互相转换

方法是:二进制数与十六进制数的转 换是将4位二进制数码为一组对应成1位十 六进制数,而十六进制数与二进制数的转 换是将十六进制数的1位与二进制数的4位 数相对应,再按顺序排列好。