pcap过滤规则格式

抓包软件Wireshark常用过滤使用方法命令

抓包软件Wireshark常⽤过滤使⽤⽅法命令抓包软件Wireshark常⽤过滤使⽤⽅法命令过滤源ip、⽬的ip。

在wireshark的过滤规则框Filter中输⼊过滤条件。

如查找⽬的地址为192.168.101.8的包,ip.dst192.168.101.8;查找源地址为ip.src1.1.1.1端⼝过滤。

如过滤80端⼝,在Filter中输⼊,tcp.port80,这条规则是把源端⼝和⽬的端⼝为80的都过滤出来。

使⽤tcp.dstport80只过滤⽬的端⼝为80的,tcp.srcport==80只过滤源端⼝为80的包协议过滤⽐较简单,直接在Filter框中直接输⼊协议名即可,如过滤HTTP的协议http模式过滤。

如过滤get包,http.request.method"GET",过滤post包,http.request.method"POST"连接符and的使⽤。

过滤两种条件时,使⽤and连接,如过滤ip为192.168.101.8并且为http协议的,ip.src==192.168.101.8 and http。

⼯作中,⼀些使⽤⽅式调整时间格式然后再排序下。

根据时间字段根据端⼝过滤服务端端⼝是7018,和客户端建⽴socket连接,根据服务端的端⼝找到2者通信的所有socket数据(客户端进⼊房间后会异常断开,判断是客户端导致的还是服务端导致的)tcp.port==7018,最后的RST报⽂是服务端发起的,说明是服务端主动断开的,缩⼩问题范围仅从抓包信息看是服务器的⼀个流量控制机制启动了。

服务器发回rst位,同时win置为0,是告诉客户端不要发包。

按tcp流控机制来说,此时客户端应该停⽌发包,直⾄服务器发送信息告诉客户端可以继续发送。

TCP连接:SYN ACK RST UTG PSH FIN三次握⼿:发送端发送⼀个SYN=1,ACK=0标志的数据包给接收端,请求进⾏连接,这是第⼀次握⼿;接收端收到请求并且允许连接的话,就会发送⼀个SYN=1,ACK=1标志的数据包给发送端,告诉它,可以通讯了,并且让发送端发送⼀个确认数据包,这是第⼆次握⼿;最后,发送端发送⼀个SYN=0,ACK=1的数据包给接收端,告诉它连接已被确认,这就是第三次握⼿。

pcap tls协议解析规则

pcap tls协议解析规则摘要:1.PCAP 简介2.TLS 协议简介3.PCAP 解析TLS 协议的方法4.PCAP tls 协议解析规则的具体内容5.PCAP tls 协议解析规则的应用示例正文:1.PCAP 简介PCAP(Packet Capture) 是一种网络数据包捕获技术,可以用于捕获计算机网络中的数据包,并将其保存到本地文件中,以便进行分析和调试。

PCAP 可以捕获各种网络协议的数据包,如TCP/IP、UDP、ICMP 等。

2.TLS 协议简介TLS(Transport Layer Security) 是一种安全协议,用于保护网络通信。

TLS 协议通常用于保护Web 浏览器和Web 服务器之间的通信,以及保护电子邮件传输过程中的数据。

TLS 协议采用公钥加密和私钥解密的方式,确保通信过程中的数据不被第三方窃取或篡改。

3.PCAP 解析TLS 协议的方法PCAP 可以捕获TLS 协议的数据包,并对其进行解析。

PCAP 解析TLS 协议的方法主要包括以下两种:(1)PCAP 过滤器:PCAP 过滤器可以根据特定的规则,过滤出TLS 协议的数据包。

例如,可以使用“tcp and port 443”的规则,过滤出TLS 协议的数据包。

(2)PCAP 解析器:PCAP 解析器可以解析TLS 协议的数据包,并提取出其中的信息。

例如,可以使用Wireshark 等网络协议分析工具,解析PCAP 捕获的TLS 协议数据包。

4.PCAP tls 协议解析规则的具体内容PCAP tls 协议解析规则包括以下内容:(1) 解析TLS 协议的数据包头部:TLS 协议的数据包包含头部和数据两部分。

头部包含了TLS 协议的版本、协议标志、加密算法、压缩方法等信息。

PCAP tls 协议解析规则需要解析数据包头部,并提取相关信息。

(2) 解析TLS 协议的数据部分:TLS 协议的数据部分包含了通信双方的公钥证书、公钥、私钥等敏感信息。

BPF过滤规则参考

len >= length.

ip proto protocol

如果报文是 IP 数据报,其内容的协议类型是 protocol,则逻辑为真。即只捕获网络协议类型是 protocol 的 ip 数据包。protocol 可以是数字,也可以是下列名称中的一个:icmp, igrp,

如果报文是 IP 广播报文,则逻辑为真。检查全 0 和全 1 的广播约定,并且检查本地的子网掩码。

ether multicast

如果报文是以太多目传送报文(multicast),则过滤规则逻辑为真。关键字 ether 是可选的。这实际上是 ’ether[0] & 1 != 0’ 的简写。

ip multicast

expr relop expr

如果这个关系成立,则逻辑为真,其中 relop 是 >, <, >=, <=, =, != 之一, expr 是数学表达式,由常整数(标准 C 语法形式),普通的二进制数运算符[+, -, *, /, &, |],一个长度运算符,和指定的报文数据访问算符组成。要访问报文内的数据,使用下面的语法:

下面介绍过滤规则的原语,允许的原语有以下几种。

dst host host1

如果报文中 IP 的目的地址域是 host1,则逻辑为真。host1 既可以是地址,也可以是主机名。此过滤规则就是捕获所有目的地址是 host1 的网络数据包。

src host host1

如果报文中 IP 的源地址域是 host1,则逻辑为真。即捕获所有源地址是 host1 的所有网络数据包。

抓包过滤表达式

一、针对wireshark最常用的自然是针对IP地址的过滤。

其中有几种情况:(1)对源地址为192.168.0.1的包的过滤,即抓取源地址满足要求的包。

表达式为:ip.src == 192.168.0.1(2)对目的地址为192.168.0.1的包的过滤,即抓取目的地址满足要求的包。

表达式为:ip.dst == 192.168.0.1(3)对源或者目的地址为192.168.0.1的包的过滤,即抓取满足源或者目的地址的ip 地址是192.168.0.1的包。

表达式为:ip.addr == 192.168.0.1,或者 ip.src == 192.168.0.1 or ip.dst == 192.168.0.1(4)要排除以上的数据包,我们只需要将其用括号囊括,然后使用 "!" 即可。

表达式为:!(表达式)二、针对协议的过滤(1)仅仅需要捕获某种协议的数据包,表达式很简单仅仅需要把协议的名字输入即可。

表达式为:http(2)需要捕获多种协议的数据包,也只需对协议进行逻辑组合即可。

表达式为:http or telnet (多种协议加上逻辑符号的组合即可)(3)排除某种协议的数据包表达式为:not arp !tcp三、针对端口的过滤(视协议而定)(1)捕获某一端口的数据包表达式为:tcp.port == 80(2)捕获多端口的数据包,可以使用and来连接,下面是捕获高端口的表达式表达式为:udp.port >= 2048四、针对长度和内容的过滤(1)针对长度的过虑(这里的长度指定的是数据段的长度)表达式为:udp.length < 30 http.content_length <=20 (2)针对数据包内容的过滤表达式为:http.request.uri matches "vipscu" (匹配http请求中含有vipscu 字段的请求信息)通过以上的最基本的功能的学习,如果随意发挥,可以灵活应用,就基本上算是入门了。

pcap使用手册

pcap使用手册让我们从看看这篇文章写给谁开始。

显而易见的,需要一些C语言基础知识,除非你只想了解基本的理论。

你不必是一个编码专家,因为这个领域只有经验丰富的程序员涉足,而我将尽可能详细的描述这些概念。

另外,考虑到这是有关一个包嗅探器的,所以对网络基础知识的理解是有帮助的。

所有在此出现的代码示例都已在FreeBSD 4.3平台上测试通过。

开始:pcap应用程序的格式我们所要理解的第一件事情是一个基于pcap的嗅探器程序的总体布局。

流程如下:1.我们从决定用哪一个接口进行嗅探开始。

在Linux中,这可能是eth0,而在BSD系统中则可能是xl1等等。

我们也可以用一个字符串来定义这个设备,或者采用pcap提供的接口名来工作。

2.初始化pcap。

在这里我们要告诉pcap对什么设备进行嗅探。

假如愿意的话,我们还可以嗅探多个设备。

怎样区分它们呢?使用文件句柄。

就像打开一个文件进行读写一样,必须命名我们的嗅探“会话”,以此使它们各自区别开来。

3.如果我们只想嗅探特定的传输(如TCP/IP包,发往端口23的包等等),我们必须创建一个规则集合,编译并且使用它。

这个过程分为三个相互紧密关联的阶段。

规则集合被置于一个字符串内,并且被转换成能被pcap读的格式(因此编译它)。

编译实际上就是在我们的程序里调用一个不被外部程序使用的函数。

接下来我们要告诉pcap使用它来过滤出我们想要的那一个会话。

4.最后,我们告诉pcap进入它的主体执行循环。

在这个阶段内pcap一直工作到它接收了所有我们想要的包为止。

每当它收到一个包就调用另一个已经定义好的函数,这个函数可以做我们想要的任何工作,它可以剖析所部获的包并给用户打印出结果,它可以将结果保存为一个文件,或者什么也不作。

5.在嗅探到所需的数据后,我们要关闭会话并结束。

这是实际上一个很简单的过程。

一共五个步骤,其中一个(第3个)是可选的。

我们为什么不看一看是怎样实现每一个步骤呢?设置设备这是很简单的。

wireshark 组播 过滤规则

wireshark 组播过滤规则Wireshark是一款常用的网络数据包分析工具,它可以用来捕获、分析和展示网络数据包。

在网络中,组播(Multicast)是一种常用的数据传输方式,它可以将一个数据包同时发送给多个目标地址,而不必为每个目标地址单独发送数据包。

本文将介绍如何使用Wireshark 的过滤规则来捕获和分析组播数据包。

一、组播地址在IPv4网络中,组播地址是224.0.0.0至239.255.255.255之间的地址。

其中,224.0.0.0至224.0.0.255是本地组播地址,用于同一个网络中的主机之间通信;224.0.1.0至238.255.255.255是全局组播地址,用于跨越多个网络的主机之间通信。

在IPv6网络中,组播地址是ff00::/8,其中ff02::1是所有节点组播地址,ff02::2是所有路由器组播地址。

二、捕获组播数据包在Wireshark中,可以使用以下过滤规则来捕获组播数据包:1. 捕获本地组播数据包:ip.dst==224.0.0.0/242. 捕获全局组播数据包:ip.dst==224.0.1.0/243. 捕获所有组播数据包:ip.dst==224.0.0.0/4三、分析组播数据包在Wireshark中,可以使用以下功能来分析组播数据包:1. 分组视图(Grouping view):将组播数据包按照IP地址或协议类型进行分组,便于查看。

2. 流视图(Stream view):将组播数据包按照流的方式展示,便于查看流的传输情况。

3. 协议分析(Protocol analysis):Wireshark可以对组播数据包进行协议分析,展示每个协议的详细信息。

4. 统计信息(Statistics):Wireshark可以生成各种统计信息,如流量、协议使用情况等。

总结:本文介绍了如何使用Wireshark的过滤规则来捕获和分析组播数据包。

通过分组视图、流视图、协议分析和统计信息等功能,我们可以更深入地了解组播数据包的传输情况和协议使用情况,便于优化网络性能和故障排除。

通过wireshark分析pcap抓包方法说明

文档维护人:杨云邮箱:yangyun@版权所有 侵权必究 2013年12月上海网宿科技股份有限公司扎实稳健,和谐融洽志存高远,厚积薄发Wireshark 使用指南---通过wireshark 分析pcap 抓包方法说明版本修订记录(项目)目录1.背景 (4)2.支持的文件格式 (4)3.源目的IP查看 (4)4.DNS报文查看 (4)5.HTTP报文查看 (6)6.报文过滤语法 (8)(1)IP过滤:包括来源IP或者目标IP等于某个IP (8)(2)端口过滤: (8)(3)协议过滤: (9)(4)TCP显示过滤规则: (9)(5)包长度过滤: (9)(6)HTTP模式过滤: (9)(7)表达式: (11)1.背景本文档介绍如何利用wireshark工具分析抓包。

2.支持的文件格式支持解析wireshark或者tcpdump等抓包工具抓下来的报文,支持pcap/pcapng/cap等抓包格式。

(tcpdump抓包工具使用见“tcpdump使用指南.docx”)3.源目的IP查看通过目的IP查看判断用户访问是否到我们的加速服务。

以及其他的问题。

Pcap包在wireshark中展示如下图,由左往右各列的含义分别是:流序列号即第几条流(No.),相对时间(Time),源IP(Source),目的IP(Destination),协议(Protocol),报文长度(Length),报文详情(Info)。

红色框的部分就是抓包的源IP和目的IP了。

4.DNS报文查看可以通过dns判断域名是否引导到我们的加速服务上。

以及dns相关的其他问题。

过滤条件填dns,apply应用过滤条件,即可过滤出dns报文,如下图。

Info(报文详情)列查看dns报文的详情。

详情内容如“Standard query 0x4899 A ”,为dns请求报文,为请求解析的域名;内容如“Standard query response 0x6900 CNAME CNAME A 42.62.12.123 A 42.62.12.121”为dns响应报文,意思是解析的域名有别名和,解析结果IP是42.62.12.123 和42.62.12.121。

Wireshark基本用法过滤规则协议详解

Wireshark基本⽤法过滤规则协议详解基本使⽤:协议解析:(1)版本,占4位,指IP协议的版本,⽬前⼴泛使⽤的IP协议版本号为4(即)。

2)⾸部长度,占4位,可表⽰的最⼤⼗进制数值是15。

请注意,这个字段所表⽰数的单位是32位字长(1个32位字长是4字节),因此,当IP 的⾸部长度为1111时(即⼗进制的15),⾸部长度就达到60字节。

当IP分组的⾸部长度不是4字节的整数倍时,必须利⽤最后的填充字段加以填充。

因此数据部分永远在4字节的整数倍开始,这样在实现IP协议时较为⽅便。

⾸部长度限制为60字节的缺点是有时可能不够⽤。

但这样做是希望⽤户尽量减少开销。

最常⽤的⾸部长度就是20字节(即⾸部长度为0101),这时不使⽤任何选项。

(3)服务类型,占8位,⽤来获得更好的服务,但实际上⼀直没有被使⽤过。

1998年IETF把这个字段改名为区分服务DS(Differentiated Services)。

只有在使⽤区分服务时,这个字段才起作⽤。

(4)总长度,总长度指⾸部和数据之和的长度,单位为字节。

总长度字段为16位,因此数据报的最⼤长度为2^16-1=65535字节。

在IP层下⾯的每⼀种数据链路层都有⾃⼰的帧格式,其中包括帧格式中的数据字段的最⼤长度,这称为最⼤传送单元MTU(Maximum Transfer Unit)。

当⼀个数据报封装成链路层的帧时,此数据报的总长度(即⾸部加上数据部分)⼀定不能超过下⾯的数据链路层的MTU值。

PS:图中总长度为84个字节,ping包默认为56个字节,ICMP包头是8个字节,再加上⾸部长度20个字节。

下图我将包长度设置为112个字节后,总长度就变成140个字节了(5)标识(identification),占16位。

IP软件在存储器中维持⼀个计数器,每产⽣⼀个数据报,计数器就加1,并将此值赋给标识字段。

但这个“标识”并不是序号,因为IP是⽆连接服务,数据报不存在按序接收的问题。

wireshark条件过滤语法

wireshark条件过滤语法

Wireshark条件过滤语法主要包括捕获过滤器和显示过滤器。

捕获过滤器(CaptureFilters)用于决定捕捉的流量内容,仅支持协议过滤。

在抓包前进行设置,决定抓取怎样的数据,方便stream的追踪和排查。

显示过滤器(DisplayFilters)用于决定捕捉内容中显示的结果,既支持协议过滤也支持内容过滤。

过滤器语法如下:

<Protocol> <Direction> <Host(s)> <Value> <Logical Operations> <Ot her expression>

其中,各部分含义如下:

- Protocol(协议):如ether、ip、tcp等,默认支持全部协议。

- Direction(方向):如src、dst、src and dst、src or dst,默认使用s rc or dst。

- Host(s)(主机):如host、port、host range等。

- Value:用于细粒度过滤的协议属性值,如port 80、http.request.meth od="GET"等。

- Logical Operations(逻辑运算):如not、and、or,not具有最高优先级,and和or优先级相同,运算从左向右。

- Other expression:其他表达式,如ip.addr==192.168.1.1等。

Wireshark数据包分析实战

1.Wireshark 数据包分析(1)1.用Wireshark查看并分析服务器场景PYsystem20191桌面下的capture1.1.pcap数据包文件,通过分析数据包capture1.1.pcap找出主机MAC地址最后两位为“ad”的经纬度信息,并将经纬度信息作为Flag值(之间以英文逗号分隔,例如39.906000,116.645000)提交;过滤规则:经纬度信息:2.继续分析数据包capture1.1.pcap,找出目标服务器操作系统的版本信息,并将服务器操作系统的版本号作为Flag值提交;步骤1:步骤2:找到对应的数据包追踪TCP流3.继续分析数据包capture1.1.pcap,找出黑客登录的用户名,并将用户名作为Flag值提交;(现在判断可能是SMB登录)步骤1:类似这种排序的数据包为登录成功的数据包4.继续分析数据包capture1.1.pcap,找出黑客登录使用的密码,并将密码作为Flag值提交;步骤1:拼接登录凭证`user::domain:NTLM Server Challenge:NTProofStr:NTLMv2 Response 中去除NTProofStr步骤2:拼接hash步骤3:hashcat破解登录凭证,可能是字典破解和暴力破解5.使用Wireshark查看并分析服务器场景PYsystem20191桌面下的capture1.2.pcap数据包文件,设置过滤规则,仅显示TCP协议且源端口为23的数据包,并将该过滤规则作为Flag值(提交的答案中不包含空格,例如:ip.dst == 172.16.1.1则Flag为ip.dst==172.16.1.1)提交;步骤1:tcp.srcport==236.继续分析数据包capture1.2.pcap,找出黑客暴力破解Telnet的数据包,将破解成功的用户名和密码作为Flag值(用户名与密码之间以英文逗号分隔,例如:root,toor)提交;步骤1:步骤2:登录成功特征,Telnet Server和C:搜索这两个关键词7.继续分析数据包capture1.2.pcap,找出黑客Telnet成功后输入的命令,并将命令作为Flag值提交;步骤1:追踪登录成功的TCP流步骤2:ping 192.168.56.129 –n 198.继续分析数据包capture1.2.pcap,找出黑客控制了目标靶机后通过靶机向攻击机发送了多少次ICMP请求,并将请求的次数作为Flag值提交。

libpcap 过滤规则

libpcap 过滤规则(最新版)目录1.布局层次结构的定义和重要性2.布局层次结构的基本原则3.如何创建一个有效的布局层次结构4.布局层次结构在实际设计中的应用5.布局层次结构对用户体验的影响正文1.布局层次结构的定义和重要性布局层次结构,也被称为文档对象模型(DOM)层次结构,是在网页设计中用于组织和展示内容的一种方式。

它通过将页面元素按照一定的次序和关系分层排列,使得页面的结构更加清晰,易于阅读和理解。

在网页设计中,布局层次结构对于保证用户体验和搜索引擎优化(SEO)至关重要。

2.布局层次结构的基本原则在创建布局层次结构时,需要遵循以下基本原则:- 保持简单:布局层次结构应当简单明了,避免过多的嵌套关系,以方便用户快速找到所需信息。

- 有明确的导航:布局层次结构应当包含明确的导航元素,如标题、菜单和面包屑导航等,以便用户了解自己在页面中的位置,以及如何访问其他相关内容。

- 保持一致:布局层次结构应当在整站范围内保持一致,以便用户快速适应并找到所需信息。

- 良好的层级关系:布局层次结构应当清晰地呈现页面元素之间的层级关系,便于用户理解页面内容的组织结构。

3.如何创建一个有效的布局层次结构创建有效的布局层次结构需要遵循以下步骤:- 确定页面的主要内容和结构:在设计布局层次结构之前,首先需要明确页面的主要内容和结构,以便更好地组织和展示这些内容。

- 创建页面模板:根据页面内容和结构,创建一个页面模板,用于规范页面元素的排列和显示方式。

- 确定导航元素:在模板中添加导航元素,如标题、菜单和面包屑导航等,以便用户了解自己在页面中的位置,以及如何访问其他相关内容。

- 确定页面元素的层级关系:在模板中明确页面元素的层级关系,如标题、正文、侧边栏等,以便用户快速了解页面内容的组织结构。

- 保持布局层次结构的简单性:在设计布局层次结构时,避免过多的嵌套关系,以保证页面的简洁和易用性。

4.布局层次结构在实际设计中的应用在实际网页设计中,布局层次结构对于保证用户体验和搜索引擎优化(SEO)至关重要。

pcap文件格式及文件解析

bytes (which may be greater than the previous number, if you are not saving the entire packet). 四:packet数据: 即Packet(通常就是链路层的数据帧)具体内容,长度就是 Caplen,这个长度的后面,就是当前PCAP文件中存放的下一 个Packet数据包,也就是说:PCAP文件里面并没有规定捕获 的Packet数据包之间有什么间隔字符串,下一组数据在文件中 的起始位置。我们需要靠第一个Packet包确定。最后, Packet数据部分的格式其实就是标准的网路协议格式了可以任 何网络教材上找得到。

bpf_u_int32 magic; /* 0xa1b2c3d4 */ u_short version_major; /* magjor Version 2 */ u_short version_minor; /* magjor Version 4 */ bpf_int32 thiszone; /* gmt to local correction */ bpf_u_int32 sigfigs; /* accuracy of timestamps */ bpf_u_int32 snaplen; /* max length saved portion of each pkt */ bpf_u_int32 linktype; /* data link type (LINKTYPE_*) */ }; //时间戳 struct time_val { long tv_sec; /* seconds 含义同 time_t 对象的值 */ long tv_usec; /* and microseconds */ }; //pcap数据包头结构体 struct pcap_pkthdr { struct time_val ts; /* time stamp */ bpf_u_int32 caplen; /* length of portion present */ bpf_u_int32 len; /* length this packet (off wire) */ }; //数据帧头 typedef struct FramHeader_t { //Pcap捕获的数据帧头 u_int8 DstMAC[6]; //目的MAC地址 u_int8 SrcMAC[6]; //源MAC地址 u_short FrameType; //帧类型 } FramHeader_t; //IP数据报头 typedef struct IPHeader_t { //IP数据报头 u_int8 Ver_HLen; //版本+报头长度 u_int8 TOS; //服务类型 u_int16 TotalLen; //总长度 u_int16 ID; //标识

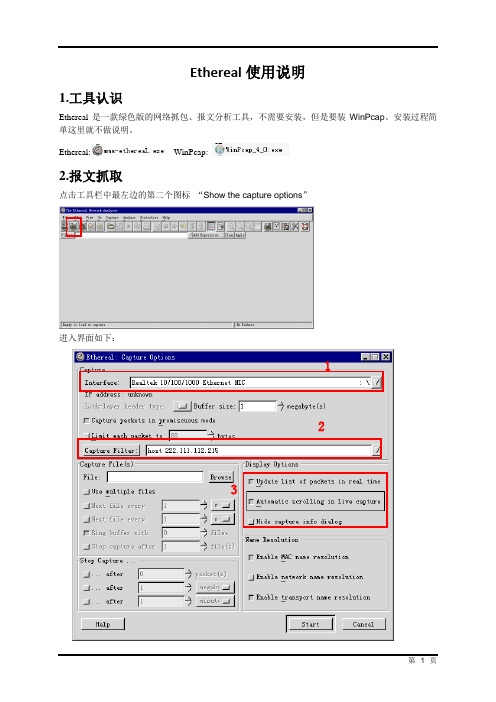

Ethereal使用说明

Ethereal 使用说明1.工具认识Ethereal 是一款绿色版的网络抓包、报文分析工具,不需要安装,但是要装WinPcap 。

安装过程简单这里就不做说明。

Ethereal:WinPcap:2.报文抓取点击工具栏中最左边的第二个图标 “Show the capture options ”进入界面如下:123三个地方需要设置:①Interface,选择自己电脑的网卡。

②Capture Filter,在里面设置抓取过滤条件,如host 222.111.112.215就是只抓取有这个ip地址参与的报文交互。

其他过滤规则在下文Ethereal使用详细说明中有介绍。

③Display Options,前两个选中,在抓取的过程中可以查看报文信息。

设好了点Start,弹出界面如下,停止抓包点击stop。

3.报文查看Filter内可以输入过滤规则,常用的语句有mms、ip.addr==222.111.112.5等,同时过滤多个规则可以使用&&合并,如下图。

mms是最常用的的过滤规则,直接过滤出mms报文,我们要查看的有用的信息都在mms类报文内。

其他过滤规则在下文Ethereal使用详细说明中有介绍。

4.Ethereal使用详细说明4.1界面菜单介绍本节将逐个介绍Ethereal各菜单项的功能:4.1.1“File”菜单图4-1 “File”拉菜单图4-1 “File”菜单。

其中:“Open”即打开已存的抓包文件;“Open Recent”即打开近期已察看的抓包文件,类似windows的最近访问过的文档;“Merge”字面是合并的意思,其实是追加的意思,即当前捕获的报文追加到先前已保存的抓包文件中。

“Save”和”save as”即保存、选择保存格式。

“File Set”用于Ethereal当前打开的多个文件前后切换,以及各文件的基本属性描述。

“Export”是输出的意思。

“Print”打印。

pcap过滤法则

wpcap的过滤器是以已声明的谓词语法为基础的。

过滤器是一个ASCII字符串,它包含了一个过滤表达式。

pcap_compile()把这个表达式编译成内核级的包过滤器。

这个表达式会选择那些数据包将会被堆存。

如果表达式没有给出,那么,网络上所有的包都会被内核过滤引擎所认可。

不然,只有那些表达式为'true'的包才会被认可。

这个表达式包含了一个或多个原语。

原语通常包含了id(名字或序列),这些id优先于限定词。

以下是三种不同的限定词:输入(type)指明了哪些东西是id所代表的。

可能的输入是host,net和port。

比如:`host foo',`net 128.3',`port 20'。

如果没有输入限定词,就假定是host方向(dir)由id指明了一个特定的传输方向。

可能的方向是src,dst,src or dst。

比如,'src foo','dst net 128.3',`src or dst port ftp-data'。

如果没有指定,就假定是src or dst。

如果没有链路层(比如,像slip这样的点对点协议),那么限定词可以使用inbound和outbound,来指明一个方向。

协议(proto)限定词限制了所匹配的协议。

可能的协议有:ether,fddi,tr,ip,ip6,arp,rarp,decnet,tcp和udp。

比如:`ether src foo',`arp net 128.3',`tcp port 21'。

如果没有指定协议限定词,那么就假定所有的协议都会被允许。

例如:'src foo'等价于'(ipor arp or rarp)src foo'(当然,不能有不符合语法的字母出现),'net bar'等价于'(ip orarp or rarp) net bar','port53'等价于'(tcp or udp) port 53'。

pcap过滤规则教程

MSN Messenger 协议分析

/Hopping/archive/2008/11/13/3292257.aspx

MSN 协议分析

/lzyzuixin/archive/2009/03/13/3986597.aspx

11.msn

msnms && tcp[23:1] == 20 // 第四个是0x20的msn数据包

msnms && tcp[20:1] >= 41 && tcp[20:1] <= 5A && tcp[21:1] >= 41 && tcp[21:1] <= 5A && tcp[22:1] >= 41 && tcp[22:1] <= 5A

tcp[8:3]==20:21:22

如 果想得到最准确的,应该先知道tcp长度

matches(匹配)和contains(包含某字符串)语法

ip.src==192.168.1.107 and udp[8:5] matches "\\x02\\x12\\x21\\x00\\x22"

ip.src==192.168.1.107 and udp contains 02:12:21:00:22

不 单单是00:22才有QQ号码,其它的包也有,要满足下面条件(tcp也有,但没有做):

oicq and udp[8:] matches "^\\x02[\\x00-\\xff]+\\x03$" and !(udp[11:2]==00:00) and !(udp[11:2]==00:80)

wireshark过滤类型

wireshark过滤类型Wireshark是一款流行的网络协议分析工具,它可以捕获和分析网络数据包。

为了更有效地分析数据包,Wireshark提供了多种过滤类型,让用户可以快速准确地筛选出所需的数据包。

以下是Wireshark的常用过滤类型:1. 端口过滤:Wireshark可以根据端口号来过滤数据包。

例如,想要分析HTTP流量,可以通过设置过滤条件“tcp.port == 80”来只显示80端口的数据包。

2. IP过滤:Wireshark可以根据源IP和目标IP地址来过滤数据包。

例如,想要分析来自某个IP地址的流量,可以通过设置过滤条件“ip.src == x.x.x.x”来只显示该IP地址发送的数据包。

3. 协议过滤:Wireshark可以根据协议类型来过滤数据包。

例如,想要分析TCP流量,可以通过设置过滤条件“tcp”来只显示TCP 协议的数据包。

4. 关键字过滤:Wireshark可以根据数据包的内容来过滤数据包。

例如,想要查找包含特定关键字的数据包,可以通过设置过滤条件“http contains keyword”来只显示包含该关键字的HTTP流量数据包。

5. 时间戳过滤:Wireshark可以根据数据包的时间戳来过滤数据包。

例如,想要查看某个时间段内的数据包,可以通过设置过滤条件“frame.time >= '2022-01-01 00:00:00' and frame.time <= '2022-01-01 23:59:59'”来只显示该时间段内的数据包。

以上是Wireshark常用的过滤类型,用户可以根据实际需求选择合适的过滤条件来分析数据包。

wireshark常用过滤规则

Wireshark常用过滤规则一、什么是WiresharkWireshark是一款开源的网络封包分析软件,它能够帮助用户捕获和分析网络数据包,以便深入了解网络通信过程中的细节。

Wireshark支持多种操作系统,包括Windows、Mac OS和Linux等。

二、Wireshark常用过滤规则简介Wireshark提供了丰富的过滤规则,用于帮助用户在大量的网络数据包中筛选出感兴趣的部分,以便进行更加精确的分析。

下面是一些常用的Wireshark过滤规则:1. 协议过滤•eth.addr:根据源MAC地址或目的MAC地址过滤数据包。

•ip.addr:根据源IP地址或目的IP地址过滤数据包。

•tcp.port:根据TCP端口过滤数据包。

•udp.port:根据UDP端口过滤数据包。

2. 数据包方向过滤•src:根据数据包的源地址过滤数据包。

•dst:根据数据包的目的地址过滤数据包。

•src and dst:根据数据包的源地址和目的地址同时过滤数据包。

3. 数据包类型过滤•icmp:过滤ICMP数据包。

•tcp:过滤TCP数据包。

•udp:过滤UDP数据包。

•http:过滤HTTP数据包。

4. 数据包内容过滤•contains:根据数据包中的内容过滤数据包。

•matches:根据正则表达式过滤数据包。

三、Wireshark常用过滤规则详解1. 协议过滤1.1 eth.addr使用eth.addr过滤规则可以根据源MAC地址或目的MAC地址过滤数据包。

例如,如果想要过滤源MAC地址为00:11:22:33:44:55的数据包,可以使用以下过滤规则:eth.addr == 00:11:22:33:44:55同样地,如果想要过滤目的MAC地址为00:11:22:33:44:55的数据包,可以使用以下过滤规则:eth.addr == 00:11:22:33:44:551.2 ip.addr使用ip.addr过滤规则可以根据源IP地址或目的IP地址过滤数据包。

winpcap过滤规则

winpcap过滤规则

Winpcap过滤规则有:

1.基于协议的过滤。

使用协议限定符,协议限定符可以为ip、arp、

rarp、tcp、udp等。

2.基于MAC地址的过滤。

使用限定符ether(代表以太网地址)、

当MAC地址仅作为源地址时表达式为ether src mac_addr,仅作为目的地址时表达式为ether dst mac_addr,既作为源地址又作为目的地址时表达式为ether host mac_addr。

3.基于IP地址的过滤。

使用限定符host(代表主机地址)。

当IP

地址仅作为源地址时过滤表达式应为src host ip_addr,仅作为目的地址时过滤表达式为dst host ip_addr,既作为源地址又作为目的地址时表达式为host ip_addr。

此外,还有基于端口的过滤。

- 1、下载文档前请自行甄别文档内容的完整性,平台不提供额外的编辑、内容补充、找答案等附加服务。

- 2、"仅部分预览"的文档,不可在线预览部分如存在完整性等问题,可反馈申请退款(可完整预览的文档不适用该条件!)。

- 3、如文档侵犯您的权益,请联系客服反馈,我们会尽快为您处理(人工客服工作时间:9:00-18:30)。

函数名称:int pcap_compile(pcap_t *p, struct bpf_program *fp,char *str, int optimize, bpf_u_int32 netmask)函数功能:该函数用于将str指定的规则整合到fp过滤程序中去,并生成过滤程序入口地址,用于过滤选择期望的数据报。

参数说明:pcap_t *p:pcap_open_live返回的数据报捕获的指针;struct bpf_program *fp:指向一个子函数用于过滤,在pcap_compile()函数中被赋值;char *str:该字符串规定过滤规则;int optimize:规定了在结果代码上的选择是否被执行;bpf_u_int32 netmask:该网卡的子网掩码,可以通过pcap_lookupnet()获取;返回值:如果成功执行,返回0,否则返回-1;过滤规则由一个或多个原语(primitive)组成,如果为””则表示不进行任何过滤. 原语通常由一个标识(id, 名称或数字), 和标识前面的一个或多个修饰子(qualifier) 组成. 修饰子有三种不同的类型:type类型修饰子指出标识名称或标识数字代表什么类型的东西. 能够使用的类型有host, net和port. 例如, `host foo', `net 128.3', `port 20'. 假如不指定类型修饰子, 就使用缺省的host .dir方向修饰子指出相对于标识的传输方向 (数据是传入还是传出标识). 能够使用的方向有src, dst, src or dst和src and dst. 例如, `src foo', `dst net 128.3', `src or dst port ftp-data'.假如不指定方向修饰子, 就使用缺省的src or dst .对于 `null' 链路层 (就是说象 slip 之类的点到点协议), 用inbound和outbound修饰子指定所需的传输方向.proto协议修饰子需要匹配指定的协议. 能够使用的协议有: ether, fddi, ip, arp, rarp, decnet, lat, sca, moprc, mopdl, tcp和udp. 例如, `ether src foo', `arp net 128.3', `tcp port 21'. 假如不指定协议修饰子, 就使用任何符合类型的协议. 例如, `src foo' 指 `(ip 或 arp 或 rarp)src foo' (注意后者不符合语法), `net bar' 指 `(ip 或 arp 或 rarp) net bar', `port 53' 指 `(tcp 或 udp) port 53'.[`fddi' 实际上是 `ether' 的别名; 分析器把他们视为 ``用在指定网络接口上的数据链路层.'' FDDI 报头包含类似于以太协议的源目地址, 而且通常包含类似于以太协议的报文类型, 因此您能够过滤 FDDI 域, 就象分析以太协议相同. FDDI 报头也包含其他域, 但是您不能在过滤器表达式里显式描述.]作为上述的补充, 有一些特别的 `原语' 关键字, 他们不同于上面的模式: gateway, broadcast, less, greater和数学表达式. 这些在后面有叙述.更复杂的过滤器表达式能够通过and, or和not连接原语来组建. 例如, `host foo and not port ftp and not port ftp-data'. 为了少敲点键, 能够忽略相同的修饰子. 例如, `tcp dst port ftp or ftp-data or domain' 实际上就是 `tcp dst port ftp or tcp dst port ftp-data or tcp dst port domain'.允许的原语有:dst host host假如报文中 IP 的目的地址域是host, 则逻辑为真. host既能够是地址, 也能够是主机名.src host host假如报文中 IP 的源地址域是host, 则逻辑为真.host host假如报文中 IP 的源地址域或目的地址域是host, 则逻辑为真. 上面任何的 host 表达式都能够加上ip, arp, 或rarp关键字做前缀, 就象:ip host host他等价于:ether proto \ip and host host假如host是拥有多个 IP 地址的主机名, 他的每个地址都会被查验.ether dst ehost假如报文的以太目的地址是ehost, 则逻辑为真. Ehost既能够是名字 (/etc/ethers 里有), 也能够是数字 (有关数字格式另见ethers(3N) ).ether src ehost假如报文的以太源地址是ehost, 则逻辑为真.ether host ehost假如报文的以太源地址或以太目的地址是ehost, 则逻辑为真.gateway host假如报文把host当做网关, 则逻辑为真. 也就是说, 报文的以太源或目的地址是host, 但是 IP 的源目地址都不是host. host必须是个主机名, 而且必须存在 /etc/hosts 和/etc/ethers 中. (一个等价的表达式是ether host ehost and not host host对于host / ehost, 他既能够是名字, 也能够是数字.)dst net net假如报文的 IP 目的地址属于网络号net, 则逻辑为真. net既能够是名字 (存在/etc/networks 中), 也能够是网络号. (详见networks(4)).src net net假如报文的 IP 源地址属于网络号net, 则逻辑为真.net net假如报文的 IP 源地址或目的地址属于网络号net, 则逻辑为真.net net mask mask假如 IP 地址匹配指定网络掩码(netmask) 的net, 则逻辑为真. 本原语能够用src或dst修饰.net net/len假如 IP 地址匹配指定网络掩码的net, 则逻辑为真, 掩码的有效位宽为len. 本原语能够用src或dst修饰.dst port port假如报文是 ip/tcp 或 ip/udp, 并且目的端口是port, 则逻辑为真. port是个数字, 也能够是 /etc/services 中说明过的名字 (参看tcp(4P) 和udp(4P)). 假如使用名字, 则检查端口号和协议. 假如使用数字, 或有二义的名字, 则只检查端口号 (例如, dst port 513将显示tcp/login 的数据和 udp/who 的数据, 而port domain将显示 tcp/domain 和 udp/domain 的数据).src port port假如报文的源端口号是port, 则逻辑为真.port port假如报文的源端口或目的端口是port, 则逻辑为真. 上述的任意一个端口表达式都能够用关键字tcp或udp做前缀, 就象:tcp src port port他只匹配源端口是port的TCP 报文.less length假如报文的长度小于等于length, 则逻辑为真. 他等同于:len <= length.greater length假如报文的长度大于等于length, 则逻辑为真. 他等同于:len >= length.ip proto protocol假如报文是IP 数据报(参见ip(4P)),其内容的协议类型是protocol, 则逻辑为真. Protocol能够是数字, 也能够是下列名称中的一个: icmp, igrp, udp, nd, 或tcp. 注意这些标识符tcp, udp, 和icmp也同样是关键字, 所以必须用反斜杠(\) 转义, 在C-shell 中应该是\ .ether broadcast假如报文是以太广播报文, 则逻辑为真. 关键字ether是可选的.ip broadcast假如报文是IP广播报文, 则逻辑为真. Tcpdump 检查全0 和全1 广播约定, 并且检查本地的子网掩码.ether multicast假如报文是以太多目传送报文(multicast), 则逻辑为真. 关键字ether是可选的. 这实际上是`ether[0] & 1 != 0' 的简写.ip multicast假如报文是IP多目传送报文, 则逻辑为真.ether proto protocol假如报文协议属于以太类型的protocol, 则逻辑为真. Protocol能够是数字, 也能够是名字, 如ip, arp, 或rarp. 注意这些标识符也是关键字, 所以必须用反斜杠(\) 转义. [假如是FDDI (例如, `fddi protocol arp'), 协议标识来自802.2 逻辑链路控制(LLC)报头, 他通常位于FDDI 报头的顶层. 当根据协议标识过滤报文时, Tcpdump假设任何的FDDI 报文含有LLC 报头, 而且LLC 报头用的是SNAP 格式.]decnet src host假如DECNET 的源地址是host, 则逻辑为真, 该主机地址的形式可能是``10.123'', 或是DECNET 主机名. [只有配置成运行DECNET 的Ultrix 系统支持DECNET 主机名.]decnet dst host假如DECNET 的目的地址是host, 则逻辑为真.decnet host host假如DECNET 的源地址或目的地址是host, 则逻辑为真.ip, arp, rarp, decnet是:ether proto p的简写形式, 其中p为上述协议的一种.lat, moprc, mopdl是:ether proto p的简写形式, 其中p为上述协议的一种. 注意tcpdump现在不知道如何分析这些协议. tcp, udp, icmp是:ip proto p的简写形式, 其中p为上述协议的一种.expr relop expr假如这个关系成立, 则逻辑为真, 其中relop是>, <, >=, <=, =, != 之一, expr是数学表达式, 由常整数(标准C语法形式), 普通的二进制运算符[ , -, *, /, &, |], 一个长度运算符, 和指定的报文数据访问算符组成. 要访问报文内的数据, 使用下面的语法:proto [ expr : size ]Proto是ether, fddi, ip, arp, rarp, tcp, udp, or icmp之一, 同时也指出了下标操作的协议层. expr给出字节单位的偏移量, 该偏移量相对于指定的协议层. Size是可选项, 指出感兴趣的字节数;他能够是1, 2, 4, 缺省为1 字节. 由关键字len给出的长度运算符指明报文的长度.例如, `ether[0] & 1 != 0' 捕获任何的多目传送报文. 表达式 `ip[0] & 0xf != 5' 捕获任何带可选域的 IP 报文. 表达式 `ip[6:2] & 0x1fff = 0' 只捕获未分片和片偏移为0 的数据报. 这种检查隐含在tcp和udp下标操作中. 例如, tcp[0]一定是 TCP 报头的第一个字节, 而不是其中某个 IP片的第一个字节.原语能够用下述方法结合使用:园括弧括起来的原语和操作符(园括弧在Shell 中有专用, 所以必须转义).取反操作(`!' or `not').连结操作(`&&' or `and').或操作(`||' or `or').取反操作有最高优先级. 或操作和连结操作有相同的优先级, 运算时从左到右结合. 注意连结操作需要显式的and算符, 而不是并列放置.假如给出标识符, 但没给关键字, 那么暗指最近使用的关键字. 例如,not host vs and ace作为not host vs and host ace的简写形式, 不应该和not ( host vs or ace )混淆.表达式参数能够作为单个参数传给 tcpdump, 也能够作为复合参数, 后者更方便一些. 一般说来, 假如表达式包含 Shell 元字符(metacharacter), 传递单个括起来的参数要容易一些.复合参数在被解析前用空格联接一起.示例 (EXAMPLES)显示任何进出sundown的报文:host sundown显示helios和主机hot, ace之间的报文传送:host helios and \( hot or ace \)显示ace和除了helios以外的任何主机的 IP报文:ip host ace and not helios显示本地的主机和 Berkeley的主机之间的网络数据:net ucb-ether显示任何通过网关snup的 ftp 报文 (注意这个表达式被单引号括起, 防止 shell 解释园括弧):gateway snup and (port ftp or ftp-data)'显示既不是来自本地主机, 也不是传往本地主机的网络数据 (假如您把网关通往某个其他网络, 这个做法将不会把数据发往您的本地网络).ip and not net localnet显示每个 TCP会话的起始和结束报文 (SYN 和 FIN 报文), 而且会话方中有一个远程主机.tcp[13] & 3 != 0 and not src and dst net localnet'显示经过网关snup中大于 576 字节的 IP 数据报:gateway snup and ip[2:2] > 576'显示 IP 广播或多目传送的数据报, 这些报文不是通过以太网的广播或多目传送形式传送的: ether[0] & 1 = 0 and ip[16] >= 224'显示任何不是回响请求/应答的 ICMP 报文 (也就是说, 不是 ping 报文):icmp[0] != 8 and icmp[0] != 0"。