东软防火墙的两种抓包方法

purpsuite 抓包方法

purpsuite 抓包方法PurpSuite抓包方法PurpSuite是一款功能强大的网络安全工具,它提供了多种抓包方法来帮助我们分析和监测网络流量。

下面我将介绍一些常用的PurpSuite抓包方法。

1. 打开PurpSuite:首先,确保你已经安装了PurpSuite,并成功打开了软件。

2. 配置Proxy:在PurpSuite的主界面中,点击工具栏上的“Proxy”选项,然后选择“Options”。

在弹出的对话框中,你可以配置Proxy监听的端口号等设置。

确保Proxy已经启动,并在你的设备上进行相应的网络配置。

3. 开始抓包:在Proxy设置完成后,你可以开始抓取网络流量了。

返回PurpSuite主界面,点击工具栏上的“Proxy”选项,然后选择“Intercept”开始抓包。

你可以选择捕获所有流量,或者根据需要进行过滤。

4. 查看抓包结果:当PurpSuite开始抓包后,它会显示所有通过Proxy的网络请求。

你可以在“Proxy”选项卡中查看抓包结果的详细信息,包括请求URL、请求方法、请求头部、请求体等内容。

5. 分析抓包数据:PurpSuite还提供了一些强大的分析工具,帮助我们进一步分析和理解抓包数据。

你可以使用内置的搜索功能在抓包记录中查找特定的关键字,或者使用过滤器来筛选感兴趣的请求。

6. 导出数据:如果你需要将抓包数据保存到本地或与他人分享,PurpSuite也提供了导出数据的功能。

你可以将抓包数据以不同的格式导出,如HAR、XML、CSV等。

总结:使用PurpSuite进行抓包可以帮助我们深入分析和监测网络流量,从而发现潜在的安全问题。

上述方法提供了基本的抓包流程,但还有更多高级功能等待掌握。

在使用PurpSuite进行抓包时,请确保你遵守适用的法律法规,并尊重他人的隐私和安全。

协议数据包的捕捉与分析

协议数据包的捕捉与分析在现代网络通信中,协议数据包的捕捉与分析是一项重要的技术。

通过捕捉和分析数据包,我们可以深入了解网络通信的细节,发现潜在的问题,并进行性能优化。

本文将讨论协议数据包的捕捉与分析的方法和应用。

一、数据包捕捉的方法数据包捕捉是指在网络通信过程中,拦截并记录数据包的内容和相关信息。

常见的数据包捕捉方法有两种:被动捕捉和主动捕捉。

被动捕捉是指通过监听网络接口或交换机端口,将经过的数据包复制并记录下来。

这种方法不会对网络通信产生干扰,适用于对整个网络流量进行全面监控和分析。

被动捕捉可以使用专门的硬件设备,也可以通过软件实现,如Wireshark等。

主动捕捉是指通过发送特定的请求,获取网络中的数据包。

这种方法需要主动参与网络通信,可以有针对性地捕捉特定协议或特定主机的数据包。

主动捕捉常用于网络安全领域的入侵检测和攻击分析。

二、数据包分析的工具数据包捕捉只是第一步,对捕捉到的数据包进行分析才能发现其中的有用信息。

数据包分析的工具有很多,常用的有Wireshark、tcpdump、tshark等。

Wireshark是一款功能强大的开源数据包分析工具,支持多种协议的解析和显示。

它可以将捕捉到的数据包按照协议、源IP地址、目的IP地址等进行过滤和排序,方便用户快速定位感兴趣的数据包。

tcpdump是一款命令行工具,可以实时捕捉和显示网络数据包。

它支持多种过滤条件,可以根据协议、端口、源IP地址等进行过滤。

tcpdump输出的数据包可以导入Wireshark等图形化工具进行进一步分析。

tshark是Wireshark的命令行版本,可以在服务器等无图形界面的环境中使用。

它支持Wireshark的大部分功能,可以通过命令行参数和过滤条件进行数据包的捕捉和分析。

三、数据包分析的应用数据包分析在网络管理和网络安全中有广泛的应用。

以下是一些常见的应用场景:1. 故障排查:当网络出现故障时,通过分析数据包可以确定故障的原因和位置。

抓包的方法

抓包的方法抓包是将网络传输发送与接收的数据包进行截获、重发、编辑、转存等操作,也用来检查网络安全。

以下是由店铺整理关于什么是抓包的内容,希望大家喜欢!抓包的方法安装工具目的就是用它分析网络数据包的内容。

找一个免费的或者试用版的抓包工具并不难。

我使用了一种叫做SpyNet3.12 的抓包工具,非常小巧, 运行的速度也很快。

安装完毕后我们就有了一台抓包主机。

你可以通过SpyNet设置抓包的类型,比如是要捕获IP包还是ARP包,还可以根据目的地址的不同,设置更详细的过滤参数。

配置网络路由你的路由器有缺省网关吗?如果有,指向了哪里?在病毒爆发的时候把缺省网关指向另外一台路由器是很危险的(除非你想搞瘫这台路由器)。

在一些企业网里往往仅指出网内地址段的路由,而不加缺省路由,那么就把缺省路由指到抓包主机上吧(它不下地狱谁下地狱?当然这台主机的性能最好是高一点的,否则很容易被病毒冲击而亡)。

这样可以让那些病毒主机发出的绝大部分扫描都自动送上门来。

或者把网络的出口映像到抓包主机上,所有对外访问的网络包都会被分析到。

开始抓包主机已经设置好了,网络里的数据包也已经送过来了,那么我们看看网络里传输的到底是些什么。

打开SpyNet 点击Capture 你会看到好多的数据显示出来,这些就是被捕获的数据包。

图中的主体窗口里显示了抓包的情况。

列出了抓到数据包的序号、时间、源目的MAC地址、源目的IP地址、协议类型、源目的端口号等内容。

很容易看出IP地址为10.32.20.71的主机在极短的时间内向大量的不同主机发出了访问请求,并且目的端口都是445。

找出染毒主机从抓包的情况看,主机10.32.20.71值得怀疑。

首先我们看一下目的IP地址,这些地址我们网络里存在吗?很可能网络里根本就没有这些网段。

其次,正常情况下访问主机有可能在这么短的时间里发起这么多的访问请求吗?在毫秒级的时间内发出几十甚至几百个连接请求,正常吗?显然这台10.32.20.71的主机肯定有问题。

常用的web抓包方法

常用的web抓包方法随着互联网的发展,web抓包技术在网络安全和应用开发中起着至关重要的作用。

通过抓包,我们可以获取到网络上的数据包,从而分析网络通信过程,发现潜在的安全威胁或者调试应用程序。

本文将介绍一些常用的web抓包方法,帮助读者更好地理解和应用这一技术。

一、使用代理工具抓包代理工具是web抓包的基本工具,它可以拦截和修改网络请求和响应。

常用的代理工具有Fiddler、Charles和Burp Suite等。

这些工具可以通过设置代理服务器,将浏览器的请求和服务器的响应导向到代理工具中,从而进行抓包分析。

1. FiddlerFiddler是一款功能强大且易于使用的web抓包工具。

它可以截获HTTP和HTTPS流量,并提供详细的会话信息和请求/响应的内容。

使用Fiddler,我们可以查看和修改请求头、请求体、响应头和响应体等信息,还可以通过Fiddler脚本进行自动化测试和定制化的抓包分析。

2. CharlesCharles是一款跨平台的web抓包工具,支持HTTP和HTTPS协议。

它可以截获浏览器和服务器之间的网络流量,并提供可视化的界面展示请求和响应的详情。

通过Charles,我们可以查看和编辑网络请求的各个部分,还可以模拟不同的网络环境,如慢速网络和断网等,以测试应用程序在不同情况下的表现。

3. Burp SuiteBurp Suite是一款专业的web应用程序安全测试工具,也可以用于web抓包。

它支持拦截和修改HTTP和HTTPS流量,提供详细的请求和响应信息。

Burp Suite还具有强大的漏洞扫描和渗透测试功能,可以帮助开发者和安全测试人员发现和修复应用程序的安全问题。

二、使用浏览器开发者工具抓包现代浏览器都内置了开发者工具,可以方便地进行web抓包。

开发者工具提供了网络面板,可以查看和分析浏览器和服务器的网络请求和响应。

1. Chrome开发者工具Chrome开发者工具是一款功能强大的web开发和调试工具,也可以用于抓包。

NetEye东软防火墙配置手册

东软防火墙配置手册版本历史目录第一章文档说明 (4)1.1 编写目的 (4)1.2 项目背景 (4)第二章配置命令 (5)2.1 通过WEB登录 (5)2.2 虚拟系统 (6)2.2.1 查看虚拟系统信息 (6)2.2.2 创建一个虚拟系统 (6)2.2.3 删除一个虚拟系统 (7)2.2.4 添加描述 (8)2.2.5 启用/ 禁用虚拟系统 (8)2.2.6 切换虚拟系统 (9)2.3 制定安全策略 (10)2.3.1 IP包过滤 (10)2.3.2 安全策略流程 (12)2.4 地址转换NA T (14)2.5 高可用性HA (15)第一章文档说明1.1 编写目的编写该手册的主要目的是针对贵州二次安防项目工程技术人员提供东软防火墙基本的操作规范,同时,也可以作为贵州二次安防项目东软防火墙维护人员的参考阅读手册。

1.2 项目背景本项目是贵州电网公司根据《电力二次系统安全防护规定》(电监会5号令)、《电力系统安全防护总体方案》(国家电力监管委员会[2006]34号文及配套文件)和《南方电网电力二次系统安全防护技术实施规范》等电力二次系统安全防护相关规程规范的要求完成贵州电网公司省/地两级调度中心及220kV及以上电压等级变电站的生产控制大区业务系统接入电力调度数据网系统工程。

通过本项目的实施建立健全贵州电网电力二次系统安全防护体系。

项目的重点是通过有效的技术手段和管理措施保护电力实时监控系统及调度数据网络的安全,在统一的安全策略下保护重要系统免受黑客、病毒、恶意代码等的侵害,特别是能够抵御来自外部有组织的团体、拥有丰富资源的威胁源发起的恶意攻击,能够减轻严重自然灾害造成的损害,并能在系统遭到损害后,迅速恢复绝大部分功能,防止电力二次系统的安全事件引发或导致电力一次系统事故或大面积停电事故,保障贵州电网安全稳定运行。

第二章配置命令2.1 通过WEB登录1. 在可通过网络连接到NetEye 的计算机上打开Web 浏览器。

网络抓包工具的使用及数据预处理

网络抓包工具的使用及数据预处理在网络安全和网络数据分析领域中,网络抓包工具扮演着至关重要的角色。

它可以帮助我们捕获和分析网络通信中的数据包,以识别潜在的安全风险、故障排查和性能优化等方面。

本文将介绍网络抓包工具的使用方法,并讨论如何进行数据预处理,以便更好地分析和应用这些数据。

一、网络抓包工具的选择和使用网络抓包工具有许多种,包括但不限于Wireshark、tcpdump、Fiddler等。

下面将以Wireshark为例,介绍网络抓包工具的基本使用方法。

1. 下载和安装Wireshark首先,我们需要从Wireshark官方网站下载适用于我们操作系统的安装包,并按照安装向导的指示进行安装。

2. 打开Wireshark并选择网络接口打开Wireshark后,它会列出所有可用的网络接口。

我们可以选择需要进行抓包的接口,如无线网卡、以太网等。

3. 开始抓包一旦选择了网络接口,我们可以点击“开始”按钮来开始抓包。

此时,Wireshark将开始捕获所有通过该接口传输的数据包。

4. 过滤和分析数据包Wireshark可以根据我们的需求进行数据包过滤。

我们可以使用过滤器语法来选择特定的协议、源IP地址、目标端口等,以过滤出感兴趣的数据包。

然后,我们可以逐个点击数据包,查看其详细信息,如源IP地址、目标IP地址、传输协议、数据内容等。

5. 导出和保存数据包在分析完数据包后,我们可以将它们导出为不同的格式,如PCAP、CSV等,以备后续的数据处理和分析使用。

二、数据预处理的重要性网络抓包工具能够捕获到大量的网络数据包,其中可能包含大量的噪音数据或者与我们关注的问题无关的数据。

因此,进行数据预处理是必不可少的步骤。

数据预处理可以帮助我们提取和清洗有用的数据,减少噪音数据的干扰,并进行一些基本的数据转换和归一化操作。

以下是一些常见的数据预处理技术:1. 数据提取针对我们感兴趣的特定协议或字段,我们可以使用过滤器语法在Wireshark中提取出相关的数据。

juniper防火墙抓包方法

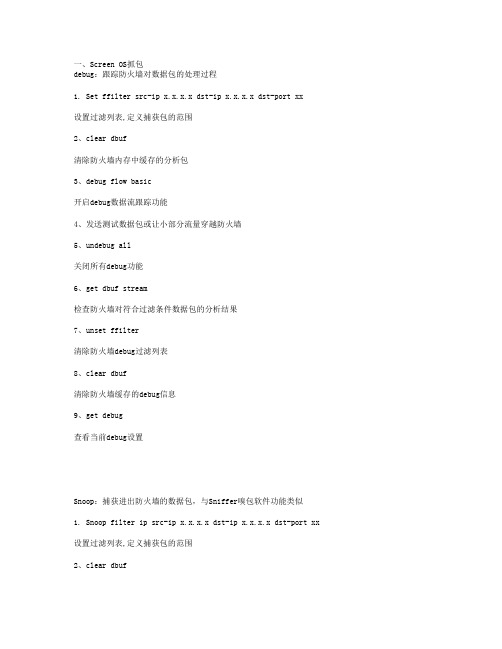

juniper防火墙抓包方法netscreen 防火墙抓包方法概述Netscreen防火墙提供灵活多样的维护方式,其中故障处理时最有用的两个工具是debug和snoop,debug用于跟踪防火墙对指定包的处理,snoop用于捕获流经防火墙的数据包,由于debug和snoop均需要消耗防火墙的cpu和memory资源,在使用时务必要设置过滤列表,防火墙将仅对过滤列表范围内的包进行分析,包分析结束后应在第一时间关闭debug和snoop功能。

下面简要介绍一下两个工具的使用方法。

说明:debug和snoop抓包方法已在Juniper SSG 550M防火墙上实际验证过,方法完全正常。

Debug:跟踪防火墙对数据包的处理过程,对数据包如何穿越防火墙进行分析,将防火墙对数据包的处理过程显示出来.提供的信息是NetScreen怎样处理一个到达Netscreen的packet .用于处理在flow level(flow,流,即应用层之上的实际用户数据)的问题。

1.设置过滤列表,定义捕获包的范围filter 一行一次输入,条件之间的逻辑关系是 and 如下:Set ffilter src-ip x.x.x.x dst-ip x.x.x.x dst-port xx多行输入,条件之间的逻辑关系是 or 如下:Set ffilter src-ip x.x.x.xSet ffilter dst-ip x.x.x.xget ffilter 查看当前过滤列表2、清除防火墙内存中缓存的分析包clear dbuf3、开启debug数据流跟踪功能debug flow basic4、发送测试数据包或让小部分流量穿越防火墙5、关闭所有debug功能undebug all6、检查防火墙对符合过滤条件数据包的分析结果get dbuf streamget dbuf stream > tftp ip filename 将debug信息输入到tftp服务器7、清除防火墙debug过滤列表unset ffilter8、清除防火墙缓存的debug信息clear dbuf9、查看当前debug设置get debugSnoop抓包:clear db 清除缓存snoop filter ip src-ip 192.168.1.20 设置抓包的条件为源IP192.168.1.20 snoop filter ip dst-ip 192.168.1.20 设置抓包的条件为源IP192.168.1.20 snoop 开启抓包,并选择y,确认在笔记本(192.168.1.20)上ping 192.168.1.254 10-20个包在笔记本(192.168.1.20)上ping 192.168.1.252 10-20个包snoop offget db stream 查看抓包内容笔记本放外侧,用笔记本访问需要下载的资源。

wireshark抓包教程

wireshark抓包教程Wireshark 抓包教程:1. 下载安装 Wireshark:从官方网站下载最新版本的 Wireshark 并安装在您的计算机上。

2. 启动 Wireshark:打开 Wireshark 软件,您将看到一个主界面。

3. 选择网络接口:在 Wireshark 左上角的"捕获选项"中,选择要抓取数据包的网络接口。

如果您使用有线连接,选择相应的以太网接口;如果您使用无线网络,选择无线网卡接口。

4. 开始捕获数据包:点击"开始"按钮来开始捕获数据包。

Wireshark 将开始监听选定的网络接口上的数据传输。

5. 分析捕获的数据包:在捕获数据包的过程中,Wireshark 将显示捕获的数据包详细信息。

您可以使用过滤器来筛选显示特定协议的数据包。

6. 分析数据包内容:双击某个数据包,Wireshark 将显示详细的包内容,包括源地址、目的地址、协议类型等信息。

您还可以查看数据包的各个字段。

7. 导出数据包:如果您需要将捕获的数据包保存到本地供后续分析或分享,可以使用"文件"菜单中的"导出"选项。

8. 终止捕获数据包:点击"停止"按钮来终止捕获数据包。

停止捕获后,Wireshark 将显示捕获过程的统计信息,如捕获的数据包数量、捕获的数据包大小等。

9. 清除捕获数据包:在捕获数据包后,如果您想清空捕获的数据包列表,可以选择"捕获"菜单中的"清除列表"。

以上就是使用 Wireshark 进行抓包的基本教程。

通过分析捕获的数据包,您可以深入了解网络通信过程,并解决网络故障或安全问题。

wireshark怎么抓包、wireshark抓包详细图文教程

wireshark怎么抓包、wireshark抓包详细图文教程wireshark是非常流行的网络封包分析软件,功能十分强大。

可以截取各种网络封包,显示网络封包的详细信息。

使用wireshark的人必须了解网络协议,否则就看不懂wireshark 了。

为了安全考虑,wireshark只能查看封包,而不能修改封包的内容,或者发送封包。

wireshark能获取HTTP,也能获取HTTPS,但是不能解密HTTPS,所以wireshark看不懂HTTPS中的内容,总结,如果是处理HTTP,HTTPS 还是用Fiddler,其他协议比如TCP,UDP 就用wireshark.wireshark 开始抓包开始界面wireshark是捕获机器上的某一块网卡的网络包,当你的机器上有多块网卡的时候,你需要选择一个网卡。

点击Caputre->Interfaces.. 出现下面对话框,选择正确的网卡。

然后点击"Start"按钮, 开始抓包Wireshark 窗口介绍WireShark 主要分为这几个界面1. Display Filter(显示过滤器),用于过滤2. Packet List Pane(封包列表),显示捕获到的封包,有源地址和目标地址,端口号。

颜色不同,代表3. Packet Details Pane(封包详细信息), 显示封包中的字段4. Dissector Pane(16进制数据)5. Miscellanous(地址栏,杂项)使用过滤是非常重要的,初学者使用wireshark时,将会得到大量的冗余信息,在几千甚至几万条记录中,以至于很难找到自己需要的部分。

搞得晕头转向。

过滤器会帮助我们在大量的数据中迅速找到我们需要的信息。

过滤器有两种,一种是显示过滤器,就是主界面上那个,用来在捕获的记录中找到所需要的记录一种是捕获过滤器,用来过滤捕获的封包,以免捕获太多的记录。

在Capture -> Capture Filters 中设置保存过滤在Filter栏上,填好Filter的表达式后,点击Save按钮,取个名字。

东软防火墙配置

阅读指南〖手册目标〗本手册是沈阳东软软件股份有限公司的产品NetEye防火墙CLI的使用指南,它详细地介绍了CLI的功能和操作。

通过阅读本手册,用户可以掌握NetEye防火墙CLI的使用方法。

〖阅读对象〗本手册专为购买NetEye防火墙的用户编写。

用户在使用防火墙之前请仔细阅读本手册,以免误操作,造成不必要的损失。

〖手册构成〗本手册主要由以下几个部分组成:1.2.3.4. 第1章用户管理介绍管理员(root)登录CLI后所能进行的操作,如添加、编辑或删除其他具有管理权限的用户,以及修改自身或其它用户口令。

第2章安全管理介绍具有安全管理权限的用户登录CLI后所能进行的一系列操作,主要是防火墙接口的配置以及各种规则的配置。

第3章审计管理介绍具有安全管理权限的用户登录CLI后所能进行的关于审计功能的开启和关闭的操作。

附录命令速查为用户提供了快速查找命令的工具。

〖手册约定〗CLI约定y斜体——命令行参数(命令中必须由实际值进行替代的部分)采用斜体表示。

y[ ]——表示用“[ ]”括起来的部分在命令配置时是可选的。

y{ x | y | ... }——表示从两个或多个选项中必须选取一个。

y[ x | y | ... ]——表示从两个或多个选项中选取一个或者不选。

范例:sync { info-down | info-up } ipaddress filenamesync info-down 10.1.2.110 neteyefwCLI模式NetEye防火墙CLI配置共提供三种模式,分别为:普通模式:管理员(root)和安全员可以进入该模式。

在该模式下可以进行的操作有:进入特权模式、退出和语言管理。

特权模式:管理员(root)和安全员可以进入该模式。

在该模式下,可以查看系统信息及配置信息,可以对系统进行高级别的操作,但不能更改配置信息。

不同权限的用户进入特权模式后,所能做的操作也不同。

管理员(root)进入特权模式后可以进行的操作有:进入全局配置模式、退出特权模式、退出命令控制台、测试连通性、显示和终端配置。

东软防火墙配置过程

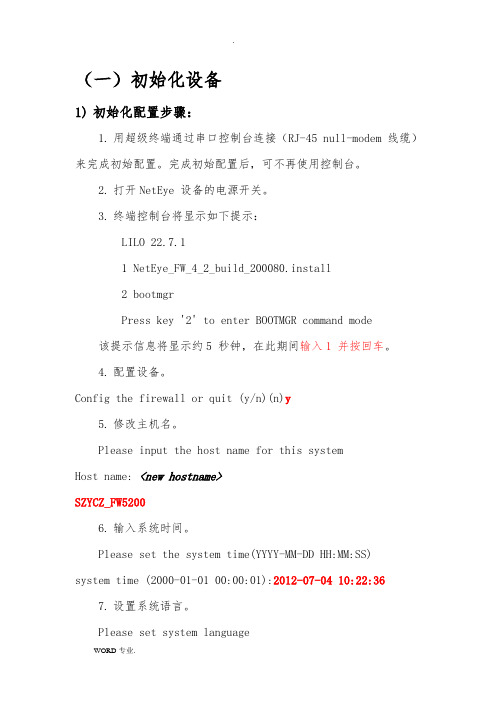

(一)初始化设备1)初始化配置步骤:1.用超级终端通过串口控制台连接(RJ-45 null-modem 线缆)来完成初始配置。

完成初始配置后,可不再使用控制台。

2.打开NetEye 设备的电源开关。

3.终端控制台将显示如下提示:LILO 22.7.11 NetEye_FW_4_2_build_200080.install2 bootmgrPress key '2' to enter BOOTMGR command mode 该提示信息将显示约5 秒钟,在此期间输入1 并按回车。

4.配置设备。

Config the firewall or quit (y/n)(n)y5.修改主机名。

Please input the host name for this systemHost name: <new hostname>SZYCZ_FW52006.输入系统时间。

Please set the system time(YYYY-MM-DD HH:MM:SS)system time (2000-01-01 00:00:01):2012-07-04 10:22:367.设置系统语言。

Please set system language(1) English(2) ChinesePlease input a choice[1-2,q](2) <1、2 或q>选择2,中文,回车8.更改根管理员口令。

(此步骤可选,但东软强烈建议首次登录后修改口令。

)Changing default password of root?(y/n)(y):Old password(6-128): neteyePassword(6-128): < 新密码>Repeat Password(6-128): < 新密码>这里我们不更改它的默认密码,选择n9.添加根系统管理员及选择登录方式。

东软防火墙NetEyeFW用户管理器使用

管理课件

21

2020/11/27

Neusoft Group Ltd.

Q&A

Q:管理器的root帐号不能被删除?

A:防火墙的初始化帐号,必须存在,不能修改其认证 方式,不能修改名字,否则无法通过管理器登录到防 火墙。

Q:超级终端登录的root口令忘记怎么办? A:向东软NetEye产品维护人员寻求帮助。

Neusoft Group Ltd.

用户 / 权限

root 用户管理

员 安全员 审计员

管理用户权限

用户管理 员

安全员 审计员

+

+

+

+

+

安全控制权 限

+

审计权 限

+

管理课件

15

2020/11/27

Neusoft Group Ltd.

认证方式

• 本地认证代表用户名 / 口令信息存放在防火墙上 • Radius认证采用第三方标准的认证方式

20201124管理课件10断开连接管理员在工作过程中可能会因为某些原因需要暂时离开一段时间建议管理员在这种情况下执行断开连neusoftgroupltd

2020/11/27

Neusoft Group Ltd.

NetEye Firewall管理器使用指南

Radius认证的工作原理

1.帐号发起“登录防火墙”的请求

管理主机

5.防火墙根据Radius返回的认证信息,如果成功,则 允许此帐号登录;如果失败,给出相应的错误提示

防火墙

2.防火墙检测此帐号为Radius认证,将管理主机 发送过来的用户名 / 口令发送给Radius服务器

4. Radius服务器将认证 结果返回给防火墙主机

juniper抓包

一、Screen OS抓包debug:跟踪防火墙对数据包的处理过程1. Set ffilter src-ip x.x.x.x dst-ip x.x.x.x dst-port xx设置过滤列表,定义捕获包的范围2、clear dbuf清除防火墙内存中缓存的分析包3、debug flow basic开启debug数据流跟踪功能4、发送测试数据包或让小部分流量穿越防火墙5、undebug all关闭所有debug功能6、get dbuf stream检查防火墙对符合过滤条件数据包的分析结果7、unset ffilter清除防火墙debug过滤列表8、clear dbuf清除防火墙缓存的debug信息9、get debug查看当前debug设置Snoop:捕获进出防火墙的数据包,与Sniffer嗅包软件功能类似1. Snoop filter ip src-ip x.x.x.x dst-ip x.x.x.x dst-port xx 设置过滤列表,定义捕获包的范围2、clear dbuf清除防火墙内存中缓存的分析包3、snoop开启snoop功能捕获数据包4、发送测试数据包或让小部分流量穿越防火墙5、snoop off停止snoop6、get db stream检查防火墙对符合过滤条件数据包的分析结果7、snoop filter delete清除防火墙snoop过滤列表8、clear dbuf清除防火墙缓存的debug信息9、snoop info查看snoop设置二、SRX 抓包debug:跟踪防火墙对数据包的处理过程SRX对应ScreenOS debug flow basic跟踪报文处理路径的命令:set security flow traceoptions flag basic-datapath 开启SRX基本报文处理Debugset security flow traceoptions file filename.log 将输出信息记录到指定文件中set security flow traceoptions file filename.log size <file-size> 设置该文件大小,缺省128kset security flow traceoptions packet-filter filter1 destination-prefix 5.5.5.2 设置报文跟踪过滤器run file show filename.log 查看该Log输出信息捕获进出防火墙的数据包开启抓包功能参数设置edit forwarding-optionsset packet-capture maximum-capture-size 500 //Specify in bytes the maximum size of each packet to capture in each file—for example, 500. The range is between 68 and 1500, and the default is 68 bytes.set packet-capture file filename pcap-file //Specify the target filename for the packet capture file—for example, pcap-file. For each physical interface, the interface name is automatically suffixed to the filename—for example, pcap-file.fe-0.0.1.set packet-capture file files 100 // Specify the maximum number of files to capture—for example, 100. The range is between 2 and 10,000, and the default is 10 files. In the Files box, type 100set packet-capture file size 1024 // Specify the maximum size of each file in bytes—forexample, 1024. The range is between 1,024 and 104,857,600, and the default is 512,000 bytes. In the Size box, type 1024.set packet-capture file world-readable // Specify if all users have permission to read the packet capture files.Configuring Packet Capture on an Interfaceedit interfaces fe-0/0/1set unit 0 family inet sampling input outputConfiguring a Firewall Filter for Packet Captureedit firewallset firewall filter dest-all term dest-term from destination-address 192.168.1.1/32set firewall filter dest-all term dest-term then sample acceptset interfaces fe-0/0/1 unit 0 family inet filter output dest-allDisabling Packet Captureedit forwarding-optionsset packet-capture disable。

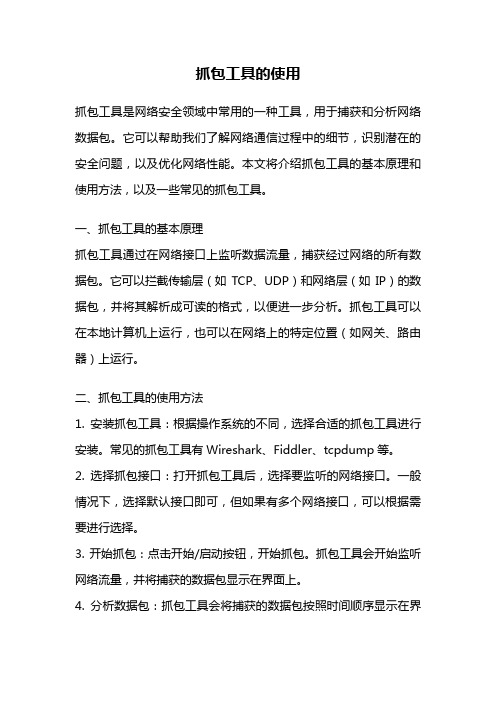

抓包工具的使用

抓包工具的使用抓包工具是网络安全领域中常用的一种工具,用于捕获和分析网络数据包。

它可以帮助我们了解网络通信过程中的细节,识别潜在的安全问题,以及优化网络性能。

本文将介绍抓包工具的基本原理和使用方法,以及一些常见的抓包工具。

一、抓包工具的基本原理抓包工具通过在网络接口上监听数据流量,捕获经过网络的所有数据包。

它可以拦截传输层(如TCP、UDP)和网络层(如IP)的数据包,并将其解析成可读的格式,以便进一步分析。

抓包工具可以在本地计算机上运行,也可以在网络上的特定位置(如网关、路由器)上运行。

二、抓包工具的使用方法1. 安装抓包工具:根据操作系统的不同,选择合适的抓包工具进行安装。

常见的抓包工具有Wireshark、Fiddler、tcpdump等。

2. 选择抓包接口:打开抓包工具后,选择要监听的网络接口。

一般情况下,选择默认接口即可,但如果有多个网络接口,可以根据需要进行选择。

3. 开始抓包:点击开始/启动按钮,开始抓包。

抓包工具会开始监听网络流量,并将捕获的数据包显示在界面上。

4. 分析数据包:抓包工具会将捕获的数据包按照时间顺序显示在界面上。

可以点击每个数据包,查看其详细信息,包括源IP地址、目标IP地址、协议类型、数据内容等。

可以根据需要对数据包进行过滤和排序,以便更好地分析和理解。

5. 导出数据包:在分析完数据包后,可以将其导出到文件中,以便后续分析或共享给其他人。

三、常见的抓包工具1. Wireshark:Wireshark是一款功能强大的开源抓包工具,支持多种操作系统,包括Windows、Linux、macOS等。

它具有直观的界面和丰富的功能,可以捕获和分析各种协议的数据包,如TCP、UDP、HTTP等。

2. Fiddler:Fiddler是一款针对Web开发和调试的抓包工具,它可以捕获浏览器和服务器之间的所有HTTP和HTTPS通信。

Fiddler 具有可扩展的架构,可以通过插件来增加额外的功能。

防火墙二层网络抓包的实现方法及装置

(19)中华人民共和国国家知识产权局

(12)发明专利申请

(10)申请公布号

CN106549945A

(43)申请公布日 2017.03.29(21)申请号CN201610906445.5

(22)申请日2016.10.17

(71)申请人汉柏科技有限公司

地址300384 天津市滨海新区华苑产业区海泰西路18号西3楼104室

(72)发明人高福亮

(74)专利代理机构北京路浩知识产权代理有限公司

代理人李相雨

(51)Int.CI

H04L29/06;

权利要求说明书说明书幅图

(54)发明名称

防火墙二层网络抓包的实现方法及装置

(57)摘要

本发明公开一种防火墙二层网络抓包的实

现方法及装置,能够实现基于二层网卡的防火墙

抓包功能。

该方法包括:S1、获取网卡抓取的数

据报文,对所述数据报文进行自定义匹配规则匹

配;S2、将满足所述自定义匹配规则的数据报文

生成pcap文件,并进行存储。

法律状态

法律状态公告日法律状态信息法律状态2017-03-29公开公开

2017-03-29公开公开

2017-08-25实质审查的生效实质审查的生效

权利要求说明书

防火墙二层网络抓包的实现方法及装置的权利要求说明书内容是....请下载后查看

说明书

防火墙二层网络抓包的实现方法及装置的说明书内容是....请下载后查看。

东软防火墙配置手册01

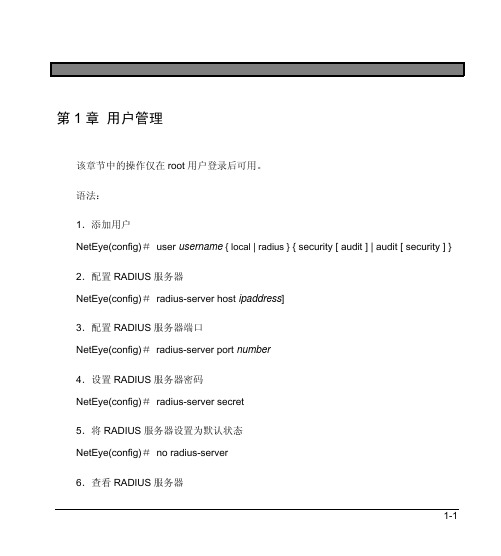

第1章用户管理该章节中的操作仅在root用户登录后可用。

语法:1.添加用户NetEye(config)# user username{ local | radius } { security [ audit ] | audit [ security ] } 2.配置RADIUS服务器NetEye(config)# radius-server host ipaddress]3.配置RADIUS服务器端口NetEye(config)#radius-server port number4.设置RADIUS服务器密码NetEye(config)# radius-server secret5.将RADIUS服务器设置为默认状态NetEye(config)# no radius-server6.查看RADIUS服务器1-1NetEye防火墙3.2.2命令手册NetEye# show radius-server7.删除用户NetEye(config)# no user username8.更改用户口令NetEye(config)# password [ username ]9.显示当前防火墙上的用户信息(包括用户名、权限、认证方式) NetEye#show user [ username ]1-2第1章用户管理表1-1 命令描述关键字和变量描述user 用户管理security 安全员权限audit 审计员权限radius-server 设置RADIUS服务器host RADIUS服务器主机port RADIUS服务器端口secret RADIUS服务器密码password 修改用户的口令show 查看信息username 用户名WORD{1-12}number 端口号<1-65535>ipaddress RADIUS服务器的ip地址1-3。

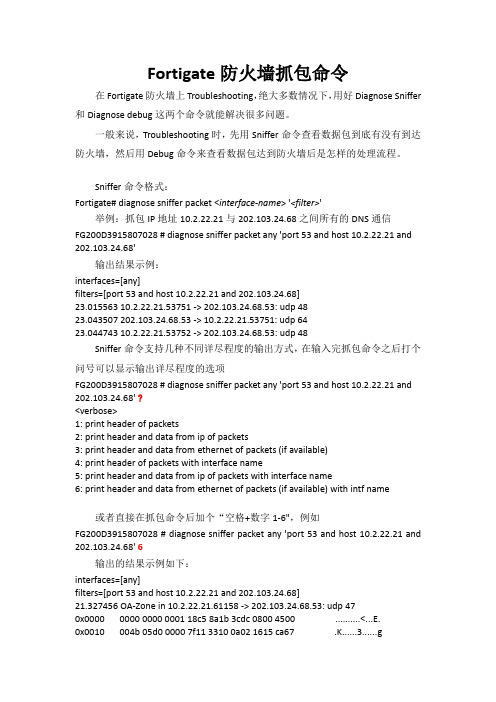

Fortigate防火墙抓包命令

Fortigate防火墙抓包命令在Fortigate防火墙上Troubleshooting,绝大多数情况下,用好Diagnose Sniffer 和Diagnose debug这两个命令就能解决很多问题。

一般来说,Troubleshooting时,先用Sniffer命令查看数据包到底有没有到达防火墙,然后用Debug命令来查看数据包达到防火墙后是怎样的处理流程。

Sniffer命令格式:Fortigate# diagnose sniffer packet <interface-name> '<filter>'举例:抓包IP地址10.2.22.21与202.103.24.68之间所有的DNS通信FG200D3915807028 # diagnose sniffer packet any 'port 53 and host 10.2.22.21 and 202.103.24.68'输出结果示例:interfaces=[any]filters=[port 53 and host 10.2.22.21 and 202.103.24.68]23.015563 10.2.22.21.53751 -> 202.103.24.68.53: udp 4823.043507 202.103.24.68.53 -> 10.2.22.21.53751: udp 6423.044743 10.2.22.21.53752 -> 202.103.24.68.53: udp 48Sniffer命令支持几种不同详尽程度的输出方式,在输入完抓包命令之后打个问号可以显示输出详尽程度的选项FG200D3915807028 # diagnose sniffer packet any 'port 53 and host 10.2.22.21 and 202.103.24.68' ?<verbose>1: print header of packets2: print header and data from ip of packets3: print header and data from ethernet of packets (if available)4: print header of packets with interface name5: print header and data from ip of packets with interface name6: print header and data from ethernet of packets (if available) with intf name或者直接在抓包命令后加个“空格+数字1-6",例如FG200D3915807028 # diagnose sniffer packet any 'port 53 and host 10.2.22.21 and 202.103.24.68' 6输出的结果示例如下:interfaces=[any]filters=[port 53 and host 10.2.22.21 and 202.103.24.68]21.327456 OA-Zone in 10.2.22.21.61158 -> 202.103.24.68.53: udp 470x0000 0000 0000 0001 18c5 8a1b 3cdc 0800 4500 ..........<...E.0x0010 004b 05d0 0000 7f11 3310 0a02 1615 ca67 .K......3......g0x0020 1844 eee6 0035 0037 daef 0003 0100 0001 .D...5.7........0x0030 0000 0000 0000 0377 7777 0473 6f68 7503 .......www.sohu.0x0040 636f 6d0c 6d69 6372 6f70 6174 7465 726e com.0x0050 0363 6f6d 0000 0100 01 .....21.349692 OA-Zone out 202.103.24.68.53 -> 10.2.22.21.61158: udp 630x0000 0000 0000 0000 906c ac02 5579 0800 4500 .......l..Uy..E.0x0010 005b 0000 4000 3b11 3cd0 ca67 1844 0a02 .[..@.;.<..g.D..0x0020 1615 0035 eee6 0047 82d7 0003 8180 0001 ...5...G........0x0030 0001 0000 0000 0377 7777 0473 6f68 7503 .......www.sohu.0x0040 636f 6d0c 6d69 6372 6f70 6174 7465 726e com0x0050 0363 6f6d 0000 0100 01c0 0c00 0100 0100 ............0x0060 0002 5800 0471 5043 1c ..X..qPC.21.350943 OA-Zone in 10.2.22.21.61159 -> 202.103.24.68.53: udp 470x0000 0000 0000 0001 18c5 8a1b 3cdc 0800 4500 ..........<...E.0x0010 004b 05d3 0000 7f11 330d 0a02 1615 ca67 .K......3......g0x0020 1844 eee7 0035 0037 bfed 0004 0100 0001 .D...5.7........0x0030 0000 0000 0000 0377 7777 0473 6f68 7503 .......www.sohu.0x0040 636f 6d0c 6d69 6372 6f70 6174 7465 726e com0x0050 0363 6f6d 0000 1c00 01 .....21.371071 OA-Zone out 202.103.24.68.53 -> 10.2.22.21.61159: udp 900x0000 0000 0000 0000 906c ac02 5579 0800 4500 .......l..Uy..E.0x0010 0076 0000 4000 3b11 3cb5 ca67 1844 0a02 .v..@.;.<..g.D..0x0020 1615 0035 eee7 0062 f73e 0004 8180 0001 ...5...b.>......0x0030 0000 0001 0000 0377 7777 0473 6f68 7503 .......www.sohu.0x0040 636f 6d0c 6d69 6372 6f70 6174 7465 726e com0x0050 0363 6f6d 0000 1c00 01c0 1900 0600 0100 ............0x0060 0000 3c00 1f07 6465 6661 756c 7400 c03b ..<...default..;0x0070 0000 0007 0000 0384 0000 0258 0001 5180 ...........X..Q.0x0080 0000 003c ...<4 packets received by filterDebug命令用于观察防火墙对数据流的处理,可以得知该数据流被处理后的结果,在命令行下输入一下命令,开启对数据流的监控,然后在客户端上模拟产生触发条件的流量,再返回FortiGate终端查看输出结果。

- 1、下载文档前请自行甄别文档内容的完整性,平台不提供额外的编辑、内容补充、找答案等附加服务。

- 2、"仅部分预览"的文档,不可在线预览部分如存在完整性等问题,可反馈申请退款(可完整预览的文档不适用该条件!)。

- 3、如文档侵犯您的权益,请联系客服反馈,我们会尽快为您处理(人工客服工作时间:9:00-18:30)。

建议用方法一:debug抓包

首先依次按顺序输入必要命令:

< neteye > debug dump hook all 定义抓包类型

< neteye > debug match bidir on 开启双向监控

< neteye > debug dump complex on 输出包头详细信息

再定义过滤策略,按自己需求输入一个或多个命令

< neteye > debug match ip any/sip any/dip 指定源和目的IP抓包

< neteye > debug match protocol any/tcp/udp 指定通信协议抓包

< neteye > debug match port any/sport any/dport 指定源和目的端口抓包

开启debug命令

< neteye > debug start 600 抓600秒

停止debug命令

< neteye > debug stop

方法二:tcpdump

首先进入bash模式

< neteye > bash

Password:neteye

Neteye#

1、针对端口抓包:

tcpdump -i eth* port 21

2、针对IP地址抓包:

tcpdump -i eth* host 1.1.1.1

3、针对源IP和目的IP抓包:

tcpdump -i eth* src host 1.1.1.1 and dst host 2.2.2.2

4、针对源IP和目的IP抓双向的:

tcpdump -i eth* host 1.1.1.1 and host 2.2.2.2

5、针对协议抓包:安全产品营销中心售后服务部22 tcpdump -i eth* icmp

Ctrl + C 停止抓包

Exit 退出到<neteye> 模式。