华为核心路由器 多种安全特性

华为NetEngine 5000E核心路由器产品概述说明书

超宽骨干,智赢未来华为NetEngine 5000E核心路由器产品外观华为NetEngine 5000E 核心路由器是面向运营商骨干网、城域网核心节点、数据中心互联节点和国际网关等推出的核心路由器产品,具有大容量、高可靠、绿色、智能等特点,支持单框、背靠背和多框集群模式,实现按需扩展,帮助运营商轻松应对互联网流量快速增长和未来业务发展。

NetEngine 5000E 集群系统包括两部分,集群中央框CCC (Cluster Central Chassis )和线卡框CLC (Cluster Line-card Chassis )。

CLC 应用于业务的高速接入,可工作在单框模式和多框集群模式;CCC 在多框集群系统中,连接CLC 的控制和数据平面,实现系统的统一管理和数据交换。

数据中心骨干网络云中心DC网关IGWDC网关云中心城域网NetEngine 5000E 2+8集群系统1华为NetEngine 5000E 集群路由器256T集群容量,弹性扩展,网络持续演进业界领先的新一代网络处理芯片更高性能和集成度、更低功耗,实现多端口类型1.6T线卡,按需部署;先进的高速架构设计创新cable背板,突破PCB背板瓶颈,SerDes速率超过56Gbps,支撑整机容量达到256T以上;CCC与CLC之间采用业界首款12通道25G高密互连光纤带,支撑1.6T多框集群;三级Clos无阻塞交换网架构三级交换分别部署在CCC及CLC上,交换单元可灵活扩展;交换矩阵全连接,信元具备动态选路能力,均衡分担到多个交换网平面,保证交换矩阵无阻塞;创新的ISHE (In-Service Hardware Expansion)技术在业务不中断的情况下引入新的线卡框,支撑集群系统从2+2按需平滑扩容至2+8;同时支持与前一代平台组成混合集群,保护客户既有投资。

全方位的可靠设计,打造高品质网络可靠的系统架构数据平面、控制平面和监控平面分离的架构设计,确保系统运行中业务、控制和环境监控互不干扰;可靠的硬件系统主控、交换网、电源以及风扇等关键组件支持冗余备份,全部组件支持热插拔,保证系统稳定可靠运行;可靠的软件系统分布式、多进程架构设计的VRP网络操作系统,将集群系统中的各种计算存储资源虚拟化为资源池,实现路由计算和存储在设备内的动态负载均衡。

Quidway NE20&NE20E 产品介绍

NE20E-8

转发性能 4.5Mpps 总线带宽 8Gbps 接口模块 2

4.5Mpps 8Gbps 4

4.5Mpps 8Gbps 8

6Mpps 40Gbps 8

HUAWEI TECHNOLOGIES CO., LTD.

HUAWEI Confidential

Page 4

NE20&20E产品基本架构

IPSec封装

IP Session

NE20(E) Intranet Internet

HUAWEI TECHNOLOGIES CO., LTD.

HUAWEI Confidential

Page 11

NE20&20E产品亮点特性—IPSEC+GRE

Internet Intranet

GRE

IPSec封装

NE20(E)

HUAWEI TECHNOLOGIES CO., LTD.

HUAWEI Confidential

Page 14

NE20&20E产品亮点特性—GRE(典型应用-2)

L3VPN、VLL、VPLS over GRE

VPN-1

MP-BGP Peer

CE PE IPV4 Core PE

VPN-1

NE20(E)

NE20E

N*E1

汇聚层

NE20E

155M CPOS/N*E1

N*E1 155M POS

NE20E

155M CPOS/N*E1

155M CPOS/N*E1 N*E1 N*E1 N*E1

155M CPOS/N*E1

N*E1 N*E1 N*E1

NE20

接入层

N*E1 N*E1

华为全系列路由器

华为全系列路由器1.产品概述:华为全系列路由器是华为公司开发的网络设备,用于实现局域网和广域网之间的连接。

它们提供高性能和可靠的数据传输,适用于各种规模的企业和机构。

2.路由器类型:2.1 家用路由器- 适用于小型家庭和个人用户,提供基本的无线网络连接和有限的局域网管理功能。

- 型号:华为AR1200、华为AR160、华为AR2200等。

2.2 中小型企业路由器- 针对中小型企业网络需求,提供更强大的性能和功能,包括高速数据传输、多重WAN连接、安全防护等。

- 型号:华为AR3200、华为AR3600、华为AR6000系列等。

2.3 大型企业路由器- 适用于大型企业和运营商网络,具有高密度的接口、高速的数据处理能力和灵活的扩展性。

- 型号:华为NE20E-S系列、华为NE5000E系列等。

3.功能特性:3.1 网络接口- 提供以太网接口、光纤接口和电信运营商专线接口,支持不同的网络连接方式。

- 支持多个VLAN、QinQ、虚拟路由和VRF等功能。

3.2 路由和转发- 支持静态路由、动态路由和策略路由,实现数据的快速转发和选择最佳路径。

- 支持IPv4和IPv6协议,满足不同网络环境的需求。

3.3 安全防护- 提供防火墙、入侵检测和防御、虚拟专用网络和VPN等安全功能,保护网络安全。

- 支持访问控制列表(ACL)和流量监测,实现精确的流量控制和管理。

3.4 QoS和流量控制- 支持基于服务质量(QoS)的流量优化和控制,确保重要数据的传输质量。

- 支持流量统计和流量限速功能,实现对网络带宽的有效管理。

4.配置和管理:4.1 命令行界面(CLI)- 提供基于文本的命令行界面,方便管理员进行配置和管理。

- 支持批量命令和自动化脚本,简化操作和提高效率。

4.2 图形用户界面(GUI)- 提供基于Web的图形界面,通过图形化的方式进行配置和管理。

- 支持实时监控和诊断工具,方便故障排除和性能调优。

4.3 远程管理- 支持SSH和Telnet等远程管理协议,方便管理员远程访问和管理路由器。

HuaWei路由器安全配置规范

HuaWei路由器安全配置规范一、初始设置1、更改默认登录凭据在首次配置 HuaWei 路由器时,务必更改默认的用户名和密码。

使用强密码,包含字母、数字和特殊字符,并且长度不少于 8 位。

避免使用常见的、容易猜测的密码,如生日、电话号码等。

2、关闭远程管理功能除非有特殊需求,否则应关闭远程管理功能。

远程管理可能会增加被黑客攻击的风险。

如果确实需要远程管理,应限制访问的 IP 地址范围,并使用加密协议(如 SSH 或 HTTPS)。

二、无线网络设置1、启用加密选择 WPA2 或更高级别的加密方式(如 WPA3)来保护无线网络。

避免使用不安全的 WEP 加密。

2、设置强密码为无线网络设置一个复杂且难以猜测的密码,同样包含字母、数字和特殊字符。

3、隐藏 SSID隐藏无线网络的 SSID(服务集标识符),使未经授权的设备无法轻易发现您的网络。

但需要注意的是,隐藏 SSID 并非绝对安全,只是增加了一定的隐蔽性。

4、启用 MAC 地址过滤将允许连接到无线网络的设备的 MAC 地址添加到白名单中,拒绝其他未知设备的连接。

三、防火墙设置1、开启防火墙HuaWei 路由器通常内置有防火墙功能,确保将其开启以阻挡未经授权的网络访问。

2、配置端口转发规则仅在必要时配置端口转发规则,并限制转发到特定的内部IP 地址。

避免开放不必要的端口,以减少潜在的攻击面。

3、启用入侵检测和预防系统(IDS/IPS)如果路由器支持 IDS/IPS 功能,建议启用,以便及时检测和阻止网络中的恶意活动。

四、更新固件定期检查并更新 HuaWei 路由器的固件。

厂商会通过固件更新来修复已知的安全漏洞和提升性能。

确保在更新固件时,不会中断网络连接,并按照官方的指导进行操作。

五、访问控制1、限制内部设备访问通过设置访问控制列表(ACL),限制内部设备之间的访问,防止恶意软件在内部网络中传播。

2、禁止不必要的服务关闭路由器上不使用的服务,如 UPnP(通用即插即用)等,以降低安全风险。

华为ARG3功能优势简介

华为ARG3功能优势简介现代社会发展十分迅速,技术日益先进,很多企业都实现了网络化,这就使得企业网络的运维管理状况更加复杂,也对新一代企业级路由器设备提出了更高的要求。

今天,我就具体介绍AR G3系列路由器基础功能。

ARG3路由器基于最新的无阻塞交换、多核、多业务并发处理的第三代企业路由器架构,业务处理能力为业界平均水平的2倍。

一、安全功能在保证网络稳定顺畅运行的基础上,企业网络的安全问题同样不容忽视。

ARG3从报文检测、用户接入控制、到主动防御形成一套完整的安全防护机制,实现用户投资回报最大化;内置防火墙,可以支持802.1x、MAC地址、Portal认证的端口安全机制,实现Radius、*****S等多种认证方式,提供IPSec、GRE功能,在业务顺利开展的同时有效地保障了企业网络的安全。

二、语音通话ARG3路由器集成了多种语音功能,利用数据网络满足企业语音通话需求,为企业提供灵活高效的沟通手段。

除了内置PBX、SIP服务器、SIP接入网关等基本语音功能外,ARG3还提供多方通话、IVR排队自动接续、彩铃、同振、顺振、一号通、话单管理、用户管理等丰富的语音增值业务,更有抖动缓冲、回声消除、丢包补偿等机制保证用户获得最佳的语音业务体验。

三、板卡热插拔以及关键硬件冗余设计ARG3路由器采用模块化硬件设计,所有系列产品都支持板卡的热插拔功能,便于用户后期的升级和维护。

在冗余设计方面,ARG3拥有两个主控插槽,是业界首款实现双主控冗余备份的设备,充分保障系统的可靠性。

四、无阻塞交换架构ARG3引入全交换矩阵,实现更大的交换流量,这可以让用户桌面接入速度实现从100M到1000M的飞跃。

同时在接口卡与接口卡之间,接口卡与处理器之间采用的是网状结构,多条通道保证了数据可以无阻塞转发,并且单槽位总线带宽最大可达10GE,实现了业务转发无瓶颈。

五、多核CPU多核这个概念,相信大家都不陌生,与单核相比,它带来的是性能上的成倍提升,而华为ARG3系列路由器便采用了最新的多核架构,最高可支持12核,这大大增强了产品的多业务处理能力与流量转发能力,性能比上一代产品提升了2—3倍。

华为NE20系列资料

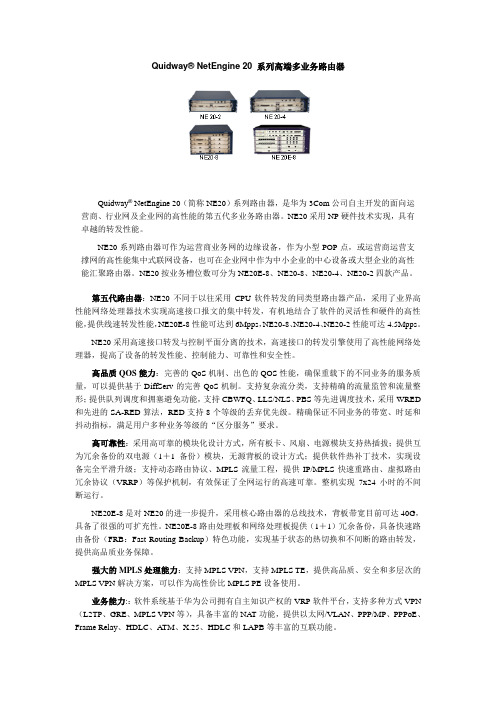

Quidway® NetEngine 20 系列高端多业务路由器Quidway® NetEngine 20(简称NE20)系列路由器,是华为3Com公司自主开发的面向运营商、行业网及企业网的高性能的第五代多业务路由器。

NE20采用NP硬件技术实现,具有卓越的转发性能。

NE20系列路由器可作为运营商业务网的边缘设备,作为小型POP点,或运营商运营支撑网的高性能集中式联网设备,也可在企业网中作为中小企业的中心设备或大型企业的高性能汇聚路由器。

NE20按业务槽位数可分为NE20E-8、NE20-8、NE20-4、NE20-2四款产品。

第五代路由器:NE20不同于以往采用CPU软件转发的同类型路由器产品,采用了业界高性能网络处理器技术实现高速接口报文的集中转发,有机地结合了软件的灵活性和硬件的高性能,提供线速转发性能,NE20E-8性能可达到6Mpps,NE20-8、NE20-4、NE20-2性能可达4.5Mpps。

NE20采用高速接口转发与控制平面分离的技术,高速接口的转发引擎使用了高性能网络处理器,提高了设备的转发性能、控制能力、可靠性和安全性。

高品质QOS能力:完善的QoS机制、出色的QOS性能,确保重载下的不同业务的服务质量,可以提供基于DiffServ的完善QoS机制。

支持复杂流分类,支持精确的流量监管和流量整形;提供队列调度和拥塞避免功能,支持CBWFQ、LLS/NLS、PBS等先进调度技术,采用WRED 和先进的SA-RED算法,RED支持8个等级的丢弃优先级。

精确保证不同业务的带宽、时延和抖动指标,满足用户多种业务等级的“区分服务”要求。

高可靠性:采用高可靠的模块化设计方式,所有板卡、风扇、电源模块支持热插拔;提供互为冗余备份的双电源(1+1备份)模块,无源背板的设计方式;提供软件热补丁技术,实现设备完全平滑升级;支持动态路由协议、MPLS流量工程,提供IP/MPLS快速重路由、虚拟路由冗余协议(VRRP)等保护机制,有效保证了全网运行的高速可靠。

华为NE80E与NE5000核心路由器介绍

华为公司数据通信产品部总工办

汇报提纲

产品介绍

概述

控制平台简介 业务转发流程 产品特性汇总

业务特性 典型组网 应用案例

华为公司全系列路由器产品

万兆核心 路由器

核心路由器 核心路由器

Quidway NE80E Quidway NE80 NE5000

NE80E NE5000硬件体系结构

高扩展性--- 5T单交换框

1.28T用户框 去维护终端、网管中心 百兆以太网 1.28T用户框

5T交换容量: 1个交换框+4个

C C C C S S S S U U U U M P U / M C X M P C C C C C U S S S S S / U U U U U M C X

Quidway NE40-2 Quidway NE40-4 Quidway NE40-8

骨干路由器

Quidway NE20 Quidway NE05 Quidway NE08E Quidway NE16E Quidway R4600 Quidway R3680E/3640E Quidway R2630E/2631E/ 2620/2621

TM

两级分布式复制,确保性能:交换网复制到线卡,线卡复制端口和子接口; 单多播进入不同的队列,避免相互影响。

汇报提纲

产品介绍

概述 控制平台简介 业务转发流程

产品特性汇总

业务特性 典型组网 应用案例

NE80E NE5000的业务接口

1×10GE;2×10GE(XFP);4×10GE 1×10G POS;2×10G POS;4×10G POS 10×1GE(SFP);24×GE/FE(电口);48×GE/FE(电 口);4×2.5G POS (SFP); 8×2.5G POS(SFP) 16 ×155M POS/ATM

NetEngine_5000E、NE80E核心路由器介绍

R1603/1604

R2501E/2509E/ 2511E/4001E

R1760

R3680E/3640E

华为机密, 华为机密,未经许可不得扩散

文档密级: 文档密级:内部公开

NE5000E/NE80E系列 系列 核心路由器网络定位

IP骨干网 IP骨干网 城域网核心路由器 大型行业企业网核心路由器 大型IDC出口路由器 大型IDC出口路由器 IDC 下一代互联网、 G/NGN承载网核心路由器 下一代互联网、3G/NGN承载网核心路由器 NE80E主要应用于10G NE80E主要应用于10G网络环境 80 10 NE5000E主要应用于40G和高密度10G NE5000E主要应用于40G和高密度10G网络环境 5000 40 10

IP网络发展趋势 网络发展趋势

大客户专线

•用户量持续增多,每个用户的接入带宽 用户量持续增多, 用户量持续增多 也逐步提升,使得IP网络规模更广, 也逐步提升,使得IP网络规模更广,流 IP网络规模更广 量更大 •大客户/商务客户业务也转向由IP网络 大客户/商务客户业务也转向由IP网络 大客户 IP 承载,要求IP网络具备电信级服务品质 承载,要求IP网络具备电信级服务品质 IP •网络不断发展,新业务不断增加;IPv6 网络不断发展,新业务不断增加; 网络不断发展 下一代互联网技术正在走向成熟和应用 •网络设备需要不断提升以适应业务发展 网络设备需要不断提升以适应业务发展

100Gbps

IP MPLS

•大容量 大容量

Gbps~Tbps ~

•接口类型丰富 接口类型丰富 •接口密度高 接口密度高

1Gbps

IP

更大的容量

华为机密, 华为机密,未经许可不得扩散 文档密级: 文档密级:内部公开

华为路由器AR3260

引言:华为路由器AR3260是华为公司推出的一款高性能、高可靠性的企业级路由器,具备多种功能和特性,适用于中小型企业和大型企业的网络架构。

本文将对华为路由器AR3260进行详细介绍和分析,包括其硬件配置、软件功能、网络安全性、性能优势和适用场景等方面。

概述:华为路由器AR3260(二)是华为公司在ARSeries (AccessRouterSeries)产品线上推出的一款性能卓越的路由器。

它集成了先进的硬件和软件技术,具备高性能的转发能力和稳定可靠的数据传输功能。

AR3260适用于中小型企业和大型企业的网络架构,提供了丰富的网络功能和安全性保障,可以满足企业对高效、安全、可靠网络运行的需求。

正文内容:1.硬件配置:处理器性能:AR3260配备了高性能的多核处理器,能够处理大量的数据转发任务,提供稳定快速的网络连接。

存储容量:AR3260拥有大容量的内存和闪存,可以存储大量的路由信息和配置文件,支持复杂网络拓扑结构的建立。

网络接口:AR3260支持多种以太网接口、WAN接口和WiFi接口,可以满足企业对不同网络连接的需求,帮助企业构建完善的网络架构。

2.软件功能:路由协议:AR3260支持多种路由协议,包括静态路由、动态路由和策略路由等,可以根据需求进行灵活配置,实现高效的数据转发和网络管理。

VPN支持:AR3260支持多种VPN技术,包括IPSecVPN、SSLVPN 和GREVPN等,可以提供安全的远程访问和站点间连接,保障企业敏感数据的安全性。

QoS功能:AR3260支持QoS(QualityofService)功能,可以根据不同应用的优先级对网络流量进行调度和管理,保证重要业务的带宽和延迟需求。

3.网络安全性:防火墙功能:AR3260内置防火墙功能,支持基于状态的包过滤和应用层代理等多种安全策略,可以有效保护企业内部网络免受外部攻击。

安全认证:AR3260支持多种安全认证机制,包括基于MAC地质的认证、IPSecVPN的认证和Web认证等,可以确保只有经过授权的用户可以访问企业网络。

华为路由器详细介绍

华为路由器详细介绍这篇华为路由器简介是店铺特地为大家整理的,希望对大家有所帮助!NE系列路由器为华为面向运营商数据通信网络的高端路由器产品,覆盖骨干网、城域网的P/PE位置,帮助运营商应对网络带宽快速增长的压力。

支持RIP、OSPF、BGP、IS-IS等单播路由协议和IGMP、PIM、MBGP、MSDP等多播路由协议,支持路由策略以及策略路由。

简介NE系列路由器为华为面向运营商数据通信网络的高端路由器产品,覆盖骨干网、城域网的P/PE位置,帮助运营商应对网络带宽快速增长的压力。

其它相关华为NE5000E路由器支持多种集群模式:NE5000E采用先进的无阻塞交换网络架构,单框端口容量双向可达1.28Tbps,未来端口容量可从1.28T平滑扩展到80T,支持每槽位40Gbps容量,转发能力高达1600Mpps;多种集群模式,如背靠背集群、2+4集群、2+8集群等,最多可达16+64集群系统。

支持按需灵活选择:NE5000E同时支持40G白光接口和彩光接口,华为整合了40G IP和光的领先优势,支持白光/OTN全场景40G 方案,同时具备彩光的40G能力。

电信级可靠性:NE5000E采用无源背板设计,所有关键组件支持热插拔与热备份,并且实现了基于状态的热切换和不间断的路由转发,同时提供热补丁技术及软件平滑升级;满足99.999%的电信级可靠性要求,有效保证网络的高速可靠。

华为NE5000E路由器绿色集群:NE5000E关键芯片设计采用65nm工艺,集成度提高,降低功耗30%;在散热方面,采用循环风散热技术,大大提高了散热效率,降低散热功耗50%;采用新型材质和紧凑设计,体积小、重量轻,可放置于标准的19英寸机柜中,对地面承重无特殊要求,既可快速部署,又节省了机房改造工作量。

华为路NE80E路由器NetEngine80E核心路由器是华为推出的高端网络产品,主要应用在IP骨干网、IP城域网以及其他各种大型IP网络的边缘位置,与NE5000E、NE40E路由器产品配合组网,形成结构完整、层次清晰的IP网络解决方案。

华为路由器产品介绍

华为路由器产品介绍:Quidway NE16E/08E/05高端路由器Quidway NE80/40核心路由器Quidway R系列中低端路由器◎Quidway NetEngine16E/08E/05高端路由器华为NetEngine系列高端路由器是99年推出来的具有自主知识产权的高端产品,主要定位在骨干层的边缘以及汇聚层的核心地位。

Quidway NetEngine16E/08E/05路由器是华为公司自主开发的面向运营级网络汇聚层和边缘接入层,以及中小型网络骨干层的高端路由器,其中NE05是今年推出的单主控、横插式结构的路由器,NE高端路由器产品定位在思科75系列路由器的档次上,采用了业界先进的设计技术和高性能的硬件平台,是一款具有高性能、高可靠性、高可扩展性、多业务支持的运营级产品。

NE16E/08E/05应用领域包括专线接入、VPN网关、NAT网关、宽带延伸网核心以及MPLS的PE设备等。

产品具有以下特色:1.高可用性设计:双主控板冗余设计,主备倒换热备份实现零丢包率,2+1或1+1的电源热备份,NE16E的两条高性能的总线可实现了负荷分担和相互备份,同时,接口备份实现了链路的高可靠性,VRRP协议保证了设备间的可靠性,并且所有单板支持热插拔,整机系统实现99.999%的高可用性的电信设备标准,保证7x24小时的不间断运行,完全满足运营商的要求。

2.先进的体系结构,全模块化设计:采用新一代高性能的工业标准总线技术,(NE16E采用两条总线,4G带宽,而NE08E/05采用单总线,2G带宽),以及中置背板技术,前后对插结构,使高频信号传送距离缩短,提高了系统的稳定性;同时使昂贵的处理板与低成本出线板分离,便于接口扩展,组网更加灵活,且降低了维护成本。

同时采用基于分布式的软件转发,可以提供灵活的业务扩展。

3.丰富的接入能力:NE16E提供12个通用I/O槽位,整机最大负载能力为:24个GE接口,24个155M POS/ATM接口,12个155M CPOS接口,36个10/100M以太网接口,24个E3/CE3接口,192个E1/CE1接口,192个CT1接口,96个同步串口。

华为3600系列路由器介绍

10. 支持 SNA 体系 实现 SNA 跨广域网传输 实现 LAN SDLC 的互联

11. 电源

通过选用 CE 认证的标准电源 保证了浪涌 过压 低压 过流等现象能够 被防护 输出稳定 可靠性高 并支持瞬时断电保护

12. 外型结构

采用屏蔽电磁辐射的标准 19' 机箱 能安置在机架上 抗震 抗高低温 抗 电磁辐射性能好 工作更加稳定可靠

8. 支持 QoS

针对各种不同需求 提供不同服务质量的网络服务功能 为中小型企业提供 高性价比的三网合一解决方案

9. 语音特性

提供了丰富的语音特性 针对用户不同情况 可提供的语音模块类型有 2FXS 2FXO 2E&M 4FXS 4FXO 4E&M E1VI 其中

z 2FXS 4FXS 模块用于连接模拟电话 z 2FXO 4FXO 模块用于连接交换机 AT0 环路中继 z 2E&M 4E&M 模块用于连接交换机 E&M 中继 z E1VI 模块用于连接交换机的 E1 中继 语音模块支持 G.711 G.723 G.729 等多种编码算法 支持 H.323 协议栈 支持 GK 接口 可实现和 Cisco AudioCodec Motorola 等多家 VoIP 设备 厂商的设备互通 同时通过这些语音模块还可以为用户提供 IPFAX 功能

Quidway® R3600 系列路由器采用 64 位的微处理器技术 使用华为公司的网 络操作系统平台 VRP 通用路由平台 VRP 提供了中英文双语配置 界面 配置简单 它提供了丰富的网络安全特性 支持哑终端接入服务器功 能 支持 SNA/DLSw 提供基于备份中心技术和 HSRP 协议的备份方案 Quidway® R3600 系列路由器支持 VoIP 特性 IP 组播协议 并提供丰富的 QoS 特性 为中小型企业提供高性价比的三网合一解决方案 Quidway® R3600 系列路由器可与 Quidway® R1600 系列 Quidway® R2500 系列 Quidway® R2620 系列 Quidway® R2630 系列 Quidway® NE 08/16 系列 路由器一起为电信 专网 ISP 金融 税务 公安 铁路等行业用户和大 中型企业用户提供全方位的网络解决方案 同时 Quidway® R3600 系列路 由器的各功能模块符合各类网络标准 保证了其与其它厂家产品在各个层面 上的互通 可最大程度保护用户的已有投资

华为S9306核心路由交换机参数

Quidway® S9300系列T比特核心路由交换机产品概述:Quidway® S9300系列是华为公司面向以业务为核心的网络架构推出的新一代高端智能T比特核心路由交换机。

该产品基于华为公司智能多层交换的技术理念,在提供稳定、可靠、安全的高性能L2/L3层交换服务基础上,进一步提供业务流分析、完善的QOS策略、可控组播、一体化安全等智能业务优化手段,同时具备超强扩展性和可靠性。

Quidway® S9300系列广泛适用于广域网、城域网,园区网络和数据中心核心、汇聚节点,帮助企业构建面向应用的网络平台,提供交换路由一体化的端到端融合网络。

Quidway® S9300系列提供S9303、S9306、S9312三种产品形态,支持不断扩展的交换能力和端口密度。

整个系列秉承模块通用化、部件归一化的设计理念,最小化备件成本,在保证设备扩展性的同时最大限度地保护用户投资。

此外,S9300作为新一代智能交换机采用了多种绿色节能创新技术,在不断提升性能及稳定性的同时,大幅降低设备能源消耗,减小噪声污染,为网络绿色可持续发展提供领先的解决方案。

产品特点:先进交换架构提升网络扩展性S9300采用先进的分布式交换技术,提供业界最大整机交换容量和槽位带宽。

创新的交换速率自适应技术,支持单端口速率40G、100G平滑升级,同时完美兼容现网板卡,保护初始投资。

背板通流能力充分考虑未来带宽升级对整机电源功率和散热需求,数据总线预留升级高速交换网能力。

超高万兆端口密度,单台设备支持576个万兆端口,助力企业园区和数据中心迎来全万兆核心时代。

创新的三平面架构设计S9300在传统交换机数据转发、管理控制双平面基础上创新地增加了独立的环境监控平面,实现对单板、风扇和电源配电模块的监控、管理和维护。

业界首创的环境监控板,采用华为自主知识产权的高集成度中控芯片,实现硬件级的按流量动态调整功率、风扇分区控制、风扇智能调速、端口休眠技术等多项节能技术,在提升系统性能的同时大大降低整机功耗。

华为路由器AR3260

华为路由器AR3260正文:1. 概述本文档介绍了华为路由器AR3260的功能特点、硬件结构、接口说明、安装配置等相关信息。

2. 功能特点2.1 高性能:AR3260支持高达Gbit/s级别的转发能力,以满足高速数据传输需求。

2.2 多协议支持:路由器支持TCP/IP、UDP、IPv4和IPv6等多种协议,适应不同网络环境。

2.3 安全性能:AR3260提供多种安全功能,如访问控制、VPN、防火墙等,保障网络安全。

2.4 可扩展性:路由器支持扩展模块,可根据需求添加WAN口、LAN口等接口。

2.5 管理便捷:路由器提供Web界面、命令行界面和SNMP等多种管理方式,方便用户进行配置和管理。

3. 硬件结构3.1 处理器:AR3260搭载高性能处理器,提供强大的数据处理能力。

3.2 存储器:路由器配置大容量存储器,用于存储配置文件和系统软件。

3.3 接口:AR3260具有多个接口,包括WAN口、LAN口、串口等,满足不同网络需求。

3.4 电源:路由器采用可靠的电源系统,提供稳定的供电。

4. 接口说明4.1 WAN口:用于连接外部网络,支持各种连接方式,如以太网、电信、移动等。

4.2 LAN口:用于连接内部网络,支持多个LAN口接入,满足多用户接入需求。

4.3 串口:用于连接终端设备,如调试设备、打印机等。

4.4 USB接口:提供USB接口,用于连接外部存储设备或其他USB设备。

5. 安装配置5.1 硬件安装:根据用户手册进行硬件安装,包括电源连接、接口连接等。

5.2 软件配置:通过Web界面或命令行界面进行软件配置,设置IP地址、路由表、安全功能等。

附件:本文档涉及的附件包括用户手册、配置文件范例等,请参考附件内容。

法律名词及注释:1. TCP/IP:传输控制协议/因特网协议,是一组规定了计算机如何在网络上进行通信的协议。

2. UDP:用户数据报协议,是一种无连接的协议,用于在IP网络上发送短消息。

华为路由器产品类型介绍手工整理版

华为路由器NE系列与AR系列产品介绍经过近20年的研发积累以及全球市场的广泛应用,在全球路由器领域,华为可以提供业界领先的IP网络解决方案以及全系列的路由器产品。

NetEngine(NE)系列高端路由器,基于业界领先的自研核心芯片、先进的SDN架构、以及成熟的VRP软件平台,可支撑广域网络持续演进。

以其大容量、高可靠、易运维、绿色节能等特点,为行业和企业客户提供完善的广域网络解决方案。

AR G3系列企业路由器,融合路由、交换、语音、安全、无线等业务于一体,并支持OSP(Open Service Platform)开放平台,满足企业对高性能、高可靠、多业务融合的诉求。

NE5000E 集群路由器NE5000E集群路由器应用于网络骨干节点、数据中心互联节点,提供业界最大容量1T路由线卡,支持背靠背、混框集群等模式,以其大容量、高稳定、绿色节能等特点,保证网络的健壮性、平滑演进,并降低TCO。

关键特性大容量、高可靠集群路由器,应对网络流量快速增长的需求∙业界首个通过400G满框极限测试,提供最大容量1Tbps路由线卡,400G 集群最大102.4Tbps交换能力;∙系统高可靠,转发平面与控制平面物理分离,所有关键组件支持热插拔与热备份,支持在线硬件平滑升级(ISHE)、不间断路由NSR、热补丁技术及软件平滑升级;∙绿色节能,功耗小于1W/G,采用新型材质和紧凑设计,体积小、容量大。

技术规格参数NE5000E交换容量CLOS无阻塞交换结构,支持最大64个机框集群系统最大可达50.32Tbps – 3220Tbps 端口容量15Tbps - 960Tbps转发性能11520Mpps – 737280Mpps多框集群多框互联采用无阻塞的交换网接口,跨框流量不低于单框交换容量方式槽位数16槽位/单机框接口类型GE、10GE、155M POS、622M POS、2.5G POS、10G POS、40G POS、40GE、100GE等路由协议支持OSPF、IS-IS、BGP、PIM、MSDP、MBGP等路由协议IPv6 全面支持IPv4和IPv6双协议栈,基于硬件方式实现IPv6线速转发,提供丰富的IPv4过渡技术可靠性主控模块1:1备份,交换网3+1备份,系统电源和风扇冗余备份支持不间断路由(NSR)支持VRRP/BGP/OSPF/ISIS/RSVP/LDP/LSP/TE/PW/PIM BFD支持IP/LDP/TE/VPN/VLL FRR支持在线硬件平滑升级(ISHE)支持在线软件升级(ISSU)、智能错误诊断、及热补丁技术NE40E 全业务路由器NE40E全业务路由器应用于企业广域网核心节点、大型企业接入节点、园区互联节点和大型IDC网络出口。

AR46系列路由器

213W

126W

具有 CE、UL、TUV 等多国承认安规认证

0~40℃

10~90%(不结露)

15kg 86W

订购信息

Quidway® AR46 路由器是华为 3Com 公司开发的面向企业级的路由器产品,用户可以根 据实际需求按照主机、接口模块、成套电缆等几部分进行选购。

主机选购

Quidway®AR46 路由器提供交流供电、直流供电二种主机,用户根据需要选择。主机及 与主机相关的附件如表 6-1 所示:

Quidway® AR46-40

Quidway® AR46-80

产品优势

Quidway® AR 46 系列路由器面向企业中心及大型行业网络应用环境设计,充分继承了 华为公司 Quidway® NetEngine 高端路由器在高性能、高品质业务、可靠性、安全性方面的 设计优势,同时又融合了华为公司 Quidway® R 系列中低端路由器的业务能力,以及在企业 应用中积累的经验,充分满足信息化迅猛发展对网络性能、业务集成、高可靠性、高安全性、 三网合一等方面的要求。

输入电压

外型尺寸(mm) 宽×深×高 重量 最大功率 安规认证 工作环境温度 环境相对湿度

AR46-80

AR46-40

AR46-20

256M(最大 512M) 256M(最大 512M) 256M(最大 512M)

32M(缺省)

32M(缺省)

32M(缺省)

1024K

1024K

1024K

512K

512K

关键模块热插拔:Quidway® AR 46 系列路由器所有接口板、电源、风扇都支持热插拔 功能,充分满足网络维护、升级、优化的需求;

软件在线补丁:Quidway® AR 46 系列路由器提供独特的软件在线热补丁功能,保证软 件优化时业务不会中断;

NE80E核心路由器产品简介

NE5000E核心路由器简介第1章设备简介本章主要介绍NE80E 设备简介、结构、整个系统的配置和物理参数。

1.1 简介Quidway NetEngine80E 高端路由器(简称NE80E)是华为公司面向核心和骨干网络开发的新一代万兆级高端路由器。

NE80E 采用功能强大的通用路由平台VRP (Versatile Routing Platform)操作系统,具有超大容量、高性能和高可靠性的特点。

NE80E 机箱基于运营级设计,支持单板热插拔。

NE80E 硬件结构提供了如下的可维护特性:单板区上下各有一个走线槽,易于线缆的布放,便于单板的插拔与维护。

两个风扇模块对上下两个单板区的单板进行抽风散热,完全保证散热需求。

同时,NE80E的结构还提供了功能强大的监控系统。

通过主控板MPU(Main Process Unit)上的主控模块实现对整个系统的管理维护。

主控模块可实现对单板、风扇模块、液晶显示模块LCD(Liquid Crystal Display)和电源模块的管理、监控和维护。

NE80E 完全满足EMC(Electro Magnetic Compatibility)要求,整个系统达到模块级屏蔽要求。

且每个拉手条采用整体钢板设计,实现了单板间的EMC 隔离。

1.2 设备结构NE80E 机箱36U(1U=44.45mm)高,外形尺寸为442mm×660mm×1600mm(宽×深×高)。

设备外观如图1-1所示,设备部件如图1-2所示。

NE80E 为一体化机箱设计,其主要组成部件及简介如表1-1所示。

第2章电源模块本章介绍NE80E 电源模块的外观和面板说明、功能简介和技术指标。

注意:电源模块的重量约为9kg,深度为450mm。

2.1 外观和面板说明NE80E 支持1+1 冗余备份-48V 直流电源模块。

电源模块位于电源模块塑胶面板的后面,为设备提供直流电源输入和电源分配。

华为全系列路由器概述

华为全系列路由器概述1. 引言本文档旨在提供关于华为全系列路由器的详细信息,包括其功能、特点和适用场景等。

通过阅读本文档,用户可以了解到华为路由器产品线的整体情况,并根据自身需求选择合适的产品。

2. 路由器基础知识介绍2.1 路由器定义及作用- 定义:路由器是一种网络设备,负责将数据包从源地址转发到目标地址。

- 作用:实现不同子网之间的通信以及互联网接入。

2.2 华为公司简介- 华为技术有限公司成立于1987年,在电信领域具有丰富经验和强大研发能力。

- 公司致力于打造高性能、可靠稳定并兼顾安全性与易管理性的网络设备。

3. 华为全系列路由机型分类说明(此处应该给出每个类型对应名称)A类:a) 型号A-01: 主要面向小型办公室或家庭使用;b) 型号A-02: 面向中小企业客户, 提供更多扩展选项;B类:a) 型号B-01: 面向大型企业客户, 提供高性能和可靠稳定的网络连接;b) 型号B-02: 适用于数据中心等对网络要求较高的场景;4. 路由器功能介绍4.1 网络接入功能- 支持多种接入方式,如以太网、光纤、DSL等。

- 兼容IPv6协议,实现更广泛的互联网接入。

4.2 安全防护功能- 内置防火墙及访问控制列表(ACL),保障网络安全。

- 支持虚拟专用网(VPN)技术,加密通信内容。

4.3 QoS服务质量管理(此处应该给出每个类型所支持Qos策略)A类:a) A-01:提供基本流量控制和优先级设置;b) A-02:支持差异化服务(DiffServ),满足不同应用需求;B类:a) B-01:具备强大带宽调度与限速机制;b) B-02+168795345.路由器特点比较分析(此处可以根据产品线进行详细描述)6.附件说明相关附件请参见附录。

7.法律名词及注释- ACL:访问控制列表,用于限制网络中的数据流动。

- IPv6:下一代互联网协议,提供更多可用IP地址和改进的安全性。

- VPN: 虚拟专用网, 通过公共网络实现私密通信。

华为全系列路由器产品介绍030521

Quidway NetEngine 40体系结构

电源系统 风扇系统

NP Powered

SRU板 (主备份) 交换系统

接口 接口 接口

接口 接口 接口 接口

主控系统

时钟系统

接口

继承NE80体系结构 主控与交换网板合一,支持丰富的以太特性

NE80/40接口板

4端口GE(GBIC、多模、单模短/中/长距) 12端口GE(GBIC) 16端口FE(电口) 1端口2.5G POS 4端口622M POS

网络接口

网络接口

第一代

网络接口

MPLS VPN、QoS、可控组播、安全、IPv4平 滑升级IPv6成为IP骨干网络的基本特性与要求, 第五代路由器能很好地满足IP全业务承载的要 求,是骨干路由设备发展的重要里程碑。

第二代

第三代

第四代

第五代

第五代路由器的关键点

具有很强的业务提供能力,达到高性能转发和丰富业务支撑的

接口

CPU 基于NP的交换式路由器

接口 NP 交换网 NP NP 接口 接口

NP

基于分布式CPU转发 总线式路由器 CPU

接口

接口

CPU CPU CPU

CPU

ASIC ASIC

交换网

ASIC ASIC

接口 接口

模块化集中

固定接口集中 转发路由器 CPU

网络接口 网络接口 网络接口 接口 接口

接口

转发路由器 CPU

4Gbps 4.8Mpps 25~70万 双路由交换板 12 24

告警板

电源

1

3( 2+ 1)

1

2( 1+ 1)

1

2( 1+ 1)

华为 NE5000E设备介绍

Quidway® NetEngine 5000E系列核心路由器Quidway® NetEngine 5000E核心路由器(以下简称NE5000E)是华为公司面向互联网骨干节点、城域网核心节点以及数据互联中心节点推出的顶级核心路由器产品。

NE5000E秉承第五代路由器理念,基于先进的网络处理器技术、ASIC技术、IPv6技术和光背板互连技术,采用分布式和可扩展性设计,具备海量交换容量和超高转发性能,全面满足新一代互联网对带宽性能、服务质量、业务提供能力的需要。

NE5000E所具备的高性能、丰富业务特性、高可靠性和模块化扩展性,给网络带来更多价值,是下一代互联网的理想选择。

产品特点♦持续扩展能力NE5000E采用先进的无阻塞交换网络,单机系统接口容量可达1.28Tbps,支持高密度10G/40G接口,100提供64个线速10G POS接口,或者16个线速40G接口,转发性能高达1600Mpps。

NE5000E通过光背板互连方式实现容量扩展,支持多机框的级联,接口容量可扩展为80Tbps,提供4096个线速10G POS/10GE接口,或者提供1024个线速40G POS接口。

♦卓越路由性能支持OSPF、IS-IS、BGP等各种单播路由协议,提供完善组播路由协议,支持超大路由表容量,端口在路由振荡等复杂路由环境下仍然能够保持线速转发。

具备快速收敛机制,显著提高网络的可靠性。

♦丰富业务特性NE5000E采用先进的ASIC和网络处理器技术,具备丰富的业务特性,而且性能优异,提供MPLS VPN/TE、QoS、组播、安全等全面的特性,可实现IPv4向IPv6的平滑过渡。

NE5000E具备快速良好的业务升级和扩展能力,最大限度地保证用户投资,加速IP网络向宽带化、安全化、业务化、智能化方向发展。

♦电信级可靠性关键硬件组件都提供冗余备份,提供运营级的基于状态的热切换和不中断转发功能;所有组件具备热插拔功能;采用无源背板设计;提供热补丁技术,实现软件平滑升级;提供IP/MPLS快速重路由、虚拟路由冗余协议(VRRP)、RPR自愈环网(IPS)等保护机制,有效地保证网络运行的高可靠,可以实现99.999%的系统可用性。

- 1、下载文档前请自行甄别文档内容的完整性,平台不提供额外的编辑、内容补充、找答案等附加服务。

- 2、"仅部分预览"的文档,不可在线预览部分如存在完整性等问题,可反馈申请退款(可完整预览的文档不适用该条件!)。

- 3、如文档侵犯您的权益,请联系客服反馈,我们会尽快为您处理(人工客服工作时间:9:00-18:30)。

华为核心路由器的安全方案7.1 网络的安全保障特点网络安全大体上分为两个层次:网络自身安全和网络业务安全。

网络自身的安全主要是指网络数据的安全传送、网络资源的合法使用;后者主要是指网络业务的合法授权、使用和监管。

针对现有网络和业务的现状,一个完整的网络安全方案应该由网络层安全策略和应用层安全策略来构成,网络层安全策略主要完成对非法使用网络资源的控制,而应用层安全策略主要是针对通过合法的渠道来非法使用业务资源的控制,只有两者的完美结合,才能构成一个安全的系统!7.2 设备级的安全措施1、配置安全。

华为数据产品对登录用户支持本地或远程两种认证方式,并为不同级别的用户提供不同的配置权限。

支持用户使用SSH登录路由器并进行配置,避免了远程配置的报文被第三方监控的可能。

2、数据日志及热补丁技术。

设备的文件系统是一个类DOS的系统,可以记录系统及用户日志。

系统日志指系统运行过程中记录的相关信息,用以对运行情况、故障进行分析和定位,支持基于线程极的系统日志。

日志文件可以通过XModem、FTP、TFTP协议,远程传送到网管中心。

除此之外,考虑到有些IP特性对局域网来说是有用的,但对广域网或城域网节点的设备是不适用的。

如果这些特性被恶意攻击者利用,会增加网络的危险。

在网络设计时可考虑关闭以下这些IP功能的开关:(1)、重定向开关网络设备向同一个子网的主机发送ICMP重定向报文,请求主机改变路由。

一般情况下,设备仅向主机而不向其它设备发送ICMP重定向报文。

但一些恶意的攻击可能跨越网段向另外一个网络的主机发送虚假的重定向报文,以期改变主机的路由表,干扰主机正常的IP报文转发。

(2)、定向广播报文转发开关在接口上进行配置,禁止目的地址为子网广播地址的报文从该接口转发,以防止smurf攻击。

因此,设备应能关闭定向广播报文的转发。

缺省应为关闭状态。

(3)、ICMP协议的功能开关很多常见的网络攻击利用了ICMP协议功能。

ICMP协议允许网络设备中间节点向其它设备节点和主机发送差错或控制报文;主机也可用ICMP协议与网络设备或另一台主机通信。

对ICMP的防护比较复杂,因为ICMP中一些消息已经作废,而有一些消息在基本传送中不使用,而另外一些则是常用的消息。

因此ICMP协议处理中应根据这三种差别对不同的ICMP消息处理。

以减少ICMP对网络安全的影响。

3、核心路由器的多种安全特性核心路由器提供多种安全措施,包括一系列的安全特性,可以防止拒绝服务攻击、非法接入以及控制平面的过载。

主要安全特性包括:➢三种用户鉴权模式:本地验证、RADIUS服务器验证和HWTACACS服务器验证,可对用户身份进行验证,并进行合理授权。

➢基于硬件的包过滤和采样,从而实现高性能和高扩展性。

➢对OSPF、IS-IS、RIP和BGP-4等上层路由协议,提供明文验证和MD5(Message Digest 5)等多种验证方法。

➢实现转发和控制平面的访问控制列表ACL(Access Control List)。

➢支持本机防攻击安全特性。

➢支持合法监听/URPF。

➢支持DHCP Snooping/MAC限制。

➢支持GTSM。

➢ARP防攻击在现今的运营商网络中,Ethernet是最常用的接入手段,而ARP作为Ethernet网络上的开放协议,为恶意用户的攻击提供了可能。

恶意用户的攻击主要从空间与时间两方面进行。

空间方面的攻击主要利用路由器ARP缓存的有限性,通过发送大量伪造的ARP请求、应答报文,造成路由器设备的ARP缓存溢出,从而无法缓存正常的ARP表项,进而阻碍正常转发。

时间方面的攻击主要利用路由器计算能力的有限性,通过发送大量伪造的ARP请求、应答报文或其他能够触发路由器ARP处理的报文,造成路由器设备的计算资源长期忙于ARP处理,影响其他业务的处理,进而阻碍正常转发。

使用基于接口的ARP表项限制和基于时间戳的防扫描两种特性来防止ARP攻击。

4、防地址盗用通过IP地址、MAC地址和VlanID的相关性绑定进一步提高网络的安全性.当业务接入节点收到一个IP报文时,其以太网封装帧头中的VLAN ID必须是绑定记录中的VLAN ID,其以太网封装帧头中的源MAC地址也必须是绑定记录中的MAC,同时此报文的源IP地址也必须是绑定记录中的IP地址。

如果不符合这个约束,该报文被视为无效并被丢弃。

业务接入节点通过绑定的方法,维护了IP地址、MAC地址和VLAN标识的相关性,除了可以有效的防止IP地址仿冒和MAC地址仿冒,还能有效的控制同一VLAN下接入用户的数目。

5、接入认证提升接入安全性华为以太网交换机均支持802.1X认证,从标准的802.1x认证看,只能控制接入端口的打开和关闭,如某个端口下挂了一个HUB,则只要HUB上有一个用户认证通过,该端口就处于打开状态,此HUB下的其他用户也都可以上网。

为了解决这个问题,扩展基于MAC地址的认证,某个用户认证通过后,接入设备就将此用户的MAC地址记录下来,接入设备只允许所记录MAC地址发送的报文通过,其它MAC地址的报文一律拒绝。

认证的终结点可以选择集中式和分布式两种方式。

对于集中式认证,主要针对需要认证的用户数量不多,方便管理,这时只需要把核心交换机配置成为802.1X认证终结端,这时所有的用户认证信息到核心交换机上终结,这种方式的认证优点是:在用户量较少的情况下方便统一管理。

缺点:在用户数量较多的情况下,对核心设备的性能有一定影响。

对于分布式认证,主要针对需要认证的用户数量较多,把认证的终结点设置在用户接入的交换机或者用户接入的上一层交换机。

这时用户的802.1X认证终结点分散到了接入层。

这种认证方式的优点是:在用户量较大的情况下,分散了用户的认证终结点,对设备性能影响小。

缺点:需要对每台认证设备进行一定的配置。

6、完备的流量监控、会话控制流量监控主要是指、防火墙通过对系统数据流量和连接状况进行监视,在发现异常情况时采取适当的处理措施,有效地防止网络受到外界的攻击。

支持多种流量监控,主要包括:基本会话监控、承诺访问速率、实时流量统计等。

➢基本会话监控根据不同类型流量在一定时间内所占的百分比进行监测和告警处理,通过监控IP地址或接口的总连接数,对超过阈值的连接进行限制。

限制主要包括:基于特定目的/源IP地址的连接速率限制基于特定目的/源IP地址的连接数限制基于域出/入方向的连接速率限制基于域出/入方向对ACL中地址的连接速率限制基于域出/入方向对ACL中地址的连接数限制对IP报文按不同类型所占百分比进行管理➢承诺访问速率承诺访问速率技术包括分类服务、速率限制,将进入网络的报文按多种形式进行分类,对不同类别的流量给予不同的处理,通过采用限制承诺信息速率、承诺突发尺寸、超出突发尺寸等措施有效进行流量监管。

➢实时统计分析监测内部、外部网络的连接状况,对输入和输出的IP报文进行数十种实时统计,主要统计如下:全局总会话和总流量的相关信息应用层协议相关信息丢弃包的相关信息对TCP报文的RST、FIN报文详尽的分类统计7.3 网络层的网络安全设计随着Internet的迅速发展,越来越多的行业用户或大型企业开始借助网络服务来加速自身的发展,那么如何在一个开放的网络环境中“守护”自己的内部网络就成为人们关注的话题。

本次建设的教育专网作为教育厅与各地州教育局互连互通的专用网络,其安全性以及与CMNET、CERNET的安全隔离都是必须要考虑的因素。

本次工程中通过在教育厅部署华为公司的Eudemon300千兆防火墙,一方面实现了不同网络之间的安全隔离,同时解决了教育专网的地址分配。

Eudemon防火墙定位于行业用户或大中型企业,通过采用NP技术提供线速的高性能安全防范和报文处理能力,在提供高性能的同时,还可以支持数万条ACL(Access Control List)规则。

在整机最大吞吐量方面,Eudemon300可以达到1Gbps,Eudemon500可以达到2Gbps,Eudemon1000可以达到3Gbps。

出口安全防护:地址转换(NAT):地址转换主要是因为Internet地址短缺问题而提出的,利用地址转换可以使内部网络的用户访问外部网络(Internet),利用地址转换可以给内部网络提供一种“隐私”保护,同时也可以按照用户的需要提供给外部网络一定的服务,如:WWW、FTP、TELNET、SMTP、POP3等。

地址转换技术实现的功能是上述的两个方面,一般称为“正向的地址转换”和“反向的地址转换”。

在正向的地址转换中,具有只转换地址(NAT)和同时转换地址和端口(PAT)两种形式。

所谓IP地址就是给每一个连接在Internet上的主机分配一个唯一的32bit 地址, IP地址是由Internet Assigned Numbers Authority (IANA)组织统一分配的,保证在Internet上没有重复的IP地址。

IP地址是一个32Bit的地址,由网络号码和主机号码两部分组成。

为了便于对IP地址进行管理,同时还考虑到网络的差异很大,有的网络拥有很多的主机,而有的网络上的主机则很少。

因此Internet 的IP地址就分成为五类,即A 类到E类,其中能被使用的是A、B、C三类。

0 1 2 3 4 8 16 24 31A 类地B 类地C 类地D 类地E 类地IP 地址示意图A 类IP 地址的网络号码数不多,目前几乎没有多余的可供分配,现在能够申请到的IP 地址只有B 类和C 类两种。

当某个单位申请到IP 地址时,实际上只是拿到了一个网络号码net-id 。

具体的各个主机号码host-id 则由该单位自行分配,只要做到在该单位管辖的范围内无重复的主机号码即可。

由于当初没有预计到微机会普及得如此之快,各种局域网和局域网上的主机数目急剧增长,另外由于申请IP 地址的时候是申请的“网络号码”这样在使用时,有时候也有很大的浪费。

例如:某个单位申请到了一个B 类地址,但该单位只有1万台主机。

于是,在一个B 类地址中的其余5万5千多个主机号码就白白地浪费了,因为其他单位的主机无法使用这些号码。

地址转换(Network Address Translation )技术,就是解决地址短缺问题的一个主要的技术手段。

地址分为公有地址和私有地址两种。

Internet 是连接了许多的局域网的一个网络,可以连接各种不同类型的局域网。

局域网的类型可以很多,我们在本文讨论的局域网都是使用TCP/IP 协议连接的局域网。

如果局域网采用TCP/IP 协议连接,局域网的每台机器都必须拥有一个IP 地址,为了使得局域网的IP 地址可以被局域网自己规划,IANA 组织在A 、B 、C 类IP 地址中各选出一个网段做为“私有地址”,供各个局域网按照自己的需要自由分配。