内置PORTAL和外置PORTAL配置详解 WLAN学习资料

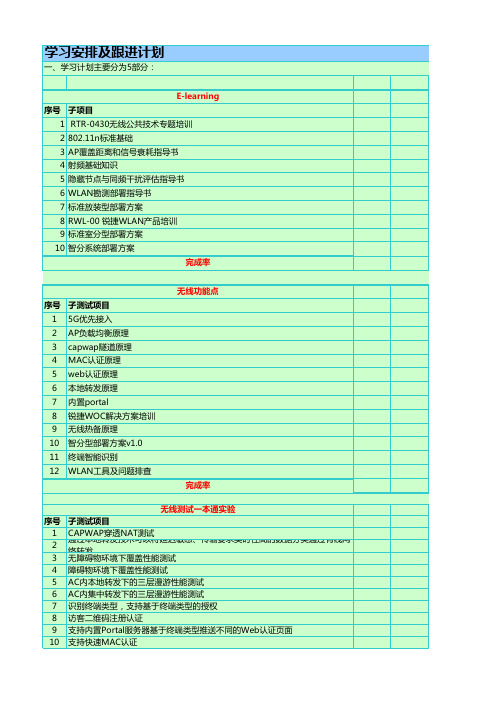

无线学习培养计划

序号 1 2 3 4 5

子项目 技术文档 学习资料 信息文档 WLAN网优项目流程 WLAN网优项目实施管理程序 完成率 无线地勘 子项目 无线应用场景产品选型及部署指导 无线地勘概述及基本原则初阶培训 无线地勘风险评估初阶培训 WLAN标准放装型勘测方案 WLAN智分系统勘测方案 WLAN标准室外勘测方案 WirelessMon&成率

11 12 13 14 15 16 17 18 19 20 21 22 23 24 25 26 27 28 29 30 31 32 33 34 35

支持主要的无线认证协议,包括证书认证 识别终端类型,支持基于终端类型的授权(802.1x) 识别终端类型,支持基于终端类型的授权 非法AP检测 非法AP反制 静态黑名单与白名单 动态黑名单 WLAN防ARP欺骗功能 防止STA私设IP地址 STA平均速率门限 非认证模式 web认证模式 1x认证模式 频谱导航功能可引导双频STA连接到接入容量更高的5G频段,从而减轻2.4G 频段的压力,使无线资源得到更充分的利用,提升用户体验。 通过AP来抓取或者镜像空口报文 探测用户的无线质量 支持功率自动调整 热图展示网络内部同频和临频干扰(可调整信道和功率) 检测网络外部非法AP 频谱分析检测蓝牙、微波、无绳电话、视频桥、等福波、其他干扰。 告警通知 故障AP热图定位 干扰源定位 按信号强度展示热图(支持2.4和5频段) 频谱图 完成率 无线网优

OSSH免费版华为外置Portal认证配置手册

免费版华为外置 Portal 认证配置手册

图1

三、配置思路

为实现对用户网络访问权限进行限制的需求,在将 IP 地址为 192.168.20.30 的服务 器用作 RADIUS 服务器后,管理员可在交换机上配置 Portal 认证功能,并且选取的 Portal 服务器的 IP 地址也为 192.168.20.30。

3

免费版华为外置 Portal 认证配置手册

保存 vi 后,关闭当前 ssh 窗口,打开新的 ssh 窗口输入:java –version 如果出现以下信息,表明安装成功: java version "1.7.0_45" Java(TM) SE Runtime Environment (build 1.7.0_45 -b18) Java HotSpot(TM) 64-Bit Server VM (build 24.45-b08, mixed mode)

注:本例中 RADIUS 和 PORTAL 使用了同一台服务器,实际使用中可以分开。 采用如下思路进行配置:

步骤 1

在交换机上创建 VLAN 并配置接口允许通过的 VLAN,保证网络通畅。

步骤 2

创建并配置 RADIUS 服务器模板、AAA 方案以及认证域,并在认证域下绑定 RADIUS 服

6

4

免费版华为外置 Portal 认证配置手册

5)、停止 portalServer 服务,执行: /usr/local/portalServer/bin/shutdown.sh

二、组网需求

如图 1 所示,交换机作为接入设备,本例中使用的交换机型号为 Quidway S3700 series, 所有用户都在 VLAN10,无线 AP 也接在 VLAN10;radius 和 portalServer 在 VLAN20, 交换机的上行外网口也在 VLAN20。所有用户终端只有在通过认证后,交换机才允许其访问 网络中的资源。

WLAN V2R3 Web 网管工具使用介绍

WLAN WEB网管介绍

Web网管客户端是华为公司推出的为了方便用户对S6605、S6005 、胖AP设备的维护和配置的管理系统。用户通过登录Web网管客 户端,可以在图形界面下非常直观地维护和配置设备。 Web网管客户端提供设备概览、配置向导、设备管理、射频管理 (胖AP)、WLAN业务、IP业务、QoS、安全管理、接口管理、 终端管理、系统管理功能。

数据转发模式:隧道转发

Name:huawei-2 SSID:huawei-2 WLAN 虚接口:WLAN-ESS1 数据转发模式:隧道转发

AP管理VLAN

AP业务VLAN

VLAN 800

AP1:VLAN 101 AP2:VLAN 102

AP域

AP1:101

AP2:102

AP管理IP地址池 AP管理网关 AP1用户上网公网地址池 AP1用户上网公网网关 AP2用户上网公网地址池 AP2用户上网公网网关 DHCP Server 172.18.1.2-----172.18.1.254/24 172.18.1.1/24 (AC 上) 172.16.1.2-----172.16.1.254/24 172.16.1.1/24(AC 上) 172.17.1.2-----172.17.1.254/24 172.17.1.1/24(AC 上) AC作为AP和用户的DHCP服务器

Huawei Confidential

19

4、 AP上线配置向导:略。

5、 WLAN配置向导:

创建WLAN-ESS接口时,配置强制域和允许域,认证方式为内置Portal认证, 见图36。其他步骤略。

HUAWEI TECHNOLOGIES CO., LTD.

Huawei Confidential

WLAN接入介绍

2)数据报文数据,由内核隧道模块发送,采用UDP连接,用来转发

从无线交换机WAN端进来的报文与从瘦AP无线端进来的报文

AP与AC通讯:数据传输过程

• 有STA连上瘦AP要访问外网时:

STA发送出的数据报文首先会到达瘦AP的无线端口 瘦AP会将报文进行重新封装 然后发送到无线交换机的接受线程中去 无线交换机收到的数据报文进行解封装 然后发送到AC所连接的外网中去

胖AP vs. 瘦AP

胖AP 架构 管理

AP的管理 AP零配置 WIDS 认证 AP独立管理 不支持 监控范围小,一个AP覆盖范围 独立认证 不能同时支持802.11i和WAPI 独立控制,控制策略容量小 不防盗 时间长,有震荡 时间长,有震荡 效果差,漫游隧道复杂 不支持 必须借助定位服务器,效果较差 与有线QOS结合能力较弱

AC

CAPWAP隧道 CAPWAP隧道 下载/ 下载/下发配置

瘦AP

瘦AP

胖AP vs. 瘦AP

瘦AP(Fit AP)组网优势:

» » » » » » » » 灵活的组网方式和优秀的扩展性 。 智能的RF管理功能,自动部署和故障恢复 。 强大的漫游功能支持 。 负载均衡。 无线终端定位,快速定位故障点和入侵检测。 强大的接入和安全策略控制。 QoS支持——优化WiFi语音及关键应用 集中的网络管理 。

WLAN简介 WLAN简介

WLAN(无线局域网) WLAN(无线局域网)

无线局域网 (Wireless Local Area Network) 是以射频无线电波通信技术构建的 局域网,虽不采用缆线,但也能提供传统有线局域网的所有功能。无线数据 通信不仅可以作为有线数据通信的补充及延伸,而且还可以与有线网络环境 互为备份。

portal配置总结

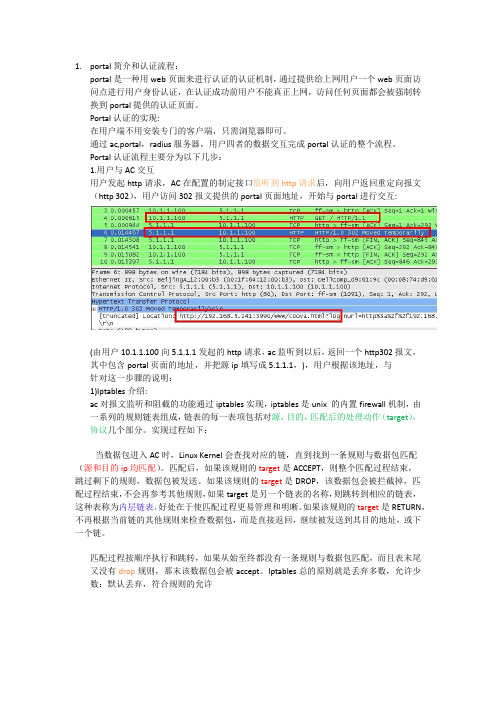

1.portal简介和认证流程:portal是一种用web页面来进行认证的认证机制,通过提供给上网用户一个web页面访问点进行用户身份认证,在认证成功前用户不能真正上网,访问任何页面都会被强制转换到portal提供的认证页面。

Portal认证的实现:在用户端不用安装专门的客户端,只需浏览器即可。

通过ac,portal,radius服务器,用户四者的数据交互完成portal认证的整个流程。

Portal认证流程主要分为以下几步:1.用户与AC交互用户发起http请求,AC在配置的制定接口监听到http请求后,向用户返回重定向报文(http 302),用户访问302报文提供的portal页面地址,开始与portal进行交互:(由用户10.1.1.100向5.1.1.1发起的http请求,ac监听到以后,返回一个http302报文,其中包含portal页面的地址,并把源ip填写成5.1.1.1,),用户根据该地址,与针对这一步骤的说明:1)Iptables介绍:ac对报文监听和阻截的功能通过iptables实现,iptables是unix 的内置firewall机制,由一系列的规则链表组成,链表的每一表项包括对源,目的,匹配后的处理动作(target),协议几个部分。

实现过程如下:当数据包进入AC时,Linux Kernel会查找对应的链,直到找到一条规则与数据包匹配(源和目的ip均匹配)。

匹配后,如果该规则的target是ACCEPT,则整个匹配过程结束,跳过剩下的规则,数据包被发送。

如果该规则的target是DROP,该数据包会被拦截掉,匹配过程结束,不会再参考其他规则,如果target是另一个链表的名称,则跳转到相应的链表,这种表称为内层链表,好处在于使匹配过程更易管理和明晰。

如果该规则的target是RETURN,不再根据当前链的其他规则来检查数据包,而是直接返回,继续被发送到其目的地址,或下一个链。

4神州数码无线产品配置指导

路漫漫其修远兮, 吾将上下而求索

2020年4月5日星期日

提纲-1

• AP注册

➢ 开启无线功能 ➢ 二层模式 ➢ 三层模式

• AC基本设置

➢ 配置原则 ➢ SSID设置 ➢ 无线加密设置 ➢ Portal设置 ➢ 转发模式设置 路漫漫其修远兮, ➢ VLAN设置

吾将上下而求索

DCWS-6028#show wireless ap status No managed APs discovered. DCWS-6028#show wireless ap failure status

MAC Address (*) Peer Managed IP Address Last Failure Type Age ------------------ --------------- ------------------------ ---------------00-03-0f-19-71-e0 192.168.1.10 No Database Entry 0d:00:00:29

apply X,X表示profile序号,所有应用这个profile的AP都 • AP断电再注册到AC上时,AC会自动下发profile配置

路漫漫其修远兮, 吾将上下而求索

提纲-1

• AP注册

➢ 开启无线功能 ➢ 二层模式 ➢ 三层模式

• AC基本设置

➢ 配置原则 ➢ SSID设置 ➢ 无线加密设置 ➢ Portal设置 ➢ 转发模式设置 路漫漫其修远兮, ➢ VLAN设置

提纲-2

• 胖AP设置

• 无线网络日常维护

➢ 软件升级

➢ 多型号AP部署

➢ 无线终端绑定与过滤

➢ 许可申请

WLAN基础知识(入门必备)

WLAN业务技术规范符号及缩略语缩写英文全称中文名称AP Access Point 接入点AC Access Controller 接入控制器AS Authentication Server 认证服务器DHCP Dynamic Host Configuration Protocol 动态地址分配DNS Domain Name Server 域名解析服务器EAP Extensible Authentication Protocol 扩展认证协议EAPOL EAP Over LAN 针对扩展认证协议LAN ESSID Extended Service Set Identification 扩展的服务集标示符HLR/AuC Home Location Register/Authentication Center 归属地注册/认证中心HTTP Hyper Text Transport Protocol 超文本传输协议IMSI International Mobile Subscriber Identification 国际移动用户识别码MAC Media Access Contaol 介质访问控制NA T Network Address Translation 网络地址转换PAT Port Address Translation 端口地址转换RADIUS Remote Authentication Dial In User Service 远程验证用户拨入服务SIM Subscriber Identity Module 用户识别模块WEP Wired Equivalent Privacy 有线等效私密WLAN Wireless Local Area Network 无线局域网Wi-Fi Wireless Fidelity 无线保真概述⏹WLAN网络构成中国移动北京公司WLAN网络逻辑系统结构主要由下列主要部分组成。

2017年度信锐课堂初级认证课程二03_常见功能配置

目录

Contents

1 1 2 3 4 5 6 7

接入点灾备 Webagent配置 Portal认证对接

无线反制

无线桥接

流控配置

信锐云助手

portal服务器

信锐无线控制器内置Portal服务器,可以实现所有厂商无线的统一认证,包括支持Portal2.0协议 以及不支持Portal2.0协议,有NAC的瘦AP组网或者没有NAC的胖AP。支持做portal服务端也 支持做portal客户端。 信锐无线控制器可以作为portal服务器支持列表: Portal 2.0 Sundray NAC Sangfor AC Ruijie Aruba Cisco Huawei H3C(IMC) 支持的认证方式有: 账号密码 短信 微信 临时访客 用户免认证

常见功能配置

目录

Contents

1 1 2 3 4 5 6 7

接入点灾备 Webagent配置 Portal认证对接

无线反制

无线桥接

流控配置

信锐云助手

目录

Contents

1 1 2 3 4 5 6 7

接入点灾备 Webagent配置 Portal认证对接

无线反制

无线桥接

流控配置

信锐云助手

灾备

灾备是当WAC、隧道、认证服务器出现灾难性故障时,可以保障无线基本业务能正常使用。 用于配置无线网络在接入点无法连接无线控制器、用户认证服务器、短信服务器或微信服务器 进入灾备模式的时候,这个无线网络使用哪个应急无线网络、应急VLAN和角色。

反制配置

【流控与安全】-【无线射频防护】-【防护策略】新增射频防护策略,此处以信号压制的 Monitor模式为例;

WLAN基础配置

WLAN基础配置基础知识1:AC、胖AP与瘦APWLAN系统⼀般由AC(接⼊控制设备)和AP(访问接⼊点)组成。

1、APAP即“访问接⼊点",⽆线接⼊点是⼀个⽆线⽹络的接⼊点,它是⽤于⽆线⽹络的⽆线交换机。

AP相当于⼀个连接有线⽹和⽆线⽹的桥梁,其主要作⽤是将各个⽆线⽹络客户端连接到⽆线⽹络中。

胖AP模式:类似于家⽤的⽆线路由器。

每台AP需要单独配置。

瘦AP模式:对于较⼤规模的WLAN来说,所需的AP数量巨⼤,这时AP可以切换到瘦AP模式,由AC集中对所有的AP进⾏管理。

2、ACAC即“接⼊控制设备”,AC⽤来集中化控制、管理LAN内的AP,对AP管理包括:下发配置、修改相关配置参数、射频智能管理、接⼊安全控制等。

基础知识2:AC直连式组⽹、AC旁挂式组⽹根据AC在⽹络中的位置,可以分为直连式组⽹、旁挂式组⽹。

直连式组⽹:AC同时扮演AC和汇聚或接⼊交换机的功能。

旁挂式组⽹:AC没有直接与AC进⾏连接,⽽是旁挂在AP的上⾏⽹络。

基础知识3:⼆层组⽹、三层组⽹根据AC与AP是否在同⼀个IP地址⽹段内,可以分为⼆层组⽹、三层组⽹。

⼆层组⽹:AC与AP的IP地址在同⼀个IP地址⽹段,AC与AP在同⼀个⼴播域内。

三层组⽹:AC与AP的IP地址不在同⼀个IP地址⽹段,AC与AP通常需要通过路由器或者三层交换机,连接在⼀起。

基础知识4:直接转发(本地转发)、隧道转发(集中转发)1.WLAN⽹络中的两种数据流⼀种是AC对AP进⾏控制管理的数据流,称为AP管理数据流。

⼀种是STA通过⽆线信号、接⼊有线⽹络、从⽽访问Internet的数据流,称为⽆线业务数据流。

通常,在⽹络规划的时候,把AP管理数据流放在⼀个VLAN 中,这个VLAN叫做AP管理VLAN。

把⽆线业务数据流放在⼀个VLAN中,这个VLAN叫做⽆线业务VLAN。

2. CAPWAP协议CAPWAP协议(Control And Provisioning of Wireless Access Points Protocol )⽤于⽆线终端接⼊AP和⽆线控制器AC之间的通信交互,实现AC对其所关联的AP进⾏集中管理和控制。

WiFi Protal用户使用手册

WiFi Portal用户使用手册一、wifi连接用户使用带wifi功能的电脑,开启wifi模块,通过系统自带的wifi管理软件连接上ssid 名称为chinanet的wifi网络。

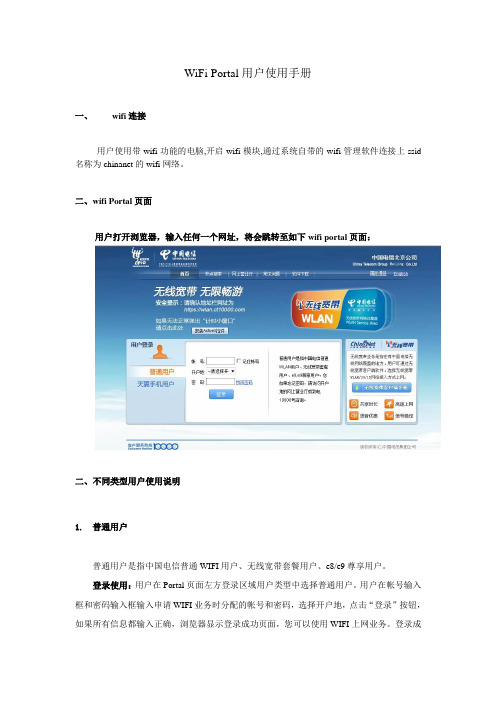

二、wifi Portal页面用户打开浏览器,输入任何一个网址,将会跳转至如下wifi portal页面:二、不同类型用户使用说明1.普通用户普通用户是指中国电信普通WIFI用户、无线宽带套餐用户、e8/e9尊享用户。

登录使用:用户在Portal页面左方登录区域用户类型中选择普通用户。

用户在帐号输入框和密码输入框输入申请WIFI业务时分配的帐号和密码,选择开户地,点击“登录”按钮,如果所有信息都输入正确,浏览器显示登录成功页面,您可以使用WIFI上网业务。

登录成功后还会弹出一个计时小窗口,用来记录当前的上网时长,时间精确到秒。

用户退出:如果用户想下线,需要点击计时小窗口的“退出”按钮,点击后出现确认窗口,询问用户是否真的要断开网络连接,如果用户点击确定按钮,则计时小窗口消失,网络断开。

如果用户点击取消按钮,则确认窗口消失。

2.天翼手机用户天翼手机用户是指中国电信133/153/189手机用户。

a)用户使用静态密码登录使用:用户在Portal页面左方登录区域用户类型中选择天翼手机用户。

用户在手机号输入框和密码输入框输入天翼手机号码与分配的WIFI业务密码,点击“登录”按钮,如果所有信息都输入正确,浏览器显示登录成功页面,您可以使用WIFI上网业务。

登录成功后还会弹出一个计时小窗口,用来记录当前的上网时长,时间精确到秒。

用户退出:如果用户想下线,需要点击计时小窗口的“退出”按钮,点击后出现确认窗口,询问用户是否真的要断开网络连接,如果用户点击确定按钮,则计时小窗口消失,网络断开。

如果用户点击取消按钮,则确认窗口消失。

b)用户使用动态密码动态密码获取:用户在Portal页面左方登录区域选择天翼手机用户,Portal页面刷新,刷新后在登录区域右方显示对该类用户的解释说明文本,在密码输入框右方有“获取密码”按钮。

portal学习理解_图文.

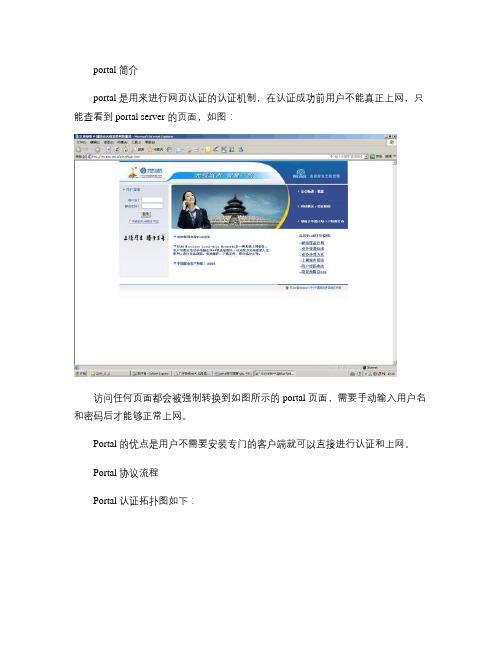

portal 简介portal 是用来进行网页认证的认证机制,在认证成功前用户不能真正上网,只能查看到portal server 的页面,如图:访问任何页面都会被强制转换到如图所示的portal 页面,需要手动输入用户名和密码后才能够正常上网。

Portal 的优点是用户不需要安装专门的客户端就可以直接进行认证和上网。

Portal 协议流程Portal 认证拓扑图如下:认证流程如下:如图:1,首先wlan 用户上网,AC 侦测到http 连接后,强制发送http 重定向报文给wlan 用户 2, Wlan 用户接收到重定向报文后,按照重定向报文提供的目的IP 地址访问portal 服务器,推送出认证页面3,用户通过认证界面,输入用户名密码给portal server 4, Portal server向AC 发送需要认证用户的用户名 5, AC 向portal server发送认证挑战 6, Portal server 回应认证挑战7, AC 向radius 发起认证8,如果认证成功,则AC 把认证成功信息发送给portal 服务器,推送出认证成功界面,同时AC 上下发规则,认证成功。

下面按照一次实际抓包来分析一次实际认证过程:如上抓图,分别为从AC 端口的抓包和从PC 端口的抓包1,首先在PC 的IE 上数据url 地址后,pc 发起http 访问,该访问被AC 连接,并直接返回重定向报文:http 302报文给PC ,把pc 直接重定向到portal server上去,如图:2,然后PC 根据http 的重定向信息向portal server发起请求并获得认证页面,在认证页面中输入用户名密码后进行认证。

整个过程对于AC 来说和普通IP 包的处理是相同的,由于实现配置了portal server的IP 地址在白名单中,所以AC 对这次访问不进行阻止,按照普通的IP 包进行处理使用tcp.port eq 7080作为过滤条件可以看到pc 和portal server交互的整个过程3, portal server得到用户名和密码后开始和AC 联系,出发AC 进行portal 认证,如图:Portal 协议根据移动规定采用的是udp 的2000端口进行认证的具体的数据包分析如下第一个包:如图,portal server向AC 发送认证请求,数据包的类型为01,表示为认证请求报文。

ArubaWLAN规划及优化培训胶片

WLAN的规划(guīhuà)

室外(shì wài)型WLAN的 规划

室内(shì nèi)型WLAN 的规划

第十二页,共44页。

WLAN的规划(guīhuà)

室外型WLAN的规划

需求的汇总和剖析 条件和资源

场景勘察和剖析 产品(chǎnpǐn)选型 无线网络及相关参数规划 中心网络和管理网络规划

信道(xìn dào)优化 掩盖(yǎngài)方式优化 掩盖(yǎngài)范围优化

无线容量优化

有线容量优化

第二十九页,共44页。

WLAN的优化 WLAN的优化

信道(xìn dào)优化

WLAN采用公共频段,且可用的无线信道(xìn dào)较少,网络在运转时难免会发 生一些信道(xìn dào)上的抵触,这时需求停止一些无线信道(xìn dào)的优化

第二十六页,共44页。

WLAN的规划

室内型WLAN规划的运用案例 室外(shì wài)布放AP掩盖室内型

衡阳技师(jìshī)学院新 校区

该站点是典型的室外布放AP掩盖 室内(shì nèi)型站点,此类站点 无室分系统,室内(shì nèi)通常 也无法施工,只能在楼外停止施 工和安放设备、天线。

第十九页,共44页。

WLAN的规划(guīhuà)

无线网络及相关参数规划

容量(róngliàng)设计

话务模型的预估(yù ɡū) →忙时〔峰值〕话务〔流量〕是设计的目的 →每个站点的话务量 →流量的方向

第二十页,共44页。

WLAN的规划(guīhuà)

核心网络和管理网络规划

中心网结构( jiégòu)规划

(xiūjiàn)面积较小,通常每 层5-6副室内吸顶天线即可满 足掩盖要求,且主干馈线在

HowTo_WiNG5_Portal配置介绍_20160524-1

• AC 外置portal 网页 captive-portal acexternal

server host 192.168.0.228 --- ac ip server mode centralized webpage-location external webpage external login http://192.168.0.1/login_wing5.5.jsp webpage external welcome http://192.168.0.1/welcome_wing5.5.jsp webpage external fail http://192.168.0.1/fail_wing5.5.jsp use aaa-policy test use dns-whitelist test

最后在AP的profile/device里面use这个CP policy

Portal 基本配置

Portal认证部署方

• AC 内置portal 网页 captive-portal acinternal

server host 192.168.0.228 --- ac ip server mode centralized use aaa-policy test use dns-whitelist test 最后在AC的profile/device里面use这个CP policy

QUESTIONS?

18

Portal 基本配置

Portal基本配置: --- AP内置portal, 外置radius server配置示例 ! aaa-policy externalRadius authentication server 1 host 192.168.10.7 secret 0 mysecret authentication protocol chap ! ! dns-whitelist internal --- 内置portal, 没有外置portal server地址 ! ! captive-portal internal use aaa-policy externalRadius use dns-whitelist internal ………….. !

Portal网络技术协议介绍

BAS:使用本地的 2000 端口监听 Portal Server 发送的 所有报文。使用目的端口 50100 向Portal Server 发送非 响应类报文。

CODE_PP_LOGOUT_REQUEST CODE_PP_LOGOUT_RESPONSE

REQ_LOGOUT

ACK_LOGOUT Radius-AccountingRequest Radius-AccountingResponse

16

Portal认证流程-iNode客户端认证方式

创建客户端Portal连接

portal server server-name ip ip-address [ key key-string | port port-id | url url-string ] *

配置举例: portal server iMC ip 192.168.0.1 key sharekey port 50100 url

19

异常情况分析(一)

PC异常下线(如PC掉电、直接关闭认证网页、iNode客 户端异常退出)

BAS

iNode

Portal Kernel

CODE_PP_HANDSHAKE CODE_PP_HANDSHAKE_RESPONSE

AAA Server

REQ_LOGOUT ACK_LOGOUT

..... Timeout

portal server imc user-sync //使能用户心跳

27

目录

Portal概述 Portal典型组网 Portal协议原理 Portal典型配置 FAQ

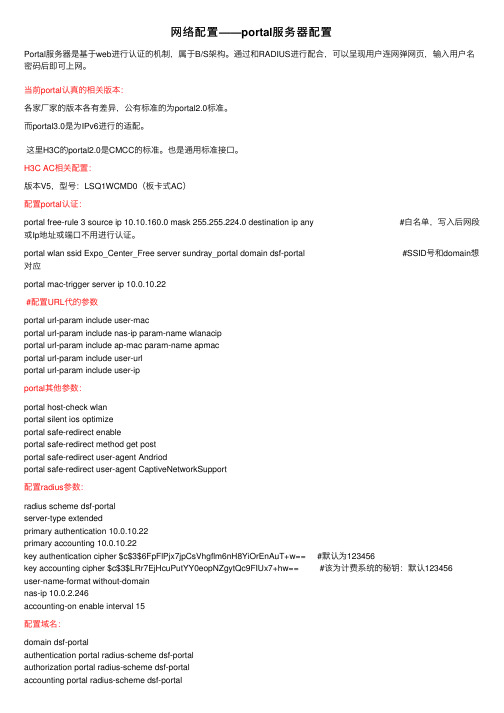

网络配置——portal服务器配置

⽹络配置——portal服务器配置Portal服务器是基于web进⾏认证的机制,属于B/S架构。

通过和RADIUS进⾏配合,可以呈现⽤户连⽹弹⽹页,输⼊⽤户名密码后即可上⽹。

当前portal认真的相关版本:各家⼚家的版本各有差异,公有标准的为portal2.0标准。

⽽portal3.0是为IPv6进⾏的适配。

这⾥H3C的portal2.0是CMCC的标准。

也是通⽤标准接⼝。

H3C AC相关配置:版本V5,型号:LSQ1WCMD0(板卡式AC)配置portal认证:portal free-rule 3 source ip 10.10.160.0 mask 255.255.224.0 destination ip any #⽩名单,写⼊后⽹段或Ip地址或端⼝不⽤进⾏认证。

portal wlan ssid Expo_Center_Free server sundray_portal domain dsf-portal #SSID号和domain想对应portal mac-trigger server ip 10.0.10.22#配置URL代的参数portal url-param include user-macportal url-param include nas-ip param-name wlanacipportal url-param include ap-mac param-name apmacportal url-param include user-urlportal url-param include user-ipportal其他参数:portal host-check wlanportal silent ios optimizeportal safe-redirect enableportal safe-redirect method get postportal safe-redirect user-agent Andriodportal safe-redirect user-agent CaptiveNetworkSupport配置radius参数:radius scheme dsf-portalserver-type extendedprimary authentication 10.0.10.22primary accounting 10.0.10.22key authentication cipher $c$3$6FpFlPjx7jpCsVhgflm6nH8YiOrEnAuT+w== #默认为123456key accounting cipher $c$3$LRr7EjHcuPutYY0eopNZgytQc9FIUx7+hw== #该为计费系统的秘钥:默认123456user-name-format without-domainnas-ip 10.0.2.246accounting-on enable interval 15配置域名:domain dsf-portalauthentication portal radius-scheme dsf-portalauthorization portal radius-scheme dsf-portalaccounting portal radius-scheme dsf-portalaccess-limit disablestate activeidle-cut enable 5 10240self-service-url disable华为portal认证配置:Huawei AC6605 版本:V200R006C10SPC100radius-server template ndkey-wcc-radiusradius-server shared-key cipher %^%##]iND0f2x8p_=EWjzY2.I`(FUy/INB>`7_:+~f+I%^%#radius-server authentication 10.0.10.22 1812 weight 80radius-server accounting 10.0.10.22 1813 weight 80radius-server authorization 10.0.10.22 shared-key cipher %^%#{"E%OMEJ31zjZtU(7U*/C~Q#/n6gX+;nqtMMxI^E%^%# free-rule-template name default_free_rulefree-rule 0 destination ip 61.128.128.68 mask 255.255.255.255 source ip anyfree-rule 2 destination ip any source ip 192.168.250.0 mask 255.255.255.0portal-access-profile name portal1701web-auth-server ndkey-wcc-web-ser direct#portal-access-profile name portal1702web-auth-server ndkey-wcc-web-ser directaaaauthentication-scheme defaultauthentication-scheme radiusauthentication-mode radiusauthentication-scheme ndkey-wcc-radiusauthentication-mode radiusauthorization-scheme defaultaccounting-scheme defaultaccounting-scheme ndkey-wcc-radiusaccounting-mode radiusdomain defaultauthentication-scheme ndkey-wcc-radiusaccounting-scheme ndkey-wcc-radiusradius-server ndkey-wcc-radiusdomain default_admindomain authentication-scheme ndkey-wcc-radiusaccounting-scheme ndkey-wcc-radiusradius-server ndkey-wcc-radius。

无线局域网的web-portal内置web认证安全

二、组网需求

客户需要通过使用AC内部提供的页面,对无线用户进行 认证,启用内置Web认证功能。

三、组网拓扑

组建无线局域网的web-portal内置web认证安全的网络 场景,如下图所示。

四、配置要点

1、启用内置eportal AAA认证 2、配置radius服务器IP及KEY等相关配置 4、WLAN启用web认证 5、配置SNMP功能 6、SAM(radius)服务器配置

五、配置步骤 1、启用eportal AAA认证

……

省略

六、配置验证

1、无线用户连接无线网络,可以弹出认证页面并且认证 通过,如下图所示。

六、配置验证

2、登陆到AC上通过show web-auth all 确认无线用户在 web认证状态,如下图所示。

谢 谢!

2、会实施无线局域网的web-portal内置web认证 安全网络;

3、掌握无线局域网的web-portal内置web认证安 全配置内容。

一、组网的功能介绍

Web认证是一种对用户访问网络的权限进行控制的身份认 证方法,这种认证方法不需要用户安装专用的客户端认证 软件,使用普通的浏览器软件就可以进行身份认证。未认 证用户使用浏览器上网时,接入设备会强制浏览器访问特 定站点。在指定的web站点进行认证操作。

本单元主要了解无线局域网的web-portal内置web认 证安全基础知识,通过本单元的学习,了解无线局域 网的web-portal内置web认证安全基础知识,会利用 无线局域网的web-portal内置web认证安全技术保障 无线局域网的安全。

portal认证无线覆盖网络

娱乐场所无线覆盖网络解决方案2013-08目录第一章需求分析 (3)第二章组网结构图 (4)第三章Wifi AP架构 (4)第四章产品功能 (5)4.1基本网络功能 (5)4.2高级管理功能 (7)第五章飞鱼星无线云网络解决方案优势 (7)5.1有线无线一体化解决方案 (7)5.2 AP即插即用,密集无线接入 (8)5.3 AirQoS无线流控,合理分配带宽资源 (8)5.4 可视化集中控制,易用易管理 (9)5.5 内置Portal认证及广告推送 (10)5.6 防冲突,彻底解决ARP问题 (12)5.7 专业的办公网络解决方案 (12)5.8 稳定可靠,企业级产品设计 (13)第六章产品型号介绍: (13)5.1 组网产品型号及简介 (13)5.2 N&P系列技术参数 (14)第一章需求分析现如今公共场所、KTV、咖啡厅、酒店宾馆这中流动性的场所,无线网络覆盖的需求越来越旺盛,目前此行业竞争的重点已经从硬件的竞争转移到服务的竞争,因为大量各行各业的商务人士开始利用网络这种媒体获得所需的资料和对外界的联系,在酒店大堂、咖啡厅、会议室、餐厅同样也要获得联系。

客人带着ipad 平板电脑,智能手机、笔记本电脑入住,在酒店大堂、咖啡厅、会议室、餐厅都要求随时随地上网浏览,公共场所无线覆盖并提供WIFI上网已经成为休息娱乐最基本的服务功能之一。

1、公共区域全部无线覆盖。

2、无效接入支持所有的wifi终端,采用web认证potal方式,强制引导客户达到定制的页面(品牌宣传、促销活动),并允许对智能手机、平板电脑、笔记本电脑推送广告。

3、用户上网通过输入手机号码获取短信,得到上网密码,输入密码即可上网。

4、可以设置上网授权时间5、管理员可以对用户的手机号码进行记录,方便定期给用户发送促销活动。

第二章组网结构图组网说明:AC做出口网关路由器使用,portal认证服务器放在公网上。

分支交换机接入没有AP。

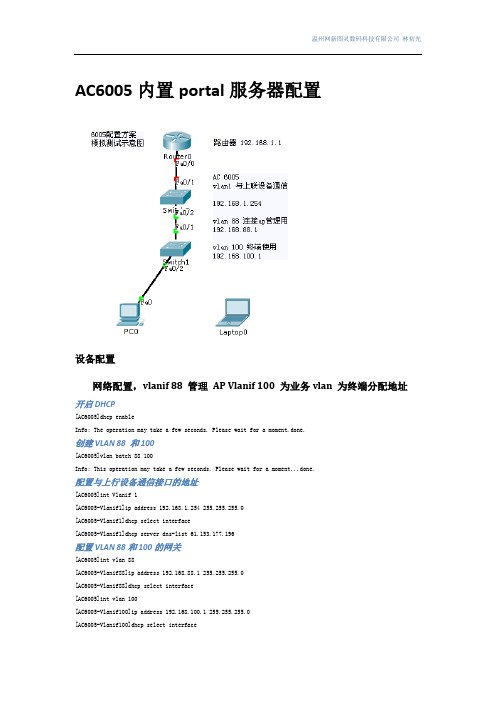

华为AC6005内置portal服务 配置指南

AC6005内置portal服务器配置设备配置网络配置,vlanif 88 管理AP Vlanif 100 为业务vlan 为终端分配地址开启DHCP[AC6005]dhcp enableInfo: The operation may take a few seconds. Please wait for a moment.done.创建VLAN 88 和100[AC6005]vlan batch 88 100Info: This operation may take a few seconds. Please wait for a moment...done.配置与上行设备通信接口的地址[AC6005]int Vlanif 1[AC6005-Vlanif1]ip address 192.168.1.254 255.255.255.0[AC6005-Vlanif1]dhcp select interface[AC6005-Vlanif1]dhcp server dns-list 61.153.177.196配置VLAN 88和100的网关[AC6005]int vlan 88[AC6005-Vlanif88]ip address 192.168.88.1 255.255.255.0[AC6005-Vlanif88]dhcp select interface[AC6005]int vlan 100[AC6005-Vlanif100]ip address 192.168.100.1 255.255.255.0[AC6005-Vlanif100]dhcp select interface[AC6005-Vlanif100]dhcp server dns-list 61.153.177.196配置AC与AP相连的端口[AC6005]int g0/0/8[AC6005-GigabitEthernet0/0/8]port link-type trunk[AC6005-GigabitEthernet0/0/8]port trunk pvid vlan 88[AC6005-GigabitEthernet0/0/8]undo port trunk allow-pass vlan 1[AC6005-GigabitEthernet0/0/8]port trunk allow-pass vlan 88 100[AC6005]int g0/0/7[AC6005-GigabitEthernet0/0/7]port link-type a[AC6005-GigabitEthernet0/0/7]port link-type access[AC6005-GigabitEthernet0/0/7]port default vlan 100[AC6005]ip route-static 0.0.0.0 0.0.0.0 192.168.1.1创建登录用户[AC6005]aaa[AC6005-aaa]local-user huawei password cipher huawei123Info: Add a new user.创建登录用户最大连接数[AC6005-aaa]local-user huawei access-limit 5开启portal的web访问认证功,配置内置portal 的SSL策略和端口号(443已经被web端口启用,不可用)[AC6005]portal local-server ip 192.168.100.1[AC6005]portal local-server https ssl-policy default_policy port 2000Info: Load web file successfully.配置免认证规则[AC6005]portal free-rule 0 destination ip 61.153.177.196 mask 255.255.255.255Info: This free rule configured successfully, only <0-63> can be commit to AP.配置wlan-ess接口,在接口调用内置portal与允许的认证域[AC6005]interface Wlan-Ess 1[AC6005-Wlan-Ess1]port hybrid pvid vlan 100[AC6005-Wlan-Ess1]port hybrid untagged vlan 100[AC6005-Wlan-Ess1]portal local-server enable[AC6005-Wlan-Ess1]permit-domain name default配置AC与AP之间的隧道通信[AC6005]wlan[AC6005-wlan-view]wlan ac source interface Vlanif 88配置AP的认证方式为免认证[AC6005-wlan-view]ap-auth-mode no-auth查看AP[AC6005-wlan-view]dis ap allAll AP information(Normal-1,UnNormal-0):------------------------------------------------------------------------------AP AP AP Profile AP AP/RegionID Type MAC ID State Sysname------------------------------------------------------------------------------0 AP6310SN-GN 4862-7602-35d0 0/0 normal ap-0------------------------------------------------------------------------------Total number: 1配置名为wmm1的wmm模板,参数采用默认[AC6005-wlan-view]wmm-profile name wmm1 id 1配置名为radio1的radio模板,参数采用默认,调用wmm模板[AC6005-wlan-view]radio-profile name radio1 id 1、[AC6005-wlan-radio-prof-radio1]wmm-profile id 1配置名为traffic1 的traffic模板,参数采用默认[AC6005-wlan-view]traffic-profile name traffic1 id 1配置名为security1的安全模板,认证方式为WEP认证,开放认证,不加密[AC6005-wlan-view]security-profile name scurity1 id 1创建名为service的服务集,并绑定流量模板和安全模板,wlan-ess 接口[AC6005-wlan-view]service-set name service1 id 1[AC6005-wlan-service-set-service1]wlan-ess 1[AC6005-wlan-service-set-service1]ssid [AC6005-wlan-service-set-service1]traffic-profile id 1[AC6005-wlan-service-set-service1]security-profile id 1[AC6005-wlan-service-set-service1]service-vlan 100Info: This action may cause service interruption if you don't execute commit command.配置AP对应的VAP,下发Wlan服务,[AC6005-wlan-view]ap 0 radio 0[AC6005-wlan-radio-0/0]radio-profile id 1Warning: Modify the Radio type may cause some parameters of Radio resume default value, are you sure to continue?[Y/N]:y[AC6005-wlan-radio-0/0]service-set id 1 wlan 1下发AP的WLAN配置[AC6005-wlan-view]commit allWarning: Committing configuration may cause service interruption,continue?[Y/N]y搜索SSID 测试成功。

内置PORTAL和外置PORTAL配置详解 WLAN学习资料

内置portal配置portal认证的相关配置,分布在两个部分:1、captive portal配置界面认证服务器IP地址即为你使用AC的IP地址认证服务器端口固定为3990接口选择,一般选择是由AC上与AP关联转发的端口。

2、白名单配置由于是内置PORTAL,所有该处白名单无须配置。

3、EAG配置界面1.开启EAG2.开启空闲时间:当用户异常下线时,用户的实际下线时间和AC实际侦测到的用户下线时间有一定的误差。

这个误差为一个radius计费跟新报文的时间。

如果不勾选,实际的计费时间最大会比用户的实际上网时间多一个radius计费间隔的时间。

如果勾选,实际的计费时间会比用户实际的上网时间+/-(radius计费间隔时间)/2。

这个参数对正常下线的用户不产生效果。

3.Debug log勾选可在出现问题时记录相关日志,便于查看问题,目前日志生成较快,需要时再勾选此项4.重定向侦听:该处所填应该为AC的IP地址5.NAS ID: AC的一个编号,会携带在radius报文中,需要由运营商给出。

可以配置vlan或者wlan等同nasid的映射关系。

6.NAS port ID:携带在radius中的一个属性。

根据广州移动的需求添加的,实际是sta所在的vlan号,或者是wlan id+wtp id的一个映射关系。

7.Radius密钥:AC和radius之间进行交互的密钥,需要由运营商提供。

如果这个值错误,会导致用户登录失败。

(注意在RADIUS服务器上要与该处设置的RADIUS密钥保持一致)8.Portal服务器:内置portal即为AC的IP地址9.Portal服务器:固定值399010.登陆页面:/www/index.html,该处所填的登陆页面即为到时候推portal所显示页面的url地址。

此处如果成功推出portal页面到时候会显示登陆web管理的页面。

总结一下:如果你选择的是内置portal,那么此处只需要修改如下几处内容。

- 1、下载文档前请自行甄别文档内容的完整性,平台不提供额外的编辑、内容补充、找答案等附加服务。

- 2、"仅部分预览"的文档,不可在线预览部分如存在完整性等问题,可反馈申请退款(可完整预览的文档不适用该条件!)。

- 3、如文档侵犯您的权益,请联系客服反馈,我们会尽快为您处理(人工客服工作时间:9:00-18:30)。

内置portal配置

portal认证的相关配置,分布在两个部分:

1、captive portal配置界面

认证服务器IP地址即为你使用AC的IP地址

认证服务器端口固定为3990

接口选择,一般选择是由AC上与AP关联转发的端口。

2、白名单配置

由于是内置PORTAL,所有该处白名单无须配置。

3、EAG配置界面

1.开启EAG

2.开启空闲时间:当用户异常下线时,用户的实际下线时间和AC实际侦测到的用户下线

时间有一定的误差。

这个误差为一个radius计费跟新报文的时间。

如果不勾选,实际的计费时间最大会比用户的实际上网时间多一个radius计费间隔的时间。

如果勾选,实际的计费时间会比用户实际的上网时间+/-(radius计费间隔时间)/2。

这个参数对正常下线的用户不产生效果。

3.Debug log勾选可在出现问题时记录相关日志,便于查看问题,目前日志生成较快,需

要时再勾选此项

4.重定向侦听:该处所填应该为AC的IP地址

5.NAS ID: AC的一个编号,会携带在radius报文中,需要由运营商给出。

可以配置vlan

或者wlan等同nasid的映射关系。

6.NAS port ID:携带在radius中的一个属性。

根据广州移动的需求添加的,实际是sta所

在的vlan号,或者是wlan id+wtp id的一个映射关系。

7.Radius密钥:AC和radius之间进行交互的密钥,需要由运营商提供。

如果这个值错误,

会导致用户登录失败。

(注意在RADIUS服务器上要与该处设置的RADIUS密钥保持一致)

8.Portal服务器:内置portal即为AC的IP地址

9.Portal服务器:固定值3990

10.登陆页面:/www/index.html,该处所填的登陆页面即为到时候推portal所显示页面的

url地址。

此处如果成功推出portal页面到时候会显示登陆web管理的页面。

总结一下:如果你选择的是内置portal,那么此处只需要修改如下几处内容。

1)开启EAG

2)重定向侦听IP地址设为AC的IP地址

3)RADIUS服务器地址设为进行用户名、密码认证的RADIUS的IP地址

4)PORTAL服务器IP地址设为AC的IP地址

2.外置portal

外置portal与内置portal的最大区别在于portal服务器不再为AC,而属于一个独立的portal认证服务器。

从而在某些地方的配置需要修改一下

1、在白名单当中,应该将外置portal服务器的IP地址加入到白名单里面去。

(白名单即优先允许访问的IP地址,因为当整个交互过程当中,当用户输入随意URL地址重定向到portal server去时,需要AC允许访问外置portal server的IP地址,从而能够重定向到portal server 的IP地址中去。

)

2、外置portal的IP地址和服务器端口即你使用的虚拟机或者是PC所使用的IP地址和端口。

3、登录页面:即外置portal所将在推出的页面,在iis里面设置站点属性中的网站选项中的IP地址和端口,该处所进行的设置必须要与EAG设置中对PORTAL SERVER 和PORTAL SERVER的端口一致,其主目录的本地路径设为所要登陆网页的路径地址。

3.实验环境

一般首先需要了解整个一

. Errorcode脚本使用:

如果只是模拟单个用户可以直接在运行里面输入cmd

进入DOS界面

输入如下

该运行的即为文件里面的内容

里面修改其acip、userid、upassword、startip、endip

当运行之后会显示发送成功

这时证明其已经向portal service 发送了请求

下一步即为radius的认证了

如果模拟多portal认证需要运行一个tcl脚本,它会利用循环去不断变化ip和用户名不断向ac发送认证去运行stest.exe 2的程序,从而进行模拟多portal的认证。

小知识:在PC上面运行HTT远程到自己PC,需要在我的电脑——>管理——>服务和应用程序——>服务——>里面有一个telnet的服务,将这个服务开启即能远程登陆到自己的PC 上面去。

在linux上面有一个addif.sh的文件,进入该文件,修改模拟portal用户的ip地址变化,保存退出,然后进入setsip.tcl文件修改变化ip地址范围,使在这一网段不断变化的ip地址不断地打开http_load文件,从而不断去推portal,然后运行./sets ip.tcl即会生成不同ip地址去不断推出portal页面。

(在这广州这次项目中我运行的是test.sh 这个文件)

Winradius脚本:

下截winradius软件,运行winradius.exe的程序,点击设置——>数据库——>自动关联然后关闭重启该软件。

在查询里面占击用户名再确定会显示所有用户的用户名和密码。

选取其中的作为其认证的用户名和密码,让errorcode脚本里面的密码名密码在此数据库里面。

当运行errorcode的脚本以后,这边会显示用户认证通过。

当正常推出页面之后,winradius 会全部显示用户的上下线和计费情况,获得成功。

1.3版本PORTAL配置图详解

详解见图所示。