Portal典型配置举例

H3C-Portal配置

1 Portal配置.......................................................................................................................................... 1-1 1.1 Portal简介.......................................................................................................................................... 1-1 1.1.1 Portal概述 ............................................................................................................................... 1-1 1.1.2 Portal扩展功能........................................................................................................................ 1-1 1.1.3 Portal的系统组成 .................................................................................................................... 1-2 1.1.4 使用本地Portal服务器的Portal认证系统 ......................................

[B58新特性]H3C WX系列不同SSID不同认证页面的本地Portal认证的典型配置举例

![[B58新特性]H3C WX系列不同SSID不同认证页面的本地Portal认证的典型配置举例](https://img.taocdn.com/s3/m/76c3a21c59eef8c75fbfb3a4.png)

H3C WX系列不同SSID不同认证页面的本地Portal认证的典型配置关键词:Local-Server,本地Portal Server,定制web,不同ssid,不同vlan,portal摘要:本文介绍了用H3C公司WX系列AC不同ssid不同vlan做本地portal的配置。

缩略语:缩略语英文全名中文解释C3H目 录1 特性简介...............................................................................................................................................1-11.1 特性介绍.....................................................................................................................................1-11.2 特性优点.....................................................................................................................................1-1 2 应用场合...............................................................................................................................................2-1 3 注意事项...............................................................................................................................................3-2 4 配置举例...............................................................................................................................................4-24.1 组网需求.....................................................................................................................................4-24.2 配置思路.....................................................................................................................................4-24.3 使用版本.....................................................................................................................................4-24.4 配置步骤.....................................................................................................................................4-34.5 注意事项...................................................................................................................................4-11 5 相关资料.............................................................................................................................................5-115.1 相关协议和标准.........................................................................................................................5-115.2 其它相关资料............................................................................................................................5-11H3C1 特性简介1.1 特性介绍Portal基本功能的实现需要4个元素:Portal Server,RADIUS 服务器,支持Portal协议的接入设备,Portal客户端。

42-H3C WX系列AC+Fit AP LDAP+Portal典型配置举例

portal 解决方案

Portal 解决方案简介Portal 解决方案是一个为企业提供的全面的门户网站解决方案。

它旨在提供一个集成的平台,使企业能够轻松地创建、管理和发布门户网站,并提供强大的功能和灵活的定制选项。

Portal 解决方案包含了一个易于使用的管理界面,使管理员能够轻松地配置和管理网站内容,并提供了多种设计和布局选项,以满足企业的特定需求。

除了提供传统的门户功能,如新闻公告、文档管理和用户管理,Portal 解决方案还支持集成其他企业应用程序和系统,如CRM、ERP和人力资源管理系统。

主要特点1. 简单易用的管理界面Portal 解决方案提供了一个直观的管理界面,使管理员能够轻松地配置和管理网站内容。

管理员可以使用该界面创建和编辑页面、添加和管理组件、设置访问权限等。

2. 强大的内容管理功能Portal 解决方案提供了一套强大的内容管理功能,使管理员能够轻松地创建、编辑和发布网站内容。

管理员可以使用富文本编辑器创建各种类型的内容,例如新闻公告、博客文章和产品介绍。

此外,管理员还可以使用附件管理功能上传和管理文件。

3. 多种设计和布局选项Portal 解决方案提供了多种设计和布局选项,以满足企业的特定需求。

管理员可以选择预定义的模板或自定义样式,还可以自由拖放组件来创建独特的页面布局。

此外,Portal 解决方案还支持响应式设计,以确保在不同设备上都能提供出色的用户体验。

4. 用户管理和访问控制Portal 解决方案提供完善的用户管理和访问控制功能。

管理员可以创建和管理用户账号,并设置不同的角色和权限。

这样,企业可以根据实际需求,为不同的用户提供个性化的访问权限,确保信息安全和数据保密。

5. 应用程序和系统集成Portal 解决方案支持与其他企业应用程序和系统的集成。

企业可以将各种应用程序和系统集成到门户网站中,与其他系统交换数据和信息。

例如,可以将CRM系统集成到门户网站,以便销售团队能够快速地了解客户信息和销售数据。

45-H3C WX系列来宾用户访问管理Portal典型配置举例

H3C WX系列来宾用户访问管理Portal典型配置举例关键词:GAM摘要:本文介绍了用H3C公司WX系列AC部署基于用户访问管理的解决方案时必需的配置。

缩略语:缩略语英文全名中文解释AC AccessControl 无线控制器AP AccessPonit 无线接入点ESS Extended Service Set 扩展服务集WLAN Wireless Local Area Network 无线局域网SSID Service Set Identifier 服务集识别码TKIP Temporal Key Integrity Protocol 临时密钥完整性协议EAP Extensible Authentication Protocol 可扩展认证协议RADIUS Remote Authentication Dial-In UserService远程认证拨号用户服务GAM Guest Access Management 来宾用户访问管理目录1 特性简介 (1)1.1 特性介绍 (1)1.2 特性优点 (1)2 应用场合 (1)3 注意事项 (1)4 配置举例 (1)4.1 组网需求 (1)4.2 配置思路 (2)4.3 使用版本 (2)4.4 配置步骤 (2)4.4.1 配置信息 (2)4.4.2 AC原有配置 (5)4.4.3 主要配置步骤(命令行方式) (7)4.4.4 主要配置步骤(WEB方式) (7)4.5 注意事项 (12)5 配置举例 (12)5.1 组网需求 (12)5.2 配置思路 (12)5.3 使用版本 (12)5.4 配置步骤 (13)5.4.1 配置信息 (13)5.4.2 AC原有配置 (16)5.4.3 主要配置步骤(命令行方式) (18)5.5 注意事项 (21)6 相关资料 (21)6.1 相关协议和标准 (21)6.2 其它相关资料 (22)1 特性简介1.1 特性介绍基于portal用户下发ACL的方式,实现对不同无线用户在无线接入网络中的访问权限控制,确保guest client只能访问特定授权的网页,保护公司信息安全。

[TL-AC1000]Portal功能典型配置方法

![[TL-AC1000]Portal功能典型配置方法](https://img.taocdn.com/s3/m/ee7afb1991c69ec3d5bbfd0a79563c1ec5dad7b2.png)

[TL-AC1000] Portal功能典型配置方法随着智能手机、平板电脑等移动互联网终端的普及,酒店、商场、餐厅等越来越多的服务场所需要给客户提供免费Wi-Fi。

对无线接入用户的认证和推送广告信息成为该类公共无线网络的基础要求。

下面是店铺整理的一些关于Portal认证功能的应用与配置方法的相关资料,供你参考。

Portal认证功能的应用与配置方法:某商场需要实现无线覆盖,为顾客提供无线网络接入,有以下需求:1、顾客接入无线网络后,页面重定向至登录WEB页面,通过WEB页面推送广告信息;2、需要在WEB页面中输入正确的用户名和密码,认证通过之后才能上网。

根据用户实际需求,需要对AC、服务器进行相关配置,本文配置参数参考下表。

注意:以上参数仅供参考,实际配置以真实环境参数为准。

根据用户需求,AC、AP以及服务器连接参考拓扑如下:TL-AC1000控制AP应用参考拓扑以下为Portal服务的配置步骤,可以点击参考对应步骤:为了确保AC与WEB服务器、认证服务器能够正常通信,需要给AC管理接口配置网关。

设置方法:在基本设置 >> 接口设置中设置管理接口,填写网络中正确的网关(网关路由器的IP地址)。

注意:如果网关地址与AC管理IP地址不在同一网段,可以修改AC的管理IP地址。

1、添加SSID在AC的管理界面无线管理>> 无线服务中,新增无线SSID,VLAN ID 设置为不绑定(---)。

2、无线设置绑定到AP在无线管理 >> 无线服务中选中SSID(ABCMall),点击射频绑定按钮。

在射频绑定列表中,选择需要绑定AP,点击绑定。

选择WEB服务器类型:AC内置WEB服务器:TL-AC1000自带WEB服务器,如果没有搭建专用的WEB服务器,可以使用内置服务器设置认证界面。

外部WEB服务器:已搭建好的专用WEB服务器。

使用AC内置WEB服务器AC管理界面中选择认证管理 >> Portal认证,设置Portal名称、标题、服务器类型以及其他信息。

Portal简介

Portal典型配置案例(1)1 概述1.1 Portal简介未认证用户上网时,设备强制用户登陆到门户网站主页,用户可以免费访问其中的服务。

当用户需要使用互联网中的其它信息时,必须在门户网站进行认证,只有认证通过后用户才可以使用互联网资源。

Portal业务可以为运营商提供方便的管理功能,比如希望所有的用户都到公司的门户网站去认证,门户网站可以开展广告、社区服务、个性化的业务等,使宽带运营商、设备提供商和内容服务提供商形成一个产业生态系统。

1.2 Portal优势目前互联网上存在着多种认证方式,如802.1x认证,PPPOE认证,Portal认证等等。

比较这些认证方式,Portal认证具有以下优势:1. 不需要安装认证客户端,减少客户端的维护工作量:PORTAL认证通过网页即可实现认证,其它认证方式均需安装客户端。

2. 便于运营:Portal可以定制“VLAN+端口+IP地址池”粒度级别的个性化认证页面,同时可以在Portal 页面上开展广告业务、服务选择和信息发布等内容,进行业务拓展,实现IP网络的运营。

3. 技术成熟:关注对用户的管理、基于VLAN ID/IP/MAC捆绑识别用户数据包的全程认证、定期发送握手报文的断网检测方式。

4. 更灵活的业务实现方式通过与设备的结合,可以为不同的业务选择不同的认证和计费方案。

2 典型组网方案2.1 Portal标准组网方案1. 组网图图1 Portal标准组网方案图2. 组网说明这是一种标准的Portal组网方案。

图中左下角只画了一个交换机和一个BAS设备(宽带接入服务器,是支持Portal认证的设备。

如:MA5200, S3528等),在实际组网过程中,如果用户数较多,用户可以挂接在多个交换机下,多个交换机再接入到多个BAS上。

所有的BAS通过一个核心路由器(也可以是高端交换机,如:S8505等)连接到互联网上,服务器(CAMS服务器,Portal服务器等)放在机房中,通过一台交换机连到核心路由器上。

H3C无线配置5-本地转发模式下本地Portal认证典型配置举例

H3C⽆线配置5-本地转发模式下本地Portal认证典型配置举例1.组⽹需求AP和Client通过DHCP服务器获取IP地址,AC同时作为Portal认证服务器、Portal Web服务器,要求:· AC采⽤直接⽅式的Portal认证。

· Client在通过Portal认证前,只能访问Portal Web服务器;Client通过Portal认证后,可以访问外部⽹络。

· Client的数据流量直接由AP进⾏转发。

· ⽤户可以在VLAN内的任何⼆层端⼝上访问⽹络资源,且移动接⼊端⼝时⽆须重复认证。

2.配置思路· 为了使⽤户可以在VLAN内的任何⼆层端⼝上访问⽹络资源,且移动接⼊端⼝时⽆须重复认证,必须开启Portal⽤户漫游功能。

· 在采⽤本地转发模式的⽆线组⽹环境中,AC上没有Portal客户端的ARP表项,为了保证合法⽤户可以进⾏Portal认证,需要开启⽆线Portal客户端合法性检查功能。

· 短时间内Portal客户端的频繁上下线可能会造成Portal认证失败,需要关闭Portal客户端ARP表项固化功能。

· 为了将AP的GigabitEthernet1/0/1接⼝加⼊本地转发的VLAN 200,需要使⽤⽂本⽂档编辑AP的配置⽂件,并将配置⽂件上传到AC存储介质上。

3.配置注意事项· 配置AP的序列号时请确保该序列号与AP唯⼀对应,AP的序列号可以通过AP设备背⾯的标签获取。

· 设备重定向给⽤户的Portal Web服务器的URL默认是不携带参数,需要根据实际应⽤⼿动添加需要携带的参数信息。

4.编辑AP配置⽂件# 使⽤⽂本⽂档编辑AP的配置⽂件,将配置⽂件命名为map.txt,并将配置⽂件上传到AC存储介质上。

配置⽂件内容和格式如下:System-viewvlan 200interface gigabitethernet1/0/1port link-type trunkport trunk permit vlan 2005.配置AC1)接⼝配置# 创建VLAN 100及其对应的VLAN接⼝,并为该接⼝配置IP地址。

Portal服务器搭建

前言Portal认证主要针对用户上网流量(即所有穿过防火墙的流量)进行认证。

其中ARP报文、ICMP 报文和DNS报文可以直接通过不需要进行认证。

配置Portal认证,需要Portal服务器。

Portal的典型组网由三个基本要素组成:认证客户端、接入设备、Portal认证/计费服务器。

1)认证客户端安装于用户终端的客户端系统,为运行HTTP /HTTPS协议的浏览器。

2)接入设备交换机、路由器、防火墙等宽带接入设备的统称,主要有三方面的作用:在认证之前,将用户的所有HTTP请求都重定向到Portal服务器。

在认证过程中,与Portal认证/计费服务器交互,完成身份认证/安全认证/计费的功能。

在认证通过后,允许用户访问被管理员授权的互联网资源。

3)Portal认证/计费服务器接收Portal客户端认证请求的服务器端系统,提供免费门户服务和基于Web认证的界面,与接入设备交互认证客户端的认证信息。

常用拓扑配置步骤1. 开启本地安全aaa服务。

Web页面配置→系统→系统安全2. 配置portal服务器参数。

Web页面配置→用户认证→远程认证→Portal认证→Portal服务器配置完服务器相关参数,点击按钮。

Portal认证的端口默认使用8283端口进行通信,重定向的URL指的是Portal服务器提供的用户认证跳转到的认证页面地址,默认的访问端口为80端口。

3. 若要添加用户认证的规则,点击按钮进行添加。

4. 添加用户角色定义添加用户角色在:web配置页面→用户认证→远程认证→Portal认证→用户角色配置。

用户角色的定义,表示一个具有相同权限用户组的集合,通过用户角色的定义,能够区分不同的用户流量,把其加之在acl策略上就能灵活的控制,区分不同流量的权限。

其中,“用户流量检测”功能是对该用户的流量进行统计,根据配置的时间间隔,如图中则是每三秒钟,统计一次,如果开启了日志记录功能,则每三秒钟统计该用户的流量,并记录在日志中。

Portal网络技术协议介绍

BAS:使用本地的 2000 端口监听 Portal Server 发送的 所有报文。使用目的端口 50100 向Portal Server 发送非 响应类报文。

CODE_PP_LOGOUT_REQUEST CODE_PP_LOGOUT_RESPONSE

REQ_LOGOUT

ACK_LOGOUT Radius-AccountingRequest Radius-AccountingResponse

16

Portal认证流程-iNode客户端认证方式

创建客户端Portal连接

portal server server-name ip ip-address [ key key-string | port port-id | url url-string ] *

配置举例: portal server iMC ip 192.168.0.1 key sharekey port 50100 url

19

异常情况分析(一)

PC异常下线(如PC掉电、直接关闭认证网页、iNode客 户端异常退出)

BAS

iNode

Portal Kernel

CODE_PP_HANDSHAKE CODE_PP_HANDSHAKE_RESPONSE

AAA Server

REQ_LOGOUT ACK_LOGOUT

..... Timeout

portal server imc user-sync //使能用户心跳

27

目录

Portal概述 Portal典型组网 Portal协议原理 Portal典型配置 FAQ

!!!portal配置!!!

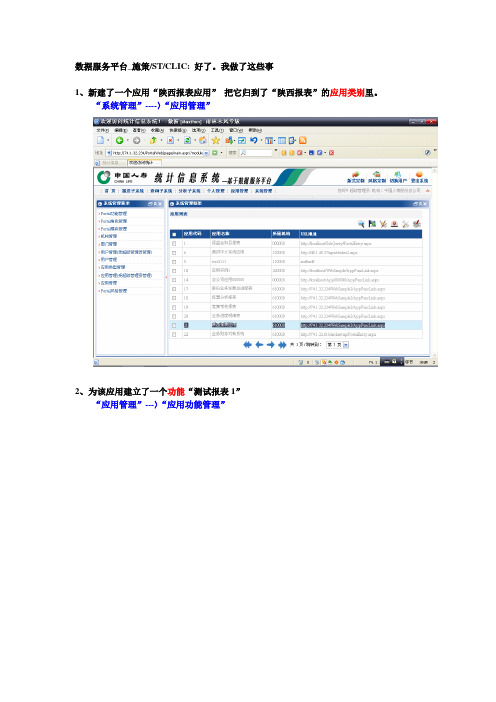

数据服务平台_施策/ST/CLIC: 好了。

我做了这些事

1、新建了一个应用“陕西报表应用”把它归到了“陕西报表”的应用类别里。

“系统管理”----〉“应用管理”

2、为该应用建立了一个功能“测试报表1”

“应用管理”---〉“应用功能管理”

“应用管理”---〉“应用角色管理”

4、为Portal建立了一个角色“陕西报表角色”,

“系统管理”----〉“Portal角色管理”

5、将“陕西报表角色”与“陕西报表应用”的“报表查看角色”建立对应关系

6、将C:\Portal2.0下叫“AppSample_Web版”里的"W ebSample2"设置为虚拟目录,并且修改WebSample/W eb.config这个文件里的portalservices地址和ReportServer服务器地址。

7、在用户管理里找到sxbb用户为他赋予了“普通用户”和“陕西报表用户”这两个角色。

“系统管理”----〉“用户管理(受超级管理员管理)”

注意应用功能能够“测试报表1”的功能地址的配置,地址后面的字符串ReportCode= 那块其实是一个参数,参数后面的值其实是你要链接的报表的路径。

因此你以后配置报表功能地址是只用修改后面的路径就可以了,其它的全部不用改。

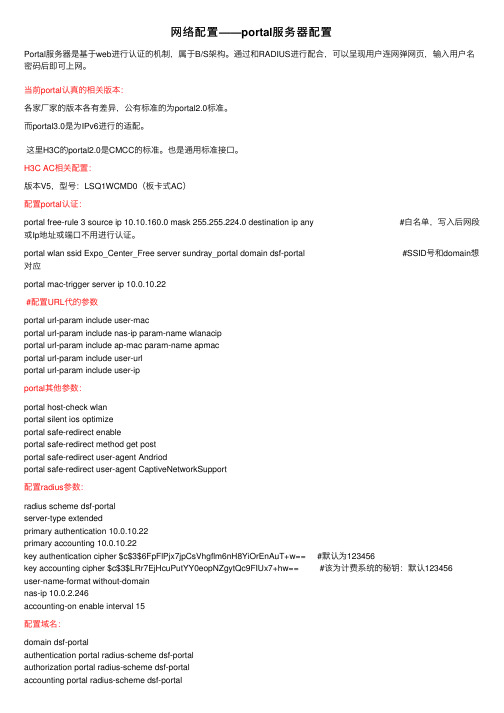

网络配置——portal服务器配置

⽹络配置——portal服务器配置Portal服务器是基于web进⾏认证的机制,属于B/S架构。

通过和RADIUS进⾏配合,可以呈现⽤户连⽹弹⽹页,输⼊⽤户名密码后即可上⽹。

当前portal认真的相关版本:各家⼚家的版本各有差异,公有标准的为portal2.0标准。

⽽portal3.0是为IPv6进⾏的适配。

这⾥H3C的portal2.0是CMCC的标准。

也是通⽤标准接⼝。

H3C AC相关配置:版本V5,型号:LSQ1WCMD0(板卡式AC)配置portal认证:portal free-rule 3 source ip 10.10.160.0 mask 255.255.224.0 destination ip any #⽩名单,写⼊后⽹段或Ip地址或端⼝不⽤进⾏认证。

portal wlan ssid Expo_Center_Free server sundray_portal domain dsf-portal #SSID号和domain想对应portal mac-trigger server ip 10.0.10.22#配置URL代的参数portal url-param include user-macportal url-param include nas-ip param-name wlanacipportal url-param include ap-mac param-name apmacportal url-param include user-urlportal url-param include user-ipportal其他参数:portal host-check wlanportal silent ios optimizeportal safe-redirect enableportal safe-redirect method get postportal safe-redirect user-agent Andriodportal safe-redirect user-agent CaptiveNetworkSupport配置radius参数:radius scheme dsf-portalserver-type extendedprimary authentication 10.0.10.22primary accounting 10.0.10.22key authentication cipher $c$3$6FpFlPjx7jpCsVhgflm6nH8YiOrEnAuT+w== #默认为123456key accounting cipher $c$3$LRr7EjHcuPutYY0eopNZgytQc9FIUx7+hw== #该为计费系统的秘钥:默认123456user-name-format without-domainnas-ip 10.0.2.246accounting-on enable interval 15配置域名:domain dsf-portalauthentication portal radius-scheme dsf-portalauthorization portal radius-scheme dsf-portalaccounting portal radius-scheme dsf-portalaccess-limit disablestate activeidle-cut enable 5 10240self-service-url disable华为portal认证配置:Huawei AC6605 版本:V200R006C10SPC100radius-server template ndkey-wcc-radiusradius-server shared-key cipher %^%##]iND0f2x8p_=EWjzY2.I`(FUy/INB>`7_:+~f+I%^%#radius-server authentication 10.0.10.22 1812 weight 80radius-server accounting 10.0.10.22 1813 weight 80radius-server authorization 10.0.10.22 shared-key cipher %^%#{"E%OMEJ31zjZtU(7U*/C~Q#/n6gX+;nqtMMxI^E%^%# free-rule-template name default_free_rulefree-rule 0 destination ip 61.128.128.68 mask 255.255.255.255 source ip anyfree-rule 2 destination ip any source ip 192.168.250.0 mask 255.255.255.0portal-access-profile name portal1701web-auth-server ndkey-wcc-web-ser direct#portal-access-profile name portal1702web-auth-server ndkey-wcc-web-ser directaaaauthentication-scheme defaultauthentication-scheme radiusauthentication-mode radiusauthentication-scheme ndkey-wcc-radiusauthentication-mode radiusauthorization-scheme defaultaccounting-scheme defaultaccounting-scheme ndkey-wcc-radiusaccounting-mode radiusdomain defaultauthentication-scheme ndkey-wcc-radiusaccounting-scheme ndkey-wcc-radiusradius-server ndkey-wcc-radiusdomain default_admindomain authentication-scheme ndkey-wcc-radiusaccounting-scheme ndkey-wcc-radiusradius-server ndkey-wcc-radius。

Portal典型配置举例

1.18.1 Portal直接认证配置举例1. 组网需求•用户主机与接入设备Router直接相连,采用直接方式的Portal认证。

用户通过手工配置或DHCP获取的一个公网IP地址进行认证,在通过Portal认证前,只能访问Portal Web服务器;在通过Portal认证后,可以使用此IP地址访问非受限的互联网资源。

•采用一台Portal服务器承担Portal认证服务器和Portal Web服务器的职责。

•采用RADIUS服务器作为认证/计费服务器。

2. 组网图图1-4 配置Portal直接认证组网图配置Router•配置RADIUS方案# 创建名字为rs1的RADIUS方案并进入该方案视图。

<Router> system-view[Router] radius scheme rs1# 配置RADIUS方案的主认证和主计费服务器及其通信密钥。

[Router-radius-rs1] primary authentication 192.168.0.112[Router-radius-rs1] primary accounting 192.168.0.112[Router-radius-rs1] key authentication simple radius[Router-radius-rs1] key accounting simple radius# 配置发送给RADIUS服务器的用户名不携带ISP域名。

[Router-radius-rs1] user-name-format without-domain[Router-radius-rs1] quit# 使能RADIUS session control功能。

[Router] radius session-control enable•配置认证域# 创建并进入名字为dm1的ISP域。

[Router] domain dm1# 配置ISP域使用的RADIUS方案rs1。

H3C Portal认证配置举例-整本手册

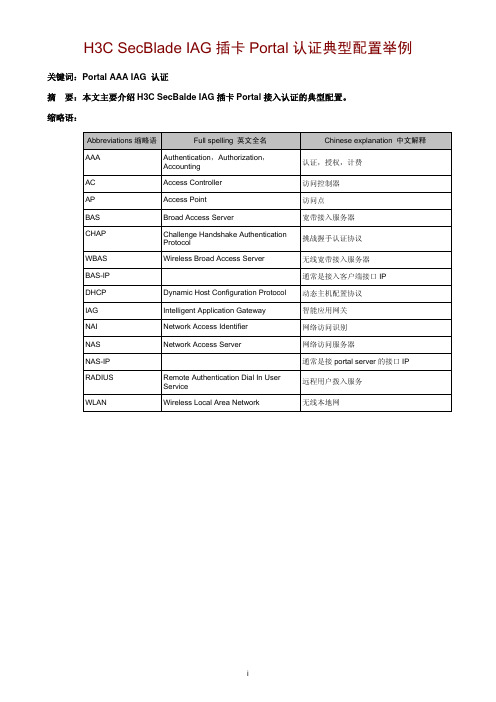

H3C SecBlade IAG插卡Portal认证典型配置举例关键词:Portal AAA IAG 认证摘要:本文主要介绍H3C SecBalde IAG插卡Portal接入认证的典型配置。

缩略语:Abbreviations缩略语Full spelling 英文全名Chinese explanation 中文解释AAA Authentication,Authorization,认证,授权,计费AccountingAC AccessController 访问控制器Point 访问点AP AccessAccessServer 宽带接入服务器BAS BroadCHAP Challenge Handshake Authentication挑战握手认证协议ProtocolWBAS Wireless Broad Access Server 无线宽带接入服务器BAS-IP 通常是接入客户端接口IPDHCP Dynamic Host Configuration Protocol 动态主机配置协议IAG Intelligent Application Gateway 智能应用网关NAI Network Access Identifier 网络访问识别NAS Network Access Server 网络访问服务器NAS-IP 通常是接portal server的接口IPRADIUS Remote Authentication Dial In User远程用户拨入服务ServiceWLAN Wireless Local Area Network 无线本地网目录1 Portal简介 (1)1.1 Portal系统组成 (1)1.2 Portal认证方式 (2)1.2.1 二层认证方式 (2)1.2.2 三层认证方式 (2)1. 直接认证方式 (2)2. 二次地址分配认证方式 (2)3. 跨网段Portal认证 (2)2 应用场合 (2)3 配置举例 (3)3.1 典型组网图 (3)3.2 使用版本 (4)3.3 配置准备 (5)3.4 典型配置 (5)3.4.1 直接Portal认证(Radius服务器认证) (5)1. 需求分析 (5)2. 组网图 (5)3. 配置步骤 (5)4. 验证结果 (12)5. 注意事项 (13)3.4.2 直接Portal认证(本地认证) (13)1. 需求分析 (13)2. 组网图 (13)3. 配置步骤 (13)4. 验证结果 (18)5. 注意事项 (19)3.4.3 直接Portal认证(IAG作为NAT网关) (19)1. 需求分析 (19)2. 组网图 (19)3. 典型配置步骤 (19)4. 验证结果 (26)5. 注意事项 (27)3.4.4 直接Portal认证(模糊VLAN终结) (27)1. 需求分析 (27)2. 组网图 (28)3. 配置步骤 (28)4. 验证结果 (29)5. 注意事项 (30)3.4.5 直接Portal认证(同时配置802.1X混合认证) (31)1. 需求分析 (31)2. 组网图 (31)3. 配置步骤 (31)4. 验证结果 (33)5. 注意事项 (37)3.4.6 直接Portal认证(双机热备) (37)1. 需求分析 (37)2. 组网图 (37)3. 配置步骤 (37)4. 验证结果 (41)5. 注意事项 (42)3.4.7 跨网段Portal认证 (43)1. 需求分析 (43)2. 组网图 (43)3. 配置步骤 (43)4. 验证结果 (44)5. 注意事项 (45)1 Portal简介Portal在英语中是入口的意思。

- 1、下载文档前请自行甄别文档内容的完整性,平台不提供额外的编辑、内容补充、找答案等附加服务。

- 2、"仅部分预览"的文档,不可在线预览部分如存在完整性等问题,可反馈申请退款(可完整预览的文档不适用该条件!)。

- 3、如文档侵犯您的权益,请联系客服反馈,我们会尽快为您处理(人工客服工作时间:9:00-18:30)。

1.18.1 Portal直接认证配置举例1. 组网需求•用户主机与接入设备Router直接相连,采用直接方式的Portal认证。

用户通过手工配置或DHCP获取的一个公网IP地址进行认证,在通过Portal认证前,只能访问Portal Web服务器;在通过Portal认证后,可以使用此IP地址访问非受限的互联网资源。

•采用一台Portal服务器承担Portal认证服务器和Portal Web服务器的职责。

•采用RADIUS服务器作为认证/计费服务器。

2. 组网图图1-4 配置Portal直接认证组网图配置Router•配置RADIUS方案# 创建名字为rs1的RADIUS方案并进入该方案视图。

<Router> system-view[Router] radius scheme rs1# 配置RADIUS方案的主认证和主计费服务器及其通信密钥。

[Router-radius-rs1] primary authentication 192.168.0.112[Router-radius-rs1] primary accounting 192.168.0.112[Router-radius-rs1] key authentication simple radius[Router-radius-rs1] key accounting simple radius# 配置发送给RADIUS服务器的用户名不携带ISP域名。

[Router-radius-rs1] user-name-format without-domain[Router-radius-rs1] quit# 使能RADIUS session control功能。

[Router] radius session-control enable•配置认证域# 创建并进入名字为dm1的ISP域。

[Router] domain dm1# 配置ISP域使用的RADIUS方案rs1。

[Router-isp-dm1] authentication portal radius-scheme rs1[Router-isp-dm1] authorization portal radius-scheme rs1[Router-isp-dm1] accounting portal radius-scheme rs1[Router-isp-dm1] quit# 配置系统缺省的ISP域dm1,所有接入用户共用此缺省域的认证和计费方式。

若用户登录时输入的用户名未携带ISP域名,则使用缺省域下的认证方案。

[Router] domain default enable dm1•配置Portal认证# 配置Portal认证服务器:名称为newpt,IP地址为192.168.0.111,密钥为明文portal,监听Portal报文的端口为50100。

[Router] portal server newpt[Router-portal-server-newpt] ip 192.168.0.111 key simple portal[Router-portal-server-newpt] port 50100[Router-portal-server-newpt] quit# 配置Portal Web服务器的URL为http://192.168.0.111:8080/portal。

(Portal Web 服务器的URL请与实际环境中的Portal Web服务器配置保持一致,此处仅为示例)[Router] portal web-server newpt[Router-portal-websvr-newpt] url http://192.168.0.111:8080/portal[Router-portal-websvr-newpt] quit# 在接口GigabitEthernet2/0/2上使能直接方式的Portal认证。

[Router] interface gigabitethernet 2/0/2[Router–GigabitEthernet2/0/2] portal enable method direct# 在接口GigabitEthernet2/0/2上引用Portal Web服务器newpt。

[Router–GigabitEthernet2/0/2] portal apply web-server newpt# 在接口GigabitEthernet2/0/2上设置发送给Portal认证服务器的Portal报文中的BAS-IP属性值为2.2.2.1。

[Router–GigabitEthernet2/0/2] portal bas-ip 2.2.2.1[Router–GigabitEthernet2/0/2] quit4. 验证配置以上配置完成后,通过执行以下显示命令可查看Portal配置是否生效。

[Router] display portal interface gigabitethernet 2/0/21.18.2 Portal二次地址分配认证配置举例1. 组网需求•用户主机与接入设备Router直接相连,采用二次地址分配方式的Portal认证。

用户通过DHCP服务器获取IP地址,Portal认证前使用分配的一个私网地址;通过Portal认证后,用户申请到一个公网地址,才可以访问非受限互联网资源。

•采用一台Portal服务器承担Portal认证服务器和Portal Web服务器的职责。

•采用RADIUS服务器作为认证/计费服务器。

2. 组网图图1-15 配置Portal二次地址分配认证组网图在Router上进行以下配置。

(1) 配置RADIUS方案# 创建名字为rs1的RADIUS方案并进入该方案视图。

<Router> system-view[Router] radius scheme rs1# 配置RADIUS方案的主认证和主计费服务器及其通信密钥。

[Router-radius-rs1] primary authentication 192.168.0.113[Router-radius-rs1] primary accounting 192.168.0.113[Router-radius-rs1] key authentication simple radius[Router-radius-rs1] key accounting simple radius# 配置发送给RADIUS服务器的用户名不携带ISP域名。

[Router-radius-rs1] user-name-format without-domain[Router-radius-rs1] quit# 使能RADIUS session control功能。

[Router] radius session-control enable(2) 配置认证域# 创建并进入名字为dm1的ISP域。

[Router] domain dm1# 配置ISP域的RADIUS方案rs1。

[Router-isp-dm1] authentication portal radius-scheme rs1[Router-isp-dm1] authorization portal radius-scheme rs1[Router-isp-dm1] accounting portal radius-scheme rs1[Router-isp-dm1] quit# 配置系统缺省的ISP域dm1,所有接入用户共用此缺省域的认证和计费方式。

若用户登录时输入的用户名未携带ISP域名,则使用缺省域下的认证方案。

[Router] domain default enable dm1(3) 配置DHCP中继和授权ARP# 配置DHCP中继。

[Router] dhcp enable[Router] dhcp relay client-information record[Router] interface gigabitethernet 2/0/2[Router–GigabitEthernet2/0/2] ip address 20.20.20.1 255.255.255.0[Router–GigabitEthernet2/0/2] ip address 10.0.0.1 255.255.255.0 sub[Router-GigabitEthernet2/0/2] dhcp select relay[Router-GigabitEthernet2/0/2] dhcp relay server-address 192.168.0.112# 使能授权ARP功能。

[Router-GigabitEthernet2/0/2] arp authorized enable[Router-GigabitEthernet2/0/2] quit(4) 配置Portal认证# 配置Portal认证服务器:名称为newpt,IP地址为192.168.0.111,密钥为明文portal,监听Portal报文的端口为50100。

[Router] portal server newpt[Router-portal-server-newpt] ip 192.168.0.111 key simple portal[Router-portal-server-newpt] port 50100[Router-portal-server-newpt] quit# 配置Portal Web服务器的URL为http://192.168.0.111:8080/portal。

(Portal Web 服务器的URL请与实际环境中的Portal Web服务器配置保持一致,此处仅为示例)[Router] portal web-server newpt[Router-portal-websvr-newpt] url http://192.168.0.111:8080/portal[Router-portal-websvr-newpt] quit# 在接口GigabitEthernet2/0/2上使能二次地址方式的Portal认证。

[Router] interface gigabitethernet 2/0/2[Router-GigabitEthernet2/0/2] portal enable method redhcp# 在接口GigabitEthernet2/0/2上引用Portal Web服务器newpt。

[Router–GigabitEthernet2/0/2] portal apply web-server newpt# 在接口GigabitEthernet2/0/2上设置发送给Portal报文中的BAS-IP属性值为20.20.20.1。