2015年全国大学生信息安全竞赛作品报告

竞赛作品报告-USB存储设备监控系统

2010年全国大学生信息安全竞赛作品报告作品名称: USB存储设备监控系统参赛学校:哈尔滨工业大学(威海)学院/系:计算机科学与技术学院指导教师:组长:组员:通信地址:电话:电子邮箱:提交日期:填写说明1. 所有参赛项目必须为一个基本完整的设计。

作品报告书旨在能够清晰准确地阐述(或图示)该参赛队的参赛项目(或方案)。

2. 作品报告采用A4纸撰写。

除标题外,所有内容必需为宋体、小四号字、1.5倍行距。

3. 作品报告中各项目说明文字部分仅供参考,作品报告书撰写完毕后,请删除所有说明文字。

(本页不删除)4. 作品报告模板里已经列的内容仅供参考,作者也可以多加内容。

目录第一章摘要 (1)第二章作品介绍 (2)第三章实现方案 (5)3.1 USB存储设备监控系统设计方案 (5)3.1.1 系统DFD图 (5)3.1.2 系统数据字典 (6)3.1.3 系统设计说明 (7)3.2 系统的功能及特点 (8)3.3 系统总体架构设计 (9)3.4 监控模块 (10)3.4.1 USB存储设备监控 (10)3.4.2文件监控 (14)3.4.2.1文件过滤驱动的工作原理 (15)3.4.2.2文件过滤驱动的重要控制码 (17)3.4.2.3应用程序与驱动程序交互 (18)3.4.2.4过滤驱动对用户等级和文件等级获取 (19)3.4.2.6过滤驱动对IRP的处理 (20)3.4.3 USB存储设备内部文件操作监控 (22)3.5 管理模块 (23)3.5.1 用户管理 (23)3.5.2 文件管理 (24)3.5.3 USB设备管理 (25)3.5.3.1 USB存储设备注册 (25)3.5.3.2 USB存储设备序列号提取 (26)3.5.4 日志管理 (27)3.6 系统配置模块 (29)3.6.1 客户端进程隐藏 (29)3.6.2 系统自启动 (31)3.6 客户端模块 (32)3.5 服务器端模块 (35)第四章性能测试 (37)4.1 设备与环境 (37)4.2 测试方案及实施 (37)4.2.1 测试用例 (37)4.2.2 测试结果 (39)4.3 测试小结 (46)第五章创新性 (47)第六章总结 (49)参考文献 (51)第一章摘要随着信息时代的到来,绝大多数的企事业单位使用计算机来管理企业内外资源,大大提高企业的工作效率,而在企业内部USB移动存储设备的使用也越来越广泛。

2013年第六届“全国大学生信息安全竞赛”在四川大学圆满落幕

保用户数 据安 全,又能避 免传统 加密算法 弊端 的云存 储密文 检 索方案 ,提 高了数 据处 理 效率 ,对云计算 中数据 的处理 和 安 全存 储作 了有意义 的探索 。本 方案 在加密 过程 中多 次用 到 大数 以及数 组之 间的操作 ,这 在存储 过程 中会产生一定 的开 销 ,但 是 我们还是 可以通过 接下来 的优化实 验,发现并设 计

主任、国家信 息 化专家咨询委员会委员、中国工程院沈昌祥 院士,四川大学副校长步宏 , 教育部高等学校信 息 安全类专业教学

指导委员会秘 书长 、北京 电子科 技学 院副 院长封化民教授 ,卫士通信 息产业股份有 限公司总经理杨新等作为与会嘉宾一 同出席 了颁奖典 礼并分别致辞。

在颁奖典礼上 ,工业和信 息 化部信息安全协调司赵泽 良 司长发表重要讲话。赵司长以生动的实例向与会人 员介绍了当前全

2 0 1 0 , ( 1 1 ) : 2 4 —4 3 .

6结束语

本文将 同态加密技术运用 到云计算中,设计了一个 既能确

[ 3 】C r a i g Ge n t r y . A f u l l y h o mo mo r p h i c e n c r y p t i o n s c h e me 【 D】 . C a l i f o r n i a :

历届信息安全竞赛优秀作品集锦

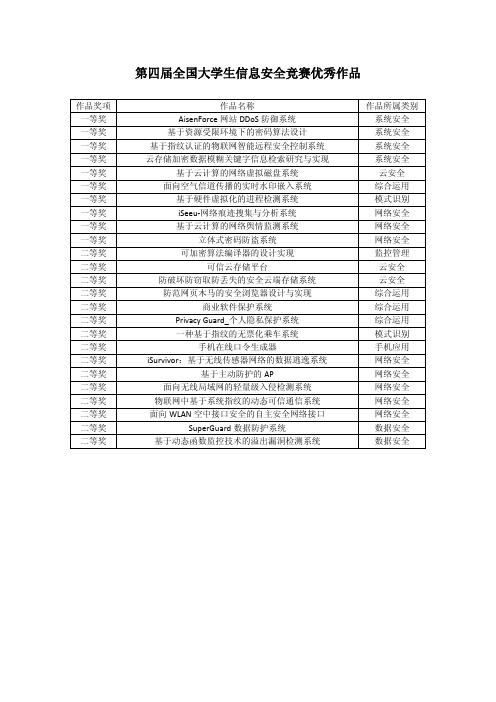

作品奖项作品名称作品所属类别一等奖AisenForce网站DDoS防御系统系统安全一等奖基于资源受限环境下的密码算法设计系统安全一等奖基于指纹认证的物联网智能远程安全控制系统系统安全一等奖云存储加密数据模糊关键字信息检索研究与实现系统安全一等奖基于云计算的网络虚拟磁盘系统云安全一等奖面向空气信道传播的实时水印嵌入系统综合运用一等奖基于硬件虚拟化的进程检测系统模式识别一等奖iSeeu-网络痕迹搜集与分析系统网络安全一等奖基于云计算的网络舆情监测系统网络安全一等奖立体式密码防盗系统网络安全二等奖可加密算法编译器的设计实现监控管理二等奖可信云存储平台云安全二等奖防破坏防窃取防丢失的安全云端存储系统云安全二等奖防范网页木马的安全浏览器设计与实现综合运用二等奖商业软件保护系统综合运用二等奖Privacy Guard_个人隐私保护系统综合运用二等奖一种基于指纹的无票化乘车系统模式识别二等奖手机在线口令生成器手机应用二等奖iSurvivor:基于无线传感器网络的数据逃逸系统网络安全二等奖基于主动防护的AP 网络安全二等奖面向无线局域网的轻量级入侵检测系统网络安全二等奖物联网中基于系统指纹的动态可信通信系统网络安全二等奖面向WLAN空中接口安全的自主安全网络接口网络安全二等奖SuperGuard数据防护系统数据安全二等奖基于动态函数监控技术的溢出漏洞检测系统数据安全作品奖项作品名称作品所属类别一等奖USEN 优信移动存储与网络安全管控系统系统安全一等奖隐形猎隼—基于网络数据流的透明应用核查系统系统安全一等奖基于ARM系统和GPS的动态密码移动安全关锁系统系统安全一等奖基于硬件虚拟化的Rootkit检测与防御系统系统安全一等奖物联网中基于动态混淆环的位置隐私保护通信系统系统安全一等奖基于偏振光的密钥分发系统系统安全一等奖基于分布式的微博舆情热点分析系统监控管理一等奖微博上的密码工具箱监控管理一等奖基于云存储的安全招投标系统云安全一等奖基于分布式的微博舆情热点分析系统综合运用一等奖基于RFID的磁盘加密系统模式识别一等奖基于社交网络的即时隐蔽通信系统综合运用一等奖基于驻波的信息保密传递系统内容安全一等奖Android手机安全检测与取证分析系统手机应用一等奖基于策略的Android应用检测系统手机应用二等奖基于位置定位的Android手机寻回和隐私保护系统系统安全二等奖基于通信行为的木马检测系统系统安全二等奖基于MID凭证的合法用户动态识别系统安全二等奖基于DHCP的网络准入控制系统系统安全二等奖网侠——网页漏洞挖掘系统系统安全二等奖安全视频数据源认证技术研究与实现系统安全二等奖基于动态加解密的内网涉密信息管理系统系统安全二等奖“天机”—基于地理位置信息的安全通信系统监控管理二等奖基于专用进程监控的移动办公安全通信系统监控管理二等奖基于云计算的低冗余远程智能恢复系统云安全二等奖SNS Cartographer社交网络拓扑勾勒系统综合运用二等奖安全漏洞库的可视化展示与攻击预测应用综合运用二等奖SNS cartographer-社交网络拓扑勾勒系统综合运用二等奖面向移动终端的非接触式掌纹识别系统的实现及应用开发综合运用二等奖基于rMAC的安全语音信息隐藏技术研究与实现综合运用二等奖基于扩展视觉密码方案的身份认证系统模式识别二等奖网络化U盘管理系统系统应用二等奖面向移动终端的非接触式掌纹识别系统的实现及应用开发系统运用二等奖基于AES对用户文件的新型加密认证内容安全二等奖基于声纹的android手机访问控制及文件加密系统手机应用二等奖数据跨网单向安全传输系统研究与创新设计数据安全二等奖基于版权图像的数据库零水印系统数据安全作品奖项作品名称作品所属类别一等奖基于Android数据泄露动态监控系统系统安全一等奖基于手机令牌和短距离通信技术的身份认证系统系统安全一等奖基于Openflow的SDN操作系统安全性增强系统安全一等奖基于行为的Android恶意软件自动化分析与检测系统系统安全一等奖基于云计算的微博敏感信息挖掘系统监控管理一等奖面向云存储的安全电子医疗系统云安全一等奖基于VLSI的电路知识产权保护系统综合运用一等奖网络图片盲检测与图文一致性分析综合运用一等奖基于二维码的物流业个人信息隐私保护方案设计综合运用一等奖基于移动终端NFC的安全防伪票务系统综合运用一等奖基于眼球追踪与面部认证的涉密文档阅读器综合运用一等奖基于蓝牙的公众信息安全发布系统综合运用一等奖基于击键压力和RGB的新一代动态密码系统综合运用一等奖面向Android智能手机的可认证拍照系统手机应用一等奖EzPay——基于NFC的移动支付令牌手机应用一等奖基于android的新型防盗防骚扰的智能隐私保护系统手机应用一等奖基于netFPGA的智能高速入侵防御系统网络安全一等奖基于网络回声的跳板监测网络安全一等奖电子刺青——基于文档内容的安全标记物理绑定系统数据安全二等奖软件行为可信性分析工具系统安全二等奖基于Windows的物理内存取证分析系统系统安全二等奖异常网络行为检测及屏蔽系统安全二等奖无懈可击--基于Windows的Apk安全行为检测系统系统安全二等奖基于Honeyd的嵌入式主动型防火墙系统安全二等奖Vif-Sentry :一种面向云环境的安全可感知信息流防护系统系统安全二等奖基于虚拟化环境的并行恶意代码检测系统系统安全二等奖实用加密芯片的PA安全性评测系统系统安全二等奖基于人脸识别的WLAN安全通信系统系统安全二等奖基于行文特征的互联网作者识别工具监控管理二等奖基于Zigbee的无线双因子认证监控管理二等奖骨干网络“路由地震”的监测、定位与重现监控管理二等奖基于计算机视觉的敏感目标屏蔽技术监控管理二等奖蓝盾云存储安全系统云安全二等奖面向云存储的密文搜索系统云安全二等奖基于人体特征识别的隐私保护系统综合运用二等奖基于NFC的安全认证和云环境同步系统综合运用二等奖基于智能手机的门禁系统综合运用二等奖基于行为特征的网络诈骗嫌疑人追踪系统综合运用二等奖边疆省份社会稳定分析系统内容安全二等奖基于体感的扩展身份认证系统生物特征二等奖基于代码混淆算法的应用软件保护技术内容安全二等奖基于DCT域的分类乐种隐写及隐写分析对抗平台内容安全二等奖面向监控视频篡改的被动检测系统监控管理二等奖基于粒度控制的位置隐私保护系统手机应用二等奖基于Android的安全包裹签收系统手机应用二等奖Android下基于SM2和分形的语音隐秘通信系统手机应用二等奖“机”不可失——基于蓝牙检测的android手机防盗系统手机应用二等奖Web环境的安全防护与黑色产业分析系统数据安全二等奖基于多因素综合评定方法的反钓鱼系统数据安全二等奖微博炒作账户识别系统数据安全二等奖基于Fuzzing技术以及网络爬虫技术的XSS漏洞检测系统数据安全二等奖基于多秘密分享视觉密码的多级访问控制系统数据安全二等奖轻量级RFID双向通信认证与协议数据安全二等奖基于蓝牙NFC的防泄露密码使用管理系统数据安全2014年第七届全国大学生信息安全竞赛决赛成绩序号作品题目名次1随机序列测试工具的设计一等奖2WearableSafe——基于NFC的手机智能加密系统一等奖3基于步态识别的身份认证系统一等奖4Android隐形窃听防护系统一等奖5支持关键信息检索的云笔记隐私保护系统一等奖6电脑防盗追踪系统一等奖7基于二维码和指纹混合图像防伪和轨迹追踪的粮食抽查安全系统一等奖8基于生物特征和时间节奏记忆属性的移动设备隐私保护系统一等奖9基于Android平台的”防伪基站短信骚扰”安全提醒系统一等奖10云环境下面向移动终端的毕业证书防伪认证系统一等奖11基于NFC技术的安全物流系统一等奖12基于Hadoop的数据安全仓储一等奖13Android手机的输入环境安全测评与控制一等奖14一种基于依存分析和语义规则的微博情感评测软件一等奖15综合性恶意代码分析平台设计一等奖16基于android传感器的用户认证系统一等奖17高可靠的反机器识别视频验证码一等奖18基于同态加密的短信数据统计系统一等奖19基于蓝牙的移动支付系统一等奖20基于ZigBee的智能门禁系统一等奖21基于安卓的多云盘存储加密软件一等奖22“隐形”U盘一等奖23移动平台上基于情景感知的访问控制系统一等奖24基于全同态加密的可信云数据库系统一等奖25基于汉语语音验证码的Web登录系统一等奖26基于重打包的Android应用安全增强系统研究一等奖27WiFi-DISK:WiFi环境动态智能安全密钥管控系统一等奖28基于RFID的安全增强型数字证件系统一等奖29录音屏蔽器一等奖30面向信息安全的快递物流管理系统一等奖31基于无线传感器网络的安全智能门禁系统二等奖32基于安全二维码的快递隐私保护系统二等奖33基于ZigBee技术的防丢失银行卡二等奖34液晶旋光加密系统二等奖35基于硬件key加密的Android系统隐私保护系统二等奖36个人隐私保护及其在医疗系统中的应用二等奖37基于3D图形密码的Android平台信息安全管理系统二等奖38基于虚拟化蜜罐技术的恶意用户防御跟踪系统二等奖39Web恶意行为的检测与监控系统二等奖40基于匹配交友的隐私保护系统二等奖41基于Android系统的新型CAPTCHA验证系统二等奖42基于音频物理指纹的设备认证二等奖43面向Android应用程序的代码安全分析工具二等奖44防御涂抹攻击的智能手机图案锁系统二等奖45WebShellKiller二等奖46基于行为分析的智能监控系统二等奖47基于虚拟机的安全U盘系统二等奖48无线传感器网络中“隐形侦察员”二等奖49进程监控与分析管理系统二等奖50面向Android智能移动平台的信息隐藏系统二等奖51基于动态口令的遥控安全U盘二等奖52融合指纹信息的二维码智能锁二等奖53基于Windows64位平台的内核安全分析系统二等奖54基于物理不可克隆函数的密钥生成系统二等奖55基于TinyOS的无线传感器网络防窃听安全通信系统二等奖56基于路由器的无线网络安全助手二等奖57DNA—基于个人生物特征的统一身份认证手环二等奖58安全功能动态可配置的Android系统安全增强框架二等奖59基于视觉密码的安全移动支付系统究与实现二等奖60基于网络DNA全周期流监控系统二等奖61跨物理隔离网络单向非接触通用数据传输二等奖62SQL注入终结者——基于指令随机化的SQL注入防御系统二等奖63基于android移动平台的数据安全系统二等奖64基于行为特征的网络业务监测系统二等奖65多功能安全转接接口设计二等奖66基于云计算的安卓手机数据安全管理系统二等奖67基于抗合谋数字指纹的音频文件版权追踪系统二等奖68面向数字压缩音频的被动篡改检测系统二等奖69云平台KVM虚拟化条件下Zeus僵尸网络检测系统二等奖70基于控制意图感知的网络木马检测系统二等奖71基于OpenFlow的SDN状态防火墙系统二等奖72安卓无线网络卫士二等奖73基于无线定位的无线网络安全保障系统二等奖74移动互联网应用安全动态监控沙盒分析测评工具二等奖75分级安全QR码生成与识别系统二等奖76基于蓝牙的文件秘密分享系统三等奖77口袋小安:基于动态加密的校园社交及服务平台三等奖78基于二维码的ATM机动态键盘交易保护系统三等奖79HyperSec --- SDN架构下的可组合安全服务系统三等奖80支持DRM的移动HEVC多媒体加解密系统三等奖81面向Android智能设备的安全存储系统三等奖82Android音盾-基于语音特征分析的垃圾语音屏蔽系统三等奖83位置服务查询隐私保护系统三等奖84基于广播加密的P2P社交网络的隐私保护方案三等奖85面向Hadoop云平台基于属性加密的密文分享系统三等奖86伪图像识别与鉴定三等奖87基于支持向量机的网络异常检测系统三等奖88智能知识验证的学习型身份认证系统三等奖89基于密级标识的涉密机构电子文档保护系统三等奖90基于安全隐患预防的无线网络防护系统三等奖91面向windows的恶意软件的监测与取证系统三等奖92基于流媒体的安全远程技术支持系统三等奖93基于动物行为机制的文件安全管理系统三等奖94基于特征匹配的恶意代码变种检测三等奖95基于U盘的文件加解密服务三等奖96基于感知哈希的语音敏感信息检测系统三等奖97基于Windows 7电子数据取证与分析系统三等奖98基于OPENWRT的智能安全路由器系统三等奖99基于数字水印的可信拍照系统三等奖100密级文件安全隐藏与分发控制系统三等奖101基于DES多种加密方式的点对点信息发送设计与实现三等奖102基于主机的用户行为分析取证系统三等奖103基于CP-ABE的ORACLE数据库访问控制设计三等奖104基于属性加密的安全云共享系统三等奖105云计算环境下的网络视频分层设计和实现三等奖106面向企业的智能移动终端安全管理系统三等奖107面向新浪不实微博的网民互动辨伪系统三等奖108面向涉军安全信息人员的防失泄密(监控)系统三等奖109Android虚拟磁盘保险箱三等奖110基于电容屏触摸特征的身份识别与短信拦截系统三等奖111基于生物指纹认证的二维码信息的保护三等奖112面向内网的用户行为取证分析系统三等奖113基于蓝牙系统的随身密钥三等奖114基于邻域粗糙集及支持向量机集成的入侵检测系统的设计与实现三等奖115基于绘制的图形口令认证系统三等奖116基于云存储的文档加密搜索系统三等奖117结合选择加密和同步压缩技术的移动设备安全管家三等奖118基于轻量级PRINCE加密算法的医学图像加密与显示三等奖119基于Android的敏感数据传播检测系统三等奖120基于Android的敏感数据传播检测系统三等奖121基于智能学习的人体步态识别系统三等奖122通用接口侧信道安全评测系统三等奖123面向HTML5的网页安全检测系统三等奖124SmartDefensor--基于云端推送的轻量级web应用防火墙三等奖125基于IBE的云文档安全存储管理系统三等奖126小型微信用户行为分析系统三等奖127基于可视密码的多用户水印版权保护方案三等奖128基于Android的智能防骚扰短信系统三等奖129android卫士三等奖130面向IaaS云服务基础设施的电子证据保全与取证分析系统三等奖131基于Android平台的远程监控系统三等奖132基于BB84协议的量子视频聊天系统三等奖。

信息安全竞赛撰写总结报告

信息安全竞赛撰写总结报告一、竞赛概述本次信息安全竞赛旨在提高参赛者们对信息安全的理解和实践能力,通过解决实际安全问题,提高参赛者的技能水平。

竞赛内容涵盖了网络安全、密码学、操作系统安全等多个领域。

共有来自全国各地的10支队伍参赛。

二、目标与规则本次竞赛的目标是考察参赛者们对信息安全的综合理解和应用能力。

竞赛规则如下:1.每支队伍由5名参赛者组成。

2.竞赛分为初赛和决赛两个阶段,初赛采用线上答题方式,决赛采用现场攻防赛。

3.初赛成绩将根据答题准确率和完成时间计算,决赛成绩将根据攻防策略和实际得分计算。

4.竞赛时间为6小时,期间参塞者们需完成指定的题目并提交答案。

5.参赛者们需遵守竞赛规则,不得使用任何作弊手段。

三、赛题解析本次竞赛的赛题主要包括以下几类:1.网络攻击与防御:考察参赛者对网络攻击手段和防御措施的理解和实施能力。

⒉密码学应用:考察参赛者对密码学的理解和应用能力,包括加密算法、密钥管理等。

3.操作系统安全:考察参赛者对操作系统安全配置和漏洞挖掘的能力。

4.应用安全:考察参赛者对应用软件的安全性和防护措施的理解和实施能力。

四、团队策略及实施在比赛过程中,我们的团队采用了以下策略:1.对赛题进行分类,针对不同类型的题目制定不同的解决方案。

2.充分利用团队成员的专业知识和技能,分工合作,提高解题效率。

3.在遇到困难时,及时调整策略,寻求解决方案。

五、成果展示经过团队的共同努力,我们在本次竞赛中取得了优异的成绩,以下是我们的成果展示:1.在初赛中,我们的队伍以优异的成绩进入了决赛。

2.在决赛中,我们的队伍在攻防赛中成功地防御了对手的攻击,并取得了实际得分第一的好成绩。

3.我们荣获了本次竞赛的一等奖,这是对我们团队实力的肯定。

六、问题与挑战在比赛过程中,我们也遇到了一些问题和挑战:1.时间限制:由于比赛时间较短,我们在解决一些问题时时间比较紧张,需要不断提高解题速度。

2.知识面广度:本次竞赛涉及的知识面较广,对我们的综合素质提出了较高的要求。

2015-2019年全国普通高校学科竞赛排行榜内竞赛项目名单

8 全国高等医学院大学生临床技能竞赛

9 全国大学生机械创新设计大赛

10 全国大学生结构设计竞赛

11 全国大学生广告艺术大赛

12 全国大学生智能汽车竞赛

13 全国大学生交通科技大赛

14 全国大学生电子商务“创新、创意及创业”挑战赛

15 全国大学生节能减排社会实践与科技竞赛

16 全国大学生工程训练综合能力竞赛

41 全国大学生集成电路创新创业大赛

注:

清单每年都可能变动,此表仅作机自学院2021年免试攻读硕士学位研究生竞赛成果用。

附件

三

2015-2019年全国普通高校学科竞赛排行榜内径赛项目名单

序号 生创新创业大赛

2 “挑战杯”全国大学生课外学术科技作品竞赛

3 “挑战杯”中国大学生创业计划大赛

4 ACM-ICPC国际大学生程序设计竞赛

5 全国大学生数学建模竞赛

6 全国大学生电子设计竞赛

7 全国大学生化学实验邀请赛

31 全国周培源大学生力学竞赛

32 中国大学生机械工程创新创意大赛

33 蓝桥杯全国软件和信息技术专业人才大赛

34 全国大学生金相技能大赛

35 “中国软件杯”大学生软件设计大赛

36 全国大学生光电设计竞赛

37 全国高校数字艺术设计大赛

38 中美青年创客大赛

39 全国大学生地质技能竞赛

40 米兰设计周-中国高校设计学科师生优秀作品展

24 中国大学生计算机设计大赛

25 中国大学生市场调查与分析大赛

26 中国大学生服务外包创新创业大赛

27 两岸新锐设计竞赛“华灿奖”

28

中国高校计算机大赛-大数据挑战赛、团体程序设计天梯赛、移动应用创新赛、网络技术 挑战赛

全国大学生信息安全竞赛

主办单位

主办单位:中国互联网发展基金会 中国互联网发展基金会

竞赛赛制

全国大学生信息安全竞赛分初赛和决赛。各高校组织、学生自愿报名参加由组委会组织的大赛;专家组评审 通过的参赛队伍可进入决赛。进入决赛的参赛队伍数由专家组根据当年参赛队伍总数及参赛作品质量确定。

参赛对象

全国在校全日制本、专科大学生均可参加,专业不限。鼓励非信息安全专业大学生参加。

2019年第十二届

第十二届全国大学生信息安全竞赛信息安全作品赛,2019年3月至8月举行,东南大学承办。 第十二届全国大学生信息安全竞赛创新实践能力赛,2019年3月至8月举行,电子科技大学承办。

2018年第十一届

2018年第十一届全国大学生信息安全竞赛暨第四届网络空间安全人才创新创业发展论坛,2018年 7月29日举 行,武汉大学清华大学国卫信安教育科技(北京)有限公司承办。

第三十五条章程解释权 本章程的解释权归中国互联网发展基金会所有。 中国互联网发展基金会网络安全专项基金

感谢观看

目录

014 2013年第六届

015 2012年第五届

016 2011年第四届

017 2010年第三届

018 2009年第二届

为了宣传信息安全知识,培养大学生的创新意识、团队合作精神,提高大学生的信息安全技术水平和综合设 计能力,促进高等学校信息安全专业课程体系、教学内容和方法的改革,在教育部高等教育司、工业和信息化部 信息安全协调司的指导下,教育部高等学校信息安全类专业教学指导委员会决定开展全国大学生信息安全竞赛。 自2008年起,每年举行一届,每届历时四个月,分初赛和决赛。

第十届全国大学生信息安全竞赛信息安全作品赛,2017年3月至5月举行,西安电子科技大学承办。 第十届全国大学生信息安全竞赛创新实践能力赛,2017年6月至7月举行,西安电子科技大学承办。

信息安全实验总结报告

信息安全实验总结报告信息安全实验总结报告篇一:信息安全实验报告课程名称:信息安全实验名称:共五次实验班级:姓名:同组人:指导教师评定:签名:实验一木马攻击与防范一、实验目的通过对木马的练习,使读者理解和掌握木马传播和运行的机制;通过手动删除木马,掌握检查木马和删除木马的技巧,学会防御木马的相关知识,加深对木马的安全防范意识。

二、实验原理木马的全称为特洛伊木马,源自古希腊神话。

木马是隐藏在正常程序中的具有特殊功能的恶意代码,是具备破坏、删除和修改文件、发送密码、记录键盘、实施DoS攻击甚至完全控制计算机等特殊功能的后门程序。

它隐藏在目标计算机里,可以随计算机自动启动并在某一端口监听来自控制端的控制信息。

1.木马的特性(1)伪装性 (2)隐藏性 (3)破坏性(4)窃密性2.木马的入侵途径木马入侵的主要途径是通过一定的欺骗方法,如更改图标、把木马文件与普通文件合并,欺骗被攻击者下载并执行做了手脚的木马程序,就会把木马安装到被攻击者的计算机中。

3.木马的种类(1)按照木马的发展历程,可以分为4个阶段:第1代木马是伪装型病毒,第2代木马是网络传播型木马,第3代木马在连接方式上有了改进,利用了端口反弹技术,例如灰鸽子木马,第4代木马在进程隐藏方面做了较大改动,让木马服务器端运行时没有进程,网络操作插入到系统进程或者应用进程中完成,例如广外男生木马。

(2)按照功能分类,木马又可以分为:破坏型木马,主要功能是破坏并删除文件;服务型木马; DoS攻击型木马;远程控制型木马三、实验环境两台运行Windows 2000/XP的计算机,通过网络连接。

使用“冰河”和“广外男生”木马作为练习工具。

四、实验内容和结果任务一“冰河”木马的使用1.使用“冰河”对远程计算机进行控制我们在一台目标主机上植入木马,在此主机上运行G_Server,作为服务器端;在另一台主机上运行G_Client,作为控制端。

打开控制端程序,单击快捷工具栏中的“添加主机”按钮,弹出如图1-5所示对对话框。

2015年全国大学生信息安全竞赛作品报告

2015年全国大学生信息安全竞赛作品报告作品名称:字块验证码及移动app应用电子邮箱:提交日期: 2015年6月6日填写说明1. 所有参赛项目必须为一个基本完整的设计。

作品报告书旨在能够清晰准确地阐述(或图示)该参赛队的参赛项目(或方案)。

2. 作品报告采用A4纸撰写。

除标题外,所有内容必需为宋体、小四号字、1.5倍行距。

3. 作品报告中各项目说明文字部分仅供参考,作品报告书撰写完毕后,请删除所有说明文字。

(本页不删除)4. 作品报告模板里已经列的内容仅供参考,作者可以在此基础上增加内容或对文档结构进行微调。

5. 为保证网评的公平、公正,作品报告中应避免出现作者所在学校、院系和指导教师等泄露身份的信息。

目录摘要 (4)第一章作品概述 (5)第二章作品设计与实现 (7)2.1 研发app端 (8)2.1.1 app软件开发的整体框架和思路 (8)2.1.2 主要功能设计 (8)2.1.3 app软件的大概界面的构思与设计 (10)2.2 搭建服务器 (12)2.2.1 创建实体类 (12)2.2.2 创建数据库接口 (12)2.2.3 mvc框架搭建 (12)2.3 生成数据库 (13)2.3.1 获取常用词汇 (13)2.3.2 利用jsp存入数据库 (13)第三章作品测试与分析 (14)3.1 移动app功能测试 (18)3.1.1系统测试 (18)3.1.2 用户实测 (18)3.1.3 结果分析 (19)3.2 移动app安全性测试 (19)3.2.1 用户反馈结果与分析 (19)3.2.2 安全性测试结果与分析 (20)3.2.2.1 验证码安全测试 (20)3.2.2.2 通信安全测试 (23)第四章创新性说明 (26)第五章总结 (27)参考文献 (28)摘要第三方验证app是最近刚兴起的一种技术,意在更好的保护账户安全。

此项技术首次应用于上海盛大网络发展有限公司的G家,尚且还在完善和补充功能,但是在账户认证方面用户反映良好。

2015年全国大学生电子设计竞赛双向DCDC电源设计报告概论

2013年全国大学生电子设计竞赛双向DC-DC变换器(A题)2015年8月12日摘要本系统以Buck和Boost并联,实现双向DC-DC交换,以STM32为核心控制芯片。

Buck降压模块使用XL4016开关降压型转换芯片,通过单片机闭环实现恒流输出控制。

放电回路选择Boost升压模块,以UC3843作为PWM控制器,组成电压负反馈系统,通过调整PWM的占空比,实现稳压输出。

系统能自动检测外部电源电压变化,在负载端电源较高时自动切换成充电模式,反之切换为放电状态。

系统具有过流、过压保护功能,并可对输出电压、电流进行测量和显示。

关键字:DC-DC交换;Buck;Boost;PWM控制AbstractThe system is Buck and Boost parallel, to achieve two-way DC-DC exchange, STM32 as the core control chip.The Buck Buck module uses the XL4016 switch Buck converter chip, takes the current signal in the output, controls the feedback of XL4016, completes the closed-loop control, and realizes the constant current output. Boost boost module uses UC3843 as the PWM control chip, according to the output voltage negative feedback signal to adjust the PWM signal, the closed-loop control is carried out, in order to achieve the regulator output.System can automatically switch charge and discharge mode, can also be manually switch. The system has the function of over current and over voltage protection, and can measure and display the output voltage and current.Key words: bidirectional DC-DC converter, Buck, boost, PWM control目录1系统方案 (1)1.1 升、降压电路的论证与选择 (1)1.2 系统组成及控制方法 (1)2系统理论分析与计算 (2)2.1 电路设计与分析 (2)2.1.1 提高效率的方法 (2)2.1.2 控制回路分析 (2)2.2 控制方法分析 (2)2.3 升压、降压电路参数计算 (3)2.3.1 元件选取 (3)2.3.2 电感计算 (3)3电路与程序设计 (4)3.1电路的设计 (4)3.1.1系统总体框图 (4)3.1.2 充电系统原理 (4)3.1.3 放电系统原理 (5)3.2程序的设计 (5)3.2.1程序功能描述与设计思路 (5)3.2.2程序流程图 (5)4测试方案与测试结果 (6)4.1测试方案 (6)4.2 测试条件与仪器 (7)4.3 测试结果及分析 (7)4.3.1测试结果(数据) (7)4.3.2测试分析与结论 (7)附录1:电路原理及实物 (8)附录2:主要程序片段 (9)双向DC-DC变换器1系统方案系统要求效率,所以恒压输出、稳流输出都应采用开关电路,鉴于本题目要求的功能,系统主要由恒压控制模块、恒流控制模块组成,另为了灵活调整输出参数并实时监控系统工作状态,运用单片机控制技术,还有支持系统控制系统工作的辅助电源。

全国大学生信息安全竞赛

对当年竞赛组织中表现出色的赛区组委会给予表彰奖励;

同时设立“优秀征题奖”,对当年竞赛征题工作中表现突

出的个人给予表彰奖励。

14

信息安全技术专题奖项设置

分组委会决定,2014年正式批准邀请赛专家组的评审结果: 即全国共有10个参赛队获得一等奖;20个参赛队获得二等 奖;48个参赛队获得三等奖。其中SOFT组一等奖4队,二 等奖8队,三等奖20队;TI组一等奖2队,二等奖4队,三 等奖10队;XiLinx组一等奖2队,二等奖4队,三等奖10队; 动态演练组一等奖2队,二等奖4队,三等奖8队。

7

赛事介绍

参赛对象为全日制在校本、专科生。 参赛队自主命题,自主设计。竞赛采用开放式,不限定竞

赛场所,参赛队利用课余时间,在规定时间内完成作品的 设计、调试及设计文档。所有参赛题目须得到组委会认可, 并同意后方能参赛。 参赛作品开发的软件平台限制为Windows、Linux、Unix。

/

6

全国大学生信息安全竞赛

由教育部高等学校信息安全类专业教学指导委员会主办, 教育部高教司、工业和信息化部信息安全协调司指导。

自2008年起,每年举行一届,每届历时四个月,分初赛和 决赛。

2014年第七届全国大学生信息安全竞赛

已参与高校数:112 已报名团队/人数:709 / 2413 已报名作品数:631

4

国内信息安全竞赛

全国大学生信息安全竞赛 全国大学生电子设计竞赛 信息安全技术专题邀请赛 四川省大学生信息安全技术大赛国大学生信息安全技术大赛 绿盟科技杯信息安全与对抗技术竞赛

5

全国大学生信息安全竞赛

10

全国大学生电子设计竞赛 信息安全技术专题邀请赛 /index.asp

2015全国大学生电子设计竞赛设计报告模板

2015年全国大学生电子设计竞赛风力摆控制系统(B题)2015年8月14日摘要当今的闭环自动控制技术都是基于反馈的概念以减少不确定性。

反馈理论的要素包括三个部分:测量、比较和执行。

测量关心的是被控变量的实际值,与期望值相比较,用这个偏差来纠正系统的响应,执行调节控制。

在工程实际中,应用最为广泛的调节器控制规律为比例、积分、微分控制,简称PID控制,又称PID调节。

本课题要设计的是风力摆控制系统,通过轴流风机使摆杆摆动,通过主控K60控制轴流风机的各风机风力,使风力摆按照一定规律运动,下端的激光笔在地面上画出要求的轨迹。

关键词:风力摆;轴流风机;PID;K60;目录一、系统方案 (1)1、XXXX的论证与选择 (1)2、XXXX的论证与选择 (1)3、控制系统的论证与选择 (1)二、系统理论分析与计算 (1)1、XXXX的分析 (1)(1)XXX (1)(2)XXX (1)(3)XXX (1)2、XXXX的计算 (2)(1)XXX (2)(2)XXX (2)(3)XXX (2)3、XXXX的计算 (2)(1)XXX (2)(2)XXX (2)(3)XXX (2)三、电路与程序设计 (2)1、电路的设计 (2)(1)系统总体框图 (2)(2)XXXX子系统框图与电路原理图 (2)(3)XXXX子系统框图与电路原理图 (2)(4)电源 (3)2、程序的设计 (3)(1)程序功能描述与设计思路 (3)(2)程序流程图 (3)四、测试方案与测试结果 (3)1、测试方案 (3)2、测试条件与仪器 (4)3、测试结果及分析 (4)(1)测试结果(数据) (4)(2)测试分析与结论 (4)五、结论与心得 (4)六、参考文献 (4)附录1:电路原理图 (5)附录2:源程序 (6)XXXXXXXX(X题)【本科组】一、系统方案本系统主要由XXX模块、XXX模块、XXX模块、电源模块组成,下面分别论证这几个模块的选择。

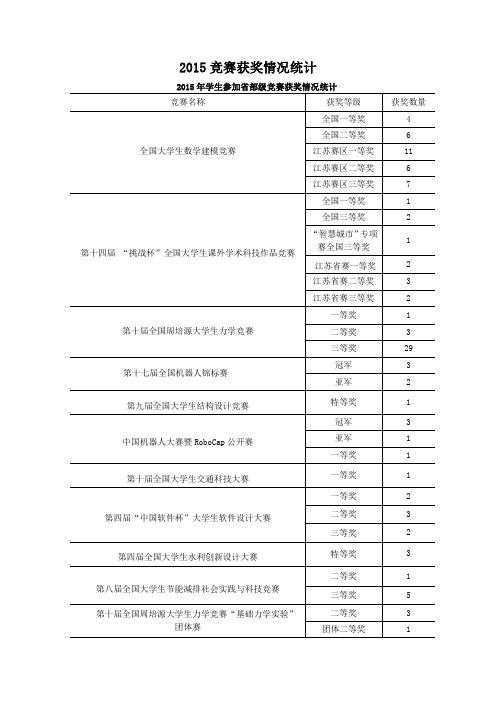

2015竞赛获奖情况统计

1

全国三等奖

1

华东赛区特等奖

3

华东赛区一等奖

3

“创新创业杯”全国管理决策模拟大赛

特等奖

1

二等奖

8

全国高等院校企业竞争模拟大赛

特等奖

1

一等奖

1

二等奖

2

全国大学生创业综合模拟大赛

二等奖

1

第六届全国大学生数学竞赛

全国二等奖

1

省一等奖

20

省二等奖

33

省三等奖

23

第六届中国大学生服务外包创新创业大赛

三等奖

1

全国大学生英语竞赛

全国三等奖

1

江苏赛区特等奖

2

江苏赛区一等奖

16

江苏赛区二等奖

46

江苏赛区三等奖

88

第一届全国高校云计算应用创新大赛

二等奖

2

第六届“蓝桥杯”全国软件和信息技术专业人才大赛

全国选拔赛创业团队赛一等奖

1

全国选拔赛创业团队赛二等奖

2

全国总决赛创业团队赛二等奖

1

全国二等奖

13

全国三等奖

2

江苏赛区一等奖

4

江苏赛区二等奖

6

江苏赛区三等奖

1

第七届全国大学生广告艺术设计大赛

全国三等奖

2

省一等奖

1

省二等奖

2

省三等奖

7

第九届江苏省大学生力学竞赛

特等奖

6

一等奖

56

二等奖

91

团体特等奖

1

第九届江苏省大学生力学竞赛“基础力学实验”团体赛

特等奖

2

一等奖

1

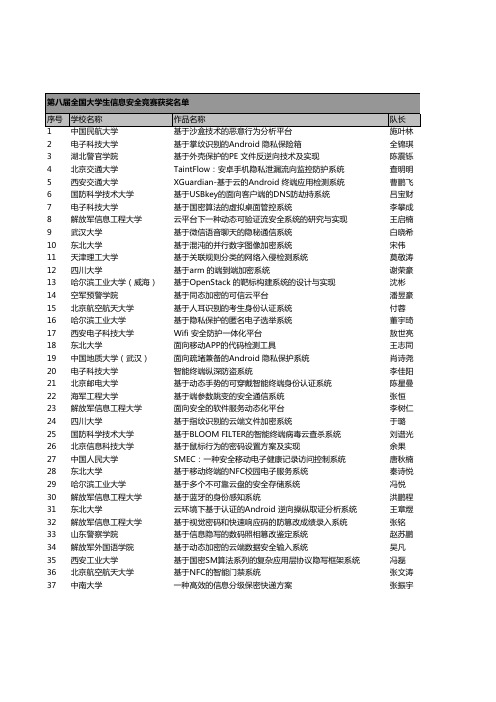

2015年第八届全国大学生信息安全竞赛获奖名单

2电子科技大学基于掌纹识别的Android 隐私保险箱全锦琪3湖北警官学院基于外壳保护的PE 文件反逆向技术及实现陈震铄4北京交通大学TaintFlow:安卓手机隐私泄漏流向监控防护系统查明明5西安交通大学XGuardian-基于云的Android 终端应用检测系统曹鹏飞6国防科学技术大学基于USBkey的面向客户端的DNS防劫持系统吕宝财7电子科技大学基于国密算法的虚拟桌面管控系统李攀成8解放军信息工程大学云平台下一种动态可验证流安全系统的研究与实现王启楠9武汉大学基于微信语音聊天的隐秘通信系统白晓希10东北大学基于混沌的并行数字图像加密系统宋伟11天津理工大学基于关联规则分类的网络入侵检测系统莫敬涛12四川大学基于arm 的端到端加密系统谢荣豪13哈尔滨工业大学(威海)基于OpenStack 的靶标构建系统的设计与实现沈彬14空军预警学院基于同态加密的可信云平台潘昱豪15北京航空航天大学基于人耳识别的考生身份认证系统付蓉16哈尔滨工业大学基于隐私保护的匿名电子选举系统董宇琦17西安电子科技大学Wifi 安全防护一体化平台敖世亮18东北大学面向移动APP的代码检测工具王志同19中国地质大学(武汉)面向疏堵兼备的Android 隐私保护系统肖诗尧20电子科技大学智能终端纵深防盗系统李佳阳21北京邮电大学基于动态手势的可穿戴智能终端身份认证系统陈星曼22海军工程大学基于端参数跳变的安全通信系统张恒23解放军信息工程大学面向安全的软件服务动态化平台李树仁24四川大学基于指纹识别的云端文件加密系统于璐25国防科学技术大学基于BLOOM FILTER的智能终端病毒云查杀系统刘谱光26北京信息科技大学基于鼠标行为的密码设置方案及实现余果27中国人民大学SMEC:一种安全移动电子健康记录访问控制系统唐秋楠28东北大学基于移动终端的NFC校园电子服务系统秦诗悦29哈尔滨工业大学基于多个不可靠云盘的安全存储系统冯悦30解放军信息工程大学基于蓝牙的身份感知系统洪鹏程31东北大学云环境下基于认证的Android 逆向操纵取证分析系统王章煜32解放军信息工程大学基于视觉密码和快速响应码的防篡改成绩录入系统张铭33山东警察学院基于信息隐写的数码照相篡改鉴定系统赵苏鹏34解放军外国语学院基于动态加密的云端数据安全输入系统吴凡35西安工业大学基于国密SM算法系列的复杂应用层协议隐写框架系统冯磊36北京航空航天大学基于NFC的智能门禁系统张文涛37中南大学一种高效的信息分级保密快递方案张振宇38北京工业大学一种SDN架构下的异常流量检测实现张世轩39中国地质大学(武汉)基于移动云计算的远程实时监控与主动隐秘取证系统张耕毓40南阳理工学院基于OpenWRT的安全路由监测系统李鹏飞41东北大学支持隐私保护的安全云存储系统刘正皓42武汉大学基于彩色二维码的移动平台安全通信系统李纪锟43西安交通大学基于Smart Grid 的智能诱骗与捕获系统孙飞扬44安徽大学面向移动社交平台的安全隐秘通信系统汤锐45电子科技大学基于步态生物特征的移动设备身份认证系统李萌46北京工业大学面向3D 高清数字影像的鲁棒隐水印技术与应用张诗阳47解放军信息工程大学基于虚拟化技术的多核安全防护系统设计与实现马陈城48武汉大学基于Docker 的可信容器张雨菡49电子科技大学基于ZigBee的无线体域网安全与隐私系统徐立辰50西安交通大学基于强制访问控制模型的多域滕岩松51中国人民大学针对UXSSAndroid 安全操作系统漏洞攻击的防御机制余霞玉52电子科技大学基于触摸特征模型的手机隐私保护系统王鹏飞53云南大学Php 源码漏洞自动化审计系统崇瑞54北京邮电大学基于android 的恶意附加程序静态检测系统罗擘55海军工程大学基于NFC的智能家庭识别认证管理系统薛飞56解放军信息工程大学基于自主设计密码算法多功能电子保密柜秦岭57中国人民大学基于三维码隐私增强的票务认证系统陈鹏58解放军重庆通信学院手机防丢失数据防护系统张笋59山东大学基于二维码扫描的快递安全签收系统李琨60武汉大学特定暴恐标识的快速识别系统郑维曼61北京交通大学基于Android 的Wi-Fi 防护系统杨璐62天津理工大学基于大数据网络流量的用户行为监控与预警张一楠63武警警官学院基于超分辨率重建的人脸识别身份认证系统陈朝勇64解放军重庆通信学院深蓝精灵--基于Android 手机蓝牙的磁盘分区加密于洋65合肥工业大学社交网络中图像的隐私决策推荐系统戴立66陕西理工学院基于汉字笔画的验证码生成技术柏雄67北京电子科技学院基于智能家居的身份认证技术任依宁68上海交通大学安卓平台的基于行为指纹的安全认证程峰69华中科技大学具有低泄漏和物理删除能力的可搜索加密云存储系统贺双洪70东北大学基于软TCM的安卓系统可信认证机制王思涵71杭州师范大学面向云存储的数据安全共享系统陈彤72解放军信息工程大学SSL 协议脆弱性挖掘平台钟国仁73上海交通大学基于深度学习的恶意软件检测系统徐凯翼74电子科技大学基于openwrt 实现信息碎片化的安全云存储平台钟华松75武汉大学基于移动终端的群智感知大数据公共安全搜索识别系统张浩天76山东大学完美钱包——数字货币移动支付系统刘婧77海军工程大学基于多因素认证的安全移动支付方案设计陈瑞滢78东北大学智能手机用户的位置隐私保护赵思佳79西南石油大学基于云计算的安全交流协作系统李祥80四川大学隐私泄露风险评估系统郭蕴哲81海军工程大学M2M网络无线节点位置保护系统黄仁季82四川大学基于android 的反邮箱劫持系统祁旭翔83电子科技大学基于图像纹理特征掌纹识别技术的私密信息保险箱王世豪84成都学院无证书公钥密码技术在基于RFID的 EPCglobal中间件的应用与实李中权85安徽大学基于Android 的可信音频通信系统陈火彬86北京信息科技大学基于多生物特征融合与识别的身份认证系统赵思捷87东北大学基于公钥密码学的双因子身份认证系统魏来文88湘潭大学跨媒体关联分析展示平台汤陈蕾89海军航空工程学院基于FPGA加密的水下蓝绿激光安全通信装置石松桦90解放军信息工程大学基于网络流量的威胁态势感知系统徐梦龙91哈尔滨工业大学(威海)基于网页信息的仿冒网站主动探测与验证系统邹新一92合肥工业大学云藏:基于互联网图片传播的个人隐私数据保护系统肖志伟93湖北警官学院基于Android 移动设备智能安全管理系统唐诗文94甘肃政法学院文件堡垒系统的设计周超95四川大学基于动态代码加密的实名上网拨号客户端黄泽源96海军航空工程学院融合SDN的网络异常流量检测系统设计杨望97中南大学基于量子密码的点对点浏览器加密插件蔡明璐98南京理工大学基于云的智能手机安全防护系统刘久锋99北京邮电大学智能指纹识别汽车遥控器系统丛福泽100西北工业大学基于动态口令的用户访问控制系统冉青云101常熟理工学院面向二维码WEB应用的安全管理系统赵周宇102解放军西安通信学院基于安卓操作系统的智能语音防骗助手王泽宇103华中科技大学漏洞威胁等级的细粒度评价及可视化黄丹妮104常熟理工学院PassCapsule-基于云同步的跨平台密码管理系统邵建勇105海军航空工程学院基于硬件平台的病毒隔离器李昕锴106沈阳工业大学面向云存储的秘钥策略机制基于属性的加密系统庚振源107大连海事大学基于android 平台的物流收发身份认证系统谷悦鹏108山西大学商务学院基于指纹识别和动态密码的多重身份认证系统设计和实现张大路109湖北大学基于移动设备的高安全性验证系统潘雨薇110华中科技大学虚拟机间的安全网络通信方亮111解放军电子工程学院可信USB外设通用解决方案设计与实现赵俊阳112上海交通大学基于云平台的UEFI固件恶意代码防范系统米鹏飞113安徽大学基于零知识证明和图像识别的认证系统陈雷114广西大学图像化不良信息监管系统彭帆115中国民航大学基于电量分析的恶意软件检测(Android)王莹116海军工程大学基于OpenStack的云灾备服务刘远志117国防科学技术大学结合地理信息的网络安全态势可视分析系统艾玉明118北京工业大学SDN网络中的安全实现刁子朋119武汉大学基于Android 抢占式攻击的可信UI 工具孙洵120海军航空工程学院轻量级双向认证的无线传感器网络安全通信设计与实现王殿勋121解放军西安通信学院变色龙 基于操作系统跳变的反扫描系统王浩122福建师范大学个人智能通讯识别系统黄灿滨123东北大学电子商务中基于二维码的商品真实性验证系统赵英南124甘肃政法学院基于android 智能手机的照片本源性认证技术任成强125解放军信息工程大学反钓卫士文攀一等奖一等奖一等奖一等奖一等奖一等奖一等奖一等奖一等奖一等奖一等奖一等奖一等奖一等奖一等奖一等奖一等奖一等奖一等奖一等奖一等奖一等奖一等奖一等奖一等奖一等奖一等奖一等奖一等奖二等奖二等奖二等奖二等奖二等奖二等奖二等奖二等奖二等奖二等奖二等奖二等奖二等奖二等奖二等奖二等奖二等奖二等奖二等奖二等奖二等奖二等奖二等奖二等奖二等奖二等奖二等奖二等奖二等奖二等奖二等奖二等奖二等奖二等奖二等奖二等奖二等奖二等奖二等奖二等奖二等奖二等奖二等奖二等奖二等奖二等奖二等奖二等奖二等奖二等奖三等奖三等奖三等奖三等奖三等奖三等奖三等奖三等奖三等奖三等奖三等奖三等奖三等奖三等奖三等奖三等奖三等奖三等奖三等奖三等奖三等奖三等奖三等奖三等奖三等奖三等奖三等奖三等奖三等奖三等奖三等奖三等奖三等奖三等奖三等奖三等奖三等奖三等奖三等奖三等奖三等奖三等奖三等奖三等奖三等奖。

全国大学生信息安全竞赛

全国大学生信息安全竞赛

信息安全是当今社会发展中的一个重要议题,随着互联网技术的不断发展,信

息安全问题也日益凸显。

为了提高大学生的信息安全意识和技能,促进信息安全教育的深入开展,全国大学生信息安全竞赛应运而生。

本次竞赛旨在激发大学生对信息安全的兴趣,提高他们的信息安全意识,培养

他们的信息安全技能,推动信息安全教育的深入开展。

竞赛内容涵盖信息安全的基本概念、网络安全、数据加密、网络攻防等多个方面,旨在全面提升大学生的信息安全素养。

作为参赛者,首先要具备扎实的信息安全基础知识。

对于信息安全的基本概念、网络安全的基本原理、数据加密的基本方法等都需要有一定的了解和掌握。

只有打好基础,才能在竞赛中游刃有余地解决问题。

其次,参赛者需要具备一定的实践能力。

信息安全不仅仅是理论知识,更需要

在实际操作中得以应用。

参赛者需要具备一定的网络安全攻防能力,能够分析和应对各种网络攻击,保护自己和他人的信息安全。

此外,团队合作能力也是本次竞赛的重要考量因素。

信息安全工作往往需要团

队协作,参赛者需要具备良好的团队合作精神,能够与队友密切配合,共同应对各种挑战。

综上所述,全国大学生信息安全竞赛旨在通过竞赛的形式,提高大学生的信息

安全意识和技能,培养他们的信息安全素养,推动信息安全教育的深入开展。

作为参赛者,需要具备扎实的信息安全基础知识,一定的实践能力,以及良好的团队合作精神。

希望广大大学生积极参与,共同促进信息安全事业的发展。

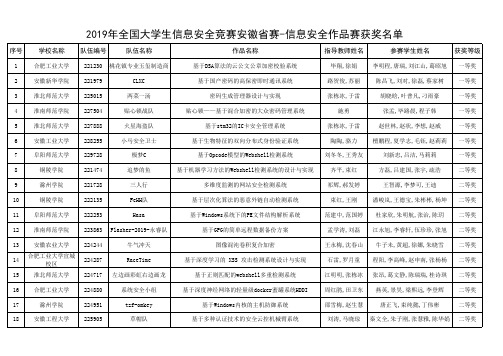

11-2019年全国大学生信息安全竞赛安徽省赛获奖名单

CLXC

基于国产密码的高保密即时通讯系统

路贺俊,苏丽 陈昌飞,刘对,徐磊,蔡家树 一等奖

3

淮北师范大学 225015

两菜一汤

密码生成管理器设计与实现

张栋冰,于雷

胡晓晗,叶普凡,刁雨豪

一等奖

4

淮南师范学院 227504

贴心锁战队

贴心锁——基于混合加密的大众密码管理系统

施勇

张孟,毕路晨,程子韩

一等奖

5

淮北师范大学 227888

束红,王刚 潘峻岚,王德宝,朱彬彬,杨坤 二等奖

11 阜阳师范大学 222253

Hasa

基于Windows系统下的PE文件结构解析系统

范建中,范国婷 杜家欣,朱明航,张治,陈玥 二等奖

12 淮南师范学院 223863 Flasher-2019-永睿队

基于GPG的简单远程数据备份方案

孟学涛,刘磊 江永旭,李睿轩,伍珍珍,张旭 二等奖

刘新忠,吕洁,马莉莉

一等奖

8

铜陵学院

221474

追梦的鱼

基于机器学习方法的Webshell检测系统的设计与实现

齐平,束红

方磊,吕建国,张宇,疏浩

二等奖

9

滁州学院

221728

三人行

多维度监测的网站安全检测系统

祁辉,郝发婷

王智源,李梦可,王迪

二等奖

10

铜陵学院

222135

FeHH队

基于层次化算法的恶意外链自动检测系统

基于多重加密技术的云保险库系统

侯勇,姚保峰 韩高峰,越缙 邵雪梅,祁辉

李晴雨,张冠一,余杨龙 吴金锁,杜一品

鲍旌,李娜,郑飞翔

三等奖 三等奖 三等奖

36 阜阳师范大学 227710

2012年全国竞赛信息安全技术专题邀请赛获奖名单-2012年电子设计大赛资料

1SOFT北京航空航天大学基于硬件指纹的密码生成系统金天彦晓宇,李胜曦,白璐一等奖2TI北京航空航天大学侧信道攻击、防御和测评系统金天冯伯昂,黄羚,闫桂勋一等奖3SOFT北京理工大学基于硬件虚拟化的网络通信监测系统高平贾丛飞,韦伟,王帅一等奖4TI北京理工大学基于OCF-Linux的实时透明加密解密及云端文件管理系统高平何兴平,闫森,梁晓昀一等奖5SOFT上海交通大学基于网络特征的恶意代码自动分析平台邹福泰白巍,贺宇轩,潘道欣一等奖6XiLinx上海交通大学基于隐蔽信道检测的内网安控制系统宦飞赖骏尧,许可,张文迪一等奖7XiLinx天津大学基于FPGA的人脸识别身份认证系统陈为刚谢雪,赵亚洲,李静南一等奖8SOFT武汉大学基于android的智能手机主动防护系统彭国军邵玉如,李晶雯,肖云倡一等奖9SOFT西安电子科技大学免疫网络系统胡建伟吴一蔚,段瑾,马茗一等奖10TI西安电子科技大学基于无线信道物理层特性的加密传输系统郭万里黄橙,赵楠,郭开泰一等奖11XiLinx西安电子科技大学基于Tate对的无线医疗匿名监护系统朱辉邵杰,王娟,吴昊一等奖1XiLinx北京航空航天大学基于超声波的空潜安全通信系统金天孙超,宋晨光,曲欣茹二等奖2TI北京交通大学基于生物特征认证的安全支付系统王升辉刘明桦,张宸鸣,马晓璇二等奖3XiLinx北京交通大学基于FPGA远程可重配置的云存储安全张志飞赵刘佳,郑杰,许华婷二等奖4SOFT北京邮电大学基于云存储的远程集中式企业数据保护系统崔宝江何珊珊,黄强,王芃森二等奖5SOFT东南大学网络语音碎片散射安全通信及原型系统宋宇波朱文远,顾实宜,邱林峥二等奖6SOFT桂林电子科技大学远程端挂马检测系统刘忆宁颜聪,周永华,杨阳二等奖7XiLinx国防科技大学防失密安全终端张权李中仁,白天,张兴二等奖8TI解放军信息工程大学区域可控制无线通信系统朱义君蔡恒斌,杨宇,郭宇琦二等奖9TI南京大学S2VIDEO移动社交视频分享系统王健杜红阳,高晖,葛浩二等奖10XiLinx南京大学基于高帧视频信息隐藏技术袁杰陈锡显,顾鹏,郭夏玮二等奖11SOFT山东大学基于机器学习的非常态网络流量实时检测系统刘磊秦郑阳,宋丹,徐小程二等奖12SOFT上海交通大学MWACS恶意网站分析捕获系统王轶骏陆吉辉,姜望成,邵嘉炜二等奖13TI上海交通大学主动智能视频监控系统黄征蔡韬,汪晟骢,李奇二等奖14SOFT四川大学基于身份特征的零存储身份认证系统刘嘉勇王永恒,石刘洋,邓莅川二等奖15SOFT同济大学基于手机动态密码的电脑使用权限管理系统程久军杨阳,赵子豪,胡长武二等奖16XiLinx同济大学基于网络编码的同构HASH抗污染攻击系统程久军侯群磊,陈福臻,吴胤骏二等奖17SOFT武汉大学基于DIFC的可信虚拟机环境构建严飞唐敬亚,熊胜超,胡文奕二等奖18SOFT西安电子科技大学网络隐身系统张卫东张子兼,朱利军,高小青二等奖19TI中山大学智能视频安全监控系统卢伟黄嘉斌,许国斌,陀得意二等奖1SOFT北京交通大学基于PTM的可信虚拟平台张大伟于晓雪,马红霞,杨国忠三等奖2SOFT北京科技大学基于rijndael的影像隐写加密系统姚琳,陈红松周雅慧,刘理博,王蕾三等奖3SOFT北京理工大学基于数据流智能分析的内嵌式多层XSS Guaedian防护系统苏京霞叶子石,闫梓祯,王昕三等奖4SOFT北京邮电大学基于Tcp Stream分析的网络进程连接监控系统崔宝江张小奕,靳梦泽,古恒三等奖5TI北京邮电大学基于居民身份证与人脸特征的双因素身份识别系统崔宝江王焕骁,卢琼,杨守仁三等奖6XiLinx北京邮电大学基于可信认证和信息加密的智能家居系统崔宝江邢亮,王骥腾,黄宇晴三等奖7XiLinx大连理工大学基于NEXYS-3的RSA算法实现文件加解密王开宇厉超达,袭萌萌,周煜迪三等奖8SOFT电子科技大学基于引导伪装的anti-bootkit程序陈学英秦皓,杨文玉,曹珩三等奖9XiLinx电子科技大学基于击键习惯自学习的身份识别系统许都刘末洋,周末,杨慧然三等奖10XiLinx东北大学基于FPGA的网络行为记录系统王明全王艳召,张壬申,杨启会三等奖11SOFT东南大学GSM移动通信安全监测系统宋宇波朱筱赟,谭杭波,张皓月三等奖12TI东南大学基于触摸认知的门禁系统宋宇波王有东,王国鹏,蓝骥三等奖13SOFT国防科技大学安全加固的蓝牙即使信息交换系统夏戈明贾周阳,谢宗生,成朝勃三等奖14TI国防科技大学自主安全便携存储设备的设计与实现赵文涛刘雍,朱莉珏,邬会军三等奖15SOFT杭州电子科技大学HDUSec-移动智能终端安全通话系统张帆周雷雷,于东壮,朱宇彬三等奖16SOFT杭州电子科技大学基于笔迹验证的透明文件加解密系统吴震东吴姜苇,李昌志,高鑫三等奖17XiLinx杭州电子科技大学HDUSec-安全隔离网闸王小军王华,蔡云龙,易际胜三等奖18SOFT华北电力大学基于云计算的智能电网数据存储安全的设计与实现张少敏仇晶,张和琳,林雄三等奖19SOFT华中科技大学基于多因素认证的声纹保密实时语音通信系统钟国辉徐峥,梁嘉骏,周朝进三等奖20TI华中科技大学多方式实验室认证系统肖看何家乐,王明亮,林军三等奖21XiLinx华中科技大学自适应多级别身份认证系统王贞炎李杨,常俊峰,罗广镇三等奖22SOFT解放军空军工程大学基于数据漂移的动态云安全存储系统王晓东常沙,贾俊,杨成臻三等奖23SOFT解放军空军工程大学基于文档透明存储的徐怒安全环境陈超赵绪,罗承昆,崔啸三等奖24XiLinx解放军信息工程大学safe engine-可重构高速网络信息模式匹配引擎单征杨鑫,龚乔宜,张扬清三等奖25SOFT南京邮电大学火眼金睛-恶意无线钓鱼接入点的检测技术陈伟孙明阳,蔡震寰,叶翰嘉三等奖26TI南京邮电大学基于UBIFS的文件自粉碎技术研究与实现杨一涛申璐迪,乔安然,傅寒峰三等奖27XiLinx南开大学基于噪声引导的二维超混沌身份认证系统的FPGA实现李涛刘保成,李文哲,李传军三等奖28SOFT四川大学网络图片鉴别与溯源系统刘亮郝晨曦,刘尚奇,胡平三等奖29TI四川大学基于Android的多因子身份认证及加密系统李智王艺涵,傅雪梅,王文浩三等奖30XiLinx四川大学LED白光保密数据传输系统李智罗里,史慧萍,冯云勃三等奖31SOFT天津大学基于PC平台的android安全评估系统金志刚刘志勇,姚贵丹,黄港膑三等奖32TI天津大学基于射频识别技术的移动支付系统马永涛马驰,陆鸣,郭龙华三等奖33TI同济大学语音信息安全系统程久军郭栋,林晓明,鄢晨丹三等奖34TI武汉大学面向泄密追踪的数字水印在线嵌入系统胡瑞敏常迪,林霞,吴越三等奖35XiLinx武汉大学基于PUF技术的硬件木马检测系统唐明杨建康,陈彦昊,孙伟晋三等奖36SOFT西安交通大学基于动态密钥的智能电网zigBee无线通信加密系统刘烃刘杨,毛亚珊,刘敏三等奖37SOFT西安邮电学院基于Android的移动终端安全及取证系统浩明高家升,南玉哲,牛晨三等奖38XiLinx西安邮电学院深度包检测技术的研究与FPGA设计杜慧敏张宽哲,王辉,韩玉青三等奖39TI浙江大学月球车远程图像加密传输系统马洪庆毛宇毅,李顺斌,汪恒智三等奖40SOFT中山大学基于可信计算的进程完整性度量监视器蔡国杨郭昂,王秉楠,翁时涛三等奖41SOFT重庆大学基于语义的网络舆情监控与分析系统桑军王志伟,黄攀,刘锐三等奖42TI重庆大学基于TI的抗DDOS防御系统设计王毅冯先,邓艺娜,王婷三等奖43XiLinx重庆大学基于FPGA平台的自适应IPS设计黄杨帆冯海龙,李乾,吴锦三等奖。

2015学科竞赛获奖统计表

电信院

全国三等奖

1

电信院

第十四届全国大学生机器人大赛 ROBOMASTERS

全国一等奖

1

电信院 四川省大学生ROBOMASTERS机器人大赛

四川省一等奖

1

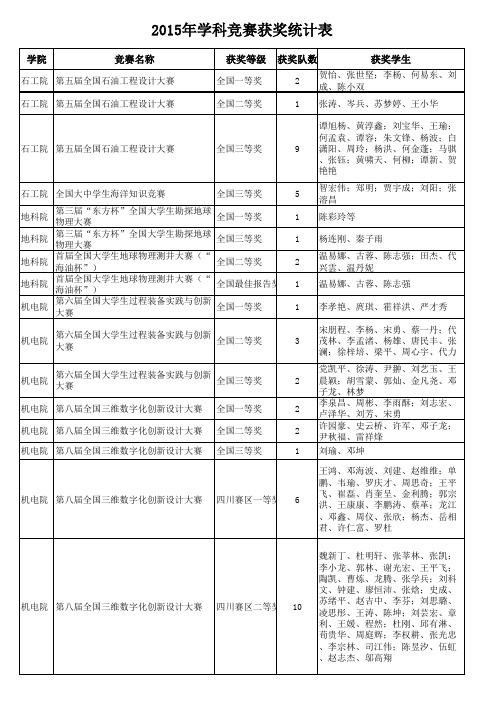

2015年学科竞赛获奖统计表

学院 竞赛名称 获奖等级 获奖队数 获奖学生

周辉、冉华英、蒲灵、李欢、吴潜 能;梁斐珂、李冰、丁煜瀚、金星 、孔婷;王宇、郭昌湖、杨惟翔、 张维洪、蔡志东 代唯、刘继元、杨维祥、张维洪、 魏子兵 陈婉鹃;丁煜瀚;郭昌湖 赵艳爽 蒋帅虎 陈婉鹃;杨磊 刘开强 徐靖、熊程、王泽明 唐军英 黎斌华、林锐、王为、陈定坤 黎斌华;林锐;王为;陈定坤;陈 金凤 钟鹏、张源;冯宇、张雲华;冯宇 、张雲华 钟鹏、黄本相 钟鹏;张源;冯宇;张雲华;黄本 相 贾文军;杨和平;唐颖;周婉卓; 朱俊璇 王珏琳;李芸;贺诗杰;曹飞;高 星蓉 杨贵诚、吴爽、李进、周鹏、谢波 、刘昭生、唐涛、闫斌;杨贵诚、 吴爽、李进、周鹏、谢波、刘昭生 、唐涛、闫斌;杨贵诚、吴爽、李 进、周鹏、谢波、刘昭生、唐涛、 闫斌 任浩、郭阳、刘益华;吴浩、杨茗 芳、党正阳;张路、杨丰祥、赵俊 炎;吴成、涂洪辉、陈晓双;贺宇 廷、巨鑫、乔岩 唐瑞、李兆雪、彭凯巍;李冰、卿 乐英、张汉卿;杨勇、罗鹏、靳建 平 杨丰祥、樊恒材、张家丽 邓红霞、冉玮、谭兵;廖义强、邓 雪昭、张学玲;董文燕、喻涛、王 霜;宋峙潮、贺宇廷、巨鑫 卿乐英、李兵、张汉卿;杜琴、龙 婷、杨淏

2015年学科竞赛获奖统计表

学院 竞赛名称 获奖等级

全国一等奖 全国二等奖

获奖队数

2 1

获奖学生

贺怡、张世坚;李杨、何易东、刘 成、陈小双 张涛、岑兵、苏梦婷、王小华 谭旭杨、黄淳鑫;刘宝华、王瑜; 何孟袁、谭容;朱文锋、杨波;白 潇阳、周玲;杨洪、何金蓬;马骐 、张钰;黄啸天、何柳;谭新、贺 艳艳 智宏伟;郑明;贾宇成;刘阳;张 溶昌 陈彩玲等 杨连刚、秦子雨 温易娜、古蓉、陈志强;田杰、代 兴雲、温丹妮 温易娜、古蓉、陈志强 李孝艳、庹琪、霍祥洪、严才秀 宋朋程、李杨、宋勇、蔡一丹;代 茂林、李孟渚、杨雄、唐民丰、张 澜;徐梓培、梁平、周心宇、代力 党凯平、徐涛、尹翀、刘艺玉、王 晨颖;胡雪蒙、郭灿、金凡尧、邓 子龙、林梦 李泉昌、周彬、李雨酥;刘志宏、 卢泽华、刘芳、宋勇 许园豪、史云桥、许军、邓子龙; 尹秋福、雷祥烽 刘瑜、邓坤 王鸿、邓海波、刘建、赵维维;单 鹏、韦瑜、罗庆才、周思奇;王平 飞、崔磊、肖奎呈、金利腾;郭宗 洪、王康康、李鹏涛、蔡革;龙江 、邓鑫、周仪、张欣;杨杰、岳相 君、许仁富、罗杜 魏新丁、杜明轩、张莘林、张凯; 李小龙、郭林、谢光宏、王平飞; 陶凯、曹炼、龙腾、张学兵;刘科 文、钟建、廖恒沛、张焓;史成、 苏绪平、赵吉中、李芬;刘思璐、 凌思彤、王涛、陈坤;刘芸宏、章 利、王媛、程然;杜刚、邱有淋、 荀贵华、周庭辉;李权耕、张光忠 、李宗林、司江伟;陈昱汐、伍虹 、赵志杰、邬高翔

信息安全大赛2011年获奖作品

戴乐育

基于网络语音通信的隐蔽信息传输系统

解放军重庆通信学院

白晨曦

iSeeu-网络痕迹搜集与分析系统

四川大学

贺嶂霖

面向空气信道传播的实时水印嵌入系统

武汉大学

赵砚彬

基于云计算的网络虚拟磁盘系统

武汉大学

李彤

基于云计算的网络舆情监测系统

中国民航大学

傅翌伟

二等奖名单

作品题目

学校

队长

基于压缩图像的加密信息传输和密钥分发系统

解放军信息工程大学

李赛

基于“心跳”行为分析的木马检测系统

解放军信息工程大学

丁世昌

RISC处理器密码专用指令研究与设计

解放军信息工程大学

李博

基于USB设备的认证机制及安全防护系统

南京邮电大学

王志威

基于移动设备的隐私数据安全访问控制

上海交通大学

张泽清

基于按键输入的保密动态输入系统

同济大学

郭栋

基于群密钥协商协议安全机制的会议系统

北京理工大学

王天文

面向VoIP流平台的信息隐藏系统VISOR

国防科技大学

徐尔茨

基于U-Key的软件授权保护系统

国防科技大学

欧阳雪

移动存储安全控制器

解放军信息工程大学

杨昌盛

基于标记的3G移动办公安全接入系统

解放军信息工程大学

雷程

基于硬件虚拟化的进程检测系统

解放军信息工程大学

孙晓明

基于指纹认证的物联网智能远程安全控制系统

魏川博

一种新型隐秘访问系统

西安电子科技大学

麻凯

三等奖名单

作品题目

学校

组长

大学生信息安全调查报告(精选7篇)

大学生信息安全调查报告大学生信息安全调查报告(精选7篇)当不太了解,又想弄清某一情况或事件时,我们需要开展调查工作,我们在调查结束后还需要完成调查报告。

一起来参考调查报告是怎么写的吧,下面是小编为大家收集的大学生信息安全调查报告(精选7篇),供大家参考借鉴,希望可以帮助到有需要的朋友。

大学生信息安全调查报告1接县教育局及我镇中心学校的通知,我校领导非常重视,迅速按《镇雄县教育局关于加强网络信息安全的通知》对我校教育信息、远程教育项目设施进行安全检查,从校长到分管领导团结协作,把搞好我校教育信息、远程教育项目管理及信息安全当做大事来抓。

为了规范我校远程教育项目设施、计算机教室、多媒体教室的安全管理工作,保证系统的安全,我校成立了安全组织机构,健全了各项安全管理制度,严格了备案制度,强化各项电教设备的使用管理,营造出了一个安全使用远程教育项目设施的校园环境。

下面将自查情况汇报如下:一、加强领导,成立了网络、信息安全工作领导小组,做到分工明确,责任到人。

为进一步加强我校远程教育项目设施的管理工作,我校成立由校长领导负责的、专业技术人员组成的计算机信息安全领导小组和工作小组,成员名单如下:组长:校长副组长:副校长、学校电教管理员成员:各班班主任分工与各自的职责如下:校长长为我校远程教育项目设施安全工作第一责任人,全面负责远程教育项目设施的信息安全管理工作。

学校电教管理员负责我校远程教育项目设施的信息安全管理工作的日常事务,上级教育主管部门发布的信息、文件的接收工作及网络维护和日常技术管理工作。

二、进一步完善学校信息安全制度,确保远程教育项目设施工作有章可循,健全各项安全管理制度。

我校远程教育项目设施的服务对象主要是校内的教师、学生。

为保证学校计算机局域网网络的正常运行与健康发展,加强对计算机的管理,规范学校教师、学生使用行为,我校根据上级部门的有关规定,制定出了适合我校的《AA中学远程教育设施安全管理办法》,同时建立了《AA中学计算机教室和教师办公用机上网登记和日志留存制度》、《上网信息监控巡视制度》、《多媒体教室使用制度》等相关制度。

2015年全国信息技术应用水平大赛

10

王美芳

赣南师范学院

范莉莉谢晓春

二等奖

C语言程序设计

11

李 俊

赣南师范学院

朱隆尹蓝立毅

二等奖

C语言程序设计

12

王 俊

赣南师范学院

何显文朱隆尹

二等奖

C语言程序设计

13

李 舒

赣南师范学院

程小扬何显文

二等奖

C语言程序设计

14

洪青青

赣州技师学院

林九平吴 磊

二等奖

C语言程序设计

15

王 淳

华东交大理工学院(电信分院)

周 谊唐亮洁

二等奖

office办公自动化高级应用

139

王小清

江西工业工程职业技术学院

余 毅刘志宏

二等奖

office办公自动化高级应用

140

封淇文

江西工业工程职业技术学院

周杨萍邹华福

二等奖

office办公自动化高级应用

141

涂旻怡

江西科技师范大学

刘建兰万佩真

二等奖

office办公自动化高级应用

142

李艳玲

三等奖

C语言程序设计

49

章玮旭

江西科技师范大学

曾纯青

三等奖

C语言程序设计

50

杨金智

江西科技师范大学

郑睿颖

三等奖

C语言程序设计

51

魏嘉伟

江西科技学院

佘学兵苏 昭

三等奖

C语言程序设计

52

陈建平

江西理工大学应用科学学院

许卫兵

三等奖

C语言程序设计

53

刘文军

江西外语外贸职业学院

- 1、下载文档前请自行甄别文档内容的完整性,平台不提供额外的编辑、内容补充、找答案等附加服务。

- 2、"仅部分预览"的文档,不可在线预览部分如存在完整性等问题,可反馈申请退款(可完整预览的文档不适用该条件!)。

- 3、如文档侵犯您的权益,请联系客服反馈,我们会尽快为您处理(人工客服工作时间:9:00-18:30)。

2015年全国大学生信息安全竞赛作品报告作品名称:Wi-Fi反钓卫士——基于Android平台的Wi-Fi安全检测软件电子邮箱:提交日期:2015年7月31日填写说明1. 所有参赛项目必须为一个基本完整的设计。

作品报告书旨在能够清晰准确地阐述(或图示)该参赛队的参赛项目(或方案)。

2. 作品报告采用A4纸撰写。

除标题外,所有内容必需为宋体、小四号字、1.5倍行距。

3. 作品报告中各项目说明文字部分仅供参考,作品报告书撰写完毕后,请删除所有说明文字。

(本页不删除)4. 作品报告模板里已经列的内容仅供参考,作者也可以多加内容。

目录1.摘要2.作品概述a)背景分析b)相关工作c)特色间接3.作品设计与实现a)技术方案b)软件设计c)系统流程d)模块功能实现4.作品测试分析5.总结6.参考文献摘要随着Wi-Fi技术的普遍使用,Wi-Fi安全形势日益严峻。

在免费Wi-Fi提供便捷上网的同时,“钓鱼Wi-Fi”时刻威胁着用户的隐私信息安全和财产安全。

针对免费Wi-Fi的主要安全风险——“钓鱼Wi-Fi”问题进行防范,其重点在于提高用户的Wi-Fi连接安全意识,通过在用户Wi-Fi连接时评估Wi-Fi安全性以识别“钓鱼Wi-Fi”,并提醒用户,避免连接“钓鱼Wi-Fi”,从而避免隐私泄露和经济损失的发生。

该软件是一款主要针对Wi-Fi安全问题,对接入的网络做出安全检测的手机应用。

该应用是基于安卓平台下开发,做到对网络环境信息进行识别,并对其做特征检测;同时对所在Wi-Fi网络进行主动探测例如路由跟踪等,通过测量数据包在网络中处理和响应结果获知网络状态;将获取的数据提交到云端,对所连接的Wi-Fi网络安全进行评估,对于可能存在风险的Wi-Fi提交危险警告给用户进行最终决断。

本文在对“钓鱼Wi-Fi”的命名特征、网络环境、安全性等进行分析的基础上,提出基于多特征识别技术和多特征交叉检测的Wi-Fi安全性评估方法,以下是实现内容。

本作品的测试结果,突出效果。

关键词:Wi-Fi安全;第一章作品概述1.1 背景分析1.1.1 国内移动终端的发展现状2011年初数据显示,仅正式上市两年的操作系统Android以其极大优势,发展空间更胜一筹,超越称霸十年的塞班系统,使之跃居全球最受欢迎的智能手机平台。

现在,Android系统不但应用于智能手机,也在平板电脑市场急速扩张。

业界预计,到今年底时,中国将拥有5亿智能手机用户.1.1.2 移动互联网时代的Wi-Fi安全威胁随着移动互联网在近几年的飞速发展,WIFI已成为商家、家庭、单位不可或缺的一部分。

随着通过移动互联网访问的应用越来越多、愈发便捷,在各种利益的驱使下,不法分子们开始逐渐将作恶手段升级并转移至其他阵地,移动互联网逐渐成为信息安全的重灾区。

根据调查报告显示:在Android用户中有49.75%的人会使用Wi-Fi联网,但仅有49.14%的人会关注安全问题。

而在如今移动应用火热的背景下,用户的各种上网账号、网银密码、隐私文件等私密数据,都会通过这一陷阱而被黑客截获,那么之后所造成的影响及损失,将是不可估量的。

1.1.3 WiFi安全防护的缺乏从今年3.15WiFi安全威胁曝光至今,可以说这些威胁仍然充斥在整个网络中,但是相关安全软件公司却罕有涉及这一领域,关注的重心依旧停留在对电脑等大型用户机上,这就使得市场上对手机用户的WiFi安全防护一直是一个薄弱环节。

1.2 相关工作1.2.1 对其它WiFi安全软件信息收集WiFi安全助手:该软件仅仅对WiFi是否连接给出一个提示。

提供可信WiFi热点,但是只有一些类似CMCC等知名WiFi,但是对于一些极强伪造性的钓鱼WiFi来说,不具备任何识别能力。

360手机助手这是构建一个类似VPN通道技术,利用隧道技术对信息进行加密传输,但是并不提供对WiFi安全检测的功能。

百度卫士V6.7.0百度卫士没有提供任何关于WiFi的安全功能WiFi管家该软件也不提供任何WiFi安全检测功能。

以上是我目前找到的安卓平台下的一些涉及WiFi的安全软件,可以看见,无论是否存在安全检测的功能,他们都不会告知用户如何确保WiFi安全,甚至一些安全软件都没有提供对手机WiFi安全的防护。

但是时下WiFi的安全问题又亟待解决,我们便提出了针对WiFi安全开发一款基于安卓平台的WiFi防护软件。

1.2.2 异常Wi-Fi表现要对WiFi安全进行有效防护,就要先了解其危险WiFi的情况。

因此,根据现阶段针对WiFi的恶意攻击,我们大致可以将其归为两类:人为主动构造危险WiFi、安全的WiFi网络环境中存在用户恶意对他人攻击。

而部分危险WiFi可以根据用户接入WiFi后的一些行为表现特征可以判断出网络中可能存在威胁。

这些危险特征在用户接入时主要具体表现在以下几个方面:1、异常跳转未知网页2、不提供数据交互服务3、DNS异常1.2.2 Wi-Fi异常检测上述几类都是在用户前台可视界面中可以直观显现出来的,但是,现阶段钓鱼WiFi的构造越来越复杂,也愈加接近正常WiFi,这些无疑使检测出异常的难度大大增加。

我们根据所学理论并结合借鉴现阶段一些已存在的电脑WiFi检测软件,我们计划将从以下几个方面入手对WiFi进行判断:1、WiFi的热点信息2、DNS信息3、ARP检测4、网络中其它用户状态但是这些单一的侦测特征的结果往往不能够有效结合体现出WiFi的安全性,因此就需要人为统计计算,所以,提出使用贝叶斯网络对各项特征类计算得出最终的安全概率。

1.3 特色简介1.3.1 侧重考虑用户被其它用户主动攻击时下WiFi安全的检测软件对用户所在的网络环境检测大都止步于WiFi热点信息以及网关服务器异常判断,可以说绝大部分忽略了对其它接入用户行为的检测,而我们会对其它用户行为检测,将WiFi环境中存在Kali主机、存在网卡开启混杂模式主机、发生ARP攻击都将其纳入对WiFi安全性的判断规则。

1.3.2 一种基于贝叶斯网络的Wi-Fi安全检测方案钓鱼Wi-Fi的构造往往比较复杂,一般会同时采用多重迷惑手段,建立十分接近于真实网络的Wi-Fi环境,仅仅基于本地的安全检测识别的内容有限。

本软件将采用基于贝叶斯网络的Wi-Fi安全检测方案,手机只要收集必要的数据,进行简单整合之后,交给贝叶斯网络处理即可得到结果。

在云端,我们将采集大量Wi-Fi相关安全数据,通过机器学习,建立一个Wi-Fi安全识别库。

应用这一个安全识别库,利用贝叶斯算法将手机上传的数据进行计算,得出对手机所连接Wi-Fi的安全评估结果,将结果返还给用户。

第二章作品设计与实现2.1 技术方案针对用户可能面临的两大类WiFi安全威胁,我们提出了个工作系统,主要完成对WiFi信息的收集以及对用户的告警,实现对接收的信息分析判断并回执结果。

2.1.1 被动信息获取1、WiFi热点信息获取调用系统函数,获取SSID、IP、加密方式信息。

将这三个信息上传贝叶斯网络。

2、ARP流量统计我们将手机一定时间内收到的包过滤,得到只有ARP包的流量数据。

根据ARP流量数据判断这个时间内收到的ARP包的个数,将数量上传至贝叶斯网络。

2.1.2 主动探测网络1、DNS信息获取首先让手机对某一知名域名发出请求,通过服务器将解析回一个IP地址之后我们获取IP地址后直接将解析回的IP地址上传至贝叶斯网络2、路由信息获取自主构建traceroute函数,主动ping某一地址,不需要把整个路由表都录下来,仅仅只需要第一跳的IP地址信息。

因此我们获取到第一跳IP地址后将信息上传贝叶斯网络。

3、主动探测网络中渗透攻击主机渗透主机通常会固定打开一些特定的端口,而在无法准确获取整个网络拓扑时,这些特定端口开启与否就是我们对主机类型的判断,我们向外广播探测包,根据回复的GTL字段判断是否存在Linux主机,同时对端口进行探测,等待一定时间,根据收到的回应包来判断是否存在渗透攻击主机,并将信息传至贝叶斯网络。

4、主动探测网络中开启混杂模式网卡的主机对于存在开着混杂模式网卡的主机的判断,同样是构建特殊的探测包,由于混杂模式会让所有包通过硬件过滤器,所有反应都是内核完成,因此,我们广播探测包,根据回应回来的消息判断是否存在混杂模式网卡的主机2.1.3 安全概率计算对用户的信息整理统计计算安全概率,我们决定使用贝叶斯网络。

有八项类:SSID、IP、加密方式、路由信息、DNS信息、ARP流量统计、Kali 主机判断、混杂模式主机判断。

这八大类去利用大量数据对网络进行训练,得到各项类的先验概率供给网络计算下次输入的数据。

在消除关联性后,我们将其与存储在云端的行为准则比较,获取其先验概率,各个特征都将得到的先验概率输入网络中可以计算出最终安全概率,同时将这一安全概率提交。

2.2软件设计我们在对系统提出规划设计时,首先考虑到贝叶斯网络需要学习数据训练才能投入使用,其次贝叶斯网络的对计算的需求较为苛刻,而且该网络同样需要数据的再学习使网络中的各项先验概率越来越迫近真实,优化用户体验。

所以我们打算利用时下热门的云端网络技术,将我们这款软件设计成具有前后台分隔的系统。

将贝叶斯网络置于云端服务器上,既保证计算效率同时又能收集大量用户使用软件后的结果反馈再进行自训练。

前台系统我们针对上述的判断技术方案收集所需要的信息,将信息传递到后同时根据后台反馈的信息对用户发出告警。

后台系统我们打算采取利用贝叶斯网络计算安全概率,将收集到的特征信息量化后通过训练后的贝叶斯网络,得到最终的概率后,返回给用户。

2.3系统流程2.4 模块功能实现2.4.1被动信息获取模块1、热点信息获取针对WiFi热点信息获取,主要利用系统函数获取WiFi的热点信息。

通过函数将会获取所链接WiFi的热点信息,其中包括:SSID、加密方式、IP 地址、Mac地址、DNS信息、WiFi信号强度将SSID、加密方式、IP地址上传至服务器2、ARP流量统计借助TCPdump脚本,(安装脚本需要手动获取权限,这个没办法手动安装,这要不要写进来)运行如下指令,手机流量拦截过滤,只收集ARP的包。

Runtime.getRuntime().exec("/data/local/tcpdump -p -vv -c 200 -s 0 -w /sdcard/test.cap arp");十秒内收集到所有的ARP数据包流量,由于被手机取包分析格式速度的限制,我们决定简化分析过程,将获取的流量大小除以ARP包格式的最小大小,得到ARP包数量。

将包的数量上传。

2.4.2 主动探测模块1、DNS信息获取我们选取百度域名作为请求的域名。

对百度域名发出一个ping包,会回执一段字符串信息给用户,使用正则表达“d{1,3}\\.\\d{1,3}\\.\\d{1,3}\\.\\d{1,3}”将,将获取到的解析过的IP 地址上传至服务器2、路由信息获取自主构建traceroute文件,将tracert函数存储在其中,为脚本搭好环境后,执行以下指令,就可以获取回执回来的路由信息cmd = "." + app_path + "/traceroute "+"IP地址“new Thread(new RouteRun(cmd)).start();在这里我们对IP地址选择仍然是百度,IP地址选取为对于回执的第一跳信息依旧使用正则表达式“d{1,3}\\.\\d{1,3}\\.\\d{1,3}\\.\\d{1,3}”将第一跳信息获取出来,上传给服务器。