计算机网络第七章作业

计算机网络(第二版)课后习题答案第七章

计算机网络参考答案第七章(高教第二版冯博琴)2. 既然中继器可以进行对信号进行放大、整形,使信号能够传输到更远的距离,为什么不能使用任意多个中继器使网络的范围无限地扩展?答:这是因为使用中继器扩展网络必须遵守MAC介质控制方法的定时特性,以太网的冲突检测机制限制了网络电缆总长度。

4. 广播域和冲突域有什么区别?网络中的广播信息太多时能使整个网络性能急剧恶化,这种现象称为________。

答:这种现象称为“广播风暴”。

6. 用网桥/交换机实现网络分段与用路由器实现网络分段,本质上的区别是什么?答:本质区别在于用网桥/交换机实现网络分段不能隔离广播域,无法抑制广播分组的泛滥;而用路由器实现网络分段可以隔离广播域,所以能够抑制广播分组的泛滥。

8. 用透明网桥连接网络A和网络B。

当网桥刚打开电源时,如果收到了网络A中某站点发往网络B中某站点的帧,网桥将用什么方法转发该帧?为什么?答:因为网桥刚打开电源时,其内部的地址数据库是空的,所以它找不到与接收帧的目的MAC地址相同的表项。

根据透明网桥的工作原理,它将使用泛洪法把该帧转发到除接收端口外的所有其他端口。

10. 交换机能在两个不同速率的端口之间使用直通方式来转发帧吗?为什么?答:不能。

在直通方式下,交换机只要收到一帧最前面的目的地址就立即开始执行转发操作,而不进行帧的缓冲,因此收发端口的速率应完全相同。

12. 试比较交换机的存储转发方式和直通转发方式的优缺点。

答:优缺点如下:存储转发方式:1)转发前要对帧进行错误校验,因此出错的帧不会被转发,使带宽不会被浪费。

2)具有帧缓冲能力,因此允许在不同速率的端口之间进行转发操作。

3)帧完整地接收后才开始执行转发操作,因此传输延迟较大,并且随转发帧的长短而有所不同。

4)交换机内的端口缓冲区的大小是有限的,当负载较重时,帧会被丢弃。

即负载较重时,其性能会下降。

直通转发方式:1)转发前不进行错误校验,因此出错的帧也被转发,造成了带宽的浪费。

计算机网络7、8章课后答案

计算机网络7、8章课后答案第七章一、填空题:1、Internet包含传输主干网、城域网和接入网三部分。

2、决定访问Internet上资源的“实际速度”的主要因素有三个,即传输主干网、城域网和接入网。

3、“三网合一”就是将计算机网、有线电视网和电信网有机融合起来。

4、Internet接入方式是指用户采用什么设备、通过何种接入网络接入Internet。

5、常用的接入方式有四种:拨号接入、ADSL接入、专线接入和以太网接入。

6、ADSL有两种基本的接入方式:专线方式和虚拟拨号方式。

7、常用的无线上网的方式有:无线局域网上网、“中国移动”GPRS方式、“中国联通”CDMA方式。

8、社区宽带接入网主要采用三种接入技术:一是普通电话线的非对称数字用户环路技术(ADSL);二是基于光纤接入网的以太网(FTTB+LAN)技术;三是有线电视的Cable Modem技术。

二、回答题:1、简述什么是“最后的一公里”问题。

“最后的一公里”问题指的是从市区Internet结点到单位、小区、直至到每个家庭用户的终端接入问题,这是接入网要解决的问题。

2、简述什么是“三网合一”。

“三网合一”就是将计算机网、有线电视网和电信网(数据通信网)有机融合起来。

实现途径是数字、语音和多媒体信号走同一网络;其目标是以一个统一的宽带多媒体平台,最大限度地承载现有和将来可能有的业务;其主要目的是充分利用现有资源,避免重复投资。

3、在选择连接方式时需要考虑哪些因素?作为一个用户,在于Internet连接时,究竟应采用何种方式,这是用户十分关心的问题。

总的来说,在选择连接方式时要考虑以下因素:(1)单机还是多机;(2)公用数据通信网或计算机网络的选择;(3)ISP的选择。

4、简述ISDN拨号上网与Modem拨号上网的优缺点。

你会如何选择拨号上网方式?请说出你选择的理由。

Modem拨号上网的最高速率为56Kbps,而ISDN拨号上网的最高速率为128Kbps。

大学计算机第七章练习题

单项选择题:1.下列对网络硬件描述不正确的是()。

A、按网络服务器的资源类型可分为设备服务器、管理服务器、应用程序服务器等B、网络用户端设备可以是简单的输入输出设备、也可以是PC或其他智能终端C、网络传输介质分为有线介质和无线介质两类,无线介质包括双绞线、同轴电缆和光缆D、网络互联设备,它通常指集线器(Hu、网桥、交换机、路由器和网关等设备参考答案:C2.OSI参考模型的物理层传送数据的单位是()A、包B、比特C、帧D、分组参考答案:B3.下列有关IP地址和域名的说法中正确的是()。

A、IP地址分为A、B、C三类B、IP地址必须和域名一一对应C、一个IP地址必须对应一个域名D、一个域名必须对应一个IP地址参考答案:D4.下列四项中,不合法的IP地址是()。

A、100.0.0.10B、128.99.128.99C、150.46.254.1D、201.11.31.256参考答案:D5.以下哪个主机地址代表了主机在地理位置上是属于中国的()。

A、www.Microsoft.auB、C、D、参考答案:D6.下列电子邮件格式正确的是()。

A、B、C、WPK008@D、WPK007#参考答案:C7.下列有关Internet中主机域名与主机IP地址的说法,不正确的是()。

A、用户可以用主机的域名或主机的IP地址与该主机联系B、主机的域名和主机IP地址的分配不是任意的C、主机的域名在命名时是遵循一定规则的D、用户可以根据自己的情况任意规定主机的域名或IP地址参考答案:D8.目前常见的10/100M自适应网卡的接口为()。

A、RJ-45B、RJ-11C、AUID、BNC9.在Outlook Express窗口中,新邮件的“抄送”文本框输入的多个电子信箱的地址之间,应用()作分隔。

A、逗号(,)B、空格C、冒号(:)D、减号(-)参考答案:A10.下列设备中,()能够为计算机提供固定的网络地址。

A、网桥B、网卡C、路由器D、集线器参考答案:B11.通常所说的ADSL指的是()。

第七章__Internet基础及应用测试题

Internet基础知识测试题选择题1.目前世界上最大的计算机网络是。

A)Intranet B)Internet C)Extranet D)Ethernet2.个人用户接入Internet要首先连接到。

A)ICP B)TCP C)ISP D)P2P3.Internet的前身是。

A)ARPANET B)NSFNET C)CERNET D)INTRANET4.以下对IP地址的说法不正确的是。

A)IP地址的主要功能是为了相互区分 B)Internet中计算机的IP地址不可以重复C)IP地址是可以自己任意指定 D)IP地址采用了二进制5.Internet上使用的客户机/服务器(Client/Server)模式中,是提出服务请求的主机,而是提供服务的主机。

A)PC机/小型机 B)用户机/客户机 C)客户机/服务器 D)小型机/服务器6.下列说法不正确的是。

A)IP协议只负责数据的传输,它尽可能传输更多的数据包B)TCP协议负责数据在主机之间正确可靠的传输C)TCP/IP协议所采用的通信方式是分组交换D)多台计算机设置同一个IP地址连接到Internet7.在IPv6协议中,IP地址由位二进制数组成。

A)32 B)210 C)64 D)1288.下面的IP地址中属于C类地址的是。

A)61.6.151.11 B)128.67.205.71 C)202.203.208.35 D)255.255.255.1929.Internet中的主机之间进行通信时,利用子网掩码和IP地址进行运算就可以得到主机的网络地址。

A)与 B)或 C)非 D)加10.Internet上计算机的域名由多个域构成,域间用分隔。

A)冒号 B)逗号 C)空格 D)句点11.下面关于域名的说法正确的是。

A)域名是计算机所在的行政区域名 B)使用域名的原因是访问时速度更快C)域名中最左边的部分是顶级域名 D)域名具有惟一性12.Internet域名地址中的net代表。

计算机网络谢希仁第七版课后答案完整版

计算机网络谢希仁第七版课后答案完整版1. 概述计算机网络是当今社会发展不可或缺的一部分,它负责连接世界各地的计算机和设备,提供信息交流和资源共享的便利。

而谢希仁的《计算机网络》第七版是一本经典的教材,旨在帮助读者深入了解计算机网络的原理、技术和应用。

本文将提供《计算机网络谢希仁第七版》全部课后答案的完整版本,以便帮助读者更好地掌握该教材的知识点。

2. 第一章:绪论本章主要介绍了计算机网络的基本概念和发展历程。

通过学习本章,读者将了解到计算机网络的定义、功能和分类,以及互联网的起源和发展。

3. 第二章:物理层物理层是计算机网络的基础,它负责传输原始比特流。

本章对物理层的相关内容进行了全面的介绍,包括数据通信基础、传输媒介、信道复用技术等。

4. 第三章:数据链路层数据链路层负责将原始比特流划分为以太网帧等数据包进行传输。

本章详细介绍了数据链路层的各种协议和技术,如以太网、局域网、无线局域网等。

5. 第四章:网络层网络层是计算机网络中最关键的一层,它负责将数据包从源主机传输到目标主机。

本章对网络层的相关内容进行了深入研究,包括互联网协议、路由算法、IP地址等。

6. 第五章:传输层传输层负责提供端到端的可靠数据传输服务。

本章对传输层的相关知识进行了细致的讲解,包括传输层协议的设计原则、TCP协议、UDP协议等。

7. 第六章:应用层应用层是计算机网络中最高层的一层,它负责向用户提供各种网络应用服务。

本章详细介绍了应用层的相关内容,包括HTTP协议、DNS协议、电子邮件等。

8. 第七章:网络安全与管理网络安全和管理是计算机网络中不可忽视的重要方面。

本章对网络安全和管理的相关内容进行了全面的阐述,包括网络安全威胁、防火墙、入侵检测系统等。

9. 第八章:多媒体网络多媒体网络是指能够传输音频、视频等多种媒体数据的计算机网络。

本章介绍了多媒体网络的相关技术和应用,包括流媒体、语音通信、视频会议等。

10. 第九章:计算机网络的高级话题本章涵盖了计算机网络中的一些高级话题,如网络性能评价、网络协议的形式化描述方法、无线和移动网络等。

计算机网络自顶向下方法第七章中文版答案全文优选

WRI 研究生0601最新精选全文完整版(可编辑修改)7复习题流式存储音频/视频: 暂停/恢复, 重新定位, 快进, 实时交互的音频视频: 人们进行实时的通信和响应。

第一阵营:TCP/IP协议中的基本原理没有变化, 按照需求增加带宽, 仍然使用有超高速缓存, 内容分布, 多点覆盖的网络。

1.第二阵营: 提供一个可以使应用在网络中节省带宽的网络服务。

2.第三阵营: 有区别的服务: 提出了在网络边缘的简单分类和维护方案。

并且根据他们在路由队列中的级别给出了不同的数据包和级别。

6.1: 简单, 不需要meta file 和流媒体服务器3. 6.2:允许媒体播放器通过web服务器直接进行交互, 不需要流媒体服务器。

4. 6.3:媒体播放器直接与流媒体服务器进行交互, 以满足一些特殊的流媒体应用。

5.端到端时延是分组从源经过网络到目的地所需要的时间。

分组时延抖动是这个分组与下个分组的端到端时延的波动。

6.在预定的播放时间之后收到的分组不能被播放, 所以, 从应用的观点来看, 这个分组可以认为是丢失了。

7.第一种方案: 在每n个数据块之后发送一个冗余的数据块, 这个冗余的被。

【the redundant chunk is obtained byexclusive OR-ing the n original chunks】8.第二种方案:随起始的数据流发送一个低分辨率, 低比特率的方案, 这种交错不会增加数据流的带宽需求。

不同会话中的RTP流: 不同的多播地址同一会话中不同流: SSRC fieldRTP和RTCP分组通过端口号区别。

9.传达报告分组: 包括分组丢失部分的信息, 最后序列号, 两次到达时间间隔的抖动。

发送报告分组: 大部分目前产生的RTP分组的时间戳和wall clock time , 发送分组的数量, 发送字节的数量, 源描述分组: 发送方的e-mail 地址, 发送方的姓名, 产生RTP流的应用。

《计算机网络》各章习题_判断题_吴功宜

石河子大学 200 至 200 学年第学期XXXX 课程试卷 A/B吴功宜《计算机网络》各章习题第一章:网概一、判断题(10分,每题1分)1.(×)Internet是将无数个微型机通过路由器互联的大型网络。

2.(√)计算机网络与分布式系统的主要区别不是表现在物理结构上,而是表现在高层软件上。

3.(×)宽带城域网主要技术是基于数据传输速率为100Mb/s的Fast Ethernet的。

4.(×)在点对点式网络中,每条物理线路连接一对计算机。

假如两台计算机之间没有直接连接的线路,那么它们之间的分组传输就需要通过广播方式传输。

5.(√)由于要进行大型科学计算、信息处理、多媒体数据服务与视频服务,它需要数据通信网能提供很高的带宽。

第二章:网络体系结构与网络协议1.(×)网络协议的三要素是语义、语法与层次结构。

2.(×)如果一台计算机可以和其他地理位置的另一台计算机进行通信,那么这台计算机就是一个遵循OSI标准的开放系统。

3.(×)传输控制协议TCP属于传输层协议,而用户数据报协议UDP属于网络层协议。

4.(×)ISO划分网络层次的基本原则是:不同的结点都有相同的层次;不同结点的相同层次可以有不同的功能。

5.(×)在TCP/IP协议中,TCP提供可靠的面向连接服务,UDP提供简单的无连接服务,而电子邮件、文件传送、域名系统等应用层服务是分别建立在TCP协议、UDP协议、TCP和UDP协议之上的。

第三章:物理层1.(×)在数据传输中,多模光纤的性能要优于单模光纤。

2.(×)在脉冲编码调制方法中,第一步要做的是对模拟信号进行量化。

3.(√)时分多路复用则是以信道传输时间作为分割对象,通过为多个信道分配互不重叠的时间片的方法来实现多路复用。

4.(×)在线路交换、数据报与虚电路方式中,都要经过线路建立、数据传输与线路释放这3个过程。

计算机网络自顶向下 第七版 第七章答案

Computer Networking: A Top-Down Approach,7th Edition计算机网络自顶向下第七版Solutions to Review Questions and ProblemsChapter 7 Review Questions1.In infrastructure mode of operation, each wireless host is connected to the largernetwork via a base station (access point). If not operating in infrastructure mode, a network operates in ad-hoc mode. In ad-hoc mode, wireless hosts have noinfrastructure with which to connect. In the absence of such infrastructure, the hosts themselves must provide for services such as routing, address assignment, DNS-like name translation, and more.2.a) Single hop, infrastructure-basedb) Single hop, infrastructure-lessc) Multi-hop, infrastructure-basedd) Multi-hop, infrastructure-less3.Path loss is due to the attenuation of the electromagnetic signal when it travelsthrough matter. Multipath propagation results in blurring of the received signal at the receiver and occurs when portions of the electromagnetic wave reflect off objects and ground, taking paths of different lengths between a sender and receiver. Interference from other sources occurs when the other source is also transmitting in the samefrequency range as the wireless network.4.a) Increasing the transmission powerb) Reducing the transmission rate5.APs transmit beacon frames. An AP’s beacon frames will be transmitted over one ofthe 11 channels. The beacon frames permit nearby wireless stations to discover and identify the AP.6.False7.APs transmit beacon frames. An AP’s beacon frames will be transmitted over one ofthe 11 channels. The beacon frames permit nearby wireless stations to discover and identify the AP.8.False9.Each wireless station can set an RTS threshold such that the RTS/CTS sequence isused only when the data frame to be transmitted is longer than the threshold. This ensures that RTS/CTS mechanism is used only for large frames.10.No, there wouldn’t be any advantage. Suppose there are two stations that want totransmit at the same time, and they both use RTS/CTS. If the RTS frame is as long asa DATA frames, the channel would be wasted for as long as it would have beenwasted for two colliding DATA frames. Thus, the RTS/CTS exchange is only useful when the RTS/CTS frames are significantly smaller than the DATA frames.11.Initially the switch has an entry in its forwarding table which associates the wirelessstation with the earlier AP. When the wireless station associates with the new AP, the new AP creates a frame with the wireless station’s MAC address and broadcasts the frame. The frame is received by the switch. This forces the switch to update itsforwarding table, so that frames destined to the wireless station are sent via the new AP.12.Any ordinary Bluetooth node can be a master node whereas access points in 802.11networks are special devices (normal wireless devices like laptops cannot be used as access points).13.False14.“Opportunistic Scheduling” refers to matching the physical layer protocol to channelconditions between the sender and the receiver, and choosing the receivers to which packets will be sent based on channel condition. This allows the base station to make best use of the wireless medium.15.UMTS to GSM and CDMA-2000 to IS-95.16.The data plane role of eNodeB is to forward datagram between UE (over the LTEradio access network) and the P-GW. Its control plane role is to handle registration and mobility signaling traffic on behalf of the UE.The mobility management entity (MME) performs connection and mobility management on behalf of the UEs resident in the cell it controls. It receives UE subscription information from the HHS.The Packet Data Network Gateway (P-GW) allocates IP addresses to the UEs and performs QoS enforcement. As a tunnel endpoint it also performs datagram encapsulation/decapsulation when forwarding a datagram to/from a UE.The Serving Gateway (S-GW) is the data-plane mobility anchor point as all UE traffic will pass through the S-GW. The S-GW also performs charging/billing functions and lawful traffic interception.17.In 3G architecture, there are separate network components and paths for voice anddata, i.e., voice goes through public telephone network, whereas data goes through public Internet. 4G architecture is a unified, all-IP network architecture, i.e., both voice and data are carried in IP datagrams to/from the wireless device to severalgateways and then to the rest of the Internet.The 4G network architecture clearly separates data and control plane, which is different from the 3G architecture.The 4G architecture has an enhanced radio access network (E-UTRAN) that is different from 3G’s radio access network UTRAN.18.No. A node can remain connected to the same access point throughout its connectionto the Internet (hence, not be mobile). A mobile node is the one that changes its point of attachment into the network over time. Since the user is always accessing theInternet through the same access point, she is not mobile.19.A permanent address for a mobile node is its IP address when it is at its homenetwork. A care-of-address is the one its gets when it is visiting a foreign network.The COA is assigned by the foreign agent (which can be the edge router in theforeign network or the mobile node itself).20.False21.The home network in GSM maintains a database called the home location register(HLR), which contains the permanent cell phone number and subscriber profileinformation about each of its subscribers. The HLR also contains information about the current locations of these subscribers. The visited network maintains a database known as the visitor location register (VLR) that contains an entry for each mobile user that is currently in the portion of the network served by the VLR. VLR entries thus come and go as mobile users enter and leave the network.The edge router in home network in mobile IP is similar to the HLR in GSM and the edge router in foreign network is similar to the VLR in GSM.22.Anchor MSC is the MSC visited by the mobile when a call first begins; anchor MSCthus remains unchanged during the call. Throughout the call’s duration and regardless of the number of inter-MSC transfers performed by the mobile, the call is routed from the home MSC to the anchor MSC, and then from the anchor MSC to the visitedMSC where the mobile is currently located.23.a) Local recoveryb) TCP sender awareness of wireless linksc) Split-connection approachesChapter 7 ProblemsProblem 1Output corresponding to bit d 1 = [-1,1,-1,1,-1,1,-1,1]Output corresponding to bit d 0 = [1,-1,1,-1,1,-1,1,-1]Problem 2Sender 2 output = [1,-1,1,1,1,-1,1,1]; [ 1,-1,1,1,1,-1,1,1]Problem 3181111)1()1(111111)1()1(1112=⨯+⨯+-⨯-+⨯+⨯+⨯+-⨯-+⨯=d 181111)1()1(111111)1()1(1122=⨯+⨯+-⨯-+⨯+⨯+⨯+-⨯-+⨯=dProblem 4Sender 1: (1, 1, 1, -1, 1, -1, -1, -1)Sender 2: (1, -1, 1, 1, 1, 1, 1, 1)Problem 5a) The two APs will typically have different SSIDs and MAC addresses. A wirelessstation arriving to the café will associate with one of the SSIDs (that is, one of the APs). After association, there is a virtual link between the new station and the AP. Label the APs AP1 and AP2. Suppose the new station associates with AP1. When the new station sends a frame, it will be addressed to AP1. Although AP2 will alsoreceive the frame, it will not process the frame because the frame is not addressed to it. Thus, the two ISPs can work in parallel over the same channel. However, the two ISPs will be sharing the same wireless bandwidth. If wireless stations in different ISPs transmit at the same time, there will be a collision. For 802.11b, the maximum aggregate transmission rate for the two ISPs is 11 Mbps.b) Now if two wireless stations in different ISPs (and hence different channels) transmitat the same time, there will not be a collision. Thus, the maximum aggregatetransmission rate for the two ISPs is 22 Mbps for 802.11b.Problem 6Suppose that wireless station H1 has 1000 long frames to transmit. (H1 may be an AP that is forwarding an MP3 to some other wireless station.) Suppose initially H1 is the onlystation that wants to transmit, but that while half-way through transmitting its first frame, H2 wants to transmit a frame. For simplicity, also suppose every station can hear every other station’s signal (that is, no hidden terminals). Before transmitting, H2 will sense that the channel is busy, and therefore choose a random backoff value.Now suppose that after sending its first frame, H1 returns to step 1; that is, it waits a short period of times (DIFS) and then starts to transmit the second frame. H1’s second frame will then be transmitted while H2 is stuck in backoff, waiting for an idle channel. Thus, H1 should get to transmit all of its 1000 frames before H2 has a chance to access the channel. On the other hand, if H1 goes to step 2 after transmitting a frame, then it too chooses a random backoff value, thereby giving a fair chance to H2. Thus, fairness was the rationale behind this design choice.Problem 7A frame without data is 32 bytes long. Assuming a transmission rate of 11 Mbps, the time to transmit a control frame (such as an RTS frame, a CTS frame, or an ACK frame) is (256 bits)/(11 Mbps) = 23 usec. The time required to transmit the data frame is (8256 bits)/(11 Mbps) = 751DIFS + RTS + SIFS + CTS + SIFS + FRAME + SIFS + ACK= DIFS + 3SIFS + (3*23 + 751) usec = DIFS + 3SIFS + 820 usecProblem 8a) 1 message/ 2 slotsb) 2 messages/slotc) 1 message/slota)i) 1 message/slotii) 2 messages/slotiii) 2 messages/slotb)i) 1 message/4 slotsii) slot 1: Message A→ B, message D→ Cslot 2: Ack B→ Aslot 3: Ack C→ D= 2 messages/ 3 slotsiii)slot 1: Message C→ Dslot 2: Ack D→C, message A→ BRepeatslot 3: Ack B→ A= 2 messages/3 slotsProblem 10a)10 Mbps if it only transmits to node A. This solution is not fair since only A is gettingserved. By “fair” it m eans that each of the four nodes should be allotted equal number of slots.b)For the fairness requirement such that each node receives an equal amount of dataduring each downstream sub-frame, let n1, n2, n3, and n4 respectively represent the number of slots that A, B, C and D get.Now,data transmitted to A in 1 slot = 10t Mbits(assuming the duration of each slot to be t)Hence,Total amount of data transmitted to A (in n1 slots) = 10t n1Similarly total amounts of data transmitted to B, C, and D equal to 5t n2, 2.5t n3, and t n4 respectively.Now, to fulfill the given fairness requirement, we have the following condition:10t n1 = 5t n2 = 2.5t n3 = t n4Hence,n2 = 2 n1n3 = 4 n1n4 = 10 n1Now, the total number of slots is N. Hence,n1+ n2+ n3+ n4 = Ni.e. n1+ 2 n1 + 4 n1 + 10 n1 = Ni.e. n1 = N/17Hence,n2 = 2N/17n3 = 4N/17n4 = 10N/17The average transmission rate is given by:(10t n1+5t n2+ 2.5t n3+t n4)/tN= (10N/17 + 5 * 2N/17 + 2.5 * 4N/17 + 1 * 10N/17)/N= 40/17 = 2.35 Mbpsc)Let node A receives twice as much data as nodes B, C, and D during the sub-frame.Hence,10tn1 = 2 * 5tn2 = 2 * 2.5tn3 = 2 * tn4i.e. n2 = n1n3 = 2n1n4 = 5n1Again,n1 + n2 + n3 + n4 = Ni.e. n 1+ n1 + 2n1 + 5n1 = Ni.e. n1 = N/9Now, average transmission rate is given by:(10t n1+5t n2+ 2.5t n3+t n4)/tN= 25/9 = 2.78 MbpsSimilarly, considering nodes B, C, or D receive twice as much data as any other nodes, different values for the average transmission rate can be calculated.Problem 11a)No. All the routers might not be able to route the datagram immediately. This isbecause the Distance Vector algorithm (as well as the inter-AS routing protocols like BGP) is decentralized and takes some time to terminate. So, during the time when the algorithm is still running as a result of advertisements from the new foreign network, some of the routers may not be able to route datagrams destined to the mobile node.b)Yes. This might happen when one of the nodes has just left a foreign network andjoined a new foreign network. In this situation, the routing entries from the oldforeign network might not have been completely withdrawn when the entries from the new network are being propagated.c)The time it takes for a router to learn a path to the mobile node depends on thenumber of hops between the router and the edge router of the foreign network for the node.Problem 12If the correspondent is mobile, then any datagrams destined to the correspondent would have to pass through the correspondent’s home agent. The foreign agent in the network being visited would also need to be involved, since it is this foreign agent thatnotifies the correspondent’s home agent of the location of the correspondent. Datagrams received by the correspondent’s home agent would need to be encapsulated/tunneled between the correspondent’s home agent and for eign agent, (as in the case of the encapsulated diagram at the top of Figure 6.23.Problem 13Because datagrams must be first forward to the home agent, and from there to the mobile, the delays will generally be longer than via direct routing. Note that it is possible, however, that the direct delay from the correspondent to the mobile (i.e., if the datagram is not routed through the home agent) could actually be smaller than the sum of the delay from thecorrespondent to the home agent and from there to the mobile. It would depend on the delays on these various path segments. Note that indirect routing also adds a home agent processing (e.g., encapsulation) delay.Problem 14First, we note that chaining was discussed at the end of section 6.5. In the case of chaining using indirect routing through a home agent, the following events would happen: •The mobile node arrives at A, A notifies the home agent that the mobile is now visiting A and that datagrams to the mobile should now be forwarded to thespecified care-of-address (COA) in A.•The mobile node moves to B. The foreign agent at B must notify the foreign agent at A that the mobile is no longer resident in A but in fact is resident in Band has the specified COA in B. From then on, the foreign agent in A willforward datagrams it receives that are addressed to the mobile’s COA in A to t he mobile’s COA in B.•The mobile node moves to C. The foreign agent at C must notify the foreign agent at B that the mobile is no longer resident in B but in fact is resident in C and has the specified COA in C. From then on, the foreign agent in B will forwarddatagrams it receives (from the foreign agent in A) that are addressed to themobile’s COA in B to the mobile’s COA in C.Note that when the mobile goes offline (i.e., has no address) or returns to its home network, the datagram-forwarding state maintained by the foreign agents in A, B and C must be removed. This teardown must also be done through signaling messages. Note that the home agent is not aware of the mobile’s mobility beyond A, and that the correspondent is not at all aware of the mobil e’s mobility.In the case that chaining is not used, the following events would happen: •The mobile node arrives at A, A notifies the home agent that the mobile is now visiting A and that datagrams to the mobile should now be forwarded to thespecified care-of-address (COA) in A.•The mobile node moves to B. The foreign agent at B must notify the foreign agent at A and the home agent that the mobile is no longer resident in A but infact is resident in B and has the specified COA in B. The foreign agent in A can remove its state about the mobile, since it is no longer in A. From then on, thehome agent will forward datagrams it receives that are addressed to the mobile’sCOA in B.•The mobile node moves to C. The foreign agent at C must notify the foreign agent at B and the home agent that the mobile is no longer resident in B but in fact is resident in C and has the specified COA in C. The foreign agent in B canremove its state about the mobile, since it is no longer in B. From then on, thehome agent will forward datagrams it receives that are addressed to the mobile’sCOA in C.When the mobile goes offline or returns to its home network, the datagram-forwarding state maintained by the foreign agent in C must be removed. This teardown must also bedone through signaling messages. Note that the home agent is always aware of the mobile’s cu rrent foreign network. However, the correspondent is still blissfully unaware of the mobile’s mobility.Problem 15Two mobiles could certainly have the same care-of-address in the same visited network. Indeed, if the care-of-address is the address of the foreign agent, then this address would be the same. Once the foreign agent decapsulates the tunneled datagram and determines the address of the mobile, then separate addresses would need to be used to send the datagrams separately to their different destinations (mobiles) within the visited network.Problem 16If the MSRN is provided to the HLR, then the value of the MSRN must be updated in the HLR whenever the MSRN changes (e.g., when there is a handoff that requires the MSRN to change). The advantage of having the MSRN in the HLR is that the value can be provided quickly, without querying the VLR. By providing the address of the VLR Rather than the MSRN), there is no need to be refreshing the MSRN in the HLR.。

网络第七章练习题

一、填空题1、SNMP的中文含义是______________,它是TCP/IP协议簇的一个应用层协议,它是随着TCP/IP的发展而发展起来的。

SNMP的网络管理模型由3个关键元素组成,分别是_______、_________、__________。

2、在网络管理协议中,采用的概念来描述被管网络元素的属性。

网络资源主要包括_______、________、_________、_______和支持设备。

3、一个网络管理系统从逻辑上可以分为3个部分,分别是________、_______、_______和___________。

4、防火墙通常有两种基本的设计策略,一是_________________;二是_______________。

5、RAID的中文含义是______________,这种技术的主要功能是_____________________。

6、网络管理的5大功能是_______、________、___________、___________、___________。

7、防火墙是在被保护的__________和___________之间竖起的一道安全屏障,用于增强____________的安全性。

8、大多数网络层防火墙的功能可以设置在内部网络与Internet相连的______________上。

9、防火墙总体上分为__________、______________、____________等几大类型。

10、数据包过滤是一种基于_____________________的防火墙技术。

11、对于一个大中型网络,需要一个网络管理系统进行管理。

当前流行的各类网管平台软件都支持协议。

驻留在_______________的网管平台软件可以通过该协议调阅被管的网络结点__________________中的内容。

12、网络管理从技术角度讲是指_______________________________。

计算机网络实训教程-第七章-交换机路由器的配置

Access模式多用于接入层,也称为接入模式。如图 所示,可以将交换机的端口工作模式分别设置为 干道模式和接入模式,PC和交换机之间设置为接 入模式,交换机之间设置为干道模式。

interface range可以对一组端口进行统一配置,如果已知端口是直接与 PC连接的,并且没有接路由器、交换机和集线器的情况下可以使用 spanning-tree portfast命令来设置快速端口,快速端口不再经历生成树 的4个状态,直接进入转发状态,以提高接入速度。

拟局域网。通过该技术,虚拟局域网可以限制广 播范围,并能够形成虚拟工作组,动态管理网络。

划分VLAN的方法

基于端口划分VLAN 基于MAC地址划分VLAN 基于网络层协议划分VLAN 基于IP组播划分VLAN 基于策略划分VLAN 基于用户定义、非用户授权划分VLAN

VLAN拓扑图

Cisco 2950交换机Switch1与4台PC主机相连,4台主 机PC1, PC2, PC3和PC4的IP地址分别是192.168.1.1, 192.168.1.2, 192.168.1.3和192.168.1.4。在没有为交 换机划分VLAN的情况下,4台PC主机可以互相连 通。根据要求,可以为Switch1划分VLAN,即要 求:PC1与PC2划分在一个VLAN中,可以互相连 通;PC3与PC4划分在另一个VLAN中,可以互相 连通;VLAN 2中的主机和VLAN 3中的主机不能 互相连通。

第7章 交换机和路由器的配置

路由器和交换机基础 交换机的VLAN配TP配置

7.1 路由器

配置途径

(1) Console口接终端或运行终端仿真软件的 PC;

计算机网络-课后答案第七章

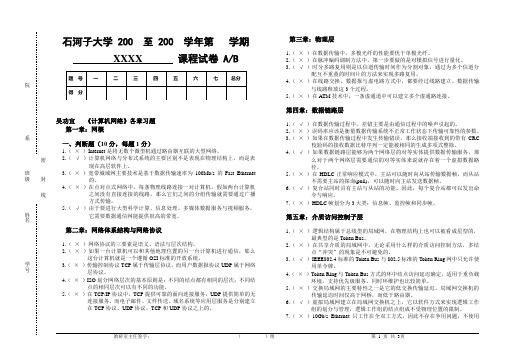

问题7-1:用一个例子说明置换密码的加密和解密过程。

假定密钥为CIPHER,而明文为attack begins at four,加密时明文中的空格去除。

答:在英文26个字母中,密钥CIPHER这6个字母在26个英文字母中出现的位置用红色a b然后按行问题7-2答:(1)向一个特定服务器非常快地发送大量任意的分组,使得该服务器过负荷因而无法正常工作。

(2)向一个特定服务器发送大量的TCP SYN报文段(即建立TCP连接的三次握手中的第一个报文段)。

服务器还误以为是正常的因特网用户的请求,于是就响应这个请求,并分配了数据结构和状态。

但攻击者不再发送后面的报文段,因而永远不能够完成TCP连接的建立。

这样可以浪费和耗尽服务器的大量资源。

这种攻击方式又称为SYN flooding(意思是使用同步标志进行洪泛)。

(3)重复地和一个特定服务器建立TCP连接,然后发送大量无用的报文段。

(4)将IP数据报分片后向特定服务器发送,但留一些数据报片不发送。

这就使得目的主机永远无法组装成完整的数据报,一直等待着,浪费了资源。

(5)向许多网络发送ICMP回送请求报文(就是使用应用层的PING程序),结果使许多主机都向攻击者返回ICMP回送回答报文。

无用的、过量的ICMP报文使网络的通信量急剧增加,甚至使网络瘫痪。

这种攻击方式被称为smurf攻击。

Smurf就是能够对网络自动发送这种ICMP报文攻击的程序名字。

分布式拒绝服务DDOS的特点就是攻击者先设法得到因特网上的大量主机的用户账号。

然后攻击者设法秘密地在这些主机上安装从属程序(slave program),如图所示。

一时刻在拒绝服务和分布式拒绝服务都是很难防止的。

使用分组过滤器并不能阻止这种攻击,因为攻击者的IP地址是事先不知道的。

当主机收到许多攻击的数据报时,很难区分开哪些是好的数据报,而哪些是坏的数据报。

例如,当服务器收到请求建立TCP连接的SYN报文时,很难区分这是真的请求建立TCP连接,还是恶意消耗服务器资源的连接请求。

计算机网络-第7章习题答案

第七章习题答案7.1 计算机网络的应用模式有几种?各有什么特点?答:计算机网络的应用模式一般有三种:以大型机为中心的应用模式,以服务器为中心的应用模式,以及客户机/服务器应用模式。

在C/S模式基础上,基于Web的客户机/服务器应用模式,以及P2P模式在因特网中得到了广泛的应用。

其特点参阅7.1.2。

7.2 C/S应用模式的中间件是什么?它的功能有哪些?答:C/S应用模式的中间件(middleware)是支持客户机/服务器模式进行对话、实施分布式应用的各种软件的总称。

其目的是为了解决应用与网络的过分依赖关系,透明地连接客户机和服务器。

中间件的功能有两个方面,即连接功能和管理功能。

7.3 因特网的应用层协议与传输层协议之间有什么对应关系?参考答案:参阅7.1.1节。

7.4 因特网的域名系统的主要功能是什么?答:因特网的域名系统DNS是一个分布式数据库联机系统,采用C/S应用模式。

主机(Client)可以通过域名服务程序将域名解析到特定的IP 地址。

7.5 域名系统中的根服务器和授权服务器有何区别?授权服务器与管辖区有何关系?答:因特网上的域名系统是按照域名结构的级次来设定的,根域名服务器用于管辖第一级(顶级)域,如.cn,.jp等。

而每个授权域名服务器能对其管辖内的主机名解析为IP地址,每一台主机都必须在授权域名服务器处注册登记。

管理区是“授权域”的子集。

7.6 解释DNS的域名结构?试说明它与当前电话网的号码结构有何异同之处?答:参照国际编址方案,因特网采用层次型命名的方法。

域名结构使整个名字空间是一个规则的倒树形结构。

与当前电话网的号码结构有何异同之处参阅7.2.1节表7-1。

7.7 举例说明域名转换的过程。

答:参阅7.2.3正向域名解析的递归解析方法。

7.8 域名服务器中的高速缓存的作用是什么?答:每台域名服务器都设一个高速缓存,存放最近使用过的名字,以及从何处获取该名字映射信息的记录。

使用名字的高速缓存可优化查询的开销。

第7章《计算机网络基础》习题及答案

第七章计算机网络基础综合习题一一、单项选择题1.用来补偿数字信号在传输过程中的衰减损失的设备是()。

A.网络适配器B.集线器C.中继器D.路由器2.TCP/IP参考模型中的传输层对应于OSI中的()。

A.会话层B.传输层C.表示层D.应用层3.不属于Windows XP网络本地连接属性的是()。

A.网络客户端B.网络文件和打印机共享C.Internet协议D.共享文件4.下列叙述中错误的是()。

A.网卡的英文简称是NIC B. TCP/IP模型的最高层是应用层C.国际化标准组织提出的“开放系统互连参考模型(OSI)有7层”D.Internet采用的是OSI体系结构5.选择网卡的主要依据是组网的拓扑结构,网络段的最大长度、节点之间的距离和()。

A.接入网络的计算机种类B.使用的传输介质的类型C.使用的网络操作系统的类型D.互联网络的规模6.下列()不属于“网上邻居”可以显示计算机所连接的网络上的共享资源。

A.共享文件夹B.共享计算机C.共享打印机D.共享文件7.下列不属于OSI参考模型分层的是()。

A.物理层B.网络层C.网络接口层D.应用层8.下列()不属于“Internet协议属性”对话框选项。

A.IP地址B.子网掩码C.诊断地址D.默认网关9.用户可以使用()命令检测网络连接是否正常。

A.Ping B.FTP C.Telnet D.IPConfig 10.以下选项中不正确的是()。

A.计算机网络是由计算机系统、通信链路和网络节点组成B.从逻辑功能上可以把计算机网络分成资源子网和通信子网两个子网C.网络节点主要负责网络中信息的发送、接收和转发D.资源子网提供计算机网络的通信功能,由通信链路组成11.下列选项中不正确的是()。

A.无线传输的主要形式有无线电频率通信、红外通信、卫星通信B.光纤可分为单模光纤和多模光纤C.一条信道的最大传输速率和带宽成反比的,信道的带宽越高,信息的传输速率一条信道的最大传输速率和带宽成反比的,信道的带宽越高,就越慢D.bps指的是数据每秒传输的位数12.()不是网络协议的主要要素。

计算机网络原理第七章习题

第七章习题1.【2009年】主机甲与主机乙之间已建立一个TCP连接,主机甲向主机乙发送了两个连续的TCP段,分别包含300B和500B的有效载荷,第一个段的序列号为200,主机乙正确接收到这两个数据段后,发送给主机甲的确认序列号是()A.500B.700C.800D.10002.【2009年】一个TCP连接总是以1KB的最大段长发送TCP段,发送方有足够多的数据要发送,当拥塞窗口为16KB时发生了超时,如果接下来的4个RTT时间内的TCP段的传输都是成功的,那么当第4个RTT时间内发送的所有TCP段都得到肯定应答时,拥塞窗口的大小是()A.7KBB.8KBC.9KBD.16KB3.【2010年】主机甲和主机乙之间已建立了一个TCP连接,TCP最大段长度为1000B。

若主机甲的当前拥塞窗口为4000B,在主机甲向主机乙连续发送两个最大段后,成功收到主机乙发送的第一个段的确认段,确认段中通告的接收窗口大小为2000B,则此时主机甲还可以向主机乙发送的最大字节数是()A.1000B.2000C.3000D.40004.【2011年】主机甲向主机乙发送一个(SYN=1,seq=11220)的TCP段,期望与主机乙建立TCP连接,若主机乙接受该连接请求,则主机乙向主机甲发送的正确的TCP段可能是()A.(SYN=0,ACK=0,seq=11221,ack=11221)B.(SYN=1,ACK=1,seq=11220,ack=11220)C.(SYN=1,ACK=1,seq=11221,ack=11221)D.(SYN=0,ACK=0,seq=11220,ack=11220)5.【2011年】主机甲与主机乙之间已建立一个TCP连接,主机甲向主机乙发送了3个连续的TCP段,分别包含300B、400B和500B的有效载荷,第3个段的序号为900.若主机乙仅正确接收到第1和第3个段,则主机乙发送给主机甲的确认序号是()A.300B.500C.1200D.14006.以下关于UDP协议的主要特点的描述中,错误的是()A.UDP报头主要包括端口号、长度、校验和等字段B.UDP长度字段是UDP数据报的长度,包括伪首部的长度C.UDP校验和对伪首部、UDP报文头以及应用层数据进行校验D.伪首部包括IP分组报头的一部分7.下列关于TCP协议的叙述中,正确的是()A.TCP是一个点到点的通信协议B.TCP提供无连接的可靠数据传输C.TCP将来自上层的字节流组织成数据报,然后交给IP协议D.TCP将收到的报文段组织成字节流交给上层8.A和B之间建立了TCP连接,A向B发送了一个报文段,其中序号字段seq=200,确认号字段ack=201,数据部分有2个字节,那么在B对该报文的确认报文段中()A.seq=202,ack=200B.seq=201,ack=201C.seq=201,ack=202D.seq=202, ack=2019.如果在TCP连接中有一方发送了FIN分组,并且收到了回复,那么它将()A.不可以发送数据,也不可以接收数据B.可以发送数据,不可以接收数据C.不可以发送数据,可以接收数据D.连接马上断开10.TCP协议采用滑动窗口协议可实现()A.端到端的流量控制B.网络的拥塞控制C.端到端的流量控制和网络的拥塞控制D.滑动窗口协议既不提供端到端的流量控制,也不提供网络的拥塞控制11.在一个TCP连接中,MSS为1KB,当拥塞窗口为34KB时发生了超时事件。

中职计算机网络基础 第七章广域网技术概述测试题及答案

第七章广域网技术概述一、选择题1.在网络互联设备中,用于局域网络与广域网络进行互联的连接器是()。

A.中继器B.网关C.路由器D.网桥2.在网络设备中,能够连接具有不同体系结构的计算机网络的设备是()。

A.中继器B.网桥C.路由器D.网关3.路由器是()的中继系统。

A.物理层B.数据链路层C.网络层D.高层4.在因特网中,把各单位、各地区的局域网进行互联,并在通信时负责选择数据传输路径的网络设备是()。

A.中继器B.网关C.路由器D.交换机5.在以下的网络互联设备中,能提供应用层互联服务的是()。

A.中继器B.网关C.路由器D.网桥6.以下的选项中,()描述的不是路由器的特点。

A.用于连接大型的网络的B.用于互连多个类型互不相同的网络C.具有协议转换的功能D.信息处理速度比网桥快7.路由器实现路由的依据是数据包中的()。

A.源MAC地址B.目的MAC地址C.源IP地址D.目的IP地址8.在以下的选项中,对ISDN的描述最合适的是()。

A.支持点到点和点到多点配置,使用帧特性和检验和B.通过同步和异步电路提供路由器到路由器和主机到网络的连接C.使用高质量的数字设施,是最快的广域网协议D.是一种通过现有电话线传输语音和数据的服务9.下面列出几个选项中,不属于广域网络的是()。

A.ISDNB.DDNND.PSTN10.如果使用拨号的方式连接 Internet,那么不需要准备的是()。

A.浏览器软件的正确安装B.安装好声卡C.安装拨号网络适配器D.调制解调器的连接与设置11.当用户选择中国网通CNC的ADSL专线进行互联网连接时,中国网通就成为用户的()。

A.Internet服务提供商B.网络信息提供商梁C.Internet信息发布代理商D.网络传输运营商12.关于X.25网的描述,以下的说法正确的是()。

A.局域网B.分组交换网C.企业内部网D.帧中继网13.ADSL是接入Internet方式中的一种,这种宽带技术使用的传输介质是()。

计算机网络课后题答案第七章课后习题答案

第七章网络安全7-01 计算机网络都面临哪几种威胁?主动攻击和被动攻击的区别是什么?对于计算机网络的安全措施都有哪些?答:计算机网络面临以下的四种威胁:截获(interception),中断(interruption),篡改(modification),伪造(fabrication)。

网络安全的威胁可以分为两大类:即被动攻击和主动攻击。

主动攻击是指攻击者对某个连接中通过的PDU 进行各种处理。

如有选择地更改、删除、延迟这些PDU。

甚至还可将合成的或伪造的PDU 送入到一个连接中去。

主动攻击又可进一步划分为三种,即更改报文流;拒绝报文服务;伪造连接初始化。

被动攻击是指观察和分析某一个协议数据单元PDU 而不干扰信息流。

即使这些数据对攻击者来说是不易理解的,它也可通过观察PDU 的协议控制信息部分,了解正在通信的协议实体的地址和身份,研究PDU 的长度和传输的频度,以便了解所交换的数据的性质。

这种被动攻击又称为通信量分析。

还有一种特殊的主动攻击就是恶意程序的攻击。

恶意程序种类繁多,对网络安全威胁较大的主要有以下几种:计算机病毒;计算机蠕虫;特洛伊木马;逻辑炸弹。

对付被动攻击可采用各种数据加密动技术,而对付主动攻击,则需加密技术与适当的鉴别技术结合。

7-02 试解释以下名词:(1)重放攻击;(2)拒绝服务;(3)访问控制;(4)流量分析;(5)恶意程序。

答:(1)重放攻击:所谓重放攻击(replay attack)就是攻击者发送一个目的主机已接收过的包,来达到欺骗系统的目的,主要用于身份认证过程。

(2)拒绝服务:DoS(Denial of Service)指攻击者向因特网上的服务器不停地发送大量分组,使因特网或服务器无法提供正常服务。

(3)访问控制:(access control)也叫做存取控制或接入控制。

必须对接入网络的权限加以控制,并规定每个用户的接入权限。

(4)流量分析:通过观察PDU 的协议控制信息部分,了解正在通信的协议实体的地址和身份,研究PDU 的长度和传输的频度,以便了解所交换的数据的某种性质。

春季高考计算机网络第七章练习题1

1.网络上的“黑客”是指(D)A.总是晚上上网的人B.匿名上网的人C.不花钱上网的人D.在网上私闯他人计算机系统2.下列叙述中,不正确的是(A)A.“黑客”是指黑色的网络病毒B.计算机病毒是一种程序C.CIH是一种病毒D.防火墙是一种被动防卫技术3.假冒、身份攻击属于黑客攻击手段的(A)A.非授权访问B.信息泄露或丢失C.破坏数据完整性D.拒绝服务攻击4.以非法手段窃得对数据的使用权,删除、修改某些重要信息,属于黑客攻击手段(C)A.非授权访问B.信息泄露或丢失C.破坏数据完整性D.拒绝服务攻击5.不断对网络服务系统进行干扰,改变其正常的作业流程属于黑客攻击的(D)A.非授权访问B.信息泄露或丢失C.破坏数据完整性D.拒绝服务攻击6.位于互联网与局域网之间,用来保护局域网,避免来自互联网的入侵(A)A.防火墙B.杀毒软件C.避雷针设备D.网络协议7.下列关于防火墙的说法中,错误的是(D)A.防火墙能隐藏内部lP地址B.防火墙能控制进出内网的信息流向和信息包C.防火墙能提供VPN功能D.防火墙能阻止来自内部的威胁8.网络防火墙的作用是(A)A.建立内部信息和功能与外部信息和功能之间的屏障B.防止系统感染病毒与非法访问C.防止黑客访问D.防止内部信息外泄9.数据包过滤技术是在对数据包进行选择.(D)A.传输层B.数据链路层C.表示层D.网络层10.网络中防范黑客的手段主要有(D)A.技术手段B.法律手段C.管理手段1D.以上都是11.以下关于防火墙的设计原则的说法中,正确的是(A)A.保持设计的简单性B.不仅要提供防火墙的功能,还要尽量使用较大的组件C.保留尽可能多的服务和守护进程,从而能提供更多的网络服务D.一套防火墙就可以保护全部的网络12.屏蔽路由器型防火墙采用的技术基于(B)A.数据包过滤技术B.应用网关技术C.代理服务技术D.3种技术的结合13.防火墙对数据包进行状态监测过滤时,不可以进行监测过滤的是(D )A.源和目的IP地址B.源和目的端口号C.协议状态D.数据包中的内容14.下列属于防火墙的功能的是(D)A.识别DNS服务器B.维护路由信息表C.提供对称加密服务D.包过滤15.使用防火墙可以防止(B)A.来自局域网内部的攻击B.来自局域网外部的攻击C.局域网内病毒的蔓延D.广播风暴的发生16.关于防火墙的实现,以下说法正确的是(C)A.只能通过软件实现B.只能通过硬件实现C.既可以通过软件实现,也可以通过硬件实现,还可以通过两者结合实现D.必须通过软件与硬件的结合实现17.数据包过滤防火墙通常安装在上.(C)A.中继器B.集线器C.路由器D.收发器18.应用级网关通常安装在系统上.(B)A.文件服务器B.专用工作站C.邮件服务器D.专用终端19.设置防火墙的要素包括(D)①网络策略②服务访问策略③防火墙设计策略④增强的认证A.①③B.①②C.①②③D.①②③④20.应用级网关是在上建立协议过滤和转发功能.(B)A.网络层B.应用层C.会话层2D.表示层21.防火墙设计策略是(A)①允许任何服务除非被明确禁止②禁止任何服务除非被明确允许③允许任何服务④禁止任何服务A.①②B.①②③C.②③D.①④22.未经同意,或有意避开系统访问控制机制,对网络设备和资源进行非正常使用属于网络攻击手段中的(A)A.非授权访问B.信息泄露或丢失C.破坏数据完整性D.拒绝服务攻击23.下列不属于网络攻击中信息泄露或丢失的是(D)A.信息在传输中丢失或泄露B.通过对信息流向、流量、通信频度和长度等参数的分析,推出有用的信息C.信息在存储介质中丢失或泄露D.以非法手段窃得对数据的使用权,删除重要信息24.在网络中,目前流行的增强认证机制主要使用(D)A.认证令牌B.生理特征(指纹)C.智能卡D.一次有效的口令和密钥25.具有开发成本低、性能实用,稳定性和扩展性好的防火墙是(B) A.软件防火墙B.硬件防火墙C.专用防火墙D.混合防火墙26.具有容易配置和管理,本身漏洞少,速度快、处理能力强、性能高,但扩展能力有限,价格较高等特点的防火墙是(C)A.软件防火墙B.硬件防火墙C.专用防火墙D.混合防火墙27.下列不属于同一类别的防火墙是(A)A.个人防火墙B.单一主机防火墙C.路由器集成式防火墙D.分布式防火墙28.将所有跨越防火墙的网络通信链路分为两段,从而起到隔离防火墙内外计算机系统的作用的防火墙技术是(C)A.数据包过滤B.应用级网关C.代理服务器D.边界防火墙29.公司的Web服务器受到来自某个IP地址的黑客反复攻击,你的主管要求你通过防火墙来阻止来自那个地址的所有连接,以保护Web服务器,那么你应该选择哪一种防火墙(A)A.包过滤型3B.应用级网关型C.复合型D.代理服务型30.关于防火墙技术的描述中,正确的是(B)A.防火墙不能支持网络地址转换B.防火墙可以布置在企业内部网和Internet之间C.防火墙可以查、杀各种病毒D.防火墙可以过滤各种垃圾文件4。

第七章_计算机网络安全与管理练习题

第七章网络安全与管理单项选择题1.计算机病毒为_________。

A、一种用户误操作的后果B、一种专门侵蚀硬盘的病菌C、一类有破坏性的文件D、一类具有破坏性的程序2.下面对于病毒的说法错误的为_________。

A、病毒具有传染性B、病毒具有破坏性C、病毒具有跨平台的特性D、感染病毒之后难于修复3.下面计算机病毒可以通过_______途径来传播。

A、网络B、电子邮件C、文件D、只读光盘4.下列有关防火墙的说法中错误的是_________。

A、防火墙能够控制进出网络的信息流向和信息包B、防火墙能够提供使用流量的日志和审计C、防火墙显示内部IP地址及网络机构的细节D、防火墙可以提供虚拟专用网功能5.下列有关防火墙的说法错误的是_________。

A、防火墙通常由硬件和软件组成B、防火墙无法阻止来自防火墙内部的攻击C、防火墙可以防止感染病毒的程序或文件的传输D、防火墙可以记录和统计网络正常利用数据以及非法使用数据的情况6.网络中的安全防护系统为_________。

A、防火墙B、交换机C、路由器D、网关7.计算机网络的安全为_________。

A、网络中设备设置环境安全B、网络使用者的安全C、网络可共享资源的安全D、网络的财产安全8.网络管理系统的四个部分是_________。

A、管理对象、管理程序、管理信息和管理协议B、管理员、管理对象、管理信息库和管理协议C、管理体制、管理对象、管理信息库和管理方式D、管理对象、管理进程、管理信息库和管理协议9.下列哪一个是简单网络管理协议?_________。

A、SNMPB、LABPC、CMIS/CMIPD、LMMP10.计算机网络的安全是()A.网络中设备设置环境安全B.网络使用者的安全C.网络可共享资源的安全D.网络的财产安全第五章网络安全与管理基础11.根据ISO网络管理标准体系的规定,()是用来支持网络服务的连续性而对管理对象进行的定义、初始化、控制、鉴别和检测,以适应系统要求。

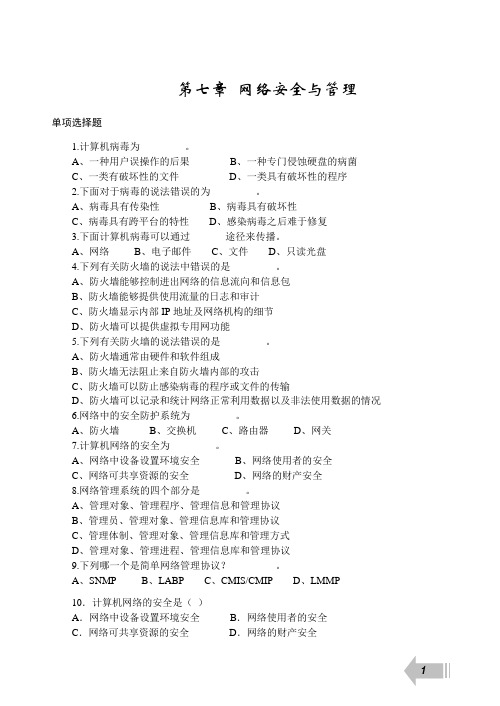

计算机网络谢希仁第八版课后习题答案(第七章)

计算机网络谢希仁第八版课后习题答案(第七章)1. 简答题1. 什么是流量控制?答:流量控制是指在网络通信过程中,接收方通过发送方的告知控制发送方发送数据的速率,以使网络能够正常运行并保证数据的可靠传输。

2. 简述停等协议的工作原理。

答:停等协议是一种简单的数据链路层协议,其工作原理如下:•发送方发送数据帧后进入等待状态,等待接收方的确认帧;•接收方接收到数据帧后发送确认帧给发送方,并进入等待状态,等待发送下一个数据帧;•发送方在接收到确认帧后,才能发送下一个数据帧。

这个过程中,发送方发送的数据帧只有确认后才能发送下一个,而接收方收到数据帧后会立即发送确认帧,然后等待发送方继续发送下一个数据帧。

3. 简述滑动窗口协议的工作原理。

答:滑动窗口协议是一种流量控制协议,其工作原理如下:•发送方在发送数据帧后,维护一个发送窗口,窗口大小表示可发送的未确认的数据帧的数量;•接收方维护一个接收窗口,窗口大小表示能接收的未确认的数据帧的数量;•发送方发送数据帧后,不必等待接收方的确认,而是继续发送窗口内的未发送的数据帧;•当接收方收到数据帧后,如果该帧在接收窗口内,则发送确认帧给发送方,并将该帧从接收窗口中移出;•发送方接收到确认帧后,将对应的数据帧从发送窗口中移出;•发送方和接收方会周期性地交换窗口信息,以维持窗口的大小和窗口内的数据帧的状态。

这个过程中,发送方和接收方通过滑动窗口的方式实现了发送多个数据帧而不需要等待每一个确认帧的机制,从而提高了数据的传输效率。

2. 计算题1. 假设电话线路传输速率是2400bps,RTT为40ms,数据包大小为1000字节(包括首部),求可用的信道利用率。

答:首先计算出每个数据包所需的传输时间:传输时间 = 数据包大小 / 传输速率 = 1000字节 / (2400bps * 8) = 0.05208s然后计算可用的传输时间:传输时间 = RTT * 2 = 40ms * 2 = 0.08s最后计算信道利用率:信道利用率 = 传输时间 / (传输时间 + 2 * RTT) = 0.08s / (0.08s + 2 * 40ms) ≈ 0.8所以可用的信道利用率为0.8。

计算机网络第七章习题

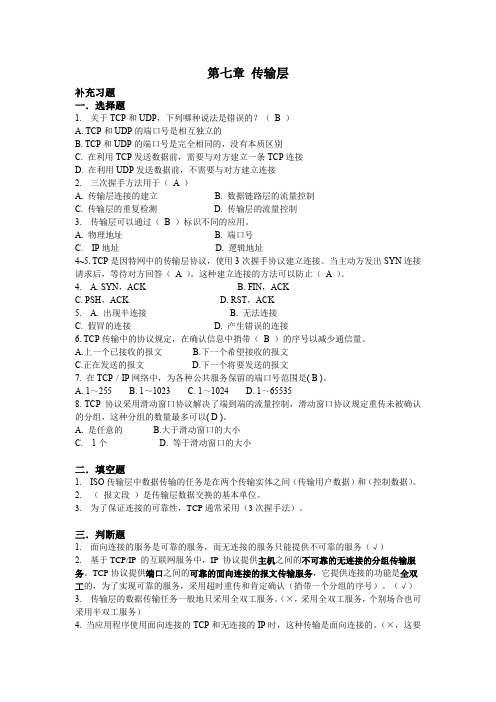

第七章传输层补充习题一.选择题1.关于TCP和UDP,下列哪种说法是错误的?(B)A. TCP和UDP的端口号是相互独立的B. TCP和UDP的端口号是完全相同的,没有本质区别C. 在利用TCP发送数据前,需要与对方建立一条TCP连接D. 在利用UDP发送数据前,不需要与对方建立连接2. 三次握手方法用于(A )A. 传输层连接的建立B. 数据链路层的流量控制C. 传输层的重复检测D. 传输层的流量控制3. 传输层可以通过(B)标识不同的应用。

A. 物理地址B. 端口号C.IP地址D. 逻辑地址4~5. TCP是因特网中的传输层协议,使用3次握手协议建立连接。

当主动方发出SYN连接请求后,等待对方回答(A)。

这种建立连接的方法可以防止(A)。

4. A. SYN,ACK B. FIN,ACKC. PSH,ACKD. RST,ACK5. A. 出现半连接 B. 无法连接C. 假冒的连接D. 产生错误的连接6. TCP传输中的协议规定,在确认信息中捎带(B)的序号以减少通信量。

A.上一个已接收的报文B.下一个希望接收的报文C.正在发送的报文D.下一个将要发送的报文7. 在TCP/IP网络中,为各种公共服务保留的端口号范围是( B )。

A. 1~255B. 1~1023C. 1~1024D. 1~655358. TCP协议采用滑动窗口协议解决了端到端的流量控制,滑动窗口协议规定重传未被确认的分组,这种分组的数量最多可以( D )。

A. 是任意的B.大于滑动窗口的大小C. 1个D. 等于滑动窗口的大小二.填空题1. ISO传输层中数据传输的任务是在两个传输实体之间(传输用户数据)和(控制数据)。

2. (报文段)是传输层数据交换的基本单位。

3. 为了保证连接的可靠性,TCP通常采用(3次握手法)。

三.判断题1. 面向连接的服务是可靠的服务,而无连接的服务只能提供不可靠的服务(√)2. 基于TCP/IP 的互联网服务中,IP 协议提供主机之间的不可靠的无连接的分组传输服务。

- 1、下载文档前请自行甄别文档内容的完整性,平台不提供额外的编辑、内容补充、找答案等附加服务。

- 2、"仅部分预览"的文档,不可在线预览部分如存在完整性等问题,可反馈申请退款(可完整预览的文档不适用该条件!)。

- 3、如文档侵犯您的权益,请联系客服反馈,我们会尽快为您处理(人工客服工作时间:9:00-18:30)。

1、简述“端口”的含义及在端到端寻址中的作用。

答:传输层寻址实际上是寻址服务端口,

2、简述TCP连接建立和释放的过程。

答:TCP连接建立三次握手(Three-way Handshake)协议。

其工作过程如下:

1)用户A传送一个TPDU,设置标志位SYN=1和ACK=0,序列号是x,表明这是一个连接请求。

2)用户B回送一个确认该请求及其序列号的TPDU。

它的序列号为y,应答域为x+1.

3)用户A对用户B的确认帧发回一个确认, TPDU中包含序列号x+1和应答域序列y+1。

TCP释放的过程:

1)用户A请求终止连接。

2)用户B确认请求。

3)用户A对用户B的确认帧发回一个确认,并终止连接。

4)用户B收到确认后,也终止连接。

3、为何自动重传请求ARQ(Automatic Repeat reQuest)协议超时重传时间的设定比较复杂?

答:B所发送的对M2的确认丢失了。

A在设定的超时重传时间内没有收到确认,但无法知道是自己发送的分组出错、丢失,或者是B发送的确认丢失了;还有可能由于网络延迟的原因,B对分组M1的确认迟到了,A会收到重复的确认,那么A收下后就丢弃;B也有可能由于网络延迟的原因,收到重复的M1,同样丢弃重复的M1,并重传确认分组。

4、简述ARQ流水线传输的方式。

答:发送方尽量不发送数据含量小的数据段,而是缓存应用层的数据,等到形成一个比较大的数据段再发送;接收方不请求对方发送短数据段,在没有可能进行“捎带”的情况下,接收方延迟发送确认段,并采取累计确认,即一次可以确认多个数据段。

5、结合图7-12,简述如何利用滑动窗口进行流量控制。

答:

前三个段填入缓冲区的速度大于接收端应用程序使用数据的速度,因而,通告的窗口达到零,发送方不能再传送数据。

在接收方应用程序用掉了2000字节的数据之后,接收方TCP发送一个额外的确认,其中的窗口通告为2000字节。

在计算窗口时,要去掉被确认的数据,因而接收方通告它除了已收到的2500字节之外还能接收2000字节,发送方的反应就是再发送两段。

同样接收到每一段时,接收方发送一个确认,其中的窗口被减少1000字节(即,到达的数据量)。

窗口又一次减到零,发送方也就停止传送数据。

最终,接收方应用程序又用掉了一些数据,因而,接收方TCP又传送一个窗口为正的确认。

如果发送方仍有数据等待传送,则可以继续传送了。

6、结合图7-13,简述TCP拥塞控制Reno算法的过程。

答:

图7-13是关于Reno版的TCP的拥塞控制和拥塞窗口的演变,开始阈值设置为16,拥塞窗口在慢启动阶段以指数速率快速爬升,在第5轮传输时达到阈值,然后拥塞窗口以线性速率爬升,直到丢包事件发生。

此时拥塞窗口值为24,于是阈值被重新设置为拥塞窗口值的一半,即12,然后再开始线性增长。

7、为什么许多网络应用利用不可靠的UDP更加合适?UDP伪首部有何作用?

答:许多网络应用利用不可靠的UDP更加合适:应用层能更好地控制要发送的数据和发送时间;无需连接建立;分组首部开销小。

UDP伪首部作用:为了计算检验和而设置的,并不发送。

8、什么样的网络应用适合TCP?举例说明其原因。

答:常用的网络应用e-mail,远程登录,Web和文件传输都使用TCP,这些应用选择TCP主要是因TCP可靠的数据传送服务,保证所有的数据最终被传送到其目的地。

9、简述TCP首部6个标志位的含义。

答:六个标志是:紧急标志、有意义的应答标志、推进标志、重置连接标志、同步序列号标志、完成

发送数据标志。

A.URG紧急指针,当其=1时,表明有效,它告诉系统此报文段中有紧急数据,应尽快传送,而不要按原来的排队顺序来传送。

B.ACK确认序号,当其=1时,表明有效。

C.PSH推送操作,当两个应用程序进行交互式的通信时,有时在一端的应用进程希望在键入一个命令后就立即收到对方的响

应,这时,TCP就可以使用推送操作。

D.RST重建连接,当其=1时,表明TCP连接中出现了严重错误,必须释放连接,然后再重新建立传输连接。

E.SYN同步序号,用来发起一个连接。

F.FIN终止序号,用来释放一个连接。

10.简述TCP提供服务的7个主要特征。

答:TCP提供的服务有七个主要特征:面向连接(Connection Orientation);点对点通信(Point-To-Point Communication);完全可靠性(Complete Reliability);全双工通信(Full Duplex Communication);流接口(Stream Interface);

可靠的连接建立(Reliable Connection Startup);友好的连接终止(Graceful Connection Shutdown)。