直属北语19春《信息安全》作业_3

直属北语19春《综合英语(I)》作业_3

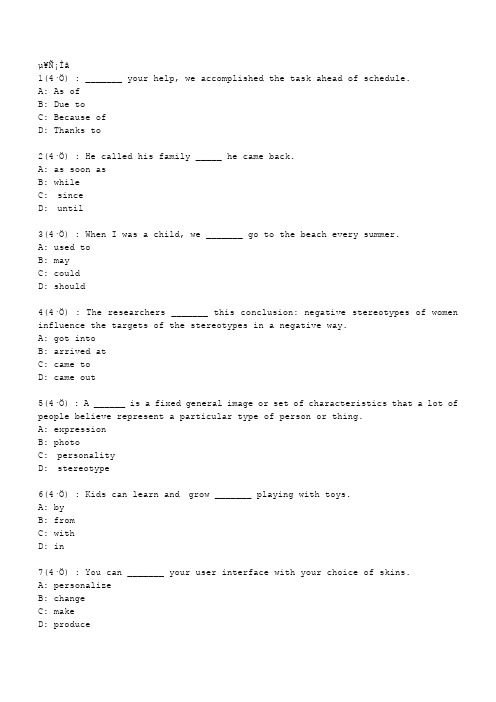

µ¥Ñ¡Ìâ1(4·Ö) : _______ your help, we accomplished the task ahead of schedule.A: As ofB: Due toC: Because ofD: Thanks to2(4·Ö) : He called his family _____ he came back.A: as soon asB: whileC: sinceD: until3(4·Ö) : When I was a child, we _______ go to the beach every summer.A: used toB: mayC: couldD: should4(4·Ö) : The researchers _______ this conclusion: negative stereotypes of women influence the targets of the stereotypes in a negative way.A: got intoB: arrived atC: came toD: came out5(4·Ö) : A ______ is a fixed general image or set of characteristics that a lot of people believe represent a particular type of person or thing.A: expressionB: photoC: personalityD: stereotype6(4·Ö) : Kids can learn and grow _______ playing with toys.A: byB: fromC: withD: in7(4·Ö) : You can _______ your user interface with your choice of skins.A: personalizeB: changeC: makeD: produce8(4·Ö) : The type of toy _______ the type of practice and preparation.A: decidesB: dependsC: determinesD: defines9(4·Ö) : Who are the _______ actor and actress of the movie?A: starB: starringC: leadD: leading10(4·Ö) : There were always a lot of children and animals around our house _______ but not many toys.A: yetB: andC: butD: while11(4·Ö) : It was _______ that the situation finally got better and better.A: encouragedB: encouragingC: surprisingD: surprised12(4·Ö) : Movie studios often get a local company to give the movie a new _______. A: nameB: meaningC: tagD: title13(4·Ö) : At birth, female infants are naturally _______ mature than male infants. A: muchB: a littleC: farD: a little more14(4·Ö) : Toys also ______ the amount of conversation and the amount of activity. A: determineB: influenceC: defineD: regulate15(4·Ö) : Movies from England, the US, France and Japan are ______ popular.A: speciallyB: reallyC: especiallyD: fortunately16(4·Ö) : She has been _______ a letter from him, but nothing arrived.A: wantingB: expectingC: desiringD: longing17(4·Ö) : Goodall learned in many ways, chimps society is similar _____ human society. A: withB: toC: /D: of18(4·Ö) : Advertisements try to _______ the target consumers.A: amuse atB: approachC: serveD: appeal to19(4·Ö) : Please use your best discretion to _______ the matter.A: dealB: doC: handleD: conduct20(4·Ö) : Smoking is _______ many cases of lung cancer.A: result ofB: lead toC: bring aboutD: responsible for21(4·Ö) : I am watching TV _______ my classmate is doing his homework.A: whenB: whileC: asD: at the same time22(4·Ö) : _______ history man has had to accept the fact that all living things must die.A: AcrossB: ThroughC: ThroughoutD: Along23(4·Ö) : The online commercials helped BMW to attract their target market, males who have ______ income of $75,000 or higher.A: aB: TheC: /D: an24(4·Ö) : The book is beautifully _______ on good quality paper.A: printedB: printC: printerD: printing25(4·Ö) : We didn't need a lot of money _______ toys.A: orB: butC: andD: soµ¥Ñ¡Ìâ1(4·Ö) : _______ your help, we accomplished the task ahead of schedule.A: As ofB: Due toC: Because ofD: Thanks to2(4·Ö) : He called his family _____ he came back.A: as soon asB: whileC: sinceD: until3(4·Ö) : When I was a child, we _______ go to the beach every summer.A: used toB: mayC: couldD: should4(4·Ö) : The researchers _______ this conclusion: negative stereotypes of women influence the targets of the stereotypes in a negative way.A: got intoB: arrived atC: came toD: came out5(4·Ö) : A ______ is a fixed general image or set of characteristics that a lot of people believe represent a particular type of person or thing.A: expressionB: photoC: personalityD: stereotype6(4·Ö) : Kids can learn and grow _______ playing with toys.A: byB: fromC: withD: in7(4·Ö) : You can _______ your user interface with your choice of skins.A: personalizeB: changeC: makeD: produce8(4·Ö) : The type of toy _______ the type of practice and preparation.A: decidesB: dependsC: determinesD: defines9(4·Ö) : Who are the _______ actor and actress of the movie?A: starB: starringC: leadD: leading10(4·Ö) : There were always a lot of children and animals around our house _______ but not many toys.A: yetB: andC: butD: while11(4·Ö) : It was _______ that the situation finally got better and better.A: encouragedB: encouragingC: surprisingD: surprised12(4·Ö) : Movie studios often get a local company to give the movie a new _______. A: nameB: meaningC: tagD: title13(4·Ö) : At birth, female infants are naturally _______ mature than male infants. A: muchB: a littleC: farD: a little more14(4·Ö) : Toys also ______ the amount of conversation and the amount of activity. A: determineB: influenceC: defineD: regulate15(4·Ö) : Movies from England, the US, France and Japan are ______ popular.A: speciallyB: reallyC: especiallyD: fortunately16(4·Ö) : She has been _______ a letter from him, but nothing arrived.A: wantingB: expectingC: desiringD: longing17(4·Ö) : Goodall learned in many ways, chimps society is similar _____ human society. A: withB: toC: /D: of18(4·Ö) : Advertisements try to _______ the target consumers.A: amuse atB: approachC: serveD: appeal to19(4·Ö) : Please use your best discretion to _______ the matter.A: dealB: doC: handleD: conduct20(4·Ö) : Smoking is _______ many cases of lung cancer.A: result ofB: lead toC: bring aboutD: responsible for21(4·Ö) : I am watching TV _______ my classmate is doing his homework.A: whenB: whileC: asD: at the same time22(4·Ö) : _______ history man has had to accept the fact that all living things must die.A: AcrossB: ThroughC: ThroughoutD: Along23(4·Ö) : The online commercials helped BMW to attract their target market, males who have ______ income of $75,000 or higher.A: aB: TheC: /D: an24(4·Ö) : The book is beautifully _______ on good quality paper.A: printedB: printC: printerD: printing25(4·Ö) : We didn't need a lot of money _______ toys.A: orB: butC: and D: so。

北语20春《信息安全》作业3正确答案

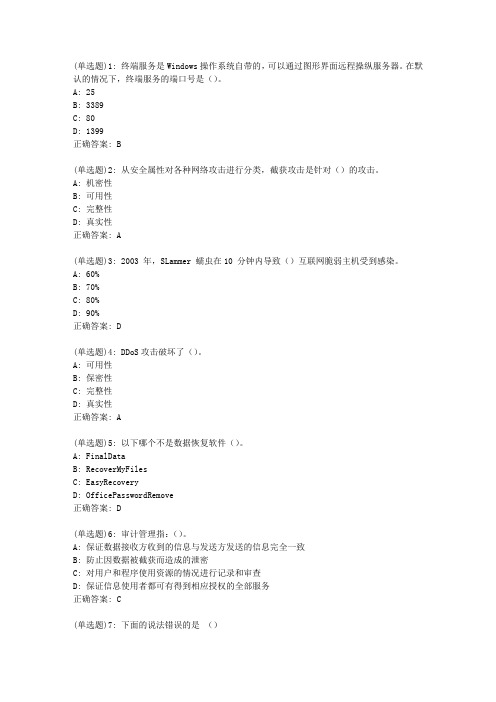

(单选题)1: 终端服务是Windows操作系统自带的,可以通过图形界面远程操纵服务器。

在默认的情况下,终端服务的端口号是()。

A: 25

B: 3389

C: 80

D: 1399

正确答案: B

(单选题)2: 从安全属性对各种网络攻击进行分类,截获攻击是针对()的攻击。

A: 机密性

B: 可用性

C: 完整性

D: 真实性

正确答案: A

(单选题)3: 2003 年,SLammer 蠕虫在10 分钟内导致()互联网脆弱主机受到感染。

A: 60%

B: 70%

C: 80%

D: 90%

正确答案: D

(单选题)4: DDoS攻击破坏了()。

A: 可用性

B: 保密性

C: 完整性

D: 真实性

正确答案: A

(单选题)5: 以下哪个不是数据恢复软件()。

A: FinalData

B: RecoverMyFiles

C: EasyRecovery

D: OfficePasswordRemove

正确答案: D

(单选题)6: 审计管理指:()。

A: 保证数据接收方收到的信息与发送方发送的信息完全一致

B: 防止因数据被截获而造成的泄密

C: 对用户和程序使用资源的情况进行记录和审查

D: 保证信息使用者都可有得到相应授权的全部服务

正确答案: C

(单选题)7: 下面的说法错误的是()。

北语 19春《信息安全》作业_1234

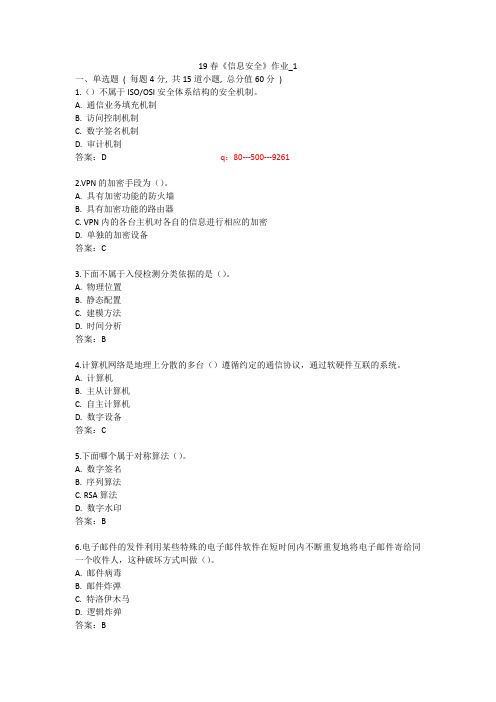

19春《信息安全》作业_1一、单选题( 每题4分, 共15道小题, 总分值60分)1.()不属于ISO/OSI安全体系结构的安全机制。

A. 通信业务填充机制B. 访问控制机制C. 数字签名机制D. 审计机制答案:D q:80---500---92612.VPN的加密手段为()。

A. 具有加密功能的防火墙B. 具有加密功能的路由器C. VPN内的各台主机对各自的信息进行相应的加密D. 单独的加密设备答案:C3.下面不属于入侵检测分类依据的是()。

A. 物理位置B. 静态配置C. 建模方法D. 时间分析答案:B4.计算机网络是地理上分散的多台()遵循约定的通信协议,通过软硬件互联的系统。

A. 计算机B. 主从计算机C. 自主计算机D. 数字设备答案:C5.下面哪个属于对称算法()。

A. 数字签名B. 序列算法C. RSA算法D. 数字水印答案:B6.电子邮件的发件利用某些特殊的电子邮件软件在短时间内不断重复地将电子邮件寄给同一个收件人,这种破坏方式叫做()。

A. 邮件病毒B. 邮件炸弹C. 特洛伊木马D. 逻辑炸弹答案:B7.数据备份常用的方式主要有:完全备份、增量备份和()。

A. 逻辑备份B. 按需备份C. 差分备份D. 物理备份答案:C8.“公开密钥密码体制”的含义是()。

A. 将所有密钥公开B. 将私有密钥公开,公开密钥保密C. 将公开密钥公开,私有密钥保密D. 两个密钥相同答案:C9.操作系统中的每一个实体组件不可能是()。

A. 主体B. 客体C. 既是主体又是客体D. 既不是主体又不是客体答案:D10.终端服务是Windows操作系统自带的,可以通过图形界面远程操纵服务器。

在默认的情况下,终端服务的端口号是()。

A. 25B. 3389C. 80D. 1399答案:B11.()作用在应用层,其特点是完全“阻隔”网络通信流,通过对每种应用服务编制专门的代理程序,实现监视和控制应用层通信流的作用。

北语19春《信息安全》作业3

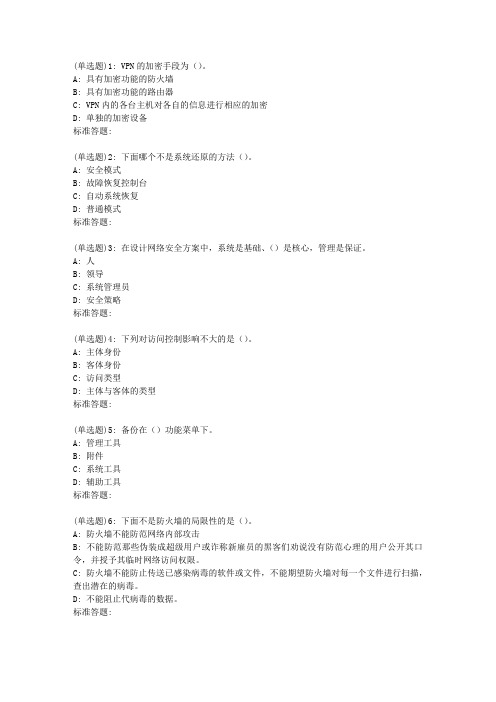

(单选题)1: VPN的加密手段为()。

A: 具有加密功能的防火墙B: 具有加密功能的路由器C: VPN内的各台主机对各自的信息进行相应的加密D: 单独的加密设备标准答题:(单选题)2: 下面哪个不是系统还原的方法()。

A: 安全模式B: 故障恢复控制台C: 自动系统恢复D: 普通模式标准答题:(单选题)3: 在设计网络安全方案中,系统是基础、()是核心,管理是保证。

A: 人B: 领导C: 系统管理员D: 安全策略标准答题:(单选题)4: 下列对访问控制影响不大的是()。

A: 主体身份B: 客体身份C: 访问类型D: 主体与客体的类型标准答题:(单选题)5: 备份在()功能菜单下。

A: 管理工具B: 附件C: 系统工具D: 辅助工具标准答题:(单选题)6: 下面不是防火墙的局限性的是()。

A: 防火墙不能防范网络内部攻击B: 不能防范那些伪装成超级用户或诈称新雇员的黑客们劝说没有防范心理的用户公开其口令,并授予其临时网络访问权限。

C: 防火墙不能防止传送已感染病毒的软件或文件,不能期望防火墙对每一个文件进行扫描,查出潜在的病毒。

D: 不能阻止代病毒的数据。

标准答题:(单选题)7: 为了简化管理,通常对访问者(),以避免访问控制表过于庞大。

A: 分类组织成组B: 严格限制数量C: 按访问时间排序,删除长期没有访问的用户D: 不作任何限制标准答题:(单选题)8: 文件型病毒传染的对象主要是()类文件。

A: .EXE和.WPSB: COM和.EXEC: .WPSD: .DBF标准答题:(单选题)9: 在网络攻击的多种类型中,攻击者窃取到系统的访问权并盗用资源的攻击形式属于哪一种?()A: 拒绝服务B: 侵入攻击C: 信息盗窃D: 信息篡改标准答题:(单选题)10: ()属于Web中使用的安全协议。

A: PEM、SSLB: S-HTTP、S/MIMEC: SSL、S-HTTPD: S/MIME、SSL标准答题:(判断题)11: 防火墙可以用来控制进出它们的网络服务及传输数据。

北语19秋《信息安全》作业2参考答案

19秋《信息安全》作业2

试卷总分:100 得分:100

一、单选题 (共 10 道试题,共 40 分)

1.“公开密钥密码体制”的含义是()。

A.将私有密钥公开,公开密钥保密

B.将所有密钥公开

C.将公开密钥公开,私有密钥保密

D.两个密钥相同

答案:C

2.L2TP隧道在两端的VPN服务器之间采用()来验证对方的身份。

A.数字证书

B.口令握手协议CHAP

C.SSL

D.Kerberos

答案:B

3.数据库管理系统通常提供授权功能来控制不同用户访问数据的权限,这主要是为了实现数据库的()。

A.完整性

B.安全性

C.可靠性

D.一致性

答案:B

4.()通过一个使用专用连接的共享基础设施,连接企业总部、远程办事处和分支机构。

A.Intranet VPN

B.Internet VPN

C.Extranet VPN

D.Access VPN

答案:A

5.下面不属于恶意代码攻击技术的是()

A.进程注入技术

B.超级管理技术

C.自动生产技术

D.端口反向连接技术

答案:C

6.()用于客户机和服务器建立起安全连接之前交换一系列信息的安全通道。

A.连接协议

B.记录协议

C.握手协议

D.会话协议

答案:C

7.下面不是防火墙的局限性的是()。

北语20秋《信息安全》作业3【标准答案】

(单选题)1: 计算机网络是地理上分散的多台()遵循约定的通信协议,通过软硬件互联的系统。

A: 计算机

B: 主从计算机

C: 自主计算机

D: 数字设备

正确答案: C

(单选题)2: TCSEC定义的属于D级的系统是不安全的,以下操作系统中属于D级的是()。

A: 运行非UNIX的Macintosh机

B: XENIX

C: 运行Linux的PC机

D: UNIX系统

正确答案: A

(单选题)3: ()通过一个使用专用连接的共享基础设施,将客户、供应商、合作伙伴或感兴趣的群体连接到企业内部网。

A: Access VPN

B: Intranet VPN

C: Extranet VPN

D: Internet

正确答案: C

(单选题)4: ISO 7498-2从体系结构观点描述了5种安全服务,以下不属于这5种安全服务的是()。

A: 身份鉴别

B: 数据报过滤

C: 授权控制

D: 数据完整性

正确答案: B

(单选题)5: 下列对访问控制影响不大的是()。

A: 主体身份

B: 客体身份

C: 访问类型

D: 主体与客体的类型

正确答案: D

(单选题)6: ()通过一个使用专用连接的共享基础设施,连接企业总部、远程办事处和分支机构。

A: Access VPN

B: Intranet VPN

C: Extranet VPN

D: Internet VPN。

直属北语19春《小说专题》作业_3

单选题1(4分) : 香港科幻小说的代表是?A: 林燕妮B: 卫斯理C: 张小娴2(4分) : 白先勇的《纽约客》的艺术性尚可推敲,但其主题却是对台湾文学的一大贡献,其主题是?A: 现代人心理分析主题B: 台湾人反抗侵略主题C: “文化的放逐”的思想文化主题3(4分) : 被誉为“台湾现代派小说旗手”的是?A: 白先勇B: 欧阳子C: 王文兴4(4分) : 以一个回归的知识分子视角来透视“文革”这段历史,触及有关“伤痕文学”写作的是?A: 余光中B: 聂华苓C: 陈若曦5(4分) : 七等生的对存在主义进行艺术图解的作品是A: 《城之迷》B: 《白马》C: 《我爱黑眼珠》6(4分) : 古龙小说与传统武侠小说在人物方面的显著区别是?A: 人性的自觉意识B: 人物形象的丰满C: 人物与环境的特别关系7(4分) : 台湾最具代表性的历史小说家是?A: 高阳B: 三毛C: 席慕容8(4分) : 陈若曦的代表作是?A: 《断蓬》B: 《尹县长》C: 《千山外,水长流》9(4分) : 小说《城南旧事》的作者是?A: 林海音B: 孟瑶C: 郭良蕙10(4分) : 《重生》被认为是澳门女性题材的开拓之作,其作者是A: 周桐B: 淘空了C: 林中英D: 陶里11(4分) : 哪位作家是台湾科幻小说的开创者。

()A: 张系国B: 丛甦C: 赵淑侠12(4分) : 被称为中国第一部“意识流小说”或“东方意识流”的是刘以鬯的哪部作品?A: 《酒徒》B: 《陶瓷》C: 《岛与半岛》13(4分) : 下列哪部作品属于小说家刘以鬯的代表作()A: 《天堂与地狱》B: 《酒徒》C: 《一九九七》D: 《春雨》14(4分) : 白先勇的小说集中,以大陆去台人员为主人公,其中多为国民党中高级的党政军官员及其眷属的是?A: 《台北人》B: 《纽约客》C: 《游园惊梦》15(4分) : 被白先勇评价为“第一篇台湾中国作家受西方存在主义影响,产生的第一篇探讨人类基本存在困境的小说”是丛甦的哪部小说?A: 《自由人》B: 《野宴》C: 《盲猎》判断题1(4分) : 欧阳子的代表作品是小说《花瓶》。

直属北语19春《教育技术学》作业_3

单选题1(4分) : 在课程的复习巩固阶段,为了使学生更加熟练功掌握本课时的知识点,教师应选取的教学方式是()A: 要求学生在课堂上反复练习,直到学生掌握所学知识点为止B: 教师通过多媒体课件展现知识点让学生对照练习C: 教师做示范之后,学生以此对照,反复练习,直到掌握所学知识点止D: 用多媒体展现知识点,让学生对照戏练习,老师对学生存在的问题进行及时的辅导2(4分) : 想实现输入法中英文快速切换,应使用下列哪种组和快捷键()A: Ctrl+ShiftB: Ctrl+ 空格键C: Alt+空格键D: Ctrl+Alt3(4分) : 在校园网中,工作站是指()A: 一间屋子B: 一个计算机房C: 一台打印机D: 一台客户机4(4分) : 概念图的理论基础是()A: 拉斯韦尔传播理论B: 经验之塔理论C: 信息加工理论D: 奥苏贝尔的"先行组织者"理论5(4分) : 下列关于教学目标基本要素的表述,正确的是()A: “对象”要素是指学习者或受培训者B: “标准”要素是指评定学习行为的依据,该依据是要教师给定的C: “行为”要素是指学习者在教学过程中表现出来的具体行为D: “行为”要素是指学习者在教学开始时应该具备的行为6(4分) : 经验之塔的最高层次是()A: 言语符号B: 视觉符号C: 录音广播D: 设计的经验7(4分) : 如果教师想保存网页上的图片作为教学的素材,应执行怎样的操作最为方便( ) A: 选择菜单项“文件”----“另存为”保存全部网页B: 利用屏截图然后在画图软件中截取所需图片保存C: 选择菜单项“编辑----复制”即可D: 选项中待保存的图片,点击鼠标右键,在弹出的菜单中选择“图片另存为”命令8(4分) : 怎样速查找当前网页中的特定字符()A: 点击菜单栏“搜索”图标B: 逐行浏览网页C: 点击菜单“编辑查找”D: 点击菜单“查看源文件”9(4分) : 在以下的教学模式中,哪个教学模式教师的主导型最强A: 探究模式B: 授课模式C: 自学模式D: 合作模式10(4分) : 信息技术与课程整合的核心是()A: 合作学习B: 意义学习C: 数字化学习D: 自主学习11(4分) : 教学评价是根据()的要求,按照一定的规则对教学效果作出描述和评定的活动。

直属北语19春《管理信息系统》作业_2

单选题1(4分) : 下列属于逻辑运算的是()A: 加B: 减C: 乘D: 比较2(4分) : MIS的开发中会面临来自外界与内部的风险,下列属于社会风险的是()A: 税收变化B: 国家政策C: 系统规划D: 人员协调3(4分) : 将2007年3月1日表示为20070301,这种编码类型属于()A: 顺序码B: 区间码C: 特征码D: 十进制码4(4分) : 当计算机在管理中的应用主要在于日常业务与事务的处理、定期提供系统的业务信息时,计算机的应用处于()。

A: 管理信息系统阶段B: 决策支持系统阶段C: 电子数据处理阶段D: 数据综合处理阶段5(4分) : 以下系统中()不能对企业的资金流信息进行管理。

A: ERPⅡB: MRPⅡC: ERPD: MRP6(4分) : BPR的特点有()A: 根本性的B: 彻底的C: 巨大的D: 以上均对7(4分) : 战略计划子系统是供_______使用的系统。

()A: 计算机操作人员B: 信息处理人员C: 高层决策者D: 中层管理者8(4分) : 从管理系统中计算机应用的功能来看,计算机在管理系统中应用的发展依次为()。

A: EDP、DSS、MIS、EISB: DSS、EDP、MIS、EISC: MIS、EDP、DSS、EISD: EDP、MIS、DSS、EIS9(4分) : 管理信息按决策层次划分,通常分为()三级。

A: 计划信息、控制信息、操作信息B: 高层决策信息、中层决策信息、基层作业信息C: 战略信息、战术信息、业务信息D: 战略信息、战术信息、决策信息10(4分) : 某高校学生学号规定如下,前2位表示年级,中间3位表示院系专业,后3位表示顺序号。

例如05161010表示2005年入学,工商管理学院信息专业第10名注册,这种代码属于()。

A: 顺序码B: 层次码C: 助记码D: 特征组合码11(4分) : 不属于管理信息系统三要素的是()。

A: 系统的观点B: 数学的方法C: 管理的方法D: 计算机的应用12(4分) : 下列选项中不属于计算机主机的是()A: 运算器B: 内存储器C: 输入设备D: 控制器13(4分) : 在管理信息中,执行层信息的特性包括()A: 大部分来源于企业内部B: 使用频率较低C: 保密要求较高D: 使用时间较长14(4分) : 每秒钟执行的作业数,称为系统的()。

北语网院20春《信息安全》作业_3答案

(单选)1:操作系统中的每一个实体组件不可能是()。

A:主体

B:客体

C:既是主体又是客体

D:既不是主体又不是客体

正确答案:D

(单选)2:数字签名要预先使用单向Hash函数进行处理的原因是()。

A:多一道加密工序使密文更难破译

B:提高密文的计算速度

C:缩小签名密文的长度,加快数字签名和验证签名的运算速度

D:保证密文能正确还原成明文

正确答案:C

(单选)3:计算机病毒是计算机系统中一类隐藏在()上蓄意破坏的捣乱程序。

A:内存

B:软盘

C:存储介质

D:网络

正确答案:C

(单选)4:以下关于CA认证中心说法正确的是:()。

A:CA认证是使用对称密钥机制的认证方法

B:CA认证中心只负责签名,不负责证书的产生

C:CA认证中心负责证书的颁发和管理、并依靠证书证明一个用户的身份

D:CA认证中心不用保持中立,可以随便找一个用户来做为CA认证中心

正确答案:C

(单选)5:终端服务是Windows操作系统自带的,可以通过图形界面远程操纵服务器。

在默认的情况下,终端服务的端口号是()。

A:25

B:3389

C:80

D:1399

正确答案:B

(单选)6:操作系统的安全依赖于一些具体实施安全策略的可信的软件和硬件。

这些软件、硬件和负责系统安全管理的人员一起组成了系统的()。

A:可信计算平台

B:可信计算机基

C:可信计算模块

D:可信计算框架

正确答案:B。

北语19秋《信息安全》作业1参考答案

19秋《信息安全》作业1

试卷总分:100 得分:100

一、单选题 (共 10 道试题,共 40 分)

1.ISO安全体系结构中的对象认证服务,使用()完成。

A.访问控制机制

B.数据完整性机制

C.数字签名机制

D.加密机制

答案:C

2.在网络攻击的多种类型中,攻击者窃取到系统的访问权并盗用资源的攻击形式属于哪一种?()

A.拒绝服务

B.信息篡改

C.信息盗窃

D.侵入攻击

答案:D

3.为了降低风险,不建议使用的Internet服务是()。

A.外部访问内部系统

B.内部访问Internet

C.Web服务

D.FTP服务

答案:D

4.文件型病毒传染的对象主要是()类文件。

A..WPS

B..EXE和.WPS

C..DBF

和.EXE

答案:D

5.Windows server 2003系统的安全日志如何设置()。

A.网络适配器里

B.本地安全策略

C.服务管理器

D.事件查看器

答案:B

6.下面不是防火墙的局限性的是()。

A.防火墙不能防范网络内部攻击

B.防火墙不能防止传送已感染病毒的软件或文件,不能期望防火墙对每一个文件进行扫描,查出潜在的病毒。

C.不能阻止代病毒的数据。

D.不能防范那些伪装成超级用户或诈称新雇员的黑客们劝说没有防范心理的用户公开其口令,并授予其临时网络访问权限。

答案:C。

19春北理工《网络信息安全基础》在线作业【标准答案】

19春北理工《网络信息安全基础》在线作业【标准答案】北理工《网络信息安全基础》在线作业-0005试卷总分:100 得分:0一、单选题 (共 20 道试题,共 60 分)1.从层次体系上,可将网络安全分成4个层次上的安全:物理安全、逻辑安全、()和联网安全。

A.操作系统安全B.硬件安全C.账户安全D.通信安全2.屏蔽子网模型用了()个包过滤器和()个堡垒主机。

A.2,1B.1,1C.2,2D.1,23.下列IP地址中()是C类地址A.127.233..13.34B.152.87.209.51C.169.196.30.54D.202.96.209.214.抵御电子邮箱入侵措施中,不正确的是()A.不用生日做密码B.不要使用少于7位的密码C.不要全部使用数字D.自己做服务器5.进行网络扫描时,对非连续端口进行的,并且源地址不一致、时间间隔长而没有规律的扫描是()A.乱序扫描B.慢速扫描C.顺序扫描D.快速扫描6.有一门学科被黑客利用以进行网络入侵,它使用计谋和假情报去获得密码和其他敏感信息。

这门学科是()A.情报学B.心理学C.社会工程学D.政治经济学7.RPC的中文含义是()A.拒绝服务攻击B.缓冲区溢出攻击C.远程过程调用D.远程服务连接8.IP协议是指网际协议,它对应于OSI模型中的哪一层()A.物理层B.数据链路层C.传输层D.网络层9.有关暴力攻击的描述,正确的是()A.针对一个安全系统进行暴力攻击需要大量的时间、极大的意志力和决心。

B.暴力攻击是一种技术要求较高的入侵方式。

C.字典攻击是一种暴力攻击,但并不常见。

D.暴力攻击被用来破坏安全系统的物理存在。

10.在计算机网络中,有关攻击和安全,下列说法错误的是()A.系统管理员可以利用常见的攻击手段对系统进行检测,并对相关漏洞采取措施。

B.网络攻击总是恶意的而没有善意的。

C.被动攻击是指攻击者简单地监视所有信息流以获得某些秘密。

这种攻击可以是基于网络或者基于系统的。

北语 19秋《信息安全》作业_1234

19秋《信息安全》作业_1一、单选题( 每题4分, 共15道小题, 总分值60分)1.文件型病毒传染的对象主要是()类文件。

(4分)A. .EXE和.WPSB. COM和.EXEC. .WPSD. .DBF答:B qq:80、500、92612.下面不是防火墙的局限性的是()。

(4分)A. 防火墙不能防范网络内部攻击B. 不能防范那些伪装成超级用户或诈称新雇员的黑客们劝说没有防范心理的用户公开其口令,并授予其临时网络访问权限。

C. 防火墙不能防止传送已感染病毒的软件或文件,不能期望防火墙对每一个文件进行扫描,查出潜在的病毒。

D. 不能阻止代病毒的数据。

答:D3.从安全属性对各种网络攻击进行分类,截获攻击是针对()的攻击。

(4分)A. 机密性B. 可用性C. 完整性D. 真实性答:A4.下面不属于入侵检测分类依据的是()。

(4分)A. 物理位置B. 静态配置C. 建模方法D. 时间分析答:B5.收藏夹的目录名称为()。

(4分)A. FavoritesB. tempC. WindowsD. My Documents答:A6.基于通信双方共同拥有的但是不为别人知道的秘密,利用计算机强大的计算能力,以该秘密作为加密和解密的密钥的认证是()。

(4分)A. 公钥认证B. 零知识认证C. 共享密钥认证D. 口令认证答:C7.数字签名技术,在接收端,采用()进行签名验证。

(4分)A. 发送者的公钥B. 发送者的私钥C. 接收者的公钥D. 接收者的私钥答:A8.()通过一个使用专用连接的共享基础设施,连接企业总部、远程办事处和分支机构。

(4分)A. Access VPNB. Intranet VPNC. Extranet VPND. Internet VPN答:B9.“公开密钥密码体制”的含义是()。

(4分)A. 将所有密钥公开B. 将私有密钥公开,公开密钥保密C. 将公开密钥公开,私有密钥保密D. 两个密钥相同答:C10.DDoS攻击破坏了()。

北语网院20春《信息安全》作业_1答案

(单选)1:()不属于ISO/OSI安全体系结构的安全机制。

A:通信业务填充机制

B:访问控制机制

C:数字签名机制

D:审计机制

正确答案:D

(单选)2:下面不属于入侵检测分类依据的是()。

A:物理位置

B:静态配置

C:建模方法

D:时间分析

正确答案:B

(单选)3:数据库管理系统通常提供授权功能来控制不同用户访问数据的权限,这主要是为了实现数据库的()。

A:可靠性

B:一致性

C:完整性

D:安全性

正确答案:D

(单选)4:黑客们在编写编写扰乱社会和他人的计算机程序,这些代码统称为()。

A:恶意代码

B:计算机病毒

C:蠕虫

D:后门

正确答案:A

(单选)5:电子邮件的发件利用某些特殊的电子邮件软件在短时间内不断重复地将电子邮件寄给同一个收件人,这种破坏方式叫做()。

A:邮件病毒

B:邮件炸弹

C:特洛伊木马

D:逻辑炸弹

正确答案:B

(单选)6:攻击者用传输数据来冲击网络接口,使服务器过于繁忙以至于不能应答请求的攻击方式是()。

A:拒绝服务攻击

B:地址欺骗攻击

C:会话劫持

D:信号包探测程序攻击

正确答案:A。

直属北语19春《信息安全》作业_2

单选题1(4分) : 以下关于CA认证中心说法正确的是:()。

A: CA认证是使用对称密钥机制的认证方法B: CA认证中心只负责签名,不负责证书的产生C: CA认证中心负责证书的颁发和管理、并依靠证书证明一个用户的身份D: CA认证中心不用保持中立,可以随便找一个用户来做为CA认证中心2(4分) : 下列对访问控制影响不大的是()。

A: 主体身份B: 客体身份C: 访问类型D: 主体与客体的类型3(4分) : Windows NT 和Windows 2003系统能设置为在几次无效登录后锁定帐号,这可以防止:()。

A: 木马B: 暴力攻击C: IP欺骗D: 缓存溢出攻击4(4分) : 从安全属性对各种网络攻击进行分类,截获攻击是针对()的攻击。

A: 机密性B: 可用性C: 完整性D: 真实性5(4分) : 拒绝服务攻击的后果是()。

A: 信息不可用B: 应用程序不可用C: 系统宕机D: 上面几项都是6(4分) : TCSEC定义的属于D级的系统是不安全的,以下操作系统中属于D级的是()。

A: 运行非UNIX的Macintosh机B: XENIXC: 运行Linux的PC机D: UNIX系统7(4分) : PKI支持的服务不包括()。

A: 非对称密钥技术及证书管理B: 目录服务C: 对称密钥的产生和分发D: 访问控制服务8(4分) : 在main()函数中定义两个参数argc和argv,其中argc存储的是()。

A: 命令行参数的个数B: 命令行程序的名称C: 命令行各个参数的值D: 命令行变量9(4分) : ()作用是为除IKE之外的协议协商安全服务。

A: 主模式B: 野蛮模式C: 快速交换模式D: IPSec的安全服务10(4分) : 下面不属于DoS攻击的是()。

A: Smurf攻击B: Ping of DeatchC: Land攻击D: TFN攻击11(4分) : 数据库管理系统通常提供授权功能来控制不同用户访问数据的权限,这主要是为了实现数据库的()。

北语19秋《信息安全》作业3参考答案

19秋《信息安全》作业3

试卷总分:100 得分:100

一、单选题 (共 10 道试题,共 40 分)

1.计算机病毒是计算机系统中一类隐藏在()上蓄意破坏的捣乱程序。

A.软盘

B.网络

C.存储介质

D.内存

答案:C

2.计算机网络是地理上分散的多台()遵循约定的通信协议,通过软硬件互联的系统。

A.计算机

B.自主计算机

C.数字设备

D.主从计算机

答案:B

3.下面不属于DoS攻击的是()。

A.TFN攻击

B.Smurf攻击

C.Ping of Deatch

nd攻击

答案:A

4.电子邮件的发件利用某些特殊的电子邮件软件在短时间内不断重复地将电子邮件寄给同一个收件人,这种破坏方式叫做()。

A.邮件病毒

B.邮件炸弹

C.逻辑炸弹

D.特洛伊木马

答案:B

5.凡是基于网络应用的程序都离不开()。

A.注册表

B.Winsock

C.Scoket

D.MFC编程

答案:C

6.拒绝服务攻击的后果是()。

A.系统宕机

B.应用程序不可用

C.信息不可用

D.上面几项都是

答案:D

7.网络安全最终是一个折衷的方案,即安全强度和安全操作代价的折衷,除增加安全设施投资。

北语19春《信息安全》作业1

(单选题)2: 为了防御网络监听,最常用的方法是: () 。 A: 采用物理传输(非网络) B: 信息加密 C: 无线网 D: 使用专线传输 标准答题: (单选题)3: 对非军事 DMZ 而言,正确的解释是() 。 A: DMZ 是一个真正可信的网络部分 B: DMZ 网络访问控制策略决定允许或禁止进入 DMZ 通信 C: 允许外部用户访问 DMZ 系统上合适的服务 D: 以上 3 项都是 标准答题: (单选题)4: 下面不属于入侵检测分类依据的是() 。 A: 物理位置 B: 静态配置 C: 建模方法 D: 时间分析 标准答题: (单选题)5: ()分析法实际上是一个模板匹配操作,匹配的一方是系统设置情况和用户操作 动作,一方是已知攻击的签名数据库。 A: 签名分析法 B: 统计分析法 C: 数据完整性分析法 D: 以上都正确 标准答题: (单选题)6: 身份鉴别是安全服务中的重要一环,以下关于身份鉴别叙述不正确的是() 。 A: 身份鉴别是授权控制的基础 B: 身份鉴别一般不用提供双向的认证 C: 目前一般采用基于对称密钥加密或公开密钥加密的方法 D: 数字签名机制是实现身份鉴别的重要机制 标准答题: (单选题)7: () 是指有关管理、保护和发布敏感信息的法律、规定和实施细则。 A: 安全策略 B: 安全模型 C: 安全框架 D: 安全原则 全体系结构中包含()种安全服务。 A: 4 B: 5 C: 6 D: 7 标准答题: (单选题)9: 打电话请求密码属于()攻击方式。 A: 木马 B: 社会工程学 C: 电话系统漏洞 D: 拒绝服务 标准答题: (单选题)10: ()作用在应用层,其特点是完全“阻隔”网络通信流,通过对每种应用服务 编制专门的代理程序,实现监视和控制应用层通信流的作用。 A: 分组过滤防火墙 B: 应用代理防火墙 C: 状态检查防火墙 D: 分组代理防火墙 标准答题: (判断题)11: 文件共享漏洞主要是使用 NetBIOS 协议。 A: 错误 B: 正确 标准答题: (判断题)12: 防火墙是万能的,可以用来解决各种安全问题。 A: 错误 B: 正确 标准答题: (判断题)13: 防火墙是实施访问控制策略的系统,对流经的网络流量进行检查,拦截不符合 安全策略的数据包。 A: 错误 B: 正确 标准答题: (判断题)14: WIN2000 系统给 NTFS 格式下的文件加密,当系统被删除,重新安装后,原加密 的文件就不能打开了。 A: 错误 B: 正确 标准答题:

北语 20春《信息安全》作业_1234

B.管理的复杂性

C.对现有系统的影响及对不同平台的支持

D.上面3项都是

15.收藏夹的目录名称为()。

A. Favorites

B. temp

C. Windows

D. My Documents

二、判断题

1.基于网络的漏洞扫描器的优点是价格相对来说比较便宜、安装方便和维护简单。

答案正确

2.禁止使用活动脚本可以防范IE执行本地任意程序。

答案正确

2.漏洞只可能存在于操作系统中,数据库等其他软件系统不会存在漏洞。

答案错误

3.通过使用SOCKS5代理服务器可以隐藏QQ的真实IP。

答案正确

4. TCP/IP体系有7个层次,ISO/OSI体系有4个层次。

知识点:7.6网络参考模型OSI

答案错误

5. NIS的实现是基于HTTP实现的。

答案正确

20春《信息安全》作业_1

一、单选题

1.()不属于ISO/OSI安全体系结构的安全机制。

A.通信业务填充机制

B.访问控制机制

C.数字签名机制

D.审计机制

答:D微131·9666·2906

2.下面不属于入侵检测分类依据的是()。

A.物理位置

B.静态配置

C.建模方法

D.时间分析

答:B

3.数据库管理系统通常提供授权功能来控制不同用户访问数据的权限,这主要是为了实现数据库的()。

7.防火墙是万能的,可以用来解决各种安全问题。

8.基于公开密钥体制(PKI)的数字证书是电子商务安全体系的核心。

9.网络隔离的目的是实现不同安全级别的网络之间的通信。

10.可以通过技术手段,一次性弥补所有的安全漏洞。

直属北语19春《信息安全》作业_4

单选题1(4分) : L2TP隧道在两端的VPN服务器之间采用()来验证对方的身份。

A: 口令握手协议CHAPB: SSLC: KerberosD: 数字证书2(4分) : ISO定义的安全体系结构中包含()种安全服务。

A: 4B: 5C: 6D: 73(4分) : 对非连续端口进行的,并且源地址不一致、时间间隔长而没有规律的扫描,称之为()。

A: 乱序扫描B: 慢速扫描C: 有序扫描D: 快速扫描4(4分) : 网络攻击的有效载体是什么?()A: 黑客B: 网络C: 病毒D: 蠕虫5(4分) : SSL产生会话密钥的方式是()。

A: 从密钥管理数据库中请求获得B: 每一台客户机分配一个密钥的方式C: 随机由客户机产生并加密后通知服务器D: 由服务器产生并分配给客户机6(4分) : 为了简化管理,通常对访问者(),以避免访问控制表过于庞大。

A: 分类组织成组B: 严格限制数量C: 按访问时间排序,删除长期没有访问的用户D: 不作任何限制7(4分) : ()通过一个使用专用连接的共享基础设施,将客户、供应商、合作伙伴或感兴趣的群体连接到企业内部网。

A: Access VPNB: Intranet VPNC: Extranet VPND: Internet8(4分) : 计算机病毒是计算机系统中一类隐藏在()上蓄意破坏的捣乱程序。

A: 内存B: 软盘C: 存储介质D: 网络9(4分) : 黑客们在编写编写扰乱社会和他人的计算机程序,这些代码统称为()。

A: 恶意代码B: 计算机病毒C: 蠕虫D: 后门10(4分) : 审计管理指:()。

A: 保证数据接收方收到的信息与发送方发送的信息完全一致B: 防止因数据被截获而造成的泄密C: 对用户和程序使用资源的情况进行记录和审查D: 保证信息使用者都可有得到相应授权的全部服务11(4分) : 操作系统的安全依赖于一些具体实施安全策略的可信的软件和硬件。

这些软件、硬件和负责系统安全管理的人员一起组成了系统的()。

- 1、下载文档前请自行甄别文档内容的完整性,平台不提供额外的编辑、内容补充、找答案等附加服务。

- 2、"仅部分预览"的文档,不可在线预览部分如存在完整性等问题,可反馈申请退款(可完整预览的文档不适用该条件!)。

- 3、如文档侵犯您的权益,请联系客服反馈,我们会尽快为您处理(人工客服工作时间:9:00-18:30)。

单选题

1(4分) : ISO安全体系结构中的对象认证服务,使用()完成。

A: 加密机制

B: 数字签名机制

C: 访问控制机制

D: 数据完整性机制

2(4分) : 攻击者用传输数据来冲击网络接口,使服务器过于繁忙以至于不能应答请求的攻击方式是()。

A: 拒绝服务攻击

B: 地址欺骗攻击

C: 会话劫持

D: 信号包探测程序攻击

3(4分) : ()分析法实际上是一个模板匹配操作,匹配的一方是系统设置情况和用户操作动作,一方是已知攻击的签名数据库。

A: 签名分析法

B: 统计分析法

C: 数据完整性分析法

D: 以上都正确

4(4分) : 备份在()功能菜单下。

A: 管理工具

B: 附件

C: 系统工具

D: 辅助工具

5(4分) : ()通过一个使用专用连接的共享基础设施,连接企业总部、远程办事处和分支机构。

A: Access VPN

B: Intranet VPN

C: Extranet VPN

D: Internet VPN

6(4分) : Kerberos在请求访问应用服务器之前,必须()。

A: 向Ticket Granting服务器请求应用服务器ticket

B: 向认证服务器发送要求获得“证书”的请求

C: 请求获得会话密钥

D: 直接与应用服务器协商会话密钥

7(4分) : 访问控制是指确定()以及实施访问权限的过程。

A: 用户权限

B: 可给予哪些主体访问权利

C: 可被用户访问的资源

D: 系统是否遭受入侵

8(4分) : ()是指有关管理、保护和发布敏感信息的法律、规定和实施细则。

A: 安全策略

B: 安全模型

C: 安全框架

D: 安全原则

9(4分) : 信息安全的基本属性是()。

A: 机密性

B: 可用性

C: 完整性

D: 上面3项都是

10(4分) : ()属于Web中使用的安全协议。

A: PEM、SSL

B: S-HTTP、S/MIME

C: SSL、S-HTTP

D: S/MIME、SSL

11(4分) : 基于通信双方共同拥有的但是不为别人知道的秘密,利用计算机强大的计算能力,以该秘密作为加密和解密的密钥的认证是()。

A: 公钥认证

B: 零知识认证

C: 共享密钥认证

D: 口令认证

12(4分) : 用于实现身份鉴别的安全机制是()。

A: 加密机制和数字签名机制

B: 加密机制和访问控制机制

C: 数字签名机制和路由控制机制

D: 访问控制机制和路由控制机制

13(4分) : 网络安全最终是一个折衷的方案,即安全强度和安全操作代价的折衷,除增加安全设施投资外,还应考虑()。

A: 用户的方便性

B: 管理的复杂性

C: 对现有系统的影响及对不同平台的支持

D: 上面3项都是

14(4分) : Windows server 2003系统的安全日志如何设置()。

A: 事件查看器

B: 服务管理器

C: 本地安全策略

D: 网络适配器里

15(4分) : 下面不属于恶意代码攻击技术的是()

A: 进程注入技术

B: 超级管理技术

C: 端口反向连接技术

D: 自动生产技术

判断题

1(4分) : 一个完备的入侵检测系统IDS一定是基于主机和基于网络两种方式兼备的分布式系统。

A: 对

B: 错

2(4分) : 在实际应用中,不可以将对称密钥密码体制与非对称密钥密码体制混用。

A: 对

B: 错

3(4分) : x-scan 能够进行端口扫描。

A: 对

B: 错

4(4分) : 计算机病毒的传播媒介来分类,可分为单机病毒和网络病毒。

A: 对

B: 错

5(4分) : 在Windows NT操作系统中,文件系统的安全性能可以通过控制用户的访问权限来实现。

A: 对

B: 错

6(4分) : 限制网络用户访问和调用cmd的权限可以防范Unicode漏洞。

A: 对

B: 错

7(4分) : 最小特权、纵深防御是网络安全原则之一。

A: 对

B: 错

8(4分) : 网络交易的信息风险主要来自冒名偷窃、篡改数据、信息丢失等方面的风险。

A: 对

B: 错

9(4分) : 密钥是用来加密、解密的一些特殊的信息。

A: 对

B: 错

10(4分) : 保护帐户口令和控制访问权限可以提高操作系统的安全性能。

A: 对

B: 错

单选题

1(4分) : ISO安全体系结构中的对象认证服务,使用()完成。

A: 加密机制

B: 数字签名机制

C: 访问控制机制

D: 数据完整性机制

2(4分) : 攻击者用传输数据来冲击网络接口,使服务器过于繁忙以至于不能应答请求的攻击方式是()。

A: 拒绝服务攻击

B: 地址欺骗攻击

C: 会话劫持

D: 信号包探测程序攻击

3(4分) : ()分析法实际上是一个模板匹配操作,匹配的一方是系统设置情况和用户操作动作,一方是已知攻击的签名数据库。

A: 签名分析法

B: 统计分析法

C: 数据完整性分析法

D: 以上都正确

4(4分) : 备份在()功能菜单下。

A: 管理工具

B: 附件

C: 系统工具

D: 辅助工具

5(4分) : ()通过一个使用专用连接的共享基础设施,连接企业总部、远程办事处和分支机构。

A: Access VPN

B: Intranet VPN

C: Extranet VPN

D: Internet VPN

6(4分) : Kerberos在请求访问应用服务器之前,必须()。

A: 向Ticket Granting服务器请求应用服务器ticket

B: 向认证服务器发送要求获得“证书”的请求

C: 请求获得会话密钥

D: 直接与应用服务器协商会话密钥

7(4分) : 访问控制是指确定()以及实施访问权限的过程。

A: 用户权限

B: 可给予哪些主体访问权利

C: 可被用户访问的资源

D: 系统是否遭受入侵

8(4分) : ()是指有关管理、保护和发布敏感信息的法律、规定和实施细则。

A: 安全策略

B: 安全模型

C: 安全框架

D: 安全原则

9(4分) : 信息安全的基本属性是()。

A: 机密性

B: 可用性

C: 完整性

D: 上面3项都是

10(4分) : ()属于Web中使用的安全协议。

A: PEM、SSL

B: S-HTTP、S/MIME

C: SSL、S-HTTP

D: S/MIME、SSL

11(4分) : 基于通信双方共同拥有的但是不为别人知道的秘密,利用计算机强大的计算能力,以该秘密作为加密和解密的密钥的认证是()。

A: 公钥认证

B: 零知识认证

C: 共享密钥认证

D: 口令认证

12(4分) : 用于实现身份鉴别的安全机制是()。

A: 加密机制和数字签名机制

B: 加密机制和访问控制机制

C: 数字签名机制和路由控制机制

D: 访问控制机制和路由控制机制

13(4分) : 网络安全最终是一个折衷的方案,即安全强度和安全操作代价的折衷,除增加安全设施投资外,还应考虑()。

A: 用户的方便性

B: 管理的复杂性

C: 对现有系统的影响及对不同平台的支持

D: 上面3项都是

14(4分) : Windows server 2003系统的安全日志如何设置()。

A: 事件查看器

B: 服务管理器

C: 本地安全策略

D: 网络适配器里

15(4分) : 下面不属于恶意代码攻击技术的是()

A: 进程注入技术

B: 超级管理技术

C: 端口反向连接技术

D: 自动生产技术

判断题

1(4分) : 一个完备的入侵检测系统IDS一定是基于主机和基于网络两种方式兼备的分布式系统。

A: 对

B: 错

2(4分) : 在实际应用中,不可以将对称密钥密码体制与非对称密钥密码体制混用。

A: 对

B: 错

3(4分) : x-scan 能够进行端口扫描。

A: 对

B: 错

4(4分) : 计算机病毒的传播媒介来分类,可分为单机病毒和网络病毒。

A: 对

B: 错

5(4分) : 在Windows NT操作系统中,文件系统的安全性能可以通过控制用户的访问权限来实现。

A: 对

B: 错

6(4分) : 限制网络用户访问和调用cmd的权限可以防范Unicode漏洞。

A: 对

B: 错

7(4分) : 最小特权、纵深防御是网络安全原则之一。

A: 对

B: 错

8(4分) : 网络交易的信息风险主要来自冒名偷窃、篡改数据、信息丢失等方面的风险。

A: 对

B: 错

9(4分) : 密钥是用来加密、解密的一些特殊的信息。

A: 对

B: 错

10(4分) : 保护帐户口令和控制访问权限可以提高操作系统的安全性能。

A: 对

B: 错。