如何进行配置更新V2

华为v2路由器使用说明书

华为v2路由器使用说明书华为v2路由器使用说明书华为v2路由器是一款高性能、智能化的家用网络设备。

它具有强大的信号覆盖能力、稳定的网络连接和丰富的功能,能够满足用户对高速上网、安全稳定的网络环境的需求。

本文将为您介绍华为v2路由器的操作方法和注意事项,帮助您更好地使用和管理您的家庭网络。

1. 连接与设置首先,将华为v2路由器正确地接入电源,并使用网线将路由器与宽带猫进行连接。

一般情况下,路由器电源指示灯应亮起,表示已成功供电。

接下来,使用电脑或手机等设备连接到与路由器同一局域网的Wi-Fi信号中。

打开浏览器,在地址栏输入路由器的默认IP地址(如192.168.3.1),按下回车键。

2. 设置管理密码首次登录路由器管理界面时,系统会提示您设置一个管理密码。

请设置一个强度较高的密码,并妥善保管,确保网络安全。

3. Wi-Fi设置进入路由器管理界面后,您可以点击“无线网络设置”进行Wi-Fi 网络的配置。

您可以设置Wi-Fi的名称、密码、频段等参数。

建议设置一个易于记忆,但难以被他人猜测的密码,以保护您的网络安全。

4. 客户端管理通过页面的“客户端管理”功能,您可以查看已连接到路由器的设备列表,并管理这些设备的接入权限。

您可以设定策略,限制某些设备的上网时间或屏蔽某些设备的接入。

5. 家长控制华为v2路由器还具备优秀的家长控制功能。

在“家长控制”界面中,您可以设置特定时间段内,指定设备无法访问特定网站。

这个功能特别适用于家庭环境中有学生的家庭,可以帮助培养孩子良好的上网习惯。

6. 云端管理华为v2路由器支持云端管理功能,通过手机应用或电脑客户端,您可以远程管理您的路由器。

无论您身在何处,都可以随时随地对网络进行优化、调整设置,非常方便。

7. 更新和安全为保障您的网络安全,及时检查并安装路由器的软件更新非常重要。

在路由器管理界面的“系统工具”中,您可以检查软件的最新版本,并进行升级。

此外,建议您启用防火墙和WPA2加密等安全设置,以最大程度地保障网络安全。

佳发三合一服务器配置V2.0.

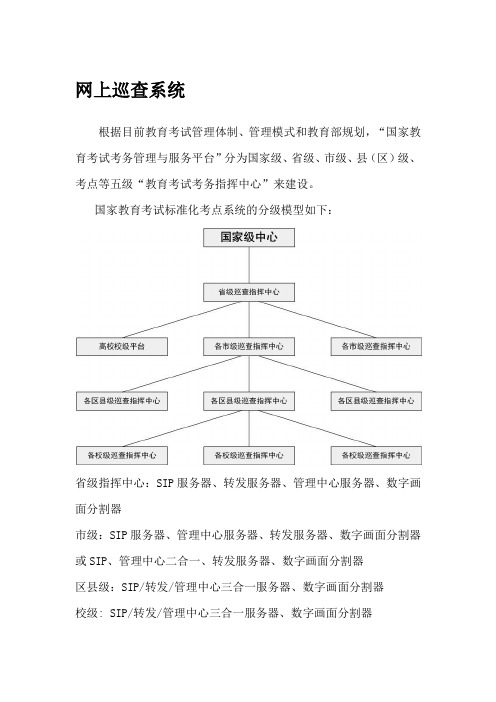

网上巡查系统根据目前教育考试管理体制、管理模式和教育部规划,“国家教育考试考务管理与服务平台”分为国家级、省级、市级、县(区)级、考点等五级“教育考试考务指挥中心”来建设。

国家教育考试标准化考点系统的分级模型如下:省级指挥中心:SIP服务器、转发服务器、管理中心服务器、数字画面分割器市级:SIP服务器、管理中心服务器、转发服务器、数字画面分割器或SIP、管理中心二合一、转发服务器、数字画面分割器区县级:SIP/转发/管理中心三合一服务器、数字画面分割器校级: SIP/转发/管理中心三合一服务器、数字画面分割器、流媒体服务器监控系统的组成:1、前端设备2、编码设备3、传输设备4、解码设备5、存储设备SIP、转发、管理中心三合一服务器包含有SIP模块、转发模块和管理平台模块。

巡查系统管理平台是整个系统的控制中心,包括用户认证软件、路由控制等模块,系统内各种设备在运行时都会登陆到注册中心上,根据注册信息更新中心数据库中的相关字段,调度模块协调系统内相关设备间的通信流程,完成系统域、子域、用户、设备的管理,这里的域、子域主要是指寻查中心及其下属寻查中心,用户主要包括系统管理员和远程客户端,设备主要是指SIP网关、转发服务器以及流媒体服务器等。

SIP服务功能:SIP网关可以看做SIP的服务器代理,系统内的所有终端都都通过它接受SIP的后台服务,SIP网关也是上下级巡查中心间实现控制信令交互的关键,上下级巡查中心都是SIP网关实现控制信令的通信。

转发服务功能:多个用户并发访问同一个音视频流资源的情况下,为了减轻视频编码设备的压力和节约网络带宽,通过视频转发模块与视频编码设备建立单路连接,然后采用组播、分发或广播的方式将音视频流转发给用户,提供了多级转发、带宽自动适应等功能。

数字画面分割器数字画面分割器是嵌入式设备,通过网络输入,2路VGA输出。

数字画面分割器能将巡查图像和视频会议图像进行解码输出到电视墙上,支持2×1、2×2、2×4、2×6、2×10、2×13、2×16等画面分割模式。

IKEV2更新内容

SEC IE V4新版 IKEV2 FlexVPN1,IKEV2理论:第一部分,IKEV2理论:flexvpn简介:cisco的基于IKE V2的vpn,包含了,站点到站点,remote-access,hub-spoke到spoke-spoke优点:统一的CLI命令行统一的架构:使用IOS点对点隧道接口统一的特性:很多特性都可以再技术间互用关键特性:AAA,config-mode动态路由协议,IPV6使用默认策略,配置更加简单符合IKEV2标准能够很好的和非cisco设备兼容易于学习和管理IKEV2简介:RFC5996最新的RFC1,不兼容IKEV1,2,暂时还没有被广泛使用相同的技术架构提供1,私密性2,完整性3,源认证运用在UDP500/UDP4500IKEV2 RFC5996:在一个RFC里边介绍了所有特性的工作原理MM和AM被替换为initial exchangeQM被替换为CREATE_CHILD_SAIKEV2 开放的结束,多少个包都有可能第一个IPSEC SA最少4个包认证:数字签名,预共享密钥,EAP(支持)Anti-DOS:抵御DOS攻击IKE rekey:IKE密钥更新无需重新认证Notifies:通告需要确认IKEV2包交换简介:SA初始化:协商认证参数第二对交换:认证并且产生一个CHILD_SA第三对交换:创建第二个CHILD_SASA初始化的第一个包:1,发起方提供基本的SA(安全关联)参数,和密钥交换材料2,等同于IKEV1的MM1和MM3两个包3,HDR:表示IKE头部4,SAI:发起方提交的密钥学算法5,KEi:发起方密钥交换材料(使用最高优先级的DH组)6,Ni:发起方随机数接收方回应的包:1,响应方发回一个可以接受的参数,并且附上密钥交换材料和可选的证书请求2,等同于IKEV1的MM2和MM4包3,HDR:IKE头部4,SAr:被响应方选择的密码学算法5,KEr:响应方密钥交换材料6,NR:响应方随机数7,CertReq:证书请求(可选)一二个包做第一阶段的策略协商,和DH密钥交换IKE认证:1,与穿件child SA相关的认证材料和参数等同于IKEV1的MM5和QM的第一部分2,SK:负载被加密并完整性保护3,IDi;发起方ID4,Cert:发起方证书(可选)5,CertReq:证书请求(可选)6,IDr:期望的响应者ID(选项)7,AUTH:发起方的认证数据(如果发起方使用EAP认证,这个字段就不存在)8,转换集和流量选择器(感兴趣流)information exchanges1,用户日常事务管理删除通告活动性价差初始化联系故障报告(各种通告,例如:在kei中的DH组不可接受)必须确认,将会重传,直到放弃,被安全保护的,仅仅在initial exchange之后用于configuration exchange,类似于IKEV1的mode-configEAP:1,使用EAP替代X-AUTH2,EAP认证框架,提供了多种认证方式3,隧道级EAP_TLS,EAP/PSK,EAP-PEAP4,无隧道(推荐):EAP-MS-CHAPV2,EAP-GTC,EAP-MD55,作为IKE-AUTH交换的一种增强6,仅仅用于让响应放认证发起方7,响应方必须使用证书认证8,会适当增加包数量(12-16)第二部分:2.1标准IOS vs ASA crypto MAPASA不能做隧道级VPN实验拓扑:IOS:配置IKEV2 policy (可选)Branch上配置:crypto ikev2 proposal yeslab-IKEV2-Proposalencryption 3des aes-cbc-256integrity sha256 sha512group 2 5 14策略是排列组合:crypto ikev2 policy yeslab-IKEV2-Policyproposal yeslab-IKEV2-Proposal查看默认的策略:配置预共享密钥:crypto ikev2 keyring yeslab-keyringpeer Center-ASA (名字只是一个标示)address 61.128.1.1pre-shared-key yeslab-pre-key配置ikev2 profile:crypto ikev2 profile yeslab-ikev2-profilematch identity remote address 61.128.1.1 255.255.255.255 identity local address 202.100.1.1authentication remote pre-shareauthentication local pre-sharekeyring local yeslab-keyring配置转换集:(可以配置多个)crypto ipsec transform-set trans esp-des esp-md5-hmacmode tunnelcrypto ipsec transform-set trans2 esp-3des esp-sha256-hmac mode tunnel (默认是隧道级)查看默认transform:配置感兴趣流:ip access-list extended yeslab-vpn-trafficpermit ip 172.16.1.0 0.0.0.255 10.1.1.0 0.0.0.255配置crypto map:crypto map yeslab-crypto-map 10 ipsec-isakmpset peer 61.128.1.1set transform-set trans trans2set ikev2-profile yeslab-ikev2-profilematch address yeslab-vpn-traffic在接口上调用:interface FastEthernet0/0ip address 202.100.1.1 255.255.255.0crypto map yeslab-crypto-map在防火墙上的配置:在outside接口激活IKEV2crypto ikev2 enable outside配置ikev2 policy:crypto ikev2 policy 10encryption aes-256 desintegrity sha256 shagroup 2 1prf sha256 shalifetime seconds 86400配置tunnel-group:tunnel-group 202.100.1.1 type ipsec-l2ltunnel-group 202.100.1.1 ipsec-attributesikev2 remote-authentication pre-shared-key yeslab-pre-keyikev2 local-authentication pre-shared-key yeslab-pre-key配置转换集:crypto ipsec ikev2 ipsec-proposal yeslab-transprotocol esp encryption aes-192 desprotocol esp integrity sha-1 md5配置感兴趣流:access-list yeslab-vpn-traffic extended permit ip 10.1.1.0 255.255.255.0 172.16.1.0 255.255.255.0配置crypto map:crypto map yeslab-crypto-map 10 match address yeslab-vpn-traffic crypto map yeslab-crypto-map 10 set peer 202.100.1.1crypto map yeslab-crypto-map 10 set ikev2 ipsec-proposal yeslab-trans 调用crypto map到outside接口:crypto map yeslab-crypto-map interface outside查看效果:第二部分:2.2 IOS最精简配置:第一步:配置keyringcrypto ikev2 keyring yeslab-keyringpeer Center-ASAaddress 61.128.1.1pre-shared-key yeslab-pre-key第二步:配置ikev2 profile:crypto ikev2 profile yeslab-ikev2-profilematch identity remote address 61.128.1.1 255.255.255.255identity local address 202.100.1.1authentication remote pre-shareauthentication local pre-sharekeyring local yeslab-keyring第三步:配置感兴趣流:ip access-list extended yeslab-vpn-trafficpermit ip 172.16.1.0 0.0.0.255 10.1.1.0 0.0.0.255第四步:配置crypto map:crypto map yeslab-crypto-map 10 ipsec-isakmpset peer 61.128.1.1set ikev2-profile yeslab-ikev2-profilematch address yeslab-vpn-traffic第五步:调用crypto map:interface FastEthernet0/0ip address 202.100.1.1 255.255.255.0crypto map yeslab-crypto-map第二部分:异步密钥配置:IOS端配置:crypto ikev2 keyring yeslab-keyringpeer Center-ASAaddress 61.128.1.1pre-shared-key local yeslab-branch-keypre-shared-key remote yeslab-asa-key防火墙端配置:tunnel-group 202.100.1.1 type ipsec-l2ltunnel-group 202.100.1.1 ipsec-attributesikev2 remote-authentication pre-shared-key yeslab-branch-key ikev2 local-authentication pre-shared-key yeslab-asa-key第三部分:3.1最基本IOS VS IOS SVTI实验拓扑图:配置:alias exec i show ip inter briealias exec e show crypto engine connections activealias exec c configure terminalSite1配置:第一步,配置keyring:crypto ikev2 keyring yeslab-keyringpeer Site2address 61.128.1.1pre-shared-key yeslab-pre-key第二步,配置ikev2 profile:crypto ikev2 profile yeslab-ikev2-profilematch identity remote address 61.128.1.1 255.255.255.255identity local address 202.100.1.1authentication remote pre-shareauthentication local pre-sharekeyring local yeslab-keyring配置ipsec profile:crypto ipsec profile defaultset ikev2-profile yeslab-ikev2-profile配置tunnel接口:interface Tunnel0ip address 192.168.1.1 255.255.255.0tunnel source FastEthernet0/0tunnel mode ipsec ipv4tunnel destination 61.128.1.1tunnel protection ipsec profile default站点二上的配置:crypto ikev2 keyring yeslab-keyringpeer Site1address 202.100.1.1pre-shared-key yeslab-pre-key########################################################### crypto ikev2 profile yeslab-ikev2-profilematch identity remote address 202.100.1.1 255.255.255.255identity local address 61.128.1.1authentication remote pre-shareauthentication local pre-sharekeyring local yeslab-keyring############################################################## crypto ipsec profile yeslab-ipsec-profileset ikev2-profile yeslab-ikev2-profile############################################################## interface Tunnel0ip address 192.168.1.2 255.255.255.0tunnel source FastEthernet0/1tunnel mode ipsec ipv4tunnel destination 202.100.1.1tunnel protection ipsec profile yeslab-ipsec-profile配置动态路由协议:!interface Loopback0ip address 10.1.1.1 255.255.255.0ip ospf 1 area 0interface Tunnel0ip address 192.168.1.2 255.255.255.0ip ospf 1 area 0在两个上面都得宣告!!!!!!!!!!!!!!测试:配置异步密钥:site1上配置:crypto ikev2 keyring yeslab-keyringpeer Site2address 61.128.1.1pre-shared-key local yeslab-site1-keypre-shared-key remote yeslab-site2-keysite2上配置:crypto ikev2 keyring yeslab-keyringpeer Site1address 202.100.1.1pre-shared-key local yeslab-site2-keypre-shared-key remote yeslab-site1-key第三部分 3.3双向证书认证:用internet做证书服务器:首先要让时间同步:在做时间同步的时候,是不同步时区的,需要手动给设置:clock timezone GMT +8在internet上配置时间clock set 21:16:00 Feb 6 2014在全局配置模式下:ntp master在站点以上配置:1,手动设置时区2,配置ntp server 202.100.1.10 (站点一)ntp server 61.128.1.10(站点二)配置证书服务器:ip http serverip domain name crypto pki server CAissuer-nmae cn=, ou=mingjiaosecdatabase level completegrant autono shutdown会出现一个密码,加密密钥用的在站点一上配置:ip domain name crypto pki trustpoint CAenrollment url http://202.100.1.10:80subject-name cn=, ou=mingjiaosecrevocation-check crl(此命令为自动产生)获取证书:crypto pki authenticate CA申请个人证书:crypto pki enroll CA站点二上的配置和站点一上的配置基本上一样,只是在添加个人信息的时候不能配置一样了就行crypto pki certificate map yeslab-Cert-Map 10subject-name co ou = mingjiaosec第二步:crypto ikev2 profile yeslab-ikev2-profilematch certificate yeslab-Cert-Mapauthentication remote rsa-sigauthentication local rsa-sigpki trustpoint CA站点二的配置是一样的:::::::其他的配置和原有的都是一样的,除了删除掉keyring第四部分 3.4证书+预共享密钥认证站点一把预共享密钥拿出来,站点二来认证站点二把证书拿出来,站点一来用证书认证和异步密钥认证有点像其中一个站点上的配置:crypto ikev2 profile yeslab-ikev2-profilematch certificate yeslab-Cert-Map (匹配远端证书)identity local address 202.100.1.1 (我给远端的个人ID)authentication remote rsa-sig (远端给我的是证书)authentication local pre-share (我给远端的是预共享密钥)keyring local yeslab-keyring (我提供给远端的预共享密钥)pki trustpoint CA (认证远端用的trustpoint)其中的站点二上面有一点不一样的:identity local fqdn (可选,我给远端的个人ID)第四部分 4.3证书认证Client to Server DVTI配置Server:aaa new-modelaaa authentication login noacs line noneline con 0password ciscologin authentication noacsline aux 0login authentication noacsaaa authorization network yelab-local-group-author-list local配置授权策略:ip access-list standard server-networkpermit 10.1.1.0 0.0.0.255ip local pool yeslab-address-pool 192.168.1.100 192.168.1.200crypto ikev2 authorization policy yeslab-ikev2-author-policypool yeslab-address-poolroute set access-list server-network配置ikev2 keyring:crypto ikev2 keyring yeslab-ikev2-keyringpeer Flex-VPNaddress 202.100.1.1pre-shared-key local yeslab-serverpre-shared-key remote yeslab-client配置ikev2 profile:crypto ikev2 profile yeslab-ikev2-profilematch identity remote address 202.100.1.1 255.255.255.255identity local address 61.128.1.1authentication remote pre-shareauthentication local pre-sharekeyring local yeslab-ikev2-keyringaaa authorization group psk list yelab-local-group-author-list yeslab-ikev2-author-policyvirtual-template 1定义ipsec profile:crypto ipsec profile yeslab-ipsec-profileset ikev2-profile yeslab-ikev2-profile定义虚接口:interface Virtual-Template1 type tunnelip unnumbered FastEthernet0/1tunnel mode ipsec ipv4tunnel protection ipsec profile yeslab-ipsec-profileClient端配置:aaa new-modelaaa authentication login noacs line noneaaa authorization network yeslab-localo-group-author-list local配置授权策略:ip access-list standard client-networkpermit 172.16.1.0 0.0.0.255crypto ikev2 authorization policy yeslab-ikev2-author-policyroute set access-list client-network (推送给远端的本地网段)配置keyring:crypto ikev2 keyring yeslab-ikev2-keyringpeer Serveraddress 61.128.1.1pre-shared-key local yeslab-clientpre-shared-key remote yeslab-server配置ikev2 profile:crypto ikev2 profile yeslab-ikev2-profilematch identity remote address 61.128.1.1 255.255.255.255identity local address 202.100.1.1authentication remote pre-shareauthentication local pre-sharekeyring local yeslab-ikev2-keyringaaa authorization group psk list yeslab-localo-group-author-list yeslab-ikev2-author-policy配置ipsec profile:crypto ipsec profile yeslab-ipsec-profileset ikev2-profile yeslab-ikev2-profile配置tunnel接口,然后调用策略:interface Tunnel0ip address negotiatedtunnel source FastEthernet0/0tunnel mode ipsec ipv4tunnel destination dynamictunnel protection ipsec profile yeslab-ipsec-profile配置flex-vpn拨号:crypto ikev2 client flexvpn yeslab-flex-clientpeer 1 61.128.1.1client connect Tunnel0测试:第四部分 4.2server端的额外授权可以在授权策略下面添加:crypto ikev2 authorization policy yeslab-ikev2-author-policy dns 202.100.1.1configuration url 4.3部分证书认证client to server DVTI实验拓扑:Server端配置:严重注意:配置之前手动同步设备时间:ip domain name ip name-server 192.168.1.188ip domain-lookupcrypto pki trustpoint CAenrollment terminalfqdn subject-name cn=, ou=mingjiaorevocation-check nonersakeypair 1024eku request server-auth 增强的密钥使用客户端(Client)配置:ip domain name ip name-server 192.168.1.188ip domain-lookupcrypto pki trustpoint CAenrollment terminalfqdn subject-name cn=, ou=hardwareclient revocation-check nonersakeypair 1024eku request client-auth这一部分微软的证书,不知道搞了一半::::::::第五部分: Spoke to Spoke FlexVPN实验拓扑:配置:配置NTP(时间同步非常重要)Hub配置:clock timezone GMT +8clock set 21:50:00 Feb 7 2014ntp masterSpoke上配置:clock timezone GMT +8ntp server 202.100.1.100查看信息:在Hub上配置证书服务器:ip http serverip domain name crypto pki server CAdatabase level completeissuer-name cn=, ou=mingjiaogrant autono shutdown######################################################crypto pki trustpoint HubCAenrollment url http://202.100.1.100:80subject-name cn=, ou=mingjiaorevocation-check crleku request server-auth client-auth#########################################################Hub(config)#crypto pki authenticate HubCA (获取根证书)Certificate has the following attributes:Fingerprint MD5: E974A03D FED8FA24 E20D47CE 676528DCFingerprint SHA1: DA0F896A 3C2FB901 A51F06D5 E38221A7 36E1D8E1% Do you accept this certificate? [yes/no]: yesTrustpoint CA certificate accepted.Hub(config)#crypto pki enroll HubCA (申请个人证书)%% Start certificate enrollment ..% Create a challenge password. You will need to verbally provide this password to the CA Administrator in order to revoke your certificate. For security reasons your password will not be saved in the configuration.Please make a note of it.Password:Feb 7 14:15:09.819: %CRYPTO-6-AUTOGEN: Generated new 512 bit key pair Re-enter password:% Passwords did not match. Aborted.Hub(config)#crypto pki enroll HubCA%% Start certificate enrollment ..% Create a challenge password. You will need to verbally provide this password to the CA Administrator in order to revoke your certificate. For security reasons your password will not be saved in the configuration.Please make a note of it.Password:Re-enter password:% The subject name in the certificate will include: cn=, ou=mingjiao% The subject name in the certificate will include: % Include the router serial number in the subject name? [yes/no]: NO % Include an IP address in the subject name? [no]:Request certificate from CA? [yes/no]: yes% Certificate request sent to Certificate Authority% The 'show crypto ca certificate HubCA verbose' command will show the fingerprint.Hub(config)#Feb 7 14:15:39.299: CRYPTO_PKI: Certificate Request Fingerprint MD5: D6D119B4 DA9F28EF 1BCB6E4A 1F77A1CAFeb 7 14:15:39.299: CRYPTO_PKI: Certificate Request Fingerprint SHA1: A97350E9 D16AE047 74650B73 C3A4A942 B0E984CEHub(config)#Feb 7 14:15:40.931: %PKI-6-CERTRET: Certificate received from Certificate AuthorityHub(config)#在spoke1上配置:ip domain name crypto pki trustpoint CAenrollment url http://202.100.1.100:80subject-name cn=, ou=mingjiaorevocation-check crl#################################################################### Spoke1(config)#crypto pki authenticate CACertificate has the following attributes:Fingerprint MD5: E974A03D FED8FA24 E20D47CE 676528DCFingerprint SHA1: DA0F896A 3C2FB901 A51F06D5 E38221A7 36E1D8E1% Do you accept this certificate? [yes/no]: yesTrustpoint CA certificate accepted.Spoke1(config)#crypto pki enroll CA (申请个人证书)%% Start certificate enrollment ..% Create a challenge password. You will need to verbally provide this password to the CA Administrator in order to revoke your certificate. For security reasons your password will not be saved in the configuration.Please make a note of it.Password:Feb 7 14:20:39.588: RSA key size needs to be atleast 768 bits for ssh version 2Feb 7 14:20:39.588: %SSH-5-ENABLED: SSH 1.5 has been enabledFeb 7 14:20:39.596: %CRYPTO-6-AUTOGEN: Generated new 512 bit key pair Re-enter password:% The subject name in the certificate will include: cn=, ou=mingjiao% The subject name in the certificate will include: % Include the router serial number in the subject name? [yes/no]: NO % Include an IP address in the subject name? [no]:Request certificate from CA? [yes/no]: YES% Certificate request sent to Certificate Authority% The 'show crypto pki certificate verbose CA' commandwill show the fingerprint.Spoke1(config)#Feb 7 14:20:48.559: CRYPTO_PKI: Certificate Request Fingerprint MD5: 72A03334 AF05EFFB 840A7A3F B064CB4CFeb 7 14:20:48.571: CRYPTO_PKI: Certificate Request Fingerprint SHA1: BFA872E8 B616BBF6 29A09082 9E66FDFB ABB15760Spoke1(config)#Feb 7 14:20:49.479: %PKI-6-CERTRET: Certificate received from Certificate AuthoritySpoke1(config)#Spoke1(config)#Spoke2 和Spoke1的配置是一样的在Hub上配置:ip local pool yeslab-address-pool 172.16.1.1 172.16.1.100aaa authorization network yeslab-author-network-list localip access-list standard spoke-to-spoke-networkpermit 192.168.0.0 0.0.255.255crypto ikev2 authorization policy yeslab-ikev2-author-policy pool yeslab-address-pooldef-domain route set interfaceroute set access-list spoke-to-spoke-network################################################################## crypto pki certificate map yeslab-cert-map 10subject-name co ou=mingjiao################################################################## crypto ikev2 profile yeslab-ikev2-profilematch certificate yeslab-cert-mapauthentication remote rsa-sigauthentication local rsa-sigpki trustpoint HubCAaaa authorization group cert list yeslab-author-network-list yeslab-ikev2-author-policyvirtual-template 1############################################################### crypto ipsec profile yeslab-ipsec-profileset ikev2-profile yeslab-ikev2-profile################################################################ interface Virtual-Template 1 type tunnelip unnumbered loopback 0ip nhrp network-id 10ip nhrp redirect (重定向,优化路由)tunnel protection ipsec profile yeslab-ipsec-profileSpoke1上配置:aaa authorization network yeslab-author-network-list local配置author policy:ip access-list standard yeslab-spoke1-networkpermit 192.168.1.0 0.0.0.255crypto ikev2 authorization policy yeslab-ikev2-author-policy route set interfaceroute set access-list yeslab-spoke1-network##########################################crypto pki certificate map yeslab-cert-map 10subject-name co ou = mingjiao##############################################crypto ikev2 profile yeslab-ikev2-profilematch certificate yeslab-cert-mapauthentication remote rsa-sigauthentication local rsa-sigpki trustpoint CAaaa authorization group cert list yeslab-author-network-listyeslab-ikev2-author-policyvirtual-template 1######################################################crypto ipsec profile yeslab-ipsec-profileset ikev2-profile yeslab-ikev2-profile###################################################interface Tunnel0ip address negotiatedip nhrp network-id 10ip nhrp shortcut virtual-template 1ip nhrp redirecttunnel source FastEthernet0/0tunnel destination 202.100.1.100tunnel protection ipsec profile yeslab-ipsec-profile##########################################################interface Virtual-Template1 type tunnelip unnumbered Tunnel0ip nhrp network-id 10ip nhrp shortcut virtual-template 1ip nhrp redirecttunnel protection ipsec profile yeslab-ipsec-profileSpoke 2的配置和Spoke1的配置基本上是一样的:aaa authorization network yeslab-author-network-list local配置author policy:ip access-list standard yeslab-spoke2-networkpermit 192.168.2.0 0.0.0.255crypto ikev2 authorization policy yeslab-ikev2-author-policy route set interfaceroute set access-list yeslab-spoke2-network##########################################crypto pki certificate map yeslab-cert-map 10subject-name co ou = mingjiao##############################################crypto ikev2 profile yeslab-ikev2-profilematch certificate yeslab-cert-mapauthentication remote rsa-sigauthentication local rsa-sigpki trustpoint CAaaa authorization group cert list yeslab-author-network-list yeslab-ikev2-author-policyvirtual-template 1######################################################crypto ipsec profile yeslab-ipsec-profileset ikev2-profile yeslab-ikev2-profile###################################################interface Tunnel0ip address negotiatedip nhrp network-id 10ip nhrp shortcut virtual-template 1ip nhrp redirecttunnel source FastEthernet0/0tunnel destination 202.100.1.100tunnel protection ipsec profile yeslab-ipsec-profile##########################################################interface Virtual-Template1 type tunnelip unnumbered Tunnel0ip nhrp network-id 10ip nhrp shortcut virtual-template 1ip nhrp redirecttunnel protection ipsec profile yeslab-ipsec-profile如果查看的配置没有什么问题的时候,最好把tunnel接口给shutdow 在no shutdown第六部分:anyconnect 3.0 to ASA实验拓扑图:配置:1,受信任的根证书颁发机构颁发的证书2,证书时间有效3,主机名匹配配置NTP(时间同步非常重要)internet上配置;clock timezone GMT +8clock 23:57:00 Feb 7 2014ntp master在防火墙上配置:clock timezone GMT +8ntp server 61.128.1.10在证书服务器上配置;ip domain name crypto pki server CAdatabase level completeissuer-name cn=, ou=mingjiaogrant autono shutdown在防火墙的的配置:配置trustpoint:domain-name crypto key generate rsa label modulus 1024############################################################crypto ca trustpoint CAenrollment url http://61.128.1.10:80fqdn subject-name cn=, ou=mingjiaokeypair crl configure认证证书服务器,获取根证书:crypto ca authenticate CAciscoasa(config)# crypto ca enroll CAWARNING: The certificate enrollment is configured with an fqdnthat differs from the system fqdn. If this certificate will beused for VPN authentication this may cause connection problems.Would you like to continue with this enrollment? [yes/no]: YES% Start certificate enrollment ..% Create a challenge password. You will need to verbally provide this password to the CA Administrator in order to revoke your certificate. For security reasons your password will not be saved in the configuration.Please make a note of it.Password: *****Re-enter password: *****% The subject name in the certificate will be: cn=, ou=mingjiao% The fully-qualified domain name in the certificate will be: % Include the device serial number in the subject name? [yes/no]: NORequest certificate from CA? [yes/no]: YES% Certificate request sent to Certificate Authorityciscoasa(config)# The certificate has been granted by CA!ciscoasa(config)#配置SSL使用“CA”颁发的证书ssl trust-point CA查看profile配置:可以通过ASDM和anyconnect profile-Editor产生webvpnenable outsideanyconnect image disk0:/anyconnect-win-3.0.0629-k9.pkg 1anyconnect enableip local pool yeslab-pool 123.1.1.100-123.1.1.200#############################################################group-policy yeslab-policy internalgroup-policy yeslab-policy attributesvpn-tunnel-protocol ikev2 ssl-client ssl-clientlessaddress-pools value yeslab-pool##########################################################username cisco password 3USUcOPFUiMCO4Jk encrypted privilege 15 username yeslabuser password gTDvPxdKMDeb2yL7 encryptedusername yeslabuser attributesvpn-group-policy yeslab-policy#########################################################crypto ikev2 policy 10encryption 3desintegrity shagroup 2prf shalifetime seconds 86400############################################################### crypto ipsec ikev2 ipsec-proposal yeslab-ikev2-proposalprotocol esp encryption 3desprotocol esp integrity sha-1##############################################################crypto ikev2 enable outside client-services port 443crypto ikev2 remote-access trustpoint CA#################################################################### crypto dynamic-map yeslab-dymap 100 set ikev2 ipsec-proposal yeslab-ikev2-proposalcrypto map yeslab-map 1000 ipsec-isakmp dynamic yeslab-dymapcrypto map yeslab-map interface outsidewebvpnanyconnect profiles yeslab disk0:/yeslab.xml group-policy yeslab-policy attributes webvpnanyconnect profiles value yeslab type user。

Windows CMD命令行中的系统更新和补丁管理技巧

Windows CMD命令行中的系统更新和补丁管理技巧随着计算机技术的不断发展,操作系统的更新和补丁管理成为了维护系统安全和性能的重要环节。

在Windows系统中,CMD命令行是一种常用的管理工具,它提供了许多有用的命令和技巧,帮助用户更好地管理系统更新和补丁。

本文将介绍一些在CMD命令行中进行系统更新和补丁管理的技巧,帮助用户更高效地维护系统。

首先,我们来了解一些常用的系统更新命令。

在CMD命令行中,可以使用"wuauclt"命令来手动触发系统更新。

通过运行"wuauclt /detectnow"命令,系统将立即检测是否有可用的更新,并开始下载和安装。

此外,"wuauclt/showwindowsupdate"命令可以打开Windows更新设置界面,方便用户进行更新配置的调整。

除了手动触发更新,我们还可以通过CMD命令行来查看和管理系统更新的状态。

运行"wmic qfe list"命令,系统将列出已安装的所有补丁和更新的信息,包括补丁编号、发布日期等。

通过这个命令,用户可以快速了解系统的更新情况,并及时安装缺失的补丁。

在进行系统更新和补丁管理时,有时候我们可能需要暂时禁用自动更新功能。

通过运行"sc config wuauserv start=disabled"命令,系统将停止自动更新服务,用户可以在需要的时候手动开启更新。

同样地,运行"sc config wuauserv start=auto"命令可以重新启用自动更新服务。

除了系统更新,CMD命令行还提供了一些实用的补丁管理技巧。

在Windows 系统中,有时候我们可能需要卸载某个已安装的补丁。

通过运行"wusa /uninstall /kb:补丁编号"命令,系统将卸载指定的补丁。

这个命令可以帮助用户解决某些补丁安装后引发的问题,恢复系统的正常运行。

路由器动态路由协议单区域OSPFv2配置

络设备接口的IP地址。 ➢ 验证PC0和PC1之间的通信。

青岛大学计算机科学技术学院 云红艳

路由器添加广域网模块WIC-2T操作

添加模块卡操作步骤:

1.点击路由器,选中 physical(物理),首先把路 由器的开关关掉,在 Physical Device View(设 备视图右下绿色点) 。 2.在左侧的下拉菜单视图找 到“WIC-2T”(2个高速串 行接口的广域网接口模块) ,拉出来,拉到设备视图的 黑色方框上。 3.再开启路由器设备开关。

青岛大学计算机科学技术学院 云红艳

动态路由协议OSPF配置

实验步骤:

➢ 建立Packet Tracer拓扑。 ➢ 为2台路由器添加带有2个高速串口的广

域网接口卡WIC-2T模块,使用DCE串口线 连接两个路由器,路由器R0的串口配置 时钟频率64000。

➢ 在三层交换机上创建Vlan10(连接主机 )和Vlan20(连接R1)。

青岛大学计算机科学技术学院 云红艳

在交换机S3560配置OSPF 路由协议:

SW#conf t SW(config)#ip routing //开启IP路由功能 SW(config)#router ospf 1 //启动OSPF路由进程 SW(config-router)# network 192.168.1.0 0.0.0.255 area 0 //配置参 与OSPFv2路由协议的接口范围,使之能接收和发送OSPF更新信息 SW(config-router)# network 192.168.3.1 0.0.0.0 area 0 SW(config-router)#end

H3C交换机snmp的v3及v1v2配置

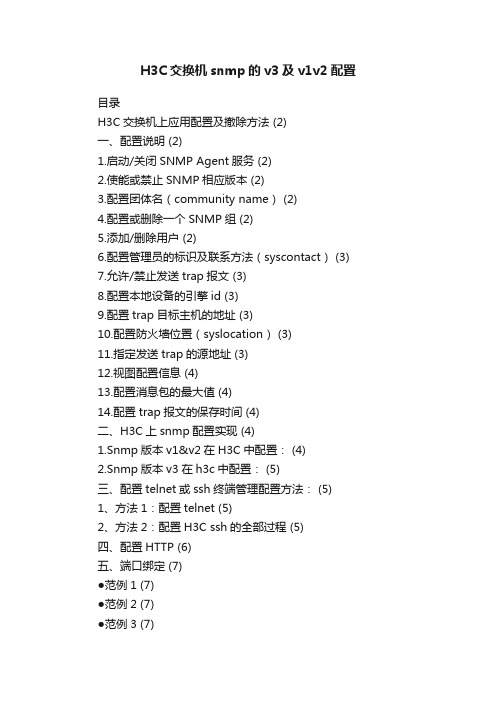

H3C交换机snmp的v3及v1v2配置目录H3C交换机上应用配置及撤除方法 (2)一、配置说明 (2)1.启动/关闭SNMP Agent服务 (2)2.使能或禁止SNMP相应版本 (2)3.配置团体名(community name) (2)4.配置或删除一个SNMP组 (2)5.添加/删除用户 (2)6.配置管理员的标识及联系方法(syscontact) (3)7.允许/禁止发送trap报文 (3)8.配置本地设备的引擎id (3)9.配置trap目标主机的地址 (3)10.配置防火墙位置(syslocation) (3)11.指定发送trap的源地址 (3)12.视图配置信息 (4)13.配置消息包的最大值 (4)14.配置trap报文的保存时间 (4)二、H3C上snmp配置实现 (4)1.Snmp版本v1&v2在H3C中配置: (4)2.Snmp版本v3在h3c中配置: (5)三、配置telnet或ssh终端管理配置方法: (5)1、方法1:配置telnet (5)2、方法2:配置H3C ssh的全部过程 (5)四、配置HTTP (6)五、端口绑定 (7)●范例1 (7)●范例2 (7)●范例3 (7)●撤销该配置方法如下: (7)●查询 (7)H3C交换机上应用配置及撤除方法一、配置说明1.启动/关闭SNMP Agent服务在系统视图模式下:启用:snmp-agent关闭:undo snmp-agent注:缺省情况下snmp agent是关闭的2.使能或禁止SNMP相应版本在系统视图下:使能SNMP协议相应版本:snmp-agent sys-info version v1Snmp-agent sys-info version v2cSnmp-agent sys-info version v3Snmp-agent sys-info version al l禁止SNMP协议相应版本:undo snmp-agent sys-info version v1Undo snmp-agent sys-info version v2cUndo sump-agent sys-info version v3Undo sump-agent sys-info version all3.配置团体名(community name)在系统视图模式下:配置团体名及访问权限:snmp-agent community{raid/write} community-name [[mib-view view-name] /[acl acl-number]] 取消配置的团体名:undo sump-agent community community-name4.配置或删除一个SNMP组在系统视图模式下:配置一个SNMP组:snmp-agent group{v1/v2c} group-name [read-view read-view] [write-view write-view ][notify-view notify-view][acl acl-number]snmp-agent group v3group-name [authentication/privacy] [read-view read-view] [write-view write-view ][notify-view notify-view][acl acl-number]删除一个SNMP组:undo snmp-agent group {v1/v2} group-nameUndo snmp-agent group v3 group-name [authentication/privacy]5.添加/删除用户为SNMP组添加一个新用户:snmp-agent usm-user {v1/v2c} user-name group-name [acl acl-number]Snmp-agent usm-user v3user-name group-name [[authentication-mode {md5/sha} auth-password] [privacy-mode des56 priv-password]] [acl acl-number]删除SNMP的一个用户:Undo snmp-agent usm-user {v1/v2c} user-name group-nameUndo snmp-agent usm-user v3 user-name group-name [engineid engine-id/local]6.配置管理员的标识及联系方法(syscontact)Syscontact是是mib ii中system组的一个管理变量,内容为被管理设备的标识及联系方法,可以配置此参数,将重要信息存储在防火墙中,以便出现问题时查询使用。

LinkPro 定位系统软件配置说明V2.0说明书

V2.0LinkProV2.0系统软件配置说明竭诚感谢您使用本公司的产品本手册就产品的使用方法与安全事项进行说明*熟读本手册,并在使用过程中注意安全。

*保留本手册,放在合适的地方以便随时查阅。

更新日期:2021年2月目录1说明 (4)2配置界面介绍 (4)3更新日志 (12)安全注意阅读本手册后,请妥善保管以便查阅。

这里展示的是注意事项和安全相关的重大内容,所以请一定要遵守,标志意思如下:警告在操作时违反本警告事项所示的内容,可能会导致人员死亡或重伤。

注意在操作时违反本注意事项所示的内容,可能会导致人员负伤或造成物品损坏。

提醒在操作时使您能正确使用产品时,所务必遵守的相关使用的事1说明本文档是在用户搭建好定位基站以及将基站与服务器连接后需要查阅的手册,用户需要将所有基站通过网线连接到同一局域网当中,然后PC 服务器端也连接到这个局域网中,这样才可以通过软件对基站的进行参数配置,控制基站的定位功能的起止,获取标签位置信息等。

2配置界面介绍打开软件并成功连接服务器后,定位系统设置界面如图:界面功能详见下表:相关说明:1.记录定位信息该功能可以随时在系统运行时勾选。

在勾选后,系统将会记录每一次定位时标签具体的定位信息。

其中包括标签的ID、位置xyz坐标、本次计算由哪几个基站来定位解算、定位解算时间。

定位记录的信息将会存放在系统安装目录的Log文件夹中。

2.组别配置点击“组别配置”按钮后会显示如图:基站组别配置是为了分区域定位设置的,需要设置每个基站所处的组别以及组别的阈值,为了便于说明,举例如下:假设图中黑色框组成的区域为用户需要定位的区域,A~K为该区域布置的基站,此时可以将基站分为五组,如图红色细线框住的五个区域(新增五个基站组别),组别0(由基站A、B、C、D组成)和组别1(由基站B、C、D、E组成)是进行二维定位的,其余组别进行一维定位。

配置时,先创建五个组别,之后将A、F基站配置到组别0,将B、E基站配置到组别0和组别1,将C、D基站配置到组别1,将G、H基站配置到组别2,将J基站分配到组别3和组别4,将I基站分配到组别3,将K基站分配到组别4。

金电网安安全隔离与信息交换系统FerryWay-V2.0操作手册

金电网安安全隔离与信息交换系统FerryWay V2。

0操作手册文件编号:FWUS01目录第一章管理员使用指南 (1)一、运行环境 (1)二、运行说明 (1)1。

登陆 (1)2.网络管理 (1)2。

1网卡绑定 (1)2.2内端机 (2)2.3外端机 (2)2.4 DNS配置 (2)2。

5 路由管理 (2)3.策略管理 (3)3.1客户端地址 (3)3.2 HTTP URL (4)3.3 HTTP响应内容类型 (4)3。

4 HTTP响应内容敏感词 (5)3。

5 HTTP请求方法 (5)3.6 FTP命令 (6)3.7 FTP下载敏感词 (6)3.8 FTP上传敏感词 (7)3。

9 FTP可下载文件名 (7)3.10 FTP可上传文件名 (7)3.12 FTP 可下载文件类型 (8)3.13 FTP 可上传文件类型 (8)3。

14 FTP可删除文件类型 (9)3。

15 FTP可下载文件大小 (9)3.16邮件发件人 (9)3。

17邮件收件人 (10)3。

18 邮件主题敏感词 (10)3.19 邮件内容敏感词 (10)4.通道管理 (11)4。

1浏览应用通道 (11)4.2添加新的应用通道 (11)4.3修改应用通道设置 (11)4。

4删除应用通道 (12)4.5停启用应用通道 (12)4.6刷新 (12)6。

用户管理 (12)6.1浏览 (12)6。

2添加新用户 (12)6。

3修改用户密码 (12)6.4删除用户 (12)6。

5刷新 (13)7。

设备管理 (13)7。

1 系统设置 (13)8.HA设置 (13)8。

1浏览 (13)8.2编辑HA主地址 (14)8.3 HA网卡 (14)9.用户配置管理 (14)9.1用户配置导入导出 (14)10.日志管理 (15)10。

1 系统资源日志 (15)10.2 连接数日志 (15)10.3策略审计日志 (15)10。

4管理端审计日志 (16)10。

5 Syslog配置 (16)11.退出 (16)第二章管理软件常见报错信息FAQ (17)报错情况1 (17)报错情况2 (17)报错情况3 (17)第三章注意事项 (18)注意事项是为保护用户和其他人免遭可能发生的人体伤害、财产损失或者其他损害以及如何正确、顺利地操作设备提供了重要信息,把可能发生的危害减少到最低点。

h3c RB-007 NAT地址转换原理及配置V2.0

202.0.0.1

Internet

NAT

4

D=210.0.0.1 S=202.0.0.1

5

D=192.168.0.1

HOST-B 192.168.0.2

S=202.0.0.1

NAT table

Protocol Inside Private IP:Port Inside Public IP:Port 210.0.0.1:1838 210.0.0.1:2228 Outside Public IP:Port 210.0.0.1:80 210.0.0.1:80

3

D=202.0.0.1 S=210.0.0.1

HOST-C

202.0.0.1

Address pool

Internet

NAT

4

D=210.0.0.1 S=202.0.0.1

5

D=192.168.0.1

HOST-B 192.168.0.2

S=202.0.0.1

NAT table

Inside Private IP Inside Public IP 210.0.0.1 210.0.0.2

目录

第一章 NAT工作原理 工作原理 第二章 NAT配置实现 配置实现 NAT验证 验证、 第三章 NAT验证、调试 第四章 NAT高级应用 高级应用

地址转换( 地址转换(NAT) )

地址转换是在IP地址日益短缺的背景下出现的。 地址转换是在 地址日益短缺的背景下出现的。 地址日益短缺的背景下出现的 一个局域网内部有很多台主机, 一个局域网内部有很多台主机,可是不能保证 每台主机都拥有合法的IP地址 地址, 每台主机都拥有合法的 地址,为了使所有的 内部主机都可以访问Internet,需要进行地址 内部主机都可以访问 , 转换。 转换。 地址转换技术可以有效隐藏局域网内的主机, 内的主机 地址转换技术可以有效隐藏局域网内的主机, 是一种有效的网络安全保护技术。 是一种有效的网络安全保护技术。 地址转换可以按照用户的需要, 地址转换可以按照用户的需要,在局域网内向 外提供FTP、WWW、Telnet等服务。 等服务。 外提供 、 、 等服务

C-Series配置指南v2

IronPort C-Series邮件网关配置指南IronPort Systems目录1.前言 (3)2.配置准备 (3)3.INBOUND模式 (3)3.1.网络拓扑 (3)3.2.需求说明 (4)3.3.配置步骤 (4)4.INBOUND+OUTBOUND模式 (9)4.1.网络拓扑 (9)4.2.需求说明 (10)4.3.配置步骤-用单个L ISTENER实现 (10)4.4.配置步骤-用两个L ISTENER实现 (12)5.INBOUND+ CLIENT SMTP模式 (14)5.1.网络拓扑 (14)5.2.需求说明 (14)5.3.配置步骤 (15)6.附录:邮件网关安装配置表 (18)6.1.邮件系统概况 (18)6.2.I RON P ORT邮件网关配置 (18)1.前言本文专门针对IronPort邮件安全网关(Email Security Appliance,简称ESA)在常见的用户环境中,给出了用户需求,配置准备和配置步骤。

本文介绍了三种常见的用户配置环境:¾Inbound模式¾Inbound+Outbound模式¾Inbound+Client SMTP模式使用本文档的工程师,至少需要了解以下知识:(1)SMTP和POP3基本原理(2)DNS原理及A记录、MX记录、PTR记录等概念(3)LDAP基本概念(4)常见邮件系统(如Exchange,Domino等)与邮件网关相关的配置,如LDAP,Smart Host或Relay Host等。

本文档中用到的所有命令和截图都是基于AsyncOS 6.0.0。

2.配置准备在配置ESA之前,要做好以下准备工作:(1) 根据ESA的Serial Number,申请设备测试License。

(2) 将AsyncOS升级到最新版本。

(3) 按照邮件系统的基本状况和安装配置表(见附件)逐项填写,将帮助了解用户的邮件系统和邮件收发流程。

automotiveswitchv2工具使用方法

automotiveswitchv2工具使用方法automotiveswitchv2是一款用于汽车开关分析和故障排除的工具。

它提供了多种功能和设置选项,帮助用户对汽车的开关系统进行深入的分析和测试。

以下是关于如何使用automotiveswitchv2的详细说明,包括安装、基本功能和高级设置。

一、安装automotiveswitchv2工具1.下载automotiveswitchv2软件安装包,并解压缩到你选择的文件夹中。

2.打开解压缩后的文件夹,运行安装程序。

3.按照安装程序的指示,选择安装位置和其他设置选项。

4.点击“安装”按钮,等待安装程序完成。

二、基本功能1.连接汽车OBD接口。

将automotiveswitchv2工具的OBD插头插入汽车的OBD接口,确保插头与接口紧密连接。

2.启动automotiveswitchv2工具。

在计算机上找到程序的快捷方式或主程序图标,双击打开工具。

3.选择汽车的制造商和型号。

在automotiveswitchv2工具的主界面上,选择正确的汽车制造商和型号。

如果你不确定汽车的制造商和型号,可以查阅汽车的用户手册或咨询专业技术人员。

4.执行自动测试。

在automotiveswitchv2工具的主界面上,点击“自动测试”按钮,工具将自动进行开关系统的测试。

这个过程可能需要一些时间,请耐心等待。

5.分析测试结果。

automotiveswitchv2工具将通过图表和文字报告的形式显示测试结果。

你可以查阅报告,了解开关系统的状态和可能存在的问题。

三、高级设置1.设置通讯参数。

在automotiveswitchv2工具的设置界面上,你可以调整通讯参数,以适配车辆的不同配置。

通讯参数包括波特率、数据位、校验位等。

这些参数与汽车的ECU通讯配置相关。

2.自定义测试选项。

automotiveswitchv2工具提供了多种测试选项,你可以根据需要选择不同的测试项目进行分析。

这些选项包括开关触发测试、电压输出测试、短路测试等。

Mac系统的网络代理设置技巧

Mac系统的网络代理设置技巧在使用Mac系统时,有时我们需要使用网络代理来实现一些特定的网络访问需求。

本文将介绍Mac系统下的网络代理设置技巧,帮助读者更好地配置和管理网络代理。

一、了解网络代理网络代理是一种允许用户通过中间服务器来访问互联网的方式。

通过设置网络代理,我们可以实现隐藏真实IP地址、突破网络限制、提高访问速度等目的。

二、查找合适的网络代理服务在开始设置网络代理之前,我们首先需要找到合适的网络代理服务。

市面上有许多网络代理服务提供商,如Shadowsocks、V2Ray等。

根据自己的需求选择一个合适的网络代理服务,并在其官网上下载相应的客户端软件。

三、配置网络代理1. 打开“系统偏好设置”首先,点击屏幕左上角的苹果图标,选择“系统偏好设置”来打开Mac系统设置界面。

2. 进入“网络”设置在系统设置界面中,点击“网络”图标,进入网络设置。

3. 选择网络连接方式在网络设置界面中,选择你当前使用的网络连接方式。

如果是使用Wi-Fi连接网络,点击左侧的“Wi-Fi”选项卡;如果是使用有线连接网络,点击左侧的“以太网”选项卡。

根据自己的具体情况进行选择。

4. 进入“高级”设置在选中网络连接方式后,点击右下角的“高级”按钮,进入网络高级设置。

5. 设置代理服务器在高级网络设置界面中,选择“代理”选项卡。

然后,勾选“Web 代理(HTTP)”和“安全网页代理(HTTPS)”框,并填写你获取到的代理服务器地址和端口号。

6. 配置代理自动配置(可选)如果你的网络代理服务提供了自动配置 URL,你可以选择使用自动配置。

在代理设置界面中,选中“自动代理配置”框,并填写自动配置 URL。

7. 保存设置完成代理设置后,点击右下角的“应用”按钮,并关闭网络设置界面。

四、验证代理设置完成网络代理的配置后,我们需要验证设置是否生效。

以下是一些简单的验证方法:1. 浏览器访问打开浏览器,尝试访问一些被限制的网站或改变前访问速度较慢的网站。

在Linux终端中进行软件更新和升级

在Linux终端中进行软件更新和升级在使用Linux操作系统的过程中,经常需要进行软件更新和升级,以获取最新的功能和修复安全漏洞。

Linux终端提供了一种方便且快捷的方式来完成这个任务。

本文将介绍如何在Linux终端中进行软件的更新和升级。

1. 更新软件包列表在开始进行软件更新之前,我们需要先更新软件包列表。

软件包列表包含了可用于升级和安装的软件包的信息。

在终端中运行以下命令可以更新软件包列表:```sudo apt update```该命令会向官方软件源服务器发送请求,获取最新的软件包列表。

需要注意的是,这个过程需要联网,因此请确保计算机已连接互联网。

2. 升级可用的软件包一旦软件包列表更新完成,我们可以开始升级所有可用的软件包。

运行以下命令可以实现软件包的升级:```sudo apt upgrade```系统将列出需要更新的软件包及其大小,并询问是否进行升级。

输入"y"并按下回车键即可开始升级过程。

需要注意的是,升级软件包可能需要输入管理员密码进行确认。

3. 安装特定软件包的更新在某些情况下,我们只需要升级特定的软件包,而不是升级所有可用的软件包。

在这种情况下,可以使用以下命令来进行特定软件包的更新:```sudo apt install 软件包名称```将"软件包名称"替换为要更新的软件包的名称。

系统将检查它是否已安装并进行升级。

4. 清理不再需要的软件包升级软件包后,可能会留下一些不再需要的旧版本软件包。

这些软件包占用磁盘空间,为了释放空间并保持系统干净,可以运行以下命令进行不再需要的软件包的清理:```sudo apt autoremove```系统将检查不再需要的软件包并将其从系统中删除。

需要注意的是,删除不再需要的软件包可能会影响相应软件的功能。

如果不确定是否需要删除某个软件包,请在运行该命令之前谨慎考虑。

总结在Linux终端中进行软件更新和升级是一种非常高效和方便的方式。

动态路由配置及工作原理

动态路由配置及工作原理动态路由是一种在计算机网络中通过分析数据包的目标地址和网络状态的改变来进行路由决策的技术。

与静态路由相比,动态路由更加灵活和自适应,能够在网络发生变化时快速适应并调整路由路径。

动态路由的配置是通过动态路由协议来实现的。

常见的动态路由协议有RIPv1/v2、OSPF和BGP等。

这些协议定义了路由器之间交换信息的格式和方式,以及如何基于这些信息来更新和调整路由表。

动态路由的工作原理可以简单分为两个过程:邻居发现和路由信息交换。

在邻居发现过程中,路由器会周期性地向邻居发送Hello消息,邻居收到消息后会回应,从而建立起邻居关系。

这样,路由器就能知道与之直接相连的邻居。

在路由信息交换过程中,邻居之间会交换路由信息。

每个路由器会把自己所知道的网络拓扑信息发送给邻居,邻居收到后会更新自己的路由表。

这样,每个路由器就可以获取整个网络的路由信息,并根据这些信息来进行路由决策。

具体来说,每个路由器都有一个路由表,用于存储目标网络和下一跳路由器之间的映射关系。

当一个数据包到达路由器时,路由器会根据数据包的目标地址来查找最佳的下一跳路由器。

这个查找过程是通过路由表中的路由项进行的。

动态路由的工作原理可以分为如下几个关键步骤:1. 邻居发现:路由器发送Hello消息,邻居回应消息,建立邻居关系。

2.路由信息交换:邻居之间周期性地交换路由信息,更新各自的路由表。

3.路由计算:每个路由器根据路由表中的信息进行路由计算,确定最佳的下一跳路由器。

4.路由更新:当网络发生变化时,路由器会向邻居发送更新消息,邻居收到后更新自己的路由表。

5.数据转发:当一个数据包到达路由器时,路由器根据路由表中的信息将数据包发送给下一跳路由器,最终到达目标网络。

总的来说,动态路由通过邻居发现和路由信息交换来实现自动化的路由调整和更新。

它能够根据网络的变化自动调整路由路径,提高网络的可靠性和灵活性。

同时,动态路由还可以根据网络的负载情况和策略进行路由选择,实现负载均衡和优化网络性能的目的。

雷蛇天狼星V2高级用户指南说明书

RAZER NOMMO V2 雷蛇天狼星 V2高级用户指南Razer Nommo V2雷蛇天狼星V2是一款全频游戏扬声器系统和低音炮的融合产品,可打造出萦绕房间每个角落的高保真音效和强劲的低音。

即刻借助这款产品迈向成功的终点。

这款产品采用THX® Spatial Audio 空间音效和 Razer Chroma™雷蛇幻彩 RGB 技术,助你随时随地享受身临其境的视听飨宴。

目录1. 内含物品 (3)2. 要求 (4)3. 简要介绍 (5)4. 技术规格 (6)5. 设置 RAZER NOMMO V2 雷蛇天狼星 V2 (7)6. 连接游戏音箱 (9)7. 使用游戏音箱 (13)8. 通过 RAZER SYNAPSE 雷云配置 RAZER NOMMO V2 雷蛇天狼星 V2 (17)9. 安全与维护 (28)10. 法律声明 (29)1. 内含物品▪ Razer Nommo V2 雷蛇天狼星 V2A. 状态指示灯B. 音量控制按键C. 电源/多功能按键D. 背投式 Razer Chroma ™ 雷蛇幻彩 RGB 灯光效果E. 右音箱连接线F. 左音箱连接线▪ 低音炮G. 后向式倒相孔 H. 电源端口 I. 右音箱端口 J. 左音箱端口 K. USB Type C 端口左音箱右音箱▪USB Type A 转 USB Type C 线缆▪当地电源线**不同地区可能会有所不同。

▪重要产品信息指南2. 要求产品要求▪USB Type A 端口或带蓝牙连接的设备RAZER SYNAPSE 雷云要求▪Windows® 10 64 位(或更高版本)▪互联网连接,用于软件安装3. 简要介绍注册你的产品并获得专享福利/cn-zh/warranty产品的序列号位于此处。

4. 技术规格技术规格▪Razer Chroma™雷蛇幻彩 RGB(背投式灯光区域)▪THX® Spatial Audio 空间音效▪蓝牙 5.3▪USB 音频输入▪有线低音炮▪可自定义的均衡器▪频响范围:40 Hz – 20 kHz▪最大声压级:1 米处约 98 dB▪电源输入:外置电源适配器▪驱动单元类型:带铝质相位锥的全频驱动单元和低音炮驱动单元▪驱动单元规格:o全频驱动单元:2 x 83 毫米o低音炮驱动单元:1 x 140 毫米连接方式▪蓝牙连接▪切换电脑音频设备(由 Razer Synapse 雷云提供支持)▪线缆长度:o USB Type C 转 USB Type A 线缆:2 米o音箱连接线:2 米o低音炮电源线:2 米5. 设置 RAZER NOMMO V2 雷蛇天狼星 V21. 将左右音箱连接线连接到左右扬声器端口。

如何进行Docker镜像的版本管理和更新

如何进行Docker镜像的版本管理和更新Docker 镜像的版本管理和更新对于保持应用程序的稳定性和安全性非常重要。

当一个应用程序被容器化并部署到生产环境中时,它需要经常进行更新和维护,以修复漏洞,添加新功能或进行性能优化。

这篇文章将介绍如何有效地进行 Docker镜像的版本管理和更新。

1. 镜像标签管理在 Docker 中,镜像标签是版本管理的重要组成部分。

每个镜像都可以有多个标签,用于标识不同的版本。

例如,一个镜像可以有一个稳定的生产版本标签和一个正在开发的测试版本标签。

通过利用标签,可以轻松地管理和切换不同版本的镜像。

对于版本管理,应该遵循一致的标签约定。

例如,可以使用以下约定:- latest:表示最新的稳定版本,该版本经过测试并适合部署到生产环境中。

- dev:表示开发版本,该版本可能包含最新的功能和改进,但不建议在生产环境中使用。

- 版本号:使用语义化版本号(Semantic Versioning)对镜像进行版本管理。

例如,1.0.0 表示主版本、次版本和修订版本,可以根据实际需要进行调整。

通过使用一致的标签约定,可以轻松地管理和更新 Docker 镜像的不同版本。

2. 自动化构建与持续集成为了更好地管理 Docker 镜像的版本和更新,可以使用自动化构建和持续集成工具。

这些工具可帮助自动化构建、测试和部署镜像,从而加快开发和更新的速度。

例如,可以使用持续集成工具如 Jenkins 或 GitLab CI 来自动构建镜像并运行测试。

通过配置触发器,在代码提交或定期基础上自动触发构建流程,确保每个版本的镜像都经过了自动化测试。

在构建过程中,可以使用 Dockerfile 来定义容器的配置和构建步骤。

通过版本管理工具如 Git 追踪和管理 Dockerfile 的变化,并在构建过程中对其进行自动化测试,以确保镜像的正确性和可靠性。

另外,可以使用注册表工具如 Docker Hub、Harbor 或自建的私有注册表来存储和管理镜像。

如何在Linux终端中进行软件更新和升级

如何在Linux终端中进行软件更新和升级在Linux操作系统下,系统软件和安装的应用程序经常需要进行更新和升级,以获得最新的功能和安全补丁。

本文将介绍如何在Linux终端中进行软件更新和升级的方法。

1. 检查可用更新在开始更新之前,我们首先需要检查系统中是否有可用的更新。

在终端中输入以下命令来更新可用软件包列表:```sudo apt update```该命令会联网获取最新的软件包列表,并将其保存在本地。

2. 软件包更新完成上一步后,我们可以使用下面的命令来更新所有已安装的软件包:```sudo apt upgrade```终端会列出需要更新的软件包,并提示你是否愿意进行更新。

输入"y"并按下回车键开始更新。

3. 系统更新除了软件包的更新,有时候我们也需要对整个系统进行更新,以获取最新的内核和系统组件等。

在终端中输入以下命令来进行系统更新:```sudo apt dist-upgrade```这个命令会更新所有的软件包,并自动解决依赖关系,以确保系统的各个组件都能得到正确的更新。

4. 单个软件包更新如果你只对某个特定的软件包进行更新,可以使用以下命令:```sudo apt install package_name```其中,"package_name"是你想要更新的软件包的名称。

该命令会更新指定的软件包,并解决依赖关系。

5. 更新软件源有时候,我们可能需要更新软件源以确保获取到的是最新的软件包列表。

要更新软件源,可以使用以下命令:```sudo apt-get update```该命令会联网获取最新的软件包列表,并更新本地的软件源。

6. 清理无用软件包在多次软件更新和升级后,系统中可能会积累一些无用的软件包。

为了释放磁盘空间并保持系统的干净整洁,可以使用下面的命令来清理无用的软件包:```sudo apt autoremove```终端会提示您是否继续清理,输入"y"并按下回车键开始清理。

V2 Conference 安装与配置说明

V2 Conference服务器配置 Conference服务器配置

服务器的配置

步骤1:检查服务器运行状态

点击“开始”,选择“程序”、“V2ConfServer”、 “Configcenter”,弹出Configcenter程序主窗口

主服务器的配置

步骤2:主服务器的配置

在IE浏览器的地址栏中输入主服务器 的IP地址和端口号,例如: http://192.168.0.196:18080

V2 Conference 安装与配置说明

北京威速科技技术支持部

• • • •

服务器端安装 服务器配置 如何进行预定会议 客户端安装与配置

V2 Conference服务器安装 Conference服务器安装

主服务Байду номын сангаас的安装

步骤1:安装MYSQL 步骤2:安装Java 2 SDK

建议选择全部

主服务器的安装

输入管理员用户的用户名及密码,初 始用户名与密码均为admin。

主服务器的配置

步骤3:进入管理系统

输入管理员的用户名与密 码后,点击“登录”按钮, 进入管理系统

主服务器的配置

步骤4:数据库的配置 1、连接测试

2、更新数据库

3、修改密码

主服务器的配置

步骤5:服务器配置 1、点击“服务器配置”图

标

2、添加服务器

主服务器的配置

步骤5:服务器配置

所有的选项输入完成后, 点击“添加服务器”按钮

步骤6:激活服务器

步骤7:生成配置文件

主服务器的配置

步骤8:服务器配置

生成服务器配置文 件之后。点击“服务 器启动”图标 点击“启动服务” 按钮启动相应的服务 器,如果启动成功, 状态指示由红色变为 绿色。

配置的更新策略

配置的更新策略1. 简介配置的更新策略是指在软件开发和系统运维中,针对配置文件的更新和管理所采取的一系列策略和方法。

配置文件是指用于记录软件和系统的各种参数和设置的文件,通过修改配置文件可以改变软件和系统的行为。

配置的更新策略非常重要,它可以确保软件和系统在运行过程中的稳定性和可靠性,同时也可以提高开发和运维的效率。

一个好的更新策略应该能够保证配置文件的正确性、一致性和可追溯性,同时还应该考虑到安全性、可扩展性和可恢复性等方面的要求。

2. 更新策略的目标配置的更新策略的目标是保证配置文件的正确性和一致性,同时还要考虑到安全性、可扩展性和可恢复性等方面的要求。

具体来说,更新策略应该满足以下几个方面的要求:2.1 正确性和一致性更新策略应该确保配置文件的修改是正确和一致的。

这意味着在更新配置文件时,需要对修改进行验证和检查,确保修改的内容符合规范和要求,并且不会引入错误和冲突。

同时,还需要确保配置文件的修改在整个系统中是一致的,即所有相关的配置文件都被修改成相同的内容。

2.2 安全性更新策略应该考虑到配置文件的安全性。

配置文件中可能包含一些敏感信息,如密码、密钥等。

为了保护这些敏感信息的安全,更新策略应该采取一些措施,如加密、权限控制等,防止未经授权的人员访问和修改配置文件。

2.3 可扩展性更新策略应该具有一定的可扩展性,即能够方便地添加新的配置项和修改已有的配置项。

随着软件和系统的不断发展和演进,配置文件的内容也会不断变化。

更新策略应该能够适应这种变化,方便开发人员和运维人员进行配置的添加和修改。

2.4 可恢复性更新策略应该确保在配置文件更新失败或出现错误的情况下能够进行回滚和恢复。

配置文件的更新可能会引入一些问题和错误,如果没有及时发现和处理,可能会导致系统的故障和异常。

更新策略应该能够在出现问题时及时回滚到之前的配置,保证系统的稳定性和可靠性。

3. 更新策略的实施为了实施配置的更新策略,可以采取以下几个步骤:3.1 规划和设计在开始更新配置文件之前,需要进行规划和设计。

- 1、下载文档前请自行甄别文档内容的完整性,平台不提供额外的编辑、内容补充、找答案等附加服务。

- 2、"仅部分预览"的文档,不可在线预览部分如存在完整性等问题,可反馈申请退款(可完整预览的文档不适用该条件!)。

- 3、如文档侵犯您的权益,请联系客服反馈,我们会尽快为您处理(人工客服工作时间:9:00-18:30)。

如何进行配置更新

一、您将收到一个hplp格式的文件,比如9112450.hplp。

将激光器开机,如是德国版激光器,将钥

匙开关打到TEST位置,如是美国版激光器将钥匙打到ON位置。

使用网线连接电脑和激光器。

二、激光器通讯连接上以后,如果是英文版,可以改变成中文版,如图例所示;

三、使用版本大于2.71的LaserNet软件,查看版本号选择:帮助→关于LaserNet,如图例所示;

四、在LaserNet软件上选择:设置→激光→改变访问级别→Supervisor;然后系统会弹出对话框要

求输入密码;此密码默认为空密码,直接点击OK键即可。

五、在LaserNet软件上选择:设置→激光→配置更新,如图例所示;

六、找到并点击选择hplp配置更新文件,再点击打开,如图例所示;

七、等待更新完成之后,软件将会显示:配置更新已成功!

八、关闭激光器,将电源钥匙从TEST打到OFF,等待至少五秒钟以后,再将电源钥匙打回TEST。

九、检查希望的配置更新是否已经成功。