神州数码交换路由配置

神州数码配置命令总结

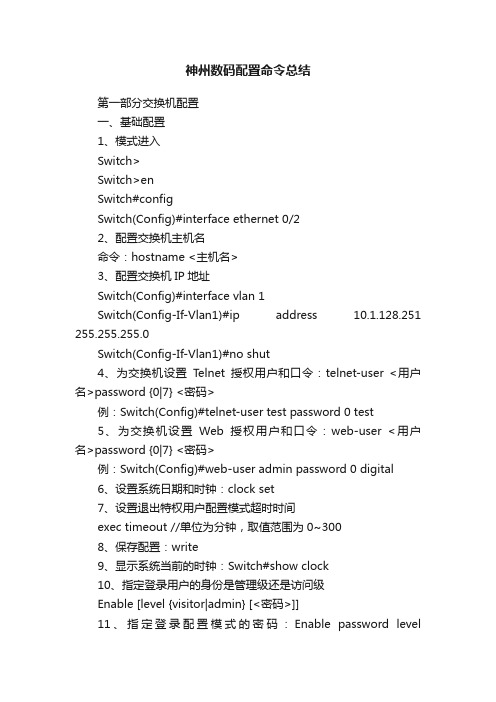

神州数码配置命令总结第一部分交换机配置一、基础配置1、模式进入Switch>Switch>enSwitch#configSwitch(Config)#interface ethernet 0/22、配置交换机主机名命令:hostname <主机名>3、配置交换机IP地址Switch(Config)#interface vlan 1Switch(Config-If-Vlan1)#ip address 10.1.128.251 255.255.255.0Switch(Config-If-Vlan1)#no shut4、为交换机设置T elnet授权用户和口令:telnet-user <用户名>password {0|7} <密码>例:Switch(Config)#telnet-user test password 0 test5、为交换机设置Web授权用户和口令:web-user <用户名>password {0|7} <密码>例:Switch(Config)#web-user admin password 0 digital6、设置系统日期和时钟:clock set7、设置退出特权用户配置模式超时时间exec timeout //单位为分钟,取值范围为0~3008、保存配置:write9、显示系统当前的时钟:Switch#show clock10、指定登录用户的身份是管理级还是访问级Enable [level {visitor|admin} [<密码>]]11、指定登录配置模式的密码:Enable password level{visitor|admin}12、设置端口的速率和双工模式(接口配置模式下)命令:speed-duplex {auto | force10-half | force10-full | force100-half | force100-full | {{force1g-half | force1g-full} [nonegotiate [master | slave]] } }no speed-duplex二、单交换机VLAN划分1、VLAN基本配置(1)新建VLAN:vlan(2)命名VLAN:name(3)为VLAN 分配交换机端口Switch(Config-If-Vlan1)#switchport interface Ethernet 0/2(4)设置Trunk 端口允许通过VLAN:Switch(Config-ethernet0/0/5)#switchport trunk allowed vlan 1;3;5-202、划分VLAN:(1)进入相应端口:Switch(config)#interface Ethernet 0/2(2)修改模式:Switch(Config-ethernet0/0/5)switchport mode access(3)划分VLAN:Switch(Config-ethernet0/0/5)#switchport access vlan 4三、跨交换机VLAN划分(两台交换机作相同操作)1、新建VLAN2、划分VLAN3、修改链路模式(1)进入相应端口:Switch(config)#interface Ethernet 0/1(2)修改模式:Switch(config-if)#switchport mode trunk四、VLAN间主机的通信1、新建VLAN2、划分VLAN3、修改链路模式(1)进入相应端口:Switch(config)#interface Ethernet 0/1(2)修改模式:Switch(config-if)#switchport mode trunk注意:如果是三层交换机,在修改模式先封装802.1协议:Switch(config-if)#switchport trunk encapsulation dot1q4、建立VLAN子接口(1)、进入VLAN接口模式:Switch(config)#interface vlan 2 (2)、设置VLAN子接口地址:Switch(config-if)#ip address 192.168.0.1 255.255.255.0(3)、打开端口:Switch(config-if)#no shutdown5、设置各主机IP地址、子网掩码、网关注意:(1)各主机IP地址应与其所在的VLAN在同一网段。

神州数码路由交换配置命令(全)

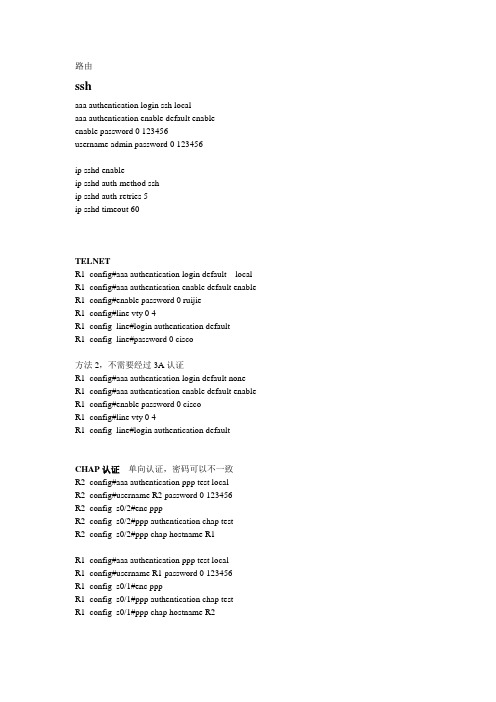

路由sshaaa authentication login ssh localaaa authentication enable default enableenable password 0 123456username admin password 0 123456ip sshd enableip sshd auth-method sship sshd auth-retries 5ip sshd timeout 60TELNETR1_config#aaa authentication login default local R1_config#aaa authentication enable default enable R1_config#enable password 0 ruijieR1_config#line vty 0 4R1_config_line#login authentication defaultR1_config_line#password 0 cisco方法2,不需要经过3A认证R1_config#aaa authentication login default noneR1_config#aaa authentication enable default enable R1_config#enable password 0 ciscoR1_config#line vty 0 4R1_config_line#login authentication defaultCHAP认证单向认证,密码可以不一致R2_config#aaa authentication ppp test localR2_config#username R2 password 0 123456R2_config_s0/2#enc pppR2_config_s0/2#ppp authentication chap testR2_config_s0/2#ppp chap hostname R1R1_config#aaa authentication ppp test localR1_config#username R1 password 0 123456R1_config_s0/1#enc pppR1_config_s0/1#ppp authentication chap testR1_config_s0/1#ppp chap hostname R2pap认证双向认证,密码要求一致R2_config#aaa authentication ppp test localR2_config#username R2 password 0 123456R2_config_s0/2#enc pppR2_config_s0/2#ppp authentication pap testR2_config_s0/2#ppp pap sent-username R1 password 123456R1_config#aaa authentication ppp test localR1_config#username R1 password 0 123456R1_config_s0/1#enc pppR1_config_s0/1#ppp authentication pap testR1_config_s0/1#ppp pap sent-username R2 password 123456FRRouter-A_config_s1/1#encapsulation frame-relay !封装帧中继协议Router-A_config_s1/1#frame-relay local-dlci 17 !设置本地DLCI 号Router-A_config_s1/1# frame-relay intf-type dce !配置FR的DCERouter-A_config_s1/1# frame-relay map 192.168.1.2 pvc 17 broadcast !配置DLCI 与对端IP的映射VrrpInt g0/4vrrp 1 associate 192.168.20.254 255.255.255.0vrrp 1 priority 120 设置优先级,为主vrrp 1 preempt 开启抢占vrrp 1 track interface Serial0/1 30 追踪上行接口,防止上行接口DOWN了,自动降低优先级Int g0/6vrrp 1 associate 192.168.20.254 255.255.255.0vrrp 1 priority 100 设置优先级,为备,默认为100vrrp 1 preempt 开启抢占vrrp 1 track interface Serial0/2 30 追踪上行接口,防止上行接口DOWN了,自动降低优先级RIP 验证,只有V2支持验证interface Serial0/2 接口起验证和配密码ip rip authentication simpleip rip password 123456RIP改单播router ripnei 192.168.1.1RIP定时器router riptimers update 10 更新时间timers exipire 30 失效时间timers hosddown 50 抑制时间ospfrouter os 1net 192.168.1.0 255.255.255.0 ar 0 不能写32位掩码OSPF 虚链路ROUTER OS 2 进程起用AR 1 VI 2.2.2.2 对方ROUTER-IDOSPF 汇总ROUTER OS 2 进程起用ar 0 range 192.168.0.0 255.255.252.0OSPF 验证ROUTER OS 2 明文AR 0 AUTHEN SP 进程给需要验证的区域启用验证INT S0/1IP OS passw 123456 接口配置密码密文router os 2ar 0 authen meint s0/1ip os me 1 md5 123456bgprouter bgp 100no synchronization bgp全互联必须要关闭同步检查nei 192.168.12.1 remot 200 与AS外部路由建立邻居nei 2.2.2.2 remot 100 与AS内部路由建立邻居nei 2.2.2.2 up lo0 改更新接口为环回接口nei 2.2.2.2 next-hop-self 改下一跳为自己net 2.2.2.0 通告路由表里面有的路由ACL路由上面的ACL要写子网掩码,不能写反掩码!!!!!基于时间的ACLtime-range acl 定义一个时间范围periodic weekdays 09:00 to 12:00periodic weekdays 14:00 to 17:00IP access-list extended time 写一个基于时间的acl,调用时间段deny ip 192.168.10.0 255.255.255.0 any time-range aclpermit ip any anyint g0/4 应用到接口ip access-group time inint g0/6ip access-group time in静态NATip route 0.0.0.0 0.0.0.0 192.168.12.2ip nat inside source static 192.168.10.10 192.168.12.1int g0/6ip nat inints0/1ip nat outNAPTip access-list standard NAT 定义要转换的IP网段permit 192.168.10.0 255.255.255.0ip nat pool NAT 192.168.23.10 192.168.23.20 255.255.255.0 创建转换的IP地址池ip nat inside source list NAT pool NAT overload 关联要转换的IP网段和地址池ip route default 192.168.23.3 写一条缺省路由,下一跳为出口网关的下一跳router rip 如果跑路由协议,要把缺省重分发到动态路由redistribute staticinterface Serial0/1 运用到内网接口ip nat insideinterface Serial0/2 运用到外网接口ip nat outsideroute-mapip acce sta acl 定义要匹配的流量per 192.168.20.0 255.255.255.0route-map SHENMA 10 permitma ip add acl 调用ACLset ip next-hop 192.168.12.1 改下一跳int g0/3ip po route-map SHENMA 定义到原接口DHCP给路由接口分配IP,不能是S口!!!R1ip dhcpd enableip dhcpd pool 1network 192.168.12.0 255.255.255.0range 192.168.12.10 192.168.12.20R2interface GigaEthernet0/6ip address dhcp给PC分配IP,底层网络要起路由互通!!!!实验全网起了RIP协议R1ip dhcpd enableip dhcpd pool 2network 192.168.1.0 255.255.255.0range 192.168.1.10 192.168.1.20default-router 192.168.1.1R2ip dhcpd enable 要开启DHCP服务!interface GigaEthernet0/4ip address 192.168.1.1 255.255.255.0ip helper-address 192.168.12.2 设置DHCP服务器IPVPN (GRE)int t0ip add 172.168.10.1 255.255.255.0 给T0配IPt so s0/2 源,路由的出接口t de 192.168.23.3 目的,对端的出接口IP,注意,要可达t key 123456 T0口密码,两端要一致exitip route 192.168.20.0 255.255.255.0 t0 用T0口写一条要到达网段的静态路由int t0ip add 172.168.10.3 255.255.255.0t so s0/1t de 192.168.12.1t key 123456exitip route 192.168.10.0 255.255.255.0 t0VPN (IPSEC)R1crypto ipsec transform-set SHENMA 设置转换集transform-type esp-des esp-md5-hmac 转换集的加密方式ip access-list extended 100 匹配感兴趣流permit ip 192.168.10.0 255.255.255.0 192.168.20.0 255.255.255.0crypto map HAN 10 ipsec-isakmpset peer 192.168.23.3 设置对等体set transform-set SHENMA 关联转换集match address 100 关联感兴趣流interface Serial0/2 进接口调用crypto map HANR3crypto ipsec transform-set SHENMA 设置转换集transform-type esp-des esp-md5-hmac 转换集的加密方式,两端要一致ip access-list extended 100 匹配感兴趣流permit ip 192.168.20.0 255.255.255.0 192.168.10.0 255.255.255.0crypto map HAN 10 ipsec-isakmpset peer 192.168.12.1 设置对等体set transform-set SHENMA 关联转换集match address 100 关联感兴趣流interface Serial0/1 进接口调用crypto map HANVPN (IKE)crypto isakmp key SHENMA 192.168.23.3 255.255.255.0 设置公共用密钥crypto isakmp policy 10 设置IKE策略hash md5au preenc desgroup 1lifetime 86400crypto ipsec transform-set SHENMA 设置转换集transform-type esp-Des esp-Md5-hmacip access-list extended 100 匹配感兴趣流permit ip 192.168.10.0 255.255.255.0 192.168.30.0 255.255.255.0crypto map SHENMA 10 ipsec-isakmp 设置IPSEC加密映射set peer 192.168.23.3set transform-set SHENMAmatch address 100int s0/2 调用到接口crypto map SHENMAQOSint g0/4ip add 192.168.10.1 255.255.255.0no shutip add 192.168.20.1 255.255.255.0no shutint s0/1ip add 192.168.12.1 255.255.255.0phy spe 64000no shutip route 0.0.0.0 0.0.0.0 192.168.12.2ip access-list ex 1 定义ACL抓取流量permit ip 192.168.10.0 255.255.255.0 2.2.2.0 255.255.255.0ip access-list ex 2permit ip 192.168.20.0 255.255.255.0 2.2.2.0 255.255.255.0priority 1 protocol ip high list 1 写一个IP协议的优先列表,调用ACL 1里面的地址,级别为HIGHpriority 1 protocol ip low list 2 写一个IP协议的优先列表,调用ACL 2里面的地址,级别为LOWint s0/1 进接口调用priority 1交换banner motd 系统登录标题telnettelnet-server enable 开启TELNETtelnet-server max-connection 16 最大连接数sshusername ssh password 0 123456ssh-server enable 开启SSHssh-server timeout 60 连接超时时间ssh-server max-connection 16 最大连接数ssh-server authentication-retries 5 重连次数ssh-server host-key create rsa 创建新的主机密钥1,首先要给所有的VLAN配上IPINT VLAN 10IP ADD 192.168.10.1 255.255.255.0NO SHUT2,创建一个VRRP组ROUTER VRRP 10VIRTUAL-IP 192.168.10.254 给虚拟IPINT VLAN 10 关联VLANPRIORITY 120 给优先级(默认100)ENABLE 激活STPSW1spanning-tree 开启STPspanning-tree mode mstp 改为MSTP模式spanning-tree mst configurtaion 配置域name shenma域名revision-level 3 修正级别instance 1 vlan10;20 在实例里面关联VLANinstance2 vlan30;40exitspanning-tree mst 1priority 4096 给实例配置优先级,越小的级别越高spanning-tree mst 2 priority 8192SW2spanning-tree 开启STPspanning-tree mode mstp 改为MSTP模式spanning-tree mst configurtaion 配置域name shenma域名revision-level 3 修正级别instance 1 vlan10;20 在实例里面关联VLANinstance2 vlan30;40exitspanning-tree mst 1priority 8192 给实例配置优先级,越小的级别越高spanning-tree mst 2 priority 4096SW21spanning-tree 开启STPspanning-tree mode mstp 改为MSTP模式spanning-tree mst configurtaion 配置域name shenma域名revision-level 3 修正级别instance 1 vlan10;20 在实例里面关联VLANinstance2 vlan30;40AM端口安全am enableint e1/0/1am portam mac-ip-pool 0000.1111.2222 192.168.10.1端口镜像monitor session 1 source int e1/0/1 bothmonitor session 1 destination int e1/0/15RIPRouter ripNet 192.168.1.0/24Router os 1Net 192.168.1.0 0.0.0.255 ar 0AclFirewall enableIp access-list ex 100Per ip 192.168.1.0 0.0.0.255 192.168.2.0 0.0.0.255单臂路由R1int g0/5no shutinterface GigaEthernet0/5.1encapsulation dot1Q 100ip address 192.168.10.1 255.255.255.0interface GigaEthernet0/5.2encapsulation dot1Q 200ip address 192.168.20.1 255.255.255.0interface GigaEthernet0/5.3encapsulation dot1Q 300ip address 192.168.30.1 255.255.255.0SW1vlan 100\sw int e1/0/1-2vlan 200sw int e1/0/3-4vlan 300sw int e1/0/5-6int e1/0/20sw mo trsw tr all vlan all端口聚合PORT-GROUP 1 创建一个组INT E1/0/17-18 聚合端口要设置为TRUNKSW MO TRSW TR ALL VLAN ALLPORT-GROUP 1 MO ON 设置聚合端口的模式为自动匹配EXITINT PORT-CHANNAL 1 进入聚合端口配置模式,也要设置为TRUNK SW MO TRSW TR ALL VLAN ALLEXITdhcpSERV DHCP 开启DHCP服务IP DHCP POOL VLAN10 创建地址池NETW 192.168.10.0 255.255.255.0def 192.168.10.1le 2dns 8.8.8.8ip dhcp ex 192.168.10.1 192.168.10.10 排除地址范围dhcp 中继serv dhcpip for udp bootint vlan 10ip he 192.168.12.2dhcp snoopingserv dhcp 开启DHCP服务ip dhcp snooping enable 开启DHCP SNOOPING 功能ip dhcp snooping binding enable 开启SNOOPING 绑定功能int e1/0/20ip dhcp snooping trust 设置接口为信任接口,一般是与服务器相连的接口int e1/0/1ip dhcp snooping binding user-control 设置端口自动绑定获取DHCP的地址设置端口手动绑定MAC,VLAN,IP,端口信息(全局模式)ip dhcp snooping binding user 00-11-22-33-44-55 address 192.168.22.22 vlan 1 int e1/0/5ipv66 to 4greipv6 unicast-routing 允许单播路由interface Tunnel0ipv6 enable 开启IPV6ipv6 address 2001:23::1/64tunnel source 192.168.12.1 本端接口地址tunnel destination 192.168.12.2 对端接口地址tunnel mode gre ip 隧道模式改为GREtunnel key 123456 隧道密码,两端一致ipv6 route 3::/64 Tunnel0 写一条下一跳为TUNNEL 0的IPV6静态,不能写默认静态natInternet(config)#ip route 0.0.0.0 0.0.0.0 fa0/1 ipv4网络要可达NA T-PT(config)#ip route 0.0.0.0 0.0.0.0 fa0/1NA T-PT(config)#ipv6 nat prefix 2001:db8:feed::/96 设置一个全局NAT前缀,掩码必须96位NA T-PT(config)#ipv6 nat v4v6 source 10.10.10.2 2001:db8:feed::2 写4 TO 6 地址转换,需要到达的地址都要写, 不需要与本地同一网段NA T-PT(config)#ipv6 nat v4v6 source 192.168.1.10 2001:db8:feed::3NA T-PT(config)#ipv6 nat v6v4 source 2001:db8:cafe:ffff::2 10.10.20.5 写6 to 4 地址转换,需要到达的地址都要写,不需要与本地同一网段int g0/4 调用到接口,进出都要调用ipv6 natint g0/4ipv6 natpatipv4 网络要可达NA T-PT(config)#ipv6 nat prefix 2001:db8:feed::/96 设置一个全局NAT 前缀,掩码必须96位NA T-PT(config)#ipv6 nat v4v6 source 10.10.10.2 2001:db8:feed::2 写4 TO 6 地址转换,需要到达的地址都要写NA T-PT(config)#ipv6 nat v4v6 source 192.168.1.10 2001:db8:feed::3 不需要与本地同一网段NA T-PT(config)#ipv6 access-list cafe 把IPV6要转换的网段匹配出来NA T-PT(config-ipv6-acl)#permit ipv6 2001:db8:cafe::/48 anyNA T-PT(config-ipv6-acl)#exitNA T-PT(config)#ipv6 nat v6v4 pool ipv4 10.10.20.5 10.10.20.6 prefix-length 24 写一个6 TO 4 的NAT地址池,不需要已知网段NA T-PT(config)#ipv6 nat v6v4 source list cafe pool ipv4 overload 把要转换的网段与地址池关联int g0/4ipv6 natint g0/4ipv6 natripingipv6 router rip 100 全局创建RIP实例,名字为100exitinterface GigaEthernet0/4ipv6 enable 开启IPV6ipv6 address 2001::1/64ipv6 rip 100 enable 启动为100的实例需要宣告的接口要设置ospfv3ipv6 router ospf 1 全局创建ospf,进程为1 int g0/6ipv6 enableipv6 address 2001::1/64ipv6 ospf 1 area 0 宣告本接口为area 0 需要宣告的接口要设置。

神州数码交换机路由器命令

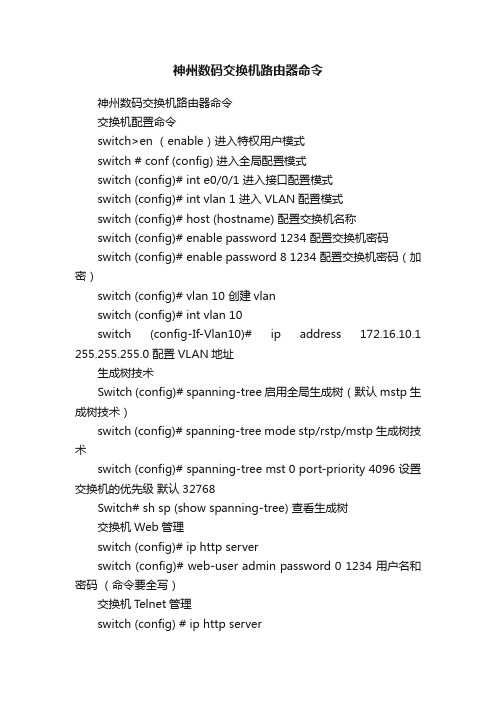

神州数码交换机路由器命令神州数码交换机路由器命令交换机配置命令switch>en (enable)进入特权用户模式switch # conf (config) 进入全局配置模式switch (config)# int e0/0/1 进入接口配置模式switch (config)# int vlan 1 进入VLAN配置模式switch (config)# host (hostname) 配置交换机名称switch (config)# enable password 1234 配置交换机密码switch (config)# enable password 8 1234 配置交换机密码(加密)switch (config)# vlan 10 创建vlanswitch (config)# int vlan 10switch (config-If-Vlan10)# ip address 172.16.10.1 255.255.255.0 配置VLAN地址生成树技术Switch (config)# spanning-tree 启用全局生成树(默认mstp生成树技术)switch (config)# spanning-tree mode stp/rstp/mstp 生成树技术switch (config)# spanning-tree mst 0 port-priority 4096 设置交换机的优先级默认32768Switch# sh sp (show spanning-tree) 查看生成树交换机Web管理switch (config)# ip http serverswitch (config)# web-user admin password 0 1234 用户名和密码(命令要全写)交换机T elnet管理switch (config) # ip http serverswitch (config)# telnet-user admin password 0 1234 用户名和密码(命令要全写)清空交换机配置switch# set def (default)恢复出厂配置switch# wr (write)保存配置switch# rel (reload)重启交换机链路聚合(不需启动生成树)switchA(config)# port-group 1switchA(config)# int e0/0/1-2switchA(config-port-range)# port-group 1 mode on/active 手动配置/自动配置switchA(config)# no port-group 1 删除组1switchB(config) # port-group 2switchB(config) # int e0/0/3-4switchB(config-port-range) # port-group 2 mode on/active switchA(config) # no port-group 2 删除组2交换机MAC与IP绑定switch (config)# am enable 启用全局am功能switch (config)# int e0/0/1switch (config_if_ethernet0/0/1)# am port 打开端口am功能switch (config_if_ethernet0/0/1)# am mac-ip-pool 00-A0-D1-D1-07-FF 192.168.1.101交换机DHCP服务器配置switch (config)# service dhcp 启用DHCPswitch (config)# ip dhcp pool poolA 定义地址池poolAswitch (dhcp-poolA- config)# network-address 192.168.1.0 24switch (dhcp-poolA- config)# lease 3 租期3天switch (dhcp-poolA- config)# default-router 192.168.1.1 网关switch (dhcp-poolA- config)# dns-server 60.191.244.5 DNS服务器ACL访问控制列表switchA(config)# ip access-list standard test 命名标准IP访问列表switchA(config-std-nacl-test)# deny 192.168.100.0 0.0.0.255 反子网掩码switchA(config-std-nacl-test)# deny 192.168.200.0 0.0.0.0switchA(config) # firewall enable 开启ACL功能switchA(config)# firewall default permit/deny 默认permit允许switchA(config)# int e0/0/1switchA(config-if-interface0/0/1) # ip access-group test in/outswitchA(config) # ip access-list standard 10 数字标准IP访问列表配置时间范围switchA(config)#time-range worktimeswitchA(config-time-range)#absolute-periodic weekdays 09:00:00 to 18:00:00路由器配置命令Router>ena 进入特权用户模式 Router# conf 进入全局配置模式Router_config# int f0/0Router_config_f0/0# ip address 10.1.1.1 255.255.255.0 配置路由器端口地址清空路由器配置Router# del (delete)删除启动配置文件Router# reb (reboot) 重启路由器静态路由Router_config# ip route 10.1.2.0 (目标网段) 255.255.255.0(子网掩码) 10.1.1.1 (转发地址)默认静态路由Router_config# ip route 0.0.0.0 (目标网段) 0.0.0.0(子网掩码)10.1.1.1 (转发地址)RIP动态路由Router_config# router rip 启用RIP路由Router_config_rip# version 2 RIP路由版本号 2Router_config_rip# network 10.1.1.0 255.255.255.0Router_config_rip# network 10.1.2.0 255.255.255.0 与路由器相连的网段OSPF动态路由Router_config# router ospf 1 启动ospf进程,进程号为1Router_config_ospf1# network 10.1.1.0 255.255.255.0 area 0 网段、子网掩码和区域号Router_config_ospf1# network 10.1.2.0 255.255.255.0 area 0 第一个区域(即主干区域)区域号为 0Router# show ip route 查看路由。

神州数码交换机路由器“Telnet”配置

神州数码交换机路由器“Telnet”配置正文:一、介绍:神州数码交换机路由器是一种常用的网络设备,可实现局域网和广域网之间的数据传输和路由功能。

本文将详细介绍如何通过Telnet配置神州数码交换机路由器。

二、准备工作:在开始配置前,请确保你已经满足以下条件:1、一台装有Telnet客户端的电脑。

2、网线连接正常,保证与交换机路由器的连接正常。

3、已经获得登录交换机路由器的管理员权限。

三、Telnet登录配置:1、打开Telnet客户端软件。

2、输入交换机路由器的IP地质,并确定端口号(默认为23)。

3、“连接”按钮,与交换机路由器建立Telnet连接。

4、输入管理员用户名和密码,登录到交换机路由器的命令行界面。

四、基本配置:1、修改交换机路由器的主机名:在命令行界面中,输入以下命令:hostname [主机名]2、设置管理用户:在命令行界面中,输入以下命令:username [用户名] password [密码] 3、设置登录超时时间:在命令行界面中,输入以下命令:line vty [行号] 0 4exec-timeout [分钟] 0end五、接口配置:1、查看交换机路由器的接口信息:在命令行界面中,输入以下命令:show interface2、配置接口IP地质:在命令行界面中,输入以下命令:interface [接口名称]ip address [IP地质] [子网掩码]end六、路由配置:1、查看当前路由表:在命令行界面中,输入以下命令:show ip route2、配置静态路由:在命令行界面中,输入以下命令:ip route [目的网络] [子网掩码] [下一跳地质]end七、保存配置:在完成所有配置后,为了保存配置并重启路由器,请在命令行界面中输入:writereload确认保存并重启。

附件:1、相关的用户手册和配置指南。

2、交换机路由器的固件更新文件。

法律名词及注释:1、IP地质:Internet Protocol Address的缩写,互联网协议地质,用于标识网络中的设备。

神州交换机、路由器、AC和AP基本配置

神州交换机、路由器、AC和AP基本配置交换机部分两层和三层交换机清除所有配置的命令#Set default 清除配置#Write 保存#Reload 重启交换机打开⽹站管理 http两层 (config)#ip http server(config)#Web-user xxx password 0-7 xxx三层 (config)#ip http server 打开http服务(config)#username xxx privilege 0-7 xxx 新建⽤户(config)#authentication line web login local 验证交换机打开telnet ssh两层 (config)#telnet-server enable 打开telnet服务(config)#telnet-user xxx password 0-7 xxx 设置帐号密码(config)#ssh-ser-server enable 打开ssh服务(config)#Ssh-user xxx password 0-7 xxx 设置帐号和密码三层 (config)#telnet-server enable(config)#username xxx privilege 0-7 xxx(config)#authentication line vty login local开启enable密码两层 (config)#enable password xxx 直接开启enable密码端⼝汇聚两层 (config)#port-group 1-32 创建汇聚端⼝的名字(Config-If-Port-Range)#port-group 1-32 mode acctive/on/passiv在端⼝⾥⾯选择主被动(config-if-port-channel1)#interface port-channel 1 进⼊组合端⼝1(config-if-port-channel1)#switchport mode trunk 设置为trunk负载分担两层(config)#port-group 1-32 load-balance dst-ip/mac/src-ip/ 选择⽅式三层(config)#load-balance dst-src-ip 分开配置端⼝限速两层(Config-If-Ethernet1/22)#bandwith control (xxx)K端⼝镜像两层config)#monitor session 1-4 destination/source interface ethernet x/x选择被镜像的端⼝和接受的端⼝Vlan之间的访问控制私有vlan之间的区别Primary vlan 能被⼈访问也能访问别⼈,前提是必须绑定需要访问或者被访问的vlanIsolate vlan 互相之间不能访问,能访问别⼈,也能被访问Community vlan 能访问,能互相访问但是不能被访问(config)#vlan x(config-vlanx)#private-vlan primary/isolate/connunity 绑定私有vlan(config-vlanx)#private-vlan association (VLAN) 只有primary需要团体也就是associationMstp的设置另外⼀个交换机在设置mstp时优先级相反,汇集层交换机需要⽣成树,但是不需要绑定优先级(config)#spanning-tree 打开⽣成树(config)#spanning-tree mst configurtaion 进⼊mstp⽣成树配置(config-mstp-region)#name xxxx 命名(config-mstp-region)#instance 0 vlan xx;xx 绑定vlan(config-mstp-region)#instance 1 vlan xx;xx(config-mstp-region)#exit(config)#spanning-tree mst 0 priority 4096 设置这个vlan在交换机的主根(config)#spanning-tree mst 1 priority 8192 设置这组vlan在交换机的备份根Vrrp协议的设置这就是两条路,⼀条断了⾛另外⼀条,所以⼀条要设置成⼀个vlan的优先路,当优先的断了,还有⼀条可以⾛,下⾯是优先的设置,优先级改动priority(config)#vlan 10 创建vlan(config-vlan10)#switchport interface ethernet 1/1 加⼊端⼝(config-if-vlan10)#ip address 192.168.10.2 255.255.255.0 设置ip(config-if-vlan10)#exit(config)#vlan 20(config-vlan20)#interface vlan 20Config(-if-vlan20)#ip address 192.168.20.2 255.255.255.0(config)#router vrrp 10 进⼊虚拟标识(config-router)#virtual-ip 192.168.10.254 设置虚拟ip(config-router)#interface vlan 10 进⼊vlan10(config-router)#priority 120 设置优先级(config-router)#enable 开启(config)#router vrrp 20(config-router)#virtual-ip 192.168.20.254(config-router)#interface vlan 20(config-router)#priority 120(config-router)#enableDhcp服务器switch(config)#vlan 10switch(config-Vlan10)#ip address 10.1.1.1 255.255.255.0 vlan的地址switch(config-Vlan10)#exitswitch(config)#vlan 20switch(config-Vlan20)#ip address 192.168.20.1 255.255.255.0 vlan的地址switch(config-Vlan20)#exitswitch(config)#service dhcp 开启dhcpswitch(config)#ip dhcp pool xxx 建⽴⼀个地址池switch(dhcp-xxx-config)#network 10.1.1.1 24 定义地址池内的地址switch(dhcp-xxx-config)#default-router 10.1.1.1 对应⽹关switch(dhcp-xxx-config)#exitswitch(config)#ip dhcp pool lllswitch(dhcp-lll-config)#network 192.168.20.1 24switch(dhcp-lll-config)#default-router 192.168.20.1switch(dhcp-lll-config)#exit(config)#ip dhcp excluded-address 10.1.1.1 10.1.1.10 保留ipDhcp中继服务器(config)#service dhcp 开启dhcp(config)#ip forward-protocol udp bootps 开启中继服务(config)#vlan 10 设置vlan10(config-if-vlan10)#ip address 10.1.1.2 255.255.255.0 设置vlan10 ip 和 dhcp服务器⽹段相同(config)#interface vlan 20 进⼊vlan20(config-if-vlan20)#ip address 10.1.2.1 255.255.255.0 定义ip 但是必须和dhcp定义的ip在同⼀⽹段(config-if-vlan20)#ip helper-address 10.1.1.1Dhcp侦听,防⽌⼲扰(config)#ip dhcp snooping enable 开启snooping(config)#interface ethernet 1/24(Config-Ethernet1/24)#ip dhcp snooping trust 添加与dhcp服务器相连的端⼝为信任端⼝绑定snmp服务(config)#snmp-server community ro public 只读字符串为pubilc(config)#snmp-server community rw private 读写字符串为private(config)#snmp-server securityip enable 开启安全ip模式(config)#snmp-server securityip xx.xx.xx.xx 设置安全ippim-dm⽅式开启组播(config)#ip pim multicast-routing 开启pim转发(config)#ip pim rp-candidate vlan xx 定义组播服务器所在的vlan(config)#ip pim bsr-candidate vlan xx 候选⾃举路由器(config)#interface vlan xx 进⼊vlan中(config-if-vlanxx)#ip pim sparse-mode 开启组播(config-if-vlanyy)#ip pim sparse-mode(config-if-vlanzz)#ip pim sparse-mode登录标题(config)#banner motd biaoti 直接就可以定义标题超时时间(config)#exec-timeout 10 直接定义10分钟Arp的防范(config)#interface ethernet 0/1/1(config-if-ethernet0/1/1)#arp-guard ip 192.168.10.1 绑定⽹关(config)#anti-arpscan enable 防ip扫描开启(config)#anti-arpscan recovery time 3600 设置⾃动恢复之间,防⽌pc发送⼤量报⽂(config-if-ethernet1/0/24)#anti-arpscan trust supertrust-port 设置超级信任端⼝Mac地址控制,防⽌⼀个主机访问另外⼀个主机(config)#firewall enable 开启防⽕墙(config)#mac-access-list extended xx 设置mac地址访问表(config-mac-ext-nacl-mac)#deny host-source-mac 00-FF-51-FD-AE-15 host-destination-mac E0-94-67-05-5D-84 拒绝主机到另外⼀个主机(config-mac-ext-nacl-mac)#permit any-source-mac any-destination-mac 允许所有(config)#int ethernet 0/0/4(config-if-ethernet0/0/4)#mac access-group xx in 绑定访问表xx(config)#int ethernet 0/0/10config-if-ethernet0/0/10)#switchport port-security 端⼝安全开启(config-if-ethernet0/0/10)#switchport port-security mac-address 44-37-E6-7B-69-AC 绑定安全macAcl控制列表控制端⼝(config)#firewall enable 打开防⽕墙(config)#ip access-list extended xx 创建访问控制列表xx(config-ip-ext-nacl-xx)#deny tcp 0.0.0.0 255.255.255.255 s-p range 6881 6890 host-destination 10.1.1.1 禁⽌所有⽹段的端⼝6881-6890 通过10.1.1.1(config-ip-ext-nacl-dk)#exit(config)#interface ethernet 1/0/4(config-if-ethernet1/0/4)#ip access-group xx in 绑定xx到端⼝上⽣成树SW B的配置(config)#spanning-tree 开启⽣成树(config)#spanning-tree mode stp ⽣成树(config)#spanning-tree priority 4096 优先级SW B的配置#配置STP(config)#spanning-tree(config)#spanning-tree mode stp(config)#spanning-tree priority 8192SW C的配置#配置STP(config)#spanning-tree(config)#spanning-tree mode stp设置端⼝为portfast(config-if-ethernet1/0/1)#spanning-tree portfast路由器部分端⼝描述#description xxx 端⼝描述配置回环接⼝S1_config# interface Loopback0S1_config_l0# ip address 101.0.0.1 255.255.255.255S1_config_l0# exit被动端⼝config_f0/0#ip ospf passive单臂路由交换机⽅⾯将vlan划分好,将连接路由器的端⼝设置为trunk,然后pc⽹关为路由器的虚拟⽹关。

神州数码交换机路由器配置命令

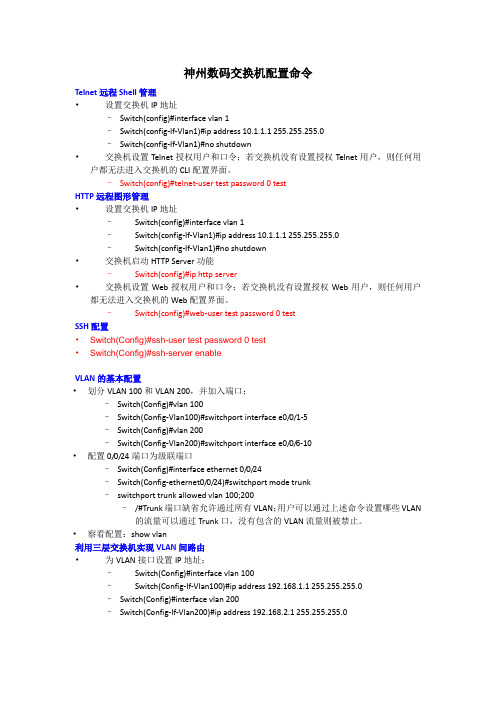

神州数码交换机配置命令Telnet远程Shell管理•设置交换机IP地址–Switch(config)#interface vlan 1–Switch(config-If-Vlan1)#ip address 10.1.1.1 255.255.255.0–Switch(config-If-Vlan1)#no shutdown•交换机设置Telnet授权用户和口令;若交换机没有设置授权Telnet用户,则任何用户都无法进入交换机的CLI配置界面。

–Switch(config)#telnet-user test password 0 testHTTP远程图形管理•设置交换机IP地址–Switch(config)#interface vlan 1–Switch(config-If-Vlan1)#ip address 10.1.1.1 255.255.255.0–Switch(config-If-Vlan1)#no shutdown•交换机启动HTTP Server功能–Switch(config)#ip http server•交换机设置Web授权用户和口令;若交换机没有设置授权Web用户,则任何用户都无法进入交换机的Web配置界面。

–Switch(config)#web-user test password 0 testSSH配置•Switch(Config)#ssh-user test password 0 test•Switch(Config)#ssh-server enableVLAN的基本配置•划分VLAN 100和VLAN 200,并加入端口;–Switch(Config)#vlan 100–Switch(Config-Vlan100)#switchport interface e0/0/1-5–Switch(Config)#vlan 200–Switch(Config-Vlan200)#switchport interface e0/0/6-10•配置0/0/24端口为级联端口–Switch(Config)#interface ethernet 0/0/24–Switch(Config-ethernet0/0/24)#switchport mode trunk–switchport trunk allowed vlan 100;200–/#Trunk端口缺省允许通过所有VLAN;用户可以通过上述命令设置哪些VLAN 的流量可以通过Trunk口,没有包含的VLAN流量则被禁止。

神州数码交换路由基础配置视频课程

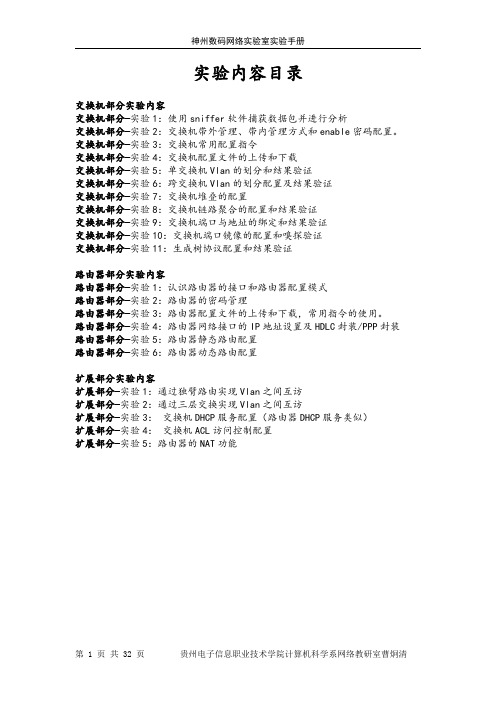

实验内容目录交换机部分实验内容交换机部分-实验1:使用sniffer软件捕获数据包并进行分析交换机部分-实验2:交换机带外管理、带内管理方式和enable密码配置。

交换机部分-实验3:交换机常用配置指令交换机部分-实验4:交换机配置文件的上传和下载交换机部分-实验5:单交换机Vlan的划分和结果验证交换机部分-实验6:跨交换机Vlan的划分配置及结果验证交换机部分-实验7:交换机堆叠的配置交换机部分-实验8:交换机链路聚合的配置和结果验证交换机部分-实验9:交换机端口与地址的绑定和结果验证交换机部分-实验10:交换机端口镜像的配置和嗅探验证交换机部分-实验11:生成树协议配置和结果验证路由器部分实验内容路由器部分-实验1:认识路由器的接口和路由器配置模式路由器部分-实验2:路由器的密码管理路由器部分-实验3:路由器配置文件的上传和下载,常用指令的使用。

路由器部分-实验4:路由器网络接口的IP地址设置及HDLC封装/PPP封装路由器部分-实验5:路由器静态路由配置路由器部分-实验6:路由器动态路由配置扩展部分实验内容扩展部分-实验1:通过独臂路由实现Vlan之间互访扩展部分-实验2:通过三层交换实现Vlan之间互访扩展部分-实验3:交换机DHCP服务配置(路由器DHCP服务类似)扩展部分-实验4:交换机ACL访问控制配置扩展部分-实验5:路由器的NAT功能神州数码网络实验室实验手册(交换机部分)实验1:使用sniffer软件捕获数据包并进行分析●实验线路连接图●实验内容:(1)在测试机A上配置IP地址为192.168.1.1。

(2)在测试机A上安装sniffer软件,配置sniffer软件的过滤功能,只捕获tcp数据报的ftp报文。

(3)在测试机A上使用windows的IIS将测试机A配置成ftp服务器。

(4)在测试机A上启动sniffer捕获功能。

(5)在测试机B上配置IP地址为192.168.1.2。

神州数码交换机路由器配置命令(2023最新版)

神州数码交换机路由器配置命令神州数码交换机路由器配置命令章节一:引言⑴文档目的本文档旨在提供神州数码交换机路由器的详细配置命令,以指导管理员进行设备的初始化和配置。

⑵背景神州数码交换机路由器是一种用于数据传输的网络设备,拥有多种功能和特性。

本文档将介绍如何使用各种命令来配置交换机路由器的不同功能。

⑶受众本文档适用于所有需要配置神州数码交换机路由器的管理员和网络工程师。

章节二:初始化设备⑴登录设备使用如下命令登录设备:`login`⑵修改设备密码使用如下命令修改设备密码:`configure terminalenable secret [password]`章节三:基本配置⑴设置主机名使用如下命令设置设备的主机名:`configure terminalhostname [hostname]`⑵配置IP地质使用如下命令配置设备的IP地质:`configure terminalinterface [interface]ip address [ip-address] [subnet-mask]`⑶设置默认网关使用如下命令设置设备的默认网关:`configure terminalip default-gateway [gateway-address]`章节四:VLAN配置⑴创建VLAN使用如下命令创建一个新的VLAN:`configure terminalvlan [vlan-id]name [vlan-name]`⑵将接口加入VLAN使用如下命令将接口加入指定的VLAN:`configure terminalinterface [interface]switchport mode accessswitchport access vlan [vlan-id]`章节五:路由配置⑴静态路由使用如下命令配置静态路由:`configure terminalip route [destination-network] [subnet-mask] [next-hop]`⑵动态路由使用如下命令配置动态路由协议:`configure terminalrouter [routing-protocol]network [network-address] [subnet-mask]`章节六:安全配置⑴访问控制列表(ACL)使用如下命令配置ACL:`configure terminalaccess-list [acl-number] [permit----deny] [source] [destination] [protocol]`⑵端口安全使用如下命令配置端口安全:`configure terminalinterface [interface]switchport mode accessswitchport port-securityswitchport port-security maximum [max] switchport port-security violation [mode]`章节七:QoS配置⑴优先级队列使用如下命令配置优先级队列:`configure terminalinterface [interface]priority-queue out`⑵带宽限制使用如下命令配置带宽限制:`configure terminalinterface [interface]bandwidth [rate]`章节八:设备管理⑴ NTP服务使用如下命令启用NTP服务:`configure terminalntp server [server-address]`⑵ Telnet和SSH访问使用如下命令配置Telnet和SSH访问:`configure terminalline vty 0 15transport input telnet ssh`⑶登录Banner使用如下命令配置登录Banner:`configure terminalbanner login [banner-text]`附录:本文档涉及附件附件1:设备配置备份说明附录:法律名词及注释⒈ACL:访问控制列表,用于控制网络流量的访问权限。

神州数码交换机路由器配置命令

神州数码交换机路由器配置命令神州数码交换机路由器配置命令文档范本1.系统配置1.1 登录路由器进入路由器登录界面,输入用户名和密码进行身份验证。

1.2 修改密码修改默认密码以确保安全性,并避免未经授权访问。

1.3 系统时间设置设置路由器系统时间,以确保日志记录和其他时间相关功能的正确运行。

2.接口配置2.1 查看接口信息查看路由器上各个接口的状态信息,包括接口编号、MAC地质、速率等。

2.2 配置接口IP地质为路由器上的接口分配一个唯一的IP地质,以便在网络中进行通信。

3.静态路由配置3.1 添加静态路由添加路由器的静态路由表,将目的网络与下一跳的出接口进行绑定。

3.2 删除静态路由删除不再需要的静态路由表项,以避免冗余和失效路由的影响。

4.动态路由配置4.1 配置动态路由协议配置常见的路由协议,如OSPF、BGP等,使路由器能够通过动态协议学习和更新路由表。

4.2 配置路由器之间的邻居关系配置路由器之间的邻居关系,并通过协议交换路由信息。

5.QoS配置5.1 配置带宽限制对指定的流量进行带宽限制,以确保网络资源的公平分配。

5.2 配置流量分类根据不同的流量类型,进行分类和标记,以便在网络中进行优先处理。

6.安全配置6.1 ACL配置配置访问控制列表(ACL),限制网络中某些主机或网络的访问权限。

6.2 配置防火墙配置防火墙规则,控制网络流量的进出。

7.网络管理配置7.1 配置SNMP配置简单网络管理协议(SNMP),以便对路由器进行监控和管理。

7.2 配置日志记录配置路由器的日志记录功能,记录重要的系统事件和错误信息。

8.附件本文档附带了相关的配置示例和常见问题解答。

9.法律名词及注释在本文档中所涉及的法律名词和相关注释的完整列表。

神州数码交换路由命令

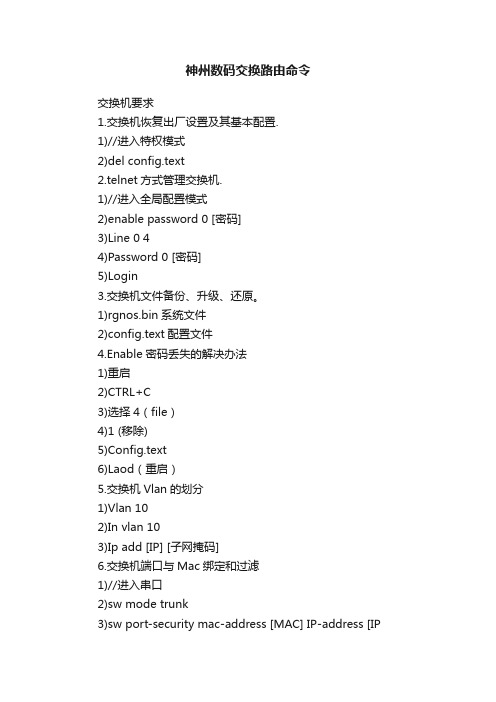

神州数码交换路由命令交换机要求1.交换机恢复出厂设置及其基本配置.1)//进入特权模式2)del config.text2.telnet方式管理交换机.1)//进入全局配置模式2)enable password 0 [密码]3)Line 0 44)Password 0 [密码]5)Login3.交换机文件备份、升级、还原。

1)rgnos.bin系统文件2)config.text配置文件4.Enable密码丢失的解决办法1)重启2)CTRL+C3)选择4(file)4)1 (移除)5)Config.text6)Laod(重启)5.交换机Vlan的划分1)Vlan 102)In vlan 103)Ip add [IP] [子网掩码]6.交换机端口与Mac绑定和过滤1)//进入串口2)sw mode trunk3)sw port-security mac-address [MAC] IP-address [IP7.生成树实验1)spanning-tree8.交换机链路聚合1)Int aggregateport 12)sw mode trunk3)//进入串口4)port-group 19.交换机端口镜像1)monitor session 1 source interface fastEthernet 0/2 both //被镜像的2)monitor session 1 desti Nat ion interface fastEthernet 0/3 //镜像端口10.多层交换机静态路由实验1)ip route [存在的IP段] [子网掩码] [下一跳IP]11.RIP动态路由1)router rip2)version 23)network [IP段]4)no auto-summary12.端口安全1)//进入端口2)switchport port-security //开启端口安全3)switchport port-security maximum 5 //最大连接5.4)sw port-security violation shutdown //超出就shudown13.OSPF动态路由1)router ospf2)network [IP段] [反码] area 014.标准ACL实验1)access-list 1 deny 192.168.1.0 0.0.0.255 //拒绝访问的IP段2)access-list 1 permit 192.168.1.0 0.0.0.255 //允许的IP段3)//进入端口4)ip access-group 1 in //把控制列表1配入端口,进入控制5)ip access-group 1 out //把控制列表1配入端口,输出控制15.扩展ACL实验1)access-list 101 deny tcp A.B.C.D 255.255.255.0 A.B.C.D 255.255.255.0 eqftp(WWW)//禁止前面个网段访问后面个网段的ftp或者WWW16.交换机单向访问控制1)//使用标准ACL2)access-list 1 deny 192.168.1.0 0.0.0.2553)//进入端口4)ip access-group 1 in17.交换机dhcp服务器配置1)service dhcp2)ip dhcp ping packets 13)ip dhcp excluded-address [ip1] [IP 2] //设置排斥的IP地址从1到2开始4)ip dhcp pool [名字]5)lease infinite //永久租用6)network [IP段] [子网掩码]7)default-router [网关IP]8)dns-server [NDS IP]18.交换机dhcp中继功能1)service dhcp2)//进入VLAN3)ip helper-address [dhcp的网管]19.交换机VRRP实验1)//进入VLAN2)vrrp 10 ip [IP] //设置vrrp虚拟网关3)vrrp 10 priority 150//设置优先级为150(默认100)20.交换机QOS实验ca r1)//1.扩展控制列表,2策略,3方法4配入端口2)access-list 101 permit ip host A.B.C.D any//定义要限速的IP3)class-map xiansu1 //创建class-map名字为xiansu14)match access-group 101 //把控制列表套入策略xiansu15)policy-map pozz创建policy-map名字为pozz6)classxiansu17)police 8000 512 exceed-action drop //限速值为8000 kbit ,512KB8)//进入端口9)service-policy input pozz路由器要求1.路由器telneta)//进入全局配置模式b)c)enable password 0 [密码]d)Line vty 0 4e)Password 0 [密码]2.Login路由器weba)//先建立用户密码b)Ip http port 80 //开启web端口为803.路由器广域网HDLC封装配置a)en ca psulation hdlc4.路由器广域网PPP封装配置a)en ca psulation ppp5.路由器广域网PPP封装PAP配置a)en ca psulation pppb)ppp authenti ca tion papc)ppp pap sent-username [用户] password 0 [密码] //验证方d)username [用户名] password 0 [密码] //被验证方6.路由器广域网PPP封装CHAP配置a)en ca psulation pppb)ppp authenti ca tion CHAP7.ppp chap hostname [对方电脑]8.ppp chap password 0 12345687a)Ip Nat Inside设置为内网接口b)ip Nat outside设置为外网接口c)access-list 10 permit A.B.C.D 0.0.0.255 //配置允许访问的ACLd)ip Nat inside source list 10 interface serial 1/0 overload //允许访问外网的ACL9.Nat内网映射a)ip Nat inside source static tcp 192.168.1.1 80 interface s4/0 //把IP的80端口射到s4/0端口10.策略路由(PBR)配置Access-list 101 permit ip host A.B.C.D any //定义ACLRoute-map test permit 10 ..\\定义策略Match ip add0020101 .//匹配ACLSet int null 0 //如果匹配就丢弃Set ip next-hop A.B.C.D //如果匹配就放到下一条Route-map test permit 20 //如果不匹配执行默认路由Int f 0/1 //进入端口Ip policy route-map test //关联策略11.路由在发布a)当出现多动态路由的时候,一个网段只声明一次,要和下一条的协议一样b)Reredistribute rip subnets重分布RIP路由redistribute static subnets 重分布静态路由5650S-1(config)#router rip5650S-1(config-router)#version 25650S-1(config-router)#redistribute ospf5650S-1(config-router)#redistribute stati12.配置QOSa)//1.扩展控制列表,2策略,3方法4配入端口b)access-list 101 permit ip host A.B.C.D any//定义要限速的IPc)class-map xiansu1 //创建class-map名字为xiansu1d)match access-group 101 //把控制列表套入策略xiansu1e)policy-map pozz创建policy-map名字为pozzf)classxiansu1g)police 8000 512 exceed-action drop //限速值为8000 kbit ,512KBh)//进入端口i)service-policy input pozz13.VPN,pptpa)ip lo ca l pool text 192.168.2.2 192.168.2.20 //定义获取VPN 的地址池,b)interface Virtual-Template 1 //进入虚接口1c)ppp authenti ca tion pap //配置认证方式d)ip unnumbered FastEthernet 1/0//继承接口IPe)peer default ip address pool pptp //关联地址池f)//进入全局模式g)vpdn enable //开启VPNh)vpdn-group PPTP //定义组名称i)accept-dialin //允许拨入访问j)protocol pptp //允许拨入访问得协议k)virtual-template 1 //关联虚接口,拨入时候分配给用户得虚接口。

神州数码路由器及交换机配置命令

神州数码路由器及交换机配置命令神州数码交换机配置命令交换机基本状态:hostname>;用户模式hostname# ;特权模式hostname(config)# ;全局配置模式hostname(config-if)# ;接口状态交换机口令设置:switch>enable ;进入特权模式switch#config terminal ;进入全局配置模式switch(config)#hostname ;设置交换机的主机名switch(config)#enable secret xxx ;设置特权加密口令switch(config)#enable password xxa;设置特权非密口令switch(config)#line console 0 ;进入控制台口switch(config-line)#line vty 0 4 ;进入虚拟终端switch(config-line)#login ;允许登录switch(config-line)#password xx ;设置登录口令xxswitch#exit;返回命令交换机VLAN设置:switch#vlan database ;进入VLAN设置switch(vlan)#vlan 2 ;建VLAN 2switch(vlan)#no vlan 2 ;删vlan 2switch(config)#int f0/1 ;进入端口1switch(config-if)#switchport access vlan 2 ;当前端口加入vlan 2switch(config-if)#switchport mode trunk ;设置为干线switch(config-if)#switchport trunk allowed vlan 1,2 ;设置允许的vlan switch(config-if)#switchport trunk encap dot1q ;设置vlan中继switch(config)#vtp domain ;设置发vtp域名switch(config)#vtp password ;设置发vtp密码switch(config)#vtp mode server ;设置发vtp模式switch(config)#vtp mode client ;设置发vtp模式交换机设置IP地址:switch(config)#interface vlan 1 ;进入vlan 1switch(config-if)#ip address ;设置IP地址switch(config)#ip default-gateway ;设置默认网关switch#dir Flash: ;查看闪存交换机显示命令:switch#write;保存配置信息switch#showvtp;查看vtp配置信息switch#show run ;查看当前配置信息switch#showvlan;查看vlan配置信息switch#show interface ;查看端口信息switch#showint f0/0 ;查看指定端口信息完了最最要的一步。

神州数码路由器配置(2023最新版)

神州数码路由器配置神州数码路由器配置⒈硬件准备在开始配置之前,请确保您已经完成以下准备工作:- 神州数码路由器设备(型号:)- 电源适配器- 以太网缆- 电脑或移动设备⒉连接设备首先,需要将路由器与电脑或移动设备进行连接,按照以下步骤进行操作:⒈将一端插入路由器的LAN接口。

⒉将另一端插入电脑或移动设备的网口。

确保连接稳固后,继续进行下一步。

⒊访问路由器配置界面接下来,我们需要访问路由器的配置界面,进行相关设置。

按照以下步骤进行操作:⒈找到电脑或移动设备的浏览器(如Chrome、Safari等)。

⒉在浏览器地质栏中输入默认的路由器配置地质(一般为19⑴6⒏⑴),并按下回车键。

如果一切顺利,您将会看到路由器的登录界面。

⒋登录路由器在使用路由器之前,您需要进行身份验证。

按照以下步骤登录路由器:⒈在登录界面输入默认的用户名和密码(通常是admin),然后登录按钮。

如果您忘记了登录凭证,请查看路由器设备的说明或联系供应商获取支持。

⒌设置无线网络在登录成功后,您可以进行无线网络的设置。

按照以下步骤进行操作:⒈在配置界面中找到无线设置选项,进入。

⒉设置无线网络名称(SSID)和密码,并选择合适的加密方式(如WPA2)。

⒊保存并应用设置。

现在,您的无线网络已经设置成功。

⒍配置LAN设置除了无线网络设置,您还可以进行LAN设置,以满足您的网络需求。

按照以下步骤进行操作:⒈在配置界面中找到LAN设置选项,进入。

⒉设置LAN IP地质和子网掩码,确保不与其他设备冲突。

⒊保存并应用设置。

LAN设置已完成,您可以继续配置其他选项。

⒎高级设置如果您需要进行更高级的配置,可以进入高级设置界面。

按照以下步骤进行操作:⒈在配置界面中找到高级设置选项,进入。

⒉根据需要,配置高级网络设置、端口转发等功能。

⒊保存并应用设置。

注意:高级设置需要较高的网络知识,如果您不确定如何进行配置,请谨慎操作或咨询专业人士的建议。

附件本文档涉及的附件如下:- 设备说明书- 路由器配置示例图片法律名词及注释⒈LAN(Local Area Network):局域网,指在某一区域内,通过物理线缆或无线连接的多台计算机组成的网络。

神州数码路由器及交换机配置命令

神州数码交换机配置命令交换机基本状态:hostname> ;用户模式hostname# ;特权模式hostname(config)# ;全局配置模式hostname(config-if)# ;接口状态交换机口令设置:switch>enable ;进入特权模式switch#config terminal ;进入全局配置模式switch(config)#hostname ;设置交换机的主机名switch(config)#enable secret xxx ;设置特权加密口令switch(config)#enable password xxa ;设置特权非密口令switch(config)#line console 0 ;进入控制台口switch(config-line)#line vty 0 4 ;进入虚拟终端switch(config-line)#login ;允许登录switch(config-line)#password xx ;设置登录口令xxswitch#exit ;返回命令交换机VLAN设置:switch#vlan database ;进入VLAN设置switch(vlan)#vlan 2 ;建VLAN 2switch(vlan)#no vlan 2 ;删vlan 2switch(config)#int f0/1 ;进入端口1switch(config-if)#switchport access vlan 2 ;当前端口加入vlan 2switch(config-if)#switchport mode trunk ;设置为干线switch(config-if)#switchport trunk allowed vlan 1,2 ;设置允许的vlan switch(config-if)#switchport trunk encap dot1q ;设置vlan 中继switch(config)#vtp domain ;设置发vtp域名switch(config)#vtp password ;设置发vtp密码switch(config)#vtp mode server ;设置发vtp模式switch(config)#vtp mode client ;设置发vtp模式交换机设置IP地址:switch(config)#interface vlan 1 ;进入vlan 1switch(config-if)#ip address ;设置IP地址switch(config)#ip default-gateway ;设置默认网关switch#dir Flash: ;查看闪存交换机显示命令:switch#write ;保存配置信息switch#show vtp ;查看vtp配置信息switch#show run ;查看当前配置信息switch#show vlan ;查看vlan配置信息switch#show interface ;查看端口信息switch#show int f0/0 ;查看指定端口信息完了最最要的一步。

神州数码交换机路由器常用命令操作

神州数码交换机路由器常用命令操作神州数码交换机常用命令操作(一)交换机1.声明vlan and给vlan分配IPvlan [编号] //vlan 10Sw I e 0/0/[编号-编号] //sw I e 0/0/1-10sin vlan [编号] //in vlan 10ip add [IP地址] [子网掩码] //ip add 192.168.1.1 255.255.255.0 2.静态路由Ip route 0.0.0.0 0.0.0.0 [下一跳IP] //ip route 0.0.0.0 0.0.0.0 192.168.1.2 3.RIP协议路由以Vlan方法Router ripNetwork [自己的vlan ] //network vlan 10 以IP方法Router ripNetwork [ip 段]4.ospf协议路由以Vlan方法Router ospfInt vlan [编号] //int vlan 10Ip ospf enable area [编号] //ip ospf enable area 0 以IP方法Router ospfNetwork [自己的IP]/[网关] area 0 //network 192.168.1.1/24 area 0 5.telnet开启telnet-server enabletelnet-user [用户] password 0 [密码]6.stp生成树协议spanning-tree mode stp7.链路聚合(手工)spanning-tree mode mstp //开启mstp生成树协议port-group [编号] // port-group 1int e 0/0/[做链路的那几个端口号] //int 0/0/1-2port-group [编号] mode on // port-group 1 mode on 8. 链路聚合(LACP动态生成)spanning-tree mode mstpport-group [编号](交换机A的配置)port-group [编号] mode active(交换机B的配置)port-group [编号] mode passive9.trunkInt e 0/0/[端口]Sw mode trunk //设置为trunkSw trunk allowed vlan all //划分到所有vlan 10.Mac地址和端口绑定(单个)Int e 0/0/[端口]Sw port-securitysw port-security mac-address [mac地址]11. Mac地址和端口绑定(多个)Int e 0/0/[端口]Sw port-security maximum [安全mac地址个数如:3]sw port-security mac-address [mac地址]sw port-security mac-address [mac地址]sw port-security mac-address [mac地址]12. Mac地址和端口绑定(动态学习)Int e 0/0/[端口]Sw port-security maximumSw port-security maximum lockSw port-security maximum convert13.mac地址表绑定mac-address-table static address [mac地址] vlan [编号] int e0/0/[编号]//解释: 让mac地址只能在指定vlan中的指定端口中使用,其他的都不能使用(未测试) 14.mac地址过滤mac-address-table blackhole address [mac地址] vlan [编号] //解释: 让mac地址在指定vlan中不能使用(未测试)15.用am来绑定ip和macAm enableInt e 0/0/[端口]Am mac-ip-pool [mac地址] [IP地址]//验证方法: show am//解锁:no am port16.dhcp配置Service dhcpIp dhcp pool [地址池名]Network-address [IP段如:192.168.1.0] [掩码数如:24]Lease [租用天数]Default-router [网关IP]Dns-server [DNS 的IP]17.ACL IP访问控制Ip access-list standard testDeny 192.168.1.100.0 0.0.0.0.255 //禁止IP段访问Deny 192.168.200.11 0.0.0.0 //禁止单个IP访问Deny tcp 192.168.200.0 0.0.0.255 any-destination d-port 23 //拒绝IP段telnet数据Permit 192.168.1.100.0 0.0.0.0.255 //允许IP段访问Deny 192.168.200.11 0.0.0.0 //允许IP访问//下面2条是开启ACLFirewall enableFirewall default permit//绑定ACL到各个端口Int e 0/0/[端口]Ip access-group test in//验证方法Show access-group18. web管理Ip http sever //开启web服务Web-user [用户名] password 0 [密码] //添加管理用户神州数码路由器常用命令操作(二)路由器1. 进入端口给端口分配IPa) Int [段口]b) Ip add [ip] [子网掩码]c) No shu2.静态路由Ip route 0.0.0.0 0.0.0.0 [下一跳IP] //ip route 0.0.0.0 0.0.0.0 192.168.1.2 3.RIP协议路由Router ripNetwork [ip 段]4.ospf协议路由Router ospf [进程号如:1]Network [自己的IP段] [子网掩码] area [区域号如:0]5.telnet开启Username [用户名] password [密码]Aaa authentication login [用户名] localLine vty 0 4Login authentication [刚刚那个用户名]6.ppp协议Enc ppp7.时钟平率Ph sp 640008.web访问Username [用户] password 0 [密码] //添加用户ip http webm-type [web配置方式] //选择方式.高级,典型,向导ip http port [端口] //配置web端口9.hdlc//和PPP差不多,都在端口中配置Enc hdlc10.dhcpIp dhcp pool [地址池名如:1]Network 192.168.2.0 255.255.255.0 //定义网络段Range 192.168.2.10 192.168.2.20 //定义地址范围Default-router [IP] //配置网关Dns-sever [ip] //配置NDS的IPLease [天数] //租用天数//退回配置模式(config)Ip dhcpd enable //开启dhcp11.natRouter-A_config#Ip access-list standard [访问控制名如:1] //定义访问控制列表Router-A_config_sta_nacl#Permit [IP 段] [子网掩码] //定义允许转换的源地址范围//如:permit 192.168.10.0 255.255.255.0Router-A_config#ip nat pool [转换地址池名如:xh] [起始IP] [结束IP] [子网掩码]Router-A_config#ip nat inside soure list [刚刚定义的访问控制名] pool [刚刚转换地址池名] overload //配置将ACL允许的源地址转换成overld 中的地址,并且做pat复用地址Router-A_config#int f0/0Router-A_config_f0/0#ip nat inside //定义内部接口Router-A_config# int s0/2Router-A_config_ s0/2#ip nat outside //定义外部接口12.vpn(L2TP/PPTP)的配置//A到B的数据传输实例ROUTER-A的配置Int virtual-tunnel 0Ip add 172.16.1.2 255.255.255.0Ppp chap host test@/doc/b66269808.html, Ppp chap password [密码]//退回配置模式(config)Vpdn enableVpdn-group 0Request-dialinInitiate-to ip 192.168.1.2 priority 1Protocol 12tpDomain /doc/b66269808.html,//退回配置模式(config)Ip route 192.168.2.0 255.255.255.0 virtual-tunel 0 ROUTER-B的配置。

神州数码交换机路由器常用命令操作

神州数码交换机路由器常用命令操作神州数码交换机路由器常用命令操作1:登录与退出命令1.1 登录命令在使用神州数码交换机路由器之前,需要登录到设备上才能进行操作。

登录命令通常为:```login username password```其中,username为登录用户名,password为登录密码。

1.2 退出命令当操作完成后,需要退出登录,以防止未经授权的访问。

退出命令通常为:```logout```2:查看与配置接口2.1 查看接口命令可以使用以下命令来查看交换机或路由器上的接口信息: ```show interfaces```该命令将会显示接口的名称、状态、IP地址等信息。

2.2 配置接口命令如果需要配置接口的IP地址,可以使用以下命令: ```interface interface_nameip address ip_address mask```其中,interface_name为接口名称,ip_address和mask为要配置的IP地址和子网掩码。

3:路由配置命令3.1 静态路由配置命令使用以下命令可以配置静态路由:ip route network_address mask next_hop```其中,network_address为目标网络地址,mask为子网掩码,next_hop为下一跳IP地址。

3.2 动态路由配置命令如果需要配置动态路由,可以使用以下命令: ```router ospfnetwork network_address mask area area_id```其中,network_address为本地网络地址,mask为子网掩码,area_id为区域ID。

4:保存与加载配置命令4.1 保存配置命令在对交换机或路由器进行配置后,应该保存配置以防止丢失。

保存配置的命令通常为:write```4.2 加载配置命令如果需要加载已保存的配置,可以使用以下命令:```reload```5:其他常用命令5.1 查看系统信息命令```show version```该命令将显示交换机或路由器的版本信息、启动时间等。

神州数码路由器及交换机配置命令

神州数码交换机配置命令交换机基本状态:hostname> ;用户模式hostname# ;特权模式hostname(config)# ;全局配置模式hostname(config-if)# ;接口状态交换机口令设置:switch>enable ;进入特权模式switch#config terminal ;进入全局配置模式switch(config)#hostname ;设置交换机的主机名switch(config)#enable secret xxx ;设置特权加密口令switch(config)#enable password xxa ;设置特权非密口令switch(config)#line console 0 ;进入控制台口switch(config-line)#line vty 0 4 ;进入虚拟终端switch(config-line)#login ;允许登录switch(config-line)#password xx ;设置登录口令xxswitch#exit ;返回命令交换机VLAN设置:switch#vlan database ;进入VLAN设置switch(vlan)#vlan 2 ;建VLAN 2switch(vlan)#no vlan 2 ;删vlan 2switch(config)#int f0/1 ;进入端口1switch(config-if)#switchport access vlan 2 ;当前端口加入vlan 2switch(config-if)#switchport mode trunk ;设置为干线switch(config-if)#switchport trunk allowed vlan 1,2 ;设置允许的vlan switch(config-if)#switchport trunk encap dot1q ;设置vlan 中继switch(config)#vtp domain ;设置发vtp域名switch(config)#vtp password ;设置发vtp密码switch(config)#vtp mode server ;设置发vtp模式switch(config)#vtp mode client ;设置发vtp模式交换机设置IP地址:switch(config)#interface vlan 1 ;进入vlan 1switch(config-if)#ip address ;设置IP地址switch(config)#ip default-gateway ;设置默认网关switch#dir Flash: ;查看闪存交换机显示命令:switch#write ;保存配置信息switch#show vtp ;查看vtp配置信息switch#show run ;查看当前配置信息switch#show vlan ;查看vlan配置信息switch#show interface ;查看端口信息switch#show int f0/0 ;查看指定端口信息完了最最要的一步。

DC3950神州数码交换机配置

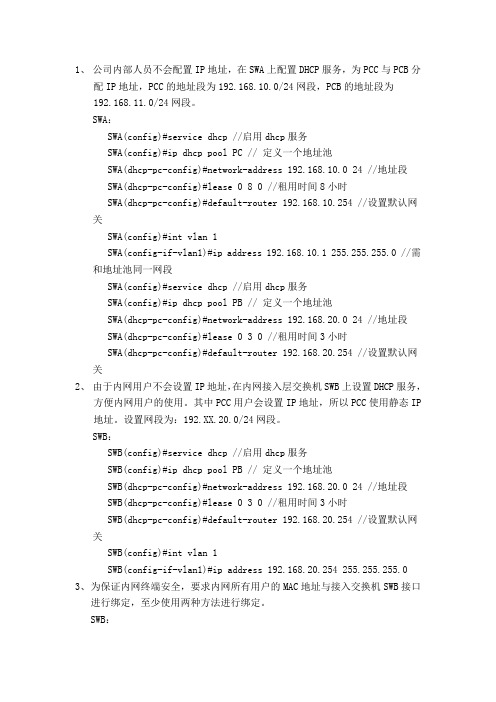

1、公司内部人员不会配置IP地址,在SWA上配置DHCP服务,为PCC与PCB分配IP地址,PCC的地址段为192.168.10.0/24网段,PCB的地址段为192.168.11.0/24网段。

SWA:SWA(config)#service dhcp //启用dhcp服务SWA(config)#ip dhcp pool PC // 定义一个地址池SWA(dhcp-pc-config)#network-address 192.168.10.0 24 //地址段SWA(dhcp-pc-config)#lease 0 8 0 //租用时间8小时SWA(dhcp-pc-config)#default-router 192.168.10.254 //设置默认网关SWA(config)#int vlan 1SWA(config-if-vlan1)#ip address 192.168.10.1 255.255.255.0 //需和地址池同一网段SWA(config)#service dhcp //启用dhcp服务SWA(config)#ip dhcp pool PB // 定义一个地址池SWA(dhcp-pc-config)#network-address 192.168.20.0 24 //地址段SWA(dhcp-pc-config)#lease 0 3 0 //租用时间3小时SWA(dhcp-pc-config)#default-router 192.168.20.254 //设置默认网关2、由于内网用户不会设置IP地址,在内网接入层交换机SWB上设置DHCP服务,方便内网用户的使用。

其中PCC用户会设置IP地址,所以PCC使用静态IP 地址。

设置网段为:192.XX.20.0/24网段。

SWB:SWB(config)#service dhcp //启用dhcp服务SWB(config)#ip dhcp pool PB // 定义一个地址池SWB(dhcp-pc-config)#network-address 192.168.20.0 24 //地址段SWB(dhcp-pc-config)#lease 0 3 0 //租用时间3小时SWB(dhcp-pc-config)#default-router 192.168.20.254 //设置默认网关SWB(config)#int vlan 1SWB(config-if-vlan1)#ip address 192.168.20.254 255.255.255.0 3、为保证内网终端安全,要求内网所有用户的MAC地址与接入交换机SWB接口进行绑定,至少使用两种方法进行绑定。

神州数码路由器及交换机配置命令

神州数码路由器及交换机配置命令简介神州数码是一个中国的网络设备制造商。

它提供了多种路由器和交换机产品,包括SOHO、企业和运营商级别的产品。

在这篇文档中,我们将介绍对神州数码路由器及交换机进行配置的基本命令。

这些命令可用于启用和禁用端口、配置具有VLAN的端口以及管理路由和静态路由等。

命令列表所有设备通用命令以下是在所有神州数码路由器和交换机上都可以执行的通用命令。

1. 基本配置enable // 进入特权模式configure terminal // 进入全局配置模式hostname <name> // 配置设备名称banner motd #<message># // 设置登录提示信息interface <interface> // 进入具体端口的配置界面no shutdown // 开启端口shutdown // 关闭端口exit // 退出当前模式show running-config // 显示当前配置write memory // 将当前配置保存到FLASH文件系统中,以便重启后仍然存在2. VLAN 配置vlan <id> // 进入 VLAN 配置模式name <name> // 配置 VLAN 名称exit // 退出 VLAN 配置模式interface <interface> // 进入具体端口的配置界面switchport access vlan <id> // 配置端口所在VLAN号,使端口成为 ACCESS 端口switchport mode trunk // 配置端口为 TRUNK 端口,可同时传输多个 VLA N3. 静态路由ip route <destination_network> <destination_subnet_mask> <next_hop_a ddress> // 添加静态路由show ip route // 显示当前路由表某些设备具有的高级命令以下命令在某些神州数码路由器和交换机上可用。

神州数码路由器配置(一)2024

神州数码路由器配置(一)引言概述:本文将介绍神州数码路由器的配置方法。

路由器是连接计算机与局域网之间的重要设备,正确配置路由器可以实现网络连接与数据传输的顺畅运行。

本文将从以下5个大点详细阐述路由器的配置方法。

正文:一、初次配置路由器1. 准备工作:确保路由器、电脑、网线等设备完好,连接电源并启动设备。

2. 连接路由器:使用网线将路由器与电脑相连。

3. 登录路由器:打开浏览器,在地址栏输入默认网关IP地址,进入路由器登录页面。

4. 输入用户名密码:根据用户手册提供的默认用户名和密码,输入登录路由器的账号和密码。

5. 修改密码:登录成功后,修改默认密码以提高安全性。

6. 配置网络:根据网络提供商提供的帐号和密码,设置PPPoE拨号或静态IP等网络连接方式。

二、无线网络配置1. 进入设置界面:在浏览器中输入路由器的IP地址,在登录页面输入用户名和密码登录路由器。

2. 开启无线功能:在路由器设置界面中找到“无线网络”选项,通过启用无线网络功能开启无线局域网。

3. 设置无线网络名称(SSID):为无线网络分配一个易于识别的名称。

4. 设置无线网络安全性:选择适当的加密方式,如WPA2-PSK,设置无线密码以保护网络安全。

5. 设定无线信道:选择一个较少干扰的信道以提高无线网络性能。

三、端口映射设置1. 进入路由器设置界面:在浏览器中输入路由器的IP地址,在登录页面输入用户名和密码登录路由器。

2. 找到“端口转发”或“虚拟服务器”选项:不同型号的路由器设置界面可能会有所不同。

3. 添加端口映射规则:输入需要映射的端口号、协议、局域网IP地址等相关信息。

4. 保存设置:点击保存或应用按钮保存端口映射设置。

5. 检查映射状态:可以使用在线端口检测工具检查端口映射是否成功。

四、家长控制设置1. 访问路由器设置界面:打开浏览器,输入路由器的IP地址,在登录界面输入用户名和密码登录路由器。

2. 找到“家长控制”或“访问控制”选项:在路由器设置界面中寻找家长控制相关选项。

- 1、下载文档前请自行甄别文档内容的完整性,平台不提供额外的编辑、内容补充、找答案等附加服务。

- 2、"仅部分预览"的文档,不可在线预览部分如存在完整性等问题,可反馈申请退款(可完整预览的文档不适用该条件!)。

- 3、如文档侵犯您的权益,请联系客服反馈,我们会尽快为您处理(人工客服工作时间:9:00-18:30)。

vlan 20

private-vlan community 和关联vlan 以及能和vlan内部能相互通信

vlan 30

private-vlan isolated !内部不能通信,能和关联的vlan通信

VLAN 之间关联:

vlan 10

private-vlan association 20;30 设置vlan关联!

int vlan 100

enable

RB

router vrrp 1

virtual-ip 192.168.100.2 backup

preempt-mode ture

priority 110

advertisement-interval 3

circuit-failover valn 1 10

hawwiz 添加本地计算机环回接口!!

vlan :

vlan 10

exit

vlan 20

exit

switchport trunk allow vlan 10,20

GVRP:

Switch (config)#gvrp

Switch (config)#vlan 100

Switch (Config-Vlan100)#switchport interface ethernet 1/2-6

vrrp 1 track int f0/0 10 监视接口f0/0 如果出现故障,优先级降低10

int vlan 100

ip vrrp authentication mode text 配置从该接口发出的VRRP 报文认证模式为简单字符串模式

ip vrrp authentication string 123

switchport port-security convert

switchport port-security mac-address MAC-ADDRESS 静态添加安全MAC

switchport port-security violation protect/shutdown

exit

exit

port-group load-balan

端口镜像:

monitor session 1 source int f0/0 both

monitor session 1 distination int f0/10

access-list 120 permit tcp 1.2.3.4 0.0.0.255 5.6.7.8 0.0.0.255

monitor session 1 source interface ethernet 0/0/15 access-list 120 rx

配置端口15 的入口绑定规则120

MAC地址捆绑:

int f0/0

switchport port-security maximum Y

switchport port-security mac-address FF-FF-FF-FF-FF-FF

spanning-tree portfast bpdufilter

spanning-tree portfast bpduguard

spanning-tree mst rootguard

VRRP:

RA

router vrrp 1

virtual-ip 192.168.100.1 master

switch(Config-Ethernet1/1)# vlan-translation enable

switch(Config-Ethernet1/1)# vlan-translation 20 to 3 in 入口翻译为从20 --3

switch(Config-Ethernet1/1)# vlan-translation 3 to 20 out 出口翻译为3--20

preempt-mode true 配置VRRP 的抢占模式

priority 150

advertisement-interval 3 配置vrrp 定时器时间值为3秒

circuit-failover vlan 2 10 配置vrrp 监控接口为vlan 2, 优先级降低的数额为10

exit

端口隔离:

全局

isolate-port group test 创建隔离组

isolate-port group test switchport int e1/1;e1/2 使e1/1 e1/2相互隔离

isolate-port apply l2|l3|all 隔离2层,3层,全部流量

instance 1 vlan 10,20

instance 2 vlan 30,40

revision-level 1

spanning-tree mst 1 priorty 110 设置交换机在指定实例的网桥优先级。n

spanning-tree mst 2 priorty 100

spanning-tree mst 1 cost COST 设置交换机在指定实例的端口路径代价

switch(Config)#

MAC VLAN:

switchport mac-vlan enable

mac-vlan vlan vlan-id

mac-vlan mac MAC-ADDRESS vlan VLAN-ID priority NO.

subnet-vlan ip-address ADDRESS mask MASK vlan VLAN-ID priority NO.

protocol-vlan mode .....

dynamic-vlan mac-vlan/subnet-vlan perfer

例如: (使的该mac的电脑在接入A,B,C任意一台交换机后都能属于vlan100)

Switch A, Switch B, Switch C:

switch(Config)#mac-vlan mac 00-03-0f-11-22-33 vlan 100 priority 0

Switch(config)#in ethernet 0/0/3

Switch(config-If-Ethernet0/0/3)#mrpp ring 4000 secondary-port

VLAN隔离:

vlan 10

private-vlan primary 能和任意vlan通信

Switch(mrpp-ring-4000)#hello-timer 6

Switch(mrpp-ring-4000)#enable

Switch(mrpp-ring-4000)#exit

Switch(config)#in ethernet 0/0/1

Switch(config-If-Ethernet0/0/1)#mrpp ring 4000 primary-port

switch(Config)#exit

VTP:(vlan中继协议)

VTP模式有3种 服务器模式(Server)客户机模式(Client)透明模式(Transparent)

switchport trunk encaosultion dotlq 设置vlan的中继

vtp domain

Switch (Config-Vlan100)#exit

Switch (config)#interface ethernet 1/11

Switch (Config-If-Ethernet1/11)#switchport mode trunk

Switch (Config-If-Ethernet1/11)#gvrp

spanning-tree hello-time/forward-time/ maxage TIME

spannint-tree max-top NO.

spannint-tree portfast

spanning-tree mst port-priority NO. 设置当前端口在指定实例的端口优先级

mac-address-table aging-time 老化时间

使能端口的MAC地址绑定功能,动态学习MAC并转换:

int f0/0

switchport port-security

switchport port-security lock

switchport port-secyrity timeout TIME

过滤:

mac-address-table blackhole address ff-ff-ff-ff-ff-ff valn 1

mac-address-table static address ff-ff-ff-ff-ff-ff vlan X int fx/y 端口,vlan,mac一起绑定

SPanning-tree mst priority NO.

spanning-tree tcflush protect

spanning-tree digest-snooping

spanning-tree format standard 设置端口的格式

spanning-tree format privacy

AM:

an enable (全局)

int fx/x

am port 在端口上使能AM功能!

am ip-pool START-IP-ADDRESS NUM(端口)

am mac-ip -pool MAC-ADDRESS IP ADDERSS (端口)

QOS(交):

MLS qos 全局启动qos

ip access-list standard 1