端口环路引发的网络故障及处理

环路问题导致用户上网异常故障处理案例

环路问题导致用户上网异常故障处理案例TAC 中心网络拓扑结构:以下是典型的接入层网络拓扑结构,两台S2126G 在同一VLAN 内(VLAN 2);S3550开启相应的三层接口,默认路由指向核心设备。

故障现象:用户反映S3550下挂业务上网速度慢,有时打开网页时没有反映。

故障排查方法:1、 将测试PC 连接到S3550(Fa0/24),配置和用户PC 在同一VLAN 内;2、 测试PC 不断PING 核心网络设备,并在交换机不断的查看MAC 地址表项; Switch#show mac-address-tableVlan MAC Address Type Interface---------- -------------------- -------- -------------------2 0016.3606.92f2 DYNAMIC Fa0/242 00d0.f88b.6228 DYNAMIC Fa0/32 00d0.f88b.ae18 DYNAMIC Fa0/2Switch#show mac-address-tableVlan MAC Address Type Interface---------- -------------------- -------- -------------------2 0016.3606.92f2 DYNAMIC Fa0/32 00d0.f88b.6228 DYNAMIC Fa0/32 00d0.f88b.ae18 DYNAMIC Fa0/2通过以上反馈信息可以看到测试PC 的MAC 地址发生漂移,可以定位在S2126G_B 上发生环路。

在实际网络环境当中,交换机可能学习到众多的MAC 地址,我们可以通过show mac-address-table address H.H.H 命令查看测试PC 的MAC 地址是否产生漂移。

Switch#show mac-address-table address 0016.3606.92f2Vlan MAC Address Type Interface---------- -------------------- -------- -------------------接入层网络拓扑结构1 0016.3606.92f2 DYNAMIC Fa0/24 Switch#show mac-address-table address 0016.3606.92f2 Vlan MAC Address Type Interface ---------- -------------------- -------- -------------------1 0016.3606.92f2 DYNAMIC Fa0/3。

网络环路引起的故障汇总

网络环路引起的故障汇总在日常维护中,由于各种原因有时会形成网络环路。

以下汇总了自接手IP 维护工作以来碰到过的各种环路问题,由于水平有限,错误的地方请指正。

1、在调试设备时测试光路形成的环路。

目前DSLAM设备都下挂在L2 S8505。

在调试新DSLAM设备时,我们一般都会先完成数据配置再到现场开局。

有时我们会在远端机房的ODF进行收发环路,通过查看交换机端口是否UP的方法来判断光路是否正常。

事实上这样会造成VLAN 31环路,引起L2 S8505和下带设备的网管通信中断。

如果要采用此方法测试,应提前删除该端口的VLAN 31透传,等设备调试起来后再加入。

2、在配置或取消链路聚合时形成的环路。

为实现二层网络双路由保护或流量分担,链路聚合的应用越来越多。

链路聚合组要求端口的数据配置必须一样,也就是透传的VLAN也一样。

如果端口取消了链路聚合就会形成环路,该环路肯定会影响到业务。

如果端口也透传了VLAN 31,同理也会影响到L2 S8505和下带设备的网管。

2007年张埔IPSU和新局L2 S8505对开链路聚合时,由于有问题取消聚合,聚合取消后不仅引起了PPPOE、IPTV业务阻断,也引起了L2 S8505网管中断。

另外如华为的EPON OLT设备和L2 S8505对开聚合组时,调试人员最初将端口设置为强制模式。

为实现单芯中断时的业务保护,需要将强制改为自协商模式,而OLT设备必须将聚合组删除才能更改,这时就会产生环路。

因此取消链路聚合时应及时将聚合的某个端口SHUTDOWN或将配置数据删除。

3、2007年9月2日新局L2S8505下带设备网管通信频繁瞬告。

新局L2 S8505下带设备网管通信频繁瞬告,更换网管端口无效。

怀疑S8505被攻击,抓包分析发现ARP包偏多,但也不会影响到网管。

在T160G和L2 S8505下带的小L2设备上发现有接收到大量的IGMP报文信息,S3228上的LOG中有非常多的“Receive too many packets of 'igmp' from port gei_3/1”,抓包发现有非常多的IGMP报文(V2 LEAVE GROUP,源MAC地址为0015-EB6A-F186,目标MAC地址0100-5E00-002,源IP为0.0.0.0,目标IP为224.0.0.2,组播地址为239.255.40.14 )。

什么是网络环路?如何避免及解决?

什么是网络环路?如何避免及解决?

通俗的讲就是在同一台交换机上用一条网线插到交换机的两个口上了。

或者是网线在中途所有的数据线都靠在一起了。

交换机环路判断

当网络中存在环路时,可能导致网络拥塞、连接中断等现象。

当用户感知到这些现象时,需要分析导致网络无法正常通信的原因,判断是否为交换机环路引起的。

根据网络特征判断交换机环路的流程,网络设备配置不当、网络攻击、网络病毒等都有可能造成网络运行不正常。

运维人员可以根据广播风暴、MAC地址漂移等特征来判断网络中是否存在交换机环路。

网络环路故障应急预案

一、前言网络环路故障是网络通信中常见的一种故障,它会导致网络性能下降,严重时甚至会造成网络瘫痪。

为保障网络通信的稳定性和可靠性,特制定本网络环路故障应急预案。

二、组织机构及职责1. 成立网络环路故障应急处理小组,负责网络环路故障的应急处理工作。

2. 小组成员包括:(1)网络管理员:负责网络设备的监控、维护和故障处理。

(2)技术支持人员:负责对网络环路故障进行技术分析和处理。

(3)信息沟通人员:负责与相关部门、用户沟通,及时发布故障信息和处理进展。

三、应急响应流程1. 故障发现(1)网络管理员发现网络通信异常,立即进行初步排查。

(2)如确认存在网络环路故障,立即向应急处理小组报告。

2. 故障确认(1)技术支持人员对网络环路故障进行技术分析,确认故障原因。

(2)根据故障原因,制定相应的处理方案。

3. 故障处理(1)根据故障处理方案,采取以下措施:①隔离故障设备:断开故障设备与网络的连接,防止故障蔓延。

②调整网络拓扑:重新配置网络拓扑,消除环路。

③修复故障设备:对故障设备进行修复或更换。

④测试网络:测试网络性能,确保故障已排除。

4. 故障恢复(1)故障排除后,恢复正常网络通信。

(2)对故障设备进行检修,确保其正常运行。

5. 故障总结(1)对网络环路故障进行总结,分析故障原因。

(2)完善网络设备配置,防止类似故障再次发生。

四、应急物资及设备1. 应急处理小组应配备以下物资及设备:(1)备用网络设备:交换机、路由器等。

(2)故障诊断工具:网络分析仪、电缆测试仪等。

(3)维修工具:螺丝刀、扳手等。

(4)应急通信设备:对讲机、电话等。

五、应急演练1. 定期组织网络环路故障应急演练,提高应急处理小组的应对能力。

2. 演练内容应包括故障发现、确认、处理和恢复等环节。

六、附则1. 本预案自发布之日起实施,由网络环路故障应急处理小组负责解释。

2. 如有未尽事宜,由应急处理小组根据实际情况进行调整。

如何解决网络端口冲突导致的断线问题

如何解决网络端口冲突导致的断线问题网络连接在现代社会中已经成为了生活中不可或缺的一部分。

然而,有时候我们可能会遇到网络断线的情况,其中一个常见的问题就是网络端口冲突所导致的断线。

那么,如何解决这个问题呢?本文将为您提供一些方法和技巧。

1. 理解网络端口冲突在开始解决问题之前,我们首先需要了解网络端口冲突是如何导致断线的。

网络端口是计算机与外部世界通信的通道,每个应用程序都需要使用一个特定的端口来进行数据的传输。

然而,当两个或多个应用程序尝试使用相同的端口时,就会发生端口冲突,这通常会导致网络断线。

2. 使用端口扫描工具为了解决网络端口冲突问题,我们可以使用端口扫描工具来查找哪些端口正在被占用。

有许多免费的端口扫描工具可供选择,例如Nmap、Angry IP Scanner等。

通过这些工具,我们可以扫描本地计算机或网络上的设备,找出哪些端口正在被占用,并采取相应的措施解决冲突。

3. 更改应用程序端口一旦我们确定了哪些应用程序正在使用相同的端口,我们可以尝试更改其中一个应用程序的端口。

大多数应用程序都提供了在设置或首选项中更改端口的选项。

通过将一个应用程序的端口更改为未被占用的端口,我们可以避免与其他应用程序的冲突,从而解决网络断线问题。

4. 使用端口转发工具如果更改应用程序端口并没有解决问题,我们可以尝试使用端口转发工具。

端口转发工具可以将一个端口的流量转发到另一个端口,从而实现应用程序间的隔离。

通过将一个应用程序的端口转发到一个未被占用的端口,我们可以避免与其他应用程序的冲突,从而解决网络断线问题。

5. 检查网络设备除了应用程序端口冲突外,网络设备也可能成为导致断线问题的原因。

例如,路由器或交换机可能存在故障,导致网络断线。

在这种情况下,我们应该检查网络设备的设置和连接,确保它们工作正常并且没有任何问题。

6. 更新网络驱动程序有时候,网络端口冲突问题可能是由于过时或不兼容的网络驱动程序导致的。

在这种情况下,我们应该尝试更新网络适配器的驱动程序,以确保其与操作系统和其他设备的兼容性。

交换机连接成环导致网络中断的解决办法

交换机连接成环导致网络中断的解决办法交换机连接成环导致网络中断的解决办法网络环路导致网络瘫痪或中断是我们网管员们经常遇到的问题,但是在规模较大的网络环境中,这种故障常常具有较强的隐蔽性,让我们无法快速高效地处理。

笔者最近就遇到了一起这样的故障。

一天早晨5点多钟,笔者突然接到电话,说机房的网管系统无法访问网元设备。

披上衣服马上赶往公司。

到了公司机房,查看了一下省网管中心监控软件自动发给机房人员的短信告警信息,信息显示在两点左右,部分BSC和RNC设备脱管。

故障描述笔者单位的网管系统主要分为两部分,一部分是网管系统专用的域内终端系统,另一部分是对网元设备的监控系统。

为了全面排查故障,笔者先检查终端部分,发现各域内终端可以正常获取IP地址,并能正常访问办公、资源管理、电子运维系统(EOMS)等省公司接口服务器(Portal)。

接着检查网元部分,由于网元设备本地无权限监控,必须通过省公司4A认证服务器再访问网元设备。

现在可以访问省公司服务器进行验证,但是无法连接出问题的BSC、RNC等设备,并且也无法Ping通相关设备的IP地址。

网元系统拓扑结构如图1所示。

故障排查通过上面的检查,基本可以判端故障出现在网元部分。

通过查看端口登记发现,出问题的设备主要集中在网元交换机2华为S3952上,于是来到三层的传输机房,发现它与上联的网元汇总交换机Cisco 2960的级联端口存在故障。

这下故障点找到了,笔者认为可能是这条网线坏了或者是端口吊死了这样的小问题。

于是把网线重新插拔一下,然而故障依旧,重新换了一条网线,还是不能解决故障。

分别用网线把笔记本电脑与这两个级联口接上,发现Cisco交换机的级联口一直为Down 状态,而华为交换机的级联口就可以正常的UP。

笔者又判定是Cisco这个级联口存在故障,于是在Cisco交换机上找了一个空口并作了数据,这回将两个交换机连上,端口可用了。

满以为这下可以解决故障了,但谁知没过多久,端口又Down掉了。

网络环路引起的故障汇总

网络环路引起的故障汇总在日常维护中,由于各种原因有时会形成网络环路。

以下汇总了自接手IP 维护工作以来碰到过的各种环路问题,由于水平有限,错误的地方请指正。

1、在调试设备时测试光路形成的环路。

目前DSLAM设备都下挂在L2 S8505。

在调试新DSLAM设备时,我们一般都会先完成数据配置再到现场开局。

有时我们会在远端机房的ODF进行收发环路,通过查看交换机端口是否UP的方法来判断光路是否正常。

事实上这样会造成VLAN 31环路,引起L2 S8505和下带设备的网管通信中断。

如果要采用此方法测试,应提前删除该端口的VLAN 31透传,等设备调试起来后再加入。

2、在配置或取消链路聚合时形成的环路。

为实现二层网络双路由保护或流量分担,链路聚合的应用越来越多。

链路聚合组要求端口的数据配置必须一样,也就是透传的VLAN也一样。

如果端口取消了链路聚合就会形成环路,该环路肯定会影响到业务。

如果端口也透传了VLAN 31,同理也会影响到L2 S8505和下带设备的网管。

2007年张埔IPSU和新局L2 S8505对开链路聚合时,由于有问题取消聚合,聚合取消后不仅引起了PPPOE、IPTV业务阻断,也引起了L2 S8505网管中断。

另外如华为的EPON OLT设备和L2 S8505对开聚合组时,调试人员最初将端口设置为强制模式。

为实现单芯中断时的业务保护,需要将强制改为自协商模式,而OLT设备必须将聚合组删除才能更改,这时就会产生环路。

因此取消链路聚合时应及时将聚合的某个端口SHUTDOWN或将配置数据删除。

3、2007年9月2日新局L2S8505下带设备网管通信频繁瞬告。

新局L2 S8505下带设备网管通信频繁瞬告,更换网管端口无效。

怀疑S8505被攻击,抓包分析发现ARP包偏多,但也不会影响到网管。

在T160G和L2 S8505下带的小L2设备上发现有接收到大量的IGMP报文信息,S3228上的LOG中有非常多的“Receive too many packets of 'igmp' from port gei_3/1”,抓包发现有非常多的IGMP报文(V2 LEAVE GROUP,源MAC地址为0015-EB6A-F186,目标MAC地址0100-5E00-002,源IP为0.0.0.0,目标IP为224.0.0.2,组播地址为239.255.40.14 )。

环路危害及解决方案

学校的北楼网络出现故障。

校园网络时通时断,服务器CPU使用率明显上升,汇集交换机工作异常,整个北楼网络多次瘫痪。

经过一番检查、维护后,故障终于得到排除。

在故障排除过程中,发现很多起网络故障都是由于网络环路而引起的。

1.部分同学不慎将一条网线的两端直接插在同一台集线器或者交换机的两个端口上(图1),很显然,网络在此形成了环路。

2.由于对整个网络拓扑结构的不熟悉,用户很可能在使用中不经意地将两根应连接到学校主交换机的网线连到了一台集线器或者交换机上(图2),造成了局部网络的环路。

从以上现象可以知道,由于部分同学局部网络形成环路后,相关的广播报文将沿着网络环路无休止地循环传播,继而形成广播风暴,一旦形成了广播风暴,那么,比较乐观的情况就是网络的利用率明显升高,服务器CPU的使用率迅速上升,可使用的网络带宽变得非常有限,所有广播数据包将被丢弃不再传播以使网络恢复正常,所以就造成了用户访问网络时断断续续的现象发生;最坏的情况则是广播数据包将无休止地繁殖,最终耗尽所有的网络带宽,造成整个网络瘫痪,中心交换机死机,使得用户完全无法访问网络。

图1

图2

上述故障很可能在每个楼层都会出现。

我认为解决这一问题的较好的方法是:首先教育同学不能将同一根网线的两端同时连接到同一台设备上.其次是不能将同一房间的两个设备连山两根网线.第三是尽可能组织相关网络知识的宣传,处分利用学生干部和网络勤工俭学学生学习网络知识,并协助同学正确连接网络.如果再使用中出现网络异常时,首先与网络中心联系,让网管人员到现场进行查看,这样就可以尽可能地避免由于网络环路的出现而使整个网络无法正常运行。

环路引起网络故障和现象仿真

环路引起网络故障处理和现象仿真目录1. 问题处理过程: (1)2. 现象仿真实验 (3)2.1. 环境: (3)2.2. 正常状态,pc1去ping pc2 (5)2.3. 3,4口自环的情况 (5)2.4. 模拟vlan1数据通过 (7)2.4.1. 两个端口都是access口,pc2去ping pc1互ping正常 (7)2.4.2. 两个端口都是vlan1,相互都能ping通 (8)2.4.3. 2口为trunk,但运行vlan1通过,1口access口属于vlan1 (8)2.4.4. 1,2都是trunk口,都允许vlan1通过 (9)2.4.5. 修改2的native vlanid为4092后,pc1去ping pc2 (10)2.4.6. 过程分析: (11)3. 知识点: (12)1.问题处理过程:一天下午,突然工位的pc192.168.205.201无法ping通机柜汇聚交换机192.168.205.15,ping 的结果是无法访问目标主机。

已知,公司组网如下图:查看arp -a发现没有192.168.205.15的mac地址。

长ping192.168.205.15,用windump跟踪执行windump -i 1 -nne arp[14:4]=0xc0a8cd0f or arp[24:4]=0xc0a0cd0f(跟踪arp 请求源ip和响应的目的ip),发现有如下打印:发现pc发出的arp请求没有得到响应。

奇怪,镜像核心交换机到机柜汇聚交换机的接口发现有下面的打印:看这个每包的时间间隔,发现几乎在0.000002秒,就是说每秒发送50000个包,而交换机设置最大接收arp是100个/秒,显然超出交换机的处理能力,怀疑谁的设备出了问题,询问同事谁的这两个mac地址的设备?判断在不停的发送arp消息。

有同事反馈他在其他网段能登录机柜汇聚交换机,反馈这个00:ac:c9:00:00:02是在图中253交换机上,如图:让他在机柜汇聚交换机上shutdown 1/1/9接口,并清除掉arp表和mac地址表后,用192.168.205.201pc进行ping,发现windump有下面的打印:机柜汇聚交换机响应了arp请求,能够ping通。

局域网用户端交换机环路引起故障

局域网用户端交换机环路引起故障

只有三口流量不正常,三口所带的用户问题,用户端不停地发包,流量过大造成三层交换机上联口拥塞,从而影响其他用户正常上网。

这是典型的用户端交换机环路故障问题,针对局域网用户端交换机环路故障的原因主要有以下的几个方面。

检查机房三层交换机运行情况的方法来判断故障点的位置,当将用户交换机e2/8端口线路拔出后,机房内人员报告三层交换机运行恢复正常,立刻检查该线路,发现这条线路的另一端连接在第e2/29端口,原来是这条线路两端都连接在交换机上造成环路,导致链路拥塞,用户无法上网。

总结下来就是说明三点问题:

(1).用户交换机走线杂乱,线路未作标签,业务走向不明,是造成环路故障的主要原因。

(2).由于造成环路的端口未使用,没有配置业务,导致交换机无法在13志中产生环路告警,也未能报告出哪个VLAN故障。

(3).环路可造成广播风暴,数据流量猛增,造成汇聚设备上联口拥塞,远程无法登录。

电脑中ARP病毒后不停发包,也能造成设备死机,远程无法登录,两种情况有相似之处。

所以网管们在日常的维护工作中注意机房内的资料整理,确保线路连接整齐规范。

在处理故障时多注意观察三层交换机日志和端口流量,能有效地减少网络故障和处理故障时间。

希望对你们有帮助。

网络环路问题解析及优化建议

1442020.11 随着信息化在铁路行不断发展入应用,网络规模不断扩大,户不断增加,个安全、稳定、网络,成为网络管理人员的首要任务。

以笔位网络现已覆盖站段,终端设备已经超过3万台。

在大型的网络管理过程中,不可避免且成为影响网络稳定的最主要因素,发生将大面积网络故障,影响后果严重。

网络环路的分类和危害在局域网中,路一般分为二层环路和三层环路。

常表述为路由环路,生于路由协议配置不当。

在日常维护中,我们面对的网络环路故障多为交换机的二层环路。

二层环路主要是由于冗余链路造成的,交环路影响核心网络案例辖的多个单位反映,网络环路问题解析及优化建议■ 西安 康剑 卢荣平换机具有MAC 地址学习功能,内部建立并自动更新MAC 地址表。

在冗余链路的网络环路故障中,因为广播风暴和图1 施工规划示意图图2 施工实际接线示意图Trouble Shooting分析如下。

(1)检查核心交换机。

出现网络故障时,检查核心交换机N7K,使用“show ip arp”命令显示MAC地址incomplete状态,这种现象说明N7K的MAC地址被清空,N7K处于重新ARP学习的过程,因此造成网络临时丢包。

(2)MAC地址表刷新原因。

因外部网络拓扑发生变化,N7K收到TCN(Topology Change)的信号所造成。

进一步检查发现,核心交换机N7K的25口,TCN变化量较大。

日志如下:Number of topology ch anges 13078 last change occurred 0:04:40 ago from Ethernet9/25Number of topology ch anges 3329 last change occurred 0:05:15 ago from Ethernet9/25(3)检查下联交换机。

核心交换机的25口下联设备为一台思科交换机,为集团周边单位提供综合信息网接入服务。

查看此设备日志发现,一台终端的MAC地址可以从41和42端口同时学习到,存在环路。

(完整word版)网络环路故障处理(word文档良心出品)

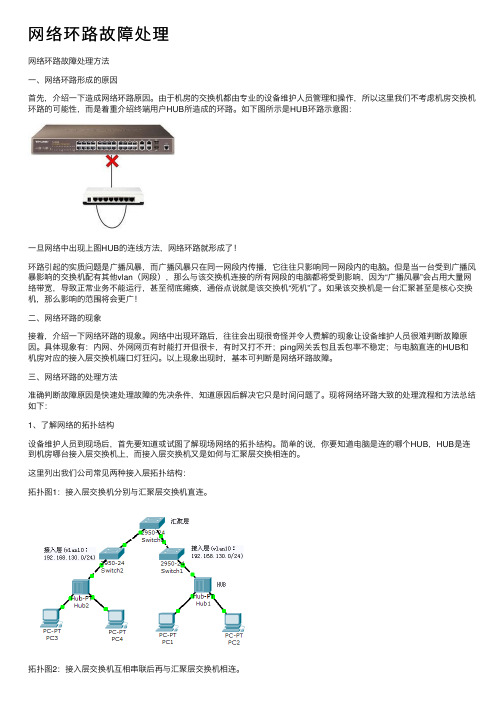

网络环路故障处理方法一、网络环路形成的原因首先,介绍一下造成网络环路原因。

由于机房的交换机都由专业的设备维护人员管理和操作,所以这里我们不考虑机房交换机环路的可能性,而是着重介绍终端用户HUB所造成的环路。

如下图所示是HUB环路示意图:一旦网络中出现上图HUB的连线方法,网络环路就形成了!环路引起的实质问题是广播风暴,而广播风暴只在同一网段内传播,它往往只影响同一网段内的电脑。

但是当一台受到广播风暴影响的交换机配有其他vlan(网段),那么与该交换机连接的所有网段的电脑都将受到影响,因为“广播风暴”会占用大量网络带宽,导致正常业务不能运行,甚至彻底瘫痪,通俗点说就是该交换机“死机”了。

如果该交换机是一台汇聚甚至是核心交换机,那么影响的范围将会更广!二、网络环路的现象接着,介绍一下网络环路的现象。

网络中出现环路后,往往会出现很奇怪并令人费解的现象让设备维护人员很难判断故障原因。

具体现象有:内网、外网网页有时能打开但很卡,有时又打不开;ping网关丢包且丢包率不稳定;与电脑直连的HUB和机房对应的接入层交换机端口灯狂闪。

以上现象出现时,基本可判断是网络环路故障。

三、网络环路的处理方法准确判断故障原因是快速处理故障的先决条件,知道原因后解决它只是时间问题了。

现将网络环路大致的处理流程和方法总结如下:1、了解网络的拓扑结构设备维护人员到现场后,首先要知道或试图了解现场网络的拓扑结构。

简单的说,你要知道电脑是连的哪个HUB,HUB是连到机房哪台接入层交换机上,而接入层交换机又是如何与汇聚层交换相连的。

这里列出我们公司常见两种接入层拓扑结构:拓扑图1:接入层交换机分别与汇聚层交换机直连。

拓扑图2:接入层交换机互相串联后再与汇聚层交换机相连。

2、缩小排查范围无论是何种拓扑结构,我们都应该先用笔记本直连汇聚层或核心层交换机,测试网络是否正常以排除汇聚层或核心层交换机本身的故障导致的问题。

下面我们假设拓扑图1和拓扑图2中的(vlan10:192.168.130.0/24,网关:192.168.130.254)网段中出现了环路。

网络环路故障应急预案

一、概述网络环路故障是指网络中存在两个或多个网络设备连接形成一个环路,导致数据包在网络中无限循环,从而影响网络性能,甚至导致网络瘫痪。

为保障网络稳定运行,提高网络故障处理效率,特制定本应急预案。

二、适用范围本预案适用于公司内部所有网络设备,包括但不限于交换机、路由器、防火墙等。

三、组织机构及职责1. 应急指挥部:负责组织、协调、指挥网络环路故障应急处理工作。

2. 技术支持组:负责网络环路故障的排查、处理及修复工作。

3. 信息发布组:负责向相关部门及人员发布网络故障信息及应急处理进展。

4. 后勤保障组:负责应急物资的调配、运输及保障工作。

四、应急响应流程1. 网络故障发现(1)当网络用户反映网络异常时,第一时间通知技术支持组。

(2)技术支持组进行初步排查,确认是否存在网络环路故障。

2. 确认故障(1)技术支持组通过ping测试、抓包分析等方法,确定网络环路故障的存在。

(2)将故障情况上报应急指挥部。

3. 启动应急预案(1)应急指挥部接到故障报告后,立即启动应急预案。

(2)技术支持组按照预案要求,展开应急处理工作。

4. 故障排查(1)技术支持组对网络设备进行逐个排查,找出环路故障的具体设备。

(2)针对不同设备,采取以下措施:a. 对于交换机,检查端口状态、链路协议等,排除端口冲突、协议不匹配等问题。

b. 对于路由器,检查路由表、接口状态等,排除路由冲突、接口故障等问题。

c. 对于防火墙,检查规则配置、访问控制列表等,排除规则冲突、访问控制问题。

5. 故障修复(1)针对排查出的故障设备,进行故障修复。

(2)修复过程中,确保不影响其他网络设备正常运行。

6. 故障验证(1)故障修复后,进行网络连通性测试,确保网络恢复正常。

(2)将故障修复情况上报应急指挥部。

7. 应急结束(1)应急指挥部确认网络恢复正常,宣布应急结束。

(2)技术支持组对故障原因进行总结,形成故障分析报告。

五、应急保障措施1. 应急物资:准备应急设备、备件、工具等,确保应急处理工作顺利进行。

OLP环路故障检测方法以及故障处理建议

OLP环路故障检测方法以及故障处理建议故障现象:1、交换:江苏至多省长途话务中断2、承载网:武汉-南京CR2存在假活,怀疑链路存在环路。

3、传输:无任何告警故障发生后,承载网于第一时间shutdown了南京CR2路由器的端口,断开武汉-南京CR2链路,强制把流量切换到南京CR1,受损业务随即恢复。

传输单盘客户侧端口出现收无光告警(R-LOS)原因分析:排除承载网自身原因后,初步可以判断为传输环路导致承载网链路假活。

通常以下几点原因会产生环路:1、光缆抢修中熔错纤2、传输数据配置错误(常见于IP over SDH / OTN 电交叉这两种业务承载方式)3、物理连纤错误,形成环路4、OLP/DCP单盘故障流程图:解决措施:1、承载网关闭端口,传输出现告警。

通过SDH系统K字节分析,确定传输存在环路。

且环路应该存在于光传送层,与光通道无关。

选取武汉1373-WHGN K字节分析如下:开始是武汉关南东向SF,本地节点是1,往东向发送了b210出去1 371 SF_DETECTED 0x0002 2011-3-8 10:17:46 0x0073cf0b 1 372 K_SENDS 0xb210 2011-3-8 10:17:46 0x0073cfbd 1 373 K_DIR 0x0002 2011-3-8 10:17:46 0x0073cfc1然后东向SF消失,不过收上来的不对,不应该是b216以及b2121 395 SF_CLEARS 0x0002 2011-3-8 10:30:15 0x019b346d 1 396 K_RECEIVED 0xb216 2011-3-8 10:30:15 0x019b3620 1 397 K_DIR 0x0002 2011-3-8 10:30:15 0x019b3626 1 398 K_RECEIVED 0xb212 2011-3-8 10:30:15 0x019b3e9f 1 399 K_DIR 0x0002 2011-3-8 10:30:15 0x019b3ea51 400 K_RECEIVED 0xb216 2011-3-8 11:50:45 0x0031d682 1 401 K_DIR 0x0002 2011-3-8 11:50:45 0x0031d6881 402 SD_DETECTED 0x0002 2011-3-8 12:19:24 0x003ec3fb 1 403 SD_CLEARS 0x0002 2011-3-8 12:19:28 0x007e340f 1 404 K_RECEIVED 0x1122 2011-3-8 12:19:28 0x007e35c4 //这个时候就好了.1 405 K_DIR 0x0002 2011-3-8 12:19:28 0x007e35ca2、根据告警传递走向初步判断环回点承载网关闭端口,传输出现告警后,从下面告警走向图,可以初步判断出在武汉-合肥段存在环路,R-LOF告警被环回。

网络环路故障处理及环路安全防护

与端口1和4的流量基本对称。

3、 观察交换机MAC地址学习情况。在交换机1上通过display mac-address 命令

查看MAC表情况会发现两台PC的MAC 址都被学习到端口24上了。在正确的端口上学习不到MAC地址。PC的MAC地被移动到有环路的端口上。 交换机2124432

32图 1

PC1 PC2

实验1如图1所示用华为S2326TP-EI的交换机及两台电脑做环路的试验。

1、 观察两台PC之间的通信情况。在PC1和PC2正常通信的情况下将交换机端口2

和3进行环路环路后通信立刻中断。

2、 通过交换机配置口观察交换机的端口流量情况。用命令display interface brief 查

可以确定网络中存在环路。从实验可以看出MAC地址标移的方向是从正确的

端口飘移到环路端口上因此跟踪一个已知的MAC地址可以找出环路的故障

点。

五、网络环路的防护

从以上对网络环路的实验和分析环路存在两大特征一个是造成网络的广播网暴二

是造成MAC地址飘移。那么针对这两个特征我们可以对网络做一些规划将环路的

检测功能客户网络在接入交换机部署带环路检测的交换机当交换机在某一个端

口检测到有环路时可以对这个端口进行shutdown或者block操作这样就可以把

环路隔离在交换机的某一个端口下。通过交换机的命令也能很快查找到环路的端

口。

结束语

本文结合实验对二层网络环路进行了深度分析分析环路产生的网络流量及流量的走向特

征分析环路对交换机MAC地址学习的影响从而总结出对环路故障处理的判断进而根

据环路的两大特征利用网络技术解决环路对网络造成的危害。利用交换机的环路检测功能

环路故障和DHCP故障处理

环路故障和DHCP故障处理环路故障故障原因:以太网中的交换机之间存在不恰当的端口相连会造成网络环路,如果相关的交换机没有翻开STP功能,这种环路会引发数据包的无休止重复转发,形成播送风暴,从而造成网络故障。

说通俗点就是交换机自身或互相之间串连起来了,就构成了环路。

所有环路的形XX是由于目的路径不明确导致混乱而造成的。

网络环路也分为第二层环路和第三层环路。

第二层是指,一个播送信息经过两个交换机的时候会不断恶性循环的产生播送,造成环路。

而第三层环路那么是原路由意外不能工作,造成路由通告错误,形成一个恶性循环。

例子:网络192.168.0.0/24--路由1--路由2 正常192.168.0.0/24网络被路由1通告到路由2,当网络出问题不能到达的时候,路由1把192.168.0.0/24路由信息删除,但是路由2通告给了路由1,让路由1误以为路由2的那边能到达192.168.0.0/24网络,结果造成恶性循环(例子建立在RIP,IGRP等路由协议下,只有这两个协议会造成第三层环路)。

我们在日常工作中经常遇到的环路多是属于第二层环路。

环路的危害非常大,重那么导致一个会聚层下的的所有网络中断,轻那么至少一片区域的网络中断,给公司运营带来巨大的损失。

故障排查:使用PING命令查环路通过对环路产生原因的分析,我们了解到如果网络存在环路,那么播送数据将会以2的N次方的数量增加,最终导致网络通信拥塞,网络丢包严重。

通常我们在日常工作判断网络通信质量采用PING命令,如下列图:当我们遇到环路影响的故障时,一般机房里有可网管交换机的,可以查看到是交换机几号口下有环路影响,根本上可能迅速锁定故障点。

但到遇到机房无可网管交换机时,就需要将交换机上的所有线路暂时中断,只保存上联主干线路,一直不断长PING网络。

同时将刚刚拨下的线路逐一插回,每插一根线路的时候等待一到二分钟左右的时间,观测是否出现丢包现象。

当插上一根线路的时候,出现丢包现象,可能判断该线路下存在环路影响。

网络环路故障处理

⽹络环路故障处理⽹络环路故障处理⽅法⼀、⽹络环路形成的原因⾸先,介绍⼀下造成⽹络环路原因。

由于机房的交换机都由专业的设备维护⼈员管理和操作,所以这⾥我们不考虑机房交换机环路的可能性,⽽是着重介绍终端⽤户HUB所造成的环路。

如下图所⽰是HUB环路⽰意图:⼀旦⽹络中出现上图HUB的连线⽅法,⽹络环路就形成了!环路引起的实质问题是⼴播风暴,⽽⼴播风暴只在同⼀⽹段内传播,它往往只影响同⼀⽹段内的电脑。

但是当⼀台受到⼴播风暴影响的交换机配有其他vlan(⽹段),那么与该交换机连接的所有⽹段的电脑都将受到影响,因为“⼴播风暴”会占⽤⼤量⽹络带宽,导致正常业务不能运⾏,甚⾄彻底瘫痪,通俗点说就是该交换机“死机”了。

如果该交换机是⼀台汇聚甚⾄是核⼼交换机,那么影响的范围将会更⼴!⼆、⽹络环路的现象接着,介绍⼀下⽹络环路的现象。

⽹络中出现环路后,往往会出现很奇怪并令⼈费解的现象让设备维护⼈员很难判断故障原因。

具体现象有:内⽹、外⽹⽹页有时能打开但很卡,有时⼜打不开;ping⽹关丢包且丢包率不稳定;与电脑直连的HUB和机房对应的接⼊层交换机端⼝灯狂闪。

以上现象出现时,基本可判断是⽹络环路故障。

三、⽹络环路的处理⽅法准确判断故障原因是快速处理故障的先决条件,知道原因后解决它只是时间问题了。

现将⽹络环路⼤致的处理流程和⽅法总结如下:1、了解⽹络的拓扑结构设备维护⼈员到现场后,⾸先要知道或试图了解现场⽹络的拓扑结构。

简单的说,你要知道电脑是连的哪个HUB,HUB是连到机房哪台接⼊层交换机上,⽽接⼊层交换机⼜是如何与汇聚层交换相连的。

这⾥列出我们公司常见两种接⼊层拓扑结构:拓扑图1:接⼊层交换机分别与汇聚层交换机直连。

拓扑图2:接⼊层交换机互相串联后再与汇聚层交换机相连。

2、缩⼩排查范围⽆论是何种拓扑结构,我们都应该先⽤笔记本直连汇聚层或核⼼层交换机,测试⽹络是否正常以排除汇聚层或核⼼层交换机本⾝的故障导致的问题。

下⾯我们假设拓扑图1和拓扑图2中的(vlan10:192.168.130.0/24,⽹关:192.168.130.254)⽹段中出现了环路。

端口环路引发的网络故障及处理

端口环路引发的网络故障及处理众所周知,系统日志记录着系统中硬件、软件和系统问题的信息,同时还可以监视系统运行中发生各种的事件。

可以通过它来检查错误发生的原因,或者寻找受到攻击时攻击者留下的痕迹。

对于个人用户而言可能很少去关注,但对于服务器管理人员来说系统日志却是他们日常管理的重要手段。

因为他们可以通过日志来检查错误发生的原因,或者寻找受到攻击时攻击者留下的痕迹,从而保障服务器的安全与稳定运行。

操作系统有日志,网络设备同样具备,而这对于我们网络管理人员查找、分析网络故障原因也是相当重要的。

养成良好的查看设备日志的习惯,平时在处理网络故障时也许会少走一些弯路。

近日,笔者单位的局域网出现故障,监控显示网络接入设备频繁断开,而单位用户反应网速非常慢,每隔几分钟就掉线。

笔者第一反应就是局域网内可能有病毒爆发,占用了网络带宽。

于是马上打开流量监控软件,查看各个端口的实时流量,没见任何异常。

同时,由于笔者局域网内使用的是一台华为3026交换机,下面接入用户众多,早已不堪重负。

以前因为CPU占用过高也导致类似问题出现,后来升级了系统版本才得以解决。

所以笔者开始怀疑是不是又是CPU占用的问题。

马上登陆设备查看其CPU占用率,1分钟平均值为30%,很正常啊。

这让笔者有些疑惑了,到底是什么问题呢。

正当自己一筹莫展之时,忽然想起最近ARP病毒非常流行,而症状和目前自己局域网的情况基本上一致,也是上网断断续续的。

于是笔者马上登陆核心交换机查看ARP转发表,看是否存在ARP 攻击。

由于设备上设置的是ARP表300s更新一次,笔者等了大概10分钟,但还是没有发现什么异常。

这下笔者开始有些犯难了,心里嘀咕起来,总不能让我到交换机上面一根一根网线去拔吧。

这种方法虽然最有效,但终究过于原始,工作量也比较大,有时虽然可以发现问题解决网络故障,但未必能够查明原因,难保以后不会出现同样的问题。

如今,自己也别无良策,单位领导同事也都在催,看来还是先用这种方法恢复网络再说了。

环路带来的问题基解决方法

Router Y

Segment 1 Unicast

Port 0 Switch B

Port 1

Segment 2

● Host X发送一个单播帧到 Router Y ● 任何一台交换机都没有学到过host X的MAC地址 ● Switch A 和 B 从各自的port 0学到host X的MAC地址

MAC 地址表的不稳定(2)

传统网络在组播分支节点的每一个下联端口上均需要进行组播流的复制,而以太环网则只需在整个环网 上复制一次组播流 ● 是城域宽带接入网优化改造的一种重要的技术选择和解决方案

ZESR的工作方式

LINK DOWN

LINK DOWN

Transit

C

D

Transit Transit

E

Transit

Transit

Switch B

● Host X 发送一个单播帧到 Router Y

Segment 2

● 任何一台交换机都没有学到过Router Y的MAC地址

● Router Y 将收到两个完全一样的重复帧

MAC 地址表的不稳定(1)

Server/host X Unicast Switch A

Port 0 Port 1

Master

B

F

To F

primary

secondary

A

Forwading

ZESR的应用实例

几种环路解决方法的选择

● 星型网络拓扑

-传统的数据网接入方式

● 生成树STP

-用于接入层的交换链路冗余备份,一般采用MSTP

● 单端口环路检测

-怀疑交换机某端口下出现环路时使用

● 以太环网ZESR

- 1、下载文档前请自行甄别文档内容的完整性,平台不提供额外的编辑、内容补充、找答案等附加服务。

- 2、"仅部分预览"的文档,不可在线预览部分如存在完整性等问题,可反馈申请退款(可完整预览的文档不适用该条件!)。

- 3、如文档侵犯您的权益,请联系客服反馈,我们会尽快为您处理(人工客服工作时间:9:00-18:30)。

端口环路引发的网络故障及处理

众所周知,系统日志记录着系统中硬件、软件和系统问题的信息,同时还可以监视系统运行中发生各种的事件。

可以通过它来检查错误发生的原因,或者寻找受到攻击时攻击者留下的痕迹。

对于个人用户而言可能很少去关注,但对于服务器管理人员来说系统日志却是他们日常管理的重要手段。

因为他们可以通过日志来检查错误发生的原因,或者寻找受到攻击时攻击者留下的痕迹,从而保障服务器的安全与稳定运行。

操作系统有日志,网络设备同样具备,而这对于我们网络管理人员查找、分析网络故障原因也是相当重要的。

养成良好的查看设备日志的习惯,平时在处理网络故障时也许会少走一些弯路。

近日,笔者单位的局域网出现故障,监控显示网络接入设备频繁断开,而单位用户反应网速非常慢,每隔几分钟就掉线。

笔者第一反应就是局域网内可能有病毒爆发,占用了网络带宽。

于是马上打开流量监控软件,查看各个端口的实时流量,没见任何异常。

同时,由于笔者局域网内使用的是一台华为3026交换机,下面接入用户众多,早已不堪重负。

以前因为CPU占用过高也导致类似问题出现,后来升级了系统版本才得以解决。

所以笔者开始怀疑是不是又是CPU占用的问题。

马上登陆设备查看其CPU占用率,1分钟平均值为30%,很正常啊。

这让笔者有些疑惑了,到底是什么问题呢。

正当自己一筹莫展之时,忽然想起最近ARP病毒非常流行,而症状和目前自己局域网的情况基本上一致,也是上网断断续续的。

于是笔者马上登陆核心交换机查看ARP转发表,看是否存在ARP 攻击。

由于设备上设置的是ARP表300s更新一次,笔者等了大概10分钟,但还是没有发现什么异常。

这下笔者开始有些犯难了,心里嘀咕起来,总不能让我到交换机上面一根一根网线去拔吧。

这种方法虽然最有效,但终究过于原始,工作量也比较大,有时虽然可以发现问题解决网络故障,但未必能够查明原因,难保以后不会出现同样的问题。

如今,自己也别无良策,单位领导同事也都在催,看来还是先用这种方法恢复网络再说了。

正当笔者磨拳擦掌,准备付诸行动之时,忽然一个想法在脑海中闪现。

刚才进交换机查看了设备CPU占用率,没有看其他诸如告警信息之类的,我何不先看看设备的系统日志再说。

说不定会有什么蛛丝马迹呢。

于是笔者再次登入设备,通过“display log”命令查看日志信息。

结果还真发现了一些端倪,具体情况如下图:

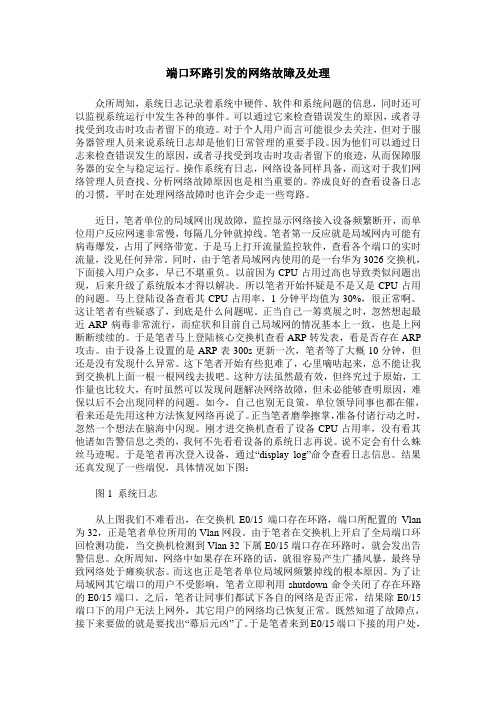

图1 系统日志

从上图我们不难看出,在交换机E0/15端口存在环路,端口所配置的Vlan 为32,正是笔者单位所用的Vlan网段。

由于笔者在交换机上开启了全局端口环回检测功能,当交换机检测到Vlan 32下属E0/15端口存在环路时,就会发出告警信息。

众所周知,网络中如果存在环路的话,就很容易产生广播风暴,最终导致网络处于瘫痪状态。

而这也正是笔者单位局域网频繁掉线的根本原因。

为了让局域网其它端口的用户不受影响,笔者立即利用shutdown命令关闭了存在环路的E0/15端口。

之后,笔者让同事们都试下各自的网络是否正常,结果除E0/15端口下的用户无法上网外,其它用户的网络均已恢复正常。

既然知道了故障点,接下来要做的就是要找出“幕后元凶”了。

于是笔者来到E0/15端口下接的用户处,

发现下面接了一个Hub。

此时,笔者想起前不久,因为单位来了新同事,当时由于交换机端口不够,所以就接了一个8端口的Hub来拓展。

笔者仔细查看Hub 各端口所接的网线,居然发现其中一根网线两头同时插在Hub的两个端口上。

很显然,这正是环路所在。

当即,将其拔掉,并登入交换机把15端口开启。

之后观察了大概半个小时,网络没有任何异常,同时交换机日志里也再没有端口E0/15存在环路的告警信息。

而至于“幕后元凶”,事后,经了解,才知道原来是一个新来的同事见那根网线一头裸露在外面,以为是掉出来了,所以顺手插到Hub上了。

由于那根网线比较长,他也没发现两头同时插到设备上了。

至此,这次故障得到完美解决。

其实,这只是一个很简单的网络故障。

只是笔者没有及时发现,才走了不少弯路。

而笔者也在处理这次网络故障的过程中汲取了教训,在以后的网络管理中不管有无故障发生经常会去查看设备的日志信息,这样不仅监视设备的运行状态,当网络出现故障时也可能得到一些线索。

当然,对于网络的日常管理来说,重要的不只是日志信息,虽然网络故障千变万化,但只要我们掌握方式方法,任何问题都是可以迎刃而解的。