最新《算法分析与设计》期末考试复习题纲(完整版)

《算法分析与设计》期末试题及参考答案

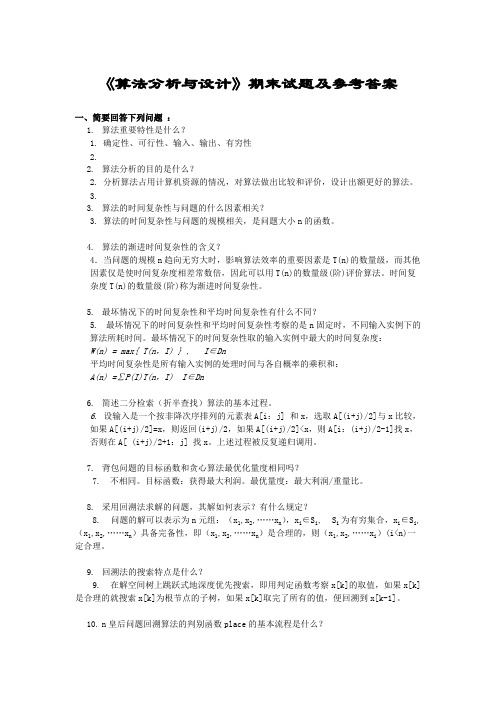

《算法分析与设计》期末试题及参考答案一、简要回答下列问题:1.算法重要特性是什么?1.确定性、可行性、输入、输出、有穷性2.2.算法分析的目的是什么?2.分析算法占用计算机资源的情况,对算法做出比较和评价,设计出额更好的算法。

3.3.算法的时间复杂性与问题的什么因素相关?3. 算法的时间复杂性与问题的规模相关,是问题大小n的函数。

4.算法的渐进时间复杂性的含义?4.当问题的规模n趋向无穷大时,影响算法效率的重要因素是T(n)的数量级,而其他因素仅是使时间复杂度相差常数倍,因此可以用T(n)的数量级(阶)评价算法。

时间复杂度T(n)的数量级(阶)称为渐进时间复杂性。

5.最坏情况下的时间复杂性和平均时间复杂性有什么不同?5. 最坏情况下的时间复杂性和平均时间复杂性考察的是n固定时,不同输入实例下的算法所耗时间。

最坏情况下的时间复杂性取的输入实例中最大的时间复杂度:W(n) = max{ T(n,I) } , I∈Dn平均时间复杂性是所有输入实例的处理时间与各自概率的乘积和:A(n) =∑P(I)T(n,I) I∈Dn6.简述二分检索(折半查找)算法的基本过程。

6. 设输入是一个按非降次序排列的元素表A[i:j] 和x,选取A[(i+j)/2]与x比较,如果A[(i+j)/2]=x,则返回(i+j)/2,如果A[(i+j)/2]<x,则A[i:(i+j)/2-1]找x,否则在A[ (i+j)/2+1:j] 找x。

上述过程被反复递归调用。

7.背包问题的目标函数和贪心算法最优化量度相同吗?7. 不相同。

目标函数:获得最大利润。

最优量度:最大利润/重量比。

8.采用回溯法求解的问题,其解如何表示?有什么规定?8. 问题的解可以表示为n元组:(x1,x2,……x n),x i∈S i, S i为有穷集合,x i∈S i, (x1,x2,……x n)具备完备性,即(x1,x2,……x n)是合理的,则(x1,x2,……x i)(i<n)一定合理。

《算法分析与设计》期末测验复习题纲(完整版)

《算法分析与设计》期末测验复习题纲(完整版)————————————————————————————————作者:————————————————————————————————日期:《算法分析与设计》期末复习题一、选择题1.算法必须具备输入、输出和( D )等4个特性。

A.可行性和安全性 B.确定性和易读性C.有穷性和安全性 D.有穷性和确定性2.算法分析中,记号O表示( B ),记号Ω表示( A )A.渐进下界B.渐进上界C.非紧上界D.紧渐进界3.假设某算法在输入规模为n时的计算时间为T(n)=3*2^n。

在某台计算机上实现并完成概算法的时间为t秒。

现有另一台计算机,其运行速度为第一台的64倍,那么在这台新机器上用同一算法在t秒内能解输入规模为多大的问题?( B )解题方法:3*2^n*64=3*2^xA.n+8 B.n+6C.n+7 D.n+54.设问题规模为N时,某递归算法的时间复杂度记为T(N),已知T(1)=1,T(N)=2T(N/2)+N/2,用O表示的时间复杂度为( C )。

A.O(logN) B.O(N)C.O(NlogN) D.O(N²logN)5.直接或间接调用自身的算法称为( B )。

A.贪心算法 B.递归算法C.迭代算法 D.回溯法6.Fibonacci数列中,第4个和第11个数分别是( D )。

A.5,89 B.3,89C.5,144 D.3,1447.在有8个顶点的凸多边形的三角剖分中,恰有( B )。

A.6条弦和7个三角形 B.5条弦和6个三角形C.6条弦和6个三角形 D.5条弦和5个三角形8.一个问题可用动态规划算法或贪心算法求解的关键特征是问题的( B )。

A.重叠子问题 B.最优子结构性质C.贪心选择性质 D.定义最优解9.下列哪个问题不用贪心法求解( C )。

A.哈夫曼编码问题 B.单源最短路径问题C.最大团问题 D.最小生成树问题10.下列算法中通常以自底向上的方式求解最优解的是( B )。

《算法设计与分析》考试题目及答案(DOC)

6. 能采用贪心算法求最优解的问题,一般具有的重要性质为:(A) A. 最优子结构性质与贪心选择性质 B.重叠子问题性质与贪心选择性质

3. 所谓贪心选择性质是指(所求问题的整体最优解可以通过一系列局部最 优的选择,即贪心选择来达到)。

4. 所谓最优子结构性质是指(问题的最优解包含了其子问题的最优解)。 5. 回溯法是指(具有限界函数的深度优先生成法)。 6. 用回溯法解题的一个显著特征是在搜索过程中动态产生问题的解空间。在任 何时刻,算法只保存从根结点到当前扩展结点的路径。如果解空间树 中 从根结点到叶结点的最长路径的长度为 h(n),则回溯法所需的计算空间通 常为(O(h(n)))。 7. 回溯法的算法框架按照问题的解空间一般分为(子集树)算法框架与

12. 用回溯法解图} 的 m 着色问题时,使用下面的函数 OK 检查当前扩展结点的

每一个儿子所相应的颜色的可用性,则需耗时(渐进时间上限)(O(mn))。

Bool Color::OK(int k) {//

for(int j=1;j<=n;j++) if((a[k][j]= =1)&&(x[j]= =x[k])) return false;

f(n)个单位时间。用 T(n)表示该分治法解规模为|P|=n 的问题所需的计算时

间,则有:T (n)

kT (n

O(1) / m)

f

(n)

n 1 n 1

算法分析设计复习提纲

1、二分搜索算法是利用( A )实现的算法。

A、分治策略B、动态规划法C、贪心法D、回溯法2、下列不是动态规划算法基本步骤的是( A )。

A、找出最优解的性质B、构造最优解C、算出最优解D、定义最优解3、最大效益优先是( A )的一搜索方式。

A、分支界限法B、动态规划法C、贪心法D、回溯法5. 回溯法解旅行售货员问题时的解空间树是( A )。

A、子集树B、排列树C、深度优先生成树D、广度优先生成树6.下列算法中通常以自底向上的方式求解最优解的( B )。

A、备忘录法B、动态规划法C、贪心法D、回溯法7、衡量一个算法好坏的标准是(C )。

A 运行速度快B 占用空间少C 时间复杂度低D 代码短8、以下不可以使用分治法求解的是(D )。

A 棋盘覆盖问题B 选择问题C 归并排序D 0/1背包问题11.下面不是分支界限法搜索方式的是( D )。

A、广度优先B、最小耗费优先C、最大效益优先D、深度优先12.下列算法中通常以深度优先方式系统搜索问题解的是( D )。

A、备忘录法B、动态规划法C、贪心法D、回溯法13.备忘录方法是那种算法的变形。

( B )A、分治法B、动态规划法C、贪心法D、回溯法14.哈弗曼编码的贪心算法所需的计算时间为( B )。

A、O(n2n)B、O(nlogn)C、O(2n)D、O(n)16.最长公共子序列算法利用的算法是( B )。

A、分支界限法B、动态规划法C、贪心法D、回溯法18.下面是贪心算法的基本要素的是( C )。

A、重叠子问题B、构造最优解C、贪心选择性质D、定义最优解19.回溯法的效率不依赖于下列哪些因素( D )A.满足显约束的值的个数B. 计算约束函数的时间C. 计算限界函数的时间D. 确定解空间的时间20.下面哪种函数是回溯法中为避免无效搜索采取的策略( B )A.递归函数 B.剪枝函数C。

随机数函数 D.搜索函数24. ( D )是贪心算法与动态规划算法的共同点。

计算机算法设计与分析期末复习资料

计算机算法设计与分析期末复习资料一填空题(20x1=20分)1.当有多个算法来解决集合问题时,选择算法的主要原则是选择复杂度最低的算法。

2.函数本身定义的函数是递归函数。

该算法适用于求解动态规划问题。

4.贪心算法的两个基本要素是最优子结构性质、贪心选择性质。

5.在搜索解空间树时,回溯方法通常使用深度优先的方法来提高搜索效率,以避免无效搜索。

6.根据不同的求解目标,分枝定界法和回溯法分别通过广度优先遍历或最小代价优先和深度优先搜索解空间树。

7.分支界限法和回溯法主要区别在于求解目标和搜索方式不同。

8.在执行分支定界法时,通常使用该方法来实现最大优先级队列。

9.依据求解所花费的时间和所得到的结果不同,随机化算法大致分为数值随机化算法、蒙特卡罗算法、拉斯维加斯算法和舍伍德算法四类。

10.产生伪随机数最常用的方法是线性同余法。

11.线性规划算法中旋转轴变化的目的是调整基准内变量和基准外变量的位置。

12.在最大网络流问题中,增广路径是剩余网络中容量大于0的路径。

13.应用于动态规划的待解决问题的两个基本要素是:。

14.算法必须满足的四个特征是输入、输出、确定性和有限性。

15.算法复杂性依赖于、、三个方面的复杂因素。

16.实现递归调用的关键是17.动态规划算法解决问题的重要线索是问题的性质。

18.最优子结构性质是贪婪算法的关键特征。

19.分支界限法的求解目标是找出满足约束条件的一个解,或是在满足约束条件的解中找出在某种意义下的最优解。

20.有两种常见的解空间树:子集树和置换树。

21.分支界限算法依据其从和节点表中选择获得下一扩展节点的不同方式被分为22.对于任何约束标准线性规划问题,只要基本变量设置为0,就可以得到一个解。

三概念题(6x2=12分)1.算法复杂度:指算法运行所需的计算机资源量。

需要时间资源的量称为时间复杂度,需要空间资源源的量称为空间复杂性。

2.递归算法:直接或间接调用自身的算法称为递归算法。

(完整版)算法设计与分析期末考试卷及答案a

flag=false

_

_

end if

_

__

end for

A[i] A[1]

w =i

return w, A end SPLIT

二.计算题和简答题(每小题

1.用O、、 表示函数f与g之间阶的关系,并分别指出下列函数中阶最低和最高 的函数:

(1)f (n)=100g(n)=100n

(2)f(n)=6n+nlog ng(n)=3n

算法EX1

输入:正整数n,n=2k。输出:⋯

ex1(n)

end EX1过程ex1(n) if n=1 then pro1(n)

else

栏

名姓

级年

_

_系

_院学

pro2(n)

ex1(n/2) end if

return

end ex1

3.用Floyd算法求下图每一对顶点之间的最短路径长度, 计算矩阵D0,D1,D2和D3,其中Dk[i, j]表示从顶点i到顶点j的不经过编号大于

i=find ( (1) )

if i>0 then output i

else output“no solution”

end SEARCH

过程find (low, high)

//求A[low..high]中使得A[i]=i的一个下标并返回,若不存在,

//则返回0。

if (2) then return 0

生专

_

订

马的周游问题:给出一个nxn棋盘,已知一个中国象棋马在

_

_

棋盘上的某个起点位置(x0, y0),求一条访问每个棋盘格点恰好

_

_

一次,最后回到起点的周游路线。 (设马走日字。)

《算法分析与设计》期末试题及参考答案

《算法分析与设计》期末试题及参考答案一、简要回答下列问题:1.算法重要特性是什么?1. 确定性、可行性、输入、输出、有穷性2.2.算法分析的目的是什么?2. 分析算法占用计算机资源的情况,对算法做出比较和评价,设计出额更好的算法。

3.3.算法的时间复杂性与问题的什么因素相关?3. 算法的时间复杂性与问题的规模相关,是问题大小n的函数。

4.算法的渐进时间复杂性的含义?4.当问题的规模n趋向无穷大时,影响算法效率的重要因素是T(n)的数量级,而其他因素仅是使时间复杂度相差常数倍,因此可以用T(n)的数量级(阶)评价算法。

时间复杂度T(n)的数量级(阶)称为渐进时间复杂性。

5.最坏情况下的时间复杂性和平均时间复杂性有什么不同?5. 最坏情况下的时间复杂性和平均时间复杂性考察的是n固定时,不同输入实例下的算法所耗时间。

最坏情况下的时间复杂性取的输入实例中最大的时间复杂度:W(n) = max{ T(n,I) } , I∈Dn平均时间复杂性是所有输入实例的处理时间与各自概率的乘积和:A(n) =∑P(I)T(n,I) I∈Dn6.简述二分检索(折半查找)算法的基本过程。

6. 设输入是一个按非降次序排列的元素表A[i:j] 和x,选取A[(i+j)/2]与x比较,如果A[(i+j)/2]=x,则返回(i+j)/2,如果A[(i+j)/2]<x,则A[i:(i+j)/2-1]找x,否则在A[ (i+j)/2+1:j] 找x。

上述过程被反复递归调用。

7.背包问题的目标函数和贪心算法最优化量度相同吗?7. 不相同。

目标函数:获得最大利润。

最优量度:最大利润/重量比。

8.采用回溯法求解的问题,其解如何表示?有什么规定?8. 问题的解可以表示为n元组:(x1,x2,……x n),x i∈S i, S i为有穷集合,x i∈S i, (x1,x2,……x n)具备完备性,即(x1,x2,……x n)是合理的,则(x1,x2,……x i)(i<n)一定合理。

算法分析与设计复习题及参考答案

《算法分析与设计》课程复习资料一、名词解释:1.算法2.程序3.递归函数4.子问题的重叠性质5.队列式分支限界法6.多机调度问题7.最小生成树 二、简答题:1.备忘录方法和动态规划算法相比有何异同?简述之。

2.简述回溯法解题的主要步骤。

3.简述动态规划算法求解的基本要素。

4.简述回溯法的基本思想。

5.简要分析在递归算法中消除递归调用,将递归算法转化为非递归算法的方法。

6.简要分析分支限界法与回溯法的异同。

7.简述算法复杂性的概念,算法复杂性度量主要指哪两个方面? 8.贪心算法求解的问题主要具有哪些性质?简述之。

9.分治法的基本思想是什么?合并排序的基本思想是什么?请分别简述之。

10.简述分析贪心算法与动态规划算法的异同。

三、算法编写及算法应用分析题:1.已知有3个物品:(w1,w2,w3)=(12,10,6),(p1,p2,p3)=(15,13,10),背包的容积M=20,根据0-1背包动态规划的递推式求出最优解。

2.按要求完成以下关于排序和查找的问题。

①对数组A={15,29,135,18,32,1,27,25,5},用快速排序方法将其排成递减序。

②请描述递减数组进行二分搜索的基本思想,并给出非递归算法。

③给出上述算法的递归算法。

④使用上述算法对①所得到的结果搜索如下元素,并给出搜索过程:18,31,135。

3.已知1()*()i i k k ij r r A a +=,k =1,2,3,4,5,6,r 1=5,r 2=10,r 3=3,r 4=12,r 5=5,r 6=50,r 7=6,求矩阵链积A 1×A 2×A 3×A 4×A 5×A 6的最佳求积顺序(要求给出计算步骤)。

4.根据分枝限界算法基本过程,求解0-1背包问题。

已知n=3,M=20,(w1,w2,w3)=(12,10,6),(p1,p2,p3)=(15,13,10)。

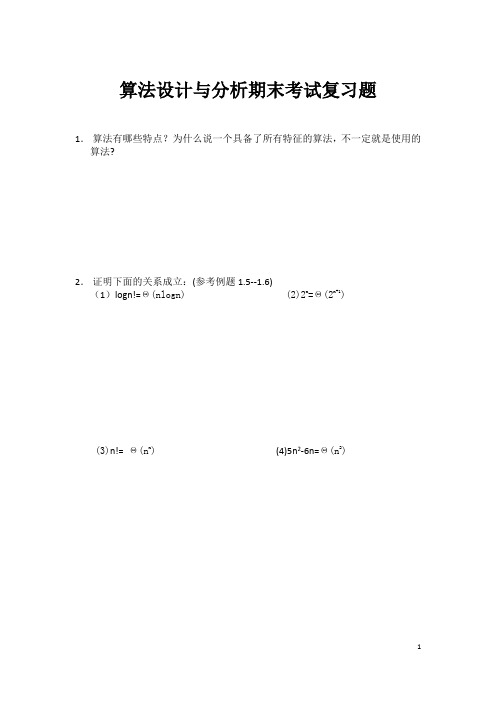

算法设计与分析期末复习题

算法设计与分析期末考试复习题1.算法有哪些特点?为什么说一个具备了所有特征的算法,不一定就是使用的算法?2.证明下面的关系成立:(参考例题1.5--1.6)(1)logn!=Θ(nlogn) (2)2n=Θ(2n+1)(3)n!=Θ(n n) (4)5n2-6n=Θ(n2)3.考虑下面的算法:输入:n个元素的数组A输出:按递增顺序排序的数组A1. void sort(int A[],int n)2. {3. int i,j,temp;4. for(i=0;i<n-1;i++)5. for(j=i+1;j<n;j++)6. if(A[j]<A[i]) {7. temp=A[i];8. A[i]=A[j];9. A[j]=temp;10. }11. }(1)什么时候算法所执行的元素赋值的次数最少?最少多少次?(2)什么时候算法所执行的元素赋值的次数最多?最多多少次?4.考虑下面的算法:输入:n个元素的数组A输出:按递增顺序排序的数组A1. void bubblesort(int A[],int n)2. {3. int j,i,sorted;4. i=sorted=0;5. while(i<n-1 && !sorted) {6. sorted=1;7. for(j=n-1;j>i;j--) {8. if(A[j]<A[j-1]) {9. temp=A[j];10. A[j]=A[j-1];11. A[j-1]=temp;12. sorted=0;13. }14. }15. i=i+1;16. }17. }(1)算法所执行的元素比较次数最少是多少次?什么时候达到最少?(2)算法所执行的元素比较次数最多是多少次?什么时候达到最多?(3)算法所执行的元素赋值次数最少是多少次?什么时候达到最少?(4)算法所执行的元素赋值次数最多是多少次?什么时候达到最多?(5)用О、和Ω记号表示算法的运行时间。

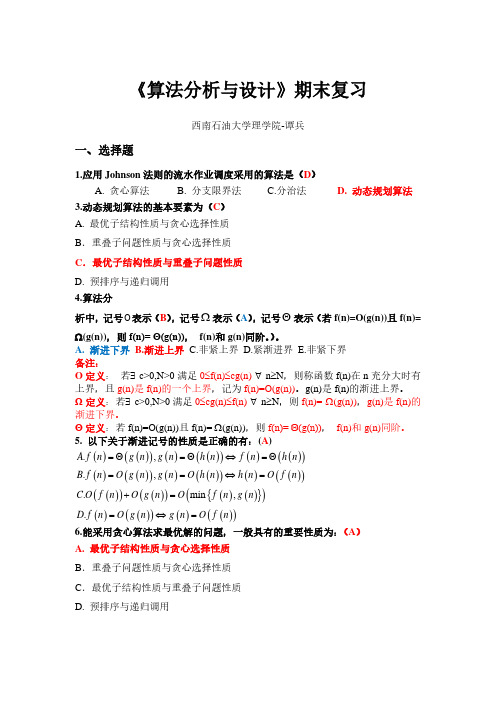

《算法分析与设计》期末复习

D. f (n=) O ( g (n)) ⇔ g (n=) O ( f (n))

6.能采用贪心算法求最优解的问题,一般具有的重要性质为:(A)

A. 最优子结构性质与贪心选择性质

B.重叠子问题性质与贪心选择性质

C.最优子结构性质与重叠子问题性质

D. 预排序与递归调用

7.回溯法在问题的解空间树中,按(D)策略,从根结点出发搜索解空间树。 A.广度优先 B.活结点优先 C.扩展结点优先 D.深度优先 8.分支限界法在问题的解空间树中,按(A)策略,从根结点出发搜索解空间树。 A.广度优先 B. 活结点优先 C.扩展结点优先 D. 深度优先 10.回溯法的效率不依赖于以下哪一个因素?(C )

A. O(g(n)) = { f(n) | 存在正常数 c 和 n0 使得对所有 n ≥ n0 有:0 ≤ f(n) ≤ cg(n) };

B. O(g(n)) = { f(n) | 存在正常数 c 和 n0 使得对所有 n ≥ n0 有:0 ≤ cg(n) ≤ f(n) };

计算机算法设计与分析-期末考试复习资料

一、算法设计实例1、快速排序(分治法)int partition(float a[],int p,int r) {int i=p,j=r+1;float x=a[p];while(1){while(a[++i]<x);while(a[--j]<x);if(i>=j)break;swap(a[i],a[j]);}a[p]=a[j];a[j]=x;return j;}void Quicksort(float a[],int p,int r){//快速排序if(p<r){int q=partition(a,p,r);Quicksort(a,p,q-1);Quicksort(a,p+1,r);}}2、归并排序(分治法)void mergesort(Type a[],int left,int right) {if(left<rigth){int mid=(left+right)/2;//取中点mergesort(a,left,mid);mergesort(a,mid+1,right);mergesort(a,b,left,right);//合并到数组bmergesort(a,b,left,right);//复制到数组a}}3、背包问题(贪心算法)void knapsack(int n,float m,float v[],float w[],float x[]) {sort(n,v,w)//非递增排序int i;for(i=1;i<=n;i++)x[i]=0;float c=m;for(i=1;i<=n;i++){if(w[i]>c)break;x[i]=1;c-=w[i];}if(i<=n)x[i]=c/w[i];}4、活动安排问题(贪心算法)void Greadyselector(int n,Type s[],Type f[],bool A[]) {//s[i]为活动结束时间,f[j]为j活动开始时间A[i]=true;int j=1;for(i=2;i<=n;i++){if(s[i]>=f[j]){A[i]=true;j=i;}elseA[i]=false;}}5、喷水装置问题(贪心算法)void knansack(int w,int d,float r[],int n){//w为草坪长度d为草坪宽度r[]为喷水装置的喷水半径,//n为n种喷水装置,喷水装置的喷水半径>=d/2sort(r[],n);//降序排序count=0;//记录装置数for(i=1;i<=n;i++)x[i]=0;//初始时,所有喷水装置没有安装x[i]=0for(i=1;w>=0;i++){x[i]=1;count++;w=w-2*sqart(r[i]*r[i]-1);}count<<装置数:<<count<<end1;for(i=1;i<=n;i++)count<<喷水装置半径:<<r[i]<<end1;}6、最优服务问题(贪心算法)double greedy(rector<int>x,int s){rector<int>st(s+1,0);rector<int>su(s+1,0);int n=x.size();//st[]是服务数组,st[j]为第j个队列上的某一个顾客的等待时间//su[]是求和数组,su[j]为第j个队列上所有顾客的等待时间sort(x.begin(),x.end());//每个顾客所需要的服务时间升序排列int i=0,j=0;while(i<n){st[j]+=x[i];//x[i]=x.begin-x.endsu[j]+=st[j];i++;j++;if(j==s)j=0;}double t=0;for(i=0;i<s;i++)t+=su[i];t/=n;return t;}7、石子合并问题(贪心算法)float bebig(int A[],int n) {m=n;sort(A,m);//升序while(m>1){for(i=3;i<=m;i++)if(p<A[i])break;elseA[i-2]=A[i];for(A[i-2]=p;i<=m;i++){A[i-1]=A[i];m--;}}count<<A[1]<<end1}8、石子合并问题(动态规划算法)best[i][j]表示i-j合并化最优值sum[i][j]表示第i个石子到第j个石子的总数量|0f(i,j)=||min{f(i,k)+f(k+1,j)}+sum(i,j)int sum[maxm]int best[maxm][maxn];int n,stme[maxn];int getbest();{//初始化,没有合并for(int i=0;i<n;i++)best[i][j]=0;//还需要进行合并for(int r=1;r<n;r++){for(i=0;i<n-r;i++){int j=i+v;best[i][j]=INT-MAX;int add=sum[j]-(i>0!sum[i-1]:0);//中间断开位置,取最优值for(int k=i;k<j;++k){best[i][j]=min(best[i][j],best[i][k]+best[k+1][j])+add;}}}return best[0][n-1];}9、最小重量机器设计问题(回溯法)typedef struct Qnode{float wei;//重量float val;//价格int ceng;//层次int no;//供应商struct Qnode*Parent;//双亲指针}Qnode;float wei[n+1][m+1]=;float val[n+1][m+1]=;void backstack(Qnode*p){if(p->ceng==n+1){if(bestw>p->wei){testw=p->wei;best=p;}}else{for(i=1;i<=m;i++)k=p->ceng;vt=p->val+val[k][i];wt=p->wei+wei[k][i];if(vt<=d&&wt<=bestw){s=new Qnode;s->val=vt;s->wei=wt;s->ceng=k+1;s->no=1;s->parent=p;backstrack(S);}}}10、最小重量机器设计问题(分支限界法)typedef struct Qnode{float wei;//重量float val;//价格int ceng;//层次int no;//供应商struct Qnode*Parent;//双亲指针}Qnode;float wei[n+1][m+1]=;float val[n+1][m+1]=;void minloading(){float wt=0;float vt=0;float bestw=Max;//最小重量Qnode*best;s=new Qnode;s->wei=0;s->val=0;s->ceng=1;s->no=0;s->parent=null;Iinit_Queue(Q); EnQueue(Q,S);do{p=OutQueue(Q);//出队if(p->ceng==n+1){if(bestw>p->wei){bestw=p->wei;best=p;}}else{for(i=1;i<=m;i++){k=p->ceng;vt=p->val+val[k][i];wt=p->wei+wei[k][i];if(vt<=d&&wt<=bestw){s=new Qnode;s->ceng=k+1;s->wt=wt;s->val=val;s->no=i;s->parent=p;EnQueue(Q,S);}}}}while(!empty(Q));p=best;while(p->parent){count<<部件:<<p->ceng-1<<end1;count<<供应商:<<p->no<<end1;p=p->parent;}}11、快速排序(随机化算法—舍伍德算法)int partion(int a[],int l,int r){key=a[l];int i=l,j=r;while(1){while(a[++i]<key&&i<=r);while(a[--j]>key&&j>=l);if(i>=j)break;if(a[i]!=a[j])swap(a[i],a[j]);}if((j!=l)&&a[l]!=a[j])swap(a[l],a[j]);return j;}int Ranpartion(int a[],int l,int r) {k=rand()%(r-1+l)+1;swap(a[k],a[l]);int ans=partion(a,l,r);return ans;}int Quick_sort(int a[],int l,int r,int k){int p=Randpartion(a,l,r);if(p==k)return a[k];else if(k<p)return Quick_sort(a,l,p-1,k);else{int j=0;for(int i=p+1;i<=r;i++)b[j++]=a[i]return Quick_sort(b,1,j,k-p);}}12、线性选择(随机化算法—舍伍德算法)二、简答题1.分治法的基本思想分治法的基本思想是将一个规模为n的问题分解为k个规模较小的子问题,这些子问题互相独立且与原问题相同。

《算法设计与分析》复习提纲

《算法设计与分析》复习提纲2021.1.4 1 引言(ch1)1.什么是算法及其特征2.问题实例和问题规模2 算法初步(ch2)1.插入排序算法2.算法复杂性及其度量(1)时间复杂性和空间复杂性;(2)最坏、最好和平均情形复杂性;3.插入排序的最坏、最好和平均时间4.归并排序算法及其时间复杂性3函数增长率(ch3)1.渐近记号O、Ω、θ的定义及其使用2.标准复杂性函数及其大小关系3.和式界的证明方法4 递归关系式(ch4,Sch1)1.替换法(1)猜测解 数学归纳法证明;(2)变量变换法;2.迭代法(1)展开法;(2)递归树法;3.主定理4.补充1:递归与分治法(sch1)- 递归设计技术- 递归程序的非递归化- 算法设计(1)Fibonacci数;(2)生成全排列;(3)二分查找;(4)大整数乘法;(5)Stranssen矩阵乘法;(6)导线和开关(略);5 堆排序(ch6)1堆的概念和存储结构2.堆的性质和种类3.堆的操作:建堆;整堆;4.堆排序算法和时间复杂性5.优先队列及其维护操作6 快速排序(ch7)1.快速排序算法及其最好、最坏时间和平均时间2.随机快速排序算法及其期望时间3.Partition算法7 线性时间排序(ch8)1.基于比较的排序算法下界:Ω(nlogn)2.计数排序适应的排序对象、算法和时间3.基数排序适应的排序对象、算法和时间4.桶排序适应的排序对象、算法和时间8 中位数和顺序统计(ch9)1.最大和最小值的求解方法2.期望时间为线性的选择算法3.最坏时间为线性的选择算法及其时间分析9 红黑树(ch13)1.红黑树的定义和节点结构2.黑高概念3.一棵n个内点的红黑树的高度至多是2log(n+1)4.左旋算法5.插入算法的时间、至多使用2次旋转6.删除算法的时间、至多使用3次旋转10 数据结构的扩张(ch14)1.动态顺序统计:扩展红黑树,支持①选择问题(给定Rank求相应的元素),②Rank问题(求元素x在集合中的Rank)(1)节点结构的扩展;(2)选择问题的算法;(3)Rank问题的算法;(4)维护树的成本分析;2.如何扩张一个数据结构:扩张的步骤;扩张红黑树的定理(略);3.区间树的扩张和查找算法11 动态规划(ch15)1.方法的基本思想和基本步骤2.动态规划和分治法求解问题的区别3.最优性原理及其问题满足最优性原理的证明方法4.算法设计(1)多段图规划;(2)矩阵链乘法;(3)最大子段和;(4)最长公共子序列;12 贪心算法(ch16)1.方法的基本思想和基本步骤2.贪心算法的正确性保证:满足贪心选择性质3.贪心算法与动态规划的比较4.两种背包问题的最优性分析:最优子结构性质和贪心选择性质5.算法设计(1)小数背包;(2)活动安排;(3)找钱问题;13 回溯法(sch2)1.方法的基本思想和基本步骤2.回溯法是一种深度遍历的搜索3.术语: 三种搜索空间, 活结点, 死结点, 扩展结点, 开始结点, 终端结点4.两种解空间树和相应的算法框架5.算法设计(1)图和树的遍历;(2)n后问题;(3)0-1背包;(4)排列生成问题;(5)TSP问题;14 平摊分析(ch17)1.平摊分析方法的作用和三种平摊分析方法各自特点2.聚集分析法及应用3.记账分析法及应用4.势能法及应用15 二项堆(ch19 in textbook version 2)1.为什么需要二项堆?二项堆和二叉堆上的几个基本操作时间复杂性2.二项堆定义和存储结构3.二项堆上合并操作及过程4.二项堆应用(尤其是在哪些图论算法上有应用)16 不相交集数据结构(ch21)1.不相交数据集概念2.两种实现方式:链表表示和森林表示3.两种表示具体实现和其上操作的时间复杂性4.不相交集数据结构应用(尤其是在哪些图论算法上有应用)17 图论算法(ch22-ch25)1.BFS和DFS算法- 白色、灰色和黑色结点概念和作用- 计算过程及其时间复杂度2.最小生成树- 安全边概念和一般算法(Generic algorithm)- Kruskal算法和Prim算法的计算过程和计算复杂性- 两种贪心算法的贪心策略和贪心选择性质3.单源最短路径(略)- 单源最短路径δ(s, v)和短路径上界d[v]概念- 边松弛技术及其一些性质- 三种问题算法的计算过程及其时间复杂度:Bellman-Ford算法、DAG算法和Dijkstra算法4. 所有点对最短路径(略)- 为什么能转换为矩阵乘法?- 基于矩阵乘法的较慢和快速算法的时间复杂度- Floyd-Warshall Algorithm的思路和时间复杂度- Johnson Algorithm适应的问题及其时间复杂度(略)18 数论算法(ch31)1.gcd(a, b)及其表示成a, b线性组合方法2.Euclid’s Alg.的运行时间3.线性模方程的求解方法4.中国余数定理及其相应线性同余方程组的求解5.RSA算法过程及正确性基础6.简单素数测试算法和伪素数测试算法7.MR算法的改进措施和算法复杂性19 串匹配(ch32)1.朴素的串匹配算法及其时间复杂度2.Rabin-Karp串匹配算法及其时间复杂度3.有限自动机串匹配算法及其及其时间复杂度4.KMP串匹配算法及其时间复杂度20 模型和NPC(ch34)1.算法的严格定义2.几种计算模型的语言识别能力3.两类图灵机模型4.P问题、NP问题和NP完全问题的定义及P归约。

《算法设计与分析》考试题目及答案

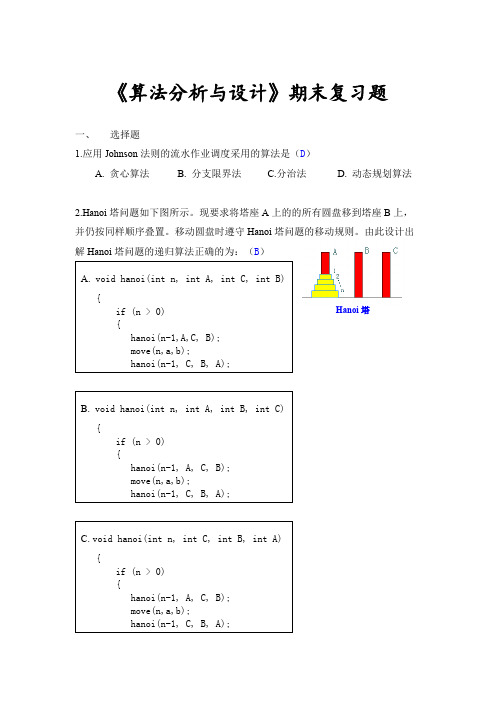

《算法分析与设计》期末复习题一、选择题1.应用Johnson 法则的流水作业调度采用的算法是(D )A. 贪心算法B. 分支限界法C.分治法D. 动态规划算法2.Hanoi 塔问题如下图所示。

现要求将塔座A 上的的所有圆盘移到塔座B 上,并仍按同样顺序叠置。

移动圆盘时遵守Hanoi 塔问题的移动规则。

由此设计出解Hanoi 塔问题的递归算法正确的为:(B )Hanoi 塔A. void hanoi(int n, int A, int C, int B) { if (n > 0) {hanoi(n-1,A,C, B); move(n,a,b);hanoi(n-1, C, B, A); } B. void hanoi(int n, int A, int B, int C) {if (n > 0) {hanoi(n-1, A, C, B); move(n,a,b);hanoi(n-1, C, B, A); }C. void hanoi(int n, int C, int B, int A) {if (n > 0) {hanoi(n-1, A, C, B); move(n,a,b);hanoi(n-1, C, B, A); }3. 动态规划算法的基本要素为(C)A. 最优子结构性质与贪心选择性质B.重叠子问题性质与贪心选择性质C.最优子结构性质与重叠子问题性质D. 预排序与递归调用4. 算法分析中,记号O表示(B),记号Ω表示(A),记号Θ表示(D)。

A.渐进下界B.渐进上界C.非紧上界D.紧渐进界E.非紧下界5. 以下关于渐进记号的性质是正确的有:(A)A.f(n)(g(n)),g(n)(h(n))f(n)(h(n))=Θ=Θ⇒=ΘB. f(n)O(g(n)),g(n)O(h(n))h(n)O(f(n))==⇒=C. O(f(n))+O(g(n)) = O(min{f(n),g(n)})D. f(n)O(g(n))g(n)O(f(n))=⇔=6.能采用贪心算法求最优解的问题,一般具有的重要性质为:(A)A. 最优子结构性质与贪心选择性质B.重叠子问题性质与贪心选择性质C.最优子结构性质与重叠子问题性质D. 预排序与递归调用7. 回溯法在问题的解空间树中,按(D)策略,从根结点出发搜索解空间树。

《算法设计与分析》期末复习题

填空1.直接或间接地调用自身的算法称为 递归算法 。

2.算法的复杂性是 算法效率 的度量,是评价算法优劣的重要依据。

3.以广度优先或以最小耗费方式搜索问题解的算法称为 分支限界法 。

4.回溯法解题的显著特点是在搜索过程中动态产生问题的解空间。

在任何时刻,算法只保存从根结点到当前扩展结点的路径。

如果解空间树中从根结点到叶结点的最长路径的长度为h(n),则回溯法所需的计算空间通常为 O (h(n)) 。

5.人们通常将问题的解决方案分为两大类:一类是可以通过执行若干个步骤就能得出问题结论的,叫做 算法 方案;另一类是不能通过若干个步骤直截了当地得出结论,而是需要反复验证才能解决的,叫做 启发式 方案。

6.算法就是一组有穷的 规则 ,它们规定了解决某一特定类型问题的 一系列运算 。

7.在进行问题的计算复杂性分析之前,首先必须建立求解问题所用的计算模型。

3个基本计算模型是 随机存取机RAM 、 随机存取存储程序机RASP 、 图灵机 。

8.快速排序算法的性能取决于 划分的对称性 。

9.计算机的资源最重要的是 时间资源 和 空间 资源。

因而, 算法的复杂性有 时间复杂度 和 空间复杂度 之分。

10.贪心算法总是做出在当前看来 最优 的选择。

也就是说贪心算法并不从整体最优考虑,它所做出的选择只是在某种意义上的 局部最优 。

11.许多可以用贪心算法求解的问题一般具有2个重要的性质: 贪心选择 性质和 最优子结构 性质。

12.常见的两种分支限界法为 队列式(FIFO )分支限界 和 优先队列式分支限界 。

13.解决0/1背包问题可以使用动态规划、回溯法和分支限界法,其中需要排序的是 回溯法、分支限界法 ,不需要排序的是 动态规划 。

14.f ( n ) = 6 × 2n + n 2,f(n)的渐进性态f ( n ) = O ( 2n )。

15.对于含有n 个元素的排列树问题,最好情况下计算时间复杂性为 ,最坏情况下计算时间复杂性为 n! 。

《算法分析与设计》期末考试复习题纲(完整版)

《算法分析与设计》期末复习题一、选择题1.算法必须具备输入、输出和( D )等4个特性。

A.可行性和安全性 B.确定性和易读性C.有穷性和安全性 D.有穷性和确定性2.算法分析中,记号O表示( B ),记号Ω表示( A )A.渐进下界B.渐进上界C.非紧上界D.紧渐进界3.假设某算法在输入规模为n时的计算时间为T(n)=3*2^n。

在某台计算机上实现并完成概算法的时间为t秒。

现有另一台计算机,其运行速度为第一台的64倍,那么在这台新机器上用同一算法在t秒内能解输入规模为多大的问题?( B )解题方法:3*2^n*64=3*2^xA.n+8 B.n+6C.n+7 D.n+54.设问题规模为N时,某递归算法的时间复杂度记为T(N),已知T(1)=1,T(N)=2T(N/2)+N/2,用O表示的时间复杂度为( C )。

A.O(logN) B.O(N)C.O(NlogN) D.O(N²logN)5.直接或间接调用自身的算法称为( B )。

A.贪心算法 B.递归算法C.迭代算法 D.回溯法6.Fibonacci数列中,第4个和第11个数分别是( D )。

A.5,89 B.3,89C.5,144 D.3,1447.在有8个顶点的凸多边形的三角剖分中,恰有( B )。

A.6条弦和7个三角形 B.5条弦和6个三角形C.6条弦和6个三角形 D.5条弦和5个三角形8.一个问题可用动态规划算法或贪心算法求解的关键特征是问题的( B )。

A.重叠子问题 B.最优子结构性质C.贪心选择性质 D.定义最优解9.下列哪个问题不用贪心法求解( C )。

A.哈夫曼编码问题 B.单源最短路径问题C.最大团问题 D.最小生成树问题10.下列算法中通常以自底向上的方式求解最优解的是( B )。

A.备忘录法 B.动态规划法C.贪心法 D.回溯法11.下列算法中不能解决0/1背包问题的是( A )。

A.贪心法 B.动态规划C.回溯法 D.分支限界法12.下列哪个问题可以用贪心算法求解( D )。

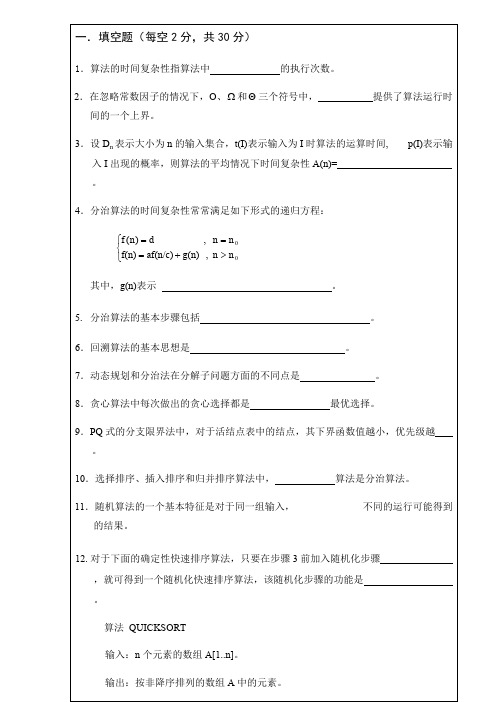

(完整版)算法设计与分析期末考试卷及答案a

e i rb ei n一.填空题: 1. 元运算2. O 3.∑∈nD I I t I p )()(4. 将规模为n 的问题分解为子问题以及组合相应的子问题的解所需的时间5. 分解,递归,组合6. 在问题的状态空间树上作带剪枝的DFS 搜索(或:DFS+剪枝)7. 前者分解出的子问题有重叠的,而后者分解出的子问题是相互独立(不重叠)的8. 局部9. 高10. 归并排序算法11. 不同12. v=random (low, high); 交换A[low]和A[v]的值 随机选主元13. 比较n二.计算题和简答题:1. 阶的关系:(1) f(n)= O(g(n))(2) f(n)=(g(n))Ω (3) f(n)=(g(n))Ω (4) f(n)= O(g(n))3. (1) i>=1 (2)k[i]+1 (3) 1(4) i+1 (5) k[i]=0 (6) tag[x, y]=0(7) x=x-dx[k[i]]; y=y-dy[k[i]]四.算法设计题:1. 贪心选择策略:从起点的加油站起每次加满油后不加油行驶尽可能远,直至油箱中的油耗尽前所能到达的最远的油站为止,在该油站再加满油。

算法MINSTOPS输入:A、B两地间的距离s,A、B两地间的加油站数n,车加满油后可行驶的公里数m,存储各加油站离起点A的距离的数组d[1..n]。

输出:从A地到B地的最少加油次数k以及最优解x[1..k](x[i]表示第i次加油的加油站序号),若问题无解,则输出no solution。

d[n+1]=s; //设置虚拟加油站第n+1站。

for i=1 to nif d[i+1]-d[i]>m thenoutput “no solution”; return //无解,返回end ifend fork=1; x[k]=1 //在第1站加满油。

s1=m //s1为用汽车的当前油量可行驶至的地点与A点的距离i=2while s1<sif d[i+1]>s1 then //以汽车的当前油量无法到达第i+1站。

算法设计与分析复习题目及答案

算法设计与分析复习题目及答案一、算法的基本概念1、什么是算法?算法是指解决特定问题的一系列明确步骤,它具有确定性、可行性、有穷性、输入和输出等特性。

例如,计算两个数的最大公约数的欧几里得算法,就是通过反复用较小数去除较大数,然后将余数作为新的较小数,直到余数为 0,此时的除数就是最大公约数。

2、算法的复杂度包括哪些?它们的含义是什么?算法的复杂度主要包括时间复杂度和空间复杂度。

时间复杂度是指算法执行所需要的时间量,通常用大 O 记号来表示。

例如,一个算法的时间复杂度为 O(n),表示其执行时间与输入规模 n成正比。

空间复杂度则是算法在运行过程中所需要的额外存储空间的大小。

比如说,一个算法需要创建一个大小为 n 的数组来存储数据,那么其空间复杂度就是 O(n)。

二、分治法1、分治法的基本思想是什么?分治法的基本思想是将一个规模为 n 的问题分解为 k 个规模较小的子问题,这些子问题相互独立且与原问题结构相同。

然后分别求解这些子问题,最后将子问题的解合并得到原问题的解。

2、请举例说明分治法的应用。

例如归并排序算法。

将一个未排序的数组分成两半,对每一半分别进行排序,然后将排好序的两部分合并起来。

其时间复杂度为 O(nlogn),空间复杂度为 O(n)。

三、动态规划1、动态规划的基本步骤有哪些?动态规划的基本步骤包括:(1)定义问题的状态。

(2)找出状态转移方程。

(3)确定初始状态。

(4)计算最终的解。

2、解释最长公共子序列问题,并给出其动态规划解法。

最长公共子序列问题是指找出两个序列的最长公共子序列的长度。

假设我们有两个序列 X 和 Y,用 dpij 表示 X 的前 i 个字符和 Y 的前 j 个字符的最长公共子序列长度。

状态转移方程为:如果 Xi 1 == Yj 1,则 dpij = dpi 1j 1 + 1否则 dpij = max(dpi 1j, dpij 1)四、贪心算法1、贪心算法的特点是什么?贪心算法在每一步都做出当前看起来最优的选择,希望通过这种局部最优选择达到全局最优解。

算法分析与设计--复习要点

期末考试题型:1 判断题(10题,10分)2 填空题(5题,10分)3 简答题(4题,20分)4 应用题(5题,60分)期末考试复习要点:1 基本概念算法:有限条指令的序列,确定了解决某个问题的运算或操作顺序(了解概念)算法的时间复杂度(了解概念)函数渐进的界O ΩΘo ω有关函数渐进的界的定理(定理1、定理2)(记住、理解)主定理(会使用主定理求解递推方程)分治法相关:分治策略:适用条件:算法的设计步骤:时间复杂度:列出关于时间复杂度函数的递推方程和初值,求解递推方程提高分治算法效率的途径:动态规划算法相关:分治策略:适用条件:算法的设计步骤:时间复杂度:(备忘录的计算工作量)贪心法:贪心法:适用条件:算法的设计步骤:贪心法正确性的证明(第一归纳法、第二归纳法)回溯与分支界限:解空间:回溯算法:分支限界算法:代价函数:界函数:多米诺性质:NP完全性问题:P问题、NP问题、NP hard问题、NPC问题2 几个重要的算法二分检索红黑树插入排序二分归并排序:快速排序堆排序PrimKruskalBellman-FordFloyd-WarshallDijkstra3 几个重要的问题背包问题选最大最小问题第K小问题最长公共子序列问题最优二叉检索树矩阵链乘法问题活动选择问题Huffman编码最小生成树连续邮资问题4 求解递推方程(公式法、迭代法、递归树、主定理):T (n )=T (n −1)+n 2T (n )=9T (n 3)+n T (n )=T (n 2)+T (n 4)+cn c 是常数 T (n )=3T (n −1)+lg3nT (n )=5T (n 2)+(nlgn )2 T (n )=2T (n 2)+n 2lgn T (n )=T (n −1)+1nT (n )=2T (n 3)+nlgn T (n )=3T (n 5)+lg 2n T (n )=T (n 2)+2n T (n )=T(√n)+θ(lglgn )T (n )=10T (n 3)+17n 1.2 T (n )=7T (n 2)+n 3 T (n )=T (n 2+√n)+√6046 T (n )=T (n −2)+lgnT (n )=T (n 5)+T (4n 5)+θ(n ) T (n )=√nT(√n)+100n。

(完整)算法设计与分析期末试题_考试版

1、用计算机求解问题的步骤:1、问题分析2、数学模型建立3、算法设计与选择4、算法指标5、算法分析6、算法实现7、程序调试8、结果整理文档编制2、算法定义:算法是指在解决问题时,按照某种机械步骤一定可以得到问题结果的处理过程3、算法的三要素1、操作2、控制结构3、数据结构算法具有以下5个属性:有穷性:确定性:可行性:输入:输出:算法设计的质量指标:正确性:算法应满足具体问题的需求;可读性:算法应该好读,以有利于读者对程序的理解;健壮性:算法应具有容错处理,当输入为非法数据时,算法应对其作出反应,而不是产生莫名其妙的输出结果。

效率与存储量需求:效率指的是算法执行的时间;存储量需求指算法执行过程中所需要的最大存储空间。

一般这两者与问题的规模有关。

复杂性的渐近性态设T(N)是算法A的复杂性函数,使得当N→∞时有:(T(N)-T’(N))/T(N)→ 0那么,我们就说T’(N)是T(N)当N→∞时的渐近性态,或叫T’(N)为算法A 当N→∞的渐近复杂性而与T(N)相区别.P = NP经常采用的算法主要有迭代法、分而治之法、贪婪法、动态规划法、回溯法、分支限界法分而治之法1、基本思想将一个难以直接解决的大问题,分割成一些规模较小的相同问题,以便各个击破,分而治之.分治法所能解决的问题一般具有以下几个特征:(1)该问题的规模缩小到一定的程度就可以容易地解决;(2)该问题可以分解为若干个规模较小的相同问题,即该问题具有最优子结构性质;(3)利用该问题分解出的子问题的解可以合并为该问题的解;(4)该问题所分解出的各个子问题是相互独立的,即子问题之间不包含公共的子子问题。

3、分治法的基本步骤(1)分解:将原问题分解为若干个规模较小,相互独立,与原问题形式相同的子问题;(2)解决:若子问题规模较小而容易被解决则直接解,否则递归地解各个子问题;(3)合并:将各个子问题的解合并为原问题的解。

递归:直接或间接的调用自身的算法,叫做递归算法.1·期盘覆盖用分治策略,可以设计解棋盘问题的一个简捷的算法。

- 1、下载文档前请自行甄别文档内容的完整性,平台不提供额外的编辑、内容补充、找答案等附加服务。

- 2、"仅部分预览"的文档,不可在线预览部分如存在完整性等问题,可反馈申请退款(可完整预览的文档不适用该条件!)。

- 3、如文档侵犯您的权益,请联系客服反馈,我们会尽快为您处理(人工客服工作时间:9:00-18:30)。

《算法分析与设计》期末复习题一、选择题1.算法必须具备输入、输出和( D )等4个特性。

A.可行性和安全性 B.确定性和易读性C.有穷性和安全性 D.有穷性和确定性2.算法分析中,记号O表示( B ),记号Ω表示( A )A.渐进下界B.渐进上界C.非紧上界D.紧渐进界3.假设某算法在输入规模为n时的计算时间为T(n)=3*2^n。

在某台计算机上实现并完成概算法的时间为t秒。

现有另一台计算机,其运行速度为第一台的64倍,那么在这台新机器上用同一算法在t秒内能解输入规模为多大的问题?( B )解题方法:3*2^n*64=3*2^xA.n+8 B.n+6C.n+7 D.n+54.设问题规模为N时,某递归算法的时间复杂度记为T(N),已知T(1)=1,T(N)=2T(N/2)+N/2,用O表示的时间复杂度为( C )。

A.O(logN) B.O(N)C.O(NlogN) D.O(N²logN)5.直接或间接调用自身的算法称为( B )。

A.贪心算法 B.递归算法C.迭代算法 D.回溯法6.Fibonacci数列中,第4个和第11个数分别是( D )。

A.5,89 B.3,89C.5,144 D.3,1447.在有8个顶点的凸多边形的三角剖分中,恰有( B )。

A.6条弦和7个三角形 B.5条弦和6个三角形C.6条弦和6个三角形 D.5条弦和5个三角形8.一个问题可用动态规划算法或贪心算法求解的关键特征是问题的( B )。

A.重叠子问题 B.最优子结构性质C.贪心选择性质 D.定义最优解9.下列哪个问题不用贪心法求解( C )。

A.哈夫曼编码问题 B.单源最短路径问题C.最大团问题 D.最小生成树问题10.下列算法中通常以自底向上的方式求解最优解的是( B )。

A.备忘录法 B.动态规划法C.贪心法 D.回溯法11.下列算法中不能解决0/1背包问题的是( A )。

A.贪心法 B.动态规划C.回溯法 D.分支限界法12.下列哪个问题可以用贪心算法求解( D )。

A.LCS问题 B.批处理作业问题C.0-1背包问题 D.哈夫曼编码问题13.用回溯法求解最优装载问题时,若待选物品为m种,则该问题的解空间树的结点个数为()。

A.m! B.2m+1C.2m+1-1 D.2m14.二分搜索算法是利用( A )实现的算法。

A.分治策略 B.动态规划法C.贪心法 D.回溯法15.下列不是动态规划算法基本步骤的是( B )。

P44A.找出最优解的性质 B.构造最优解C.算出最优解(应该是最优值) D.定义最优解16.下面问题( B )不能使用贪心法解决。

A.单源最短路径问题 B.N皇后问题C.最小花费生成树问题 D.背包问题17.使用二分搜索算法在n个有序元素表中搜索一个特定元素,在最好情况和最坏情况下搜索的时间复杂性分别为( A )。

P17A.O(1),O(logn) B.O(n),O(logn)C.O(1),O(nlogn) D.O(n),O(nlogn)18.优先队列式分支限界法选取扩展结点的原则是( C )。

P162A.先进先出 B.后进先出C.结点的优先级 D.随机19.下面不是分支界限法搜索方式的是( D )。

P161A.广度优先 B.最小耗费优先C.最大效益优先 D.深度优先20.分支限界法解最大团问题时,活结点表的组织形式是( B )。

A.最小堆 B.最大堆C.栈 D.数组21.下列关于计算机算法的描述不正确的是(C)。

P1A.算法是指解决问题的一种方法或一个过程B.算法是若干指令的有穷序列C. 算法必须要有输入和输出D.算法是编程的思想22.下列关于凸多边形最优三角剖分问题描述不正确的是( A )。

A.n+1个矩阵连乘的完全加括号和n个点的凸多边形的三角剖分对应B.在有n个顶点的凸多边形的三角剖分中,恰有n-3条弦C.该问题可以用动态规划法来求解D.在有n个顶点的凸多边形的三角剖分中,恰有n-2个三角形23.动态规划法求解问题的基本步骤不包括( C )。

P44A.递归地定义最优值B.分析最优解的性质,并刻画其结构特征C.根据计算最优值时得到的信息,构造最优解 (可以省去的) D.以自底向上的方式计算出最优值24.分治法所能解决的问题应具有的关键特征是( C )。

P16A .该问题的规模缩小到一定的程度就可以容易地解决B .该问题可以分解为若干个规模较小的相同问题C .利用该问题分解出的子问题的解可以合并为该问题的解D .该问题所分解出的各个子问题是相互独立的25. 下列关于回溯法的描述不正确的是( D )。

P114A .回溯法也称为试探法B .回溯法有“通用解题法”之称C .回溯法是一种能避免不必要搜索的穷举式搜索法D .用回溯法对解空间作深度优先搜索时只能用递归方法实现26. 常见的两种分支限界法为( D )。

P161A. 广度优先分支限界法与深度优先分支限界法;B. 队列式(FIFO )分支限界法与堆栈式分支限界法;C. 排列树法与子集树法;D. 队列式(FIFO )分支限界法与优先队列式分支限界法;二、填空题1. f(n)=3n 2+10的渐近性态f(n)= O( n 2 ),g(n)=10log3n 的渐近性态g(n)= O( n )。

2. 一个“好”的算法应具有正确性、 可读性 、 健壮性 和高效率和低存储量需求等特性。

3. 算法的时间复杂性函数表示为 C=F(N,I,A) ,分析算法复杂性的目的在于比较求解同意问题的两个不同算法的效率 的效率。

4. 构成递归式的两个基本要素是 递归的边界条件 和 递归的定义 。

5. 单源最短路径问题可用 分支限界法 和 贪心算法 求解。

6. 用分治法实现快速排序算法时,最好情况下的时间复杂性为 O(nlogn) ,最坏情况下的时间复杂性为 O(n^2) ,该算法所需的时间与 运行时间 和 划分 两方面因素有关。

P267. 0-1背包问题的解空间树为 完全二叉 树;n 后问题的解空间树为 排列 树;8. 常见的分支限界法有队列式(FIFO )分支限界法和优先队列式分支限界法。

9. 回溯法搜索解空间树时常用的两种剪枝函数为 约束函数 和 剪枝函数 。

10. 分支限界法解最大团问题时,活结点表的组织形式是 最大堆 ;分支限界法解单源最短路径问题时,活结点表的组织形式是 最小堆 。

三、算法填空题1. 递归求解Hanoi 塔问题/阶乘问题。

例1 :阶乘函数n! P12 阶乘的非递归方式定义: 试写出阶乖的递归式及算法。

递归式为: 边界条件 12)2()1(!⨯⨯⨯-⨯-⨯= n n n n 00)!1(1!>=⎩⎨⎧-=n n n n n递归方程递归算法:int factorial (int n){ if (n==0) return 1; 递归出口return n * factorial (n-1); 递归调用}例2:用递归技术求解Hanoi塔问题,Hanoi塔的递归算法。

P15其中Hanoi (int n, int a, int c, int b)表示将塔座A上的n个盘子移至塔座C,以塔座B为辅助。

Move(a,c)表示将塔座a上编号为n的圆盘移至塔座c上。

void hanoi (int n, int a, int c, int b){if (n > 0){hanoi(n-1, a, b, c);move(a,c);hanoi(n-1, b, c, a);}}2.用分治法求解快速排序问题。

快速排序算法 P25 、作业、课件第2章(2)42页-50页template<class Type>void QuickSort (Type a[], int p, int r){if (p<r) {int q=Partition(a,p,r);QuickSort (a,p,q-1);QuickSort (a,q+1,r);}}Partition函数的具体实现template<class Type>int Partition (Type a[], int p, int r){int i = p, j = r + 1;Type x=a[p];// 将< x的元素交换到左边区域// 将> x的元素交换到右边区域while (true) {while (a[++i] <x && i<r);while (a[- -j] >x);if (i >= j) break;Swap(a[i], a[j]);}a[p] = a[j];a[j] = x;return j;}3.用贪心算法求解最优装载问题。

最优装载问题 P95 课件第4章(2)第3-8页template<class Type>void Loading(int x[], Type w[], Type c, int n){int *t = new int [n+1];Sort(w, t, n);for (int i = 1; i <= n; i++) x[i] = 0;for (int j = 1; j <= n && w[t[j]] <= c; j++) {x[t[i]] = 1; c -= w[t[j]];}}4.用回溯法求解0-1背包/批处理作业调度 /最大团问题,要会画解空间树。

例1:用回溯法求解0-1背包P133课件第5章(2)第24-38页template<typename Typew,typename Typep>class Knap{private:Typep Bound(int i); //计算上界void Backtrack(int i);Typew c; //背包容量int n; //物品数Typew *w; //物品重量数组Typep *p; //物品价值数组Typew cw; //当前重量Typep cp; //当前价值Typep bestp; //当前最优价值};void Knap<Typew,Typep>::Backtrack(int i){ if(i>n) { bestp=cp; return; }if(cw+w[i]<=c) //进入左子树{ cw+=w[i];cp+=p[i];Backtrack(i+1);cw-=w[i];cp-=p[i]; }if(Bound(i+1)>bestp) //进入右子树Backtrack(i+1);}Typep Knap<Typew,Typep>::Bound(int i){Typew cleft=c-cw; //剩余的背包容量Typep b=cp; //b为当前价值//依次装入单位重量价值高的整个物品while(i<=n&&w[i]<=cleft){ cleft-=w[i]; b+=p[i]; i++; }if(i<=n) //装入物品的一部分b+=p[i]*cleft/w[i];return b; //返回上界}class Object //物品类{friend int Knapsack(int *,int *,int,int);public:int operator <(Object a) const{return (d>=a.d);}int ID; //物品编号float d; //单位重量价值};Typep Knapsack( Typep p[],Typew w[],Typew c,int n){ //为Typep Knapsack初始化Typew W=0; //总重量Typep P=0; //总价值Object* Q=new Object[n]; //创建物品数组,下标从0开始 for(int i=1;i<=n;i++) //初始物品数组数据{ Q[i-1].ID=i;Q[i-1].d=1.0*p[i]/w[i];P+=p[i]; W+=w[i];}if(W<=c) //能装入所有物品return P;if(W<=c) //能装入所有物品return P;QuickSort(Q,0,n-1); //依物品单位重量价值非增排序Knap<Typew,Typep> K;K.p=new Typep[n+1];K.w=new Typew[n+1];for(int i=1;i<=n;i++){ K.p[i]=p[Q[i-1].ID]; K.w[i]=w[Q[i-1].ID]; }K.cp=0; K.cw=0; K.c=c;K.n=n; K.bestp=0; K.Backtrack(1);delete[] Q; delete[] K.w;delete[] K.p; return K.bestp;}例2:批处理作业调度课件第5章(2)P2-5问题描述,课本P125-127解空间:排列树算法描述:class Flowshop{static int [][] m, // 各作业所需的处理时间[] x, // 当前作业调度[] bestx, // 当前最优作业调度[] f2, // 机器2完成处理时间f1, // 机器1完成处理时间f, // 完成时间和bestf, // 当前最优的完成时间和n; // 作业数static void Backtrack(int i){if (i > n){ for (int j = 1; j <= n; j++) bestx[j] = x[j]; bestf = f; } elsefor (int j = i; j <= n; j++) {f1+=m[x[j]][1];//第j个作业在第一台机器上所需时间f2[i]=((f2[i-1]>f1)?f2[i-1]:f1)+m[x[j]][2];f+=f2[i];if (f < bestf) //约束函数{ Swap(x[i], x[j]); Backtrack(i+1); Swap(x[i], x[j]); } f1 - =m[x[j]][1];f - =f2[i];}}例3:最大团问题,要会画解空间树。