2020年思科网络安全期末考试答案

网络与信息安全技术期末考试题库及答案

网络与信息安全技术A卷一、单项选择题(每小题2分,共20分)1.信息安全的基本属性是___。

A. 保密性B.完整性C. 可用性、可控性、可靠性D. A,B,C都是2.假设使用一种加密算法,它的加密方法很简单:将每一个字母加5,即a加密成f。

这种算法的密钥就是5,那么它属于___。

A. 对称加密技术B. 分组密码技术C. 公钥加密技术D. 单向函数密码技术3.密码学的目的是___。

A. 研究数据加密B. 研究数据解密C. 研究数据保密D. 研究信息安全4.A方有一对密钥(K A公开,K A秘密),B方有一对密钥(K B公开,K B秘密),A方向B方发送数字签名M,对信息M加密为:M’= K B公开(K A秘密(M))。

B方收到密文的解密方案是___。

A. K B公开(K A秘密(M’))B. K A公开(K A公开(M’))C. K A公开(K B秘密(M’))D. K B秘密(K A秘密(M’))5.数字签名要预先使用单向Hash函数进行处理的原因是___。

A. 多一道加密工序使密文更难破译B. 提高密文的计算速度C. 缩小签名密文的长度,加快数字签名和验证签名的运算速度D. 保证密文能正确还原成明文6.身份鉴别是安全服务中的重要一环,以下关于身份鉴别叙述不正确的是__。

A. 身份鉴别是授权控制的基础B. 身份鉴别一般不用提供双向的认证C. 目前一般采用基于对称密钥加密或公开密钥加密的方法D. 数字签名机制是实现身份鉴别的重要机制7.防火墙用于将Internet和内部网络隔离___。

A. 是防止Internet火灾的硬件设施B. 是网络安全和信息安全的软件和硬件设施C. 是保护线路不受破坏的软件和硬件设施D. 是起抗电磁干扰作用的硬件设施8.PKI支持的服务不包括___。

A. 非对称密钥技术及证书管理B. 目录服务C. 对称密钥的产生和分发D. 访问控制服务9.设哈希函数H有128个可能的输出(即输出长度为128位),如果H的k个随机输入中至少有两个产生相同输出的概率大于0.5,则k约等于__。

网络安全期末考试题库答案

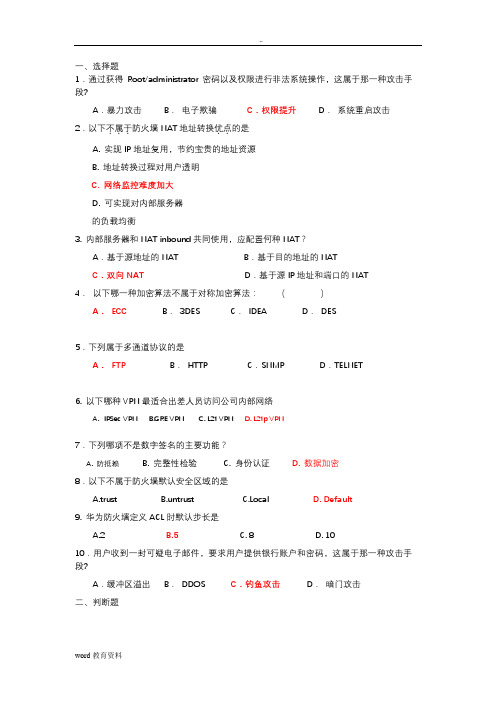

一、选择题1.通过获得Root/administrator密码以及权限进行非法系统操作,这属于那一种攻击手段?A.暴力攻击B.电子欺骗C.权限提升D.系统重启攻击2.以下不属于..的是...防火墙NAT地址转换优点A. 实现IP地址复用,节约宝贵的地址资源B. 地址转换过程对用户透明C. 网络监控难度加大D. 可实现对内部服务器的负载均衡3. 内部服务器和NAT inbound共同使用,应配置何种NAT?A.基于源地址的NAT B.基于目的地址的NATC.双向NAT D.基于源IP地址和端口的NAT4.以下哪一种加密算法不属于对称加密算法:()A.ECC B.3DES C.IDEA D.DES5.下列属于多通道协议的是A.FTP B.HTTP C.SNMP D.TELNET6. 以下哪种VPN最适合出差人员访问公司内部网络A.IPSec VPNB.GRE VPNC. L2f VPND. L2tp VPN7.下列哪项不是数字签名的主要功能?A. 防抵赖B. 完整性检验C. 身份认证D. 数据加密8.以下不属于防火墙默认安全区域的是A.trustB.untrustC.LocalD. Default9. 华为防火墙定义ACL时默认步长是A.2B.5C. 8D. 1010.用户收到一封可疑电子邮件,要求用户提供银行账户和密码,这属于那一种攻击手段?A.缓冲区溢出B.DDOS C.钓鱼攻击D.暗门攻击二、判断题1. 反子网掩码和子网掩码的格式相似,但取值含义不同:1表示对应的IP地址位需要比较,0表示对应IP地址为忽略比较。

(X)2.扩展访问控制列表是访问控制列表应用范围最广的一类,在华为防火墙ACL中,扩展访问控制列表范围为3000-3099。

(X)3. OSI七层模型中,传输层数据称为段(Segment),主要是用来建立主机端到端连接,包括TCP和UDP连接。

(√)4.在配置域间缺省包过滤规则时,zone1和zone2的顺序是随意的。

(完整版)Cisco期末考试选择题题库

第1小组成员出题集:1.一台主机已经正确布线并配置有唯一的主机名和有效的IP地址。

要使主机可以远程访问资源还应配置哪两个额外的组件?ACA.子网掩码B.MAC 地址C.默认网关D.环回IP 地址E.DHCP 服务器IP 地址2.支持可变长子网掩码的路由协议有?BCDA. RIP v1B. RIP v2C. OSPFD. IS-IS3.路由器中含有许多其他计算机中常见的硬件和软件组合,包括?CA.CPU ROM 操作系统硬盘B.主板硬盘显卡CPUC.CPU ROM 内存操作系统D.主板电源光驱CPU4.哪两项说法正确描述了路由器的组件?BCA. RAM 永久存储着在启动过程中使用的配置文件B.重新启动时闪存中的内容不会丢失C. NVRAM 存储着在启动过程中使用的IOS 的备份副本D. ROM 包含最新而且最完整的IOS 版本5.下列哪些是路由器的功能?AA. 分组交换广播域分段根据逻辑编址选择最佳路径B. 分组交换网段扩展广播域分段C. 根据物理编址选择最佳路径根据逻辑编址选择最佳路径网段扩展D. 分组交换网段扩展广播域分段6.以下哪一项正确描述了路由器启动时的顺序?AA.加载bootstrap、加载IOS、应用配置B.加载bootstrap、应用配置、加载IOSC.加载IOS、加载bootstrap、应用配置、检查硬件D.检查硬件、应用配置、加载bootstrap、加载IOS7.网络管理员需要通过路由器的FastEthernet 端口直接连接两台路由器。

应用哪种电缆?CA.直通电缆B.全反电缆C.交叉电缆D.串行电缆8.以下哪些路由表项要由网络管理员手动配置?AA.静态路由B.直接路由C.动态路由D.以上说法都不正确9.RIP协议是基于?AA.UDPB.TCPC.ICMPD.Raw IP10.以下协议属于路由协议的是 ?ABCGA.RIPB.IS-ISC.OSPFD.PPPE.IPF.IPXG.BGP11.静态路由的优点包括? CA. 管理简单B. 自动更新路由C. 提高网络安全性D. 节省带宽E. 收敛速度快12.以下哪些内容是路由信息中所不包含的?AA. 源地址B. 下一跳C. 目标网络D. 路由权值13.下列关于OSPF协议的说法正确的是?ABDA. OSPF支持基于接口的报文验证B. OSPF支持到同一目的地址的多条等值路由C. OSPF是一个基于链路状态算法的边界网关路由协议D. OSPF发现的路由可以根据不同的类型而有不同的优先级14.以下哪一项正确描述了路由器启动时的顺序?A(A)加载bootstrap、加载IOS、应用配置(B)加载bootstrap、应用配置、加载IOS(C)加载IOS、加载bootstrap、应用配置、检查硬件(D)检查硬件、应用配置、加载bootstrap、加载IOS15.输入以下命令的作用是什么?BR1(config)#line vty 0 4R1(config-line)#password check123R1(config-line)#loginA.确保在进入用户执行模式之前输入口令B.设置通过Telnet连接该路由器时使用的口令C.要求在保存配置前输入check123D.创建本地用户账户以便登陆路由器或交换机16.您需要配置图中所示的串行连接,必须在sydney路由器上发出以下哪条配置命令才能与Melboume站点建立连接?(选三项)ABDA.Sydeny(config-if)#ip address 201.100.53.2 255.255.255.0B.Sydeny(config-if)#no shutdownC.Sydeny(config-if)#ip address 201.100.53.1 255.255.255.224D.Sydeny(config-if)#clock rate 56000E.Sydeny(config-if)#ip gost Melboume 201.100.53.2答案:1-5:AC,BCD,C,B,A6-10:A,C,A,A,ABCG7-15:ACD,A,ABD,A,B16:ABD注释:第1,6,11道陈宝生出题;第2,7,12道许斌斌出题;第3,8,13道曹淑婷出题;第4,9,14道彭鹏出题;第5,10,15,16道陆志翔出题。

思科CCNA新版第3学期final-期末考试答案

思科CCNA新版第3学期final-期末考试答案1出于维护目的,已将路由器从网络中移除。

并已将新的 Cisco IOS 软件映 像成功下载到服务器并复制到路由器的闪存中。

应该在进行什么操作后再 将路由器放回网络中运行?备份新的映像。

将运行配置复制到 NVRAM 。

从闪存中删除之前版本的 Cisco IOS 软件。

重新启动路由器并检验新的映像是否成功启动。

答案 说明最高分值correctness of response Option 422请参见图示。

管理员尝试在路由器上配置 IPv6 的 EIGRP ,但收到如图所示 的错误消息。

配置 IPv6 的 EIGRP 之前,管理员必须发出什么命令?no shutdowneigrp router-id 100.100.100.100ipv6 unicast-routingipv6 eigrp 100ipv6 cef答案 说明 最高分值correctness of response Option 323IPv6 EIGRP 路由器使用哪个地址作为 hello 消息的来源?32 位路由器ID接口上配置的 IPv6 全局单播地址所有 EIGRP 路由器组播地址接口 IPv6 本地链路地址答案 说明 最高分值correctness of response Option 424下列关于 EIGRP 确认数据包的说法,哪两项是正确的?(请选择两项。

)发送该数据包是为了响应 hello 数据包。

该数据包用于发现接口上连接的邻居。

该数据包作为单播发送。

该数据包需要确认。

该数据包不可靠。

答案 说明 最高分值correctness of response Option 3 and Option 5 are correct.25何时发送 EIGRP 更新数据包?仅在必要时当获取的路由过期时每 5 秒通过组播发送每 30 秒通过广播发送答案 说明 最高分值correctness of response Option 126请参见图示。

(完整版)网络安全期末试卷及答案

(完整版)⽹络安全期末试卷及答案⼀、选择题(38分,每⼩题2分)1.以下关于对称加密的说法不正确的是()A、在对称加密中,只有⼀个密钥⽤来加密和解密信息B、在对称加密中,⽤到了⼆个密钥来加密和解密信息,分别是公共密钥和私⽤密钥C、对称加密是⼀个简单的过程,双⽅都必需完全相信对⽅,并持有这个密钥的备份D、对称加密的速度⾮常快,允许你加密⼤量的信息⽽只需要⼏秒钟2.被动攻击主要是监视公共媒体传输的信息,下列属于典型被动攻击的是( )A、解密通信数据B、会话拦截C、系统⼲涉D、修改数据3.针对窃听攻击采取的安全服务是( )A.鉴别服务B.数据机密性服务C.数据完整性服务D.抗抵赖服务4.以下属于对称加密算法的是A、DESB、MD5C、HASHD、RSA5.在保证密码安全中,我们应采取的措施中不正确的是A、不⽤⽣⽇做密码B、不要使⽤少于8位的密码C、密码不能以任何明⽂形式存在任何电⼦介质中D、⽤户可以不断地尝试密码输⼊,直到正确为⽌6.当你感觉到你的Win2000运⾏速度明显减慢,当你打开任务管理器后发现CPU的使⽤率达到了百分之百,你最有可能认为你受到了哪⼀种攻击。

A、特洛伊⽊马B、拒绝服务C、欺骗D、中间⼈攻击7.⼊侵检测的⽬的是( )A、实现内外⽹隔离与访问控制B、提供实时的检测及采取相应的防护⼿段,阻⽌⿊客的⼊侵C、记录⽤户使⽤计算机⽹络系统进⾏所有活动的过程D、预防、检测和消除病毒8.⽹络的可⽤性是指()。

A.⽹络通信能⼒的⼤⼩B.⽤户⽤于⽹络维修的时间C.⽹络的可靠性D.⽤户可利⽤⽹络时间的百分⽐9.802.11在MAC层采⽤了()协议。

A、CSMA/CDB、CSMA/CAC、DQDBD、令牌传递10.⼩李在使⽤Nmap对⽬标⽹络进⾏扫描时发现,某⼀个主机开放了25和110端⼝,此主机最有可能是什么?A、⽂件服务器B、邮件服务器C、WEB服务器D、DNS服务器11.你想发现到达⽬标⽹络需要经过哪些路由器,你应该使⽤什么命令?A、pingB、nslookupC、tracertD、ipconfig12.⽀持安全WEB服务的协议是()。

思科第4学期期末考试答案

1在讨论网络设计时,为什么根据大小划分网络非常有用?了解已连接设备的数量可以确定核心层上需要多少多层交换机。

了解已连接设备的数量可以确定多少个额外的层将添加到三层分层网络设计中。

如果已连接设备的数量已知,则可以在接入层上更好地实施高级冗余。

网络基础设施的复杂性取决于已连接设备的数量。

答案说明最高分值 correctness of response Option 422以建筑块的形式为大型公司设计网络的其中一个好处是什么?故障隔离增加网络访问时间安全控制宽松所需物理资源更少答案 说明 最高分值correctness of response Option 123员工、合作伙伴和客户依靠哪个网络模块维护的资源进行高效的创造、协作和信息交互?访问分布服务数据中心企业边缘答案 说明 最高分值correctness of response Option 324公司通过多个连接连接到一个 ISP 。

此类连接称为什么?单宿主多宿主双多宿主双宿主答案 说明 最高分值correctness of response Option 425哪种情形将使企业决定实施公司 WAN ?当员工分布在许多分支机构中时当网络需要跨越多栋建筑物时当员工人数超过 LAN 的容量时当企业决定保护其公司 LAN 时答案 说明 最高分值correctness of response Option 126 与电路交换网络相比,数据包交换网络的缺点是什么?成本更高带宽固定灵活性更低延迟更高答案 说明 最高分值correctness of response Option 427哪项陈述正确描述了密集波分复用 (DWDM) 的特征?它支持 SONET 标准,但不支持 SDH 标准。

它通过一对铜缆支持双向通信。

它可用于远程通信,比如 ISP 之间的连接。

它将传入的电信号分配到特定频率。

答案 说明 最高分值correctness of response Option 328帧中继适合哪两类 WAN 连接?(请选择两项。

Cisco企业网络、安全和自动化期末考试答案

Cisco企业⽹络、安全和⾃动化期末考试答案1 ⽤户接到⼀个电话,对⽅声称⾃⼰是 IT 服务代表,然后要求⽤户确认⽤户名和⼝令供审计之⽤。

这个电话代表了哪⼀种安全威胁?垃圾邮件匿名键盘记录社会⼯程DDoS2 如果⾮对称算法使⽤公钥加密数据,则使⽤什么来解密数据?私钥其他公钥DH数字证书3 在安全攻击中,僵⼫以哪种⽅式使⽤?它们探查⼀组机器的开放端⼝,以了解正在运⾏哪些服务。

它们是执⾏ DDoS 攻击的受感染的机器。

它们以特定的个⼈为⽬标以获取公司或个⼈信息。

它们是恶意形成的代码段,⽤于取代合法应⽤。

4 下列哪种类型的⿊客会被激发去抗议政治和社会问题?脚本⼩⼦激进⿊客漏洞经纪⼈⽹络犯罪分⼦5 通过实施 MD5 或 SHA 散列⽣成算法确保了哪种安全通信要求?保密性认证完整性不可否认性6 IPS 具有哪项功能?可阻⽌恶意数据包。

对时延没有影响。

主要侧重于识别可能发⽣的事件。

在离线模式下部署。

7请参见图⽰。

很多员⼯会在办公电脑上访问社交媒体,浪费了⼯作时间。

公司希望能够拒绝这种访问。

在这种情况下,最佳的ACL类型是什么,应⽤位置是哪⾥?在R1 G0/0和G0/1接⼝的⼊站⽅向上应⽤扩展ACL在R2连接互联⽹的WAN接⼝的⼊站⽅向上应⽤标准ACL在R1 G0/0接⼝的⼊站⽅向上应⽤标准ACL在R1 G0/0接⼝的出站⽅向上应⽤标准ACL8 以下哪个术语描述了这类⼈:他们是不道德的罪犯,他们破坏计算机或⽹络安全完全是为了个⼈利益,或者纯粹出于恶意?脚本⼩⼦漏洞经纪⼈激进⿊客⿊帽⿊客9请参见图⽰。

在标准 ACL 中,哪⼀命令将⽤于仅允许连接⾄ R2 G0/0 接⼝的⽹络上设备访问连接⾄ R1 的⽹络?access-list 1 permit 192.168.10.96 0.0.0.31access-list 1 permit 192.168.10.0 0.0.0.63access-list 1 permit 192.168.10.0 0.0.0.255access-list 1 permit 192.168.10.128 0.0.0.6310请参见图⽰。

思科-期末考试答案

关闭窗口考试系统 考试浏览器 - ENetwork Final Exam - CCNA Exploration: Network Fundamentals (版本 4.0)下面是考试的考试试题以及与题目关联的评分规则。

思科网络技术学院的内容是受到版权保护的,禁止一切未经授权的张贴,分发或共享本考试的内容. 1下列哪一个 OSI 层负责管理数据段?应用层表示层会话层传输层标题描述最高分值 1 correctness of response2 points for Option 40 points for any other option22请参见图示。

图中所示为客户端之间发送电子邮件的过程。

以下哪一列表正确地标识了图中各编号阶段使用的组件或协议?1.MUA2.MDA3.MTA4.SMTP5.MTA6.POP7.MDA8.MUA1.MUA2.POP3.MDA4.SMTP5.MTA6.MDA7.SMTP8.MUA1.MUA2.POP3.SMTP4.MDA5.MTA6.SMTP7.POP8.MUA1.MUA2.SMTP3.MTA4.SMTP5.MTA6.MDA7.POP8.MUA3第 4 层报头包含帮助数据传输的哪一类信息?服务端口号主机逻辑地址设备物理地址虚拟连接标识符4哪个 OSI 层提供面向连接的可靠数据通信服务?应用层表示层会话层传输层网络层5当 OSI 模型下层执行无连接协议时,通常使用什么来确认数据已收到并请求重传丢失的数据?IPUDP以太网无连接确认面向连接的上层协议或服务6下列哪三项是 CSMA/CD 的特征?(选择三项。

)设备会侦听介质,并且仅当无法检测到介质上存在其它信号时才会传输数据。

介质上的所有设备均可侦听所有通信。

设备根据配置的优先级来进行通信。

发生冲突后,引起冲突的设备会优先尝试传输数据。

发生冲突时,所有设备会在一段时间内停止传输数据,该段时间的长度随机决定。

CSMA/CD 使用令牌系统来避免冲突。

2020网络信息安全期末考试题库及答案

2017网络信息安全期末考试题库及答案1282 信息网络的物理安全要从环境安全和设备安全两个角度来考虑.A 正确B 错误1283 计算机场地可以选择在公共区域人流量比较大的地方。

A 正确B 错误1284 计算机场地可以选择在化工厂生产车间附近。

A 正确B 错误1285 计算机场地在正常情况下温度保持在18~28摄氏度。

A 正确B 错误1286 机房供电线路和动力、照明用电可以用同一线路。

A 正确B 错误1287 只要手干净就可以直接触摸或者擦拔电路组件,不必有进一步的措施。

A 正确B 错误1288 备用电路板或者元器件、图纸文件必须存放在防静电屏蔽袋内,使用时要远离静电敏感器件。

A 正确B 错误1289 屏蔽室是一个导电的金属材料制成的大型六面体,能够抑制和阻挡电磁波在空气中传播。

A 正确B 错误1290 屏蔽室的拼接、焊接工艺对电磁防护没有影响。

A 正确B 错误1291 由于传输的内容不同,电力线可以与网络线同槽铺设。

A 正确B 错误1292 接地线在穿越墙壁、楼板和地坪时应套钢管或其他非金属的保护套管,钢管应与接地线做电气连通。

地线做电气连通。

A 正确B 错误1293 新添设备时应该先给设备或者部件做上明显标记,最好是明显的无法除去的标记,以防更换和方便查找赃物。

A 正确B 错误1294 TEMPEST 技术,是指在设计和生产计算机设备时,就对可能产生电磁辐射的元器件、集成电路、连接线、显示器等采取防辐射措施,从而达到减少计算机信息泄露的最终目的。

A 正确B 错误1295 机房内的环境对粉尘含量没有要求。

A 正确B 错误1296 防电磁辐射的干扰技术,是指把干扰器发射出来的电磁波和计算机辐射出来的电磁波混合在一起,以掩盖原泄露信息的内容和特征等,使窃密者即使截获这一混合信号也无法提取其中的信息。

A 正确B 错误1297 有很高使用价值或很高机密程度的重要数据应采用加密等方法进行保护。

A 正确B 错误1298 纸介质资料废弃应用碎纸机粉碎或焚毁。

网络安全期末复习题及答案解析

网络安全期末复习题及答案解析IMB standardization office【IMB 5AB- IMBK 08- IMB 2C】网络安全期末复习题及答案一、选择题:1.计算机网络安全的目标不包括( A )A.可移植性B.保密性C.可控性D.可用性2.SNMP的中文含义为( B )A.公用管理信息协议B.简单网络管理协议C.分布式安全管理协议D.简单邮件传输协议3.端口扫描技术( D )A.只能作为攻击工具B.只能作为防御工具C.只能作为检查系统漏洞的工具D.既可以作为攻击工具,也可以作为防御工具4.在以下人为的恶意攻击行为中,属于主动攻击的是( A )A、身份假冒B、数据解密C、数据流分析D、非法访问5.黑客利用IP地址进行攻击的方法有:( A )A. IP欺骗B. 解密C. 窃取口令D. 发送病毒6.使网络服务器中充斥着大量要求回复的信息,消耗带宽,导致网络或系统停止正常服务,这属于什么攻击类型 ( A )A、拒绝服务B、文件共享C、BIND漏洞D、远程过程调用7.向有限的空间输入超长的字符串是哪一种攻击手段( A )A、缓冲区溢出B、网络监听C、拒绝服务D、IP欺骗8.用户收到了一封可疑的电子邮件,要求用户提供银行账户及密码,这是属于何种攻击手段( B )A、缓存溢出攻击B、钓鱼攻击C、暗门攻击D、DDOS 攻击9.Windows NT 和Windows 2000系统能设置为在几次无效登录后锁定帐号,这可以防止:( B )A、木马B、暴力攻击C、IP欺骗D、缓存溢出攻击10.当你感觉到你的Win2003运行速度明显减慢,当你打开任务管理器后发现CPU的使用率达到了百分之百,你最有可能认为你受到了哪一种攻击。

( B )A、特洛伊木马B、拒绝服务C、欺骗D、中间人攻击11.假如你向一台远程主机发送特定的数据包,却不想远程主机响应你的数据包。

这时你使用哪一种类型的进攻手段( B )A、缓冲区溢出B、地址欺骗C、拒绝服务D、暴力攻击12.小李在使用super scan对目标网络进行扫描时发现,某一个主机开放了25和110端口,此主机最有可能是什么( B )A、文件服务器B、邮件服务器C、WEB服务器D、DNS服务器13.你想发现到达目标网络需要经过哪些路由器,你应该使用什么命令( C )A、pingB、nslookupC、tracertD、ipconfig14.黑客要想控制某些用户,需要把木马程序安装到用户的机器中,实际上安装的是( B )A.木马的控制端程序B.木马的服务器端程序C.不用安装D.控制端、服务端程序都必需安装15.为了保证口令的安全,哪项做法是不正确的( C )A 用户口令长度不少于6个字符B 口令字符最好是数字、字母和其他字符的混合C 口令显示在显示屏上D 对用户口令进行加密16.以下说法正确的是( B )A.木马不像病毒那样有破坏性B.木马不像病毒那样能够自我复制C.木马不像病毒那样是独立运行的程序 D.木马与病毒都是独立运行的程序17.端口扫描的原理是向目标主机的________端口发送探测数据包,并记录目标主机的响应。

CISCO第二学期期末考试答案

C I S C O第二学期期末考试答案IMB standardization office【IMB 5AB- IMBK 08- IMB 2C】端口过滤和访问列表通过什么方式来增强网络安全防止特定类型的通信到达特定网络主机。

/遭受各类拒绝服务攻击时提醒网络管理员。

防止病毒、蠕虫和特洛伊木马感染主机计算机和服务器。

可对机密数据通信进行加密和身份认证。

某黑客尝试获取存储在公司网络内部某台服务器上的机密信息。

网络安全解决方案检测完整的数据包,确定这是一个威胁,所以阻止该数据包进入内部网络。

这一过程中哪项安全措施保护了网络 IDS IPS /基于主机的防火墙Anti-X 软件在图中所示的其中一台路由器上执行 show ip route 命令,显示下列输出:1此命令是从哪一台路由器执行的 A B C /D请参见图示。

网络管理员使用以下命令在 RTB 上配置了一条默认路由:RTB(config)# ip route 0.0.010.1.1哪种路由协议可实现不同自治系统之间的路由信息交换 OSPF EIGRP RIP BGP /下列关于 FTP 协议被动数据连接的说法中哪一项正确服务器发起数据传输连接。

服务器将其 IP 地址和一个随机端口号通过控制流转发给 FTP 客户端。

/防火墙不会允许与网络内的主机进行被动数据连接。

客户端将数据转发至服务器的端口 21。

下列关于反向查找 DNS 区域的说法中哪一项正确常用于用户浏览 Internet 时。

是正向查找区域的备份。

动态更新资源记录。

将 IP 地址解析为完全限定的域名。

/下列关于 DNS 层级的说法中哪两项正确(选择两项。

)根服务器维护 Internet 上所有服务器的记录。

DNS 依靠分布于不同层级的服务器维护记录。

/所有 DNS 服务器均负责管理整个 DNS 结构的“域名-IP”映射。

域名解析过程从位于 DNS 顶层的服务器开始。

根服务器负责维护有关如何到达顶层域名服务器的记录。

思科网络第三学期期末试题及答案

1 窗体顶端请参见图示。

下列哪三种说法描述了Host1 和Host2 无法通信的原因?(选择三项。

)交换机端口处于不同的VLAN 中。

交换机的IP 地址在错误的子网中。

主机被配置在不同的逻辑网络中。

需要路由器在Host1 与Host2 之间转发流量。

每个VLAN 中的VLAN 端口必须连续分配。

主机的默认网关地址必须处于同一个逻辑网络中。

2 窗体顶端请参见图示。

主机PC_A 和主机PC_B 同时发送流量,来自这两台发送站的帧发生了冲突。

最后收到冲突台设备?集线器HB1交换机SW1路由器R1交换机SW2路由器R2交换机SW43 窗体顶端请参见图示。

在生成树协议中,“学习”表示什么意思?交换机正在发送并接收数据帧。

交换机并未接收BPDU,但正在发送并接收数据。

交换机正在通过转发收到的BPDU 参与选举过程。

交换机正在接收BPDU 并填充MAC 地址表,但并未发送数据。

4 窗体顶端请参见图示。

RTB 被配置为进行传统的VLAN 间路由。

RTB 可以ping 通计算机 A 但无法ping 通计算障的原因可能是什么?Fa0/11 端口处于错误的VLAN 中。

RTB 上没有有效的路由协议。

计算机B 的IP 地址在错误的逻辑网络中。

路由器的Fa0/1 接口上配置了错误的中继封装类型。

窗体底端5 窗体顶端请参见图示。

网络管理员已将网络划分为两个VLAN,R1 和S1 的配置如图所示。

但是,PC1 无法访问P 可能出在哪里?R1 上未配置路由协议。

S1 的Fa0/1 端口不是中继端口。

S1 上未设置默认网关地址。

S1 和R1 之间只配置了一条物理链路用于VLAN 间路由。

6 窗体顶端单臂路由器VLAN 间路由有哪三项特征?(选择三项。

)需要使用VTP需要使用子接口减少广播域的数量使用过多VLAN 时会影响性能需要在路由器和至少一台交换机之间采用接入链路比用于VLAN 间路由的其它方法更加经济规定至少要在路由器和交换机之间使用两个交换机端口7 窗体顶端请参见图示。

思科期末考试答案

关闭窗口考试系统考试浏览器 - ENetwork Final Exam - CCNA Exploration: Network Fundamentals (版本 4、0)下面就是考试得考试试题以及与题目关联得评分规则。

思科网络技术学院得内容就是受到版权保护得,禁止一切未经授权得张贴,分发或共享本考试得内容、 1 下列哪一个 OSI 层负责管理数据段?应用层表示层会话层传输层标题描述最1correctness of response2 points for Option 4 0 points for any other option2请参见图示。

图中所示为客户端之间发送电子邮件得过程。

以下哪一列表正确地标识了图中各编号阶段使用得组件或协议?1、MUA2、MDA3、MTA4、SMTP5、MTA6、POP7、MDA8、MUA1、MUA2、POP3、MDA4、SMTP5、MTA6、MDA7、SMTP8、MUA1、MUA2、POP3、SMTP4、MDA5、MTA6、SMTP7、POP8、MUA1、MUA2、SMTP3、MTA4、SMTP5、MTA6、MDA7、POP8、MUA3第 4 层报头包含帮助数据传输得哪一类信息?服务端口号主机逻辑地址设备物理地址虚拟连接标识符4哪个 OSI 层提供面向连接得可靠数据通信服务?应用层表示层会话层传输层网络层5当 OSI 模型下层执行无连接协议时,通常使用什么来确认数据已收到并请求重传丢失得数据?IPUDP以太网无连接确认面向连接得上层协议或服务6下列哪三项就是 CSMA/CD 得特征?(选择三项。

)设备会侦听介质,并且仅当无法检测到介质上存在其它信号时才会传输数据。

介质上得所有设备均可侦听所有通信。

设备根据配置得优先级来进行通信。

发生冲突后,引起冲突得设备会优先尝试传输数据。

发生冲突时,所有设备会在一段时间内停止传输数据,该段时间得长度随机决定。

CSMA/CD 使用令牌系统来避免冲突。

2020年思科网络安全期末考试答案

1.4.1网络战概述

在描述恶意软件时,病毒与蠕虫之间的区别是什么?

正确您的

响应响应

.病毒主要获取对设备的特权访问,而蠕虫则不会。

病毒可用于未经用户同意即投放广告,而蠕虫则不能。

1.2.1组织数据简介

4

正确您的

响应响应

.完整性

可扩展性

J:可用性

机密性

可用性确保网络服务在所有条件下均可访问且运行良好。通过对主Web服务器的流量进行负载均衡,

当访问量巨大时,可以保证系统得到良好管理并享受良好服务。

此试题参考以下领域的内容:

IntrodUCtion to CyberSeCUrity

-间谍软件(从目标系统收集信息)

-广告软件(在获得或未获得同意的情况下提供广告)

-僵尸程序(等待黑客的命令)

-勒索软件(封锁计算机系统或冻结数据,直到收到赎金)

此试题参考以下领域的内容:

IntrOdUCtiOn to CyberSeCUrity

2.1.2安全漏洞的类型

什么类型的攻击使用僵尸?

正确

您的

此试题参考以下领域的内容:

IntrOdUCtiOn to CyberSeCUrity

1.3.2网络安全中的法律和道德问题

6

正确您的

响应响应

保护基于云的数据中心

获得较对手而言的优势

开发高级网络设备

模拟国家间可能发生的战争情景

网络战是互联网上的对抗,涉及向其他国家/地区的网络和计算机系统渗透的活动。网络战的主要目的

此试题参考以下领域的内容:

IntrOdUCtiOn to CyberSeCUrity

CCNA期末考试答案(网络安全技术练习题)

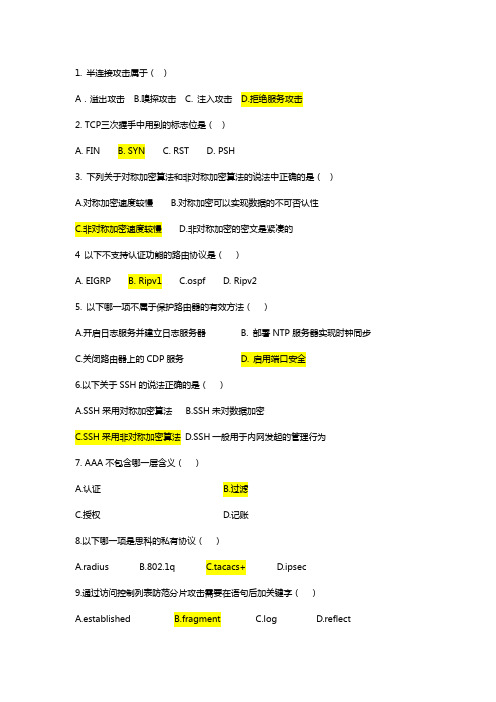

1. 半连接攻击属于()A.溢出攻击 B.嗅探攻击 C. 注入攻击 D.拒绝服务攻击2. TCP三次握手中用到的标志位是()A. FINB. SYNC. RSTD. PSH3. 下列关于对称加密算法和非对称加密算法的说法中正确的是()A.对称加密速度较慢B.对称加密可以实现数据的不可否认性C.非对称加密速度较慢D.非对称加密的密文是紧凑的4 以下不支持认证功能的路由协议是()A. EIGRPB. Ripv1C.ospfD. Ripv25. 以下哪一项不属于保护路由器的有效方法()A.开启日志服务并建立日志服务器B. 部署NTP服务器实现时钟同步C.关闭路由器上的CDP服务D. 启用端口安全6.以下关于SSH的说法正确的是()A.SSH采用对称加密算法B.SSH未对数据加密C.SSH采用非对称加密算法D.SSH一般用于内网发起的管理行为7. AAA不包含哪一层含义()A.认证B.过滤C.授权D.记账8.以下哪一项是思科的私有协议()A.radiusB.802.1qC.tacacs+D.ipsec9.通过访问控制列表防范分片攻击需要在语句后加关键字()A.establishedB.fragmentC.logD.reflect10.以下哪一项是基于异常的IDS监测模式的缺点()A.不能抵御新型攻击B.特征库更新速度制约使用效果C.不会错报D.容易错报漏报11. 以下关于IDS与IPS说法正确的是( )A. IDS一般部署在网络出口主干链路上B.IDS能够阻断发现的攻击行为C. IPS一般根据特征库来检测攻击行为D.IPS不能阻断发现的攻击行为12. 以下不能起到防火墙作用的技术是()A.IDSB.ACLC.NATD.代理服务器13.以下关于MD5的说法正确的是( )A.md5是一种加密算法B.md5用于保障数据的机密性C.md5是可逆的D.md5用于保障数据的完整性14. 为恢复路由器登录密码,需把寄存器值改为()。

- 1、下载文档前请自行甄别文档内容的完整性,平台不提供额外的编辑、内容补充、找答案等附加服务。

- 2、"仅部分预览"的文档,不可在线预览部分如存在完整性等问题,可反馈申请退款(可完整预览的文档不适用该条件!)。

- 3、如文档侵犯您的权益,请联系客服反馈,我们会尽快为您处理(人工客服工作时间:9:00-18:30)。

它是一种面向最终用户的综合安全应用的名称,该应用用于保护工作站免遭攻击。

它不断努力保护连接互联网的系统以及与这些系统相关的数据免遭未经授权的使用或免遭损害。

2

正确您的

响应响应

数据随时可用。

数据在传输过程中保持不变。对数据的访问需经过身份验证。

数据不被未经பைடு நூலகம்权的实体更改。

数据在传输过程中和存储在磁盘上时经过加密。

3

正确您的

响应响应

完整性可扩展性可用性

机密性

4

正确您的

响应响应

完整性可扩展性

可用性机密性

5

某个员工作为公司代表在公司知情的情况下做某事,并且此行动被认为是非法的。该公司将对此行动负法律责任。

正确您的

响应响应

正确错误

6

正确您的

响应响应

保护基于云的数据中心 获得较对手而言的优势

开发高级网络设备

模拟国家间可能发生的战争情景

在描述恶意软件时,病毒与蠕虫之间的区别是什么?

正确您的

响应响应

病毒主要获取对设备的特权访问,而蠕虫则不会。

病毒可用于未经用户同意即投放广告,而蠕虫则不能。

病毒通过附加到另一个文件进行自我复制,而蠕虫则可以独立地进行自我复制。

病毒可用于发起DoS攻击(而不是DDoS),但蠕虫可用于发起DoS和DDoS攻击。

考试结果/试题反馈报告

Introduction to Cybersecurity (版本2) -网络安全课后评估*

以下是针对您未获得满分的试题给出的反馈。某些交互式试题可能不显示您的答案。

分项分数:

1

正确您的

响应响应

它是一种安全策略开发框架。

它是基于标准的模型,用于开发防火墙技术以对抗网络犯罪分子。