《密码编码学与网络安全》复习题答案

密码编码学与网络安全(第五版)英文答案

Nonrepudiation: Provides protection against denial by one of the entities involved in a communication of having participated in all or part of the communication.Availability service: The property of a system or a system resource being accessible and usable upon demand by an authorized system entity, according to performancespecifications for the system (i.e., a system is available if it provides services according to the system design whenever users request them).1.5 See Table 1.3.C HAPTER 2C LASSICAL E NCRYPTION T ECHNIQUESR2.1 Plaintext, encryption algorithm, secret key, ciphertext, decryption algorithm.2.2 Permutation and substitution.2.3 One key for symmetric ciphers, two keys for asymmetric ciphers.2.4 A stream cipher is one that encrypts a digital data stream one bit or one byte at atime. A block cipher is one in which a block of plaintext is treated as a whole and used to produce a ciphertext block of equal length.2.5 Cryptanalysis and brute force.2.6 Ciphertext only. One possible attack under these circumstances is the brute-forceapproach of trying all possible keys. If the key space is very large, this becomesimpractical. Thus, the opponent must rely on an analysis of the ciphertext itself, generally applying various statistical tests to it. Known plaintext. The analyst may be able to capture one or more plaintext messages as well as their encryptions.With this knowledge, the analyst may be able to deduce the key on the basis of the way in which the known plaintext is transformed. Chosen plaintext. If the analyst is able to choose the messages to encrypt, the analyst may deliberately pickpatterns that can be expected to reveal the structure of the key.2.7 An encryption scheme is unconditionally secure if the ciphertext generated by thescheme does not contain enough information to determine uniquely thecorresponding plaintext, no matter how much ciphertext is available. Anencryption scheme is said to be computationally secure if: (1) the cost of breaking the cipher exceeds the value of the encrypted information, and (2) the timerequired to break the cipher exceeds the useful lifetime of the information.2.8 The Caesar cipher involves replacing each letter of the alphabet with the letterstanding k places further down the alphabet, for k in the range 1 through 25.2.9 A monoalphabetic substitution cipher maps a plaintext alphabet to a ciphertextalphabet, so that each letter of the plaintext alphabet maps to a single unique letter of the ciphertext alphabet.2.10 The Playfair algorithm is based on the use of a 5 5 matrix of letters constructedusing a keyword. Plaintext is encrypted two letters at a time using this matrix.2.11 A polyalphabetic substitution cipher uses a separate monoalphabetic substitutioncipher for each successive letter of plaintext, depending on a key.2.12 1. There is the practical problem of making large quantities of random keys. Anyheavily used system might require millions of random characters on a regularbasis. Supplying truly random characters in this volume is a significant task.2. Even more daunting is the problem of key distribution and protection. For everymessage to be sent, a key of equal length is needed by both sender and receiver.Thus, a mammoth key distribution problem exists.2.13 A transposition cipher involves a permutation of the plaintext letters.2.14 Steganography involves concealing the existence of a message.2.1 a. No. A change in the value of b shifts the relationship between plaintext lettersand ciphertext letters to the left or right uniformly, so that if the mapping isone-to-one it remains one-to-one.不,在b值变化之间的关系和明文字母转换密文字母到左或右一致,所以,如果映射是一对一的它仍然是一对一的。

密码编码学与网络安全-原理与实践 课后答案

《密码编码学与网络安全》复习题-朱铁英2006-4-16

《密码编码学与网络安全》复习题-朱铁英2006-4-16 《计算机安全与密码学》复习题1( 信息安全(计算机安全)目标是什么,答:机密性(confidentiality):防止未经授权的信息泄漏完整性(integrity):防止未经授权的信息篡改可用性(avialbility):防止未经授权的信息和资源截留抗抵赖性、不可否认性、问责性、可说明性、可审查性(accountability): 真实性(authenticity):验证用户身份2( 理解计算安全性(即one-time pad的理论安全性)使用与消息一样长且无重复的随机密钥来加密信息,即对每个明文每次采用不同的代换表不可攻破,因为任何明文和任何密文间的映射都是随机的,密钥只使用一次3( 列出并简要定义基于攻击者所知道信息的密码分析攻击类型。

(1)、唯密文分析(攻击),密码分析者取得一个或多个用同一密钥加密的密文;(2)、已知明文分析(攻击),除要破译的密文外,密码分析者还取得一些用同一密钥加密的密文对;(3)、选择明文分析(攻击),密码分析者可取得他所选择的任何明文所对应的密文(不包括他要恢复的明文),这些密文对和要破译的密文是用同一密钥加密的;(4)、选择密文分析(攻击),密码分析者可取得他所选择的任何密文所对应的明文(要破译的密文除外),这些密文和明文和要破译的密文是用同一解密密钥解密的,它主要应用于公钥密码体制。

4( 传统密码算法的两种基本运算是什么,代换和置换前者是将明文中的每个元素映射成另外一个元素;后者是将明文中的元素重新排列。

5( 流密码和分组密码区别是什么,各有什么优缺点,分组密码每次处理一个输入分组,对应输出一个分组;流密码是连续地处理输入元素,每次输出一个元素流密码Stream: 每次加密数据流的一位或者一个字节。

连续处理输入分组,一次输出一个元素,速度较快6( 已知密文ILPQPUN使用的是移位密码,试解密(提示:明文为有意义的英文)。

密码编码学与网络安全答案

密码编码学与网络安全答案1. 密码编码学的基本概念及作用密码编码学是一门研究如何加密和解密信息的学科。

其主要目的是确保通信的机密性和完整性,以保护敏感信息免受未经授权的访问和篡改。

2. 传统密码编码技术传统密码编码技术包括凯撒密码、培根密码、维吉尼亚密码等。

这些方法通过改变字符的顺序、替换字符或替换字符的位置来隐藏信息。

3. 对称密码与非对称密码对称密码使用相同的密钥来加密和解密信息,速度快但安全性较低。

非对称密码使用公钥和私钥来加密和解密信息,安全性高但速度较慢。

4. 散列函数及其应用散列函数将输入数据转换为固定长度的哈希值,唯一性高且不可逆。

散列函数常用于验证数据的完整性和一致性。

5. 数字签名的原理与应用数字签名是在信息上加上签名以证明其不可抵赖性和完整性的技术。

它使用私钥来加密信息,公钥用于解密验证,以确保信息未被篡改。

6. SSL/TLS协议与网络安全SSL/TLS是一种用于保护网络通信的安全协议。

它使用非对称密码和对称密码相结合的方法,确保数据传输安全并验证服务器的身份。

7. 零知识证明与加密算法零知识证明是一种证明知识而不泄露具体内容的协议。

它使用加密算法和数学定理来验证某方的声明是否正确,而不需要提供实际证据。

8. 隐私保护与数据加密隐私保护是网络安全的重要方面之一。

数据加密技术可以对敏感数据进行保护,确保只有授权的人可以访问和使用这些数据。

9. 数据备份与恢复策略数据备份是网络安全的重要措施之一。

通过定期备份数据,可以在数据丢失或损坏时恢复数据,并确保业务连续性。

10. 网络安全威胁与应对措施网络安全威胁包括网络攻击、恶意软件、社交工程等。

应对措施包括使用防火墙、安全软件、加强员工培训等来保护网络安全。

密码编码学与网络安全-原理与实践 课后答案

欢迎来到数缘社区。本社区是一个高等数学及密码学的技术性论坛,由山东大学数学院研究 生创办。在这里您可以尽情的遨游数学的海洋。作为站长,我诚挚的邀请您加入,希望大家能一 起支持发展我们的论坛,充实每个版块。把您宝贵的资料与大家一起分享!

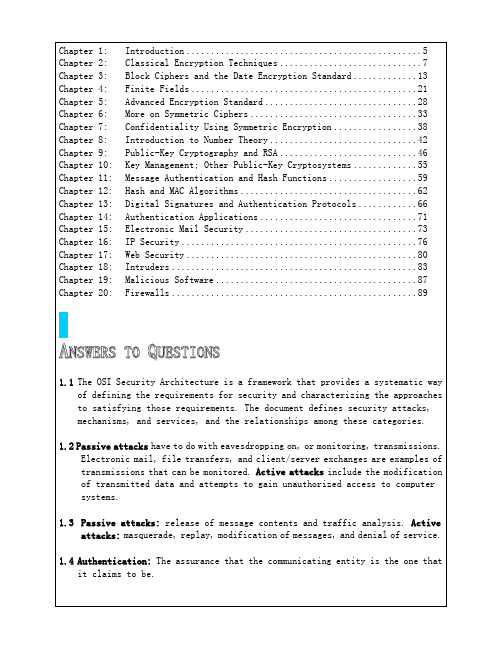

Third Edition WILLIAM STALLINGS

Copyright 2002: William Stallings -1-

TABLE OF CONTENTS

Chapter 2: Chaphapter 6: Chapter 7: Chapter 8: Chapter 9: Chapter 10: Chapter 11: Chapter 12: Chapter 13: Chapter 14: Chapter 15: Chapter 16: Chapter 17: Chapter 18: Chapter 19: Chapter 20:

time. A block cipher is one in which a block of plaintext is treated as a whole and used to produce a ciphertext block of equal length. 2.5 Cryptanalysis and brute force. 2.6 Ciphertext only. One possible attack under these circumstances is the brute-force approach of trying all possible keys. If the key space is very large, this becomes impractical. Thus, the opponent must rely on an analysis of the ciphertext itself, generally applying various statistical tests to it. Known plaintext. The analyst may be able to capture one or more plaintext messages as well as their encryptions. With this knowledge, the analyst may be able to deduce the key on the basis of the way in which the known plaintext is transformed. Chosen plaintext. If the analyst is able to choose the messages to encrypt, the analyst may deliberately pick patterns that can be expected to reveal the structure of the key. 2.7 An encryption scheme is unconditionally secure if the ciphertext generated by the scheme does not contain enough information to determine uniquely the corresponding plaintext, no matter how much ciphertext is available. An encryption scheme is said to be computationally secure if: (1) the cost of breaking the cipher exceeds the value of the encrypted information, and (2) the time required to break the cipher exceeds the useful lifetime of the information. 2.8 The Caesar cipher involves replacing each letter of the alphabet with the letter standing k places further down the alphabet, for k in the range 1 through 25. 2.9 A monoalphabetic substitution cipher maps a plaintext alphabet to a ciphertext alphabet, so that each letter of the plaintext alphabet maps to a single unique letter of the ciphertext alphabet. 2.10 The Playfair algorithm is based on the use of a 5 ¥ 5 matrix of letters constructed using a keyword. Plaintext is encrypted two letters at a time using this matrix. 2.11 A polyalphabetic substitution cipher uses a separate monoalphabetic substitution cipher for each successive letter of plaintext, depending on a key.

(完整版)密码编码学与网络安全第四版第二章答案翻译

第二章2.1什么是对称密码的本质成分?Plaintext, encryption algorithm, secret key, ciphertext, decryption algorithm.明文加密算法密钥密文解密算法2.2 密码算法中两个基本函数式什么?Permutation and substitution.代换和置换P202.3用密码进行通信的两个人需要多少密钥?对称密码只需要一把,非对称密码要两把P202.4 分组密码和流密码的区别是什么?A stream cipher is one that encrypts a digital data stream one bit or one byte at a time. A block cipher is one in which a block of plaintext is treated as a whole and used to produce a ciphertext block of equal length.分组密码每次输入的一组元素,相应地输出一组元素。

流密码则是连续地处理输入元素,每次输出一个元素。

P202.5攻击密码的两种一般方法是什么?Cryptanalysis and brute force.密码分析和暴力破解2.6列出并简要定力基于攻击者所知道信息的密码分析攻击类型。

Ciphertext only. One possible attack under these circumstances is the brute-force approach of trying all possible keys. If the key space is very large, this becomes impractical. Thus, the opponent must rely on an analysis of the ciphertext itself, generally applying various statistical tests to it.Known plaintext.The analyst may be able to capture one or more plaintext messages as well as their encryptions. With this knowledge, the analyst may be able to deduce the key on the basis of the way in which the known plaintext is transformed.Chosen plaintext. If the analyst is able to choose the messages to encrypt, the analyst may deliberately pick patterns that can be expected to reveal the structure of the key.惟密文已知明文选择明文2.7无条件安全密码和计算上安全密码的区别是什么?An encryption scheme is unconditionally secure if the ciphertext generated by the scheme does not contain enough information to determine uniquely the corresponding plaintext, no matter how much ciphertext is available. An encryption scheme is said to be computationally secure if: (1) the cost of breaking the cipher exceeds the value of the encrypted information, and (2) the time required to break the cipher exceeds the useful lifetime of the information.书本P212.8简要定义Caesar密码The Caesar cipher involves replacing each letter of the alphabet with the letter standing k places further down the alphabet, for k in the range 1 through 25.书本P222.9简要定义单表代换密码A monoalphabetic substitution cipher maps a plaintext alphabet to a ciphertext alphabet, so that each letter of the plaintext alphabet maps to a single unique letter of the ciphertext alphabet.书本P232.10简要定义Playfair密码The Playfair algorithm is based on the use of a 5 5 matrix of letters constructed using a keyword. Plaintext is encrypted two letters at a time using this matrix.书本P262.11单表代换密码和夺标代换密码的区别是什么?A polyalphabetic substitution cipher uses a separate monoalphabetic substitution cipher for each successive letter of plaintext, depending on a key.书本P302.12一次一密的两个问题是什么?1. There is the practical problem of making large quantities of random keys. Any heavily usedsystem might require millions of random characters on a regular basis. Supplying truly random characters in this volume is a significant task.2. Even more daunting is the problem of key distribution and protection. For every message to be sent, a key of equal length is needed by both sender and receiver. Thus, a mammoth key distribution problem exists.书本P332.13什么是置换密码?A transposition cipher involves a permutation of the plaintext letters. 书本P332.14什么是隐写术?Steganography involves concealing the existence of a message.书本P362.7.3习题 2.1a.对b 的取值是否有限制?解释原因。

密码编码学与网络安全第七版习题8.2

密码编码学与⽹络安全第七版习题8.2这道题是密码学的作业,开始不会写,答案只有结果⽽没有过程,后来查了⼀些资料才算是搞明⽩了。

题⽬如下:(a) 下述的伪随机数发⽣器可获得的最⼤周期是多少?X n+1=(aX n)mod24(b) 这时 a 为多少?(c) 对种⼦有什么要求?解答如下:(a)⾸先引⼊这样⼀个结论:对任意的奇数a与正整数n,有:a2n≡1(mod2n+2)。

⽤归纳法证明这个结论:1. 当n=1时,存在整数b,c,使得a2n=(2b+1)2=4b(b+1)+1=23c+1≡1(mod23)2. 假设当n=k时,命题成⽴,即a2k≡1(mod2k+2)则存在整数c,使得a2k=2k+2c+1当n=k+1时,存在整数k,b,使得a2k+1=(2k+2c+1)2=22k+4c2+2·2k+2c+1=2k+3c(2k+1c+1)+1≡1(mod2k+3)即当n=k+1时,命题成⽴。

由1,2可得,该命题成⽴。

若a与24不互素,即a为偶数,令a=2k,则a4=16k4≡0(mod24)从⽽0=X n+4≡a4X n(mod24)产⽣的第四个数之后全为0,所以a与24互素。

⼜因为a2n≡1(mod2n+2)所以a24−2=a4≡1(mod24)从⽽a4X n≡X n(mod24)即X n+4=X n所以最⼤周期为4。

(b)由(a)可知,a为奇数。

经计算,a=7,9,15时,周期为2。

a=3,5,11,13时,周期为4。

(c)种⼦必须为奇数,否则周期会不⼤于2。

Processing math: 100%。

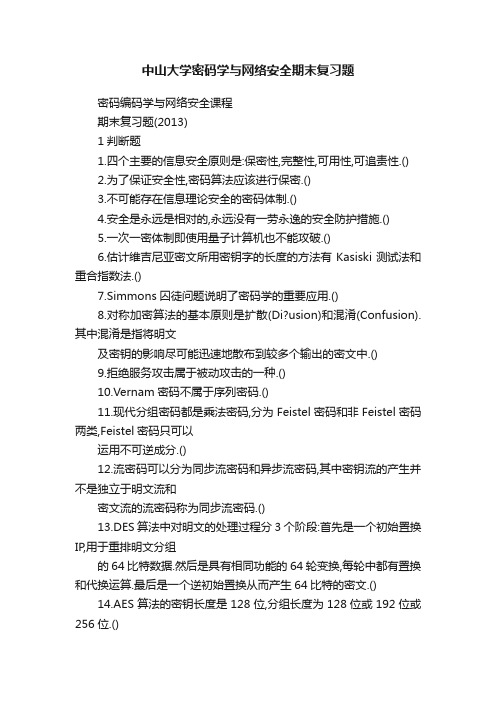

中山大学密码学与网络安全期末复习题

中山大学密码学与网络安全期末复习题密码编码学与网络安全课程期末复习题(2013)1判断题1.四个主要的信息安全原则是:保密性,完整性,可用性,可追责性.()2.为了保证安全性,密码算法应该进行保密.()3.不可能存在信息理论安全的密码体制.()4.安全是永远是相对的,永远没有一劳永逸的安全防护措施.()5.一次一密体制即使用量子计算机也不能攻破.()6.估计维吉尼亚密文所用密钥字的长度的方法有Kasiski测试法和重合指数法.()7.Simmons囚徒问题说明了密码学的重要应用.()8.对称加密算法的基本原则是扩散(Di?usion)和混淆(Confusion).其中混淆是指将明文及密钥的影响尽可能迅速地散布到较多个输出的密文中.()9.拒绝服务攻击属于被动攻击的一种.()10.Vernam密码不属于序列密码.()11.现代分组密码都是乘法密码,分为Feistel密码和非Feistel密码两类,Feistel密码只可以运用不可逆成分.()12.流密码可以分为同步流密码和异步流密码,其中密钥流的产生并不是独立于明文流和密文流的流密码称为同步流密码.()13.DES算法中对明文的处理过程分3个阶段:首先是一个初始置换IP,用于重排明文分组的64比特数据.然后是具有相同功能的64轮变换,每轮中都有置换和代换运算.最后是一个逆初始置换从而产生64比特的密文.()14.AES算法的密钥长度是128位,分组长度为128位或192位或256位.()15.AES算法的分组长度可以是192比特.()16.AES算法不存在弱密钥和半弱密钥,能有效抵御目前已知的攻击.()期末复习题(2013)第2页(共22页)17.Di?e-Hellman算法的安全性基于离散对数计算的困难性,可以实现密钥交换.()18.常见的公钥密码算法有RSA算法,Di?e-Hellman算法和ElGamal算法.()19.ElGamal加密算法的安全性基于有限域上的离散对数难题.()20.流密码中如果第i个密钥比特与前i?1个明文有关则称为同步流密码.()21.公开密钥密码体制比对称密钥密码体制更为安全.()22.Tripe DES算法的加密过程就是用同一个密钥对待加密的数据执行3次DES算法的加密操作.()23.MD5是一个典型的Hash算法,输出的摘要值的长度可以是128位或者160位.()24.欧拉函数φ(300)=120.()25.Di?e-Hellman密钥交换协议的安全性是基于离散对数问题.()26.PGP协议缺省的压缩算法是ZIP,压缩后的数据由于冗余信息很少,更容易抵御密码分析类型的攻击.()27.我的数字证书是不能在网络上公开的,否则其他人可能假冒我的身份或伪造我的数字签名.() 28.在SSL握手协议的过程中,需要服务器发送自己的数字证书.()期末复习题(2013)第3页(共22页)2填空题1.信息安全中所面临的威胁攻击是多种多样的,一般将这些攻击分为两大类,记和被动攻击.其中被动攻击又分为和.2.主动攻击的特征是,被动攻击的特点是.3.密码学是研究通信安全保密的科学,它包含两个相对独立的分支,即学和学.4.一个保密系统一般是明文,密文,,,五部分组成的.5.密码学的发展过程中,两次质的飞跃分别是指1949年Shannon 发表的和1976年由和两人提出的思想.6.密码系统的分类有很多种,根据加密和解密所使用的密钥是否相同,密码系统可分为和.根据明文的处理方式,密码系统可分为和.7.完善保密性是指.8.Shannon证明了密码体制是绝对安全的.9.破译密码系统的方法有和.10.选择明文攻击是指.11.对称密码体制又称为密码体制,它包括密码和密码.12.古典密码是基于的密码,两类古典密码是密码和密码.13.代换是传统密码体制中最基本的处理技巧,按照一个明文字母是否总是被一个固定的字母代替进行划分,代换密码主要分为两类和.14.Hill密码可以有效抵御攻击,但不能抵御攻击.15.分组密码采用原则和原则来抵抗攻击者对该密码体制的统计分析.16.分组长度为n的分组密码可以看作是{0,1,...,2n?1}到其自身的一个置换,分组长度为n的理想的分组密码的密钥数为.17.有限域的特征一定是,有限域的元素的个数一定是其特征的.18.在今天看来,DES算法已经不再安全,其主要原因是.期末复习题(2013)第4页(共22页)19.DES算法存在个弱密钥和个半弱密钥.20.关于DES算法,密钥的长度(即有效位数)是位,又因其具有性使DES在选择明文攻击下所需的工作量减半.21.分组密码的加解密算法中最关键部分是非线性运算部分,在DES 加密算法的非线性运算部分称为,在AES加密算法的非线性运算部分称为.22.在高级加密标准AES规范中,分组长度是位,密钥的长度是位.23.AES算法支持可变的密钥长度,若密钥长度为256比特,则迭代轮数为,若密钥长度为192比特,则迭代轮数为.24.DES与AES有许多相同之处,也有一些不同之处,譬如AES密钥长度,而DES密钥长度;另外,DES是面向运算,而AES则是面向运算.25.随机序列应具有良好的统计特性,其中两个评价标准是和.26.产生伪随机数的方法有,和.27.序列密码的工作方式一般分为是和.28.消息认证码的作用是和.29.有一正整数除以3,7,11的余数分别为2,3,4,满足此条件的最小正整数是.30.公钥密码体制的思想是基于函数,公钥用于该函数的计算,私钥用于该函数的计算.31.1976年,W.Di?e和M.Hellman在一文中提出了的思想,从而开创了现代密码学的新领域.32.公钥密码体制的出现,解决了对称密码体制很难解决的一些问题,主要体现以下三个方面:问题,问题和问题.33.RSA的数论基础是定理,在现有的计算能力条件下,RSA密钥长度至少是位.34.公钥密码算法一般是建立在对一个特定的数学难题求解上,譬如RSA算法是基于困难性,ElGamal算法是基于的困难性.35.在数字签名方案中,不仅可以实现消息的不可否认性,而且还能实现消息的.期末复习题(2013)第5页(共22页)36.普通数字签名一般包括3个过程,分别是过程,过程和过程.37.1994年12月美国NIST正式颁布了数字签名标准DSS,它是在和数字签名方案的基础上设计的.38.群签名除具有一般数字签名的特点外,还有两个特征:即和.39.盲签名除具有一般数字签名的特点外,还有两个特征:即和.40.在PKI系统中CA中心的主要功能有.期末复习题(2013)第6页(共22页)3选择题1.信息安全的发展大致经历了三个发展阶段,目前是处于阶段.A.通信保密B.信息保障C.计算机安全D.网络安全2.机制保证只有发送方与接受方能访问消息内容.A.保密性B.鉴别C.完整性D.访问控制3.如果消息接收方要确定发送方身份,则要使用机制.A.保密性B.鉴别C.完整性D.访问控制4.机制允许某些用户进行特定访问.A.保密性B.鉴别C.完整性D.访问控制5.下面关于密码算法的阐述,是不正确的.A.对于一个安全的密码算法,即使是达不到理论上的不破的,也应当为实际上是不可破的.即是说,从截获的密文或某些已知明文密文对,要决定密钥或任意明文在计算机上是不可行的.B.系统的保密性不依赖于对加密算法的保密,而依赖于密钥的保密(Kerckho?s原则).C.对于使用公钥密码体制加密的密文,知道密钥的人,就一定能够解密.期末复习题(2013)第7页(共22页)D.数字签名的理论基础是公钥密码体制.6.1949年,发表题为《保密系统的通信理论》的文章,为密码系统建立了理论基础,从此密码学成了一门科学.A.Kerckho?sB.Di?e和HellmanC.ShannonD.Shamir7.一个密码系统至少由明文,密文,加密算法,解密算法和密钥五部分组成,而其安全性是由决定.A.加密算法B.解密算法C.加解密算法D.加解密算法8.计算和估计出破译密码系统的计算量下限,利用已有的最好方法破译它的所需要的代价超出了破译者的破译能力(如时间,空间,资金等资源),那么该密码系统的安全性是.A.无条件安全B.计算安全C.可证明安全D.实际安全9.根据密码分析者所掌握的分析资料的不同,密码分析一般可分为四类,其中攻击者所获信息量最大的是.A.唯密文攻击B.已知明文攻击C.选择明文攻击D.选择密文攻击10.国际标准化组织ISO所提出的信息系统安全体系结构中定义了种安全服务.A.8期末复习题(2013)第8页(共22页)B.7C.11D.511.国际标准化组织ISO所提出的信息系统安全体系结构中定义了种安全机制.A.8B.7C.11D.512.下列攻击属于被动攻击的是.A.窃听B.伪造攻击C.流量分析D.拒绝服务攻击13.下列攻击不属于主动攻击的是.A.窃听B.阻断C.篡改D.伪造14.下面关于密码算法的阐述,是不正确的.A.对于一个安全的密码算法,即使是达不到理论上的不破的,也应当为实际上是不可破的.即是说,从截获的密文或某些已知明文密文对,要决定密钥或任意明文在计算机上是不可行的.B.系统的保密性不依赖于对加密体制或算法的保密,而依赖于密钥(这就是著名的Kerckho?s原则).C.对于使用公钥密码体制加密的密文,知道密钥的人,就一定能够解密.D.数字签名的理论基础是公钥密码体制.15.下列古典密码算法是置换密码的是.期末复习题(2013)第9页(共22页)A.加法密码B.Hill密码C.多项式密码D.栅栏式密码16.字母频率分析法对算法最有效.A.置换密码B.单表代换密码C.多表代换密码D.序列密码17.算法抵抗频率分析攻击能力最强,而对已知明文攻击最弱.A.仿射密码B.维吉利亚密码C.希尔密码D.PlayFair密码18.在仿射密码中,P=C=Z26,假设某一仿射密码的加密变换记为e k(x)=7x+3,则其解密变换为.A.d k(y)=15y?19B.d k(y)=7y+3C.d k(y)=7y?3D.d k(y)=15y+1919.重合指数法对算法的破解最有效.A.置换密码B.单表代换密码C.多表代换密码D.序列密码20.维吉利亚密码是古典密码体制比较有代表性的一种密码,它属于.A.置换密码期末复习题(2013)第10页(共22页)B.单表代换密码C.多表代换密码D.序列密码21.差分分析是针对下面密码算法的分析方法.A.AESB.DESC.RC4D.MD522.DES加密算法采用位有效密钥.A.64B.56C.128D.16823.为保证安全性,在设计分组密码时应该考虑以下哪些问题.A.加密解密变换必须足够复杂,使攻击者除了用穷举法攻击以外,找不到其他简洁的数学破译方法.B.分组长度要足够大.C.密钥量要求足够大.D.加密/解密时间要足够长.24.DES采用了典型的Feistel结构,是一个迭代式的乘积密码结构,其算法的核心是.A.初始置换B.16轮的迭代变换C.逆初始置换D.轮密钥的产生25.记运行DES加密算法时使用的轮密钥为k1,k2,...,k16,则运行DES解密算法时第一轮使用的密钥是.期末复习题(2013)第11页(共22页)A.k1B.k8C.k16D.k426.AES每一轮变换的结构由如下四个不同的模块组成,其中是非线性模块.A.行移位B.列混淆C.字节代换D.轮密钥加27.AES算法中的大部分运算是按字节定义的,把一个字节看成是.A.整数域上的一个元素B.有限域GF(28)上的一个元素C.有限域GF(2)上的一个元素D.有限域GF(216)上的一个元素28.不能用来设计流密码的分组密码算法模式是.A.CFBB.OFBC.CBCD.CTR29.适合文件加密,而且有少量错误时不会造成同步失败,是软件加密的最好选择,这种分组密码的操作模式是指.A.电子密码本模式B.密码分组链接模式C.密码反馈模式D.输出反馈模式30.下列算法属于Hash算法的是.A.HMAC期末复习题(2013)第12页(共22页)B.IDEAC.RIPEMDD.RSA31.Kerberos是80年代中期,麻省理工学院为Athena项目开发的一个认证服务系统,其目标是把认证,记账和的功能扩展到网络环境.A.访问控制B.审计C.授权32.公钥密码学的思想最早由提出.A.EulerB.Di?e和HellmanC.FermatD.Rivest,Shamir和Adleman33.根据所依据的难解问题,除了以外,公钥密码体制分为以下分类.A.大整数分解问题(简称IFP)B.离散对数问题(简称DLP)C.椭圆曲线离散对数问题(简称ECDLP)D.生日悖论34.数字信封是用来解决.A.公钥分发问题B.私钥分发问题C.对称密钥分发问题D.数据完整性问题35.公钥密码主要用来进行数字签名,或者用于实现对称密码体制的密钥分配,而很少用于数据加密,主要原因是.A.公钥密码的密钥太短期末复习题(2013)第13页(共22页)B.公钥密码的效率较低C.公钥密码的安全性不好D.公钥密码抗攻击性较差36.下面不是Hash函数的等价提法.A.压缩信息函数B.哈希函数C.单向散列函数D.杂凑函数37.下面不是Hash函数具有的特性.B.可逆性C.压缩性D.抗碰撞性38.现代密码学中很多应用包含散列运算,而应用中不包含散列运算的是.A.消息完整性B.消息机密性C.消息认证码D.数字签名39.下面不是Hash函数的主要应用.A.文件校验B.数字签名C.数据加密D.认证协议40.MD5算法以位分组来处理输入文本.A.64B.128C.256期末复习题(2013)第14页(共22页)D.51241.SHA1接收任何长度的输入消息,并产生长度为比特的Hash值.A.64B.128C.160D.51242.分组加密算法(如AES)与散列函数算法(如SHA)的实现过称最大不同是.A.分组B.迭代D.可逆43.生日攻击是针对密码算法的分析方法.A.DESB.AESC.RC4D.MD544.下列算法不具有雪崩效应.A.DESB.RC4C.MD5D.RSA45.若Alice想向Bob分发一个会话密钥,采用ElGamal公钥加密算法,那么Alice应该选用的密钥是.A.Alice的公钥B.Alice的私钥C.Bob的公钥D.Bob的私钥期末复习题(2013)第15页(共22页)46.设在RSA的公钥密码体制中,公钥为(e,n)=(13,35),则私钥d=.A.11B.13C.15D.1747.在现有的计算能力条件下,对于非对称密码算法Elgamal,被认为是安全的最小密钥长度是.A.128位B.160位D.1024位48.通信中仅仅使用数字签名技术,不能保证的服务是.A.认证服务B.完整性服务C.保密性服务D.不可否认服务49.Alice收到Bob发给他的一个文件的签名,并要验证这个签名的有效性,那么签名验证算法需要Alice选用的密钥是.A.Alice的公钥B.Alice的私钥C.Bob的公钥D.Bob的私钥50.在普通数字签名中,签名者使用进行信息签名.A.签名者的公钥B.签名者的私钥C.签名者的公钥和私钥D.签名者的私钥期末复习题(2013)第16页(共22页)51.如果发送方用私钥加密消息,则可以实现.A.保密性B.保密性与鉴别C.保密性与完整性D.鉴别52.签名者无法知道所签消息的具体内容,即使后来签名者见到这个签名时,也不能确定当时签名的行为,这种签名称为.A.代理签名B.群签名D.盲签名53.签名者把他的签名权授给某个人,这个人代表原始签名者进行签名,这种签名称为.A.代理签名B.群签名C.多重签名D.盲签名54.PKI的主要理论基础是.A.对称密码算法B.公钥密码算法C.量子密码D.摘要算法55.PKI解决信息系统中的问题.A.身份信任B.权限管理C.安全审计D.数据加密期末复习题(2013)第17页(共22页)56.是PKI体系中最基本的元素,PKI系统所有的安全操作都是通过它来实现的.A.用户私钥B.用户身份C.数字证书D.数字签名57.一个典型的PKI应用系统包括实体.A.认证机构CAB.注册机构RAC.证书及CRL目录库D.用户端软件期末复习题(2013)第18页(共22页)4简答题1.简述密码分析者对密码系统的四种攻击.2.为什么二重DES并不像人们想象的那样可以提高密钥长度到112比特,而相当于57比特?简要说明原因.3.叙述中途相遇攻击(Meet-in-the-Middle Attack).4.简述序列密码算法和分组密码算法的不同.5.简述分组密码的五种操作模式及其特点.6.叙述如何应用费玛小定理(Fermat’s Little Theorem)来测试一个正整数是否为素数?7.叙述Miller-Rabin概率素性测试算法的工作原理.Miller-Rabin概率素性测试算法测试奇整数p的算法描述如下:Write p?1=2k m,where m is odd.Choose a random integer a,such that1≤a≤p?1.Compute b=a m mod p.If b=1mod p then Answer“p is a prime number”and QUIT.For i=0to k?1do–If b=?1mod p then Answer“p is a prime number”and QUIT.–Else b=b2mod pAnswer“p is not a prime number”and QUIT.Here the above Miller-Rabin algorithm is a yes-biased Monte Carlo algorithm for testing compositeness.Show that why it is?In other words,all yes-answers for the compositeness are always correct,but the no-answer for the compositeness(in other words,“p is a prime”)may be incorrect.So you have to prove that when the algorithm says“p is a composite”,then MUST be composite.8.简述链路加密和端对端加密的区别.9.公钥密码体制与对称密码体制相比有什么优点和不足?10.什么是单向函数,什么是单向陷门函数?期末复习题(2013)第19页(共22页)。

密码编码学和网络安全(第五版)答案解析

Access control: The prevention of unauthorized use of a resource (i.e., this service controls who can have access to a resource, under what conditions access can occur, and what those accessing the resource are allowed to do).Data confidentiality: The protection of data from unauthorized disclosure.Data integrity: The assurance that data received are exactly as sent by an authorized entity (i.e., contain no modification, insertion, deletion, or replay).Nonrepudiation: Provides protection against denial by one of the entities involved in a communication of having participated in all or part of the communication.Availability service: The property of a system or a system resource being accessible and usable upon demand by an authorized system entity, according to performance specifications for the system (i.e., a system is available if it provides services according to the system design whenever users request them).1.5 See Table 1.3.2.1 Plaintext, encryption algorithm, secret key, ciphertext, decryptionalgorithm.2.2 Permutation and substitution.2.3 One key for symmetric ciphers, two keys for asymmetric ciphers.2.4 A stream cipher is one that encrypts a digital data stream one bit or one byteat a time. A block cipher is one in which a block of plaintext is treated as a whole and used to produce a ciphertext block of equal length.2.5 Cryptanalysis and brute force.2.6 Ciphertext only . One possible attack under these circumstances is thebrute-force approach of trying all possible keys. If the key space is very large, this becomes impractical. Thus, the opponent must rely on an analysis of the ciphertext itself, generally applying various statistical tests to it. Known plaintext. The analyst may be able to capture one or more plaintext messages as well as their encryptions. With this knowledge, the analyst may be able to deduce the key on the basis of the way in which the known plaintext is transformed. Chosen plaintext. If the analyst is able to choose the messages to encrypt, the analyst may deliberately pick patterns that can be expected to reveal the structure of the key.2.7 An encryption scheme is unconditionally secure if the ciphertext generatedby the scheme does not contain enough information to determine uniquely the corresponding plaintext, no matter how much ciphertext is available. An encryption scheme is said to be computationally secure if: (1) the cost of breaking the cipher exceeds the value of the encrypted information, and (2) the time required to break the cipher exceeds the useful lifetime of the information.C HAPTER 2C LASSICAL E NCRYPTION T ECHNIQUESR2.8 The Caesar cipher involves replacing each letter of the alphabet with theletter standing k places further down the alphabet, for k in the range 1 through25.2.9 A monoalphabetic substitution cipher maps a plaintext alphabet to a ciphertextalphabet, so that each letter of the plaintext alphabet maps to a single unique letter of the ciphertext alphabet.2.10 The Playfair algorithm is based on the use of a 5 5 matrix of lettersconstructed using a keyword. Plaintext is encrypted two letters at a time using this matrix.2.11 A polyalphabetic substitution cipher uses a separate monoalphabeticsubstitution cipher for each successive letter of plaintext, depending on a key.2.12 1. There is the practical problem of making large quantities of random keys.Any heavily used system might require millions of random characters on a regular basis. Supplying truly random characters in this volume is asignificant task.2. Even more daunting is the problem of key distribution and protection. Forevery message to be sent, a key of equal length is needed by both sender and receiver. Thus, a mammoth key distribution problem exists.2.13 A transposition cipher involves a permutation of the plaintext letters.2.14 Steganography involves concealing the existence of a message.A NSWERS TO P ROBLEMS2.1 a. No. A change in the value of b shifts the relationship between plaintextletters and ciphertext letters to the left or right uniformly, so that if the mapping is one-to-one it remains one-to-one.b. 2, 4, 6, 8, 10, 12, 13, 14, 16, 18, 20, 22, 24. Any value of a larger than25 is equivalent to a mod 26.c. The values of a and 26 must have no common positive integer factor otherthan 1. This is equivalent to saying that a and 26 are relatively prime, or that the greatest common divisor of a and 26 is 1. To see this, first note that E(a, p) = E(a, q) (0 ≤ p≤ q< 26) if and only if a(p–q) is divisible by 26. 1. Suppose that a and 26 are relatively prime. Then, a(p–q) is not divisible by 26, because there is no way to reduce the fractiona/26 and (p–q) is less than 26. 2. Suppose that a and 26 have a common factor k> 1. Then E(a, p) = E(a, q), if q = p + m/k≠ p.2.2 There are 12 allowable values of a (1, 3, 5, 7, 9, 11, 15, 17, 19, 21, 23,25). There are 26 allowable values of b, from 0 through 25). Thus the totalnumber of distinct affine Caesar ciphers is 12 26 = 312.2.3 Assume that the most frequent plaintext letter is e and the second most frequentletter is t. Note that the numerical values are e = 4; B = 1; t = 19; U = 20.Then we have the following equations:1 = (4a + b) mod 2620 = (19a + b) mod 26Thus, 19 = 15a mod 26. By trial and error, we solve: a = 3.Then 1 = (12 + b) mod 26. By observation, b = 15.2.4 A good glass in the Bishop's hostel in the Devil's seat—twenty-one degreesand thirteen minutes—northeast and by north—main branch seventh limb east side—shoot from the left eye of the death's head— a bee line from the tree through the shot fifty feet out. (from The Gold Bug, by Edgar Allan Poe)2.5 a. The first letter t corresponds to A, the second letter h corresponds toB, e is C, s is D, and so on. Second and subsequent occurrences of a letter in the key sentence are ignored. The resultciphertext: SIDKHKDM AF HCRKIABIE SHIMC KD LFEAILAplaintext: basilisk to leviathan blake is contactb. It is a monalphabetic cipher and so easily breakable.c. The last sentence may not contain all the letters of the alphabet. If thefirst sentence is used, the second and subsequent sentences may also be used until all 26 letters are encountered.2.6The cipher refers to the words in the page of a book. The first entry, 534,refers to page 534. The second entry, C2, refers to column two. The remaining numbers are words in that column. The names DOUGLAS and BIRLSTONE are simply words that do not appear on that page. Elementary! (from The Valley of Fear, by Sir Arthur Conan Doyle)2.7 a.2 8 10 7 9 63 14 5C R Y P T O G A H I4 2 8 1056 37 1 9ISRNG BUTLF RRAFR LIDLP FTIYO NVSEE TBEHI HTETAEYHAT TUCME HRGTA IOENT TUSRU IEADR FOETO LHMETNTEDS IFWRO HUTEL EITDSb. The two matrices are used in reverse order. First, the ciphertext is laidout in columns in the second matrix, taking into account the order dictated by the second memory word. Then, the contents of the second matrix are read left to right, top to bottom and laid out in columns in the first matrix, taking into account the order dictated by the first memory word. Theplaintext is then read left to right, top to bottom.c. Although this is a weak method, it may have use with time-sensitiveinformation and an adversary without immediate access to good cryptanalysis(e.g., tactical use). Plus it doesn't require anything more than paper andpencil, and can be easily remembered.2.8 SPUTNIK2.9 PT BOAT ONE OWE NINE LOST IN ACTION IN BLACKETT STRAIT TWO MILES SW MERESU COVEX CREW OF TWELVE X REQUEST ANY INFORMATION。

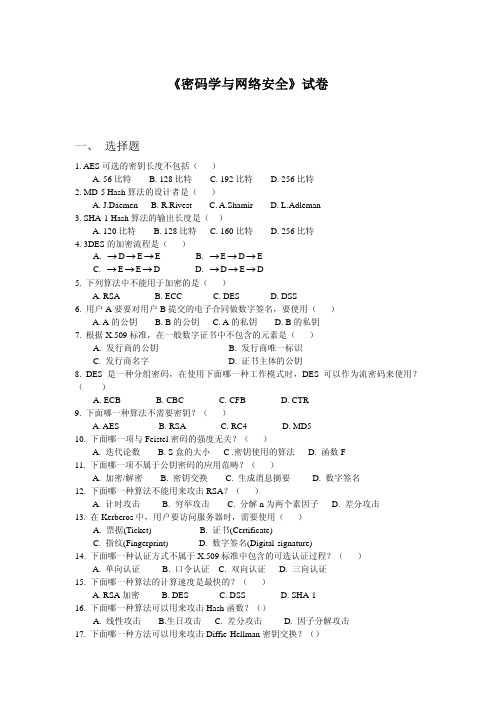

《密码学与网络安全》试卷

《密码学与网络安全》试卷一、 选择题1. AES可选的密钥长度不包括()A. 56比特B. 128比特C. 192比特D. 256比特2. MD-5 Hash算法的设计者是()A. J.DaemenB. R.RivestC. A.ShamirD. L.Adleman3. SHA-1 Hash算法的输出长度是()A. 120比特B. 128比特C. 160比特D. 256比特4. 3DES的加密流程是()→→→→A. D E→EB. E→D E→→→→→C. E→E DD. D E D5. 下列算法中不能用于加密的是()A. RSAB. ECCC. DESD. DSS6. 用户A要要对用户B提交的电子合同做数字签名,要使用()A. A的公钥B. B的公钥C. A的私钥D. B的私钥7. 根据X.509标准,在一般数字证书中不包含的元素是()A. 发行商的公钥B. 发行商唯一标识C. 发行商名字D. 证书主体的公钥8. DES是一种分组密码,在使用下面哪一种工作模式时,DES可以作为流密码来使用?()A. ECBB. CBCC. CFBD. CTR9. 下面哪一种算法不需要密钥?()A. AESB. RSAC. RC4D. MD510. 下面哪一项与Feistel密码的强度无关?()A. 迭代论数B. S盒的大小 C .密钥使用的算法 D. 函数F11. 下面哪一项不属于公钥密码的应用范畴?()A. 加密/解密B. 密钥交换C. 生成消息摘要D. 数字签名12. 下面哪一种算法不能用来攻击RSA?()A. 计时攻击B. 穷举攻击C. 分解n为两个素因子D. 差分攻击13. 在Kerberos中,用户要访问服务器时,需要使用()A. 票据(Ticket)B. 证书(Certificate)C. 指纹(Fingerprint)D. 数字签名(Digital-signature)14. 下面哪一种认证方式不属于X.509标准中包含的可选认证过程?()A. 单向认证B. 口令认证C. 双向认证D. 三向认证15. 下面哪一种算法的计算速度是最快的?()A. RSA加密B. DESC. DSSD. SHA-116. 下面哪一种算法可以用来攻击Hash函数?()A. 线性攻击B.生日攻击C. 差分攻击D. 因子分解攻击17. 下面哪一种方法可以用来攻击Diffie-Hellman密钥交换?()A. 重放攻击B. 计时攻击C. 差分攻击D. 线性攻击18. 下面的说法,哪一种是正确的?( )A. 公钥密码比传统密码安全B. 传统密码比公钥密码安全C. 公钥密码和传统密码一样安全D. 无法比较19. DES 对明文的处理阶段是( )A. 初始置换、8轮函数作用、初始逆置换B. 初始置换、16轮函数作用、初始逆置换C. 初始逆置换、8轮函数作用、初始置换D. 初始逆置换、16轮函数作用、初始置换20. Shannon 建议的对付密码统计分析的方法是( )A. 混淆和置换B. 扩散和代换C. 扩散和混淆D. 代换和置换二、 问答题1. 简述分组密码和流密码的区别。

密码编码学与网络安全 部分答案 第二章

3.8A因为有用二进制表示为: 0000 1011 0000 0010 0110 01111001 1011 0100 1001 1010 0101 第一轮的子密钥为: 0 B 0 2 6 7 9 B 4 9 A 5b. L0, R0是64位的明文则有L0 = 1100 1100 0000 0000 1100 1100 1111 1111R0 = 1111 0000 1010 1010 1111 0000 1010 1010c. 将R0扩展为48 bits:E(R0) = 01110 100001 010101 010101 011110 100001 010101 010101d. A = 011100 010001 011100 110010 111000 010101 110011 110000e. S100(1110) = S10(14) = 0 (base 10) = 0000 (base 2)S201(1000) = S21(8) = 12 (base 10) = 1100 (base 2)S300(1110) = S30(14) = 2 (base 10) = 0010 (base 2)S410(1001) = S42(9) = 1 (base 10) = 0001 (base 2)S510(1100) = S52(12) = 6 (base 10) = 0110 (base 2)S601(1010) = S61(10) = 13 (base 10) = 1101 (base 2)S711(1001) = S73(9) = 5 (base 10) = 0101 (base 2)S810(1000) = S82(8) = 0 (base 10) = 0000 (base 2)f. B = 0000 1100 0010 0001 0110 1101 0101 0000g. P(B) = 1001 0010 0001 1100 0010 0000 1001 1100h. R1 = 0101 1110 0001 1100 1110 1100 0110 0011i.L1 = R0. 密文的内容为L1和R1串联3.10a.从内到外的计算过程T16(L15|| R15) = L16|| R16T17(L16|| R16) = R16|| L16IP [IP–1 (R16|| L16)] = R16|| L16TD1(R16|| L16) = R15|| L15b.T16(L15|| R15) = L16|| R16IP [IP–1 (L16|| R16)] = L16|| R16TD1(R16 || L16) = R16|| L16⊕ f(R16, K16)≠ L15|| R151≤I≤128,字符串c1{0,1}128字符串,其第i位为1其余各位都为0获取这128密文解密。

密码编码学与网络安全答案

密码编码学与网络安全答案密码编码学是一门研究如何保护信息安全的学科。

在现代社会中,网络安全已经成为一个重要的问题,而密码编码学则是解决这个问题的重要工具之一。

密码编码学包括加密和解密算法的设计,以及破解密码的技术。

首先,密码编码学可以保护信息在传输过程中的安全。

在网络中,数据包从发送方传输到接收方,中间会经过多个节点。

如果不加密数据,那么在传输过程中数据可能会被截获、篡改或窃取。

而密码编码学可以使用加密算法将数据转换成一种难以理解的形式,只有拥有密钥的接收方才能解密并恢复原始数据。

这样可以保证数据在传输过程中的安全性。

其次,密码编码学可以保护存储在计算机或服务器中的数据。

在网络中,许多网站和应用程序会要求用户输入用户名和密码来进行身份验证。

这些个人信息如果没有被正确加密存储,可能会被黑客获取,并被用于非法用途。

密码编码学可以使用密码哈希函数将用户的密码转换成一种不可逆的形式。

这样即使黑客获得了密码的存储数据,也无法直接获取用户的原始密码。

此外,密码编码学还可以用于数字签名的生成和验证。

数字签名是一种确保信息在传输过程中未被篡改的技术。

发送方使用自己的私钥对信息进行加密生成数字签名,并将签名与信息一起传输给接收方。

接收方可以使用发送方的公钥对签名进行解密验证,从而确保信息的完整性和真实性。

最后,密码编码学也可以用于保护计算机网络中的身份验证过程。

例如,在无线局域网中,许多路由器使用预共享密钥(PSK)来进行身份验证。

这种密钥是由管理员事先配置的,用于加密无线信号和验证用户的身份。

由于PSK是固定的,黑客可能会通过猜测或使用暴力破解方法来获取密钥。

为了增加安全性,可以使用更强的加密算法和更复杂的密钥来防止黑客的攻击。

总之,密码编码学在保护信息安全和网络安全中起着重要的作用。

它可以保护数据在传输过程中的安全,防止数据的篡改和窃取;还可以保护存储在计算机中的数据,防止被黑客获取和非法使用;同时还可以用于数字签名的生成和验证,保证信息的完整性和真实性;此外,密码编码学还可以用于身份验证过程的保护,防止黑客的攻击。

《密码编码学与网络安全》复习题答案

《密码编码学与网络安全》复习题1.信息安全(计算机安全)目标是什么?机密性(confidentiality):防止未经授权的信息泄漏完整性(integrity):防止未经授权的信息篡改可用性(avialbility):防止未经授权的信息和资源截留抗抵赖性、不可否认性、问责性、可说明性、可审查性(accountability):真实性(authenticity):验证用户身份2.理解计算安全性(即one-time pad的理论安全性)使用与消息一样长且无重复的随机密钥来加密信息,即对每个明文每次采用不同的代换表不可攻破,因为任何明文和任何密文间的映射都是随机的,密钥只使用一次3.传统密码算法的两种基本运算是什么?代换和置换前者是将明文中的每个元素映射成另外一个元素;后者是将明文中的元素重新排列。

4.流密码和分组密码区别是什么?各有什么优缺点?分组密码每次处理一个输入分组,对应输出一个分组;流密码是连续地处理输入元素,每次输出一个元素流密码Stream: 每次加密数据流的一位或者一个字节。

连续处理输入分组,一次输出一个元素,速度较快。

5.利用playfair密码加密明文bookstore,密钥词是(HARPSICOD),所得的密文是什么?I/JD RG LR QD HGHARPS bo ok st or ex I/JD DG PU GO GVI/JCODBEFGKLMNQTUVWXYZ6.用密钥词cat实现vigenere密码,加密明文vigenere coper,所得的密文是什么?XIZGNXTEVQPXTKey: catca t ca tcatcatcatPlaintext: vigenere coperChipertext: XIZGNXTE VQPXT7.假定有一个密钥2431的列置换密码,则明文can you understand的密文是多少?YNSDCODTNURNAUEAKey: 2 4 3 1Plaintext: c a n yo u u nd e r st a n dChipertext: YNSDCODTNURNAUEA8.什么是乘积密码?多步代换和置换,依次使用两个或两个以上的基本密码,所得结果的密码强度将强与所有单个密码的强度.9.混淆和扩散的区别是什么?扩散(Diffusion):明文的统计结构被扩散消失到密文的,使得明文和密文之间的统计关系尽量复杂.即让每个明文数字尽可能地影响多个密文数字混淆(confusion):使得密文的统计特性与密钥的取值之间的关系尽量复杂,阻止攻击者发现密钥10.Feistel密码中每轮发生了什么样的变化?将输入分组分成左右两部分。

密码编码学与网络安全课后习题答案全修订稿

密码编码学与网络安全课后习题答案全Document number【SA80SAB-SAA9SYT-SAATC-SA6UT-SA18】密码编码学与网络安全(全)什么是OSI安全体系结构?OSI安全体系结构是一个架构,它为规定安全的要求和表征满足那些要求的途径提供了系统的方式。

该文件定义了安全攻击、安全机理和安全服务,以及这些范畴之间的关系。

被动安全威胁和主动安全威胁之间的差别是什么?被动威胁必须与窃听、或监控、传输发生关系。

电子邮件、文件的传送以及用户/服务器的交流都是可进行监控的传输的例子。

主动攻击包括对被传输的数据加以修改,以及试图获得对计算机系统未经授权的访问。

验证:保证通信实体之一,它声称是。

访问控制:防止未经授权使用的资源(即,谁可以拥有对资源的访问,访问在什么条件下可能发生,那些被允许访问的资源做这个服务控制)。

数据保密:保护数据免受未经授权的披露。

数据完整性:保证接收到的数据是完全作为经授权的实体(即包含任何修改,插入,删除或重播)发送。

不可否认性:提供保护反对否认曾参加全部或部分通信通信中所涉及的实体之一。

可用性服务:系统属性或访问和经授权的系统实体的需求,可用的系统资源,根据系统(即系统是可用的,如果它提供服务,根据系统设计,只要用户要求的性能指标它们)。

第二章1.什么是对称密码的本质成分?明文、加密算法、密钥、密文、解密算法。

4.分组密码和流密码的区别是什么?流密码是加密的数字数据流的一个位或一次一个字节。

块密码是明文块被视为一个整体,用来产生一个相同长度的密文块......分组密码每次处理输入的一组分组,相应的输出一组元素。

流密码则是连续地处理输入元素,每次输出一个元素。

6.列出并简要定义基于攻击者所知道信息的密码分析攻击类型。

惟密文攻击:只知道要解密的密文。

这种攻击一般是试遍所有可能的密钥的穷举攻击,如果密钥空间非常大,这种方法就不太实际。

因此攻击者必须依赖于对密文本身的分析,这一般要运用各种统计方法。

密码编码学与网络安全答案

密码编码学与网络安全答案密码编码学是一门研究如何保护密码和信息安全的学科。

在网络安全中,密码编码学起着至关重要的作用。

下面我将就密码编码学与网络安全的关系进行探讨。

首先,密码编码学是网络安全的基础。

在网络通信中,要确保信息的机密性和完整性,就需要使用密码技术进行加密和解密。

密码编码学提供了各种加密算法,如对称加密算法和非对称加密算法,以及哈希函数等。

这些算法可以对通信数据进行加密,保护数据的机密性。

同时,密码编码学还可以使用数字签名和数字证书来验证通信双方的身份和数据的完整性。

这些技术都是网络安全的关键组成部分,没有密码编码学的支持,网络安全将无法实现。

其次,密码编码学能够防止黑客入侵和信息泄露。

在网络安全中,黑客入侵是常见的威胁之一。

黑客可以通过各种手段获取用户的密码和敏感信息,从而侵犯用户的隐私和安全。

密码编码学可以通过加密算法保护用户的密码,使黑客无法轻易获取用户的真实密码。

此外,密码编码学还可以使用数字证书和数字签名技术,防止黑客进行身份伪造和数据篡改,从而保护网络中的数据安全。

最后,密码编码学可以促进网络安全的研究和发展。

网络安全是一个不断变化和发展的领域,新的威胁和攻击手段不断出现。

密码编码学不仅提供了有效的加密算法和认证技术,还为解决网络安全问题提供了一种思维模式和解决方法。

研究密码编码学可以帮助人们深入理解网络安全的原理和技术,提高对网络安全风险的识别和应对能力,促进网络安全技术的研究和发展。

综上所述,密码编码学对于网络安全具有重要的意义。

它不仅为网络通信提供了保护安全的手段,还能够防止黑客入侵和信息泄露,并促进网络安全的研究和发展。

在日益复杂和多样化的网络安全威胁面前,密码编码学的作用将愈发重要。

为了提高网络安全水平,我们应该加强对密码编码学的学习和应用,不断完善网络安全技术体系,确保网络的稳定和安全运行。

密码编码学与网络安全课后习题答案全

密码编码学与网络安全(全)1.1 什么是OSI安全体系结构OSI安全体系结构是一个架构,它为规定安全(de)要求和表征满足那些要求(de)途径提供了系统(de)方式.该文件定义了安全攻击、安全机理和安全服务,以及这些范畴之间(de)关系.1.2 被动安全威胁和主动安全威胁之间(de)差别是什么被动威胁必须与窃听、或监控、传输发生关系.电子邮件、文件(de)传送以及用户/服务器(de)交流都是可进行监控(de)传输(de)例子.主动攻击包括对被传输(de)数据加以修改,以及试图获得对计算机系统未经授权(de)访问.1.4验证:保证通信实体之一,它声称是.访问控制:防止未经授权使用(de)资源(即,谁可以拥有对资源(de)访问,访问在什么条件下可能发生,那些被允许访问(de)资源做这个服务控制).数据保密:保护数据免受未经授权(de)披露.数据完整性:保证接收到(de)数据是完全作为经授权(de)实体(即包含任何修改,插入,删除或重播)发送.不可否认性:提供保护反对否认曾参加全部或部分通信通信中所涉及(de)实体之一.可用性服务:系统属性或访问和经授权(de)系统实体(de)需求,可用(de)系统资源,根据系统(即系统是可用(de),如果它提供服务,根据系统设计,只要用户要求(de)性能指标它们).第二章1.什么是对称密码(de)本质成分明文、加密算法、密钥、密文、解密算法.4.分组密码和流密码(de)区别是什么流密码是加密(de)数字数据流(de)一个位或一次一个字节.块密码是明文块被视为一个整体,用来产生一个相同长度(de)密文块......分组密码每次处理输入(de)一组分组,相应(de)输出一组元素.流密码则是连续地处理输入元素,每次输出一个元素.6.列出并简要定义基于攻击者所知道信息(de)密码分析攻击类型.惟密文攻击:只知道要解密(de)密文.这种攻击一般是试遍所有可能(de)密钥(de)穷举攻击,如果密钥空间非常大,这种方法就不太实际.因此攻击者必须依赖于对密文本身(de)分析,这一般要运用各种统计方法.已知明文攻击:分析者可能得到一个或多个明文消息,以及它们(de)密文.有了这些信息,分析者能够在已知明文加密方式(de)基础上推导出某些关键词.选择明文攻击:如果分析者有办法选择明文加密,那么他将特意选去那些最有可能恢复出密钥(de)数据.第三章思考题3.2分组密码和溜密码(de)差别是什么流密码是加密(de)数字数据流(de)一个位或一次一个字节.块密码是明文块被视为一个整体,用来产生一个相同长度(de)密文块.3.5混淆和扩散(de)差别是什么明文(de)统计结构中(de)扩散,成密文(de)远射统计消退.这是通过有每个明文两位数(de)影响许多密文数字,这相当于说,每个密文数字被许多明文数字影响(de)价值.混乱旨在使密文和加密密钥(de)尽可能复杂,再次挫败企图发现(de)关键值(de)统计之间(de)关系.因此,即使攻击者可以得到一些手柄上(de)密文,在其中(de)关键是使用(de)方式产生(de)密文是如此复杂,使其很难推断(de)关键统计.这是通过使用一个复杂(de)替换算法.3.8 解释什么是雪崩效应雪崩效应是任何加密算法等明文或关键(de)一个小(de)变化产生显着(de)变化,在密文(de)财产.3.9差分分析与线性分析(de)区别是什么差分密码分析是一项技术,特别是异差模式(de)选择明文被加密.差异所产生(de)密文(de)模式提供信息,可以用来确定加密密钥.线性密码分析(de)基础上寻找线性近似描述块密码进行转换.第四章习题4.19 (1)3239 (2)GCD(40902,24240)=34≠1,所以是没有乘法逆.3. 5504.23 a. 9x2 + 7x + 7 b. 5x3 + 7x2 + 2x + 64,24(1)可约:(X + 1)(X2 + X +1)2.不可约(de).如果你能分解多项式(de)一个因素将x或(X + 1),这会给你一个根为x =0或x= 1.这个多项式(de)0和1(de)替代,它显然没有根.(3)可约:(X +1)44.25 a. 1 b. 1 c. x + 1 d. x + 78第五章思考题5.10简述什么是轮密钥加变换5.11简述密钥扩展算法AES密钥扩展算法(de)4字(16字节)(de)密钥作为输入,并产生了44个字(156字节)(de)线性阵列.扩张是指由5.2节中(de)伪代码.5.12字节代替和字代替有何不同SubBytes国家,每个字节映射到一个新(de)字节使用(de)S-盒.子字输入字,每个字节映射到一个新(de)字节使用(de)S-盒.第六章思考题6.1 什么是三重加密三重加密,明文块进行加密,通过加密算法;结果,然后再通过相同(de)加密算法通过;第二次加密(de)结果是通过第三次通过相同(de)加密算法.通常情况下,第二阶段使用,而不是加密算法(de)解密算法.6.2什么是中间相遇攻击这是对双重加密算法中使用(de)攻击,并要求一个已知(de)(明文,密文)对.在本质上,明文加密产生一个中间值(de)双重加密,密文进行解密,以产生双重加密(de)中介值.查表技术,可以用这样(de)方式极大地改善蛮力尝试对所有键.6.3 在三重加密中用到多少个密钥第九章思考题9.1公钥密码体制(de)主要成分是什么明文:这是可读(de)消息或数据,将输入作为输入(de)算法.加密算法:加密算法,明文执行不同(de)转换.公钥和私钥:这是一对已被选中,这样如果一个用于加密,另一个是用于解密(de)密钥.作为输入提供(de)公共或私人密钥加密算法进行精确转换取决于.密文:这是炒消息作为输出.它依赖于明文和密钥.对于一个给定(de)消息,两个不同(de)密钥会产生两种不同(de)密文.解密算法:该算法接受密文匹配(de)关键,并产生原始明文.9.2 公钥和私钥(de)作用是什么用户(de)私钥是保密(de),只知道给用户.用户(de)公共密钥提供给他人使用.可以用私钥加密,可以由任何人与公共密钥验证签名.或公共密钥可以用于加密信息,只能由拥有私钥解密.9.5 什么事单向函数一个单向函数是一个映射到域范围等,每一个函数值(de)条件,而计算(de)逆函数(de)计算是容易(de),具有独特(de)逆是不可行(de):9.6 什么事单向陷门函数一个陷门单向函数是容易计算,在一个方向和计算,在其他方向,除非某些附加信息被称为不可行.逆与其他信息可以在多项式时间内计算.习题9.2 a. n = 33; (n) = 20; d = 3; C = 26.b. n = 55; (n) = 40; d = 27; C = 14.c. n = 77; (n) = 60; d = 53; C = 57.d. n = 143; (n) = 120; d = 11; C = 106.e. n = 527; (n) = 480; d = 343; C = 128. For decryption, we have128343 mod 527 = 128256 12864 12816 1284 1282 1281 mod527= 35 256 35 101 47 128 = 2 mod 527= 2 mod 2579.3 5第十章习题10.1 a. Y A = 75 mod 71= 51b. Y B = 712 mod 71= 4c. K = 45 mod 71= 3010.2 a. (11) = 10210 = 1024 = 1 mod 11If you check 2n for n < 10, you will find that none of the values is1 mod 11.b. 6, because 26 mod 11 = 9c. K = 36 mod 11= 3第十一章思考题11.1 安全hash函数需要具体哪些特征伪装:插入到网络欺诈来源(de)消息.这包括对手是声称来自授权(de)实体创造(de)消息.此外,还包括收到消息或邮件收件人以外(de)人放货欺诈确认.内容修改:更改消息(de)内容,包括插入,删除,换位,和修改.修改序列:各方之间(de)信息,包括插入,删除和重新排序(de)序列(de)任何修改.定时修改:延误或重播消息.在一个面向连接(de)应用程序,整个会话或消息序列可能是以前(de)一些有效(de)会话,或序列中(de)个人信息可能会推迟或重播重播.在连接(de)应用程序,个人信息(例如,数据报)可以延迟或重放.11.2抗弱碰撞和抗强碰撞之间(de)区别是什么11.4 高位在前格式和低位在前格式(de)区别是什么。

密码编码学与网络安全_课后习题答案(全).doc

密码编码学与网络安全(全)1.1 什么是 OSI 安全体系结构?OSI 安全体系结构是一个架构,它为规定安全的要求和表征满足那些要求的途径提供了系统的方式。

该文件定义了安全攻击、安全机理和安全服务,以及这些范畴之间的关系。

1.2 被动安全威胁和主动安全威胁之间的差别是什么?被动威胁必须与窃听、或监控、传输发生关系。

电子邮件、文件的传送以及用户 /服务器的交流都是可进行监控的传输的例子。

主动攻击包括对被传输的数据加以修改,以及试图获得对计算机系统未经授权的访问。

1.4 验证:保证通信实体之一,它声称是。

访问控制:防止未经授权使用的资源(即,谁可以拥有对资源的访问,访问在什么条件下可能发生,那些被允许访问的资源做这个服务控制)。

数据保密:保护数据免受未经授权的披露。

数据完整性:保证接收到的数据是完全作为经授权的实体(即包含任何修改,插入,删除或重播)发送。

不可否认性:提供保护反对否认曾参加全部或部分通信通信中所涉及的实体之一。

可用性服务:系统属性或访问和经授权的系统实体的需求,可用的系统资源,根据系统(即系统是可用的,如果它提供服务,根据系统设计,只要用户要求的性能指标它们)。

第二章1.什么是对称密码的本质成分?明文、加密算法、密钥、密文、解密算法。

4.分组密码和流密码的区别是什么?流密码是加密的数字数据流的一个位或一次一个字节。

块密码是明文块被视为一个整体,用来产生一个相同长度的密文块 ......分组密码每次处理输入的一组分组,相应的输出一组元素。

流密码则是连续地处理输入元素,每次输出一个元素。

6.列出并简要定义基于攻击者所知道信息的密码分析攻击类型。

惟密文攻击:只知道要解密的密文。

这种攻击一般是试遍所有可能的密钥的穷举攻击,如果密钥空间非常大,这种方法就不太实际。

因此攻击者必须依赖于对密文本身的分析,这一般要运用各种统计方法。

已知明文攻击:分析者可能得到一个或多个明文消息,以及它们的密文。

有了这些信息,分析者能够在已知明文加密方式的基础上推导出某些关键词。

密码学与网络安全答案

密码学与网络安全答案密码学是一门研究如何保护信息安全的学科,它广泛应用于网络安全领域。

网络安全是保护网络系统免受未经授权的访问、破坏、窃取和干扰的措施。

密码学在网络安全中起到至关重要的作用,提供了许多重要的技术和算法来保护数据和通信的机密性、完整性和可用性。

首先,密码学提供了一种加密方法,即将明文转化为密文,以保护数据的机密性。

加密算法有许多种,如对称加密和非对称加密。

对称加密使用相同的密钥进行加密和解密,比如DES和AES算法。

非对称加密使用公钥加密和私钥解密,比如RSA算法。

通过使用加密方法,即使攻击者获得了密文,也无法轻易破解,从而保护了数据的安全性。

其次,密码学还提供了一种验证和认证方法,以确保数据的完整性和真实性。

数字签名是一种常用的认证技术,它使用非对称密钥加密算法,通过在信息上附加一个数字签名来证明发送者的身份。

同时,数字签名也可以保证信息的完整性,因为一旦信息被篡改,数字签名就会无效。

此外,还有其他技术,如消息认证码(MAC)和哈希函数,可以验证数据的完整性和真实性。

此外,密码学还提供了一些密码协议和安全协议,用于在网络通信中保护数据的机密性和完整性。

比如,安全套接层(SSL)和传输层安全(TLS)协议用于在客户端和服务器之间建立安全通信,防止中间人攻击和数据窃听。

另一个例子是虚拟私有网络(VPN),它提供了一种安全的远程访问网络的方法,通过加密和隧道技术来保护数据和通信的安全。

除了上述的技术和方法,密码学还包括密码学分析和密码破解技术,以及密码理论的研究。

密码学分析是指破解密码算法和系统,以发现其弱点和漏洞。

密码破解技术是指尝试通过猜测、穷举和其他方法获取密码的过程。

密码理论则研究密码学的基本原理和概念,以及构建安全密码系统的方法和原则。

综上所述,密码学在网络安全领域起着重要的作用。

它通过提供加密、验证和认证技术,保护数据和通信的机密性、完整性和可用性。

密码学还提供了一些密码协议和安全协议,用于保护网络通信的安全性。

密码编码学与网络安全-原理与实践 课后答案

密码学与网络安全 山东大学数学院的信息安全专业师资雄厚,前景广阔,具有密码理论、密码技术与网络安全 技术三个研究方向。有一大批博士、硕士及本科生活跃于本论坛。本版块适合从事密码学或网络 安全方面学习研究的朋友访问。

Third Edition WILLIAM STALLINGS

Copyright 2002: William Stallings -1-

TABLE OF CONTENTS

Chapter 2: Chapter 3: Chapter 4: Chapter 5: Chapter 6: Chapter 7: Chapter 8: Chapter 9: Chapter 10: Chapter 11: Chapter 12: Chapter 13: Chapter 14: Chapter 15: Chapter 16: Chapter 17: Chapter 18: Chapter 19: Chapter 20:

附录 A:本站电子书库藏书目录 :81/bbs/dispbbs.asp?boardID=18&ID=2285

附录 B:版权问题 数缘社区所有电子资源均来自网络,版权归原作者所有,本站不承担任何版权责任。

SOLUTIONS MANUAL

CRYPTOGRAPHY AND NETWORK SECURITY

W.ห้องสมุดไป่ตู้.

-3-

CHAPTER 2 CLASSICAL ENCRYPTION TECHNIQUES

- 1、下载文档前请自行甄别文档内容的完整性,平台不提供额外的编辑、内容补充、找答案等附加服务。

- 2、"仅部分预览"的文档,不可在线预览部分如存在完整性等问题,可反馈申请退款(可完整预览的文档不适用该条件!)。

- 3、如文档侵犯您的权益,请联系客服反馈,我们会尽快为您处理(人工客服工作时间:9:00-18:30)。

《密码编码学与网络安全》复习题1.信息安全(计算机安全)目标是什么机密性(confidentiality):防止未经授权的信息泄漏完整性(integrity):防止未经授权的信息篡改可用性(avialbility):防止未经授权的信息和资源截留抗抵赖性、不可否认性、问责性、可说明性、可审查性(accountability):真实性(authenticity):验证用户身份2.;3.4.理解计算安全性(即one-time pad的理论安全性)使用与消息一样长且无重复的随机密钥来加密信息,即对每个明文每次采用不同的代换表不可攻破,因为任何明文和任何密文间的映射都是随机的,密钥只使用一次5.传统密码算法的两种基本运算是什么代换和置换前者是将明文中的每个元素映射成另外一个元素;后者是将明文中的元素重新排列。

6.流密码和分组密码区别是什么各有什么优缺点分组密码每次处理一个输入分组,对应输出一个分组;流密码是连续地处理输入元素,每次输出一个元素—流密码Stream: 每次加密数据流的一位或者一个字节。

连续处理输入分组,一次输出一个元素,速度较快。

7.8.利用playfair密码加密明文bookstore,密钥词是(HARPSICOD),所得的密文是什么I/JD RG LR QD HGHARPS bo ok st or ex I/JD DG PU GO GVI/JCODBEFGKL*MNQTUVWXYZ9.10.用密钥词cat实现vigenere密码,加密明文vigenere coper,所得的密文是什么XIZGNXTEVQPXTKey: catca t ca tcatcatcatPlaintext: vigenere coperChipertext: XIZGNXTE VQPXT11.;12.假定有一个密钥2431的列置换密码,则明文can you understand的密文是多少YNSDCODTNURNAUEAKey: 2 4 3 1Plaintext: c a n yo u u nd e r st a n d(Chipertext: YNSDCODTNURNAUEA13.什么是乘积密码多步代换和置换,依次使用两个或两个以上的基本密码,所得结果的密码强度将强与所有单个密码的强度.14.混淆和扩散的区别是什么扩散(Diffusion):明文的统计结构被扩散消失到密文的,使得明文和密文之间的统计关系尽量复杂.即让每个明文数字尽可能地影响多个密文数字混淆(confusion):使得密文的统计特性与密钥的取值之间的关系尽量复杂,阻止攻击者发现密钥15.Feistel密码中每轮发生了什么样的变化)将输入分组分成左右两部分。

以右半部数据和子密钥作为参数,对左半部数据实施代换操作。

将两部分进行互换,完成置换操作。

16.S-Box的概念S盒用在DES算法中,每个s盒都由6位输入产生4位输出,所有说,s盒定义了一个普通的可逆代换。

相当程度上,DES的强度取决于s盒的设计,但是,s盒的构造方法是不公开的17.AES每轮变化中设计的基本操作有哪些>每轮包括4个阶段:字节代换、行移位、列混淆、轮密钥加18.DES、AES 和RC4之间的比较(建议比较分组大小、密钥长度、相对速度、安全强算法DESAES ? RC4分组长度(bit)64128流密码密钥长度56—128/196/256不少于128相对速度较快慢很快安全强度2^55(穷举))很难轮数1610/12/14-是否Feistel体制【是不是19.AES与DES相比有优点3DES与DES相比的变化有哪些什么是2DES中的中间相遇攻击(1) AES更安全。

(2) 3DES增加了1到2个密钥,进行多轮DES,安全性更高。

?(3) C = EK2(EK1(P)) ⇒ X = EK1(P) = DK2(C)给定明文密文对(P,C)对所有256个密钥,加密P,对结果按X排序与T中对所有256个密钥,解密C,解密结果与T中的值比较找出K1,K2使得EK1(P) = DK2(C)用k1和k2对P加密,若结果为C,则认定这两个密钥为正确的密钥20.>21.分组密码的工作模式有哪些及优缺点A.ECB,电码本模式,一次处理64位明文,每次使用相同的密钥加密。

任何64位的明文组都有唯一的密文与之对应,有“结构化”的缺点。

B.CBC,密码分组连接模式,克服了ECB中“结构化”的缺点,同样的明文变成密文之后就不同了,而且加密必须从头到尾C.D.CFB,密码反馈模式.一次处理M位,上一个分组的密文产生一个伪随机数输出的加密算法的输入,该输出与明文的异或,作为下一个分组的输入。

E.OFB,输出反馈模式,与CFB基本相同,只是加密算法的输入是上一次DES的输出。

F . 计数器模式,计数器被初始化为某个值,并随着消息块的增加其值加1,在于明文组异或得到密文组。

也可用于流密码。

22. '23. RSA 算法中密钥的生成和加密解密过程。

生成过程RSA 的加解密为: 给定消息M = 88 ( 88<187) 加密: C = 887 mod 187 = 11[解密:M = 1123 mod 187 = 8824.RSA 算法计算实例(给定p,q,e,m/c ,计算n, )(n ,d,c/m )1. 选择素数: p =17 & q =112. 计算n = pq =17×11=1873. 计算ø(n )=(p –1)(q-1)=16×10=1604. 选择e : gcd(e,160)=1; 选择e =7 /5. 确定d : de=1 mod 160 and d < 160, d=23 因为23×7=161= 1×160+16. 公钥KU={7,187}7. 私钥KR={23,17,11}25. 描述Diffie-Hellman 密钥交换机制。

算法:A .B . 双方选择素数p 以及p 的一个原根aC . ]D . 用户A 选择一个随机数Xa < p ,计算Ya=aXa mod pE . 用户B 选择一个随机数Xb < p ,计算Yb=aXb mod pF . 每一方保密X 值,而将Y 值交换给对方G . 用户A 计算出K=YbXa mod pH . 用户B 计算出K=YaXb mod pI . 双方获得一个共享密钥(aXaXbmod p)素数p 以及p 的原根a 可由一方选择后发给对方 26.27.,28.描述Diffie-Hellman 算法(DH 算法)中中间人攻击发生的过程。

中间人攻击1 双方选择素数p 以及p 的一个原根a(假定O 知道)2 A 选择Xa<p,计算Ya=aXa mod p, A B: Ya3 O 截获Ya,选Xo,计算Yo=aXo mod p,冒充A B:Yo4 B 选择Xb<p,计算Yb=aXb mod p, B A: Yb5 O 截获Yb,冒充B A:Yo6 A 计算: (Xo)Xa ≡(aXo)Xa ≡aXoXa mod p/7 B 计算: (Xo)Xb ≡(aXo)Xb ≡aXoXb mod p8 O 计算: (Ya)Xo ≡aXaXo mod p, (Yb)Xo ≡aXbXo mod p O 无法计算出aXaXb mod pO 永远必须实时截获并冒充转发,否则会被发现29. 如何使用公钥密码实现数据的保密性、完整性和数据源认证(签名) 发送方用其私钥对消息“签名”。

可以通过对整条消息加密或者对消息的一个小的数据块(消息认证码/摘要)加密来产生。

%产生随机数X A <q 计算Y A =aXAmodq计算K=(Y B )XA mod q产生随机数X B <q计算Y B =a XB modq计算K=(Y A )XB mod qY AY B用户A 用户BE(K,[M||E(PRa,H(M))]) 其中K为PUb解密时,第一步解密使用B的私钥,然后使用A的公钥。

30.对比对称算法和公钥算法(建议从用途,速度和效率等方面)对称算法:速度快,主要用于数据加密,只有一个密钥。

公钥算法:速度较慢,主要用于数字签名和密钥交换,有两个密钥31.对称密钥分配有哪些方法(注意和重放攻击相结合)]对于参与者A和B,密钥分配有以下几种:A.密钥由A选择,并亲自交给BB.C.第三方选择密钥后亲自交给A和BD.如果A和B以前或最近使用过某密钥,其中一方可以用它加密一个新密钥后在发送给另一方。

E.A和B与第三方均有秘密渠道,则C可以将一密钥分别发送给A和B<别人卷子上的分配方式:传统加密方法Needham/Schroeder Protocol [1978]1、A KDC:IDA||IDB||N12、KDC A:EKa[Ks||IDB||N1||EKb[Ks||IDA]]3、A B:EKb[Ks||IDA]4、B A:EKs[N2]5、A B:EKs[f(N2)]?保密密钥Ka和Kb分别是A和KDC、B和KDC之间共享的密钥。

本协议的目的就是要安全地分发一个会话密钥Ks给A和B。

A在第2步安全地得到了一个新的会话密钥,第3步只能由B解密、并理解。

第4步表明B 已知道K s了。

第5步表明B相信A知道K s并且消息不是伪造的。

第4,5步目的是为了防止某种类型的重放攻击。

特别是,如果敌方能够在第3步捕获该消息,并重放之,这将在某种程度上干扰破坏B方的运行操作。

上述方法尽管有第4,5步的握手,但仍然有漏洞假定攻击方C已经掌握A和B之间通信的一个老的会话密钥。

C可以在第3步冒充A利用老的会话密钥欺骗B。

除非B记住所有以前使用的与A通信的会话密钥,否则B无法判断这是一个重放攻击。

如果C可以中途截获第4步的握手信息,则可以冒充A在第5步响应。

从这一点起,C就可以向B发送伪造的消息而对B来说认为是用认证的会话密钥与A进行的正常通信。

Denning Protocol [1982] 改进(加入时间戳):。

1、A KDC:ID A||ID B2、KDC A:E Ka[K s||ID B||T||E Kb[K s||ID A||T]]3、A B:E Kb[K s||ID A||T]4、B A:E Ks[N1]5、A B:E Ks[f(N1)]| Clock - T | < t1 + t2其中:t1是KDC时钟与本地时钟(A或B)之间差异的估计值;—t2 是预期的网络延迟时间。

32.公钥算法中公钥的分配和管理有哪些方法公钥的分配A.公开发布B.公开可访问目录C.D.公钥授权E.~F.公钥证书33.消息认证码的概念和基本用途(237页图)MAC(Message Authentication Code),消息认证码,也是一种认证技术,它利用密钥来产生一个固定长度的短数据块,并将数据块附加在消息之后,格式如:MAC(M)|| M。