[CheckPoint]认证与培训详细介绍

checkpoint学习笔记

IT SecurityPreventative Detective ResponsiveCreating a Security PolicyGuidelinesThe implementation of any firewall technology should follow these basic rules:●The firewall should allow for filtering of communication protocols based oncomplex rule sets.●The firewall should provide extensive logging of traffic passed and blocked.●The firewall should be the only entry and exit point to the public Internet from theCompanyX LAN.●The firewall operating system should be sufficiently hardened to resist attack bothinternal and external.●The firewall should fail closed.●The firewall should not disclose the internal nature, names, or addressing of theCompanyX LAN.●The firewall should only provide firewall services. No other service orapplication should be running on the firewall.StandardsThe implementation of any firewall must follow these basic rules:●It is the policy that only the identified firewall administrator is allowed to makechanges to the configuration of the firewall.●It is the policy that all firewalls must follow the default rule:That whih is notexpressly permitted is denied.In addition, the following standards for perimeter networks are as follows:●The deployment of public services and resources shall be positioned behind thefirewall in a protected service net.●The firewall shall be configured to disallow traffic that originates in the servicenet to the general LAN.●Any application or network resource residing outside of the firewall andaccessible by unauthorized users requires a banner similar to the following:A T T E N T I O N! PLEASE READ CAREFULLY.This system is the property of CompanyX. It is for authorized use only. Users (authorized or unauthorized) have no explicit or implicit expectation of privacy.Any or all uses of this system and all files on this system will be intercepted, monitored, recorded, copied, audited, inspected, and disclosed to CompanyX management, andlaw enforcement personnel, as well as authorized officials of other agencies, both domestic and foreign. By using this system, the user consents to such interception, monitoring, recording, copying, auditing, inspection, and disclosure at the discretion of CompanyX. Unauthorized or improper use of this system may result in administrative disciplinary action and civil and criminal penalties. By continuing to use this system, you indicate your awareness of and consent to these terms and conditions of use.LOG OFF IMMEDIATELY if you do not agree to the conditions stated in this warning.ProceduresFirewall will be configured to allow traffic as defined below._ TCP/IP suite of protocols allowed through the firewall from the inside LAN to the public Internet is as follows:_ HTTP to anywhere_ HTTPS to anywhere_ TCP/IP suite of protocols allowed through the firewall from the insideLAN to the Service Net is as follows:_ HTTP to Web Server_ SMTP to Mail Server_ POP3 to Mail Server_ DNS to DNS server_ TCP/IP suite of protocols allowed through the firewall from the ServiceNet to the public Internet is as follows:_ DNS from DNS server to anywhere_ TCP/IP suite of protocols allowed through the firewall from the publicInternet to the LAN is as follows:_ None_ TCP/IP suite of protocols allowed through the firewall from the publicInternet with specific source, destination, and protocols is as follows:_ SMTP to Mail Server_ HTTP to Web Server_ FTP to Web Server创建安全策略名词解释:PolicyPolicy PackageRule创建新的Policy Package创建网络上第一个防火墙主机配置一般属性配置主机网络接口。

CheckPoint产品线介绍

©2010 Check Point Software Technologies Ltd.

|

[Unrestricted] For Everyone

|

10 10

Check Point Total Security

Data Encryption Web Security Reports Firewall VPN Provisioning Single Logging MANAGEMENT Console Event Management Policy Definition IPS Data Leakage Endpoint Management Worms Single Agent for Endpoint & Data Security Viruses Application Firewall Removable Media Malware

Multi-Domain Management

©2010 Check Point Software Technologies Ltd.

|

[Unrestricted] For Everyone

|

22 22

网关安全产品线概述

硬件

网关

UTM-1 Power-1 IP 2012

虚拟

安全

VPN-1 VE VSX-1

内容、应用以及 基于用户的策略

1997

OPSEC

2002

SmartDefense and SmartDefense 与 Application Intelligence 应用智能

2009

软件刀片

软件刀片—具有革命意义的 安全架构

应用与 基于用户的策略

► 应用程序深度检测,支持

CheckPoint产品介绍

©2012 Check Point Software Technologies Ltd. [PROTECTED] — All rights reserved. | 6

各种型号– 适用于任何部署规模!

Branch

(< 250 users)

Small

(< 500 users)

Medium

(< 1,000 users)

Large

(< 5,000 users)

X-Large

(< 10,000 users)

* Sizing recommendation

©2012 Check Point Software Technologies Ltd. [PROTECTED] — All rights reserved. | 7

Check Point 4000 Appliances (3 Models 4200/4600/4800)

Enterprise Grade ▪ 3 to 11 Gbps firewall throughput ▪ 2 to 6 Gbps IPS throughput

Check Point 12000 Appliances (3 Models 12200/12400/12600)

国际国内用户

©2012 Check Point Software Technologies Ltd. [PROTECTED] — All rights reserved. | 5

8种常见型号

Check Point 2200 Appliance

The Small Office – Desktop Model ▪ 3 Gbps firewall throughput ▪ Less than $4,000

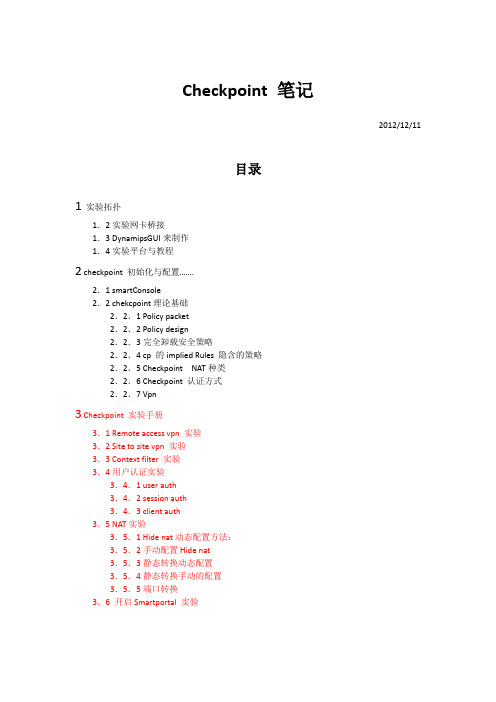

checkpoint笔记(带实验手册)

Checkpoint 笔记2012/12/11目录1实验拓扑1.2实验网卡桥接1.3 DynamipsGUI来制作1.4实验平台与教程2 checkpoint 初始化与配置…….2.1 smartConsole2.2 chekcpoint理论基础2.2.1 Policy packet2.2.2 Policy design2.2.3完全卸载安全策略2.2.4 cp 的implied Rules 隐含的策略2.2.5 Checkpoint NAT种类2.2.6 Checkpoint 认证方式2.2.7 Vpn3 Checkpoint 实验手册3.1 Remote access vpn 实验3.2 Site to site vpn 实验3.3 Context filter 实验3.4用户认证实验3.4.1 user auth3.4.2 session auth3.4.3 client auth3.5 NAT实验3.5.1 Hide nat动态配置方法:3.5.2手动配置Hide nat3.5.3静态转换动态配置3.5.4静态转换手动的配置3.5.5端口转换3.6 开启Smartportal 实验1、实验拓扑:1.2实验网卡桥接1.3通过DynamipsGUI来制作桥接的三台虚拟路由器生成BA T文件就可以了。

1.4实验平台与教程Checkpoint 防火墙图形化界面配置Checkpoint IoS: CheckPoint_NGX_R65_Suite_SPLAT_Linux30.ISO 视频教程: 秦柯CheckPoint防火墙.isz虚拟机安装vmware 9需要通过web进去初始化,初始化完成后,会应该默认的deny 策略。

(只支持IE浏览器)二、checkpoint 初始化与配置基本的信息都可以通过web去做修改和查看。

全功能版的授权只有15天,如果15天后想继续使用,只能够重装checkpoint 系统,授权是跟网卡绑在一起,暂时还没有找到办法去破解。

checkpoint防火墙技术

CheckPoint FireWall-1防火墙技术2007-11-14 18:22:23随着Internet的迅速发展,如何保证信息和网络自身安全性的问题,尤其是在开放互联环境中进行商务等机密信息的交换中,如何保证信息存取和传输中不被窃取、篡改,已成为企业非常关注的问题。

作为开放安全企业互联联盟(OPSEC)的组织和倡导者之一,CheckPoint公司在企业级安全性产品开发方面占有世界市场的主导地位,其FireWall-1防火墙在市场占有率上已超过44%,世界上许多著名的大公司,如IBM、HP、CISCO、3COM、BAY等,都已成为OPSEC的成员或分销CheckPoint FireWall-1产品。

CheckPoint FireWall-1 V3.0防火墙的主要特点。

从网络安全的需求上来看,可以将FireWall-1的主要特点分为三大类,第一类为安全性类,包括访问控制、授权认证、加密、内容安全等;第二类是管理和记帐,•包括安全策略管理、路由器安全管理、记帐、监控等;第三类为连接控制,包括负载均衡高可靠性等;下面分别进行介绍。

1.访问控制这是限制未授权用户访问本公司网络和信息资源的措施。

评价访问控制的一个重要因素是要看其能否适用于现行的所有服务和应用。

第一代包过滤技术,无法实施对应用级协议处理,也无法处理UDP、RPC或动态的协议。

第二代应用代理网关防火墙技术,为实现访问控制需要占用大量的CPU资源,对Internet上不断出现的新应用(如多媒体应用),无法快速支持.CheckPoint FireWall-1的状态监测技术,结合强大的面向对象的方法,可以提供全七层应用识别,对新应用很容易支持。

目前支持160种以上的预定义应用和协议,包括所有Internet服务,如安全Web浏览器、传统Internet应用(mail、ftp、telnet)、UDP、RPC等,此外,支持重要的商业应用,如OracleSQL*Net、SybaseSQL服务器数据库访问;支持多媒体应用,如RealAudio、CoolTalk、NetMeeting、InternetPhone等,以及Internet广播服务,如BackWeb、PointCast。

checkpoint的使用方法

checkpoint的使用方法标题,掌握Checkpoint的使用方法,提高工作效率。

在现代社会,人们经常面临着繁忙的工作和生活压力。

为了更好地管理时间和任务,许多人开始寻找各种方法来提高工作效率。

其中,使用Checkpoint是一种非常有效的方法。

本文将介绍Checkpoint的使用方法,帮助读者更好地利用这一工具来提高工作效率。

首先,什么是Checkpoint?Checkpoint是一种时间管理工具,它可以帮助人们将任务分解成小步骤,并设定时间节点来完成这些步骤。

通过这种方式,人们可以更好地掌控自己的工作进度,避免拖延和失控的情况发生。

要使用Checkpoint,首先需要明确自己的任务和目标。

将任务分解成小步骤,并为每个步骤设定一个时间节点。

这样一来,任务就会变得更加具体和可操作,而不是一团模糊的大任务。

例如,如果你的任务是写一篇文章,你可以将它分解成“收集资料”、“撰写大纲”、“写作初稿”、“修改”等步骤,并为每个步骤设定一个具体的时间。

其次,要合理安排时间。

在设定Checkpoint时,要考虑到自己的实际情况和工作习惯。

不要过于理想化地设定时间节点,以免造成压力和挫败感。

同时,也要考虑到任务的复杂程度和紧急程度,合理地安排时间节点。

最后,要严格执行Checkpoint。

设定好时间节点后,要努力按时完成每个步骤。

如果有一些步骤超出了时间节点,要及时调整,不要让拖延的情况发生。

另外,也要及时调整Checkpoint的设定,根据实际情况对任务进行重新分解和安排。

总的来说,Checkpoint是一种非常实用的时间管理工具,它可以帮助人们更好地掌控自己的工作进度,提高工作效率。

通过合理地设定时间节点和严格执行,人们可以更好地完成任务,减少拖延和失控的情况。

希望本文介绍的Checkpoint的使用方法能够帮助读者更好地应用这一工具,提高自己的工作效率。

CheckPoint防火墙操作手册

CheckPoint防火操作手册1 配置主机对象定义防火墙策略时,如需对I P 地址进行安全策略控制则需首先配置这个对象,下面介绍主机对象配置步骤,在“Network Objects”图标处,选择“Nodes”属性上点击右键,选择“Node”,点击“Host”选项,定义主机对象的名称,IP Address属性,同时可按照该主机的重要性定义颜色,配置完成后点击OK,主机对象创建完成。

2 配置网段对象定义防火墙策略时,如需对网段进行安全策略控制则需首先配置这个网络对象,配置步骤如下,在防火墙“Network”属性上点击右键,选择“Network”,选项,定义网段名称,比如DMZ,Internal,建议根据网段所处位置定义,配置网段地址和子网掩码,如有必要可以添加注释(Comment),配置完成后点击确认。

3 配置网络组对象如果需要针对单个I P 地址、IP 地址范围或者整个网段进行安全策略控制,可以将这些对象添加到网络组,如下在防火墙“Group”属性上点击右键,选择“Simple Group”选项,成后点击O K 即可4 配置地址范围对象除了配置I P 地址,网段,也可以指定地址范围(IP range),地址范围对象配置步骤是,如下在防火墙“Network”属性上点击右键,选择去掉“Do not show empty folders”选项,让I P Range 配置属性显示出来。

配置“Address Rage”,选择“Address Ranges”,如下图输入地址名称、起始IP地址与结束IP地址,完成后点击OK即可。

5 配置服务对象5.1 配置T CP 服务对象Check Point 防火墙内置了预定义的近千种服务,包括T CP、UDP、RPC、ICMP 等各种类型服务,通常在定义防火墙安全策略时,大多数服务已经识别并内置,因此无需额外添加,但也有很多企业自有开发程序使用特殊端口需要自行定义,下面介绍如何自定义服务,如下图所示,点击第二个模块标签,即S ervices,已经预定义多种类型服务,用户根据需要自定义新的服务类型,下面举例定义T CP 类型服务,右键点击“TCP”,选择“New TCP如下图,可以点以单个TCP服务端口服务对象,如果是一段端口,可以定义端口范围以上举例新建T CP 协议的端口服务,如需定义U DP 协议或其他协议类型按照同样流程操作即可。

checkpoint培训手册[1]

![checkpoint培训手册[1]](https://img.taocdn.com/s3/m/2cade610a76e58fafab00366.png)

完成Hide NAT的配置后我们需要验证NAT是否配置成功

对服务器作静态NAT

首先把服务器对象定义出来,在Nodes上点击右键,然后选择Host,然后 配置服务器的属性,再选择左边窗口中的NAT属性。

点击NAT,编辑NAT属性,选择Add Automatic Address Translation rules,然后在 Translation method 中选择选择Static,然后在下面的小框中输入自己分配给服 务器的公网地址。最后在install on上选择当前防火墙然后点击确定。静态 NAT就配置完成。

• 出现防火墙接口信息,如果我们系统的接 口和路由配置好后,我们单击Get,然后选择 Interface或是interface with topology 就可以 得到接口配置信息。这里我们需要在网ቤተ መጻሕፍቲ ባይዱ 接口上配置Anti Spoofing ,所以首先双击其 中任一接口开始配置。首先双击外网接口, 在下面弹出的对话框中选择Topology,

在防火墙上重置SIC

• • • • • • • • • • • • • • • • • • • • • • 在防火墙上重置SIC [admin@C25-HJZX-IDC-1 admin]$ su Password: [root@C25-HJZX-IDC-1 admin]# cpconfig This program will let you re-configure your Check Point products configuration. Configuration Options: ---------------------(1) Licenses (2) SNMP Extension (3) Group Permissions (4) PKCS#11 Token (5) Random Pool (6) Secure Internal Communication (7) VPNx (8) Disable cluster membership for this gateway (9) Disable Check Point SecureXL (10) Automatic start of Check Point Products (11) Exit Enter your choice (1-11) :6 Configuring Secure Internal Communication... ============================================ The Secure Internal Communication is used for authentication between Check Point components Trust State: Trust established Would you like re-initialize communication? (y/n) [n] ? y Note: The Secure Internal Communication will be reset now, and all Check Point Services will be stopped (cpstop). No communication will be possible until you reset and re-initialize the communication properly! Are you sure? (y/n) [n] ? y Enter Activation Key: xxxxxx Retype Activation Key: xxxxxx initial_module: Compiled OK.

checkpoint模型用法

Checkpoint模型通常用于保存和恢复训练过程中的模型状态,以便进行推理、预测或继续训练。

具体来说,checkpoint模型的用法可以分为以下几个场景:

1. 训练后推理场景:在模型训练完成后,通常会保存模型的参数,以便在未来用于推理或预测操作。

这通常是通过在训练过程中监控验证集的精度,并在达到最高精度时保存模型参数来实现的。

2. 再训练场景:在进行长时间训练任务时,为了防止因任务异常退出而不得不从头开始训练,会在训练过程中定期保存Checkpoint文件。

这样,即使训练中断,也可以从最近的Checkpoint恢复训练,而不是重新开始。

3. Fine-tuning(微调)场景:在这种场景中,先训练一个模型并保存其参数,然后基于这个模型对第二个类似任务进行模型训练。

这种方法可以利用已有模型的知识,加快新任务的训练速度,并提高模型的性能。

4. 显存优化:当GPU显存不足以容纳整个模型时,可以使用torch.utils.checkpoint模块中的checkpoint技术来节省显存。

这种方法通过只保存模型的一部分状态到显存中,并在需要时重新计算其他部分,从而减少显存的使用。

5. 模型部署:在模型部署阶段,正确的模型导入和存放位置至关重要。

这决定了模型是否能够顺利运行,并发挥其所有功能。

例如,在使用StableDiffusion技术时,需要确保模型被正确导入并放置在合适的路径下。

CheckPoint

技术声誉

2013: NSS LAB下一代防火墙NGFW群体测试中获得98.5%的最高安全得 分和“Recommend” 评分 2013: NSS LAB 入侵防护IPS测试中获得98.9% 最高整体保护能力得分和 “Recommend” 评分,排名第一。 2013: 连续16年(1998-2013)在Gartner企业防火墙魔力象限中占据领导 者地位 2013: 被SC Magazine评为2013年最佳防火墙和2013年最佳IPS

Cooperative Enforcement

SecureXL

专利 6,850,943

专利 6,873,988

专利 6,496,935

应用智能

加速数据路径 (ADP)

CoreXL

PacketXL

©2013 Check Point Software Technologies Ltd. 7

连续十六年保持 Gartner防火墙魔力象限领导者地位

安全视野

安全的蓝图

安全也是一种业务流程

人 执行Байду номын сангаас

策略

©2012 Check Point Software Technologies Ltd. | [Confidential] Fo©r C2h0e1c3kCPhoeinctkuPsoeirnstaSnodfatwpparroevTeedcthinrdolpoagriteiessLtd| . 13

Check Point 2014

Andrew Chen

©2013 Check Point Software Technologies Ltd. 1

Check Point 用户手册

Check Point UTM-1用户手册第一章使用向导 (3)一、从配置UTM开始 (3)1、登陆UTM (3)2、配置网卡 (4)3、配置路由 (5)4、配置主机名 (6)5、调整时间 (7)二、步骤1-配置之前......一些有用的术语 (7)三、步骤2-安装和配置 (8)四、步骤3-第一次登录到SmartCenter服务器 (9)五、步骤4-在安全策略定义之前 (11)六、步骤5-为安全策略定义规则 (16)七、步骤6-来源和目的 (17)第二章策略管理 (17)一、有效的策略管理工具需要 (18)二、CheckPoint管理策略的解决方案 (18)1、策略管理概况 (18)2、策略集 (19)3、规则分节标题 (21)4、查询和排列规则以及对象 (21)三、策略管理需要注意的问题 (22)四、策略管理配置 (22)第三章SmartView Tracker (25)一、跟踪的需求 (25)二、CheckPoint对跟踪的解决方案 (26)1、跟踪概况 (26)2、SmartView Tracker (27)3、过滤 (28)4、查询 (29)5、通过日志切换维护日志文件 (29)6.通过循环日志来管理日志空间 (29)7、日志导出功能 (30)8、本地日志 (30)9、使用日志服务器记录日志 (30)10、高级跟踪操作 (30)三、跟踪需要考虑的问题 (31)四、跟踪配置 (32)1、基本跟踪配置 (32)2、SmartView的查看选项 (32)3、配置过滤器 (33)4、配置查询 (33)5、维护 (34)6、本地日志 (35)7、使用日志服务器 (35)8、自定义命令 (36)9、阻断入侵 (37)10、配置报警命令 (37)第一章使用向导一、从配置UTM开始1、登陆UTM5、调整时间二、步骤1-配置之前……一些有用的术语这里介绍一些有助于理解本章内容的相关信息。

Security Policy(安全策略)是由系统管理员创建的,用来管理进和出的网络通信连接。

CheckPoint防火墙安全配置基线备课讲稿

CheckPoint防火墙安全配置基线中国移动通信有限公司管理信息系统部2012年 04月备注:1.若此文档需要日后更新,请创建人填写版本控制表格,否则删除版本控制表格。

目录第1章概述 (1)1.1目的 (1)1.2适用范围 (1)1.3适用版本 (1)1.4实施 (1)1.5例外条款 (1)第2章帐号管理、认证授权安全要求 (2)2.1帐号管理 (2)2.1.1用户帐号分配* (2)2.1.2删除无关的帐号* (2)2.1.3帐户登录超时* (3)2.1.4帐户密码错误自动锁定* (4)2.2口令 (4)2.2.1口令复杂度要求 (4)2.3授权 (5)2.3.1远程维护的设备使用加密协议 (5)第3章日志及配置安全要求 (7)3.1日志安全 (7)3.1.1记录用户对设备的操作 (7)3.1.2开启记录NAT日志* (7)3.1.3开启记录VPN日志* (8)3.1.4配置记录流量日志 (9)3.1.5配置记录拒绝和丢弃报文规则的日志 (9)3.2安全策略配置要求 (10)3.2.1访问规则列表最后一条必须是拒绝一切流量 (10)3.2.2配置访问规则应尽可能缩小范围 (10)3.2.3配置OPSEC类型对象* (11)3.2.4配置NAT地址转换* (11)3.2.5限制用户连接数* (12)3.2.6Syslog转发SmartCenter日志* (12)3.3攻击防护配置要求 (14)3.3.1定义执行IPS的防火墙* (14)3.3.2定义IPS Profile* (15)第4章防火墙备份与恢复 (16)4.1.1SmartCenter备份和恢复(upgrade_tools)* (16)第5章评审与修订 (17)第1章概述1.1 目的本文档规定了中国移动管理信息系统部所维护管理的CheckPoint防火墙应当遵循的设备安全性设置标准,本文档旨在指导系统管理人员进行CheckPoint防火墙的安全配置。

checkpoint防火墙培训

Windows 2000 Advanced Server(SP1, SP2,SP3,SP4)

4. 3. Nokia IPSO (3.5,3.6,3.7)

5. 4. Solaris 7 SPARC (32 bit), Solaris 8 SPARC (32-bit and 64-bit)

5. RedHat Linux 7.0 (kernels2.2.16, 2.2.17, 2.2.19),

20

第二部分: Check Point NG基本管理技术

Pg 139

21

• 安全策略定义

– 什么是安全策略? – 注意事项

• 安全规则定义

Pg 143

22

规则库举例

Pg 144

23

• 创建规则库

– 隐含(全局) – 用户定义 – 规则库的顺序 – 基本规则

Stealth 规则 Cleanup规则 – 通过安全策略提高性能 规则库尽可能简单 常用的规则放在上面 停止不必要的服务

– Implicit 规则 – Implicit Drop 规则

34

全局策略菜单

35

全局策略- VPN-1/FireWall-1 NG Implied 规则

36

– Accept ICMP- Before Last

– Accept ICMP- First

37

– Rules- 隐藏规则

– 被隐藏的规则不会被显示

• 重启计算机

4

Nokia IPSO上安装过程简述(续)

• 安装管理服务器到Win2000 Server: - 安装两个模块: SVN Foundation Management Server

• 配置 -添加许可证 -添加系统管理员帐户 -……

CheckPoint基本操作手册-中文

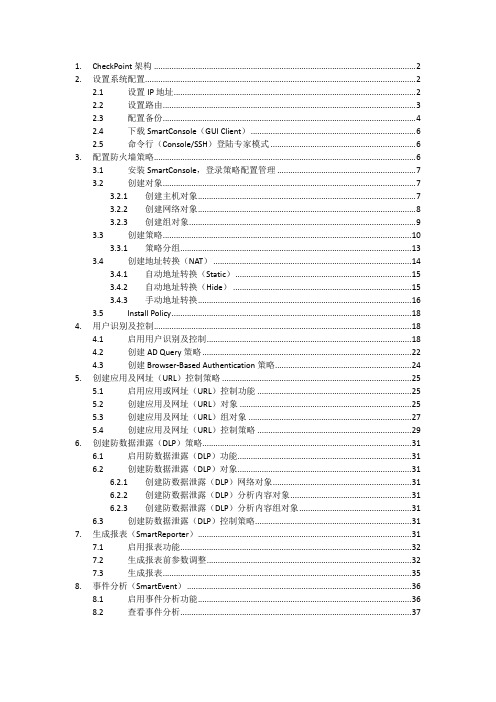

1. CheckPoint架构 (2)2. 设置系统配置 (2)2.1 设置IP地址 (2)2.2 设置路由 (3)2.3 配置备份 (4)2.4 下载SmartConsole(GUI Client) (6)2.5 命令行(Console/SSH)登陆专家模式 (6)3. 配置防火墙策略 (6)3.1 安装SmartConsole,登录策略配置管理 (7)3.2 创建对象 (7)3.2.1 创建主机对象 (7)3.2.2 创建网络对象 (8)3.2.3 创建组对象 (9)3.3 创建策略 (10)3.3.1 策略分组 (13)3.4 创建地址转换(NAT) (14)3.4.1 自动地址转换(Static) (15)3.4.2 自动地址转换(Hide) (15)3.4.3 手动地址转换 (16)3.5 Install Policy (18)4. 用户识别及控制 (18)4.1 启用用户识别及控制 (18)4.2 创建AD Query策略 (22)4.3 创建Browser-Based Authentication策略 (24)5. 创建应用及网址(URL)控制策略 (25)5.1 启用应用或网址(URL)控制功能 (25)5.2 创建应用及网址(URL)对象 (25)5.3 创建应用及网址(URL)组对象 (27)5.4 创建应用及网址(URL)控制策略 (29)6. 创建防数据泄露(DLP)策略 (31)6.1 启用防数据泄露(DLP)功能 (31)6.2 创建防数据泄露(DLP)对象 (31)6.2.1 创建防数据泄露(DLP)网络对象 (31)6.2.2 创建防数据泄露(DLP)分析内容对象 (31)6.2.3 创建防数据泄露(DLP)分析内容组对象 (31)6.3 创建防数据泄露(DLP)控制策略 (31)7. 生成报表(SmartReporter) (31)7.1 启用报表功能 (32)7.2 生成报表前参数调整 (32)7.3 生成报表 (35)8. 事件分析(SmartEvent) (36)8.1 启用事件分析功能 (36)8.2 查看事件分析 (37)1. CheckPoint 架构CheckPoint 分为三层架构,GUI 客户端(SmartConsole )是一个可视化的管理配置客户端,用于连接到管理服务器(SmartCenter ),管理服务器(SmartCenter )是一个集中管理平台,用于管理所有设备,将策略分发给执行点(Firewall )去执行,并收集所有执行点(Firewall )的日志用于集中管理查看,执行点(Firewall )具体执行策略,进行网络访问控制2. 设置系统配置设备的基本配置需要在WEB 下进行,如IP 、路由、DNS 、主机名、备份及恢复、时间日期、管理员账户,默认web 管理页面的连接地址为https://192.168.1.1:4434,如果已更改过IP ,将192.168.1.1替换为更改后的IP2.1 设置IP 地址例:设置LAN2口的IP 为10.0.255.2登录web 后选择Network Connections直接点击LAN2管理服务器 SmartCenterGUI ClientSmartConsole 执行点Firewall填入IP地址和掩码,点击Apply2.2设置路由例:设置默认路由为10.0.255.1登录web后选择Network→Routing点击New→Default Route,(如果设置普通路由,点击Route)填入默认路由,点击Apply2.3配置备份此备份包括系统配置和CheckPoint策略等所有配置例:将配置备份出来保存选择Applicance→Backup and Restore选择Backup→Start Backup输入备份的文件名,点击Apply(由于日志可能会较大,增加备份文件的大小,可考虑去掉Include Check Point Products log files in the backup前面的勾)选择Yes等待备份文件打包当弹出下载文件提示后,将文件保存至本地2.4下载SmartConsole(GUI Client)选择Product Configuration Download SmartConsole选择Start Download2.5命令行(Console/SSH)登陆专家模式登陆命令行(Console/SSH)默认模式下仅支持部分操作及命令,如需要执行更高权限的命令或操作时需登陆专家模式在命令行中输入expert回车,根据提示输入密码即可登陆,默认密码同web、console、SSH登陆密码相同# expertEnter expert password:You are in expert mode now.3.配置防火墙策略CheckPoint防火墙的策略执行顺序为自上而下执行,当满足某一条策略时将会执行该策略设定的操作,并且不再匹配后面的策略***如果策略中包含用户对象,即使匹配该策略,仍然会继续匹配后面的策略,只有当后面的策略没有匹配或者后面的策略中匹配的操作是drop时才会执行之前包含用户的策略通常CheckPoint策略配置的顺序依次为防火墙的管理策略、VPN策略、服务器(DMZ)策略、内网上网策略、全部Drop策略创建CheckPoint防火墙策略的步骤为创建对象、创建策略并在策略中引用对象、Install Policy***CheckPoint中配置的更改必须Install Policy之后才会生效3.1安装SmartConsole,登录策略配置管理直接运行下载的SmartConsole安装包进行安装,安装完成后登陆SmartDashboard例:打开策略管理运行SmartDashboard输入用户名、密码以及SmartCenter(管理服务器)的IP地址,点击OK登陆3.2创建对象CheckPoint配置策略的基本步骤为创建需要的对象、创建策略、在策略中引用对象、Install Policy3.2.1创建主机对象例:创建IP为192.168.10.1的对象选择Nodes→Node→Host在Name处输入对象名(字母开头),在IP Address处输入对象的IP地址,如192.168.10.1,点击OK3.2.2创建网络对象例:创建网段为192.168.10.0,掩码为255.255.255.0的对象选择Networks Network…输入网段对象名,网段,掩码(由于是中文版系统的关系,部分字样可能显示不全),点击OK3.2.3创建组对象如果有多个对象需要在策略中引用,方便起见可将这些对象添加到一个组中,直接在策略中引用该组即可例:将网段192.168.10.0和192.168.11.0添加到一个组对象中选择Groups→Groups→Simple Group…输入组对象的名字,将网段对象192.168.10.0和192.168.11.0在左侧Not in Group窗口中双击移入到右侧的In Group窗口中,点击OK3.3创建策略创建策略前需根据需求先确定创建的位置例:在第6条和第7条之间创建1条允许192.168.10.0网段访问任何地方任何端口的策略,并记录日志选中第7条策略,单击右键,选择Add Rule Above添加后会出现一条默认策略,需要做的就是在这条策略上引用对象在Source对应的一栏中,右键点击Any,选择Network Object…找到192.168.10.0这个网段的对象后选中,并点击OK由于是访问任何地址的任何端口,所以在Destination、VPN、Service栏中保持Any不变在Action栏中点击右键选择Accept在Track栏中点击右键选择Log,这样凡是被这条策略匹配的连接都会记录下日志,用于在SmartView Tracker中查看完成后的策略如下图3.3.1策略分组当策略数目较多时,为了方便配置和查找,通常会对策略进行分组例:将7、8、9三条日志分为一个组选中第7条策略,点击右键,选择Add Section Title Above输入名字后点击OK如下图所示,7、8、9三条策略就分在一个组中了,点击前面的+-号可以打开或缩进3.4创建地址转换(NAT)在CheckPoint中地址转换分为自动和手动两种,其中自动又分为Static NAT和Hide NAT Static NATStatic是指将内部网络的私有IP地址转换为公有IP地址,IP地址对是一对一的,是一成不变的,某个私有IP地址只转换为某个公有IP地址。

Check Point 安全管理 R80 管理员手册说明书

C l a s s i f i c a t i o n : [P r o t e c t e d ]© 2017 Check Point Software Technologies Ltd.保留所有权利。

本产品及相关文档受版权保护,并且凭限制其使用、复制、分发及反编译的许可进行分销。

未经Check Point 的事先书面授权,不得对本产品或相关文档的任何部分,以任何形式或任何方式进行复制。

在本手册编制过程中以已非常谨慎,但Check Point 不对任何错误或疏漏承担责任。

本出版物及其中所述功能如有更改,恕不另行通知。

限制权利图注:政府的使用、复制或纰漏须符合DFARS 252.227-7013 和FAR 52.227-19 的“技术数据和计算机软件权利”一条中第(c)(1)(ii) 款规定的限制。

商标:参考版权页/copyright.html以获取我们的商标清单。

参考第三方版权声明/3rd_party_copyright.html以获取相关版权和第三方许可的清单。

重要信息Latest Software我们建议您安装最新版软件,以获得最新的完善功能、更好的稳定性、更高的安全级别,并防止发展中的新攻击入侵。

Check Point R80如需更多有关此版本的信息,请参见R80主页/solutions?id=sk108623。

Latest Version of this Document下载此文档的最新版本/documentation_download?ID=46534。

如需了解更多内容,请访问Check Point 支持中心 。

FeedbackCheck Point 一直在致力于完善其文档。

请发送您的意见给我们,以帮助我们不断改进mailto:**********************************?subject=FeedbackonCheckPointSecurity Management R80 Administration Guide 。

CheckPoint VPN双因素认证解决方案

CheckPoint VPN双因素认证解决方案一、面临挑战1、安全威胁VPN可帮助企业实现远程办公,员工在外网办公环境下借助CheckPoint VPN 可访问内部应用资源。

但单一的静态密码登录验证机制下,不少员工仍采用初始密码或者过于简单的静态密码,非法入侵者若窃听到VPN登录账号的用户名及密码,即可得到合法访问权限,并可通过合法访问权限访问内部系统,企业信息安全面临挑战。

2、管理成本为防止VPN账号信息泄露,企业通常强制要求员工定期更换登录密码,给员工及IT运维人员带来许多不必要的麻烦;如没有及时收回账号,离职员工仍然有VPN的合法访问权限,因此额外增加了IT部门的账号回收管理成本。

二、解决方案1.CheckPoint VPN双因素认证解决方案概述静态密码只能对VPN用户身份的真实性进行低级认证。

宁盾双因素认证在企业VPN原有静态密码认证基础上增加第二重保护,通过提供手机令牌、短信令牌、硬件令牌等三种动态密码形式,实现双因素认证,提升账号安全,加强用户登录认证审计。

宁盾双因素认证服务器负责动态密码生成及验证,可同时无缝支持AD/LDAP/ACS等帐号源,接管VPN帐号的静态密码认证工作。

通过在CheckPoint VPN配置第三方RADIUS认证,指向宁盾双因素认证服务器(内置RADIUS SERVER)。

员工拨入CheckPoint VPN进行用户名+静态密码认证,认证通过之后获取动态密码(令牌产生/短信接收方式),从而进行动态密码验证,通过之后方可放行。

2.宁盾动态密码形式短信令牌基于短信发送动态密码的形式。

在用户完成CheckPoint VPN帐号密码认证之后,宁盾双因素认证服务器会随机生成一个一次性密码并通过短信网关发送到绑定的用户手机上,用户输入该短信密码并提交验证通过后才能完成登录认证。

密码是一次性使用的,他人即使盗用了,也无法再次使用,从而能保证账号和信息的安全。

手机令牌基于时间的动态密码,由手机APP生成。

CheckPoint防火墙卖点综述

支持多用户同时访问和管理, 提高了管理效率和协作性。

04 高可用性和可靠性

冗余设计

冗余设计

Checkpoint防火墙采用冗余设计,确 保在主设备发生故障时,备用设备能 够无缝接管,保证网络连接的连续性 和稳定性。

负载均衡

故障转移与恢复

Checkpoint防火墙具备自动故障转移 功能,一旦检测到主设备故障,能够 快速将流量切换到备用设备,实现快 速恢复,减少停机时间。

良好的API接口和标准开放协议,方便与第三方安全产品进行集成和联动,构建 更完善的安全防护体系。

支持与入侵检测系统(IDS/IPS)、反病毒软件等安全组件的无缝对接,实现多层次、 多维度的安全防护。

支持多种网络协议和应用协议

支持TCP、UDP、ICMP等多种网络协议,满足不同网络应用 场景的需求。

深度识别和解析多种应用协议,有效防御各种基于应用层的 攻击和威胁。

06 总结

checkpoint防火墙的优势

卓越的安全性

Checkpoint防火墙能够提供业界领先的安 全保护,有效抵御各类网络威胁,包括病

毒、蠕虫、间谍软件、恶意软件等。

易于管理

Checkpoint防火墙提供集中式管理平台, 支持远程管理和配置,大大简化了网络管

感谢您的观看

checkpoint防火墙卖点综述

目 录

• 引言 • 强大的安全性 • 易于管理和配置 • 高可用性和可靠性 • 广泛的兼容性 • 总结

01 引言

背景介绍

• Checkpoint防火墙是网络安全领域中的知 名品牌,以其卓越的性能和稳定性而备受 赞誉。随着网络攻击和威胁的不断演变, 防火墙作为企业网络安全的第一道防线, 其重要性不言而喻。选择一款高效、可靠 的防火墙对于保护企业数据和资产至关重 要。本文将全面分析Checkpoint防火墙的 卖点,帮助您了解其卓越的性能和功能。

- 1、下载文档前请自行甄别文档内容的完整性,平台不提供额外的编辑、内容补充、找答案等附加服务。

- 2、"仅部分预览"的文档,不可在线预览部分如存在完整性等问题,可反馈申请退款(可完整预览的文档不适用该条件!)。

- 3、如文档侵犯您的权益,请联系客服反馈,我们会尽快为您处理(人工客服工作时间:9:00-18:30)。

随着企业信息化进程的推进,网络安全问题越来越受到重视,网络安全人才在人才市场上也格外受欢迎,参加网络安全技术培训无疑有助于你增强自己的技术实力。

在众多的网络安全产品中,Check Point是特别受关注的一个。Check Point软件技术有限公司是因特网安全领域的全球领先企业。Check Point软件技术有限公司的安全虚拟网络(SVN)体系结构可提供支持安全、可靠的因特网通信的基础设施。通过因特网、Intranet和Extranet,SVN可确保网络、系统、应用和用户之间的安全通信。在公司的“Next Generation”产品系列中发布的SVN解决方案,进一步加强了公司网络、远程员工、办事处以及合作伙伴外部网的业务通信和资源的安全。Check Point公司的安全性开放式平台(OPSEC)可提供一个先进的框架,借此可以与 300 多个业界领先合作伙伴的优秀解决方案进行集成、并实现高度的互操作性。据了解,目前Check Point市场占有率已经达到了68%,全球500强的企业中,90%的企业都在使用Check Point。

需首先通过 CCSA 认证,再进行 CCSE 认证。

CCSI -- Check Point Certified Security Instructor。CCSI 是培训讲师级的认证,需先通过 CCSA、CCSE 认证,再进行 CCSI 认证,CCSI 的培训及认证需直接与 Check Point 北京代表处联系,国内的培训中心、考试中心不办理此业务。

CCAE -Βιβλιοθήκη Check Point Certified Addressing Engineer

CCQE -- Check Point Certified Quality of Service Engineer

CCSA:Check Point CCSA认证培训,对VPN-1/Firewall-1的介绍课程,涵盖了配置Internet防火墙所涉及的基本步骤,重点说明NG新版本的新功能。

CCSE:Check PointCCSE认证培训,提供对VPN-1/Firewall-1 NG的高级培训并进一步介绍VPN和加密技术。学员将学习怎样建立一个site-to-site的VPN以及通过VPN-1 SecuRemote或SecureClient来实现远程VPN访问。

Check Point 培训与认证考试是相互独立的。

参加 Check Point 培训有助于您通过认证,但不参加培训也可直接参加认证考试。

Check Point 技术认证项目:

Check Point推出的认证和培训目的是让学员了解掌握防火墙的原理,防火墙的分类,防火墙的特点;学会在多平台上安装配置Check Point防火墙;定义防火墙的规则库,设置防火墙的属性进行防火墙的高级设置;进行防火墙的日志管理,切断某一条正在进行的连接;学会使用防火墙的各种认证方法;掌握地址翻译的功能。同时学员可以在考试中心考取CCSA及CCSE认证。