思科软件定义的接入 (SD-Access)

access类型接口的配置方法

一、概述在计算机网络中,access类型接口是指用于连接内部网络与外部网络的接口,如连接内部局域网与互联网的接口。

对于这种接口,需要进行一定的配置才能确保网络的安全和高效运行。

本文将介绍access类型接口的配置方法,分为物理层配置和网络层配置两部分。

二、物理层配置1. 连接设备在进行access类型接口的配置之前,首先需要连接设备。

通常情况下,接口的一端连接内部网络,另一端连接外部网络,可以通过网线或者光纤来实现连接。

2. 硬件设置对于接口所连接的设备,需要进行一些硬件设置,如调整接口速率、双工模式等。

这些设置需要根据具体的硬件设备来进行调整,以保证接口能够正常通信。

3. 电缆检查在进行物理层配置之后,需要对连接的电缆进行检查,确保连接稳定可靠。

可以通过使用测试仪器或者网络管理软件来检测电缆的连接状态。

三、网络层配置1. IP位置区域分配在连接的两端设备上,需要分配相应的IP位置区域,以便进行通信。

可以通过手动配置或者使用DHCP协议来获取IP位置区域。

2. 子网掩码设置对于分配的IP位置区域,还需要设置相应的子网掩码,以确定IP位置区域所属的网络范围。

3. 路由配置如果接口所连接的设备位于不同的网络中,还需要进行路由配置,以确保数据包能够正常传输。

4. 访问控制列表对于access类型接口,通常需要进行访问控制列表(ACL)的配置,以限制对外部网络的访问权限,提高网络的安全性。

四、验证与测试1. 连通性测试在进行配置之后,需要进行连通性测试,验证接口配置是否正确。

可以通过ping命令或者其他网络测试工具来进行测试。

2. 数据传输测试除了连通性测试之外,还需要进行数据传输测试,验证接口能够正常传输数据。

可以通过发送数据包进行测试,检查数据包的到达情况。

3. 故障排除如果在测试过程中发现问题,需要进行故障排除,确定问题的原因并进行相应的调整。

五、总结Access类型接口的配置方法涉及到物理层和网络层两个方面,需要根据具体的网络环境和硬件设备来进行相应的配置。

思科Catalyst 9300 系列交换机

产品手册思科 Catalyst 9300 系列交换机专为安全性、物联网、移动性和云打造思科® Catalyst® 9300 系列交换机是思科专为安全性、物联网、移动性和云打造的主打堆叠式企业交换平台。

它们是业内部署最广泛的下一代交换平台。

Catalyst 9300 系列交换机是思科领先的企业架构 - 软件定义的接入 (SD-Access) 的基本组件。

它们以 480 Gbps 的带宽成为业界密度最高的堆叠带宽解决方案,具有最灵活的上行链路架构。

Catalyst 9300 系列是首批面向高密度第二代 802.11ac 技术进行优化的平台,刷新了网络规模的最大值。

该系列交换机还为支持未来的技术做好了准备,凭借 x86 CPU 架构和更多的内存,它们能够承载容器并在交换机内部本地运行第三方应用和脚本。

Catalyst 9300 系列面向思科 StackWise® 虚拟技术而设计,通过对具有状态切换的无中断转发 (NSF/SSO) 的支持,以堆叠式(低于 50 微秒)解决方案为恢复能力最强的架构提供灵活的部署。

恢复能力强、效率高的电源架构采用思科 StackPower®技术,可提供高密度思科通用型以太网供电(思科 UPOE®)和增强型以太网供电 (PoE+) 端口。

该系列交换机基于思科统一接入™数据平面 (UADP) 2.0 架构,不仅可以保护您的投资,还能扩大规模并提高吞吐量。

交换机采用可自行编程的开放式思科 IOS XE,这种现代操作系统可提供高级安全功能和物联网 (IoT) 融合。

软件定义接入的基础高级持续性安全威胁、物联网 (IoT) 设备的指数级增长、无处不在的移动性、云的采用,要应对所有这些趋势,必须采用一种集高级硬件和软件创新于一身的网络交换矩阵,在保护和简化客户网络的同时,使客户网络实现自动化。

这种网络交换矩阵的目标是通过加快业务服务的部署实现客户收入的增长。

用于思科Aironet无线接入点的思科IOS软件配置指南

用于思科Aironet无线接入点的思科IOS软件配置指南适用于思科IOS发行版本12.4(3g)JA和12.3(8)JEB2007年4月Robur Pace译于2010年3月谨以此译本献给Yuanyuan Ma。

没有你的鼓励,我难以完成这些工作。

感谢James Wang给我最无私的支持,你是我坚实的后盾。

<Cisco IOS Software Configuration Guide for Cisco Aironet Access Points>为Cisco Systems™公司的出版物,一切权利归Cisco Systems™公司所有。

第一章纵览(25)客户端设备漫游如果你的无线网络设备超过一台,无限客户端可以从一台设备无缝地漫游到另一台。

漫游是基于信号质量的,与物理距离无关。

当客户端的信号质量变差,它将漫游到另一台设备。

无线网络用户有时会担心客户端设备保持与远距离的AP关联,而不是漫游到更近的AP。

然而,如果客户端到远距离AP的信号仍然很强并且信号质量很高,客户端不会漫游到更近的AP。

经常性地检查临近的AP是不可能的,而且额外的无线流量会降低无线网络的吞吐量。

使用CCKM,并且设备提供WDS,客户端设备可以从一个AP快速漫游到另一个AP,并且不会对语音或者其他延迟敏感应用产生可察觉的延迟。

根AP(Root Access Point)一台AP直接连接到有线网络为无线客户提供接入。

如果超过一台AP接入有线网络,用户可以从一台设备的覆盖区域漫游到另一个而不会丢失网络连接。

当用户移出了AP的覆盖范围,他们会自动通过另一台AP连接到网络。

漫游过程对于用户来说是无缝且透明的。

中继AP(Repeater Access Point)一台AP被配置为中继以扩展基你的础设施的覆盖范围或者用来克服障碍物阻挡无线信号。

中继通过向任意其他中继或连接到网络的AP发送数据包,在客户端和有线网络之间转发流量。

数据通过对客户端性能最佳的路径传送。

思科产品与解决方案介绍

cisco 思科 面向云的思科 Catalyst 9800-CL 无线控制器 产品手册

产品手册面向云的思科 Catalyst 9800-CL无线控制器专为基于意图的网络全新打造目录产品概述3特性6优势8规格10软件要求12许可12保修18订购信息18思科 Capital 19文档历史记录20产品概述思科 Catalyst 9800 系列无线控制器专为基于意图的网络和思科 DNA 全新打造,采用思科 IOS® XE,集成了思科Aironet® 无线接入点的卓越 RF 性能,可为您不断发展壮大的组织提供一流的无线网络体验。

思科 Catalyst 9800 系列无线控制器以可编程的开放式架构为基础,内置安全机制、流传输遥感勘测和丰富的分析功能。

思科 Catalyst 9800 系列无线控制器将保障卓越网络性能的三大支柱作为立足点,即:无间断运行、安全可靠和任意位置部署。

这些要素有助于提供不打折扣的最佳无线网络体验,同时为您节省不必要的时间和成本。

思科® Catalyst® 9800-CL 是面向云的下一代企业级无线控制器,具备为分布式分支机构、中型园区以及大型企业和运营商提供无缝软件更新的强大功能。

思科 Catalyst 9800-CL 控制器是功能齐全的企业就绪型控制器,可以助力业务关键运营,彻底改变最终客户体验。

•通过冷热补丁实现高可用性和无缝软件更新,确保您的客户端和服务在计划内和计划外事件过程中均永不间断。

•使用思科 Catalyst 9800-CL保护无线环境、设备和用户。

借助思科加密流量分析 (ETA) 和软件定义接入 (SD-Access),无线基础设施将成为最强大的第一道防线。

这款控制器具有内置安全功能,包括:运行时防御、映像签名和完整性验证。

•可以部署在任意位置,提供无处不在的无线连接。

无论是在公共云还是私有云中,思科 Catalyst 9800-CL 都能充分满足您组织的需求。

•9800-CL 基于模块化操作系统,采用开放式可编程 API 实现第 0 天至第 N 天的网络操作自动化。

思科Catalyst 9200系列交换机产品手册说明书

产品手册思科 Catalyst 9200 系列交换机h tt p ://w w w .j h j .c n目录产品概述 .............................................................................................................................................. 3 特性和优势 .......................................................................................................................................... 4 软件 .................................................................................................................................................. 11 许可 .. (14)规格 (17)保修 .................................................................................................................................................. 27 订购 .................................................................................................................................................. 29 Cisco Capital .................................................................................................................................... 35 文档历史记录 . (35)h tt p://w w w .j h j .c n将基于意图的网络扩展到各种环境思科® Catalyst ® 9200 系列交换机将基于意图的网络以及 Catalyst 9000 硬件和软件创新的强大优势扩展到更广泛的部署环境。

access 接口的基本概念和原理

access 接口的基本概念和原理一、基本概念Access接口是计算机网络中用于数据传输的一种重要机制,它允许不同的网络设备之间进行通信和数据交换。

Access接口通常用于连接外部网络,如局域网、广域网和互联网,实现数据共享、远程访问和通信等功能。

二、原理1.数据传输:Access接口的主要功能是通过数据传输来实现网络设备之间的信息交换。

数据传输通常采用二进制编码方式,将文本、图像、音频、视频等信息转换为电磁信号进行传输。

2.协议:Access接口的数据传输依赖于各种网络协议,如TCP/IP、HTTP、FTP等。

这些协议规定了数据传输的格式、传输方式、数据封装方式等,确保数据在传输过程中的正确性和可靠性。

3.端口:Access接口通常通过端口号来标识不同的网络设备和服务。

常见的端口号有TCP端口(如80、443等)和UDP端口(如53、111等)。

不同的端口号对应不同的网络服务和应用,如HTTP、DNS、FTP等。

4.访问控制:Access接口还涉及到访问控制的问题。

在网络设备进行数据传输时,需要确保访问控制机制的有效性,以防止未经授权的访问和数据泄露。

常见的访问控制机制包括防火墙、入侵检测系统等。

5.安全性:Access接口的数据传输过程中涉及到大量的数据交换和传输,因此安全性问题至关重要。

常见的安全性措施包括加密技术、身份认证、数据校验等,以确保数据在传输过程中的保密性、完整性和可靠性。

三、应用场景Access接口广泛应用于各种网络设备和应用程序中,如路由器、交换机、服务器、网站、邮件服务器等。

它使得不同的网络设备之间可以进行数据交换和通信,实现了数据的共享和远程访问。

以下是一些常见的应用场景:1.数据共享:Access接口允许不同设备之间的数据共享,如局域网内的文件共享、云存储等。

2.远程访问:通过Access接口可以实现远程登录、远程管理、远程维护等操作,方便了远程办公、远程技术支持等场景。

思科 4500E迁移到9400系列交换机 白皮书

Migrating from Cisco Catalyst4500E to 9400 SeriesSwitchesGuide Cisco publicContentsIntroduction 3 Purpose of this guide 3 Why migrate? 3 Migration overview 4 Chassis hardware 4 Supervisor hardware 4 System default behaviors 5 Power redundancy 5 ROMMON and config-register 7 Operations 9 Software features 10 Cisco Catalyst 4500E Series platform-specific commands 12 Conclusion 12 Appendix A. IPDT/SISF 13IntroductionThe new Cisco® Catalyst® 9000 switching platform is the next generation in the legendary Cisco Catalyst family of enterprise LAN access, aggregation, and core switches. Within the Cisco Catalyst 9000 switching family, the 9400 Series switches are Cisco’s leading modular enterpris e switching access platform, built for security, Internet of Things (IoT), and cloud.Purpose of this guideThis document is intended to help network planners and engineers who are familiar with the Cisco Catalyst 4500E Series in deploying Cisco Catalyst 9400 Series Switches in the enterprise networking environment (Figure 1).Figure 1.Cisco Catalyst 4500E Series to Cisco Catalyst 9400 SeriesWhy migrate?The Cisco Catalyst 9400 Series Switches are Cisco’s leading modular enterprise switching access platform, built for security, IoT, and cloud. These switches form the foundational building block for Software-Defined Access (SD-Access) –Cisco’s leading enterprise architecture. The platform provides unparalleled investment protection with a chassis architecture that can support up to 9 Tbps of system bandwidth and unmatched power delivery for high-density IEEE 802.3BT (60W and 90W Power over Ethernet [PoE]). Redundancy is now the norm across the portfolio. The 9400 Series delivers state-of-the-art High Availability with capabilities such as uplink resiliency and N+1/N+N redundancy for power supplies. The platform is enterprise optimized with an innovative dual-serviceable fan tray design and side-to-side airflow and is closet friendly with ~16-inch depth.A single system can scale up to 384 access ports with your choice of 10G, 5G, and 2.5G multigigabit copper, 1G copper, Cisco UPOE+, Cisco UPOE and PoE+ options and up to 384 ports of 10G Fiber and 1G Fiber options. The platform also supports advanced routing and infrastructure services, SD-Access capabilities, and network system virtualization. These features enable optional placement of the platform in the core and aggregation layers of small to medium-sized campus environments.The Cisco Catalyst 9400 Series offers an industry-leading supervisor engine built for secure networks, IoT applications, next-generation mobility, and cloud adoption. Supervisor Engines are built with the latest Cisco Unified Access® Data Plane ASICs (UADP 3.0 on Supervisor 2/2XL and UADP 2.0XL on Supervisor 1/XL/XL-Y) future-proofed for next-generation technologies with its programmable pipeline, micro engine capabilities, and template-based configurable allocation of Layer 2, Layer 3, forwarding, Access Control Lists (ACLs), and Quality of Service (QoS) entries.Migration overviewThe Cisco Catalyst 9400 Series Switches retain the same centralized architecture as the 4500E Series, but with many new capabilities. This guide lists the different considerations when migrating from the 4500E Series to the 9400 Series.Chassis hardwareTable pares the chassis available on the Cisco Catalyst 4500E and 9400 Series.Supervisor hardwareThe Cisco Catalyst 9400 Supervisor Engines are based on Cisco’s UADP ASIC architecture an x86 CPU architecture. Supervisor Engines also provide options for additional internal and external storage, which enables the device to host containers and run third-party applications and scripts natively within the switch. Table 2 compares the hardware of the 4500E and 9400 Series.Table 2.Hardware comparisonSystem default behaviorsThe system default behaviors on the Cisco Catalyst 9400 Series are very similar to those of the 4500E Series. For example, interfaces are default in Layer 2 switch port mode, IP routing is enabled, the management interface is in a dedicated Virtual Routing and Forwarding (VRF) instance, and so on. However, there are also some differences.Control Plane Policing (CoPP): CoPP is enabled on the Cisco Catalyst 9400 Series, with default policing rates for different classes of traffic. These policing rates are optimized for a typical campus environment. The policing rates can be changed or disabled to meet the requirements of different application environments. On the Cisco Catalyst 4500E, CoPP is not enabled by default, but the system provides a macro to create the different classes, and the user can specify the policing rate for different classes.Link-status logging: The logging for link-status changes is on by default with the Cisco Catalyst 9400 Series, and the behavior can be changed per interface in the configuration. On the 4500E Series, the logging for link-status changes is off by default and can be changed globally. See Table 3.Table 3.Hardware comparisonPower redundancyThe Cisco Catalyst 9400 Series provides eight slots for the power supply in the 9407R and 9410R models, compared to two slots in the 4500E Series. Those eight power supply slots can be operated in the following three modes:1. Combined mode: This is the default mode. All power supply modules in the system are active andsharing power.2. N+1 redundant mode: N is the number of active power supply modules, and there is one powersupply module in standby mode. If any one of the active power supply modules fails, the standbypower supply becomes active.3. N+N redundant mode: In this mode, the system is configured with an equal number of active andstandby power supply modules.Table 4 compares the power capabilities of the Cisco Catalyst 4500E Series with those of the 9400 Series. Table 4.Power comparisonFor more details on power redundancy, please see the Environmental Monitoring and Power Management chapter of the System Management Configuration Guide.ROMMON and config-registerThe Cisco Catalyst 9400 Series uses the x86 CPU architecture to enable hosting containers and third-party applications. With this change, there are also changes in the ROMMON.Prompts and file systemIn ROMMON, the prompt on the Cisco Catalyst 9400 Series is “switch:” and the “flash:” is the memory partition for local storage. On the Cisco Catalyst 4500E Series, the prompt is “rommon>” and the “bootflash:” is the memory partition for local storage. Table 5 shows outputs in ROMMON from the 4500E and 9400 Series. Table 5.ROMMON outputsThe Cisco Catalyst 4500E Series uses the traditional “config-register” command in both Cisco IOS and ROMMON to control the booting behavior. The Cisco Catalyst 9400 Series uses a parallel set of commands in Cisco IOS XE Software, which creates the equivalent ROMMON variables. See Table 6.Table 6.Boot variablesBaud rateTable 7.Setting the baud rate“Break” processingAt the beginning of the bootup process, the user can use Ctrl+C to break out of the booting process and drop the system back into ROMMON if the break sequence is enabled. See Table 8.Table 8.“Break” processingTable 9.Ignoring the startup configurationOperationsInterface referenceThe Cisco Catalyst 4500E Series has two level of interface numbering:interface <Type><Slot#>/<Port#>The 9400 Series has three levels:interface <Type><Slot#>/<Bay#>/<Port#>As of release 16.6.2, the bay number is unused and is always 0. For example, Gigabit Ethernet port 1 on slot 1 is referenced as gi1/1 with the 4500E Series and as gi1/0/1 with the 9400 Series. See Table 10.Table 10.Interface numberingManagement interfaceThe management interface on the Cisco Catalyst 9400 Series is Gigabit Ethernet, which is much more capable than the Fast Ethernet on the 4500E Series. The management port on both platforms has its own VRF for separation of management traffic from normal data traffic. However, the name of the VRF for the management port is different between the 9400 Series and 4500E Series. Note also that the names of the VRFs are case sensitive. Table 11 lists the management port differences between the two platforms.Table 11.Management interface and VRFSoftware featuresFor details on the software features supported on the Cisco Catalyst 9400 Series, please use the feature navigator on . Some of the features behave differently on the 9400 Series compared to the 4500E Series. Following are some of these differences.System MTUOn the Cisco Catalyst 9400 Series, the global command “system mtu <1500-9216>” changes the MTU on all the interfaces within the system. On the Cisco Catalyst 4500E Series, the global command “system mtu <1500-1552>” sets the global baby gian t MTU for all interfaces. Both C9400 and 4500E Series also support per-interface MTU. The per-interface MTU command takes precedence. See Table 12.Table 12.Setting the system MTUHost tracking featureThe Cisco Catalyst 4500E Series supports IP Device Tracking (IPDT) for keeping track of connected hosts (association of MAC and IP addresses). In the Cisco Catalyst 9400 Series with the latest Cisco IOS XE release, the new Switch Integrated Security Features (SISF)-based IP device-tracking feature acts as a container policy that enables snooping and device-tracking features available with First Hop Security (FHS) in both IPv4 and IPv6, using IP-agnostic CLI commands. See Appendix A for more information on migrating from the IPDT CLI configuration to the new SISF-based device-tracking CLI configuration.Flexible NetFlowBoth the Cisco Catalyst 9400 Series and the Cisco Catalyst 4500E Series support Flexible NetFlow. Beside the scalability differences, there are a few configuration differences. They are listed in Table 13.Table 13.Flexible NetFlow differencesQuality of Service (QoS)The ASICs that power the Cisco Catalyst 4500E and 9400 Series are different, so there are some differences in QoS behaviors, as described below.Per-port per-VLAN QoS policyThe Cisco Catalyst 4500E Series provides the ability to configure service policy per VLAN under the trunk interface. The Cisco Catalyst 9400 Series supports this with the use of Hierarchical QoS. In this case, the parent policy consists of two different VLAN policies. Table 14 contains the per-port per- VLAN QoS configuration for both the 4500E and 9400 Series.Table 14.Per-port per-VLAN configurationCongestion avoidanceThe Cisco Catalyst 4500E Series supports Dynamic Buffer Limiting (DBL), and there are no user-configurable parameters. The Cisco Catalyst 9400 Series uses Weighted Random Early Detection (WRED), which randomly discards packets at specified queue thresholds. WRED gives the network operator much more control over the drop behavior. The following is an example of WRED configuration on the 9400 Series.policy-map 2P6Q3Tclass PRIORITY-QUEUEpriority level 1class VIDEO-PRIORITY-QUEUEpriority level 2 class DATA-QUEUEbandwidth remaining percent <number> queue-buffers ratio <number> random-detect dscp-basedrandom-detect dscp 10 percent 60 80Table 15 lists other QoS differences between Supervisor Engine 9E on the Cisco Catalyst 4500E Series and Supervisor Engine-1/1XL on the Cisco Catalyst 9400 Series.Table 15.QoS differencesCisco Catalyst 4500E Series platform-specific commandsTable 16 lists commands that are specific to the Cisco Catalyst 4500E Series and are not available on the 9400 Series.Table 16.Cisco Catalyst 4500E Series platform-specific commandsConclusionThe Cisco Catalyst 9400 Series Switches are Cisco’s leading modular enterprise switching access platforms. They are the new generation of the access platform and provide many additional capabilities, making them well suited for enterprises looking to migrate from their existing Cisco Catalyst 4500E Series deployment.Appendix A. IPDT/SISFIf your device has no legacy IP device tracking or IPv6 snooping configurations, you can use only the new SISF-based device-tracking commands for all your future configurations. The legacy IPDT commands and IPv6 snooping commands are not available.IPDT, IPv6 snooping, and device-tracking CLI compatibilityTable 17 displays the new SISF-based device-tracking commands and the corresponding IPDT and IPv6 snooping commands. For details on SISF configuration, please refer to the configuration guide.Table 17.Device-tracking and corresponding IPDT and IPv6 snooping commandsPrinted in USA C07-740087-01 01/23。

基于SDN架构的智慧校园网建设应用与实践

基于SDN架构的智慧校园网建设应用与实践作者:李书钦史运涛马时来来源:《电脑知识与技术》2019年第07期摘要:针对高校网络建设现状及网络运维中存在的问题,基于SDN(Software Defined Network)网络架构,实现了网络可视化配置、自动化部署、智能化运维和基于用户的策略配置等目标。

以北方工业大学智慧校园网建设的具体实践为例,重点论述了SDN基本原理,SDN网络总体框架、建设方案和应用实践,为其他高校的智慧校园网建设提供参考。

关键词:SDN;智慧校园网;校园无线中图分类号:TP393 文献标识码:A文章编号:1009-3044(2019)07-0050-03Abstract:In view of the current situation of university network construction and the problems existing in network operation and maintenance, based on the SDN network architecture, the goals of network visualization configuration, automatic deployment, intelligent operation and user-based strategy configuration were realized. Taking the concrete practice of the intelligent campus network construction of North China University of Technology as an example, the basic principle of SDN,the overall framework of SDN network, construction scheme and application practice were emphatically discussed, which will provide reference for the construction of intelligent campus network of other universities.Key words:SDN; wisdom campus network; campus wireless隨着学校信息化程度不断提高,校园网早已成为校园里不可缺少的基础设施,在学校网络建设和运维管理工作中,不断涌现出新的挑战,比如:分散的网络架构、分散的网络规划、分散的安全策略、越来越困难的网络扩展等等[1]。

cisco 思科 Catalyst 9300 系列交换机 产品手册

产品手册思科公开信息思科 Catalyst 9300系列交换机目录专为安全性、物联网、移动性和云打造3产品概述:特性4平台详细信息7平台优势16软件要求22许可22规格25保修45思科环境可持续性46思科服务46订购信息47 Cisco Capital 54文档历史记录55专为安全性、物联网、移动性和云打造思科® Catalyst® 9300 系列交换机是思科专为安全性、物联网、移动性和云打造的卓越可堆叠企业交换平台,是业界部署最广泛的下一代交换平台。

Catalyst 9300 系列交换机是软件定义接入 (SD-Access) 这一思科领先的企业架构的基本组件。

凭借最高 480 Gbps 的带宽,该系列交换机成为业界密度最高的堆叠带宽解决方案,具有无比灵活的上行链路架构。

Catalyst 9300 系列是首款专门针对高密度 Wi-Fi 6 和第二代 802.11ac 技术进行优化的平台,树立了网络规模的新标杆。

该系列交换机还为支持未来的技术做好了准备,凭借 x86 CPU 架构和更大的内存,它们能够承载容器并在交换机内部本地运行第三方应用和脚本。

Catalyst 9300 系列专为 Cisco StackWise®技术设计,提供灵活的部署,支持不间断转发和状态切换 (NSF/SSO),从而在可堆叠(低于 50 微秒)解决方案中实现恢复能力极强的架构。

电源架构采用 Cisco StackPower®技术,具备极高的恢复能力和效率,可提供高密度以太网供电 Plus (PoE+)、60W 思科通用以太网供电(思科 UPOE)和 90W 思科 UPOE+©端口。

该系列交换机基于思科统一接入™数据平面 (UADP) 2.0 架构,不仅可以保护您的投资,还能扩大规模并提高吞吐量。

交换机采用具有可编程性的 Cisco IOS® XE,这款现代化操作系统可提供高级安全功能和物联网 (IoT) 融合。

思科 DNA 中心解决方案

© 2018 思科和/或其附属公司。版权所有。

解决方案概述 思科公开信息

DNA 中心为何与众不同?

DNA 中心是一个面向网络的完善管理控制平台,由思科精心设计、构建并实施。这款一体化软件平台集成 了支持网络管理、自动化、虚拟化、分析和网络状态感知、安全、物联网连接等任务的工具,同时也是一个 可以接入各种关键业务工具的可扩展平台。在此之前,要获得这一整套功能,只能通过购买和运行多个第三 方软件工具来实现。对企业来说,将所有核心网络工具集成到单一软件平台的优势极具吸引力。 • 通过多个接口使用多种工具会增加复杂性,导致配置和管理工作中出现错误的可能性随之增加。如果安全 设置中的错误导致出现公开漏洞,则会带来极其严重的损失。 • 在网络运行过程中,在不同的程序接口之间做出改变非常耗时,甚至需要多出几倍的时间才能完成简单的 变更或故障排除任务。 • 第三方平台提供的设备管理与控制服务绝不会超出制造商的能力范围。 • 在当今的虚拟网络中,要想实现基于指导性修复的自动故障排除,过程极其复杂。虽然可以通过第三方工 具确定造成问题的原因是网络还是应用,但如果未真正集成控制虚拟化、分析和自动化工具,这些第三方 工具也无法进行指导性修复。 • 真正的基于意图的网络必须能在各种关键的网络操作工具之间传输大量的实时数据流。通过集中管理网络 配置、安全、分析和自动化,可以确保网络运行符合真实业务意图。如果使用多个第三方供应商提供的核 心管理工具,则无法有效共享和处理如此大量的数据和关键信息,以实现真正基于意图的网络体验。 利用 DNA 中心的单一控制面板,可以轻松使用网络中的各个核心功能。这款平台可以让 IT 变得更加灵活, 更迅速、更智能地应对变化和挑战。

DNA 中心开放平台

广泛的 API、SDK 和适配器可将 DNA 中 心功能扩展到外部应用、系统和流程。

思科软件定义的接入 (SD-Access)

点,就能从思科 DNA 中心策略屏幕创建策略,来描 述各个组之间如何进行交互。SD-Access 使用行业 领先且久经验证的思科 TrustSec® 技术,可在整个 企业范围内实现这一功能。 网络保证:网络中断和用户连接问题会严重影响企 业的收入和工作效率。企业必须能预测问题并采取 主动的预防措施;当问题出现时,要能迅速将其解 决。思科 DNA 中心保证功能可从网络中的多个来源 (例如系统日志和 NetFlow)收集数据,对用户和 网络活动提供基于情景的见解。

接入 思科 Catalyst® 9300 系列 思科 Catalyst 3850 系列 Catalyst 3650 系列 第二代 802.11 无线接入点:思科 Aironet® 1800、2800 和 3800 系列 思科 5520 和 8540 无线控制器 思科 Catalyst 9400 系列(管理引擎 1) 思科 Catalyst 4500E 系列(管理引擎 8E、9E)

特色功能

网络设计和部署:构建网络的第一步是安装设备和 构建基础设施,以便为企业提供支持。思科 DNA 中 心为网络架构师或管理员提供了一个设计中心,除 了可以用于设计网络外,还能为相关设备生成配置 命令。客户可以利用经过全面测试和认证的思科验 证设计来满足各种部署需求和规模要求。

© 2017 思科和/或其附属公司。版权所有。

© 2017 思科和/或其附属公司。版权所有。

解决方案概述 思科公开信息

Cisco Capital

提供融资服务,助您实现目标

Cisco Capital® 可帮助您获得所需的技术来实 现目标并保持竞争力。帮助您减少资本支出, 加速业务发展,并优化投资和投资回报。借助 Cisco Capital 融资服务,您在购买硬件、软 件、服务和第三方补充设备时将拥有更多灵活 性。Cisco Capital 可以为您提供一种可预测的 支付方式。Cisco Capital 现已在 100 多个国 家/地区推出。了解详情。

从传统网络模式的瓶颈浅析SD-Access技术

从传统网络模式的瓶颈浅析SD-Access技术1. 引言1.1 传统网络模式存在的问题传统网络模式存在的问题主要包括网络管理繁琐、配置复杂、扩展性差、灵活性不足、安全性差等方面。

在传统网络中,网络设备之间的连接主要依靠硬件设备和物理连线,这种方式导致网络管理难度大大增加,配置繁琐且容易出错。

网络的扩展性也受限于硬件设备的数量和性能,无法灵活应对大规模网络的需求。

传统网络模式下的安全性也存在较大隐患,容易受到数据泄露、网络攻击等问题的影响。

传统网络模式中的数据流量管理和负载均衡也是一个难题。

传统网络模式下,网络设备的工作负载分配不均匀,导致部分设备负载过重,而部分设备负载过轻,无法充分利用网络资源。

而且传统网络模式下缺乏整体的数据流量管理机制,无法对网络流量进行有效控制和调整,影响了网络性能和用户体验。

传统网络模式存在诸多问题,需要引入更先进的技术来解决这些瓶颈和难题。

SD-Access技术就是一种针对传统网络模式存在问题的解决方案,它将带来更高效、更安全、更智能的网络管理方式,为网络发展带来新的机遇和挑战。

1.2 SD-Access技术介绍SD-Access技术是一种基于软件定义网络(SDN)和网络虚拟化技术的创新型网络架构。

传统网络模式在面对日益增长的网络流量和复杂的网络环境时存在着许多问题,比如网络拓扑结构刚性、网络管理繁琐、维护成本高等。

SD-Access技术通过将网络数据和控制平面分离,将网络功能虚拟化,提供了更灵活、智能、响应速度更快的网络环境。

SD-Access技术利用集中式控制器对网络中的各个节点进行管理和协调,实现网络流量的动态调整和优化。

通过自动化、智能化的网络管理,SD-Access技术可以大大简化网络配置和维护工作,减少人为操作的错误和风险,提高网络运行的稳定性和安全性。

SD-Access技术还支持灵活的网络虚拟化,可以根据不同的应用场景和需求动态划分网络资源,提高网络资源利用率和性能。

思科 Catalyst 9600 系列 交换机 产品说明书

产品手册思科 Catalyst 9600 系列交换机h tt ps ://w ww .j hj .c n目录产品概述 .............................................................................................................................................. 3 软件 .................................................................................................................................................... 5 许可 .................................................................................................................................................... 8 网络许可 .............................................................................................................................................. 9 思科 Catalyst 9600 系列机箱 ............................................................................................................. 11 管理引擎配置 . (12)线卡配置选项 (13)物理规格 (13)电源 .................................................................................................................................................. 14 风扇托架 .. (17)监管标准合规性 (17)订购信息 (18)思科增强型有限终身硬件保修 (20)思科服务 ............................................................................................................................................ 20 思科 Catalyst 9600 系列交换机的软件策略 ......................................................................................... 21 Cisco Capital (22)h tt ps ://w ww .j hj .c n思科 Catalyst 9600 系列交换机为实现大规模恢复能力而专门设计,提供业内最全面的安全保护,帮助企业以最低的总运营成本实现增长。

思科Catalyst 9400 系列交换机

思科 Catalyst 9400 系列交换机专为安全性、物联网、移动性和云打造要应对高级持续性安全威胁、物联网 (IoT) 设备的指数级增长、无处不在的移动性和云的采用等等趋势,必须采用一种集高级硬件和软件创新于一身的网络交换矩阵,在保护和简化客户网络的同时,使客户网络实现自动化。

这种网络交换矩阵的目标是通过加快业务服务的部署实现客户收入的增长。

采用软件定义的接入 (SD-Access) 的思科® 全数字化网络架构 (DNA) 正是这种能够助力业务发展的网络交换矩阵。

思科 DNA 是一种由软件驱动且可扩展的开放式架构,可加速并简化企业网络的运营。

利用可编程的架构,您的 IT 人员可从耗时、重复的网络配置任务中解放出来,从而将精力集中到积极改变业务的创新上。

SD-Access 可以通过基本功能,从边缘到云端实现基于策略的自动化。

其中包括:∙简化的设备部署∙有线和无线网络的统一管理∙网络虚拟化和分段∙基于组的策略∙基于情景的分析思科 Catalyst® 9400 系列交换机是思科专为安全性、物联网和云打造的主打模块化企业交换接入平台。

该系列交换机是思科领先的企业架构 - SD-Access 的基本组件。

该平台通过能够支持高达 9 Tbps 系统带宽的机箱架构实现无与伦比的投资保护,并提供无可比拟的高密度 IEEE 802.3BT 功率输出 (60W PoE)。

现在,整个产品组合都具有提供冗余能力的优势。

Catalyst 9400 通过上行链路恢复能力、N+1/N+N 电源冗余等功能提供一流的高可用性 (HA)。

该平台面向企业进行了优化,采用创新的耐用双风扇托架设计、侧向气流和适合在配线柜中部署的 16 英寸左右深度。

单个系统可扩展至最多 384 个接入端口,可以选择 1G 铜缆、UPOE 和 PoE+ 等多种端口类型。

该平台还支持高级路由和基础设施服务、SD-Access 功能,以及网络系统虚拟化。

(完整版)思科创新园区网架构DNA2.0交流

Fabric Enabled WirelessEmbedded WLCDistributed Wireless ScaleUnified Control & PolicyWired & Wireless Guest

Catalyst 9300替代3850

Catalyst 9400替代4500

Catalyst 9500替代4500X/3850 10G

5

当今的企业网络

未来的园区网络架构:Software Defined Access

- 逻辑虚拟网络

功能虽多 …

但 太过复杂 …

运营成本投入巨大

Cisco Software Defined Access

更加稳定,更加敏捷的园区网接入解决方案

Underlay Network

Overlay Network

无法与业务保持同步

复杂性互联设备威胁面

资源

Why Cisco DNA? Why Now?

提升业务部署速递

85%

更快的威胁防护从平均100+ 天到平均17.5小时

100X

降低网络安装、运维的成本

79%

业务敏捷

更低的成本

降低风险

让网络为业务带来更多的帮助

开始数字化之旅

面向数字化的基础架构IT自动化安全的企业网

了解现在, 预测将来

2017年11月

2017年6月内部发布

DNA创新产品推出时间

Cat 9300 & 9500

大规模生产FCS保障网络数据平台更大的规模

2017年9月中国FCS

对外发布网络品牌宣传活动最终客户需求生成

JUN 2017

有限部署FCS自动化软件定义访问EFT保障不超过500台设备

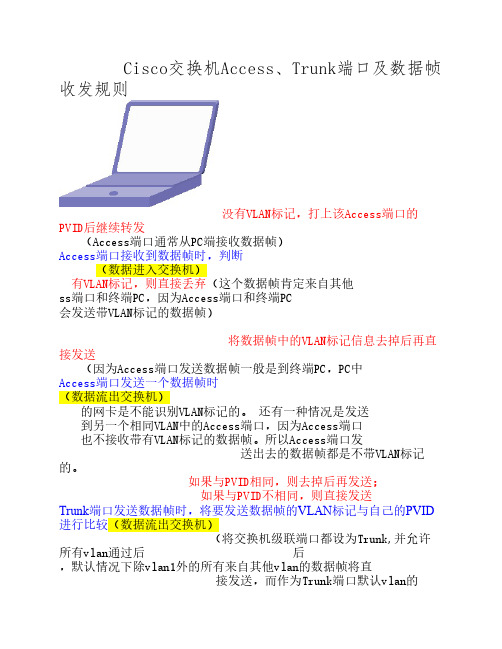

Cisco交换机Access、Trunk端口及数据帧收发规则

Cisco交换机Access、Trunk端口及数据帧收发规则没有VLAN标记,打上该Access端口的PVID后继续转发(Access端口通常从PC端接收数据帧)Access端口接收到数据帧时,判断(数据进入交换机)有VLAN标记,则直接丢弃(这个数据帧肯定来自其他 非Access端口和终端PC,因为Access端口和终端PC网卡不会发送带VLAN标记的数据帧)将数据帧中的VLAN标记信息去掉后再直接发送(因为Access端口发送数据帧一般是到终端PC,PC中Access端口发送一个数据帧时(数据流出交换机)的网卡是不能识别VLAN标记的。

还有一种情况是发送到另一个相同VLAN中的Access端口,因为Access端口也不接收带有VLAN标记的数据帧。

所以Access端口发送出去的数据帧都是不带VLAN标记的。

如果与PVID相同,则去掉后再发送;如果与PVID不相同,则直接发送Trunk端口发送数据帧时,将要发送数据帧的VLAN标记与自己的PVID进行比较(数据流出交换机)(将交换机级联端口都设为Trunk,并允许所有vlan通过后 后,默认情况下除vlan1外的所有来自其他vlan的数据帧将直接发送,而作为Trunk端口默认vlan的vlan1的数据帧,则需要去掉vlan信息后再发送。

即vlan1通过Trunk链路时是一个普通数据帧,并不带任何vlan信息。

)没有VLAN标记,打上该Trunk端口的PVID,再转发到该PVID所对应的VLAN接口上( 思科默认是Native vlan,即vlan1);Trunk端口接收到数据帧时,首先判断是否有VLAN信息(数据进入交换机)有vlan标记,判断该Trunk端口是否允许该vlan的数据帧进入,不允许则直接丢弃;允许则判断该VLAN ID与该Trunk端口 端口的PVID是否相同,相同则去掉vlan标记后转发,不相同则直接转发。

Trunk端口不管是接收还是发送,只要该数据帧的vlan标记与其PVID不相同,都是直接转发。

cisco 思科 Catalyst 9130 系列无线接入点 产品手册

思科 Catalyst 9130 系列无线接入点产品手册思科公开信息目录恢复能力 - 在严苛环境中提供稳定的性能5安全基础设施5焕新打造下一代企业级设备6支持思科 DNA 6产品规格7软件包42保修信息43思科环境可持续性43思科服务43 Cisco Capital 44思科® Catalyst® 9130 系列无线接入点是下一代企业级无线接入点。

其特点是恢复能力强,可提供安全保护和智能功能。

随着高密度网络和物联网的出现,我们比以往任何时候都更依赖于无线网络。

每年都有越来越多的设备连接到网络,从高性能客户端设备到低带宽物联网设备,举不胜举。

思科 Catalyst 9130 系列无线接入点可以随时随地为任何人提供无缝体验,在各种网络部署中实现卓越的可扩展性和出色的性能。

9130 系列在支持 Wi-Fi 6 (802.11 ax)标准的基础上更进一步,能够实现安全性、恢复能力和运营灵活性的绝佳融合,并可提供更加强大的网络智能功能。

思科 Catalyst 9130 系列不仅可拓展思科基于意图的网络,而且可进行扩展以满足不断增长的物联网需求,同时完全支持最新的创新成果和最新技术,因此是各种规模网络的理想选择。

9130 系列在性能、安全性和分析方面也处于领先地位。

思科 Catalyst 9130 系列无线接入点可结合思科全数字化网络架构 (Cisco DNA) 使用,是可满足您当前和未来需求的企业级产品。

选用该系列无线接入点是实现网络更新换代的第一步,唯有如此,才能更充分地发挥 Wi-Fi 6提供的所有功能和优势。

主要特性:∙获得 Wi-Fi 6 认证,在 2.4GHz 和 5GHz 频段均支持 802.11ax∙最多四个 Wi-Fi 无线电:5GHz 灵活无线电频段(一个 8x8 或两个 4x4)、2.4GHz (4x4) 和思科 RF ASIC ∙支持物联网(BLE,其他 802.15.4 协议**,例如 Zigbee)∙OFDMA 和 MU-MIMO∙支持 mGig∙内置天线和外接天线** - 在未来的软件版本中受支持。

access接口的名词解释

access接口的名词解释概述:Access接口是一种用于设备之间进行数据传输的标准接口。

它允许不同设备之间进行通信和数据交换,提供了一种机制来连接各种外部设备和系统。

在计算机科学领域中,Access接口通常用于连接外部设备,如打印机、键盘、鼠标等,以及计算机系统之间的通信。

在本文中,我们将深入探讨Access接口的定义、功能、应用以及现代技术中的发展。

定义:Access接口是一种标准的硬件或软件接口,用于设备之间进行数据传输和通信。

它允许设备通过共享数据、指令和控制信号来交互。

Access接口可以是物理接口,例如USB(通用串行总线)或HDMI(高清晰度多媒体接口),也可以是软件接口,例如API(应用程序接口)或网络协议。

功能:Access接口为设备之间的通信提供了一种标准化的方法。

它使得设备能够根据特定的规范和协议进行数据交换。

通过Access接口,设备可以发送和接收数据、命令和控制信号,实现不同设备之间的数据交互和协作。

此外,Access接口还可以提供设备之间的电源供应、传输速率控制和数据处理等功能。

应用:Access接口广泛应用于各个领域,包括计算机、通信、娱乐和工业控制等。

在计算机领域中,通过Access接口,用户可以连接外部设备,如键盘、鼠标、打印机和存储设备,与计算机进行数据交互。

在通信领域中,手机和电脑之间的数据传输也依赖于Access接口,例如USB接口用于连接手机和电脑进行文件传输和充电。

在娱乐领域,电视、音响和游戏机等设备也使用Access接口进行连接和交互。

此外,在工业控制领域,各种传感器、执行器和控制器等设备也通过Access接口进行数据传输和实时监控。

现代技术发展:随着科技的进步,Access接口的技术也在不断发展。

现代技术中的Access接口采用了更高效、更快速和更安全的数据传输方式。

例如,USB接口的不断演进从USB 1.0到USB 3.0和USB 3.1,大大提高了数据传输速率和功率传输能力。

从传统网络模式的瓶颈浅析SD-Access技术

从传统网络模式的瓶颈浅析SD-Access技术随着数字化转型的深入推进,越来越多的企业和组织开始意识到传统网络模式存在的种种瓶颈和挑战。

传统网络架构的复杂性、管理困难以及对实时性和故障恢复能力的要求越来越高,这些都促使了SD-Access技术的发展和应用。

本文将从传统网络模式的瓶颈出发,浅析SD-Access技术的优势和应用前景。

一、传统网络模式的瓶颈1. 带宽限制:传统的网络架构对带宽的利用存在一定的限制,难以满足大规模数据传输、高清视频会议等需求。

2. 管理复杂:传统网络采用分层结构,需要繁琐的配置和管理,网络变更往往需要花费大量的时间和人力成本。

3. 安全性差:传统网络难以实现对用户和设备的精细管理和控制,安全隐患较大。

4. 故障恢复慢:在传统网络中,对于故障的发现和定位都需要较长的时间,影响了网络的稳定性和可靠性。

传统网络模式存在诸多瓶颈,迫切需要一种新的网络技术来解决这些问题。

二、SD-Access技术的优势SD-Access(Software Defined Access)技术是一种基于软件定义网络(SDN)的新一代网络技术,其核心思想是将网络的控制平面和数据平面进行解耦,通过中心控制器对网络中的所有设备进行统一管理和控制。

SD-Access技术相对于传统网络模式具有以下优势:1. 灵活性和可扩展性:SD-Access技术采用了虚拟化和自动化技术,可以根据实际需求快速调整和配置网络,实现网络资源的灵活分配和扩展。

2. 管理简单:通过集中式的控制器,可以实现对整个网络的一体化管理,简化了网络的维护和管理流程,降低了管理成本和风险。

3. 安全性和可靠性高:SD-Access技术可以实现对用户和设备的精细化访问控制,有效防范网络安全威胁,对于故障的发现和定位也更加快速和准确。

4. 数据传输效率高:SD-Access技术采用了智能路由和流量优化技术,可以实现对网络带宽的高效利用,满足多媒体数据传输等高带宽需求。

- 1、下载文档前请自行甄别文档内容的完整性,平台不提供额外的编辑、内容补充、找答案等附加服务。

- 2、"仅部分预览"的文档,不可在线预览部分如存在完整性等问题,可反馈申请退款(可完整预览的文档不适用该条件!)。

- 3、如文档侵犯您的权益,请联系客服反馈,我们会尽快为您处理(人工客服工作时间:9:00-18:30)。

特色功能

网络设计和部署:构建网络的第一步是安装设备和 构建基础设施,以便为企业提供支持。思科 DNA 中 心为网络架构师或管理员提供了一个设计中心,除 了可以用于设计网络外,还能为相关设备生成配置 命令。客户可以利用经过全面测试和认证的思科验 证设计来满足各种部署需求和规模要求。

© 2017 思科和/或其附属公司。版权所有。

解决方案概述 思科公开信息

思科软件定义的接入 (SD-Access)

步入崭新的网络新时代。网络·全智慧

如今,策略维护工作的难度不断加大,配置流程也变得越来越复杂。随着用户和终端数量持续 增长,网络分段变得愈发困难。通常,IT 会对有线和无线网络制定互相独立的用户策略,而 且在进行故障排除时无法找到具体的用户。用户越多,策略越多,复杂性必然会随之增加。因 此,您需要一种以体验为基础,能够将情景转化为情报的网络,一种响应速度更快、更为人性 化的网络:网络·全智慧。 如果您能为 IT 节省更多时间,结果会怎样?如果您能在几分钟内为任何用户或任何设备提供 对任何应用的网络访问权限,而且丝毫不会影响安全性,结果又会怎样?借助我们提供的业内 首个全面涵盖从网络边缘到云的策略型自动化接入解决方案,您可以获得所有这些优势。思科® 软件定义的接入 (SD-Access) 可以为您的全数字化网络奠定坚实基础。它采用了思科全数字 化网络架构(思科 DNA™)的设计理念,是业内首个涵盖从边缘到云的策略型自动化接入解 决方案。SD-Access 可提供端到端的网络分段,确保您无需重新设计网络,即可将用户、设 备和应用流量分离。它可以自动实施用户访问策略,因此组织可以确保为网络中访问任何应用 的任何用户或设备设置正确的策略。所有操作都由单一网络交换矩阵执行,以确保在不影响安 全性的情况下,为任何位置的用户提供一致的用户体验。这意味着局域网、广域网和云将采用 共同的用户策略。

物联网 虚拟网络

挑战

网络运营

网络管理

策略违规

网络扰动

亿美元

用于 IT 运营的 成本达 600 亿美元 (包括内部成本 和外包成本) 95% 的网络更改 本质上以手动 方式进行 70% 的策略违规 是由人为错误 导致的 75% 的运营 支出花费在网络 可视性和故障排除方面

© 2017 思科和/或其附属公司。版权所有。

优势

• 从边缘到云端实现基于策 略的自动化网络调配 • 通过在整个服务生态系统中 使用统包自动化解决方案和 开放式 API,快速提供服务 • 获得对整个网络的可视性, 将有线网络、无线网络和广 域网作为单一实体进行管理 • 在现有基础设施之上进行 构建,不仅可以提高效 率,而且能降低运营成本

© 2017 思科和/或其附属公司。版权所有。

解决方案概述 思科公开信息

思科优势

为什么需要采用 SD-Access?因为网络管理如 今面临许多挑战,只有克服这些挑战,才能实现 业务成果。而这些挑战的根源在于手动配置流程 和相互独立的工具所固有的局限性。SD-Access 的优势在于: • 为您提供革命性的管理解决方案,在降低运 营成本的同时,提高业务灵活性 • 以一致的方式管理有线和无线网络的调配 及策略实施 • 自动执行网络分段和基于组的策略 • 提供基于情景的洞察力,从而加快问题解决 和容量规划的速度 • 采用开放式可编程接口,可与各种第三方 解决方案实现集成

IT 优先诉求 运营效益: • 网络自动化 • 网络保证 • 网络融合 • 与“云优先”战略保持一致 改善员工体验 • 协作 • 自带设备 (BYOD) 和移动性

网络基础设施要求 • • • • • • • • • 一致且基于标准的 API 策略自动化(安装和调配) 网络虚拟化和分段 恢复能力、可扩展性和高可用性 云连接安全 智能流量工程(基于应用) 应用可视性与可控性、动态服务质量 (QoS) 网络访问控制和移动设备管理 (MDM) 网络虚拟化和分段

基本概念

思科 SD-Access 旨在通过提高运营效率、改善员工 体验,以及增强安全性与合规性来推动 IT 转型。构 建这种下一代解决方案涉及一些关键的基本要素, 包括: • 基于控制器的协调器 • 网络交换矩阵 • 可编程的交换机 基于控制器的网络:传统网络需要按设备实施管 理。这不仅需要大量时间,而且会产生许多复杂 问题。而且,这种方法很容易出现人为错误。SDAccess 使用现代控制器架构,通过对网络元素进行 协调和操作来促进实现业务目标。它能够在用户、 设备和终端连接到网络时,立即配置与之相关的设 备和策略。在这个过程中,控制器会提供一个网络 抽象层,用于对各种网络元素的特性进行仲裁。如 果使用思科 DNA 控制器,还可以连接到基于北向具 象状态传输 (REST) 的 API,这有助于第三方或企业 内部在网络中开发有意义的服务。 网络交换矩阵:设计好控制器要素后,下一步就要 考虑在逻辑块(即交换矩阵)中构建网络。在 SDAccess 中,交换矩阵是设备的逻辑组,可作为单一 实体在一个或多个位置进行管理。构建交换矩阵有 助于实现多种功能,例如创建虚拟网络和用户及设 备组、SD-WAN 集成和高级报告。不仅如此,交换 矩阵还能提供用于应用识别、流量分析、流量优先 级和流量控制的智能服务,从而帮助实现最佳性能 和运营效益。 现代设备软件堆叠:为了构建现代化基础设施,思 科将各种高级功能集成到已经推出和即将推出的交 换机产品,以实现开放、基于标准和可扩展的完整 生命周期管理。这些重要技术包括 (1) 自动化设备 调配(用于支持各种广为人知的功能,如零接触调 配、即插即用和预启动执行环境等);(2) 开放式 API 接口(用于支持 NETCONF 和 YANG 模型); (3) 精细可视性(用于支持 NetFlow 和 YANG 操作 模型等遥测功能);以及 (4) 通过实时软件补丁实 现无缝软件升级。

解决方案概述 思科公开信息

解决方案组件

SD-Access 采用行业领先的软件和硬件组件构 建而成。 核心组成部分包括: • 应用策略基础设施控制器企业模块 (APIC-EM) 2.0 版(包括思科 DNA 中心) • 身份服务引擎 (ISE) • 网络数据平台 • 网络设备:详见表 2

网络分段:许多大中型企业希望将多个网络整合到 一个管理平面,并按照业务部门或职能板块对网络 进行分段。利用 SD-Access 即可实现这一目标。 灵活的身份验证选项:设备和用户需要通过各种 不同的身份验证方案安全地连接到企业网络。 SD-Access 可提供灵活的身份验证选项,包括 802.1X、Active Directory 和静态身份验证方案。 基于组的策略:在传统网络中实现策略可能非常复 杂。因此,不受 IP 地址或 VLAN 成员关系限制为 用户或设备分组的功能至关重要。如果能实现这一

© 2017 思科和/或其附属公司。版权所有。

解决方案概述 思科公开信息

Cisco Capital

提供融资服务,助您实现目标

Cisco Capital® 可帮助您获得所需的技术来实 现目标并保持竞争力。帮助您减少资本支出, 加速业务发展,并优化投资和投资回报。借助 Cisco Capital 融资服务,您在购买硬件、软 件、服务和第三方补充设备时将拥有更多灵活 性。Cisco Capital 可以为您提供一种可预测的 支付方式。Cisco Capital 现已在 100 多个国 家/地区推出。了解详情。

表 2. 支持的设备平台一览表(包括网络角色)

点,就能从思科 DNA 中心策略屏幕创建策略,来描 述各个组之间如何进行交互。SD-Access 使用行业 领先且久经验证的思科 TrustSec® 技术,可在整个 企业范围内实现这一功能。 网络保证:网络中断和用户连接问题会严重影响企 业的收入和工作效率。企业必须能预测问题并采取 主动的预防措施;当问题出现时,要能迅速将其解 决。思科 DNA 中心保证功能可从网络中的多个来源 (例如系统日志和 NetFlow)收集数据,对用户和 网络活动提供基于情景的见解。

解决方案概述 思科公开信息

解决方案 – SD-Access

思科通过开发推动转型所需的重要技术,不断 努力解决企业 IT 部门面临的主要挑战。 要了解 SD-Access 的根本优势,要了解该解 决方案的基本原理和功能两个方面,这非常 重要。

表 1. IT 转型目标(总结了 IT 的一些重要优先事项)

接入 思科 Catalyst® 9300 系列 思科 Catalyst 3850 系列 Catalyst 3650 系列 第二代 802.11 无线接入点:思科 Aironet® 1800、2800 和 3800 系列 思科 5520 和 8540 无线控制器 思科 Catalyst 9400 系列(管理引擎 1) 思科 Catalyst 4500E 系列(管理引擎 8E、9E)

网络运营

• 变更管理受限: 对网络运营而言,定期升级软件和配置是一项基 本的例行活动。但是,在典型的网络中进行此类 更改时,仅物流工作就需要 6 个月以上的时间。 • 工作效率低下:如今,每家企业都在努力提供高 质量的通信体验,以期提高员工的工作效率。但 是在当前模式下,这项工作一直困难重重,费时 费力。经验表明,改善服务质量可能需要数月时 间进行规划和实施,而且如果实施过程中出现 欠缺,还会导致业务关键应用出现性能问题。 • 问题解决缓慢:在当前的网络管理模式下, 网络不仅规模庞大,而且极其复杂。因此一 旦出现故障,很可能需要投入大量的时间和 精力来查明并解决问题。网络中可能还存在 大量未正确关联的数据。这样,IT 就无法利 用这些数据来了解网络情景和用户行为。

安全性和合规性

• 威胁可视性和基于身份验证的网络访问 • 基于角色的内部网络分段 • 动态服务插入

在网络部署和运营方面,都存在着根深蒂固的挑战:

网络部署

• 设置或部署单个网络交换机可能需要几个小 时:造成这个问题的原因是 IT 需要制定计划, 或与不同的基础设施团队进行合作。在某些情 况下,部署一批交换机可能需要数周时间。 • 安全性问题:安全性是现代网络管理中的关键 因素。为了实时响应各种需求,组织需要有效 地实施变更。与此同时,组织需要以适当的方 式保护资源。不过,要通过跟踪 VLAN、访问 控制列表 (ACL) 和 IP 地址来确保策略和安全合 规性达到最佳状态,可能是一项艰巨的任务。 • 分散的网络:这个问题在组织中十分常见,因为 不同的系统往往由不同的部门来管理。通常情况 下,建筑物管理系统、安全系统和其他生产系统 都会独立于主 IT 网络独立运行。这就造成了网 络硬件重复采购以及管理措施不一致等问题。