广东省中等职业技术学校技能竞赛网络信息安全题库(2017省赛)

网络安全知识竞赛网络安全知识科普题(含参考答案)

D. 填写调查问卷、扫二维码注册尽可能不使用真实个人信息。

参考答案:A

答题解析:在社交软件上发布火车票、飞机票、护照、照片、日程、行踪可能会造成个人信息泄露,是不可取的做法。

6. 为了避免个人信息泄露,以下做法正确的是():

C. 核验把关环节要适度、合理,操作应便捷

D. 找不到注销入口,联系客服注销不给予回复

参考答案:D

答题解析:App运用者应当设置合理的注销条件,符合用户习惯。

5. 以下关于个人信息保护的做法不正确的是()

A. 在社交网站类软件上发布火车票、飞机票、护照、照片、日程、行踪等

B. 在图书馆、打印店等公共场合,或是使用他人手机登录账号,不要选择自动保存密码,离开时记得退出账号。

2. 以下哪种不属于个人信息范畴内()

A. 个人身份证件

B. 电话号码

C. 个人书籍

D. 家庭住址

参考答案:C

答题解析:个人信息是指以电子或者其他方式记录的能够单独或者与其他信息结合识别特定自然人身份或者反映特定自然人活动情况的各种信息,个人书籍属于私有财产,不属于个人信息范畴。

3. 国家()负责统筹协调网络安全工作和相关监督管理工作。

参考答案:对

答题解析:在公共场合登录账号并使用自动保存密码,离开后会被其他人获得该账号使用权,有可能造成个人信息及财产损失。

12. 以下说法不正确的是()

A. 不需要共享热点时及时关闭共享热点功能

B. 在安装和使用手机App时,不用阅读隐私政策或用户协议,直接掠过即可

C. 定期清除后台运行的App进程

D. 及时将App更新到最新版

参考答案:B

第一届广东省技工院校技能大赛计算机网络技术项目技能C卷

第一届广东省技工院校技能大赛计算机网络技术项目技能(C 卷)注 意 事 项1、竞赛时间:180分钟。

2、请在试卷标封处填写姓名、身份证号、准考证号和所在单位的名称。

3、在PC1的未保护分区新建名称为考生准考证号的文件夹(示例:2016110101),请将所有结果图片及文档都保存到该文件夹中,否则相应的部分计为0分。

4、如果题目中没有明确要求,请按照默认配置。

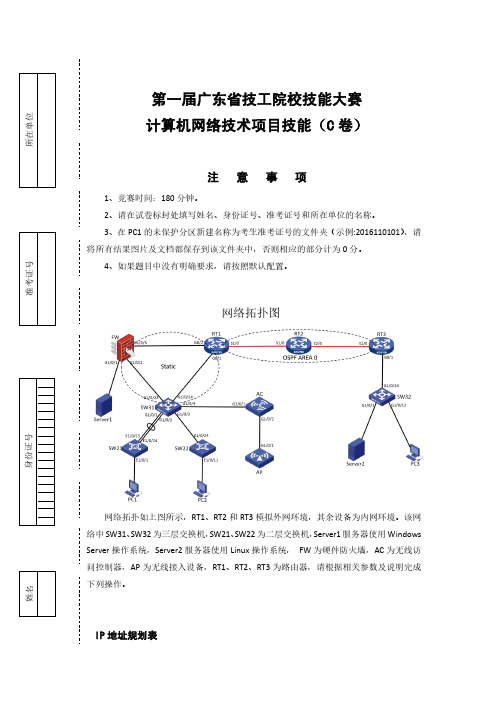

网络拓扑图网络拓扑如上图所示,RT1、RT2和RT3模拟外网环境,其余设备为内网环境。

该网络中SW31、SW32为三层交换机,SW21、SW22为二层交换机,Server1服务器使用Windows Server 操作系统,Server2服务器使用Linux 操作系统, FW 为硬件防火墙,AC 为无线访问控制器,AP 为无线接入设备,RT1、RT2、RT3为路由器,请根据相关参数及说明完成下列操作。

IP 地址规划表一、网络设备的连接(5分)1、请根据EIA/TIA/568B的标准制作一条直通网线,用于Server1与FW的连接(1分);2、请根据拓扑图正确的连接网络设备(4分)。

二、网络设备配置(35分)1、在所有交换机和路由器上配置console的加密密码均为guangdong,配置完成后,在SW21上查看含有console密码的相关配置,将此画面另存为2-1.jpg(1分);2、在SW21和SW22上配置E1/0/1—E1/0/10属于VLAN10,E1/0/11—E1/0/20属于VLAN20;配置完成后,在SW21上显示相应的配置信息,将显示画面另存为2-2.jpg(1分);3、在SW21和SW31上配置端口聚合Bridge-Aggregation,并配置为Trunk,配置完成后,在SW31上显示聚合链路状态,将此画面另存为2-3.jpg(1分);4、在SW31上配置相应VLAN及IP地址,实现PC1和PC2的通信,在SW31上显示相应信息,将此画面另存为2-4.jpg(1分);5、在SW31上配置相应的路由,要求去往外网流量优先选择RT1,当主链路故障选择FW-RT1链路,去往Server1流量优选FW,当主链路故障选择RT1-FW链路,配置完成后,将显示相应信息的画面另存为2-5.jpg(1分);6、在FW上配置相应的接口地址,将配置后的画面另存为2-6.jpg(1分);7、在FW上配置相应的路由,要求去往PC1、PC2网段流量优选SW31,当主链路故障选择RT1-SW32链路,将配置好的画面另存为2-7.jpg(1分);8、在FW上配置适当的安全域及域间策略,保证Server上的DHCP及FTP服务能正常通过防火墙,将设置画面另存为2-8.jpg(1分);9、在FW和SW31上配置DHCP的中继服务,让PC2可以自动获取Server1提供IP地址,配置完成后,在SW31上使用display current-configuration命令显示含有DHCP中继服务的相关配置,将此画面另存为2-9-1.jpg(1分),另外在PC2上使用网络命令显示包含有IP 及DNS的详细信息,将此画面另存为2-9-2.jpg(1分);10、在RT1上配置相应的静态和动态路由,在路由器的相应接口上启用OSPF路由协议(area 0),去往Server1、PC1和PC2流量实现链路备份,配置完成后,查看含有静态路由的相关配置,将此画面另存为2-10-1.jpg(1分),另外查看含有OSPF的相关配置,将此画面另存为2-10-2.jpg(1分);11、在RT1上配置网络地址转换,只允许PC2访问外网,配置完成后查看含有NAT的相关配置,将此画面另存为2-11.jpg(1分);12、在RT1上配置NAT Server,通过S1/0接口地址对外提供Server1上的FTP服务,配置完成后,查看含有NAT Server的相关配置,将此画面另存为2-12.jpg(1分);13、在RT2的S1/0和S2/0接口运行OSPF路由协议,RT2和RT3的OSPF协议使用MD5认证,key为Gd2016,配置完成后,查看含有密钥认证的相关配置,将此画面另存为2-13.jpg (1分);14、在RT3上配置静态与OSPF动态路由协议,配置完成后,查看含有OSPF的相关配置,将此画面另存为2-14.jpg(2分);15、在RT3上配置网络地址转换,将内部网络中PC3所在网段转换成接口S1/0的IP地址出外网,将配置画面另存为2-15.jpg(2分);16、在RT3上配置DHCP服务器,为PC3用户提供IP地址服务,要求DNS服务器为Server2的IP地址,其余参数根据拓扑图及IP地址表的信息进行配置,配置完成后,在RT3路由器上使用display current-configuration命令查看含有DHCP的相关配置,将此画面另存为2-16.jpg(2分);17、在SW32将G1/0/1—G1/0/10配置为属于VLAN110,G1/0/11—G1/0/20配置为属于VLAN120,配置接口G1/0/24为Trunk,配置完成后,显示相应的配置信息,将此画面另存为2-17-1.jpg(1分),显示Trunk接口的状态,将此画面另存为2-17-2.jpg(1分);18、在SW32上配置DHCP的中继服务,让PC3可以自动获取RT3的提供IP地址,配置完成后,在SW32上显示含有DHCP中继服务的相关配置,将此画面另存为2-18-1.jpg(1分),另外在PC3上使用网络命令显示包含有IP及DNS的详细信息,将此画面另存为2-18-2.jpg (1分);19、在SW31上配置默认态路由和到AC的静态路由,配置完成后,显示路由表,将此画面另存为2-19.jpg(2分);20、配置无线局域网,将无线AP的模式改成瘦模式,配置完成后,查看AP加载版本,将此画面另存为2-20.jpg(1分);21、在AC配置loopback0地址和缺省路由,将配置的画面另存为2-21.jpg(1分);22、在AC上配置WLAN服务的基本要素,要求广播的SSID名为GD2016+工位号,如工位号为01则SSID名为GD201601,将配置的画面另存为2-22.jpg(1分);23、在AC上激活VLAN1并创建无线用户网络VLAN 100,创建ap-group并映射到VLAN100,将配置的画面另存为2-23.jpg(1分);24、在AC上配置AP与ap-group对应,关联到默认的ap-group组,将配置的画面另存为2-24.jpg(1分);25、在AC上配置认证和WPA2加密,要求使用WPA2加密,加密模式用AES,开启PSK 认证,使用的共享密钥为SSID名+88,如SSID名为GD201601则共享密钥为GD20160188,将配置完成的画面另存为2-25.jpg(1分);26、在将AC配置DHCP服务器,为AP及无线用户提供IP地址服务,网关为AC,选项138地址为16.16.16.16,其余参数根据拓扑图及IP地址表的信息进行配置,配置完成后,在AC上查看含有DHCP的相关配置,将此画面另存为2-26.jpg(1分);27、为PC3安装无线网卡,连接刚建立的无线网络,将成功后的画面另存为2-27.jpg (1分)。

2017网络安全知识竞赛题库及答案(4)

2017网络安全知识竞赛题库及答案(4)153.在被屏蔽的主机体系中,堡垒主机位于(A)中,所有的外部连接都经过滤路由器到它上面去。

A 内部网络网络安全知识竞赛题库51_安全知识竞赛试题及答案B周边网络C外部网络D自由连接多选题(1)网络安全工作的目标包括(ABCD)A、信息机密性;B、信息完整性;C、服务可用性;D、可审查性(2)智能卡可以应用的地方包括(ABCD)A、进入大楼;B、使用移动电话;C、登录特定主机;D、执行银行和电子商务交易(3)计算机信息系统安全保护的目标是要保护计算机信息系统的(ABCD)(A)实体安全(B)运行安全(C)信息安全(D)人员安全(4)计算机信息系统的运行安全包括(ABC)(A)系统风险管理(B)审计跟踪(C)备份与恢复(D)电磁信息泄漏(5)实施计算机信息系统安全保护的措施包括(AB)(A)安全法规(B)安全管理(C)组织建设(D)制度建设(6)计算机信息系统安全管理包括(ACD)(A)组织建设(B)事前检查(C)制度建设(D)人员意识(7)公共信息网络安全监察工作的性质(ABCD)(A)是公安工作的一个重要组成部分(B)是预防各种危害的重要手段(C)是行政管理的重要手段(D)是打击犯罪的重要手段(8)公共信息网络安全监察工作的一般原则(ABCD)(A)预防与打击相结合的原则(B)专门机关监管与社会力量相结合的原则(C)纠正与制裁相结合的原则(D)教育和处罚相结合的原则(9)安全员应具备的条件: (ABD)(A)具有一定的计算机网络专业技术知识(B)经过计算机安全员培训,并合格(C)具有大本以上学历(D)无违法犯罪记录(10)网络操作系统应当提供哪些安全保障(ABCDE)(A)验证(Authentication)(B)授权(Authorization)(C)数据保密性(Data Confidentiality)(D)数据一致性(Data Integrity)(E)数据的不可否认性(Data Nonrepudiation)(11)Windows NT的"域"控制机制具备哪些安全特性?(ABC)(A)用户身份验证(B)访问控制(C)审计(日志)(D)数据通讯的加密(12)从系统整体看,安全"漏洞"包括哪些方面(ABC)(A)技术因素(B)人的因素(C)规划,策略和执行过程(13)从系统整体看,下述那些问题属于系统安全漏洞(ABCDE)(A)产品缺少安全功能(B)产品有Bugs(C)缺少足够的安全知识(D)人为错误(E)缺少针对安全的系统设计(14)应对操作系统安全漏洞的基本方法是什么?(ABC)(A)对默认安装进行必要的调整(B)给所有用户设置严格的口令(C)及时安装最新的安全补丁(D)更换到另一种操作系统(15)造成操作系统安全漏洞的原因(ABC)(A)不安全的编程语言(B)不安全的编程习惯(C)考虑不周的架构设计(16)严格的口令策略应当包含哪些要素(ABCD)(A)满足一定的长度,比如8位以上(B)同时包含数字,字母和特殊字符(C)系统强制要求定期更改口令(D)用户可以设置空口令(17)计算机安全事件包括以下几个方面(ABCD)(A)重要安全技术的采用(B)安全标准的贯彻(C)安全制度措施的建设与实施(D)重大安全隐患、违法违规的发现,事故的发生(18)计算机案件包括以下几个内容(ABC)(A)违反国家法律的行为(B)违反国家法规的行为(C)危及、危害计算机信息系统安全的事件(D)计算机硬件常见机械故障(19)重大计算机安全事故和计算机违法案件可由_____受理(AC)(A)案发地市级公安机关公共信息网络安全监察部门(B)案发地当地县级(区、市)公安机关治安部门(C)案发地当地县级(区、市)公安机关公共信息网络安全监察部门(D)案发地当地公安派出所(20)现场勘查主要包括以下几个环节_____(ABCD)(A)对遭受破坏的计算机信息系统的软硬件的描述及被破坏程度(B)现场现有电子数据的复制和修复(C)电子痕迹的发现和提取,证据的固定与保全(D)现场采集和扣押与事故或案件有关的物品(21)计算机安全事故原因的认定和计算机案件的数据鉴定,____ (ABC)(A)是一项专业性较强的技术工作(B)必要时可进行相关的验证或侦查实验(C)可聘请有关方面的专家,组成专家鉴定组进行分析鉴定(D)可以由发生事故或计算机案件的单位出具鉴定报告(22)有害数据通过在信息网络中的运行,主要产生的危害有(ABC)(A)攻击国家政权,危害国家安全(B)破坏社会治安秩序(C)破坏计算机信息系统,造成经济的社会的巨大损失(23)计算机病毒的特点______(ACD)(A)传染性(B)可移植性(C)破坏性(D)可触发性(24)计算机病毒按传染方式分为____(BCD)(A)良性病毒(B)引导型病毒(C)文件型病毒(D)复合型病毒(25)计算机病毒的危害性有以下几种表现(ABC)(A)删除数据(B)阻塞网络(C)信息泄漏(D)烧毁主板(26)计算机病毒由_____部分组成(ABD)(A)引导部分(B)传染部分(C)运行部分(D)表现部分(27)以下哪些措施可以有效提高病毒防治能力(ABCD)(A)安装、升级杀毒软件(B)升级系统、打补丁(C)提高安全防范意识(D)不要轻易打开来历不明的邮件(28)计算机病毒的主要传播途径有(ABCD)(A)电子邮件(B)网络(C)存储介质(D)文件交换(29)计算机病毒的主要来源有____(ACD)(A)黑客组织编写(B)计算机自动产生(C)恶意编制(D)恶作剧(30)发现感染计算机病毒后,应采取哪些措施(ABC)(A)断开网络(B)使用杀毒软件检测、清除(C)如果不能清除,将样本上报国家计算机病毒应急处理中心(D)格式化系统填空:1. 信息安全包含:__物理____安全、____信息系统________安全和__数据_安全。

2017年《网络安全法》知识竞赛试题及答案

2017年最新《网络安全法》知识竞赛试题及答案一、单选题(每题2分,共26分)1、《中华人民共和国网络安全法》施行时间_______。

BA. 2016年11月7日B. 2017年6月1日C. 2016年12月31日D. 2017年1月1日2、为了保障网络安全,维护网络空间主权和国家安全、________,保护公民、法人和其他组织的合法权益,促进经济社会信息化健康发展,制定本法。

BA. 国家利益B. 社会公共利益C. 私人企业利益D. 国有企事业单位利益3、《网络安全法》规定,网络运营者应当制定_______,及时处置系统漏洞、计算机病毒、网络攻击、网络侵入等安全风险。

AA. 网络安全事件应急预案B. 网络安全事件补救措施C. 网络安全事件应急演练方案D. 网站安全规章制度4、国家支持网络运营者之间在网络安全信息____、____、____和________等方面进行合作,提高网络运营者的安全保障能力。

CA. 发布收集分析事故处理B. 收集分析管理应急处置C. 收集分析通报应急处置D. 审计转发处置事故处理5、违反《网络安全法》第二十七条规定,从事危害网络安全的活动,或者提供专门用于从事危害网络安全活动的程序、工具,或者为他人从事危害网络安全的活动提供技术支持、广告推广、支付结算等帮助,尚不构成犯罪的,由公安机关没收违法所得,处__日以下拘留,可以并处___以上___以下罚款。

CA. 三日一万元十万元B. 五日五万元十万元C. 五日五万元五十万元D. 十日五万元十万元6、违反本法第二十二条第三款、第四十一条至第四十三条规定,侵害个人信息依法得到保护的权利的,由有关主管部门责令改正,可以根据情节单处或者并处警告、没收违法所得、处违法所得______以上______以下罚款,没有违法所得的,处______以下罚款,对直接负责的主管人员和其他直接责任人员处______以上______以下罚款;情节严重的,并可以责令暂停相关业务、停业整顿、关闭网站、吊销相关业务许可证或者吊销营业执照。

第二届广东省技工院校技能大赛计算机网络技术项目理论(E卷)

称名 位 线单此过名不号题证考准 答生考地 区第二届广东省技工院校技能大赛计算机网络技术项目理论(E 卷)注 意 事 项1、考试时间:90 分钟。

2、请首先按要求在试卷的标封处填写您的姓名、准考证号和所在单位的名称。

3、请仔细阅读各种题目的回答要求,在规定的位置填写您的答案。

4、不要在试卷上乱写乱画,不要在标封区填写无关的内容。

一二三总 分评分人复核人得 分得 分 评分人复核人一、判断题(第 1 题~第 20 题。

将判断结果填入括号中。

正确的填“√”,错误的填“×”。

每题 1 分,满分 20 分)。

1.( )劳动关系是我国劳动法调整的主要对象。

2.()一般认为,劳动法成为独立法律部门的时间是 18 世纪。

3.()一般来说,管理站可连续发出多个请求报文,然后等待代理返回的应答报文。

4.( )防火墙是设置在内部网络与外部网络(如互联网)之间,实施访问控制策略的一个或一组系统。

5.( )网络地址端口转换(NAT )把内部地址映射到外部网络的一个 IP 地址的不同端口上。

6.( )域帐号的名称在域中必须是唯一的,而且也不能和本地帐号名称相同,否则会引起混乱。

7.( )Web 站点访问者实际登录的是该 Web 服务器的安全系统,“匿名”Web 访问者都是以 IUSR 帐号身份登录的。

8.( )使用 ID 登录 SQL Server 后,即可获得了访问数据库的权限。

9.()企业内部只需在网关和各服务器上安装防病毒软件,客户端不需要安装。

10.( )参照法是一种可以较快解决网络故障的方法,它更多的依赖于网络管理员的经验。

11.()RAID0/1 技术它是先做镜像然后做条带化。

一个磁盘的丢失等同于整个镜像条带的丢失,所以一旦镜像盘失败,则存储系统成为一个 RAID1/0 系统(即只有条带化)。

12.()raid5 在数据重构上的工作负荷和花费的时间应该远大于 raid10,负荷变大将影响重构期间的性能,时间长意味再次出现数据损坏的可能性变大。

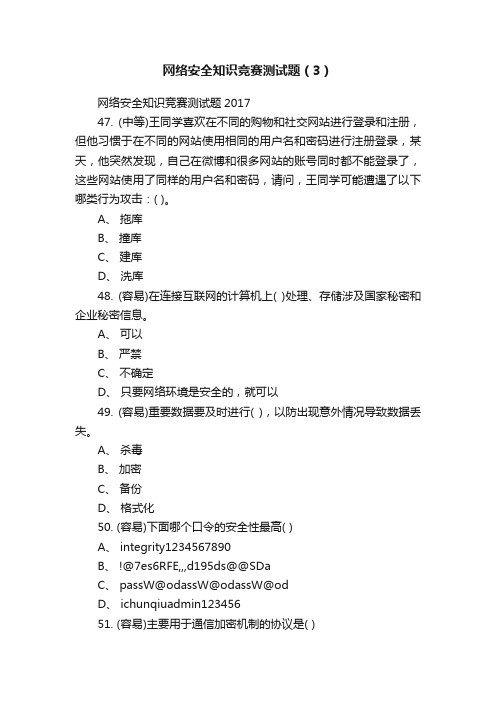

网络安全知识竞赛测试题(3)

网络安全知识竞赛测试题(3)网络安全知识竞赛测试题201747. (中等)王同学喜欢在不同的购物和社交网站进行登录和注册,但他习惯于在不同的网站使用相同的用户名和密码进行注册登录,某天,他突然发现,自己在微博和很多网站的账号同时都不能登录了,这些网站使用了同样的用户名和密码,请问,王同学可能遭遇了以下哪类行为攻击:( )。

A、拖库B、撞库C、建库D、洗库48. (容易)在连接互联网的计算机上( )处理、存储涉及国家秘密和企业秘密信息。

A、可以B、严禁C、不确定D、只要网络环境是安全的,就可以49. (容易)重要数据要及时进行( ),以防出现意外情况导致数据丢失。

A、杀毒B、加密C、备份D、格式化50. (容易)下面哪个口令的安全性最高( )A、 integrity1234567890B、 !@7es6RFE,,,d195ds@@SDaC、 passW@odassW@odassW@odD、 ichunqiuadmin12345651. (容易)主要用于通信加密机制的协议是( )A、 HTTPB、 FTPC、 TELNETD、 SSL52. (容易)在网络访问过程中,为了防御网络监听,最常用的方法是 ( )A、采用物理传输(非网络)B、对信息传输进行加密C、进行网络伪装D、进行网络压制53. (中等)属于操作系统自身的安全漏洞的是:( )。

A、操作系统自身存在的“后门”B、 QQ木马病毒C、管理员账户设置弱口令D、电脑中防火墙未作任何访问限制54. (中等)Windows 操作系统提供的完成注册表操作的工具是:()。

A、 syskeyB、 msconfigC、 ipconfigD、 regedit55. (中等)使用不同的密钥进地加解密,这样的加密算法叫( )。

A、对称式加密算法B、非对称式加密算法C、 MD5D、 HASH算法56. (容易)有一类木马程序,它们主要记录用户在操作计算机时敲击键盘的按键情况,并通过邮件发送到控制者的邮箱。

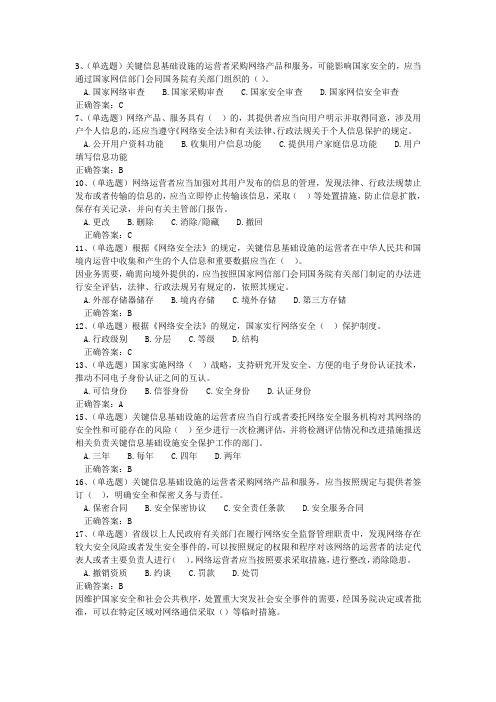

2017网络安全法知识竞赛及答案

3、(单选题)关键信息基础设施的运营者采购网络产品和服务,可能影响国家安全的,应当通过国家网信部门会同国务院有关部门组织的()。

A.国家网络审查B.国家采购审查C.国家安全审查D.国家网信安全审查正确答案:C7、(单选题)网络产品、服务具有()的,其提供者应当向用户明示并取得同意,涉及用户个人信息的,还应当遵守《网络安全法》和有关法律、行政法规关于个人信息保护的规定。

A.公开用户资料功能 B.收集用户信息功能 C.提供用户家庭信息功能 D.用户填写信息功能正确答案:B10、(单选题)网络运营者应当加强对其用户发布的信息的管理,发现法律、行政法规禁止发布或者传输的信息的,应当立即停止传输该信息,采取()等处置措施,防止信息扩散,保存有关记录,并向有关主管部门报告。

A.更改B.删除C.消除/隐藏D.撤回正确答案:C11、(单选题)根据《网络安全法》的规定,关键信息基础设施的运营者在中华人民共和国境内运营中收集和产生的个人信息和重要数据应当在()。

因业务需要,确需向境外提供的,应当按照国家网信部门会同国务院有关部门制定的办法进行安全评估,法律、行政法规另有规定的,依照其规定。

A.外部存储器储存B.境内存储C.境外存储D.第三方存储正确答案:B12、(单选题)根据《网络安全法》的规定,国家实行网络安全()保护制度。

A.行政级别B.分层C.等级D.结构正确答案:C13、(单选题)国家实施网络()战略,支持研究开发安全、方便的电子身份认证技术,推动不同电子身份认证之间的互认。

A.可信身份B.信誉身份C.安全身份D.认证身份正确答案:A15、(单选题)关键信息基础设施的运营者应当自行或者委托网络安全服务机构对其网络的安全性和可能存在的风险()至少进行一次检测评估,并将检测评估情况和改进措施报送相关负责关键信息基础设施安全保护工作的部门。

A.三年B.每年C.四年D.两年正确答案:B16、(单选题)关键信息基础设施的运营者采购网络产品和服务,应当按照规定与提供者签订(),明确安全和保密义务与责任。

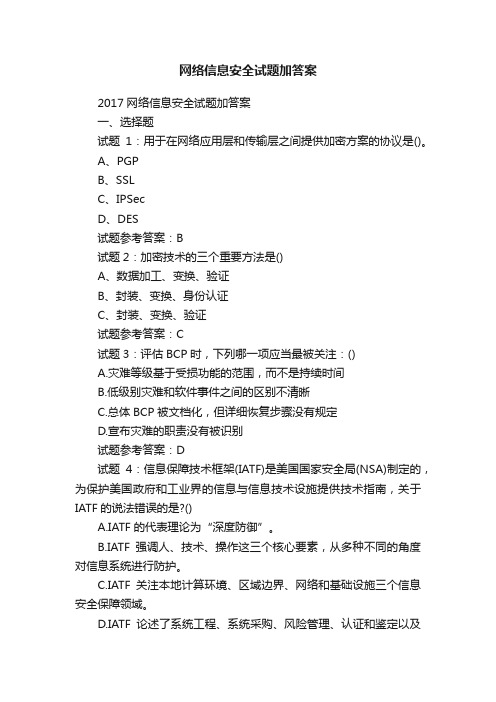

网络信息安全试题加答案

网络信息安全试题加答案2017网络信息安全试题加答案一、选择题试题1:用于在网络应用层和传输层之间提供加密方案的协议是()。

A、PGPB、SSLC、IPSecD、DES试题参考答案:B试题2:加密技术的三个重要方法是()A、数据加工、变换、验证B、封装、变换、身份认证C、封装、变换、验证试题参考答案:C试题3:评估BCP时,下列哪一项应当最被关注:()A.灾难等级基于受损功能的范围,而不是持续时间B.低级别灾难和软件事件之间的区别不清晰C.总体BCP被文档化,但详细恢复步骤没有规定D.宣布灾难的职责没有被识别试题参考答案:D试题4:信息保障技术框架(IATF)是美国国家安全局(NSA)制定的,为保护美国政府和工业界的信息与信息技术设施提供技术指南,关于IATF的说法错误的是?()A.IATF的代表理论为“深度防御”。

B.IATF强调人、技术、操作这三个核心要素,从多种不同的角度对信息系统进行防护。

C.IATF关注本地计算环境、区域边界、网络和基础设施三个信息安全保障领域。

D.IATF论述了系统工程、系统采购、风险管理、认证和鉴定以及生命周期支持等过程。

试题参考答案:C试题5:下列关于计算机木马的说法错误的是()。

A、Word文档也会感染木马B、尽量访问知名网站能减少感染木马的概率C、杀毒软件对防止木马病毒泛滥具有重要作用D、只要不访问互联网,就能避免受到木马侵害试题参考答案:D试题6:下面关于信息安全保障的说法正确的是:()A.信息安全保障的概念是与信息安全的概念同时产生的B.信息系统安全保障要素包括信息的完整性、可用性和保密性C.信息安全保障和信息安全技术并列构成实现信息安全的两大主要手段D.信息安全保障是以业务目标的实现为最终目的,从风险和策略出发,实施各种保障要素,在系统的生命周期内确保信息的安全属性试题参考答案:D试题7:与PDR模型相比,P2DR模型多了哪一个环节?()A.防护B.检测C.反应D.策略试题参考答案:D试题8:Which of the following provides the framework for designing and developing logical access controls?A、Information systems security policyB、Access control listsC、Password managementD、System configuration files试题参考答案:A试题9:当用作电子信用卡付款时,以下哪一项是安全电子交易协议的特性?A、买方被保证无论是商家还是任何第三方都不能滥用他们的信用卡数据B、所有的个人SET证书都被安全存储在买方的电脑中C、买方有义务为任何涉及到的交易提供个人SET证书D、由于不要求买方输入信用卡号和有效期,付款过程变得简单试题参考答案:C试题10:在一个在线银行应用中,下面哪一个是最好的应对身份窃取的措施?()A.对个人口令的加密B.限制用户只能使用特定的终端C.双因素认证D.定期审查访问日志试题参考答案:C试题1:RSA是一种公开密钥算法,所谓公开密钥是指()A.加密密钥是公开B.解密密钥是公开C.加密密钥和解密密钥都是公开D.加密密钥和解密密钥都是相同试题参考答案:A试题2:带VPN的防火墙一旦设置了VPN功能,则所有通过防火墙的数据包都将通过VPN通道进行通讯()A、是B、否试题参考答案:B试题3:组织在建立和实施信息安全管理体系的过程中,文档化形成的'文件的主要作用是()A、有章可循,有据可查B、用于存档C、便于总结、汇报D、便于检查工作试题参考答案:A试题4:ISMS审核时,对审核发现中,以下哪个是属于严重不符合项?()A.关键的控制程序没有得到贯彻,缺乏标准规定的要求可构成严重不符合项B.风险评估方法没有按照ISO27005(信息安全风险管理)标准进行C.孤立的偶发性的且对信息安全管理体系无直接影响的问题;D.审核员识别的可能改进项试题参考答案:D试题5:OSI开放系统互联安全体系构架中的安全服务分为鉴别服务、访问控制、机密性服务、完整服务、抗抵赖服务,其中机密性服务描述正确的是:()A、包括原发方抗抵赖和接受方抗抵赖B、包括连接机密性、无连接机密性、选择字段机密性和业务流保密C、包括对等实体鉴别和数据源鉴别D、包括具有恢复功能的连接完整性、没有恢复功能的连接完整性、选择字段连接完整性、无连接完整性和选择字段无连接完整性试题参考答案:B试题6:下列哪些措施不是有效的缓冲区溢出的防护措施?()A.使用标准的C语言字符串库进行操作B.严格验证输入字符串长度C.过滤不合规则的字符D.使用第三方安全的字符串库操作试题参考答案:A试题7:TCP/IP中那个协议是用来报告错误并对消息进行控制()A、ICMPB、IGMPC、ARPD、SNMP试题参考答案:A试题8:A review of wide area network(WAN)usage discovers that traffic on one communication line between sites,synchronously linking the master and standby database,peaks at 96 percent of the line capacity.An IS auditor should conclude that:A、analysis is required to determine if a pattern emerges that results in a service loss for a short period of time.B、WAN capacity is adequate for the maximum traffic demands since saturation has not been reached.C、the line should immediately be replaced by one with a larger capacity to provide approximately 85 percent saturation.D、users should be instructed to reduce their traffic demands or distribute them across all service hours to flatten bandwidth consumption.试题参考答案:A试题9:A comprehensive and effective e-mail policy should address the issues of e-mail structure,policy enforcement,monitoring and:A、recovery.B、retention.C、rebuilding.D、reuse.试题参考答案:B试题10:一个备份站点包括电线、空调和地板,但不包括计算机和通讯设备,那么它属于()A、冷站B、温站C、直线站点D、镜像站点试题参考答案:A。

2017技能大赛高职正式赛卷计算机网络应用赛题

2017技能⼤赛⾼职正式赛卷计算机⽹络应⽤赛题“2017年全国职业院校技能⼤赛”⾼职组计算机⽹络应⽤竞赛竞赛试题 B卷2017年全国职业院校技能⼤赛组委会2017年5⽉赛题说明⼀、竞赛内容分布第⼀部分:⽹络规划与实施(80%)模块⼀:⽆线⽹络规划与实施(10%)模块⼆:云计算融合⽹络部署(23%)模块三:移动互联⽹络组建与优化(14%)模块四:⽹络空间安全部署(15%)模块五:云计算⽹络服务环境搭建(18%)第⼆部分:综合布线规划与设计(15%)另有:赛场规范和⽂档规范(5%)⼆、竞赛时间竞赛时间为4个⼩时。

三、竞赛注意事项1. 竞赛所需的硬件、软件和辅助⼯具由组委会统⼀布置,选⼿不得私⾃携带任何软件、移动存储、辅助⼯具、移动通信等进⼊赛场。

2. 请根据⼤赛所提供的⽐赛环境,检查所列的硬件设备、软件清单、材料清单是否齐全,计算机设备是否能正常使⽤。

3. 操作过程中,需要及时保存设备配置。

⽐赛结束后,所有设备保持运⾏状态,不要拆动硬件连接。

4. ⽐赛完成后,⽐赛设备、软件和赛题请保留在座位上,禁⽌将⽐赛所⽤的所有物品(包括试卷和草纸)带离赛场。

5. 裁判以各参赛队提交的竞赛结果⽂档为主要评分依据。

所有提交的⽂档必须按照赛题所规定的命名规则命名,不得以任何形式体现参赛院校、⼯位号等信息。

四、竞赛结果⽂件的提交按照题⽬要求,提交符合模板的WORD⽂件以及对应的PDF⽂件(利⽤Office Word另存为pdf⽂件⽅式⽣成pdf⽂件)、Visio 图纸⽂件和设备配置⽂件。

第⼀部分:⽹络规划与实施注意事项●赛场提供⼀组云平台环境,已经安装好JCOS系统及导⼊虚拟机镜像WindowsServer 2008 R2。

JCOS系统的IP地址为172.16.0.2。

●考⽣通过WEB页⾯登录到JCOS系统中,建⽴虚拟机并对虚拟机中的操作系统进⾏相关⽹络服务配置。

JCOS系统的登录密码是XX(现场提供)。

●考⽣在PC机上通过SecureCRT软件配置⽹络设备,软件已经安装在电脑中。

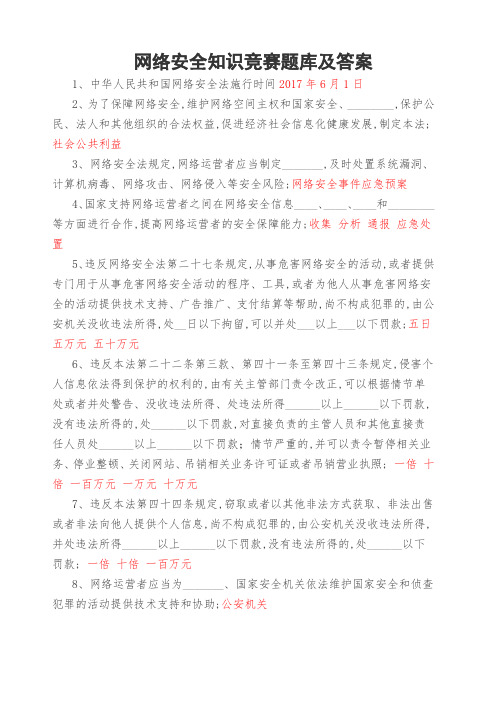

网络安全知识竞赛题库及答案

网络安全知识竞赛题库及答案1、中华人民共和国网络安全法施行时间2017年6月1日2、为了保障网络安全,维护网络空间主权和国家安全、________,保护公民、法人和其他组织的合法权益,促进经济社会信息化健康发展,制定本法;社会公共利益3、网络安全法规定,网络运营者应当制定_______,及时处置系统漏洞、计算机病毒、网络攻击、网络侵入等安全风险;网络安全事件应急预案4、国家支持网络运营者之间在网络安全信息____、____、____和________等方面进行合作,提高网络运营者的安全保障能力;收集分析通报应急处置5、违反网络安全法第二十七条规定,从事危害网络安全的活动,或者提供专门用于从事危害网络安全活动的程序、工具,或者为他人从事危害网络安全的活动提供技术支持、广告推广、支付结算等帮助,尚不构成犯罪的,由公安机关没收违法所得,处__日以下拘留,可以并处___以上___以下罚款;五日五万元五十万元6、违反本法第二十二条第三款、第四十一条至第四十三条规定,侵害个人信息依法得到保护的权利的,由有关主管部门责令改正,可以根据情节单处或者并处警告、没收违法所得、处违法所得______以上______以下罚款,没有违法所得的,处______以下罚款,对直接负责的主管人员和其他直接责任人员处______以上______以下罚款;情节严重的,并可以责令暂停相关业务、停业整顿、关闭网站、吊销相关业务许可证或者吊销营业执照; 一倍十倍一百万元一万元十万元7、违反本法第四十四条规定,窃取或者以其他非法方式获取、非法出售或者非法向他人提供个人信息,尚不构成犯罪的,由公安机关没收违法所得,并处违法所得______以上______以下罚款,没有违法所得的,处______以下罚款; 一倍十倍一百万元8、网络运营者应当为_______、国家安全机关依法维护国家安全和侦查犯罪的活动提供技术支持和协助;公安机关9、国家______负责统筹协调网络安全工作和相关监督管理工作;网信部门10、关键信息基础设施的运营者采购网络产品和服务,可能影响________的,应当通过国家网信部门会同国务院有关部门组织的国家安全审查;国家安全11、关键信息基础设施的运营者应当自行或者委托网络安全服务机构_______对其网络的安全性和可能存在的风险检测评估;至少一年一次12、网络运营者违反本法第四十七条规定,对法律、行政法规禁止发布或者传输的信息未停止传输、采取消除等处置措施、保存有关记录的,由有关主管部门责令改正,给予警告,没收违法所得;拒不改正或者情节严重的,处_______ 罚款,并可以责令暂停相关业务、停业整顿、关闭网站、吊销相关业务许可证或者吊销营业执照,对直接负责的主管人员和其他直接责任人员处一万元以上十万元以下罚款;十万元以上五十万元以下13、网络运营者违反本法第二十四条第一款规定,未要求用户提供真实身份信息,或者对不提供真实身份信息的用户提供相关服务的,由有关主管部门责令改正;拒不改正或者情节严重的,处 _____ 罚款,并可以由有关主管部门责令暂停相关业务、停业整顿、关闭网站、吊销相关业务许可证或者吊销营业执照,对直接负责的主管人员和其他直接责任人员处一万元以上十万元以下罚款;十万元以上五十万元以下14、下列关于“网络信息安全”说法正确的有_______;网络运营者应当对其收集的用户信息严格保密、网络运营者不得泄露、篡改、毁损其收集的个人信息15、建设关键信息基础设施应当确保其具有支持业务稳定、持续运行的性能,并保证安全技术措施________;同步规划、同步建设、同步使用16、国家采取措施,________来源于中华人民共和国境内外的网络安全风险和威胁,保护关键信息基础设施免受攻击、侵入、干扰和破坏;ABC监测、防御、处置17、因网络安全事件,发生突发事件或者生产安全事故的,应当依照_______等有关法律、行政法规的规定处置;中华人民共和国突发事件应对法、中华人民共和国安全生产法18、网络安全事件应急预案应当按照事件发生后的________、________等因素对网络安全事件进行分级;危害程度、影响范围19、网络运营者应当制定网络安全事件应急预案,及时处置______等安全风险;在发生危害网络安全的事件时,立即启动应急预案,采取相应的补救措施,并按照规定向有关主管部门报告;计算机病毒、网络攻击、网络侵入、系统漏洞20、国家推进网络安全社会化服务体系建设,鼓励有关企业、机构开展网络安全______等安全服务;认证、风险评估、检测21、任何个人和组织有权对危害网络安全的行为向______等部门举报;网信、电信、公安22、我们应当及时修复计算机操作系统和软件的漏洞,是因为漏洞就是计算机系统或者软件系统的缺陷,病毒和恶意软件可以通过这个缺陷趁虚而入23、无线网络存在巨大安全隐患;例如,在公共场所黑客提供一个与商家名字类似的免费Wi-Fi接入点,并吸引网民接入,而网民在毫不知情的情况下,就可能面临个人敏感信息遭盗取的情况,甚至造成直接的经济损失;这种手段被称为 Wi-Fi钓鱼陷阱24、木马程序一般是指潜藏在用户电脑中带有恶意性质的远程控制软件25、2014年2月27日,中共中央总书记、国家主席、中央军委主席、中央网络安全和信息化领导小组组长习近平2月27日下午主持召开中央网络安全和信息化领导小组第一次会议并发表重要讲话;他强调,_______和_____是事关国家安全和国家发展、事关广大人民群众工作生活的重大战略问题;网络安全、信息化26、我们在日常生活和工作中,为什么需要定期修改电脑、邮箱、网站的各类密码确保个人数据和隐私安全27、按照互联网电子公告服务管理规定,任何人不得在互联网上的电子布告牌BBS、电子白板、电子论坛、_______、留言板等电子公告服务系统中发布淫秽、色情、赌博、暴力、恐怖等违法有害信息;网络聊天室28、中华人民共和国网络安全法规定,设立用于实施违法犯罪活动的网站、通讯群组,或者利用网络发布涉及实施违法犯罪活动的信息,尚不构成犯罪的,由公安机关处五日以下拘留,可以并处一万元以上十万元以下罚款;情节较重的,处五日以上十五日以下拘留,可以并处_______以上五十万元以下罚款,关闭用于实施违法犯罪活动的网站、通讯群组;5000029、网络运营者应当制定网络安全事件应急预案,及时处置等安全风险;在发生危害网络安全的事件时,立即启动应急预案,采取相应的补救措施,并按照规定向有关主管部门报告;系统漏洞、计算机病毒、网络攻击、网络侵入30、为了防御网络监听,最常用的方法是_______信息加密31、网络攻击的种类_______物理攻击,语法攻击,语义攻击32、以网络为本的知识文明人们所关心的主要安全是_______ 信息安全33、网络服务提供者和其他企业事业单位及其工作人员对在业务活动中收集的公民个人电子信息必须严格保密,_______ 不得泄露、篡改、毁损,不得出售或者非法向他人提供;34、公民发现泄露个人身份、散布个人隐私等侵害其合法权益的网络信息,或者受到商业性电子信息侵扰的,_______ 有权要求网络服务提供者删除有关信息或者采取其他必要措施予以制止;35、国家对经营性互联网信息服务实行许可制度;对非经营性互联网信息服务实行备案制度;_______ 未取得许可或者未履行备案手续的,不得从事互联网信息服务;36、从事新闻、出版、教育、医疗保健、药品和医疗器械等互联网信息服务,依照法律、行政法规以及国家有关规定须经有关主管部门审核同意的,_______ 在申请经营许可或者履行备案手续前,应当依法经有关主管部门审核同意37、_______ 、玩忽职守、滥用职权、徇私舞弊,疏于对互联网信息服务的监督管理,造成严重后果,构成犯罪的,依法追究刑事责任;尚不构成犯罪的,对直接负责的主管人员和其他直接责任人员依法给予降级、撤职直至开除的行政处分;电信管理机构和其他有关主管部门及其工作人员38、制作、复制、发布、传播互联网信息服务管理办法第十五条所列内容之一的信息,构成犯罪的,依法追究刑事责任;尚不构成犯罪的,由公安机关、国家安全机关依照中华人民共和国治安管理处罚法、计算机信息网络国际联网安全保护管理办法等有关法律、行政法规的规定予以处罚;_______ 对经营性互联网信息服务提供者,并由发证机关责令停业整顿直至吊销经营许可证,通知企业登记机关;对非经营性互联网信息服务提供者,并由备案机关责令暂时关闭网站直至关闭网站;39、互联网用户公众账号信息服务提供者应当落实信息内容安全管理主体责任,配备与服务规模相适应的专业人员和技术能力,设立总编辑等信息内容安全负责人岗位,建立健全等管理制度;用户注册、信息审核、应急处置、安全防40、依法取得的互联网新闻信息服务提供者,可以通过开设的用户公众账号采编发布新闻信息;互联网新闻信息采编发布资质41、互联网用户公众账号信息服务使用者应当履行责任,遵守新闻信息管理、知识产权保护、网络安全保护等法律法规和国家有关规定,维护网络传播秩序;信息发布和运营安全管理42、数据电文解释:是指以电子、光学、磁或者类似手段生成、发送、接收或者储存的信息43、电子签名解释:是指数据电文中以电子形式所含、所附用于识别签名人身份并表明签名人认可其中内容的数据44、符合条件的数据电文,视为满足法律、法规规定的原件形式要求;1、能够有效地表现所载内容并可供随时调取查用;2、能够可靠地保证自最终形成时起,内容保持完整、未被更改;45、符合条件的数据电文,视为满足法律、法规规定的文件保存要求;1、能够有效地表现所载内容并可供随时调取查用;2、数据电文的格式与其生成、发送或者接收时的格式相同,或者格式不相同但是能够准确表现原来生成、发送或者接收的内容;3、能够识别数据电文的发件人、收件人以及发送、接收的时间46、审查数据电文作为证据的真实性,应当考虑什么因素;1、生成、储存或者传递数据电文方法的可靠性;2、保持内容完整性方法的可靠性;3、用以鉴别发件人方法的可靠性;4、其他相关因素47、数据电文出现什么情形,视为发件人发送:三种情形出现一种可视为发件人发送1、经发件人授权发送的;2、发件人的信息系统自动发送的;3、收件人按照发件人认可的方法对数据电文进行验证后结果相符的48、电子签名同时符合什么条件的,视为可靠的电子签名:1、电子签名制作数据用于电子签名时,属于电子签名人专有;2、签署时电子签名制作数据仅由电子签名人控制;3、签署后对电子签名的任何改动能够被发现;4、签署后对数据电文内容和形式的任何改动能够被发现49、电子签名人向电子认证服务提供者申请电子签名认证证书,应当提供的的信息真实、完整、准确50、电子认证服务提供者应当妥善保存与认证相关的信息,信息保存期限至少为电子签名认证证书失效后年;五年51、电子签名,构成犯罪的,依法追究刑事责任;给他人造成损失的,依法承担民事责任;伪造、冒用、盗用他人52、网络解释:是指由计算机或者其他信息终端及相关设备组成的按照一定的规则和程序对信息进行收集、存储、传输、交换、处理的系统53、网络安全解释:是指通过采取必要措施,防范对网络的攻击、侵入、干扰、破坏和非法使用以及意外事故,使网络处于稳定可靠运行的状态,以及保障网络数据的完整性、保密性、可用性的能力54、网络运营者解释:是指网络的所有者、管理者和网络服务提供者55、网络数据解释:是指通过网络收集、存储、传输、处理和产生的各种电子数据56、个人信息解释:是指以电子或者其他方式记录的能够单独或者与其他信息结合识别自然人个人身份的各种信息,包括但不限于自然人的姓名、出生日期、身份证件号码、个人生物识别信息、住址、电话号码等57、微博客解释:是指基于使用者关注机制,主要以简短文字、图片、视频等形式实现信息传播、获取的社交网络服务;58、微博客服务提供者应当发挥促进经济发展、服务社会大众的积极作用,弘扬社会主义核心价值观,传播先进文化,坚持正确舆论导向,倡导的上网方式;依法上网、文明上网、安全上网59、微博客服务提供者应当依法取得法律法规规定的相关资质;向社会公众提供互联网新闻信息服务的,应当依法取得的许可,并在许可范围内开展服务,禁止未经许可或超越许可范围开展服务活动;互联网新闻信息服务许可60、微博客服务提供者应当按照的原则,对微博客服务使用者进行基于组织机构代码、身份证件号码、移动电话号码等方式的真实身份信息认证、定期核验;微博客服务使用者不提供真实身份信息的,微博客服务提供者不得为其提供信息发布服务;后台实名、前台自愿61、微博客服务提供者应当记录微博客服务使用者日志信息,保存时间不少于个月;六个月62、微博客服务提供者应当建立健全的机制,发现微博客服务使用者发布、传播谣言或不实信息,应当主动采取措施;辟谣机制63、互联网信息内容管理部门实施行政执法,应当遵循的原则,做到事实清楚、证据确凿、程序合法、法律法规规章适用准确适当、执法文书使用规范;公开、公平、公正64、互联网信息内容管理部门对于涉及互联网信息内容违法的场所、物品、网络应当进行 ;勘验、检查,及时收集、固定书证、物证、视听资料以及电子数据65、互联网信息内容管理部门进行案件调查时,对已有证据证明违法事实成立的,应当出具责令改正通知书,责令当事人行为;改正或者限期改正违法66、提供互联网新闻信息服务,应当遵守宪法、法律和行政法规,坚持的方向,坚持正确舆论导向,发挥舆论监督作用,促进形成积极健康、向上向善的网络文化,维护国家利益和公共利益;为人民服务、为社会主义服务67、互联网新闻信息服务提供者的采编业务和经营业务应当分开, 不得介入互联网新闻信息采编业务;非公有资本68、互联网新闻信息服务提供者应当健全等信息安全管理制度,具有安全可控的技术保障措施;信息发布审核、公共信息巡查、应急处置69、域名注册服务原则上实行,相应域名注册实施细则另有规定的,从其规定;“先申请先注册”70、域名注册服务机构不得采用等不正当手段要求他人注册域名;欺诈、胁迫71、域名注册服务机构应当公布域名注册服务的 ,保证服务质量,提供域名注册信息的公共查询服务;内容、时限、费用72、域名注册管理机构、域名注册服务机构应当依法用户个人信息;未经用户同意不得将用户个人信息提供给他人,但法律、行政法规另有规定的除外;存储、保护73、提供域名解析服务,应当遵守有关 ,具备相应的技术、服务和网络与信息安全保障能力,落实网络与信息安全保障措施,依法记录并留存域名解析日志、维护日志和变更记录,保障解析服务质量和解析系统安全;涉及经营电信业务的,应当依法取得电信业务经营许可;法律、法规、标准74、互联网群组解释:是指互联网用户通过互联网站、移动互联网应用程序等建立的,用于群体在线交流信息的网络空间75、互联网群组信息服务提供者解释:是指提供互联网群组信息服务的平台;本规定所称互联网群组信息服务使用者,包括群组建立者、管理者和成员;76、互联网群组信息服务提供者和使用者,应当坚持正确导向,弘扬的网络文化,维护良好网络生态;社会主义核心价值观,培育积极健康77、互联网群组信息服务提供者应当对违反法律法规和国家有关规定的互联网群组,依法依约采取等处置措施,保存有关记录,并向有关主管部门报告;警示整改、暂停发布、关闭群组78、互联网群组信息服务提供者应当按规定留存网络日志不少于月;六个79、互联网群组信息服务提供者应当建立黑名单管理制度,对违法违约情节严重的群组及纳入黑名单,限制群组服务功能,保存有关记录,并向有关主管部门报告;建立者、管理者和成员80、互联网群组信息服务提供者应当对违反法律法规和国家有关规定的群组建立者、管理者等使用者,依法依约采取等管理措施,保存有关记录,并向有关主管部门报告;降低信用等级、暂停管理权限、取消建群资格81、计算机病毒的预防措施包括管理、技术、安全意识82、信息安全最大的威胁是人,特别是内部人员83、在单位的局域网中为什么要规范个人终端计算机名称提升管理效率、出现问题后及时定位;84、是作为一个信息系统包括电脑、手机等普通用户应当负有的责任;设置足够复杂的口令密码并及时更换85、刑法规定:违反国家规定,侵入国家事务、国防建设、尖端科学技术领域的计算机信息系统的,处有期徒刑或者拘役;三年以下86、我国建立网上虚拟社区的警务制度,实行小时的网上巡查;2487、违反国家规定,以营利为目的,通过信息网络有偿提供删除信息服务,或者明知是虚假信息,通过信息网络有偿提供发布信息等服务,扰乱市场秩序,个人非法经营数额在万元以上,或者违法所得数额在元以上的;单位非法经营数额在万元以上,或者违法所得数额在万元以上的;属于非法经营行为“情节严重”,依照刑法第二百二十五条第四项的规定,以非法经营罪定罪处罚;五、二、十五、五88、严禁在计算机硬盘内存储信息;密级89、计算机病毒的传播渠道包括 ;移动存储设备、硬盘、光盘、网络90、如网络速度变慢,可能的原因是病毒、网络设备出现问题、网络带宽不够、用户太多91、使用"备份"程序的目的是使存在计算机中的文件更安全、避免因硬盘错等造成的文件丢失现象92、是运用计算机、网络和通信等现代信息技术手段,实现政府组织结构和工作流程的优化重组;电子政务93、网络攻击中说到的肉鸡是指被控制的傀儡计算机94、网络犯罪的表现形式常见得有 ;非法侵入、破坏计算机信息系统、网络赌博、网络盗窃、网络诈骗和网络色情;95、网络不良信息中,影响最为严重的是 ;网络谣言;96、是网络舆论应急管理的第一要素;时间97、现今,全球的四大媒体是指报纸、广播、电视和网络;98、在互联网环境中,网络舆论的形成变得较为复杂,但大致遵循产生话题、话题持续存活、形成网络舆论、网络舆论发展、网络舆论平息模式;99、行为人有意制造和发布有害的、虚假的、过时的和无用的不良信息成为 ;信息污染;100、网络不良信息的危害性主要表现在 ;危害国家安全、扰乱社会秩序、诱发犯罪行为的发生、造成巨大的经济损失;。

竞赛试题题库_【网络安全宣传周】网络安全知识竞赛题库与答案

网络安全知识竞赛题库及答案1、《中华人民国网络安全法》施行时间(2017年6月1日)2、为了保障网络安全,维护网络空间主权和国家安全、________,保护公民、法人和其他组织的合法权益,促进经济社会信息化健康发展,制定本法。

(社会公共利益)3、《网络安全法》规定,网络运营者应当制定_______,及时处置系统漏洞、计算机病毒、网络攻击、网络侵入等安全风险。

(网络安全事件应急预案)4、国家支持网络运营者之间在网络安全信息____、____、____和________等方面进行合作,提高网络运营者的安全保障能力。

(收集分析通报应急处置)5、违反《网络安全法》第二十七条规定,从事危害网络安全的活动,或者提供专门用于从事危害网络安全活动的程序、工具,或者为他人从事危害网络安全的活动提供技术支持、广告推广、支付结算等帮助,尚不构成犯罪的,由公安机关没收所得,处__日以下拘留,可以并处___以上___以下罚款。

(五日五万元五十万元)6、违反本法第二十二条第三款、第四十一条至第四十三条规定,侵害个人信息依法得到保护的权利的,由有关主管部门责令改正,可以根据情节单处或者并处警告、没收所得、处所得______以上______以下罚款,没有所得的,处______以下罚款,对直接负责的主管人员和其他直接责任人员处______以上______以下罚款;情节严重的,并可以责令暂停相关业务、停业整顿、关闭、吊销相关业务许可证或者吊销营业执照。

(一倍十倍一百万元一万元十万元)7、违反本法第四十四条规定,窃取或者以其他非法方式获取、非法出售或者非法向他人提供个人信息,尚不构成犯罪的,由公安机关没收所得,并处所得______以上______以下罚款,没有所得的,处______以下罚款。

(一倍十倍一百万元)8、网络运营者应当为_______、国家安全机关依法维护国家安全和侦查犯罪的活动提供技术支持和协助。

(公安机关)9、国家______负责统筹协调网络安全工作和相关监督管理工作。

信息技术-网络信息安全题库含答案-多选题

id 题目内容关卡答案1 "信息安全的影响因素。

()A.管理人员B.信息系统硬件部分C.信息系统软件部分D.信息系统的试用" ABC2 "CIA三元组是信息安全的目标,也是基本原则,他们具体是()A.可用性B.可控性C.完整性D.保密性" ACD3 "场地安全要考虑的因素有()A.场地选址B. 场地防火C. 场地防水防潮D. 场地温度控制" ABCD4 "在机房接地系统中安全接地包括:( )A.保护接地和保护接零B.重复接地和共同接地C.静电接地和屏蔽接地D.强电系统中性点接地和弱电系统接地" ABC5 "以下哪些是三级系统物理安全新增的控制点。

()A.机房场地应避免设在建筑物的高层或地下室,以及用水设备的下层或隔壁,如果不可避免,应采取有效防水等措施B.重要区域应配置电子门禁系统,控制、鉴别和记录进出的人员C.应利用光、电等技术设置机房防盗报警系统D.机房应采用防静电地板" ABCD6 "下列属于机房集中监控系统监测内容的是()A.电源设备B.空调设备C.机房环境D.照明设备" ABC7 "下列三级系统物理安全的说法中正确的是( ) 。

A.机房应避免在建筑物的顶层或地下室、或用水设备的下层或隔壁B.为了电线的整齐,通信线缆和照明电线同槽铺C.应安装过电压保护装置或稳压器并且要配备upsD.为了防止电磁辐射被非法人员利用,获取有效信息可用干扰器。

" ACD8 "物理层面安全要求包括物理位置、物理访问控制、防盗窃和防破坏等,以下属于物理安全范围的是()。

A.防静电B.防火C.防水和防潮D.防攻击" ABC9 "静电的危害有( )A.导致磁盘读写错误,损坏磁头,引起计算机误动作B.造成电路击穿或者毁坏C.电击,影响工作人员身心健康D.吸附灰尘" ABCD10 "关于机房供电的要求和方式,说法正确的是()A.电源应统一管理技术B.电源过载保护技术和防雷击计算机C.电源和设备的有效接地技术D.不同用途的电源分离技术" BCD11 "防止设备电磁辐射可以采用的措施有( )A.屏蔽机B.滤波C.尽量采用低辐射材料和设备D.内置电磁辐射干扰器" ABCD12 "场地安全要考虑的因素有( )A.场地选址B.场地防火C.场地防水防潮D.场地温度控制" ABCD13 "在风险分析中,以下哪种说法是不正确的?()A.定量影响分析的主要优点是它对风险进行排序并对那些需要立即改善的环节进行标识B.定性影响分析可以很容易地对控制进行成本收益分析C.定量影响分析不能用在对控制进行的成本收益分析中D.定量影响分析的主要优点是它对影响大小给出了一个度量"ABC14 "以下哪些是等级保护工作的依据和指导文件?()A.《中华人民共和国计算机信息系统安全保护条例》B.《国家信息化领导小组关于加强信息安全保障工作的意见》C.《关于信息安全等级保护工作的实施意见》D.《信息安全等级保护管理办法》" ABCD15 "以下哪些等级的信息系统需要由公安机关颁发备案证明?()A.1级B.3级C.4级D.5级" BCD16 "下列说法属于等级保护三级备份和恢复要求的是()。

中等职业院校技能大赛“物联网技术应用与维护”基础知识作答

2017 年山东省职业院校技能大赛(中职教师组)“物联网技术应用与维护”基础知识作答(B)卷【时间:60 分钟,总分:100 分】(注意:请将答案填写到答题卡上)一、单选题(40 道题,每题 1 分,总分 40 分)1、“智慧革命”以()为核心A.互联网B.局域网C.通信网D.广域网2、支持物联网的信息技术包括:()、数据库技术、数据仓库技术、人工智能技术、多媒体技术、虚拟现实技术、嵌入式技术、信息安全技术等A.网格计算B.中间件技术 C.源代码开放技术D.高性能计算与云计算3、RFID 技术实质是一个基于()发展出来的一种自动识别技术,是一种可以将物品编码采用无线标签方式进行记录和供读取的小型发射设备,是目前比较先进的一种非接触式识别技术A.无线电技术B.超声波技术C.雷达技术D.激光技术4、ZigBee()是协议的最底层,承付着和外界直接作用的任务A.物理层B.MAC 层C.网络/安全层D.支持/应用层5、传感器已是一个非常()概念,能把物理世界的量转换成一定信息表达的装置,都可以被称为传感器A.专门的B.狭义的C.宽泛的D.学术的6、物联网网络安全的保证是以()的安全为基础A.红外网络B.蓝牙网络C.传感网络D.计算机网络7、-3 的补码是()A. 10000011B. 11111100C. 11111110D. 111111018、下列存储方式哪一项不是物联网数据的存储方式()A.集中式存储B.异地存储C.本地存储D.分布式存储9、节点节省能量的最主要方式是()A.休眠机制B.拒绝通信C.停止采集数据D.关机计算10、物联网的意义在于:1)物联网将改善人与自然界的联系;2)物联网将有益于建设智能化、节能型城市;3)物联网将大大改善民生;4)物联网建设对我国的()A.促进作用B.战术意义C.创新推动D.战略意义11、下列哪种通信技术不属于低功率短距离的无线通信技术?()A.广播B.超宽带技术C.蓝牙D.Wi-Fi 12、RFID 卡()可分为:有源标签和无源标签A.按供电方式分 B.按工作频率分 C.按通信方式分 D.按标签芯片分13、RFID 硬件部分不包括()A.读写器B.天线C.二维码D.电子标签14、UML 是软件开发中的一个重要工具,它主要应用于哪种软件开发方法()A.基于瀑布模型的结构化方法 B.基于需求动态定义的原型化方法 C.基于对象的面向对象的方法 D.基于数据的数据流开发方法15、用于“嫦娥 2 号”遥测月球的各类遥测仪器或设备、用于住宅小区保安之用的摄像头、火灾探头、用于体检的超声波仪器等,都可以被看作是()A.传感器B.探测器C.感应器D.控制器16、“智能电网”解决方案被形象比喻为电力系统的()。

网络与信息安全技能知识竞赛试题及答案

网络与信息安全技能知识竞赛试题及答案网络与信息安全技能知识竞赛试题及答案一、单项选择题(90道)1、国务院于哪年的6月28日印发了《关于大力推进信息化发展和切实保障信息安全若干意见》()A、XXB、XXC、XXD、XX2、XX年12月28日,由哪个机构通过了关于加强网络信息保护的决定()A、国务院B、全国人大常委会C、工信部D、国家网络与信息安全协调小组3、下列关于我国涉及网络信息安全的法律说法正确的是()A、在1979年的刑法中已经包含相关的计算机犯罪的罪名B、《关于维护互联网安全的决定》是我国目前为止直接规范网络信息安全的效力最高的法律文件C、XX年全国人大常委会审核通过了《中华人民共和国电子签名法》D、《中华人民共和国电子签名法》的实施年份是XX年4、我国哪部法律法规对禁止以计算机病毒或者其他方式攻击通信设施,危害网络安全和信息安全等行为作出了详细规定()A、《中华人民共和国信息安全法》B、《中华人民共和国电信条例》C、《中华人民共和国计算机信息系统安全保护条例》D、《中华人民共和国个人信息保护法》5、我国第一部保护计算机信息系统安全的专门法规是()A、《计算机信息网络国际联网管理暂行规定》B、《中华人民共和国信息安全法》C、《中华人民共和国电信条例》D、《中华人民共和国计算机信息系统安全保护条例》6、不属于《中华人民共和国保守国家秘密法》中第48条规定的违法行为的选项是()A、未经他人同意而在互联网上公开他人隐私信息的行为B、通过普通邮政、快递等无保密措施的渠道传递国家秘密载体的行为C、在互联网及其他公共信息网络或者未采取保密措施的有线和无线通信中传递国家秘密的行为D、擅自卸载、修改涉密信息系统的安全技术程序、管理程序的行为7、《中华人民共和国电子签名法》的实施时间是()A、1994年2月28日B、XX年8月28日C、XX年4月1日D、XX年6月23日8、下列哪部法律法规从法律层面规定了国际联网、互联网络、接入网络等信息技术术语()A、《计算机信息网络国际联网管理暂行规定》B、《中华人民共和国计算机信息系统安全保护条例》C、《计算机信息网络国际联网管理暂行规定实施办法》D、《中华人民共和国电信条例》9、下列哪部法律法规全面地保护了著作权人、表演者以及录音录像制作者的信息网络传播权()A、《信息网络传播保护条例》B、《中华人民共和国电信条例》C、《互联网上网服务营业场所管理条例》D、《中华人民共和国计算机信息系统安全保护条例》10、下列哪个选项不是全国人民代表大会常务委员会在XX年12月颁布实施的《关于维护互联网安全的决定》中规定的犯罪行为()A、损害互联网运行安全B、扰乱社会主义市场经济秩序和社会管理秩序C、对个人造成精神创伤D、破坏国家安全和社会稳定网络与信息安全技能知识竞赛试题及答案一、单项选择题(90道)1、国务院于哪年的6月28日印发了《关于大力推进信息化发展和切实保障信息安全若干意见》()A、XXB、XXC、XXD、XX2、XX年12月28日,由哪个机构通过了关于加强网络信息保护的决定()A、国务院B、全国人大常委会C、工信部D、国家网络与信息安全协调小组3、下列关于我国涉及网络信息安全的法律说法正确的是()A、在1979年的刑法中已经包含相关的计算机犯罪的罪名B、《关于维护互联网安全的决定》是我国目前为止直接规范网络信息安全的效力最高的法律文件C、XX年全国人大常委会审核通过了《中华人民共和国电子签名法》D、《中华人民共和国电子签名法》的实施年份是XX年4、我国哪部法律法规对禁止以计算机病毒或者其他方式攻击通信设施,危害网络安全和信息安全等行为作出了详细规定()A、《中华人民共和国信息安全法》B、《中华人民共和国电信条例》C、《中华人民共和国计算机信息系统安全保护条例》D、《中华人民共和国个人信息保护法》5、我国第一部保护计算机信息系统安全的专门法规是()A、《计算机信息网络国际联网管理暂行规定》B、《中华人民共和国信息安全法》C、《中华人民共和国电信条例》D、《中华人民共和国计算机信息系统安全保护条例》6、不属于《中华人民共和国保守国家秘密法》中第48条规定的违法行为的选项是()A、未经他人同意而在互联网上公开他人隐私信息的行为B、通过普通邮政、快递等无保密措施的渠道传递国家秘密载体的行为C、在互联网及其他公共信息网络或者未采取保密措施的有线和无线通信中传递国家秘密的行为D、擅自卸载、修改涉密信息系统的安全技术程序、管理程序的行为7、《中华人民共和国电子签名法》的实施时间是()A、1994年2月28日B、XX年8月28日C、XX年4月1日D、XX年6月23日8、下列哪部法律法规从法律层面规定了国际联网、互联网络、接入网络等信息技术术语()A、《计算机信息网络国际联网管理暂行规定》B、《中华人民共和国计算机信息系统安全保护条例》C、《计算机信息网络国际联网管理暂行规定实施办法》D、《中华人民共和国电信条例》9、下列哪部法律法规全面地保护了著作权人、表演者以及录音录像制作者的信息网络传播权()A、《信息网络传播保护条例》B、《中华人民共和国电信条例》C、《互联网上网服务营业场所管理条例》D、《中华人民共和国计算机信息系统安全保护条例》10、下列哪个选项不是全国人民代表大会常务委员会在XX年12月颁布实施的《关于维护互联网安全的决定》中规定的犯罪行为()A、损害互联网运行安全B、扰乱社会主义市场经济秩序和社会管理秩序C、对个人造成精神创伤D、破坏国家安全和社会稳定网络与信息安全技能知识竞赛试题及答案一、单项选择题(90道)1、国务院于哪年的6月28日印发了《关于大力推进信息化发展和切实保障信息安全若干意见》()A、XXB、XXC、XXD、XX2、XX年12月28日,由哪个机构通过了关于加强网络信息保护的决定()A、国务院B、全国人大常委会C、工信部D、国家网络与信息安全协调小组3、下列关于我国涉及网络信息安全的法律说法正确的是()A、在1979年的刑法中已经包含相关的计算机犯罪的罪名B、《关于维护互联网安全的决定》是我国目前为止直接规范网络信息安全的效力最高的法律文件C、XX年全国人大常委会审核通过了《中华人民共和国电子签名法》D、《中华人民共和国电子签名法》的实施年份是XX年4、我国哪部法律法规对禁止以计算机病毒或者其他方式攻击通信设施,危害网络安全和信息安全等行为作出了详细规定()A、《中华人民共和国信息安全法》B、《中华人民共和国电信条例》C、《中华人民共和国计算机信息系统安全保护条例》D、《中华人民共和国个人信息保护法》5、我国第一部保护计算机信息系统安全的专门法规是()A、《计算机信息网络国际联网管理暂行规定》B、《中华人民共和国信息安全法》C、《中华人民共和国电信条例》D、《中华人民共和国计算机信息系统安全保护条例》6、不属于《中华人民共和国保守国家秘密法》中第48条规定的违法行为的选项是()A、未经他人同意而在互联网上公开他人隐私信息的行为B、通过普通邮政、快递等无保密措施的渠道传递国家秘密载体的行为C、在互联网及其他公共信息网络或者未采取保密措施的有线和无线通信中传递国家秘密的行为D、擅自卸载、修改涉密信息系统的安全技术程序、管理程序的行为7、《中华人民共和国电子签名法》的实施时间是()A、1994年2月28日B、XX年8月28日C、XX年4月1日D、XX年6月23日8、下列哪部法律法规从法律层面规定了国际联网、互联网络、接入网络等信息技术术语()A、《计算机信息网络国际联网管理暂行规定》B、《中华人民共和国计算机信息系统安全保护条例》C、《计算机信息网络国际联网管理暂行规定实施办法》D、《中华人民共和国电信条例》9、下列哪部法律法规全面地保护了著作权人、表演者以及录音录像制作者的信息网络传播权()A、《信息网络传播保护条例》B、《中华人民共和国电信条例》C、《互联网上网服务营业场所管理条例》D、《中华人民共和国计算机信息系统安全保护条例》10、下列哪个选项不是全国人民代表大会常务委员会在XX年12月颁布实施的《关于维护互联网安全的决定》中规定的犯罪行为()A、损害互联网运行安全B、扰乱社会主义市场经济秩序和社会管理秩序C、对个人造成精神创伤D、破坏国家安全和社会稳定。

2015广东省高职大赛”信息安全与评估“样题

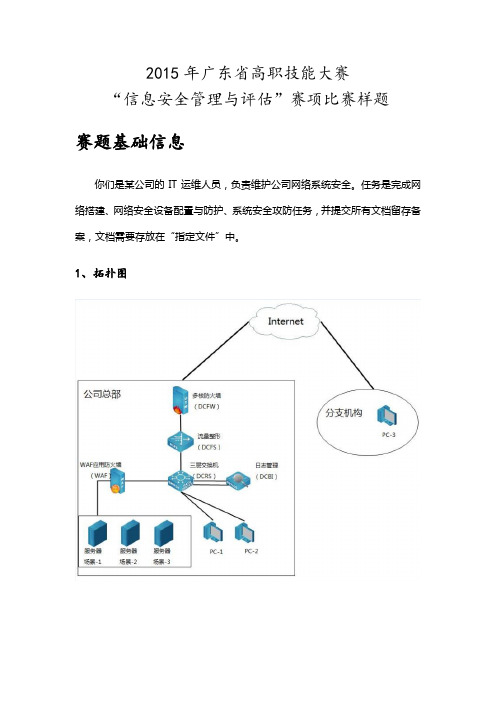

2015年广东省高职技能大赛“信息安全管理与评估”赛项比赛样题赛题基础信息你们是某公司的IT运维人员,负责维护公司网络系统安全。

任务是完成网络搭建、网络安全设备配置与防护、系统安全攻防任务,并提交所有文档留存备案,文档需要存放在“指定文件”中。

1、拓扑图2、IP地址规划表第一阶段:平台搭建与配置任务一:网络平台搭建提示:需要提交所有设备配置文件,其中DCRS设备要求提供show run配置文件保存到WORD文档,DCFW、DCFS、WAF、DCBI设备需要提交配置过程截图存入WORD文档,并在截图中加以说明。

每个设备提交的答案保存到一个WORD文档。

任务一的连通性测试答案添加在DCRS的文档中。

文档命名格式为:组号-网络拓扑中设备型号。

例:第一组DCFW设备答案提交文档的名称为:01-DCFW.doc平台搭建要求如下:任务二:网络安全设备配置与防护提示:需要提交DCFW、DCFS、DCBI和WAF设备配置关键步骤截图,并将截图存入WORD文档,在截图中加以说明。

1.在公司总部的DCFW的trust安全域上,开启DDOS攻击防护,连接互联网的接口属于untrust安全域、连接内网的接口属于trust安全域。

2.在公司总部的DCFW上做DNAT将公司总部的DCST设备映射成为193.1.1.20,且仅允许PC-3访问这个映射地址。

3.在公司总部的DCFW上做SNAT,使内网用户网段和服务器网段可以访问互联网。

4.在公司总部的DCFS上对PC-1做限速,禁止PC-1周一到周五访问互联网。

5.在公司总部的DCFS上对PC-2做应用限速,限制“xunlei”的速度为10M。

6.在公司总部的DCFW上启用SSL VPN,使分支机构的PC-3通过vpn拨入公司总部,访问内部的所有服务器资源。

SSL VPN地址池172.16.101.0/247.在公司总部的DCFW上设置,仅允许内网PC-1和PC-2登陆管理。

2017年XXX中等职业学生技能大赛——网络搭建及应用竞赛试题

2017年XX市中等职业学生技能大赛网络搭建及应用竞赛(总分100分)赛题说明一、竞赛内容分布“网络搭建及应用”竞赛共分三个部分,其中:第一部分:网络搭建项目 40%第二部分:服务器配置及应用项目 55%第三部分:职业规范及团队精神5%二、竞赛注意事项(1)禁止携带和使用比赛提供之外的移动存储设备和资料。

(2)请根据大赛所提供的比赛环境,检查所列的硬件设备、软件清单、材料清单是否齐全,计算机设备是否能正常使用。

(3)本试卷共有两个部分。

请选手仔细阅读比赛试卷,按照试卷要求完成各项操作。

(4)操作过程中,需要及时保存设备配置。

比赛结束后,所有设备保持运行状态,不要拆、动硬件连接。

(5)比赛完成后,比赛设备、软件和赛题请保留在座位上,禁止将比赛所用的所有物品(包括试卷和草纸)带离赛场。

(6)所有需要提交的文档和配置截图均按照赛题中结果提交要求放置在PC1主机桌面的“工位号+比赛文档”文件夹中,禁止在纸质资料上填写与竞赛无关的标记,如违反规定,可视为0分。

2017年XX市中等职业学生技能大赛网络搭建及应用竞赛题(7)裁判以各参赛队提交的竞赛结果文档和配置截图为主要评分依据。

网络搭建部分所有提交的结果采用Word文档方式保存,文档均按照设备名称正确命名,防火墙保存配置功能截图并进行功能描述、其它设备保存show run所有配置命令。

网络服务器部分所有提交的结果采用截图方式并按照题目编号保存到Word文档中,该Word文档须按照赛题要求进行命名并放置在相应的文件夹中,未按试题要求进行截图的不得分。

项目简介:某集团公司经过业务发展,设立了分公司,为了实现快捷的信息交流和资源共享,需要构建统一网络。

公司总部对外采用双出口模式分别连接到电信网络和联通网络,并实现策略路由。

内部采用双核心的网络架构,路由器通过专用链路来传输业务数据流。

总部为了安全管理每个部门的用户,使用VLAN技术将每个部门的用户划分到不同的VLAN中。

第二届广东省技工院校技能大赛计算机网络技术项目理论(D卷)

单 位 名 称姓 名准 考 证 号地 区第二届广东省技工院校技能大赛计算机网络技术项目理论(D 卷)注 意事项线1、考试时间:90 分钟。

2、请首先按要求在试卷的标封处填写您的姓名、准考证号和所在单位的名称。

3、请仔细阅读各种题目的回答要求,在规定的位置填写您的答案。

此4、不要在试卷上乱写乱画,不要在标封区填写无关的内容。

过超准一、判断题(第 1 题~第 20 题。

将判断结果填入括号中。

正确的填“√”,错误的填“×”。

每题 1 分,满分 20 分。

)1.()未经计算机软件著作权人或者与著作权有关的权利人许可,出租其作品的,应当不根据情况,承担相应的刑事责任。

2.()有偿许可他人临时使用计算机软件的权利,计算机软件不是出租的主要标的的除题外属于出租权。

3.( )SNMP 报文在管理站和代理之间传送。

4.()Trap 报文由代理发给管理站,需要应答。

答5.()局域网的安全措施首选防火墙技术。

6.()帧中继的设计主要是以广域网互连为目标。

生7.()WLAN 的切换指的是在相同的 SSID (AP )之间,移动终端与新的 AP 建立新的连接,并切断原来 AP 的连接过程。

8.()漫游指的是在不同 SSID (AP )之间,移动终端与新的 AP 建立新的连接,并切断考原来 AP 的连接过程。

9.( )浏览一些站点时,出现的全部是乱码的原因是该站点加密了。

10.()串扰是指线缆传输数据时线对间信号的相互泄漏。

11.()数据备份系统面向的对象是数据,目的是实现数据的冗余备份,以便一份数据被破坏以后,还有另外一份数据可用,常用的技术有数据备份和数据复制等。

12.()差异备份相比较增量备份所需要的时间更短。

13.()计算机犯罪是指行为人故意直接对计算机实施侵入或破坏,或者利用计算机为工具或手段实施其他违法犯罪行为的总称。

14.()只有通过法律手段才能降低计算机犯罪。

15.()有很高使用价值或很高机密程度的重要数据应采用加密等方法进行保护。

网络安全知识竞赛题库附答案

网络安全知识竞赛题库附答案网络安全知识竞赛题库附答案现在网络很方便,但是同时存在许多安全隐患,我们要加强网络安全意识,以下是店铺分享给大家的2017网络安全知识竞赛题库附答案,欢迎测试!单选题1、使网络服务器中充斥着大量要求回复的信息,消耗带宽,导致网络或系统停止正常服务,这属于什么攻击类型?(A)A、拒绝服务B、文件共享C、BIND漏洞D、远程过程调用2、为了防御网络监听,最常用的方法是(B)A、采用物理传输(非网络)B、信息加密C、无线网D、使用专线传输3、向有限的空间输入超长的字符串是哪一种攻击手段?(A)A、缓冲区溢出;B、网络监听;C、拒绝服务D、IP欺骗4、主要用于加密机制的协议是(D)A、HTTPB、FTPC、TELNETD、SSL5、用户收到了一封可疑的电子邮件,要求用户提供银行账户及密码,这是属于何种攻击手段?(B)A、缓存溢出攻击;B、钓鱼攻击;C、暗门攻击;D、DDOS攻击6、Windows NT和Windows 2000系统能设置为在几次无效登录后锁定帐号,这可以防止(B)A、木马;B、暴力攻击;C、IP欺骗;D、缓存溢出攻击7、在以下认证方式中,最常用的认证方式是:(A)A基于账户名/口令认证;B基于摘要算法认证;C基于PKI认证;D基于数据库认证8、以下哪项不属于防止口令猜测的措施?(B)A、严格限定从一个给定的终端进行非法认证的次数;B、确保口令不在终端上再现;C、防止用户使用太短的口令;D、使用机器产生的口令9、下列不属于系统安全的技术是(B)A、防火墙;B、加密狗;C、认证;D、防病毒10、抵御电子邮箱入侵措施中,不正确的是(D)A、不用生日做密码B、不要使用少于5位的密码C、不要使用纯数字D、自己做服务器11、不属于常见的危险密码是(D)A、跟用户名相同的密码B、使用生日作为密码C、只有4位数的密码D、10位的综合型密码12、不属于计算机病毒防治的策略的是(D)A、确认您手头常备一张真正“干净”的引导盘B、及时、可靠升级反病毒产品C、新购置的计算机软件也要进行病毒检测D、整理磁盘13、针对数据包过滤和应用网关技术存在的缺点而引入的防火墙技术,这是()防火墙的特点。

- 1、下载文档前请自行甄别文档内容的完整性,平台不提供额外的编辑、内容补充、找答案等附加服务。

- 2、"仅部分预览"的文档,不可在线预览部分如存在完整性等问题,可反馈申请退款(可完整预览的文档不适用该条件!)。

- 3、如文档侵犯您的权益,请联系客服反馈,我们会尽快为您处理(人工客服工作时间:9:00-18:30)。

*)2第1套对一个系统进行访问控制的方法有( ).3全部题目人为的恶意攻击分为被动攻击和主动攻击,在以下的攻击类型中属于4全部题目在安全服务中,不可否认性包括两种形式,分别是( )在安全服务中,数字签名可以用于保证( )在安全服务中,数字加密技术可以使用的场景包括( )在加密过程中,必须用到的三个主要元素是( )加密的强度主要取决于( )以下对于对称密钥加密说法正确的是( )相对于对称加密算法,非对称密钥加密算法( )在通信过程中,只采用数字签名可以解决( )等问题。

场地安全要考虑的因素有火灾自动报警、自动灭火系统部署应注意为了减小雷电损失,可以采取的措施有会导致电磁泄露的有磁介质的报废处理,应采用静电的危害有信息系统的容灾方案通常要考虑的要点有系统数据备份包括的对象有容灾等级越高,则PKI系统的基本组件包括数字证书可以存储的信息包括PKI提供的核心服务包括操作系统的基本功能有()。

通用操作系统必需的安全性功能有()。

Windows系统中的用户组包括()。

Windows系统登录流程中使用的系统安全模块有()。

域内置全局组安全控制非常重要,这些组只出现在域控制器中,包括()。

Windows系统中的日志级别包括()。

组成UNIX系统结构的层次有()。

UNIX / Linux系统中的密码控制信息保存在/etc/passwd或/ect/shadow文件中,信息包含的内容有(UNIX/Linux系统中的Apcache服务器的主要安全缺陷表现在攻击者可以()。

数据库访问控制的粒度可能有()。

SQL Server中的预定义服务器角色有()。

可以有效限制SQL注入攻击的措施有()。

事务的特性有()。

数据库故障可能有()。

防火墙通常阻止的数据包包括( )。

目前市场上主流防火墙提供的功能包括( )。

防火墙的性能的评价方面包括( )。

下面关于防火墙的维护和策略制定说法正确的是( )。

蜜罐技术的主要优点有( )。

通用入侵检测框架(CIDF)模型的组件包括( )。

主动响应,是指基于一个检测到的入侵所采取的措施。

对于主动响应来说,其选择的措施可以归入的类别有( )。

随着交换机的大量使用,基于网络的入侵检测系统面临着无法接收数据的问题。

由于交换机不支持共享媒质的模式,传统的采用一个嗅探器(sniffer)来监听整个子网的办法不再可行。

可选择解决的办法有( )。

网络安全扫描能够( )。

主机型漏洞扫描可能具备的功能有( )。

下面对于x-scan扫描器的说法,正确的有( )。

下面软件产品中,()是漏洞扫描器。

隔离网闸的三个组成部分是( )。

网闸可能应用在( )。

按照2000年3月公布的《计算机病毒防治管理办法》对计算机病毒的定义,下列属于计算机病毒的病毒传播的途径有( )。

可能和计算机病毒有关的现象有( )。

下列邮件为垃圾邮件的有()。

垃圾邮件带来的危害有()。

网页防篡改技术包括()。

网络钓鱼常用的手段有()。

下面技术为基于源的内容过滤技术的是()。

内容过滤技术的应用领域包括。

通过日志分析,我们可以得到______下面关于PageFiles 文件的设置的说法正确的有_______在“事件查看器”中包含_______日志如何防范Unicode漏洞要使Web/HTTP通过企业防火墙,通常有以下办法_______特洛伊木马攻击(Trojan horse)建立堡垒主机时,应遵循如下步骤作为主要用于在DMZ中提供过滤功能和其它各种网络服务的堡垒主机,一个企业网的DMZ区向外界提供了WWW服务,请问下面那个过滤规则适包过滤型防火墙的特点________入侵检测系统的常用的响应方法包括____下列那些可以作为IDS信息收集的对象________从分析方法上入侵检测分为哪两种类型_______ IDS的可靠性包括______检测器通常部署的位置有_______基于主机的IDS的信息源包括________杀毒软件至少应该具有__________技术功能行为监测法的特点包括:_______(多选)计算机信息系统的基本组成是:计算机实体、在网络中都需要在____平台上部署防病毒软件下列病毒发作时,能够破坏硬盘数据的有_______尼姆达(Nimda)病毒的传播途径包括_______计算机病毒发作所需的触发条件有_______“欢乐时光(HappyTime)”病毒会在______发作被感染病毒后,计算机可能出现的异常现象或症状有_______关于CA的功能下列说法正确的是_______非对称密码算法包括________数字证书一般都包括数字证书的生命周期一般包括_____在一封邮件中,_____可能会泄漏你的邮件服务器的IP地址恶意代码包括下面那些种类____如果攻击者从外部运用Smurf进行Dos攻击,如何避免你的平台为他所用?关于缓冲区溢出下列说法正确的是______对于有经验的NT入侵者,_____网络协议更容易被利用下列________有助于提高自身系统的安全性在IE的“Internet选项”中,可以通过设置_________来保证浏览网页的安全木马程序一旦驻留你的系统,它可以通过______方式来启动177全部题目下列关于安全网关(审计)设备旁路模式的说法,正确的是178全部题目关于安全网关(审计)设备网桥模式部署的接线方式的说法,错误的179全部题目某公司需求如下:公司普通员工上网需要限制下载以及监控发帖和邮180全部题目关于“上网时长控制”和“流量与上网时长统计”功能的说法,正确181全部题目安全网关的上网策略的类型是:182全部题目网络中所采用的安全机制主要有:183全部题目根据数据备份所使用的存储介质种类可以将数据备份方法分成:184第6套Windows 系统中的用户组包括(ABC)185全部题目Windows 系统中的审计日志包括186全部题目主机型漏洞扫描器可能具备的功能有187第2套下面对于 x-scan 扫描器的说法,正确的有188全部题目信息安全常见威胁有189全部题目信息安全的实现可以通过190全部题目信息安全中所面临的威胁攻击是191全部题目 网络拓扑设计对网络的影响主要表现在192第2套计算机病毒的主要来源有193全部题目要解决信任问题,使用194第2套安全的认证体制需要满足的条件中,包括195全部题目下列关于安全漏洞探测技术特点的论述,不正确的是196全部题目下列关于网络安全解决方案的论述,正确的是197全部题目以下哪些方法是木马检测的解决方案?198全部题目以下哪些方法可以防止网站被挂木马?199全部题目Windows Server 2008系统中的NTDS包含了( )等系统的安全策略200第6套下列说法中正确的是201全部题目会产生冲突的网络拓扑结构有202全部题目安全网关支持的用户验证方式有203全部题目防火墙如何禁止Trust安全域的QQ联网204全部题目SQL注入攻击有哪些危害205第2套XSS漏洞有哪些危害206全部题目对于SELinux说法正确的有207全部题目以下关于SNMP v1和SNMP v2的安全性问题说法错误的是:208全部题目以下关于VPN说法错误的是:209第6套关于CA和数字证书的关系,以下说法正确的是:210全部题目IPSec协议是开放的VPN协议。

对它的描述正确的是:211全部题目密码复杂性策略通过增加可能密码的数量来阻止强力攻击。

实施密码212全部题目目前黑客攻击所用到的技术一般有:213第3套对网站提供全方位的安全防护的措施有:214全部题目防火墙是网络安全的重要一环,但不代表设置了防火墙就能一定保证215全部题目网站运行安全保障措施是:216第6套网站安全检测的方法有:217全部题目常见的针对Web应用的攻击有:218全部题目下面符合帐户策略设置需求的是:219全部题目事件查看器中的安全性信息里,其中事件类型标识表示不正确的是:220全部题目访问控制表ACL有什么优点:221全部题目不是传输层保护的网络采用的主要技术是222全部题目在使用复杂度不高的口令时,容易产生弱口令的安全脆弱性,被攻击223第2套下列关于信息安全策略维护的说法,正确的是224全部题目下列____机制属于应用层安全225第3套安全网关设备单网桥部署,如果忘记了网桥IP,下面哪种方式不能登226全部题目关于跨三层IP/MAC绑定,下面哪个选项的描述是正确的:227第1套安全网关设备的用户认证方式中,优先级不是最高的是:228全部题目如下关于实现注销已经通过认证的用户的方法,正确的是:229全部题目关于安全网关(审计)设备准入功能,下面哪个选项的阐述是正确的230第6套下列关于安全网关(审计)设备的邮件延时审计功能,说法正确的是231全部题目下列哪些项不可以被SSL内容识别并审计:232第5套如果要对内网用户通过网页邮箱发送和接收邮件行233全部题目下列关于安全网关(审计)的流量管理系统,说法正确的是:234第6套如下关于流量管理策略的匹配顺序,错误的是:235全部题目以下关于安全网关(审计)内、外置数据中心同步的说法,正确的是236第2套某客户需要安装外置数据中心,以下说法正确的是:237全部题目关于安全网关(审计)设备外置数据中心功能,说法正确的有:238第4套在数据中心设置用户查询条件时,可以使用如下哪项进行查询?239全部题目下列关于安全网关(审计)设备数据中心日志库管理的说法,正确的240第3套内容过滤技术的含义包括241全部题目Window系统中对所有事件进行审核是不现实的,下面建议审核的事件242全部题目所有进入网络和信息系统工作的人员,必须签订保密协议,具体协议243第4套关于密钥的安全保护下列说法正确的是244第2套信息安全受到的威胁有人为因素的威胁和非人为因素威胁,非人为因245全部题目下面哪些不属于网络安全的最后一道防线246全部题目电子邮件安全技术主要包括247第4套信息安全在不同的应用环境下有不同的解释。

针对网络中的一个运行248全部题目常见的网络扫描技术有249第4套信息安全包括以下哪几方面内容250第6套按检测的范围分,入侵检测系统主要分哪些251第6套实施计算机信息系统安全保护的措施包括252全部题目网络攻击一般有三个阶段:253第2套信息安全包括操作系统安全、_____病毒防护、访问控制、加密与鉴别254全部题目任何单位和个人不得利用计算机信息系统255第4套下列属于危害计算机信息网络安全的有256全部题目下面是 Linux操作系统的密码设置原则的是257第6套目前在互联网上网服务营业场所中实施的安全技术措施主要针对的是259全部题目入侵检测的内容主要包括:260全部题目计算机场地安全测试包括:261第4套计算机信息系统的安全保护,应当保障262第5套计算机系统的维护分为:263全部题目网络安全是在分布网络环境中对 提供安全保护264第2套网络安全应具有以下特征265全部题目屏蔽子网防火墙体系结构中的主要组件有266第1套在设计因特网防火墙时,网络管理员必须做出几个决定267全部题目下面关于防火墙的说法中,错误的是268全部题目包过滤技术防火墙在过滤数据包时,一般关心269第6套计算机网络从逻辑功能上分为270第4套Internet的网络层含有四个重要的协议,分别为271全部题目计算机网络的功能272全部题目以下的网络分类方法中,哪一组分类方法正确273第1套网络接口卡的基本功能包括:数据转换和274第5套不具有隔离广播信息能力的网络互联设备是275全部题目下面哪些项不能创建用户帐户276第5套下面哪些项不属于DNS的作用277第2套下面哪些项不是浏览器与Web服务器之间使用的协议278全部题目在许多宾馆中,都有局域网方式上网的信息插座,一般都采用DHCP服279第4套 接入Internet网并且支持FTP协议的两台计算机,对于它们之间的文280第5套下列关于防火墙的说法,不正确的是281全部题目计算机安全包括282全部题目实现信息安全不是最基本、最核心的技术是283第5套下面关于防火墙叙述不正确的是284全部题目下列哪些属于常见的网络安全问题285全部题目常见的网络信息系统不安全因素包括286第4套安全网关(又称为上网行为管理)具备如下功能:287第5套289全部题目290全部题目291第5套292第5套293第5套A保密性B完整性C可用性D可控性A,B,C,D多选2 A访问卡B合法的用户名C设置口令D指纹验证B,C多选2 A数据GGB数据篡改及破坏C身份假冒D数据流分析A,B多选2 A原发证明B交付证明C数据完整D数据保密222222222 A场地选址B场地防火C场地防水防潮D场地湿度控制E场地电源供应A,B,C,D多选2 A避开可能招致电磁干扰的区域或设备B具有不间断的专用消防电源C留备用电源D具有自动和手动两种触发装置A,C,D多选2 A机房内应设等电位连接网络B部署UPSC设置安全防护地与屏蔽地D根据雷击在不同区域的电磁脉冲强度划分,不同的区域界面进行等电位连接E信号处理电路A,B,C,D,E多选2 A显示器B开关电路及接地系统C计算机系统的电源线D机房内的电话线E信号处理电路C,D多选2 A直接丢弃B砸碎丢弃C反复多次擦写D专用强磁工具清除A,B,C,D多选2 A导致磁盘读写错误,损坏磁头,引起计算机误动作B造成电路击穿或者毁坏C电击,影响工作人员身心健康D吸附灰尘A,B,C,D多选2 A屏蔽B滤波C尽量采用低辐射材料和设备D内置电磁辐射干扰器A,B,C,D,E多选2 A灾难的类型B恢复时间C恢复程度D实用技术E成本A,B,D多选2 A配置文件B日志文件C用户文档D系统设备文件A,C,D多选2 A业务恢复时间越短B所需人员越多C所需要成本越高D保护的数据越重要A,B,C,D,E,F多选2 A终端实体B认证机构C注册机构D证书撤销列表发布者E证书资料库F密钥管理中心A,B,C,D多选2 A身份证号码、社会保险号、驾驶证号码B组织工商注册号、组织组织机构代码、组织税号C IP地址D Email地址A,B,C,D,E多选2 A认证B完整性C密钥管理D简单机密性E非否认A,B,C,D多选2 A处理器管理B存储管理C文件管理D设备管理A,B,C,D多选2 A用户认证B文件和I/O设备的访问控制C内部进程间通信的同步D作业管理A,B,C,D多选2 A最小特权B操作系统中保护机制的经济性C开放设计D特权分离A,B,C多选2 A全局组B本地组C特殊组D标准组A,B,C多选2 A安全帐号管理(Security Account Manager,简称SAM)模块B Windows系统的注册(WinLogon)模块C本地安全认证(Local Security Authority,简称LSA)模块D安全引用监控器模块A,B,D多选2A Domain Admins组B Domain Users组C Donain Replicators组D Domain Guests组A,B,C多选2 A消息B警告C错误D严重警告A,C,D多选2 A用户层B驱动层C硬件屋D内核层B,C,D多选2 A最近使用过的密码B用户可以再次改变其密码必须经过的最小周期C密码最近的改变时间D密码有效的最大天数A,B,C多选2 A利用HTTP协议进行的拒绝服务攻击B发动缓冲区溢出攻击C获得root权限D 利用MDAC组件存在一个漏洞,可以导致攻击者远程执行目标系统的命令A,B,C,D多选2 A数据库级B表级C记录级(行级)D属性级(字段级)E字符级A,B,C,D,E多选2A TCSECB ITSECC CC DBMS.PPD GB17859—1999E TDIA,C,D多选2A语句审计B系统进程审计C特权审计D模式对象设计E外部对象审计A,B,C,D,E多选2A sysadminB serveradminC setupadminD securityadminE processadminB,C,D,E多选2A限制DBMS中 sysadmin用户的数量B在Web应用程序中,不以管理员帐号连接数据库C去掉数据库不需要的函数、存储过程D对于输入的字符串型参数,使用转义E将数据库服务器与互联网物理隔断A,B,C,E多选2A原子性(Atomicity)B一致性(Consistency)C隔离性(Isolation)D可生存性(Survivability)E持续性(Durability)A,B,C,D,E多选2A磁盘故障B事务内部的故障C系统故障D介质故障E计算机病毒或恶意攻击A,B,D,E多选2A来自未授权的源地址且目的地址为防火墙地址的所有入站数据包(除Email传递等特殊用处的端口外B源地址是内部网络地址的所有入站数据包C所有ICMP类型的入站数据包D来处未授权的源地址,包含SNMP的所有入站数据包E包含源路由的所有入站和出站数据包A,B,C,D,E多选2A数据包状态检测过滤B应用代理C NATD VPNE日志分析和流量统计分析A,C,D多选2 A防火墙不能防御绕过了它的攻击B防火墙不能消除来自内部的威胁C防火墙不能对用户进行强身份认证D防火墙不能阻止病毒感染过的程序和文件进出网络A,B,C,D多选2 A并发会话数B吞吐量C延时D平均无故障时间A,B,C,D多选2 A所有防火墙管理功能应该发生在使用了强认证和加密的安全链路上B Web界面可以通过SSL加密用户名和密码。