h3c路由器配置案例

H3C路由多vlan上网经典配置

access-limit disable

state active

vlan-assignment-mode integer

idle-cut disable

self-service-url disable

messenger time disable

primary authentication 127.0.0.1 1645

primary accounting 127.0.0.1 1646

user-name-format without-domain

#

domain system

access-limit disable

state active

int e0/0

ip add 60.2.3.2 255.255.255.252

route-stac 0.0.0.0 0.0.0.0 外网网关60.2.3.254

内网IP地址:192.168.100.1/24 这个内网口是与S3600互连的端口,比如说是e1/0端口:

int e0/1

ip add 192.168.100.1 24

配置:

一、路由器配置

version 5.20, Release 1205P02, Basic

#

给路由器命名

sysname HUAWE-ROUTE

#

domain default enable system

#

vlan 1

#

radius scheme system

server-type extended

配置回程路由:

ip route-static 192.168.10.0 255.255.0.0 192.168.100.2

H3C配置案例大全(内部分享)

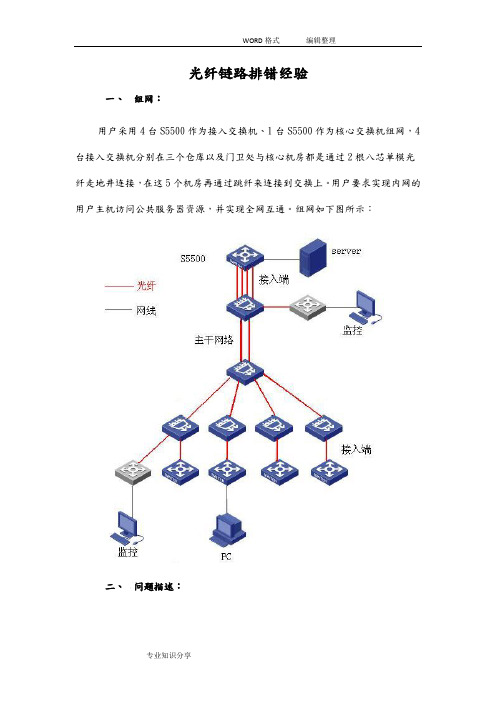

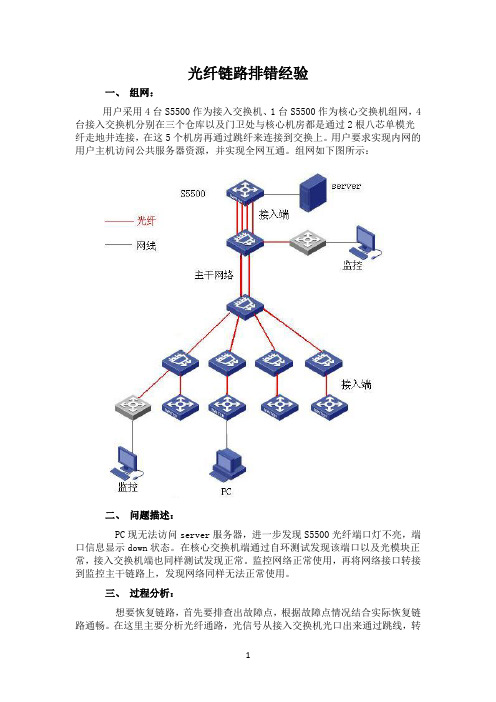

光纤链路排错经验一、组网:用户采用4台S5500作为接入交换机、1台S5500作为核心交换机组网,4台接入交换机分别在三个仓库以及门卫处与核心机房都是通过2根八芯单模光纤走地井连接,在这5个机房再通过跳纤来连接到交换上。

用户要求实现内网的用户主机访问公共服务器资源,并实现全网互通。

组网如下图所示:二、问题描述:PC现无法访问server服务器,进一步发现S5500光纤端口灯不亮,端口信息显示down状态。

在核心交换机端通过自环测试发现该端口以及光模块正常,接入交换机端也同样测试发现正常。

监控网络正常使用,再将网络接口转接到监控主干链路上,发现网络同样无法正常使用。

三、过程分析:想要恢复链路,首先要排查出故障点,根据故障点情况结合实际恢复链路通畅。

在这里主要分析光纤通路,光信号从接入交换机光口出来通过跳线,转接到主干光纤,然后再通过核心跳线转接到核心交换上。

由于该链路不通,首先要排除两端接口以及光模块问题,这里使用自环检测(如果是超远距离传输光纤线缆需要接光衰然后在自环,防止烧坏光模块)。

当检测完成发现无问题,再测试接入端的光纤跳纤:如果是多模光纤可以将一端接到多模光纤模块的tx口,检测对端是否有光;单模光纤如果没有光功率计可以使用光电笔检测(该方法只能检测出中间无断路,并不能检测出线路光衰较大的情况)。

最后再检测主线路部分,检测方式同跳线一样。

光路走向流程如图所示:四、解决方法:从上述的分析可以看出,只要保证了光信号一出一收两条路径都能正常就可以解决用户无法访问服务器的问题。

为了保证光路正常通路,最好的解决方法就是,通过使用光功率计来检测对端发射光在本端的光功率是否在光口可接受范围内。

由于用户组网使用了一些监控设备来接入该主干光缆,并且该光路现正常使用,通过将网络光纤转接到该监控主干光缆,发现网络光路仍然不通;并且两端端口自环检测正常。

由此可以判断出主要问题在两端的跳纤上。

如图所示:在没有光功率计并且客户业务又比较着急恢复的情况,可以先将两端的接入跳纤更换。

[史上最详细]H3C路由器NAT典型配置案例

![[史上最详细]H3C路由器NAT典型配置案例](https://img.taocdn.com/s3/m/882e4d6942323968011ca300a6c30c225801f060.png)

H3C路由器NAT典型配置案列(史上最详细)神马CCIE,H3CIE,HCIE等网络工程师日常实施运维必备,你懂的。

1.11 NAT典型配置举例1.11.1 内网用户通过NAT地址访问外网(静态地址转换)1. 组网需求内部网络用户10.110.10.8/24使用外网地址202.38.1.100访问Internet。

2. 组网图图1-5 静态地址转换典型配置组网图3. 配置步骤# 按照组网图配置各接口的IP地址,具体配置过程略。

# 配置内网IP地址10.110.10.8到外网地址202.38.1.100之间的一对一静态地址转换映射。

<Router> system-view[Router] nat static outbound 10.110.10.8 202.38.1.100# 使配置的静态地址转换在接口GigabitEthernet1/2上生效。

[Router] interface gigabitethernet 1/2[Router-GigabitEthernet1/2] nat static enable[Router-GigabitEthernet1/2] quit4. 验证配置# 以上配置完成后,内网主机可以访问外网服务器。

通过查看如下显示信息,可以验证以上配置成功。

[Router] display nat staticStatic NAT mappings:There are 1 outbound static NAT mappings.IP-to-IP:Local IP : 10.110.10.8Global IP : 202.38.1.100Interfaces enabled with static NAT:There are 1 interfaces enabled with static NAT.Interface: GigabitEthernet1/2# 通过以下显示命令,可以看到Host访问某外网服务器时生成NAT会话信息。

华3C MSR30-40路由器LNS配置模板

一、H3C MSR 30-40 路由器LNS配置模板1、全局开启VPDN功能l2tp enable ##########全局下使能来开启L2TP功能2、创建VPDN域及地址池domain gzdjwt.vpdn.xj ########## VPDN域名称ip pool 1 172.16.1.2 172.16.1.254 拨入用户获取地址池3、创建本地认证账户local-user test01 ##########终端拨号用户名password cipher “密码” ##########用户终端拨号密码service-type ppp ##########注意用户类型为PPP4、创建VPDN虚模板interface Virtual-Template0ppp authentication-mode chap #####有pap和chap两种类型,需要和拨号终端一致remote address pool 1 地址池序号与上面创建的地址池序号一致ip address 172.16.1.1 255.255.255.05、LNS上联电信设备接口配置interface GigabitEthernet0/0description CJDXduplex fullspeed 100ip address 218.31.58.2 255.255.255.2526、LNS与用户局域网互联接口配置interface GigabitEthernet0/1description POWER_V-426/2FEduplex fullspeed 100ip address 192.168.4.1 255.255.255.2527、创建L2TP组:l2tp-group 1mandatory-lcpallow l2tp virtual-template 0tunnel password cipher “密码” #########隧道密码必须和C网AAA中的隧道密码一致8、相关路由配置#########到用户局域网路由:ip route-static 172.18.1.0 255.255.255.248 GigabitEthernet0/1 192.168.4.2 description POWER_V-426#########到PDSN即LAC路由:ip route-static 220.192.208.0 255.255.255.0 10.232.241.21 ip route-static 115.168.123.0 255.255.255.0 218.31.58.1ip route-static 115.168.94.0 255.255.255.0 10.232.241.21。

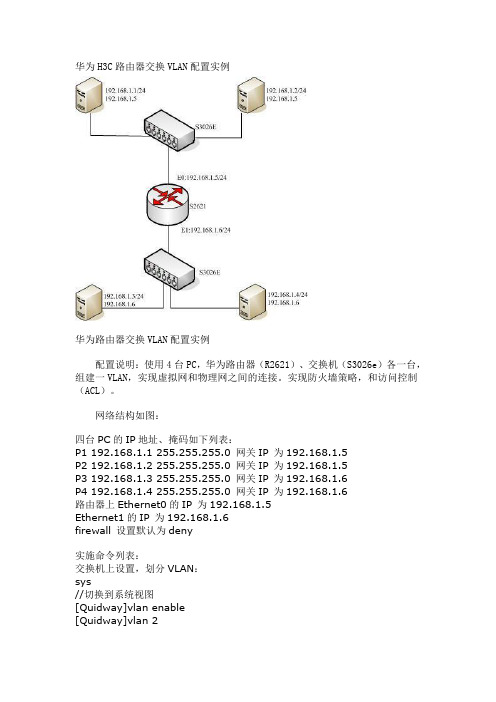

华为H3C路由器交换VLAN配置实例

华为H3C路由器交换VLAN配置实例华为路由器交换VLAN配置实例配置说明:使用4台PC,华为路由器(R2621)、交换机(S3026e)各一台,组建一VLAN,实现虚拟网和物理网之间的连接。

实现防火墙策略,和访问控制(ACL)。

网络结构如图:四台PC的IP地址、掩码如下列表:P1 192.168.1.1 255.255.255.0 网关IP 为192.168.1.5P2 192.168.1.2 255.255.255.0 网关IP 为192.168.1.5P3 192.168.1.3 255.255.255.0 网关IP 为192.168.1.6P4 192.168.1.4 255.255.255.0 网关IP 为192.168.1.6路由器上Ethernet0的IP 为192.168.1.5Ethernet1的IP 为192.168.1.6firewall 设置默认为deny实施命令列表:交换机上设置,划分VLAN:sys//切换到系统视图[Quidway]vlan enable[Quidway]vlan 2[Quidway-vlan2]port e0/1 to e0/8[Quidway-vlan2]quit//默认所有端口都属于VLAN1,指定交换机的e0/1 到e0/8八个端口属于VLAN2[Quidway]vlan 3[Quidway-vlan3]port e0/9 to e0/16[Quidway-vlan3]quit//指定交换机的e0/9 到e0/16八个端口属于VLAN3[Quidway]dis vlan all[Quidway]dis cu路由器上设置,实现访问控制:[Router]interface ethernet 0[Router-Ethernet0]ip address 192.168.1.5 255.255.255.0 [Router-Ethernet0]quit//指定ethernet 0的ip[Router]interface ethernet 1[Router-Ethernet1]ip address 192.168.1.6 255.255.255.0 [Router-Ethernet1]quit//开启firewall,并将默认设置为deny[Router]fire enable[Router]fire default deny//允许192.168.1.1访问192.168.1.3//firewall策略可根据需要再进行添加[Router]acl 101[Router-acl-101]rule permit ip source 192.168.1.1 255.255.255.0 destination 192.168.1.3 255.255.255.0[Router-acl-101]quit//启用101规则[Router-Ethernet0]fire pa 101[Router-Ethernet0]quit[Router-Ethernet1]fire pa 101[Router-Ethernet1]quit。

H3C UR 路由器+交换机+AP 组网案例说明书

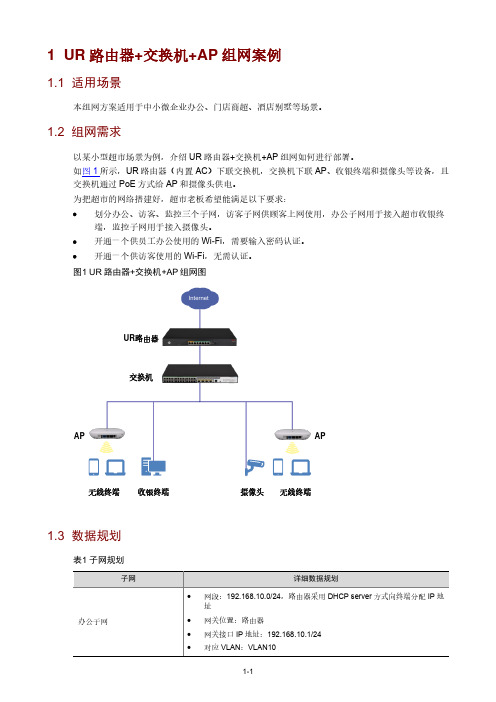

1 UR 路由器+交换机+AP 组网案例1.1 适用场景本组网方案适用于中小微企业办公、门店商超、酒店别墅等场景。

1.2 组网需求以某小型超市场景为例,介绍UR 路由器+交换机+AP 组网如何进行部署。

如图1所示,UR 路由器(内置AC )下联交换机,交换机下联AP 、收银终端和摄像头等设备,且交换机通过PoE 方式给AP 和摄像头供电。

为把超市的网络搭建好,超市老板希望能满足以下要求:•划分办公、访客、监控三个子网,访客子网供顾客上网使用,办公子网用于接入超市收银终端,监控子网用于接入摄像头。

•开通一个供员工办公使用的Wi -Fi ,需要输入密码认证。

• 开通一个供访客使用的Wi -Fi ,无需认证。

图1 UR 路由器+交换机+AP 组网图1.3 数据规划表1 子网规划路由器交换机AP 无线终端收银终端摄像头无线终端AP表2 接口加入VLAN规划1.4 使用版本本配置举例是在UR7206路由器Release 0133版本、US1750-28P-PWR交换机Release 6351版本上配置验证的,不同版本设备界面可能存在差异,请以实际情况为准。

1.5 配置思路通过浏览器登录路由器和交换机Web管理界面进行配置:•按规划在路由器和交换机上划分子网,并在路由器上配置DHCP,可以为终端分配IP地址。

•在路由器上配置办公和访客使用的Wi-Fi网络,让无线终端能够连接Wi-Fi上网。

1.6 配置注意事项•本例AP的信道、功率和频宽均保持缺省配置,您可以根据实际组网场景进行优化调整。

•本例路由器VLAN1保持缺省配置,IP地址为192.168.1.1/24,交换机VLAN1缺省IP地址修改为192.168.1.2/24。

1.7 配置过程1. 配置路由器(1) 配置外网# 配置路由器连接外网,本例外网的连接模式为PPPoE。

a. 在浏览器地址栏输入https://192.168.1.1,进入路由器Web管理界面。

H3C路由器QOS配置举例

用模拟器做了一下QOS,如图:禁止192.168.2.0网段的出去(禁止到R4)但是内网可以相互通1:为每台设备配置IP地址2:R1,R2,R4每台都写上静态路由这样整个网络就通了R1:ip route-static 0.0.0.0 0.0.0.0 192.168.1.1R2:ip route-static 0.0.0.0 0.0.0.0 192.168.2.1R4:ip route-static 0.0.0.0 0.0.0.0 1.1.1.1此时R2可以ping通R43:R3 qos的配置定义acl 3000 捕获192.168.2.0 网段的流量[H3C] acl number 3000[H3C-acl-adv-3001] rule 0 permit ip source 192.168.2.0 0.0.0.255 destination any [H3C-acl-adv-3001] quit定义类,匹配acl number[H3C] traffic classifier xxx[H3C-classifier-classifier_rd] if-match acl 3000[H3C-classifier-classifier_rd] quit定义行为,制定规则[H3C] traffic behavior yyy[H3C-behavior-behavior_rd] filter deny[H3C-behavior-behavior_rd] quit定义qos policy ,把类和行为进行绑定[H3C] qos policy zzz[H3C-qospolicy-zzz] classifier xxx behavior yyy[H3C-qospolicy-zzz] quit把qos policy应用到相应的接口下[H3C-Ethernet0/1/0]qos apply policy zzz outbound (这个接口是1.1.1.1这个接口)一应用到接口R2已经通不了R4了,这时候R2和内网可以同,虽然ACL上目的是any,但应用到哪些接口也是决定通的范围的因素。

H3C路由器配置实例

[MSR20-20]aclnumber3000[MSR20-20-acl-adv-3000]rule0permitip4、配置外网接口( Ethernet0/1 )[MSR20-20]interfaceEthernet0/1[MSR20-20-Ethernet0/1]ipadd 公网IP[MSR20-20-Ethernet0/1]natoutbound3000address-group15.加默缺省路由[MSR20-20]route-stac 外网网关总结:在2020路由器下面,配置外网口,配置内网口,配置acl 作nat,一条默认路由指向电信网关.ok!Console登陆认证功能的配置要点词:MSR;console;一、组网需求:要求用户从console登录时输入已配置的用户名h3c和对应的口令h3c,用户名和口令正确才能登录成功。

二、组网图:三、配置步骤:设备和版本:MSR系列、version,R1508P02RTA要点配置脚本#3c3c3c3c3c3crule1deny#interfaceGigabitEthernet0/0 portlink-moderoute四、配置要点点:1)地址池要连续;2)在出接口做变换;3)默认路由一般要配置。

DHCPSERVER功能的配置要点字:MSR;DHCP;基础配置一、组网需求:MSR1作为DHCP服务器为网段中的客户端动向分配IP地址,该地址池网段分为两个子网网段:和。

路由器的两个以太网接口G0/0和G0/1的地址分别为和。

网段内的地址租用限时为10天12小时,域名为3c,DNS服务器地址为,NBNS 服务器地址为,出口网关的地址为。

网段内的地址租用限时为5天,域名为3c,DNS服务器地址为,无NBNS服务器地址,出口网关的地址为。

设备清单:PC两台、MSR系列路由器1台二、组网图:三、配置步骤:适用设备和版本:MSR系列、Version,Release1508P02MSR1配置#maskdomain-name3c#masknbns-list expiredday10hour12 #maskexpiredday5#interfaceGigabitEthernet0/0portlink-moderouteipaddressGigabitEthernet0/1portlink-moderouteipaddress 禁止服务器地址参加自动分配dhcpserverp 使能DHCP服务功能dhcpenable#四、配置要点点:子地址池1、2的范围要在父地址池0里面。

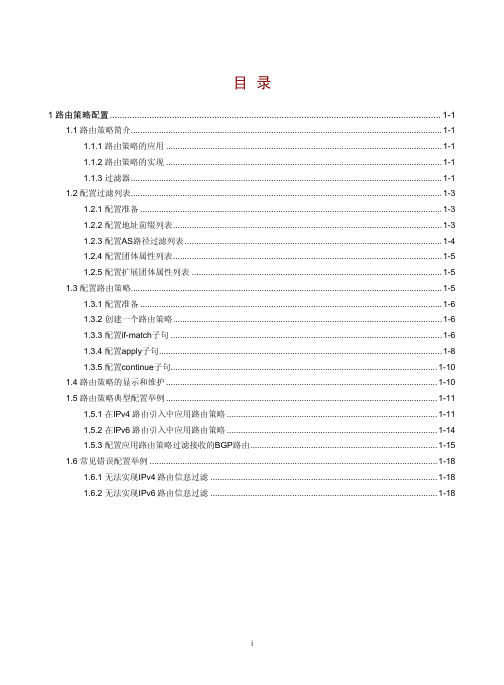

H3C---路由策略配置技术案例

1 路由策略配置..................................................................................................................................... 1-1 1.1 路由策略简介..................................................................................................................................... 1-1 1.1.1 路由策略的应用 ...................................................................................................................... 1-1 1.1.2 路由策略的实现 ...................................................................................................................... 1-1 1.1.3 过滤器..................................................................................................................................... 1-1 1.2 配置过滤列表..................................................................................................................................... 1-3 1.2.1 配置准备 ................................................................................................................................. 1-3 1.2.2 配置地址前缀列表................................................................................................................... 1-3 1.2.3 配置AS路径过滤列表.............................................................................................................. 1-4 1.2.4 配置团体属性列表................................................................................................................... 1-5 1.2.5 配置扩展团体属性列表 ........................................................................................................... 1-5 1.3 配置路由策略..................................................................................................................................... 1-5 1.3.1 配置准备 ................................................................................................................................. 1-6 1.3.2 创建一个路由策略................................................................................................................... 1-6 1.3.3 配置if-match子句 .................................................................................................................... 1-6 1.3.4 配置apply子句......................................................................................................................... 1-8 1.3.5 配置continue子句.................................................................................................................. 1-10 1.4 路由策略的显示和维护 .................................................................................................................... 1-10 1.5 路由策略典型配置举例 .................................................................................................................... 1-11 1.5.1 在IPv4 路由引入中应用路由策略 .......................................................................................... 1-11 1.5.2 在IPv6 路由引入中应用路由策略 .......................................................................................... 1-14 1.5.3 配置应用路由策略过滤接收的BGP路由................................................................................ 1-15 1.6 常见错误配置举例 ........................................................................................................................... 1-18 1.6.1 无法实现IPv4 路由信息过滤 ................................................................................................. 1-18 1.6.2 无法实现IPv6 路由信息过滤 ................................................................................................. 1-18

H3C路由器高级ACL配置案例

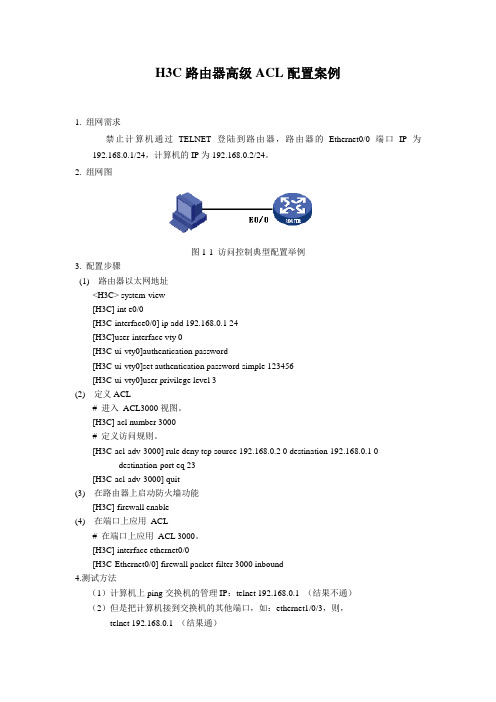

H3C路由器高级ACL配置案例1. 组网需求禁止计算机通过TELNET登陆到路由器,路由器的Ethernet0/0端口IP为192.168.0.1/24,计算机的IP为192.168.0.2/24。

2. 组网图图1-1 访问控制典型配置举例3. 配置步骤(1) 路由器以太网地址<H3C> system-view[H3C] int e0/0[H3C-interface0/0] ip add 192.168.0.1 24[H3C]user-interface vty 0[H3C-ui-vty0]authentication password[H3C-ui-vty0]set authentication password simple 123456[H3C-ui-vty0]user privilege level 3(2) 定义ACL# 进入ACL3000视图。

[H3C] acl number 3000# 定义访问规则。

[H3C-acl-adv-3000] rule deny tcp source 192.168.0.2 0 destination 192.168.0.1 0 destination-port eq 23[H3C-acl-adv-3000] quit(3) 在路由器上启动防火墙功能[H3C] firewall enable(4) 在端口上应用ACL# 在端口上应用ACL 3000。

[H3C] interface ethernet0/0[H3C-Ethernet0/0] firewall packet-filter 3000 inbound4.测试方法(1)计算机上ping交换机的管理IP:telnet 192.168.0.1 (结果不通)(2)但是把计算机接到交换机的其他端口,如:ethernet1/0/3,则,telnet 192.168.0.1 (结果通)。

H3C 配置案例大全 (内部分享)

光纤链路排错经验一、组网:用户采用4台S5500作为接入交换机、1台S5500作为核心交换机组网,4台接入交换机分别在三个仓库以及门卫处与核心机房都是通过2根八芯单模光纤走地井连接,在这5个机房再通过跳纤来连接到交换上。

用户要求实现内网的用户主机访问公共服务器资源,并实现全网互通。

组网如下图所示:二、问题描述:PC现无法访问server服务器,进一步发现S5500光纤端口灯不亮,端口信息显示down状态。

在核心交换机端通过自环测试发现该端口以及光模块正常,接入交换机端也同样测试发现正常。

监控网络正常使用,再将网络接口转接到监控主干链路上,发现网络同样无法正常使用。

三、过程分析:想要恢复链路,首先要排查出故障点,根据故障点情况结合实际恢复链路通畅。

在这里主要分析光纤通路,光信号从接入交换机光口出来通过跳线,转接到主干光纤,然后再通过核心跳线转接到核心交换上。

由于该链路不通,首先要排除两端接口以及光模块问题,这里使用自环检测(如果是超远距离传输光纤线缆需要接光衰然后在自环,防止烧坏光模块)。

当检测完成发现无问题,再测试接入端的光纤跳纤:如果是多模光纤可以将一端接到多模光纤模块的tx口,检测对端是否有光;单模光纤如果没有光功率计可以使用光电笔检测(该方法只能检测出中间无断路,并不能检测出线路光衰较大的情况)。

最后再检测主线路部分,检测方式同跳线一样。

光路走向流程如图所示:四、解决方法:从上述的分析可以看出,只要保证了光信号一出一收两条路径都能正常就可以解决用户无法访问服务器的问题。

为了保证光路正常通路,最好的解决方法就是,通过使用光功率计来检测对端发射光在本端的光功率是否在光口可接受范围内。

由于用户组网使用了一些监控设备来接入该主干光缆,并且该光路现正常使用,通过将网络光纤转接到该监控主干光缆,发现网络光路仍然不通;并且两端端口自环检测正常。

由此可以判断出主要问题在两端的跳纤上。

如图所示:在没有光功率计并且客户业务又比较着急恢复的情况,可以先将两端的接入跳纤更换。

h3cmsr系列路由器policy-route典型配置案例

H3C M S R系列路由器p o l i c y-r o u t e典型配置案

例(总3页)

-CAL-FENGHAI.-(YICAI)-Company One1

-CAL-本页仅作为文档封面,使用请直接删除

MSR系列路由器

IP策略路由功能的配置

关键字:MSR;策略路由

一、组网需求:

RTA、RTB、RTC使用OSPF保证全网路由可达,并且在RTA上察看路由表可以发现10.0.0.0/24的下一跳为RTC的G0/0接口地址。

在RTA的G0/1接口上应用策略路由,使从10.0.2.0/24到10.0.0.0/24的流量重定向到RTB上。

设备清单:MSR系列路由器3台

二、组网图:

三、配置步骤:

设备和版本:MSR系列、Version 5.20, Release 1508P02

RTA配置

#

//定义ACL匹配目的地址是10.0.0.0/24

acl number 3000

rule 0 permit ip destination 10.0.0.0 0.0.0.255

#

//连接RTB的接口

interface GigabitEthernet0/0

port link-mode route

ip address 1.2.0.1 255.255.255.252

#

//连接10.0.2.0/24的接口

interface GigabitEthernet0/1

port link-mode route

:

1) 在使用策略路由重定向时,如果出接口是广播类型的,如以太网接口,那么必须apply ip-address next-hop方式,。

H3C路由器静态路由配置综合实例

静态路由配置案例。

路由器A配置:[routeA]interface e0[routeA-e0]ip address 192.168.0.1 255.255.255.0[routeA]interface s0[routeA-s0]ip address 192.168.1.1 255.255.255.0[routeA-s0]link-protocol ppp [配置封装协议][routeA]ip route-static 192.168.3.0 255.255.255.0 192.168.1.2 preference 60 [设置静态路由,优先级为60]路由器B配置:[routeB]interface e0[routeB-e0]ip address 192.168.3.1 255.255.255.0[routeB]interface s0[routeB-s0]ip address 192.168.2.1 255.255.255.0[routeA-s0]link-protocol ppp [配置封装协议][routeA]ip route-static 192.168.0.0 255.255.255.0 192.168.1.1 preference 60 [设置静态路由,优先级为60]使用默认路由配置:缺省路由也是一种静态路由.简单地说,缺省路由就是在没有找到任保匹配置的路由项情况下,才使用的路由.即只有当无任何合适的路由时,缺省路由才被使用.[rotueA]ip route-statci 0.0.0.0 0.0.0.0 s0 preference 60『注意』上面命令中用到了Serial 0,接口的名字,如串口封装PPP 或HDLC协议,这时可以不用指定下一跳地址,只需指定发送接口即可。

对于以太口,Serial口封装了非点到点协议比如fr、x25等,必须配置下一跳的ip地址。

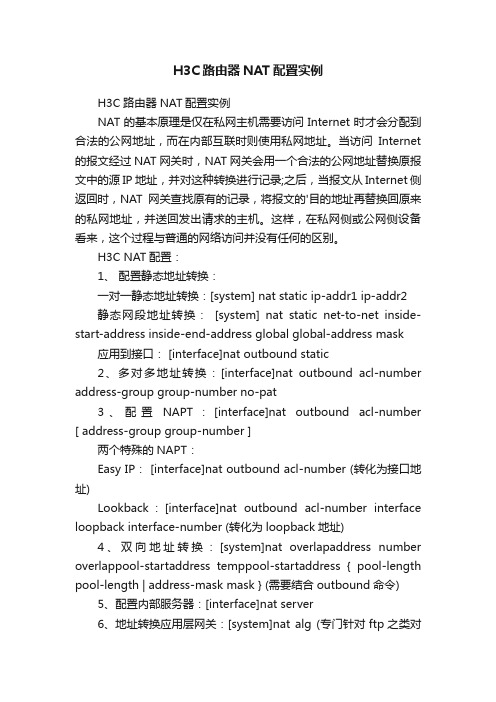

H3C路由器NAT配置实例

H3C路由器NAT配置实例H3C路由器NAT配置实例NAT的基本原理是仅在私网主机需要访问Internet时才会分配到合法的公网地址,而在内部互联时则使用私网地址。

当访问Internet 的报文经过NAT网关时,NAT网关会用一个合法的公网地址替换原报文中的源IP地址,并对这种转换进行记录;之后,当报文从Internet侧返回时,NAT网关查找原有的记录,将报文的'目的地址再替换回原来的私网地址,并送回发出请求的主机。

这样,在私网侧或公网侧设备看来,这个过程与普通的网络访问并没有任何的区别。

H3C NAT配置:1、配置静态地址转换:一对一静态地址转换:[system] nat static ip-addr1 ip-addr2静态网段地址转换:[system] nat static net-to-net inside-start-address inside-end-address global global-address mask 应用到接口: [interface]nat outbound static2、多对多地址转换:[interface]nat outbound acl-number address-group group-number no-pat3、配置NAPT:[interface]nat outbound acl-number [ address-group group-number ]两个特殊的NAPT:Easy IP: [interface]nat outbound acl-number (转化为接口地址)Lookback:[interface]nat outbound acl-number interface loopback interface-number (转化为loopback地址)4、双向地址转换:[system]nat overlapaddress number overlappool-startaddress temppool-startaddress { pool-length pool-length | address-mask mask } (需要结合outbound命令)5、配置内部服务器:[interface]nat server6、地址转换应用层网关:[system]nat alg (专门针对ftp之类对NAT敏感的协议)。

华3C MSR30-40路由器LNS配置模板

一、H3C MSR 30-40 路由器LNS配置模板1、全局开启VPDN功能l2tp enable ##########全局下使能来开启L2TP功能2、创建VPDN域及地址池domain gzdjwt.vpdn.xj ########## VPDN域名称ip pool 1 172.16.1.2 172.16.1.254 拨入用户获取地址池3、创建本地认证账户local-user test01 ##########终端拨号用户名password cipher “密码” ##########用户终端拨号密码service-type ppp ##########注意用户类型为PPP4、创建VPDN虚模板interface Virtual-Template0ppp authentication-mode chap #####有pap和chap两种类型,需要和拨号终端一致remote address pool 1 地址池序号与上面创建的地址池序号一致ip address 172.16.1.1 255.255.255.05、LNS上联电信设备接口配置interface GigabitEthernet0/0description CJDXduplex fullspeed 100ip address 218.31.58.2 255.255.255.2526、LNS与用户局域网互联接口配置interface GigabitEthernet0/1description POWER_V-426/2FEduplex fullspeed 100ip address 192.168.4.1 255.255.255.2527、创建L2TP组:l2tp-group 1mandatory-lcpallow l2tp virtual-template 0tunnel password cipher “密码” #########隧道密码必须和C网AAA中的隧道密码一致8、相关路由配置#########到用户局域网路由:ip route-static 172.18.1.0 255.255.255.248 GigabitEthernet0/1 192.168.4.2 description POWER_V-426#########到PDSN即LAC路由:ip route-static 220.192.208.0 255.255.255.0 10.232.241.21 ip route-static 115.168.123.0 255.255.255.0 218.31.58.1ip route-static 115.168.94.0 255.255.255.0 10.232.241.21。

- 1、下载文档前请自行甄别文档内容的完整性,平台不提供额外的编辑、内容补充、找答案等附加服务。

- 2、"仅部分预览"的文档,不可在线预览部分如存在完整性等问题,可反馈申请退款(可完整预览的文档不适用该条件!)。

- 3、如文档侵犯您的权益,请联系客服反馈,我们会尽快为您处理(人工客服工作时间:9:00-18:30)。

access-limit disable

state active

idle-cut disable

self-service-url disable

#

pki domain navigator

crl check disable

#

pki domain tr069_vpn_dom

port link-mode bridge

#

interface Ethernet0/3

port link-mode bridge

#

interface Ethernet0/4

port link-mode bridge

#

interface Ethernet0/5

port link-mode bridge

ipsec proposal navigator

encapsulation-mode transport

esp authentication-algorithm sha1

esp encryption-algavigator1

esp authentication-algorithm sha1

#

interface Ethernet0/6

port link-mode bridge

#

interface Ethernet0/7

port link-mode bridge

#

interface Ethernet0/8

port link-mode bridge

#

interface Ethernet0/9

#

version 5.20, ESS 1807

#

sysname Navigator

#

l2tp enable

#

tcp syn-cookie enable

tcp anti-naptha enable

tcp state closing connection-number 500

port-security preshared-key pass-phrase sdrz0633

#

interface WLAN-Radio2/0

service-template 1 interface wlan-bss 0

service-template 2 interface wlan-bss 1

crl check disable

#

ike proposal 1

encryption-algorithm 3des-cbc

dh group2

#

ike peer navigator

pre-shared-key cipher AD1LqehiOrugHKZPCChabQ==

#

accounting ppp radius-scheme rztele

access-limit disable

state active

idle-cut disable

self-service-url disable

ip pool 1 10.0.0.2 10.0.0.254

#

interface Ethernet0/1

port link-mode route

#

interface Virtual-Template0

ppp authentication-mode pap domain rzglj.vpdn.sd

remote address pool 1

ip address 10.0.0.1 255.255.255.0

tunnel password simple rzglj001

tunnel name rztest

#

interface Ethernet0/0

port link-mode route

nat outbound

ip address *

ipsec policy navigator

#

port-security enable

#

ip http acl 199

#

acl number 199

rule 65534 permit

#

vlan 1

#

radius scheme rztele

primary authentication *.*.*.* 1645

service-template 3 interface wlan-bss 2

#

ip route-static 0.0.0.0 0.0.0.0 *

#

dhcp enable

#

ip https ssl-server-policy chinanet

ip https enable

tcp state syn-received connection-number 500

#

info-center source default channel 2 log level errors

info-center source default channel 9 log level errors

port link-mode bridge

#

interface WLAN-BSS0

#

interface WLAN-BSS1

#

interface WLAN-BSS2

port-security port-mode psk

port-security tx-key-type 11key

primary accounting *.*.*.* 1646

key authentication 1231

key accounting 1231

#

domain *.vpdn.sd

authentication ppp radius-scheme rztele

authorization ppp radius-scheme rztele

security-ie wpa

service-template enable

#

ssl server-policy chinanet

pki-domain navigator

#

cwmp

undo cwmp enable

cwmp acs username navigator

cwmp acs password navigator

#

dhcp server ip-pool vlan1 extended

#

user-group system

#

local-user telecomadmin

password cipher QQB<I-^:AC3Q=^Q`MAF4<1!!

authorization-attribute level 3

service-type telnet

local-user useradmin

password cipher (@KW6^>_R%UH;C/!R%=1I!!!

authorization-attribute level 3

service-type telnet

#

wlan rrm

dot11b mandatory-rate 1 2

#

nms primary monitor-interface Ethernet0/0

#

load xml-configuration

#

load tr069-configuration

#

user-interface con 0

user-interface vty 0 4

authentication-mode scheme

dot11b supported-rate 5.5 11

dot11g mandatory-rate 1 2 5.5 11

dot11g supported-rate 6 9 12 18 24 36 48 54

#

wlan service-template 1 clear

ssid ChinaNet-cszz

cwmp cpe inform interval enable

cwmp cpe inform interval 43200

cwmp cpe username bbms password bbms

#

l2tp-group 1

mandatory-lcp

allow l2tp virtual-template 0 remote SHDLAC domain rzglj.vpdn.sd

tcp state established connection-number 500

tcp state fin-wait-1 connection-number 500

tcp state fin-wait-2 connection-number 500

tcp state last-ack connection-number 500

#

domain default enable rzglj.vpdn.sd

#

dns resolve

dns proxy enable

dns server 219.146.1.66

#

telnet server enable

#

dar p2p signature-file flash:/p2p_default.mtd