实验五 以太网链路层帧格式分析

以太网帧格式分析实验

TCP/IP协议抓包分析实验学号:05姓名:张辛楠一、实验目的了解以太网的几种帧格式学会使用Ethereal抓取数据包并分析根据所获数据包分析EthernetⅡ标准规定的以太网帧结构二、实验环境联网的笔记本一台;主机操作系统为WIN7;Ethereal等软件。

三、实验类型实践性实验。

四、实验内容通过对抓到的包进行分析,分析和验证TCP/IP协议,初步了解TCP/IP的主要协议和协议的层次结构。

五、实验原理目前以太网帧格式主要有两个标准:EthernetⅡ和IEEE 。

Eth ernetⅡ是最常见的一种以太网格式,也是今天以太网的事实标准。

EthernetⅡ的帧头结构为6字节的源地址+6字节的目标地址+2字节的协议类型字段+数据+4字节的校验位。

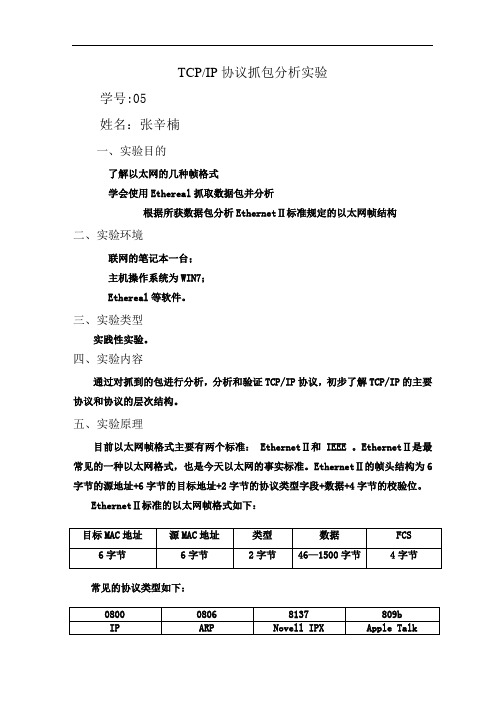

EthernetⅡ标准的以太网帧格式如下:目标MAC地址源MAC地址类型数据FCS 6字节6字节2字节46—1500字节4字节常见的协议类型如下:080008068137809bIP ARP Novell IPX Apple Talk六、实验步骤1、运行Ethereal,安装Ethereal协议分析程序。

2、运行协议分析软件Ethereal,打开捕获窗口进行数据捕获。

3、抓包,进行帧格式分析。

七、实验结果与分析TCP包版本号:IPV4 头长度:20bytes服务类型:0x00(DSCP0x00:defult;ECN:0x00)总长度:48标识:0x6c32(27698) 标志:0x02 片偏移:0生存时间:49 上层协议标识:TCP(0x06)头部校验和:0x94f0[correct] 源IP地址:目标IP地址:版本号:IPV4 头长度:20bytes 服务类型:0x00(DSCP0x00:defult;ECN:0x00)总长度:64标识:0x6c3e(27710) 标志:0x00 片偏移:0生存时间:1 上层协议标识:UDP(0x11)头部校验和:0x0000[incorrect,should be 0x5eda(maybe caused by “IP checksumoffload”)]源IP地址:目标IP地址:。

【协议分析】【基础】【以太网链路层帧格式分析】.

实验一以太网链路层帧格式分析【实验目的】1、分析 Ethernet II标准的MAC层帧结构;2、了解 IEEE 802.3 标准规定的 MAC 层帧结构;3、掌握网络协议分析仪的基本使用方法;4、掌握协议数据发生器的基本使用方法。

【实验学时】4学时【实验环境】本实验需要2台试验主机,在主机A上安装锐捷协议分析教学系统,使用其中的协议数据发生器对数据帧进行编辑发送,在主机B上安装锐捷协议分析教学系统,使用其中的网络协议分析仪对数据帧进行捕获分析,以此增强对数据链路层的理解和对以太网数据帧的理解。

实验拓扑如图2- 4所示:图2- 4 实验拓扑图【实验内容】1、学习协议数据发生器的各个组成部分及其功能;2、学习网络协议分析仪的各个组成部分及其功能;3、学会使用协议数据发生器编辑以太网帧;4、学会分析数据帧的MAC首部和LLC首部的内容;5、理解MAC地址的作用;6、理解MAC首部中的长度/类型字段的功能;7、学会观察并分析数据帧中的各个字段内容。

【实验流程】图2- 5 实验流程图【实验原理】目前,最常见的局域网是以太网。

以太网的帧结构如图2- 6所示: 目的地址DMAC 源地址SMAC帧类型/长度TYPE/LEN数据DATA帧校验FCS 图2- 6 以太网帧结构名字段的含义:z目的地址:6个字节的目的物理地址,标识帧的接收结点。

z源地址:6个字节的源物理地址,标识帧的发送结点。

z帧类型/长度(TYPE/LEN:该字段的值大于或等于0x0600时,表示上层数据使用的协议类型。

例如0x0806表示ARP请求或应答,0x0600表示IP协议。

该字段的值小于0x0600时表示以太网用户数据的长度字段,上层携带LLC PDU。

z数据字段:这是一个可变长度字段,用于携带上层传下来的数据。

z帧校验FCS:以太网采用32位CRC冗余校验。

校验范围是目的地址、源地址、长度/类型、数据字段。

当以太网数据帧的长度/类型字段的值小于0x0600时,说明数据字段携带的是LLC PDU。

以太网帧格式分析实验报告

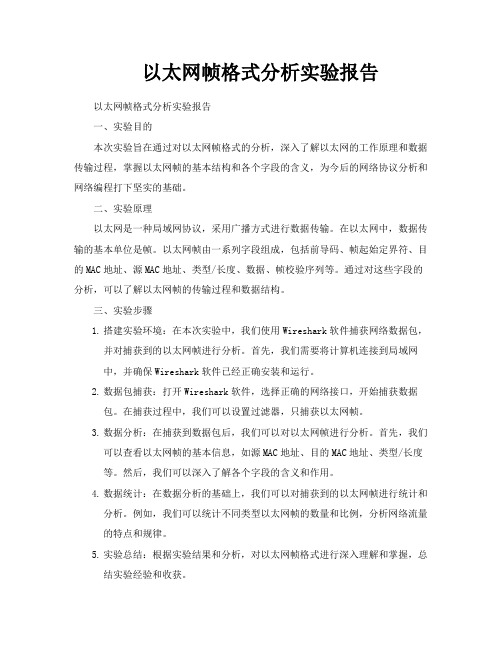

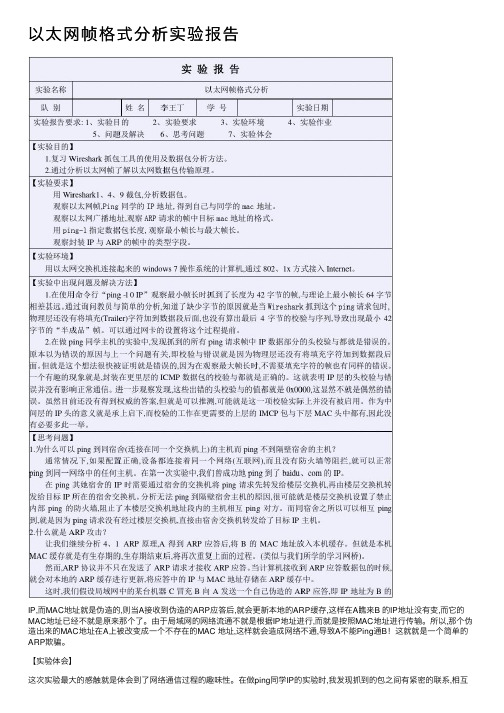

以太网帧格式分析实验报告以太网帧格式分析实验报告一、实验目的本次实验旨在通过对以太网帧格式的分析,深入了解以太网的工作原理和数据传输过程,掌握以太网帧的基本结构和各个字段的含义,为今后的网络协议分析和网络编程打下坚实的基础。

二、实验原理以太网是一种局域网协议,采用广播方式进行数据传输。

在以太网中,数据传输的基本单位是帧。

以太网帧由一系列字段组成,包括前导码、帧起始定界符、目的MAC地址、源MAC地址、类型/长度、数据、帧校验序列等。

通过对这些字段的分析,可以了解以太网帧的传输过程和数据结构。

三、实验步骤1.搭建实验环境:在本次实验中,我们使用Wireshark软件捕获网络数据包,并对捕获到的以太网帧进行分析。

首先,我们需要将计算机连接到局域网中,并确保Wireshark软件已经正确安装和运行。

2.数据包捕获:打开Wireshark软件,选择正确的网络接口,开始捕获数据包。

在捕获过程中,我们可以设置过滤器,只捕获以太网帧。

3.数据分析:在捕获到数据包后,我们可以对以太网帧进行分析。

首先,我们可以查看以太网帧的基本信息,如源MAC地址、目的MAC地址、类型/长度等。

然后,我们可以深入了解各个字段的含义和作用。

4.数据统计:在数据分析的基础上,我们可以对捕获到的以太网帧进行统计和分析。

例如,我们可以统计不同类型以太网帧的数量和比例,分析网络流量的特点和规律。

5.实验总结:根据实验结果和分析,对以太网帧格式进行深入理解和掌握,总结实验经验和收获。

四、实验结果与分析在本次实验中,我们捕获了大量的以太网帧,并对这些帧进行了详细的分析。

以下是我们对实验结果的分析和总结:1.以太网帧的基本结构:以太网帧由前导码、帧起始定界符、目的MAC地址、源MAC地址、类型/长度、数据、帧校验序列等字段组成。

其中,前导码和帧起始定界符用于同步和标识帧的开始;目的MAC地址和源MAC地址分别表示接收方和发送方的MAC地址;类型/长度字段用于标识上层协议的类型或数据的长度;数据字段包含实际传输的数据;帧校验序列用于校验数据的正确性。

计算机网络实验报告3以太网链路层帧格式分析

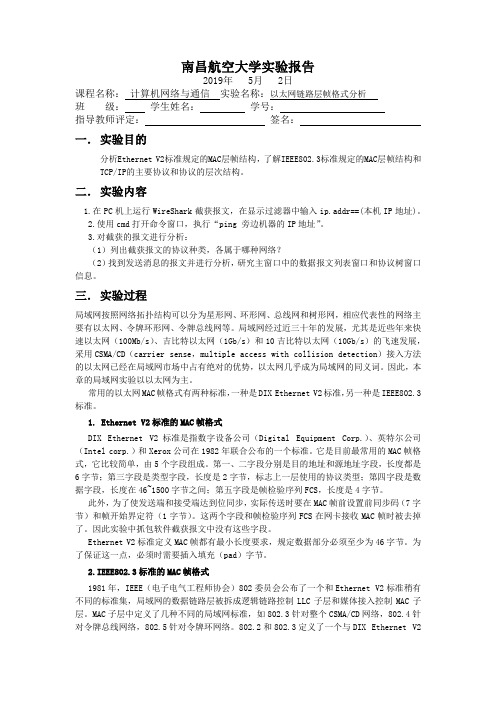

南昌航空大学实验报告2019年 5月 2日课程名称:计算机网络与通信实验名称:以太网链路层帧格式分析班级:学生姓名:学号:指导教师评定:签名:一.实验目的分析Ethernet V2标准规定的MAC层帧结构,了解IEEE802.3标准规定的MAC层帧结构和TCP/IP的主要协议和协议的层次结构。

二.实验内容1.在PC机上运行WireShark截获报文,在显示过滤器中输入ip.addr==(本机IP地址)。

2.使用cmd打开命令窗口,执行“ping 旁边机器的IP地址”。

3.对截获的报文进行分析:(1)列出截获报文的协议种类,各属于哪种网络?(2)找到发送消息的报文并进行分析,研究主窗口中的数据报文列表窗口和协议树窗口信息。

三.实验过程局域网按照网络拓扑结构可以分为星形网、环形网、总线网和树形网,相应代表性的网络主要有以太网、令牌环形网、令牌总线网等。

局域网经过近三十年的发展,尤其是近些年来快速以太网(100Mb/s)、吉比特以太网(1Gb/s)和10吉比特以太网(10Gb/s)的飞速发展,采用CSMA/CD(carrier sense,multiple access with collision detection)接入方法的以太网已经在局域网市场中占有绝对的优势,以太网几乎成为局域网的同义词。

因此,本章的局域网实验以以太网为主。

常用的以太网MAC帧格式有两种标准,一种是DIX Ethernet V2标准,另一种是IEEE802.3标准。

1. Ethernet V2标准的MAC帧格式DIX Ethernet V2标准是指数字设备公司(Digital Equipment Corp.)、英特尔公司(Intel corp.)和Xerox公司在1982年联合公布的一个标准。

它是目前最常用的MAC帧格式,它比较简单,由5个字段组成。

第一、二字段分别是目的地址和源地址字段,长度都是6字节;第三字段是类型字段,长度是2字节,标志上一层使用的协议类型;第四字段是数据字段,长度在46~1500字节之间;第五字段是帧检验序列FCS,长度是4字节。

Ethernet 帧格式分析文档及结果报告

数据域:到此为止,以太网帧的头就完了,之后为数据域。

0000 01 00 5e 7f ff fa 00 1a 80 ef c7 2d 08 00 45 00 ..^..... ...-..E.

在不定长的数据字段后是4个字节的帧校验序列(Frame. Check Sequence,FCS),采用32位CRC循环冗余校验对从"目标MAC地址"字段到"数据"字段的数据进行校验。

在包分析的时候并没有先导域和校验码,是由于在物理层向数据链路层递交数据时会将FCS和先导域抛弃导致的。

五、帧格式分析

A.

20 a9 00 3d c8 51 88 de 45 d7 ad 00 50 c0 5e 9c 90 ..=.Q..E ...P.^..

0030 bf 53 7c 67 39 c8 80 10 0c 18 70 4e 00 00 01 01 .S|g9... ..pN....

0040 08 0a b1 bd cf f2 00 03 20 5c a9 61 87 11 4d ce ........ \.a..M.

|前序|帧起始定界符|目的地址|源地址|长度|数据| FCS |

------------------------------------------------------------------------------------------------------------

| 7 byte | 1 byte | 2/6 byte | 2/6 byte | 2 byte | 46~1500 byte | 4 byte |

实验03-分析数据链路层帧结构

南华大学计算机学院

实验报告

课程名称计算机网络原理

姓名

学号

专业软件工程

班级

日期 2019年4月11日

一、实验名称分析数据链路层帧结构

二、实验目的:

1. 掌握使用Wireshark分析俘获的踪迹文件的基本技能;

2. 深刻理解Ethernet帧结构。

3. 深刻理解IEEE 802.11帧结构。

(可选)

4. 掌握帧结构中每一字段的值和它的含义。

三、实验内容和要求

1. 分析俘获的踪迹文件的Ethernet帧结构;

2. 分析IEEE 802.11帧结构。

(可选)

四、实验环境

1.操作系统:Win10

2.网络平台:以太网

3.IP地址:IPv4:172.27.100.212

五、操作方法与实验步骤

1.抓包

2.选定某行帧进行分析

六、实验数据记录和结果分析

1.Ethernet帧结构

1)MAC 帧

由上图可知:

1)目的MAC地址:3c:95:09:19:2a:c6

2)源MAC地址:c8:8d:83:a7:ad:5f

3)以太网类型:0x0800,表示上层使用的是IP数据报2.IP数据报

版本首部长度服务类型总长度

七、实验体会、质疑和建议

通过实验,我对wireshark分析捕获的踪迹文件的基本技能有了基本了解,理解了以太网以及IEE 802.11帧的结构,Ethernet V2标准规定的MAC层报文结构进行了分析,了解TCP/IP的主要协议和协议的层次结构,对以后的学习有

很大帮助。

计算机网络实验报告(以太网帧格式分析)(1)

计算机网络实验报告学院计算机与通信工程学院专业网络工程班级1401班学号2014姓名实验时间:2016.4.8一、实验名称:Arp协议分析实验二、实验目的:分析ARP协议的格式,理解ARP协议的解析过程。

三、实验环境:实验室局域网中任意两台主机PC1,PC2。

四、实验步骤及结果:步骤1:查看实验室PC1和PC2的IP地址,并记录,假设PC1的IP地址为172.16.1.101/24,PC2的IP地址为172.16.1.102/24。

步骤2:在PC1、PC2 两台计算机上执行如下命令,清除ARP缓存。

ARP –d步骤3:在PC1、PC2 两台计算机上执行如下命令,查看高速缓存中的ARP地址映射表的内容。

ARP –a步骤4:在PC1和PC2上运行Wireshark捕获数据包,为了捕获和实验内容有关的数据包,Wireshark的Capture Filter设置为默认方式;步骤5:在主机PC1上执行Ping 命令向PC2发送数据包;步骤6:执行完毕,保存截获的报文并命名为arp1-学号-姓名;步骤7:在PC1、PC2 两台计算机上再次执行ARP –a 命令,查看高速缓存中的ARP 地址映射表的内容:1)这次看到的内容和步骤3的内容相同吗?结合两次看到的结果,理解ARP高速缓存的作用。

解:看到的内容不相同2)把这次看到到的高速缓存中的ARP地址映射表写出来。

3)步骤8:重复步骤:4—5,将此结果保存为arp2-学号-姓名;步骤9:打开arp1-学号-姓名,完成以下各题:1)在捕获的数据包中有几个ARP 数据包?在以太帧中,ARP协议类型的代码值是什么?解:有4个数据包,ARP协议类型的代码值是1.2)打开arp2-学号-姓名,比较两次截获的报文有何区别?分析其原因。

没有pc1的请求包和应答包3)分析arp1-学号-姓名中ARP报文的结构,完成表1.3。

计算机网络实验报告(以太网帧格式分析)

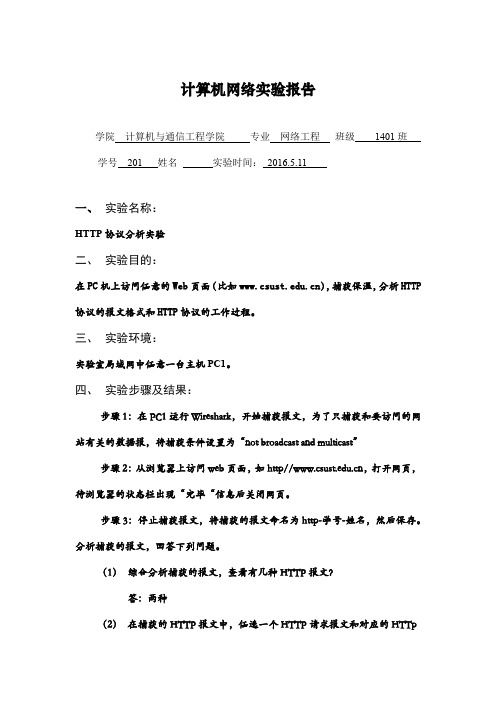

计算机网络实验报告

学院计算机与通信工程学院专业网络工程班级1401班

学号201姓名实验时间:2016.5.11

一、实验名称:

HTTP协议分析实验

二、实验目的:

在PC机上访问任意的Web页面(比如),捕获保温,分析HTTP 协议的报文格式和HTTP协议的工作过程。

三、实验环境:

实验室局域网中任意一台主机PC1。

四、实验步骤及结果:

步骤1:在PC1运行Wireshark,开始捕获报文,为了只捕获和要访问的网站有关的数据报,将捕获条件设置为“not broadcast and multicast”

步骤2:从浏览器上访问web页面,如http//,打开网页,待浏览器的状态栏出现“完毕“信息后关闭网页。

步骤3:停止捕获报文,将捕获的报文命名为http-学号-姓名,然后保存。

分析捕获的报文,回答下列问题。

(1)综合分析捕获的报文,查看有几种HTTP报文?

答:两种

(2)在捕获的HTTP报文中,任选一个HTTP请求报文和对应的HTTp

应答报文,仔细分析他们的格式,填写表1.17和表1.18

表1.17 HTTP请求报文格式

表

1.18 HTTP应答报文格式

(3)分析捕获的报文,客户机与服务器建立了几个连接?服务器和客户机分别使用了那几个端口号?

答:建立了四个连接,服务器使用了1284、1285、1286、1287端口,客户机使用了80端口

(4)综合分析捕获的报文,理解HTTP协议的工作过程,将结果填入表

1.19中

表1.19 HTTP协议工作过程。

以太网实验报告

以太网实验报告篇一:计算机网络实验报告(以太网帧格式分析) 计算机网络实验报告学院计算机与通信工程学院专业网络工程班级 1401班学号一、实验名称:IP分组分片实验二、实验目的:使用ping命令在两台计算机之间发送大于MTU的数据报,验证分片过程,加深对IP分片与重组原理的理解。

三、实验环境:实验室局域网中任意一台主机PC1,另一台为校园网的服务器。

四、实验步骤及结果:步骤1:查看实验室PC1和校园网WWW服务器的IP地址并记录PC1:WWW服务器:步骤2:在PC1上运行Wireshark捕获数据包,为了只捕获和实验内容有关的数据包,设置Wireshark的捕获条件对方主机的IP地址即步骤3:在PC1上执行ping命令,向WWW服务器发送4500B的数据报文:Ping -l 4500 –n 2。

步骤4:停止截获报文,将结果保存为IP分片-学号-姓名,并对截获的报文进行分析,回答下列问题。

(1) 以太网的MTU是多少?答:1500字节(2) 对截获的报文分析,将属于同一ICMP请求报文的分片找出来,主机PC1向WWW服务器发送的ICMP请求报文分成了几个分片?答:四个分片,如图(3) 若要让主机PC1向WWW服务器发送的数据分为3个分片,则ping命令中的报文长度应为多大?为什么?答:长度应为:2961~4440,由图可知(4) 将第二个ICMP请求报文的分片信息填入表。

ICMP请求报文分片信息篇二:计算网络实验实验报告(樊国龙XX118015) 湖北文理学院计算机网络课程实验报告学院物电学院专业自动化班级 1211学号 XX118015姓名樊国龙任课教师王福林实验一、以太网帧的构成实验目的1. 掌握以太网的报文格式2. 掌握MAC地址的作用3. 掌握MAC广播地址的作用4. 掌握LLC帧报文格式5. 掌握仿真编辑器和协议分析器的使用方法实验原理1、两种不同的MAC帧格式常用的以太网MAC帧格式有两种标准,一种是DIX Ethernet V2标准;另一种是IEEE的802.3标准。

计网实验-以太网帧格式和ARP协议分析

计算机网络技术试验报告学生学号:1107300215学生姓名:田凯飞专业年级:计科111开课学期:2013-2014(上)指导教师:宋玲一、实验名称以太网帧格式和ARP协议分析二、实验目的1.分析Ethernet V2标准规定的MAC层帧结构,了解IEEE802.3标准规定的MAC层帧结构和TCP/IP的主要协议和协议的层次结构。

2.分析ARP协议报文首部格式,分析ARP协议在同一网段内的解析过程。

三、实验任务3.通过对截获帧进行分析,分析和验证Ethernet V2和IEEE802.3标准规定的MAC层帧结构,初步了解TCP/IP的主要协议和协议的层次结构。

4.通过在同一网段的主机之间执行ping命令,截获报文,分析ARP协议报文结构,并分析ARP协议在同一网段内的解析过程。

四、实验环境及工具Win7系统电脑若干台,交换机一台,抓包工具wireshark五、实验记录(1)实验任务1实验时间实验内容实验地点实验人2013.12.10 分析MAC层帧结构计电学院307 田凯飞实验步骤1.打开WireShark网络协议分析器;2.点击“接口列表”按钮;3.选择相应的IP地址后点击“开始”按钮;4.选择列表框内任意一个“TCP/UDP”协议数据包,查看列表框下的MAC帧结构与TCP/IP协议的层次结构并分析。

实验现象实验现象见实验截图。

(2)实验任务2实验时间实验内容实验地点实验人2013.12.10 分析ARP协议报文结构计电学院307 田凯飞实验步骤1.打开WireShark网络协议分析器;2.点击“接口列表”按钮;3.选择相应的IP地址后点击“开始”按钮;4.选择列表框内任意一个“ARP”协议数据包,查看列表框下的ARP 协议报文的层次结构并分析。

实验现象见实验截图。

实验现象六、结果及分析1.任务一:实验结果:实验分析:从上面的实验截图中可以看到上面的16进制数字段详细的记录着MAC帧各部分以及TCP/IP协议各部分的详细信息。

【协议分析】【基础】【以太网链路层帧格式分析】.

实验一以太网链路层帧格式分析【实验目的】1、分析 Ethernet II标准的MAC层帧结构;2、了解 IEEE 802.3 标准规定的 MAC 层帧结构;3、掌握网络协议分析仪的基本使用方法;4、掌握协议数据发生器的基本使用方法。

【实验学时】4学时【实验环境】本实验需要2台试验主机,在主机A上安装锐捷协议分析教学系统,使用其中的协议数据发生器对数据帧进行编辑发送,在主机B上安装锐捷协议分析教学系统,使用其中的网络协议分析仪对数据帧进行捕获分析,以此增强对数据链路层的理解和对以太网数据帧的理解。

实验拓扑如图2- 4所示:图2- 4 实验拓扑图【实验内容】1、学习协议数据发生器的各个组成部分及其功能;2、学习网络协议分析仪的各个组成部分及其功能;3、学会使用协议数据发生器编辑以太网帧;4、学会分析数据帧的MAC首部和LLC首部的内容;5、理解MAC地址的作用;6、理解MAC首部中的长度/类型字段的功能;7、学会观察并分析数据帧中的各个字段内容。

【实验流程】图2- 5 实验流程图【实验原理】目前,最常见的局域网是以太网。

以太网的帧结构如图2- 6所示: 目的地址DMAC 源地址SMAC帧类型/长度TYPE/LEN数据DATA帧校验FCS 图2- 6 以太网帧结构名字段的含义:z目的地址:6个字节的目的物理地址,标识帧的接收结点。

z源地址:6个字节的源物理地址,标识帧的发送结点。

z帧类型/长度(TYPE/LEN:该字段的值大于或等于0x0600时,表示上层数据使用的协议类型。

例如0x0806表示ARP请求或应答,0x0600表示IP协议。

该字段的值小于0x0600时表示以太网用户数据的长度字段,上层携带LLC PDU。

z数据字段:这是一个可变长度字段,用于携带上层传下来的数据。

z帧校验FCS:以太网采用32位CRC冗余校验。

校验范围是目的地址、源地址、长度/类型、数据字段。

当以太网数据帧的长度/类型字段的值小于0x0600时,说明数据字段携带的是LLC PDU。

以太网帧格式分析实验报告

以太⽹帧格式分析实验报告IP,⽽MAC地址就是伪造的,则当A接收到伪造的ARP应答后,就会更新本地的ARP缓存,这样在A瞧来B 的IP地址没有变,⽽它的MAC地址已经不就是原来那个了。

由于局域⽹的⽹络流通不就是根据IP地址进⾏,⽽就是按照MAC地址进⾏传输。

所以,那个伪造出来的MAC地址在A上被改变成⼀个不存在的MAC 地址,这样就会造成⽹络不通,导致A不能Ping通B!这就就是⼀个简单的ARP欺骗。

【实验体会】这次实验最⼤的感触就是体会到了⽹络通信过程的趣味性。

在做ping同学IP的实验时,我发现抓到的包之间有紧密的联系,相互的应答过程很像实际⽣活中⼈们之间的对话。

尤其就是ARP帧,为了获得对⽅的MAC地址,乐此不疲地在⽹络中⼴播“谁有IP为XXX的主机?”,如果运⽓好,会收到⽹桥中某个路由器发来的回复“我知道,XXX的MAC地址就是YYY!”。

另外,通过ping同学主机的实验,以及对实验过程中问题的分析,使我对之前模糊不清的⼀些概念有了全⾯的认识,如交换机、路由器的区别与功能,局域⽹各层次的传输顺序与规则等。

还有⼀点就就是,Wireshark不就是万能的,也会有错误、不全⾯的地⽅,这时更考验我们的理论分析与实践论证能⼒。

成绩优良中及格不及格教师签名: ⽇期:【实验作业】1 观察并分析通常的以太⽹帧1、1 以太⽹帧格式⽬前主要有两种格式的以太⽹帧:Ethernet II(DIX 2、0)与IEEE 802、3。

我们接触过的IP、ARP、EAP 与QICQ协议使⽤Ethernet II帧结构,⽽STP协议则使⽤IEEE 802、3帧结构。

Ethernet II就是由Xerox与DEC、Intel(DIX)在1982年制定的以太⽹标准帧格式,后来被定义在RFC894中。

IEEE 802、3就是IEEE 802委员会在1985年公布的以太⽹标准封装结构(可以瞧出⼆者时间相差不多,竞争激烈),RFC1042规定了该标准(但终究⼆者都写进了IAB管理的RFC⽂档中)。

链路层协议实验报告

一、实验目的1. 理解链路层协议的基本概念和功能。

2. 掌握链路层协议的常见类型及其工作原理。

3. 熟悉链路层协议的实验方法,提高动手实践能力。

二、实验内容1. 以太网协议2. ARP协议3. PPP协议三、实验原理1. 以太网协议以太网是一种局域网技术,它定义了网络拓扑结构、访问控制方式和传输速率等。

以太网帧格式包括源MAC地址、目的MAC地址、类型字段和CRC校验码。

以太网使用CSMA/CD(载波侦听多路访问/碰撞检测)机制来控制访问网络。

2. ARP协议ARP(Address Resolution Protocol)协议用于将IP地址映射到MAC地址。

在网络通信中,当一台主机需要与其他主机通信时,通常只知道对方的IP地址,ARP 协议的作用就是通过IP地址来确定主机的MAC地址。

3. PPP协议PPP(Point-to-Point Protocol)是一种数据链路层协议,用于在点对点链路上传输多种协议的数据。

PPP协议包括三个组成部分:链路控制协议(LCP)、网络控制协议(NCP)和链路质量监测(LQM)。

四、实验步骤1. 以太网协议实验(1)配置两台计算机,分别设置IP地址、子网掩码和默认网关。

(2)使用ping命令测试两台计算机之间的连通性。

(3)观察并记录两台计算机发送和接收的数据包,分析以太网帧格式。

2. ARP协议实验(1)在一台计算机上运行arp命令,查看ARP缓存表。

(2)在另一台计算机上修改IP地址,然后使用arp命令查看ARP缓存表,观察ARP协议如何更新MAC地址映射。

(3)在两台计算机之间发送和接收数据包,观察ARP协议在数据传输过程中的作用。

3. PPP协议实验(1)使用PPP协议连接两台计算机,配置相应的IP地址、子网掩码和默认网关。

(2)使用ping命令测试两台计算机之间的连通性。

(3)观察并记录PPP协议的配置过程,分析PPP协议的帧格式。

五、实验结果与分析1. 以太网协议实验实验结果表明,两台计算机之间可以通过以太网协议进行通信。

以太网数据帧的格式分析

图 4-2 是 Sniffer 捕获的 IEEE802.3 SNAP 帧的解码,可以看到在 DLC 层源地址后紧跟 着就是 802.3 的长度(Length)字段 0175,它 小于 05FF,可以肯定它不是 Ethernet V2 的帧, 而接下来的 Offset 0E 处的值“AAAA”(代表 DSAP 和 SSAP),这是 IEEE 802.3 SNAP 的特 征值“AAAA”,因此可以断定它是一个 IEEE802.3 SNAP 的帧。

数链层 6 2

逻辑链路控制(LLC) 802.2 Control DSAP SSAP

1 1 1 or 2

数据+填充

42 - 1497

FCS

4

Sniffer捕捉范围

SFD:开始定界符 DSAP:目标服务访问点 SSAP:源服务访问点 Control:控制信息 从图 3-1 可以看出,IEEE802.3 把 DLC 层分隔成明显的两个子层:MAC 层和 LLC 层, 其中 MAC 层主要是指示硬件目的地址和源地址。LLC 层用来提供一些服务: – 通过 SAP 地址来辨别接收和发送方法 – 兼容无连接和面向连接服务 – 提供子网访问协议(Sub-network Access Protocol,SNAP),类型字段即由它 的首部给出。

5、Novell Netware 802.3 “Raw” 虽然它的产生先于 IEEE802.3 规范,但已成为 IEEE802.3 规范的一部 分。它仅使用 DLC层的下半部,而不使用 LLC。

数链层

前导码

8

DA

6

SA

6

长度

2 FFFF

数据

44 - 1498

FCS

4

Sniffer捕捉范围 从图 5-1 中可以看出,802.3 “Raw”帧通过在 DLC 头中 2 个字节的长度(Length) 字段来标记数据帧长度,而在长度字段后紧跟着就是两个字节的十六进制值 FFFF, 它是用来标识 IPX 协议头的开始。为了确保最小数据帧长度为 64 字节,MAC 层会 进行填充数据区域 来确保最小长度。 在所有工作站都使用同一种数据帧类型情况下不会有什么问题,但如果是在混合以太 网 帧类型环境中,Novell 的这种以太网帧会造成负面影响:当 Novell 发出广播帧时, 其 FF 字 段正好是 IEEE802.3 帧中的服务访问点(SAP)域,它的“FF”值代表着广 播 SAP,因此所 有的工作站(不管是不是 Netware 工作站)都会拷贝,这会造成不 必要的广播影响。

以太网链路层帧格式分析

计算机网络实验报告学院****** 专业*** 班级***学号***** 姓名** 实验时间:****一、实验名称:以太网链路层帧格式分析二、实验目的:了解EthernetV2标准规定的MAC帧结构。

初步了解TCP/IP的主要协议和协议的层次结构。

三、实验环境:局域网中任意两台主机PC1,PC2。

四、实验步骤及结果:步骤1:查看PC1 和PC2 的IP 地址,并记录,PC1的ip地址:192.168.0.105 PC2的ip地址:192.168.0.108步骤2:在PC1 和PC2 上运行Wireshark 捕获数据包,为了只捕获和实验内容有关的数据包,将Wireshark的Capture Filter设置为“No Broadcast and no Multicast”步骤3:在PC1的“运行”对话框中输入命令“cmd”,在Windows命令行窗口输入“Ping 192.168.0.108”,单击“确定”按钮;步骤4:停止截获报文,将结果保存为帧实验-学号-姓名,并对截获的报文进行下列分析:1)列出截获的报文中的协议类型,观察这些协议之间的关系。

2)在计算机网络课程学习中,EthernetV2规定以太网的MAC层的报文格式分为7字节的前导符、1字节的帧首定界、6字节的目的MAC地址、6字节的源MAC 地址、2字节的类型、46~1500字节的数据字段和4字节的帧尾校验字段。

分析一个Ethernet V2帧,查看这个帧由几部分组成,缺少了哪几部分?为什么?答:1)ICMP,ARPICMP:Internet控制报文协议。

它是TCP/IP协议族的一个子协议,用于在IP主机、路由器之间传递控制消息。

控制消息是指网络通不通、主机是否可达、路由是否可用等网络本身的消息。

这些控制消息虽然并不传输用户数据,但是对于用户数据的传递起着重要的作用。

ARP:地址解析协议,实现通过IP地址得知其物理地址。

在TCP/IP网络环境下,每个主机都分配了一个32位的ip地址,这种互联网地址是在网际范围标识主机的一种逻辑地址。

以太网帧格式分析实验报告

以太网帧格式分析实验报告【摘要】本实验主要对以太网帧格式进行了详细分析和实验验证。

首先,我们了解了以太网帧的基本概念和结构,并学习了以太网帧在网络中的传输过程。

然后,我们通过Wireshark工具对以太网帧进行捕获和分析,并对实验结果进行了解读。

最后,我们总结了实验过程中遇到的问题和经验教训,并对以太网帧格式进行了简要评价。

【关键词】以太网帧格式,Wireshark,捕获,分析一、引言以太网是目前最常用的局域网传输技术,而以太网帧则是以太网传输过程中的基本单位。

以太网帧格式的正确理解对于网络工程师来说非常重要。

本实验的目的是通过对以太网帧格式的分析和实验验证,加深对以太网帧的理解和应用能力。

二、以太网帧结构以太网帧是由头部(header)、数据(data)和尾部(trailer)三部分组成的。

头部包含了目的MAC地址、源MAC地址、帧类型等信息;数据部分是要传输的数据内容;尾部则包括了帧校验序列等信息。

三、以太网帧的传输过程以太网帧的传输是通过物理层和数据链路层进行的。

当数据从网络层传输到数据链路层时,会被封装成以太网帧的格式。

然后,以太网帧通过物理层的传输介质(如电缆)进行传输。

接收端收到以太网帧后,会解析帧头部来获取目的MAC地址,并将帧传输到上层。

四、Wireshark工具的使用Wireshark是一个常用的网络抓包工具,可以捕获网络中的数据包,并对数据包进行分析。

在本实验中,我们使用Wireshark来捕获和分析以太网帧。

五、实验步骤与结果1. 打开Wireshark并选择网络接口;2. 开始启动网络通信,在Wireshark中捕获数据包;3.分析捕获到的数据包,查看其中的以太网帧信息,如目的MAC地址、源MAC地址、帧类型等。

通过实验,我们成功捕获了多个以太网帧,并对其进行了分析。

我们发现,捕获到的以太网帧中的帧头部包含了各种重要信息,如源MAC地址、目的MAC地址、帧类型等。

这些信息对于实现正确的数据传输非常重要。

网络协议实验报告讲解

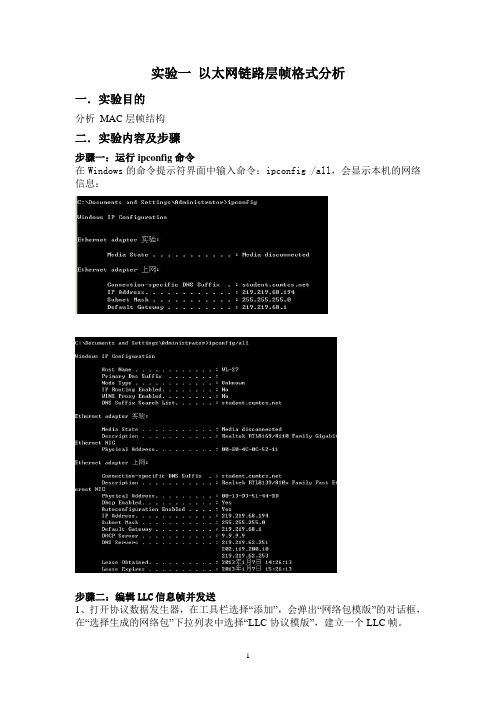

实验一以太网链路层帧格式分析一.实验目的分析MAC层帧结构二.实验内容及步骤步骤一:运行ipconfig命令在Windows的命令提示符界面中输入命令:ipconfig /all,会显示本机的网络信息:步骤二:编辑LLC信息帧并发送1、打开协议数据发生器,在工具栏选择“添加”,会弹出“网络包模版”的对话框,在“选择生成的网络包”下拉列表中选择“LLC协议模版”,建立一个LLC帧。

2、在“网络包模版”对话框中点击“确定”按钮后,会出现新建立的数据帧,此时在协议数据发生器的各部分会显示出该帧的信息。

3、编辑LLC帧。

4、点击工具栏或菜单栏中的“发送”,在弹出的“发送数据包”对话框上选中“循环发送”,填入发送次数,选择“开始”按钮,即可按照预定的数目发送该帧。

在本例中,选择发送10次。

5、在主机B的网络协议分析仪一端,点击工具栏内的“开始”按钮,对数据帧进行捕获,按“结束”按钮停止捕获。

捕获到的数据帧会显示在页面中,可以选择两种视图对捕获到的数据帧进行分析,会话视图和协议视图,可以清楚的看到捕获数据包的分类统计结果。

步骤三:编辑LLC监控帧和无编号帧,并发送和捕获步骤四:保存捕获的数据帧步骤五:捕获数据帧并分析1、启动网络协议分析仪在网络内进行捕获,获得若干以太网帧。

2、对其中的5-10个帧的以太网首部进行观察和分析,分析的内容为:源物理地址、目的物理地址、上层协议类型。

捕获到的数据报报文如下:对所抓的数据帧进行分析:①MAC header:目的物理地址:00:D0:F8:BC:E7:08源物理地址:00:13:D3:51:44:DD类型:0800表示IP协议②IP header:IP协议报文格式如下:版本:4表示IPv4首部长度:5表示5×4=20个字节。

服务类型:00表示正常处理该数据报。

总长度:0028表示此数据报的总长度为40字节。

标识:6033表示该数据报中标识为24627。

标志:40表示该报文标志为010,即不分片。

- 1、下载文档前请自行甄别文档内容的完整性,平台不提供额外的编辑、内容补充、找答案等附加服务。

- 2、"仅部分预览"的文档,不可在线预览部分如存在完整性等问题,可反馈申请退款(可完整预览的文档不适用该条件!)。

- 3、如文档侵犯您的权益,请联系客服反馈,我们会尽快为您处理(人工客服工作时间:9:00-18:30)。

实验五以太网链路层帧格式分析

1实验拓扑图

两台实验主机连接在实验室交换机上,依次命名为实验主机A和实验主机B. 注意将与网络切换器相连的实验主机的网络切换器拨到B的位置(A为与网络测试接口TAP的连接),以保证其直接接入到实验室网络交换机上。

同时,请将TAP中TAP/IN和TAP/OUT接口上的网线拔出。

以避免与TAP中host接口相连的计算机不能正常上网。

实验主机A实验主机B

2实验步骤

步骤1:请同学们分好组,两人一组,然后各自启动实验主机,进入到Windows 2000操作系统.

步骤2:系统启动完成之后,请查看各自实验主机的IP地址信息,并且请记住所同组组员实验主机的IP地址信息.例如在本实验中以实验组一为例,实验主机A的IP地址为172.16.32.61,实验主机B的IP地址为172.16.32.62.(查看本机IP地址等信息,可以在命令提示符中输入ipconfig/all命令进行查看)

步骤3:以实验主机A为例,双击运行桌面上的“Ethereal”图标来启动网络分析器,如图:

步骤4:启动完成之后,先进行配置.点击“Capture->Options”选项或图标,在弹

出来的对话框中进行设置.

步骤5:设置捕捉接口,在Interface栏中选择IP地址为172.16.32.61的接口,如图:

在实验主机B中也是如此,选择IP地址为172.16.32.62的接口.

步骤6:由于该实验中我们只需要捕获相对应的ICMP数据包,因此在“Capture Filter”栏中直接输入过滤条件“host 172.16.32.62”,172.16.32.62是实验主机B的IP地址,如图:

如果是在实验主机B上则输入实验主机A的IP地址.

步骤7:然后设置捕获过程中的包显示选项“Display Options”,选中“Update list of packets in real time”,“Automatic scrolling in live capture”和“Hide capture info dialog”该三个复选框,如图:

在实验主机B中也是如此选择这些复选框.

步骤8:这样所有配置就已经完成,然后就可以进行包捕获了,点击“Start”按钮来启动.

步骤9:然后在其中一台实验主机上进行ping命令操作,例如在实验主机A中的命令提示符中进行ping实验主机B的IP地址操作.

步骤10:观察在网络分析器上所捕获的报文,然后点击图标来停止报文捕获操作,观察网络分析器所捕捉的报文,将该结果保存下来,以1-学号.pcap进行命名,最后进行报文分析。

注意:各个小组的IP地址是不同的,因此请同学们根据自己和实验小组的IP地址信息进行正确的操作.

3实验作业

观察所捕捉的报文,如图,思考如下问题:

(1)所捕捉报文的协议类型关系.

(2)分析报文的源MAC地址,目的MAC地址等信息。