大学计算机基础第五版第五单元课后题答案

大学计算机基础课后习题详细答案

大学计算机基础课后习题详细答案编辑整理:尊敬的读者朋友们:这里是精品文档编辑中心,本文档内容是由我和我的同事精心编辑整理后发布的,发布之前我们对文中内容进行仔细校对,但是难免会有疏漏的地方,但是任然希望(大学计算机基础课后习题详细答案)的内容能够给您的工作和学习带来便利。

同时也真诚的希望收到您的建议和反馈,这将是我们进步的源泉,前进的动力。

本文可编辑可修改,如果觉得对您有帮助请收藏以便随时查阅,最后祝您生活愉快业绩进步,以下为大学计算机基础课后习题详细答案的全部内容。

第一章课后习题参考答案一、填空题1.处理、处理2.黑盒、程序3.输入设备、运算器、存储器、控制器、输出设备4.运算器、控制器、中央处理器5.存储器、数据6.计算机硬件、软件7.电子管、晶体管、集成电路、超大规模集成电路8.处理器、存储器、输入/输出9.输入、输出、键盘、显示器10.更有效、更高速、更可靠11.过程、对象12.以图形用户接口技术13.程序、操作系统14.硬件、软件、数据/信息、过程(处理)、通信15.因特网、开放性16.Web、万维网、超文本置标17.音频、动画、图片18.资源19.抽象、自动化20.计算思维第二章课后习题参考答案一、填空题1.进位、进制2。

十、八进制、十六进制3。

补码、浮点数、小、整4.组合规则、ASCII、Unicode、特征5.位图、矢量图6。

采样、量化7。

逻辑非、逻辑与或,逻辑异或、门电路8。

逻辑与、逻辑或、逻辑异或9。

逻辑函数、二值函数(布尔函数)10。

1、011。

逻辑函数、逻辑变量12。

低位、半加器13。

触发器其中选择题6,7,8题中的数以8位长表示选择题10的结果是‘A’ –‘a’的值三.综合题(部分)4) 110110010001111010000000000 0。

01111。

00110。

101 7) 10 55 157 0。

625 0.3125 0.8125 2.25 10.1259)(233.154)8 (1252。

《计算机基础》(第五版)思考题答案

第一章计算机与信息社会1. 计算机的发展经历了哪几个阶段?各阶段的主要特征是什么?答:计算机的发展经历了电子管、晶体管、集成电路和大规模集成电路四个阶段。

其主要特征如下:电子管阶段硬件特征:采用电子管为基本逻辑元件。

软件特征:数据表示主要为定点数;计算机语言有机器语言和汇编语言。

应用方向:主要为科学计算。

代表机型:IBM 650(小型);IBM 709(大型)。

晶体管阶段硬件特征:采用晶体管为基本逻辑元件;内存采用了磁芯存储器;外存有了磁盘、磁带等。

软件特征:出现了高级语言。

应用方向:主要为科学计算、数据处理、事务管理及工业控制。

代表机型:IBM7090、CDC7600.集成电路阶段硬件特征:出现了可将成千上百个电子元件集成到一个单晶硅片上的集成电路。

软件特征:出现了操作系统及会话式计算机语言。

应用方向:广泛应用于各个领域。

代表机型:IBM 360。

大规模及超大规模集成电路硬件特征:出现了集成化程度很高的集成电路;存储器采用了新型的半导体存储器。

软件特征:出现了数据库、网络等。

应用方向:社会的各个领域。

2. 按综合性能分类,常见的计算机有哪几类?请列出各类计算机的代表机型。

答:按综合性能分类可将计算机分为高性能计算机、微型计算机、工作站、服务器等。

其各类的代表机型如下:高性能计算机:日本NEC的地球模拟器,实测速度为35万亿次浮点运算,峰值速度为40万次浮点运算。

中国联想的深腾6800,实测速度为4.183万亿次浮点运算,峰值速度为5.324万次浮点运算。

中国曙光4000A,峰值速度为8万次浮点运算。

微型计算机:各类台式机、笔记本和掌上电脑。

工作站:各类高档微机。

服务器:文件服务器、数据库服务器、通信服务器等。

3. 信息与数据的区别是什么?信息:即客观事物在人脑中的反映。

数据:描述信息的种类符号民。

信息=数据+数据处理。

4. 什么是信息技术?即实现信息的采集、加工、存储、传输的相关技术。

主要包括三个层次:信息基础技术、信息系统技术、信息应用技术5. 为什么说微电子技术是整个信息技术领域的基础?因为目前实现信息处理的主要工具是计算机,而计算机硬件的核心采用的是晶体管和集成电路等微电子技术。

大学计算机基础教程课后答案(精选5篇)

大学计算机基础教程课后答案(精选5篇)第一篇:大学计算机基础教程课后答案第一章 1.1946 2.大规模集成电路3.计算机辅助设计、计算机辅助教学、计算机辅助制造、计算机辅助测试、计算机辅助教育、操作系统4.人工智能5.存储程序工作原理6.运算器7.RAM8.逻辑9.字长10.位、字节 11.位、字节12.1024、1024、1024*1024 13.1 14.2 15.48H、65H、97H、32 16.288 17.操作系统 18.程序 19.高级语言 20.机器21.编译、解释 22.应用、系统 23.输入、输出设备 24.硬盘25.高速缓冲存储器 26.传染性 27.2 28.R(文科不做)29.1111111、7f(文科不做)30.213、D5(文科不做)第二章 1.255 2.隐藏 3.存档4.内存条、硬盘5.Alt6.【cttl+shift】、【shift+。

】【ctrl+space】【ctrl+。

】7.【alt+F4】8.后台9.【Shift】、【Ctrl】10.【Shift】 11.【Ctrl】 12.回收站 13.msconfig 14.单击该按钮会弹出对话框、有下级子菜单、当前状态不可用15.【Ctrl+Esc】或【win】16.最大化或还原 17.分辨率 18.刷新频率 19.磁盘清理20.【Ctrl+Shift+Delete】第三章 1.doc 2.我的文档3.拼写错误、语法错误4.一行、一段、全部 5.页面 6.回车符号7.【Alt+Tab】 8.【Ctrl+O】 9.【Ctrl+N】 10.页眉页脚第四章 1.3、255 2.65536、256 3.【Ctrl+;】、【Ctrl+Shift+;】4.= 5.‘0833 6.3 7.【Ctrl】 8.$ 9.地址栏 10. F2 第五章1.ppt、幻灯片2.幻灯片版式3.幻灯片切换4.配色方案5.自定义动画第六章 1.T cp/Ip 2.通信 3.路由器4.网络体系结构5.应用层、物理层6.广域网WAN7.对等网8.服务器 9.服务器10.万维网、电子邮件、文件传输协议 11.ISP 12.255 13.1~126、128~191、192~223 14.B 15.255.255.255.0 16.工商金融、中国、教育机构 17.域名服务系统、统一资源定位 18.调制解调器、调制、解调 19. wx1711 20.附件第七章1.文字、图形、图像、动画、声音、视频2.点阵文本、矢量文本3.像素4.音调、音量、音色5.采样、量化、编码6.分辨率、图像深度、图像尺寸、图像文件的大小7.图像分辨率、显示分辨率8.图像增强、图像恢复、图像识别、图像编码9.编码过程、解码过程 10.模拟信号、数字信号第二篇:大学计算机基础教程试题(定稿)2010年计算机基础期末试题一、选择题1、一个完整的计算机系统应包括()A、计算机及外围设备B、主机箱、键盘、显示器和打印机C、硬件系统和软件系统D、系统硬件和系统软件2、微型计算机硬件系统中最核心的部件是()A、硬盘B、CPUC、内存储器D、I/O设备3、下列各组设备中,全部属于输出设备的一组是()A、鼠标、键盘和打印机B、显示器、打印机和音响设备C、键盘、鼠标和显示器D、键盘、打印机和键盘4、在微机中,Bit和Byte的中文含义分别是()A、字节和字B、二进制位和字节C、字和双字D、字和二进制位5、十进制数230对应的十六进制数是()A、AEB、45C、98D、E66、八进制数27对应的十进制数是()A、21B、22C、23D、327、所谓的裸机是指()A、单片机B、单板机C、只装备操作系统的计算机D、不装备任何软件的计算机8、下列软件中,属于系统软件的是()A、文字处理软件B、系统服务程序C、电子表格软件D、网页制作软件9、下列选项中,哪一个不是计算机内部采用二进制的原因()A、易于物理实现B、运算规则简单C、适合逻辑运算D、工作可靠性低10、计算机的性能主要取决于()A、字长、主频、运算速度、内存容量和存取周期B、磁盘容量、显示器的分辨率和打印机的配置C、所配备的语言、所配备的操作系统和所配备的外部设备D、机器的价格、所配备的操作系统、光盘驱动器的速度11、在Windows中,关于对话框的叙述不正确的是(0 A、对话框没有最大化按钮B、对话框不能改变形状大小C、对话框没有最小化按钮D、对话框不能移动12、在Windows中,下列不能对任务栏进行的操作是(0 A、改变尺寸大小B、移动位置C、删除D、隐藏13、在Windows中,浏览器资源可通过“我的电脑”或()来完成 A、公文包B、文件管理器C、资源管理器D、程序管理器14、在Windows中移动窗口时,鼠标指针套停留在()处拖拽A、菜单栏B、标题栏C、边框D、状态栏15、在Windows中,下列()不属于窗口内的组成部分A、菜单栏B、标题栏C、对话框D、状态栏16、在Windows中,用()快捷键切换中英文输入法A、Ctrl+空格B、Alt+ShiftC、Shift+空格D、Ctrl+ Shift17、资源管理器中文件夹图标前“+”表示()A、含有子文件夹B、不含子文件夹C、应用程序图标D、含有文件18、按下鼠标左键在不同盘符内拖动某一文件夹,结果()A、移动该文件夹B、删除该文件夹C、复制该文件夹D、无任何结果19、在进行文件操作中,选择不连续的文件,首先按住()A、ShiftB、CtrlC、TabD、Caps Lock 20、菜单颜色显示灰色,表示()A、选取后弹出对话框B、选取后弹出下级菜单C、选取后弹出列表框D、该菜单当前不能选取21、利用窗口中左上角的控制菜单图标不能实现的操作是()A、最大化窗口B、打开窗口C、移动窗口D、最小化窗口22、在对话框中,有些项目在文字说明的左边有一个小方框,当小方框里有“√”时,说明这是一个()A、复选按钮,未被选中B、单选按钮,被选中C、复选按钮,被选中D、单选按钮,未被选中23、下列操作删除后,不能再恢复的是()A、DeleteB、Shift+DeleteC、Ctrl+DeleteD、Alt+Delete24、要关闭当前窗口,可以按()键A、Alt+F4B、Alt+EscC、Ctrl+EscD、Alt+空格25、在Windows中,“回收站”是()A、软盘上的一块区域B、光盘中的一块区域C、内存中的一块区域D、硬盘上的一块区域26、在Internet的域名中,域名gov代表()A、教育机构B、商业机构C、政府机构D、军事机构27、在Word的编辑状态,设置了标尺,可以同时显示水平标尺和垂直标尺的试图方式是()A、普通视图B、页面视图C、大纲视图D、全屏显示方式28、在Word的编辑状态,执行编辑菜单中的“复制”命令后()A、被选中的内容被复制到插入点处B、被选择的内容被复制到剪贴板C、插入点所在的段落内容被复制到剪贴板D、光标所在的段落内容被复制到剪贴板29、Word的“窗口”命令菜单底部显示的文件名所对应的文件是()A、当前被操作的Word文件B、当前已打开的所有Word文件C、扩展名是.txt的所有文件D、扩展名是.doc的所有文件30、在Word的编辑状态,进行字体设置操作后,按新设置的字体显示的文字是()A、插入点所在段落中的文字B、文档中被选择的文字C、插入点所在行中的文字D、文档的全部文字31、在Word的编辑状态,要模拟显示打印效果,应单击常用工具栏中的()A、打印B、预览C、保存D、打开32、在Word的编辑状态,当前编辑的文档时C盘中的d1.doc,要将该文档拷贝到U盘,应当使用()A、“文件”菜单中的“另存为”命令B、“文件”菜单中的“保存”命令C、“文件”菜单中的“新建”命令D、“插入”菜单中的命令33、在Word的编辑状态,当前编辑文档中的字体全是宋体字,选择了一段文字使之成反显示,先设定了楷体,又设定了仿宋体,则()A、文档全文都是楷体B、被选择的内容仍为宋体C、被选择的内容变为仿宋体D、文档的全部文字的字体不变34、在Word的编辑状态,选择了整个表格,执行了表格菜单中的“删除行”命令,则()A、整个表格被删除B、表格中一行被删除C、表格中一列被删除D、表格中没有被删除的内容35、在Word的编辑状态,当前正编辑一个新建“文档1”,档执行“文件”菜单中的“保存”命令后()A、该“文档1”被存盘B、弹出“另存为”对话框,供进一步操作C、自动以“文档1”为名存盘D、不能以“文档1”存盘36、绝对引用第2行第6列单元格的内容,引用格式为()A、F2B、$F2C、$F$2D、F$237、求B1~B4四个单元格中数据的平均值,则应使用函数()A、SUM(B1:B4)B、AVERAGE(B1:B4)C、COUNT(B1:B4)D、MAX(B1:B4)38、设在B5单元格中有一公式=SUM(B2:B4),将其复制到D5后,D5中的公式变为()A、=SUM(D2:D4)B、=SUM(D4:D6)C、=SUM(B2:B4)D、=SUM(B2:D4)39、设在C6单元格中有一公式=B3*$G$2,将其复制到F4后,F4中的公式变为()A、=E1*$D$4B、=B3*$D$4C、=E1*$G$2D、=B3*$G$2 40、以下说法错误的是()A、双击工作表标签可以给工作表标签重命名B、右击工作表标签可以设置工作表标签的颜色C、按住Ctrl键拖动工作表标签可以实现工作表的复制D、工作表只能在它所在的工作薄中进行复制和移动41、在Word的编辑状态,对选定文字()A、可以设置颜色,不可以设置动态效果B、可以设置动态效果,不可以设置颜色C、既可以设置颜色,也可以设置动态效果D、不可以设置颜色,也不可以设置动态效果42、在Word的编辑窗口中要将光标移到文档尾可用()A、Ctrl+EndB、EndC、Ctrl+HomeD、Home43、关于Word查找操作的错误说法是()A、可以从插入点当前位置向上查找B、无论什么情况下,查找操作都是在整个文档范围内进行C、Word可以查找带格式的文本内容D、Word可以查找一些特殊的格式符号,如分节符等44、若要设置打印输出时的纸型,应从()菜单中调用“页面设置”命令A、试图B、格式C、编辑D、文件45、在Word字处理软件中,光标和鼠标的位置是()A、光标和鼠标的位置始终保持一致B、光标是不动的,鼠标是可以动的C、光标代表当前文字输入的位置,而鼠标则可以用来确定光标的位置D、没有光标和鼠标之分46、如果要在文字中插入符号“☆”,可以()A、用“插入”菜单中的“对象”操作B、用“插入”菜单中的“图片”操作C、用“拷贝”和“粘贴”的办法从其他的图形中复制一个D、用“插入”菜单中的“特殊符号”47、要把相邻的两个段落合并为一段,应执行的操作是()A、将插入点定位于前段末尾,单击“取消”工具按钮B、将插入点定位于前段末尾,按退格键C、将插入点定位于后段开头,按Delete键D、删除两个段落之间的段落标记48、要选定一个段落,下列哪个操作是错误的()A、将鼠标指针移到该段落左侧的选定区双击B、将鼠标指针拖过整个段落C、将插入点定位于该段落的任何位置,然后按Ctrl+A快捷键D、将鼠标指针在选定区纵向拖动,经过该段落的所有行49、当工具栏上的“剪切”和“复制”按钮颜色黯淡,不能使用时,表示()A、此时只能从“编辑”菜单中调用“剪切”和“复制”命令B、此文档中没有选定任何内容C、剪贴板已经有了要剪切或复制的内容D、选定的内容太长,剪贴板放不下50、在文档中设置了页眉和页脚后,页眉和页脚只能在()才能看到 A、朋友试图方式下B、页面视图方式下或打印预览中C、页面视图方式下D、大纲视图方式下51、Word中,以下对表格操作的叙述,错误的是()A、在表格的单元格中,除了可以输入文字、数字,还可以插入图片B、表格的每一行中各单元格的宽度可以不同C、可以设置整个表格的底纹,但不能单独设置一个单元格的底纹D、表格的表头单元格可以绘制斜线52、在Word默认情况下,输入了错误的英文单词时,会()A、系统响铃,提示出错B、在单词下有绿色下划波浪线C、在单词下有红色下划波浪线D、自动更正53、在Word的文档中,选定文档某行内容后,使用鼠标拖动方法将其复制后,配合的键盘操作是()A、按住ESC键B、按住Ctrl键C、按住Alt键D、不做操作54、在Excel工作表中以输入的数据如所示:如将C1单元格中的公式复制到C2单元格中,则C2单元格的值为()A、28B、60C、53D、4355、在Excel中,()可将选定的图表删除A、“文件”菜单下的命令B、按DeleteC、“数据”菜单下的命令D、“图表”菜单下的命令56、在Excel中,A1单元格设定其数字格式为整数,当输入“33.51”时,显示为()A、33.51B、33C、34D、ERROR57、在Excel中,B2单元格内容为“李四”,C2单元格内容为“97”要使D2单元格内容为“李四成绩为97”,则D2单元格应输入()A、=B2+“成绩为”+C2 B、=B2&成绩为&C2C、=B2&“成绩为”&CD、B2 “成绩为”&C258、在Excel中,若要在任意单元格的左边插入一个单元格,应在“插入”菜单中“单元格”命令中选择()按钮A、整行B、活动单元格右移C、整列D、活动单元格下移59、在Excel工作表中,如在单元格A2中输入(),将使其显示0.2 A、1/5B、“1/5”C、=“1/5”D、=1/5 60、在Internet中有一个重要的协议,“数据传输控制协议”的英文缩写是()A、IPB、TCPC、HTTPD、FTP二、填空题1、在计算机系统中,内存储器可以分为随即读写存储器(RAM)和(ROM或只读存储器)两种。

第五版《大学计算机基础》思考题(含部分答案)

第五版《大学计算机基础》思考题(含部分答案)大学计算机基础思考题第一章计算机与信息社会1. 计算机的发展经历了哪几个阶段?各阶段的主要特征是什么?2. 按综合性能指标,计算机一般分为哪几类?3. 信息与数据的区别是什么?第二章计算机系统1. 简述计算机执行指令的过程。

1)取指令2)分析指令3)执行指令一条指令执行完成,程序计数器加1,然后回到1)。

2. 存储器的容量单位有哪些?若内存的大小为512MB,则它有多少个字节?容量单位有KB、MB、GB、TB 。

512MB等于512*220 个字节。

3. 指令和程序有什么区别?4. 简述机器语言、汇编语言、高级语言各自的特点。

5.计算机的硬件系统由哪几部分构成?主机主要包括了哪些部件?6.衡量CPU性能的主要技术指标有哪些?①CPU字长,CPU内部各寄存器之间一次能够传递的数据位,即在单位时间内能一次处理的二进制的位数。

②位宽,CPU通过外部总线与外部设备之间一次能够传递的数据位。

③x位CPU,通常用CPU的字长和位宽来称呼CPU。

④CPU外频,即CPU总线频率,是由主板为CPU提供的基准时钟频率。

⑤CPU主频,也叫工作频率,是CPU内核电路的实际运行频率。

来描述,精度越高表示生产工艺越先进。

⑥CPU的生产工艺技术,通常用m7. 内存和外存有什么区别?若内存大小为1G,则它有多少个字节?内存与外存有很多不同之处:①内存可以直接被CPU访问,外存不能直接被CPU访问;②内存信息是暂时的,外存信息可以永久保存的;③相对来说,内存容量小价格高,外存容量大价格低;④内存速度快,外存速度慢。

(1分)301G=1024M=1024×1024K=1024×1024×1024B=2B8. 系统主板主要包括了哪些部件?1)系统主板主要包括了控制芯片组、CPU插座、BIOS芯片、内存条插槽;2)系统主板也集成了软盘接口、硬盘接口、并行接口、串行接口、USB接口、AGP 总线扩展槽、PCI局部总线扩展槽、键盘和鼠标接口、多媒体和通信设备接口以及一些连接其他部件的接口等。

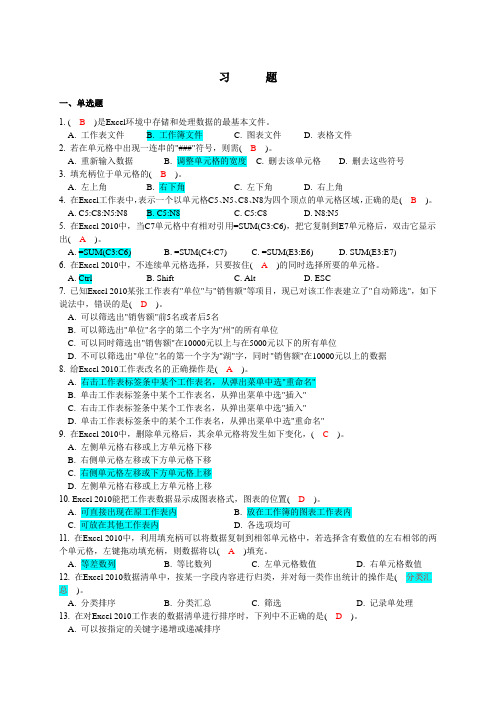

大学计算机基础-第5章习题答案

习题一、单选题1. ( B)是Excel环境中存储和处理数据的最基本文件。

A. 工作表文件B. 工作簿文件C. 图表文件D. 表格文件2. 若在单元格中出现一连串的"###"符号,则需( B)。

A. 重新输入数据B. 调整单元格的宽度C. 删去该单元格D. 删去这些符号3. 填充柄位于单元格的( B)。

A. 左上角B. 右下角C. 左下角D. 右上角4. 在Excel工作表中,表示一个以单元格C5、N5、C8、N8为四个顶点的单元格区域,正确的是( B)。

A. C5:C8:N5:N8B. C5:N8C. C5:C8D. N8:N55. 在Excel 2010中,当C7单元格中有相对引用=SUM(C3:C6),把它复制到E7单元格后,双击它显示出( A)。

A. =SUM(C3:C6)B. =SUM(C4:C7)C. =SUM(E3:E6)D. SUM(E3:E7)6. 在Excel 2010中,不连续单元格选择,只要按住( A)的同时选择所要的单元格。

A. CtrlB. ShiftC. AltD. ESC7. 已知Excel 2010某张工作表有"单位"与"销售额"等项目,现已对该工作表建立了"自动筛选",如下说法中,错误的是( D )。

A. 可以筛选出"销售额"前5名或者后5名B. 可以筛选出"单位"名字的第二个字为"州"的所有单位C. 可以同时筛选出"销售额"在10000元以上与在5000元以下的所有单位D. 不可以筛选出"单位"名的第一个字为"湖"字,同时"销售额"在10000元以上的数据8. 给Excel 2010工作表改名的正确操作是( A)。

A. 右击工作表标签条中某个工作表名,从弹出菜单中选"重命名"B. 单击工作表标签条中某个工作表名,从弹出菜单中选"插入"C. 右击工作表标签条中某个工作表名,从弹出菜单中选"插入"D. 单击工作表标签条中的某个工作表名,从弹出菜单中选"重命名"9. 在Excel 2010中,删除单元格后,其余单元格将发生如下变化,( C)。

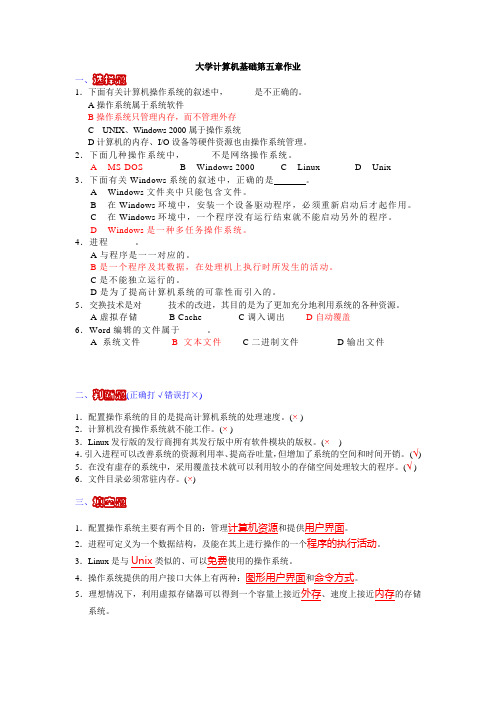

大学计算机基础第5章作业及答案

大学计算机基础第五章作业一、选择题1.下面有关计算机操作系统的叙述中,______是不正确的。

A操作系统属于系统软件B操作系统只管理内存,而不管理外存C UNIX、Windows 2000属于操作系统D计算机的内存、I/O设备等硬件资源也由操作系统管理。

2.下面几种操作系统中,______不是网络操作系统。

A MS-DOSB Windows 2000C LinuxD Unix3.下面有关Windows系统的叙述中,正确的是。

A Windows文件夹中只能包含文件。

B 在Windows环境中,安装一个设备驱动程序,必须重新启动后才起作用。

C 在Windows环境中,一个程序没有运行结束就不能启动另外的程序。

D Windows是一种多任务操作系统。

4.进程______。

A与程序是一一对应的。

B是一个程序及其数据,在处理机上执行时所发生的活动。

C是不能独立运行的。

D是为了提高计算机系统的可靠性而引入的。

5.交换技术是对______技术的改进,其目的是为了更加充分地利用系统的各种资源。

A虚拟存储 B Cache C调入调出D自动覆盖6.Word编辑的文件属于______。

A 系统文件B 文本文件C二进制文件D输出文件二、判断题(正确打√错误打×)1.配置操作系统的目的是提高计算机系统的处理速度。

(× )2.计算机没有操作系统就不能工作。

(×)3.Linux发行版的发行商拥有其发行版中所有软件模块的版权。

(×)4.引入进程可以改善系统的资源利用率、提高吞吐量,但增加了系统的空间和时间开销。

(√) 5.在没有虚存的系统中,采用覆盖技术就可以利用较小的存储空间处理较大的程序。

(√ ) 6.文件目录必须常驻内存。

(×)三、填空题1.配置操作系统主要有两个目的:管理计算机资源和提供用户界面。

2.进程可定义为一个数据结构,及能在其上进行操作的一个程序的执行活动。

3.Linux是与Unix类似的、可以免费使用的操作系统。

大学计算机基础_课后答案完整版

习题一一、用适当容填空1. 机器2. 1283. 24.19465. ①读操作②写操作6. 多媒体7. ①取指令②执行指令8. 地址总线9. 源程序 10. ①系统软件②应用软件 11. ①82 12. 2213. ①操作码②操作数 14. ①R-1 15. 8 16. 二进制17. 中小规模集成电路 18. 程序 19. ①系统②用户③计算机20. 快 21. CPU〔中央处理器22. ①控制器②运算器③存储器④输入设备⑤输出设备⑥控制器⑦运算器23. 现行程序的指令和数据 24. 1024×1024 25. 操作系统26. ①字长②主频③运算速度④存储容量⑤存储周期27. ①数据流②控制流 28. ASCⅡ 29. 830. ①硬件五大基本功能模块②采用二进制③存储程序控制31. 高级 32. 只读型光盘 33. 存 34. 机码二、从参考答案中选择一个最佳答案1.A 2. C 3. A 4. B 5. B 6. A 7. C 8. B 9. C 10. B11. B 12. C 13. C 14. B 15. D 16. B 17. D 18. B 19. C 20. B 21. D 22. B三、从参考答案中选择全部正确答案1.AD 2. AC 3. BDE 4. AB 5. ACD 6. BD7. BDE 8. BCD 9. ABC 10. C DE习题二一、用适当容填空1. 主板2. ①控制器②运算器3. ①部②系统③外部〔按位置和功能划分①数据②地址③控制〔按传输信息的不同4. 分辨率5. ①CRT〔阴极射线管显示器②LCD〔液晶显示器二、从参考答案中选择一个最佳答案1.A 2.B 3.D 4.D 5.B 6.B 7.B 8.A 9.D 10.A1. AB 2. ABD 3. ABC 4.BCD 5. BCD6.BC 7. ACE 8.ABE 9.BCD 10.ACD习题三一、用适当容填空1.硬件软件2.软件硬件3.作业管理进程管理存储管理文件管理设备管理4.单道批处理系统多道批处理系统5.共享性6.进程以不可预知的速度向前推进程序完成时间不可预知7.CPU 输入输出设备8.实时性高可靠性9.系统吞吐量人机交互10.批处理11.联机12.通道中断机制13.进程14.进程控制块15.动态性并发性16.动态的静态的17.就绪态运行态等待态18.系统态或管态用户态或目态用户19.存储分配存储保护虚拟存储器管理地址映射20.程序局部性21.缓冲区管理设备分配设备控制22.独占型设备共享型设备23.缓和CPU和I/O设备之间速度不匹配的矛盾减少对CPU的中断频率和放宽对CPU响应时间限制24.虚拟设备25.系统文件库文件用户文件26.逻辑结构物理结构27.流式文件28.字符型设备块设备1.C 2.A 3.A 4.A 5.B 6.B7.B 8.D 9.B 10.A 11.A三、从参考答案中选择全部正确答案1.ABD 2.BCE 3.CD 4.ABC5.CE 6.ABC 7.BCD习题四一、用适当容填空1.①计算机及辅助设备②通信设备③传输线路④网络软件⑤资源共享以及信息通信2. ①局域网②广域网③资源子网④通信子网3. TCP/IP4.①服务器②客户机5. 超文本传输协议6.①模拟信号②频带传输7.①〔,edu,mil,net,gov②〔cn,us,jp8. 统一资源定位标识〔URL9.①②ftp<telnet,mailto,news,gophee>10. 连接Internet主要方式有①终端方式、②拨号方式、③局域网方式和④宽带网方式。

《大学计算机基础》课后习题参考答案

《大学计算机基础》参考答案习题1参考答案一、填空题1、二2、控制总线3、系统软件、应用软件4、P2-15、32二、单选题1-5 ABCBA6-10 BBDBA11-15 BACCC习题2参考答案一、填空题1、Ctrl+C2、Ctrl3、标题栏4、我的电脑5、桌面6、剪切7、Shift+Space8、查看9、210、?、*二、单选题1-5 ABCCC6-10 ADAAC11-15 AADAD16-20 BCAAB21-22 BD习题3参考答案一、填空题1、格式刷2、空白文档,Normal3、通知4、纯文本5、Backspace ,Delete6、视图、工具栏7、Enter8、正文区,纸张边缘9、中文简繁转换10、文本层,图形层11、单击12、编辑13、“插入”,“文件”;“插入”,“图片”14、段落内,选定这些段落15、视图二、单选题1-5 BCACD6-10 DCACC11-15 CBDBC16-20 DDCAC习题4参考答案一、填空题1、表格处理、制作图表、管理和分析数据2、3、65536、2563、=12^3*23%/9、=3*PI()*(1+SQRT(7))4、数值型(或数字型)、文本型(或字符型)、日期和时间型、逻辑型;右对齐、左对齐、右对齐、居中5、XLS、XLT6、[Alt]+[Enter]、[Ctrl]7、-3、-58、新工作表9、310、工具|选项|视图二、单选题1-5 BCABB6-10 CBCAC11-15 BBBBC习题5参考答案一、填空题1、.ppt2、大纲视图、幻灯片视图、备注3、幻灯片浏览视图4、幻灯片切换5、Esc6、pptview7、观众自行浏览8、普通二、单选题1-5 CACBA6-10 CACCB习题6参考答案一、选择题1-5 DDCCD6-10 ACABD习题7参考答案一、填空题1、二进制2、同步3、功能4、帧5、发前先侦听6、user@7、SMTP POP38、程序代码9、传染性10、访问控制策略二、选择题1-5 ABDCA6-10 DCBCA11-15 CAACA16-20 CCCCA21-25 ABADB26-30 BDCCA计算机基础选择题参考答案。

计算机组成与设计_第五版答案_Chapter05_Solution

Chapter 5 Solutions S-35.15.1.1 45.1.2 I, J5.1.3 A[I][J]5.1.4 3596 ϭ 8 ϫ 800/4 ϫ 2Ϫ8ϫ8/4 ϩ 8000/45.1.5 I, J5.1.6 A(J, I)5.25.2.130000 001103M1801011 0100114M430010 1011211M20000 001002M1911011 11111115M880101 100058M1901011 11101114M140000 1110014M1811011 0101115M440010 1100212M1861011 10101110M2531111 11011513M5.2.230000 001101M1801011 0100112M430010 101125M20000 001001H1911011 1111117M880101 100054M1901011 1110117H140000 111007M1811011 0101112H440010 110026M1861011 1010115M2531111 1101156MS-4 ChapterSolutions55.2.330000 001103M1M0M1801011 0100224M2M1M430010 101153M1M0M20000 001002M1M0M1911011 1111237M3M1M880101 1000110M0M0M1901011 1110236M3H1H140000 111016M3M1M1811011 0101225M2H1M440010 110054M2M1M1861011 1010232M1M0M2531111 1101315M2M1MCache 1 miss rate ϭ 100%Cache 1 total cycles ϭ 12 ϫ 25 ϩ 12 ϫ 2 ϭ 324Cache 2 miss rate ϭ 10/12 ϭ 83%Cache 2 total cycles ϭ 10 ϫ 25 ϩ 12 ϫ 3 ϭ 286Cache 3 miss rate ϭ 11/12 ϭ 92%Cache 3 total cycles ϭ 11 ϫ 25 ϩ 12 ϫ 5 ϭ 335Cache 2 provides the best performance.5.2.4 First we must compute the number of cache blocks in the initial cacheconfi guration. For this, we divide 32 KiB by 4 (for the number of bytes per word)and again by 2 (for the number of words per block). Th is gives us 4096 blocks anda resulting index fi eld width of 12 bits. We also have a word off set size of 1 bit and abyte off set size of 2 bits. Th is gives us a tag fi eld size of 32 Ϫ 15 ϭ 17 bits. Th ese tagbits, along with one valid bit per block, will require 18 ϫ 4096 ϭ 73728 bits or 9216bytes. Th e total cache size is thus 9216 ϩ 32768 ϭ 41984 bytes.Th e total cache size can be generalized tototalsize ϭ datasize ϩ (validbitsize ϩ tagsize) ϫ blockstotalsize ϭ 41984datasize ϭ blocks ϫ blocksize ϫ wordsizewordsize ϭ 4tagsize ϭ 32 Ϫ log2(blocks) Ϫ log2(blocksize) Ϫ log2(wordsize)validbitsize ϭ 1Chapter 5 Solutions S-5 Increasing from 2-word blocks to 16-word blocks will reduce the tag size from17 bits to 14 bits.In order to determine the number of blocks, we solve the inequality:41984 Ͻϭ 64 ϫ blocks ϩ 15 ϫ blocksSolving this inequality gives us 531 blocks, and rounding to the next power oftwo gives us a 1024-block cache.Th e larger block size may require an increased hit time and an increased misspenalty than the original cache. Th e fewer number of blocks may cause a higherconfl ict miss rate than the original cache.5.2.5 Associative caches are designed to reduce the rate of confl ict misses. Assuch, a sequence of read requests with the same 12-bit index fi eld but a diff erenttag fi eld will generate many misses. For the cache described above, the sequence0, 32768, 0, 32768, 0, 32768, …, would miss on every access, while a 2-way setassociate cache with LRU replacement, even one with a signifi cantly smaller overallcapacity, would hit on every access aft er the fi rst two.5.2.6 Y es, it is possible to use this function to index the cache. However,information about the fi ve bits is lost because the bits are XOR’d, so you mustinclude more tag bits to identify the address in the cache.5.35.3.1 85.3.2 325.3.3 1ϩ (22/8/32) ϭ 1.0865.3.4 35.3.5 0.255.3.6 ϽIndex, tag, dataϾϽ0000012, 00012, mem[1024]ϾϽ0000012, 00112, mem[16]ϾϽ0010112, 00002, mem[176]ϾϽ0010002, 00102, mem[2176]ϾϽ0011102, 00002, mem[224]ϾϽ0010102, 00002, mem[160]ϾS-6 ChapterSolutions55.45.4.1 Th e L1 cache has a low write miss penalty while the L2 cache has a highwrite miss penalty. A write buff er between the L1 and L2 cache would hide thewrite miss latency of the L2 cache. Th e L2 cache would benefi t from write buff erswhen replacing a dirty block, since the new block would be read in before the dirtyblock is physically written to memory.5.4.2 On an L1 write miss, the word is written directly to L2 without bringingits block into the L1 cache. If this results in an L2 miss, its block must be broughtinto the L2 cache, possibly replacing a dirty block which must fi rst be written tomemory.5.4.3 Aft er an L1 write miss, the block will reside in L2 but not in L1. A subsequentread miss on the same block will require that the block in L2 be written back tomemory, transferred to L1, and invalidated in L2.5.4.4 One in four instructions is a data read, one in ten instructions is a datawrite. For a CPI of 2, there are 0.5 instruction accesses per cycle, 12.5% of cycleswill require a data read, and 5% of cycles will require a data write.Th e instruction bandwidth is thus (0.0030 ϫ 64) ϫ 0.5 ϭ 0.096 bytes/cycle. Th edata read bandwidth is thus 0.02 ϫ (0.13ϩ0.050) ϫ 64 ϭ 0.23 bytes/cycle. Th etotal read bandwidth requirement is 0.33 bytes/cycle. Th e data write bandwidthrequirement is 0.05 ϫ 4 ϭ 0.2 bytes/cycle.5.4.5 Th e instruction and data read bandwidth requirement is the same as in5.4.4. Th e data write bandwidth requirement becomes 0.02 ϫ 0.30 ϫ (0.13ϩ0.050)ϫ 64 ϭ 0.069 bytes/cycle.5.4.6 For CPIϭ1.5 the instruction throughput becomes 1/1.5 ϭ 0.67 instructionsper cycle. Th e data read frequency becomes 0.25 / 1.5 ϭ 0.17 and the write frequencybecomes 0.10 / 1.5 ϭ 0.067.Th e instruction bandwidth is (0.0030 ϫ 64) ϫ 0.67 ϭ 0.13 bytes/cycle.For the write-through cache, the data read bandwidth is 0.02 ϫ (0.17 ϩ0.067) ϫ64 ϭ 0.22 bytes/cycle. Th e total read bandwidth is 0.35 bytes/cycle. Th e data writebandwidth is 0.067 ϫ 4 ϭ 0.27 bytes/cycle.For the write-back cache, the data write bandwidth becomes 0.02 ϫ 0.30 ϫ(0.17ϩ0.067) ϫ 64 ϭ 0.091 bytes/cycle.Address041613223216010243014031001802180Line ID001814100191118Hit/miss M H M M M M M H H M M MReplace N N N N N N Y N N Y N YChapter 5 Solutions S-75.55.5.1 Assuming the addresses given as byte addresses, each group of 16 accesseswill map to the same 32-byte block so the cache will have a miss rate of 1/16. Allmisses are compulsory misses. Th e miss rate is not sensitive to the size of the cacheor the size of the working set. It is, however, sensitive to the access pattern andblock size.5.5.2 Th e miss rates are 1/8, 1/32, and 1/64, respectively. Th e workload isexploiting temporal locality.5.5.3 In this case the miss rate is 0.5.5.4 AMAT for B ϭ 8: 0.040 ϫ (20 ϫ 8) ϭ6.40AMAT for B ϭ 16: 0.030 ϫ (20 ϫ 16) ϭ 9.60AMAT for B ϭ 32: 0.020 ϫ (20 ϫ 32) ϭ 12.80AMAT for B ϭ 64: 0.015 ϫ (20 ϫ 64) ϭ 19.20AMAT for B ϭ 128: 0.010 ϫ (20 ϫ 128) ϭ 25.60B ϭ 8 is optimal.5.5.5 AMAT for B ϭ 8: 0.040 ϫ (24 ϩ 8) ϭ 1.28AMAT for B ϭ 16: 0.030 ϫ (24 ϩ 16) ϭ 1.20AMAT for B ϭ 32: 0.020 ϫ (24 ϩ 32) ϭ 1.12AMAT for B ϭ 64: 0.015 ϫ (24 ϩ 64) ϭ 1.32AMAT for B ϭ 128: 0.010 ϫ (24 ϩ 128) ϭ 1.52B ϭ 32 is optimal.5.5.6 Bϭ1285.65.6.1P1 1.52 GHzP2 1.11 GHz5.6.2P1 6.31 ns9.56 cyclesP2 5.11 ns 5.68 cycles5.6.3P112.64 CPI8.34 ns per instP27.36 CPI 6.63 ns per instS-8 Chapter5Solutions5.6.46.50 ns9.85 cycles Worse5.6.513.045.6.6 P1 AMAT ϭ 0.66 ns ϩ 0.08 ϫ 70 ns ϭ 6.26 nsP2 AMAT ϭ 0.90 ns ϩ 0.06 ϫ (5.62 ns ϩ 0.95 ϫ 70 ns) ϭ 5.23 nsFor P1 to match P2’s performance:5.23 ϭ 0.66 ns ϩ MR ϫ 70 nsMR ϭ 6.5%5.75.7.1 Th e cache would have 24 / 3 ϭ 8 blocks per way and thus an index fi eld of3 bits.30000 001101M T(1)ϭ01801011 0100112M T(1)ϭ0T(2)ϭ11430010 101125MT(1)ϭ0 T(2)ϭ11 T(5)ϭ220000 001001MT(1)ϭ0T(2)ϭ11T(5)ϭ2T(1)ϭ01911011 1111117MT(1)ϭ0T(2)ϭ11T(5)ϭ2T(7)ϭ11T(1)ϭ0880101 100054MT(1)ϭ0T(2)ϭ11T(5)ϭ2T(7)ϭ11T(4)ϭ5T(1)ϭ01901011 1110117HT(1)ϭ0T(2)ϭ11T(5)ϭ2T(7)ϭ11T(4)ϭ5T(1)ϭ0140000 111007MT(1)ϭ0T(2)ϭ11T(5)ϭ2T(7)ϭ11T(4)ϭ5T(1)ϭ0T(7)ϭ01811011 0101112HT(1)ϭ0T(2)ϭ11T(5)ϭ2T(7)ϭ11T(4)ϭ5T(1)ϭ0T(7)ϭChapter 5 Solutions S-9440010 110026MT(1)ϭ0T(2)ϭ11T(5)ϭ2T(7)ϭ11T(4)ϭ5T(6)ϭ2T(1)ϭ0T(7)ϭ01861011 1010115MT(1)ϭ0T(2)ϭ11T(5)ϭ2T(7)ϭ11T(4)ϭ5T(6)ϭ2T(1)ϭ0T(7)ϭ0T(5)ϭ112531111 1101156MT(1)ϭ0T(2)ϭ11T(5)ϭ2T(7)ϭ11T(4)ϭ5T(6)ϭ2T(1)ϭ0T(7)ϭ0T(5)ϭ11T(6)ϭ155.7.2 Since this cache is fully associative and has one-word blocks, the word address is equivalent to the tag. Th e only possible way for there to be a hit is arepeated reference to the same word, which doesn’t occur for this sequence.3M 3180M 3, 18043M 3, 180, 432M 3, 180, 43, 2191M 3, 180, 43, 2, 19188M 3, 180, 43, 2, 191, 88190M 3, 180, 43, 2, 191, 88, 19014M 3, 180, 43, 2, 191, 88, 190, 14181M 181, 180, 43, 2, 191, 88, 190, 1444M 181, 44, 43, 2, 191, 88, 190, 14186M 181, 44, 186, 2, 191, 88, 190, 14253M181, 44, 186, 253, 191, 88, 190, 145.7.331M 118090M 1, 904321M 1, 90, 2121H 1, 90, 2119195M 1, 90, 21, 958844M 1, 90, 21, 95, 4419095H 1, 90, 21, 95, 44147M 1, 90, 21, 95, 44, 718190H 1, 90, 21, 95, 44, 74422M 1, 90, 21, 95, 44, 7, 22186143M 1, 90, 21, 95, 44, 7, 22, 143253126M1, 90, 126, 95, 44, 7, 22, 143S-10 ChapterSolutions5Th e fi nal reference replaces tag 21 in the cache, since tags 1 and 90 had been re-used at timeϭ3 and timeϭ8 while 21 hadn’t been used since timeϭ2.Miss rate ϭ 9/12 ϭ 75%Th is is the best possible miss rate, since there were no misses on any block thathad been previously evicted from the cache. In fact, the only eviction was for tag21, which is only referenced once.5.7.4 L1 only:.07 ϫ 100 ϭ 7 nsCPI ϭ 7 ns / .5 ns ϭ 14Direct mapped L2:.07 ϫ (12 ϩ 0.035 ϫ 100) ϭ 1.1 nsCPI ϭ ceiling(1.1 ns/.5 ns) ϭ 38-way set associated L2:.07 ϫ (28 ϩ 0.015 ϫ 100) ϭ 2.1 nsCPI ϭ ceiling(2.1 ns / .5 ns) ϭ 5Doubled memory access time, L1 only:.07 ϫ 200 ϭ 14 nsCPI ϭ 14 ns / .5 ns ϭ 28Doubled memory access time, direct mapped L2:.07 ϫ (12 ϩ 0.035 ϫ 200) ϭ 1.3 nsCPI ϭ ceiling(1.3 ns/.5 ns) ϭ 3Doubled memory access time, 8-way set associated L2:.07 ϫ (28 ϩ 0.015 ϫ 200) ϭ 2.2 nsCPI ϭ ceiling(2.2 ns / .5 ns) ϭ 5Halved memory access time, L1 only:.07 ϫ 50 ϭ 3.5 nsCPI ϭ 3.5 ns / .5 ns ϭ 7Halved memory access time, direct mapped L2:.07 ϫ (12 ϩ 0.035 ϫ 50) ϭ 1.0 nsCPI ϭ ceiling(1.1 ns/.5 ns) ϭ 2Halved memory access time, 8-way set associated L2:Chapter 5 Solutions S-11.07 ϫ (28 ϩ 0.015 ϫ 50) ϭ 2.1 nsCPI ϭ ceiling(2.1 ns / .5 ns) ϭ 55.7.5 .07 ϫ (12 ϩ 0.035 ϫ (50 ϩ 0.013 ϫ 100)) ϭ 1.0 nsAdding the L3 cache does reduce the overall memory access time, which is themain advantage of having a L3 cache. Th e disadvantage is that the L3 cache takesreal estate away from having other types of resources, such as functional units.5.7.6 Even if the miss rate of the L2 cache was 0, a 50 ns access time givesAMAT ϭ .07 ϫ 50 ϭ 3.5 ns, which is greater than the 1.1 ns and 2.1 ns given by theon-chip L2 caches. As such, no size will achieve the performance goal.5.85.8.11096 days26304 hours5.8.20.9990875912%5.8.3 Availability approaches 1.0. With the emergence of inexpensive drives,having a nearly 0 replacement time for hardware is quite feasible. However,replacing fi le systems and other data can take signifi cant time. Although a drivemanufacturer will not include this time in their statistics, it is certainly a part ofreplacing a disk.5.8.4 MTTR becomes the dominant factor in determining availability. However,availability would be quite high if MTTF also grew measurably. If MTTF is 1000times MTTR, it the specifi c value of MTTR is not signifi cant.5.95.9.1 Need to fi nd minimum p such that 2pϾϭ p ϩ d ϩ 1 and then add one.Th us 9 total bits are needed for SEC/DED.5.9.2 Th e (72,64) code described in the chapter requires an overhead of8/64ϭ12.5% additional bits to tolerate the loss of any single bit within 72 bits,providing a protection rate of 1.4%. Th e (137,128) code from part a requires anoverhead of 9/128ϭ7.0% additional bits to tolerate the loss of any single bit within137 bits, providing a protection rate of 0.73%. Th e cost/performance of both codesis as follows:(72,64) code ϭϾ 12.5/1.4 ϭ 8.9(136,128) code ϭϾ 7.0/0.73 ϭ 9.6Th e (72,64) code has a better cost/performance ratio.5.9.3 Using the bit numbering from section 5.5, bit 8 is in error so the valuewould be corrected to 0x365.5.10 Instructors can change the disk latency, transfer rate and optimal page size for more variants. Refer to Jim Gray’s paper on the fi ve-minute rule ten years later.5.10.1 32 KB5.10.2 Still 32 KB5.10.3 64 KB. Because the disk bandwidth grows much faster than seek latency, future paging cost will be more close to constant, thus favoring larger pages.5.10.4 1987/1997/2007: 205/267/308 seconds. (or roughly fi ve minutes)5.10.5 1987/1997/2007: 51/533/4935 seconds. (or 10 times longer for every 10 years).5.10.6 (1) DRAM cost/MB scaling trend dramatically slows down; or (2) disk $/ access/sec dramatically increase. (2) is more likely to happen due to the emerging fl ash technology.5.115.11.1TLB miss PT hitPF 11112466911741361 (last access 0)11322270TLB missPT hit 1 (last access 1)05174136 1 (last access 0)113139163TLB hit 1 (last access 1)05174 1 (last access 2)36 1 (last access 0)113345878TLB missPT hitPF1 (last access 1)051 (last access 3)8141 (last access 2)361 (last access 0)1134887011TLB missPT hit 1 (last access 1)05 1 (last access 3)814 1 (last access 2)36 1 (last access 4)1112126083TLB hit 1 (last access 1)05 1 (last access 3)814 1 (last access 5)36 1 (last access 4)11124922512TLB missPT miss 1 (last access 6)1215 1 (last access 3)814 1 (last access 5)36 1 (last access 4)11125.11.246690TLB miss PT hit111121741361 (last access 0)0522270TLB hit111121741361 (last access 1)05139160TLB hit111121741361 (last access 2)05345872TLB miss PT hit PF1 (last access 3)2131741361 (last access 2)05488702TLB hit1 (last access 4)2131741361 (last access 2)05126080TLB hit1 (last access 4)2131741361 (last access 5)05492253TLB hit1 (last access 4)2131741 (last axxess 6)361 (last access 5)5A larger page size reduces the TLB miss rate but can lead to higher fragmentationand lower utilization of the physical memory.5.11.3Two-way set associative4669101TLB missPT hitPF111120174113601 (last access 0)01312227000TLB missPT hit1 (last access 1)050174113601 (last access 0)013113916311TLB missPT hit1 (last access 1)0501 (last access 2)16113601 (last access 0)113134587840TLB missPT hitPF1 (last access 1)0501 (last access 2)1611 (last access 3)41401 (last access 0)1131488701151TLB missPT hit1 (last access 1)0501 (last access 2)1611 (last access 3)41401 (last access 4)512112608311TLB hit 1 (last access 1)050 1 (last access 5)161 1 (last access 3)4140 1 (last access 4)5121492251260TLB missPT miss1 (last access 6)61501 (last access 5)1611 (last access 3)41401 (last access 4)51214669101TLB miss PT hit PF11112010131136204932227000TLB miss PT hit1050101311362049313916303TLB miss PT hit1050101311362106334587820TLB miss PT hit PF121401013113621063488701123TLB miss PT hit121401013113621212312608303TLB miss PT hit121401013113621063492251230TLB miss PT miss13150101311362163All memory references must be cross referenced against the page table and the TLB allows this to be performed without accessing off -chip memory (in the common case). If there were no TLB, memory access time would increase signifi cantly.5.11.4 Assumption: “half the memory available” means half of the 32-bit virtual address space for each running application.Th e tag size is 32 Ϫ log 2(8192) ϭ 32 Ϫ 13 ϭ 19 bits. All five page tables would require 5 ϫ (2^19/2 ϫ 4) bytes ϭ 5 MB.5.11.5 In the two-level approach, the 2^19 page table entries are divided into 256 segments that are allocated on demand. Each of the second-level tables contain 2^(19Ϫ8) ϭ 2048 entries, requiring 2048 ϫ 4 ϭ 8 KB each and covering 2048 ϫ 8 KB ϭ 16 MB (2^24) of the virtual address space.Direct mappedIf we assume that “half the memory” means 2^31 bytes, then the minimum amount of memory required for the second-level tables would be 5 ϫ (2^31 / 2^24) * 8 KB ϭ 5 MB. Th e fi rst-level tables would require an additional 5 ϫ 128 ϫ 6 bytes ϭ 3840 bytes.Th e maximum amount would be if all segments were activated, requiring the use of all 256 segments in each application. Th is would require 5 ϫ 256 ϫ 8 KB ϭ10 MB for the second-level tables and 7680 bytes for the fi rst-level tables.5.11.6 Th e page index consists of address bits 12 down to 0 so the LSB of the tag is address bit 13.A 16 KB direct-mapped cache with 2-words per block would have 8-byte blocks and thus 16 KB / 8 bytes ϭ 2048 blocks, and its index fi eld would span address bits 13 down to 3 (11 bits to index, 1 bit word off set, 2 bit byte off set). As such, the tag LSB of the cache tag is address bit 14.Th e designer would instead need to make the cache 2-way associative to increase its size to 16 KB.5.125.12.1 Worst case is 2^(43Ϫ12) entries, requiring 2^(43Ϫ12) ϫ 4 bytes ϭ2 ^33 ϭ 8 GB.5.12.2 With only two levels, the designer can select the size of each page table segment. In a multi-level scheme, reading a PTE requires an access to each level of the table.5.12.3 In an inverted page table, the number of PTEs can be reduced to the size of the hash table plus the cost of collisions. In this case, serving a TLB miss requires an extra reference to compare the tag or tags stored in the hash table.5.12.4 It would be invalid if it was paged out to disk.5.12.5 A write to page 30 would generate a TLB miss. Soft ware-managed TLBs are faster in cases where the soft ware can pre-fetch TLB entries.5.12.6 When an instruction writes to V A page 200, and interrupt would be generated because the page is marked as read only.5.135.13.1 0 hits5.13.2 1 hit5.13.3 1 hits or fewer5.13.4 1 hit. Any address sequence is fi ne so long as the number of hits are correct.5.13.5 Th e best block to evict is the one that will cause the fewest misses in the future. Unfortunately, a cache controller cannot know the future! Our best alternative is to make a good prediction.5.13.6 If you knew that an address had limited temporal locality and would confl ict with another block in the cache, it could improve miss rate. On the other hand, you could worsen the miss rate by choosing poorly which addresses to cache.5.145.14.1 Shadow page table: (1) VM creates page table, hypervisor updates shadow table; (2) nothing; (3) hypervisor intercepts page fault, creates new mapping, and invalidates the old mapping in TLB; (4) VM notifi es the hypervisor to invalidate the process’s TLB entries. Nested page table: (1) VM creates new page table, hypervisor adds new mappings in PA to MA table. (2) Hardware walks both page tables to translate V A to MA; (3) VM and hypervisor update their page tables, hypervisor invalidates stale TLB entries; (4) same as shadow page table.5.14.2 Native: 4; NPT: 24 (instructors can change the levels of page table)Native: L; NPT: Lϫ(Lϩ2)5.14.3 Shadow page table: page fault rate.NPT: TLB miss rate.5.14.4 Shadow page table: 1.03NPT: 1.045.14.5 Combining multiple page table updates5.14.6 NPT caching (similar to TLB caching)5.155.15.1 CPIϭ 1.5 ϩ 120/10000 ϫ (15ϩ175) ϭ 3.78If VMM performance impact doubles ϭϾ CPI ϭ 1.5 ϩ 120/10000 ϫ(15ϩ350) ϭ5.88If VMM performance impact halves ϭϾ CPI ϭ 1.5 ϩ 120/10000 ϫ(15ϩ87.5) ϭ2.735.15.2 Non-virtualized CPI ϭ 1.5 ϩ 30/10000 ϫ 1100 ϭ 4.80Virtualized CPI ϭ 1.5 ϩ 120/10000 ϫ (15ϩ175) ϩ 30/10000 ϫ(1100ϩ175) ϭ 7.60Virtualized CPI with half I/Oϭ 1.5 ϩ 120/10000 ϫ (15ϩ175) ϩ 15/10000ϫ (1100ϩ175) ϭ 5.69I/O traps usually oft en require long periods of execution time that can beperformed in the guest O/S, with only a small portion of that time needingto be spent in the VMM. As such, the impact of virtualization is less forI/O bound applications.5.15.3 Virtual memory aims to provide each application with the illusion of the entire address space of the machine. Virtual machines aims to provide each operating system with the illusion of having the entire machine to its disposal. Th us they both serve very similar goals, and off er benefi ts such as increased security. Virtual memory can allow for many applications running in the same memory space to not have to manage keeping their memory separate.5.15.4 Emulating a diff erent ISA requires specifi c handling of that ISA’s API. Each ISA has specifi c behaviors that will happen upon instruction execution, interrupts, trapping to kernel mode, etc. that therefore must be emulated. Th is can require many more instructions to be executed to emulate each instruction than was originally necessary in the target ISA. Th is can cause a large performance impact and make it diffi cult to properly communicate with external devices. An emulated system can potentially run faster than on its native ISA if the emulated code can be dynamically examined and optimized. For example, if the underlying machine’s ISA has a single instruction that can handle the execution of several of the emulated system’s instructions, then potentially the number of instructions executed can bereduced. Th is is similar to the case with the recent Intel processors that do micro-op fusion, allowing several instructions to be handled by fewer instructions.5.165.16.1 Th e cache should be able to satisfy the request since it is otherwise idle when the write buff er is writing back to memory. If the cache is not able to satisfy hits while writing back from the write buff er, the cache will perform little or no better than the cache without the write buff er, since requests will still be serialized behind writebacks.5.16.2 U nfortunately, the cache will have to wait until the writeback is completesince the memory channel is occupied. Once the memory channel is free,the cache is able to issue the read request to satisfy the miss.5.16.3 Correct solutions should exhibit the following features:1. Th e memory read should come before memory writes.2. Th e cache should signal “Ready” to the processor before completingthe write.Example (simpler solutions exist; the state machine is somewhatunderspecifi ed in the chapter):5.175.17.1 Th ere are 6 possible orderings for these instructions.Ordering 1:Results: (5,5)Ordering 2:Results: (5,5)Ordering 3:Results: (6,3)Ordering 4:Results: (5,3)Ordering 5:Results: (6,5)Ordering 6:(6,3)If coherency isn’t ensured:P2’s operations take precedence over P1’s: (5,2)5.17.25.17.3 Best case:Orderings 1 and 6 above, which require only two total misses.Worst case:Orderings 2 and 3 above, which require 4 total cache misses.5.17.4 Ordering 1:Result: (3,3)Ordering 2:Result: (2,3)Ordering 3:Result: (2,3) Ordering 4:Result: (0,3)Ordering 5:Result: (0,3) Ordering 6:Result: (2,3)Ordering 7:Result: (2,3) Ordering 8:Result: (0,3)Ordering 9:Result: (0,3) Ordering 10:Result: (2,1)Result: (0,1) Ordering 12:Result: (0,1) Ordering 13:Result: (0,1) Ordering 14:Result: (0,1)Ordering 15:Result: (0,0)5.17.5 Assume Bϭ0 is seen by P2 but not preceding Aϭ1Result: (2,0)5.17.6 Write back is simpler than write through, since it facilitates the use of exclusive access blocks and lowers the frequency of invalidates. It prevents the use of write-broadcasts, but this is a more complex protocol.Th e allocation policy has little eff ect on the protocol.5.185.18.1 Benchmark Aϭ (1/32) ϫ 5 ϩ 0.0030 ϫ 180 ϭ 0.70AMATprivateϭ (1/32) ϫ 20 ϩ 0.0012 ϫ 180 ϭ 0.84AMATsharedBenchmark Bϭ (1/32) ϫ 5 ϩ 0.0006 ϫ 180 ϭ 0.26AMATprivateAMATϭ (1/32) ϫ 20 ϩ 0.0003 ϫ 180 ϭ 0.68sharedPrivate cache is superior for both benchmarks.5.18.2 Shared cache latency doubles for shared cache. Memory latency doubles for private cache.Benchmark Aϭ (1/32) ϫ 5 ϩ 0.0030 ϫ 360 ϭ 1.24AMATprivateϭ (1/32) ϫ 40 ϩ 0.0012 ϫ 180 ϭ 1.47AMATsharedBenchmark Bϭ (1/32) ϫ 5 ϩ 0.0006 ϫ 360 ϭ 0.37AMATprivateϭ (1/32) ϫ 40 ϩ 0.0003 ϫ 180 ϭ 1.30AMATsharedPrivate is still superior for both benchmarks.5.18.35.18.4 A non-blocking shared L2 cache would reduce the latency of the L2 cache by allowing hits for one CPU to be serviced while a miss is serviced for another CPU, or allow for misses from both CPUs to be serviced simultaneously.A non-blocking private L2 would reduce latency assuming that multiple memory instructions can be executed concurrently.5.18.5 4 times.5.18.6 Additional DRAM bandwidth, dynamic memory schedulers, multi-banked memory systems, higher cache associativity, and additional levels of cache.f. P rocessor: out-of-order execution, larger load/store queue, multiple hardware threads;Caches: more miss status handling registers (MSHR)Memory: memory controller to support multiple outstanding memoryrequests5.195.19.1 srcIP and refTime fi elds. 2 misses per entry.5.19.2 Group the srcIP and refTime fi elds into a separate array.5.19.3 peak_hour (int status); // peak hours of a given statusGroup srcIP, refTime and status together.5.19.4 Answers will vary depending on which data set is used.Confl ict misses do not occur in fully associative caches.Compulsory (cold) misses are not aff ected by associativity.Capacity miss rate is computed by subtracting the compulsory miss rateand the fully associative miss rate (compulsory ϩ capacity misses) fromthe total miss rate. Confl ict miss rate is computed by subtracting the coldand the newly computed capacity miss rate from the total miss rate.Th e values reported are miss rate per instruction, as opposed to miss rateper memory instruction.5.19.5 Answers will vary depending on which data set is used.5.19.6 apsi/mesa/ammp/mcf all have such examples.Example cache: 4-block caches, direct-mapped vs. 2-way LRU.Reference stream (blocks): 1 2 2 6 1.。

计算机应用基础(第五版)习题答案 教材课后题

第1章计算机基础知识习题答案1.计算机系统由哪两部分组成答案:计算机系统由硬件部分和软件部分组成。

2.什么是输入设备什么是输出设备,说出另外几种输入、输出设备的名称。

答案:输入设备是完成信息输入到计算机的设备,输出设备则是完成把信息从计算机中输出的设备。

输入设备除了鼠标、键盘、扫描仪外,还有摄像头、话筒、光驱等。

输出设备除了显示器、打印机外,还有音响、绘图仪等。

3.什么是系统软件什么是应用软件答案:系统软件是使用计算机必不可少的,负责管理计算机系统中各种硬件,使得它们可以协调工作、并为用户使用计算机提供工作平台、维护计算机正常工作的一些软件。

系统软件包括操作系统、各种语言的编译程序、汇编程序、计算机的故障诊断程序、一些外设的驱动程序、数据库管理程序以及网络管理程序等。

应用软件是为了特定的用途或某种应用目的而编写的程序,例如字处理软件、表处理软件、银行管理软件、财务管理软件、教育软件等,都属于应用软件。

4.位、字节、字长的概念是什么答案:位:又称bit,是计算机中最小的存储单位,只有0或者1两种状态。

字节:是存储器的基本计算单位,一个字节由8个bit组成。

字长:字是由若干个字节组成的一个存储单元,存放一条指令或一个数据,组成存储单元即字的位数称为字长。

5.1个G 是多少个字节答案:1个G是1024M个字节,1M是1024K个字节,1K是1024个字节,因此1个G 是1024×1024×1024个字节。

6.将下面的十进制数转换为二进制数:(1)23 (2)376 (3)10581 (4)3777答案:(1)2 23 余12 11 余12 5 余12 2 余02 1 余1即(23)10 = (10111)2(2)2 376 余02 188 余02 94 余02 47 余12 23 余12 11 余12 5 余12 2 余02 1 余1即(376)10 = (0)2(3)2 10581 余12 5290 余02 2645 余12 1322 余02 661 余12 330 余02 165 余12 82 余02 41 余12 20 余02 10 余02 5 余12 2 余02 1 余1即(10581)10 = (1)2(4)2 3777 余12 1888 余02 944 余02 472 余02 236 余02 118 余02 59 余12 29 余12 14 余02 7 余12 3 余12 1 余1即(3777)10 = ()27.将下面的二进制数转换为十进制数:(1)1101 (2)(3)(4)011答案:(1)(1101)2 =1×23+1×22+0×21+1×20 =(13)10(2)()2 =1×27+0×26+0×25+1×24+1×23+1×22+0×21+1×20=(157)10(3)()2 =1×27+1×26+1×25+1×24+1×23+1×22+1×21+1×20=(255)10(4)(011)2=0×215+1×214+0×213+1×212+1×211+0×210+1×29+0×28+1×27+0×26+1×25+1×24+0×23+0×22+1×21+1×20=(23219)108.内存储器和外存储器的主要区别是什么答案:主要区别是内存储器读写速度很快,外存储器读写速度相对较慢;内存储器数据在断电后将被清除,外存储器中的数据可以永久保存;内存储器的容量相对较小,而外存储器的容量可以很大。

《大学计算机基础》课后题答案完整版

《大学计算机基础》课后题答案完整版习题一一、用适当内容填空1. 【机器】语言是计算机唯一能够识别并直接执行的语言。

2. 标准ASCⅡ字符集总共有【128】个编码。

3. 在计算机内用【2】个字节的二进制数码代表一个汉字。

4. 第一台电子计算机ENIAC诞生于【1946】年。

5. 对存储器而言有两种基本操作:【读操作】和【写操作】。

6. 【多媒体】技术是处理文字、声音、图形、图像和影像等的综合性技术。

7. 执行一条指令的时间称为机器周期,机器周期分为【取指令】周期和【执行指令】周期。

8. 用于传送存储器单元地址或输入/输出接口地址信息的总线称为【地址总线】。

9. 用计算机高级语言编写的程序通常称为【源程序】。

10. 计算机软件系统由【系统软件】和【应用软件】两部分组成。

11. 八进制数整数(从右数)第三位的位权是【82】。

12. 二进制数10110转换为十进制数是【22】。

13. 一个指令规定了计算机能够执行一个基本操作,它的组成包括【操作码】和【操作数】。

14. 对于R进制数来说,其基数(能使用的数字符号个数)中最大数是【R-1】。

15. 3位二进制数可以表示【8】种状态。

16. 在计算机内部,数字和符号都用【二进制】代码表示。

17. 第三代电子计算机采用的电子器件是【中小规模集成电路】。

18. 按相应的顺序排列、使计算机能执行某种任务的指令集合是【程序】。

19. 操作系统是一种【系统】软件,它是【用户】和【计算机】的接口。

20. 计算机内存的存取速度比外存储器【快】。

21. 计算机硬件中最核心的部件是【CPU(中央处理器)】。

22. 计算机由【控制器】、【运算器】、【存储器】、【输入设备】和【输出设备】5部分组成,其中【控制器】和【运算器】组成CPU。

23. 计算机在工作时,内存储器用来存储【现行程序的指令和数据】。

24. KB、MB、GB都是存储容量的单位,1GB=【1024×1024】KB。

大学计算机基础(五版)各章节习题+答案

第一章计算机与信息社会基础知识一、选择题1._____________是现代通用计算机的雏形。

A. 宾州大学于1946年2月研制成功的ENIACB.查尔斯·巴贝奇于1834年设计的分析机C.冯·诺依曼和他的同事们研制的EDVACD.艾伦·图灵建立的图灵机模型2.计算机科学的奠基人是_____________。

A.查尔斯·巴贝奇 B.图灵 C.阿塔诺索夫 D.冯,诺依曼3.物理器件采用晶体管的计算机被称为_____________。

A.第一代计算机 B.第二代计算机C.第三代计算机 D.第四代计算机4.目前,被人们称为3C的技术是指_____________。

A. 通信技术、计算机技术和控制技术B.微电子技术、通信技术和计算机技术C.微电子技术、光电子技术和计算机技术D.信息基础技术、信息系统技术和信息应用技术5.下列不属于信息系统技术的是_____________。

A. 现代信息存储技术 B.信息传输技术C.信息获取技术 D.微电子技术6.在下列关于信息技术的说法中,错误的是_____________ 。

A.微电子技术是信息技术的基础B.计算机技术是现代信息技术的核心C.光电子技术是继微电子技术之后近30年来迅猛发展的综合性高新技术 D.信息传输技术主要是指计算机技术和网络技术7.在电子商务中,企业与消费者之间的交易称为_____________。

A.B2B B.B2C C.C2C D.C2B8.计算机最早的应用领域是_____________。

A.科学计算 B.数据处理 C.过程控制 D.CAD/CAM/CIMS9.计算机辅助制造的简称是_____________。

A.CAD B.CAM C.CAE D.CBE10.CBE是目前发展迅速的应用领域之一,其含义是_____________。

A.计算机辅助设计 B.计算机辅助教育C.计算机辅助工程 D.计算机辅助制造11.第一款商用计算机是_____________计算机。

大学计算机基础第五版第五单元课后题答案

大学计算机基础第五版第五单元课后题答案第五章1、简述字处理软件的主要功能和Word 2003 的新功能。

文档管理功能,编辑功能,排版功能,表格处理,图形处理,高级功能如建立目录、邮件合并、宏的建立和使用等;其新功能主要有任务窗格功能。

3、若想对一页中的各个段落进行多种分栏,怎样操作?每次选中一个段落,进行分栏操作,每个段落各自进行不同的操作。

4、浮动图片与嵌入式图片的区别是什么?浮动式的图片和文字混在一起,嵌入式的文字在图片周围。

5、样式的优点是什么?(1)、若文档中有多个段落使用了某个样式,当修改了该样式后,即可改变文档中带有此样式的文本格式;(2)、对长文档有利于构造大纲和目录等。

6、模板的优点是什么?使用模板的好处,就是省事,一次设置过的模板,可以无数次地引用,减少每次都要进行格式设置的麻烦。

7、在Word中如何生成一个目录?先对文档的各级标题进行格式化,通常利用样式的“标题”统一格式化,便于长文档、多人协作编辑的文档的统一。

然后选择“插入”/“引用”/“索引和目录”命令,在弹出的对话框中选择好显示级别等选项后单击“确定”按钮,就可以生成所需目录。

8、简述Excel中文件、工作簿、工作表、单元格之间的关系。

Excel中的文件就是工作簿,每个工作簿中可以有很多个工作表,就是每次新建excel文件时,默认出现的sheet1,sheet2等,每个工作表是由许多单元格构成的。

13、Excel对单元格的引用默认采用的是相对引用还是绝对引用?两者有何差别?在行列坐标的表示方法上两者有何差别?默认采用的是相对引用。

相对引用和绝对引用是指将公式向右或向下复制时列标和行号是否跟着变化,即相对引用时将公式向右或向下复制时列标和行号跟着变化;绝对引用时将公式向右或向下复制时列标和行号固定不变。

对列标(ABCD等)和行号(123等)绝对引用时要加上“$”,相对引用时不用加任何符号。

15、数据清除和数据删除的区别是什么?清除是把单元格的内容清除(这个单元格还在),删除是把这单元格连同内容一起删除(这单元格没有了)。

《大学计算机基础》课后习题答案第五章.doc

习题51.选择题ABADC DCDDC DD2.填空题(1)保密性、完整性和可用性(2)物理,逻辑(3)磁盘镜像,磁盘双工,双机容错(4)口令机制(5)完整性,真实性,不可抵赖性(6)周边网(非军事区)(7)隐蔽性,非授权性(8)直接对电子邮件的攻击,I'可接对电子邮件的攻击(9)过滤(10)传染性,隐蔽性,破坏性,潜伏性3.简答题(1)简述网络信息系统的不安全因素。

网络信息系统的不安全因素主要有如卜两个方面。

1.物理因素网络的开放性:由于开放性,网络系统的协议和实现技术是公开的,其中的设计缺陷可能被人利用。

软件系统的缺陷:由于系统设计人员的理论知识和实践能力有限,在系统的设计、开发过程产生许多缺陷和错误,形成安全隐患。

硬件设备故障:网络设备受环境、设备质量等因素影响发生故障,造成的数据破坏和丢失,不能保证数据的完整性。

2.人为因素黑客攻击:掌握和精通计算机网络以及程序设计知识的软件工程师越来越多,其中一部分别有用心的人成为了黑客,他们在未经用户同意和认可的情况下对网络以及数据进行破坏。

有害程序威胁:一些不道德的生产厂家或不道德的软件工程师在设计程序时留下后门以及木马程序等威胁O管理疏忽:部门没有规范的管理规定,相关人员操作不规范或者失误造成对网络信息系统的损坏。

(2)简述常用的数据安全存储方式。

磁盘镜像技术在同一硬盘控制器上安装两个完全相同的硬盘。

一个设置为主盘,另一个设置为镜像盘或者从盘。

当写入数据时,分别存入两个硬盘中,两个硬盘中保存有完全相同的数据。

当一个硬盘发生故障,另一镜像盘可以继续工作,并发出警告,提醒管理员修复或更换硬盘磁盘双工技术磁盘双工将两个硬盘分别接在两个通道上,每个通道都有自己独立的控制器和电源系统,当一个磁盘或通道或电源系统发生故障时,系统会日动使用另一个通道的磁盘而不影响系统的正常工作。

双机容错技术双机容错目的在于保证数据永不丢失和系统永不停机,其基本架构分两种模式。

计算机应用基础第五章作业参考答案

5-2-1、还有哪些方法可以调整图片的亮度和颜色?在菜单中和高级调整面版中找一找,并试一试。

答:调整图片亮度常用的方法有3种:调整曲线、调整色阶和改变图片的亮度对比度。

调整颜色在菜单栏里面,单击“调整”,下拉菜单里面选择“单色”,可以进行对应的颜色修改。

也可以选择里面的“更多色调”,选择自己喜欢的颜色。

5-2-2、JPG格式与TIF格式在输出时有什么不同?答:因为JPG格式最省空间. jpg是一般失量图片,一般质量相当的情况下,jpg图片是比较清楚的,而且文件比较小。

TIF(TIFF)Tag Image File Format,直译为标签图像文件格式。

这是一种最佳质量的图形存贮方式,它可存贮多达24个通道的信息。

它所包含的有关的图形信息最全,而且几乎所有的软件都支持这种格式.5-3-1、请写出改变图层顺序对图像的影响。

答:关于图层的顺序,你可以想象下几种颜色纸张按顺序叠放的顺序。

就好象贴纸图画,如果你把应该在上面的那张放在了下面不就被遮住了吗?你拖住随便上拉下拉-----在右下的小图层带数字,写的图层一或者二,你按住鼠标拖。

会改变的,因为如果没设置混合样式的话,把下一图层移到上面,会掩盖下面的图层,适当的修改混合样式,可能会改变,但是一定要记住原来的数据,要不然还是会有差异,另外,你修改一个图层,还有很多图层的,颜色,不透明度什么的互相影响。

5-3-2、保存文件时通常储存两种格式,一种为PSD格式,另一种为JPG格式。

说一说这样保存的必要性。

答:PSD文件可以存储成RGB或CMYK模式,还能够自定义颜色数并加以存储,还可以保存Photoshop的层、通道、路径等信息,是目前唯一能够支持全部图像色彩模式的格式。

但体积庞大,在大多平面软件内部可以通用(如cdr ai ae等),另外在一些其它类型编辑软件内也可使用,例如office系列。

但是PSD格式的图像文件很少为其它软件和工具所支持。

所以在图像制作完成后,通常需要转化为一些比较通用的图像格式(如:jpg),以便于输出到其它软件中继续编辑。

《大学计算机基础》第五版_第1-4章课后习题答案

《大学计算机基础》第五版_第1-4章课后习题答案1.简述计算机系统的组成。

由硬件系统和软件系统组成2.计算机硬件包括那几个部分?分别说明各部分的作用。

a)主机和外设b)主机包括中央处理器和内存作用分别是指挥计算机的各部件按照指令的功能要求协调工作和存放预执行的程序和数据。

外设包括输入输出设备和外存,作用是接受用户输入的原始数据和程序并将它们转化为计算机可以识别的形式存放在内存中,将存放在内存中由计算机处理的结果转变为人们所能接受的形式。

3.指令和程序有什么区别?试述计算机执行指令的过程。

a)指令是能被计算机识别并执行的二进制代码,程序是计算机指令的有序集合。

b)取指令,分析指令,执行指令。

4.指令的串行执行和并行执行有什么区别?串行执行即在任何时刻只能执行一条指令,并行执行可以执行多条指令。

5.什么是流水线技术?在程序执行时多条指令重叠进行操作的一种准并行处理技术。

6.简述系统软件和应用软件的区别。

系统软件是指控制计算机的运行、管理计算机的各种资源、并为应用软件提供支持和服务。

应用软件是利用计算机的软、硬件资源为某一专门目的而开发的软件。

7.简述机器语言、汇编语言、高级语言各自的特点。

机器语言编程工作量大、难学难记难修改;汇编语言编程质量高,站存储空间少、执行速度快;高级语言接近自然语言和数学公式。

8.简述解释和编译的区别。

解释的翻译工作可立即执行,而编译的翻译工作不可立即装入机器执行。

9.简述将资源程序编译成可执行程序的过程。

首先产生一个与资源程序等价的目标程序,然后连接程序将目标程序和有关的程序库组合成一个完整的可执行程序。

10.简述常用各种高级语言的特点。

FORTRAN:用于科学计算。

COBOL:面向商业的通用语言。

C/C++:功能丰富,灵活,简洁明了。

BASIC:非结构化,功能少,速度慢。

JAVA:严谨可靠易懂。

11.什么是主板?它主要有哪些部件?各部件是如何连接的?a)主板(母版)是微型计算机中最大的一块集成电路板,也是其他部件和各种外部设备的连接载体。

大学计算机第5版习题参考答案

《大学计算机》习题解答(2017.3)说明:1、部分思考题并无标准答案,需要学生在教材、校园网、因特网中查找相关资料;2、思考题能自圆其说者为“中”;言之有理者为“良”;举例说明者为“优”;3、思考题、简答题均以短小要点形式答题,不论有多少要点,答对3个均视为全部正确;各章习题参考答案第1章计算与计算思维1-1 简要说明计算机发展的三个历史阶段。

答:(1)古代计算机工具(2)中世纪计算机(3)现代计算机1-2 简要说明九九乘法口诀算法有哪些优点。

答:(1)建立了一套完整的算法规则;(2)具有临时存储功能,能连续运算;(3)出现了五进制;(4)制作简单,携带方便。

1-3 简要说明计算机集群系统有哪些特点。

答:(1)将多台计算机通过网络组成一个机群;(2)以单一系统模式管理;(3)并行计算;(4)提供高性能不停机服务;(5)系统计算能力非常高;(6)具有很好的容错功能。

1-4 简要说明各种类型计算机的主要特点。

答:(1)大型机计算机性能高。

(2)微机有海量应用软件,优秀的兼容能力,低价高性能。

(3)嵌入式计算机要求可靠性好。

1-5 简要说明图灵机的重要意义。

答:(1)图灵机证明了通用计算理论;(2)图灵机引入了读写、算法、程序、人工智能等概念;(3)复杂的理论问题可以转化为图灵机进行分析。

(4)图灵机可以分析什么是可计算的,什么是不可计算的。

1-6 简要说明冯诺依曼“存储程序”思想的重要性。

答:(1)为程序控制计算机提供了理论基础;(2)程序和数据的统一;(3)实现了程序控制计算机;(4)提高运算效率;(5)为程序员职业化提供了理论基础。

1-7 简要说明什么是计算思维。

答:周以真认为:计算思维是运用计算机科学的基础概念去求解问题、设计系统和理解人类行为,它涵盖了计算机科学的一系列思维活动。

1-8 举例说明计算思维的应用案例。

答:(1)复杂性分析:如战争分析、经济分析、算法分析等。

(2)抽象:如数据类型、数学公式等。

- 1、下载文档前请自行甄别文档内容的完整性,平台不提供额外的编辑、内容补充、找答案等附加服务。

- 2、"仅部分预览"的文档,不可在线预览部分如存在完整性等问题,可反馈申请退款(可完整预览的文档不适用该条件!)。

- 3、如文档侵犯您的权益,请联系客服反馈,我们会尽快为您处理(人工客服工作时间:9:00-18:30)。

第五章

1、简述字处理软件的主要功能和Word 2003 的新功能。

文档管理功能,编辑功能,排版功能,表格处理,图形处理,高级功能如建立目录、邮件合并、宏的建立和使用等;其新功能主要有任务窗格功能。

3、若想对一页中的各个段落进行多种分栏,怎样操作?

每次选中一个段落,进行分栏操作,每个段落各自进行不同的操作。

4、浮动图片与嵌入式图片的区别是什么?

浮动式的图片和文字混在一起,嵌入式的文字在图片周围。

5、样式的优点是什么?

(1)、若文档中有多个段落使用了某个样式,当修改了该样式后,即可改变文档中带有此样式的文本格式;(2)、对长文档有利于构造大纲和目录等。

6、模板的优点是什么?

使用模板的好处,就是省事,一次设置过的模板,可以无数次地引用,减少每次都要进行格式设置的麻烦。

7、在Word中如何生成一个目录?

先对文档的各级标题进行格式化,通常利用样式的“标题”统一格式化,便于长文档、多人协作编辑的文档的统一。

然后选择“插入”/“引用”/“索引和目录”命令,在弹出的对话框中选择好显示级别等选项后单击“确定”按钮,就可以生成所需目录。

8、简述Excel中文件、工作簿、工作表、单元格之间的关系。

Excel中的文件就是工作簿,每个工作簿中可以有很多个工作表,就是每次新建excel文件时,默认出现的sheet1,sheet2等,每个工作表是由许多单元格构成的。

13、Excel对单元格的引用默认采用的是相对引用还是绝对引用?两者有何差别?在行列坐标的表示方法上两者有何差别?

默认采用的是相对引用。

相对引用和绝对引用是指将公式向右或向下复制时列标和行号是否跟着变化,即相对引用时将公式向右或向下复制时列标和行号跟着变化;绝对引用时将公式向右或向下复制时列标和行号固定不变。

对列标(ABCD等)和行号(123等)绝对引用时要加上“$”,相对引用时不用加任何符号。

15、数据清除和数据删除的区别是什么?

清除是把单元格的内容清除(这个单元格还在),删除是把这单元格连同内容一起删除(这单元格没有了)。

16、具有哪些特征的表格才能算作是数据列表?Excel中哪些操作是针对数据列表的?

17、请比较数据透视表与分类汇总的不同用途。

分类汇总适合于按一个字段进行分类,对一个或多个字段进行汇总。

而数据透视表还可以按多个字段进行分类汇总。

18、建立演示文稿有几种方法?

方法一:在幻灯片列表栏点击鼠标右键选择“新建幻灯片”。

方法二:

选择菜单栏“插入”再点击“新灯片”选项即可。

方法三:在幻灯片列表栏对已有幻灯片点击右键选择复制幻灯片即可。

方法四:快捷键Ctrl+N

19、简述幻灯片母版的作用。

母版和模板有何区别?

母版可以使若干张幻灯片保持一致的风格和布局,同时提高编辑效率。

20、“配色方案”和“背景”这两条命令有何区别?

背景命令只能改变幻灯片的背景!而配色方案不仅改变背景,而且对整个页面上的内容,比如大标题、小标题、正文、背景的颜色等都可以进行改变。

21、如果想撤销原定义的自定义动画,该如何进行?撤销原定义的幻灯片切换动画又该如何进行?

先选定对象后单击右键选择自定义动画命令,单击右方所要删除的自定义动画,单击右键选择删除命令。

选中对象后单击右键选择幻灯片切换,在右方幻灯片切换效果中选择无切换即可。

22、怎样进行超链接?代表超链接的对象是否只能是文本?跳转的对象应该是什么类型的文件?

有两种方式:(1)、先选定要建立超链接的对象,再选择插入超链接命令,在弹出的对话框中选择需要连接到的对象即可。

(2)、选择幻灯片放映动作按钮,在适当位置单击后在弹出的对话框中设置所需要链接到的对象即可。

否。

23、简述动作按钮与超连接的异同。

动作按钮是以动作按钮为对象来连接超链接的对象的,而超链接则是以本来就存在的对象来连接超链接的,只需单击此对象便可以跳转到需要的超链接。