蓝盾UTM防火墙技术白皮书

蓝盾防火墙的功能.ppt

蓝盾防火墙还具备有反端口扫描功能和168位

的高加密技术(美国严禁出口)。

网络安全培训中心

蓝盾智能技术主要有以下几点 智能防御核心 自动反扫描 自动告警

▉ ▉ ▉

网络安全培训中心

1、智能防御核心

智能分析 安全探测器 网 络 核 防御策略制定 心

蓝盾防火墙系统有一个独特的智能防御核心, 能自动统计、分析通过防火墙的各种连接数据, 探测出攻击者,立即断开与该主机的任何连接, 保护内网所有服务器和主机的安全。

5、物理断开功能 本系统的三个网络硬件接口中,都内置一个 物理开关模块,通过设置,可断开任一网络接 口的联接,即时中止该网络接口的任何通信, 这样,在某些特殊环境下,可进一步提高系统 的安全性。

网络安全培训中心

蓝盾入侵检测系统

网络安全培训中心

吴道富

wudaofu@

网络安全培训中心

网络安全培训中心

网络安全培训中心

4、MAC绑定功能

MAC绑定技术是将IP地址和网卡的硬件地

址绑定起来,目的是为了防止IP欺骗、地址伪装,

主要用于绑定一些重要的系统管理员IP和特权IP。 比如: IP MAC 10.10.10.2 AC:10:5A:63:7C:3F

网络安全培训中心

蓝盾的加密技术高达168 bit(3DES),该加 密技术美国禁止出口。

网络安全培训中心

网络安全培训中心

某集团公司VPN整体解决方案图

网络安全培训中心

防外又防内的解决方案

网络安全培训中心

(二)、实用性强

1 分组代理计费功能 网管员可以根据企业内部网的实际情 况,将用户划分成不同的组,如“财务 组”、“市场组”,再给组中的每一个用 户一个独立的帐号(用户/密码)。防火墙 对每一帐号的上网情况都做了详细记录, 并根据设定的单价表进行记费。

网神SecGate 3600 安全网关(UTM)技术资料[V6.4.2]包括U1000-1104、U1000-1206、U1000-1226、U1000-1246

![网神SecGate 3600 安全网关(UTM)技术资料[V6.4.2]包括U1000-1104、U1000-1206、U1000-1226、U1000-1246](https://img.taocdn.com/s3/m/1a3a4b305a8102d276a22f5a.png)

网神SecGate 3600 安全网关(UTM)技术文档目 录1产品概述 (3)2产品特点 (3)3产品功能 (5)4产品型号与指标 (13)5产品形态 (14)6产品资质 (15)1产品概述网神SecGate 3600安全网关(UTM)(简称:“网神UTM”)是基于完全自主研发、经受市场检验的成熟稳定SecOS II操作系统, 并且在专业防火墙、VPN、IPS、IDS、防毒墙的多年产品经验积累基础上精心研发的, 专门为政府、军队分支机构、教育、大型企业的分支机构,中小型企业的互联网出口打造的集防火墙、防病毒、抗DDoS攻击、VPN、内容过滤、邮件过滤、IPS、带宽管理、用户认证等多项安全技术于一身的主动防御综合安全网关系统。

网神UTM可灵活部署在政府、教育、军队、大中小型企业及其分支机构的网络边界,为用户同时提供多种、多层次安全防御,保护用户网络免受病毒、蠕虫、木马、邮件威胁以及未知的攻击等混合威胁的侵害,同时为用户节省了购买多种设备的高昂费用,可简便地统一管理各种安全模块及相关日志、报告,大大降低了设备的部署、管理和维护成本。

2产品特点领先的SecOS II安全协议栈完全自主知识产权的SecOS II实现安全网关的控制层和数据转发层分离,全模块化设计,实现独立的安全协议栈,消除了因操作系统漏洞带来的安全性问题,以及操作系统升级、维护对安全网关功能的影响。

同时也减少了因为硬件平台的更换带来的重复开发问题。

由于采用先进的设计理念,使该SecOS II 具有更高的安全性、开放性、扩展性和可移植性。

●深度的网络行为关联分析采用独立的安全协议栈,可以自由处理通过协议栈的网络数据。

多核间相互分工协作,一部分核进行高速数据转发,并对常见HTTP/FTP/DNS/TELNET/POP3/SMTP等13种应用协议的预处理;另外一部分核实现快速重组数据包还原内容,进行深度安全检测。

同时基于网络行为检测的多流关联分析技术,支持对网络数据的病毒过滤,并能对P2P和即时通讯软件进行控制、支持URL库、支持Web内容过滤,支持FTP内容过滤,为细粒度的网络安全管理提供了有利的技术保障。

蓝盾信息攻防实验室技术白皮书

蓝盾信息攻防实验室技术白皮书蓝盾信息安全技术股份有限公司目录一.背景 (3)1.1背景 (3)1.2目的 (3)二.信息安全攻防实验室概述 (4)2.1概述 (4)2.2系统组成 (4)2.2.1系统软硬件 (4)2.2.2系统模块构成 (5)2.3课程设计 (5)三.教学实验室管理平台系统功能 (7)3.1用户管理 (7)3.2设备管理 (8)3.3系统管理 (8)3.4课件管理 (9)3.5考试管理 (9)3.6控制台 (9)3.7平台拓扑 (10)3.8架构图和部署方式 (11)四.攻防实验室平台特点 (12)五.性能指标(默认装配设备) (13)附录:基础课程安排 (14)1.法律法规基础教育: (14)2.网络攻击教学和实验: (14)3.安全防御教学和实验: (14)4.配套安全硬件: (15)一.背景1.1背景随着信息技术不断发展,各行业用户对信息系统的依赖程度也越来越高,建立持续、稳定、安全的网络是保障用户业务发展的前提。

近年来,用户都已经认识到了安全的重要性。

纷纷采用防火墙、加密、身份认证、访问控制,备份等保护手段来保护信息系统的安全。

然而,种种安全措施并不能阻止来自各方各面的安全威胁,病毒、木马、黑客攻击、网络钓鱼、DDOS等妨害网络安全的行为手段层出不穷,而且技术越来越复杂,病毒、木马及黑客技术等融合造成了网络安全的巨大危机。

也正因如此,国内市场对于网络安全人才的需求日趋迫切,网络安全行业的就业需求将以年均14%的速度递增,网络安全人才的薪资水平普遍较高,走俏职场成为必然。

于是,我们开始关注对于网络安全人才的教育培训。

但目前对于大部分高校来说,安全教育培训仍是薄弱环节:1.虽设有信息安全专业,但没有建设完整的有特色的安全实验室;2.实验设备简陋、单一,大部分实验仍然依托虚拟机来进行,实验效果大打折扣;3.教师信息安全教学经验不足,无法切合学生实际情况进行针对性的教学;4.实验室千篇一律,配套多媒体教案不足,可开展的实验内容过于陈旧。

防火墙技术白皮书

深信服下一代防火墙NGAF技术白皮书深信服科技有限公司二零一三年四月目录一、概述 (4)二、为什么需要下一代防火墙 (4)2.1 网络发展的趋势使防火墙以及传统方案失效 (4)2.2 现有方案缺陷分析 (5)2.2.1 单一的应用层设备是否能满足? (5)2.2.2 “串糖葫芦式的组合方案” (5)2.2.3 UTM统一威胁管理 (5)三、下一代防火墙标准 (6)3.1 Gartner定义下一代防火墙 (6)3.2 适合国内用户的下一代防火墙标准 (7)四、深信服下一代应用防火墙—NGAF (8)4.1 产品设计理念 (8)4.2 产品功能特色 (9)4.2.1更精细的应用层安全控制 (9)4.2.2全面的应用安全防护能力 (12)4.2.3独特的双向内容检测技术 (17)4.2.4涵盖传统安全功能 (18)4.2.5智能的网络安全防御体系 (19)4.2.6更高效的应用层处理能力 (20)4.3 产品优势技术【】 (20)4.3.1深度内容解析 (20)4.3.2双向内容检测 (20)4.3.3分离平面设计 (21)4.3.4单次解析架构 (22)4.3.5多核并行处理 (23)4.3.6智能联动技术 (23)五、解决方案与部属 (24)5.1 基于业务场景的安全建设方案选择 (24)5.1.1互联网出口-内网终端上网 (24)5.1.2互联网出口-服务器对外发布 (24)5.1.3广域网边界安全隔离 (25)5.1.4数据中心 (25)5.2 部署方式 (26)5.2.1路由部署 (26)5.2.2透明部署 (26)5.2.3虚拟网线部署 (26)5.2.4旁路部署 (26)5.2.5混合部署 (26)5.2.6链路聚合 (26)六、关于深信服 (26)一、概述防火墙自诞生以来,在网络安全防御系统中就建立了不可替代的地位。

作为边界网络安全的第一道关卡防火墙经历了包过滤技术、代理技术和状态监视技术的技术革命,通过ACL 访问控制策略、NAT地址转换策略以及抗网络攻击策略有效的阻断了一切未被明确允许的包通过,保护了网络的安全。

蓝盾入侵防御系统(BD-NIPS)技术白皮书

蓝盾入侵防御系统(BD-NIPS)技术白皮书.蓝盾入侵防御(BD-NIPS)系统技术白皮书蓝盾信息安全技术股份有限公司目录一、产品需求背景 (3)二、蓝盾入侵防御系统 (4)2.1概述 (4)2.2主要功能 (5)2.3功能特点 (8)2.3.1固化、稳定、高效的检测引擎及稳定的运行性能 (8) 2.3.2 检测模式支持和协议解码分析能力 (8)2.3.3 检测能力 (9)2.3.4 策略设置和升级能力 (11)2.3.5 响应能力 (12)2.3.6管理能力 (13)2.3.7 审计、取证能力 (14)2.3.8 联动协作能力 (15)三、产品优势 (16)3.1强大的检测引擎 (16)3.2全面的系统规则库和自定义规则 (16)3.3数据挖掘及关联分析功能 (16)3.4安全访问 (16)3.5日志管理及查询 (17)3.6图形化事件分析系统 (17)四、型号 (18)一、产品需求背景入侵防御系统是近十多年来发展起来的新一代动态安全防范技术,它通过对计算机网络或系统中若干关键点数据的收集,并对其进行分析,从而发现是否有违反安全策略的行为和被攻击的迹象。

也许有人会问,我已经使用防火墙了,还需要入侵防御系统吗?答案是肯定的。

入侵防御是对防火墙及其有益的补充,入侵防御系统能使在入侵攻击对系统发生危害前,检测到入侵攻击,并利用报警与在线防护系统驱逐入侵攻击。

在入侵攻击过程中,能减少入侵攻击所造成的损失。

在被入侵攻击后,收集入侵攻击的相关信息,作为防范系统的知识,添加入知识库内,增强系统的防范能力,避免系统再次受到入侵。

入侵防御被认为是防火墙之后的第二道安全闸门,在不影响网络性能的情况下能对网络进行监听,从而提供对内部攻击、外部攻击和误操作的实时保护,大大提高了网络的安全性。

有了入侵防御系统,您可以:知道是谁在攻击您的网络知道您是如何被攻击的及时阻断攻击行为知道企业内部网中谁是威胁的减轻重要网段或关键服务器的威胁取得起诉用的法律证据二、蓝盾入侵防御系统2.1 概述蓝盾NIPS是一种实时的网络入侵防御和响应系统。

网御强五系列防火墙产品白皮书

网御强五系列防火墙产品白皮书Last revision date: 13 December 2020.联想网御强五UTM系列防火墙产品白皮书联想网御科技(北京)有限公司版权信息版权所有 2001-2006,联想网御科技(北京)有限公司本文档中出现的任何文字叙述、文档格式、插图、照片、方法、过程等内容,除另有特别注明,版权均属联想网御科技(北京)有限公司所有,受国家有关产权及版权法保护。

如何个人、机构未经联想网御科技(北京)有限公司的书面授权许可,不得以任何方式复制或引用本文档的任何片段。

商标信息联想网御,Legend,Lenovo,leadsec等标识及其组合是联想网御科技(北京)有限公司拥有的商标,受商标法和有关国际公约的保护。

第三方信息本文档中所涉及到的产品名称和商标,属于各自公司或组织所有。

联想网御科技(北京)有限公司Lenovo Security Technologies Inc.北京市海淀区中关村南大街6号中电信息大厦8层 1000868/F Zhongdian Information Tower Zhongguancun South Street,Haidian District, Beijing电话(TEL):0传真(FAX):010-技术热线(Customer Hotline):电子信箱(E-mail):目录1、序言近几年来,随着信息化建设的飞速发展,信息安全的内容也越来越广泛,用户对安全设备和安全产品的要求也越来越高。

尽管防火墙、IDS等传统安全产品在不断的发展和自我完善,但是道高一尺魔高一丈,黑客们不仅专门针对安全设备开发各种工具来伪装攻击、逃避检测,在攻击和入侵的形式上也与应用相结合越来越紧密。

这些都使传统的安全设备在保护网络安全上越来越难。

混合攻击带来的新挑战随着红色代码、Nimda等有里程碑式的病毒出现,改写了病毒形态和病毒的历史,病毒已经不再只具有破坏力。

新的病毒已经成为黑客的攻击和入侵手段,借助病毒的传播方式,黑客们可以轻易地窃取网络中的敏感数据和信息。

01-蓝盾高性能万兆防火墙技术白皮书

蓝盾万兆高性能防火墙技术白皮书⏹电信级架构⏹专用智能安全芯片⏹多核(128)并行处理广东天海威数码技术有限公司目录第1章产品简介 (2)1.1 系统组成 (3)第2章防火墙体系架构分析 (4)2.1 体系架构的演变 (4)2.2 基于FDT指标的体系架构分布 (6)2.3 蓝盾第三代ISS集成安全体系架构 (7)第3章蓝盾芯片级硬件防火墙体系架构 (9)3.1 高速安全处理单元SPU (11)3.2 安全处理芯片 (11)3.3 安全处理芯片处理流程 (14)3.4 高速背板总线及高速管理通道 (15)3.5 软件系统 (15)第4章产品特性 (17)4.1 强大的攻击防范能力 (17)4.2 增强的防火墙过滤功能 (17)4.3 IDS联动 (18)4.4 All In One集成功能 (19)4.5 支持多种功能模式 (20)4.6 NAT应用 (21)4.7 安全保障的VPN应用 (22)1.2 防火墙双机热备份 (22)4.8 完备的流量监控 (22)4.9 灵活便捷的维护管理 (23)4.10 支持多种以太网接口 (24)4.11 详尽统一的日志 (24)4.12 可靠的产品设计 (25)第5章系统结构 (26)5.1 产品外观 (26)产品前视图 (26)产品后视图 (26)产品顶视图 (27)5.2 产品性能指标 (27)5.3 功能特性列表 (27)第1章产品简介随着网络带宽和各种应用的高速增长,对防火墙产品的处理性能提出了更高的要求。

X86架构的防火墙采用通用CPU和PCI总线接口,往往会受到PCI 总线的带宽及CPU处理能力的限制;NP、ASIC架构的防火墙虽然解决了带宽问题,但对高层业务应用支持较差。

作为专门设计网络安全产品的广东天海威数码技术有限公司利用自身的优势,结合我国的网络安全现状,成功研制出了基于电信级架构,专用智能安全芯片及多核(128)并行处理能力的万兆级高性能防火墙,既成功解决了带宽问题,全双工吞吐量FDT最大支持高达12Gbps,又实现了高层应用业务的全面支持能力。

SophosUTM基本防火墙上手手册

内容过滤

总结词

过滤网络流量中的恶意内容,保护网络免受攻击。

详细描述

防火墙具备内容过滤功能,能够检测并过滤网络流量中的恶意内容,如病毒、 蠕虫、间谍软件等。通过实时监控和扫描网络流量,防火墙能够识别并阻止恶 意软件的传播,保护网络免受潜在威胁。

入侵检测与防御

总结词

检测和防御网络攻击行为,提高网络安全防护能力。

常见问题处理

防火墙连接问题

检查网络连接是否正常,防火墙 IP地址是否配置正确,防火墙端 口是否开放等。

防火墙规则配置错

误

检查防火墙规则配置是否正确, 包括允许或拒绝的IP地址、端口、 协议等。

防火墙性能问题

检查防火墙硬件资源使用情况, 如CPU、内存、磁盘等,根据需 要进行优化或升级。

系统监控与性能优化

报告生成

定期生成防火墙运行报告,展示网络流量、安全事件等信息,帮助管理员了解网络安全 状况。

用户与权限管理

用户管理

创建和管理用户账户,设置不同的权限 级别和访问控制策略,确保用户只能访 问其所需资源。

VS

权限控制

根据用户角色和职责,分配相应的管理权 限,实现精细化管理,降低安全风险。

05

故障排除与维护

sophosutm基本防火墙上手 手册

• 引言 • 安装与配置 • 功能与使用 • 安全策略与管理 • 故障排除与维护 • 高级特性与扩展

01

引言

防火墙简介

防火墙定义

防火墙是用于阻止未经授权的网络通信通过的网络安 全设备。

工作原理

防火墙通过检查网络流量中的数据包,根据预设的安 全规则来决定是否允许该数据包通过。

重要性

在网络安全防护中,防火墙是第一道防线,能够有效 地防止恶意软件、黑客攻击和未经授权的访问。

蓝盾入侵防御系统(BDNIPS)技术白皮书

蓝盾入侵防御(BD-NIPS)系统技术白皮书蓝盾信息安全技术股份有限公司目录一、产品需求背景 (3)二、蓝盾入侵防御系统 (4)2.1概述 (4)2.2主要功能 (5)2.3功能特点 (8)2.3.1固化、稳定、高效的检测引擎及稳定的运行性能 (8)2.3.2 检测模式支持和协议解码分析能力 (8)2.3.3 检测能力 (9)2.3.4 策略设置和升级能力 (11)2.3.5 响应能力 (12)2.3.6管理能力 (13)2.3.7 审计、取证能力 (14)2.3.8 联动协作能力 (15)三、产品优势 (16)3.1强大的检测引擎 (16)3.2全面的系统规则库和自定义规则 (16)3.3数据挖掘及关联分析功能 (16)3.4安全访问 (16)3.5日志管理及查询 (17)3.6图形化事件分析系统 (17)四、型号 (18)一、产品需求背景入侵防御系统是近十多年来发展起来的新一代动态安全防范技术,它通过对计算机网络或系统中若干关键点数据的收集,并对其进行分析,从而发现是否有违反安全策略的行为和被攻击的迹象。

也许有人会问,我已经使用防火墙了,还需要入侵防御系统吗?答案是肯定的。

入侵防御是对防火墙及其有益的补充,入侵防御系统能使在入侵攻击对系统发生危害前,检测到入侵攻击,并利用报警与在线防护系统驱逐入侵攻击。

在入侵攻击过程中,能减少入侵攻击所造成的损失。

在被入侵攻击后,收集入侵攻击的相关信息,作为防范系统的知识,添加入知识库内,增强系统的防范能力,避免系统再次受到入侵。

入侵防御被认为是防火墙之后的第二道安全闸门,在不影响网络性能的情况下能对网络进行监听,从而提供对内部攻击、外部攻击和误操作的实时保护,大大提高了网络的安全性。

有了入侵防御系统,您可以:✓知道是谁在攻击您的网络✓知道您是如何被攻击的✓及时阻断攻击行为✓知道企业内部网中谁是威胁的✓减轻重要网段或关键服务器的威胁✓取得起诉用的法律证据二、蓝盾入侵防御系统2.1 概述蓝盾NIPS是一种实时的网络入侵防御和响应系统。

联想网御UTM产品白皮书V40

联想网御UTM产品白皮书V4.0UTM产品简述1.1 什么是UTMUTM是统一威胁管理(Unified Threat Management)的缩写。

UTM设备是指由硬件、软件和网络技术组成的具有专门用途的设备,它主要提供一项或多项安全功能,将多种安全特性集成于一个硬设备中,构成一个标准的统一安全管理平台。

UTM设备应该具备的基本功能包括VPN、网络防火墙、网络入侵检测/防御和网关防病毒等功能,这几项功能并不一定要同时都得到使用,不过它们应该是UTM设备自身固有的功能。

U TM安全设备也可能包括其它特性,例如内容过滤、安全审计、安全管理、日志、服务质量(QoS)、高可用性(HA)和带宽管理等。

下图显示了UTM 系统平台上可能综合的多项安全功能。

U TM(United Threat Management)意为统一威胁管理,是指由硬件、软件和网络技术组成的具有专门用途的设备,它主要提供一项或多项安全功能,将多种安全特性集成于一个硬设备中,构成一个标准的统一安全管理平台。

1.2 UTM的优点整合所带来的成本降低将多种安全功能整合在同一产品当中能够让这些功能组成统一的整体发挥作用,相比于单个功能的累加功效更强,颇有一加一大于二的意味。

现在很多组织特别是中小企业用户受到成本限制而无法获得令人满意的安全解决方案,UTM产品有望解决这一困境。

包含多个功能的UTM安全设备价格较之单独购买这些功能为低,这使得用户可以用较低的成本获得相比以往更加全面的安全防御设施。

降低信息安全工作强度由于UTM安全产品可以一次性的获得以往多种产品的功能,并且只要插接在网络上就可以完成基本的安全防御功能,所以无论在部署过程中可以大大降低强度。

另外,UTM安全产品的各个功能模块遵循同样的管理接口,并具有内建的联动能力,所以在使用上也远较传统的安全产品简单。

同等安全需求条件下,U TM安全设备的数量要低于传统安全设备,无论是厂商还是网络管理员都可以减少服务和维护工作量。

SophosUTM基本防火墙上手手册PPT培训课件

Network Firewall

Web

Webserver

Protection Protection

Network Wireless Email Protection Protection Protection

FullGuard

Endpoint Protection

恢复出厂设置

恢复出厂设置 1. 按Enter 键.

初始化 UTM

选择一个可用接口作为外口 ASG 的外口是自定义的, 不是系统内部固化的 选择一种连接 Internet 的方法

初始化 UTM

选择允许内部网络连接到 Internet 的服务 如果在此不作选择,也可以在WebAdmin中自己定义

初始化 UTM

选择需要开启哪些 IPS 规则,来保护内部网络的服务器 此处选项,需要有 “网络安全” 服务许可 如果在此不作选择,也可以在WebAdmin中自己定义

Environment

Network ports

Max. recommended firewall users Max. recommended UTM users

Software Appliance *

Virtual Appliance *

Small network

4

10/80

10/35

Medium network

600

1.300

2.000

5.000

Runs on Intel-compatible PCs and servers

VMware Ready & Citrix Ready certified Runs in Hyper-V, KVM, and other virtual environments

Fortinet UTM安全解决方案4.0

UTM(统一威胁管理)安全解决方案目录第一章网络安全现状 (3)1 概述 (3)2 新一代的混合型攻击 (4)3 深度检测的力量 (9)第二章网络结构 (13)第三章Fortinet UTM安全解决方案 (14)1 网络构架 (14)1.1路由(NAT)模式 (15)1.2透明(桥)模式 (19)1.3混合模式 (20)1.4VLAN支持 (21)1.5虚拟域 (22)2 安全功能 (23)2.1防火墙 (27)2.2防病毒 (32)2.3IPS(入侵防御) (38)2.4VPN(虚拟专用网) (42)2.5Web内容过滤 (46)2.6应用控制 (48)2.7信息泄露防护 (49)2.8广域网优化 (51)3 安全管理 (53)3.1图形管理 (53)3.2命令行管理 (55)3.3日志处理 (55)3.4集中管理 (57)3.5高可用性 (58)3.6安全服务 (60)第四章附件 (62)1 方案优势 (62)2 产品认证及资质 (62)第一章网络安全现状1 概述近几年来,计算机和网络攻击的复杂性不断上升,使用传统的防火墙和入侵检测系统(IDS)越来越难以检测和阻挡。

随着每一次成功的攻击,黑客会很快的学会哪种攻击方向是最成功的。

漏洞的发现和黑客利用漏洞之间的时间差也变得越来越短,使得IT和安全人员得不到充分的时间去测试漏洞和更新系统。

随着病毒、蠕虫、木马、后门和混合威胁的泛滥,内容层和网络层的安全威胁正变得司空见惯。

复杂的蠕虫和邮件病毒诸如Slammer、Blaster、Sasser、Sober、MyDoom等在过去几年经常成为头条新闻,它们也向我们展示了这类攻击会如何快速的传播——通常在几个小时之内就能席卷全世界。

许多黑客正监视着软件提供商的补丁公告,并对补丁进行简单的逆向工程,由此来发现漏洞。

下图举例说明了一个已知漏洞及相应补丁的公布到该漏洞被利用之间的天数。

需要注意的是,对于最近的一些攻击,这一时间已经大大缩短了。

Web防火墙技术白皮书(WebRay V3.4.2)

网页挂马主动诊断

网页挂马,可以认为是一种比较隐蔽的网页篡改方式,其最 终目的为盗取客户端的敏感信息,如各类帐号密码,甚而可能导 致客户端主机沦为攻击者的肉鸡。Web 服务器成为了传播网页木 马的“傀儡帮凶”,严重影 网守应用

SSL 应用越来越广,能提供安全、可靠的 HTTP 服务,因此 被大量采用。但有的客户因为条件限制无法提供 HTTPS 加密传

防火墙,UTM, 能否解决问题? 防火墙,UTM,IPS 能否解决问题?

企业一般采用防火墙作为安全保障体系的第一道防线。但 是,在现实中,他们存在这样那样的问题。 防火墙的不足主要体现在: 防火墙的不足主要体现在: 1) 传统的防火墙作为访问控制设备,主要工作在 OSI 模型 三、四层,基于 IP 报文进行检测。它就无需理解 Web 应用程序 语言如 HTML 及 XML,也无需理解 HTTP 会话。因此,它也不可 能对 HTML 应用程序用户端的输入进行验证、或是检测到一个已 经被恶意修改过参数的 URL 请求。

Web 扫描支持

WebRay 提供 Web 漏洞扫描系统,定期对客户 Web 资源进 行安全体检,从而进行事前防范和处理。

立体化防护, 立体化防护,从上到下的安全保护

构建多维防护体系, 网络层、 应用层 4 层 Web 安全扫描与检 查,网页防篡改、Web 安全扫描互动,网络层、应用层 D.DoS, 构建立体式防护网络。

多种部署模式, 多种部署模式,随机应变用户拓扑变化

WebRay 提供透明、路由、混合的工作模式,便于灵活部署。

便利的向导管理功能 便利的向导管理功能 管理

Web 应用防火墙配置较网络层防火墙复杂,对配置者技术水 平要求较高, WebRay 系列应用防火墙具备的配置向导, 可以最 大限度降低出现配置问题,保证一次性快速完成。

Hillstone 山石网科UTM Plus白皮书V1

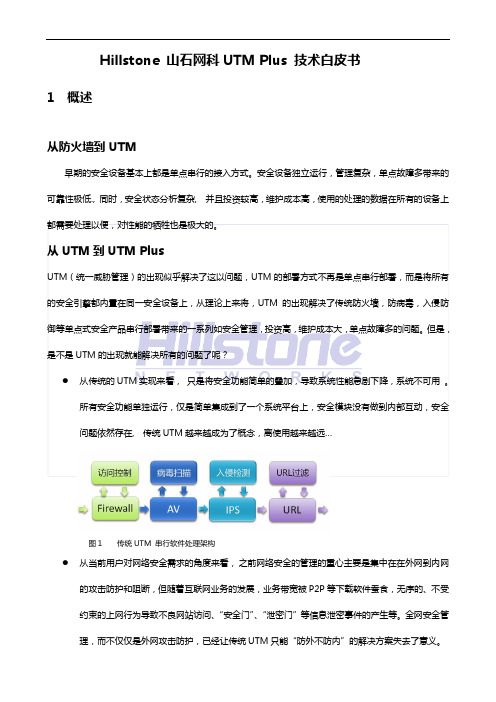

Hillstone 山石网科UTM Plus 技术白皮书1 概述从防火墙到UTM早期的安全设备基本上都是单点串行的接入方式。

安全设备独立运行,管理复杂,单点故障多带来的可靠性极低., 同时,安全状态分析复杂, 并且投资较高,维护成本高,使用的处理的数据在所有的设备上都需要处理以便,对性能的牺牲也是极大的。

从UTM到UTM PlusUTM(统一威胁管理)的出现似乎解决了这以问题,UTM的部署方式不再是单点串行部署,而是将所有的安全引擎都内置在同一安全设备上,从理论上来将,UTM的出现解决了传统防火墙,防病毒,入侵防御等单点式安全产品串行部署带来的一系列如安全管理,投资高,维护成本大,单点故障多的问题。

但是,是不是UTM的出现就能解决所有的问题了呢?●从传统的UTM实现来看,只是将安全功能简单的叠加,导致系统性能急剧下降,系统不可用。

所有安全功能单独运行,仅是简单集成到了一个系统平台上,安全模块没有做到内部互动,安全问题依然存在, 传统UTM越来越成为了概念,离使用越来越远…图1 传统UTM 串行软件处理架构●从当前用户对网络安全需求的角度来看,之前网络安全的管理的重心主要是集中在在外网到内网的攻击防护和阻断,但随着互联网业务的发展,业务带宽被P2P等下载软件蚕食,无序的、不受约束的上网行为导致不良网站访问、“安全门”、“泄密门”等信息泄密事件的产生等。

全网安全管理,而不仅仅是外网攻击防护,已经让传统UTM只能“防外不防内”的解决方案失去了意义。

UTM Plus是什么UTM Plus是建立在传统UTM解决方案之上,能应对当今复杂多变的网络应用,能满足当下用户对安全应用的需求,并且不管从系统架构层面到软件设计,都具备良好的处理能力来支持所有庞大的功能模块正常运行。

●从网络应用的变化角度来看,UTM Plus解决方案必须能识别和处理新型复杂多变的应用,只有可视化的识别这些应用才能针对应用进一步做对应安全引擎处理。

SonicWall TZ系列统一威胁管理(UTM)防火墙说明书

The SonicWall TZ series of Unified Threat Management (UTM) firewalls is ideally suited for any organization that requires enterprise-grade network protection. SonicWall TZ series firewalls provide broad protection with advanced security services consisting of on-box and cloud-based anti-malware,anti-spyware, application control, intrusion prevention system (IPS), and URL filtering. To counter the trend of encrypted attacks, the TZ series has the processing power to inspect encrypted SSL/TLS connections against the latest threats. Combined with Dell X-Series switches, selected TZ series firewalls can directly manage the security of these additional ports.Backed by the SonicWall Global Response Intelligent Defense (GRID) network, the SonicWall TZ series delivers continuous updates to maintain a strong network defense against cybercriminals. The SonicWall TZ series is able to scan every byte of every packet on all ports and protocols with almost zero latency and no file size limitations.The SonicWall TZ series features Gigabit Ethernet ports, optional integrated 802.11ac wireless*, IPSec and SSL VPN, failover through integrated 3G/4G support, load balancing and network segmentation. The SonicWall TZ series UTM firewalls also provide fast, secure mobile access over Apple iOS, Google Android, Amazon Kindle, Windows, Mac OS X and Linux platforms.The SonicWall Global Management System (GMS) enables centralized deployment and management of SonicWall TZ series firewalls from a single system.Managed security for distributed environments Schools, retail shops, remote sites, branch offices and distributed enterprises need a solution that integrates with their corporate firewall. SonicWall TZ series firewalls share the same code base—andsame protection—as our flagship SuperMassive next-generation firewalls. This simplifies remote site management, as every administrator sees the same user interface (UI). GMS enables network administrators to configure, monitor and manage remote SonicWall firewalls through a single pane of glass. By adding high-speed, secure wireless, the SonicWall TZ series extends the protection perimeter to include customers and guests frequenting the retail site or remote office.SonicWall TZ seriesExceptional security and stellar performance at a disruptively low TCOBenefits:• Enterprise grade networkprotection• Deep packet inspection of all trafficwithout restrictions on file size orprotocol• Secure 802.11ac wirelessconnectivity using integratedwireless controller or viaexternal SonicPoint wireless accesspoints• SSL VPN mobile access for AppleiOS, Google Android, AmazonKindle, Windows, Mac OS andLinux devices• Over 100 additional ports canbe securely managed by theTZ console when deployed incombination with Dell X-SeriesswitchesFor emerging enterprises, retail and branch offices looking for security performance at a value price, the SonicWall TZ600 next-generation firewall secures networks with enterprise-class features and uncompromising performance.USB port (3G/4G WAN Failover)Link and activityIndicator LEDsPower LEDTest LEDPort X1 WANPortpower8x1GbE switch (configurable)Console port Expansion module Slot (future)SonicWall TZ500 seriesFor growing branch offices and SMBs, the SonicWall TZ500 series delivers highly effective, no-compromise protection withnetwork productivity and optional integrated 802.11ac dual-band wireless.(3G/4G WAN Failover)X1 WAN Port poweractivity Indicator LEDs(configurable)portFor small business, retail and branch office locations, the SonicWall TZ400 series delivers enterprise-grade protection. Flexible wireless deployment is available with either external SonicPoint Access points or 802.11ac wireless integrated into the unit.SonicWall TZ300 seriesThe SonicWall TZ300 series offers an all-in-one solution that protects networks from attack. Unlike consumer grade products, the SonicWall TZ300 series firewall combines effective intrusion prevention, anti-malware and content/URL filtering with optional802.11ac integrated wireless and broadest secure mobile platforms support for laptops, smartphones and tablets.(3G/4G WAN Failover)X0 LANPort X1WAN PortpoweractivityIndicator LEDs3x1GbE switch(configurable)portUSB port (3G/4G WANFailover)X1 WAN Port powerLink and activity IndicatorLEDsPower LED Test LED(configurable)portFor wired and wireless small and home office environments, the SonicWall SOHO series delivers the same business-class protectionlarge organizations require at a more affordable price point.USB port (3G/4G WAN Failover)X0 LAN Port X1 WAN PortpowerLink andactivityIndicator LEDsPower LED Test LED(configurable)portExtensible architecture for extreme scalabilityand performanceThe Reassembly-Free Deep Packet Inspection (RFDPI) engineis designed from the ground up with an emphasis on providingsecurity scanning at a high performance level, to match boththe inherently parallel and ever-growing nature of networktraffic. When combined with multi-core processor systems, thisparallel-centric software architecture scales up perfectly toaddress the demands of deep packet inspection at high trafficloads. The SonicWall TZ Series platform relies on processorsthat, unlike x86, are optimized for packet, crypto and networkprocessing while retaining flexibility and programmability inthe field — a weak point for ASICs systems. This flexibility isessential when new code and behavior updates are necessaryto protect against new attacks that require updated and moresophisticated detection techniques.branch officeX-series switchGlobal management and reportingFor larger, distributed enterprise deployments, the optional SonicWall Global Management System (GMS) provides administrators a unified, secure and extensible platform to manage SonicWall security appliances and Dell X-Series switches. It enables enterprises to easily consolidate the management of security appliances, reduce administrative and troubleshooting complexities and governs all operational aspects of the security infrastructure including centralized policy management and enforcement, real-time event monitoring, analytics and reporting, and more. GMS also meets the firewall change management requirements of enterprises through a workflow automation feature. GMS provides a better way to manage network security by business processes and service levels that dramatically simplify the lifecycle management of your overall security environments rather than on a device-by-device basis.Reassembly-Free Deep Packet Inspection (RFDPI) engineThe RFDPI engine provides superior threat protection and application control without compromising performance. This patented engine inspects the traffic stream to detect threats at Layers 3-7. The RFDPI engine takes network streams through extensive and repeated normalization and decryption in order to neutralize advanced evasion techniques that seekto confuse detection engines and sneak malicious codeinto the network. Once a packet undergoes the necessary preprocessing, including SSL decryption, it is analyzed against a single proprietary memory representation of three signature databases: intrusion attacks, malware and applications. The connection state is then advanced to represent the position of the stream relative to these databases until it encountersa state of attack, or another “match” event, at which point a pre-set action is taken. As malware is identified, the SonicWall firewall terminates the connection before any compromise can be achieved and properly logs the event. However, the engine can also be configured for inspection only or, in the case of application detection, to provide Layer 7 bandwidth management services for the remainder of the applicationstream as soon as the application is identified.Security and protectionThe dedicated, in-house SonicWall Threat Research Team workson researching and developing countermeasures to deploy to the firewalls in the field for up-to-date protection. The team leverages more than one million sensors across the globe for malware samples, and for telemetry feedback on the latest threat information, which in turn is fed intothe intrusion prevention, anti-malware and application detection capabilities. SonicWall firewall customers with current subscriptions are provided continuously updated threat protection aroundthe clock, with new updates taking effect immediately without rebootsor interruptions. The signatures onthe appliances protect against wide classes of attacks, covering up to tensof thousands of individual threats witha single signature. In addition to the countermeasures on the appliance, all SonicWall firewalls also have accessto the SonicWall CloudAV service, which extends the onboard signature intelligence with more than 17 million signatures, and growing. This CloudAV database is accessed via a proprietary light-weight protocol by the firewall to augment the inspection done on the appliance. With Geo-IP and botnet filtering capabilities, SonicWall next-generation firewalls are able to block traffic from dangerous domains or entire geographies in order to reduce the riskprofile of the network. Application intelligenceand controlApplication intelligence informs administrators of application traffic traversing the network, so they can schedule application controls based on business priority, throttle unproductive applications and block potentially dangerous applications. Real-time visualization identifies traffic anomalies as they happen, enabling immediate countermeasures against potential inbound or outbound attacks or performance bottlenecks. SonicWall application traffic analytics providegranular insight into applicationtraffic, bandwidth utilization andsecurity threats, as well as powerfultroubleshooting and forensicscapabilities. Additionally, secure singlesign-on (SSO) capabilities enhance theuser experience, increase productivityand reduce support calls. Managementof application intelligence and controlis simplified by using an intuitive web-based interface.Flexible and secure wirelessAvailable as an optional feature, high-speed 802.11ac wireless* combineswith SonicWall next-generationfirewall technology to create a wirelessnetwork security solution that deliverscomprehensive protection for wired andwireless networks.This enterprise-level wirelessperformance enables WiFi-ready devicesto connect from greater distancesand use bandwidth-intensive mobileapps, such as video and voice, inhigher density environments withoutexperiencing signal degradation.* 802.11ac currently not available on SOHO models; SOHO models support 802.11a/b/g/nFeaturesSonicOS feature summaryFirewall• Stateful packet inspection• Reassembly-Free Deep PacketInspection• DDoS attack protection(UDP/ICMP/SYN flood)• IPv4/IPv6 support• Biometric authentication for remote access• DNS proxy• Threat APISSL/SSH decryption and inspection1• Deep packet inspection for TLS/SSL/SSH • Inclusion/exclusion of objects, groups or hostnames• SSL controlCapture Advanced Threat Protection1• Cloud-based multi-engine analysis• Virtualized sandboxing• Hypervisor level analysis• Full system emulation• Broad file type examination• Automated & manual submission• Real-time threat intelligence updates • Auto-Block capabilityIntrusion prevention1• Signature-based scanning• Automatic signature updates• Bidirectional inspection engine• Granular IPS rule capability• GeoIP/Botnet filtering2• Regular expression matchingAnti-malware1• Stream-based malware scanning• Gateway anti-virus• Gateway anti-spyware• Bi-directional inspection• No file size limitation• Cloud malware database Application identification1• Application control• Application visualization2• Application component blocking• Application bandwidth management• Custom application signature creation• Data leakage prevention• Application reporting over NetFlow/IPFIX• User activity tracking (SSO)• Comprehensive application signaturedatabaseWeb content filtering1• URL filtering• Anti-proxy technology• Keyword blocking• Bandwidth manage CFS ratingcategories• Unified policy model with app control• Content Filtering ClientVPN• Auto-provision VPN• IPSec VPN for site-to-site connectivity• SSL VPN and IPSec client remote access• Redundant VPN gateway• Mobile Connect for iOS, Mac OS X,Windows, Chrome, Android and KindleFire• Route-based VPN (OSPF, RIP)Networking• PortShield• Enhanced logging• Layer-2 QoS• Port security• Dynamic routing• SonicPoint wireless controller• Policy-based routing• Asymmetric routing• DHCP server• NAT• Bandwidth management• High availability - Active/Standby withstate sync3• Inbound/outbound load balancing• L2 bridge mode, NAT mode• 3G/4G WAN failover• Common Access Card (CAC) supportVoIP• Granular QoS control• Bandwidth management• DPI for VoIP traffic• H.323 gatekeeper and SIP proxy supportManagement and monitoring• Web GUI• Command line interface (CLI)• SNMPv2/v3• Centralized management and reportingwith SonicWall GMS• Logging• Netflow/IPFix exporting• Single Sign-On (SSO)• Terminal service/Citrix support• Application and bandwidth visualization• IPv4 and IPv6 management• Dell X-Series switch managementIPv6• IPv6 filtering• 6rd (rapid deployment)• DHCP prefix delegation• BGPWireless• Dual-band (2.4 GHz and 5.0 GHz)• 802.11 a/b/g/n/ac wireless standards2• Wireless intrusion detection andprevention• Wireless guest services• Lightweight hotspot messaging• Virtual access point segmentation• Captive portal• Cloud ACLRequires added subscriptionNot available on SOHO seriesState sync high availability only on SonicWall TZ500 and SonicWall TZ600 modelsSonicWall TZ series system specifications*Future use.Testing Methodologies: Maximum performance based on RFC 2544 (for firewall). Actual performance may vary depending on network conditions and activated services. Full DPI/GatewayAV/Anti-Spyware/IPS throughput measured using industry standard Spirent WebAvalanche HTTP performance test and Ixia test tools. Testing done with multiple flows through multiple port pairs.VPN throughput measured using UDP traffic at 1280 byte packet size adhering to RFC 2544. All specifications, features and availability are subject to change. BGP is available only on SonicWall TZ400, TZ500 and TZ600.All TZ integrated wireless models can support either 2.4GHz or 5GHz band. For dual-band support, please use SonicWall's wireless access points products (SonicPoints)SonicWall TZ Series ordering information© 2017 SonicWall Inc. ALL RIGHTS RESERVED. SonicWall is atrademark or registered trademark of SonicWall Inc. and/or its affiliates SonicWall, Inc.5455 Great America Parkway | Santa Clara, CA 95054 About UsSonicWall has been fighting the cyber-criminal industry for over 25 years, defending small, medium size businesses and enterprises worldwide. Our combination of products and partners has enabled a real-time cyber defense solution tuned to the specific needs ofthe more than 500,000 global businesses in over 150 countries, so you can do more business with less fear.。

- 1、下载文档前请自行甄别文档内容的完整性,平台不提供额外的编辑、内容补充、找答案等附加服务。

- 2、"仅部分预览"的文档,不可在线预览部分如存在完整性等问题,可反馈申请退款(可完整预览的文档不适用该条件!)。

- 3、如文档侵犯您的权益,请联系客服反馈,我们会尽快为您处理(人工客服工作时间:9:00-18:30)。

1.2. 外部安全

随着互联网的发展,网络安全事件层出不穷。近年来,计算机病毒传播、蠕虫 攻击、木马、垃圾邮件泛滥、敏感信息泄露等已成为影响最为广泛的安全威胁。对 于企业级用户,每当遭遇这些威胁时,往往会造成数据破坏、系统异常、网络瘫痪、 信息失窃,工作效率下降,直接或间接的经济损失也很大。

1.3. 网络连接

蓝盾 UTM 防火墙

技术白皮书

ቤተ መጻሕፍቲ ባይዱ

2010 年 2 月

UTM 防火墙技术白皮书

目 录

第一章 背景....................................................................................................................... 3 1.1. 1.2. 1.3. 1.4. 背景........................................................................................................................ 3 外部安全................................................................................................................ 3 网络连接................................................................................................................ 3 网络服务................................................................................................................ 3

随着企业的发展及移动办公的普及,企业分支也在不断扩展,从同一个城 市到分布全国各地,甚至向全球发展。广泛的分支,也为企业的带来了新问题:如 何将各分支与中心实现数据、话音、视频业务互通呢?一种方便、经济、灵活、安 全的方式随着 Internet 的发展应运而生,这就是 VPN 技术。VPN 在 IP 传输上通过 加密隧道的方式,用公网传送内部专网的内容,传输时保证内部数据的安全性。

第二章 产品功能

2.1 外网防护 2.1.1. 深度包检测防火墙功能

蓝盾防火墙 产品提供强大的网关防护功能,能够帮助企业、政府以及学校在其 网络连接Internet 处设置基本的安全保护措施。以深度包检测引擎为基础,并可 使系统具备强劲的内容处理能力, 除可对Web内容( 如URL 、JavaScript、 Java Applet 插件和ActiveX控件等)进行过滤外,还可对网络会议系统如NetMeeting等,P2P下 载工具如BT、电驴等,及即时消息如MSN、QQ、Skype等进行过滤。

第二章 产品功能............................................................................................................... 5 2.1 外网防护................................................................................................................... 5 2.1.1. 深度包检测防火墙功能................................................................................ 5 2.2 内网安全.................................................................................................................. 8 2.2.1 内网防火墙...................................................................................................... 8 2.2.2 带宽管理(QOS)............................................................................................ 9 2.3 网络服务................................................................................................................ 10 2.3.1 VPN(IPSEC).............................................................................................. 10 2.3.2 负载均衡(LOAD BALANCING).................................................................... 12 2.3.3 DHCP 服务器................................................................................................. 14 2.3.4 动态 DNS 代理(DYNDNS)............................................................................ 14 2.3.5 HA 高可用性................................................................................................... 15 2.4 系统管理................................................................................................................ 16 2.4.1 日志审计(LOG & AUDIT)........................................................................... 16 2.4.2 报表与警告(REPORT & WARNING)............................................................ 16 第三章 产品优势............................................................................................................. 17 3.1 全面的保护(TOTAL SECURITY)......................................................................... 17 3.2 低拥有成本(LOW TOTAL COST OF OWNERSHIP)............................................... 17 3.3 支持多种部署模式(MULTIPLE DEPLOYMENTS)................................................. 17 3.4 模块化功能扩展(MODULAR FUNCTION EXPANSION)......................................... 17 3.5 高度灵活性 (HIGH FLEXIBILITY)................................................................... 17 3.6 完善的网络配套服务............................................................................................. 18 3.7 强大的审计及管理功能......................................................................................... 18 3.8 完善的整体解决方案............................................................................................. 18 第四章 功能列表............................................................................................................. 19 4.1 功能列表................................................................................................................. 19 4.2 性能列表................................................................................................................. 21

1.4. 网络服务

企业对于网络资源的要求越来越多,特别是发展迅猛的 SMB 中小企业。以 往的一条 ADSL 上网模式已经不能满足,多条 ADSL 接入及多线路负载均衡已经成为 许多中小企业的需求。网络的合理划分、服务器的保护、网络内部的病毒防治、网 络的简易管理成为企业发展的需求。