2018年江苏省青少年网络信息安全知识竞赛题目及答案

- 1、下载文档前请自行甄别文档内容的完整性,平台不提供额外的编辑、内容补充、找答案等附加服务。

- 2、"仅部分预览"的文档,不可在线预览部分如存在完整性等问题,可反馈申请退款(可完整预览的文档不适用该条件!)。

- 3、如文档侵犯您的权益,请联系客服反馈,我们会尽快为您处理(人工客服工作时间:9:00-18:30)。

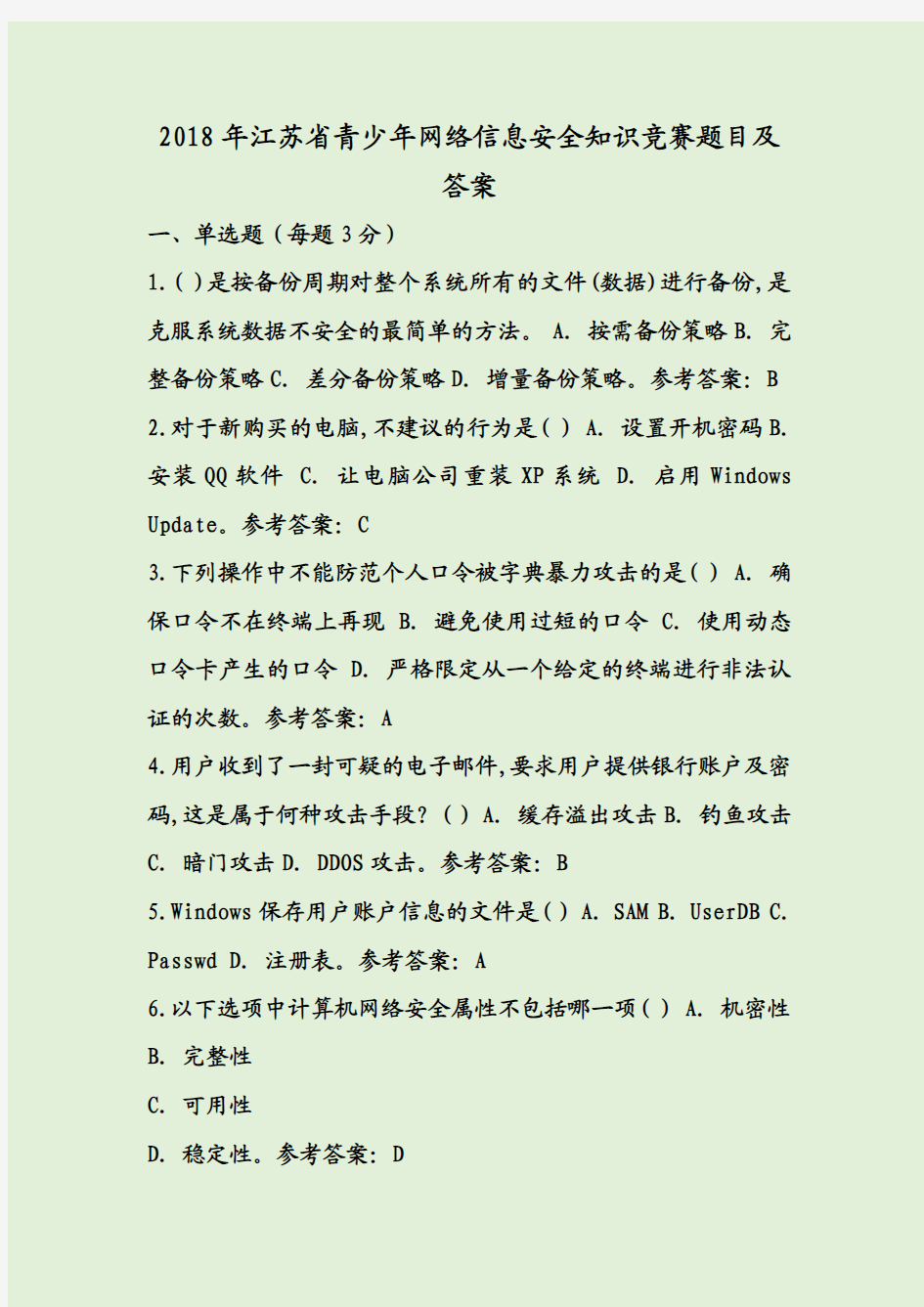

2018年江苏省青少年网络信息安全知识竞赛题目及

答案

一、单选题(每题3分)

1.()是按备份周期对整个系统所有的文件(数据)进行备份,是克服系统数据不安全的最简单的方法。A.按需备份策略B.完整备份策略C.差分备份策略D.增量备份策略。参考答案:B

2.对于新购买的电脑,不建议的行为是() A.设置开机密码B.安装QQ软件 C.让电脑公司重装XP系统 D.启用Windows Update。参考答案:C

3.下列操作中不能防范个人口令被字典暴力攻击的是() A.确保口令不在终端上再现 B.避免使用过短的口令 C.使用动态口令卡产生的口令 D.严格限定从一个给定的终端进行非法认证的次数。参考答案:A

4.用户收到了一封可疑的电子邮件,要求用户提供银行账户及密码,这是属于何种攻击手段?()A.缓存溢出攻击B.钓鱼攻击

C.暗门攻击

D.DDOS攻击。参考答案:B

5.Windows保存用户账户信息的文件是()A.SAM erDB C. Passwd D.注册表。参考答案:A

6.以下选项中计算机网络安全属性不包括哪一项() A.机密性

B.完整性

C.可用性

D.稳定性。参考答案:D

7.单钥密码体制的保密性主要取决于() A.密钥的安全性B.密文的安全性 C.加密算法的安全性 D.解密算法的安全性。参考答案:A

8.橘皮书定义了4个安全层次,从D层(最低保护层)到A层(验证性保护层),属于D级的系统是不安全的,以下操作系统中不属于C级的是()A.UNIX系统B.LINUX系统C.WINDOWS2000

D.WINDOWS98。参考答案:D

9.以下属于防范假冒热点攻击的措施是() A.尽量使用免费WIFI B.不要打开WIFI的自动连接功能C.在免费WIFI上购物D.任何时候不使用WIFI联网。参考答案:B

10.IP地址不用于什么设备()A.网络设备B.网络上的服务器

C.移动硬盘

D.上网的计算机。参考答案:C

11.网络安全是一个覆盖范围很广的领域。从消息的层次来看,主要包括:完整性、保密性和不可否认性。以下对不可否认性理解正确的是:()A.通常是通过数字证书机制进行的数字签名和时间戳来保证信息的不可否认性 B.是指防止数据的丢失、重复以及保证传送秩序的一致。C.是指窃密者窃密事实的不可抵赖性 D.主要是指客户端发起的信息具有不可抵赖性。参考答案:A

12.下面关于计算机病毒的说法中,错误的是()A.计算机病毒只存在于文件中 B.计算机病毒具有传染性 C.计算机病毒能自我复制D.计算机病毒是一种人为编制的程序。参考答案:A

13.攻击者常用的攻击工具有(1)DoS攻击工具,(2)木马程序,(3)分布式工具。其中DoS是指()A.一种磁盘操作系统B.拒绝服务C.一种黑客工具软件的名称D.一种病毒的名称。参考答案:B

14.以下哪个算法不是散列函数()。 A.SHA-256B.MD4C.SM3

D.MD6参考答案:D

15.为了防止电子邮件中的恶意代码,应该用()方式阅读电子邮件。 A.纯文本B.网页C.程序D.会话。参考答案:A 16.在计算机病毒检测手段中,校验和法的优点是()A.不会误报 B.能识别病毒名称 C.能检测出隐蔽性病毒 D.能发现未知病毒。参考答案:D

17.计算机蠕虫是一种特殊的计算机病毒,要想防范计算机蠕虫就需要区别开其与一般的计算机病毒,下面说法正确的是() A.蠕虫不利用文件来寄生 B.蠕虫病毒的危害远远大于一般的计算机病毒C.二者都是病毒,没有什么区别 D.计算机病毒的危害大于蠕虫病毒。参考答案:A

18.当访问web网站的某个页面资源不存在时,将会出现的HTTP 状态码是() A.200 B.302 C.401 D.404参考答案:D 19.以下不能防止拖库的方法是()A.重要帐号单独管理,其他的帐号无所谓 B.可以电脑允许自动"保存密码",但定期修改密码 C.分级管理密码,把密码记录在本地磁盘的某个特定的文档中 D.以上全部。参考答案:D

20.计算机宏病毒是专门感染Office系列文件的一种恶性病毒,其传播途径中经常用到的一个文件是() A.Start.doc B. Normal.dot C.Autoexe D.Confi参考答案:B

二、多选题(每题5分)

21.我们常见的网站后台编辑器有() A.FCKeditor B. UltraEdit C.

Ewebeditor D.NotepA;D参考答案:AC

22.对于DDoS攻击的描述错误的是() A.DDoS攻击和DOS攻击毫无关系B.DDoS攻击只消耗目标网络的带宽,不会导致目标主机死机C.SYN-Flood是典型的DDoS攻击方式D.DDoS攻击采用一对一的攻击方式。参考答案:ABD

23.1883年Kerchoffs第一次提出密文编码原则。以下对这一原则叙述错误的是() A.加密的安全性应当基于对密钥的保密B.加密的安全性应当基于对加密算法的保密 C.如果违背这一原则也不会造成任何问题。D.区分古典密码和现代密码的分界线。参考答案:BC

24.以下属于钓鱼攻击的有()A.发送中奖短信,诱骗用户点击

B.给管理员发送XSS连接

C.利用相似的域名迷惑用户

D.使用电子邮件诱使点击。参考答案:ACD

25.以下哪些是缓冲区溢出的安全风险()。 A.拒绝服务攻击

B.敏感信息泄露

C.任意代码执行

D.程序代码破坏。参考答

案:ABC26.1883年Kerchoffs第一次提出密文编码原则。以下对这一原则叙述错误的是() A.加密的安全性应当基于对密钥的保密 B.加密的安全性应当基于对加密算法的保密 C.如果违背这一原则也不会造成任何问题。D.区分古典密码和现代密码的分界线。参考答案:BC

27.以下对IDS(入侵检测系统)的异常检测技术的描述中,正确的是()A.基于异常检测的入侵检测系统在检测时,将系统检测到的

行为与预定义的正常行为比较,得出是否有被攻击的迹象 B.由于正常行为模型相对固定,所以异常检测模式对网络环境的适应性不强,误报的情况比较多 C.异常检测模式的核心是维护一个入侵模式库 D.异常检测模式则无法准确判别出攻击的手法,但它可以判别更广泛、甚至未发觉的攻击。参考答案:ABD

28.未婚的张某旅游时抱着当地一小女孩拍照,并上传到博客。后来照片被某杂志用作封面,标题为"母女情深",张某深受困扰。下列哪些说法是正确的?() A.杂志社侵害了张某的肖像权 B.杂志社侵害了张某的名誉权C.杂志社侵害了张某的隐私权D.张某有权向杂志社要求精神损害赔偿。参考答案:ACD

三、简答题(不占分)

29.数字签名能够保证信息传输的完整性、发送者的身份认证、防止交易中的抵赖发生,它主要使用了哪两种技术?手动评分:本题10分,学生的得分评分