SonicWALL防火墙恢复出厂设置Reset

NetScreen防火墙恢复出厂设置

NetScreen防火墙恢复出厂设置

恢复出厂设置即初始化有3种方法:

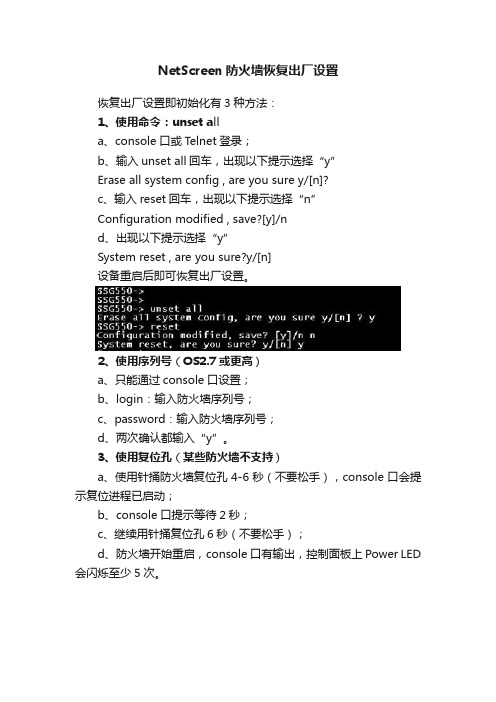

1、使用命令:unset all

a、console口或T elnet登录;

b、输入unset all回车,出现以下提示选择“y”

Erase all system config , are you sure y/[n]?

c、输入reset回车,出现以下提示选择“n”

Configuration modified , save?[y]/n

d、出现以下提示选择“y”

System reset , are you sure?y/[n]

设备重启后即可恢复出厂设置。

2、使用序列号(OS2.7或更高)

a、只能通过console口设置;

b、login:输入防火墙序列号;

c、password:输入防火墙序列号;

d、两次确认都输入“y”。

3、使用复位孔(某些防火墙不支持)

a、使用针捅防火墙复位孔4-6秒(不要松手),console口会提示复位进程已启动;

b、console口提示等待2秒;

c、继续用针捅复位孔6秒(不要松手);

d、防火墙开始重启,console口有输出,控制面板上Power LED 会闪烁至少5次。

h3c防火墙如何恢复出厂

h3c防火墙如何恢复出厂我的h3c防火墙被我弄的有点乱了,想要恢复出厂设置该怎么办呢?下面由店铺给你做出详细的h3c防火墙恢复出厂设置方法介绍!希望对你有帮助!h3c防火墙恢复出厂设置方法一:1.在待机页面下,点击【应用程序】。

2.点击【设定】。

3.向上滑动屏幕,点击【重置】。

4.点击【恢复出厂设定】。

5.点击【重置设备】。

6.点击【全部删除】。

完成上述操作后,待手机自动重启后,手机就成功恢复出厂设定了。

h3c防火墙恢复出厂设置方法二:你手中的设备是交换机、路由器、无线设备还是……具体型号是什么啊?如果是支持命令行的话,命令如下:reset saved-configurationThe saved configuration file will be erased. Are you sure? [Y/N]:Yreboot提示是让你保存的话,此时选择N提示是否重启,此时选择Y这样就恢复出厂设置啦如果是支持web的话,直接进入到web界面,找到恢复出厂设置就OK啦!h3c防火墙恢复出厂设置方法三:第一步:建立本地配置环境,将笔记本电脑或台式电脑的串口通过专用配置电缆与交换机的Console口连接。

第二步:在笔记本电脑机上运行终端仿真程序,(系统可以是Windows 2000或Windows XP),这里以Windows XP为例。

输入连接名称,确定。

这里要选择笔记本电脑的COM1端口,确定。

配置终端通信参数为:波特率为9600bit/s、8位数据位、1位停止位、无校验和无流控,确定。

配置好终端后,会显示超级终端界面。

在超级终端界面中,点击“属性”工具按钮。

建议选中“Windows 键”单选项、终端仿真选择为VT100,确定。

第三步:交换机上电,超级终端上会显示设备自检信息,自检结束后提示用户键入回车,之后将出现命令行提示符“”。

第四步:输入命令“reset saved-configuration” ,会提示是否擦除配置文件,按“Y”。

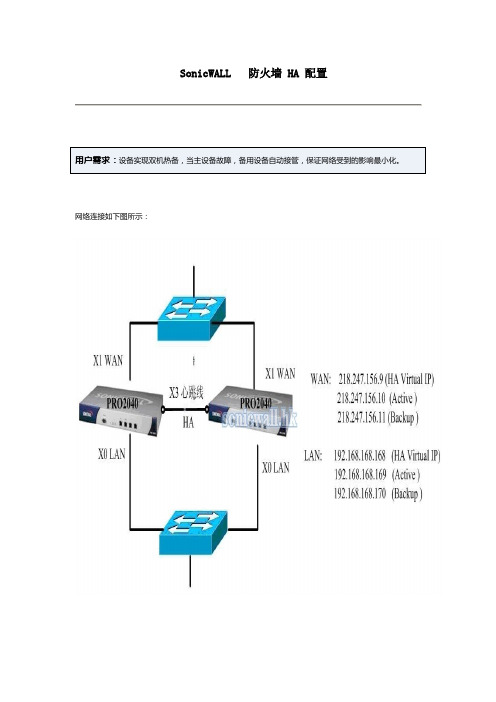

SonicWALL 防火墙 HA 配置

SonicWALL 防火墙 HA 配置网络连接如下图所示:SonicWALL HA是Active/Passive方式的HA,配置界面相当简单,所有配置只需要在主设备上配置,备用设备会自动同步主设备的配置。

配置主设备时,不要打开备用设备电源,待主设备配置完毕之后,连接好物理线路,打开备用设备电源,备用设备自动与主设备同步全部的配置信息。

注意:备用设备要和主设备采用同样的操作系统版本号。

如果备用设备启用UTM的功能,那么备用设备要提前注册,拿到全部的UTM的授权。

主设备的UTM License不会同步到备用设备。

1.进入主设备的管理界面https://192.168.168.168, 默认的LAN口IP地址,用户名是 admin, 密码password2.进入Network->Interfaces界面,配置X1口(WAN),X0口(LAN)的IP地址。

这里X1口是WAN口,IP 地址218.247.156.9, 这个地址将成为HA发生切换之后WAN口的虚拟地址,从WAN外部通过218.247.156.9能访问到当前工作的设备,即如果主设备宕机,那么通过这个地址访问到的是备用设备。

X0 口IP地址用默认的 192.168.168.168. 这个地址将成为HA发生切换之后LAN口的虚拟地址,从LAN 内部通过192.168.168.168能访问到当前工作的设备,即如果主设备宕机,那么通过这个地址访问到的是备用设备。

3.进入Hardware Failover->Setting 界面,选中Enable Hardware Failover激活HA配置,点右上角的Apply按钮使HA生效。

如果希望主设备恢复后立刻切换回到主设备工作,那么选中Enable Preempt Mode,点右上角的Apply按钮使之生效.4.进入Hardware Failover->Monitoring界面,点X0口的配置按钮,5.在Interface X0 Monitoring Settings界面的Primary IP Address, Backup IP Address分别填写主/备设备的管理IP地址。

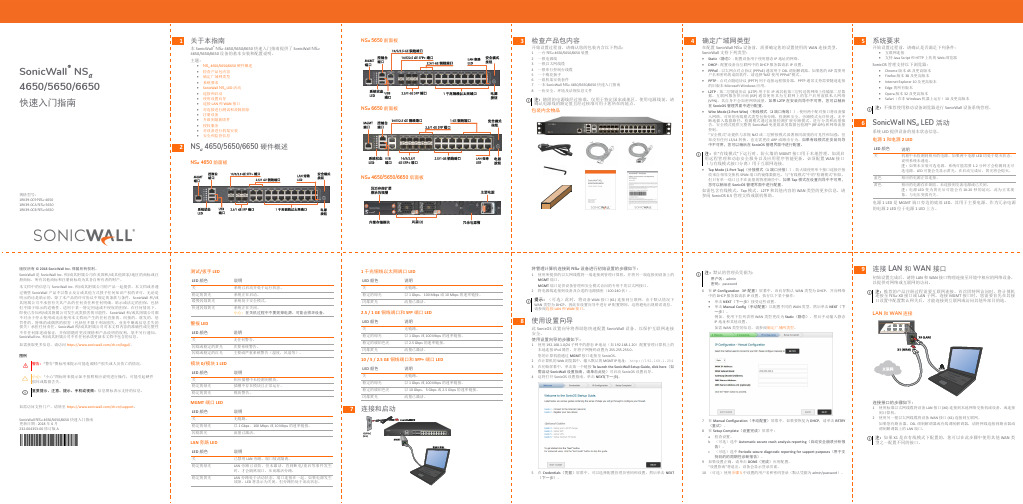

SonicWall NSa 4650 5650 6650 快速入门指南说明书

说明 无链路。 以 1 Gbps、100 Mbps 或 10 Mbps 的速率链接。 流量已激活。

LAN 旁路 LED LED 颜色

关 稳定的绿光

稳定的黄光

说明

已禁用 LAN 旁路,端口彼此隔离。

LAN 旁路已设防,但未激活。直到断电/重启等事件发生 时,才会隔离端口,从而激活旁路。

LAN 旁路处于活动状态,端口连接在一起。如果电源发生 故障,LED 将显示为关闭,但旁路仍处于活动状态。

8 使用设置向导

此 SonicOS 设置向导将帮助您快速配置 SonicWall 设备,以保护互联网连接 安全。 使用设置向导的步骤如下: 1 使用 192.168.1.0/24 子网中的静态 IP 地址(如 192.168.1.20)配置管理计算机上的

本地连接 IPv4 属性,并将子网掩码设置为 255.255.255.0。 您的计算机能通过 MGMT 接口连接至 SonicOS。 2 在计算机的 Web 浏览器中,输入默认的 MGMT IP 地址: http://192.168.1.254 3 在初始屏幕中,单击第一个链接 To launch the SonicWall Setup Guide, click here(如 需启动 SonicWall 设置指南,请单击此处)可启动 SonicOS 设置向导。 4 这将打开 SonicOS 设置指南。单击 NEXT(下一步)。

注:在“有线模式”下运行时,防火墙的 MGMT 接口用于本地管理。如需启 用远程管理和动态安全服务以及应用程序智能更新,必须配置 WAN 接口 (与有线模式接口分离)用于互联网连接。

• Tap Mode (1-Port Tap)(分接模式(1 端口分接))- 防火墙使用单个接口连接并接 收来自相邻交换机 SPAN 端口的镜像数据包。与“有线模式”中的“检测模式”相似, 但只有单一端口且不在流量的物理路径中。如果 Tap 模式在设置向导中不可用, 您可以稍后在 SonicOS 管理界面中进行配置。

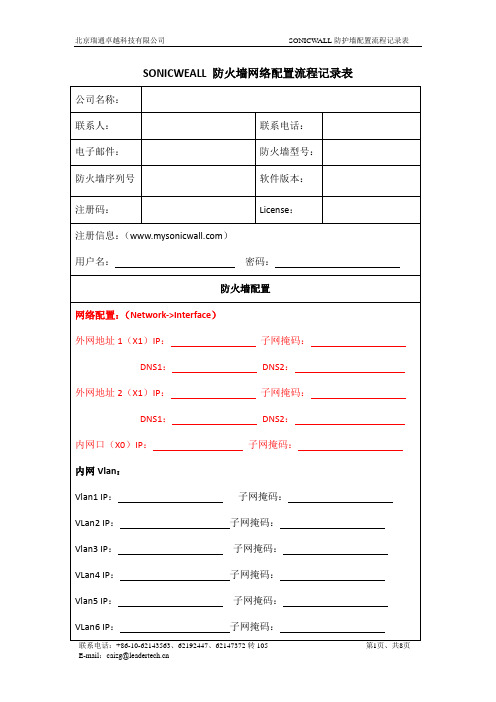

SONICWEALL 防火墙网络配置流程记录表

目的地址:用户:

时间:注释:是否启用日志:是否允许碎片包通过:

服务器6规则:

行为:Allow(允许)、Deny(拒绝)、Discard(丢弃){三选一}

服务:源地址:

目的地址:用户:

时间:注释:是否启用日志:是否允许碎片包通过:

服务器7规则:

行为:Allow(允许)、Deny(拒绝)、Discard(丢弃){三选一}

源物理端口:(Any)目的物理端口:(Any)

服务器2

源地址:源地址翻译:

目的地址:目的地址翻译:

服务:服务翻译:

源物理端口:目的物理端口:

服务器3

源地址:源地址翻译:

目的地址:目的地址翻译:

服务:服务翻译:

源物理端口:目的物理端口:

服务器4

源地址:源地址翻译:

目的地址:目的地址翻译:

服务:服务翻译:

源物理端口:目的物理端口:

服务器5

源地址:源地址翻译:

目的地址:目的地址翻译:

服务:服务翻译:

源物理端口:目的物理端口:

添加防火墙规则:(Network->Access Rules->(WAN > LAN))

服务器1规则:

行为:Allow(允许)、Deny(拒绝)、Discard(丢弃){三选一}

服务:服务器开放的相应服务源地址:Any

添加服务器端口:(Firewall->Services->Add)

名称:协议类型:端口范围:

名称:协议类型:端口范围:

名称:协议类型:端口范围:

名称:协议类型:端口范围:

名称:协议类型:端口范围:

添加服务组:

服务组1名称:

SonicWALL PRO3060防火墙配置

SonicWALL PRO3060防火墙配置SonicWall网络向导配置 (1)SonicWall规则配置 (7)SonicWall一般规则配置 (7)SonicWall服务器规则向导配置 (10)SonicWall透明模式配置 (13)SonicWall对象配置 (16)SonicWall网络向导配置首次接触SonicW ALL防火墙设备,我们将电源接上,并开启电源开关,将X0口和你的电脑相连(注:请用交叉线),SonicWALL防火墙默认的IP地址为192.168.168.168当网线和电源等都连接好之后,我们设置一下本机的IP地址,以便和SonicWALL防火墙处于同一个网段。

如图所示:设置好IP地址后,我们在IE浏览器的地址栏输入SonicWALL防火墙的IP地址,防火墙将弹出网络配置向导界面点next,提示我们是否修改管理员密码,根据需要我们将密码设置为实际密码,点next,提示我们修改防火墙的时区,我们选择中国的时区。

点next,提示我们设置W AN口的地址获取类型,这时候,我们需要和ISP相联系,并选择相关的类型,这里以静态地址为例:点next,输入相关的信息,IP地址、掩码、网关、DNS服务器等,如果不知道此处该如何设置,请和你的ISP联系。

点next,提示我们设置LAN口的IP和掩码,我们根据自己的规划和网络的实际情况设置,此处我没有修改。

点next,设置DHCP server的相关配置,如果不开启,把勾取消即可。

点next,点apply,设置生效。

点close,回到登陆界面输入帐号密码后,点login当把配置做好以后,我们将防火墙的X1口接到ISP进来的网线上,将X0口接到内网交换机上。

SonicWall规则配置SonicWall一般规则配置这时,我们已经可以访问外网了。

此时的策略是默认允许内网的所有机器可以任意的访问外网,为了符合公司的安全策略,我们如果要相关的安全策略,限制一些访问的协议。

SonicWALL配置手册--

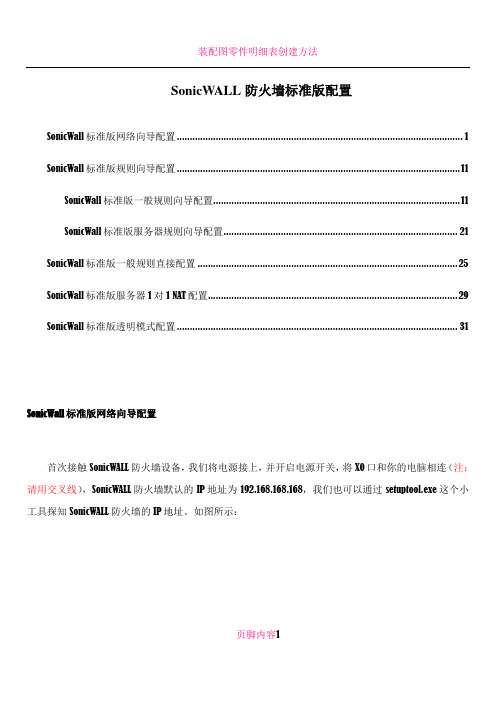

SonicWALL防火墙标准版配置SonicWall标准版网络向导配置 (1)SonicWall标准版规则向导配置 (11)SonicWall标准版一般规则向导配置 (11)SonicWall标准版服务器规则向导配置 (21)SonicWall标准版一般规则直接配置 (25)SonicWall标准版服务器1对1 NAT配置 (29)SonicWall标准版透明模式配置 (31)SonicWall标准版网络向导配置首次接触SonicWALL防火墙设备,我们将电源接上,并开启电源开关,将X0口和你的电脑相连(注:请用交叉线),SonicWALL防火墙默认的IP地址为192.168.168.168,我们也可以通过setuptool.exe这个小工具探知SonicWALL防火墙的IP地址。

如图所示:页脚内容1当网线和电源等都连接好之后,我们设置一下本机的IP地址,以便和SonicWALL防火墙处于同一个网段。

如图所示:设置好IP地址后,我们在IE浏览器的地址栏输入SonicWALL防火墙的IP地址,页脚内容2点next,提示我们是否修改管理员密码,页脚内容3暂时不修改,点next,提示我们修改防火墙的时区,我们选择中国的时区。

页脚内容4点next,提示我们设置WAN口的地址获取类型,这时候,我们需要和ISP相联系,并选择相关的类型,这里以静态地址为例:页脚内容5我们点next,输入相关的信息,IP地址、掩码、网关、DNS服务器等,如果不知道此处该如何设置,请和你的ISP联系。

页脚内容6点next,提示我们设置LAN口的IP和掩码,我们根据自己的规划和网络的实际情况设置,此处我没有修改。

页脚内容7点next,防火墙询问我们在LAN口是否开启DHCP server的功能,并是否是默认的网段,我们可根据实际情况做调整,决定开始或关闭,以及网段地址等,如下图:页脚内容8点next,防火墙将把前面做的设置做一个摘要,以便我们再一次确认是否设置正确,如果有和实际不符的地方,可以点back返回进行修改。

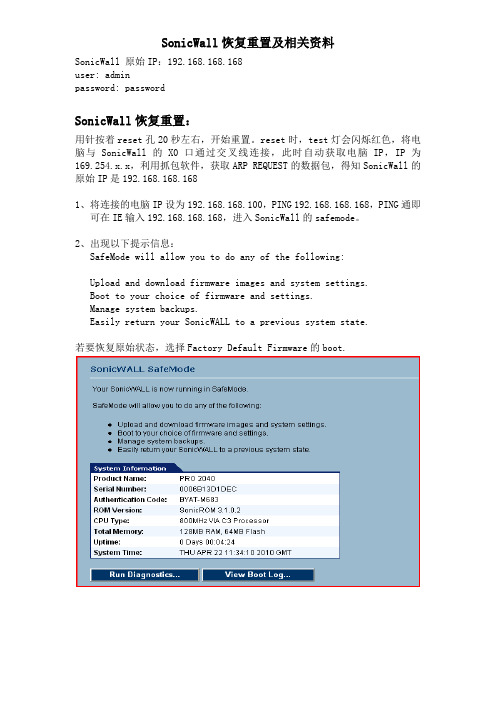

SonicWall恢复重置及相关资料

SonicWall恢复重置及相关资料SonicWall 原始IP:192.168.168.168user: adminpassword: passwordSonicWall恢复重置:用针按着reset孔20秒左右,开始重置。

reset时,test灯会闪烁红色,将电脑与SonicWall的X0口通过交叉线连接,此时自动获取电脑IP,IP为169.254.x.x,利用抓包软件,获取ARP REQUEST的数据包,得知SonicWall的原始IP是192.168.168.1681、将连接的电脑IP设为192.168.168.100,PING 192.168.168.168,PING通即可在IE输入192.168.168.168,进入SonicWall的safemode。

2、出现以下提示信息:SafeMode will allow you to do any of the following:Upload and download firmware images and system settings.Boot to your choice of firmware and settings.Manage system backups.Easily return your SonicWALL to a previous system state.若要恢复原始状态,选择Factory Default Firmware的boot.3、随后,设备重启,Test红灯熄灭4、设备重启结束,选择log in,click here,进入登录界面Thermal Yellow & Red Issue:A Thermal Yellow Log message occurs when the SonicWALL appliance temperature is greater than 75 degrees Celsius but less than 80 degrees Celsius.A Thermal Red Log message occurs when the SonicWALL appliance temperature is greater than 80 degrees Celsius. Begin 60 second Thermal Red Timer.Resolution:1. Ensure that the SonicWALL appliance is placed in a cool and dry place.2. Ensure that enough ventilation is provided around the SonicWALL appliance.3. Check fans to see if they are still working. Clean fans as necessary.4. Upgrade the Firmware to 3.1.0.15 or above to eliminate firmware corruption.解决方案:1。

SonicWall SonicOS 6.5系统设置管理指南说明书

SonicWall™ SonicOS 6.5 系统设置管理目录关于设置您的 SonicOS 系统 . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . .13关于 SonicOS 管理界面 . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . 13配置基本设置 . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . .16关于设备 | 基本设置 . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . 17配置防火墙名称 . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . 18更改管理员名称和密码 . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . 19配置登录安全 . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . 19配置多管理员访问 . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . 22启用增强的审核记录支持 . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . 26配置管理界面 . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . 26配置前板管理界面(仅限 SuperMassive 防火墙) . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . 31配置客户端证书验证 . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . 32检查证书过期 . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . 35配置 SSH 管理 . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . 36配置高级管理选项 . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . 36手动下载 SonicPoint 镜像 . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . 38选择语言 . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . 39管理 SNMP . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . .41关于设备 | SNMP . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . 41关于 SNMP . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . 41设置 SNMP 访问权限 . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . 42将 SNMP 配置为服务并添加规则 . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . 50关于 SNMP 日志 . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . 50管理证书 . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . .51关于证书 . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . 51关于数字证书 . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . 51关于证书和证书请求表 . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . 52导入证书 . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . 54删除证书 . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . 56生成证书签名请求 . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . 56配置简单证书注册协议 . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . 60配置时间设置 . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . .62关于设备 | 时间 . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . 62设置系统时间 . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . 62配置 NTP 设置 . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . 64设置日程 . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . .66关于日程 . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . 66SonicWall SonicOS 6.5 管理指南关于设备 | 日程 . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . 66添加自定义日程 . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . 67修改日程 . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . 68删除自定义日程 . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . 69关于管理用户 . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . .72关于用户管理 . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . 72使用本地用户和群组进行验证 . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . 73使用 RADIUS 进行身份验证 . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . 76使用 LDAP/Active Directory/eDirectory 验证 . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . 76关于单点登录 . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . 80安装单点登录代理和/或终端服务代理 . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . 90关于多管理员支持 . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . 107配置多管理员支持 . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . 108配置用于管理用户的设置 . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . .111用户 | 设置 . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . 111配置用户验证和登录设置 . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . 112配置用户会话 . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . 120自定义 . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . 123配置 RADIUS 身份验证 . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . 129配置 SonicWall 以支持 LDAP . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . 134关于对多个 LDAP 服务器的扩展支持 . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . 140关于从 LDAP 导入和镜像 . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . 141关于增强版 LDAP 测试 . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . 143配置 SonicOS 以使用 SonicWall SSO 代理 . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . 143管理身份验证分区 . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . .165关于身份验证分区 . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . 165关于用户身份验证分区 . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . 166关于子分区 . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . 167关于分区间用户漫游 . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . 169关于身份验证分区选择 . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . 170关于对多个 LDAP 服务器的扩展支持 . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . 172每个分区的 DNS 服务器和分割 DNS . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . 172关于 RADIUS 身份验证 . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . 172从非分区配置升级 . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . 173配置身份验证分区和策略 . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . 173显示和过滤用户/分区 . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . 173配置和管理分区 . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . 175配置分区选择策略 . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . 186配置进行身份验证分区的服务器、代理和客户端 . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . 189配置本地用户和群组 . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . .191配置本地用户 . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . 191SonicWall SonicOS 6.5 管理指南添加本地用户 . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . 192编辑本地用户 . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . 197从 LDAP 导入本地用户 . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . 198配置访客管理员 . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . 198配置本地群组 . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . 199创建或编辑本地群组 . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . 200从 LDAP 导入本地群组 . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . 208按 LDAP 位置设置用户成员身份 . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . 208管理访客服务 . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . .209用户 | 访客服务 . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . 209全局访客设置 . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . 209访客配置文件 . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . 210管理访客帐户 . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . .213用户 | 访客帐户 . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . 213查看访客帐户统计 . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . 213添加访客帐户 . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . 215启用访客帐户 . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . 221启用访客帐户自动删除 . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . 221编辑访客帐户 . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . 221删除访客帐户 . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . 221打印帐户详细信息 . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . 222配置接口 . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . .224关于接口 . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . 225物理和虚拟接口 . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . 225 SonicOS 安全对象 . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . 227透明模式 . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . 228 IPS 探查器模式 . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . 228 Firewall Sandwich . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . 230 HTTP/HTTPS 重定向 . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . 230在接口上启用 DNS 代理 . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . 230网络 | 接口 . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . 230显示/隐藏 PortShield 接口(仅限 IPv4) . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . 232接口设置 . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . 233接口流量统计 . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . 233配置接口 . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . 234配置静态接口 . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . 234配置路由模式 . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . 239在接口上启用带宽管理 . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . 241配置透明 IP 模式下的接口(连接 L3 子网) . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . 242配置无线接口 . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . 245配置 WAN 接口 . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . 248SonicWall SonicOS 6.5 管理指南配置链路聚合和端口冗余 . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . 255配置虚拟接口(VLAN 子接口) . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . 259配置 IPS 探查器模式 . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . 260配置安全服务(统一威胁管理) . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . 263配置有线和 Tap 模式 . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . 264带有链路聚合的有线模式 . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . 267二层桥接模式 . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . 267配置二层桥接模式 . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . 283非对称路由 . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . 290配置 IPv6 接口 . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . 29131 位网络 . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . 291PPPoE 未编号接口支持 . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . 292PortShield 配置接口 . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . .295网络 | PortShield 群组 . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . 295关于 PortShield . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . 295 X -系列交换机的 SonicOS 支持 . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . 296管理端口 . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . 305配置 PortShield 群组 . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . 313设置故障切换和负载均衡 . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . .319网络 | 故障切换和负载均衡 . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . 319关于故障切换和负载均衡 . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . 319故障切换和负载均衡的工作原理 . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . 320多个 WAN (MWAN) . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . 321网络 | 故障切换和负载均衡 . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . 321配置故障切换和负载均衡组 . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . 324配置群组成员的探测设置 . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . 327配置网络区域 . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . .329关于区域 . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . 329区域的工作方式 . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . 330预定义区域 . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . 330安全类型 . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . 331允许接口信任 . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . 331对区域启用 SonicWall 安全服务 . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . 331网络 | 区域 . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . 332区域设置表 . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . 333添加新区域 . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . 333配置访客访问的区域 . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . 335配置用于开放式验证和社交登录的区域 . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . 338配置 WLAN 区域 . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . 338删除区域 . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . 340配置有线模式 VLAN 转换 . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . .341SonicWall SonicOS 6.5 管理指南网络 | VLAN 转换 . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . 341关于 VLAN 转换 . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . 341创建和管理 VLAN 映射 . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . 342配置 DNS 设置 . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . .349网络 | DNS . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . 349关于分割 DNS . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . 351管理 DNS 服务器 . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . 352 DNS 和 IPv6 . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . 357 DNS 和 IPv4 . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . 358配置 DNS 代理设置 . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . .361网络 > DNS 代理 . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . 362关于 DNS 代理 . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . 363启用 DNS 代理 . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . 365配置 DNS 代理设置 . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . 367监控 DNS 服务器状态 . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . 367监控分割 DNS 服务器状态 . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . 368查看和管理静态 DNS 缓存条目 . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . 369查看 DNS 代理缓存条目 . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . 370配置路由通告和路由策略 . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . .372关于路由 . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . 372关于度量和管理距离 . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . 373路由通告 . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . 374 ECMP 路由 . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . 374基于策略的路由 . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . 375基于策略的 TOS 路由 . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . 375基于 PBR 度量值的优先级 . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . 376基于策略的路由和 IPv6 . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . 377 OSPF 和 RIP 高级路由服务 . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . 377丢弃隧道接口 . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . 384网络 | 路由 . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . 384网络 | 路由 > 设置 . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . 384网络 | 路由 > 路由策略 . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . 385网络 | 路由 > 路由通告 . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . 386网络 | 路由 > OSPFv2 . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . 387网络 | 路由 > RIP . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . 388网络 | 路由 > OSPFv3 . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . 389网络 | 路由 > RIPng . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . 391配置路由 . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . 392按度量值设置路由的优先级 . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . 392为通过路由公告学习的默认路由配置度量值 . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . 393配置路由通告 . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . 393配置静态和基于策略的路由 . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . 394SonicWall SonicOS 6.5 管理指南。

SonicWALL防火墙恢复出厂设置Reset

SonicWALL防火墙恢复出厂设置Reset作者:admin 添加时间:2011-05-27 15:41:10 浏览: 1411SonicW ALL防火墙恢复出厂设置Reset本文适用于:涉及到的Sonicwall防火墙Gen5:NSA E7500, NSA E6500, NSA E5500, NSA 5000, NSA 4500, NSA 3500, NSA 2400, NSA 240 Gen5 TZ系列: TZ 100/W, TZ 200/W, TZ 210/WirelessGen4: PRO系列: PRO 5060, PRO 4100, PRO 4060,PRO 3060, PRO 2040, PRO 1260Gen4: TZ系列: TZ 190/W, TZ 180/W, TZ 170/W/SP/SP Wireless固件/软件版本:所有SonicOS增强版版本服务: Reset to Safe Mode功能与应用如果无法连接到 SonicWALL 防火墙的管理界面,您可以重启 SonicWALL 防火墙进入 SafeMode 模式。

SafeMode 可以把一个不确定的配置状态转换成一个简单的管理界面,这个管理界面和 System->Settings 页面相似,通过该界面可以恢复出厂设置。

重要提示:在进行以下操作前,强烈建议您备份防火墙的配置信息步骤1.将 PC 与防火墙的 LAN 口连接,设置 PC 的 IP 地址为 192.168.168.202.用一根狭长的细棒触发防火墙背后的 reset 按钮保持 5 到 10 秒钟。

根据防火墙型号的不同,reset 按钮位于 console 口或者电源旁边。

提示:如果在电源开启的情况下这一步骤不起作用,那么在触发 reset 按钮时切换电源开关,直到 test 灯开始闪烁(大约 20 秒),当 test 灯开始闪烁意味着防火墙已经进入 SafeMode(安全模式)3.连接防火墙管理界面:在浏览器中输入 192.168.168.168,将显示 SafeMode 管理界面4.如果希望备份当前固件版本,可以点击 Create Backup Settings5.点击 Current Firmware with Factory Default Settings 右侧的 boot 按钮,防火墙将恢复出厂设置6.恢复出厂设置后,如果再次进入 SafeMode 模式,点击 Current Firmware with Backup Settings 一行右侧的 boot 按钮,可以恢复之前备份的配置信息标签:SonicWALL防火墙恢复出厂设置Reset 分类:Technical Doc。

sonicwall防火墙中文_教程

30

必须在WAN口 设置进出的 带宽参数, 否则在防火 墙的规则里 不会出现带 宽管理的界 面

2014-7-9 31

2014-7-9

32

2014-7-9

33

2014-7-9

34

故障诊断

2014-7-9

35

点到点VPN 隧道故障建立,一、二阶段协商参数

PRO4060 VPN Policy

2014-7-9

ARP代理透明

设备工作在3层,设备的两个端口处于同一个网段,但两个端 口占用同一个IP地址,需要管理员指定哪些网络范围的IP 地址在设备的某一个端口,使设备能正确转发数据包到正 确的端口。 SonicWALL的UTM设备透明方式是ARP代理透明,需要在WAN口 和LAN口(或DMZ口)占用一个IP地址。

CERNET X2 IP:10.10.10.253/30 R1 IP: 10.10.10.254/30

R1

R2

INTERNET: XI IP:211.214.169.6 255.255.255.224 R2 IP:211.214.169.2 DNS:202.67.222.240 202.67.222.250

X2 WAN S 5060c 192.168.1.1/30 192.168.1.2/30 三层交换机

X1 WAN X3 DMZ 219.247.99.60 255.255.255.192 DMZ

X0 LAN

INTERNET: 192.168.10.0 / 24 192.168.20.0 / 24 192.168.30.0 / 24 192.168.40.0 / 24

2014-7-9 27

SonicOS增强版一个端口支持多个网段

SonicWall NSv 虚拟防火墙安全指南说明书

The design, implementation and deployment of modern network architectures, such as virtualization and cloud, continue to be a game-changing strategy for many organizations. Virtualizing the data center, migratingto the cloud, or a combination of both, have demonstrated significant operational and economic advantages. However, vulnerabilities within virtual environments are well-documented. New vulnerabilities are discovered regularly that yield serious security implications and challenges. To ensure application services are delivered safely, efficiently and in a scalable manner, while combating threats harmful to all parts of the virtual framework including virtual machines (VM), application workloads and data must be among the top priorities. SonicWall Network Security virtual (NS v) firewalls help security teams reduce these types of security risks and vulnerabilities, which can cause serious disruptionto your business-critical services and operations. With full-featured security tools and services including reassembly-free deep packet inspection (RFDPI), security controls and networking services equivalent to what a SonicWall physical firewall provides, NS v effectively shield all critical components of your private or public cloud environments.NS v is easily deployed and provisioned in a multi-tenant virtual environment, typically between virtual networks (VNs). This allows it to capture communications and data exchanges between virtual machines for automated breach prevention, while establishing stringent access control measures for data confidentiality and VMs safety and integrity. Security threats (suchas cross-virtual-machine or side-channel attacks and common network-based intrusions and applicationand protocol vulnerabilities) are neutralized successfully through SonicWall’s comprehensive suite of security inspection services1. All VM traffic is subjected to multiple threat analysis engines, including intrusion prevention, gateway anti-virus andanti-spyware, cloud anti-virus, botnet filtering, application control and Capture Advanced Threat Protection multi-engine sandboxing.SonicWall Network Securityvirtual (NS v) seriesNext-gen security for public, private or hybrid cloud environmentsBenefits:Public and private cloud security• Attain Next-Gen firewall capabilitiescoupled with agility, scalabilityand security of the cloud withoutperformance impact• Gain complete visibility and controlof your virtual infrastructurefor automated real-time threatprevention• Ensure appropriate placement ofsecurity policies• Deliver safe application enablementrules by application, user and deviceregardless of VM location• Leverage multi-tenancy and micro-segmentation, with proper securityzoning and isolations• Platform support across privatecloud platform (ESXi, Hyper-V3) andpublic cloud platforms (AWS3, Azure)• Flexible licensing modelsVirtual machine protection• Defend against zero-dayvulnerabilities with CaptureAdvanced Threat Protection (ATP)• Prevent unauthorized takeover ofvirtual systems• Stop unauthorized access toprotected data assets• Block malicious and intrusiveactions, such as spreading malware,executing operating systemcommands, file system browsing andC&C communication• Prevent service disruption of anypart or entire virtual ecosystemSegmentation SecurityFor optimal effectiveness against Advanced Persistent Threats (APTs), network security segmentation must apply an integrated set of dynamic, enforceable barriers to advanced threats. With segment-based security capabilities, NS v can group similar interfaces and apply the same policies to them, instead of having to write the same policy for each interface. By applying security policies to the inside of the VN, segmentation can be configured to organize network resources into different segments, and allow or restrict traffic between those segments. This way, access to critical internal resources can be strictly controlled.NS v can automatically enforce segmentation restrictions based upon dynamic criteria, such as user identity credentials, geo-IP location and the security stature of mobile endpoints. For extended security, NS v it also capableof integrating multi-gigabit network switching into its security segment policy and enforcement. It directs segment policy to traffic at switching points throughout the network, and globally manage segment security enforcement from a single pane of glass.Since segments are only as effectiveas the security that can be enforced between them, NS v applies intrusion prevention service (IPS) to scan incoming and outgoing traffic on the VLAN segment to enhance security for internal network traffic. For each segment,it enforces a full range of security services on multiple interfaces based on enforceable policy.Flexible Deployment Use CasesWith infrastructure support for high availability (HA) implementation,NS v fulfills scalability and availability requirements of Software Defined Data Centers (SDDC). It ensures system resiliency, service reliability, and regulatory conformance. Optimized for broad range of public, private and hybrid deployment use cases, NS v can adapt to service-level changes and ensure VMs and their application workloads and data assets are available, as well as secure.It can do it all at multi-Gbps speed and low latency. Organizations gain all the securityadvantages of a physical firewall, withthe operational and economic benefitsof virtualization. This includes systemscalability, operation agility, provisioningspeed, simple management andcost reduction.The NS v Series is available in multiplevirtual flavors carefully packaged forbroad range of virtualized and clouddeployment use cases. Delivering multi-gigabit threat prevention and encryptedtraffic inspection performance, theNS v Series can adapt to capacity-levelincreases and ensure VNs safety andapplication workloads and data assets areavailable as well as secure.Governs CentrallyNS v deployments are centrally managedusing both on premise with SonicWallGMS2, and with SonicWall CaptureSecurity Center2, an open, scalablecloud security management, monitoring,reporting and analytics softwarethat is delivered as a cost-effectiveas-a-service offering.Capture Security Center gives theultimate in visibility, agility and capacityto govern the entire SonicWall virtual andphysical firewall ecosystem with greaterclarity, precision, and speed – all from asingle-pane-of-glass.FeaturesSonicOS PlatformThe SonicOS architecture is at the coreof every SonicWall physical and virtualfirewall including the NSv and NS a Series,SuperMassive™ Series and TZ Series.Refer to the SonicWall SonicOS Platformdatasheet for complete list of featuresand capabilities.Automated breach prevention1This includes complete advanced threatprotection, including high-performanceintrusion and malware prevention, andcloud-based sandboxing.Around-the-clock security1New threat updates are automaticallypushed to firewalls in the field withactive security services, and takeeffect immediately without rebootsor interruptions.Zero-day protection1NS v protects against zero-day attackswith constant updates against the latestexploit methods and techniques thatcover thousands of individual exploits.Threat APINS v receives and leverages any andall proprietary, original equipmentmanufacturer and third-party intelligencefeeds to combat advanced threats,such as zero-day, malicious insider,compromised credentials, ransomwareand advanced persistent threats.Zone protectionNS v strengthens internal security bysegmenting the network into multiplesecurity zones, with intrusion preventionservice keeping threats from propagatingacross the zone boundaries. Creating andapplying access rules and NAT policiesto traffic passing through the variousinterfaces, it can allow or deny internalor external network access based onvarious criteria.Application intelligence and control1With application-specific policies, NS vprovides granular control over networktraffic on the level of users, emailaddresses, schedules, and IP-subnets. Itcontrols custom applications by creatingsignatures based on specific parametersor patterns unique to an application inits network communications. Internal orexternal network access are allowed ordenied based on various criteria.Data leakage preventionNS v provides the ability to scan streams of data for keywords. This restrict the transfer of certain file names, file types, email attachments, attachment types, email with certain subjects, and email or attachments with certain keywords or byte patterns.Application layer bandwidth management Using packet monitor, NS v can select among various bandwidth management settings to reduce network bandwidth usage by an application. This helps gain further control over the network.Secure communicationNS v ensures that data exchange between groups of virtual machines is done securely, including isolation,confidentiality, integrity, and information flow control within these networks via use of segmentation.Access controlNS v validates that only VMs that satisfy a given set of conditions are able to access data that belongs to another through the use of er authenticationNS v creates policies to control or restrict VM and workload access by unauthorized users.Data confidentialityNS v blocks information theft and illegitimate access to protected data and services.Virtual network resilience and availability NS v prevents disruption or degradation of application services and communications. System safety and integrityNS v stops unauthorized takeover of VM systems and services.Traffic validation, inspection and monitoring mechanismsNS v detects irregularities and malicious behaviors and stop attacks targeting VM workloads.¹ Requires SonicWall Advanced Gateway Security Services (AGSS) subscription.² SonicWall Global Management System and Capture Security Center require separate licensing or subscription.3 Pending Hyper-V and AWS Marketplace availabilityGOVERNS CENTRALLY• Establish an easy path to comprehensive security management, analytic reporting and compliance to unify your network security defense program • Automate and correlate workflows to form a fully coordinated security governance, compliance and risk management strategyCOMPLIANCE• Helps make regulatory bodies and auditors happy with automatic PCI, HIPAA and SOX security reports • Customize any combination of security auditable data to help you move towards specific compliance regulationsRISK MANAGEMENT• Move fast and drive collaboration, communication and knowledge across the shared security framework • Make informed security policy decisions based on time-critical and consolidated threat information for higher level of security efficiencyGMS provides a holistic approach to security governance, compliance and risk managementNS v Series system specificationsNS v Series system specifications con'tCurrently supporting SonicOS 6.5.0. SonicOS 6.5.2 support available end of calendar year.Memory with Jumbo frame disabled.Memory with Jumbo frame enabled. Additional memory is required for Jumbo frame enabled.High availability available on VMware ESXi platform and Microsoft Hyper-V.Published performance numbers are up to the specification and the actual performance may vary depending on underlying hardware, network conditions; firewall configuration and activated services. Performance and capacities may also vary based on underlying virtualization infrastructure, and we recommend additional testing within your environment to ensure your performance and capacity requirements are met. Performance metrics were observed using Intel Xeon W Processor (W-2195 2.3GHz, 4.3GHz Turbo, 24.75M Cache) running SonicOSv 6.5.0.2 with VMware vSphere 6.5.Testing done with multiple flows through multiple port pairs.VPN throughput measured using UDP traffic at 1418 byte packet size adhering to RFC 2544. All specifications and features are subject to change.Features1High availability is currently not supported on AWS and AzureBreach prevention subscription servicesFirewall• Stateful packet inspection• Reassembly-Free Deep Packet Inspection • DDoS attack protection (UDP/ICMP/SYNflood)• IPv4/IPv6• Biometric authentication forremote access• DNS proxy• REST APIsTLS/SSL/SSH decryption and inspection1• Deep packet inspection for TLS/SSL/SSH • Inclusion/exclusion of objects, groups orhostnames• TLS/SSL control• Granular DPI SSL controls per zoneor ruleCapture advanced threat protection1• Real-Time Deep Memory Inspection • Cloud-based multi-engine analysis• Virtualized sandboxing• Hypervisor level analysis• Full system emulation• Broad file type examination• Automated and manual submission• Real-time threat intelligence updates • Block until verdict• Capture ClientIntrusion prevention1• Signature-based scanning• Automatic signature updates• Bi-directional inspection• Granular IPS rule capability• GeoIP enforcement• Botnet filtering with dynamic list• Regular expression matching Anti-malware1• Stream-based malware scanning• Gateway anti-virus• Gateway anti-spyware• Bi-directional inspection• No file size limitation• Cloud malware databaseApplication identification1• Application control• Application bandwidth management• Custom application signature creation• Data leakage prevention• Application reporting overNetFlow/IPFIX• Comprehensive application signaturedatabaseTraffic visualization and analytics• User activity• Application/bandwidth/threat usage• Cloud-based analyticsWeb content filtering1• URL filtering• Proxy avoidance• Keyword blocking• HTTP header insertion• Bandwidth manage CFS rating categories• Unified policy model with app control• Content Filtering ClientVPN• Auto-provision VPN• IPSec VPN for site-to-site connectivity• SSL VPN and IPSec client remote access• Redundant VPN gateway• Mobile Connect for iOS, Mac OSX, Windows, Chrome, Android andKindle Fire• Route-based VPN (OSPF, RIP, BGP)Networking• PortShield• Jumbo frames• Enhanced logging• VLAN trunking2• RSTP (Rapid Spanning Tree Protocol)• Layer-2 QoS• Port security• Dynamic routing (RIP/OSPF/BGP)• Policy-based routing (ToS/metric andECMP)• NAT• DNS/DNS proxy• DHCP server• Bandwidth management• A/P high availability with state sync3• Inbound/outbound load balancing• Wire mode4• Asymmetric routing• Common Access Card (CAC) supportVoIP• Granular QoS control• Bandwidth management• SIP transformations per access rule• SIP proxy supportManagement and monitoring• Capture Security Center, GMS, Web UI,CLI, REST APIs, SNMPv2/v3• Logging• Netflow/IPFix exporting• Cloud-based configuration backupStorage• Logs• Reports• Firmware backups1Requires added subscription2VLAN interface not supported on AWS/Azure 3High availability not supported on AWS/Azure 4Wire mode not supported on AWS/Azure© 2018 SonicWall Inc. ALL RIGHTS RESERVED. SonicWall is atrademark or registered trademark of SonicWall Inc. and/or its affiliates SonicWall, Inc.1033 McCarthy Boulevard | Milpitas, CA 95035 NS vSeries ordering informationAbout UsSonicWall has been fighting the cybercriminal industry for over 27 years, defending small, medium-sized businesses and enterprises worldwide. Our combination of products andpartners has enabled an automated real-time breach detection and prevention solution tuned to the specific needs of the more than 500,000 organizations in over 215 countries and territories, so you can do more business with less fear. For more information, visit or follow us on Twitter, LinkedIn, Facebook and Instagram.*Please consult with your local SonicWall reseller for a complete list of SKUsSonicWall NS v Firewall PromotionThe following NS a /NS sp series firewalls are eligible to receive a one-year license to the corresponding NS vVirtual Appliance TotalSecure Subscription* at no additional cost.Prevention and Application Firewall Service, Content Filtering Premium Service, Capture Security Center and 24x7 Support.。

Sonicwall防火墙如何恢复出厂设置

如何恢复出厂设置配置手册版本1.0.0Question/TopicUTM: 如何恢复出厂设置Answer/Article本文适用于:涉及到的Sonicwall 防火墙Gen5: NSA E7500, NSA E6500, NSA E5500, NSA 5000, NSA 4500, NSA 3500, NSA 2400, NSA 240Gen5 TZ 系列: TZ 100, TZ 100 Wireless, TZ 200, TZ 200 W , TZ 210, TZ 210 WirelessGen4: PRO 系列: PRO 5060, PRO 4100, PRO 4060,PRO 3060, PRO 2040, PRO 1260Gen4: TZ 系列: TZ 190, TZ 190 W , TZ 180, TZ 180 W , TZ 170, TZ 170 W , TZ 170 SP , TZ 170 SP Wireless, TZ 150, TZ 150 W , TZ 150 Wireless(RevB) 固件/软件版本: 所有SonicOS 版本服务: Reset to Safe Mode功能与应用如果无法连接到SonicWALL 防火墙的管理界面,您可以重启SonicWALL 防火墙进入SafeMode 模式。

SafeMode 可以把一个不确定的配置状态转换成一个简单的管理界面,这个管理界面和System->Settings 页面相似,通过该界面可以恢复出厂设置。

重要提示重要提示::在进行以下操作前在进行以下操作前,,强烈建议您备份防火墙的配置信息步骤1.将PC与防火墙的LAN口连接,设置PC的IP地址为192.168.168.202.用一根狭长的细棒触发防火墙背后的reset按钮保持5到10秒钟。

根据防火墙型号的不同,reset按钮位于console口或者电源旁边提示:如果在电源开启的情况下这一步骤不起作用,那么在触发reset按钮时切换电源开关,直到test灯开始闪烁(大约20秒),当test灯开始闪烁意味着防火墙已经进入SafeMode3.连接防火墙管理界面:在浏览器中输入192.168.168.168,将显示SafeMode管理界面4.如果希望备份当前固件版本,可以点击Create Backup Settings5.点击Current Firmware with Factory Default Settings右侧的boot按钮,防火墙将恢复出厂设置6.恢复出厂设置后,如果再次进入SafeMode模式,点击Current Firmware with Backup Settings一行右侧的boot按钮,可以恢复之前备份的配置信息。

把阿姆瑞特防火墙x恢复为出厂缺省设置

确认恢复

在要求确认恢复的提示出现后,按“y”表示确认,或按“n” 表示放弃。

再次重新启动

在防火墙完成了对所有文件的恢复后,请按任意键以重新 启动防火墙。

配置接口地址

在防火墙重新启动以后,移动光标到一个接口上并按回车, 为其指定一个IP地址和子网掩码。这个接口以及IP地址, 将用于以后的远程管理。

保存接口的IP地址

为该接口输入IP地址以及子网掩码后,请按control与s的组 合键来保存该设置。

运行防火墙Core

保存了IP地址以及子网掩码后,必须按“y”来启动Core以 使接口的IP地址生效。对PC进行正确的网络参数的配置, 并把PC和这个配置了IP地址的接口正确的连接起来后,就 可以使用管理软件来对它进行管理了。

把防火墙恢复为出厂 缺省设置

说明

在网络被重新规划等情况下,防火墙的配置需要进行重大的 修改,有时候把防火墙恢复为出厂设置可能会比修改原有的 配置更简单。 而且恢复出厂设置也可以避免以前配置中的某些细节忘了修 改而给新的配置带来难以排除的故障。

注意

对防火墙恢复出厂设置会导致: 一、原有配置会全部丢失; 二、远程管理密钥也会被恢复为缺省的远程管理密钥; 三、此操作只能在串口模式下进行。

重新启动防火墙

在超级终端的命令提示符后输入:shut,防火墙将在5秒 内重新启动。

进入引导菜单

在防火墙重新启动的过程中,会有5秒钟的倒计时过程。 在这个过程中,请按空格或回车以进入引导菜单。

进入System子菜单

在引导菜单出现后,按方向键,把光标移动到“System” 子菜单上,并按回车键。

RESET是什么意思

RESET是什么意思

现在是网络时代,家家户户都有安装了网络。

用户断网了好去检查路由器是否有问题,在路由器旁边看到有这么一个RESET按键。

这个RESET按键是干什么的? 小编给大家整理了一篇关于RESET是什么意思的文章,仅供参考。

RESET的意思就是复位、重置的意思(恢复出厂设置),用户将此键长按8秒左右,直至所有面板指示灯一起闪烁,表示复位成功,此时路由器的参数配置清零,恢复成出厂状态,用户可以进行重新配置参数了。

复位之后,路由器账号密码都会回到出厂状态,按照路由器背面写的初始账号密码登录就行了。

以上也就是路由器的RESET是什么意思。

有什么用的全部内容了,如果你不知道这个是什么意思的可以看看就知道是什么意思了。

很多MP3、路由器等等设备上都有这个按钮,在设备出现问题时候可以按住RESET按键,使用起来非常方便,大家可以试试看!。

- 1、下载文档前请自行甄别文档内容的完整性,平台不提供额外的编辑、内容补充、找答案等附加服务。

- 2、"仅部分预览"的文档,不可在线预览部分如存在完整性等问题,可反馈申请退款(可完整预览的文档不适用该条件!)。

- 3、如文档侵犯您的权益,请联系客服反馈,我们会尽快为您处理(人工客服工作时间:9:00-18:30)。

SonicWALL防火墙恢复出厂设置Reset

作者:admin 添加时间:2011-05-27

15:41:10 浏览: 1411

SonicWALL防火墙恢复出厂设置Reset

简介: SonicWALL防火墙恢复出厂设置Reset

本文适用于:涉及到的Sonicwall防火墙

Gen5:NSA E7500, NSA E6500, NSA E5500, NSA 5000, NSA 4500, NSA 3500, NSA 2400, NSA 240

Gen5 TZ系列: TZ 100/W, TZ 200/W, TZ 210/Wireless

Gen4: PRO系列: PRO 5060, PRO 4100, PRO 4060,PRO 3060, PRO 2040, PRO 1260

Gen4: TZ系列: TZ 190/W, TZ 180/W, TZ 170/W/SP/SP Wireless

固件/软件版本:所有SonicOS增强版版本

服务: Reset to Safe Mode

功能与应用

如果无法连接到 SonicWALL 防火墙的管理界面,您可以重启

SonicWALL 防火墙进入 SafeMode 模式。

SafeMode 可以把一个不确定的配置状态转换成一个简单的管理界面, 这个管理界面和 System-

>Settings 页面相似,通过该界面可以恢复出厂设置。

重要提示:在进行以下操作前,强烈建议您备份防火墙的配置信息步骤

1. 将 PC 与防火墙的 LAN 口连接,设置 PC 的 IP 地址为

192.168.168.20

2.用一根狭长的细棒触发防火墙背后的 reset 按钮保持 5 到 10 秒钟。

根据防火墙型号的 不同,reset 按钮位于 console 口或者电源旁边。

提示:如果在电源开启的情况下这一步骤不起作用,那么在触发 reset 按钮时切换电源开关, 直到 test 灯开始闪烁(大约 20 秒),当test 灯开始闪烁意味着防火墙已经进入 SafeMode(安全模式)

3.连接防火墙管理界面:在浏览器中输入 192.168.168.168,将显示SafeMode 管理界面

4.如果希望备份当前固件版本,可以点击 Create Backup Settings 5.点击 Current Firmware with Factory Default Settings 右侧的boot 按钮, 防火墙将恢复出厂设置

6.恢复出厂设置后,如果再次进入 SafeMode 模式,点击 Current Firmware with Backup Settings 一行右侧的 boot 按钮,可以恢复之前备份的配置信息

标签: SonicWALL防火墙恢复出厂设置Reset 分类: Technical Doc。