SonicWALL 防火墙配置 NAT Loopback

如何在SonicWALL防火墙上配置静态路由

如何在SonicWALL防火墙上配置静态路由配置手册版本1.0.0Question/TopicUTM: 如何在SonicW ALL防火墙上配置静态路由Answer/Article本文适用于:涉及到的Sonicwall防火墙Gen5: NSA E8500, NSA E7500, NSA E6500, NSA E5500, NSA 5000, NSA 4500, NSA 3500, NSA 2400, NSA 2400MX, NSA 240Gen5 TZ系列:TZ 100, TZ 100 Wireless, TZ 200, TZ 200 W, TZ 210, TZ 210 WirelessGen4: PRO系列: PRO 5060, PRO 4100, PRO 4060,PRO 3060, PRO 2040, PRO 1260Gen4: TZ系列: TZ 190, TZ 190 W, TZ 180, TZ 180 W, TZ 170, TZ 170 W, TZ 170 SP, TZ 170 SP Wireless, TZ 150, TZ 150 W, TZ 150 Wireless(RevB)Gen3:PRO系列: PRO 330, PRO 300, PRO 230, PRO 200, PRO 100SOHO3/TELE3/GX series: SOHO TZW, SOHO3, TELE3, TELE3 SP, TELE3 TZ, TELE3 TZX, GX 650, GX 250固件/软件版本: 所有Gen5和Gen4固件版本, Gen3 6.5.X.X以及更新固件版本服务: Routing - Static Routes功能与应用如果SonicWALL防火墙下面连接路由器,那么要访问路由器下面的PC必须要在防火墙的Network->Routing页面添加静态路由步骤本例中SonicWALL防火墙:X0 IP:192.168.168.168/24本地路由器:接口1 IP:192.168.168.254/24 网关:192.168.168.168 接口2 IP:10.10.20.1/24在Fireware 6.X上配置静态路由1.进入Advanced->Routes页面2.Destionation network:10.10.20.0Subnet mask:255.255.255.0Gateway:192.168.168.254Link:LAN在SonicOS Standard上配置静态路由1.进入Network->Routing页面,点击Add Static Route按钮2.Destionation network:10.10.20.0Subnet mask:255.255.255.0Gateway:192.168.168.254Interface:LAN(X0)3.点击OK按钮完成配置在SonicOS Enhanced上配置静态路由1.进入Network->Routing页面,点击Add按钮2.如下进行配置:-Source = Any-Destination = Create new address object…-Name = Network Behind Router-Zone Assignment = LAN-Type = Network-Network = 10.10.20.0-Netmask = 255.255.255.0-点击OK完成配置-Service = Any-Gateway = Create new address object…-Name = 192.168.168.254-Zone Assignment = LAN-Type = Host-IP Address = 192.168.168.254-点击OK完成配置-Interface = X0-metric = 1-点击OK完成配置注意:1.Destination网络不能与Source中的网络重复2.在内部路由器上必须有去往SonicWALL防火墙的路由,允许路由器下的主机通过SonicWALL防火墙上网3.你可以为WAN,DMZ以及其他接口配置静态路由,但是如果防火墙是作为一个次级路由器,那么不需要添加静态路由。

SonicWALL配置手册--

SonicWALL防火墙标准版配置SonicWall标准版网络向导配置 (1)SonicWall标准版规则向导配置 (7)SonicWall标准版一般规则向导配置 (7)SonicWall标准版服务器规则向导配置 (12)SonicWall标准版一般规则直接配置 (15)SonicWall标准版服务器1对1 NA T配置 (18)SonicWall标准版透明模式配置 (19)SonicWall标准版网络向导配置首次接触SonicWALL防火墙设备,我们将电源接上,并开启电源开关,将X0口和你的电脑相连(注:请用交叉线),SonicWALL防火墙默认的IP地址为192.168.168.168,我们也可以通过setuptool.exe这个小工具探知SonicW ALL防火墙的IP地址。

如图所示:当网线和电源等都连接好之后,我们设置一下本机的IP地址,以便和SonicWALL防火墙处于同一个网段。

如图所示:设置好IP地址后,我们在IE浏览器的地址栏输入SonicWALL防火墙的IP地址,点next,提示我们是否修改管理员密码,暂时不修改,点next,提示我们修改防火墙的时区,我们选择中国的时区。

点next,提示我们设置W AN口的地址获取类型,这时候,我们需要和ISP相联系,并选择相关的类型,这里以静态地址为例:我们点next,输入相关的信息,IP地址、掩码、网关、DNS服务器等,如果不知道此处该如何设置,请和你的ISP联系。

点next,提示我们设置LAN口的IP和掩码,我们根据自己的规划和网络的实际情况设置,此处我没有修改。

点next,防火墙询问我们在LAN口是否开启DHCP server的功能,并是否是默认的网段,我们可根据实际情况做调整,决定开始或关闭,以及网段地址等,如下图:点next,防火墙将把前面做的设置做一个摘要,以便我们再一次确认是否设置正确,如果有和实际不符的地方,可以点back返回进行修改。

如何配置NAT Loopback_G4_Enhanced

如何配置NAT Loopback配置手册版本1.0.0Question/TopicUTM: 如何配置NA T LoopbackAnswer/Article本文适用于:涉及到的Sonicwall防火墙Gen4: PRO系列: PRO 5060, PRO 4100, PRO 4060,PRO 3060, PRO 2040, PRO 1260Gen4: TZ系列: TZ 190, TZ 190 W, TZ 180, TZ 180 W, TZ 170, TZ 170 W, TZ 170 SP, TZ 170 SP Wireless固件/软件版本: SonicOS 2.0.1.3增强版或者后续版本服务: NAT Policy, Firewall Access Rules, Firewall Services功能与应用NAT Loopback功能使内网中的PC能通过域名方式来HTTP/SMTP/POP3/Ping内网中的服务器而不需要使用到内部DNS解析,解决了一些企业没有内部DNS服务器的问题。

此外,Internet上的PC能通过域名方式HTTP/SMTP/POP3/Ping方式访问内网的服务器步骤 telnet 25telnet 110ping 网络配置1.设置LAN = 172.16.9.251,255.255.255.02.设置WAN = 203.169.154.29,255.255.255.224 ,网关 = 203.169.154.1, 255.255.255.224,如下图示:3.进入Network->Address Objects页面,配置2个地址对象4.接下来,我们需要创建一个包含HTTP、SMTP、POP3以及ping等服务的服务组,增加ping的目的是仅作为临时示范用途,实际中一般不使用5.进入Firewall->Services页面,点击Custom Services按钮,点击Add Group 添加一个服务组,如图所示:1-2-1 NAT配置6.进入Network->NAT Policies页面,点击Add按钮,添加一条203.169.154.28到172.16.8.242的Internet流量7.点击OK完成配置8.接下来,需要关注一下内网的PC(172.16.9.x)了,内网PC的源地址将被NAT成203.169.154.29(即WAN端口的IP地址)并重新进入(Loopback)到防火墙里并被传送到内网上的web/mail服务器,参见下图配置:9.点击OK完成配置PC hosts文件配置10.在PC上,进入目录c:\winnt\systems32\drivers\etc\hosts file11.参照下图编辑hosts文件提示:编辑此文件的目的是因为本测试案例中没有相应的DNS服务器来解析域名与IP地提示址203.169.154.28之间的对应关系。

SonicWALL PRO3060防火墙配置

SonicWALL PRO3060防火墙配置SonicWall网络向导配置 (1)SonicWall规则配置 (7)SonicWall一般规则配置 (7)SonicWall服务器规则向导配置 (10)SonicWall透明模式配置 (13)SonicWall对象配置 (16)SonicWall网络向导配置首次接触SonicW ALL防火墙设备,我们将电源接上,并开启电源开关,将X0口和你的电脑相连(注:请用交叉线),SonicWALL防火墙默认的IP地址为192.168.168.168当网线和电源等都连接好之后,我们设置一下本机的IP地址,以便和SonicWALL防火墙处于同一个网段。

如图所示:设置好IP地址后,我们在IE浏览器的地址栏输入SonicWALL防火墙的IP地址,防火墙将弹出网络配置向导界面点next,提示我们是否修改管理员密码,根据需要我们将密码设置为实际密码,点next,提示我们修改防火墙的时区,我们选择中国的时区。

点next,提示我们设置W AN口的地址获取类型,这时候,我们需要和ISP相联系,并选择相关的类型,这里以静态地址为例:点next,输入相关的信息,IP地址、掩码、网关、DNS服务器等,如果不知道此处该如何设置,请和你的ISP联系。

点next,提示我们设置LAN口的IP和掩码,我们根据自己的规划和网络的实际情况设置,此处我没有修改。

点next,设置DHCP server的相关配置,如果不开启,把勾取消即可。

点next,点apply,设置生效。

点close,回到登陆界面输入帐号密码后,点login当把配置做好以后,我们将防火墙的X1口接到ISP进来的网线上,将X0口接到内网交换机上。

SonicWall规则配置SonicWall一般规则配置这时,我们已经可以访问外网了。

此时的策略是默认允许内网的所有机器可以任意的访问外网,为了符合公司的安全策略,我们如果要相关的安全策略,限制一些访问的协议。

SonicWALL配置手册--

SonicWALL防火墙标准版配置SonicWall标准版网络向导配置 (1)SonicWall标准版规则向导配置 (11)SonicWall标准版一般规则向导配置 (11)SonicWall标准版服务器规则向导配置 (21)SonicWall标准版一般规则直接配置 (25)SonicWall标准版服务器1对1 NAT配置 (29)SonicWall标准版透明模式配置 (31)SonicWall标准版网络向导配置首次接触SonicWALL防火墙设备,我们将电源接上,并开启电源开关,将X0口和你的电脑相连(注:请用交叉线),SonicWALL防火墙默认的IP地址为192.168.168.168,我们也可以通过setuptool.exe这个小工具探知SonicWALL防火墙的IP地址。

如图所示:页脚内容1当网线和电源等都连接好之后,我们设置一下本机的IP地址,以便和SonicWALL防火墙处于同一个网段。

如图所示:设置好IP地址后,我们在IE浏览器的地址栏输入SonicWALL防火墙的IP地址,页脚内容2点next,提示我们是否修改管理员密码,页脚内容3暂时不修改,点next,提示我们修改防火墙的时区,我们选择中国的时区。

页脚内容4点next,提示我们设置WAN口的地址获取类型,这时候,我们需要和ISP相联系,并选择相关的类型,这里以静态地址为例:页脚内容5我们点next,输入相关的信息,IP地址、掩码、网关、DNS服务器等,如果不知道此处该如何设置,请和你的ISP联系。

页脚内容6点next,提示我们设置LAN口的IP和掩码,我们根据自己的规划和网络的实际情况设置,此处我没有修改。

页脚内容7点next,防火墙询问我们在LAN口是否开启DHCP server的功能,并是否是默认的网段,我们可根据实际情况做调整,决定开始或关闭,以及网段地址等,如下图:页脚内容8点next,防火墙将把前面做的设置做一个摘要,以便我们再一次确认是否设置正确,如果有和实际不符的地方,可以点back返回进行修改。

关于SonicWALL防火墙的连接数说明

关于SonicWALL防火墙的连接数说明:

5.5版本,默认:

因为默认在设备上开启了UTM DPI引擎(即使UTM没有配置或者用户没有购买UTM,DPI 引擎默认还是在后台启动的,这个会占用一部分防火墙的最大并发连接数(内存))

如果关闭了上述选项,即彻底关闭了DPI引擎。

关闭后(需要重新启动)的系统连接数会增大,如下图:

5.6以后的版本,增加了配置选项

下面是关闭DPI后的总体连接数:

对应的选项:UTM services (Application Firewall, Anti‐Spyware, Gateway AV, and IPS Engine)

disabled for highest number of SPI connections

下图是开启UTM DPI引擎后的连接数:(系统默认配置)

对应的选项:

Recommended for normal deployments with UTM services enabled

下面是增加系统UTM连接数的配置:

对应的选项:

Optimized for deployments requiring more UTM connections but less performance critical

截图如下:

另外,在防火墙的配置界面,还有开启UTM后增加设备吞吐性能的配置页面(配置后部需要重启)。

sonic防火墙如何设置

sonic防火墙如何设置sonic防火墙要怎么样去设置呢?其实很简单!下面由店铺给你做出详细的sonic防火墙设置方法介绍!希望对你有帮助!sonic防火墙设置方法一:1.右键“我的电脑”打开管理2.“点击服务和应用程序”,双击右边的“服务”3.找到“Windows Firewall/Internet Connection Sharing (ICS)”4.右键“Windows Firewall/Internet Connection Sharing (ICS)”——“属性”5.启动类型调节成自动,并启动服务sonic防火墙设置方法二:1、安全设备网络参数设置:第一步:首先使用默认的管理地址访问管理界面,一般都会自动安装一个厂商的插件。

第二步:进入管理界面后左边是相应的配置选单,各个安全设备都不太相同,不过都会存在一个类似“快速配置”的选项,通过此选项可以针对设备的基本信息和网络参数进行配置。

第三步:快速配置第一项是设置安全产品的内网接口,只需要将企业内网IP地址填写到此即可,记住一定不要和其他计算机IP地址冲突,子网掩码信息也按照真实情况填写。

第四步:接下来是设置外网接口,一般安全产品支持动态IP或指定静态IP地址以及PPPOE这种ADSL拨号方式,可以根据企业实际情况去设置,需要提醒一点的是在设置静态IP地址等信息时,DNS地址和默认网关地址一定不要忘记写。

第五步:设置服务端的连接IP地址,这个地址非常重要,在客户端通过接入程序连接服务端时需要填写的就是这个地址和相应的端口,一般来说此地址与安全设备的WAN接口IP地址应该是一致的。

2、接入帐号信息设置:第一步:同样在安全设备管理界面,找到信息设置下的用户管理。

第二步:在用户管理中通过“新增用户”按钮创建一个帐户,在这里设置接入密码以及认证属性,在认证方面存在本地认证,LDAP认证,Radius认证等,前者是通过安全设备自身帐户库来达到认证目的,而后者是需要一台专门的radius认证服务器来实现认证。

如何在SonicWALL防火墙上配置静态路由

如何在SonicWALL防⽕墙上配置静态路由如何在SonicWALL防⽕墙上配置静态路由配置⼿册版本1.0.0Question/TopicUTM: 如何在SonicW ALL防⽕墙上配置静态路由Answer/Article本⽂适⽤于:涉及到的Sonicwall防⽕墙Gen5: NSA E8500, NSA E7500, NSA E6500, NSA E5500, NSA 5000, NSA 4500, NSA 3500, NSA 2400, NSA 2400MX, NSA 240Gen5 TZ系列:TZ 100, TZ 100 Wireless, TZ 200, TZ 200 W, TZ 210, TZ 210 WirelessGen4: PRO系列: PRO 5060, PRO 4100, PRO 4060,PRO 3060, PRO 2040, PRO 1260Gen4: TZ系列: TZ 190, TZ 190 W, TZ 180, TZ 180 W, TZ 170, TZ 170 W, TZ 170 SP, TZ 170 SP Wireless, TZ 150, TZ 150 W, TZ 150 Wireless(RevB)Gen3:PRO系列: PRO 330, PRO 300, PRO 230, PRO 200, PRO 100SOHO3/TELE3/GX series: SOHO TZW, SOHO3, TELE3, TELE3 SP, TELE3 TZ, TELE3 TZX, GX 650, GX 250固件/软件版本: 所有Gen5和Gen4固件版本, Gen3 6.5.X.X以及更新固件版本服务: Routing - Static Routes功能与应⽤如果SonicWALL防⽕墙下⾯连接路由器,那么要访问路由器下⾯的PC必须要在防⽕墙的Network->Routing页⾯添加静态路由步骤本例中SonicWALL防⽕墙:X0 IP:192.168.168.168/24本地路由器:接⼝1 IP:192.168.168.254/24 ⽹关:192.168.168.168 接⼝2 IP:10.10.20.1/24在Fireware 6.X上配置静态路由1.进⼊Advanced->Routes页⾯2.Destionation network:10.10.20.0Subnet mask:255.255.255.0Gateway:192.168.168.254Link:LAN在SonicOS Standard上配置静态路由1.进⼊Network->Routing页⾯,点击Add Static Route按钮2.Destionation network:10.10.20.0Subnet mask:255.255.255.0Gateway:192.168.168.254Interface:LAN(X0)3.点击OK按钮完成配置在SonicOS Enhanced上配置静态路由1.进⼊Network->Routing页⾯,点击Add按钮2.如下进⾏配置:-Source = Any-Destination = Create new address object…-Name = Network Behind Router-Zone Assignment = LAN-Type = Network-Network = 10.10.20.0-Netmask = 255.255.255.0-点击OK完成配置-Service = Any-Gateway = Create new address object…-Name = 192.168.168.254-Zone Assignment = LAN-Type = Host-IP Address = 192.168.168.254-点击OK完成配置-Interface = X0-metric = 1-点击OK完成配置注意:1.Destination⽹络不能与Source中的⽹络重复2.在内部路由器上必须有去往SonicWALL防⽕墙的路由,允许路由器下的主机通过SonicWALL防⽕墙上⽹3.你可以为WAN,DMZ以及其他接⼝配置静态路由,但是如果防⽕墙是作为⼀个次级路由器,那么不需要添加静态路由。

SonicWALL 配置多内网子网的 NAT 模式

SonicWALL配置多内网子网的NAT模式本文适用于:涉及到的Sonicwall防火墙Gen4:PRO系列:PRO5060,PRO4100,PRO4060,PRO3060,PRO2040,PRO1260Gen4:TZ系列:TZ190,TZ190W,TZ180,TZ180W,TZ170,TZ170W,TZ170SP,TZ170SP Wireless 固件/软件版本:SonicOS3.0.0.0增强版及更新版本服务:ARP,Multiple Secondary Subnets功能与应用在SonicOS3.0.0.0增强版以前的版本是不支持一个内网物理网卡上有多网段共享上网的,但是有些公司确实需要他们的网络环境配置成这样。

本文通过配置多内网子网的NAT模式允许在同一个内网物理网卡上的多网段共享上网。

配置步骤1.登陆防火墙管理界面2.进入Network->Interface页面3.设置LAN=192.168.0.254,255.255.255.0WAN=172.16.9.253,255.255.255.0网关=172.16.9.254 4.点击OK按钮完成配置,如图所示:网卡后,系统界面显示如下:5.配置完成后LAN以及WAN2.参照如下添加一条称为LAN_192.168.1.0的对象3.点击OK完成配置4.重复上述步骤添加地址对象LAN_192.168.2.0以及LAN_192.168.3.0 5.配置后的页面显示如下:配置ARP1.进入Network->ARP页面2.选中publish Entry并添加静态ARP 3.IP地址为第2网段PC所使用的网关地址4.MAC地址是LAN(X0)网卡的MAC地址5.点击OK完成配置6.重复上述步骤添加第2子网192.168.2.0以及192.168.3.0路由配置1.进入Network->Routing页面2.为3个第2子网分别添加3个静态路由3.此步骤非常必要,如果不配置这些步骤,会导致IP欺骗错误4.参照如下图例为第2子网192.168.1.0配置静态路由5.点击OK完成配置6.重复上述步骤继续添加其他第2子网路由7.配置完成后的界面如下:提示:本文档描述了LAN网口上的第2子网的配置,但此配置对于DMZ或者其他区域的配置同样有效。

sonicwall配置截图

SonicWall的防火墙/VPN设备可以部署成透明模式、路由模式、NAT模式以及 混合模式

SonicWall的防火墙/VPN设备还支持多链路的备份和均衡:

许多产品可能提供多链路的备份,却无法提供多种链路均衡方式。

为了对外提供服务,如需要WEB、FTP等,可以通过向导方式,非常快捷简便

除了防火墙的功能,用户还会关心VPN的功能,因为分支机构以及出差在外的用户 需要安全的连接进来,我们同样可以通过上面的向导来方便的配置,下面是配置界 面:

ቤተ መጻሕፍቲ ባይዱ

我们甚至可以通过抓包来分析,到底可能是什么样的数据,几乎没有别的产品提供 这样的工具:

通过以上的一些图片和介绍,我们可以发现,SonicWall具有许多人性化 的设计和体贴用户的功能,这些功能都是用户非常感兴趣并对用户会有实实 在在的帮助的功能。而其他许多别的产品通常都不具备这样的功能。这也就 不难理解为什么SonicWall一直到现在始终处于UTM的领导地位,全球的销量 也始终保持在前列!

为了实现对内网用户上网行为的管理,我们需要定义防火墙策略 通过图片 我们可以看到, 规则定义的时 候,我们可以 根据地址(源、 目的)、服务 (或组)、用 户(或组)、 时间、带宽等 来决定规则的 动作。这已经 大大超越了一 般防火墙只能 做IP地址、服 务和动作的范 围,增加了管 理的灵活度。

为了更好的制定规则,我们先定义地址对象:

Sonicwall配置截图

2009/03

我们可以通 过向导来配置 SonicWall防火墙 /VPN设备,以便 我们可以通过 SonicWall防火墙 /VPN设备连接网 络。对配置VPN 或对外服务器的 配置也同样可以 利用向导功能来 实现,这大大简 化了我们管理、 配置设备的难度, 许多其他的防火 墙产品都没有或 只有部分这样人 性化的功能。

SonicWall防火墙透明模式配置(三层交换机)

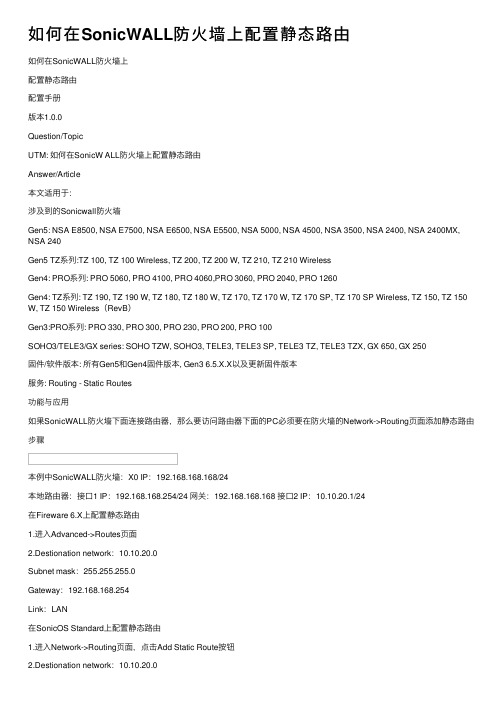

SonicWall防火墙透明模式配置(三层交换机)用户要求防火墙配置成透明模式接入到网络,要求达到的配置

如下图示

配置步骤:

1、配置防火墙WAN网卡

2、建立透明模式下的地址对象

(注意:透明范围不能够包含了防火墙本身的地址(192.168.254.21)以及防火墙的网关地址(192.168.254.1) ,同时也不能够包含防火墙WAN口外面的地址,即如果防火墙WAN外面还有其他的地址如192.168.254.200 则Transparent Range 不能够包含该地址, 否则可能会引发安全问题!!)

3、建立内网地址对象(注意:本范例中仅示例了2 个内网网段,可根据实际情况增加)

4、建立地址对象组

5、配置内网3 层交换机的地址对象

6、配置完成后的界面显示如下:

7、配置内网地址访问外网的回程路由(必须配置!!)

8、配置防火墙LAN网卡配置透明模式

9、关闭防火墙DHCP服务器

配置完成!。

sonicwall防火墙如何设置

sonicwall防火墙如何设置安装了sonicwall防火墙,但不会设置,该怎么办呢?下面由店铺给你做出详细的sonicwall防火墙设置方法介绍!希望对你有帮助!sonicwall防火墙设置方法一:进入管理页面,有一个配置向导,按照那个一步步来,可以初步连接上去,在此基础上你可以再进行其他的管理配置sonicwall防火墙设置方法二:最简单的方法自然是使用向导,登录防火墙之后,右上角有个Wizards,点那个,然后进去之后选择Public Server Wizard,一步一步来就可以了,服务器类型看你要建立哪种服务器,根据需要选择后面那一页是填服务器名字,你服务器内网IP,还有备注。

最后那外网IP防火墙会根据当前WAN口IP自动填写,一般来说没必要改。

最后完成就行了,防火墙会自动创建相关规则,很方便。

如果不使用向导,就得做以下步骤:首先要设置访问规则,在防火墙filewall里的WAN→LAN,设置源IP为any,目的地址是你内网那个IP,然后服务选择相应的端口(例如是网页服务器就选择HTTP什么的,也可以自定义)。

端口any即可。

之后需要在network里做NAT策略,源地址any,不转换;目的地址是你的防火墙外网地址,转换为你的那个内网地址,端口和上面防火墙上设置的一样。

之后如果你想在内网使用外网IP来访问服务器,就需要再做NAT 策略,把内网的地址转换为公网IP,否则你无法在内网使用域名或者外网IP访问服务器(当然内网IP是可以的)。

相关阅读:sonicwall防火墙介绍优点:SonicWALL®网络安全设备(NSA)系列下一代防火墙采用了独特的多核设计以及具有专利的免重组深度包检测®(RFDPI)技术*,让您无需牺牲网络性能即可获得全方位的安全保护。

NSA系列克服了现有安全解决方案的各种局限性它能实时地对每一个数据包执行整体扫描,以检测当前出现的内部及外部威胁。

NSA系列提供了入侵防御、恶意软件保护以及应用智能、控制和可视化功能,同时提供了突破性性能。

如何配置SonicWALL防火墙

如何配置SonicWALL防火墙SonicWALL防火墙在中小型企业市场中非常的常见。

从那些小型的非营利公司,到中型公司的企业生意,都在依赖于SonicWALL的设备来保护他们的网络通信安全。

SonicWall使用专用的SonicOS操作系统驱动它的防火墙设备。

绝大多数SonicWALL设备现在都使用由SonicOS增强的操作系统。

这两个操作系统之间的主要区别在于,增强版启用了系统的固件(Firmware)来提供ISP失败恢复服务,区域管理以及广域网负载平衡。

安装向导SonicWALL随它的防火墙设备提供了多种向导。

根据型号不同,可用的菜单也各有差异(举例来说,像“WEP/WAP加密功能设置”菜单就只有那些具备无线功能的型号才有)安装向导是个节约时间的工具,可以简化新路由器的部署。

或当网络被重新设计后,一台SonicWALL设备可被复位成刚出厂的默认设置,这时可以使用安装向导对设备重新设置。

要使用安装向导,登录进入SonicWALL防火墙后,再点击“安装向导(Wizard)”按钮。

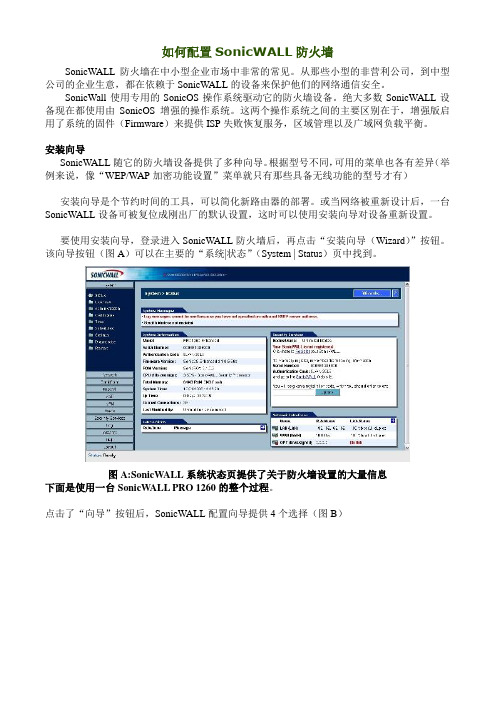

该向导按钮(图A)可以在主要的“系统|状态”(System | Status)页中找到。

图A:SonicWALL系统状态页提供了关于防火墙设置的大量信息下面是使用一台SonicWALL PRO 1260的整个过程。

点击了“向导”按钮后,SonicWALL配置向导提供4个选择(图B)图B图B注:SonicWALL配置向导提供4个选择。

管理员可以选择安装向导(用于配置SonicWALL设备来加密网络连接),或者端口防护接口向导(PortShield Interface Wizard,用于分割网络),或者公用服务器向导(用于提供内部服务器给公众使用),或者VPN向导(用于配置一个VPN网络)。

考虑好你是否打算选择安装向导,端口防护接口向导,公用服务器向导或是VPN向导。

就本例而言,我们将选择安装向导,并点击下一步。

安装向导出现。

sonicwall防火墙设置主要方法有哪些

sonicwall防火墙设置主要方法有哪些sonicwall防火墙设置要怎么样设置才能发挥最大的功效呢?下面由店铺给你做出详细的sonicwall防火墙设置主要方法介绍!希望对你有帮助!sonicwall防火墙设置主要方法一:SonicWALL防火墙的默认管理IP为192.168.168.168,需要把网线接到X0口(默认的LAN口)帐号admin,密码password。

如果实在进不去可以reset,使用回形针或者其他的什么东西去戳一下那个小孔(一般在电源旁边,有的型号是在正面)按住大约10秒左右,之后可以看到test灯闪烁,然后就可以通过默认的帐号和密码进去管理了。

不过需要注意的是reset之后一切配置都没有了,如果不是万不得已,最好还是别这样做。

sonicwall防火墙设置主要方法二:sonicwaLL IP:192,168.168.168user:adminpassword:password要是该过忘记了,就重置吧用针按着reset孔20秒左右开始重置,reset是,test灯会闪烁红色。

ip一般都是192,168.168.168如果不是用抓包软件测试一下就行,获取个arp request的数据包,就知道了sonicwaLL的原始ip sonicwall防火墙设置主要方法三:选择network→interface之后你可以看到各个接口,点击外网(WAN)口后面的编辑然后你可以看到一个manageent 后面有些HTTP HTTPS PING SSH等的,这里你只需要将HTTP和HTTPS勾选上即可。

这样,在你外网畅通的情况下别人就可以远程通HTTP或者HTTPS来管理这台设备。

例如你在WAN端口上看到的地址是51.123.21.8,那么当你打开管理后,别人就能通过来管理你的防火墙。

- 1、下载文档前请自行甄别文档内容的完整性,平台不提供额外的编辑、内容补充、找答案等附加服务。

- 2、"仅部分预览"的文档,不可在线预览部分如存在完整性等问题,可反馈申请退款(可完整预览的文档不适用该条件!)。

- 3、如文档侵犯您的权益,请联系客服反馈,我们会尽快为您处理(人工客服工作时间:9:00-18:30)。

SonicWALL 防火墙配置NA T Loopback

本文适用于:涉及到的 Sonicwall 防火墙

Gen5 TZ系列: TZ 100/W, TZ 200/W, TZ 210/Wireless

Gen4: PRO系列: PRO 5060, PRO 4100, PRO 4060,PRO 3060, PRO 2040, PRO 1260

Gen4: TZ系列: TZ 190/W, TZ 180/W, TZ 170/W/SP/SP Wireless

固件/软件版本:所有SonicOS增强版版本

服务: NAT Policy, Firewall Access Rules, Firewall Services

功能与应用

NAT Loopback 功能使内网中的 PC 能通过域名方式来 HTTP/SMTP/POP3/Ping 内网中的服务器而不需要使用到内部 DNS 解析,解决了一些企业没有内部 DNS 服务器的问题。

此外,Internet 上的 PC 能通过域名方式 HTTP/SMTP/POP3/Ping 方式访问内网的服务

器。

1.设置 LAN = 172.16.9.251,255.255.255.0

2.设置 WAN = 203.169.154.29,255.255.255.224 网关 = 203.169.154.1,255.255.255.224,如下图:

3.进入 Network->Address Objects 页面,配置 2 个地址对象

4.接下来,我们需要创建一个包含 HTTP、SMTP、POP3 以及 ping 等服务的服务组,增加 ping 的目的是仅作为临时示范用途,实际中一般不使用

5.进入 Firewall->Services 页面,点击 Custom Services 按钮,点击 Add Group添加一个服务组,如图所示:

6.进入 Network->NAT Policies 页面,点击 Add 按钮,添加一条 203.169.154.28到 172.16.8.242 的Internet流量

7.点击 OK 完成配置

8.接下来,需要关注一下内网的 PC(172.16.9.x)了,内网 PC 的源地址将被 NAT 成 203.169.154.29(即 WAN 端口的 IP 地址)并重新进入(Loopback)到防火墙里并被传送到内网上的 web/mail 服务器,参见下图配置:

9.点击 OK 完成配置

10.在 PC 上,进入目录 c:\winnt\systems32\drivers\etc\hosts file 11.参照下图编辑 hosts 文件

提示:编辑此文件的目的是因为本测试案例中没有相应的 DNS 服务器来解析域名与 IP地址203.169.154.28 之间的对应关系。

分类:Technical Doc。