Cisco 8540 无线控制器

思科产品与解决方案介绍

cisco 思科 面向云的思科 Catalyst 9800-CL 无线控制器 产品手册

产品手册面向云的思科 Catalyst 9800-CL无线控制器专为基于意图的网络全新打造目录产品概述3特性6优势8规格10软件要求12许可12保修18订购信息18思科 Capital 19文档历史记录20产品概述思科 Catalyst 9800 系列无线控制器专为基于意图的网络和思科 DNA 全新打造,采用思科 IOS® XE,集成了思科Aironet® 无线接入点的卓越 RF 性能,可为您不断发展壮大的组织提供一流的无线网络体验。

思科 Catalyst 9800 系列无线控制器以可编程的开放式架构为基础,内置安全机制、流传输遥感勘测和丰富的分析功能。

思科 Catalyst 9800 系列无线控制器将保障卓越网络性能的三大支柱作为立足点,即:无间断运行、安全可靠和任意位置部署。

这些要素有助于提供不打折扣的最佳无线网络体验,同时为您节省不必要的时间和成本。

思科® Catalyst® 9800-CL 是面向云的下一代企业级无线控制器,具备为分布式分支机构、中型园区以及大型企业和运营商提供无缝软件更新的强大功能。

思科 Catalyst 9800-CL 控制器是功能齐全的企业就绪型控制器,可以助力业务关键运营,彻底改变最终客户体验。

•通过冷热补丁实现高可用性和无缝软件更新,确保您的客户端和服务在计划内和计划外事件过程中均永不间断。

•使用思科 Catalyst 9800-CL保护无线环境、设备和用户。

借助思科加密流量分析 (ETA) 和软件定义接入 (SD-Access),无线基础设施将成为最强大的第一道防线。

这款控制器具有内置安全功能,包括:运行时防御、映像签名和完整性验证。

•可以部署在任意位置,提供无处不在的无线连接。

无论是在公共云还是私有云中,思科 Catalyst 9800-CL 都能充分满足您组织的需求。

•9800-CL 基于模块化操作系统,采用开放式可编程 API 实现第 0 天至第 N 天的网络操作自动化。

思科全数字化网络架构 (DNA) 就绪型基础设施

思科 Wi-Fi 和 Beacon 数 据点 思科无线接入点交付模块 化架构 自动化和保证 思科高密度体验 (HDX) 思科灵活的无线电频段分配 思科 DNA 中心

Apple FastLane

© 2017 思科和/或其附属公司。版权所有。

宣传册 思科公开信息

思科 DNA 就绪型无线产品: • 思科 Aironet 3800 系列 • 思科 Aironet 2800 系列 • 思科 Aironet 1800 系列 • 思科 8540 无线控制器 • 思科 5520 无线控制器 • 思科 Meraki® MR

借助实时威胁情报,保护网络不受恶意软件、僵尸网 络、网络钓鱼和针对性网络攻击困扰。 通过数据包捕获和机器学习(2900 和 3900 系列 ISR 需要部署思科 UCS® E 系列刀片),获得分支机构网 络可视性和设备级事件响应能力。 利用高性能加密保护广域网安全。

多核硬件 VPN 加速

服务

借助思科服务加速步入网络新时代,并获得更高的 价值。从规划到迁移,我们屡获殊荣的支持服务能 够为您提供端到端指导和专业知识,加快您的转型 步伐。

适用于无线产品的思科 DNA 核心价值 移动功能 支持即插即用和服务质 量 (QoS) 的思科应用策略 基础设施控制器企业模块 (APIC-EM) 思科 Jabber® 和 Lync SDN API 安全性和合规性 思科身份服务引擎 (ISE) 2.2 移动优势 借助可通过自动调配端到端基础设施来部署应用和服 务的控制器,推动软件定义网络 (SDN) 技术的采用。

适用于路由器的思科 DNA 核心价值 洞察力与体验 路由功能 思科应用可视性与可控性 (AVC) 智能路径选择(思科高性 能路由 [PfR] v3) 广域网优化(思科广域 应用服务 [WAAS] 和 Akamai) 自动化和保证 “随增长,随投资”的性 能与服务 思科 DNA 中心 路由优势 获得对超过 1000 种应用的可视性,促进容量规划和 优先级划分。 利用实时分析实现智能路径选择,在降低成本的同时 为应用体验提供保障。 借助 4 至 7 层优化和智能缓存技术增强应用性能, 实现广域网负载分流。

cisco 思科 实施9800无线局域网控制器许可证 常见问题解答

实施9800无线局域网控制器许可证:常见问题解答目录简介背景信息问:是否需要对 9800 控制器本身进行许可?问:连接到 9800 WLC 的无线接入点需要哪类许可证?问:能否针对连接到同一 Cisco Catalyst 9800 系列控制器的无线接入点使用不同的许可级别?问:Advantage 和 Essential 级别的许可证分别涵盖哪些功能?问:更改许可证级别后是否需要重新启动?问:是否必须对所有连接到 9800 控制器的无线接入点进行许可?问:9800 WLC 是否强制拥有许可证?问:什么是评估许可证?有效期多久?问:在哪里下载 .lic 许可证文件?问:如何获得 9800 控制器的许可?问:如何通过智能卫星进行许可?问:CSSM 许可是如何运作的?问:如何对使用高可用性 (HA) SSO 的控制器进行 CSSM 许可?问:如何对具有 N+1 HA 的控制器进行 CSSM 许可?问:如何在没有联网的情况下离线对 9800 WLC 进行许可?问:如何在 HA SSO 设置中进行离线许可?问:如何在 HA N+1 设置中进行离线许可 (SLR)?问:能否在两个 9800 控制器之间转移许可证?问:如果不对 9800 WLC 进行许可会怎样?问:9800-40、9800-80、9800-L和9800-CL以及EWC(在91XX系列AP上)控制器的许可是否存在任何差异?问:每个 9800 型号可以连接和许可的 AP 数量上限是多少?问:许可证需要多长时间才能“被消耗”并显示为“正在使用”?问:我在9800 WLC上看到“ASR_1000_AdvEnterprise”和“ASR_1000_AdvIpservices”许可证。

我的9800 WLC 是否确实需要 ASR 路由器许可证?问: 硬件 RMA 对 Cisco Catalyst 9800 系列控制器的许可有何影响?问:如何对 9800 WLC 许可执行故障排除?问:什么是智能许可使用策略?简介本文档介绍在9800-CL WLC: 17.2.1映像上收集的9800无线局域网控制器(WLC)上使用的许可模式。

cisco 思科 Catalyst 9800无线控制器常见无线客户端连接问题故障排除

Catalyst 9800无线控制器常见无线客户端连接问题故障排除目录简介先决条件要求使用的组件收集日志客户端无法连接时的场景Web身份验证凭据无效策略配置文件中未定义有效的VLAN错误密码9800 WLC上不存在RADIUS发送的访问控制列表(ACL)RADIUS发送的VLAN在9800 WLC上不存在由于WLAN或策略配置文件中的更改而断开连接从网络中手动删除客户端由于EAP超时而断开连接由于AP无线电重置,已断开连接由于Web身份验证超时而断开连接由于会话超时,已断开连接由于空闲超时而断开连接客户端在SSID之间移动简介本文档介绍最常见的无线客户端连接问题场景以及如何在Catalyst 9800无线控制器上解决这些问题。

先决条件要求Cisco 建议您了解以下主题:Cisco Catalyst 9800 系列无线控制器q无线控制器的命令行界面(CLI)访问q使用的组件本文档中的信息基于Cisco IOS® XE Gibraltar 16.10或更高版本的软件和硬件版本。

本文档中的信息都是基于特定实验室环境中的设备编写的。

本文档中使用的所有设备最初均采用原始(默认)配置。

如果您的网络处于活动状态,请确保您了解所有命令的潜在影响。

收集日志WLC 9800 提供无间断跟踪功能。

这可确保持续记录所有客户端连接相关的错误、警告和通知级别消息,并且您可以在发生事故或故障情况后查看其日志。

注:根据生成的日志量,您可以返回几小时到几天。

要查看9800 WLC默认收集的跟踪,可以通过SSH/Telnet连接到9800 WLC并遵循以下步骤(确保会话记录到文本文件)。

步骤1:检查控制器当前时间,以便您可以在问题发生之前的时间跟踪日志。

# show clock第二步:根据系统配置的指示,从控制器缓冲区或外部系统日志收集系统日志。

这样可以快速查看系统的运行状况和错误(如果有)。

# show logging第三步:验证是否启用了任何调试条件。

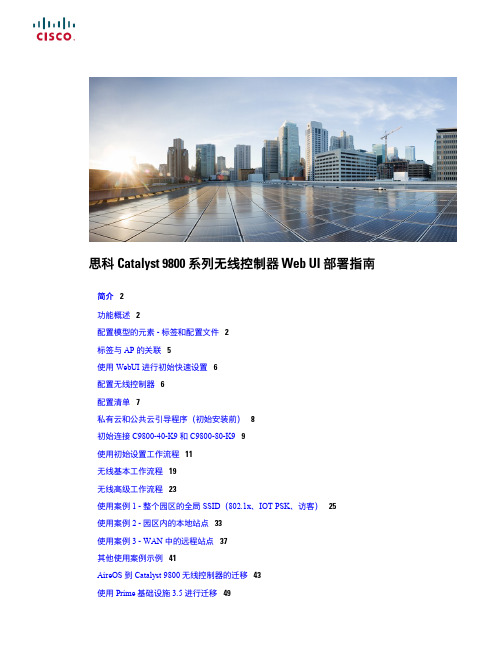

思科 Catalyst 9800 系列无线控制器 Web UI 部署指南说明书

思科 Catalyst 9800 系列无线控制器 Web UI 部署指南简介2功能概述2配置模型的元素 - 标签和配置文件2标签与 AP 的关联5使用 WebUI 进行初始快速设置6配置无线控制器6配置清单7私有云和公共云引导程序(初始安装前)8初始连接 C9800-40-K9 和 C9800-80-K9 9使用初始设置工作流程11无线基本工作流程19无线高级工作流程23使用案例 1 - 整个园区的全局 SSID(802.1x、IOT PSK、访客)25使用案例 2 - 园区内的本地站点33使用案例 3 - WAN 中的远程站点37其他使用案例示例41AireOS 到 Catalyst 9800 无线控制器的迁移43使用 Prime 基础设施 3.5 进行迁移492修订日期:2018 年 11 月 15 日简介本文档介绍思科 Catalyst 9800 无线控制器的新配置模型,并说明一般部署原则。

本文档的目的: • 概述配置模型• 重点介绍主要使用案例和部署 • 详细说明最佳实践、监控和迁移功能概述最佳实践驱动的配置模型简介思科 Catalyst 9800 无线控制器配置数据模型基于可重用性、简化调配、增强灵活性和模块化的设计原则,帮助在扩展网络的同时管理网络,并简化对动态变化的业务和 IT 需求的管理。

此模型为客户端/AP 设备提供了一个模型,用于从包含在标签中的配置文件派生设备配置。

AP 可以静态映射到标签,也可以作为在控制器上运行并在 AP 加入过程中生效的规则引擎的一部分映射到标签。

配置对象采用模块化设计,这有助于提高配置的可重用性。

此外,基于标签的平面配置模型消除了与继承和基于容器的分组相关的复杂性,从而使配置更简单、更灵活,可以简化变更管理。

配置模型的元素 - 标签和配置文件配置文件配置文件定义了 AP 或关联客户端的属性。

配置文件是可重用的实体,可以跨标签使用。

默认情况下,无线控制器在启动时,有默认策略配置文件、AP 加入配置文件、Flex 配置文件和 2.4/5GHz RF 配置文件可用。

Catalyst 9800无线控制器ap授权清单 说明书

Catalyst 9800無線控制器AP授權清單目錄簡介背景資訊必要條件需求採用元件設定網路圖表組態MAC AP授權清單 — 本地MAC AP授權清單 — 外部RADIUS伺服器驗證疑難排解參考資料簡介本文檔介紹如何配置接入點(AP)身份驗證策略。

此功能可確保只有授權存取點(AP)才能加入Catalyst 9800無線LAN控制器。

本文檔不介紹網狀(1500系列)AP的情況,這些接入點需要mac過濾器條目才能加入控制器,但並不遵循典型的AP授權流程(請參閱參考資料)。

背景資訊若要授權存取點(AP),需要使用9800無線LAN控制器的本機資料庫或外部遠端驗證撥入使用者服務(RADIUS)伺服器來授權AP的乙太網路MAC位址。

必要條件需求思科建議您瞭解以下主題:9800 WLCq對無線控制器的命令列介面(CLI)訪問q採用元件9800 WLC v16.12AP 1810WAP 1700身分識別服務引擎(ISE)v2.2本文中的資訊是根據特定實驗室環境內的裝置所建立。

文中使用到的所有裝置皆從已清除(預設)的組態來啟動。

如果您的網路運作中,請確保您瞭解任何指令可能造成的影響。

設定網路圖表組態MAC AP授權清單 — 本地授權的AP的MAC位址儲存在9800 WLC本機。

步驟1.建立本地授權憑證下載方法清單。

導覽至Configuration > Security > AAA > AAA Method List > Authorization > + Add步驟2.啟用AP MAC授權。

導航至 Configuration > Security > AAA > AAA Advanced > AP Policy。

啟用根據MAC授權AP,並選擇步驟1中建立的授權方法清單。

步驟3.新增AP的乙太網MAC地址。

導航至 Configuration > Security > AAA > AAA Advanced > Device Authentication > MAC Address> + Add注意:AP的乙太網MAC地址必須是 在16.12版的web UI(xx:xx:xx:xx:xx:xx(或)xxxx.xxxx.xxxx(或)xx-xx-xx-xx-xx)中輸入這些格式之一。

常见问题解答:思科 Catalyst 9000 交换机

问

答

能否介绍一下思科 Catalyst 9400 交换机?

作为新推出的思科 Catalyst 9000 系列的一员,思科 Catalyst 9400 系 列交换机是一款下一代企业级模块化接入交换机。这款交换机采用集 中式交换架构,不仅支持高达 9 Tbps 的系统带宽,而且具有出色的 以太网供电 (PoE) 性能,从而为您提供不可多得的投资保护。Catalyst 9400 交换机还具备一流的高可用性功能,例如 NSF/SSO、在线软件 升级 (ISSU)、上行链路恢复能力和基于模块化电源的 N+1/N+N 冗余。 单个系统最多可扩展至 384 个端口,而且每个端口都能提供丰富的 PoE+、UPoE 和数据选项。凭借模块化电源和可维护的双风扇托架等独 有创新特性,全新的思科 Catalyst 9400 系列将企业模块化接入网络部 署提高到新的水平。

问

答

思科 Catalyst 9000 是否具有板载 Web GUI?

是的,该系列交换机具有板载 Web GUI。

© 2017 思科和/或其附属公司。版权所有。

常见问题解答 思科公开信息

问

答

思科 Catalyst 9000 交换机的蓝色信标 LED 有什么作用?

所有思科 Catalyst 9000 交换机都具有蓝色信标 LED,可有助于简化操 作。当机架中安装了多个 Catalyst 9000 交换机时,可以通过蓝色信标 LED 轻松识别机箱。远程管理员可以使蓝色信标 LED 保持闪烁,来帮 助本地操作人员快速找到所需的机箱。随后,本地操作人员只需按下模 式按钮即可进行确认。

问

答

思科 Catalyst 9000 有哪些管理功能?

您可以通过以下方式管理 Catalyst 9000 交换机:思科 IOS 软件命令 行界面 (CLI)、思科 Prime® 基础设施 3.1.7 DP13、思科应用策略基础 设施控制器企业模块 (APIC-EM)、板载思科 IOS XE 软件网络用户界 面 (WebUI)、简单网络管理协议 (SNMP) 或 Netconf/YANG。Catalyst 9000 交换机经过专门设计,可通过 DNA 中心设备与思科 DNA 中心 结合使用。

无线配置手册(CT5508+AP1142N)

无线基本配置手册(CT5508+AP1142N)1、初始化控制器初始化准备:控制器的console口与电脑的串口连接好,打开超级终端(默认),给控制器通电,按住电脑的《esc》键进入配置向导,配置实例为CISCO WLC4402的配置,CT5508配置同WLC4402;System will now restart!Bootloader 4.0.217.0 (Apr 12 2007 - 17:46:14)Motorola PowerPC ProcessorID=00000000 Rev. PVR=80200020CPU: 833 MHzCCB: 333 MHzDDR: 166 MHzLBC: 41 MHzL1 D-cache 32KB, L1 I-cache 32KB enabled.I2C: readyDTT: 1 is 33 CDRAM: DDR module detected, total size:512MB.512 MB8540 in PCI Host Mode.8540 is the PCI Arbiter.Memory Test PASSFLASH:Flash Bank 0: portsize = 2, size = 8 MB in 142 Sectors8 MBL2 cache enabled: 256KBCard Id: 1540Card Revision Id: 1Card CPU Id: 1287Number of MAC Addresses: 32Number of Slots Supported: 4Serial Number: FOC1127F04HUnknown command Id: 0xa5Unknown command Id: 0xa4Unknown command Id: 0xa3Manufacturers ID: 30464Board Maintenance Level: 00Number of supported APs: 50In: serialOut: serialErr: serial.o88b. d888888b .d8888. .o88b. .d88b.d8P Y8 `88' 88' YP d8P Y8 .8P Y8.8P 88 `8bo. 8P 88 888b 88 `Y8b. 8b 88 88Y8b d8 .88. db 8D Y8b d8 `8b d8'`Y88P' Y888888P `8888Y' `Y88P' `Y88P'Model AIR-WLC4402-50-K9 S/N: FOC1127F04H Net:PHY DEVICE : Found Intel LXT971A PHY at 0x01FEC ETHERNETIDE: Bus 0: OKDevice 0: Model: STI Flash 7.4.0 Firm: 01.25.06 Ser#: STIJ11B407102084630Type: Removable Hard DiskCapacity: 245.0 MB = 0.2 GB (501760 x 512)Device 1: not availableBooting Primary Image...Press <ESC> now for additional boot options...***** External Console Active *****Boot OptionsPlease choose an option from below:1. Run primary image (version 4.1.185.0) (active)2. Run backup image (version 4.0.217.0)3. Manually update images4. Change active boot image5. Clear ConfigurationPlease enter your choice: 5 清除原有的配置Detecting Hardware . . .Re-building configuration filesystemDone.Bootloader 4.0.217.0 (Apr 12 2007 - 17:46:14)Motorola PowerPC ProcessorID=00000000 Rev. PVR=80200020 CPU: 833 MHzCCB: 333 MHzDDR: 166 MHzLBC: 41 MHzL1 D-cache 32KB, L1 I-cache 32KB enabled.I2C: readyDTT: 1 is 33 CDRAM: DDR module detected, total size:512MB.512 MB8540 in PCI Host Mode.8540 is the PCI Arbiter.Memory Test PASSFLASH:Flash Bank 0: portsize = 2, size = 8 MB in 142 Sectors8 MBL2 cache enabled: 256KBCard Id: 1540Card Revision Id: 1Card CPU Id: 1287Number of MAC Addresses: 32Number of Slots Supported: 4Serial Number: FOC1127F04HUnknown command Id: 0xa5Unknown command Id: 0xa4Unknown command Id: 0xa3Manufacturers ID: 30464Board Maintenance Level: 00Number of supported APs: 50In: serialOut: serialErr: serial.o88b. d888888b .d8888. .o88b. .d88b.d8P Y8 `88' 88' YP d8P Y8 .8P Y8.8P 88 `8bo. 8P 88 888b 88 `Y8b. 8b 88 88Y8b d8 .88. db 8D Y8b d8 `8b d8'`Y88P' Y888888P `8888Y' `Y88P' `Y88P'Model AIR-WLC4402-50-K9 S/N: FOC1127F04H Net:PHY DEVICE : Found Intel LXT971A PHY at 0x01FEC ETHERNETIDE: Bus 0: OKDevice 0: Model: STI Flash 7.4.0 Firm: 01.25.06 Ser#: STIJ11B407102084630Type: Removable Hard DiskCapacity: 245.0 MB = 0.2 GB (501760 x 512)Device 1: not availableBooting Primary Image...Press <ESC> now for additional boot options...Detecting Hardware . . .Generating Secure Shell DSA Host Key ...Generating Secure Shell RSA Host Key ...Generating Secure Shell version 1.5 RSA Host Key ...Cisco is a trademark of Cisco Systems, Inc.Software Copyright Cisco Systems, Inc. All rights reserved.Cisco AireOS Version 4.1.185.0Initializing OS Services: okInitializing Serial Services: okInitializing Internal Interfaces: okInitializing Network Services: okStarting ARP Services: okStarting Trap Manager: okStarting Network Interface Management Services: ok Starting System Services: okStarting Fast Path Hardware Acceleration: okStarting Switching Services: okStarting QoS Services: okStarting FIPS Features: Not enabledStarting Policy Manager: okStarting Data Transport Link Layer: okStarting Access Control List Services: okStarting System Interfaces: okStarting Client Troubleshooting Service: okStarting Management Frame Protection: okStarting LWAPP: okStarting Crypto Accelerator[s]: None PresentStarting Certificate Database: okStarting VPN Services: okStarting Security Services: okStarting Policy Manager: okStarting Authentication Engine: okStarting Mobility Management: okStarting Virtual AP Services: okStarting AireWave Director: okStarting Network Time Services: okStarting Cisco Discovery Protocol: okStarting Broadcast Services: okStarting Logging Services: okStarting DHCP Server: okStarting IDS Signature Manager: okStarting RFID Tag Tracking: okStarting Power Supply and Fan Status Monitoring Service: ok Starting TSM: okStarting LOCP: okStarting CIDS Services: okStarting Ethernet-over-IP: okStarting Management Services:Web Server: okCLI: okSecure Web: Web Authentication Certificate not found (error).(Cisco Controller)Welcome to the Cisco Wizard Configuration ToolUse the '-' character to backupSystem Name [Cisco_68:9b:e3]: Cisco_WLC_Master 设置无线控制器的系统命名Enter Administrative User Name (24 characters max): admin 设置无线控制器的管理员Enter Administrative Password (24 characters max): ***** 设置无线控制器的管理员密码Re-enter Administrative Password : ***** 确认设置无线控制器管理员密码Service Interface IP Address Configuration [none][DHCP]: none是否开启web管理口的DHCP服务Service Interface IP Address: 192.168.0.1 设置web管理口的管理地址Service Interface Netmask: 255.255.255.0 设置web管理口的管理地址的掩码Enable Link Aggregation (LAG) [yes][NO]: NO 是否开启链路汇聚功能Management Interface IP Address: 10.38.2.2 设置无线控制器的管理地址Management Interface Netmask: 255.255.255.0 设置无线控制器的管理地址的掩码Management Interface Default Router: 10.38.2.31 设置无线控制器的管理端口的默认网关Management Interface VLAN Identifier (0 = untagged): 2 设置无线网络所属的VLAN Management Interface Port Num [1 to 2]: 1 设置管理端口为端口1或端口2 Management Interface DHCP Server IP Address: 10.38.2.31 设置DHCP服务器地址AP Transport Mode [layer2][LAYER3]: LAYER3 设置传输模式为3层传输AP Manager Interface IP Address: 10.38.2.3 设置AP的管理接口地址AP-Manager is on Management subnet, using same valuesAP Manager Interface DHCP Server (10.67.32.1):设置AP的管理接口的DHCP服务器地址Virtual Gateway IP Address: 1.1.1.1 设置虚拟的网关地址Mobility/RF Group Name: GROUP1 设置所属的分组Enable Symmetric Mobility Tunneling [yes][NO]: YES 是否启用移动传输功能Network Name (SSID): CIMC 设置无线网络的SSIDAllow Static IP Addresses [YES][no]: YES 是否接受静态IP地址Configure a RADIUS Server now? [YES][no]: no 是否马上设置RADIUS服务Warning! The default WLAN security policy requires a RADIUS server.Please see documentation for more details.Enter Country Code list (enter 'help' for a list of countries) [US]: CN 输入所属的地区Enable 802.11b Network [YES][no]: YES 是否启用802.11b的网络Enable 802.11a Network [YES][no]: YES 是否启用802.11a的网络Enable 802.11g Network [YES][no]: YES 是否启用802.11g的网络Enable Auto-RF [YES][no]: YES 是否启用自动射频Configuration saved!Resetting system with new configuration...Configuration saved!Resetting system with new configuration...*以下为查看CT5508相关配置信息(Cisco Controller)Enter User Name (or 'Recover-Config' this one-time only to resetconfiguration to factory defaults)User: adminPassword:*****(Cisco Controller) >(Cisco Controller) >show tech-support 查看无线控制器当前状态---------------Show boot---------------(Cisco Controller) >show bootPrimary Boot Image............................... 7.0.116.0 (default) (active)Backup Boot Image................................ 7.0.116.0---------------show time---------------(Cisco Controller) >show timeTime............................................. Fri Jun 7 16:00:43 2013Timezone delta................................... 0:0Timezone location................................ (GMT +8:00) HongKong, Bejing, ChongquingNTP ServersNTP Polling Interval (86400)Index NTP Key Index NTP Server NTP Msg Auth Status------- ------------------------------------------------------------------------------Show Inventory---------------(Cisco Controller) >show inventoryBurned-in MAC Address............................ 30:E4:DB:1B:EA:C0Power Supply 1................................... Present, OKPower Supply 2................................... AbsentMaximum number of APs supported (50)NAME: "Chassis" , DESCR: "Cisco 5500 Series Wireless LAN Controller"PID: AIR-CT5508-K9, VID: V01, SN: FCW1536L0EN---------------Show udi---------------(Cisco Controller) >show udiNAME: "Chassis" , DESCR: "Cisco 5500 Series Wireless LAN Controller"PID: AIR-CT5508-K9, VID: V01, SN: FCW1536L0EN---------------Show sysinfo---------------(Cisco Controller) >show sysinfoManufacturer's Name.............................. Cisco Systems Inc.Product Name..................................... Cisco ControllerProduct Version.................................. 7.0.116.0Bootloader Version............................... 1.0.1Field Recovery Image Version..................... 6.0.182.0Firmware Version................................. FPGA 1.3, Env 1.6, USB console 1.27Build Type....................................... DATA + WPSSystem Name...................................... 2PO2A2-OA-WS-CT5508-SSystem Location..................................System Contact...................................System ObjectID.................................. 1.3.6.1.4.1.9.1.1069IP Address....................................... 10.0.52.250Last Reset....................................... Power on resetSystem Up Time................................... 224 days 3 hrs 31 mins 1 secsSystem Timezone Location......................... (GMT +8:00) HongKong, Bejing, Chongquing Current Boot License Level....................... baseCurrent Boot License Type........................ PermanentNext Boot License Level.......................... baseNext Boot License Type........................... PermanentConfigured Country............................... CN - China--More-- or (q)uitOperating Environment............................ Commercial (0 to 40 C)Internal Temp Alarm Limits....................... 0 to 65 CInternal Temperature............................. +35 CExternal Temperature............................. +21 CFan Status....................................... OKState of 802.11b Network......................... EnabledState of 802.11a Network......................... EnabledNumber of WLANs (3)Number of Active Clients (217)Burned-in MAC Address............................ 30:E4:DB:1B:EA:C0Power Supply 1................................... Present, OKPower Supply 2................................... AbsentMaximum number of APs supported (50)---------------Show Interface ---------------(Cisco Controller) >show interface summary 查看所有接口信息Interface Name Port Vlan Id IP Address Type Ap Mgr Guest -------------------------------- ---- -------- --------------- ------- ------ ----- management LAG 52 10.0.52.250 Static Yes No service-port N/A N/A 2.2.2.2 Static No No virtual N/A N/A 1.1.1.1 Static No No vlan 128 LAG 128 10.10.29.250 Dynamic No No vlan 130 LAG 130 10.10.31.250 Dynamic No No vlan 132 LAG 132 10.10.33.250 Dynamic No No vlan126 LAG 126 10.10.27.250 Dynamic No No vlan134 LAG 134 10.10.35.250 Dynamic No No (Cisco Controller) >show interface detailed management 查看管理接口信息Interface Name................................... managementMAC Address...................................... 30:e4:db:1b:ea:cfIP Address....................................... 10.0.52.250IP Netmask....................................... 255.255.255.0IP Gateway....................................... 10.0.52.254External NAT IP State............................ DisabledExternal NAT IP Address.......................... 0.0.0.0 VLAN (52)Quarantine-vlan 0Active Physical Port............................. LAG (13)Primary Physical Port............................ LAG (13)Backup Physical Port............................. UnconfiguredPrimary DHCP Server.............................. 10.0.52.254Secondary DHCP Server............................ 10.0.52.253DHCP Option 82................................... Disabled ACL.............................................. UnconfiguredAP Manager....................................... YesGuest Interface.................................. NoL2 Multicast..................................... Disabled(Cisco Controller) >(Cisco Controller) >show interface summaryIncorrect usage. Use the '?' or <TAB> key to list commands.(Cisco Controller) >show interface detailed service-port查看服务接口详细信息Interface Name................................... service-portMAC Address...................................... 30:e4:db:1b:ea:c1IP Address....................................... 2.2.2.2IP Netmask....................................... 255.255.255.0DHCP Option 82................................... DisabledDHCP Protocol.................................... DisabledAP Manager....................................... NoGuest Interface.................................. No(Cisco Controller) >show interface detailed virtual 查看虚接口详细信息Interface Name................................... virtualMAC Address...................................... 30:e4:db:1b:ea:c0IP Address....................................... 1.1.1.1DHCP Option 82................................... DisabledVirtual DNS Host Name............................ DisabledAP Manager....................................... NoGuest Interface.................................. No---------------Show port summary---------------(Cisco Controller) >show port summary 查看当前所有端口情况STP Admin Physical Physical Link LinkPr Type Stat Mode Mode Status Status Trap POE SFPType-- ------- ---- ------- ---------- ---------- ------ ------- ------- ----------1 Normal Forw Enable Auto 1000 Full Up Enable N/A 1000BaseSX2 Normal Disa Enable Auto Auto Down Enable N/A Not Present3 Normal Disa Enable Auto Auto Down Enable N/A Not Present4 Normal Disa Enable Auto Auto Down Enable N/A Not Present5 Normal Disa Enable Auto Auto Down Enable N/A Not Present6 Normal Disa Enable Auto Auto Down Enable N/A Not Present7 Normal Disa Enable Auto Auto Down Enable N/A Not Present8 Normal Disa Enable Auto Auto Down Enable N/A Not Present---------------Show process cpu---------------(Cisco Controller) >show process cpu 查看当前所有进程的CPU使用情况Name Priority CPU Use ReapercslStoreManager (240/ 7) 0 ( 0/ 0)%System Reset Task (240/ 7) 0 ( 0/ 0)%reaperWatcher ( 3/ 96) 0 ( 0/ 0)% IosapiReaper ( 10/ 94) 0 ( 0/ 0)% ITempStatus (240/ 7) 0 ( 0/ 0)% I pktDebugSocketTask (255/ 1) 0 ( 0/ 0)% LICENSE AGENT (240/ 7) 0 ( 0/ 0)% I emWeb (240/ 7) 0 ( 0/ 0)% T 300 webJavaTask (240/ 7) 0 ( 0/ 0)% fmcHsTask (100/ 60) 0 ( 0/ 0)% apstatEngineTask (240/ 7) 0 ( 0/ 0)% rrcEngineTask (240/ 7) 0 ( 0/ 0)% T 300 spectrumNMSPTask (255/ 1) 0 ( 0/ 0)% spectrumDataTask (255/ 1) 0 ( 0/ 0)% wipsTask (240/ 7) 0 ( 0/ 0)% ethoipOsapiMsgRcv (240/ 7) 0 ( 0/ 0)% ethoipSocketTask (240/ 7) 0 ( 0/ 0)%cids-cl Task (240/ 7) 0 ( 0/ 0)%tsmTask (255/ 1) 0 ( 0/ 0)%--More-- or (q)uitenvCtrollerStatus (240/ 7) 0 ( 0/ 0)%rfidTask (240/ 7) 0 ( 0/ 0)% idsTrackEventTask (239/ 8) 0 ( 0/ 0)%DHCP Server (240/ 7) 0 ( 0/ 0)% ProcessLoggingTask (240/ 7) 0 ( 0/ 0)% bcastReceiveTask ( 7/ 95) 0 ( 0/ 0)%CDP Main ( 7/ 95) 0 ( 0/ 0)% cdpSocketTask (240/ 7) 0 ( 0/ 0)% sntpMainTask (240/ 7) 0 ( 0/ 0)% sntpReceiveTask (240/ 7) 0 ( 0/ 0)% grouping Task (255/ 1) 0 ( 0/ 0)%dot11a ( 1/ 97) 0 ( 0/ 0)%rrm Socket Task (255/ 1) 0 ( 0/ 0)%dot11a ( 1/ 97) 0 ( 0/ 0)%rrm Socket Task (255/ 1) 0 ( 0/ 0)% grouping Task (255/ 1) 0 ( 0/ 0)%dot11b (255/ 1) 0 ( 0/ 0)%rrm Socket Task ( 1/ 97) 0 ( 0/ 0)%dot11b ( 70/ 71) 0 ( 0/ 0)%rrm Socket Task (255/ 1) 0 ( 0/ 0)%Apf Guest (240/ 7) 0 ( 0/ 0)% apfPmkCacheTimer (240/ 7) 0 ( 0/ 0)%RLDP Schedule Task (240/ 7) 0 ( 0/ 0)%--More-- or (q)uitapfMsConnTask_7 (175/ 32) 0 ( 0/ 0)% apfMsConnTask_6 ( 32/ 85) 0 ( 0/ 0)% apfMsConnTask_5 (175/ 32) 0 ( 0/ 0)% apfMsConnTask_4 (175/ 32) 0 ( 0/ 0)% apfMsConnTask_3 ( 32/ 85) 0 ( 0/ 0)% apfMsConnTask_2 (175/ 32) 0 ( 0/ 0)% apfMsConnTask_1 (175/ 32) 0 ( 0/ 0)%apfOrphanSocketTas (240/ 7) 0 ( 0/ 0)% apfRogueDetectorTh (175/ 32) 0 ( 0/ 0)% apfRogueTask ( 7/ 95) 0 ( 0/ 0)% apfProbeThread ( 71/ 71) 0 ( 0/ 0)% apfReceiveTask ( 71/ 71) 0 ( 0/ 0)% apfRLDPRecv (175/ 32) 0 ( 0/ 0)% apfRLDP (175/ 32) 0 ( 0/ 0)% apfOpenDtlSocket (175/ 32) 0 ( 0/ 0)% mmMfpTask (175/ 32) 0 ( 0/ 0)% mmMobility (240/ 7) 0 ( 0/ 0)% mmSSHPeerRegister (240/ 7) 0 ( 0/ 0)% mmListen (180/ 30) 0 ( 0/ 0)% aaaQueueReader (225/ 13) 0 ( 0/ 0)% radiusCoASupportTr (201/ 22) 0 ( 0/ 0)%--More-- or (q)uitEAP Framework (240/ 7) 0 ( 0/ 0)% tplusTransportThre (201/ 22) 0 ( 0/ 0)% T 300 radiusRFC3576Trans (201/ 22) 0 ( 0/ 0)% radiusTransportThr (201/ 22) 0 ( 0/ 0)% iappSocketTask ( 62/ 74) 0 ( 0/ 0)% pemReceiveTask (240/ 7) 0 ( 0/ 0)% ccxDiagTask (240/ 7) 0 ( 0/ 0)% ccxRmTask (230/ 11) 0 ( 0/ 0)%ccxS69Task (240/ 7) 0 ( 0/ 0)%ccxL2RoamTask (240/ 7) 0 ( 0/ 0)%dot1xSocketTask (240/ 7) 0 ( 0/ 0)%Dot1x_NW_MsgTask_7 (240/ 7) 0 ( 0/ 0)% Dot1x_NW_MsgTask_6 (240/ 7) 0 ( 0/ 0)% Dot1x_NW_MsgTask_2 (240/ 7) 0 ( 0/ 0)% Dot1x_NW_MsgTask_3 (240/ 7) 0 ( 0/ 0)% Dot1x_NW_MsgTask_4 (240/ 7) 0 ( 0/ 0)% Dot1x_NW_MsgTask_5 (240/ 7) 0 ( 0/ 0)% Dot1x_NW_MsgTask_1 (240/ 7) 0 ( 0/ 0)% Dot1x_NW_MsgTask_0 (240/ 7) 0 ( 0/ 0)%dot1xMsgTask (240/ 7) 0 ( 0/ 0)% locpTxServerTask ( 92/ 63) 0 ( 0/ 0)% locpRxServerTask (200/ 22) 0 ( 0/ 0)% capwapSocketTask ( 71/ 71) 0 ( 0/ 0)%--More-- or (q)uitspamApTask6 ( 53/ 78) 0 ( 0/ 0)% spamApTask7 (118/ 53) 0 ( 0/ 0)% spamApTask5 ( 78/ 68) 0 ( 0/ 0)% spamApTask4 (118/ 53) 0 ( 0/ 0)% spamApTask3 ( 78/ 68) 0 ( 0/ 0)% spamApTask2 ( 53/ 78) 0 ( 0/ 0)%spamReceiveTask (120/ 52) 0 ( 0/ 0)% spamSocketTask (175/ 32) 0 ( 0/ 0)%Image License brok (240/ 7) 0 ( 0/ 0)% I Image License brok (240/ 7) 0 ( 0/ 0)% IIPC Main Thread (240/ 7) 0 ( 0/ 0)% I License Client Lib (240/ 7) 0 ( 0/ 0)% I License Client Lib (240/ 7) 0 ( 0/ 0)% I sshpmLscScepTask (100/ 60) 0 ( 0/ 0)% sshpmLscTask (100/ 60) 0 ( 0/ 0)% sshpmReceiveTask (175/ 32) 0 ( 0/ 0)% sshpmMainTask ( 71/ 71) 0 ( 0/ 0)% mfpEventTask (255/ 1) 0 ( 0/ 0)% mfpKeyRefreshTask (255/ 1) 0 ( 0/ 0)% mfpTrapForwardTask (255/ 1) 0 ( 0/ 0)% clientTroubleShoot (100/ 60) 0 ( 0/ 0)%--More-- or (q)uitloggerMainTask ( 22/ 89) 0 ( 0/ 0)% debugMainTask (200/ 22) 0 ( 0/ 0)%dot3ad_lac_task (240/ 7) 0 ( 0/ 0)%gccp_t (240/ 7) 0 ( 0/ 0)%dot1dTimer (240/ 7) 0 ( 0/ 0)% T 300 dot1dRecv (250/ 3) 0 ( 0/ 0)%fdbTask (240/ 7) 0 ( 0/ 0)%uart_session (240/ 7) 0 ( 0/ 0)%broffu_SocketRecei ( 60/ 75) 0 ( 0/ 0)% StatsTask (240/ 7) 0 ( 0/ 0)% SNMPProcMon (240/ 7) 0 ( 0/ 0)% T 290 RMONTask ( 71/ 71) 0 ( 0/ 0)% I SNMPTask ( 95/ 62) 0 ( 0/ 0)%DHCP Proxy Task (240/ 7) 0 ( 0/ 0)%DHCP Socket Task ( 7/ 95) 0 ( 0/ 0)% dhcpClientTimerTas (240/ 7) 0 ( 0/ 0)%BootP (240/ 7) 0 ( 0/ 0)% T 290 DHCP Client Task (240/ 7) 0 ( 0/ 0)% T 600 TransferTask (240/ 7) 0 ( 0/ 0)% I osapiTimer (100/ 60) 0 ( 0/ 0)% T 300 nim_t (100/ 60) 0 ( 0/ 0)%dtlTask (100/ 60) 0 ( 0/ 0)% dtlArpTask ( 74/ 70) 0 ( 0/ 0)%--More-- or (q)uitdtlDataLowTask ( 70/ 71) 0 ( 0/ 0)% sysapiprintf (240/ 7) 0 ( 0/ 0)% osapiBsnTimer ( 95/ 62) 0 ( 0/ 0)%fp_main_task (240/ 7) 0 ( 0/ 0)%---------------Show memory statistics---------------(Cisco Controller) >show memory statistics查看当前内存统计信息System Memory Statistics:Total System Memory............: 1028820992 bytesUsed System Memory.............: 447270912 bytesFree System Memory.............: 581550080 bytesBytes allocated from RTOS......: 12837696 bytesChunks Free....................: 25 bytesNumber of mmapped regions......: 45Total space in mmapped regions.: 212779008 bytesTotal allocated space..........: 10957432 bytesTotal non-inuse space..........: 1880264 bytesTop-most releasable space......: 694616 bytesTotal allocated (incl mmap)....: 225616704 bytesTotal used (incl mmap).........: 223736440 bytesTotal free (incl mmap).........: 1880264 bytes---------------Show msglog---------------(Cisco Controller) >show msglog 查看系统日志Message Log Severity Level ...................... ERROR*DHCP Socket Task: Jun 07 16:05:22.994: %DTL-3-ARP_CLIENT_IP_DUPLICATED: dtl_arp.c:1663 ARP entry overwrite, conflict detected via ARP Request from client with MAC-ID 38:ffffffec:ffffffe4:ffffffe5:31:ffffffb0 and IP Address 10.10.35.10, Old client MAC-I*dot1xMsgTask: Jun 07 16:04:00.821: %DOT1X-3-MAX_EAPOL_KEY_RETRANS: 1x_ptsm.c:444 Max EAPOL-key M1 retransmissions exceeded for client 00:0c:e7:16:0b:55*dot1xMsgTask: Jun 07 15:56:56.421: %DOT1X-3-MAX_EAPOL_KEY_RETRANS: 1x_ptsm.c:444 Max EAPOL-key M1 retransmissions exceeded(Cisco Controller) >config network webmode enable 启用web界面模式功能(Cisco Controller) >config network mgmt-via-wireless enable 启用无线管理功能(Cisco Controller) >config network telnet enable 启用telnet功能2、初始化AP初始化准备:给AP通电,立即按住AP的恢复默认值按钮,大约5秒钟后,指示灯亮“蓝”灯时,放开按钮,3分钟后初始化完成切记air-ap1242-c-k9默认软件版本为瘦AP,因此AP本身不用做任何配置,AP的相关参数可在控制器的web配置界面完成。

Cisco 5500 系列无线控制器产品手册说明书

产品手册Cisco 5500 系列无线控制器Cisco ®5500 系列无线控制器是一款高度可扩展的灵活平台,能够在大中型企业和园区环境中,为关键任务无线网络提供系统级服务。

5500 系列专门采用了独特设计,支持 802.11n 的性能下的最大可扩展性,通过射频的监控和保护能力提供延长的正常工作时间,并且可以同时管理 500 个接入点;它具有卓越的性能,可以提供可靠的视频流和长话级音质;它还具有增强的故障恢复功能,能在要求最严格的环境中提供一致的移动体验。

最大限度提高性能和可扩展性● 支持多达 500 个接入点和 7000 个客户端。

● 经过优化的 802.11n 性能,能够提供相当于 802.11a/g 网络九倍的性能。

● 延长的正常运行时间,每个控制器能同时配置和管理 500 个接入点 增强的移动性和服务● 范围更大的移动域,可以同时关联更多客户端。

● 速度更快的射频资源管理 (RRM) 更新,可在用户漫游时提供不间断的网络接入。

● 智能射频控制平面,可以自行配置、修复和优化。

● 高效漫游功能可提升应用性能,例如长话级音质、一致的视频流及数据备份。

许可灵活性与投资保护● 可以根据需要,逐步添加附加接入点容量许可。

OfficeExtend 解决方案● 安全、简便、经济高效的移动远程办公人员解决方案。

● 每个控制器支持多达 500 个远程接入点。

● 通过支持统一通信无线电话,节约手机费用。

全面的有线/无线安全性● 在接入点和控制器之间提供全面的 CAPWAP 加密。

● 支持检测恶意接入点和拒绝服务攻击。

● 管理帧保护功能可以检测恶意用户,并向网络管理员发出警报。

企业无线网状网● 动态无线网状网支持在室内和室外为难以布线的区域提供网络连接。

支持环保● 支持自适应功率管理,可以在非高峰时段关闭接入点无线电设备,以减少功耗。

● OfficeExtend 解决方案通过减少通勤时间和节省汽油、驾驶里程和保险成本,可降低成本和支持环保最佳实践。

思科Cisco 交换机型号概述

思科Cisco 交换机型号概述思科Cisco 交换机的命名一般是WS开头这个是固定的,再下一个字母有两种一个是C一个是X,C代表固化交换机或者机箱,X代表的是模块。

比如看到WS-C3750-24TS-S这个型号的时候我们应该知道他是CISCO交换机.固化交换机3750系列,24个以太网口,TS表示是以太口+SFP口后面的S表示是标准版的,相应的型号就是E的,属于增强型或者叫企业版。

再如WS-X6748-SFP,WS还是代表交换设备,x表示模块,6表示6000系列,7表示7代产品,48表示48口,SFP 表示端口类型。

Cisco交换机有以下几个系列:1900系列:19242900系列:2924、2924M2950系列:2950-24、2950G-24/48、2950C-24、2950T-24、2950SX-24/48 2960系列:2960-24/48TT-L、296024/48TC-L3500系列:3508G、3524、35483550系列:3550-24-SMI/EMI、3550-48-SMI/EMI、3550-12G/T3560系列:3560-24/48也有带G的3750系列:3750-24/48-TS-S、3750-24/48-TS-E 3750G-24/48-TS-S、3750G-24/48-TS-E 、3750G-12S4000系列:4003、40064500系列:4503、4506、4507R6000系列:6006、60096500系列:6506、6509、65137600系列:7609、7613可扩展性分类Cisco的交换机产品以“Catalyst”为商标,包含1900、2800、2900、3500、4000、5000、5500、6000、8500等十多个系列。

总的来说,这些交换机可以分为两类:一类是固定配置交换机,包括3500及以下的大部分型号,比如1924是24口10M以太交换机,带两个100M上行端口。

Cisco 5520 无线控制器

高度环保

● 组织可以选择在非高峰时段关闭接入点无线电设备,以降低功耗

许可

Cisco 5520 无线控制器实施使用权(接受最终用户许可协议 [EULA])许可证,以便加快部署速度,并随着业务需求 的增长,灵活添加额外的接入点(最多 1500 个接入点)。

● 可随着时间推移添加附加的接入点容量许可证。 ● 使用权许可(接受 EULA)可以加快和简化许可证的实施。

● Wi-Fi 保护接入 (WPA) ● IEEE 802.11i (WPA2、RSN) ● RFC 1321 MD5 信息-摘要算法 ● RFC 1851 ESP 三重 DES 转换 ● RFC 2104 HMAC:键散列法用于信息身份验证 ● RFC 2246 TLS 协议 1.0 版本 ● RFC 2401 互联网协议安全架构 ● RFC 2403 HMAC-MD5-96 within ESP and AH ● RFC 2404 HMAC-SHA-1-96 within ESP and AH ● RFC 2405 ESP DES-CBC Cipher Algorithm with Explicit IV ● RFC 2407 Interpretation for ISAKMP ● RFC 2408 ISAKMP ● RFC 2409 IKE ● RFC 2451 ESP CBC 模式加密算法 ● RFC 3280 互联网 X.509 PKI 证书和 CRL 档案 ● RFC 4347 数据报传输层安全 ● RFC 4346 TLS 协议 1.1 版本

道,支持为移动和远程工ຫໍສະໝຸດ 者提供企业无线服务全面的端到端安全性

● 可在跨远程广域网链路的接入点和控制器之间的控制层面上实施符合无线接入点的控制和分配 (CAPWAP) 规定的数 据报传输层安全 (DTLS) 加密

思科 Cisco Catalyst 9105 系列无线接入点 产品手册

Cisco Catalyst 9105 系列无线接入点产品手册思科公开信息Cisco® Catalyst® 9105 系列无线接入点是下一代企业级无线接入点,具有灵活、安全可靠、智能省心的特点。

随着高密度网络和物联网的出现,我们比以往任何时候都更依赖于无线网络。

每年都有越来越多的设备连接到网络,从高性能客户端设备到低带宽物联网设备举不胜举,使现有网络的网速日益受到挑战。

Cisco Catalyst 9105 无线接入点可以随时随地为所有用户提供无缝体验,在各种网络部署中发挥卓越的可扩展性和出色的性能。

Catalyst 9105 无线接入点在支持 Wi-Fi 6 (802.11ax) 标准的基础上更进一步,能够实现安全性、恢复能力和运营灵活性的绝佳融合,并提供更强大的网络智能功能。

Catalyst 9105 无线接入点不仅可拓展思科基于意图的网络,而且可进行扩展以满足不断增长的物联网需求,并全面支持最新的创新成果和最新技术,因此适合用于各种规模的网络。

Catalyst 9105 无线接入点的性能、安全性和分析功能均处于领先水平。

根据安装方式,Catalyst 9105 分为两种型号:适用于天花板安装的 Catalyst 9105i 和适用于壁式安装的 Catalyst 9105w。

凭借独特的安装设计,Catalyst 9105w 非常适合酒店、学生宿舍和其他多住户单元。

Catalyst 9105 无线接入点还可以为远程员工和微型办公室提供安全保护。

所有 Cisco Aironet 或 Catalyst 无线接入点都可以作为OfficeExtend 无线接入点(OEAP) 使用。

通过 OEAP,员工无需设置VPN 或具备高深技术知识,即可在家中或临时的微型办公室中访问企业 SSID 和公司网络。

Cisco Catalyst 9105 系列无线接入点可结合思科全数字化网络架构 (Cisco DNA) 使用,是可满足您当前和未来需求的企业级产品。

cisco 思科 Catalyst 9800-80 无线控制器 产品手册

思科 Catalyst 9800-80 无线控制器针对基于意图的网络全新打造目录产品概述:主要功能 (4)平台详细信息 (5)产品优势 (12)规格 (13)软件要求 (17)许可 (18)保修 (21)订购信息 (22)Cisco Capital (22)文档历史记录 (23)图 1:思科 Catalyst 9800-80Catalyst 9800-80 是模块化无线控制器,具备 100GE 模块化上行链路和无缝软件更新,适用于大型企业和园区。

Catalyst 9800 针对基于意图的网络全新打造,汇集了思科 IOS XE 和思科 RF 的卓越性能,为您不断发展壮大的组织提供一流的无线体验。

Catalyst 9800 是功能齐全的企业就绪型控制器,可以助力业务关键运营,彻底改变最终客户体验:•通过冷热补丁实现高可用性和无缝软件更新,确保您的客户端和服务在计划内和计划外事件过程中都永不间断。

•使用 Catalyst 9800 保护无线环境、设备和用户。

借助加密流量分析和软件定义接入 (SD-Access),您的无线基础设施将成为最强大的第一道防线。

这款控制器具有内置安全功能,包括:安全启动、运行时防御、映像签名、完整性验证和硬件防伪功能。

•可以部署在任意位置,提供无处不在的无线连接。

Catalyst 9800 具有多种扩展选项,包括本地部署、公共云/私有云部署和交换机嵌入式部署,可最大限度满足您组织的需求。

•基于模块化操作系统,开放式可编程 API 实现第 0-N 天网络操作自动化。

模型驱动流传输遥测确保您能深入了解网络和客户端的运行状况。

产品概述:主要功能最大无线接入点数量最多 6,000 个最大客户端数量64,000最大吞吐量最高 80 Gbps最大 WLAN 数量4096最大 VLAN 数量4096非模块化上行链路8 个 10GE/1GE SFP+/SFP 或 6 个 10GE + 2 个 GE模块化上行链路(可选)受支持的上行链路模块如下:•C9800-18X1GE(=)•C9800-10X10GE(=)•C9800-1X40GE(=)•C9800-2X40GE(=)•C9800-1X100GE(=)上行链路模块支持热插拔。

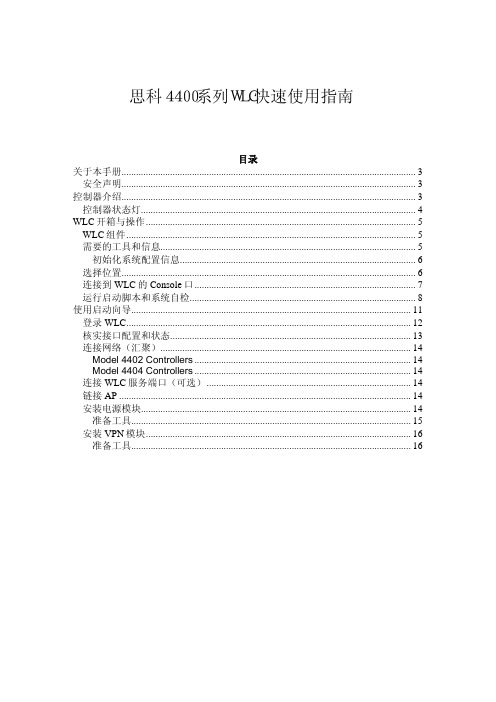

思科4400系列WLC快速使用指南

思科4400系列WLC快速使用指南目录关于本手册 (3)安全声明 (3)控制器介绍 (3)控制器状态灯 (4)WLC开箱与操作 (5)WLC组件 (5)需要的工具和信息 (5)初始化系统配置信息 (6)选择位置 (6)连接到WLC的Console口 (7)运行启动脚本和系统自检 (8)使用启动向导 (11)登录WLC (12)核实接口配置和状态 (13)连接网络(汇聚) (14)Model 4402 Controllers (14)Model 4404 Controllers (14)连接WLC服务端口(可选) (14)链接AP (14)安装电源模块 (14)准备工具 (15)安装VPN模块 (16)准备工具 (16)关于本手册本手册用来帮助您了解CIsoc4400系列WLC的安装和最小化配置。

主要包括以下WLC 型号: 4402-25, 4402-50, 4404-25, 4404-50, and 4404-100.安全声明使用前注意一下事项:•确保环境温度在32 to 104° F (0 to 40° C)•确保充足的供电.•确保电源接地.控制器介绍Cisco 4400系列控制器(WLC)为无线网络部署提供最高级别的性能和扩展性,并且保护网络中现有的投资。

作为无线网络的核心部分,控制器可以提供安全、干扰检测、射频管理、服务质量保障、无线漫游等功能,并可以和其他控制器、Cisco无线控制系统(WCS)、AP协同工作,以提供一个完善的无线网络方案。

为了更好地使用本文,我们假定您已经完成了无线网络的结构设计。

射频资源管理功能自动检测并配置网络中出现的AP。

4400系列WlCT包括两款型号4402和 4404。

4402有两个分布式千兆以太网接口,每个接口可以管理多达48个AP,尽管如此,Cisco建议为了保证带宽每个接口管理的AP数量不要超过25个。

4402-25和4402-50分别支持25和50个AP注册到WLC中。

思科 Catalyst 9800 无线控制器 N+1 高可用性白皮书说明书

High Availability White PaperTable of ContentsIntroduction (3)N+1 High Availability Overview (3)Components Used (4)Difference Between SSO (Stateful Switchover) and N+1 High availability (4)Moving APs between controllers and preserving tags (5)N+1 High Availability Configuration using WebUI (5)Configuration on AP Join Profile (6)CAPWAP Timers (6)Configuration on Access Points (7)N+1 High availability workflow using Cisco DNA Center (8)Image Upgrade with N+1 deployment (8)Licensing (8)IntroductionThis guide provides information on the theory of operation and configuration for the Cisco Catalyst 9800 Wireless Controller as it pertains to N+1 mode of High Availability allowing a single WLC to be used as a backup controller for ‘N’ primary controllers. This solution allows for High availability to be configured for controllers that are geographically on separate L3 network or across the WAN link.N+1 High Availability Overview•The N+1 High Availability architecture provides redundancy for controllers across geographically apart data centers with low cost of deployment.• A single backup controller can be used in order to provide backup for multiple primary WLCs, considering appropriate compatibility in terms of AP mode.•These WLCs are independent of each other and do not share configuration or IP addresses on any of their interfaces. Each of the WLCs needs to be managedseparately and can run a different hardware and a different software version. Notethat if the software version is different between the Primary and secondarycontrollers, the AP will download the software upon joining the secondary controller and result in higher failover time will.•These WLCs can be deployed in different datacenters across the WAN link.•N+1 HA is not stateful, meaning that no state information about APs and clients is shared between controllers and thus the AP’s CAPWAP state machine will berestarted when the primary controller fails.•When a primary WLC resumes operation, the APs fall back from the backup WLC to the primary WLC automatically if the AP fallback option is enabled.•APs with high priority on the Primary always connect first to the Backup controller even if they have to push out low priority APs.•The N+1 HA can be configured in combination with AP SSO where the Primary and/or secondary controllers are their own SSO pair.•It is recommended to have the same configuration in terms of WLANs, profiles, mobility group, policy, RF and site tags as well as AP-to-tag mappings on theprimary, secondary and tertiary controllers to avoid AP flaps and service disruptions when failing over.Components UsedThe information in this document is based on these software and hardware versions: •Catalyst Wireless Controllers 9800-L, 9800-40, 9800-80, 9800-CL, Embedded wireless controller on switch and Embedded Wireless Controller(EWC) on AP9100s. •802.11ax, Wave 2 and Wave 1 802.11ac Access points.•IOS XE Release 16.10 and higher.Difference Between SSO (Stateful Switchover) and N+1 HighavailabilityMoving APs between controllers and preserving tagsThe following should be considered when moving APs between two C9800 wireless controllers for N+1 HA (C9800-1 and C9800-2):●If the AP on C9800-1 doesn’t hold any tag information (the command ap name <AP name>write tag-config was not used)and there is no mapping configured for that AP on C9800-2, the AP will be assigned default tags when moved to C9800-2.●The AP will retain the tag information when moving between the controllers, if both have thesame mapping of AP to tags. This can be done via static configuration, by assigning the AP toa location, or via filters.●The AP will also retain its tag when moved between the two controllers if the tags are savedto the AP (with the write tag-config command) and the tags are defined on both controllers.●If the AP has a saved tag assigned via the write tag-config command and joins a controllerwhere those tags are not present, it will be assigned to the default tags (assuming no other mapping is configured on the controller that the AP is joining).●In all cases, if the AP retains its tag name assignment but the settings within the tag aredifferent on the two controllers, the AP will be configured based on the settings present on the currently joined controller.When moving an AP from an AireOS controller to a C9800 controller, since the AP doesn’t carry any tag information from AireOS, it will be mapped to the default tags; this is true unless a static or dynamic tag pre-assignment has been done on the C9800 controller, as explained above.When configuring N+1 HA,•make sure that the controller has the tags and AP-to-tag mapping defined using static mapping or regular expression mapping based on AP name/location.OR•Use the write tag-config command to save the tags on the AP and define the tags on the secondary controller.N+1 High Availability Configuration using WebUIThere are two ways to configure N+1 High Availability on the Catalyst 9800: Using the AP join Profiles or High Availability configuration individually on the Access point.Configuration on AP Join ProfileUnder Configuration > Tags & Profiles > AP Join, configure the Primary Controller Name and IP and Secondary Controller Name and IP. The Enable Fallback option determines if the APs fall back from the backup WLC to the primary WLC automatically if the Primary becomes available. This is enabled by default. CAPWAP Timers and Retransmit timers are used to customize heartbeat and discovery timeouts as well as the retransmit count and interval to track the AP’s connection to the controller.CAPWAP Timers•In the Heartbeat Timeout field, enter the time (in seconds) to configure the heartbeat timer for all access points. Specifying a small heartbeat interval reduces the amount of time it takes to detect device failure.•In the Discovery Timeout field, enter a value between 1 and 10 seconds (inclusive) to configure the AP discovery request timer.•In the Primary Discovery Timeout field, enter a value between 30 and 3000 seconds (inclusive) to configure the access point primary discovery requesttimer.•In the Primed Join Timeout field, enter a value between 120 and 43200 seconds (inclusive) to configure the access point primed join timeout.•In the Retransmit Timers Count field, enter the number of times that you want the AP to retransmit the request to the device and vice-versa. Validrange is between 3 and 8.•In the Retransmit Timers Interval field, enter the time duration between retransmission of requests. Valid range is between 2 and 5.CLI Commands:WLC(config-ap-profile)#capwap backup ?primary Configures primary Controllersecondary Configures secondary ControllerWLC(config-ap-profile)#capwap fallbackCLIs for CAPWAP Timers:WLC(config-ap-profile)#capwap retransmit ?count Configures AP CAPWAP control packet retransmit countinterval Configures AP CAPWAP control packet retransmit interval WLC(config-ap-profile)#capwap timerWLC(config-ap-profile)#capwap timers ?discovery-timeout Configures AP Discovery Timeoutfast-heartbeat-timeout Configures fast heartbeat timeoutheartbeat-timeout Configures heartbeat timeoutprimary-discovery-timeout Configures primary discovery timeoutprimed-join-timeout Configures primed join timeout Configuration on Access PointsUnder Configuration > Wireless > Access Points, click on the AP. Under the High Availability tab configure Primary, Secondary, Tertiary Controller. AP failover priority determines priority on the access points that connecting to the Primary controller.CLI Commands:WLC#ap name 00f2.8b26.8a30 controller ?primary Configure primary controllersecondary Configure secondary controllertertiary Configure tertiary controllerWLC#ap name 00f2.8b26.8a30 priority ?<1-4> Enter priority numberImage Upgrade with N+1 deploymentZero downtime network upgrade is a challenge for Wireless Networks. The reason is that these networks are made up of a set of interlocked devices, WLCs and a set of APs, which all need to be up to keep the network operational.The advent of Rolling AP Upgrade opens up new possibilities for upgrading the controller code in a network without bringing the network down using an N+1 controller. This can effectively achieve a Zero Downtime network upgrade in a N+1 deployment.The idea here is to upgrade access points in a wireless network in a staggered manner, using the same Rolling AP update infrastructure as described earlier in this document, such that an appropriate number of APs are always up and running in the network and providing RF coverage to clients. For N+1 Rolling AP Upgrade to work seamlessly it is essential that the WLCs be part of the same mobility group and have the same WLAN configuration.This is explained in detail in the Patching guide here:https:///c/dam/en/us/td/docs/wireless/controller/9800/17-1/deployment-guide/c9800-ha-rau-apsp-apdp-issu-rel-17-1.pdfCisco DNA Center Configuration for N+1 High AvailabilityCisco DNA Center supports Primary and Secondary configurations for N+1 HA. The below sequence outlines the workflow to configure N+1 High Availability using Cisco DNA CenterStep 1: Discover both the primary and secondary WLC devices.Check for network connectivity between these devicesStep 2: Create buildings where the access points will be connecting to the primary and secondary controllers. In the example below the two buildings, building-sj and building-cali are created where building-sj will be a Primary managed location for WLC-1 and same will be a Secondary managed location for WLC-2.Building-cali is configured as only a primary managed location for WLC-2.managed by WLC-1Step 4: Provision the Secondary device WLC-2. In this example, WLC-2 is the primary device for building-cali and secondary device for building-sj. So, building-sj APs have Primary as WLC-1 and secondary N+1 as WLC-2Select the building-sj primary managed locationPrimary device has 1 managed primary location.Configure interface and VLANSecondary device has 1 managed primary location as building-caliAnd one secondary managed location as building-sjStep 5: Verify AP Provisioning SummarySecondary device has 1managed primary locationand 1 secondary ManagedlocationConfigure interface andVLANManaged locations ofsecondary device Selecting the floor from primary managed location of building-sjLicensing•With Catalyst 9800 since Smart Licensing is mandatory, only as many licenses as the total number of APs in the network are required.•When APs failover from primary to secondary and tertiary controllers, the smart licensing infrastructure seamless handles the failover since the AP MAC is sent in the entitlement request to the CSSM portal.•N+1 HA is part of DNA Essentials Licensing Tier.•There is no HA-SKU on the Catalyst 9800 wireless controllers.For a more detailed overview on Cisco Licensing, go to /go/licensingguide. Legal InformationTHE SPECIFICATIONS AND INFORMATION REGARDING THE PRODUCTS IN THIS MANUAL ARE SUBJECT TO CHANGE WITHOUT NOTICE. ALL STATEMENTS, INFORMATION, AND RECOMMENDATIONS IN THIS MANUAL ARE BELIEVED TO BE ACCURATE BUT ARE PRESENTED WITHOUT WARRANTY OF ANY KIND, EXPRESS OR IMPLIED. USERS MUST TAKE FULL RESPONSIBILITY FOR THEIR APPLICATION OF ANY PRODUCTS.THE SOFTWARE LICENSE AND LIMITED WARRANTY FOR THE ACCOMPANYING PRODUCT ARE SET FORTH IN THE INFORMATION PACKET THAT SHIPPED WITH THE PRODUCT AND ARE INCORPORATED HEREIN BY THIS REFERENCE. IF YOU ARE UNABLE TO LOCATE THE SOFTWARE LICENSE OR LIMITED WARRANTY, CONTACT YOUR CISCO REPRESENTATIVE FOR A COPY.The Cisco implementation of TCP header compression is an adaptation of a program developed by the University of California, Berkeley (UCB) as part of UCB’s public domain version of the UNIX operating system. All rights reserved. Copyright © 1981, Regents of the University of California.NOTWITHSTANDING ANY OTHER WARRANTY HEREIN, ALL DOCUMENT FILES AND SOFTWARE OF THESE SUPPLIERS ARE PROVIDED “AS IS” WITH ALL FAULTS. CISCO AND THE ABOVE-NAMED SUPPLIERS DISCLAIM ALL WARRANTIES, EXPRESSED OR IMPLIED, INCLUDING, WITHOUT LIMITATION, THOSE OF MERCHANTABILITY, FITNESS FOR A PARTICULAR PURPOSE AND NONINFRINGEMENT OR ARISING FROM A COURSE OF DEALING, USAGE, OR TRADE PRACTICE.IN NO EVENT SHALL CISCO OR ITS SUPPLIERS BE LIABLE FOR ANY INDIRECT, SPECIAL, CONSEQUENTIAL, OR INCIDENTAL DAMAGES, INCLUDING, WITHOUT LIMITATION, LOST PROFITS OR LOSS OR DAMAGE TO DATA ARISING OUT OF THE USE OR INABILITY TO USE THIS MANUAL, EVEN IF CISCO OR ITS SUPPLIERS HAVE BEENADVISED OF THE POSSIBILITY OF SUCH DAMAGES.Any Internet Protocol (IP) addresses and phone numbers used in this document are not intended to be actual addresses and phone numbers. Any examples, command display output, network topology diagrams, and other figures included in the document are shown for illustrative purposes only. Any use of actual IP addresses or phone numbers in illustrative content is unintentional and coincidental.All printed copies and duplicate soft copies are considered un-Controlled copies and the original on-line version should be referred to for latest version.Cisco has more than 200 offices worldwide. Addresses, phone numbers, and fax numbers are listed on the Cisco website at /go/offices.Cisco TrademarkCisco and the Cisco logo are trademarks or registered trademarks of Cisco and/or its affiliates in the U.S. and other countries. To view a list of Cisco trademarks, go to this URL: /go/trademarks. Third-party trademarks mentioned are the property of their respective owners. The use of the word partner does not imply a partnership relationship between Cisco and any other company. (1110R)Cisco Copyright© 2021 Cisco Systems, Inc. All rights reserved.。

升级到最新思科无线控制器的优势

规模和性能 I/O 支持 最多 10 GE 最多 10 GE 最多 100 GE

网的前提下分离资源的能力。 思科 Catalyst 控制器可通过模块支持 1 GE、 10 GE、40 GE 和 100 GE I/O 接口。这为您 的连接提供了更高的灵活性。

思科服务

思科无线和移动服务提供无与伦比的专业知识、网络见解、业界领先的最佳实践和创新工具,可有效迁移、采用和加速部署,并安全管理您的思科无线控制器。我们 提供涵盖咨询、实施、优化、技术、托管和培训的完整生命周期服务,帮您提升网络性能,帮助您顺利过渡到高级无线或移动解决方案。我们的专家团队可以发现架 构方面的差距,以提高无线网络的可靠性、安全性和恢复能力,同时降低风险成本、复杂性和干扰,从而实现理想的业务成果。 如需详细了解思科服务,请访问 https:///c/en/us/products/wireless/service-listing.html。 如需详细了解思科无线解决方案,请访问 https:///go/wireles

通过检测加密流量中的威胁,无线基础设 施可成为更强大的第一道防线。

思科软件定义接入 (SD-Access)

不支持.

软件定义接入允许用户优化、个性化及保 护其无线网络并简化服务运营。

保护

借助可信赖的解决方案 实现内置安全性

不支持.

通过思科值得信赖的解决方案,在所有基 础设施硬件和软件中内置安全性

指南 思科公开信息

升级到最新思科无线控制器的优势

为什么要升级到思科 Catalyst 9800 系列无线控制器?

思科® Catalyst® 9800 系列无线控制器针对基于意图的网络而全新构建,采用思科 IOS® XE,集成了思科 RF 的卓越性能,可为您不断发展壮大 的组织提供一流的无线网络体验。 思科 Catalyst 9800 系列无线控制器是功能齐全的企业就绪型控制器,可以助力业务关键运营,彻底改变最终客户体验。 • 通过冷热补丁实现高可用性和无缝软件更新,确保您的客户端和服务在网络发生计划内和计划外事件时能够持续正常运行。 • 使用思科 Catalyst 9800 系列保护无线环境、设备和用户。借助思科加密流量分析和软件定义接入,您的无线基础设施将成为最强大的第一 道防线。这款控制器具有内置安全功能,包括:安全启动、运行时防御、映像签名、完整性验证和硬件防伪功能。 • 可以部署在任意位置,提供无处不在的无线连接。思科 Catalyst 9800 系列具有多种扩展选项,包括本地部署、公共云或私有云部署和交换机 嵌入式部署,可最大限度满足您组织的需求。 • 这些控制器基于模块化操作系统,采用开放式可编程 API 实现第 0 天至第 N 天的网络操作自动化。模型驱动的流传输遥感勘测确保您能深入 了解网络和客户端的运行状况。 思科 Catalyst 9800 系列无线控制器具有多种规格: • 思科 Catalyst 9800-40,40-Gbps 吞吐量 • 思科 Catalyst 9800-80,80-Gbps 吞吐量,提供可选的模块化上行链路 • 适用于私有云(KVM、VMware 和思科 ENCS)的思科 Catalyst 9800 • 适用于公共云(Amazon Web Services)的思科 Catalyst 9800 • 思科 Catalyst 9800 嵌入式无线控制器(适用于思科 Catalyst 9300 系列交换机)

CISCO控制器无线AP配置方法

Presentation_ID

© 2006 Cisco Systems, Inc. All rights reserved. Cisco Confidential

5

2100系列无线控制器

▪ 支持802.11a/b/g/n ▪ 支持PCI认证 ▪ WLC2100 硬件

8个FE口, 2个上联口,6个下联口 D

© 2006 Cisco Systems, Inc. All rights reserved. Cisco Confidential

所有3层网关设置在3层交换机上,地址254 9

启动选项

按5清空配置

Presentation_ID

© 2006 Cisco Systems, Inc. All rights reserved. Cisco Confidential

▪ 配置任务

1. 思科CSSC无线客户端的安装和简单配置 2. 构建一个OPEN和一个WEP的无线网络 3. 构建一个简单WEB认证的无线网络 4. 构建一个支持本地EAP认证的无线网络 5. 构建一个用ACS做AAA认证的无线网络

Presentation_ID

© 2006 Cisco Systems, Inc. All rights reserved. Cisco Confidential

▪ Mobility/RF Group Name: demo

Presentation_ID

© 2006 Cisco Systems, Inc. All rights reserved. Cisco Confidential

11

系统启动界面(续)

▪ Enable Symmetric Mobility Tunneling [yes][NO]: yes

网络售后服务方案

售后服务方案15.1服务体系概述作为一家专业产品代理商和方案提供商,在长期工程实践中,对产品及应用系统有着深刻的认识,能够为用户提供贴切的服务及相关的技术支持,同时我们深感售后服务对用户的重要性,一直以来非常重视售后服务。

现在用户对售后服务的要求越来越高,售后服务的内容越来越广泛,不但要做好设备维修维护工作,还要随着用户应用的深入,业务的发展,技术的更新给用户提供如系统扩充升级,系统管理,应用开发等专业的咨询服务和技术支持服务,我们凭借自身的实力和长期积累的经验,使用户能够在最短的时间内得到最好的售后服务,以解除用户的后顾之忧。

在每一个工程项目的每一子系统完工后,都要进行公司内部的验收,并进行该子系统的测试工作,在本子系统完全合格后才能进行后续子系统的安装和施工。

最后,公司在整个工程完工、测试和开通后,将为用户提供详细的工程文档及完善的培训工作。

15.2全方位服务(1)地域服务湖北总部位于武汉市XXXXXXX路296号IFC国际金融中心12楼13-16楼,车程约60分钟。

我们与XXXXXXX(武汉)建立密切、融洽的合作伙伴关系。

我们深深明白:只有将服务做到尽善尽美,提供本地化服务,才能够做到急客户之所急,时时为客户着想,为客户带来效率,是我们一直追求的目标。

售后服务和技术支持是我们优质服务的重要体现。

(2)技术服务安装调试:严格按国家标准和设备相关规范实施,设备地线系统,保护系统,电源系统等进行的流程化安装及调试;硬件升级:为客户提供尽善尽美的技术支持,确保使你的设备始终处于国际领先。

软件升级:原则上在不增加客户任何费用基础上为客户免费进行系统升级、软件产品版本更新。

系统培训:设备安装过程中举办各种软件及网络设备安装、调试、维护使用的培训。

服务品质:提供用户保修卡,建立用户档案,进行定期巡回访问。

服务时间:2小时到达用户现场,提供7x24小时的响应服务。

(3)咨询服务免费咨询:专家和高级工程师热线电话,回答用户工程难点问题。

- 1、下载文档前请自行甄别文档内容的完整性,平台不提供额外的编辑、内容补充、找答案等附加服务。

- 2、"仅部分预览"的文档,不可在线预览部分如存在完整性等问题,可反馈申请退款(可完整预览的文档不适用该条件!)。

- 3、如文档侵犯您的权益,请联系客服反馈,我们会尽快为您处理(人工客服工作时间:9:00-18:30)。

产品手册Cisco 8540 无线控制器Cisco®8540 无线控制器是一种具备高度可扩展性、可恢复性和灵活性的综合服务平台,经过了802.11ac Wave 2 性能优化,能够为大中型企业和园区部署提供下一代的无线网络。

产品概述Cisco 8540 无线控制器可在服务提供商大规模部署和大型园区部署中进行集中化的控制、管理和故障排除。

同一个控制器可灵活支持多种部署模式:例如,对园区采用集中模式、对由广域网托管的小型分支机构采用Cisco FlexConnect™模式,以及对无法使用全部以太网电缆的部署使用网状(网桥)模式。

作为思科统一无线网络的组成部分,这款控制器可方便Cisco Aironet®接入点、Cisco Prime™基础设施和思科移动服务引擎之间实时进行通信,并具有与其他思科控制器的互操作性。

图 1. Cisco 8540 无线控制器功能和优势Cisco 8540 无线控制器经过优化,具有 802.11ac Wave 2 性能、高度可扩展性,并提高系统正常运行时间,可支持:●亚秒级接入点和客户端故障转移,以实现不间断的应用可用性。

●使用 Cisco 应用能见度与控制 (AVC) 实现特别高的应用流量能见度,此项技术使用网络应用识别 2 (NBAR2)引擎和思科的深度数据包检测(DPI) 功能。

这样一来,便能执行标记、优先处理和拦截操作,从而节省网络带宽并提高安全性。

客户可以视需要将流量导出到 Cisco Prime 基础设施中。

●嵌入式无线自带设备 (BYOD) 策略分类引擎,可允许对客户端设备进行分类,并应用用户组策略。

●以集中模式部署访客接入以及 Bonjour 和 Chromecast 服务。

●软件定义的分类(采用Cisco TrustSec®技术),可减少访问控制列表(ACL) 的维护工作、复杂程度和开销。

●集成式 Cisco CleanAir®技术,可提供业界唯一的自我修复和自我优化无线网络。

●适用于移动数据分流的 Wi-Fi Alliance Passpoint(热点 2.0)。

●基于网络的移动管理(包含代理移动 IPv6 移动访问网关 (MAG) 和 eGRE 支持),以与蜂窝数据网络集成●方便快速设置的简化 GUI 向导,以及用于监控和故障排除的直观控制面板表 1.功能和优势功能优势可扩展性和性能。

经过了优化,可以提供 802.11ac Wave 2 下一代网络。

将多个控制器整合到一个控制器中,此控制器可通过一个接触点支持最多 6000 个接入点和 64,000 个客户端。

●40 Gbps 吞吐量●6000 个接入点●64,000 个客户端●4096 个 VLAN●可在最多 2000 个 Cisco FlexConnect 组中支持 100 个接入点射频管理●主动识别并降低信号干扰,以提升性能●通过在整个系统范围内与Cisco CleanAir 技术进行集成,提供跨控制器影响网络性能的射频干扰的实时信息和历史记录信息包含室内、室外网状接入点的多模式●全能控制器支持在网络的不同位置进行集中式、分布式和网状部署,可最大限度地提高中型园区、企业网络和大型分支机构网络的灵活性●集中化的控制、管理和客户端故障排除●在广域网链路出现故障时进行无缝客户端访问(本地数据交换)●高度安全的访客接入●高效的接入点升级,可优化广域网链路利用率以下载接入点影像●采用 Cisco OfficeExtend 技术,此技术通过连接至支持 OfficeExtend 模式的室内 Cisco Aironet 接入点的安全有线隧道,支持为移动和远程工作者提供企业无线服务全面的端到端安全性●可在跨远程广域网链路的接入点和控制器之间的控制层面上实施符合无线接入点的控制和分配 (CAPWAP) 规定的数据报传输层安全 (DTLS) 加密●管理帧保护功能可以检测恶意用户并提醒网管●支持欺诈检测,以确保支付卡行业 (PCI) 合规性●支持欺诈接入点检测和拒绝服务攻击检测端到端语音●支持思科统一通信,以通过消息通讯、在线状态和会议改善协作●支持所有思科统一 IP 电话,以实时提供经济高效的语音服务容错和高可用性●亚秒级接入点和客户端故障转移,以实现不间断的应用可用性●多个千兆位或万千兆位以太网连接●基于设备的固态存储(无可动零部件)●热插拔冗余交流或直流电源和固态存储,无系统停机时间增量●因系统快速重新启动而增加系统正常运行时间服务提供商 Wi-Fi ●认证的 Wi-Fi Alliance Passpoint(热点 2.0),推动热点运营顺利进行,方便移动数据分流●基于网络的移动管理(包含代理移动 IPv6 移动访问网关 (MAG) 和 eGRE 支持),以与蜂窝数据网络集成思科企业无线网状网络●允许接入点动态建立无线连接,而无需与有线网络建立物理连接●基于选择 Cisco Aironet 接入点,企业无线网状模式非常适合仓库、制造车间、购物中心以及其他任何可能难以延长有线连接或者会因有线连接而影响美观的地点WLAN 快速设置●方便快速设置的简化 GUI 向导,以及用于监控和故障排除的直观控制面板高性能视频●采用 Cisco VideoStream 技术,此技术可跨 WLAN 优化视频应用的提供为 IPv6 和双堆栈客户端提供优质的移动性、安全性和管理●提供高度安全可靠的无线连接,以及一致的最终用户体验●通过主动拦截已知威胁,提高网络可用性●让管理员能够从 Cisco Prime 基础设施进行 IPv6 规划、故障排除和客户端追踪高度环保●组织可以选择在非高峰时段关闭接入点无线电设备,以降低功耗许可Cisco 8540 无线控制器实施使用权(接受最终用户许可协议 [EULA])许可证,以便加快部署速度,并随着业务需求的增长,灵活添加额外的接入点(最多 6000 个接入点)。

●可随着时间推移添加附加的接入点容量许可证。

●使用权许可(接受 EULA)可以加快和简化许可证的实施。

产品规格表 2.产品规格项目规格无线IEEE 802.11a、802.11b、802.11g、802.11d、WMM/802.11e、802.11h、802.11n、802.11k、802.11r、802.11u、802.11w、802.11ac Wave 1 和 Wave 2有线/交换/路由IEEE 802.3 10BASE-T、IEEE 802.3u 100BASE-TX 规范、1000BASE-T。

1000BASE-SX、1000-BASE-LH、IEEE 802.1Q VLAN 标签、IEEE 802.1AX 链路聚合数据请求注解 (RFC) ●RFC 768 UDP●RFC 791 IP●RFC 2460 IPv6●RFC 792 ICMP●RFC 793 TCP●RFC 826 ARP●RFC 1122 互联网主机要求●RFC 1519 CIDR●RFC 1542 BOOTP●RFC 2131 DHCP●RFC 5415 CAPWAP 协议规范安全标准●Wi-Fi 保护接入 (WPA)●IEEE 802.11i (WPA2、RSN)●RFC 1321 MD5 信息-摘要算法●RFC 1851 ESP 三重 DES 转换●RFC 2104 HMAC:键散列法用于信息身份验证●RFC 2246 TLS 协议 1.0 版本●RFC 2401 互联网协议安全架构●RFC 2403 HMAC-MD5-96 within ESP and AH●RFC 2404 HMAC-SHA-1-96 within ESP and AH●RFC 2405 ESP DES-CBC Cipher Algorithm with Explicit IV●RFC 2407 Interpretation for ISAKMP●RFC 2408 ISAKMP●RFC 2409 IKE●RFC 2451 ESP CBC 模式加密算法●RFC 3280 互联网 X.509 PKI 证书和 CRL 档案●RFC 4347 数据报传输层安全●RFC 4346 TLS 协议 1.1 版本加密●有线等效保密 (WEP) 和临时密钥完整性协议 - 消息完整性检查 (TKIP-MIC):RC4 40、104 和 128 位(静态和共享密钥)●高级加密标准 (AES):密码块链 (CBC)、CBC-MAC 计数器 (CCM)、密码块链消息身份验证代码协议计数器(CCMP)●数据加密标准 (DES):DES-CBC、3DES●安全套接字层 (SSL) 和传输层安全 (TLS):RC4 128 位和 RSA 1024 位和 2048 位●DTLS:AES-CBC●IPSec:DES-CBC、3DES、AES-CBC●802.1AE MACsec 加密项目规格身份验证、授权和记账(AAA) ●IEEE 802.1X●RFC 2548 Microsoft Vendor-Specific RADIUS Attributes ●RFC 2716 PPP EAP-TLS●RFC 2865 RADIUS 身份验证●RFC 2866 RADIUS 记账●RFC 2867 RADIUS Tunnel 记账●RFC 3576 到 RADIUS 的动态授权许可扩展●RFC 3579 RADIUS 的 EAP 支持●RFC 3580 IEEE 802.1X RADIUS 准则●RFC 3748 可扩展鉴权协议 (EAP)●基于 Web 的身份验证●TACACS 管理用户支持管理人员●简单网络管理协议 (SNMP) v1、v2c 和 v3●RFC 854 Telnet●RFC 1155 用于基于 TCP/IP 的互联网的管理信息●RFC 1156 MIB●RFC 1157 SNMP●RFC 1213 SNMP MIB II●RFC 1350 TFTP●RFC 1643 以太网 MIB●RFC 2030 SNTP●RFC 2616 HTTP●RFC 2665 以太网式接口类型 MIB●RFC 2674 桥接可管理对象定义,包括流量类型、组播过滤和虚拟扩展●RFC 2819 RMON MIB●RFC 2863 界面群组 MIB●RFC 3164 Syslog●RFC 3414 针对 SNMPv3 的、基于用户的安全模型 (USM)●RFC 3418 用于 SNMP 的 MIB●RFC 3636 支持 IEEE 802.3 MAU 的可管理对象定义●思科专有 MIB管理接口●基于 Web:HTTP/HTTPS●命令行界面:Telnet、Secure Shell (SSH) 协议、串行端口●Cisco Prime 基础设施接口和指示灯●4x10 千兆位以太网接口或 4x1 千兆位以太网接口●Small Form-Factor Pluggable Plus (SFP+) 选项(仅支持 Cisco SFP+)●小型封装热插拨 (SFP) 选项(仅支持 Cisco SFP)●1 x 服务端口:1 个千兆位以太网端口 (RJ-45)●1 x 冗余端口:1 个千兆位以太网端口 (RJ-45)●1 x 思科集成管理控制器端口:1 个 10/100/1000 以太网端口 (RJ-45)●1 x 控制台端口:串行端口 (RJ-45)●LED 指示灯:网络链路、诊断物理尺寸●尺寸(宽×长×高):18.96 x 30.18 x 3.43 英寸(48.2 x 76.6 x 8.70 厘米)(含手柄)●重量:44 磅(19.9 千克)(含 2 个电源)项目规格环境条件气温:●设备工作温度:41°F 至 95°F(5°C 至 35°C),海拔每增加 1000 英尺(305 米),最高温度下降 1.0°C●设备非工作温度:-40°F 至 149°F(-40°C 至 65°C)湿度:●设备工作湿度:10% - 90%(82°F (28°C),非冷凝)●设备非工作湿度:5% - 93%(82°F (28°C))海拔:●设备工作海拔:0 至 3,000 米(0 至 10,000 英尺)●设备非工作海拔:0 至 12,192 米(0 至 40,000 英尺)电输入:●交流输入频率范围:47 至 63 Hz●输入电压范围:◦最低:90 VAC◦最高:264 VAC●声功率级测量:◦根据 ISO7779 LWAd(贝尔),测量在 73°F (23°C) 条件下工作的 A 声级:5.4◦根据 ISO7779 LpAm(调整分贝),测量在 73°F (23°C) 条件下工作的 A 声级:37合规性根据 2004/108/EC 和 2006/95/EC 指令,符合 CE 标记安全:●UL 60950-1,第二版●CAN/CSA-C22.2 No. 60950-1 第二版●EN 60950-1 第二版●IEC 60950-1 第二版●AS/NZS 60950-1●GB4943 2001EMC - 排放:●47CFR 第 15 部分 (CFR 47) A 类●AS/NZS CISPR22 A 类●EN55022 A 类●ICES003 A 类 VCCI A 类●EN61000-3-2 EN61000-3-3 KN22 A 类●CNS13438 A 类EMC - 抗扰性:●EN55024●CISPR24●EN300386●KN24保修信息您可访问 上的产品保修页面查找保修信息。