PVLAN配置实验

H3CHybridPVLAN配置

H3CHybridPVLAN配置H3C Hybrid PVLAN 配置H3C交换机Hybrid端口简单介绍:H3C交换机端口类型有三种:Access、Trunk、HybridHybrid端口:为H3C设备私有端口,和Trunk端口的区别是,Trunk端口只允许一个vlan不带标签通过,而Hybrid端口允许多个vlan不带标签通过。

在Hybrid端口里面有两张表tag表:vlan带着tag通过。

例如tag表:10、20表示vlan 10或vlan 20从该端口带着tag通过;untag表:vlan去掉tag通过。

例如tag表:20、30表示vlan 20或vlan 30从该端口出去的时候去掉tag。

[SW1-E0/0]port link-type access[SW1-E0/1]port link-type hybrid(如果之前为trunk端口,则需要先把trunk端口变为access端口)这时 display interface ethernet0/1可以看到........PVID :1Port link-type :hybridTagged vlan id :noneUntagged vlan id :1.........这时配置vlan 2 打上tag,vlan 3 不打tag[SW1-E0/1]port hybrid vlan 2 tagged[SW1-E0/1]port hybrid vlan 3 untagged在交换机SW2上e0/0 e0/1、SW3上e0/0进行相同的设置[SW1]dis int e0/1.......PVID :1Port link-type :hybridTagged vlan id :2Untagged vlan id :1,3.......结果:vlan 2的可以通信Vlan 3的不行因为SW2在收到vlan3没有带tag的帧时会认为这个帧属于vlan1 (PVID 为1),如果vlan 3要通信则要把pvid 改为3 小结:Hybrid端口是介于access端口和trunk端口之间的一种端口属性,通过hybrid端口的设置可以配置部分vlan的帧打上vlan标记,部分vlan 的帧不打,如果把所有的vlan都配置为untag,那么交换机间所有的vlan都被隔离,能满足一些应用。

锐捷PVLAN配置模版

S2724G(config-if)#ip address 192.168.2.1 255.255.255.0

----配置VLAN2的ip地址

S2724G(config-if)#private-vlan mapping add 3-4

S2724G(config-if)#switchport mode private-vlan host

S2724G(config-if)#switchport private-vlan host-association 2 3

----该接口划分入VLAN3

S2724G(config)#int gi 0/20 ----进入接口20

S2724G(config-if)#switchport private-vlan mapping 2 add 3-4

----将VLAN3和VLAN4映射到VLAN2上

S2724G(config)#int gi 0/10 ----进入接口10

2. S21不支持私有VLAN,可以通过保护端口实现类似功能

3. 目前支持Private Vlan的交换机系列有S23、S26、S27、S29、S3750、S5750、S5760

步骤一:创建隔离VLAN

S2724G#conf

S2724G(config)#vlan 3 ----创建VLAN3

S2724G(config-vlan)#private-vlan community ----将VLAN3设为隔离VLAN

S2724G(config-if)#switchport mode private-vlan host

PVLAN配置

PVALN配置Pvlan主要用于对同于广播域中的主机,进行隔离,提供网络安全性。

每个PVLAN包括2中VLAN:主VLAN(primary)和辅助VALN(secondary)Secondary VLAN分为:隔离VLAN(isolated)和团体VLAN(community)PVLAN中有2中接口类型:主机端口(host port),和混杂端口(promiscuous port)如下图:如图配置后,主机1,2,3,4都可以访问外网,主机3,4可以互访,而主机1,2,不能访问局域网的主机,只能访问外网。

配置步骤如下:1. 使交换机处于VTP transparent模式,CD-C3750E-02(config)#vtp mode transparent2. 如图创建VLAN 100,200,201。

关联VALNSwitchA(config)#vlan 100SwitchA(config-vlan)#private-vlan primary 配置主VLAN 100SwitchA(config)#vlan 200SwitchA(config-vlan)#private-vlan isolated配置隔离VLAN 200SwitchA(config)#vlan 201SwitchA(config-vlan)#private-vlan community配置团体VLAN 201 SwitchA(config)#vlan 100SwitchA(config-vlan)#private-vlan association add 200,201 使主VLAN关联辅助VLAN3. 把配置接口SwitchA(config)# interface range gig1/0/40 -41SwitchA(config-if)#switchport mode private-vlan hostSwitchA(config-if)#switchport private-vlan host-association 100 200 把G1/0/40和G1/0/41 划入主机接口,且关联到isolated VLAN 200SwitchA(config)# interface range gig1/0/42 - 43SwitchA(config-if)#switchport mode private-vlan hostSwitchA(config-if)#switchport private-vlan host-association 100 201 把G1/0/42和G1/0/41划入主机接口,且关联到community VLAN 201 SwitchA(config)# interface range gig1/0/44SwitchA(config-if)#switchport mode private-vlan promiscuousSwitchA(config-if)#switchportpricate-vlan mapping 100 200,201配置G1/0/44 划入为混杂接口,切映射到VLAN 100 200 2014. 查看SwitchA#shvlan private-vlanPrimary Secondary Type Ports------- --------- ----------------- ------------------------------------------100 200 isolated Gi1/0/40, Gi1/0/41, Gi1/0/44100 201 community Gi1/0/42, Gi1/0/43, Gi1/0/44 5.测试。

Pvlan基本原理及配置实例

Private VLAN 技术原理及典型配置一、应用背景服务提供商如果给每个用户一个 VLAN ,则由于一台设备支持的VLAN 数最大只有4096 而限制了服务提供商能支持的用户数;在三层设备上,每个VLAN 被分配一个子网地址或一系列地址,这种情况导致IP 地址的浪费,一种解决方法就是应用Private VLAN 技术。

私有VLAN(Private VLAN)将一个VLAN 的二层广播域划分成多个子域,每个子域都由一个私有VLAN 对组成:主VLAN(Primary VLAN)和辅助VLAN(SecondaryVLAN)。

二、PVLAN 角色一个私有VLAN 域可以有多个私有VLAN 对,每一个私有VLAN 对代表一个子域。

在一个私有VLAN 域中所有的私有VLAN 对共享同一个主VLAN 。

每个子域的辅助VLAN ID 不同。

一个私有VLAN 域中只有一个主VLAN (Primary VLAN ),辅助VLAN 实现同一个私有VLAN 域中的二层隔离,有两种类型的辅助VLAN :◆ 隔离VLAN(Isolated VLAN):同一个隔离VLAN 中的端口不能互相进行二层通信。

一个私有VLAN 域中只有一个隔离VLAN 。

◆ 群体VLAN(Community VLAN):同一个群体VLAN 中的端口可以互相进行二层通信,但不能与其它群体VLAN 中的端口进行二层通信。

一个私有VLAN 域中可以有多个群体VLAN 。

三、端口角色混杂端口(Promiscuous Port ),属于主VLAN 中的端口,可以与任意端口通讯,包括同一个私有VLAN 域中辅助VLAN 的隔离端口和群体端口。

隔离端口(Isolated Port),隔离VLAN 中的端口,只能与混杂口通讯。

群体端口(Community port),属于群体VLAN 中的端口,同一个群体VLAN 的群体端口可以互相通讯,也可以与混杂通讯。

不能与其它群体VLAN 中的群体端口及隔离VLAN 中的隔离端口通讯。

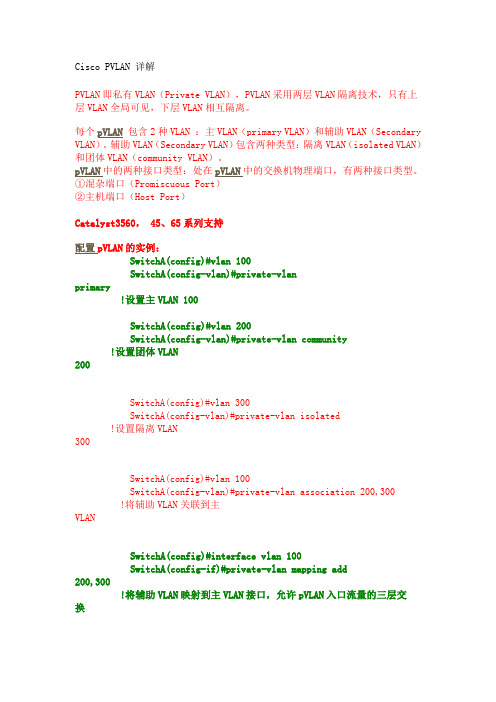

Cisco PVLAN 详解 不错 完整详细

Cisco PVLAN 详解PVLAN即私有VLAN(Private VLAN),PVLAN采用两层VLAN隔离技术,只有上层VLAN全局可见,下层VLAN相互隔离。

每个pVLAN包含2种VLAN :主VLAN(primary VLAN)和辅助VLAN(Secondary VLAN)。

辅助VLAN(Secondary VLAN)包含两种类型:隔离VLAN(isolated VLAN)和团体VLAN(community VLAN)。

pVLAN中的两种接口类型:处在pVLAN中的交换机物理端口,有两种接口类型。

①混杂端口(Promiscuous Port)②主机端口(Host Port)Catalyst3560, 45、65系列支持配置pVLAN的实例:SwitchA(config)#vlan 100SwitchA(config-vlan)#private-vlanprimary!设置主VLAN 100SwitchA(config)#vlan 200SwitchA(config-vlan)#private-vlan community!设置团体VLAN 200SwitchA(config)#vlan 300SwitchA(config-vlan)#private-vlan isolated!设置隔离VLAN 300SwitchA(config)#vlan 100SwitchA(config-vlan)#private-vlan association 200,300!将辅助VLAN关联到主VLANSwitchA(config)#interface vlan 100SwitchA(config-if)#private-vlan mapping add200,300!将辅助VLAN映射到主VLAN接口,允许pVLAN入口流量的三层交换SwitchA(config)# interface fastethernet 0/2SwitchA(config-if)#switchport mode private-vlan hostSwitchA(config-if)#switchport private-vlan host-association 100 200!2号口划入团体VLAN 200SwitchA(config)# interface fastethernet 0/3SwitchA(config-if)#switchport mode private-vlan hostSwitchA(config-if)#switchport private-vlan host-association 100 300!3号口划入隔离VLAN 300SwitchA(config)# interface fastethernet 0/1SwitchA(config-if)#switchport mode private-vlan promiscuousSwitchA(config-if)#switchport private-vlan mapping 100 add200-300!1号口杂合模式关于端口隔离Switch(config)# interface gigabitethernet1/0/2Switch(config-if)# switchport protectedPVLAN通常用于企业内部网,用来防止连接到某些接口或接口组的网络设备之间的相互通信,但却允许与默认网关进行通信。

VLAN配置实验报告

VLAN配置实验报告一、实验名称交换机划分Vlan配置二、实验目的1.理解虚拟LAN(VLAN)基本配置;2.掌握一般交换机按端口划分VLAN的配置方法;3.掌握TagVLAN配置方法。

三、实验内容和要求1.新建PacketTracer拓扑图2.划分VLAN;3.将端口划分到相应VLAN中;4.设置TagVLANTrunk属性;5.测试6.实验原理:(1)VLAN是指在一个物理网段内。

进行逻辑的划分,划分成若干个虚拟局域网,VLAN做大的特性是不受物理位置的限制,可以进行灵活的划分。

VLAN具备了一个物理网段所具备的特性。

相同VLAN 内的主机可以相互直接通信,不同VLAN间的主机之间互相访问必须经路由设备进行转发,广播数据包只可以在本VLAN内进行广播,不能传输到其他VLAN中。

(2)PortVLAN是实现VLAN的方式之一,它利用交换机的端口进行VALN的划分,一个端口只能属于一个VLAN。

(3)TagVLAN是基于交换机端口的另一种类型,主要用于是交换机的相同Vlan内的主机之间可以直接访问,同时对不同Vlan的主机进行隔离。

TagVLAN遵循IEEE802.1Q协议的标准,在使用配置了TagVLAN的端口进行数据传输时,需要在数据帧内添加4个字节的8021.Q标签信息,用于标示该数据帧属于哪个VLAN,便于对端交换机接收到数据帧后进行准确的过滤。

四、实验环境Windows10操作系统下的CiscoPacketTracer6.2五、操作方法与实验步骤1.新建PacketTracer拓扑图2.划分VLAN;3.将端口划分到相应VLAN中;4.设置TagVLANTrunk属性;5.测试六、实验数据记录和结果分析1.新建PacketTracer拓扑图2.划分VLAN;划分两个VLAN分别为:VLAN2和VLAN23.将端口划分到相应VLAN中;VLAN2:PC0PC2,VLAN2:PC1PC34.设置TagVLANTrunk属性:Switch0七、实验体会、质疑和建议通过在交换机上划分VLAN,并用ping命令测试在同一VLAN和不同VLAN中设备的连通性,验证了在交换机上划分VLAN的作用。

交换机vlan配置实验报告

交换机vlan配置实验报告交换机VLAN配置实验报告摘要:本实验旨在通过配置交换机VLAN来实现不同网络设备之间的隔离通信,提高网络安全性和管理效率。

实验结果表明,正确配置交换机VLAN可以有效地实现不同VLAN之间的隔离通信,提高网络的可靠性和安全性。

一、实验背景随着网络规模的不断扩大,企业网络中存在着大量的网络设备,如服务器、路由器、交换机等。

为了提高网络的安全性和管理效率,需要对不同类型的网络设备进行隔离管理。

而VLAN(Virtual Local Area Network)技术正是为了解决这一问题而诞生的。

通过VLAN技术,可以将不同的网络设备划分到不同的虚拟局域网中,实现不同VLAN之间的隔离通信,提高网络的可靠性和安全性。

二、实验目的本实验旨在通过配置交换机VLAN来实现不同网络设备之间的隔离通信,提高网络的安全性和管理效率。

三、实验环境1. 实验设备:Cisco交换机2. 实验工具:Telnet客户端四、实验步骤1. 进入交换机管理界面,使用管理员账号登录。

2. 创建VLAN:在交换机配置界面中,使用命令创建不同的VLAN,并为每个VLAN分配相应的端口。

3. 配置端口:将不同VLAN的端口进行划分,并设置相应的VLAN ID。

4. 验证配置:使用Telnet客户端连接不同VLAN的设备,验证配置是否生效。

五、实验结果经过以上步骤的配置,我们成功地实现了不同VLAN之间的隔离通信。

通过Telnet客户端连接不同VLAN的设备,发现设备之间无法相互通信,证明了VLAN配置的有效性。

六、实验结论通过本次实验,我们深刻理解了交换机VLAN配置的重要性和实现方法。

正确配置交换机VLAN可以有效地实现不同VLAN之间的隔离通信,提高网络的可靠性和安全性。

在实际网络管理中,我们应当根据实际需求合理配置交换机VLAN,以提高网络的管理效率和安全性。

VLAN的配置实验报告【完整版】

Sw1(config)#end

Sw1#

4、配置VLAN主干:本组(SW2)配置主干

Sw1#conf t

Sw1(config)#int fa0/23-trunk

Sw1(config-if)#switchport trunk encapsulation dot1q

Swx#conft

Swx#(config)#int fa0/x

Swx#( config-if)#switchport mode access

Swx#( config-if)#switchport access vlan 10

Swx#(config)#int fa 0/x2-x6

Swx#( config-if)#switchport mode access

Vlan的分配方法:

进入交换机控制台,通过语句把不同的机器划分到不同的vlan。

VLAN的划分有三种,分别是:基于端口的划分(静态配置)、基于MAC的划分(动态配置)及基于网络地址或网络协议的划分(动态配置)。

互连方法:

把不同的ip地址划分到不同的vlan,最后把vlan连起来。

VLAN通过主干连接多个交换设备,可以再设定相关网关、ip、子网掩码的设置后实行互连。

Sw1(config-if)# switchport mode trunk

Sw1(config-if)#end

Sw1(config)#end

Sw1#

E组(sw1)配置连接端口主干:#int fa 0/x

5、分配VLAN:

在本组(Sw1)为组内计算机分配vlan(SERVER)

同时在E组(Sw2)为该组计算机分配vlan(CLIENT)

vlan的配置实验报告

vlan的配置实验报告VLAN的配置实验报告引言:VLAN(Virtual Local Area Network)是一种虚拟局域网技术,可以将一个物理局域网划分为多个逻辑上独立的虚拟局域网。

本实验旨在通过配置VLAN,实现对网络流量的划分和管理,提高网络的灵活性和安全性。

实验目的:1. 理解VLAN的概念和原理;2. 掌握VLAN的配置方法;3. 实现VLAN之间的通信和隔离。

实验环境:本实验采用三台交换机和四台主机搭建的网络环境。

其中,交换机1(Switch1)和交换机2(Switch2)连接在一起,交换机3(Switch3)作为核心交换机连接两个分支交换机。

主机1(Host1)和主机2(Host2)连接在交换机1上,主机3(Host3)和主机4(Host4)连接在交换机2上。

实验步骤:1. 配置交换机端口首先,将Switch1的端口1和端口2配置为Trunk模式,用于与Switch3连接。

然后,将Switch1的端口3和端口4配置为Access模式,将主机1和主机2连接到这两个端口上。

同样地,将Switch2的端口1和端口2配置为Trunk模式,用于与Switch3连接。

将Switch2的端口3和端口4配置为Access模式,将主机3和主机4连接到这两个端口上。

2. 配置VLAN在Switch1上,创建两个VLAN,分别为VLAN10和VLAN20。

将端口3划入VLAN10,将端口4划入VLAN20。

在Switch2上,同样创建两个VLAN,将端口3划入VLAN10,将端口4划入VLAN20。

3. 配置Trunk链路在Switch3上,将与Switch1连接的端口配置为Trunk模式,并将VLAN10和VLAN20加入到Trunk链路。

同样地,将与Switch2连接的端口也配置为Trunk模式,并将VLAN10和VLAN20加入到Trunk链路。

4. 配置VLAN接口在Switch3上,为VLAN10和VLAN20分别创建SVI(Switched Virtual Interface),用于实现不同VLAN之间的通信。

VMWARE Cisco PVLAN 配置

Cisco PVLAN的配置∙2010/05/09∙网络技术∙1,890 views∙没有评论PVLAN即私有VLAN(Private VLAN),PVLAN采用两层VLAN隔离技术,只有上层VLAN全局可见,下层VLAN相互隔离。

每个pVLAN 包含2种VLAN :主VLAN(primary VLAN)和辅助VLAN(Secondary VLAN)。

辅助VLAN(Secondary VLAN)包含两种类型:隔离VLAN(isolated VLAN)和团体VLAN(community VLAN)。

pVLAN中的两种接口类型:处在pVLAN中的交换机物理端口,有两种接口类型。

①混杂端口(Promiscuous Port)②主机端口(Host Port)Catalyst3560, 45, 65系列支持配置pVLAN的实例:SwitchA(config)#vlan 100SwitchA(config-vlan)#private-vlanprimary!设置主VLAN 100SwitchA(config)#vlan 200SwitchA(config-vlan)#private-vlan community!设置团体VLAN 200SwitchA(config)#vlan 300SwitchA(config-vlan)#private-vlan isolated!设置隔离VLAN 300SwitchA(config)#vlan 100SwitchA(config-vlan)#private-vlan association 200,300!将辅助VLAN关联到主VLANSwitchA(config)#interface vlan 100SwitchA(config-if)#private-vlan mapping add200,300!将辅助VLAN映射到主VLAN接口,允许pVLAN入口流量的三层交换SwitchA(config)# interface fastethernet 0/2SwitchA(config-if)#switchport mode private-vlan hostSwitchA(config-if)#switchport private-vlan host-association 100 200!2号口划入团体VLAN 200SwitchA(config)# interface fastethernet 0/3SwitchA(config-if)#switchport mode private-vlan hostSwitchA(config-if)#switchport private-vlan host-association 100 300!3号口划入隔离VLAN 300SwitchA(config)# interface fastethernet 0/1SwitchA(config-if)#switchport mode private-vlan promiscuousSwitchA(config-if)#switchport private-vlan mapping 100 add200-300!1号口杂合模式CatOS的配置set vlan 100 pvlan-type primaryset vlan 200 pvlan-type communityset vlan 300 pvlan-type isolatedset pvlan 100 200 5/1set pvlan 100 300 5/2set pvlan mapping 100,200 15/1set pvlan mapping 100,300 15/1 //指定混杂模式的接口参考资料:/n6630/blog/item/c6e6974cb3d362fdd62afc64.html /133058/56824/coghost/blog/item/4f4dfb22e3bdd5a24723e83e.html /view/1065646.htm关于端口隔离Switch(config)# interface gigabitethernet1/0/2Switch(config-if)# switchport protectedCatalyst 29 35系列支持网关及共享口不敲protected 即可通信。

私有vlan(private-vlan)实验文档

拓扑图:隔离VLAN(Isolated VLAN):同一个隔离VLAN 中的端口不能互相进行二层通信,一个私有VLAN 域中只有一个隔离VLAN。

群体VLAN(Community VLAN):同一个群体VLAN 中的端口可以互相进行二层通信,但不能与其它群体VLAN 中的端口进行二层通信。

一个Private VLAN域中可以有多个群体VLAN。

注意:在配置PVLAN之前必须在全局模式下将VTP关闭或者将VTP模式更改为Transparent,这一步是必须的,否则不能配置PVLAN且会出现如下日志信息:%Private VLANs can only be configured when VTP is in transparent/off modes in VTP version 1 or 2 and in server/transparent/off modes in VTP version 3 when pruning is turned off关闭VTP:vtp mode off更改为Transparent模式:vtp mode transparent配置命令(基于全局配置模式):SW1:vlan 10int vlan 10ip add 192.168.10.254 255.255.255.0no shuint e0/0sw mo acsw ac vlan 10exitip dhcp pool vlan10network 192.168.10.0 255.255.255.0default-router 192.168.10.254SW2:vtp mode off //关闭VTPvlan 10name primary_vlanprivate-vlan primary //定义主vlanprivate-vlan association 20,30 //关联辅助vlanvlan 20name community_vlanprivate-vlan community //定义辅助vlan的communityvlan 30name isolated_vlanprivate-vlan isolated //定义辅助vlan的isolated(隔离vlan)exitint range e0/0-1switchport mode private-vlan hostswitchport private-vlan host-association 10 20 //将接口划分进辅助vlan20 int e0/2switchport mode private-vlan hostswitchport private-vlan host-association 10 30 //将接口划分进辅助vlan30 interface Ethernet1/0switchport mode private-vlan promiscuous //更改该端口为混杂端口switchport private-vlan mapping 10 20,30 //映射vlanint e0/3sw tr en dosw mo trSW3:vtp mode offvlan 10name primary_vlanprivate-vlan primaryprivate-vlan association 20,30vlan 20name community_vlanprivate-vlan communityvlan 30name isolated_vlanprivate-vlan isolatedint e0/0switchport mode private-vlan hostswitchport private-vlan host-association 10 20int e0/1switchport mode private-vlan hostswitchport private-vlan host-association 10 30int e0/2sw tr en dosw mo tr验证:由于我们将SW1作为DHCPserver,现在来验证主机地址获取情况:验证可以看出,主机获取的地址主机位均和自己的编号一致:VPC1的地址为:192.168.10.1VPC2的地址为:192.168.10.2VPC3的地址为:192.168.10.3VPC4的地址为:192.168.10.4VPC5的地址为:192.168.10.5vlan及接口划分验证:VTP模式验证:所有主机均能Ping通网关地VPC1 ping VPC2:由于VPC1、VPC2属于同一群体vlan(community vlan),因此是互通的VPC4 ping VPC1:VPC1 ping VPC3:不同的群体vlan不能通信VPC3 ping VPC5:同一个隔离VLAN 中的端口不能互相进行二层通信。

实验四 VLAN的基础配置 实验报告

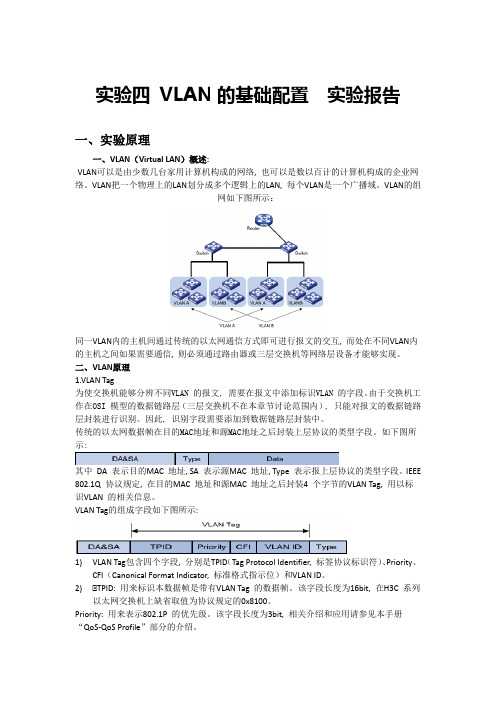

实验四VLAN的基础配置实验报告一、实验原理一、VLAN(Virtual LAN)概述:VLAN可以是由少数几台家用计算机构成的网络, 也可以是数以百计的计算机构成的企业网络。

VLAN把一个物理上的LAN划分成多个逻辑上的LAN, 每个VLAN是一个广播域。

VLAN的组网如下图所示:同一VLAN内的主机间通过传统的以太网通信方式即可进行报文的交互, 而处在不同VLAN内的主机之间如果需要通信, 则必须通过路由器或三层交换机等网络层设备才能够实现。

二、VLAN原理1.VLAN Tag为使交换机能够分辨不同VLAN 的报文, 需要在报文中添加标识VLAN 的字段。

由于交换机工作在OSI 模型的数据链路层(三层交换机不在本章节讨论范围内), 只能对报文的数据链路层封装进行识别。

因此, 识别字段需要添加到数据链路层封装中。

传统的以太网数据帧在目的MAC地址和源MAC地址之后封装上层协议的类型字段。

如下图所示:其中DA 表示目的MAC 地址, SA 表示源MAC 地址, Type 表示报上层协议的类型字段。

IEEE 802.1Q 协议规定, 在目的MAC 地址和源MAC 地址之后封装4 个字节的VLAN Tag, 用以标识VLAN 的相关信息。

VLAN Tag的组成字段如下图所示:1)VLAN Tag包含四个字段, 分别是TPID(Tag Protocol Identifier, 标签协议标识符)、Priority、CFI(Canonical Format Indicator, 标准格式指示位)和VLAN ID。

2) TPID: 用来标识本数据帧是带有VLAN Tag 的数据帧。

该字段长度为16bit, 在H3C 系列以太网交换机上缺省取值为协议规定的0x8100。

Priority: 用来表示802.1P 的优先级。

该字段长度为3bit, 相关介绍和应用请参见本手册“QoS-QoS Profile”部分的介绍。

PVLAN的结构、工作原理及配置分析

龙源期刊网

PVLAN的结构、工作原理及配置分析

作者:薛媛

来源:《现代电子技术》2014年第01期

摘要: PVLAN是一种高级VLAN技术,用于保证接入层用户的二层隔离,用户只能同

网关进行通信,并通过网关与其他用户实现三层通信。

从PVLAN的结构、工作原理和应用场景及配置等三个方面对PVLAN技术进行了深入的分析,为PVLAN在实际中正确应用奠定了基础。

关键词:专用VLAN;主VLAN;隔离VLAN;团体VLAN

中图分类号: TN915.08⁃34 文献标识码: A 文章编号: 1004⁃373X(2014)

01⁃0080⁃03

0 引言

随着网络的迅速发展,网络用户通信的安全性要求越来越高;传统的解决方法是给每个客户分配一个VLAN和相关的IP子网,通过使用VLAN,每个客户被从第2层隔离开,可以防止任何恶意的行为和Ethernet的信息探听。

然而,这种分配每个客户单一VLAN和IP子网的模型造成了以下局限:交换机固有的VLAN数目的限制;复杂的STP:对于每个VLAN,每

个相关的Spanning Tree的拓扑都需要管理;IP地址的紧缺:IP子网的划分势必造成一些IP地址的浪费;路由的限制:每个子网都需要相应的默认网关的配置。

为了解决以上问题,一种高级VLAN技术——专用VLAN(Private VLAN)应运而生。

1 PVLAN基本结构

Private VLAN是能够为相同VLAN内不同端口提供隔离的VLAN。

PVLAN可以将一个VLAN的二层广播域划分成多个子域,每个子域都由一对VLAN组成:Primary VLAN(主VLAN)和Secondary VLAN(辅助VLAN),如图1所示。

PVLAN实验解析

PVLAN实验解析基础知识:PVLAN(专用VLAN),主要作用是将客户端只能与自己的默认网关通信。

它提供在同一个VLAN中的隔离功能。

在大学校园和IDC环境中比较适用。

PVLAN有3种接口类型:隔离端口;团体端口;混杂端口。

隔离端口只能和混杂端口通信,隔离端口之间不能通信。

同一团体的团体端口间可以通信,不同团体的团体端口间不可以通信,但都可以和混杂端口通信。

混杂端口可以和PVLAN中的任何端口通信,一般是作为上连接口,网络出口。

PVLAN只能在一些高端的CISCO 6000和CISCO 4000系列交换机上配置。

创建PVLAN之前,必须把VTP的模式设置为透明模式。

真实案例:如图:说明:上图是某大学宿舍楼的网络结构图。

在这个案例中,需要交换机SW1的接口FA0/1和FA0/2配置成受保护的接口,它们和服务器10.10.10.1都在VLAN10中。

也就是说这2台PC只能访问10.10.10.1这台服务器,而不能访问其它的4台服务器。

在汇集交换机SW2上创建专用VLAN90,它包括一个团体VLAN 901和一个隔离VLAN 900。

要求10.10.90.7和10.10.90.8能够互相通信,10.10.90.5和10.10.90.6不能互相通信,但是这4台服务器都可以和10.10.90.2通信。

所有的这些设备都被映射到连接在接口1/2上的路由器。

主要配置:Sw2#vlan dataSw2(vlan)#vtp transparentSetting device to VTP TRANSPARENT mode.Sw2(vlan)#exitAPPLY completed.Exiting....# 创建PVLAN需要设置VTP模式为透明sw2(config)#vlan 90sw2(config-vlan)#private-vlan primarysw2(config-vlan)#vlan 900sw2(config-vlan)# private-vlan isolatedsw2(config-vlan)#vlan 901sw2(config-vlan)# private-vlan communitysw2(config-vlan)#vlan 90sw2(config-vlan)# private-vlan association 900,901sw2(config-vlan)#exit# 先创建主VLAN,然后创建隔离VLAN和团体VLAN,最后和主VLAN相关联sw2(config)#inter fange fa3/1 -2sw2(config-if)#switchportsw2(config-if)#swi mo private-vlan hostsw2(config-if)#swi mo private-vlan host-association 90 900sw2(config-if)#no shut# 按要求把端口划入隔离VLANsw2(config-if)# nter fange fa3/46 ,3/48sw2(config-if)#switchportsw2(config-if)#swi mo private-vlan hostsw2(config-if)#swi mo private-vlan host-association 90 901sw2(config-if)#no shut# 按要求把端口划入团体VLANsw2(config-if)#inter gi 1/2sw2(config-if)#switchportsw2(config-if)#swi mo private-vlan promiscuoussw2(config-if)#swi mo private-vlan mapping 90 900,901sw2(config-if)#no shut# 按要求把端口设置为混杂端口,并将隔离VLAN和团体VLAN映射到混杂端口SW1上的主要配置:sw1(config)#inter range fa0/1 -2 sw2(config-if)#swi mo accsw2(config-if)#swi acc vlan 10 sw2(config-if)#port protected sw2(config-if)#inter gi 0/1sw2(config-if)#swi mo trsw2(config-if)#swi tr en dosw2(config-if)#end。

ciscopvlan配置

PVLAN即私有VLAN(Private VLAN),PVLAN采用两层VLAN隔离技术,只有上层VLAN 全局可见,下层VLAN相互隔离。

每个pVLAN包含2种VLAN :主VLAN(primary VLAN)和辅助VLAN(Secondary VLAN)。

辅助VLAN(Secondary VLAN)包含两种类型:隔离VLAN(isolated VLAN)和团体VLAN (community VLAN)。

pVLAN中的两种接口类型:处在pVLAN中的交换机物理端口,有两种接口类型。

①混杂端口(Promiscuous Port)②主机端口(Host Port)Catalyst3560,45,65系列支持配置pVLAN的实例:SwitchA(config)#vlan 100SwitchA(config-vlan)#private-vlan primary!设置主VLAN 100SwitchA(config)#vlan 200SwitchA(config-vlan)#private-vlan community!设置团体VLAN 200SwitchA(config)#vlan 300SwitchA(config-vlan)#private-vlan isolated!设置隔离VLAN 300SwitchA(config)#vlan 100SwitchA(config-vlan)#private-vlan association 200,300!将辅助VLAN关联到主VLANSwitchA(config)#interface vlan 100SwitchA(config-if)#private-vlan mapping add 200,300!将辅助VLAN映射到主VLAN接口,允许三层交换SwitchA(config)# interface fastethernet 0/2SwitchA(config-if)#switchport mode private-vlan hostSwitchA(config-if)#switchport private-vlan host-association 100 200!2号口划入团体VLAN 200SwitchA(config)# interface fastethernet 0/3SwitchA(config-if)#switchport mode private-vlan hostSwitchA(config-if)#switchport private-vlan host-association 100 300!3号口划入隔离VLAN 300SwitchA(config)# interface fastethernet 0/1SwitchA(config-if)#switchport mode private-vlan promiscuousSwitchA(config-if)#switchport private-vlan mapping 100 add 200-300!1号口杂合模式CatOS的配置set vlan 100 pvlan-type primaryset vlan 200 pvlan-type communityset vlan 300 pvlan-type isolatedset pvlan 100 200 5/1set pvlan 100 300 5/2set pvlan mapping 100,200 15/1set pvlan mapping 100,300 15/1 //指定混杂模式的接口参考资料:关于端口隔离Switch(config)# interface gigabitethernet1/0/2Switch(config-if)# switchport protectedCatalyst 29 35系列支持网关及共享口不敲protected 即可通信pVLAN(Private VLAN,私用VLAN)是能够为相同VLAN内不同端口之间提供隔离的VLAN。

华为交换机的PVLAN配置使用

华为3COM交换机PVLAN配置使用PVLAN即私有VLAN(Private VLAN),PVLAN采用两层VLAN隔离技术,只有上层VLAN全局可见,下层VLAN相互隔离。

如果将交换机或IP DSLAM设备的每个端口化为一个(下层)VLAN,则实现了所有端口的隔离。

pVLAN通常用于企业内部网,用来防止连接到某些接口或接口组的网络设备之间的相互通信,但却允许与默认网关进行通信。

尽管各设备处于不同的pVLAN中,它们可以使用相同的IP子网。

每个pVLAN 包含2种VLAN :主VLAN(primary VLAN)和辅助VLAN (Secondary VLAN)。

辅助VLAN(Secondary VLAN)包含两种类型:隔离VLAN(isolated VLAN)和团体VLAN(community VLAN)。

pVLAN中的两种接口类型:处在pVLAN中的交换机物理端口,有两种接口类型。

①混杂端口(Promiscuous Port)②主机端口(Host Port)其中“混杂端口”是隶属于“Primary VLAN”的;“主机端口”是隶属于“Secondary VLAN”的。

因为“Secondary VLAN”是具有两种属性的,那么,处于“Secondary VLAN”当中的“主机端口”依“Secondary VLAN”属性的不同而不同,也就是说“主机端口”会继承“Secondary VLAN”的属性。

那么由此可知,“主机端口”也分为两类——“isolated端口”和“community端口”。

处于pVLAN中交换机上的一个物理端口要么是“混杂端口”要么是“isolated”端口,要么就是“community”端口。

pVLAN通信范围:primary VLAN:可以和所有他所关联的isolated VLAN,community VLAN 通信。

community VLAN:可以同那些处于相同community VLAN内的community port通信,也可以与pVLAN中的promiscuous端口通信。

实验报告二VLAN配置实验

实验二:配置VLAN1.实验目的●掌握VLAN的基本工作原理●掌握Access链路端口与Trunk链路端口的基本配置2.实验设备华为交换机S5700两台、PC机两台、网线五根。

3.实验原理虚拟局域网(Virtual Local Area Network或简写VLAN, V-LAN)是一种建构于局域网交换技术(LAN Switch)的网络管理技术,网管人员可以借此通过控制交换机有效分派同一交换机的各个端口到不同的局域网,达到对不同实体局域网中的设备进行逻辑分群(Grouping)管理,并降低局域网内大量数据流通时,因无用分组,造成的数据过多而导致数据雍塞的问题,以及提升局域网的信息安全保障。

当一个交换机上的所有端口中有至少一个端口与其他班端口属于不同网段的时候,或者当路由器的一个物理端口要连接2个或者以上的网段的时候,就是VLAN发挥作用的时候。

Access与Trunk是交换机的端口加入Vlan的两种方式,二者的区别如下:➢Access端口只能加入一个Vlan,一般用来连接交换机与PC,也可以连接交换机与交换机;➢Trunk端口可以加入多个Vlan,可以允许多个Vlan报文的通过,Trunk端口有一个默认Vlan,如果收到的报文没有Vlan ID,就把这个报文当做默认Vlan的报文处理。

Trunk端口一般用来连接两台交换机,这样可以只用一条Trunk连接实现多个Vlan的扩展。

Access端口与Trunk端口在收发报文时的数据处理流程如下:收报文流程:Access端口:1.收到报文;2.判断是否有Vlan信息,如果没有则转到第3步,如果有则转到第4步;3.打上端口的PVID(Port-base Vlan ID,也就是端口的虚拟局域网ID号),并进行交换转发;4.直接丢弃(缺省)。

Trunk端口;1.收到报文;2.判断是否有Vlan信息,如果没有则转到第3步,如果有则转到第4步;3. 打上端口的PVID(Port-base Vlan ID,也就是端口的虚拟局域网ID号),并进行交换转发;4.判断该Trunk端口是否允许该Vlan的数据进入,如果可以则转发,否则丢弃;发报文:Access端口:1.将报文的Vlan信息剥离,直接发送出去;Trunk端口:1.比较端口的PVID与将要发送报文的Vlan信息;2.如果两者相等则转到第3步,否则转到第4步;3.剥离Vlan信息,再发送;4.直接发送。

VLAN的配置实验报告完整版

VLAN的配置实验报告完整版实验报告 - VLAN的配置1. 实验目的:熟悉VLAN(虚拟局域网)的概念和配置过程,理解VLAN 的工作原理。

2. 实验设备:- 交换机- PC1、PC23. 实验步骤:步骤一:创建VLAN1. 连接交换机和PC1、PC2,确保网络连接正常。

2. 打开交换机的命令行界面,通过以下命令进入全局配置模式:`enable``configure terminal`3. 创建两个VLAN,分别命名为VLAN10和VLAN20:`vlan 10``name VLAN10``vlan 20``name VLAN20`4. 验证创建的VLAN:`show vlan brief`检查输出的结果,确保VLAN10和VLAN20已成功创建。

步骤二:配置接口1. 进入VLAN10的配置页面:`interface vlan 10`2. 配置VLAN10的IP地址和子网掩码:`ip address 192.168.10.1 255.255.255.0`3. 进入VLAN20的配置页面:`interface vlan 20`4. 配置VLAN20的IP地址和子网掩码:`ip address 192.168.20.1 255.255.255.0`5. 配置PC1和PC2的IP地址和网关:PC1:- IP地址:192.168.10.2- 子网掩码:255.255.255.0- 默认网关:192.168.10.1PC2:- IP地址:192.168.20.2- 子网掩码:255.255.255.0- 默认网关:192.168.20.1步骤三:设置端口成员1. 进入交换机的配置页面:`interface ethernet 1/1`2. 将接口1/1划分到VLAN10:`switchport access vlan 10`3. 进入PC1的配置页面(通过命令`ipconfig`查找PC1的网络接口名称):`interface ethernet 0/0`4. 将接口0/0划分到VLAN10:`switchport access vlan 10`5. 进入接口1/2的配置页面:`interface ethernet 1/2`6. 将接口1/2划分到VLAN20:`switchport access vlan 20`7. 进入PC2的配置页面(通过命令`ipconfig`查找PC2的网络接口名称):`interface ethernet 0/0`8. 将接口0/0划分到VLAN20:`switchport access vlan 20`步骤四:测试VLAN配置是否成功1. 在PC1上打开命令提示符,使用`ping`命令测试与PC2的连接是否正常:`ping 192.168.20.2`如果能收到回复,表示VLAN配置成功。

局域网中配置PVLAN

局域网中配置PVLAN

张樯

【期刊名称】《网管员世界》

【年(卷),期】2008(000)005

【摘要】如果您刚刚接触PVLAN,可能会很不理解,既然在网络中划分VLAN,并通过应用ACL,就已经可以很好地隔离网络和提高安全性,那PVLAN有什么用途呢?随着应用的深入您就会渐渐发现,PVLAN的确有着它独特的优点。

为了让广大网管员能够更快地体会到这种技术的优点,让我们现在就开始PVLAN的探究之旅。

【总页数】8页(P35-42)

【作者】张樯

【作者单位】中国南车集团武汉江岸车辆厂

【正文语种】中文

【中图分类】TP391

【相关文献】

1.PVLAN技术在虚拟局域网中的应用 [J], 陈明

2.通信协议及其在计算机局域网中的配置 [J], 黄晓璐

3.PVLAN技术及其在局域网中的应用 [J], 王小玲

4.计算机局域网中的通信协议及配置方法 [J], 陈刚;

5.刍议局域网中网络协议的添加与配置 [J], 常国锋

因版权原因,仅展示原文概要,查看原文内容请购买。

- 1、下载文档前请自行甄别文档内容的完整性,平台不提供额外的编辑、内容补充、找答案等附加服务。

- 2、"仅部分预览"的文档,不可在线预览部分如存在完整性等问题,可反馈申请退款(可完整预览的文档不适用该条件!)。

- 3、如文档侵犯您的权益,请联系客服反馈,我们会尽快为您处理(人工客服工作时间:9:00-18:30)。

PVLAN 配置实例

【实验目的】

理解并掌握PVLAN 技术和配置方法

【实验设备】

锐捷S3760E 三层交换机1台

Pc 机 3台

路由器1台

直通线4条

配置线1条

【实验拓扑】

【实验要求】

PC1能够访问PC2和PC3所在的VLAN ,而PC2与PC3之间不能访问

【实验步骤】

第一步:创建VLAN :

switch>enable (进入特权模式) switch#vlan database (进入vlan 数据库) switch(vlan)#vlan 100 (创建vlan 100) switch(vlan)#vlan 201 (创建vlan 201) switch(vlan)#vlan 202 (创建vlan 202) 第二步:将端口划给VLAN :

switch>enable (进入特权模式) switch#configure terminal (进入全局模式) switch(config#)interface range fastethernet 0/1-8 (进入1-8号端口)

switch(config-if-range)#switchport access vlan 2 (将1-8号端口划给vlan 2) switch(config-if-range)#exit (退回上一级) Vlan 100

F0/1

F0/2 F0/24 F0/0

IP:192.168.2.11

F0/3 Vlan 201

Vlan 202

IP:192.168.2.12

IP:192.168.2.13

/*将端口9-16添加到vlan 3*/

switch(config)#interface range fastethernet 0/9-16 (进入9-16号端口)

switch(config-if-range)#switchport access vlan 3 (将9-16号端口划给vlan 3)switch(config-if-range)#exit (退回上一级)

/*将端口17-24添加到vlan 4*/

switch(config)#interface range fastethernet 0/17-24 (进入17-24号端口)

switch(config-if-range)#switchport access vlan 4 (将17-24号端口划给vlan 4)switch(config-if-range)#exit (退回上一级)

/*经过这一步后,各vlan会起来*/

第五步:配置锐捷se760e作为dhcp服务器

/*vlan 2可用地址池和相应参数的配置,有几个vlan要设几个地址池*/

switch(config)#ip dhcp pool test01(设置地址池test01)

switch(dhcp-config)#network 192.168.2.0 255.255.255.0 (设置可分配的子网)switch(dhcp-config)#dns-server 192.168.2.10 (设置dns服务器)

switch(dhcp-config)#default-router 192.168.2.1 (设置该子网的网关)switch(dhcp-config)#lease infinite (设置dhcp地址租约期为永久)/*配置vlan 3所用的地址池和相应参数*/

switch(config)#ip dhcp pool test02(设置地址池test02)switch(dhcp-config)#network 192.168.3.0 255.255.255.0 (设置可分配的子网)switch(dhcp-config)#dns-server 192.168.2.10 (设置dns服务器)

switch(dhcp-config)#default-router 192.168.3.1 (设置该子网的网关)switch(dhcp-config)#lease 8 (设置dhcp地址租约期为8天) /*配置vlan 4所用的地址池和相应参数*/

switch(config)#ip dhcp pool test03(设置地址池test03)switch(dhcp-config)#network 192.168.4.0 255.255.255.0 (设置可分配的子网)switch(dhcp-config)#dns-server 192.168.2.10 (设置dns服务器)

switch(dhcp-config)#default-router 192.168.4.1 (设置该子网的网关)switch(config-if-range)#exit (退回上一级)

第六步:设置dhcp保留不分配的地址(每个网段从2号到10都不能分配)switch(config)#ip dhcp excluded-address 192.168.2.2 192.168.2.10

switch(config)#ip dhcp excluded-address 192.168.3.2 192.168.3.10

switch(config)#ip dhcp excluded-address 192.168.4.2 192.168.4.10

第七步:启用路由

/*路由启用后,各vlan间主机可互相访问*/

switch(config)#ip routing

测试:设每一台主机IP地址为动态获取,然后用IPconfig得到当前地址,相互ping看是否能通,结果应该都能通。

第八步:配置访问控制列表 deny

switch(config)access-list 103 permit ip 192.168.2.0 0.0.0.255 192.168.3.0 0.0.0.255 switch(config)access-list 103 permit ip 192.168.3.0 0.0.0.255 192.168.2.0 0.0.0.255 switch(config)access-list 103 permit udp any any eq bootpc

switch(config)access-list 103 permit udp any any eq tftp

switch(config)access-list 103 permit udp any eq bootpc any

switch(config)access-list 103 permit udp any eq tftp any

switch(config)access-list 104 permit ip 192.168.2.0 0.0.0.255 192.168.4.0 0.0.0.255 switch(config)access-list 104 permit ip 192.168.4.0 0.0.0.255 192.168.2.0 0.0.0.255 switch(config)access-list 104 permit udp any eq tftp any

switch(config)access-list 104 permit udp any eq bootpc any

switch(config)access-list 104 permit udp any eq bootpc any

switch(config)access-list 104 permit udp any eq tftp any

第九步:应用访问控制列表

/*将访问控制列表应用到vlan 3和vlan 4,vlan 2不需要*/

switch(config)#int vlan 3

switch(config-vlan)#ip access-group 103 out

switch(config-vlan)#exit (退回上一级)

switch(config)#int vlan 4

switch(config-vlan)#ip access-group 104 out

第十步:结束并保存配置

switch(config-vlan)#end (退回到特权模式)

switch#copy running-config startup-config (保存当前配置)

测试结果:

测试:设每一台主机IP地址为动态获取,然后用IPconfig得到当前地址,相互ping看是否能通

*结果应该是2和3能通,2和4能通,3和4不能通。