Ethereal协议分析软件的使用和数据链路层协议分析

Ethereal协议分析软件的使用和数据链路层协议分析

此报文类型

SMB

此报文的基本信息(数据报文列表窗口中的Information项的内容)

Hello

Ethernet II协议树中

Source字段值

00:21:97:08:ae:7f

Destination字段值

00:21:97:08:ad:7f

Internet Protocol协议树中

Source字m跟踪TCP传输控制协议的通信数据段,将分散传输的数据组装还原

Follow SSL stream跟踪SSL安全套接层协议的通信数据流

Expert Info专家分析信息

Expert Info Composite构造专家分析信息

Statistics对已捕获的网络数据进行统计分析

10.21.1.112

Destination字段值

10.21.1.137

User Datagram Protocol协议树中

Source Port字段值

32676

Destination Port字段值

Netbios-ssn

应用层协议树

协议名称

Server message Block Protocol

Mark All Packets对所有包做标记

Unmark All Packets去除所有包的标记

Set Time Reference (toggle)设置参考时间(标定)

Find Next Reference搜索下一个参考点

Find Previous Reference搜索前一个参考点

Preferences参数选择

步骤3:在:PC1和PC2互相ping对方;

步骤4:停止截获报文:将结果保存为MAC-学号,并对按要求对截获的报文进行分析。

[工学]协议分析软件Ethereal的使用

![[工学]协议分析软件Ethereal的使用](https://img.taocdn.com/s3/m/9d96b0b0011ca300a7c39078.png)

实验协议分析软件Ethereal 的使用一、实验目的和要求:熟悉掌握Ethereal软件的使用,并应用该软件分析Ethernet帧以及高级协议,从而能够加深对TCP/IP 协议栈上的参与通信的网络数据包结构以及通信方式有进一步的了解。

二、实验内容和原理1. 安装windows下的Ethereal及WinPcap软件。

2. 捕捉任何主机发出的DIX Ethernet V2(即Ethernet II)格式的帧(帧的长度字段>1500, 帧的长度字段实际上是类型字段),Ethereal的capture 的options中capture filter设置为:ether[12:2] > 1500 观察并分析帧结构,Ethernet II的帧(ether[12:2] > 1500)的上一层主要是哪些PDU?是IP、LLC还是其它哪种?IP3. 捕捉并分析局域网上的所有ethernet broadcast帧,Ethereal的capture 的options中capture filter设置为:ether broadcast(1). 观察并分析哪些主机在发广播帧,这些帧的高层协议是什么?ARP(2). 你的LAN的共享网段上连接了多少台计算机?1分钟内有几个广播帧?有否发生广播风暴?92台4. 捕捉局域网上主机发出或接受的所有ARP包capture 的options中capture filter设置为:arp host ip (1)主机上执行“arp –d ”清除arp cache.(2)在主机上ping 局域网上的另一主机(3)观察并分析主机发出或接受的所有ARP包,及arp包结构。

5. IP 分组的结构固 定 部分 可变 部分0 48 16192431版 本 标志 生 存 时 间协 议标 识服 务 类 型总 长 度 片 偏 移填 充首 部 检 验 和源 地 址 目 的 地 址可 选 字 段 (长 度 可 变) 比特 首部长度 01 2 3 4 5 6 7 D T R C 未用 优 先 级数 据 部 分首 部6、UDP 报文伪首部源端口目的端口长 度检验和数 据首 部UDP 长度源 IP 地址目的 IP 地址17 IP 数据报字节12 2 2 2 2 字节 发送在前数 据首 部 UDP 用户数据报附:1、Ethernet II的帧结构字节46 ~ 1500 目的地址源地址类型数据FCS目的地址:01:00:5e:22:17:ea源地址:00:1e:90:75:af:4f类型数据2、IP分组的结构版本首部长度服务类型总长度标识标志固 定 部分 可变 部分0 48 16192431版 本 标志 生 存 时 间协 议标 识服 务 类 型总 长 度 片 偏 移填 充首 部 检 验 和源 地 址 目 的 地 址可 选 字 段 (长 度 可 变) 比特 首部长度 01 2 3 4 5 6 7 D T R C 未用 优 先 级数 据 部 分首 部片偏移生存时间协议首部检验和源地址目的地址可选字段 数据3、 ARP 的报文格式硬件地址长度协议类型 发送方IP 地址(八位组0-1) 目标硬件地址(八位组2-5) 目标IP 地址(八位组0-3)发送方硬件地址(八位组0-3)硬件类型操作发送方硬件地址(八位组4-5) 发送方IP 地址(八位组2-3)协议长度目标硬件地址(八位组0-1)* 硬件类型指明发送方想知道的硬件接口类型。

Ethereal协议分析实验指导

Ethereal协议分析实验指导Ethereal是一个开放源码的网络分析系统,也是目前最好的开放源码的网络协议分析器,支持Linux和windows平台。

Ethereal 基本类似于tcpdump,但 Ethereal 还具有设计完美的 GUI 和众多分类信息及过滤选项。

用户通过 Ethereal,同时将网卡插入混杂模式,可以查看到网络中发送的所有通信流量。

Ethereal网络协议分析软件可以十分方便直观地应用于计算机网络原理和网络安全的教学实验,网络的日常安全监测。

使用Ethereal能够非常有效地帮助学生来理解网络原理和协议、帮助学生理解实验现象和诊断实验故障。

一、Ethereal 协议分析软件下载及安装1.下载Ethereal 开源软件Ethereal是免费的,可以从官方网站下载最新版本。

以windows xp操作系统为例,如图2-1所示。

目前可下载最新版本为:Ethereal 0.99.0图2-1 下载Ethereal协议分析软件的界面2.安装Ethereal软件图2-2 Ethereal 安装界面双击Ethereal-setup-0.99.0.exe软件图标,开始安装。

图2-2为Ethereal安装界面。

选择欲安装的选件,一般选择默认即可,如图2-3图2-3选择欲安装的选件选择欲安装的目录,确定软件安装位置。

Ethereal软件的运行需要软件WinPcap的支持,WinPcap是libpcap library的Windows版本,Ethereal可通过WinPcap来劫取网络上的数据包。

在安装Ethereal时可以的过程中也会一并安装WinPcap,不需要再另外安装。

如图2-4所示图2-4选择安装WinPcap如果在安装Ethereal之前未安装Winpcap,可以勾选Install Winpcap 3.1 beta 4。

开始解压缩文件,接着开始安装,接着按Next就可以看到Ethereal的启动画面了。

ethereal使用以及IP协议解析

1.主界面介绍随着3G的普及,手机数据业务量(如浏览器,彩信等)的日益增长,对手机侧网络包的分析显得越来越重要。

一般来说,手机数据业务的抓包工具为QXDM,在抓LOG指导里面已经有了详细参数的配置介绍(详情见《IP数据包抓取方法.doc》)。

但需要注意的是,在将LOG转化为.pcap文件时,必须保证当前电脑里安装有Ethereal软件,否者PCAPGenerator这个工具不会出现。

(针对使用Tools->PCAPGenerator转化.isf文件出错的情况,可以做如下尝试:先使用Tools->ISF File Converter将刚刚保存的.isf文件其转化为.dlf文件,然后使用Tools->PCAPGenerator将.dlf 文件转换成.pcap文件)。

这里主要针对抓到IP包后,怎么样使用Ethereal软件对IP包进行分析,以及一些简单的TCP/IP协议介绍。

直接点击打开.pcap文件,可以看到如下图1所示界面。

图1中间彩色的区域就是IP数据包。

从左到右,字段分别是No.,Time,Source,Destination,Protocol以及Info。

IP包是按照流经手机网卡的时间顺序排列的,NO.是标示抓到的IP包是该抓包文件中的第几个,Time则是计算的所有包与第一个包之间的间隔时间,单位毫秒ms。

Source和Destination字段分别表示IP包的源地址和目的地址。

Protocol显示当前IP包的上层协议,如TCP,UDP,如果应用层协议头也在该IP包中,优先显示应用层协议,如RTSP,HTTP等。

注意中间的彩色显示,不同的颜色代表该IP包中包含了不同内容,这是方便我们对IP 包查看。

如上面的大红色,表示的是该数据包损坏,可能是只有一半的内容,也可能是指在该包与其他包的序号不连续(指在协议层不连续),中间可能出现丢包的现象。

很多时候,Ethereal是用不同颜色来区分上层协议的不同(注意IP包中必须包含上层协议的包头,才能以该应用的颜色进行标示。

以太网链路层协议分析实验报告

姓名:学号:班级:实验一以太网链路层协议分析一.实验目的1.学会正确安装和配置网络协议分析仪软件Ethereal;2.掌握使用Ethereal分析各种网络协议的技能,加深对协议格式,协议层次和协议交互过程的理解。

二.实验环境1.运行WIN2000/2003Server/XP操作系统的PC一台;2.每台PC具有一块以太网卡,通过双绞线与局域网相连;3.Ethereal程序(通过共享下载)。

三.实验内容1. 网络协议分析软件介绍;2.实验组网;3.报文截获及结果上传;4.以太网链路层报文格式分析。

四.实验步骤1. 分析Ethernet规定的报文封装格式,绘制报文结构;2. 安装网络协议分析仪;3. 安装Ethereal;4. 使用Ethereal分析协议:启动系统、分组俘获、协议分析。

五.实验结果与分析(附图)分析:框一:侦号3,时间1.381124,源地址(IP)192.168.0.254, 目的地址Broadcast,高层协议ARP,包内信息概况Who has 192.168.0.102? Tell 192.168.0.254框二:3号帧,线路60字节,实际捕获60字节;以太网协议版本II,源地址:厂名_序号(网卡地址),目的:厂名_序号(网卡地址);ARP地址解析协议(请求)。

分析:框一:侦号24,时间7.176822,源地址(IP)192.168.0.38,目的地址192.168.0.255,高层协议NBNS,包内信息概况Name query NB <00>.框二:24号帧,线路92字节,实际捕获92字节;以太网协议版本II,源地址:厂名_序号(网卡地址),目的:厂名_序号(网卡地址);互联网协议,源IP地址,目的IP地址;用户数据报协议,源IP地址,目的IP地址;NBNS NetBIOS名称服务分析:框一:侦号31,时间10.275808,源地址(IP)192.168.0.54, 目的地址192.168.0.44,高层协议SMB,包内信息概况Read Andx Response,FID:0x0007,16384 bytes.框二:31号帧,线路1514字节,实际捕获1514字节;以太网协议版本II,源地址:厂名_序号(网卡地址),目的:厂名_序号(网卡地址);互联网协议,源IP地址,目的IP地址;传输控制协议TCP的内容;NetBIOS会话服务;SMB服务器信息块协议。

网络协议分析工具Ethereal的使用

⽹络协议分析⼯具Ethereal的使⽤⼤学时计算机⽹络课的实验报告,当时提不起兴趣,今天看来还挺有⽤的。

可以学习下怎样抓数据包,然后分析程序的通信协议。

⼀:学习使⽤⽹络协议分析⼯具Ethereal的⽅法,并⽤它来分析⼀些协议。

实验步骤:1.⽤“ipconfig”命令获得本机的MAC地址和缺省路由器的IP地址;(注:缺省路由器即 ”Default Gateway”)命令⾏:Start->Run->CMD->ipconfig /all >C:\Mac.txt(在命令⾏中把ipconfig命令保存在⽂本⽂档⾥⾯备⽤)结果:本机Mac地址:00.09.73.4B.8A.D7 缺省路由器IP:192.168.8.254步骤截图:图1(本机⽹络信息:Mac.txt)2.⽤“arp”命令清空本机的缓存:命令⾏:Start->Run->CMD->arp –d图2(arp命令 –d参数的帮助说明)3.运⾏Ethereal,开始捕获所有属于ARP协议或ICMP协议的,并且源或⽬的MAC地址是本机的包:图3(Capture->Options中关于⽹卡设置和Capture Filter)图4(抓包截图)4.执⾏命令:“ping” 缺省路由器的IP地址:图5(捕获包)图6(ping 过程)⼆:⽤Ethereal观察tracert命令的⼯作过程:1.⽤Ethereal语法内容及参数说明:命令⾏操作步骤:Start->Run->CMD->tracert图1(Tracert命令全部参数的帮助说明)2.运⾏Ethereal, 设定源和⽬的MAC地址是本机的包,捕获tracert命令中⽤到的消息:Tracert使⽤ICMP,相应过滤规则为:ether host 00:09:73:4B:8A:D7 and icmp图3(Capture->Options中关于⽹卡设置和Capture Filter)3.执⾏“tracert -d ” ,捕获包:执⾏命令:tracert -d :图3 (执⾏命令 tracert –d )图4(抓包截图)图5(捕获包)4.Tracert⼯作原理:Tracert使⽤ICMP消息,具体地讲,tracert发出的是Echo Request消息,触发返回的是Time Exceeded消息和Echo Reply消息。

ethereal协议分析报告

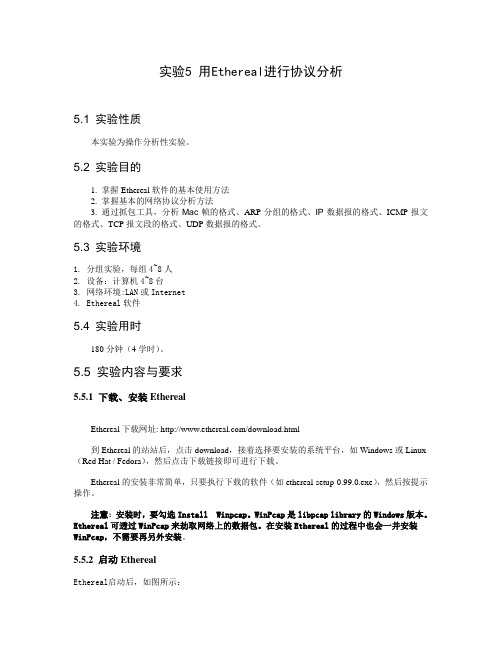

实验5 用Ethereal进行协议分析5.1实验性质本实验为操作分析性实验。

5.2实验目的1. 掌握Ethereal软件的基本使用方法2. 掌握基本的网络协议分析方法3. 通过抓包工具,分析Mac帧的格式、ARP分组的格式、IP数据报的格式、ICMP报文的格式、TCP报文段的格式、UDP数据报的格式。

5.3实验环境1. 分组实验,每组4~8人2. 设备:计算机4~8台3. 网络环境:LAN或Internet4. Ethereal软件5.4 实验用时180分钟(4学时)。

5.5 实验内容与要求5.5.1 下载、安装EtherealEthereal下载网址: /download.html到Ethereal的站站后,点击download,接着选择要安装的系统平台,如Windows或Linux (Red Hat / Fedora),然后点击下载链接即可进行下载。

Ethereal的安装非常简单,只要执行下载的软件(如ethereal-setup-0.99.0.exe),然后按提示操作。

注意:安装时,要勾选Install Winpcap。

WinPcap是libpcap library的Windows版本。

Ethereal可透过WinPcap来劫取网络上的数据包。

在安装Ethereal的过程中也会一并安装WinPcap,不需要再另外安装。

5.5.2 启动EtherealEthereal启动后,如图所示:5.5.3抓包点击Capture菜单,选Interfaces…项。

打开如下图所示窗口。

选择要抓包的接口右边的Capture按钮,本例选择了抓取IP地址为210.30.12.46的接口。

点击Capture按钮后将启动抓包过程。

注意:为配合抓包,需要进行网络通信。

1)要抓ARP分组的包、ICMP报文的包、UDP数据报,可以在CMD窗口中,使用命令ARP -D删除当前ARP缓存,使用PING命令PING某台主机IP地址(例如PING 网关IP地址),使用TRACERT命令跟踪分组从源点到终点的路径(例如TRACERT 网关IP地址)。

实验一 Ethereal协议分析软件的使用

实验一:使用包嗅探及协议分析软件Ethereal 分析 Ethernet帧及应用层FTP协议的分析【实验目的】1、掌握包嗅探及协议分析软件Ethereal的使用。

2、掌握Ethernet帧的构成3、掌握 FTP协议包的构成【实验环境】安装好Windows 2000 Server操作系统+Ethereal的计算机【实验时间】2节课【实验重点及难点】重点学习掌握如何利用Ethereal来分析Ethernet帧。

【实验内容】1、捕捉任何主机发出的Ethernet 802.3格式的帧和DIX Ethernet V2(即EthernetII)格式的帧并进行分析。

2、捕捉并分析局域网上的所有ethernet broadcast帧进行分析。

3、捕捉局域网上的所有ethernet multicast帧进行分析。

【实验步骤】一、Ethereal的安装Ethereal是一个图形用户接口(GUI)的网络嗅探器,由于Ethereal需要WinPcap库, 所以先安装WinPcap_2_3.exe, 再安装Ethereal.exe。

(已装好)二、仔细阅读附件中的Ethereal使用方法和TcpDump的表达式详解,学习Ethereal的使用。

三、捕捉任何主机发出的Ethernet 802.3格式的帧和DIX Ethernet V2(即EthernetII)格式的帧并进行分析。

捕捉任何主机发出的Ethernet 802.3格式的帧(帧的长度字段<=1500),Ethereal的capture filter 的filter string设置为:ether[12:2] <= 1500。

捕捉任何主机发出的DIX Ethernet V2(即Ethernet II)格式的帧(帧的长度字段>1500, 帧的长度字段实际上是类型字段),Ethereal的capture filter 的filter string设置为:ether[12:2] > 1500。

实验1 网络协议分析Ethereal

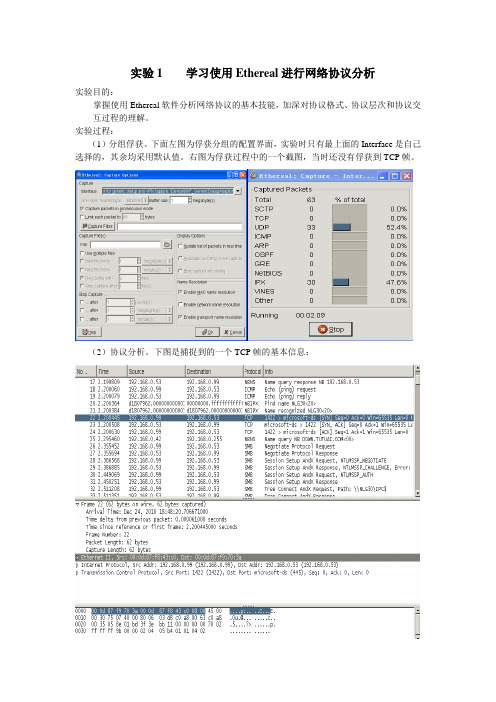

实验1 学习使用Ethereal进行网络协议分析实验目的:掌握使用Ethereal软件分析网络协议的基本技能,加深对协议格式、协议层次和协议交互过程的理解。

实验过程:(1)分组俘获。

下面左图为俘获分组的配置界面,实验时只有最上面的Interface是自己选择的,其余均采用默认值。

右图为俘获过程中的一个截图,当时还没有俘获到TCP帧。

(2)协议分析。

下图是捕捉到的一个TCP帧的基本信息:观察最上面蓝色条形选框中的信息,可以得出:1)俘获到的此帧的编号为:22(No.);2)时间为:2.200445s(Time);3)源地址为:192.168.0.99(Source);4)目的地址为:192.168.0.53(Destination);5)协议为:TCP协议(Protocol);6)帧携带的信息为:1422>microsoft-ds[SYN] Seq=0 Ack=0……(Info);位于中部的窗口中列出了上面所选中的TCP帧的详细内容,下面将其按顺序展开,逐个进行分析:1)第一行(Frame22(62 bytes on ware,62 bytes captured))展开如上图中部所示:★Arrival Time:帧到达的时间,也就是俘获到帧的时间为:2010-12-24-18:48:20.706671000;★Time delta from previous packet:与上一帧的时间间隔为:0.000061000秒。

观察上图可得第21帧的时间为2.200384s,与22帧的时间2.200445s之间的时间间隔为:2.200445-2.200384=0.000061s,恰好为0.000061秒!★Time since reference or first frame:从俘获到第一帧到俘获到此帧经过的时间为2.200445000s;★Frame Number:帧的编号为22;★Packet Length:数据包的大小为62字节;★Capture Length:俘获到的大小为62字节,即整个数据包都被俘获;2)第二行(Etherne tⅡ,Src:00:0d:87:f8:43:c0,Dst:00:0d:87:f9:70:3a)展开如上图所示:★Destination:00:0d:87:f9:70:3a(192.168.0.53):目的地址。

Ethereal软件使用说明

Ethereal软件的安装与使用一、实验目的学会安装Ethereal软件,熟悉Ethereal,用ethereal来观察网络。

了解ethereal工具的使用方法。

了解使用ethereal抓包中各个字段的含义。

为进一步实验做准备。

二、实验内容Ethereal是一个开放源码的网络分析系统,也是目前最好的开放源码的网络协议分析器,支持Linux和Windows平台。

Ethereal起初由Gerald Combs开发,随后由一个松散的Etheral团队组织进行维护开发。

自从1998年发布最早的0.2版本至今,大量的志愿者为Ethereal添加新的协议解析器,如今Ethereal已经支持五百多种协议解析。

很难想象如此多的人开发的代码可以很好的融入系统中;并且在系统中加入一个新的协议解析器很简单,一个不了解系统的结构的新手也可以根据留出的接口进行自己的协议开发。

这都归功于Ehereal良好的设计结构。

事实上由于网络上各种协议种类繁多,各种新的协议层出不穷。

一个好的协议分析器必需有很好的可扩展性和结构,这样才能适应网络发展的需要不断加入新的协议解析器。

关于ethereal软件中option选项的说明:如下图所示。

●IP address:选择的网卡所对应的IP地址●Link-layer header type:数据链路层的协议,在以太网中一般是Ethernet II●Buffer size:数据缓存大小设定,默认是1M字节●Interface:选择采集数据包的网卡●Capture packets in promiscuous mode:设定在混杂模式下捕获数据,如果不选中,将只能捕获本机的数据通讯,默认情况下选中该项 Limit each packet to:设定只捕获数据包的前多少个字节(从以太网头开始计算),默认是68●Capture Filter:设定当前的数据包采集过滤器●File:设定数据包文件的保存位置和保存文件名,默认不保存●Use multiple files:启用多文件保存,默认不启用●Next file every:设定每个数据包文件的大小(单位是M,默认1M),只有启用Use multiple files后此项才可用●Next file every: 设定每个数据包文件的大小(单位是分钟,默认1分钟),只有启用Use multiple files后此项才可用●Ring buffer with:当保存多少个数据包文件后循环缓存,默认是2个文件,即保存2个数据包文件后丢弃缓存中的数据包,再添加新采集到的数据包●Stop capture after: 当保存多少个数据包文件后停止捕获,默认是1个文件Stop Capture 中●… after:捕获到多少个数据包后停止捕获,默认不启用,如启用,默认值是1●… after:捕获到多少M字节的数据包后停止捕获,默认不启用,如启用,默认值是1●… after:捕获多少分钟后停止捕获,默认不启用,如启用,默认值是1Display Options●Update list of packets in real time:实时更新捕获到的数据包列表信息●Automatic scrolling in live capture:对捕获到的数据包信息进行自动滚屏显示●Hide capture info dialog:隐藏捕获信息对话框Name Resolution●Enable MAC name resolution:把MAC地址前3位解析为相应的生产厂商●Enable network name resolution:启用网络地址解析,解析IP,IPX地址对应的主机名●Enable transport name resolution:启用端口名解析,解析端口号对应的端口名三、实验要求要求抓图(如下图),说明每一个字段的含义。

网络协议分析Ethereal

图 2-3 协议分析界面 可以将俘获的帧与网络教材中的 ARP、UDP、ICMP、SNMP 等协议帧格式 进行对照,并分析其中的信息。 4.相关概念

Ethereal 是一种具有图形用户界面的网络协议分析仪,可以用于从实际运行 的网络或从以前保存的俘获文件中交互地浏览分组数据。Ethereal 能够读取 libpcap 俘获文件,也能够读取用 Tcpdump 俘获的文件,以及 snoop、atmsnoop、 LanAlyzer、Sniffer(压缩和非压缩的)、Microsofl Network Monitor、AIX 的 iptrace、 NetXray、Sniffer Pro、Etherpeek、RADC OM 的 WAN/LAN analvzer、Lucent /Ascend router debug output、HP—UX 的 nettl、Cisco 的安全入侵检测系统以 IPLog 格式输出的 pppd 日志文件。它自行决定文件类型,即使使用 gzip 进行压 缩也是如此。

实验 2 网络协议分析 Ethereal

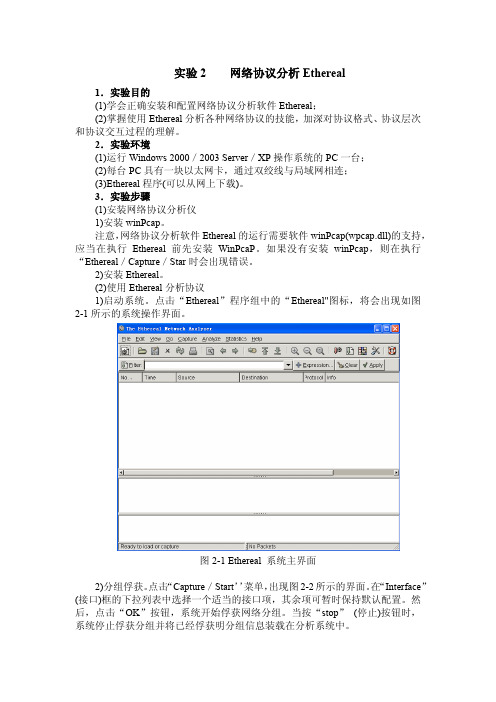

1.实验目的 (1)学会正确安装和配置网络协议分析软件 Ethereal; (2)掌握使用 Ethereal 分析各种网络协议的技能,加深对协议格式、协议层次 和协议交互过程的理解。 2.实验环境 (1)运行 Windows 2000/2003 Server/XP 操作系统的 PC 一台; (2)每台 PC 具有一块以太网卡,通过双绞线与局域网相连; (3)Ethereal 程序(可以从网上下载)。 3.实验步骤 (1)安装网络协议分析仪 1)安装 winPcap。 注意,网络协议分析软件 Ethereal 的运行需要软件 winPcap(wpcap.dll)的支持, 应当在执行 Ethereal 前先安装 WinPcaP。如果没有安装 winPcap,则在执行 “Ethereal/Capture/Star 时会出现错误。 2)安装 Ethereal。 (2)使用 Ethereal 分析协议 1)启动系统。点击“Ethereal”2-1 所示的系统操作界面。

网络协议分析软件Ethreal实验报告

小结:通过这次实验我学会使用Ethereal分析各种网络协议,加深对协议格式、协议层次和协议交互过程的理解,回顾了各种协议的概念。

指导教师评语及成绩

评语:

成绩:指导教师签名:

批阅日期:

【实验中问题】

共享软件是以“先使用后付费”的方式销售的享有版权的软件。根据共享软件作者的授权,用户可以从各种渠道免费得到它的拷贝,也可以自由传播它。用户总是可以先使用或试用共享软件,认为满意后再向作者付费;如果你认为它不值得你花钱买,可以停止使用。共享软件可以直接从互联网下载到你的桌面上;它是由开发与人(有兴趣使用它或辱骂它)共享的程序的人开发的。而且,和商业软件一样,共享软件受版权法保护。所以它是有权限的。

b)从因特网上查找“共享软件”的含义。共享软件的使用是否没有任何限制?

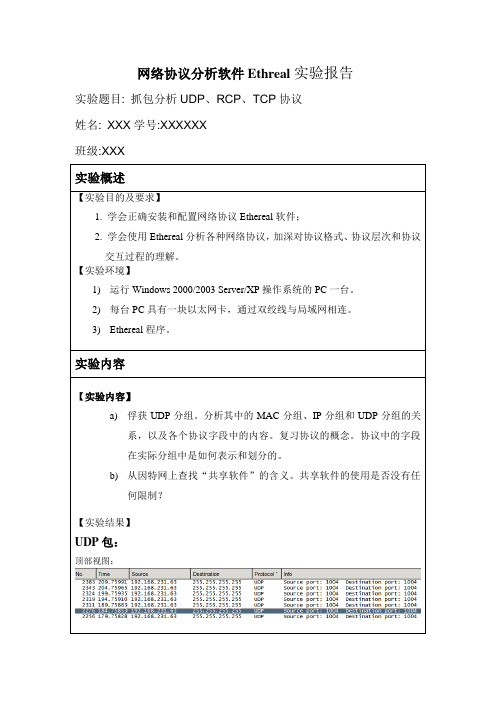

【实验结果】

UDP包:

顶部视图:

中间视图:

底部视图:

从中间视图可见该帧的详细信息:

第一栏,显示帧信息。到达时间为08年11月1号的09:49:49.277353000;相对前一个包的时间延迟是0.074924000秒;传输时间为俘获后的184.75853000秒;帧号为2276;包长度位82个字节;捕获到的长度是82字节。

ARP包:

顶部试图:

中间视图:

底部视图:

从中间视图可见该帧的详细信息:

第一栏,显示帧信息。到达时间为08年11月1号的09:48:31.699644000;相对前一个包的时间延迟是0.000196000秒;传输时间为俘获后的107.180821000秒;帧号为325;包长度位60个字节;捕获到的长度是60字节。

TCP包:

顶部视图:

中间视图:

底部视图:

Ethereal网络协议分析器的使用,实验报告

工业计算机网络实验报告

实验5:Ethereal 网络协议分析器的使用

一、实验目的:

1、了解协议分析器安装;

2、熟悉并掌握Ethereal的使用方法和基本操作;

3、掌握协议分析器分析协议的方法。

二、实验环境

与因特网连接的计算机网络系统;主机操作系统为Windows2000或Windows XP;Ethereal等

三、实验内容:

1、Ethereal的安装

安装ethereal需要先安装winpcap,安装过程如下:选择默认安装,安装完成后如下:

Ethereal安装完成如下图所示:

2、按附录文档学习和使用Ethereal 没有设置过滤规则时的运行界面

刚开始设置网卡信息,选择capture->options,选择默认设置即可,如下图:结果如下:

3、自己扑获网络活动,并形成一个数据文件,查看其特点。

例如捕获一个TCP数据包,查看其首部信息。

捕获进出192.168.7.10(本机ip)并且为qq发送接收的数据包,filter为:

Host 192.168.7.10 and udp

截图如下:

四、实验总结

通过本次试验对Ethereal有了一个大概的了解,网络分析对于某些方面是十分重要的,当网络出现问题时,可以及时的了解底层通信的细节。

Ethereal是开源的软件,学习ehtereal是很有必要的,但由于我的知识尚不够丰富,对于分析过滤的包还不是熟悉,还有待以后的进一步学习,学习技术最忌浮躁,所以不能着急,需要多加实践和动手操作才行,这方面仍需努力!。

实验3网络协议分析Ethereal

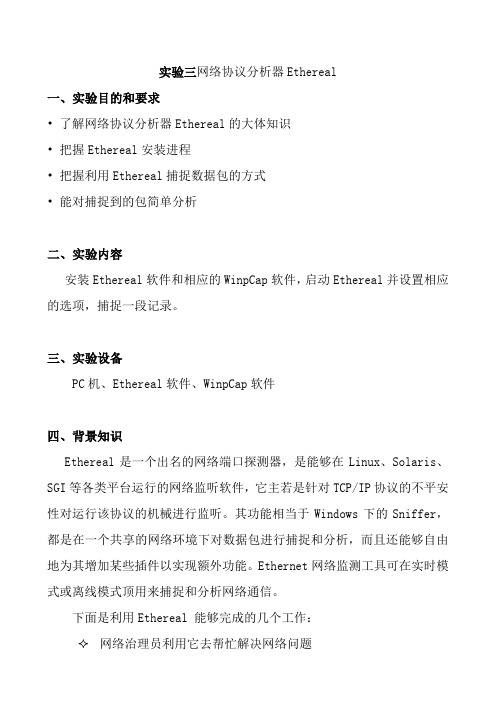

实验三网络协议分析器Ethereal一、实验目的和要求•了解网络协议分析器Ethereal的大体知识•把握Ethereal安装进程•把握利用Ethereal捕捉数据包的方式•能对捕捉到的包简单分析二、实验内容安装Ethereal软件和相应的WinpCap软件,启动Ethereal并设置相应的选项,捕捉一段记录。

三、实验设备PC机、Ethereal软件、WinpCap软件四、背景知识Ethereal是一个出名的网络端口探测器,是能够在Linux、Solaris、SGI等各类平台运行的网络监听软件,它主若是针对TCP/IP协议的不平安性对运行该协议的机械进行监听。

其功能相当于Windows下的Sniffer,都是在一个共享的网络环境下对数据包进行捕捉和分析,而且还能够自由地为其增加某些插件以实现额外功能。

Ethernet网络监测工具可在实时模式或离线模式顶用来捕捉和分析网络通信。

下面是利用Ethereal 能够完成的几个工作:网络治理员利用它去帮忙解决网络问题✧网络平安工程师用它去测试平安问题✧开发人员用它是调试协议的实现进程✧用它还能够帮忙人员深切的学习网络协议下面是Ethereal 提供的一些特性:✧支持UNIX 平台和Windows 平台。

✧从网络接口上捕捉实时数据包✧以超级详细的协议方式显示数据包✧能够打开或存贮捕捉的数据包✧导入/导出数据包,从/到其它的捕捉程序✧按多种方式过滤数据包✧按多种方式查找数据包✧依照过滤条件,以不同的颜色显示数据包✧能够成立多种统计数据五、实验步骤一、安装Ethereal和 WinpCap。

有的Ethereal中自带WinpCap就不需要再另外安装了。

实验室里面一样安装好了。

下载地址:安装好后,桌面上会显现“”图标,为Ethereal的桌面快捷方式。

二、启动Ethereal,界面如下:图1 Ethereal启动界面最初的窗口中没有数据,因为尚未开始捕捉数据包,第一来熟悉一下界面。

实验1-Ethereal的使用和网络协议的层次观察

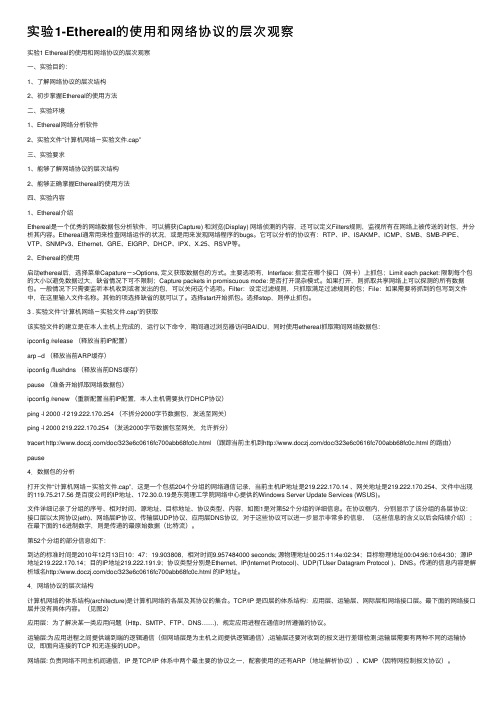

实验1-Ethereal的使⽤和⽹络协议的层次观察实验1 Ethereal的使⽤和⽹络协议的层次观察⼀、实验⽬的:1、了解⽹络协议的层次结构2、初步掌握Ethereal的使⽤⽅法⼆、实验环境1、Ethereal⽹络分析软件2、实验⽂件“计算机⽹络-实验⽂件.cap”三、实验要求1、能够了解⽹络协议的层次结构2、能够正确掌握Ethereal的使⽤⽅法四、实验内容1、Ethereal介绍Ethereal是⼀个优秀的⽹络数据包分析软件,可以捕获(Capture) 和浏览(Display) ⽹络侦测的内容,还可以定义Filters规则,监视所有在⽹络上被传送的封包,并分析其内容。

Ethereal通常⽤来检查⽹络运作的状况,或是⽤来发现⽹络程序的bugs。

它可以分析的协议有:RTP、IP、ISAKMP、ICMP、SMB、SMB-PIPE、VTP、SNMPv3、Ethernet、GRE、EIGRP、DHCP、IPX、X.25、RSVP等。

2、Ethereal的使⽤启动ethereal后,选择菜单Capature->Options, 定义获取数据包的⽅式。

主要选项有,Interface: 指定在哪个接⼝(⽹卡)上抓包;Limit each packet: 限制每个包的⼤⼩以避免数据过⼤,缺省情况下可不限制;Capture packets in promiscuous mode: 是否打开混杂模式。

如果打开,则抓取共享⽹络上可以探测的所有数据包。

⼀般情况下只需要监听本机收到或者发出的包,可以关闭这个选项。

Filter:设定过滤规则,只抓取满⾜过滤规则的包;File:如果需要将抓到的包写到⽂件中,在这⾥输⼊⽂件名称。

其他的项选择缺省的就可以了。

选择start开始抓包。

选择stop,则停⽌抓包。

3 . 实验⽂件“计算机⽹络-实验⽂件.cap”的获取该实验⽂件的建⽴是在本⼈主机上完成的,运⾏以下命令,期间通过浏览器访问BAIDU,同时使⽤ethereal抓取期间⽹络数据包:ipconfig /release (释放当前IP配置)arp –d (释放当前ARP缓存)ipconfig /flushdns (释放当前DNS缓存)pause (准备开始抓取⽹络数据包)ipconfig /renew (重新配置当前IP配置,本⼈主机需要执⾏DHCP协议)ping -l 2000 -f 219.222.170.254 (不拆分2000字节数据包,发送⾄⽹关)ping -l 2000 219.222.170.254 (发送2000字节数据包⾄⽹关,允许拆分)tracert /doc/323e6c0616fc700abb68fc0c.html (跟踪当前主机到/doc/323e6c0616fc700abb68fc0c.html 的路由)pause4.数据包的分析打开⽂件“计算机⽹络-实验⽂件.cap”,这是⼀个包括204个分组的⽹络通信记录,当前主机IP地址是219.222.170.14 、⽹关地址是219.222.170.254、⽂件中出现的119.75.217.56 是百度公司的IP地址、172.30.0.19是东莞理⼯学院⽹络中⼼提供的Windows Server Update Services (WSUS)。

实验-使用wireshark(Ethereal)分析数据包

Find Preyious是向上查找

Time Reference 字面是时间参 考,使用后明白是 做个报文 的“时间戳”,方便大量报文 的查询

Edit的下拉菜单报文标签

使用Time Reference标

签后,原先time的就变成 “REF”缩写的标记 附注:可以在多个报文间 用时间戳标记,方便 查询。

Ethereal工具的构成与安装

Winpcap.exe是Win32平台上进行包捕获和网络协 议分析的开源库,含有很重要的包过滤动态链接 库(packet.dll库)和wpcap.dll库,这两个动态链接 库都提供有抓包工具必需的应用编程接口API。 在安装Ethereal之前,必须要先安装WinPcap, 否则抓包无法完成。值得一提的是,0.10.14版本 的Ethereal工具已经把WinPcap工具固化在 Ethereal的安装程序中,只需要按照提示步骤默 认安装即可。

Analyze下的Display filters

正确的语法如下,和“Capture Filter”的语法有所不同:

显示 以太网地址为 00:d0:f8:00:00:03 设备通信的所有报文 eth.addr==00.d0.f8.00.00.03

显示 IP地址为 192.168.10.1 网络设备通信的所有报文 ip.addr==192.168.10.1

Mark Packet(toggle) 是标记报文 Mark all packets 和 Unamrk all packet即 标记所有报文 、取消 标记所有报文

Edit的下拉菜单

点击 “preference”

进行用户界 面的选择, 比如说 报文 察看界面布 局的选择, 以及协议支 持的选择。

使用Ethereal工具分析网络协议

使用Ethereal工具分析网络协议实验五使用Ethereal工具分析网络协议一、实验目的通过使用Ethereal软件掌握Sniffer(嗅探器)工具的使用方法,实现捕捉网络协议的数据包,以理解TCP/IP协议族中多种协议的数据结构以及多种协议的交互过程。

二、实验内容1.静态路由的配置。

2.路由协议RIP、RIP V2,OSPF。

三、实验环境安装Windows 2000/XP的PC机,在每一台上安装Ethereal软件。

将PC机通过路由器/交换机相连,组成一个局域网。

四、实验指导1、Ethereal 简介Ethereal是一款免费的网络协议分析程序,支持Unix、Windows。

借助这个程序,你既可以直接从网络上抓取数据进行分析,也可以对由其他嗅探器抓取后保存在硬盘上的数据进行分析。

你能交互式地浏览抓取到的数据包,查看每一个数据包的摘要和详细信息。

Ethereal有多种强大的特征,如支持几乎所有的协议、丰富的过滤语言、易于查看TCP会话经重构后的数据流等。

它的主要特点为:•支持Unix系统和Windows系统•可以根据不同的标准进行包过滤•通过过滤来查找所需要的包•根据过滤规则,用不同的颜色来显示不同的包•提供了多种分析和统计工具,实现对信息包的分析2、Ethereal 安装安装软件可以从网站上下载。

3、Ethereal操作指导3.1 Ethereal 操作界面Ethereal软件界面如图上图所示,在这个窗口上,整个界面环境分为三个窗口,最上面的窗口是抓包列表窗口,经过Ethereal软件抓包后的数据包都会列在这个窗口中,同时你可以根据抓包序列号,抓包时间、源、目标、协议等进行包列表的排序,这样你可以很容易的找到你所需要的信息包。

中间的窗口中显示的是抓包列表上所选择的包对应的各层协议说明,其中,协议层次信息以树型的结构进行显示。

最下面的窗口是数据窗口,显示的是上层窗口选中的信息包的具体数据,同时,在中间树型窗口中所选择的某一协议数据域的内容,在数据窗口中会被突出地显示出来。

实验一 协议分析软件使用及数据链路层协议分析

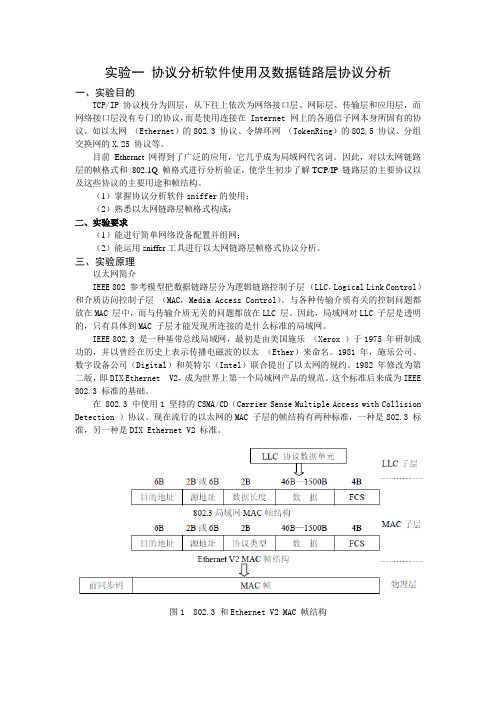

实验一协议分析软件使用及数据链路层协议分析一、实验目的TCP/IP 协议栈分为四层,从下往上依次为网络接口层、网际层、传输层和应用层,而网络接口层没有专门的协议,而是使用连接在 Internet 网上的各通信子网本身所固有的协议。

如以太网(Ethernet)的802.3 协议、令牌环网(TokenRing)的802.5 协议、分组交换网的X.25 协议等。

目前Ethernet 网得到了广泛的应用,它几乎成为局域网代名词。

因此,对以太网链路层的帧格式和802.1Q 帧格式进行分析验证,使学生初步了解TCP/IP链路层的主要协议以及这些协议的主要用途和帧结构。

(1)掌握协议分析软件sniffer的使用;(2)熟悉以太网链路层帧格式构成;二、实验要求(1)能进行简单网络设备配置并组网;(2)能运用sniffer工具进行以太网链路层帧格式协议分析。

三、实验原理以太网简介IEEE 802 参考模型把数据链路层分为逻辑链路控制子层(LLC,Logical Link Control)和介质访问控制子层(MAC,Media Access Control)。

与各种传输介质有关的控制问题都放在MAC 层中,而与传输介质无关的问题都放在LLC 层。

因此,局域网对LLC 子层是透明的,只有具体到MAC 子层才能发现所连接的是什么标准的局域网。

IEEE 802.3 是一种基带总线局域网,最初是由美国施乐(Xerox )于1975 年研制成功的,并以曾经在历史上表示传播电磁波的以太(Ether)来命名。

1981 年,施乐公司、数字设备公司(Digital)和英特尔(Intel)联合提出了以太网的规约。

1982 年修改为第二版,即DIX Ethernet V2,成为世界上第一个局域网产品的规范。

这个标准后来成为IEEE 802.3 标准的基础。

在 802.3 中使用1 坚持的CSMA/CD(Carrier Sense Multiple Access with Collision Detection )协议。

网络实验-网络协议分析软件Ethereal的使用实验

1)安装内容(注意,Ethereal GTK1和Ethereal GTK2不能被同时安装)

Ethereal GTK1:使用GTK1 GUI工具包的Ethereal。

Ethereal GTK2:使用当前流行的GTK2 GUI工具包的Ethereal(建议该选项)。

【实验环境】

(1)硬件:PC计算机,通过双绞线与局域网相连。

(2)软件:Ethereal软件

实验内容:

【实验方案设计与实验过程】(分析、设计、实验步骤、测试数据、实验结果)

在Windows下安装Ethereal,可以从站点/下载安装文件,然后执行安装。需要注意的是,Ethereal在0.12.10版本之后都内置了Winpcap。如果没有内置的Winpcap,就需要先安装Winpcap。

计算机系

上机实验报告

实验项目名称网络协议分析软件Ethereal的使用实验

所属课程名称计算机网络基础

实验类型操作型

班级信09-1

学号2108190911211

Hale Waihona Puke 姓名王杰成绩计算机实验室

实验概述:

实验组别E组小组成员:王杰、王奎

【实验目的】

学会正确安装和配置网络协议分析工具Ethereal,掌握使用Ethereal捕捉数据分组的方法以及分析各种网络协议的技能,加深对协议格式,协议层次和协议交互过程的理解。

Mate-Meta:分析和跟踪引擎

SNMP Mib:解码器的MIB库。

【实验小结】(实验过程中出现的问题、结果分析、出错原因分析等)

实验顺利,一切正常。

成绩:

使用Ethereal工具研究分析网络协议

使用Ethereal工具分析网络协议————————————————————————————————作者:————————————————————————————————日期:2实验五使用Ethereal工具分析网络协议一、实验目的通过使用Ethereal软件掌握Sniffer(嗅探器)工具的使用方法,实现捕捉网络协议的数据包,以理解TCP/IP协议族中多种协议的数据结构以及多种协议的交互过程。

二、实验内容1.静态路由的配置。

2.路由协议RIP、RIP V2,OSPF。

三、实验环境安装Windows 2000/XP的PC机,在每一台上安装Ethereal软件。

将PC机通过路由器/交换机相连,组成一个局域网。

四、实验指导1、Ethereal 简介Ethereal是一款免费的网络协议分析程序,支持Unix、Windows。

借助这个程序,你既可以直接从网络上抓取数据进行分析,也可以对由其他嗅探器抓取后保存在硬盘上的数据进行分析。

你能交互式地浏览抓取到的数据包,查看每一个数据包的摘要和详细信息。

Ethereal 有多种强大的特征,如支持几乎所有的协议、丰富的过滤语言、易于查看TCP会话经重构后的数据流等。

它的主要特点为:•支持Unix系统和Windows系统•可以根据不同的标准进行包过滤•通过过滤来查找所需要的包•根据过滤规则,用不同的颜色来显示不同的包•提供了多种分析和统计工具,实现对信息包的分析2、Ethereal 安装安装软件可以从网站上下载。

3、Ethereal操作指导3.1 Ethereal 操作界面Ethereal软件界面如图上图所示,在这个窗口上,整个界面环境分为三个窗口,最上面的窗口是抓包列表窗口,经过Ethereal软件抓包后的数据包都会列在这个窗口中,同时你可以根据抓包序列号,抓包时间、源地址、目标地址、协议等进行包列表的排序,这样你可以很容易的找到你所需要的信息包。

中间的窗口中显示的是抓包列表上所选择的包对应的各层协议说明,其中,协议层次信息以树型的结构进行显示。

- 1、下载文档前请自行甄别文档内容的完整性,平台不提供额外的编辑、内容补充、找答案等附加服务。

- 2、"仅部分预览"的文档,不可在线预览部分如存在完整性等问题,可反馈申请退款(可完整预览的文档不适用该条件!)。

- 3、如文档侵犯您的权益,请联系客服反馈,我们会尽快为您处理(人工客服工作时间:9:00-18:30)。

Unmark All Packets去除所有包的标记

Set Time Reference (toggle)设置参考时间(标定)

Find Next Reference搜索下一个参考点

Find Previous Reference搜索前一个参考点

Preferences参数选择

ANSI按照美国国家标准协会的ANSI协议分析

Fax T38 Analysis...按照T38传真规范进行分析

GSM全球移动通信系统GSM的数据

H.225 H.225协议的数据

MTP3 MTP3协议的数据

RTP实时传输协议RTP的数据

SCTP数据流控制传输协议SCTP的数据

SIP...会话初始化协议SIP的数据

10.21.1.112

Destination字段值

10.21.1.137

User Datagram Protocol协议树中

Source Port字段值

32676

Destination Port字段值

Netbios-ssn

应用层协议树

协议名称

Server message Block Protocol

[2]在网络课程学习中,Ethernet规定以太网的MAC层的报文格式分为7字节的前导符、1字节的帧首定界、6字节的目的MAC地址、6字节的源MAC地址、2字节的类型、46~1500字节的数据字段和4字节的帧尾校验字段。分析一个Ethernet帧,查看这个帧由几部分组成,缺少了哪几部分?为什么?

(2)完成实验步骤5的操作,按要求完成下表:

net sendPC2IP地址Hello

5.实验过程及结果记录

(1)Ethereal主界面提供了哪些元素及操作

File打开文件

Open打开文件

Open Recent打开近期访问过的文件

Merge…将几个文件合并为一个文件

Close关闭此文件

Save As…保存为…

File Set文件属性

Export文件输出

Resize All Columns改变所有列大小

Expand Sub trees扩展开数据包内封装协议的子树结构

Expand All全部扩展开

Collapse All全部折叠收缩

Coloring Rules…对不同类型的数据包用不同颜色标识的规则

Show Packet in New Window将数据包显示在一个新的窗口

Manual Pages使用手册(HTML网页)

Wireshark Online Wireshark在线

About Wireshark关于Wireshark

(2)如何使用Ethereal软件来捕获和分析网络数据

(3)请画出以太帧的结构,并对相应字段做出简要说明

(Байду номын сангаас)回答实验步骤4的问题:

[1]列出截获的一个报文中的各层协议类型,观察这些协议之间的关系。

VoIP Calls互联网IP电话的数据

WAP-WSP无线应用协议WAP和WSP的数据

BOOTP-DHCP引导协议和动态主机配置协议的数据

Destinations…通信目的端

Flow Graph…网络通信流向图

HTTP超文本传输协议的数据

IP address…互联网IP地址

ISUP Messages…ISUP协议的报文

系别

计算机科学与技术

实验室

网络工程实验室

实验时间

2012.2.22

1.实验名称

实验一Ethereal的使用、以太网数据分析

2.实验目的

(1)掌握嗅探工具Ethereal协议分析软件的使用方法

(2)利用Ethereal软件工具截获以太网帧并完成报文分析

3.实验内容

(1)Ethereal协议分析软件的使用

View视图

Main Toolbar主工具栏

Filter Toolbar过滤器工具栏

Wireless Toolbar无线工具栏

Statusbar运行状况工具栏

Packet List数据包列表

Packet Details数据包细节

Packet Bytes数据包字节

Time Display Format时间显示格式

Reload将数据文件重新加

Go运行

Back向后运行

Forward向前运行

Go to packet…转移到某数据包

Go to Corresponding Packet转到相应的数据包

Previous Packet前一个数据包

Next Packet下一个数据包

First Packet第一个数据包

Last Packet最后一个数据包

Follow TCP Stream跟踪TCP传输控制协议的通信数据段,将分散传输的数据组装还原

Follow SSL stream跟踪SSL安全套接层协议的通信数据流

Expert Info专家分析信息

Expert Info Composite构造专家分析信息

Statistics对已捕获的网络数据进行统计分析

报文分析

此报文类型

SMB

此报文的基本信息(数据报文列表窗口中的Information项的内容)

Hello

Ethernet II协议树中

Source字段值

00:21:97:08:ae:7f

Destination字段值

00:21:97:08:ad:7f

Internet Protocol协议树中

Source字段值

包含Hello的字段值

00 48 656c6c6f

6.实验结论及心得

对于Ethernet软件有了一个初步的了解,懂得了数据包的抓取和发送

Apply as Filter将其应用为过滤器

Prepare a Filter设计一个过滤器

Firewall ACL Rules防火墙ACL规则

Enabled Protocols…已可以分析的协议列表

Decode As…将网络数据按某协议规则解码

User Specified Decodes…用户自定义的解码规则

Capture捕获网络数据

Interfaces…选择本机的网络接口进行数据捕获

Options…捕获参数选择

Start开始捕获网络数据

Stop停止捕获网络数据

Restart重新开始捕获

Capture Filters…选择捕获过滤器

Analyze对已捕获的网络数据进行分析

Display Filters…选择显示过滤器

Name resolution名字解析(转换:域名/IP地址,厂商名/MAC地址,端口号/端口名)

Colorize Packet List颜色标识的数据包列表

Auto Scroll in Live Capture现场捕获时实时滚动

Zoom In放大显示

Zoom Out缩小显示

Normal Size正常大小

Multicast Streams多播数据流

ONC-RPC Programs

Packet Length数据包的长度

Port Type…传输层通信端口类型

TCP Stream Graph传输控制协议TCP数据流波形图

Help帮助

Contents Wireshark使用手册

Supported Protocols Wireshark支持的协议清单

Summary已捕获数据文件的总统计概况

Protocol Hierarchy数据中的协议类型和层次结构

Conversations会话

Endpoints定义统计分析的结束点

IO Graphs输入/输出数据流量图

Conversation List会话列表

Endpoint List统计分析结束点的列表

Service Response Time从客户端发出请求至收到服务器响应的时间间隔

(2)以太网链路层帧格式分析实验

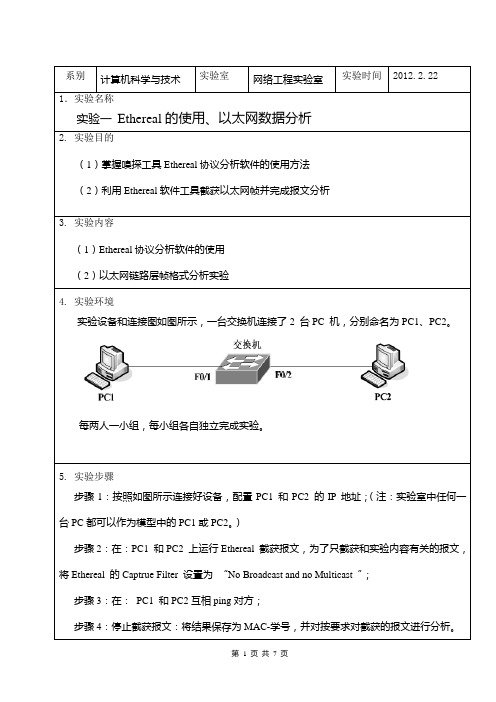

4.实验环境

实验设备和连接图如图所示,一台交换机连接了2台PC机,分别命名为PC1、PC2。

每两人一小组,每小组各自独立完成实验。

5.实验步骤

步骤1:按照如图所示连接好设备,配置PC1和PC2的IP地址;(注:实验室中任何一台PC都可以作为模型中的PC1或PC2。)

步骤2:在:PC1和PC2上运行Ethereal截获报文,为了只截获和实验内容有关的报文,将Ethereal的Captrue Filter设置为“No Broadcast and no Multicast”;

步骤3:在:PC1和PC2互相ping对方;

步骤4:停止截获报文:将结果保存为MAC-学号,并对按要求对截获的报文进行分析。

步骤5:启动系统中Messenger服务。

步骤6:PC1和PC2互相发送消息报文。如以PC1为例:PC1和PC2上运行Ethereal截获报文,然后进入PC1的Windows命令行窗口,执行如下命令:

Print…打印输出

Quit关闭

Edit编辑

Find Packet…搜索数据包

Find Next搜索下一个

Find Previous搜索前一个

Mark Packet (toggle)对数据包做标记(标定)

Find Next Mark搜索下一个标记的包

Find Previous Mark搜索前一个标记的包