【IT专家】突破Linux内核模块校验机制

Linux内核分析网络[十三]:校验和-电脑资料

![Linux内核分析网络[十三]:校验和-电脑资料](https://img.taocdn.com/s3/m/8727ad1c0a4c2e3f5727a5e9856a561252d32133.png)

Linux内核分析网络[十三]:校验和-电脑资料内核版本:2.6.34报文的IP校验和、ICMP校验和、TCP/UDP校验和使用相同的算法,在RFC1071中定义,网上这方面的资料和例子很多,就不解释算法流程了,而是侧重于在实现的变化和技巧,。

The checksum algorithm is simply to add up all the 16-bit words in one's complement and then to take the one's complement of the sum.校验和的计算可以分为两步:累加、取反。

这个划分很重要,它大大减少了校验和计算的消耗。

校验和计算首要要明确一点:校验和计算是很耗时的!原因并不在于算法复杂,而是在于输入数据的庞大,试想传送500M文件,则内核要校验500M字节的数据,并且对于每个报文,都是要进行校验和。

所以协议栈的校验和实现并不是简单明了的,使用了很多方法来规避这种开销。

第一:推迟校验和计算按照协议的规定,报文到达每一层,首先验证校验和是否正确,丢弃掉不正确的报文,再才会进行后续操作。

对于传输层下的协议,内核是这样做的,因为IP只需要校验IP报头,最多60字节;而对于网络层上的协议,内核就不是这样做的,ICMP/TCP/UDP都需要校验报文的内容,而这部分消耗是很大的。

以UDP为例,在报文传递到UDP处理时,它并不会去验证校验和是否正确,而是直接将报文skb插入到相应socket的接收队列sk_receive_queue中。

等到真正有程序要接收这个报文,从接收队列中取出时,内核才去计算校验和。

考量下这种做法,由于推迟了校验和计算,因此很多错误的报文都被接收了,它们会占用处理报文的流程,直到报文准备进入用户空间时,这时候才计算了校验和,发现错误并丢弃掉。

这样看似乎平白无故增加了开销,必竟校验和的计算是一定要进行的。

但这样做,将校验和计算推迟到了拷贝报文到用户空间时,这两个操作的绑定是很关键的。

Linux内核死锁检测机制【转】

Linux内核死锁检测机制【转】死锁就是多个进程(线程)因为等待别的进程已占有的⾃⼰所需要的资源⽽陷⼊阻塞的⼀种状态,死锁状态⼀旦形成,进程本⾝是解决不了的,需要外在的推动,才能解决,最重要的是死锁不仅仅影响进程业务,⽽且还会占⽤系统资源,影响其他进程。

所以内核中设计了内核死锁检测机制,⼀旦发现,就重启OS,快⼑斩乱⿇解决问题。

之所以使⽤重启招数,还是在于中可以容忍单点崩溃,不能容忍单点进程计算异常,否则进⾏死锁检测重启OS就得不偿失了。

内核提供⾃旋锁、信号量等锁形式的⼯具,具体不再赘述。

Linux内核死锁主要分为分为两种:D状态死锁和R状态死锁。

⼀、D状态死锁检测D状态死锁:进程长时间处于TASK_UNINTERRUPTIBLE⽽不恢复的状态。

进程处于TASK_UNINTERRUPTIBLE状态,不响应其他信号(kill -9),保证⼀些内核原⼦操作不被意外中断。

但这种状态时间长就表⽰进程异常了,需要处理。

内核D状态死锁检测就是hung_task机制,主要代码就在kernel/hung_task.c⽂件。

具体实现原理:1.创建Normal级别的khungtaskd,在死循环中每隔sysctl_hung_task_timeout_secs时间后check⼀下,⽤schedule_timeout定时(节约定时器浪费的CPU)。

2.调⽤do_each_thread,while_each_thread宏遍历所有的进程信息,如果有D状态进程,则检查最近切换次数和task计算是否⼀致,即最近是否有调度切换,如果⼀致,则没有切换,打印相关信息,并根据sysctl_hung_task_panic开关决定是否重启。

对应⽤户态控制的proc接⼝有:/proc/sys/kernel/hung_task_timeout_secs,hung_task_panic等。

⼆、R状态死锁检测R状态死锁:进程长时间处于TASK_RUNNING 状态抢占CPU⽽不发⽣切换,⼀般是,进程关抢占后⼀直执⾏任务,或者进程关抢占后处于死循环或者睡眠,此时往往会导致多个,整个系统异常。

linux 硬件检测机制

linux 硬件检测机制摘要:一、引言二、Linux 硬件检测机制概述1.硬件检测的重要性2.Linux 硬件检测机制的特点三、Linux 硬件检测的具体方法1.敏感词2.硬件驱动模块3./proc 文件系统4.lspci 和lsusb 命令5.文件系统检测四、Linux 硬件检测机制的应用实例1.服务器硬件信息检测2.硬件故障检测与维护五、Linux 硬件检测机制的优缺点分析1.优点2.缺点六、总结正文:一、引言随着Linux 操作系统在服务器领域的广泛应用,了解Linux 硬件检测机制对于系统管理员来说显得尤为重要。

本文将从Linux 硬件检测机制的概述、具体方法、应用实例以及优缺点等方面进行详细的介绍。

二、Linux 硬件检测机制概述1.硬件检测的重要性在Linux 操作系统中,硬件检测机制是确保系统稳定运行的关键环节。

通过对硬件状态的实时监控和检测,可以有效预防潜在的硬件故障,从而保证系统的正常运行。

2.Linux 硬件检测机制的特点Linux 硬件检测机制具有以下特点:(1)实时性:Linux 硬件检测机制能够实时监测硬件状态,并在发现异常时立即进行处理。

(2)开放性:Linux 硬件检测机制基于开源软件,用户可以自由查看、修改和定制检测程序。

(3)可扩展性:Linux 硬件检测机制支持多种硬件设备,并且可以根据用户需求进行定制和扩展。

三、Linux 硬件检测的具体方法1.敏感词敏感词是Linux 中用于检测硬件的命令,可以获取CPU、内存、硬盘等硬件信息。

2.硬件驱动模块硬件驱动模块是Linux 系统中用于支持硬件设备的关键组件。

通过加载相应的硬件驱动模块,可以使Linux 系统识别并支持各种硬件设备。

3./proc 文件系统/proc 文件系统是Linux 系统中的一个伪文件系统,用于提供系统内核数据和硬件信息。

通过查看/proc 目录下的文件,可以获取CPU、内存、硬盘等硬件信息。

linux内核模块的实现原理

linux内核模块的实现原理Linux内核模块的实现原理:Linux内核模块是一种动态加载到Linux内核中并在内核空间中运行的代码。

内核模块可以在系统运行时被加载和卸载,以扩展或修改内核的功能。

在本文中,我们将探讨Linux内核模块的实现原理,包括内核模块的结构、编译、加载和卸载过程。

1. 内核模块的结构内核模块是一段编译后的二进制代码,通常以“.ko”为扩展名。

内核模块包含模块初始化函数和模块清理函数。

模块初始化函数在模块加载时被调用,用于初始化模块的资源和数据结构;模块清理函数在模块卸载时被调用,用于释放模块占用的资源和数据结构。

2. 编译内核模块编译内核模块需要使用内核源代码及相关的头文件。

编写内核模块的源代码并通过Makefile文件进行编译。

在编译内核模块时,需要指定内核源代码的路径,以及内核模块的目标文件名。

编译完成后会生成“.ko”文件,即内核模块的二进制文件。

3. 加载内核模块内核模块的加载通过insmod或modprobe命令实现。

insmod命令用于加载指定的内核模块,而modprobe命令会自动解析模块的依赖关系并加载相关的模块。

加载内核模块时,内核会调用模块的初始化函数,完成模块的初始化过程。

4. 卸载内核模块内核模块的卸载通过rmmod命令实现。

rmmod命令用于卸载指定的内核模块,内核会调用模块的清理函数,完成模块的卸载过程。

在卸载模块之前,模块不能被其他模块或内核代码所使用,否则卸载会失败。

5. 内核模块的依赖关系内核模块之间存在依赖关系,即一个模块可能会依赖于另一个模块的功能。

在加载内核模块时,需要确保模块的依赖关系得到满足,否则模块的加载会失败。

modprobe命令会自动解析模块的依赖关系并加载相关的模块,简化模块加载的过程。

总的来说,Linux内核模块的实现原理涉及模块的结构、编译、加载和卸载过程,以及模块的依赖关系。

了解内核模块的实现原理有助于我们深入理解Linux内核的工作原理,以及扩展内核的功能和定制内核的需求。

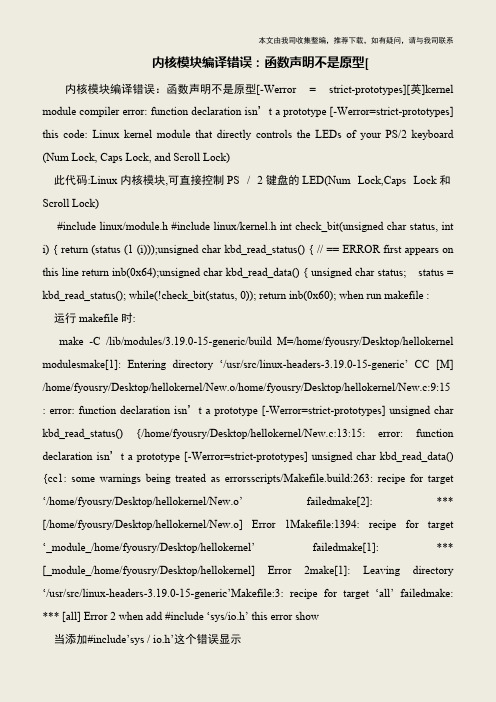

【IT专家】内核模块编译错误:函数声明不是原型[

本文由我司收集整编,推荐下载,如有疑问,请与我司联系内核模块编译错误:函数声明不是原型[内核模块编译错误:函数声明不是原型[-Werror = strict-prototypes][英]kernel module compiler error: function declaration isn’t a prototype [-Werror=strict-prototypes] this code: Linux kernel module that directly controls the LEDs of your PS/2 keyboard (Num Lock, Caps Lock, and Scroll Lock) 此代码:Linux内核模块,可直接控制PS / 2键盘的LED(Num Lock,Caps Lock和Scroll Lock) #include linux/module.h #include linux/kernel.h int check_bit(unsigned char status, int i) { return (status (1 (i)));unsigned char kbd_read_status() { // == ERROR first appears on this line return inb(0x64);unsigned char kbd_read_data() { unsigned char status; status = kbd_read_status(); while(!check_bit(status, 0)); return inb(0x60); when run makefile : 运行makefile时: make -C /lib/modules/3.19.0-15-generic/build M=/home/fyousry/Desktop/hellokernel modulesmake[1]: Entering directory ‘/usr/src/linux-headers-3.19.0-15-generic’ CC [M] /home/fyousry/Desktop/hellokernel/New.o/home/fyousry/Desktop/hellokernel/New.c:9:15 : error: function declaration isn’t a prototype [-Werror=strict-prototypes] unsigned char kbd_read_status() {/home/fyousry/Desktop/hellokernel/New.c:13:15: error: function declaration isn’t a prototype [-Werror=strict-prototypes] unsigned char kbd_read_data() {cc1: some warnings being treated as errorsscripts/Makefile.build:263: recipe for target ‘/home/fyousry/Desktop/hellokernel/New.o’ failedmake[2]: *** [/home/fyousry/Desktop/hellokernel/New.o] Error 1Makefile:1394: recipe for target ‘_module_/home/fyousry/Desktop/hellokernel’ failedmake[1]: *** [_module_/home/fyousry/Desktop/hellokernel] Error 2make[1]: Leaving directory ‘/usr/src/linux-headers-3.19.0-15-generic’Makefile:3: recipe for target ‘all’ failedmake: *** [all] Error 2 when add #include ‘sys/io.h’ this error show 当添加#include’sys / io.h’这个错误显示。

Linux的模块化机制

out %al,$0x60"); out %al,$0x60");

内核模块:实验二

如果键盘不是usb接口的话,那么加载上面的模块 接口的话, 如果键盘不是 接口的话 键盘的Caps Lock, NumLock, ScrollLock三个指示 后,键盘的 三个指示 即键盘右上角的灯)都会被点亮 灯(即键盘右上角的灯 都会被点亮。这是我们在核心态 即键盘右上角的灯 都会被点亮。 绕过操作系统,直接对硬件进行操作的结果。 绕过操作系统,直接对硬件进行操作的结果。在用户 态程序中, 态程序中,想编写程序控制三个键盘指示灯是非常困 难的,因为操作系统为了安全起见, 难的,因为操作系统为了安全起见,会拦截一切对硬 件的直接访问。因此, 件的直接访问。因此,这可以证明内核模块确实是在 核心态下执行的。 核心态下执行的。

Linux的网络服务 的网络服务

ssh服务 服务 ftp服务 服务 http服务 服务

<

>

ssh服务 服务 ssh (Secure Shell)在rsh (Remote 在 Shell)的基础上对传输的数据进行 的基础上对传输的数据进行 加密,使其更加安全。 加密,使其更加安全。 使用ssh服务,需要服务器端启动 使用 服务, 服务 ssh服务,可通过 –ef 查看是否启 服务, 服务 可通过ps 动。 ssh客户端的连接 客户端的连接

<

>

Linux下软件的安装 下软件的安装

源代码安装 rpm包安装 包安装 二进制文件安装

<

>

源代码安装

实例: 实例:bison的安装 的安装 在当前目录下有bison-2.3.tar.gz 在当前目录下有 1. 2. 3. 4. 5. tar -zxvf bison-2.3.tar.gz 解压 cd bison-2.3 ./configure --prefix=/usr 配置,根据配置信息生 配置, 成makefile文件 文件 make 根据 根据makefile进行编译 进行编译 make install 安装

linux 内核安全漏洞扫描机制

linux 内核安全漏洞扫描机制1. 什么是Linux内核安全漏洞扫描机制Linux内核安全漏洞扫描机制是一套用来检测和识别Linux操作系统内核中存在的安全漏洞的机制。

由于Linux内核作为操作系统的核心组成部分,其安全漏洞可能导致系统被攻击者利用和入侵。

因此,开发和维护一个有效的内核安全漏洞扫描机制对于确保系统的安全至关重要。

2. 内核安全漏洞扫描机制是如何工作的内核安全漏洞扫描机制通过对Linux内核源代码的静态分析和动态运行时监测来检测潜在的安全漏洞。

静态分析是通过审查源代码来发现潜在的漏洞,例如检查是否存在未经验证的用户输入、缓冲区溢出或权限错误等。

动态运行时监测则是在内核运行时对其行为进行监控,以便及时捕获异常和错误。

3. 内核安全漏洞扫描机制的工作流程是怎样的内核安全漏洞扫描机制的工作流程通常包括以下几个步骤:a. 源代码分析:通过对Linux内核源代码的静态分析,扫描机制可以识别潜在的安全漏洞。

这些漏洞可能包括未正确验证的用户输入、缺少错误处理机制、权限错误等。

b. 动态运行时监测:扫描机制可以通过在内核的运行时监测其行为来识别潜在的漏洞。

例如,它可以检测到缓冲区溢出、堆栈溢出、内存泄漏等问题。

c. 漏洞识别和报告:一旦扫描机制发现潜在的漏洞,它会生成相应的报告,包括漏洞的详细描述、漏洞的严重性评级以及建议的修复措施。

d. 漏洞修复和更新:根据漏洞报告,开发人员可以相应地修复内核中的安全漏洞,并发布更新的内核版本。

这样,用户可以下载和安装这些更新来修复潜在的漏洞。

4. 内核安全漏洞扫描机制的重要性是什么内核安全漏洞扫描机制的重要性在于它可以帮助系统管理员和开发人员及时发现并修复潜在的安全漏洞,从而提高系统的安全性。

通过扫描机制,可以及早检测到内核中的漏洞,并采取相应措施,防止攻击者利用这些漏洞进行非法入侵和破坏。

此外,扫描机制还有助于提高内核的质量和稳定性,减少系统崩溃和错误。

总结:Linux内核安全漏洞扫描机制是一套用于检测和识别Linux操作系统内核中的安全漏洞的机制。

linux crc校验方式

linux crc校验方式在Linux中,CRC校验是一种常用的校验方式,它可以用于数据传输的完整性验证和错误检测。

CRC(Cyclic Redundancy Check)即循环冗余校验,它通过对数据进行一系列的数学计算,生成一定长度的冗余校验码,并将之附加到原始数据中。

接收方则可以利用CRC校验码来验证接收到的数据是否出现错误或者被篡改。

以下是有关Linux中CRC校验的相关参考内容。

1. Linux内核源码:可以通过阅读Linux内核源码来了解Linux中CRC校验的具体实现方式。

特别是在网络协议栈的部分,如TCP/IP协议栈中的校验和计算,会使用到CRC校验算法。

2. Linux命令行工具:Linux提供了许多命令行工具,可以用于CRC校验。

例如,CRC32工具可以用于计算文件的CRC32校验值。

可以通过man命令查看工具的用法和参数说明。

3. 系统文档和手册:Linux系统文档和手册中通常会包含有关CRC校验的详细说明。

例如,可以参考Linux内核文档中的一些章节,如"Networking"和"Data Integrity",其中可能会提供关于CRC校验的相关内容和用法示例。

4. CRC校验算法原理:CRC校验算法本身是一种常见的数据校验算法,其原理可以通过独立的数学参考资料了解。

可以查找一些CRC校验算法的相关书籍或教材,来了解其具体计算步骤和原理。

5. 在线论坛和社区:Linux拥有庞大的用户社区和讨论论坛,可以通过在这些平台上搜索相关的CRC校验问题,找到一些用户的实际应用经验和技术讨论。

例如,可以搜索Linux的官方论坛或者一些知名Linux社区中与CRC校验相关的帖子和讨论。

以上是关于Linux中CRC校验方式的相关参考内容。

通过深入学习CRC校验算法原理、阅读Linux文档和命令行工具说明、查找相关的学术资料和借助社区讨论,可以更好地了解CRC校验在Linux中的具体应用和实现方式。

LINUXPAM验证机制完整版

LINUXPAM验证机制完整版Linux Pluggable Authentication Modules(Linux PAM)是一个用于Unix和Linux系统的验证机制,它提供了一个灵活、可配置的方法来管理用户认证。

Linux PAM作为一个独立的模块,可以与系统中的各种服务进行集成,如登录、远程登录、密码更改等。

它的设计目标是提供一个标准的身份验证体系结构,同时保持简单、安全和可扩展。

Linux PAM的主要特点如下:1. 可插拔性:Linux PAM的核心理念是将身份验证和授权拆分为模块,从而可以根据需要插入、删除或替换不同的模块。

这使得系统管理员可以根据特定的需求来选择适合的验证机制,如使用密码文件、LDAP、Kerberos等。

2. 模块化:每个验证机制都是一个独立的PAM模块,可以用于不同的身份验证任务。

这些模块可以根据系统的需求进行修改和定制,而无需重新编译系统核心。

这种设计使得Linux PAM非常灵活,并且可以根据需要进行扩展和定制。

3. 支持多种身份验证方式:Linux PAM支持多种身份验证方式,如基于密码的身份验证、智能卡身份验证、生物识别身份验证等。

这使得系统管理员可以根据实际需求选择适合的身份验证方式,从而提高系统的安全性和易用性。

4. 灵活的配置:Linux PAM通过使用配置文件(/etc/pam.d/目录下的文件)来定义验证流程。

系统管理员可以根据需要来修改这些文件,从而定制系统的验证机制。

这种配置方式使得Linux PAM非常灵活,并且可以与系统的其他组件进行集成。

5. 安全性:Linux PAM在设计时考虑了安全性问题。

它提供了丰富的参数来进行用户身份验证,如密码强度要求、登录失败限制等。

这些参数可以有效地防止暴力破解和其他安全威胁。

此外,Linux PAM还支持审计,可以记录用户的登录和操作行为。

在Linux PAM中,身份验证流程由一系列PAM模块组成,每个模块都有不同的功能。

内核模块生效机制-概述说明以及解释

内核模块生效机制-概述说明以及解释1.引言1.1 概述内核模块是一种可以动态加载到内核中并与内核进行交互的软件组件。

它可以在不重新编译整个内核的情况下添加、移除或修改内核功能。

内核模块生效机制指的是内核模块在内核中生效并开始执行相应功能的过程。

了解内核模块的生效机制对于理解操作系统的内部工作原理和增强系统的功能具有重要意义。

在本文中,我们将深入探讨内核模块生效机制的原理和关键因素。

容1.2 文章结构本文将按照以下结构来探讨内核模块生效机制的相关内容:- 首先,我们将简要介绍内核模块的概念和作用,以便读者对内核模块有一个基本的认识。

- 然后,我们将详细介绍内核模块加载的过程,包括加载时的一些关键步骤和注意事项。

- 最重要的部分是我们将重点讨论内核模块的生效机制,包括内核模块如何在系统中发挥作用,以及其生效的关键因素。

- 最后,我们将通过结论部分总结内核模块生效的关键因素,并探讨应用内核模块生效机制的实际意义和未来发展的展望。

通过这样的结构安排,读者可以更加系统地了解内核模块生效机制的相关知识。

1.3 目的内核模块生效机制是指内核模块在系统中生效并被正确加载运行的机制。

了解内核模块生效机制的目的是为了深入了解操作系统内核的工作原理,提高系统运行效率和稳定性,以及帮助开发人员更好地创建和管理内核模块。

通过研究内核模块生效机制,可以更好地理解操作系统的内部架构和运行机制,为系统调优和性能优化提供参考,同时也为解决系统故障和问题提供更加有效的方法和思路。

因此,本文旨在探讨内核模块生效机制的原理和关键因素,从而帮助读者全面了解内核模块的加载和运行过程,为实际应用和开发提供指导和参考。

2.正文2.1 内核模块概述内核模块是一种动态加载到操作系统内核中并能够扩展或修改内核功能的软件组件。

内核模块提供了一种灵活的机制,可以在运行中添加新的功能或修改现有的功能,而无需重新编译整个内核。

这种可插拔式的特性使得内核模块在系统开发和维护中发挥着重要作用。

linux crc校验方式

linux crc校验方式CRC (Cyclic Redundancy Check) 校验是一种常用的错误检测技术,它通过生成多项式来计算数据的校验值。

CRC 校验主要用于数据传输领域,例如在网络通信、磁盘存储、数字通信等领域。

CRC 校验的原理是通过多项式除法来生成校验值。

通常情况下,发送者会在数据中添加一个校验值,接收者则通过对接收到的数据进行校验,以判断数据是否在传输过程中发生了错误。

如果校验值匹配,则认为数据传输成功,否则认为数据传输存在错误。

CRC 的计算方式如下:1. 选择一个生成多项式。

生成多项式通常用一个二进制数表示,而不是一个多项式的形式。

这个二进制数通常称为生成多项式的二进制表达式或者称为生成多项式本身。

根据应用的不同,生成多项式的选取也不同,例如 CCITT 标准使用的是 16 位的CRC-CCITT 多项式。

2. 选择校验位的位数。

校验位的位数通常与生成多项式相关,因为 CRC 计算的结果是一个校验值,位数与生成多项式相关联。

例如,CRC-32 生成多项式生成的校验值位数为 32。

3. 对于发送的数据,首先需要在数据后面添加一定数量的 0(比如校验位位数减一),这部分数据称为填充位。

填充位的作用是确保与生成多项式的最高位系数相同,从而保证生成的校验值能代表整个数据。

4. 使用生成多项式对填充后的数据进行多项式除法计算。

除法计算的结果表示为余数,这个余数就是生成的校验值。

5. 将生成的校验值追加到发送的数据之后,发送给接收方。

6. 接收方对接收到的数据和校验值进行同样的计算,得到一个余数。

7. 如果接收方得到的余数与发送方的校验值相等,则认为数据传输成功;否则,认为数据传输存在错误。

CRC 校验的优点是简单快速,可以在硬件和软件中实现。

它可以检测多位错误,但是不能纠正错误,也不能检测传输顺序错误。

此外,CRC 校验还具有高效、灵活和广泛应用的特点。

参考内容:1. 《计算机网络:自顶向下方法》(作者:James F. Kurose & Keith W. Ross)- 第5章“错误检测和纠正”部分对 CRC 校验进行了详细说明。

linux内核模块的实现原理

linux内核模块的实现原理linux内核模块是一种可以动态加载到内核中并运行的代码,它可以扩展内核的功能,为特定的硬件设备或功能提供支持。

这些模块可以在内核启动时加载,也可以在内核运行时动态加载和卸载。

模块的实现原理基于内核的模块化设计,通过模块接口和符号表来实现模块的加载、初始化、使用和卸载。

The implementation principle of Linux kernel modules is a type of code that can be dynamically loaded into the kernel and executed. It can extend the functionality of the kernel and provide support for specific hardware devices or features. These modules can be loaded at kernel startup or dynamically loaded and unloaded during kernel runtime. The implementation principle of the modules is based on the modular design ofthe kernel, and realizes the loading, initialization, use,and unloading of the modules through module interfaces and symbol tables.内核模块通常由一个或多个源文件组成,其代码包含模块的初始化、清理和其他必要的功能函数。

模块的编译会生成对应的目标文件,并使用特定的命令将其链接为模块文件。

这些模块文件具有特定的格式,包含模块的元数据和代码段,以便内核可以正确地加载和执行它们。

linux 内核 调试技术

int main(int argc, char **argv){char bytes[2] = {11,0}; /* 11 is the TIOCLINUX cmd number */ if (argc==2) bytes[1] = atoi(argv[1]); /* the chosen console */# Comment/uncomment the following line to disable/enable debuggingDEBUG = y# Add your debugging flag (or not) to CFLAGSifeq ($(DEBUG),y)DEBFLAGS = -O -g -DSCULL_DEBUG # "-O" is needed to expand inlineselseDEBFLAGS = -O2endifCFLAGS += $(DEBFLAGS)int scull_read_procmem(char *buf, char **start, off_t offset,int count, int *eof, void *data){int i, j, len = 0;int limit = count - 80; /* Don't print more than this */for (i = 0; i < scull_nr_devs && len <= limit; i++) {Scull_Dev *d = &scull_devices[ i];if (down_interruptible(&d->sem))return -ERESTARTSYS;len += sprintf(buf+len,"\nDevice %i: qset %i, q %i, sz %li\n",i, d->qset, d->quantum, d->size);for (; d && len <= limit; d = d->next) { /* scan the list */ len += sprintf(buf+len, " item at %p, qset at %p\n", d,d->data);if (d->data && !d->next) /* dump only the last item- save space */for (j = 0; j < d->qset; j++) {if (d->data[j])len += sprintf(buf+len," % 4i: %8p\n",j,d->data[j]);}}static int scull_get_info(char *buf, char **start, off_t offset,int len, int unused){int eof = 0;return scull_read_procmem (buf, start, offset, len, &eof, NULL);}struct proc_dir_entry scull_proc_entry = {namelen: 8,name: "scullmem",mode: S_IFREG | S_IRUGO,nlink: 1,get_info: scull_get_info,};static void scull_create_proc(){proc_register_dynamic(&proc_root, &scull_proc_entry);}static void scull_remove_proc(){[...]open("/dev", O_RDONLY|O_NONBLOCK) = 4fcntl(4, F_SETFD, FD_CLOEXEC) = 0brk(0x8055000) = 0x8055000lseek(4, 0, SEEK_CUR) = 0getdents(4, /* 70 entries */, 3933) = 1260[...]getdents(4, /* 0 entries */, 3933) = 0close(4) = 0fstat(1, {st_mode=S_IFCHR|0664, st_rdev=makedev(253, 0), ...}) = 0 ioctl(1, TCGETS, 0xbffffa5c) = -1 ENOTTY (Inappropriate ioctlfor device) write(1, "MAKEDEV\natibm\naudio\naudio1\na"..., 4096) = 4000 write(1, "d2\nsdd3\nsdd4\nsdd5\nsdd6\nsdd7"..., 96) = 96write(1, "4\nsde5\nsde6\nsde7\nsde8\nsde9\n"..., 3325) = 3325close(1) = 0_exit(0) = ?Unable to handle kernel NULL pointer dereference at virtual address 00000000printing eip:Unable to handle kernel NULL pointer dereference at virtual address \00000000printing eip:c48370c3*pde = 00000000Oops: 0002CPU: 0EIP: 0010:[faulty:faulty_write+3/576]EFLAGS: 00010286eax: ffffffea ebx: c2c55ae0 ecx: c48370c0 edx: c2c55b00esi: 0804d038 edi: 0804d038 ebp: c2337f8c esp: c2337f8cds: 0018 es: 0018 ss: 0018Process cat (pid: 23413, stackpage=c2337000)Stack: 00000001 c01356e6 c2c55ae0 0804d038 00000001 c2c55b00 c2336000 \000000010804d038 bffffbd4 00000000 00000000 bffffbd4 c010b860 00000001 \0804d03800000001 00000001 0804d038 bffffbd4 00000004 0000002b 0000002b \00000004Call Trace: [sys_write+214/256] [system_call+52/56]Code: c7 05 00 00 00 00 00 00 00 00 31 c0 89 ec 5d c3 8d b6 00 00klogd 提供了大多数必要信息用于发现问题。

linux 用户身份验证机制

linux 用户身份验证机制Linux用户身份验证机制是Linux操作系统中的一项重要安全特性,用于确认用户身份和授权访问系统资源。

Linux采用了多种身份验证机制,如口令验证、密钥验证和基于证书的验证等。

本文将从基础概念、密码验证、密钥验证、PAM和证书验证等几个方面逐步回答有关Linux用户身份验证机制的问题。

1. 什么是Linux用户身份验证机制?Linux用户身份验证机制是Linux操作系统中的一种安全机制,用于确认用户的身份和授权其访问系统资源。

身份验证的目的是防止未经授权的访问和滥用系统资源。

2. 密码验证是什么?密码验证是Linux中最常见的身份验证方式之一。

当用户登录时,系统会要求用户输入其用户名和密码,然后将密码与存储在/etc/shadow文件中加密的密码进行比对。

如果匹配成功,则表示用户身份验证成功。

3. Linux密码存储在哪里?Linux中的口令文件通常存储在/etc/passwd文件中。

然而,为了增加密码的安全性,实际的密码并不存储在/etc/passwd中,而是存储在/etc/shadow文件中。

/etc/shadow文件只对root用户可读,确保了密码的机密性。

4. 口令加密算法是什么?Linux使用密码哈希函数对密码进行加密。

常见的密码哈希算法包括MD5、SHA-256和SHA-512等。

这些算法将明文密码转换为一串看似随机的字符,这样即使密码文件被泄露,攻击者也难以还原出真实的密码。

5. 密码加盐对安全性有何作用?密码加盐是一种安全措施,通过在密码哈希算法中引入随机的盐(salt)字符串,增加密码的熵值和随机性,从而提高密码的破解难度。

盐的引入还能防止彩虹表攻击,对于相同的密码,不同的盐会生成不同的哈希值。

6. 除了密码验证,Linux还支持哪些身份验证方式?除了密码验证,Linux还支持密钥验证和基于证书的验证。

密钥验证使用公钥加密算法,用户使用私钥进行身份验证,而公钥则保存在服务器上。

Linux内核调试方法总结

二 内核中的bug

内核中的bug也是多种多样的。它们的产生有无数的原因,同时表象也变化多端。从隐藏在源代码中的错误到展现在目击者面前的bug,其发作往往是一系列连锁反应的事件才可能出发的。虽然内核调试有一定的困 难,但是通过你的努力和理解,说不定你会喜欢上这样的挑战。

三 内核调试配置选项

学习编写驱动程序要构建安装自己的内核(标准主线内核)。最重要的原因之一是:内核开发者已经建立了多项用于调试的功能。但是由于这些功能会造成额外的输出,并导致能下降,因此发行版厂商通常会禁止 发行版内核中的调试功能。

5 } while (0)

6 #endif

7

8 #ifndef HAVE_ARCH_BUG_ON

9

#define BUG_ON(condition) do { if (unlikely(condition)) BUG(); } while(0)

10 #endif

当调用这两个宏的时候,它们会引发OOPS,导致栈的回溯和错误消息的打印。 ※ 可以把这两个调用当作断言使用,如:BUG_ON(bad_thing);

6 [*] Spinlock debugging: sleep-inside-spinlock checking

7

[*] Compile the kernel with debug info

8 Device Drivers --->

9

Generic Driver Options --->

10

[*] Driver Core verbose debug messages

6 dmesg dmesg 命令也可用于打印和控制内核环缓冲区。这个命令使用 klogctl 系统调用来读取内核环缓冲区,并将它转发到标准输出(stdout)。这个命令也可以用来清除内核环缓冲区(使用 -c 选项),设置控制台日志 级别(-n 选项),以及定义用于读取内核日志消息的缓冲区大小(-s 选项)。注意,如果没有指定缓冲区大小,那么 dmesg 会使用 klogctl 的SYSLOG_ACTION_SIZE_BUFFER 操作确定缓冲区大小。

Linux内核模块的实现机制

核,与传统的单一内核相比,它不仅简单易实 现,而且具有更大的灵活性。虽然 &’()* 83-(32 没有采用微内核,但它利用了微内核的思想设 计了可装载的内核模块,以此来简化和缩短开 发时间, 节省内核空间以及进行动态配置。 由于 采用了模块, &’()* 可以在系统运行时动态地添 加、 删除模块代码, 并且所作更改立即生效而无 需重新启动系统,例如可以动态加载某种类型 的文件系统。 更为灵活的是, 一个模块可以使用 另一个模块提供的服务,这意味着可以将一组 相似模块中公共代码移到一个独立的模块中, 而无需在每个模块中保留一份拷贝。本文详细 分析了 &’()* 中模块的实现机制( 本文所引用的 。 &’()* 83-(32 的版本为 !9 !9 :) ’ 符号表及依赖关系

将一个用 ; 语言编写的源代码编译为可执 行文件时, 要经过编译和链接两个步骤。 编译程 序将源文件 < 9 . 文件 = 编译成目标文件 ( 90文 件) ,但由于各个源文件是单独编译的,因此在 生成目标文件时,无法得到它所调用的其他源 文件或库函数中的函数和全局变量 ( 统称符号) 的地址。链接程序在链接操作中得到这些符号 地址, 并以此修正各个目标文件, 然后把所有的 目标文件与系统库函数一起链接起来, 生成可

假设系统中有两个模块 : 和 3, 其中模块 : 不依赖任何模块, 而模块 3 仅依赖模块 :, 如图 模块 ; 依赖 ! 所示。现在要加载第三个模块 ;, 模块 : 和 3。 则加载模块 ; 后, 系统的状态如图 由于 ; 依赖模块 : 和 3, 所以 8-)7( < !, $ 所示。 也即它的 *,-12)=0). 表有两项, 第一项和第二项

析了 &’()* 中用于实现模块的主要数据结构 +,-)., /01)23, +,-)., /01)234+5/602, +,-)., /01)234-37 以及由它 们组成的模块链表、 符号表、 依赖表、 引用链表。 在此基础之上, 阐明了 &’()* 是如何使用这些数据结构来 完成内核模块的加载与卸载过程的。

linux crc校验方式

linux crc校验方式Linux CRC校验方式CRC(Cyclic Redundancy Check)是一种常用的校验方式,用于检测数据传输过程中是否出现错误。

在Linux系统中,CRC校验被广泛应用于网络通信、存储设备以及文件传输等领域。

本文将介绍Linux系统中的CRC校验方式及其应用。

一、CRC校验原理\nCRC校验是通过对数据进行多项式计算来生成一个固定长度的校验码,然后将该校验码附加到原始数据中进行传输。

接收方在接收到数据后,同样进行多项式计算,并将计算结果与接收到的校验码进行比较,以判断数据是否出现错误。

二、Linux中的CRC实现\n在Linux系统中,提供了多种CRC实现方式,其中最常见的是通过使用内核提供的crc32函数来进行CRC计算。

crc32函数使用IEEE 802.3标准多项式(0x04C11DB7)来生成32位的校验码。

使用crc32函数需要包含头文件#include<linux/crc32.h>。

下面是一个简单示例代码:```c\n#include <linux/crc32.h>\n#include<stdio.h>int main() {\n const char* data = \"Hello, World!\";\n unsigned int crc = crc32(0, data, strlen(data));\n printf(\"CRC: %u\\n\", crc);\n return 0;\n}\n```上述代码通过调用crc32函数计算了字符串\"Hello, World!\"的CRC校验码,并将结果打印出来。

三、CRC校验的应用\n1. 网络通信:在网络通信中,数据包的传输往往会受到噪声、干扰等因素的影响,因此需要使用CRC校验来确保数据的完整性。

- 1、下载文档前请自行甄别文档内容的完整性,平台不提供额外的编辑、内容补充、找答案等附加服务。

- 2、"仅部分预览"的文档,不可在线预览部分如存在完整性等问题,可反馈申请退款(可完整预览的文档不适用该条件!)。

- 3、如文档侵犯您的权益,请联系客服反馈,我们会尽快为您处理(人工客服工作时间:9:00-18:30)。

突破Linux 内核模块校验机制

1、为什么要突破模块验证Linux 内核版本很多,升级很快,2 个小内核版本

中内核函数的定义可能都不一样,为了确保不一致的驱动程序导致kernel oops,开

发者加入了模块验证机制。

它在加载内核模块的时候对模块进行校验,如果模块与

主机的一些环境不一致,就会加载不成功。

看下面一个例子,它简单的输出当期

系统中的模块列表:[root@localhost list]# uname -a Linux localhost.localdomain 2.6.18-128.el5 #1 SMP Wed Jan 21 10:44:23 EST 2009 i686 i686 i386 GNU/Linux 然后拷贝到另一台主机centos5.1xen 上:[root@localhost ~]# uname -a Linux localhost.localdomain 2.6.18-53.el5xen #1 SMP Mon Nov 12 03:26:12 EST 2007 i686 i686 i386 GNU/Linux 用insmod 加载:[root@localhost ~]# insmod list.ko insmod: error inserting ‘list.ko’: -1 Invalid module format 报错了,在看下dmesg 的信息:[root@localhost ~]# dmesg|tail -n 1 list: disagrees about version of symbol struct_module 先不管这是什么,总之我们的模块在另一台2.6.18 的主机中加载失

败。

通常的做法et 下来,install 即可。

但是它也有很多缺点,比如很不稳定,而

且在2.6.x 后内核已经取消了kmem 这个设备,mem 文件也做了映射和读写的限

制。

rk 开发者没法继续sk 的神话了。

反过来,如果我们的lkm 后门不需要编译环

境,也可以达到直接insmod 的目的,这是件多么美好的事情,而且lkm 后门更加稳

定,还不用像sk 在内核中添加了很多自己的数据结构。

2、内核是怎么实现的

我们去看看内核在加载模块的时候都干了什么,或许我们可以发现点bug,然后

做点手脚,欺骗过去:)grep 下dmesg 里的关键字,看看它在哪个文件中:[root@localhost linux-2.6.18]# grep -r -i ‘disagrees about’kernel/ kernel/module.c: printk(“%s: disagrees about version of symbol %s\n”, 2.6.18/kernel/module.c: insmod 调用了sys_init_module 这个系统调用, 然后进入load_module 这个主函数,它解析

elf 格式的ko 文件,然后加载到内核中:/* Allocate and load the module: note that size of section 0 is always zero, and we rely on this for optional sections. */ static struct module *load_module(void __user *umod, unsigned long len, const char __user。