AAA 防火墙 认证简单实验

aaa认证原理实验总结(一)

aaa认证原理实验总结(一)前言本文旨在总结”AAA认证原理实验”的相关内容。

AAA认证是一种常用的身份验证和授权机制,它将认证(Authentication)、授权(Authorization)和会计(Accounting)三个功能集成到一个系统中,可以提供安全可靠的网络访问控制。

AAA认证原理简介•AAA认证是基于客户端/服务器模型的认证体系,主要包括以下三个部分:–认证(Authentication):验证用户身份和凭证的有效性。

–授权(Authorization):确定用户在网络中的访问权限。

–会计(Accounting):记录用户的网络活动和消费情况。

AAA认证的重要性•AAA认证机制在网络安全中起到至关重要的作用,它可以:–保护网络资源免受未经授权的访问。

–确保网络服务按照规定的权限提供给合法的用户。

–跟踪用户的网络活动,便于追踪和审计。

正文AAA认证的基本原理1.认证(Authentication):–用户向认证服务器提供身份信息(如用户名和密码)。

–服务器验证用户的身份信息是否正确,并返回认证结果。

2.授权(Authorization):–通过认证后,服务器根据用户的身份和权限,确定其可以访问的资源和服务。

–常用的授权机制包括RBAC(Role-Based Access Control)和ABAC(Attribute-Based Access Control)。

3.会计(Accounting):–服务器记录用户的登录、注销、访问、资源占用等操作。

–这些日志可以用于安全审计和计费。

AAA认证的实验过程1.实验准备:–配置认证服务器和网络设备,建立认证环境。

2.用户认证:–用户在客户端输入用户名和密码。

–客户端将认证请求发送给认证服务器。

–服务器验证用户身份并返回认证结果。

3.用户授权:–通过认证后,服务器根据用户的身份和权限,授权用户可以访问的资源和服务。

4.会计记录:–服务器记录用户的登录时间、访问的资源等信息。

配置简单aaa认证实验总结

配置简单AAA认证实验总结一、实验目的本次实验旨在深入理解AAA认证的工作原理,并掌握其配置方法。

通过实践,希望能够提升自己在网络安全领域的理解和技能。

二、实验步骤1.了解AAA认证的基本概念和原理,包括认证、授权和账户管理等。

2.选择适当的网络设备和操作系统,根据AAA认证的原理进行配置。

3.通过命令行界面进行配置,包括定义认证类型、授权规则、账户管理等。

4.验证配置结果,包括测试用户认证、授权和账户管理等功能是否正常工作。

5.在配置过程中遇到问题时,查阅相关文档或寻求帮助,尝试解决问题。

6.总结实验结果,分析配置过程中出现的问题和解决方案,撰写实验报告。

三、配置过程在本次实验中,我选择了一个基于Linux系统的网络设备进行AAA认证的配置。

具体步骤如下:1.定义认证类型,选择本地数据库进行用户认证。

2.创建用户账户,并为其分配相应的权限和角色。

3.配置防火墙规则,确保只有经过认证的用户才能访问特定的网络资源。

4.配置计费系统,记录用户的网络使用情况。

四、验证过程为了验证AAA认证的配置是否正确,我进行了以下测试:1.使用已创建的用户账户登录设备,确保认证功能正常工作。

2.测试用户访问特定网络资源的权限,验证授权功能是否正常工作。

3.查看计费系统记录的用户网络使用情况,验证计费功能的正确性。

4.在不同用户之间进行切换,测试多用户环境的AAA认证功能。

五、问题解决在配置过程中,我遇到了一些问题,例如:防火墙规则无法正常应用、计费系统数据异常等。

针对这些问题,我通过查阅相关文档和寻求帮助,找到了解决方案:1.防火墙规则无法正常应用:检查规则配置是否有误,并尝试重新应用规则。

如果是由于本地数据库的问题,需要检查用户账户的创建和授权情况。

2.计费系统数据异常:检查计费系统的数据源是否正确,以及是否有其他系统或应用干扰了计费数据的记录。

如果是由于数据源问题,需要修正数据源配置。

如果是由于其他系统或应用干扰了计费数据的记录,需要调整相关设置或升级系统版本。

CCNP AAA认证、授权、审计基本实验--罪恶的温柔

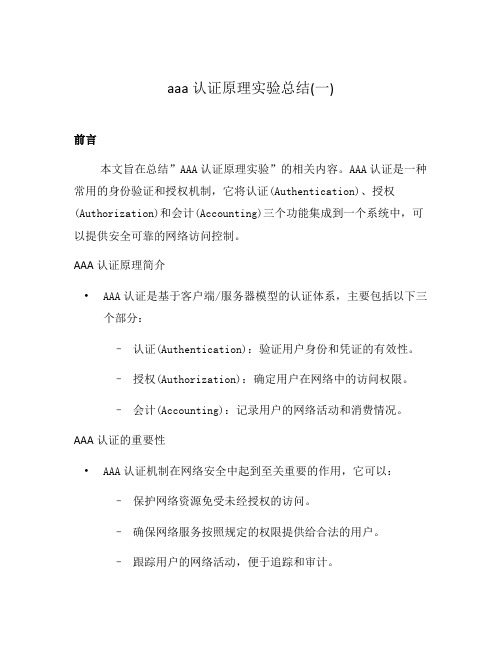

AAA认证、授权、审计基本实验先说下模拟环境的搭建:gns3与物理网卡进行桥接,AAA服务器安装VMware虚拟机中的Windows Server 2003中,虚拟机网卡选择桥接,路由器、Windows Server 2003、物理机同处于一个网段,Windows Server 2003的默认网关指向R1的f0/0。

PC的默认网关指向f1/0。

确保各个网址都能相互Ping通。

1.认证。

在ACS上创建两个用户user1 密码:cisco,user2 密码:cisco这样就创建好了。

我们这里再将group 1 改名为level-1-group,并把user1加入到level-1-group 中。

进入到user1:这样就将user1加入到level-1-group,user2做同样的设置。

在R1上的设置:在全局配置模式下:创建本地数据库,当AAA服务器down 掉后就可以启用本地数据库的验证了。

接下来是做本地线路的保护:为了防止启用AAA后,导致自已进不了路由器,在console接口下做个保护设置,让console 口即使不用密码也能登录。

全局模式下:配置特权模式密码启用AAA设置服务器定义列表,加上local参数后当AAA服务器down掉后就可以启用本地数据库的验证了。

接下来在vty上调用,当别人telnet到R1上的时候就开启认证了。

注意关键字要相同!在ACS上的设置:按照R1相应的信息将AAA clients的信息填好:在PC上telnet R1:可以看到已经启用了认证。

2.授权:将user1的用户等级设为1,将user2的用户等级设为2,设置用户等级为1的只能show run 和ping。

在ACS上设置用户等级:user2按照同样的方法设置为等级2。

在R1上设置用户级别的授权:全局:当权限为2以下的用户登录时需要输入enable的密码,用密码登录特权模式后提升为15级。

user2 等级为2,不用输enable的密码直接进入特权模式:接下来设置用户等级为1的只能show run 和ping。

最简单的AAA认证-授权-审计-配置

最简单的AAA认证-授权-审计-配置防火墙技术实验报告时间:2012-03-13实验名称:简单的AAA配置班级计算机网络技术100# 姓名#实验内容1、拓扑图:2、实验设备:1).用一台PC机桥接到VMware内win server2003服务器;2).用两台Router c3600,一台做NAS、一台做Client;3、实验步骤:NAS:NAS(config)#int f1/0NAS(config-if)#ip add 192.168.139.254 255.255.255.0NAS(config-if)#no shutNAS(config)#int f0/0NAS(config-if)#ip add 192.168.2.254 255.255.255.0NAS(config-if)#no shutNAS(config)#username cisco privilege 15 password ciscoNAS(config)#enable secret cisco --------配置enable密码--------NAS(config)#aaa new-model --------开启AAA功能--------NAS(config)#aaa authen login cisco group tacacs+ localNAS(config)#aaa authen login lhy noneNAS(config)#line vty 0 15NAS(config-line)#login authen ciscoNAS(config-line)#exiNAS(config)#line con 0NAS(config-line)#login authentication lhyNAS(config-line)#exiNAS(config)#tacacs-server host 192.168.139.4 key cisco ----配置共享key----Client:Client(config)#int f0/0Client(config-if)#ip add 192.168.2.2 255.255.255.0Client(config-if)#no shutClient(config)#no ip routingClient(config)#ip default-gateway 192.168.2.254Client#ping 192.168.139.254Type escape sequence to abort.Sending 5, 100-byte ICMP Echos to 192.168.139.254, timeout is 2 seconds:!!!!!在VMware中配置:NAS:NAS#test aaa group tacacs+ cisco cisco new-codeTrying to authenticate with Servergroup tacacs+Sending passwordUser successfully authenticated --------认证成功---------NAS#NAS(config)#aaa authentication enable default group tacacs+--------将enable加入AAA认证中---------NAS(config)#aaa authorization exec default group tacacs+NAS(config)#aaa accounting exec default start-stop group tacacs+ -----默认审计方式------NAS(config)#aaa accounting commands 15 default start-stop group tacacs+ -----命令审计方式------Client:将enable加入AAA认证里的验证结果:lient#telnet 192.168.139.254Trying 192.168.139.254 ... OpenUser Access VerificationUsername: ciscoPassword:NAS>enPassword:NAS#conf tNAS(config-if)#endNAS#exi--------------------验证成功--------------------[Connection to 192.168.139.254 closed by foreign host]Client#授权(authorization)验证结果:Client#telnet 192.168.139.254Trying 192.168.139.254 ... OpenUsername: ciscoPassword:NAS# -----------直接进入特权模式-------------- NAS#conf tNAS(config)#exiNAS#exi[Connection to 192.168.139.254 closed by foreign host]Client# ----------授权成功--------------------审计(accounting)用default验证:Client#telnet 192.168.139.254Trying 192.168.139.254 ... OpenUsername: ciscoPassword:NAS#conf tEnter configuration commands, one per line. End with CNTL/Z.NAS(config)#endNAS#sh running-configNAS#sh versionNAS#exi[Connection to 192.168.139.254 closed by foreign host]Client#审计(accounting)用commands验证:Client#telnet 192.168.139.254Trying 192.168.139.254 ... OpenUsername: ciscoPassword:NAS#conf tEnter configuration commands, one per line. End with CNTL/Z. NAS(config)#exiNAS#sh running-configNAS#sh versionNAS#conf tEnter configuration commands, one per line. End with CNTL/Z. NAS(config)#int lo 0NAS(config-if)#ip add 2.2.2.2 255.255.255.0NAS(config-if)#exiNAS(config)#exiNAS#exi[Connection to 192.168.139.254 closed by foreign host]Client#实验结果:审计(accounting)用default验证的结果:审计(accounting)用commands验证的结果:实验心得:感觉还不错!1.看了一遍的录频,第一次做时授权失败,查不出是什么原因;2.然后把思路调整了下、重做,终于做出来了;3.也明白了为什么第一次授权为什么失败!。

信息安全技术之防火墙实验报告

信息安全技术之防火墙实验报告目录一、实验概述 (2)1. 实验目的 (2)2. 实验背景 (3)3. 实验要求 (4)二、实验环境搭建 (5)1. 实验硬件环境 (6)1.1 设备配置与连接 (6)1.2 设备选型及原因 (7)2. 实验软件环境 (8)2.1 系统软件安装与配置 (9)2.2 防火墙软件安装与配置 (10)三、防火墙配置与实现 (12)1. 防火墙策略制定 (12)1.1 访问控制策略 (13)1.2 数据加密策略 (15)1.3 安全审计策略 (16)2. 防火墙具体配置步骤 (17)2.1 配置前准备工作 (18)2.2 配置过程详述 (19)2.3 配置结果验证 (21)四、实验结果与分析 (22)1. 实验结果展示 (23)1.1 防火墙运行日志分析 (24)1.2 网络安全状况分析 (25)2. 结果分析 (27)2.1 防火墙效果分析 (28)2.2 网络安全风险评估与应对方案讨论 (29)五、实验总结与展望 (30)一、实验概述随着信息技术的迅猛发展,网络安全问题日益凸显其重要性。

作为保障网络安全的重要手段之一,防火墙技术广泛应用于各类网络环境中,用以保护内部网络免受外部网络的攻击和威胁。

本次实验旨在通过搭建实验环境,深入理解和掌握防火墙的基本原理、配置方法以及其在实际应用中的重要作用。

在本次实验中,我们将模拟一个企业内部网络环境,并设置相应的防火墙设备。

通过搭建这一实验环境,我们将能够模拟真实的网络安全场景,从而更好地理解防火墙在保障网络安全方面的作用和价值。

通过实验操作,我们将更加深入地掌握防火墙的基本配置方法和步骤,为今后的网络安全工作打下坚实的基础。

通过本次实验,我们还将学习到如何针对不同的网络威胁和攻击类型,合理配置和使用防火墙,以保障网络系统的安全性和稳定性。

这对于提高我们的网络安全意识和技能水平具有重要意义。

1. 实验目的本次实验旨在通过实际操作,深入理解防火墙的工作原理、配置方法及其在网络安全防护中的关键作用。

AAA认证及RADIUS服务实现远程登录和控制台登录

R1#ping 192.168.9.171

Sending 5, 100-byte ICMP Echoes to 192.168.9.171, timeout is 2 seconds:

< press Ctrl+C to break >

!!!!!

Success rate is 100 percent (5/5), round-trip min/avg/max =1/1/1ms

R1#

(2)配置路由器R1的AAA认证。

R1#config t

R1(config)#usernamezhugepassword0

R1(config)#aaa new-model

R1(config)#aaa authen login man01 group radius local

R1(config)#radius-server host 192.168.9.254

R1(config)#int fa 0/1

R1(config-if-FastEthernet 0/1)#ip add 202.110.118.1 255.255.255.252

R1(config-if-FastEthernet 0/1)#no shut

R1(config-if-FastEthernet 0/1)#end

二、实验步骤

1.按照如图所示的拓扑结构连接网络设备。

2.利用WinRadius软件实现RADIUS服务器部署。(该步骤在IP地址为:192.168.9.254的服务器中进行)具体步骤如下:

(1)

(2)把WinRadius解压到一个目录中。

②PC2登录情况

③console端口控制台登录情况

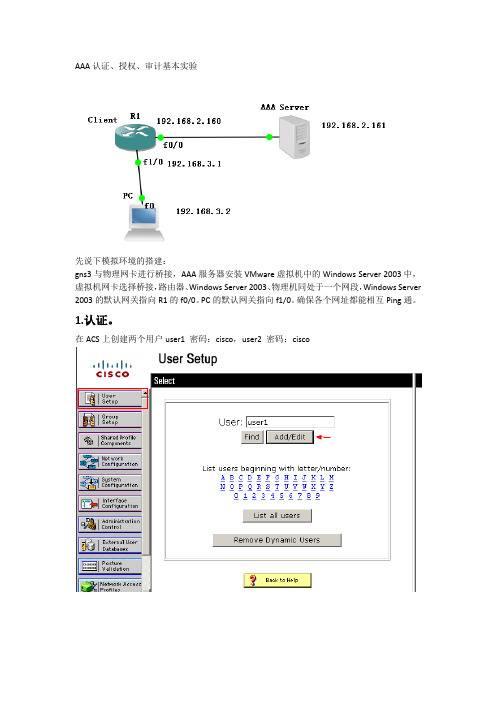

实验2:防火墙3A

timeout sip 0:30:00 sip_media 0:02:00 sip-invite 0:03:00 sip-disconnect 0:02:00

static (inside,outside) 15.1.1.100 15.1.1.100 netmask 255.255.255.255

access-group outside in interface outside per-user-override

route outside 1.1.1.0 255.255.255.0 15.1.1.1 1

shutdown

no nameif

no security-level

no ip address

!

passwd 2KFQnbNIdI.2KYOU encrypted

ftp mode passive

clock timezone beijing 8

access-list aaa extended permit tcp any host 15.1.1.100 eq telnet

no service password-encryption

!

hostname Router

!

boot-start-marker

boot-end-marker

!

!

no aaa new-model

memory-size iomem 5

ip cef

!

!

!

!

ip auth-proxy max-nodata-conns 3

aaa认证实验

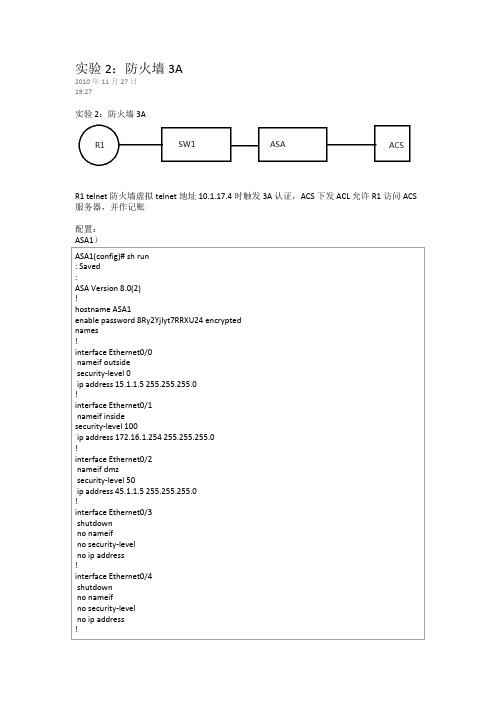

AAA认证实验一、实验目的:熟悉Cisco AAA认证基本配置命令。

二、实验环境:Cisco路由器2811 1台;交换机2960-24 1台;Server-PT 1台;PC-PT 1台。

三、实验工具:Packet Tracer模拟器四、实验内容:(1) 按图所示连接网络;(2) 配置路由器Router>enableRouter#conf tRouter(config)# hostname R1R1(config)#no ip domain-lookupR1(config)#enable secret 5 123 enable密码是123R1(config)#interface FastEthernet0/0R1(config-if)#ip address 192.168.1.1 255.255.255.0R1(config-if)#no shutdownR1(config-if)#exitR1(config)#line con 0R1(config-line)#exec-timeout 0 0R1(config-line)#password 111R1(config-line)#logging synchronousR1(config-line)#loginR1(config-line)#line vty 0 4R1(config-line)#password 222R1(config-line)#loginR1(config-if)#exitR1(config)#aaa new-modelR1(config)#tacacs-server host 192.168.1.2 指定TACACS+的服务器地址和KEY R1(config)#tacacs-server key abcR1(config)#aaa authentication login default group tacacs+ enable指定首先使用TACACS+认证,其次是enable密码登录R1(config)#line vty 0 4R1(config-line)# login authentication default(3) 配置服务器Server0的IP为192.168.1.2/24在服务器上配置AAA服务器指定AAA客户端,以及使用的认证协议和Key指定在R1上的vty线路下登录用的用户名和密码至此,server0也就是AAA服务上的配置完成。

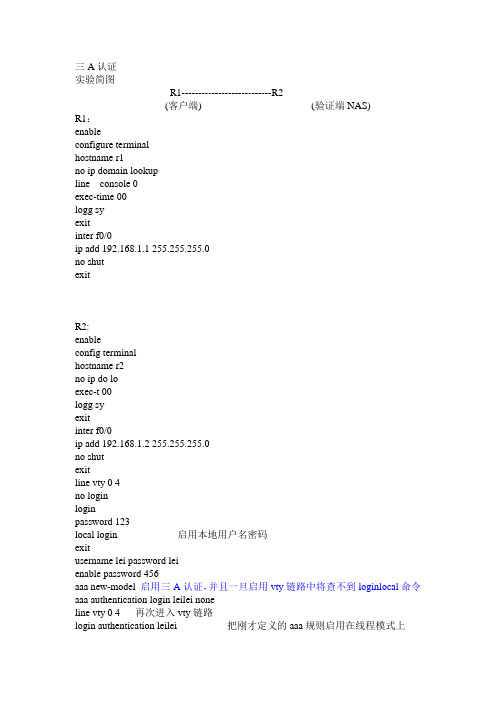

三A认证实验

三A认证实验简图R1---------------------------R2(客户端) (验证端NAS)R1:enableconfigure terminalhostname r1no ip domain lookupline console 0exec-time 00logg syexitinter f0/0ip add 192.168.1.1 255.255.255.0no shutexitR2:enableconfig terminalhostname r2no ip do loexec-t 00logg syexitinter f0/0ip add 192.168.1.2 255.255.255.0no shutexitline vty 0 4no loginloginpassword 123local login 启用本地用户名密码exitusername lei password leienable password 456aaa new-model 启用三A认证,并且一旦启用vty链路中将查不到loginlocal命令aaa authentication login leilei noneline vty 0 4 再次进入vty链路login authentication leilei 把刚才定义的aaa规则启用在线程模式上第二种aaa authentication login leilei line第三种aaa authentication login leilei local第四种aaa authentication login leilei enable在此处line vty 0 4login authentication leilei只用了一次,之后他会默认已经添加注:每次做完一次AAA规则定义即在客户端上验证。

真实机上最好不要再console口上测试AAA,否则上面的所有密码将不能在启用,只能返回原厂重新刷新flash。

aaa认证原理实验总结

aaa认证原理实验总结aaa 认证原理实验旨在帮助学生理解认证技术的基本工作原理,以及如何在实践中应用这些技术来保护网络和系统的安全性。

在本次实验中,我们将通过模拟实验环境来演示 aaa 认证的原理和实践应用。

AAA 认证 (Authentication, Authorization, and Accounting) 是一种通用的认证授权机制,用于确定用户的身份,授权用户执行特定操作的权利,并记录用户的活动。

在模拟实验中,我们将使用 radius 认证服务器来验证用户的身份,并使用ldap 服务器来授权用户访问特定的资源。

此外,我们还将使用计费服务器来记录用户的活动,并计算用户的认证计费。

以下是模拟实验的步骤:1. 配置 radius 认证服务器:在 radius 认证服务器上安装 radius 客户端和服务器软件,并配置 radius 服务器的配置文件。

确保 radius 服务器能够正常工作,并能够向客户端提供正确的认证服务。

2. 配置 ldap 服务器:在 ldap 服务器上安装 ldap 客户端和服务器软件,并配置 ldap 服务器的配置文件。

确保 ldap 服务器能够正常工作,并能够向用户提供正确的认证服务。

3. 配置计费服务器:在计费服务器上安装计费软件,并配置计费服务器的配置文件。

确保计费服务器能够正常工作,并能够记录用户的活动,并计算用户的认证计费。

4. 配置客户端:在客户端上安装 radius 客户端软件,并配置 radius 客户端的配置文件。

确保客户端能够向 radius 认证服务器发送正确的认证请求,并能够从 radius 认证服务器接收正确的认证响应。

5. 实验操作:在实验环境中,我们可以使用 radius 客户端向 radius 认证服务器发送认证请求,并使用 ldap 服务器向计费服务器发送认证请求。

如果认证请求被成功接受,客户端将能够访问特定的资源。

如果认证请求被拒绝,客户端将无法访问特定的资源。

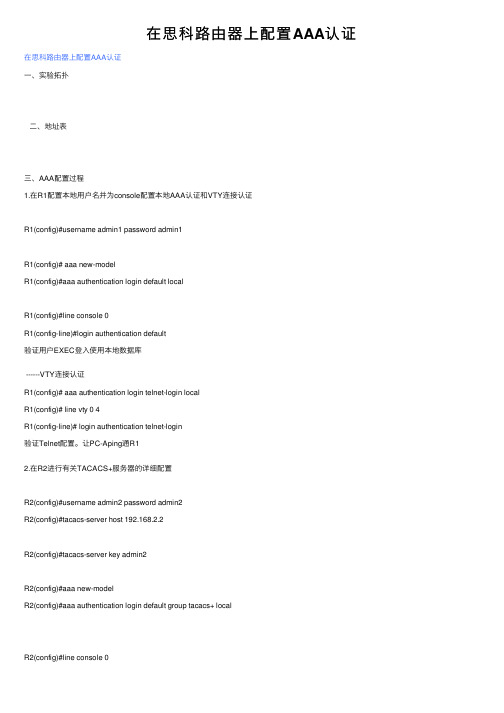

在思科路由器上配置AAA认证

在思科路由器上配置AAA认证在思科路由器上配置AAA认证⼀、实验拓扑⼆、地址表三、AAA配置过程1.在R1配置本地⽤户名并为console配置本地AAA认证和VTY连接认证R1(config)#username admin1 password admin1R1(config)# aaa new-modelR1(config)#aaa authentication login default localR1(config)#line console 0R1(config-line)#login authentication default验证⽤户EXEC登⼊使⽤本地数据库------VTY连接认证R1(config)# aaa authentication login telnet-login localR1(config)# line vty 0 4R1(config-line)# login authentication telnet-login验证Telnet配置。

让PC-Aping通R12.在R2进⾏有关TACACS+服务器的详细配置R2(config)#username admin2 password admin2R2(config)#tacacs-server host 192.168.2.2R2(config)#tacacs-server key admin2R2(config)#aaa new-modelR2(config)#aaa authentication login default group tacacs+ localR2(config)#line console 0R2(config-line)#login authentication defaultTACACS+服务器配置⽤AAA TACACS+服务器验证⽤户EXEC的登⼊3.在R3⽤RADIUS配置基于服务器的AAA认证R3(config)#username admin3 password admin3R3(config)#tacacs-server host 192.168.3.2R3(config)#tacacs-server key admin3R3(config)#aaa new-modelR3(config)#aaa authentication login default group radius local R3(config)#line console 0R3(config-line)#login authentication defaultRADIUS服务器配置四、⽹络测试1.PC-A ping PC-B2.PC-A ping PC-C3.PC-C ping PC-B。

Cisco_ACS--AAA实验(更新)

AAA实验一、实验原理:1.客户端和边界路由器建立一个连接。

2.路由器和Cisco Secure ACS (server or appliance)通信.3.Cisco Secure ACS 验证远程客户提供的用户名和密码。

4.Cisco Secure ACS 验证用户。

这个远程客户通过ACS数据信息验证并授权访问网络。

二、Cisco Secure ACS(Access control Server)1.产品介绍Cisco Secure ACS 是一个用来控制对网络的访问的网络安全软件,它可以对用户进行认证、授权和审计。

Cisco Secure ACS 分为Cisco Secure ACS for windows 和Cisco Secure ACS for Unix 两个版本,下表是两个版本所支持的操作系统:版本所支持的操作系统Cisco Secure ACS for windows Windows 2000 Server(sp4) Windows2000 Advanced Server(sp4) WindowsServer 2003 标准版Windows Server 2003 企业版Cisco Secure ACS for Unix Solaris2.Cisco Secure ACS 安装及基本配置Cisco Secure ACS 是一个用来控制对网络的访问的网络安全软件,它可以对用户进行认证、授权和审计。

Cisco Secure ACS for windows 的安装过程如下:步骤1、检查并调整计算机硬件配置,使其满足以下要求:Pentium Ⅲ 550MHz 以上256M 内存250M 以上的剩余硬盘空间步骤2、检查windows 配置,安装Java run time(JRE)。

(JRE 的最新版本可以去 上下载)建议:Cisco Secure ACS V4.0 使用JRE1.5 版本步骤3、检查服务器到Cisco 设备的网络连接。

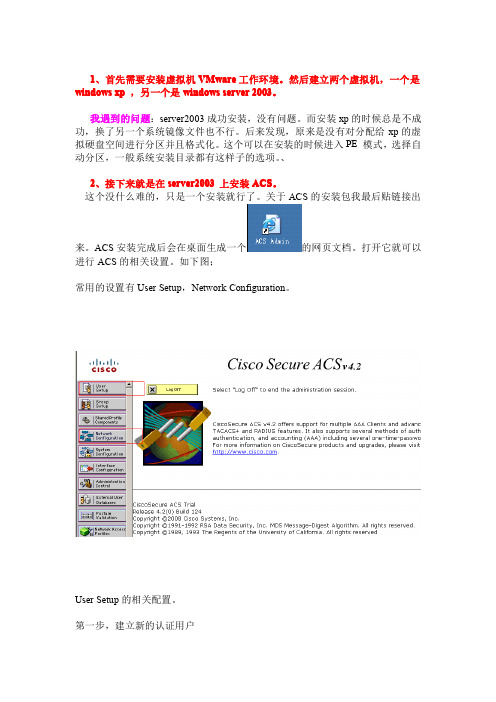

AAA认证

1、首先需要安装虚拟机VMware工作环境。

然后建立两个虚拟机,一个是windows xp,另一个是windows server2003。

我遇到的问题:server2003成功安装,没有问题。

而安装xp的时候总是不成功,换了另一个系统镜像文件也不行。

后来发现,原来是没有对分配给xp的虚拟硬盘空间进行分区并且格式化。

这个可以在安装的时候进入PE模式,选择自动分区,一般系统安装目录都有这样子的选项。

、2、接下来就是在server2003上安装ACS。

这个没什么难的,只是一个安装就行了。

关于ACS的安装包我最后贴链接出来。

ACS安装完成后会在桌面生成一个的网页文档。

打开它就可以进行ACS的相关设置。

如下图;常用的设置有User Setup,Network Configuration。

User Setup的相关配置。

第一步,建立新的认证用户第二步,创建用户密码,然后点击SUBMIT。

Network Configuration的配置第一步:新建AAA客户端,客户端一般是交换机。

第二步:配置AAA服务端ACS基本上就可以配置完成了。

我遇到的问题:安装完ACS后,一定要安装java运行环境否则在进行ACS配置时网页可能会打不开,或者某些设置不会生效。

同时要关闭IE的安全特性,还有防火墙。

(xp上的防火墙也需要关闭)3、网卡的选择和配置第一步:虚拟机安装完成后会在本机上生成两个虚拟网卡启用他们,并且这两个网卡都不需要配置地址。

我遇到的问题:刚开始我以为这两个虚拟网卡就是windows server2003和xp的网卡,于是给他们设置了地址,造成的问题是两台虚拟机ping不通网关。

后来思考了下,如果把这两个虚拟网卡当成交换机的话,就解释的通了,而且不给他们设置IP,两台虚拟机就可以ping通网关。

第二步:server2003上的配置。

右击server2003标签,选择设置第三步:同理第二步,在xp上配置第一步:Windows server2003第二步:windows xp5、实验拓扑的设计用GNS设计实验拓扑,需要一台交换机,一台路由器,两个终端。

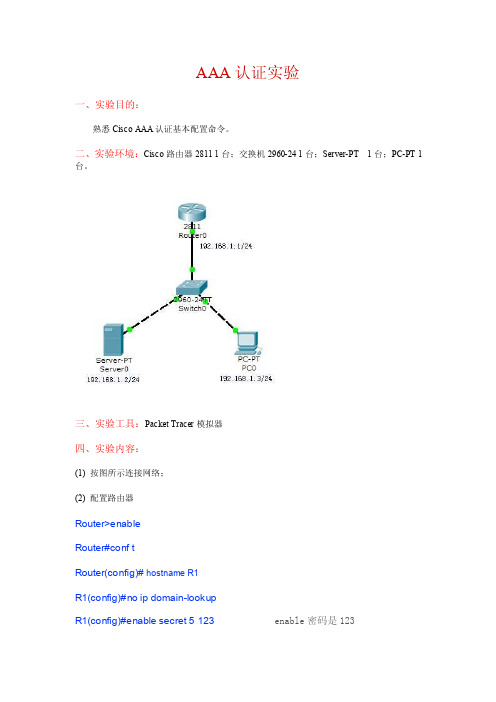

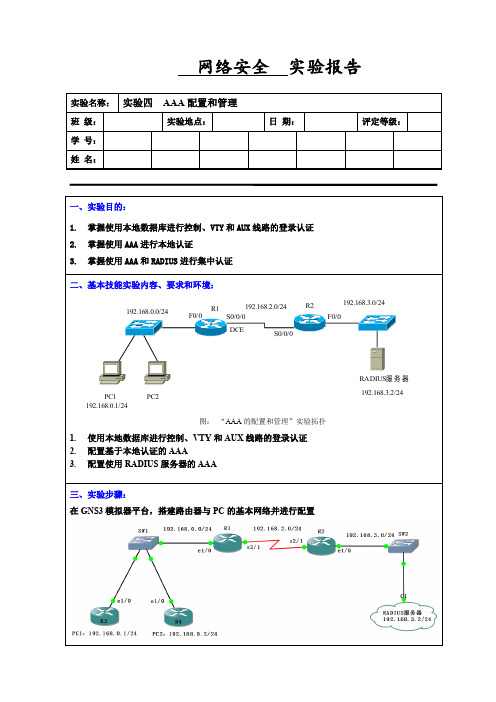

实验4 AAA的管理和配置

F0/0

RADIUS服 务 器 PC1 192.168.0.1/24 PC2 192.168.3.2/24

图: “AAA 的配置和管理”实验拓扑

1. 2. 3.

使用本地数据库进行控制、VTY 和 AUX 线路的登录认证 配置基于本地认证的 AAA 配置使用 RADIUS 服务器的 AAA

三、实验步骤: 在 GNS3 模拟器平台,搭建路由器与 PC 的基本网络并进行配置

(1)配置路由器接口和配置路由(略) (2)配置主机 PC1(config)#no ip routing PC1 (config)#ip default-gateway 192.168.0.254 PC1 (config)#inter e1/0 PC1 (config-if)#ip add 192.168.0.1 255.255.255.0 PC1 (config-if)#no sh PC2 配置同上 2、使用本地数据库进行控制线路和 VTY 线路的登录认证 (1)配置使用本地数据库进行控制线路的登录认证 R2(config)#username mart secret cisco R2(config)#line console 0 R2(config-line)#login local (2)配置使用本地数据库进行 VTY 线路的登录认证 R2 (config)#line vty 0 4 R2 (config-line)# login local 3、配置基于本地认证的 AAA (1)清除前面的认证配置 (2)为控制访问配置基于本地认证的 AAA R2(config)#username mart privilege 15 secret cisco R2(config)#aaa new-model R2(config)#aaa authentication login default local none (3)为 VTY 访问配置基于本地认证的 AAA R2(config)#aaa authentication login MART local R2 (config)#line vty 0 4 R2 (config-line)#login authentication MART (4)测试 4、配置使用 RADIUS 服务器的 AAA (1)清除前面的认证配置 (2) 在 VMware 虚拟机下安装 Windows 2003 Server 系统, 安装配置 RADIUS 服务器并测试 (详 细配置参照 ACS 安装教程) (3) 在 GNS3 模拟器与 VMware 中 Windows 2003 Server 网卡进行关联, 两者能够相互通信 (详 细配置参照 GNS3+VMware 配置教程) (4)在路由器上配置 AAA 、访问 RADIUS 服务器并测试 R2(config)#aaa new-model R2(config)#aaa authentication login default group radius local R2(config)#aaa authorization network default group radius R2(config)#radius-server host 192.168.3.2 auth-port 1645 acct-port 1646 key cisco

Juniper SRX 防火墙AAA试验配置手册-v1.3

Juniper防火墙SRX系列防火墙AAA实验配置手册目录1.实验需求 (3)2.实验环境 (3)3.实验拓扑 (4)3.1.创建虚拟机 (4)3.2.虚拟机之间网络连接 (5)4.防火墙配置 (7)5.ACS配置 (12)5.1.主服务器配置 (12)5.1.1.配置AAA服务器 (12)5.1.2.创建只读用户及用户组 (15)5.1.3.创建super用户及用户组 (17)5.2.备服务器配置 (19)6.试验测试结果 (19)6.1.AAA帐号登录测试 (19)6.1.1.只读用户登录测试 (19)6.1.2.super用户登录测试 (20)6.1.3.用户登录审计测试 (20)6.2.Radius服务器冗余性测试 (21)6.3.AAA失效后使用本地帐号登录 (23)有Juniper SRX3400 和SRX1400 需要做AAA配置,为了能够顺利完成与Radius 服务器对接,现使用实验环境对Juniper AAA配置进行验证。

实验需求如下:Juniper SRX防火墙AAA配置,设备管理用户分为3种:分别为只读用户、超级用户及本地用户,通过与两台Radius 服务器(主备)做认证,授权,主Radius 服务器故障可以切换到备服务器,设备登录方式采用Radius优先,当Radius服务器故障时可使用本地认证。

2.实验环境Juniper 防火墙使用虚拟机来搭建,Radius服务器使用windos 2003 + ACS v4.2。

实验工具如下:3.1.创建虚拟机创建3个虚拟机:SRX:juniper 防火墙Radius_server_1:主radius 服务器Radius_server_2:备radius 服务器3.2.虚拟机之间网络连接各虚拟机网卡连接方式如下:1)将虚拟机SRX网卡1与物理机网卡桥接2)将虚拟机SRX网卡3采用自定义方式,用于与两台服务器连接3)服务器网卡也采用自定义的方式,用于与SRX连接:4)配置IP地址,测试联通性按照以上拓扑图对防火墙接口、服务器网口的IP地址进行配置,并测试连通性。

《网络安全技术》实验六 防火墙综合实验

【实验名称】防火墙实验【实验目的】 掌握防火墙的基本配置;掌握防火墙平安策略的配置。

【技术原理】管理员证书:用证书方式对管理员进行身份认证。

证书包括CA 证书、防火墙证书、 防火墙私钥、管理员证书。

证书文件有两种编码格式:PEM 和DER,后缀名可以有pem, der, cer, crt 等多种,后缀名与编码格式没有必然联系。

CA 证书、防火墙证书和防火墙私 钥只支持PEM 编码格式,cacert.crt 和cacert.pem 是完全相同的文件。

管理员证书支持PEM 和 DER 两种,因此提供 administrator.crt 和 administrator.der 证书 administrator.crt 和 administrator.pem 是完全相同的文件。

*.pl2文件是将CA 、证书和私钥打包的文件。

NAT(Network Address Translation)属接入广域网技术,是一种将私有地址转化为合法IP 地址的转换技术。

它完美地解决了 IP 地址缺乏的问题,而且还能够有效地防止来自外部网 络的攻击,隐藏并保护内部网络的计算机。

网络地址端口转换NAPT(Network Address Port Translation)是人们比拟常用的一种NAT 方式。

它可以将中小型的网络隐藏在一个合法的IP 地址后面,将内部连接映射到外部网络 中的一个单独的IP 地址上,同时在该地址上加上一个由NAT 设备选定的TCP 端口号。

地址绑定:为了防止内部人员进行非法IP 盗用(例如盗用权限更高人员的IP 地址,以获 得权限外的信息),可以将内部网络的IP 地址与MAC 地址绑定,盗用者即使修改了 IP 地址, 也因MAC 地址不匹配而盗用失败,而且由于网卡MAC 地址的唯一确定性,可以根据MAC 地址查出使用该MAC 地址的网卡,进而查出非法盗用者。

报文中的源MAC 地址与IP 地址 对如果无法与防火墙中设置的MAC 地址与IP 地址对匹配,将无法通过防火墙。

防火墙实验(含HSRP-AA等)-Version200712251500

2.1 路由模式

1、核心设备 1、2、3、4 之间运行 ospf,将外部路由引入核心交换设备。同时向外部发布内 部的路由。 2、两台 ASA 设备旁挂在核心交换设备上,通过两条以太网链路相连,两条以太网链路都通 过 trunk 的方式和核心交换设备相连。 3、接入层交换机作为最终用户的三层终结交换机,并且通过单独的 vlan 与核心交换相连。 与核心交换相连采用如下的方式,Vlan102 和 vlan 2 作为一个 context,并且采用路由模式, vlan2 为 outside 接口,vlan102 作为 inside 接口。在接入层交换机上配置一个 vlan102 的 ip 地址,将网关指向防火墙。所有去往接入层交换机的路由都经过防火墙来转发,进行策略保 护。 4、可以将每个接入层的交换机和一个特定的 context 相连,并且在两个 ASA 上实现 failover, 人为的将流量引导到不同的 ASA 上。 配置如下:

preempt polltime interface msec 500 holdtime 5 failover group 2 secondary preempt polltime interface msec 500 holdtime 5 no asdm history enable arp timeout 14400 console timeout 0

ftp mode passive pager lines 24 failover failover lan unit secondary failover lan interface Failoverlink Ethernet1 failover lan enable failover key ***** failover link Statefullink Ethernet3 failover interface ip Failoverlink 7.7.11.1 255.255.255.252 standby 7.7.11.2 failover interface ip Statefullink 7.7.22.1 255.255.255.252 standby 7.7.22.2 failover group 1

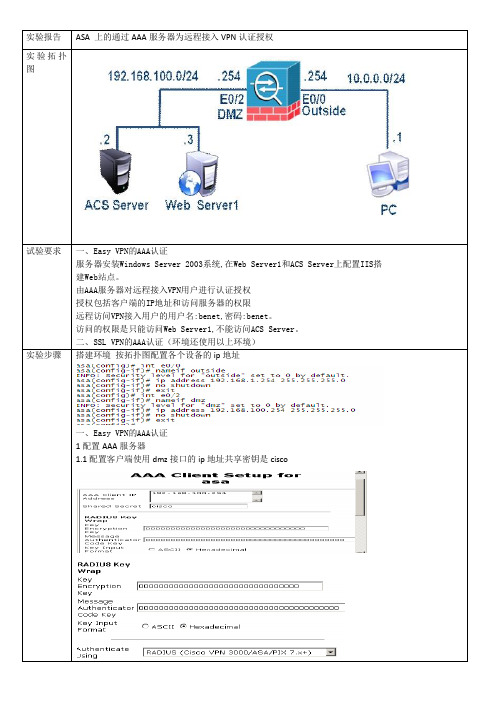

通过AAA服务器为远程接入VPN认证授权

扑二、SSL VPN的AAA认证(环境还使用以上环境)搭建环境按拓扑图配置各个设备的ip地址一、Easy VPN的AAA认证1配置AAA服务器1.1配置客户端使用dmz接口的ip地址共享密钥是cisco1.2配置服务器端不更改统计端口的话就使用默认的1.3客户端和服务端配置完成后的如下2配置动态ACL2.1在interface configuration中把组和用户加入进来2.2然后再shared profile conponents中的选择Downloadable IP ACLS2.3创建web应许此组访问web server服务器控制列表permit tcp any 192.168.100.3 255.255.255.0 eq 802.4完成后3创建ip地址池为远程访问vpn用户提供的ip地址3.1现在interface configuration 中的》advanced options3.2然后把IP pools添加进来3.3然后在在system configuration配置中选择IP pools server项3.4然后配置地址池名为cisco 网段是192.168.10.1~192.168.10.200然后refresh4添加用户到地址池中4.1创建可以使用vpn的用户benet使用默认组使用acl group14.2选择group1组此组下发地址池4.3然后再ip Assignment 中选择Assigned from AAA server pool确定并应用5在asa防火墙上配置Easy VPN5.1启用aaa服务器使用的协议ASA(config)# aaa-server aaa protocol radius5.2指定服务器ACS认证服务器、共享密钥ASA(config-aaa-server-group)# aaa-server aaa (dmz) host 192.168.100.2 ASA(config-aaa-server-host)# key ciscoASA(config-aaa-server-host)# exit5.3在outside接口处建立第一阶段连接ASA(config)# crypto isakmp enable outsideASA(config)# crypto isakmp policy 10ASA(config-isakmp-policy)# authentication pre-shareASA(config-isakmp-policy)# encryption aesASA(config-isakmp-policy)# hash shaASA(config-isakmp-policy)# group 2ASA(config-isakmp-policy)# exit5.4建立隧道组ASA(config)# tunnel-group ezvpn type ipsec-ra5.5在隧道中通用属性中指定认证服务器ASA(config-tunnel-general)# authentication-server-group aaaASA(config-tunnel-general)# exit5.6在隧道组中创建共享密钥ASA(config)# tunnel-group ezvpn ipsec-attributesASA(config-tunnel-ipsec)# pre-shared-key cisco123ASA(config-tunnel-ipsec)# exit定义传输集ASA(config)# crypto ipsec transform-set test esp-aes esp-sha-hmac 5.7创建动态加密图ASA(config)# crypto dynamic-map map1 10 set transform-set test 5.8创建静态加密图把动态的加入进来ASA(config)# crypto map cisco 1000 ipsec-isakmp dynamic map15.9应用到接口ASA(config)# crypto map cisco interface outside具体配置如下6测试在pc1上安装vpn client6.1打开vpn client软件建立连接6.2输入用户benet6.3显示连接成功6.4打开ie输入web server服务器的地址可以访问6.5打开ie输入ACS server服务器的地址不可以访问以上通过AAA服务器为easy vpn远程访问接入认证成功具体配置如下3测试3.1在ie浏览器中输入https://192.168.1.254:4443.2输入benet用户组3.3然后进入登陆界面3.4通过后在防火墙上show access-list中多了一条动态的acl4限制无客户端的SSL VPN 能访问的服务器4.1关闭SSL VPN 页面的地址输入栏Asa(config)#group-policy sslvpn-group-policy attributesAsa(config-group-policy)#webvpnAsa(config-group-webvpn)# url-entry disable//关闭http和httpsAsa(config- group-webvpn)# file-entry disable//关闭文件地址输入Asa(config- group-webvpn)# file-browsing disable//关闭文件浏览4.2验证再次登陆https://192.168.1.254:444看到与上面相比输入地址栏和点击都没有了4.3然后选择web access 中点击web access项也不让点击了。

- 1、下载文档前请自行甄别文档内容的完整性,平台不提供额外的编辑、内容补充、找答案等附加服务。

- 2、"仅部分预览"的文档,不可在线预览部分如存在完整性等问题,可反馈申请退款(可完整预览的文档不适用该条件!)。

- 3、如文档侵犯您的权益,请联系客服反馈,我们会尽快为您处理(人工客服工作时间:9:00-18:30)。

AAA 防火墙认证简单实验定义好防火墙初始设置让其具有简单的连通性定义AAA服务器的名字和协议ASA(config)# aaa-Server fanfan.3a protocol tacacs+定义AAA服务器连接的接口,地址和加密密钥ASA(config)# aaa-server fanfan.3a (dmz) host 192.168.1.10 ASA(config-aaa-server-host)# key ciscoSh run查看一下ASA# sh run aaa-serveraaa-server fanfan.3a protocol tacacs+aaa-server fanfan.3a (dmz) host 192.168.1.10 key cisco到AAA服务器添加客户端192.168.1.1 key cisco创建一个用户fanfan密码fanfan服务器已经定义了客户客户也已经定义服务器并且创建了用户接下来测试一下ASA# test aaa authentication fanfan.3aServer IP Address or name: 192.168.1.10Username: fanfanPassword: ******INFO: Attempting Authentication test to IP address <192.168.1.10> (timeout: 12 seconds)INFO: Authentication Successful --------------认证成功配置telnet使用AAA服务器认证ASA(config)# telnet 0 0 insideASA(config)# aaa authen telnet console fanfan.3a现在到10.1.1.10这台主机测试 telnet 10.1.1.1可以看到输入fanfan password fanfan 可以成功登录到ASA穿越协议认证支持对http https ftp telnet四种类型配置Cut-through(telnet)定义AAA服务器已经定义过定义需认证的流量ASA(config)# access-list fanfan.auth permit tcp any any eq 23配置Cut-through inside telnet出去的流量需要做认证ASA(config)# aaa authentication match fanfan.auth inside fanfan.3a 到192.168.1.10测试outside地址提示输入用户名密码输入fanfan password fanfan 即可登录输入show uauthASA# sh uauASA# sh uauthCurrent Most SeenAuthenticated Users 1 1Authen In Progress 0 1user 'fanfan' at 10.1.1.10, authenticated (idle for 0:01:03)absolute timeout: 0:05:00inactivity timeout: 0:00:00可以看到已经有一个名叫fanfan的用户被认证ASA# sh aaa-server fanfan.3aServer Group: fanfan.3aServer Protocol: tacacs+Server Address: 192.168.1.10Server port: 49Server status: ACTIVE, Last transaction at 00:15:05 UTC Tue Nov 30 1999 Number of pending requests 0Average round trip time 482msNumber of authentication requests 3Number of authorization requests 0Number of accounting requests 0Number of retransmissions 0Number of accepts 3Number of rejects 0Number of challenges 0Number of malformed responses 0Number of bad authenticators 0Number of timeouts 0Number of unrecognized responses 0配置Virtual telnet 技术可以认证非标准协议首先应该有一个没有被使用的outside地址这里用172.20.20.101ASA(config)# virtual telnet 172.20.20.101ASA(config)# access-list fanfan.auth permit tcp any any eq 53ASA(config)# access-list fanfan.auth permit tcp any host 172.20.20.101 eq 23之前调用过aaaASA# sh run aaaaaa authentication telnet console fanfan.3aaaa authentication match fanfan.auth inside fanfan.3a192.168.1.10测试 172.20.20.201 53端口提示访问DNS这个服务之前要先认证telnet 172.20.20.101 telnet到虚拟telnet地址输入用户名和密码fanfan pass fanfan在接着telnet 172.20.20.101 53认证成功!!!再次telnet一下虚拟telnet地址172.20.20.101 就等于注销了这次认证配置了Cut-through认证之后开始配置授权Tacacs+授权查看当前配置ASA(config)# sh run aaaaaa authentication telnet console fanfan.3a ASA(config)# sh run aaaaaa authentication telnet console fanfan.3aASA(config)# sh run aaa-sASA(config)# sh run aaa-serveraaa-server fanfan.3a protocol tacacs+aaa-server fanfan.3a (dmz) host 192.168.1.10key cisco定义认证和授权流量ASA(config)# access-list fanfan.auth permit ip any anyASA(config)# aaa authentication match fanfan.auth inside fanfan.3a ASA(config)# aaa author match fanfan.auth inside fanfan.3a定义用户首先进入第五个面板选择 advanced options然后进入tacacs+接着创建两个用户xiaofan1允许访问210.51.12.1 www telnet xiaofan2 允许访问210.51.23.2 www telnet先设置xiaofan1Xiaofan2设置完成测试 telnet 210.51.12.1输入xiaofan1 可以telnet成功无法打开输入xiaofan2 可以登录210.51.23.2测试完毕DACLASA# sh run aaa-serveraaa-server fanfan.3a protocol radiusaaa-server fanfan.3a (dmz) host 192.168.1.10ASA# test aaa-server authentication fanfan.3a Server IP Address or name: 192.168.1.10Username: fanfanPassword: ******INFO: Attempting Authentication test to IP address <192.168.1.10> (timeout: 12 seconds)INFO: Authentication Successful配置虚拟telnetASA(config)# virtual telnet 172.20.20.101只放行预认证流量ASA(config)# access-list in permit tcp any host 172.20.20.101 eq 23ASA(config)# access-group in in in in per-user-override定义认证和授权流量ASA(config)# access-list fanfan.auth permit ip any any认证和授权流量ASA(config)# aaa authentication match fanfan.auth inside fanfan.3a AAA配置然后去第三个面板定义DACL、然后定义用户先登录虚拟telnet telent 172.20.20.101做预认证认证成功就可以访问outside地址了。