飞塔防火墙09-日志与报警..

网络防火墙的日志分析与监控技巧(九)

网络防火墙的日志分析与监控技巧引言:在当今数字化时代,网络安全问题备受关注。

防火墙作为网络安全的重要一环,负责监控和控制网络通信,起到保护网络免受攻击的作用。

网络防火墙的日志分析与监控技巧是有效防范网络威胁的重要手段。

本文将从日志分析和监控两个方面进行探讨,帮助读者更好地理解和应用这些技巧。

一、日志分析技巧日志是防火墙保留的记录网络通信和事件的文件,通过对日志进行分析,可以发现潜在的网络威胁,并及时采取措施应对。

以下是一些常用的日志分析技巧:1. 实时监测通过设置实时监控工具,可以使管理员随时了解网络活动情况。

实时监测可以帮助管理员及时发现异常行为,如大量发送请求或传输数据的设备等,从而迅速应对潜在的网络攻击。

2. 关键信息提取防火墙日志中记录了大量的信息,但并非所有信息都具有同等重要性。

进行关键信息的提取和分析,可以更加高效地检测和防范网络威胁。

例如,提取源IP、目的IP和端口号等信息,结合威胁情报,可以识别潜在的攻击者。

3. 建立规则和正则表达式建立规则和正则表达式可以方便地过滤和匹配日志中的特定事件或关键字。

管理员可以根据自己的需求,编写合适的规则和正则表达式,以便更加准确地检测和防范网络威胁。

4. 数据可视化将日志数据进行可视化处理,可以更加直观地展示网络活动情况和威胁趋势。

通过图表和统计数据,管理员可以更清楚地了解网络流量、攻击趋势等信息,从而优化网络安全策略。

二、监控技巧除了日志分析外,监控也是网络防火墙中不可忽视的一环。

通过监控网络流量和设备性能,管理员可以及时发现和处理异常情况,保障网络的安全和稳定。

以下是一些常用的监控技巧:1. 流量监控通过监控网络流量,管理员可以了解当前网络的使用情况和性能状况。

对于突发的大流量或异常的数据传输,管理员可以及时发现并采取相应的措施,防止网络资源浪费和信息泄露。

2. 性能监控监控防火墙设备的性能指标,如CPU使用率、内存利用率等,可以及时了解设备的健康状态。

fortinet 防火墙基础教程

Disabled

Disabled

Enabled

Disabled Disabled

Disabled Enabled

Disabled Enabled

8

Viewing Log Messages

9

Log Viewer Filtering • Use Filter Settings to customize the display of log messages to show specific information in log messages

date=2012-11-13 time=11:17:56 logid=0000000009 type=traffic subtype=forward level=notice vd=root

» Log body (varies per log entry type)

srcip=172.16.78.32 srcport=900 srcintf=unknown-0 dstip=1.1.1.32 dstport=800 dstintf=unknown-0 dstcountry="Australia" srccountry="Reserved" service=800/tcp wanoptapptype=cifs duration=20 policyid=100 user="test user" group="test group" identidx=200 wanin=400 wanout=300 lanin=200 lanout=100

SANGFORDLAN及防火墙常见错误日志和解决办法

SANGFORDLAN及防火墙常见错误日志和解决办法SANGFOR DLAN及防火墙常见错误日志和解决办法1.DLAN总部信息16:17:00"Udp数据收发模块绑定端口失败,返回错误码99!"此日志说明本机的VPN监听端口被占用,可以修改本机的VPN监听端口或者查看哪个程序占用了VPN监听端口,关掉这个程序。

2.防DoS攻击错误16:18:00err0751:open(/dev/sinfor/dosck):No such device dosck.o驱动没有正常挂载到系统中,请联系深信服科技技术人员。

3.DLAN总部告警14:20:07[TcpNode]OnRead error:104,errDsc=Connection reset by peer这个错误很正常,当读数据的时候发现连接已经被对端关闭之后就会出现这个日志。

对端为什么会关?可能是网络原因也可能是设备故障。

4.DLAN总部错误09:14:11[VpnKernel]StartIPMoniThread failed!有可能后台缺少一个目录或者目录下缺失文件,出现这个报错请联系深信服技术支持。

5.DLAN总部告警15:30:48[SinforIKE]与对端(IP:0.0.0.0Port:0)交互超时!当前状态为:Wait__CmdLineAuth_R!这个是在建立多线路的时候对端没有响应或者响应超时。

7.DLAN总部告警16:49:57"同博爱医院之间存在多重身份矛盾连接。

一般是A将B设置成了总部,B又将A设置成了总部。

(错误号2090)"如果确认了配置没有双向连VPN,那么看一下这些冲突的设备的网关序号是否一样。

如果网关序号是一样的,有可能出现这种问题,只能找储运部重新刷mac,然后重新开序列号。

8.DLAN总部错误15:51:07[VpnKernel]PartManager Init failed!DLAN总部错误15:51:07Part:TunPart Init error.DLAN总部错误15:51:07Open/dev/net/tun failed,errno=19,strerror=No such device虚拟网卡的驱动程序没有正常挂载到系统当中,可以在VPN虚拟接口的页面点一下确定。

fortigate防火墙怎么样设置

fortigate防火墙怎么样设置fortigate防火墙的设置好坏,会影响到我们电脑的安全,那么要怎么样去设置呢?下面由店铺给你做出详细的fortigate防火墙设置方法介绍!希望对你有帮助!fortigate防火墙设置方法一:近期经常有群友和坛友反映将FortiOS升级到4.0 MR2后经常出现资源利用率很高的情况,大家可以参考下面的一些建议;1,FortiGate设备应该有足够的资源应对攻击资源利用率最好不要超过65% get sys performance status 在65%到85%是正常的。

2,只开启用得着的管理服务如果不用SSH或SNMP,就不要启用,避免开放可用的端口.。

3,将用得最多或最重要的防火墙策略尽量靠前防火墙策略是至上而下执行的。

4,只开启那些必要的流量日志流量日志会降低系统性能。

5,只开启那些必须的应用层协议检查应用层检查对系统性能是敏感的。

6,最小化发送系统告警信息如果已经配置了syslog或FAZ日志,尽可能不要配置SNMP或Email告警。

7,AV/IPS特征库更新间隔为4或6小时并启用允许服务器推升级。

8,精简保护内容表数量。

9,删除不必要的保护内容表。

10,精简虚拟域数量删除不必要的虚拟域低端设备最好不要用虚拟域。

11,如果性能显示不足就避免启用流量整形流量整形将降低流量处理性能如何优化防火墙内存使用率1,尽量不启用内存日志2,尽量不启用不必要的AV扫描协议3,减小扫描病毒文件的上限值,大多数带病毒的文件文件都小于2、3M4,删除不用的DHCP服务5,取消不用的DNS转发服务6,如IPS不需要,执行命令节省内存 Diag ips global all status disable7,改变session的ttl值set default 300 [conf sys session-ttl]set tcp-halfclose-timer 30 [config sys global]set tcp-halfopen-timer 20 [conf sys global]8,改变fortiguard的ttl值set webfilter-cache-ttl [conf sys fortiguard ]set antispam-cache-ttl [conf sys fortiguard ]9,改变DNS缓存的条数set dns-cache-limit [conf sys dns]10,不启用DNS转发unset fwdintf [conf system dns]上面出现的命令可查看CLI文档中相关用法fortigate防火墙设置方法二:恢复飞塔(FortiGate)防火墙的出厂设置当我们不能登录飞塔(FortiGate)防火墙的管理界面时可以使用此方法,不过必须要知道管理密码。

飞塔防火墙方案

简介飞塔防火墙是一种网络安全设备,用于保护企业网络免受网络攻击和恶意活动的影响。

本文档将详细介绍飞塔防火墙的特点、工作原理以及在企业网络中的部署方案。

特点飞塔防火墙具有以下特点:1.多层防御:飞塔防火墙采用了多层的安全防护机制,包括包过滤、应用层代理、VPN等,可以有效地防止来自内外部的网络威胁。

2.流量监控:飞塔防火墙可以对网络流量进行实时监控和分析,识别可疑的网络活动并采取相应的措施,从而提升网络安全性。

3.灵活的权限控制:飞塔防火墙支持基于角色和策略的权限控制,可以根据不同用户的需求进行定制化配置,确保网络资源的合理使用。

4.高可用性:飞塔防火墙设备支持冗余配置,当一台设备故障时能够自动切换到备用设备上,以确保网络服务的连续性和可靠性。

工作原理飞塔防火墙的工作原理如下:1.流量过滤:飞塔防火墙根据预设的策略,对流经设备的网络流量进行过滤。

它会检查每个网络数据包的源地址、目标地址、端口号等信息,并按照设定的规则决定是否允许通过或拒绝。

2.应用层代理:飞塔防火墙可以作为应用层代理,对特定的网络应用进行深度检查和控制。

它可以分析网络数据包的应用层协议,防止恶意代码和攻击行为对企业网络造成损害。

3.VPN支持:飞塔防火墙可以提供虚拟专用网络(VPN)的支持。

通过VPN,企业可以建立安全的远程访问通道,实现远程办公和资源共享,同时保障数据的机密性和完整性。

4.日志记录:飞塔防火墙会记录每个数据包的通过与拦截情况,以及系统和应用的运行状态。

这些日志可用于网络安全事件的调查和分析,以及合规性审计。

部署方案在企业网络中,可以采用以下部署方案来使用飞塔防火墙:1.边界防火墙:将飞塔防火墙部署在企业网络的边界位置,作为内部网络和外部网络之间的安全屏障。

它可以过滤来自外部网络的流量,防止潜在的网络攻击和恶意行为。

2.内部防火墙:在企业网络内部的关键节点上部署飞塔防火墙,以提供局部的安全保护。

这种部署方式适用于对内部网络的保护要求较高的场景,如数据中心。

fortinet飞塔防火墙配置

Fortinet产品家族fortinet 的产品家族涵盖了完备的网络安全解决方案包括邮件,日志,报告,网络管理,安全性管理以及fortigate 统一安全性威胁管理系统的既有软件也有硬件设备的产品。

更多fortinet产品信息,详见/products.FortiGuard服务订制fortiguard 服务定制是全球fortinet安全专家团队建立,更新并管理的安全服务。

fortinet安全专家们确保最新的攻击在对您的资源损害或感染终端用户使用设备之前就能够被检测到并阻止。

fortiguard服务均以最新的安全技术构建,以最低的运行成本考虑设计。

fortiguard 服务订制包括:1、fortiguard 反病毒服务2、 fortiguard 入侵防护(ips)服务3、 fortiguard 网页过滤服务4、fortiguard 垃圾邮件过滤服务5、fortiguard premier伙伴服务并可获得在线病毒扫描与病毒信息查看服务。

FortiClientforticlient 主机安全软件为使用微软操作系统的桌面与便携电脑用户提供了安全的网络环境。

forticlient的功能包括:1、建立与远程网络的vpn连接2、病毒实时防护3、防止修改windows注册表4、病毒扫描forticlient还提供了无人值守的安装模式,管理员能够有效的将预先配置的forticlient分配到几个用户的计算机。

FortiMailfortimail安全信息平台针对邮件流量提供了强大且灵活的启发式扫描与报告功能。

fortimail 单元在检测与屏蔽恶意附件例如dcc(distributed checksum clearinghouse)与bayesian扫描方面具有可靠的高性能。

在fortinet卓越的fortios 与fortiasic技术的支持下,fortimail反病毒技术深入扩展到全部的内容检测功能,能够检测到最新的邮件威胁。

防火墙日志格式

防火墙日志格式(实用版)目录1.防火墙日志概述2.防火墙日志的格式3.防火墙日志的重要性4.防火墙日志的应用场景5.防火墙日志的存储和分析6.结论正文1.防火墙日志概述防火墙是网络安全的重要组成部分,用于保护网络不受未经授权的访问和攻击。

防火墙日志是记录防火墙工作过程中所发生的各种事件的日志,可以帮助管理员了解网络的运行状况,及时发现并处理安全问题。

2.防火墙日志的格式防火墙日志一般采用标准化的格式,以便于阅读和分析。

常见的日志格式包括:- 系统日志:记录防火墙系统级别的事件,如启动、关闭、重启等。

- 配置日志:记录防火墙配置信息的变更,如策略、规则的添加、删除、修改等。

- 状态日志:记录防火墙各个模块的工作状态,如连接状态、数据包处理状态等。

- 告警日志:记录防火墙检测到的安全事件,如入侵尝试、恶意软件、端口扫描等。

- 审计日志:记录防火墙的访问和操作记录,如登录、登录失败、命令执行等。

3.防火墙日志的重要性防火墙日志对于网络安全管理具有重要意义,主要表现在以下几个方面:- 实时监测:通过阅读防火墙日志,管理员可以实时了解网络的运行状况,及时发现异常事件。

- 安全审计:通过对防火墙日志的分析,管理员可以评估网络的安全状况,及时发现安全隐患。

- 故障排查:当网络出现故障时,防火墙日志可以帮助管理员快速定位问题,进行故障排查。

- 事件追溯:在发生安全事件时,防火墙日志可以提供详细的事件信息,有助于追踪和调查事件原因。

4.防火墙日志的应用场景防火墙日志在以下场景中发挥重要作用:- 安全事件响应:在发生安全事件时,通过分析防火墙日志,及时了解事件的性质、影响范围等,有助于制定针对性的应对措施。

- 安全审计:定期对防火墙日志进行审计,评估网络安全策略的有效性,发现并改进潜在的安全隐患。

- 故障排查:当网络设备出现故障时,通过阅读防火墙日志,快速定位故障原因,提高故障排查效率。

- 合规性检查:通过对防火墙日志的审查,确保网络符合相关法规、政策和标准要求。

飞塔防火墙日常维护与操作

飞塔防⽕墙⽇常维护与操作纳智捷汽车⽣活馆IT主管⽇常操作指导⽬录⼀、设备维护 (02)⼆、⽹络设备密码重置步骤 (20)三、飞塔限速设置 (05)四、飞塔SSLVPN设置及应⽤ (07)五、服务需求 (15)六、安装调试流程 (16)七、备机服务流程 (17)⼋、安装及测试 (18)九、注意事项 (19)⼀、设备维护1、登录防⽕墙内⽹登录防⽕墙,可在浏览器中https://172.31.X.254 或 https://192.168.X.254(注:登录地址中的X代表当前⽣活馆的X值),从外⽹登录可输当前⽣活馆的WAN1⼝的外⽹IP 地址(例如:https://117.40.91.123)进⼊界⾯输⼊⽤户名密码即可对防⽕墙进⾏管理和配置。

2、登录交换机从内⽹登录交换机,在浏览器输⼊交换机的管理地址即可。

http://172.31.X.253\252\251\250(注:同样登录地址中的X代表当前⽣活馆的X值)3、登录⽆线AP从内⽹登录⽆线AP,在浏览器输⼊⽆线AP的管理地址即可。

员⼯区http://172.31.X.241客户区 http://192.168.X.241(注:同样登录地址中的X代表当前⽣活馆的X值)⼆、⽹络设备密码重置步骤2.1 防⽕墙Fortigate-80C重置密码1,连上串⼝并配置好;2,给设备加电启动;3,启动完30秒内从串⼝登陆系统,⽤户名为:maintainer;4,密码:bcpb+序列号(区分⼤⼩写);注意:有些序列号之间有-字符,需要输⼊.如序列号为FGT-100XXXXXXX,则密码为bcpbFGT-100XXXXXXX.不然⽆法登陆.5,在命令⾏下执⾏如下系列命令重新配置“admin”的密码:config system adminedit adminset password “需要配置的新密码“end6,可以⽤新密码从Web界⾯登陆系统了。

具体命令⾏如下图设置:2.2交换机DES-3028密码重置步骤1,连上串⼝并配置好;2,给设备加电启动;3,当界⾯出现第⼆个100%时,⽴即按住shift + 6,然后出现⼀下界⾯4,按任意键,转⼊下⼀个命令⾏界⾯5,根据上图操作,最后重启设备;交换机所有配置恢复为出⼚设置。

如何设置网络防火墙的安全日志记录与分析?(一)

如何设置网络防火墙的安全日志记录与分析?简介:网络防火墙日志是网络安全的重要组成部分,它记录了网络活动中可能存在的风险和安全问题。

正确设置网络防火墙的安全日志记录与分析能够帮助企业实时监测和分析网络安全事件,及时采取措施防范潜在风险。

本文将介绍如何设置网络防火墙的安全日志记录与分析。

首先,确定日志记录的目标和需求:在设置网络防火墙的安全日志记录与分析之前,我们需要确定日志记录的目标和需求。

首先,要明确记录哪些安全事件,如网络攻击、异常流量等;其次,要确定日志的记录级别,一般有信息、警告和错误等级别,根据实际需求选择合适的记录级别;最后,要确保日志记录的可靠性,包括日志的存储和备份等。

其次,设置日志记录和存储策略:为了有效地记录和存储网络防火墙的日志,我们需要制定相应的策略。

首先,要设置合适的日志记录频率,避免频繁记录导致存储空间不足;其次,要设定适当的日志存储时间,保留足够长的记录以便后续分析,同时避免占用过多的存储空间;最后,要定期备份日志文件,以防止数据丢失。

第三,实施日志分析与监控:设置好网络防火墙的安全日志记录之后,我们需要进行日志分析与监控,及时发现与处理可能存在的安全问题。

首先,要使用合适的工具对日志进行实时监控,以获得及时的警报信息;其次,要进行日志数据的分析与挖掘,通过对日志进行统计和分析,发现潜在的安全威胁和异常行为;最后,要建立相应的应急响应机制,一旦发现安全事件,应立即采取措施进行应对与处理。

第四,完善日志记录与分析的流程和制度:为了确保网络防火墙的安全日志记录与分析工作的有效开展,我们还需要建立相应的流程和制度。

首先,要明确责任和权限,确定谁负责日志记录和分析的工作;其次,要建立相应的工作流程,明确日志记录与分析的各个环节和步骤;最后,要定期对日志记录与分析的工作进行评估与审查,及时发现和解决存在的问题。

结论:网络防火墙的安全日志记录与分析对于企业网络安全至关重要。

通过正确设置日志记录与分析的目标和需求,制定合适的记录和存储策略,实施日志分析与监控,并完善日志记录与分析的流程和制度,可以帮助企业及时发现和处理网络安全问题,提高网络安全防护能力。

网络防火墙的监控与报警设置方法(一)

网络防火墙的监控与报警设置方法随着互联网的广泛应用,网络安全问题日益凸显,防火墙作为网络安全的第一道防线,扮演着至关重要的角色。

为了确保网络安全,必须对防火墙进行有效的监控与报警设置。

本文将探讨网络防火墙的监控与报警设置方法,以帮助用户提高网络安全水平。

1. 实时监测防火墙状况网络防火墙的重要任务是监控网络流量,并对网络中的恶意活动进行过滤和阻止。

因此,实时监测防火墙的状况非常关键。

监测防火墙可以通过安装监控软件实现,这些软件可以提供实时的流量信息、连接数、攻击尝试等数据。

通过定期查看这些数据,可以及时发现网络威胁,并采取相应措施进行防护。

2. 设置异常流量报警异常流量往往是网络攻击或入侵的前兆,因此,设置异常流量报警功能可以有效预警网络安全问题。

在防火墙中配置异常流量阈值,当流量超过设定的阈值时,防火墙会自动触发报警机制。

报警通常通过邮件、短信或推送通知的形式发送给网络管理员,以便及时采取应对措施,确保网络的安全稳定。

3. 定期审计防火墙规则防火墙规则是保护网络安全的基础,通过定期审计防火墙规则可以发现规则中的错误或存在的漏洞。

审计规则可以通过策略审计软件来实现,它可以检测规则中的冲突、重复或过时情况,提供优化建议。

而合理的防火墙规则可以提高网络的安全性和运行效率,减少潜在的安全风险。

4. 设置入侵检测系统入侵检测系统(IDS)是一种主动的安全监控措施,它可以检测并响应网络中的入侵行为。

IDS可以与防火墙相结合使用,实现防火墙的监控与报警功能。

IDS可以检测到未经授权的访问尝试、端口扫描、恶意软件等入侵行为,并及时触发报警通知。

通过设置合适的IDS策略和规则,可以提高网络的安全性,及时应对潜在威胁。

5. 日志记录与分析网络防火墙的日志记录与分析是监控与报警的重要手段。

防火墙可以记录关键事件和流量信息,管理员可以定期查看日志来掌握网络的运行状况。

同时,通过日志分析工具,可以挖掘潜在的网络安全问题,发现并阻止恶意行为。

飞塔日志与报警

设置FortiAnalyzer的IP地址

点击测试连接

FortiAnalyzer设备( FortiAnalyzer设备(主机名 设备 称) FortiGate设备(设备ID) FortiGate设备(设备ID) 设备 ID 注册状态 连接状态 磁盘空间 设定的空间 使用的空间 未使用的空间 权限

FortiAnayler设备的主机名称。 FortiGate设备的序列号。 FortiGate设备的注册状态。 绿色对勾表示连接正常,灰色打叉表示没有连 接。 分配给日志的存储空间。 以及使用的空间。 剩余空间。 显示发送与查看日至与报告的权限。 Tx表示FortiGate设备配置将日志数据包发 送到FortiAnalyzer设备。 Rx表示FortiGate设备被允许查看存储在 FortiAnalyzer设备中的报告与日志。 检查指示框表示FortiGate设备具有发送与查 看日志信息以及报告的权限。X表示 FortiGate设备不被允许发送与查看日志信 息。

• 存储日志已备分析和归档

FortiGate日志过滤设置哪些日志类型可以发送

• • •

日志文件传输可以通过IPSec通道加密 对没有硬盘的设备来说可以作为远程日志信息存放地 仅仅接受注册设备的日志信息

SNMP

• • • • 支持SNMP V1和V2c MIB库可以从Fortinet支持网站上下载到 在接口上启用 Read (get) access only

日志和报警

Course 201v4.0

日志存储的种类与配置

• 选择日志方式和级别:

FortiAnalyzer SysLog 内存 硬盘(200A、300A、400A可 硬盘 选硬盘版本或AMC硬盘) Webtrends FortiGuard的服务

Fortinet Firewall日志收集与转发设置指南说明书

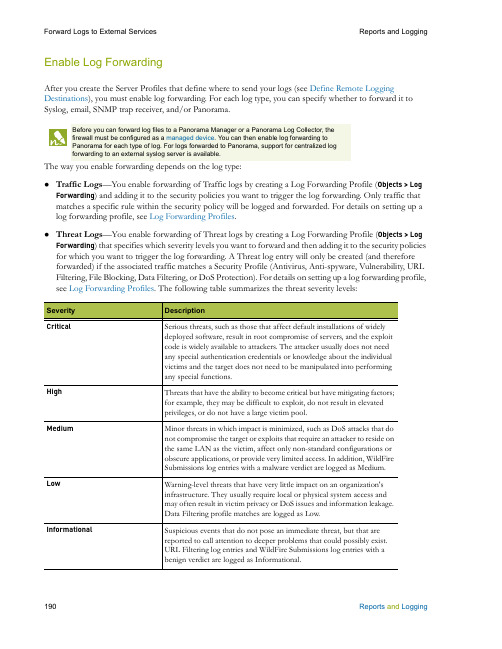

190Enable Log ForwardingAfter you create the Server Profiles that define where to send your logs (see Define Remote LoggingDestinations ), you must enable log forwarding. For each log type, you can specify whether to forward it to Syslog, email, SNMP trap receiver, and/or Panorama. The way you enable forwarding depends on the log type:z Traffic Logs —You enable forwarding of Traffic logs by creating a Log Forwarding Profile (Objects > LogForwarding ) and adding it to the security policies you want to trigger the log forwarding. Only traffic that matches a specific rule within the security policy will be logged and forwarded. For details on setting up a log forwarding profile, see Log Forwarding Profiles .z Threat Logs —You enable forwarding of Threat logs by creating a Log Forwarding Profile (Objects > Log Forwarding ) that specifies which severity levels you want to forward and then adding it to the security policies for which you want to trigger the log forwarding. A Threat log entry will only be created (and therefore forwarded) if the associated traffic matches a Security Profile (Antivirus, Anti-spyware, Vulnerability, URL Filtering, File Blocking, Data Filtering, or DoS Protection). For details on setting up a log forwarding profile, see Log Forwarding Profiles . The following table summarizes the threat severity levels:Before you can forward log files to a Panorama Manager or a Panorama Log Collector, thefirewall must be configured as a managed device . You can then enable log forwarding toPanorama for each type of log. For logs forwarded to Panorama, support for centralized logforwarding to an external syslog server is available.Severity DescriptionCritical Serious threats, such as those that affect default installations of widelydeployed software, result in root compromise of servers, and the exploitcode is widely available to attackers. The attacker usually does not needany special authentication credentials or knowledge about the individualvictims and the target does not need to be manipulated into performingany special functions.High Threats that have the ability to become critical but have mitigating factors;for example, they may be difficult to exploit, do not result in elevatedprivileges, or do not have a large victim pool.Medium Minor threats in which impact is minimized, such as DoS attacks that donot compromise the target or exploits that require an attacker to reside onthe same LAN as the victim, affect only non-standard configurations orobscure applications, or provide very limited access. In addition, WildFireSubmissions log entries with a malware verdict are logged as Medium.Low Warning-level threats that have very little impact on an organization'sinfrastructure. They usually require local or physical system access andmay often result in victim privacy or DoS issues and information leakage.Data Filtering profile matches are logged as Low.InformationalSuspicious events that do not pose an immediate threat, but that arereported to call attention to deeper problems that could possibly exist.URL Filtering log entries and WildFire Submissions log entries with abenign verdict are logged as Informational.191z Config Logs —You enable forwarding of Config logs by specifying a Server Profile in the log settings configuration. (Device > Log Settings > Config Logs ).z System Logs —You enable forwarding of System logs by specifying a Server Profile in the log settings configuration. (Device > Log Settings > System Logs ). You must select a Server Profile for each severity level you want to forward. For a partial list of system log messages and their corresponding severity levels, refer to the System Log Reference . The following table summarizes the system log severity levels:Log Forwarding ProfilesLog forwarding profiles allow you to forward traffic and threat logs to Panorama or an external system. A log forwarding profile can be added to a security zone to forward zone protection logs or to a security policy to forward logs for traffic that matches that policy. You can also configure a default log forwarding profile—the settings in the default profile will be used as the default log forwarding settings for new security zones and new security policies. This allows you to consistently include your organization’s preferred log forwarding settings in new policies and zones automatically, without administrators having to manually add them each time.The following sections show how to create a log forwarding profile and how to enable a profile to be used as the default log forwarding settings for new security policies or security zones:SCreate a Log Forwarding Profile S Set Up or Override a Default Log Forwarding ProfileCreate a Log Forwarding ProfileCreate a log forwarding profile that can be added to security policies and security zones, in order to forward traffic and threat logs to Panorama or an external system. Forwarded logs can be sent as SNMP traps, syslog messages, or email notifications.SeverityDescription CriticalHardware failures, including HA failover and link failures.High Serious issues, including dropped connections with external devices, suchas LDAP and RADIUS servers.Medium Mid-level notifications, such as antivirus package upgrades.Low Minor severity notifications, such as user password changes.InformationalLog in/log off, administrator name or password change, anyconfiguration change, and all other events not covered by the otherseverity levels.。

飞塔防火墙策略课件

最小权限原则

只赋予用户和应用程序 必要的访问权限,避免

过度暴露网络资源。

默认拒绝原则

默认情况下,防火墙应 拒绝所有未明确允许的 流量,以确保网络安全

。

日志记录与监控

配置防火墙策略时应开 启日志记录和监控功能 ,以便及时发现和处理

安全事件。

常见策略问题解析

问题1

如何处理流量绕过防火墙策略的情 况?

05

防火墙策略案例分析

企业网络安全防护案例

总结词

企业网络安全防护案例主要展示如何通 过飞塔防火墙策略来保护企业网络免受 威胁。

VS

详细描述

企业网络安全防护案例将介绍一个中型企 业网络环境,该环境面临来自内部和外部 的安全威胁。通过部署飞塔防火墙并制定 相应的安全策略,企业成功地保护了其网 络免受恶意攻击和数据泄露。该案例将重 点介绍防火墙配置、访问控制列表、安全 组规则等策略的制定和实施。

政府机构网络安全防护案例

总结词

政府机构网络安全防护案例主要展示如何通过飞塔防火墙策略来保护政府网络免受威胁 。

详细描述

政府机构网络安全防护案例将介绍一个省级政府网络环境,该环境具有高度敏感性,需 要严格控制访问和数据传输。通过部署飞塔防火墙并制定针对性的安全策略,政府成功 地确保了其网络的安全性和机密性。该案例将重点介绍防火墙高级功能的应用,如深度

飞塔防火墙策略课件

目录

• 飞塔防火墙简介 • 防火墙策略基础 • 飞塔防火墙策略配置 • 防火墙策略优化与安全 • 防火墙策略案例分析 • 总结与展望

01

飞塔防火墙简介

产品特点

01

02

03

高效性能

飞塔防火墙采用高性能硬 件架构,确保防火墙在处 理大量数据流时的稳定性 和高效性。

飞塔防火墙面试题(一)

飞塔防火墙面试题(一)飞塔防火墙面试题1. 介绍飞塔防火墙的基本概念和作用•飞塔防火墙是一种网络安全设备,用于保护企业或个人网络不受来自外部网络的未经授权访问、恶意攻击和数据泄露的威胁。

•它通过监控网络流量并根据预设的安全策略进行过滤和检查,阻止恶意流量进入受保护的网络。

•飞塔防火墙还可以提供网络地址转换(NAT)、虚拟专用网络(VPN)等功能来增强网络安全和灵活性。

2. 飞塔防火墙的主要特点和优势是什么?•高度可定制化:飞塔防火墙允许管理员根据实际需求和安全策略进行配置,以满足特定网络环境下的安全要求。

•实时监测和报警功能:飞塔防火墙能够对网络流量进行实时监测,及时发现并报警恶意入侵行为,帮助管理员快速做出安全响应。

•多层次的安全防御机制:飞塔防火墙通过多种技术手段,如包过滤、应用层网关、虚拟专用网络等,提供多层次的安全防御,防止不同类型的攻击。

•用户友好的管理界面:飞塔防火墙提供易于使用的管理界面,使管理员能够方便地配置和管理防火墙,提高工作效率。

3. 请解释防火墙的工作原理。

•防火墙通过事先设定的安全策略,对网络传输的数据包进行过滤和检查。

•当数据包到达防火墙时,防火墙会根据事先设定的规则,判断该数据包是否允许通过。

•防火墙根据源IP地址、目标IP地址、端口号、协议类型等信息进行判断,并结合安全策略进行数据包的过滤和处理。

•如果数据包符合安全规则,防火墙将允许其通过并转发到目标主机;如果数据包不符合安全规则,防火墙将阻止其通过。

4. 请列举飞塔防火墙的常见配置选项。

•安全策略配置:设定允许通过和阻止的网络流量规则。

•网络地址转换(NAT)配置:用于将私有IP地址转换为公有IP 地址。

•虚拟专用网络(VPN)配置:建立安全的远程连接通道,实现远程办公和跨地域连接。

•入侵检测和防御(IDS/IPS)配置:检测和防御恶意入侵行为。

•高级威胁防护(ATP)配置:提供高级的威胁防护功能,包括恶意代码检测、漏洞扫描等。

Fortinet防火墙设备维护手册

Fortinet防火墙设备维护手册Fortinet是全球领先的网络安全解决方案提供商。

其防火墙设备是企业网络安全保护的重要组成部分。

本手册将介绍Fortinet防火墙设备的常见问题及故障处理方法,帮助管理员更好地维护和管理防火墙设备。

1. 防火墙设备的基本维护1.1 定期备份配置文件防火墙的配置文件包含了所有配置信息,是防火墙正常工作的重要依赖。

定期备份配置文件可以确保在出现问题的情况下快速恢复防火墙的配置信息。

在Fortinet防火墙上进行配置备份,方法如下:1.登录Fortinet设备控制台。

2.在控制台左侧导航栏中选择“System Settings”->“Dashboard”。

3.点击“Backup”按钮,进行备份。

1.2 清理日志文件防火墙设备的日志对于故障排除和安全审计非常重要。

然而,由于日志文件的数量会随着时间的推移而增加,因此需要定期清理旧的日志文件,以释放磁盘空间。

在Fortinet防火墙上进行日志文件清理,方法如下:1.登录Fortinet设备控制台。

2.在控制台左侧导航栏中选择“Log & Report”->“Log View”。

3.选择需要删除的日志文件,点击“Delete”按钮。

1.3 定期更新软件Fortinet防火墙设备固件的更新通常包括安全补丁程序和性能优化等。

定期更新软件可以保护设备免受常见的网络攻击,并提高设备的运行效率。

在Fortinet防火墙上进行固件更新,方法如下:1.登录Fortinet设备控制台。

2.在控制台左侧导航栏中选择“System Settings”->“Dashboard”。

3.选择“Update”选项卡,点击“Check”按钮检查更新。

4.如果有更新可用,点击“Download”按钮下载更新。

5.下载完成后,点击“Install”按钮安装更新。

2. 常见故障处理方法2.1 防火墙无法上网2.1.1 网络配置检查首先,确认防火墙的网络配置是否正确。

网络防火墙的监控与报警设置方法(六)

网络防火墙的监控与报警设置方法随着互联网的普及和发展,网络安全问题变得愈发重要。

网络防火墙作为一种重要的网络安全设备,起到了阻止恶意攻击和保护网络安全的重要作用。

然而,单纯地拥有防火墙设备还不足以满足企业和个人的安全需求,我们需要对网络防火墙进行监控与报警设置。

本文将介绍网络防火墙的监控与报警设置方法,以帮助读者提高网络安全防护能力。

一、监控网络流量要保证网络的安全性,首先需要监控网络流量。

通过监控网络流量,我们可以了解网络中的数据传输情况,及时发现异常活动,并采取相应措施应对。

常见的网络流量监控工具有Wireshark、Splunk等,可以实时监控网络流量、分析数据包以及检测网络入侵行为。

在监控网络流量方面,我们可以设定一些关键指标,如带宽利用率、流量峰值等。

当这些指标超出预设的范围时,系统会自动发出报警,提醒管理员进行处理。

二、设置安全策略网络防火墙的安全策略设置对保护网络安全至关重要。

通过设置合理的安全策略,可以限制恶意访问和不安全的传输行为,提高网络安全性。

具体而言,我们应该设置访问控制列表(ACL),限制不必要的流量通过防火墙。

同时,设置防火墙规则,指定允许通过的网络服务和端口,禁止不信任的访问。

此外,我们还可以通过设置虚拟专用网(VPN)来加密和保护内部网络通信。

VPN技术可以在公共网络上建立一个安全的私人通道,确保数据传输的机密性和完整性。

三、实时更新防火墙规则网络威胁是不断变化的,为了及时应对新的威胁,我们应该及时更新防火墙规则。

定期检查并更新防火墙规则可以使我们及时获取最新的防护措施,提高网络的安全性。

为了方便管理,我们可以将防火墙规则保存在一个单独的配置文件中,并定期与相关安全平台同步更新。

此外,还可以设置自动更新机制,通过订阅安全厂商提供的最新威胁情报,及时更新防火墙规则。

四、配置实时报警系统为了及时发现和应对网络安全事件,我们需要配置实时的报警系统。

当网络防火墙检测到可疑的活动或攻击尝试时,报警系统会立即发出警报,提醒管理员采取相应的措施。

飞塔防火墙策略课件

绑定的外部接口

外部的IP地址 内部的IP地址

端口映射

外部IP端口 内部服务器端口

映射服务器——设置服务器的负载均衡

选择使用服务器 负载均衡

外部的IP 分配流量的方式 外部的IP端口

内部的服务器列 表

映射服务器——添加允许访问服务器的策 略

• 策略是从外向内建立的 • 目标地址是服务器映射的

虚拟IP

如何设置防火墙认证——用户组

用户组名称 类别设为防火墙 保护内容表与用

户组绑定 设置组成员

如何设置防火墙认证——用户认证子策略

• 启用基于用户的子策略 • 可以针对不同的用户组使用不同的

▪ 时间表 ▪ 服务 ▪ 保护内述

• 所有启用用户认证的防火墙策略将成为“基于用户认证的策 略”

如何设置源地址转换

• 缺省情况下,端口地址翻译为外部接口IP地址

.10

.20

.30

Internal Network 172.16.20.0 /24

.1

204.50.168.90

Internet

Original source IP: 172.16.20.20

Source IP received by Internet server: 204.50.168.90

将应用层的安全附加在防火墙策略上—— 保护内容表

AV IM P2P URL

IPS AV

IPS AV AS VPN

Internet

Internet Client

Internal Network

Internet Server

DMZ

保护内容表 – 说明

• 可以进行更细粒度的应 用层的内容检测技术

• 防火墙> 保护内容表

网络防火墙的监控与报警设置方法(十)

网络防火墙的监控与报警设置方法随着互联网的普及和应用,网络安全问题也变得日益重要。

作为保护网络安全的重要一环,网络防火墙的监控与报警设置显得尤为关键。

本文将介绍网络防火墙的监控与报警设置方法,帮助用户建立一个安全可靠的网络环境。

一、网络防火墙的监控方法1. 实时监控网络流量网络防火墙的监控应该从实时监控网络流量开始。

通过监控网络流量,可以及时察觉到网络的异常活动,并对其进行分析和处理。

一些流量监控的工具如Wireshark和tcpdump等,可以帮助管理员实时获取网络流量的信息。

2. 监控网络连接状态网络防火墙的连接状态也是需要经常监控的。

不断变化的网络连接状态可以帮助管理员发现潜在的安全隐患和异常行为。

通过网络监控软件,可以追踪和记录网络连接状态的变化,及时发现并处理任何异常情况。

3. 检测和识别网络威胁网络防火墙的监控还需要检测和识别各种可能的网络威胁。

一些网络安全软件和设备能够根据已知的网络威胁模式来进行检测,例如入侵检测系统(IDS)和入侵防御系统(IPS)。

这些工具可以帮助管理员快速识别可能的网络攻击,并采取相应的防护措施。

二、网络防火墙的报警设置方法1. 设置实时报警网络防火墙的报警设置应该能够及时地通知管理员有关网络攻击和安全事件的信息。

为此,可以利用邮件、短信和即时消息等方式设置实时报警。

当网络防火墙监测到潜在的安全威胁时,会自动触发报警,并将相关信息推送给管理员,以便及时响应和处理。

2. 建立报警级别和紧急性为了提高网络防火墙报警的有效性,可以根据威胁的严重程度设置不同的报警级别和紧急性。

对于较为常见和低风险的事件,可以设置为低级别的报警,而对于较为严重和高风险的事件,可以设置为高级别的报警,以便更快地采取相应的措施。

3. 建立报警记录和分析系统网络防火墙的报警设置还需要建立报警记录和分析系统。

通过记录和分析报警事件,可以帮助管理员更好地了解网络的安全状况,及时发现和解决可能的问题。

FortiGate飞塔防火墙 简明配置指南

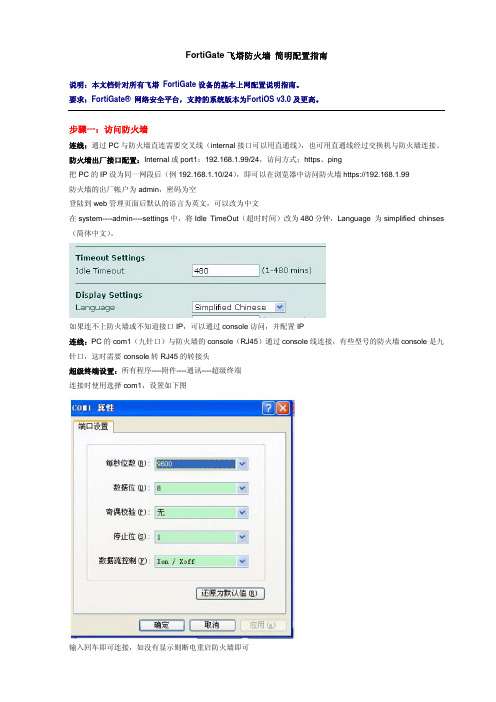

FortiGate飞塔防火墙简明配置指南说明:本文档针对所有飞塔 FortiGate设备的基本上网配置说明指南。

要求:FortiGate® 网络安全平台,支持的系统版本为FortiOS v3.0及更高。

步骤一:访问防火墙连线:通过PC与防火墙直连需要交叉线(internal接口可以用直通线),也可用直通线经过交换机与防火墙连接。

防火墙出厂接口配置:Internal或port1:192.168.1.99/24,访问方式:https、ping把PC的IP设为同一网段后(例192.168.1.10/24),即可以在浏览器中访问防火墙https://192.168.1.99防火墙的出厂帐户为admin,密码为空登陆到web管理页面后默认的语言为英文,可以改为中文在system----admin----settings中,将Idle TimeOut(超时时间)改为480分钟,Language 为simplified chinses (简体中文)。

如果连不上防火墙或不知道接口IP,可以通过console访问,并配置IP连线:PC的com1(九针口)与防火墙的console(RJ45)通过console线连接,有些型号的防火墙console是九针口,这时需要console转RJ45的转接头超级终端设置:所有程序----附件----通讯----超级终端连接时使用选择com1,设置如下图输入回车即可连接,如没有显示则断电重启防火墙即可连接后会提示login,输入帐号、密码进入防火墙查看接口IP:show system interface配置接口IP:config system interfaceedit port1或internal 编辑接口set ip 192.168.1.1 255.255.255.0 配置IPset allowaccess ping https http telnet 配置访问方式set status upend配置好后就可以通过网线连接并访问防火墙步骤二:配置接口在系统管理----网络中编辑接口配置IP和访问方式本例中内网接口是internal,IP,192.168.1.1 访问方式,https ping http telnet本例中外网接口是wan1,IP,192.168.100.1访问方式,https ping步骤三:配置路由在路由----静态中写一条出网路由,本例中网关是192.168.100.254步骤四:配置策略在防火墙----策略中写一条出网策略,即internal到wan1并勾选NAT即可。

- 1、下载文档前请自行甄别文档内容的完整性,平台不提供额外的编辑、内容补充、找答案等附加服务。

- 2、"仅部分预览"的文档,不可在线预览部分如存在完整性等问题,可反馈申请退款(可完整预览的文档不适用该条件!)。

- 3、如文档侵犯您的权益,请联系客服反馈,我们会尽快为您处理(人工客服工作时间:9:00-18:30)。

设置FortiAnalyzer的IP地址

点击测试连接

FortiAnalyzer: 192.168.118.208

FortiAnalyzer设备(主机名 称)

FortiAnayler设备的主机名称。

FortiGate设备(设备ID)

注册状态 连接状态

FortiGate设备的序列号。

FortiGate设备的注册状态。 绿色对勾表示连接正常,灰色打叉表示没有连 接。

FortiGate日志过滤设置哪些日志类型可以发送

• • •

日志文件传输可以通过IPSec通道加密 对没有硬盘的设备来说可以作为远程日志信息存放地 仅仅接受注册设备的日志信息

SNMP

• • • • 支持SNMP V1和V2c MIB库可以从Fortinet支持网站上下载到 在接口上启用 Read (get) access only

查看事件、流量和内容检测日志文件

• 日志记录在本地,或者 FortiAnalyzer,可以通过 “日志访问”来查看

启用内容归档

• 可以对以下协议传输的日志进行归档:

HTTP FTP NNTP IM (AIM, ICQ, MSN, Yahoo!) Mail (POP3, IMAP, SMTP)

实验

• 1、记录管理员修改配置的日志 • 2、记录http协议的归档(数据防泄漏)日志、病毒日志和流量。 FortiAnalyzer 192.168.118.208

权限

日志级别

• 级别:

Emergency Alert Critical Error Warning Notification Information Debug

• 例子:

2007-01-11 14:23:37 log_id=0104032126 type=event subtype=admin pri=notification vd=root user=admin ui=GUI(192.168.96.1) seq=3 msg="User admin added new firewall policy 3 from GUI(192.168.96.1)"

日志的种类

• 事件日志 • 流量日志 • 内容检测日志

病毒过滤日志 攻击日志 Web过滤日志 垃圾邮件日志 IM和P2P日志 VOIP日志

• 归档日志 • 捕获的IPS数据包

如何启用流量日志

• 流量日志最好记录到外围 设备,比如说FortiAnalyzer和 SysLog

日志和报警

Course 201v4.0

日志存储的种类与配置

• 选择日志方式和级别:

FortiAnalyzer SysLog 内存 硬盘(200A、300A、400A可选 硬盘版本或AMC硬盘) Webtrends FortiGuard的服务

如何启用FortiAnalyzer记录日志

磁盘空间

设定的空间

使用的空间 未及使用的空间。 剩余空间。 显示发送与查看日至与报告的权限。 Tx表示FortiGate设备配置将日志数据包发 送到FortiAnalyzer设备。 Rx表示FortiGate设备被允许查看存储在 FortiAnalyzer设备中的报告与日志。 检查指示框表示FortiGate设备具有发送与查 看日志信息以及报告的权限。X表示 FortiGate设备不被允许发送与查看日志信 息。

不推荐本地硬盘记录流量 日志

•

流量日志可以以下面两种 方式启动:

基于防火墙策略 基于接口

•

基于防火墙策略记录流量 更易于定位故障

如何启动事件日志

• 启动非常简单 • 内容:

系统事件 VPN事件 管理时间

启用内容检测日志

在防火墙的保护内容表中设置 病毒过滤日志 根据文件类型和文件名阻断的日志 记录超过阈值的文件 FortiGuard过滤日志

• •

能够归档下载的文件和邮件 需要 FortiAnalyzer

只记录头内容

只记录页面内容

查看内容归档

• 日志与报告>内容归档

告警 E-mail

• 根据消息的级别来产生邮件 定义好的级别 or

事件类别

• •

添加三个接收者 支持SMTP认证

FortiAnalyzer设备

• 存储日志已备分析和归档