安徽省学业水平测试信息技术必知识点

高一学考信息技术知识点

高一学考信息技术知识点信息技术作为一门关乎信息处理和管理的学科,对于高中学生来说至关重要。

在高一学考中,信息技术的知识点是一个必须掌握的领域。

本文将为大家总结、归纳高一学考信息技术的主要知识点,并提供相关案例和技巧。

一、计算机硬件与软件1.计算机硬件组成:CPU、内存、硬盘、输入设备、输出设备等。

了解各硬件的功能和相互之间的关系。

2.操作系统:熟悉不同操作系统的特点和用途,如Windows、macOS、Linux等。

3.软件分类:系统软件和应用软件的区别与应用,如文本编辑软件、图像处理软件、数据库软件等。

二、计算机网络1.网络基础知识:IP地址、子网掩码、网关等概念及其作用。

2.网络协议:TCP/IP协议、HTTP协议、FTP协议等的基本原理和应用。

3.网络安全:常见网络攻击方式,如病毒、木马、钓鱼等,以及相关的防范方法。

三、数据库与SQL语言1.数据库基础知识:数据库的概念、特点和作用。

2.SQL语言:SELECT、UPDATE、INSERT、DELETE等基本语句的使用方法,以及条件查询、排序、分组等高级用法。

四、网页设计与开发1.HTML基础:了解HTML标签的基本用法,如标题、段落、超链接、图像等的插入与编辑。

2.CSS样式设计:熟悉CSS样式表的书写方式和常用属性,如字体样式、背景颜色、盒模型等的设置。

3.JavaScript脚本编程:掌握基本的JavaScript语法,如变量、函数、条件判断、循环等的使用。

五、多媒体技术1.图像处理:了解常见的图像格式,如JPEG、PNG等,以及常用的图像处理软件和技巧,如裁剪、调整尺寸、添加滤镜等。

2.音频处理:熟悉音频格式,如MP3、WAV等,以及音频剪辑、合成、压缩等技术。

3.视频处理:了解视频编码常用的格式和算法,如H.264、MPEG等,以及视频剪辑、转码、压缩等方法。

六、计算机安全与伦理1.信息安全:了解信息安全的概念和重要性,学习密码学的基本知识和网络安全的防范技巧。

全国通用信息技术学业水平测试必考知识要点

全国通用信息技术学业水平测试必考知识要点(一)一、信息技术基础(书本第一章和第七章内容)1、能够判断哪些是信息判断信息的方法:(1)消息(2)载体且载体中有实际的内容意义(必须先有载体,再有内容意义)2、信息的4大特征,并能够进行判断①信息必须依附于某种载体②信息可以被存储和保留,信息是可以加工和处理的。

③信息是可以传递和共享的。

④信息具有时效性。

3、二进制代码的特征并能运用计算器进行计算(二进制与十六进制的转换;进制之间的加、减、乘、除)①二进制数由“0”与“1”两个数字组成,运算规则为“逢二进一”②计算机内部采用二进制表示数据信息,但是不便于书写,在实际表示中,常常采用十六进制的形式。

(0,1,2,3,4,5,6,7,8,9,A,B,C,D,E,F)每四位二进制数转换成一位十六进制数。

③进位制的标识二进制B如:(110)2110B十进制D如:(110)10110D十六进制H如:(110)16110H4、信息的编码①字符编码计算机内的英文字符以二进制代码的形式来表示,国际普遍采用的是ASCII码,即美国国家信息交换标准码。

标准的ASCII码用一个字节中的7个位来表示,可以表示128种编码,其中数字、字母是按顺序依次排列的。

A:65a:97大小写相差:32ASCII码在计算机中存储时只占1个字节,即存储一个(英文)字符需要1个字节②汉字编码汉字在计算机内也是以二进制代码形式表示的,这些代码称为汉字编码。

汉字编码方案有GB2312GBKGB18030汉字编码GB2312在计算机中存储时使用2个字节编码,即存储一个汉字需要2个字节GB18030对收录的字符分别以单字节、双字节和四字节进行编码。

③多媒体信息编码a、声音信号是通过采样和量化实现模拟量的数字化。

采样频率越高,量化的分辨率越高,所得数字化声音的保真程度越好,但是它的数据量也越大。

b、图像的基本单位是像素(pixel)。

表示颜色种类越多,色彩越逼真,所需的储存空间也越大。

信息技术考试高中会考知识点2023

信息技术考试高中会考知识点2023

信息技术考试高中会考知识点2023主要涉及以下几个方面:

1. 信息基础知识:信息、信息技术的概念,信息的特征,信息技术的发展和应用等。

2. 计算机基础知识:计算机系统的组成,计算机硬件和软件的基础知识,计算机网络的基础知识等。

3. 操作系统:操作系统的基本概念,常见的操作系统(如Windows、Linux、Mac OS等)的使用和配置等。

4. 办公软件:Word、Excel、PowerPoint等办公软件的基本操作和高级应用,如文档编辑、表格制作、幻灯片制作等。

5. 多媒体技术:多媒体技术的概念,多媒体信息的采集、编辑和发布等。

6. 数据库技术:数据库的基本概念,常见的数据库管理系统(如MySQL、Oracle等)的使用和操作等。

7. 信息安全:信息安全的概念,常见的网络安全防护措施,计算机病毒的防治等。

8. 软件工程:软件工程的基本概念,软件开发的过程和管理等。

以上是信息技术考试高中会考知识点2023的主要内容,考生需要全面掌握这些知识点,以便在考试中取得好成绩。

安徽会考信息技术复习要点(必看)

安徽会考信息技术复习要点(必看)promotion of employment, form a reasonable and orderly pattern of income distribution, build a more fair and sustainable social security systems, medical and health system reform. The plenary, innovation of social governance, must focus on the maintenance of fundamental interests of the overwhelming majority of the people, maximize factors, enhance social development,improving social governance, the interests of national security, ensure thatthe people live and work, social stability and order. o improve social governance, stimulating social organization, innovative and effective systemof preventing and resolving social conflicts, improving the public security system, set up the National Security Council, national security systems and national security strategy to ensure national security. Plenary session, the construction of ecological civilization, you must establish systems of ecological system, using the system to protect the ecological environment. o improve natural resources asset property right system and use control, redline of delimitation of ecological protection, resources paid use system and ecological compensation system in ecological environment protection management system reform. Plenary session, centering on building a listening party command, can win and having a fine style of the people's army, a strong army under the new situation of the party Goals, restricting the development of national defense and army building is solved outstanding contradictions and problems, innovation and development of military theory, enhance military strategic guidance, improve the military strategy in the new period, buildinga modern military force system with Chinese characteristics. To deepen the adjustment of personnel system reform in the army, military policy and system reform, promote the development of military and civilian integration depth. Plenary session stressed that comprehensive reform must be to strengthen and improvethe party's leadership, give full play to the core role of the party commands the overall situation and coordinating all parties, improving theparty's leading water ... Margin. Challenged the leadership of the Communist Party of China, Marxism-Leninism and Mao Zedong thought by Deng Xiao-ping's flag, replaced by three representatives and the harmonic society. The former Communist Party spirit and social cohesion point of almost all political makeover. Characteristics of socialism public ownership is shifting to private ownership, planned regulation and market regulation, the proletarian regime controlled by the elite. Of universal equality, fairness and basic principlesof distribution system is socialist society, however after economic monopolized by powerful, vested interests grow, employers do not have the samestatus, hardly seems fair social distribution. State key protection of capital interests rather than the interests of citizens, had been hits the bottom ofthe proletariat第一章信息及其基本特征1、信息概念代表性人物:(P3)香农、维纳、钟义信信息的传播过程(P4)信息的发出方用何载体以何途径信息接收方接收效果及作用 2、信息的基本特征(P6):传递性(信息的传递性打破了时间和空间的限制)共享性(如实物交流,一方所得,另一方必有所失;信息交流,两人交换所掌握的一份信息,每人便拥有了两份信息)依附性和可处理性(各种信息必须依附一定的媒体介质才能够表现出来)价值相对性(信息具有相应的使用价值,使用价值的大小是相对的)时效性(信息不是一成不变的东西,会随着客观事务的变化而变化)真伪性(如:空城计)信息技术主要包括(P8):计算机技术、通信技术、微电子技术、传感技术信息技术的主要应用:信息技术在日常生活、办公、教育、科学研究、医疗保健、企业、军事等方面都有应用信息技术的影响:积极影响和消极影响(信息泛滥、信息污染、信息犯罪、对人们身心健康可能带来不良影响)信息技术的发展历程: 1)语言的产生和应用 2)文字的发明和使用3)造纸术和印刷术的发明和应用4)电话、电报、电视及其他通讯技术的发明和应用 5)电子计算机和现代通信技术的应用信息技术的发展趋势(P10):多元化、网络化、智能化、多媒体化、虚拟化第二章获取信息的基本过程(P18)确定信息需求确定信息来源采集信息保存信息采集信息的方法(P20):亲自探究事物本身、与他人交流、检索媒体采集信息的工具(P20):扫描仪、照相机、摄像机、录音设备、计算机计算机中常见的信息存储格式(P22):文字(.txt .doc .html .pdf)图形图像(.jpg .gif .bmp)动画(.gif .swf)音频(.wav .mp3 .midi)视频(.avi .mpg/.mpeg .mov .rm .rmvb)常用下载工具(P29):网际快车(flashget)、web迅雷、网络蚂蚁、cuteftp、影音传送带等。

安徽会考信息技术复习要点(必看)

安徽会考信息技术复习要点(必看)第一章信息及其基本特征1、信息概念代表性人物:(P3)香农、维纳、钟义信信息的传播过程(P4)信息的发出方用何载体以何途径信息接收方接收效果及作用2、信息的基本特征(P6):传递性(信息的传递性打破了时间和空间的限制)共享性(如实物交流,一方所得,另一方必有所失;信息交流,两人交换所掌握的一份信息,每人便拥有了两份信息)依附性和可处理性(各种信息必须依附一定的媒体介质才能够表现出来)价值相对性(信息具有相应的使用价值,使用价值的大小是相对的)时效性(信息不是一成不变的东西,会随着客观事务的变化而变化)真伪性(如:空城计)信息技术主要包括(P8):计算机技术、通信技术、微电子技术、传感技术信息技术的主要应用:信息技术在日常生活、办公、教育、科学研究、医疗保健、企业、军事等方面都有应用信息技术的影响:积极影响和消极影响(信息泛滥、信息污染、信息犯罪、对人们身心健康可能带来不良影响)信息技术的发展历程:1)语言的产生和应用2)文字的发明和使用3)造纸术和印刷术的发明和应用4)电话、电报、电视及其他通讯技术的发明和应用5)电子计算机和现代通信技术的应用信息技术的发展趋势(P10):多元化、网络化、智能化、多媒体化、虚拟化第二章获取信息的基本过程(P18)确定信息需求确定信息来源采集信息保存信息采集信息的方法(P20):亲自探究事物本身、与他人交流、检索媒体采集信息的工具(P20):扫描仪、照相机、摄像机、录音设备、计算机计算机中常见的信息存储格式(P22):文字(.txt .doc .html .pdf)图形图像(.jpg .gif .bmp)动画(.gif .swf)音频(.wav .mp3 .midi)视频(.avi .mpg/.mpeg .mov .rm .rmvb)常用下载工具(P29):网际快车(flashget)、web迅雷、网络蚂蚁、cuteftp、影音传送带等。

初中信息技术结业考试安徽教材知识点回顾

初中信息技术结业考试安徽教材知识点回顾

以下是初中信息技术结业考试安徽教材的一些知识点回顾:

1. 计算机的基本概念和组成部分:硬件(主机、显示器、输入设备、输出设备、存储设备)、软件(系统软件、应用软件)、数据(数据的输入、输出、存储、处理)。

2. 计算机的基本操作:开机、关机、重启、登录、注销等。

3. 计算机使用的常用软件:操作系统(如Windows、Linux)、办公软件(如Microsoft Office、WPS Office等)、媒体播放

软件(如Windows Media Player、VLC Media Player等)和浏

览器等。

4. 网络和互联网的基本概念:计算机网络、局域网、广域网、因特网、IP地址、域名等。

5. 网页设计与制作:HTML基础知识、标签的使用、图片的

插入、超链接的添加和网页的保存等。

6. 电子表格的基本操作:创建、编辑和格式化电子表格,使用公式和函数进行计算,进行排序和筛选等。

7. 数据库的基本操作:创建、编辑和查询数据库,设置查询条件和创建查询报表等。

8. 信息安全和网络安全:密码学基础知识、密码的构成和安全

性、网络攻击和防御措施等。

以上只是初中信息技术结业考试安徽教材的一些知识点回顾,具体内容还需结合教材进行详细学习和复习。

信息技术学业水平测试知识点汇总【精品】看完一定过

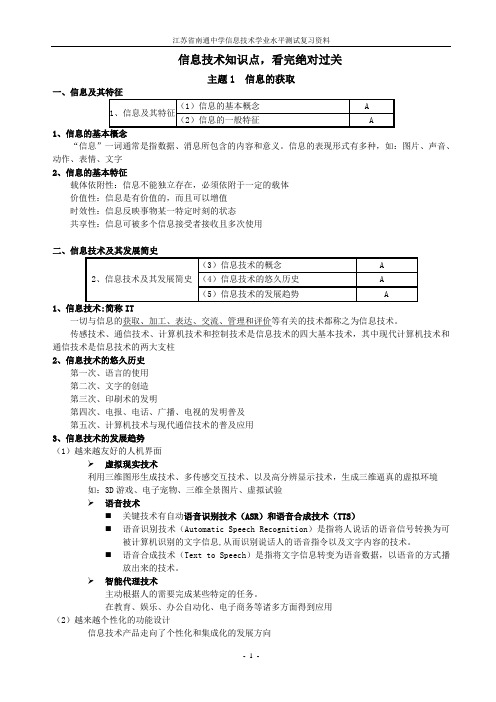

信息技术知识点,看完绝对过关主题1 信息的获取一、信息及其特征1“信息”一词通常是指数据、消息所包含的内容和意义。

信息的表现形式有多种,如:图片、声音、动作、表情、文字2、信息的基本特征载体依附性:信息不能独立存在,必须依附于一定的载体价值性:信息是有价值的,而且可以增值时效性:信息反映事物某一特定时刻的状态共享性:信息可被多个信息接受者接收且多次使用1一切与信息的获取、加工、表达、交流、管理和评价等有关的技术都称之为信息技术。

传感技术、通信技术、计算机技术和控制技术是信息技术的四大基本技术,其中现代计算机技术和通信技术是信息技术的两大支柱2、信息技术的悠久历史第一次、语言的使用第二次、文字的创造第三次、印刷术的发明第四次、电报、电话、广播、电视的发明普及第五次、计算机技术与现代通信技术的普及应用3、信息技术的发展趋势(1)越来越友好的人机界面虚拟现实技术利用三维图形生成技术、多传感交互技术、以及高分辨显示技术,生成三维逼真的虚拟环境如:3D游戏、电子宠物、三维全景图片、虚拟试验语音技术⏹关键技术有自动语音识别技术(ASR)和语音合成技术(TTS)⏹语音识别技术(Automatic Speech Recognition)是指将人说话的语音信号转换为可被计算机识别的文字信息,从而识别说话人的语音指令以及文字内容的技术。

⏹语音合成技术(Text to Speech)是指将文字信息转变为语音数据,以语音的方式播放出来的技术。

智能代理技术主动根据人的需要完成某些特定的任务。

在教育、娱乐、办公自动化、电子商务等诸多方面得到应用(2)越来越个性化的功能设计信息技术产品走向了个性化和集成化的发展方向(3)越来越高的性能价格比成本的降低和性能的提高知道电脑的主要性能参数:cpu、硬盘、内存、显示器1、信息来源的主要途径(1)直接获取信息:参加社会生产劳动实践和参加各种科学实验等,观察自然界和社会的各种现象(2)间接获取信息:人与人的沟通,查阅书刊资料、广播电视、影视资料、电子读物等获取的信息2、信息获取的一般过程3、信息获取的方法和工具。

信息技术学业水平考试知识点梳理

信息技术学业水平考试知识点梳理1.信息的特征:传载性、共享性、可处理性、时效性。

2.现代信息技术:微电子、计算机、现代通信3.信息收集—存储—加工—发布4.计算机特征:高速、准确、自动5.基本资源:物质、信息、能源6.信息的加工:分类、筛选、计算、重组、修改7.二进制转十进制:*8.十进制转二进制:/9.计算机内部处理的信息都以二进制形式表示10.汉字的编码:输入码、字型码、内码11.ASCII码用7位二进制代码表示。

占1个字节,共有128中组合12.汉字信息交换码= 国标码13.汉字机内码=汉字内码14.汉字输入码:区位码、拼音码、字型码15.汉字字形采用矢量函数和点阵16.模数转化:采样和量化17.图像的分辨率:像素的数量18.扫描图像的计算公式:图像面积*分辨率*8(位)*3(字节)19.BMP:彩色-分辨率*3(字节)黑白-分辨率*120.压缩:采用特殊的编码方式分为:无损和有损Winzip、winrar –压缩工具图像、视频、声音被压缩21.TXT –不能被压缩,未经压缩:BMP \ AVI \ WAV ,无损压缩:ZIP RAR GIF22.excel排名函数RANK – number order ref23.Ghost 是硬盘拷贝软件24.病毒:隐蔽、传染、潜伏、破坏25.增强信息安全:装防火墙、定期更新、备份重要文件、掌握一定防病毒技巧26.完整的计算机:硬件+软件27.冯诺依曼- 存储思想–计算机之父28. 运算器、控制器、存储器、输入/输出设备29.CPU: 控制器和运算器主频- CPU 处理速度运算器:算术运算和逻辑运算30.存储器:内、外–存储容量内:RAM (随机)ROM (只读- 固定)31.TB – GB –MB – KB –B 102432.数码相机是输入/输出设备33.程序:解决某一问题而组织起来的一系列有序指令集合软件:由程序及其相关文档组成34.系统软件、应用软件系统:操作系统、程序设计语言处理程序、数据库管理系统35.操作系统功能:管理计算机硬件、资源、改善人机界面36.程序设计语言:机器语言(直接识别)、高级语言(C \VB\VC\C++….)、汇编语言翻译方式:编译和解释37.操作系统-驱动程序-应用软件38.安装etup.exe / install.exe(典型安装、自定义、最小、完全)卸载:un install.exe39.开源软件(oss)免费使用和公布源代码40.收索引擎:目录/ 关键字41.网络的功能:数据通信、资源共享42.三要素:主体、协议、传输介质43.有线(双绞线、同轴电缆、光纤)无线(可移动、布线容易、组网灵活、成本优势)设备:集线器、路由器、交换机44. WAN (广域网) 、LAN(局域网)、MAN(城域网)45.拓扑结构:总线型、星型、环形46.TCP/IP协议(传输)/ (网际)47.IP地址:32位二进制、4段-8位、用.隔开、(0-255)- IPV448.URL:方式://所访问的主机域名/路径与文件名49.ADSL(非对称数字用户环路):下载- 下行通道、上传-双工通道电话通道50.网络提供的基本服务:e-mail \ telnet\ftp51.WEB2.0 – BLOG\RSS聚合内容、WIKI\SNS社会网络、网摘52.发邮件:SMPT协议收邮件:pop3协议53.算法:为解决某一问题而设计的确定的有限的步骤54.特征:无二义性、确切性、可执行有穷的、步骤有限的、有输出55.描述:伪代码、自然语言、流程图56.基本结构:分支结构、循环、顺序57.当型循环:N>=0直到型循环:N>=158.解析法、枚举法、冒泡/选择排序59.分支:If(条件){ A;}Else{ b;}60.当型循环:While(条件){循环体; }61.直到型循环do{ 循环体;}While(条件)62.输入:scanf(“%d”.&x)输出:printf(“%d”.s)63.= C语言中==64.<>C语言中!=整理—Yomik。

安徽普通高中学业水平测试纲要--信息技术

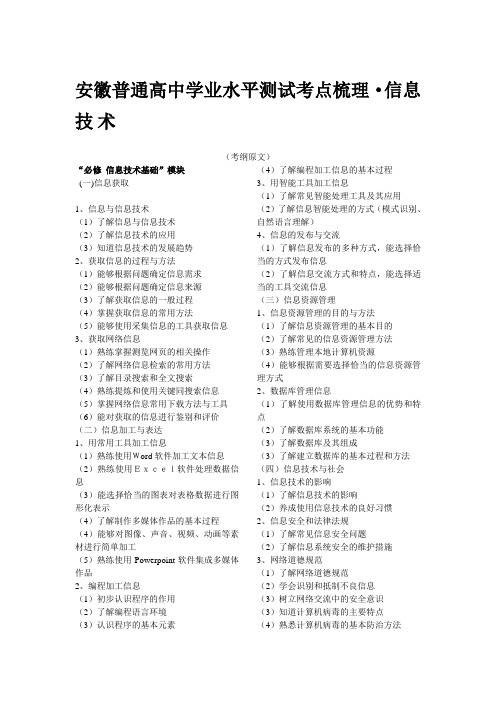

安徽普通高中学业水平测试考点梳理·信息技术(考纲原文)“必修信息技术基础”模块(一)信息获取1、信息与信息技术(1)了解信息与信息技术(2)了解信息技术的应用(3)知道信息技术的发展趋势2、获取信息的过程与方法(1)能够根据问题确定信息需求(2)能够根据问题确定信息来源(3)了解获取信息的一般过程(4)掌握获取信息的常用方法(5)能够使用采集信息的工具获取信息3、获取网络信息(1)熟练掌握测览网页的相关操作(2)了解网络信息检索的常用方法(3)了解目录搜索和全文搜索(4)熟练提炼和使用关键同搜索信息(5)掌握网络信息常用下载方法与工具(6)能对获取的信息进行鉴别和评价(二)信息加工与表达1、用常用工具加工信息(1)熟练使用Word软件加工文本信息(2)熟练使用Excel软件处理数据信息(3)能选择恰当的图表对表格数据进行图形化表示(4)了解制作多媒体作品的基本过程(4)能够对图像、声音、视频、动画等素材进行简单加工(5)熟练使用Powerpoint软件集成多媒体作品2、编程加工信息(1)初步认识程序的作用(2)了解编程语言环境(3)认识程序的基本元素(4)了解编程加工信息的基本过程3、用智能工具加工信息(1)了解常见智能处理工具及其应用(2)了解信息智能处理的方式(模式识别、自然语言理解)4、信息的发布与交流(1)了解信息发布的多种方式,能选择恰当的方式发布信息(2)了解信息交流方式和特点,能选择适当的工具交流信息(三)信息资源管理1、信息资源管理的目的与方法(1)了解信息资源管理的基本目的(2)了解常见的信息资源管理方法(3)熟练管理本地计算机资源(4)能够根据需要选择恰当的信息资源管理方式2、数据库管理信息(1)了解使用数据库管理信息的优势和特点(2)了解数据库系统的基本功能(3)了解数据库及其组成(3)了解建立数据库的基本过程和方法(四)信息技术与社会1、信息技术的影响(1)了解信息技术的影响(2)养成使用信息技术的良好习惯2、信息安全和法律法规(1)了解常见信息安全问题(2)了解信息系统安全的维护措施3、网络道德规范(1)了解网络道德规范(2)学会识别和抵制不良信息(3)树立网络交流中的安全意识(3)知道计算机病毒的主要特点(4)熟悉计算机病毒的基本防治方法4、计算机犯罪及预防(1)知道计算机犯罪的重大危害性(2)了解预防计算机犯罪的常用方法“选择一算法与程序设计”模块(一)计算机解决问题的基本过程1、计算机解决问题的基作过程(1)了解算法、程序设计基本概念(2)知道用计算机解决问题的基本步骤(3)体验用计算机解决问题的基本过程2、算法和算法的描述(1)了解算法的概念、特征(2)了解算法的3种描述方法(3)认识并能使用流程图的基本符号(二)程序设计语言初步1、VB语言及程序开发环境(1)熟悉VB程序设计语言的开发环境(2)掌握VB常用的基本数据类型,常量与变量的定义方法(3)掌握运算符、函数和表达式的使用(4)了解对象、属性、方法、事件和事件驱动等基本概念(5)能对程序进行简单调试,形成良好的编程习惯2、程序的顺序结构(1)理解程序结构程序的执行过程(2)掌握赋值、输入输出语句,能够编写简单的顺序结构程序3、程序的选择结构(1)理解选择结构程序中的条件语句的执行过程(2)掌握If、case语句结构,能够编写简单的选择结构程序(3)熟悉双分支和多分支选择语句的使用方法4、程序的循环结构(1)理解For循环语句的执行过程(2)掌握For循环语句,能够编写简单的循环结构程序(3)了解循环嵌套的规则(三)算法与问题解决例举1、解析法与问题解决(1)了解解析法求解问题的基本思想和过程(2)能用解析法分析简单问题,设计算法,编写程序求解问题2、穷举法与问题解决(1)了解穷举法求解问题的基本思想和过程(2)知道对一些问题能否选用穷举法来解决3、递归法与问题解决(1)了解递归法解决问题的基本思想(2)知道对一些问题能否选用递归法来解决“选修二多媒体技术应用”模块(一)多媒体技术与社会生活1、多媒体技术的基础知识(1)了解多媒体技术的含义(2)了解多媒体技术的具体应用2、多媒体技术的特征(1)能够列举多媒体技术的基本特征(2)体验与了解多媒体作品的集成性、交互性(二)多媒体信息采集与加工1、图形图像信息基础知识(1)了解图形和图像的基本特征(2)了解影响图像质量的因素(3)知道常见的图形、图像文件格式2、音频信息基础知识(1)了解模拟音频的数字化过程(2)了解影响声音质量的因素(3)知道常见的声音文件格式3、动画信息基础知识(1)了解动画的分类及其基本原理(2)知道常见的动画文件格式4、视频信息基础知识(1)了解视频产生的基本原理(2)知道常见的视频文件格式5、图像获取(1)知道常用的图像获取方法(2)能使用多种途径获取图像6、声音采集(1)了解录制声音的常用软件和硬件设备(2)能使用多种途径采集声音7、视频采集(1)了解常用的视频获取方法(2)了解视频采集的常用设备8、图形图像加工(1)了解常用的图形、图像处理软件(2)会用Photoshop调整图像的大小、色彩、明暗等属性(3)会用Photoshop图层操作合成图像(4)会用Photoshop制作特效文字(5)了解Photoshop滤镜在图像处理中的作用(6)能够选择适当的格式存储图像9、声音加工(1)了解常用的声音处理软件(2)能对声音进行剪辑、添加效果、合成等处理(3)能对声音文件进行格式转换10、动画制作(1)了解常用的动画制作软件(2)认识动画和作软件Flash(3)学会Flash中素材的导人方法(4)掌握图层和时间轴的操作方法(5)掌握添加帧和关键帧的操作方法(6)学会图形和影片剪辑元件的制作和应用(7)掌握简单Flash渐变动画制作(8)掌握简单Flash引导层动画制作(9)掌握简单Flash遮罩层动画制作(10)掌握Flash动画发布方法11、视频加工(1)了解常用的视频编辑软件(2)了解视频加工的一般过程和方法(三)多媒体信息集成与交流1、多媒体作品的规划与设计(1)了解制作多媒体作品的一般过程与方法(2)了解利用非线性结构规划多媒体作品2、多媒体作品的集成(1)了解常用的多媒体集成软件(2)掌握在多媒体集成软件中导入多种素材的方法(3)运用多媒体集成软件制作多媒体作品(4)学会为多媒体作品设置交互功能(5)了解多媒体作品的评价方法3、虚拟现实与流媒体技术(1)了解虚拟现实的应用(2)了解流媒体技术的应。

安徽省学业水平测试信息技术知识点

安徽省学业水平测试信息技术知识点1.计算机基础知识:包括计算机硬件、软件、操作系统等基本概念和原理。

学生需要了解计算机的组成部分,如CPU、内存、硬盘等,以及计算机的工作原理和组织结构。

2.网络知识:学生需要了解网络的基本概念和原理,包括局域网、广域网、互联网等。

他们还需要了解计算机网络的各种协议和技术,如TCP/IP协议、HTTP协议、DNS等。

3. 操作系统:学生需要了解操作系统的基本功能和特点,例如Windows、Linux等常见操作系统的安装、配置和使用。

他们还需要了解文件管理、进程管理、内存管理等操作系统的重要概念。

4. 程序设计与开发:学生需要了解编程语言的基本语法和程序设计的基本原理,如C语言、Python、Java等。

他们需要掌握基本的编程思维和解决问题的能力,能够编写简单的程序。

5.数据库知识:学生需要了解数据库的基本概念和原理,如关系型数据库、SQL语言等。

他们需要了解数据库的设计和管理,能够通过SQL语言进行数据库的查询和操作。

6. 网页设计与开发:学生需要了解网页设计的基本原理和技术,如HTML、CSS、JavaScript等。

他们需要掌握网页布局和样式设计,能够开发简单的交互式网页。

7.信息安全:学生需要了解信息安全的基本概念和原理,如密码学、安全协议等。

他们需要了解网络攻击和防护的基本知识,能够保护自己的信息安全。

在考试中,学生将通过选择题、填空题和实际操作等方式来测试他们对这些知识点的理解和掌握程度。

他们需要能够运用所学的知识解决实际问题,具备一定的计算机应用能力。

总的来说,信息技术是现代社会中不可或缺的一项重要技能,掌握了这些知识点的学生将能够更好地适应信息化时代的发展需求。

而安徽省学业水平测试则为评估学生在这方面的能力提供了一个重要的参考依据。

安徽省学业水平测试《信息技术》详细知识点

章节1 信息与信息技术1)信息化的创始人:香农和韦弗。

2)信息的一般特征:载体依附性、价值性、时效性、共享性、真伪性等。

3)信息分为五大类:文字、图形(图像)、声音、动画、视频。

4)信息技术主要包括:传感技术、通信技术、电子计算机技术、微电子技术。

5)信息技术革命:第一次,语言;第二次,文字;第三次,印刷术;第四次,电报、电话、广播、电视;第五次,计算机技术、现代通信技术。

6)信息技术发展趋势:人性化、大众化。

7)软件的分类:系统软件a操作系统—windows、macOS、unix、linuxb语言处理程序c数据库管理系统—SQL、Oracle、DB2;应用软件a办公软件—WPS、Office;b多媒体制作和播放应用软件—photoshop、premiere、flash、realplayer、mediaplayer、authorware、director、multimedia tool book;c网络应用软件—outlook、foxmail、frontpage、Dreamweaver;d管理信息系统e生产过程控制系统。

8)GUI图形用户界面;ASR自动语音识别;TTS语音合成;CPU中央处理器。

章节2 信息获取1)信息获取一般过程:定位信息需求、选择信息来源、确定信息获取方法并获取信息、评价信息。

2)信息来源分类:文献型、口头型、电子型、实物型。

3)搜索引擎:全文搜索引擎(关键词查询):百度、谷歌;目录索引类搜索引擎(分类查找):搜狐、新浪;元搜索引擎。

4)DB数据库;FTP文件传输协议;URL统一资源定位器;UNC通用名约定5)网络协议:局域网:IPX/SPX、NetBEUI;万维网:HTTP超文本传输协议;电子邮件发送和接收协议:SMTP、POP3;因特网协议:TCP/IP。

6)计算机中的信息通常以文件的形式在储存器中保存。

7)文件类型:可执行文件(.bat、.com、.exe);数据文件。

高中信息技术学业水平考试知识点

高中信息技术学业水平考试知识点1. 信息的编码呀,就像给信息穿上特定的“衣服”,比如用二进制来表示数字,这不就跟我们出门要穿适合的衣服一样吗!比如电脑用 0 和 1 来表示各种信息。

2. 算法可重要啦!它就像做饭的步骤一样,一步一步来才能做出美味的菜肴。

就像我们要计算两个数的和,就得先知道用什么方法去算呀!比如用加法运算来解决。

3. 数据库管理系统呢,不夸张地说,就像一个超级大管家!它能把大量的数据管理得井井有条的。

就像图书馆的管理员把图书整理得整整齐齐,方便我们查找。

比如在学校的学生信息管理系统里找某个学生的信息。

4. 网络的拓扑结构啊,哇,想想看,这可真是像城市的规划布局一样呢!星形、总线形,各有各的妙处。

就好像小区的道路设计,有不同的方式呀!比如星形结构就像中间有个中心节点辐射出去一样。

5. 图像处理,嘿,这简直就是给图片化妆或者变魔术啊!可以把图片变得美美的或者很特别。

就像我们给自己拍的照片加个可爱的滤镜。

比如把一张风景照片变得更鲜艳好看。

6. 程序设计,这可相当于创造一个属于自己的小世界呀!你想让它干啥它就干啥。

就像搭积木一样,用各种代码块搭出你想要的样子。

比如设计一个简单的计算程序。

7. 信息安全呢,哎呀呀,就像是给我们的信息宝贝们加上一层保护罩呀!防止它们被坏人抢走或破坏。

就像我们给家门上锁一样重要。

比如设置密码来保护自己的账号安全。

8. 人工智能,哇塞,这可真像是有了一个超级聪明的小伙伴呀!能帮我们做很多事情呢。

就像有个智能机器人帮我们做家务。

比如智能语音助手回答你的问题。

9. 多媒体技术,不就是把各种好玩的东西融合在一起嘛!像声音、图像、视频,多有意思。

就像一场精彩的演出,有唱歌有跳舞。

比如看一部有精彩画面和动听音乐的电影。

我觉得这些知识点真的都超级重要呀,大家一定要好好掌握,才能在信息技术的世界里畅游无阻啊!。

信息技术高中学业水平考试知识点

信息技术高中学业水平考试知识点一、信息技术基础1. 信息的概念和特征信息的定义:信息是用来消除不确定性的东西。

信息的特征:载体依附性、价值性、时效性、共享性、真伪性等。

2. 信息技术的发展历程五次信息技术革命:语言的产生、文字的发明、造纸术和印刷术的发明、电报电话广播电视的发明和普及应用、计算机技术与现代通信技术的普及应用。

3. 信息技术的应用在日常生活中的应用:如通信、娱乐、学习、工作等。

在科学研究中的应用:数据处理、模拟实验等。

4. 信息的获取信息来源的多样性:文献型、口头型、电子型、实物型等。

信息获取的一般过程:确定信息需求、选择信息来源、确定获取方法、获取信息、评价信息。

5. 搜索引擎分类:全文搜索引擎(如百度、谷歌)、目录搜索引擎(如雅虎、搜狐)。

搜索技巧:关键词的选择、逻辑运算符的使用(与、或、非)、强制搜索等。

6. 信息的评价从信息的准确性、客观性、权威性、时效性等方面进行评价。

二、计算机系统1. 计算机的发展发展阶段:电子管、晶体管、集成电路、大规模集成电路和超大规模集成电路。

2. 计算机系统的组成硬件系统:输入设备(如键盘、鼠标)、输出设备(如显示器、打印机)、运算器、控制器、存储器(内存、外存)。

软件系统:系统软件(如操作系统、语言处理程序)、应用软件(如办公软件、游戏软件)。

3. 计算机的工作原理存储程序和程序控制原理。

4. 操作系统功能:进程管理、存储管理、设备管理、文件管理、作业管理。

常见操作系统:Windows、Linux、Mac OS 等。

5. 计算机中的数据表示数制转换:二进制、八进制、十进制、十六进制之间的相互转换。

字符编码:ASCII 码、汉字编码(输入码、机内码、字形码)。

三、网络基础1. 计算机网络的定义和功能定义:将地理位置不同的具有独立功能的多台计算机及其外部设备,通过通信线路连接起来,在网络操作系统,网络管理软件及网络通信协议的管理和协调下,实现资源共享和信息传递的计算机系统。

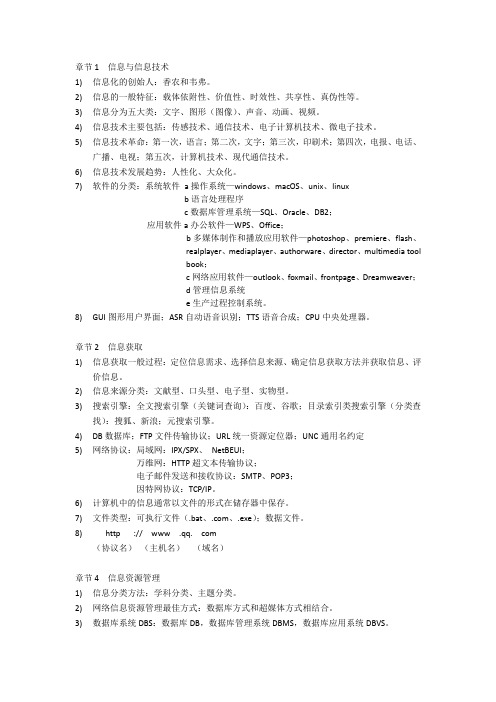

安徽省学业水平测试信息技术必修知识点

第一章信息与信息技术1、香农作用信息是用来消除不确定性的东西维纳本质信息就是信息,不是物质,也不是能量。

是第三类资源钟义信内容信息是事物运动的状态和方式物质能量是构成世界的三大要素。

信息2、文字〔是信息载体形式〕和一份报纸〔是传播途径〕不是信息,报上登载的足球赛的消息才是信息3、IT(Information Technology)=信息技术4、在人类社会开展史上发生过五次信息技术革命:第一次革命是语言的产生和应用第二次革命是文字的创造和使用第三次革命是造纸术和印刷术的创造和应用第四次革命是电报、、电视及其他通信技术的创造和应用第五次革命是计算机技术与现代通信技术的普及应用5、文字面对面图形〔图像〕书报刊声音信息的载体信息的传播途径播送动画电视视频计算机网络信息在计算机中是以二进制形式存储和处理6、信息技术包括计算机技术〔核心〕信息的特征:传递性通信技术共享性微电子技术依附性和可处理性传感技术价值相对性时效性〔天气预报〕7、真伪性〔虚假短信〕网络化多元化信息技术的开展趋势多媒体化智能化虚拟化8、信息技术的消极影响①信息泛滥②信息污染③信息犯罪④对人们的身心安康造成影响第二章信息的获取确定信息需求确定信息来源 9、获取信息10、采集信息的工具〔硬件〕:纸笔、照相机、摄像机、录音机、扫描仪的根本过程采集信息保存信息12、网络信息检索方法直接访问相关信息网页使用搜索引擎直接访问在线数据库使用BBS论坛目录类搜索引擎全文搜索引擎13、常用下载工具迅雷、网际快车〔FlashGet〕、网络蚂蚁〔NetAnts〕、WebZip、影音传送带14、信息的鉴别与评价*从信息的来源进展判断*从信息的价值取向进展判断*从信息的时效性进展判断第三章信息的加工与表达〔上〕15、文本编辑工具:word、写字板、记事本〔不可以插入图片、纯文本编辑工具〕16、Word〔.doc〕一些操作所在菜单项〔eg:页边距:文件→页面设置〕格式刷〔能使格式刷所到之处的文本内容转换为光标所在处的文本格式〕Ctrl+A 全选Ctrl+S保存 Ctrl+C复制 Ctrl+V粘贴 Ctrl+Z撤销插入图片和文本之间的关系文字嵌入到图片的下方〔文字和图片无重合〕文字严密分布在图片的四周〔文字和图片无重合〕17、E*cel〔.*ls〕E*cel表格根本单位是单元格从A2到B5的范围是A2:B5一些操作所在菜单项〔eg:求平均average,求和sum :插入→函数〕柱形图条形图比拟数据间的多少与大小折线图按时间轴表现数据间的变化趋势饼形图描述数据间的比例分配关系18、Powerpoint〔.ppt〕制作多媒体作品的根本过程需求分析→规划与设计→素材采集与加工→作品集成→发布与评价超级解霸可以截取视频文件整个演示文稿〔即所有幻灯片〕动画的设置当前幻灯片动画的设置幻灯片与幻灯片之间动画的设置处理器〔CPU〕19、计算机存储器〔内存、外存〕输入设备〔鼠标、键盘〕输出设备〔打印机〕2021、程序设计三种构造:①顺序构造②选择构造③循环构造22、计算机程序解决问题的过程〔过程中间需要不断"修改〞〕设计算法:给出解决问题的方法23、VB相关●编程目的是:生成E*E 格式的可执行文件,计算机可以直接执行●程序中通常会出现:常量、变量、函数、运算符、表达式、语句●A=16 赋值,把常量数值16赋给变量A●字符型常量"〞,字符型变量$●Private sub定义子程序,End sub完毕子程序,它们成对出现●Form窗体是子程序的应用对象,Click单击鼠标开场执行,Load程序装载后开场执行24、人工智能模式识别〔指纹识别〕自然语言理解〔翻译系统〕词法分析句法分析语义分析25、个人计算机信息组织方式:资源管理器网络信息组织方式:数据库方式〔关键字搜索〕、超媒体方式主题树方式〔目录类搜索〕、文件方式最正确结合:数据库 + 超媒体26、数据库:存储在计算机中有组织,可共享,方便统一管理的数据集合表一数据库表二表三……27、使用数据库应用系统的优势①存储大量数据,占用空间少②管理方便,维护简单③检索高效④共享性好28、常用的数据库管理软件: Access〔*.mdb〕、SQL Server、Fo*pro29、建立数据库的一般过程:①收集相关信息②分析信息特征③确定特征之间的关系④定义数据库构造⑤编辑数据库30、物理平安防火、防盗、防静电、防雷击、防电磁泄漏信息平安逻辑平安访问控制信息加密31、计算机病毒 = 有害代码〔影响计算机使用的软件〕针对计算机编制破坏功能、毁坏数据、影响使用、自我复制的程序或者代码。

信息技术学业水平测试选修知识点背诵

信息技术学业水平测试选修知识点背诵

1.网络安全

-网络安全的基本概念和意义

-网络攻击的类型,例如病毒、木马、钓鱼、网络钓鱼等

-实施网络安全的方法和技术,例如防火墙、入侵检测系统、数据加密等

-网络安全政策和规范的制定和实施

2.数据库管理

-数据库的基本概念和组成部分

-数据库操作语言,例如SQL(结构化查询语言)

-数据库设计和规范化的原则和方法

-数据库管理系统(DBMS)的选择和使用

3.网页设计与开发

-CSS(层叠样式表)的应用和使用方法

- JavaScript的基本语法和功能

-网页设计的原则和方法

4.移动应用开发

-移动应用开发的概述和流程

-移动应用开发平台和工具的选择和使用

- Android和iOS平台的开发技术和环境

-移动应用界面设计和用户体验

5.数据分析与挖掘

-数据分析的概念和意义

-数据预处理和清洗的方法和技术

-数据挖掘的常用算法和技术,例如聚类、分类、关联规则等

-数据可视化和解释结果的方法和技巧

6.计算机图形学

-计算机图形学的基本概念和技术

-图形数据结构和图形算法的基础知识

-图形渲染和图像处理的方法和工具

-计算机动画的基本原理和制作方法

以上是信息技术学业水平测试的一些重要的选修知识点。

备考时,建议学生结合自身的学习情况和重点,有针对性地进行复习。

此外,可以通过解答往年的试题、参加模拟考试等方式来巩固和提高自己的知识水平,以取得好的成绩。

2022安徽高中信息学考知识点总结

2022安徽高中信息学考知识点总结信息与信息技术在当今社会里,信息与物质、能源被称为人类活动的三要素。

(一)信息的基本特征1、信息的概念:对人们的社会活动有用的各种信号的统称,包括文字、数字、声音、图像等。

2、信息的特征:①载体的依附性、②可识别性、③可传递性、④可存储性、⑤可扩充性、⑥可转换性、⑦可压缩性、⑧特定范围有效性(时效性)3、信息的载体:传递信息的工具,信息传播中携带信息的媒介,信息必须借助媒介才能传播。

信息的表现形式是由信息的载体所决定的,比如:声音、文字、图像等。

注意:信息与信息载体的区分,声波、纸张、电磁波、电视机等并不是信息,而是信息的载体,它们负载的内容(如声音、语言、文字、图像等)才是信息。

(二)信息技术及应用1、信息技术:人们获取、存储、传递、处理以及利用信息的技术。

信息技术有:微电子技术、通信技术、计算机技术(核心技术)、传感技术等。

2、信息技术的发展信息技术的六次技术革命:①语言的使用;②文字的使用;③造纸术和印刷术的应用;④电报、电话、广播、电视的发明和应用;⑤计算机和网络的普及应用;⑥多媒体技术的应用和信息网络的普及(即信息高速公路)。

其中目前正在经历的信息革命是第六种。

信息高速公路是指由通信技术、电脑技术、声像技术、自动化技术等构成的多媒体通信网络。

(如同一种电子的高速公路,故称“信息高速公路”。

)3、信息技术对社会产生的影响积极影响主要有:①对科研的影响;②对经济的影响;③对管理的影响;④对教育的影响;⑤对文化的影响;⑥对思维的影响;⑦对生活的影响;⑧对政府的影响。

负面影响的主要表现有:①信息泛滥;②信息污染;③信息病毒;④信息犯罪;⑤信息渗透。

4、信息在日常生活中的作用简要掌握信息技术在现代中的五点作用:①认知作用、②管理作用、③控制作用、④交流作用、⑤娱乐作用。

5、信息道德与安全(1)计算机病毒:一种人为制造的、能够侵入计算机系统并给计算机系统带来故障的程序。

- 1、下载文档前请自行甄别文档内容的完整性,平台不提供额外的编辑、内容补充、找答案等附加服务。

- 2、"仅部分预览"的文档,不可在线预览部分如存在完整性等问题,可反馈申请退款(可完整预览的文档不适用该条件!)。

- 3、如文档侵犯您的权益,请联系客服反馈,我们会尽快为您处理(人工客服工作时间:9:00-18:30)。

1、

物质

能量是构成世界的三大要素。

信息

2、

文字(是信息载体形式)和一份报纸(是传播途径)不是信息,报上登载的足球赛的消息才是信息

3、IT(Information Technology) =信息技术

4、在人类社会发展史上发生过五次信息技术革命:

第一次革命是语言的产生和应用

第二次革命是文字的发明和使用

第三次革命是造纸术和印刷术的发明和应用

第四次革命是电报、电话、电视及其他通信技术的发明和应用

第五次革命是计算机技术与现代通信技术的普及应用

5、文字面对面

图形(图像)书报刊

声音信息的载体信息的传播途径广播

动画电视

视频计算机网络

信息在计算机中是以二进制形式存储和处理

6、信息技术包括计算机技术(核心)信息的特征:传递性

通信技术共享性

微电子技术依附性和可处理性

传感技术价值相对性

时效性(天气预报)

7、真伪性(虚假短信)

网络化 多元化

信息技术的发展趋势

多媒体化 智能化 虚拟化

8、信息技术的消极影响

①信息泛滥②信息污染③信息犯罪

④对人们的身心健康造成影响

第二章 信息的获取

确定信息需求

确定信息来源 9、获取信息

的基本过程 采集信息

保存信息

12、网络信息检索方法

直接访问相关信息网页 使用搜索引擎 直接访问在线数据库 使用BBS 论坛

目录类搜索引擎 全文搜索引擎

13、常用下载工具

10、采集信息的工具(硬件): 纸笔、照相机、摄像机、录音机、扫描仪

迅雷、网际快车(FlashGet)、网络蚂蚁(NetAnts)、WebZip、影音传送带

14、信息的鉴别与评价

★从信息的来源进行判断

★从信息的价值取向进行判断

★从信息的时效性进行判断第三章信息的加工与表达(上)

15、文本编辑工具:word、写字板、记事本(不可以插入图片、纯文本编辑工具)

16、Word(.doc)

一些操作所在菜单项(eg:页边距:文件→页面设置)

格式刷(能使格式刷所到之处的文本内容转换为光标所在处的文本格式)Ctrl+A 全选Ctrl+S保存 Ctrl+C复制 Ctrl+V粘贴 Ctrl+Z撤销

插入图片和文本之间的关系

文字嵌入到图片的下方(文字和图片无重合)

文字紧密分布在图片的四周(文字和图片无重合)

17、Excel(.xls)

Excel表格基本单位是单元格

一些操作所在菜单项(eg:求平均average,求和sum:插入→函数)柱形图条形图比较数据间的多少与大小

折线图按时间轴表现数据间的变化趋势

饼形图描述数据间的比例分配关系

18、Powerpoint(.ppt)

制作多媒体作品的基本过程

需求分析→规划与设计→素材采集与加工→作品集成→发布与评价超级解霸可以截取视频文件

第四章信息的加工与表达(下)

处理器(CPU)

19、计算机存储器(内存、外存)

输入设备(鼠标、键盘)

输出设备(打印机)

20、高级语言 C、VB(人看懂)

低级语言机器语言0、1二进制代码(计算机看懂)

21、程序设计三种结构:

①顺序结构②选择结构③循环结构

22、计算机程序解决问题的过程

分析问题→设计算法→编写程序→调试运行→检测结果

(过程中间需要不断“修改”)

设计算法:给出解决问题的方法

23、VB相关

编程目的是:生成EXE 格式的可执行文件,计算机可以直接执行

程序中通常会出现:常量、变量、函数、运算符、表达式、语句

A=16 赋值,把常量数值16赋给变量A

字符型常量“”,字符型变量$

Private sub定义子程序,End sub结束子程序,它们成对出现

Form窗体是子程序的应用对象,Click单击鼠标开始执行,Load程序装载后开始执行24、人工智能模式识别(指纹识别)

自然语言理解(翻译系统)词法分析

句法分析

语义分析

第五章信息资源管理

25、

个人计算机信息组织方式:资源管理器

网络信息组织方式:数据库方式(关键字搜索)、超媒体方式

主题树方式(目录类搜索)、文件方式最佳结合:数据库 + 超媒体

26、数据库:存储在计算机中有组织,可共享,方便统一管理的数据集合

表一

数据库表二

表三

……

27、使用数据库应用系统的优势

①存储大量数据,占用空间少②管理方便,维护简单

③检索高效④共享性好

28、常用的数据库管理软件: Access(*.mdb)、SQL Server、Foxpro

29、建立数据库的一般过程:

①收集相关信息

②分析信息特征

③确定特征之间的关系

④定义数据库结构

⑤编辑数据库

30、

物理安全防火、防盗、防静电、防雷击、防电磁泄漏

信息安全

逻辑安全访问控制

信息加密

31、计算机病毒 = 有害代码(影响计算机使用的软件)

针对计算机编制破坏功能、毁坏数据、影响使用、自我复制的程序或者代码。

32、减少计算机病毒带来的危害,我们应做到:

建立良好的安全习惯,了解信息安全方面的知识

关闭或者删除系统中不需要的服务

经常升级安全补丁

使用复杂的密码

隔离受感染的计算机

安装专业的杀毒软件,进行全面监控。