幂模运算

幂模运算

2. 大数幂模与乘模运算•Montgomery 幂模算法在实现了vlong 类型后,大数的存储和四则运算的功能都完成了。

考虑到RSA 算法需要进行幂模运算,需要准备实现这些运算的方法。

所以写一个vlong 的友元,完成幂模运算功能。

幂模运算是RSA 算法中比重最大的计算,最直接地决定了RSA 算法的性能,针对快速幂模运算这一课题,西方现代数学家提出了很多的解决方案。

经查阅相关数学著作,发现通常都是依据乘模的性质n n b n a n b a mod ))mod ()mod ((mod )(⨯=⨯,先将幂模运算化简为乘模运算。

通常的分解习惯是指数不断的对半分,如果指数是奇数,就先减去一变成偶数,然后再对半分,例如求D=n C E mod ,E=15,可分解为如下6个乘模运算。

n C n C C C m od m od 21=⨯= n C n C C C m od m od 312=⨯= nC n C C C mod mod 6223=⨯= nC n C C C mod mod 734=⨯= nC n C C C mod mod 14445=⨯= nC n C C C mod mod 1556=⨯=归纳分析以上方法,对于任意指数E ,可采用如图2-4的算法流程计算 。

图2-4 幂模运算分解为乘模运算的一种流程按照上述流程,列举两个简单的幂模运算实例来形象的说明这种方法。

①求17mod215的值开始 D = 1 P = 2 mod 17 = 2 E = 15E奇数 D = DP mod n = 2 P = PP mod n = 4 E = (E-1)/2 =7E奇数 D = DP mod n = 8 P = PP mod n = 16 E = (E-1)/2 =3E奇数 D = DP mod n = 9 P = PP mod n = 1 E = (E-1)/2 =1E奇数 D = DP mod n = 9 P = PP mod n = 1 E = (E-1)/2 =0最终D = 9 即为所求。

模幂运算密码学

模幂运算密码学摘要:一、模幂运算密码学简介1.模幂运算的定义2.模幂运算在密码学中的应用二、模幂运算的性质和算法1.欧拉定理2.快速幂取模算法3.模幂运算的优化方法三、模幂运算密码学的应用案例1.RSA加密算法2.迪菲-赫尔曼密钥交换协议四、模幂运算密码学的挑战与未来1.量子计算机对模幂运算密码学的影响2.模幂运算密码学的未来发展趋势正文:模幂运算密码学是一门研究模幂运算在密码学中应用的学科。

模幂运算,顾名思义,就是求一个数在模某个数的幂时的结果。

在密码学中,模幂运算常用于加密、解密、数字签名等场景。

模幂运算具有以下几个重要的性质:1.结合律:a^(m^n) = (a^m)^n2.交换律:a^m * a^n = a^(m+n)3.分配律:a * (b^m) = (a * b)^m为了高效地进行模幂运算,研究人员提出了许多算法,如欧拉定理、快速幂取模算法等。

欧拉定理是一种用于简化模幂运算的数学定理,它可以将模幂运算转化为模乘法。

快速幂取模算法是一种高效实现幂运算的算法,其时间复杂度为O(log n)。

在实际应用中,模幂运算密码学有着广泛的应用。

例如,RSA加密算法就是基于模幂运算的。

RSA加密过程中,公钥和私钥都是模幂运算的结果。

另外,迪菲-赫尔曼密钥交换协议也利用了模幂运算的性质来实现安全通信。

然而,随着量子计算机技术的发展,模幂运算密码学面临着巨大的挑战。

量子计算机可以大幅提高模幂运算的速度,从而破解现有的加密算法。

因此,研究人员需要寻求新的加密方法,如量子密码学,以应对这一挑战。

总之,模幂运算密码学是一门具有重要理论和实践价值的学科。

快速模幂算法范文

快速模幂算法范文下面我们将详细介绍快速模幂算法的原理和步骤。

1.原理:假设要计算 a^b mod c 的值,其中 a 是底数,b 是指数,c 是模数。

快速模幂算法的基本思想是将指数 b 进行二进制拆分,然后利用二进制的运算特性进行迭代计算。

2.步骤:-将指数b转换为二进制形式。

例如,b=13(1101)。

- 初始化两个变量:result=1 作为最终结果的累积值,和 base=a作为当前底数。

- 从二进制数的最低位开始,如果最低位是1,则将当前底数乘以result,并对结果取模 c。

例如,result = 1 * a = a mod c。

- 将当前底数进行平方运算,并对结果取模 c,base = a^2 mod c。

-将指数b右移一位,相当于b=b/2-重复上述步骤,直到指数b的所有位都被处理完毕。

- 返回结果 result。

3.例子:让我们以a=3,b=13,c=7为例进行演示。

-将指数b的二进制表示为1101- 初始化 result=1,base=3- 最低位为1,将当前底数乘以 result,并对结果取模 c,result = 1 * 3 = 3 mod 7- 进行平方运算,base = 3^2 mod 7 = 9 mod 7 = 2 mod 7-右移一位,b=110。

-最低位为0,不进行计算。

- 进行平方运算,base = 2^2 mod 7 = 4 mod 7-右移一位,b=11- 最低位为1,将当前底数乘以 result,并对结果取模 c,result = 3 * 4 = 12 mod 7- 进行平方运算,base = 4^2 mod 7 = 16 mod 7 = 2 mod 7-右移一位,b=1- 最低位为1,将当前底数乘以 result,并对结果取模 c,result = 12 * 2 = 24 mod 7 = 3 mod 7- 进行平方运算,base = 2^2 mod 7 = 4 mod 7-右移一位,b=0。

幂的运算所有法则和逆运算法则

幂的运算所有法则和逆运算法则幂的运算法则包括乘法法则、除法法则和幂的指数法则。

逆运算法则包括开平方运算和对数运算。

下面将详细介绍这些法则。

一、幂的乘法法则:对于任意实数a和正整数n,有:a^n*a^m=a^(n+m)这条乘法法则表明,当两个幂具有相同的底数时,可以将底数保持不变,指数相加得到新的指数。

二、幂的除法法则:对于任意实数a和正整数n,有:a^n/a^m=a^(n-m)这条除法法则表明,当两个幂具有相同的底数时,可以将底数保持不变,指数相减得到新的指数。

三、幂的指数法则:1.幂的幂法则:对于任意实数a和正整数n、m,有:(a^n)^m=a^(n*m)这条指数法则表明,当一个幂的指数再次被指数化时,可以将指数相乘得到新的指数。

2.幂的乘法法则的推广:对于任意实数a和正整数n_1,n_2,...,n_k,有:a^(n_1)*a^(n_2)*...*a^(n_k)=a^(n_1+n_2+...+n_k)这条指数法则表示,当一个底数出现多次相乘时,可以将所有指数相加得到新的指数。

3.幂的除法法则的推广:对于任意实数a和正整数n_1,n_2,...,n_k,有:a^(n_1)/a^(n_2)/.../a^(n_k)=a^(n_1-n_2-...-n_k)这条指数法则表示,当一个底数出现多次相除时,可以将所有指数相减得到新的指数。

四、逆运算法则:1.幂的开平方运算:对于任意非负实数a和正整数n(a^(1/n))^n=a这条逆运算法则表示,当一个数的n次幂再开n次方时,可以得到该数本身。

2.幂的对数运算:对于任意正实数a、b和正整数n,有:log(base a)(a^n) = n这条逆运算法则表示,当一个数的n次幂再以底数a进行对数运算时,可以得到n。

总结:幂的运算法则包括乘法法则、除法法则和幂的指数法则。

乘法法则指出当两个幂具有相同底数时,可以将指数相加;除法法则指出当两个幂具有相同底数时,可以将指数相减;指数法则包括幂的幂法则和幂的乘法法则的推广,指数可以相乘得到新的指数。

幂运算公式大全

幂运算公式大全幂运算是数学中常见的一种运算方式,它在代数、几何、物理等领域都有着广泛的应用。

在本文中,我们将为大家介绍一些常见的幂运算公式,希望能够帮助大家更好地理解和运用幂运算。

一、幂的基本性质。

1. 幂的乘法法则。

若a为非零数,m、n为任意整数,则a的m次方乘以a的n次方等于a的m+n次方,即a^m × a^n = a^(m+n)。

2. 幂的除法法则。

若a为非零数,m、n为任意整数,则a的m次方除以a的n次方等于a的m-n次方,即a^m ÷ a^n = a^(m-n)。

3. 幂的乘方法则。

若a为非零数,m、n为任意整数,则a的m次方的n次方等于a的m×n次方,即(a^m)^n = a^(m×n)。

二、幂的特殊情况。

1. 零的幂。

任何非零数的零次幂都等于1,即a^0 = 1(a≠0)。

2. 一的幂。

任何数的一次幂都等于它本身,即a^1 = a。

3. 负数的幂。

负数的幂可以通过倒数和正数的幂来表示,即a的负m次方等于1除以a的m次方,即a^(-m) = 1/a^m。

三、幂的运算规律。

1. 同底数幂的乘法。

若a为非零数,m、n为任意整数,则a的m次方乘以a的n次方等于a的m+n次方,即a^m × a^n = a^(m+n)。

2. 同底数幂的除法。

若a为非零数,m、n为任意整数,则a的m次方除以a的n次方等于a的m-n次方,即a^m ÷ a^n = a^(m-n)。

3. 幂的乘方。

若a为非零数,m、n为任意整数,则a的m次方的n次方等于a的m×n次方,即(a^m)^n = a^(m×n)。

四、幂运算的应用。

1. 幂运算在代数中的应用。

幂运算在代数中有着重要的应用,可以用来简化表达式、解方程等,例如在分解因式、计算多项式值等方面都有着广泛的应用。

2. 幂运算在几何中的应用。

在几何中,幂运算常常用来表示面积、体积等概念,例如计算正方形的面积、计算立方体的体积等都会涉及到幂运算。

模幂运算密码学

模幂运算在密码学中有着重要的应用,特别是在公钥密码学中。

在公钥密码学中,加密和解密过程通常基于大数的模幂运算。

下面我将从模幂运算的基本概念、在密码学中的应用以及一些常见的密码学应用场景来解释这个问题。

一、模幂运算的基本概念模幂运算是指将一个数对另一个数取幂,并对结果取模运算。

例如,$a^b \mod c$表示的是$a$的$b$次方对$c$取模后的结果。

这个运算在整数域上定义,其中$a, b$和$c$是整数,且$c$通常是一个很大的质数。

二、模幂运算在密码学中的应用1. 数字签名:数字签名是一种用于验证数据完整性和身份的技术。

在数字签名中,一个私钥用于生成签名,而公钥用于验证签名。

私钥的生成通常基于公钥的模幂运算。

例如,RSA 算法就是一种基于模幂运算的数字签名算法。

2. 公钥加密:公钥加密算法如RSA、ElGamal等,都是基于大数的模幂运算。

其中,私钥包含一个因子(用于加密),公钥包含另一个因子(用于解密)。

通过模幂运算,可以确保只有拥有正确公钥的人能够解密消息。

3. 密码基础:许多现代密码学方法的基础也是模幂运算。

例如,Diffie-Hellman 密钥交换协议基于两个用户共享的公钥和随机数的模幂运算,生成他们的共享秘密密钥。

这个过程保证了在不安全的通信渠道上建立安全的密钥连接。

三、密码学应用场景1. 电子银行:银行通常使用公钥加密和数字签名来保护客户的账户信息和交易记录。

这样,即使交易被截获,也无法被篡改或解密。

2. 互联网安全:互联网中的安全通信依赖于公钥加密和数字签名。

例如,SSL/TLS协议就是使用这些技术来保护网络通信的安全性。

3. 数字身份验证:数字身份验证通常使用数字签名和公钥加密来实现。

例如,OAuth协议就是一种基于公钥加密和数字签名的身份验证协议。

总的来说,模幂运算在密码学中扮演着重要角色,无论是数字签名、公钥加密还是密钥交换,都离不开模幂运算的支持。

因此,在设计和实现密码系统时,理解和掌握模幂运算的性质和技巧是非常重要的。

幂的运算法则公式14个

幂的运算法则公式14个

幂运算法则公式:同底数幂相乘,底数不变,指数相加,即a m×a n=a(m+n);同底数幂相除,底数不变,指数相减,即a m÷a n=a (m-n)。

幂的运算法则公式

(1)同底数幂的乘法:同底数幂相乘,底数不变,指数相加。

a m×a n=a(m+n)(a≠0,m,n均为正整数,并且m>n)

(2)同底数幂的除法:同底数幂相除,底数不变,指数相减。

a m÷a n=a(m-n)(a≠0,m,n均为正整数,并且m>n)

(3)幂的乘方:幂的乘方,底数不变,指数相乘。

(a^m)^n=a^(mn),(m,n都为正整数)

(4)积的乘方:等于将积的每个因式分别乘方,再把所得的幂相乘。

(ab)^n=a^nb^n,(n为正整数)

(5)零指数:

a0=1 (a≠0)

(6)负整数指数幂

a-p=1/a p(a≠0, p是正整数)

(7)负实数指数幂

a^(-p)=1/(a)^p或(1/a)^p(a≠0,p为正实数)

(8)正整数指数幂

①a m a n=a m+n

②(a m)n=a mn

③a m/a n=a m-n (m大于n,a≠0)

④(ab)n=a n b n

(9)分式的乘方:把分式的分子、分母分别乘方即为乘方结果

(a/b)^n=(a^n)/(b^n),(n为正整数)。

幂的运算公式

幂的运算公式什么是幂?幂运算是一种数学运算,它将一个数乘以自身的某个数量的次数后得到的结果。

简单来说,可以把幂运算看做是乘方运算,因此也被称为冥运算。

比如若是将3的3次幂写成3^3,则表示3乘以自身3次,即3x3x3,结果为27。

幂运算有很多种形式,可以根据不同的特点进行分类。

其中最常见的形式是整数幂,即幂运算的底数是整数的情况。

另外,还有分数幂、负数幂和复数幂等形式,这些形式的运算公式也有其固定的句式。

一、整数幂整数幂是最常见的幂运算形式,它表示底数是整数,指数也是整数的情况,它的简单公式为: a^n = a a… a (n 个),或者 a^n = a^(n-1) a,其中 a底数,n指数(大于等于0)。

1)n≥0,其公式表达式为:a^n=a×a×a……×a(n个)2)n=0,其公式表达式为:a^0=13)n<0,其公式表达式为:a^n=1/[a a×a……×a(n个)]二、分数幂分数幂表示底数和指数都是分数的情况,它的简单公式为:m/n = (m/n)^1 = (m^1/n^1) = m/n,其中 m分子,n分母,表示 a m/n幂。

1)m > 0 且 n > 0,其公式表达式为:(m/n)^1=m^1/n^1=m/n 2)m < 0 且 n > 0,其公式表达式为:(m/n)^1=(-m)^1/n^1=-m/n 3)m > 0 且 n < 0,其公式表达式为:(m/n)^1=m^1/(-n)^1=-m/n三、负数幂负数幂表示底数是负数,指数是整数的情况,它的简单公式为:(-a)^n = (-1)^n a^n,其中 a底数,n指数(大于等于0)。

1)n=0,其公式表达式为:(-a)^0=12)n>0并且是偶数时,其公式表达式为:(-a)^n=(-1)^n a^n=1× a^n=a^n3)n>0并且是奇数时,其公式表达式为:(-a)^n=(-1)^n a^n=-1 a^n=-a^n四、复数幂复数幂表示底数是复数,指数是数值的情况。

幂运算公式大全

幂运算公式大全幂运算也被称为“幂次方程”,它是一种数学中常见的算术计算法,可以求得一个数的多项式的某个次幂的值。

在高中数学中,它用来描述多项式函数的增减性质,以及求解一元多次代数方程,广泛地应用于电子技术以及工程技术中,运用它们可以使计算准确、方便快捷。

幂运算的基本定义是:假定存在一个未知数X,如果满足X的N 次方(或者某个指数Y)等于某一常数C,那么X就是一个“幂”数,C就是它的“次幂”值,N就是它的“指数”,这三个量称为“幂运算”。

一般来说,幂运算的公式可以表达为:X的N次方=C,或者更简单地表达为:X^N=C,其中X为未知数,N为指数,C为常数。

一元幂运算的基本规律是,指数N的增加,未知数X的值也会相应地增加,从而使未知数X的N次方值也会增加,而指数N变小时,未知数X的值也会相应地减小,从而使未知数X的N次方值也会减小。

因此,我们可以运用一元幂运算来证明某个数X的次幂值是否和某一特定的常数C相等。

除了一元幂运算之外,还有多元幂运算。

多元幂运算是指未知数X和指数N不再是单一的,而是由多个未知量和多个指数组成的一组数,称为多元幂。

比如多元幂运算的公式X1^N1 X2^N2 X3^N3 = C,其中X1、X2、X3为三个未知量,N1 、N2、N3为三个指数,C为常数。

多元幂运算也同样用于求解一元多次代数方程以及多项式函数。

接下来介绍一些实际运用到的常用的幂运算公式:(1)二次幂运算公式:X ^ 2 = C,X ^ 2 - C = 0;(2)三次幂运算公式:X ^ 3 = C,X ^ 3 - C = 0;(3)四次幂运算公式:X ^ 4 = C,X ^ 4 - C = 0;(4)五次幂运算公式:X ^ 5 = C,X ^ 5 - C = 0;(5)六次幂运算公式:X ^ 6 = C,X ^ 6 - C = 0;(6)七次幂运算公式:X ^ 7 = C,X ^ 7 - C = 0;(7)八次幂运算公式:X ^ 8 = C,X ^ 8 - C = 0;(8)九次幂运算公式:X ^ 9 = C,X ^ 9 - C = 0;(9)多元幂运算公式:X1^N1 X2^N2 X3^N3 = C。

幂的运算六个基本公式

幂的运算六个基本公式幂是数学中重要的概念,在数学中应用广泛。

幂的运算是许多数学问题中的基础。

在本篇文章中,我将提供六个基本的幂运算公式,这些公式可以帮助你更好地理解和应用幂运算。

1. 同底数幂的乘法规律当两个数的底数相同时,可以将它们的幂相乘,可以得到一个新的幂,其幂指数是原来两个幂指数的和。

具体公式如下:$$a^m \\times a^n = a^{m+n}$$其中,$a$ 是底数,$m$ 和 $n$ 是幂指数。

例如,$2^3 \\times 2^4 = 2^{3+4} = 2^7 = 128$。

2. 同底数幂的除法规律当两个数的底数相同时,可以将它们的幂相除,可以得到一个新的幂,其幂指数是原来两个幂指数的差。

具体公式如下:$$\\frac{a^m}{a^n} = a^{m-n}$$其中,$a$ 是底数,$m$ 和 $n$ 是幂指数。

例如,$\\frac{2^5}{2^3} = 2^{5-3} = 2^2 = 4$。

3. 幂的乘法规律当对一个数进行多次幂运算时,可以将幂指数相乘,可以得到一个新的幂,其幂指数是原来幂指数的乘积。

具体公式如下:$$(a^m)^n = a^{mn}$$其中,$a$ 是底数,$m$ 和 $n$ 是幂指数。

例如,$(2^3)^4 = 2^{3 \\times 4} = 2^{12} = 4096$。

4. 幂的除法规律当对一个数进行多次幂运算时,可以将幂指数相除,可以得到一个新的幂,其幂指数是原来幂指数的商。

具体公式如下:$$(a^m)^{\\frac{1}{n}} = a^{\\frac{m}{n}}$$其中,$a$ 是底数,$m$ 和 $n$ 是幂指数。

例如,$(2^4)^{\\frac{1}{2}} = 2^{\\frac{4}{2}} = 2^2 = 4$。

5. 零的幂当对零进行幂运算时,结果为零。

具体公式如下:$$0^m = 0$$其中,$m$ 是幂指数。

例如,$0^5 = 0$。

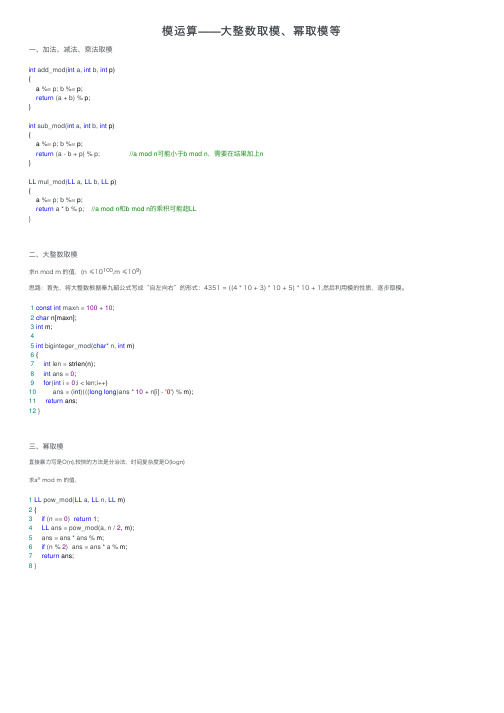

模运算——大整数取模、幂取模等

3 int m;

Hale Waihona Puke 45 int biginteger_mod(char* n, int m)

6{

7 int len = strlen(n);

8 int ans = 0;

9 for(int i = 0;i < len;i++)

10

ans = (int)(((long long)ans * 10 + n[i] - '0') % m);

a %= p; b %= p; return (a - b + p) % p; }

//a mod n可能小于b mod n,需要在结果加上n

LL mul_mod(LL a, LL b, LL p) {

a %= p; b %= p; return a * b % p; //a mod n和b mod n的乘积可能超LL }

二、大整数取模

求n mod m 的值,(n ≤10100,m ≤109) 思路:首先,将大整数根据秦九韶公式写成“自左向右”的形式:4351 = ((4 * 10 + 3) * 10 + 5) * 10 + 1,然后利用模的性质,逐步取模。

1 const int maxn = 100 + 10;

2 char n[maxn];

11 return ans;

12 }

三、幂取模

直接暴力写是O(n),较快的方法是分治法,时间复杂度是O(logn)

求an mod m 的值,

1 LL pow_mod(LL a, LL n, LL m) 2{ 3 if (n == 0) return 1; 4 LL ans = pow_mod(a, n / 2, m); 5 ans = ans * ans % m; 6 if (n % 2) ans = ans * a % m; 7 return ans; 8}

幂的运算公式范文

幂的运算公式范文

1.幂的乘法运算公式:

a^m*a^n=a^(m+n)

幂的乘法运算公式适用于相同底数的幂相乘的情况。

为了得到结果,

我们将相同底数的指数相加。

例子:

2^3*2^4=2^(3+4)=2^7=128

2.幂的除法运算公式:

a^m/a^n=a^(m-n)

幂的除法运算公式适用于相同底数的指数相除的情况。

为了得到结果,我们将相同底数的指数相减。

例子:

3^6/3^2=3^(6-2)=3^4=81

3.幂的幂等运算公式:

(a^m)^n=a^(m*n)

幂的幂等运算公式适用于幂的指数再次乘幂的情况。

为了得到结果,

我们将幂的指数相乘。

例子:

(2^3)^4=2^(3*4)=2^12=4096

除了上述基本的运算公式,还有几个特殊的幂运算公式:

4.平方的运算公式:

(a^2)^n=a^(2*n)

由于平方指数是2的倍数,所以幂的平方可以简化为底数的指数的两倍。

例子:

(4^2)^3=4^(2*3)=4^6=4096

5.指数为0的运算公式:

a^0=1

任何数的0次幂等于1

例子:

5^0=1

6.分数指数的运算公式:

a^(m/n)=(n√a)^m

当幂的指数是分数时,我们可以用根式来表示幂。

例子:

8^(3/2)=(2√8)^3=4^3=64

以上是常见的幂的运算公式,在数学中经常被用于求解幂的计算。

这些公式可以帮助我们在处理具有幂的问题时更加方便和高效地进行运算。

幂的运算概念

幂的运算概念幂运算是数学中的一种运算方法,用于表示一个数的某个自然数次幂的值。

在幂运算中,底数表示被乘的数,指数表示乘的次数,结果称为幂。

幂运算的表达式通常形式为a^n,其中a为底数,n为指数。

要求指数必须是自然数或者0,而底数可以是任意实数。

幂运算具有以下几个重要的特点:1. 同底数幂相乘,指数相加:a^m * a^n = a^(m+n)这意味着,如果有多个同底数的幂相乘,可以将它们合并为一个幂,指数是所有指数的和。

2. 幂的乘幂,指数相乘:(a^m)^n = a^(m*n)这表示幂的乘幂可以进行合并,将指数相乘即可。

3. 幂的倒数,指数取相反数:a^(-n) = 1 / a^n这表示一个数的负指数的幂相当于该数的倒数的正指数幂。

4. 幂的乘法,底数不变,指数相加:a^m * b^m = (a * b)^m这表示拥有相同指数的两个幂相乘,可以将它们的底数相乘,指数保持不变。

5. 幂的除法,底数不变,指数相减:a^m / a^n = a^(m-n)这表示拥有相同底数的两个幂相除,可以将它们的指数相减,底数保持不变。

通过这些特性,可以更加方便地进行幂运算,并简化表达式。

幂运算在数学的各个领域中都有重要的应用,包括代数、几何、概率等。

在代数中,幂运算用于解决方程、求解多项式和指数函数等问题。

通过幂运算,可以简化复杂的代数表达式,化简方程和简化计算。

在几何中,幂运算用于计算圆的面积、体积和表面积等问题。

例如,圆的面积公式A=πr^2,其中r为半径,r^2表示半径的平方。

在概率中,幂运算用于计算概率的乘法规则和加法规则。

例如,如果事件A和事件B相互独立,则事件A和事件B同时发生的概率为P(A交B) = P(A) * P(B)。

幂运算还广泛应用于物理学、工程学和计算机科学等领域。

在物理学中,幂运算用于计算能量、功率和电阻等物理量。

在工程学中,幂运算用于计算电路中的电流、电压和功率。

在计算机科学中,幂运算用于计算复杂度、数据压缩和密码学等问题。

幂的运算法则公式

幂的运算法则公式

幂运算是数学中一种基本的运算法则,它把乘法提升到更高的数量级。

它定义为:给定任何实数x和y,以及一个正整数n,x的n 次幂就是x的n个因子相乘,即x^n=xxx x(n个x)。

由于x的n次幂可以用实数x的n次乘积来表示,因此它可以用数学公式表述:x^n=xxx x (n个x)。

幂运算的一个重要特性是,n次幂的结果只和实数x有关,而与指数n无关。

因此,x的n次幂和x的m次幂是相等的,只要x的指数n和m是相等的。

此外,如果x的指数是0,则x的0次幂的结果是1,即x^0=1。

幂运算的运算规则也很容易记住,以下是幂运算的公式:

1、x^mx^n = x^(m+n)

2、(x^m)^n = x^(m×n)

3、(x^m)^n = x^(m/n)

4、x^my^m = (xy)^m

此外,还有一些其他的运算法则,例如:

1、(x/y)^m = x^m/y^m

2、 x^-m = 1/x^m

3、 (x^m)^-n = x^(-m×n)

另外,幂运算还有一些特殊情况,例如:

1、x^0 = 1

2、1^m = 1

3、0^m = 0

综上所述,幂运算是数学中一种基本的运算法则,它把乘法提升到更高的数量级,可以用数学公式来表示,并且有以上的运算规则。

研究幂运算的结果可以帮助我们了解数学的一些基本概念,从而使我们更好地理解数学的含义,为我们在更高的数学学科以及其他的科学学科提供重要的基础理论。

模幂运算密码学

模幂运算密码学【引言】密码学是现代信息安全领域的基石,而模幂运算作为密码学中的一种基本运算,其重要性和地位不言而喻。

本文将从定义、性质、应用、算法实现等方面对模幂运算进行详细介绍,以期帮助读者更好地理解和应用这一重要概念。

【模幂运算的定义和性质】模幂运算,顾名思义,就是将一个数模上一个另一个数的结果。

具体来说,设a、b为两个正整数,c为任意整数,则a的c次模幂运算可以表示为:a^c mod n。

在这里,n称为模数,满足0 < n < a。

模幂运算具有以下几个重要性质:1.结合律:对于任意正整数a、b、c,有(a^b)^c = a^(b*c)。

2.交换律:对于任意正整数a、b,有a^b = b^a。

3.幂运算的单位元:对于任意正整数a,有a^0 = 1。

4.幂运算的逆元:对于任意正整数a和满足0 < b < a的整数b,存在逆元a^(-b) mod n。

【模幂运算在密码学中的应用】模幂运算在密码学中的应用广泛,主要包括以下几个方面:1.加密:利用模幂运算的特性,可以将明文转换为密文,达到保密通信的目的。

2.数字签名:通过计算消息的模幂运算结果,可以实现对消息的数字签名,以确保消息的完整性和真实性。

3.公钥密码体制:利用模幂运算的逆元问题,可以实现公钥密码体制,如RSA算法。

【模幂运算的算法实现】在实际应用中,计算a的c次模幂运算通常采用以下两种算法:1.迭代算法:利用模乘运算和幂运算的结合律,将a的c次模幂运算转化为c-1次模乘运算和一次模幂运算的组合。

2.快速幂取模算法:利用二分思想,将c次模幂运算分解为两次模幂运算,再利用模乘运算和幂运算的性质进行计算。

【总结与展望】模幂运算在密码学中具有重要地位,其理论和实践研究不断取得突破。

尽管目前关于模幂运算的研究已经较为成熟,但仍有一些问题值得进一步探讨,如提高运算速度、降低存储需求等。

大数模幂运算的快速算法

6. 输出 g;

算法 3 的实施过程中,令 M 为 2 的方幂,即 M=2k。经分析可看出,步骤 3 需要[logMx]*log2M= [log2x]次运算,步骤 4 中平均需要[logMx]*p

(ei!=0)=[ log2x ]*p(ei!=0)次模乘,这里 p(ei!=0)

k

=(1- 1 )为 ei 不为 0 的概率。如果将预计算中 M

2 常用的算法

2.1 二进制算法

模幂运算最常用也是最基本的算法,就是二

进制算法[5]。它先将指数用二进制表示,再采用

算法 1 描述的过程进行运算。

算法 1:

input:

a,

m,

x=∑

n −1 i=0

xi

为其二进制表示

output: g = ax(mod m)

pro: 1. 令 g = aX n−1 , I = n-2;

算法 5: input: a, m, x 的加法链为(u0, u1…us),长度 为 s,相关序列对为 w1…ws, wi = (i1, i2), output: g = ax(mod m) pro: 1.令 g0 = g; 2. i 从 1 递增到 s, 作如下操作: gi = gi1 * gi2; 3.输出 gs;

时所用的乘法次数最少,与一般的二进制算法相

比,运算次数减少了 15%。

附表 不同 k 值运算次数与占用资源的比较

k值

乘法次数 内存(按字节)

1

766

0

2

704

1028

3

666

3084

4

644

7196

5பைடு நூலகம்

640

15420

6

656

幂运算的14个公式

幂的运算法则公式14个

幂的运算法则公式14个分别是am×an=a(m+n);am÷an=a(m-n);(a^m)^n=a^(mn);(ab)^n=a^nb^n;a0=1;a-p=1/ap;a^(-p)=1/(a)^p;aman=am+n;(am)n=amn;am/an=am-n;(ab)n=anbn;(a/b)^n=(a^n)/(b^n)。

幂(power)是指乘方运算的结果。

n^m指该式意义为m个n相乘。

把n^ m看作乘方的结果,叫做n的m次幂,也叫n的m次方。

数学中的“幂”,是“幂”这个字面意思的引申,“幂”原指盖东西布巾,数学中“幂”是乘方的结果,而乘方的表示是通过在一个数字上加上标的形式来实现的,故这就像在一个数上“盖上了一头巾”,在现实中盖头巾又有升级的意思,所以把乘方叫做幂正好契合了数学中指数级数快速增长含义,形式上也很契合,所以叫做幂。

快速幂取模算法

快速幂取模算法1.⼤数模幂运算的缺陷:快速幂取模算法的引⼊是从⼤数的⼩数取模的朴素算法的局限性所提出的,在朴素的⽅法中我们计算⼀个数⽐如5^1003%31是⾮常消耗我们的计算资源的,在整个计算过程中最⿇烦的就是我们的5^1003这个过程缺点1:在我们在之后计算指数的过程中,计算的数字不都拿得增⼤,⾮常的占⽤我们的计算资源(主要是时间,还有空间)缺点2:我们计算的中间过程数字⼤的恐怖,我们现有的计算机是没有办法记录这么长的数据的,所以说我们必须要想⼀个更加⾼效的⽅法来解决这个问题2.快速幂的引⼊:我们⾸先从优化的过程开始⼀步⼀步优化我们的模幂算法1.朴素模幂运算过程:1#define ans=12for(int i=1;i<=b;i++)3 {4 ans*=a;5 }根据我们上⾯说的,这种算法是⾮常的⽆法容忍的,我们在计算的过程中出现的两个缺点在这⾥都有体现在这⾥我们如果要做优化的话,我肥就是每个过程中都加⼀次模运算,但是我们⾸先要记住模运算是⾮常的消耗内存资源的,在计算的次数⾮常的⼤的时候,我们是没有办法忍受这种时间耗费的2.快速幂引⼊:在讲解快速幂取模算法之前,我们先将⼏个必备的知识1.对于取模运算:1 (a*b)%c=(a%c)*(b%c)%c这个是成⽴的:也是我们实现快速幂的基础之后我们来看看快速幂的核⼼本质我通过离散课上的学习,将快速幂的本质差不多理解了⼀下,感觉还是很深刻的在这⾥,我们对指数动了⼀些⼿脚,核⼼思想在于将⼤数的幂运算拆解成了相对应的乘法运算,利⽤上⾯的式⼦,始终将我们的运算的数据量控制在c的范围以下,这样我们可以客服朴素的算法的缺点,我们将计算的数据量压缩了很⼤⼀部分,当指数⾮常⼤的时候这个优化是更加显著的,我们⽤Python来做⼀个实验来看看就知道我们优化的效率有多⾼了1from time import *2def orginal_algorithm(a,b,c): #a^b%c3 ans=14 a=a%c #预处理,防⽌出现a⽐c⼤的情况5for i in range(b):6 ans=(ans*a)%c7return ans89def quick_algorithm(a,b,c):10 a=a%c11 ans=112#这⾥我们不需要考虑b<0,因为分数没有取模运算13while b!=0:14if b&1:15 ans=(ans*a)%c16 b>>=117 a=(a*a)%c18return ans1920 time=clock()21 a=eval(input("底数:"))22 b=eval(input("指数:"))23 c=eval(input("模:"))24print("朴素算法结果%d"%(orginal_algorithm(a,b,c)))25print("朴素算法耗时:%f"%(clock()-time))26 time=clock()27print("快速幂算法结果%d"%(quick_algorithm(a,b,c)))28print("快速幂算法耗时:%f"%(clock()-time))我们现在知道了快速幂取模算法的强⼤了,我们现在来看核⼼原理:对于任何⼀个整数的模幂运算a^b%c对于b我们可以拆成⼆进制的形式b=b0+b1*2+b2*2^2+...+bn*2^n这⾥我们的b0对应的是b⼆进制的第⼀位那么我们的a^b运算就可以拆解成a^b0*a^b1*2*1...*a^(bn*2^n)对于b来说,⼆进制位不是0就是1,那么对于bx为0的项我们的计算结果是1就不⽤考虑了,我们真正想要的其实是b的⾮0⼆进制位那么假设除去了b的0的⼆进制位之后我们得到的式⼦是a^(bx*2^x)*...*a(bn*2^n)这⾥我们再应⽤我们⼀开始提到的公式,那么我们的a^b%c运算就可以转化为(a^(bx*2^x)%c)*...*(a^(bn*2^n)%c)这样的话,我们就很接近快速幂的本质了(a^(bx*2^x)%c)*...*(a^(bn*2^n)%c)我们会发现令A1=(a^(bx*2^x)%c)...An=(a^(bn*2^n)%c)这样的话,An始终是A(n-1)的平⽅倍(当然加进去了取模匀速那),依次递推我们可以得出以下的结论:1.如果b是偶数,我们可以记k = a2 mod c,那么求 (k)b/2 mod c就可以了。

幂模运算原理

幂模运算原理

幂模运算原理指的是对于给定的正整数a、b和m,计算a的

b次幂然后对m取模的过程。

幂模运算原理可以通过以下的等式表示:

a^b ≡ c (mod m)

其中,a^b表示a的b次幂,c是a^b对m取模的结果。

幂模运算原理可以通过以下的步骤进行计算:

1. 将b表示为二进制形式,例如b=1011;

2. 从最右边的二进制位开始,进行幂运算;

3. 每次进行幂运算时,先将之前的结果c平方后再对m取模,然后根据当前的二进制位值进行判断,如果是1,则乘以a后

再对m取模;

4. 重复步骤3,直到所有的二进制位都被处理完毕,最后得到

的结果c即为a^b对m取模的结果。

幂模运算原理的优点是可以在较短的时间内计算得到a的b次

幂对m取模的结果,并且适用于大整数的计算。

这个原理在

密码学、密码破解等领域有着重要的应用。

- 1、下载文档前请自行甄别文档内容的完整性,平台不提供额外的编辑、内容补充、找答案等附加服务。

- 2、"仅部分预览"的文档,不可在线预览部分如存在完整性等问题,可反馈申请退款(可完整预览的文档不适用该条件!)。

- 3、如文档侵犯您的权益,请联系客服反馈,我们会尽快为您处理(人工客服工作时间:9:00-18:30)。

2. 大数幂模与乘模运算•Montgomery 幂模算法

在实现了vlong 类型后,大数的存储和四则运算的功能都完成了。

考虑到RSA 算法需要进行幂模运算,需要准备实现这些运算的方法。

所以写一个vlong 的友元,完成幂模运算功能。

幂模运算是RSA 算法中比重最大的计算,最直接地决定了RSA 算法的性能,针对快速幂模运算这一课题,西方现代数学家提出了很多的解决方案。

经查阅相关数学著作,发现通常都是依据乘模的性质

n n b n a n b a mod ))mod ()mod ((mod )(⨯=⨯,先将幂模运算化简为乘模运算。

通常的分解习惯是指数不断的对半分,如果指数是奇数,就先减去一变成偶数,然后再对半分,例如求D=n C E mod ,E=15,可分解为如下6个乘模运算。

n C n C C C m od m od 21=⨯= n C n C C C m od m od 312=⨯= n

C n C C C mod mod 6223=⨯= n

C n C C C mod mod 734=⨯= n

C n C C C mod mod 14445=⨯= n

C n C C C mod mod 1556=⨯=

归纳分析以上方法,对于任意指数E ,可采用如图2-4的算法流程计算 。

图2-4 幂模运算分解为乘模运算的一种流程

按照上述流程,列举两个简单的幂模运算实例来形象的说明这种方法。

①求17

mod

215的值

开始 D = 1 P = 2 mod 17 = 2 E = 15

E奇数 D = DP mod n = 2 P = PP mod n = 4 E = (E-1)/2 =7

E奇数 D = DP mod n = 8 P = PP mod n = 16 E = (E-1)/2 =3

E奇数 D = DP mod n = 9 P = PP mod n = 1 E = (E-1)/2 =1

E奇数 D = DP mod n = 9 P = PP mod n = 1 E = (E-1)/2 =0

最终D = 9 即为所求。

②求13

mod

28的值

开始 D = 1 P = 2 mod 17 = 2 E = 8 E偶数 D = 1 P = PP mod n = 4 E = E/2 =4

E偶数 D = 1 P = PP mod n = 3 E = E/2 =2

E偶数 D = 1 P = PP mod n = 9 E = E/2 =1

E奇数 D = DP mod n = 9 P = 不需要计算 E = (E-1)/2 =0

最终D = 9 即为所求。

观察上述算法,发现E根据奇偶除以二或减一除以二实际就是二进制的移位操作,所以要知道需要如何乘模变量,并不需要反复对 E 进行除以二或减一除以二的操作,只需要验证E 的二进制各位是0 还是1 就可以了。

同样是计算 ,下面给出从右到左扫描二进制位进行的幂模算法描述,设中间变D E mod

C

n

量D,P,E的二进制各位下标从左到右为u,u-1,u-2, 0

Powmod(C,E,n)

{

D=1;

P=C mod n;

for i=0 to u do

{

if(Ei=1)D=D*P(mod n);

P=P*P(mod n);

}

return D;

}

有些文献将上述算法称为平方乘积二进制快速算法,例如参考文献中的《基于RSA算法的一种新的加密核设计》,其实这种算法本质上和图2-4的流程完全一致,只是把根据指数奇偶分开的减一和除以二合并成对指数二进制各位的判断而已。

在本软件的代码中采用直接扫描vlong二进制各位的办法。