如何获得WPA握手包&EWSA破解WPA密码教程

CDlinux抓取WPA握手包方法

CDlinux抓取WPA握手包方法

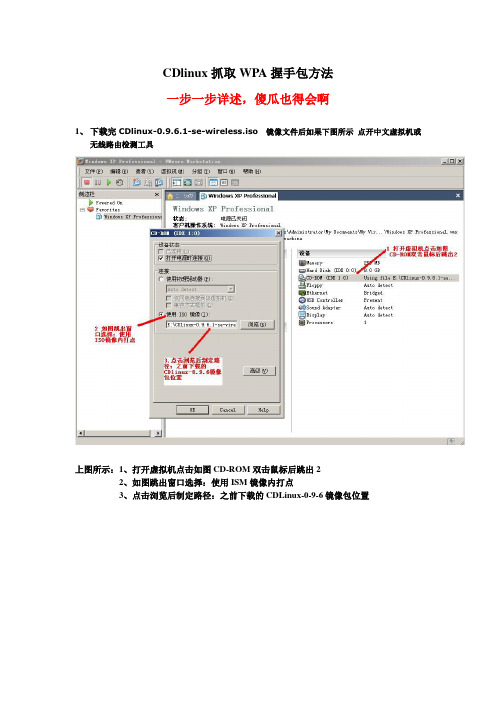

1、下载完CDlinux-0.9.6.1-se-wireless.iso 镜像文件后如果下图所示点开中文虚拟机或

无线路由检测工具

上图所示:1、打开虚拟机点击如图CD-ROM双击鼠标后跳出2

2、如图跳出窗口选择:使用ISM镜像内打点

3、点击浏览后制定路径:之前下载的CDLinux-0-9-6镜像包位置

上图所:1、点击播放后自动进入右图界面

2、记得加载网卡哦虚拟机-可移动设备-USB设备-鼠标左键点击RELTEK USB

3、加载网卡后点击桌面上蓝色图标minidwep-gtk文件

2、自动跳出提示窗口点击OK键

1、进入软件界面后-点击选项选择WPA/WPA2

2、点击选项选择注入速率:800

3、点击扫描扫描WPA/WPA2加密无线路由

2、点击启动键开始抓包

如下图所示开始抓取握手包模式

1、获取握手包后点击提示窗口NO

2、点击OK后自动跳出握手包位置

握手包寻找如下图所示:

1、查询字典位置-点击桌面蓝色图标-Home后自动跳出窗口

2、鼠标左键点击系统文件

3、点击系统文件内的tmp文件包

1、无线路由器WPA握手包文件-现在插移动U盘拷贝握手包-导出数据包

1、插入U盘后自动跳出窗口鼠标左键点击握手包然后点-复制

插入U盘U盘自动跳出从抓包工具中导出WPA握手包

2、自动跳出窗口点击-GENEAL USB FLASH DISK 安全拆除U盘。

抓握手包详细教程

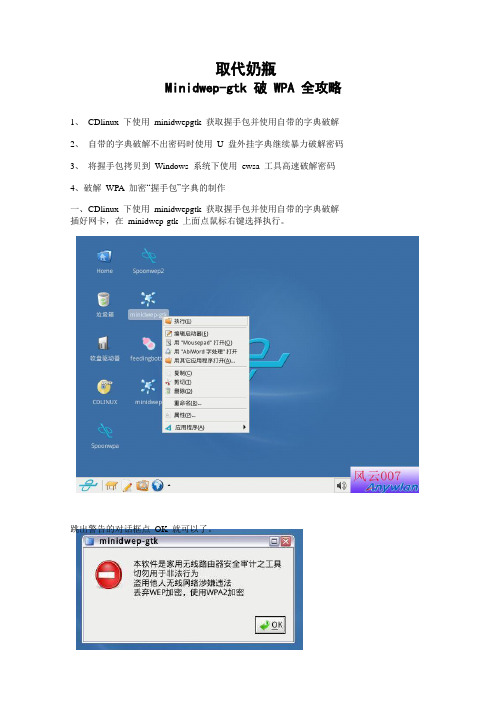

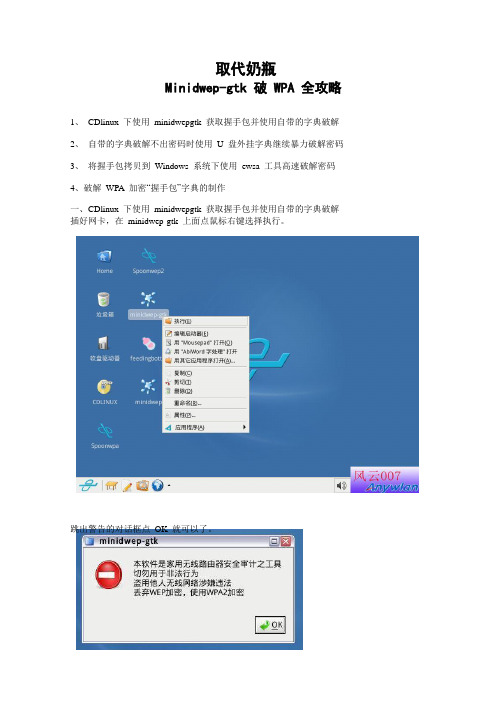

取代奶瓶Minidwep-gtk 破 WPA 全攻略1、CDlinux 下使用minidwepgtk 获取握手包并使用自带的字典破解2、自带的字典破解不出密码时使用U 盘外挂字典继续暴力破解密码3、将握手包拷贝到Windows 系统下使用ewsa 工具高速破解密码4、破解WPA 加密“握手包”字典的制作一、CDlinux 下使用minidwepgtk 获取握手包并使用自带的字典破解插好网卡,在minidwep-gtk 上面点鼠标右键选择执行。

跳出警告的对话框点OK 就可以了。

点OK 后出现设置的窗口把加密方式修改为“WPA/WPA2”,然后点“扫描”。

扫描到一个WPA2 的信号并且有一个无线客户端在线。

点击“启动”开始攻击无线客户端……..如果没有客户端在线就点击“启动”程序会进入等待客户端出现再继续攻击的状态。

攻击中……………………攻击到客户端断线在自动连接就可以获取到“握手包”了。

跳出下面的画面就是得到了“握手包”,选择YES 在点OK 进入字典的选择界面。

wordlist.txt 就是工具自带的字典,选择后点OK 开始暴力破解密码。

暴力破解密码中………………………时间的长短与字典的大小和字典中有无正确的密码有关系。

自带的字典跑完都没有找到密码,点OK 进入下一步。

提示将“握手包”拷贝到硬盘。

二、使用U 盘外挂字典继续暴力破解密码关闭拷贝“握手包”的提示插入U 盘,CDlinux 自动打开U 盘里的根目录。

关闭U 盘的文件管理器。

如果是虚拟机启动要在“虚拟机→可移动设备”里面加载U 盘并选择自动安装USB 驱动准备好后点击“跑字典”出现选择“握手包”的界面,就是我们先抓到的握手包。

点file System 再进入tmp 文件夹00:0F:B5:E9:88:54handshake.cap 就是我们先抓到的“握手包”选择他在点OK提示找到一个“握手包”,点选“握手包”并点OK跳出选择字典的界面:选择U 盘的字典就点disk 、选择光盘里的字典就选择CDLINUX我这里点disk 进入U 盘选择了一个字典并点OK 开始暴力破解暴力破解中………………………破解速度和字典的大小有直接关系,只要字典中有正确的密码存在就一定可以破解出来的。

使用Aircrackng破解WPAPSK加密无线网络

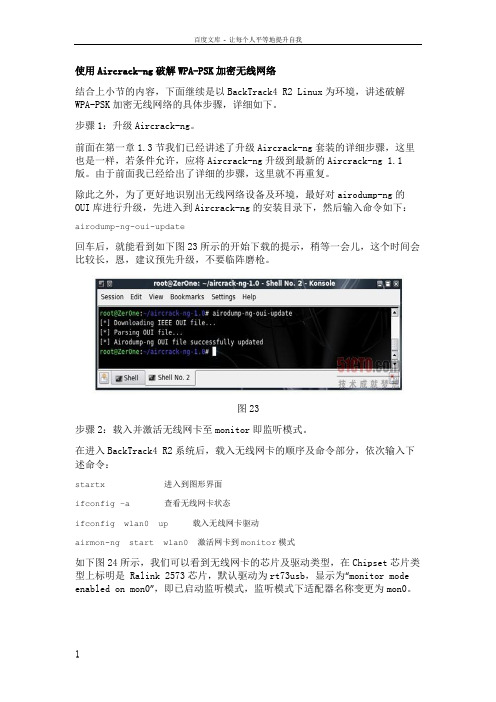

使用Aircrack-ng破解WPA-PSK加密无线网络结合上小节的内容,下面继续是以BackTrack4 R2 Linux为环境,讲述破解WPA-PSK加密无线网络的具体步骤,详细如下。

步骤1:升级Aircrack-ng。

前面在第一章1.3节我们已经讲述了升级Aircrack-ng套装的详细步骤,这里也是一样,若条件允许,应将Aircrack-ng升级到最新的Aircrack-ng 1.1版。

由于前面我已经给出了详细的步骤,这里就不再重复。

除此之外,为了更好地识别出无线网络设备及环境,最好对airodump-ng的OUI库进行升级,先进入到Aircrack-ng的安装目录下,然后输入命令如下:airodump-ng-oui-update回车后,就能看到如下图23所示的开始下载的提示,稍等一会儿,这个时间会比较长,恩,建议预先升级,不要临阵磨枪。

图23步骤2:载入并激活无线网卡至monitor即监听模式。

在进入BackTrack4 R2系统后,载入无线网卡的顺序及命令部分,依次输入下述命令:startx 进入到图形界面ifconfig –a 查看无线网卡状态ifconfig wlan0 up 载入无线网卡驱动airmon-ng start wlan0 激活网卡到monitor模式如下图24所示,我们可以看到无线网卡的芯片及驱动类型,在Chipset芯片类型上标明是 Ralink 2573芯片,默认驱动为rt73usb,显示为“monitor mode enabled on mon0”,即已启动监听模式,监听模式下适配器名称变更为mon0。

图24步骤3:探测无线网络,抓取无线数据包。

在激活无线网卡后,我们就可以开启无线数据包抓包工具了,这里我们使用Aircrack-ng套装里的airodump-ng工具来实现,具体命令如下:airodump-ng -c 6 –w longas mon0参数解释:-c这里我们设置目标AP的工作频道,通过观察,我们要进行攻击测试的无线路由器工作频道为6;-w后跟要保存的文件名,这里w就是“write写”的意思,所以输入自己希望保持的文件名,这里我就写为longas。

WPA-PSK详解

WPA/WPA2安全认证加密原理详解1. WPA加密版本介绍WPA加密算法的的两个版本介绍WPA = 802.1x + EAP + TKIP +MIC= Pre-shared Key + TKIP + MIC802.11i(WPA2)= 802.1x + EAP + AES + CCMP= Pre-shared Key + AES + CCMPl 802.1x + EAP,Pre-shared Key是身份校验算法(WEP没有设置有身份验证机制)l TKIP和AES是数据传输加密算法(类似于WEP加密的RC4 算法)l MIC和CCMP数据完整性编码校验算法(类似于WEP中CRC32算法)2. WPA 认证方式802.1x + EAP (工业级的,安全要求高的地方用。

需要认证服务器)Pre-shared Key (家庭用的,用在安全要求低的地方。

不需要服务器)EAP 扩展认真协议,是一种架构。

而不是定义了算法。

常见的有LEAP,MD5,TTLS,TLS,PEAP,SRP,SIM,AKA 其中的TLS 和TTLS 是双向认证模式。

这个和网络银行的安全方式差不多。

这个认证方式是不怕网络劫持和字典攻击的。

而md5 是单向认证的。

不抗网络劫持,中间人攻击。

关于企业级的如何破解就不讨论了。

因为论坛上也很少提到。

本身EAP模式是个协议,不是算法。

3. WPA-PSK论坛上破解WPA 也主要是集中在这个模式上的。

我们都知道破解WPA-PSK 不是和WEP一样抓很多包就能破解的。

关键是要获取握手包,这个握手包叫4way-handshake 四次握手包。

那么我们就从这个四次握手包开始。

4. 四次握手通信过程如下3.4.1 WPA-PSK 初始化工作使用SSID 和passphares使用以下算法产生PSK(预共享密钥)在WPA-PSK 中PSK=PMK=pdkdf2_SHA1(passphrase,SSID,SSID length,4096)3.4.2 第一次握手AP广播SSID,AP_MAC(AA)→STATIONSTATION 端使用接受到的SSID,AP_MAC(AA)和passphares使用同样算法产生PSKPSK=PMK=pdkdf2_SHA1(passphrase,SSID,SSID length,4096)3.4.3 第二次握手STATION 发送一个随机数SNonce,STATION_MAC(SA)→APAP端接受到SNonce,STATION_MAC(SA)后产生一个随机数ANonce然后用PMK,AP_MAC(AA),STATION_MAC(SA),SNonce,ANonce 用以下算法产生PTK PTK=SHA1_PRF(PMK,Len(PMK),"Pairwise key expansion",MIN(AA,SA)||Max(AA,SA) || Min(ANonce,SNonce) || Max(ANonce,SNonce))MIC Key=PTK前16个字节提取这个PTK 前16 个字节组成一个MIC KEY3.4.4 第三次握手AP发送上面产生的ANonce→STATIONSTATION 端用接收到ANonce 和以前产生PMK,SNonce,AP_MAC(AA),STATION_MAC(SA)用同样的算法产生PTK。

巧用BEINi一分钟获取显示无客户端的WPA握手包

用minidwep-gtk(形状象“水滴、螃蟹”)扫描无线信号,时常出现有AP信号没显示客户端

的情况,没有客户机就捕获不到CAP。

出现这种情况有二种原因:

一、确实没有客户端无线联机;

二、客户无线联机了,但由于客户机信号弱,软件在30秒内没有扫到。

因此,对这些没“显示”客户机的、信号又较强的AP,我们应该果断点击“启动LANCH”,

展开猛烈攻击,若DATA有数据跳动,

但仍无法显示客户机,这说明客户机信号强度低,距你比AP更远。

对此,就要左右旋转天线或笔记本位置,观察PWR等指标,寻找到最佳接收点,等待客户机

显现,

运气好的话5分钟搞定CAP。

下面上图为证,52秒握手:

越是神奇的,往往越是简单的!

特别提示:

USB延长线+外置标准功率的无线网卡方式显示的信号强度一般大大高于笔记本内置网卡或外置网卡直接连接电脑方式,经实测其信号强度大多属于虚高。

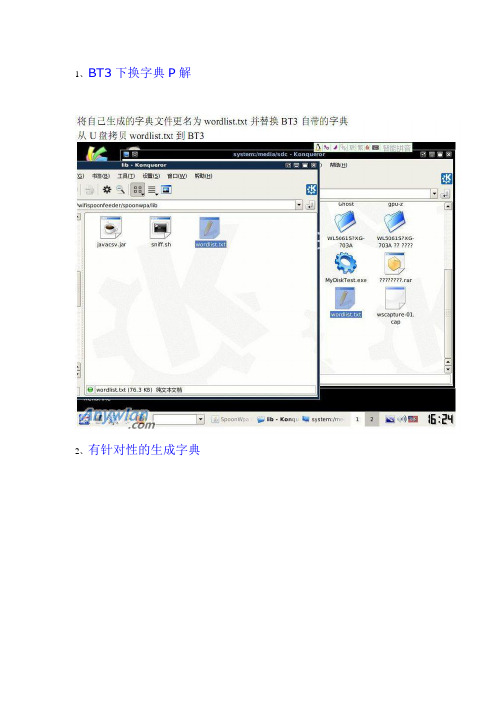

BT3下WPAP解全攻略。换字典、提取握手包、WIN下跑字典!

1、BT3下换字典P解

2、有针对性的生成字典

3、生成生日字典

4、WinAircrackPack挂字典在WIN系统下P解WPA信号

特别提示:这一步现在可以按我最新的教材跑字典,速度更快!

/bbs/viewthread.php?tid=49287&highlight =%2B%B7%E 7%D4%C6007

很多人问我如何得到握手包,大家可以注意下图中的那个信号有2个客户端。

我先是用第一个客户端作为对象攻击结果没有成功,后用第二个就很快就得到了握手包。

后来进路由证实第一个客户端并没有真正连接上路由,只是一个和我一样想ceng的人呵呵!

所以并不是所有的客户端都是“合法有效的客户端”,必须要能够正常接收到路由和“合法有效的客户端”的信号并且“合法有效的客户端”有一定的数据流获取握手包的速度就快!

合法有效的客户端:使用正确的密码连接路由并且有一定的数据流量才是合法有效的客户端

WPA研究详细介绍下载:

WPA破解全攻略anywlan 风云007.pdf (2.26 MB)

WinAircrackPack.rar (1.23 MB)

字典生成器.rar (1.75 MB)

生日+弱密码+常用单词字典.rar (44.13 KB)

包括6000多个英文单词+19500101到20001231生日密码+弱指令1800多个握手包.rar (152.04 KB)

提供一个非常有用的字典还有一个握手包,仅仅给大家测试使用。

需要强大的字典请自己用字典生成器按需要生成有针对性的字典。

angwlan最新WPA破解全攻略

anywlan “” 关于 WPA加密安全性的探讨无线路由 WiFi 信号安全性测试请大家一定要用自己的 路由,不要把本文的方法用到破解他人的密码有可能涉及到 违法行为。

今天我就来说下用 spoonwpa 获得握手包后更换 BT3 的字典和 提取.cap握手包再用WinAircrackPack挂字典在WIN系统下破解 首先启动 BT3用 ifconfig–a 命令查看到端口为 wlan0输入 spoonwpa 启动 spoonwpa 工具第一项输入 ifconfig–a 命令查到的端口号 wlan0,后2 项照图选择就可以了。

点 LAUNCH 开始扫描WPA加密的信号正在扫描………………………..WPA的破解必须要有合法的无线客户端才能进行下去,就是选择 LIS 带钩的信号!选中要破解的信号及这个信号下的合法无线客户端点击 LAUNCH 开始获取握手包正在攻击选择的客户端………….出现金色的锁就是得到了握手包有时候客户端和路由的信号弱或者客户端没有活动很难得到握手包!现在我们插入 U盘拷贝出握手包留着以后学习用 WinAircrackPack在 WIN 系统下破解 插入 U盘后并安装 U盘的驱动驱动安装完成点确定就可以在 BT3 下打开 U盘了U盘里的中文文件夹有乱码……………………呵呵!在 usr/local/bin/wifispoonfeeder/spoonwpa/tmp下就可以找到握手包 wscapture01.cap将 wscapture01.cap拷贝到 U盘备用现在我们接着用 BT3 自带的字典破解我们刚才得到的握手包 点击那个金色的锁正在破解中……………………..破解过程中 CPU的占用到了 100%20 分钟过去了……………………..26 分钟过去了…………………………我耐性不好等不下去了,决定点 ABORT 停止用 BT3 自带的字典破解,换上我自己生成的 生日字典按图中的路径找到 wordlist.txt 文件将自己生成的字典文件更名为 wordlist.txt 并替换 BT3 自带的字典从 U盘拷贝 wordlist.txt 到 BT3然后在点击金色的锁继续用自己生成的“生日字典”在 BT3 下破解 WPA的密码很快密码就出来了,果然是个生日密码 呵呵!KEY FOUND! 的后面显示的就是WPA的密码 19760810根据上面的实战大家可以看出 WPA 的加密只要有合理的字典一样可以很快就破掉的, 所以我们只要根据中国人特点生成有针对性的字典就可以了!1、一般有常用的弱密码如1234567890 和常用的英文单词2、生日密码也是大家用的最多的密码3、在就是手机号做密码4、根据当地的座机号的位数和起始数生成电话密码字典给大家介绍几个好用的字典生成工具,可以生成很多种类的字典!下面我以“黑刀超级字典生成器”做个生日字典给大家看看!大家应该看到了吧,生日字典很小但作用却非常大!手机字典和座机字典就要根据自己的实际情况来制作了,我就不在做详细的介绍了!下面在介绍 WinAircrackPack 在 WIN 系统下挂字典的破解 运行 WinAircrack并选择英语无线路由 WiFi 信号安全性测试请大家一定要用自己的 路由测试,不要把本文的方法用到破解他人的密码有可能涉 及到违法行为。

虚拟机的安装,加载beini,获取握手包,拷出握手包

虚拟机的安装,加载beini,获取握手包,拷出握手包(作者:chuanxi58)安装虚拟机双击图标正在安装不用看,确定就可以了点next直接下一步下一步看不懂中间的英文,全部都是点next点Install等上数秒,点完成Finish此时,要注意,点NO切莫不要点YES这时,桌面上就有虚拟机图标了打开虚拟机三。

新建虚拟机关闭每日提示,四。

加载beini 双击虚拟机光驱点击使用ISO镜像,点击后面的浏览,找到你下载的beini1.1,然后点下面的OK这时,beini镜像就已经加载到光驱里头现在,就可以启动该虚拟机了五,启动虚拟机其间,会跳出一些对话框,点OK就可以了beini正在启动beini启动成功下面开始加载网卡,只要点一下我们的网卡就可以了,初次在虚拟机上安装可能提示要安装驱动网卡己加载成功下面我们继续加载U盘,只用点一下我们的U盘,初次在虚拟机上安装可能要提示安装驱动U盘已加载成功当然我们要卸载U盘和网卡时也可以到这里不要勾选我们的U盘和网卡就可以了下面我们开始进入研究学习点击中间的那个奶瓶点击YES点击网卡等待数秒,网卡加载成功,点击下面NEXT设置扫描模式现在你可以去喝杯茶,抽支烟了,喝杯茶回来,点stop,停止扫描按下图选中AP,同时选中客户端(在抓WPA时,没有客户端是不行的),然后点一步NEXT进入高级模式进入高级模式后,点CAPTURE开始抓包,同时可以点Refresh clientLIST 刷新客户端,当出现客户端时,点 Deauth,然后点上下面的RUN 开始攻击客户端,让客户端断线,产生数据。

最终才能获得握手包。

当得到握手包以后,开始所握手包拷出,我们点下面的齿轮形状的图标点左边的向上箭头两次打开如图所示的文件夹找到我们的握手包文件夹现在我们另外再打开一个齿轮窗口,找到我们的U盘文件夹点它,进入U盘这时我们直接将握手包文件用鼠标拖入U盘文件夹内。

CDlinux抓取WPA握手包方法方法详解

CDlinux抓取WPA握手包方法

一步一步详述,傻瓜也得会啊

1、下载完CDlinux-0.9.6.1-se-wireless.iso 镜像文件后如果下图所示点开中文虚拟机或

无线路由检测工具

上图所示:1、打开虚拟机点击如图CD-ROM双击鼠标后跳出2

2、如图跳出窗口选择:使用ISM镜像内打点

3、点击浏览后制定路径:之前下载的CDLinux-0-9-6镜像包位置

上图所:1、点击播放后自动进入右图界面

2、记得加载网卡哦虚拟机-可移动设备-USB设备-鼠标左键点击RELTEK USB

3、加载网卡后点击桌面上蓝色图标minidwep-gtk文件

2、自动跳出提示窗口点击OK键

1、进入软件界面后-点击选项选择WPA/WPA2

2、点击选项选择注入速率:800

3、点击扫描扫描WPA/WPA2加密无线路由

2、点击启动键开始抓包

如下图所示开始抓取握手包模式

1、获取握手包后点击提示窗口NO

2、点击OK后自动跳出握手包位置

握手包寻找如下图所示:

1、查询字典位置-点击桌面蓝色图标-Home后自动跳出窗口

2、鼠标左键点击系统文件

3、点击系统文件内的tmp文件包

1、无线路由器WPA握手包文件-现在插移动U盘拷贝握手包-导出数据包

1、插入U盘后自动跳出窗口鼠标左键点击握手包然后点-复制

插入U盘U盘自动跳出从抓包工具中导出WPA握手包

1、导出字典后点击如图这个位置的图标安全拆除U盘

2、自动跳出窗口点击-GENEAL USB FLASH DISK 安全拆除U盘

抓取WPA握手包后,用破解软件破解,具体不详述。

WPA_WPA2之暴力破解

大家好,我是可爱臭猪!近段时间我在网上卖蹭网卡,也就是大家通俗说的卡王卡皇,我收到的最多的一个咨询就是问我是否能破解WPA和WPA2,这使我萌生了写一篇专门介绍破解WPA加密的文章来普及下大众,为了写这篇文章,我看了中国无线论坛上id:0o90o9兄弟的深入研究WEP和WPA密码原理一文,这文章写的很好,对我用处非常大,但是其中很多专业术语和参照图都很专业我都看不懂,既然我都看不懂,那么买我网卡的网友就更看不懂了,所以,我就结合我的网卡使用和加密破解经验来给大家总结一篇通俗能看懂的文章给各位网友,如果有不对不专业的地方,大家见谅!首先说下WEP跟WPA/WPA2之间的区别WPE的破解利用加密体体制的缺陷,通过收集足够的数据包,使用分析密码算法还原出密码,我们大家在使用BT5破解密码时候的IVS数量就是在收集数据包呢!WPA目前没有加密体质的缺陷可以被利用,破解WPA的密码使用的是常规的字典攻击法从以上对比我们至少可以得出以下两个结论第一结论:WPE加密的信号基本可以百分之百破解,我保守点说百分之九十五吧!当然要排除那些非常规情况比如你破的信号根本不是路由发出的信号而是电信送的无线猫或者其他什么的所以大家要记住类似ChinaNet、CTC开头的信号还有AR7WRD和HG520s都是电信送的,没有路由功能的无线猫和网络电视什么的,是用电脑来拨号的,AP本身只是打开了与电信的桥接功能,并没有在AP内设拨号,也没有打开路由功能,所以你只能联到AP,除非你也有宽带帐号,不然还是不能上网!第二结论:WPA/WPA2并非网上人们误认为的不可能被破解,只是破解难度相对WEP是非常的大,破WPA/WPA2需要一定的技术基础和智慧,以及一点点的运气,还有就是足够的信心,如果你看到我前面所说的难度很大而且还要看运气,就已经没信心了,对于这样的懒人,笨人,相当然的WPA/WPA2对于你来说,永远是破不了的,真正的黑客精神是决不放弃,我们常听别人说没有绝对安全的系统,同样道理一样没有绝对破不了的密码,只是时间跟决心的问题!接下来。

用Wireshark提取WPA握手包,用于破解无线密码,免费上网

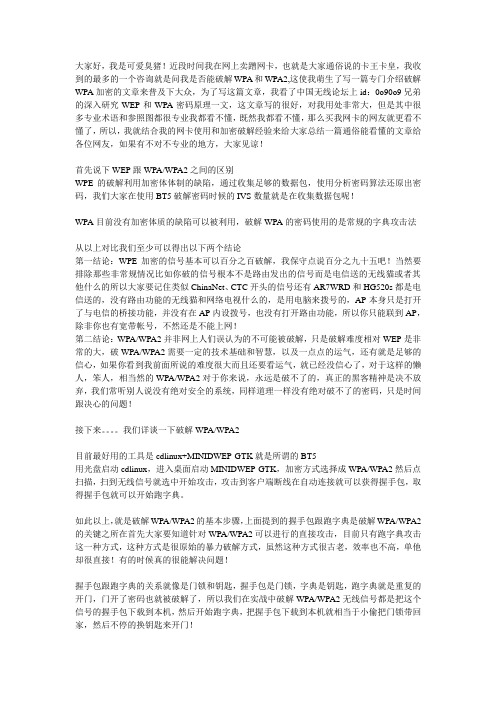

用Wireshark提取WPA握手包进入正文前,先来看一张截图,如图1,使用“aircrack-ng wpa.cap -w password.lst”命令后,程序会提示输入待破解网络的序号,此时只要提供一个序号即可。

注意:1:命令中不需要输入麻烦的ESSID;2:存在一个非WPA加密的ESSID。

当你想把含有WPA握手包的CAP文件分享给别人的时候,你可能会发现CAP包是如此的巨大,实际上,对于aircrack-ng程序而言,CAP包中实际需要的信息可能还不超过10KB,如何将这些信息提取出来呢?从CAP文件中提取WPA的握手包实际上就是提取EAPOL(LAN上的EAP)协议包,在Wireshark的Filter中输入“eapol”即可获得,如图2:但这样获得的CAP文件用aircrack-ng打开会发现丢失了ESSID,注意:那个非WPA加密的ESSID已经消失了,如图3:解决的方法:保留CAP包中的Beacon frame,更改Filter为:“eapol or wlan.fc.type_subtype == 0x08”,其中,“0x08”为Subtype,即:“Beacon frame”。

如图4:再次运行aircrack-ng,发现已经恢复了ESSID,如图5:此时CAP包的体积已经小了很多了。

当然,也可以进一步将EAPOL-STAR包去掉,更改Filter为:“(eapol and eapol.type != 1) or wlan.fc.type_subtype == 0x08”,其中,“type != 1”意思是丢掉STAR包,但这样写Wireshark会给出一个警告,解决方法:只保留包含KEY信息的包,更改Filter为:“eapol.type == 3 or wlan.fc.type_subtype == 0x08”,其中,“3”为KEY信息包的Subtype。

如图6:附:保存Filter后数据的方法:File->Save as,分别选中[All packets]和[Displayed],然后起名保存即可。

EWSA跑握手包教程

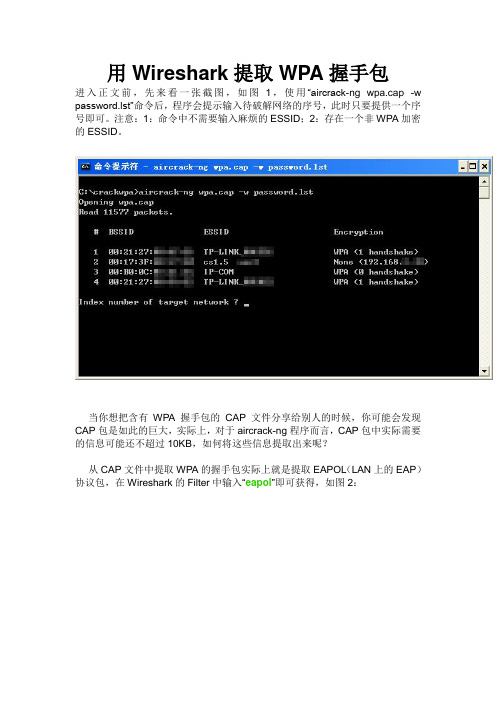

最新EWSA 1.04 未注册版本详细使用说明前提条件:在有WPA握手包的情况下(对于抓包、字典选择等问题,本文不做介绍)论坛ID:mkj888. 中国无线门户昨天经过千辛万苦,昼夜奋战(18:00—10:30),终于用EWSA跑出了一个WPA加密方式的无线网络密钥,然后Anywlan分布式破解群里很多人问我怎么用EWSA、怎么看密码等等问题,在这里,我想说的是,方法其实已经在论坛的帖子里了,为什么不自己看呢?哪怕我告诉了你们帖子的地址,为什么还是有人不自己研究,非要等着吃现成的呢?技术、经验是靠自己学习、摸索、动手实践积累的,等着别人手把手教你,那还有什么学习的乐趣。

在此,我仅代表自己,向longas 超级版主表示感谢,是你的一篇《EWSA,免注册,1分钟就能看到破解出的密码》引导我学习、研究并完成本人第一个WPA破解,同时也使我的WPA处女破没有被失败的阴霾所笼罩。

好了牢骚发完了,下面正式介绍EWSA1.04 的使用。

第一步:下载安装EWSA最新版 1.04。

(1.0.0.133那个破解版本,虽然能注册成功,但是不显示密码),安装过程相当简单,一路NEXT。

官方下载地址:/ewsa.html第二步:启动EWSA(从程序里面打开EWSA,桌面没有快捷图标),试用版要15以后,点OK才能进入。

这个是EWSA程序的图标和程序名。

启动界面:进入程序后:第三步:设置EWSA程序。

因为EWSA支持GPU加速,所以可以选择只用CPU破解和CPU+GPU的破解模式。

详细过程:选择Options 中的CPU Options 及GPU PowerCPU 选项:GPU选项:第四步:设置字典文件。

详细过程:选择Options 中的Dictionary option可以选择多个字典,并对字典进行排序Add 添加字典Remove 删除字典UP 提升一个顺序Down 下降一个程序Select all 全选Dselect all 全不选选择你自己添加的字典打挑然后点OK第五步:导入捕获的WPA握手包。

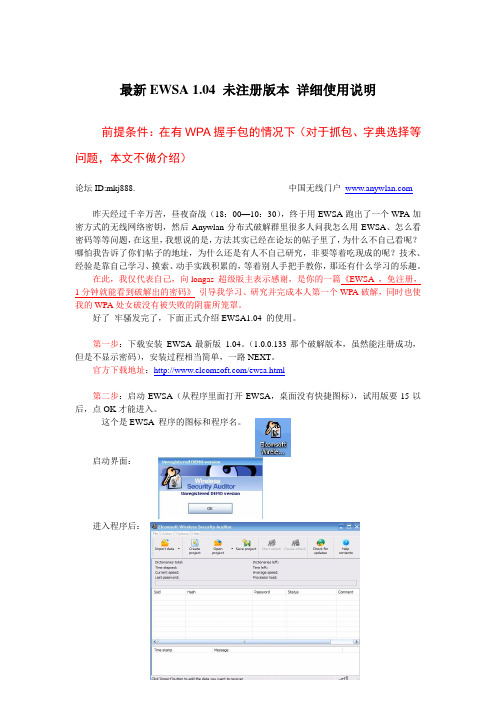

快速抓无客户端的握手包

快速抓无客户端的握手包抓到WPA加密的握手包未必就是合法的!把我住所附近的无线wep密码破得差不多后,想尝试破wpa密码破解,无奈守株待兔了几天DATA 还是0,后来给我发现了下面的方法,1分钟内就可以得到握手包一、操作环境:1、操作系统ubuntu2、aircrack-ng工具包3、TP-LINK WN322G网卡(ZD1211芯片)这个芯片的wep密码破解方法请这个贴子/read.php?tid-3500.html(同样方法用beini也可以达到同样的效果)二、步骤如下:1、确保开机后无线网卡没有自动连接AP网络连接图标->鼠标右键->编辑连接->把无线里面的自动连接AP全部删除2、终端输入sudo airomon-ng stat wlan0启动监控模式3、终端输入sudo airodump-w wpa mon0(此时监控端口为mon0,DATA保存到以wpa命名的文件中)4这时大家看到我要抓包的AP DATA为04、网络连接图标->点鼠标左键->鼠标移到要抓取握手包的AP上面点左键->5、这时AP要你填入密码,随便填几个数字进去(如:1234578),然后点连接6、这时可以看到网络连接正在尝试连接AP,回头看下步骤3的终端,DATA变为4个了呵呵兄弟们注意到没,前后时间为48秒!注:这个方法只能在刚开机进入系统时用,而且每次只能使用一次,如果要得到别的WPA加密的AP的握手包只能重复步骤1,然后重启ubuntu,具体原因不明。

工作原理跟你有两台电脑一样,其中一台进行抓包,而另一台与AP进行尝试连接,从产生握手包让第一台抓到此方法估计对所有在无线网卡打开监控模式后,监控端口与原先的端口不一样的网卡都有效(我的无线网卡端口是wlan0,监控端口为mon0)。

Minidwep-gtk详细教程

取代奶瓶Minidwep-gtk 破 WPA 全攻略1、CDlinux 下使用minidwepgtk 获取握手包并使用自带的字典破解2、自带的字典破解不出密码时使用U 盘外挂字典继续暴力破解密码3、将握手包拷贝到Windows 系统下使用ewsa 工具高速破解密码4、破解WPA加密“握手包”字典的制作一、CDlinux 下使用minidwepgtk 获取握手包并使用自带的字典破解插好网卡,在minidwep-gtk 上面点鼠标右键选择执行。

跳出警告的对话框点OK 就可以了。

点OK 后出现设置的窗口把加密方式修改为“WPA/WPA2”,然后点“扫描”。

扫描到一个WPA2 的信号并且有一个无线客户端在线。

点击“启动”开始攻击无线客户端……..如果没有客户端在线就点击“启动”程序会进入等待客户端出现再继续攻击的状态。

攻击中……………………攻击到客户端断线在自动连接就可以获取到“握手包”了。

跳出下面的画面就是得到了“握手包”,选择YES 在点OK 进入字典的选择界面。

wordlist.txt 就是工具自带的字典,选择后点OK 开始暴力破解密码。

暴力破解密码中………………………时间的长短与字典的大小和字典中有无正确的密码有关系。

自带的字典跑完都没有找到密码,点OK 进入下一步。

提示将“握手包”拷贝到硬盘。

二、使用U 盘外挂字典继续暴力破解密码关闭拷贝“握手包”的提示插入U 盘,CDlinux 自动打开U 盘里的根目录。

关闭U 盘的文件管理器。

如果是虚拟机启动要在“虚拟机→可移动设备”里面加载U 盘并选择自动安装USB 驱动准备好后点击“跑字典”出现选择“握手包”的界面,就是我们先抓到的握手包。

点file System 再进入tmp 文件夹00:0F:B5:E9:88:54handshake.cap 就是我们先抓到的“握手包”选择他在点OK提示找到一个“握手包”,点选“握手包”并点OK跳出选择字典的界面:选择U 盘的字典就点disk 、选择光盘里的字典就选择CDLINUX我这里点disk 进入U 盘选择了一个字典并点OK 开始暴力破解暴力破解中………………………破解速度和字典的大小有直接关系,只要字典中有正确的密码存在就一定可以破解出来的。

深入WEP和WPA密码原理

/论坛ID 0o90o9 QQ3040165深入WEP和WPA密码原理1概述目前情况下:WEP的破解为利用加密体制缺陷,通过收集足够的数据包,使用分析密算法还原出密码。

WPA目前没有加密体制的缺陷可被利用,破解WPA密码使用的是常规的字典攻击法。

所以在破解方式上WEP和WPA有很大差异。

2WEP2.1(Wired EquIV alent PrIV acy,WEP)叫做有线等效加密。

掌握WEP破解的人,肯能会说WEP不如有线的安全性高。

但这发生在WEP的很多弱点被发现之后。

也是由于WEP的弱点导致WPA的出现。

2.2(WEP)算法WEP算法是一种可选的链路层安全机制,用来提供访问控制,数据加密和安全性检验等。

802.11 定义了WEP 算法对数据进行加密。

2.3加密过程如图所示。

IV为初始化向量,PASSWORD为密码KSA=IV+PASSWORD。

DA TA为明文CRC-32为明文的完整性校验值PRGA=RC4(KSA) 的伪随机数密钥流XOR异或的加密算法。

ENCRYPTED DA TA为最后的密文。

最后IV+ENCRYPTED DATA一起发送出去。

2.4接收端的解密过程如图所示。

CIPHERTEXT为密文。

它采用与加密相同的办法产生解密密钥序列,再将密文与之XOR得到明文,将明文按照CRC32 算法计算得到完整性校验值CRC-32′,如果加密密钥与解密密钥相同,且CRC-32′= CRC-32,则接收端就得到了原始明文数据,否则解密失败。

2.5WEP算法通过以上的操作试图达到以下的目的采用WEP加密算法保证通信的安全性,以对抗窃听。

采用CRC32算法作为完整性检验,以对抗对数据的篡改。

2.6WEP 算法之死95 9月RC4潜在的威胁性(wanger)00 10月通过分析wpe包获取密码(walker)01 5月针对于明文攻击的一个推论(Arbaugh)01 7月针对于CRC32的攻击(Borisov,Goldberg,Wagner)01 8月针对于RC4的攻击(S。

Minidwep-gtk详细教程

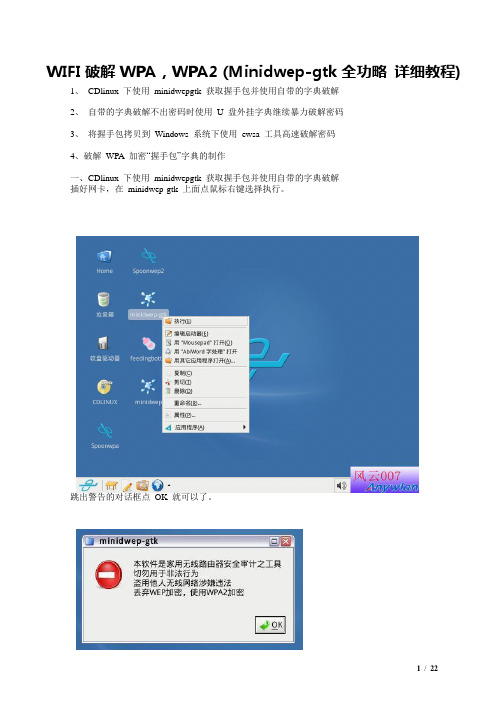

WIFI破解WPA,WPA2 (Minidwep-gtk全功略详细教程)1、CDlinux 下使用minidwepgtk 获取握手包并使用自带的字典破解2、自带的字典破解不出密码时使用U 盘外挂字典继续暴力破解密码3、将握手包拷贝到Windows 系统下使用ewsa 工具高速破解密码4、破解WPA 加密“握手包”字典的制作一、CDlinux 下使用minidwepgtk 获取握手包并使用自带的字典破解插好网卡,在minidwep-gtk 上面点鼠标右键选择执行。

跳出警告的对话框点OK 就可以了。

点OK 后出现设置的窗口把加密方式修改为“WPA/WPA2”,然后点“扫描”。

扫描到一个WPA2 的信号并且有一个无线客户端在线。

点击“启动”开始攻击无线客户端……..如果没有客户端在线就点击“启动”程序会进入等待客户端出现再继续攻击的状态。

攻击中……攻击到客户端断线在自动连接就可以获取到“握手包”了。

跳出下面的画面就是得到了“握手包”,选择YES 在点OK 进入字典的选择界面。

wordlist.txt 就是工具自带的字典,选择后点OK 开始暴力破解密码。

暴力破解密码中……时间的长短与字典的大小和字典中有无正确的密码有关系。

自带的字典跑完都没有找到密码,点OK 进入下一步。

提示将“握手包”拷贝到硬盘。

二、使用U 盘外挂字典继续暴力破解密码关闭拷贝“握手包”的提示插入U 盘,CDlinux 自动打开U 盘里的根目录。

关闭U 盘的文件管理器。

如果是虚拟机启动要在“虚拟机→可移动设备”里面加载U 盘并选择自动安装USB 驱动准备好后点击“跑字典”出现选择“握手包”的界面,就是我们先抓到的握手包。

点file System 再进入tmp 文件夹00:0F:B5:E9:88:54handshake.cap 就是我们先抓到的“握手包”选择他在点OK提示找到一个“握手包”,点选“握手包”并点OK跳出选择字典的界面:选择U 盘的字典就点disk 、选择光盘里的字典就选择CDLINUX我这里点disk 进入U 盘选择了一个字典并点OK 开始暴力破解暴力破解中……破解速度和字典的大小有直接关系,只要字典中有正确的密码存在就一定可以破解出来的。

1分钟内抓到WPA握手包的方法!

感谢6、8、9楼的兄弟们指正,刚刚做了个测试确实最后算出来的密码是错误的,实际上是自己输入的那个(如我在步骤5中输入的12345678),这个贴子就不删了,希望能给兄弟们提个醒,抓到WPA加密的握手包未必就是合法的!把我住所附近的无线wep密码破得差不多后,想尝试破wpa密码破解,无奈守株待兔了几天DATA还是0,后来给我发现了下面的方法,1分钟内就可以得到握手包一、操作环境:1、操作系统ubuntu2、aircrack-ng工具包3、TP-LINK WN322G网卡(ZD1211芯片)这个芯片的wep密码破解方法请这个贴子/bbs/viewthread.php?tid=12521二、步骤如下: 1、确保开机后无线网卡没有自动连接AP网络连接图标->鼠标右键->编辑连接->->把无线里面的自动连接AP全部删除2、终端输入 sudo airomon-ng stat wlan0 启动监控模式3、终端输入 sudo airodump -w wpa mon0 ( 此时监控端口为 mon0 ,DATA保存到以wpa命名的文件中)这时大家看到我要抓包的AP DATA为0 4、网络连接图标->点鼠标左键->鼠标移到要抓取握手包的AP上面点左键->5、这时AP要你填入密码,随便填几个数字进去(如:1234578),然后点连接6、这时可以看到网络连接正在尝试连接AP,回头看下步骤3的终端,DATA变为4个了7、再开一个终端,输入 sudo aircrack-ng wpa*.cap 看看是不是里面有一个握手包了呵呵兄弟们注意到没,前后时间为48秒!注:这个方法只能在刚开机进入系统时用,而且每次只能使用一次,如果要得到别的WPA 加密的AP的握手包只能重复步骤1,然后重启ubuntu,具体原因不明。

工作原理跟你有两台电脑一样,其中一台进行抓包,而另一台与AP进行尝试连接,从产生握手包让第一台抓到此方法估计对所有在无线网卡打开监控模式后,监控端口与原先的端口不一样的网卡都有效(我的无线网卡端口是wlan0,监控端口为mon0)。

BT3下破解WPA、WPA2

wep密码早已不再安全了很多软件都可以轻易把它破解出来(具体教程参见本人其他文章)所以更多的人选择了安全系数更高的WPA甚至WPA2加密方式,这样难道我们广大的蹭网一族只能寄希望于有人不设密码或使用简单的WEP密码?额,太悲观了,我们要主动出击!下面将给出WPA、WPA2在BT3下的破解方式。

(不过WPA、WPA2破解还是不要抱太大希望,首先CLIS即客户端必须要在线,其次要成功抓取破解的数据包-即握手包,再次即使成功获取握手包,能不能破解出密码也取决于字典好坏与运气等因素)BT3下破解WPA、WPA2需要用到spoonwpa软件,具体操作可以参见本人spoonwep2的使用教程,两者操作方法大同小异,只是wpa破解比wep多了一步获取握手包的步骤,并且wpa破解必须要在有客户端CLIS的情况下才可以进行!为方便懒人还是把WPA、WPA2教程给出来吧~1.集成spoonwpa并启动BT3。

具体操作方法和spoonwep2一样,把解压得到的lzm文件拷贝到X\bt3\modules目录下2.启动spoonwpa。

在窗体中输入spoonwpa后回车或用从菜单里点击启动3.设置。

(按照自己情况依次选好,不会的看spoonwep2教程不细说了)4.扫描。

并选定目标AP(必须要有CLIS才可以进行下一步)。

5.获取握手包。

点击SELECTION OK后,出现以下画面。

再点击LAUNCH AUTOMATED HANDSHAKE CAPTURE获取握手包过程中6.破解。

抓到握手包后,自动弹出以下画面点击中部“金色锁”开始自动破解。

下面是破解过程运气好的话可以成功破解,如图在WINDOWS XP系统里利用VMware虚拟机启动BT3破解无线WEP和WPA傻瓜版教程!一、准备工作1、下载 VMware 虚拟机!虚拟机里运行BT3可以避免硬件兼容性问题启动不了的情况内。

如果不想用虚拟机启动BT3,可以直接刻录BT3光盘从光盘启动电脑破解的人跳过次步骤!(虚拟机只支持USB网卡,内置网请用别的方法启动BT3!)2、准备一张USB接口的无线网卡推荐几块我用过的无线网卡,按信号强度排名。

WPAWPA2抓包跑字典教程

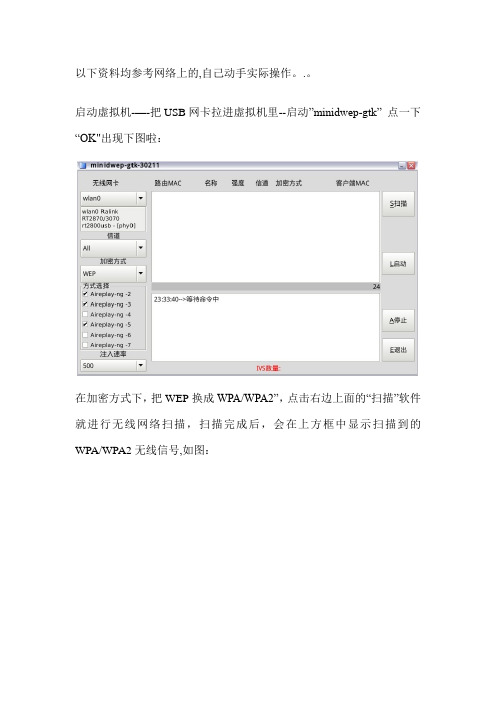

以下资料均参考网络上的,自己动手实际操作。

.。

启动虚拟机-—-把USB网卡拉进虚拟机里--启动”minidwep-gtk” 点一下“OK"出现下图啦:在加密方式下,把WEP换成WPA/WPA2”,点击右边上面的“扫描”软件就进行无线网络扫描,扫描完成后,会在上方框中显示扫描到的WPA/WPA2无线信号,如图:用鼠标选中带有客户端的信号,点“L启动”程序开始全自动抓包,如果信号带有客户端的,是抓不到握手包的,有客户端的信号会在后面显示客户端的网卡地址:后面的94:39:E5:4D:3D:08 就是客户端的地址,其实,并不是后面不带网卡地址的信号就表示没有客户端,有时软件一时检测不出来的,所以对那些带网卡地址的信号,也可以试试抓包,抓几分钟没抓到,就可能真的是没有客户端了。

我们选中有客户端的信号,点“L启动"开始抓包,几分种后抓到一个握手包:抓到握手包:这时点OK,去选一个字典来跑,先试试系统自带的字典:wordlist。

txt 点选后开始跑字典了:二分钟左右竟跑出密码来,看来运气不错:如果系统自带的字典跑不出密码来,那我们可以继续跑其他字典。

首先把我们的字典复制到U盘,然后把U盘拉到虚拟机,这个跟拉网卡进虚拟机一样操作,这里就不多讲了,当U盘成功拉进虚拟机时,会在桌面显示一个USB接口图标并称为“1G可移动卷”,店主的2G U盘是这么显示的.这时,点minidwep-gtk介面右边的“D跑字典”,选握手包,刚才我们抓到的握手包系统自动保存到了:Home\文件系统\tmp\这个文件夹下,并以信号的地址为名:00—E0-4C—81-86—D3-hendshake.cap 名字好长啊。

选上握手包,系统提示选字典:上图中的左边框中,名为disk 就是我的U盘了打开我们的U盘,选上字典,开始继续跑字典。

- 1、下载文档前请自行甄别文档内容的完整性,平台不提供额外的编辑、内容补充、找答案等附加服务。

- 2、"仅部分预览"的文档,不可在线预览部分如存在完整性等问题,可反馈申请退款(可完整预览的文档不适用该条件!)。

- 3、如文档侵犯您的权益,请联系客服反馈,我们会尽快为您处理(人工客服工作时间:9:00-18:30)。

获得WPA\WPA2 握手包的方法有很多,下面介绍通过aircrack-ng工具包来载获握手数据包。

1、下载aircrack-ng工具包。

2、终端里输入 sudo airmon-ng start wlan0 启动数据监控模式。

3、终端里输入 sudo airodump -w wpa mon0 ( 此时监控端口应该为 mon0 ,DATA 保存到以wpa命名的文件中了)。

这时大家就可以看到要抓包的AP DATA为0 4、依次:网络连接图标->点鼠标左键->鼠标移到要抓取握手数据包的AP上面点左键->。

5、这时AP会提示你填入密码,随便填几个数字或字母进去(注:但必需是八位,如:AAAAAAAA OR 88888888),然后点击连接。

6、现在可以看到网络连接正在尝试连接无线AP,回头看下步骤3的终端,DATA 已经变为4个了。

7、再打开一个新的终端,输入 sudo aircrack-ng wpa*.cap 会看到里面有一个握手包了。

就是这么简单的了~!

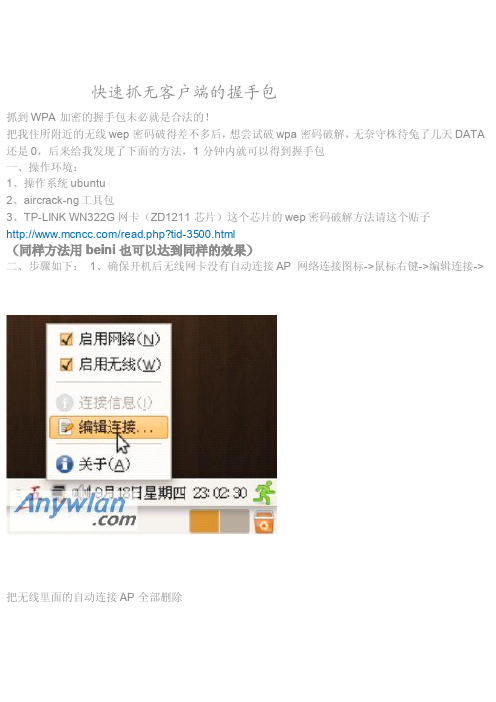

一、关于EWSA

EWSA (全称是: Elcomsoft Wireless Security Auditor) 由俄罗斯安全公司Elcomsoft出品。

该软件特点是:利用GPU的运算性能快速攻破无线网络WPA-PSK 及WPA2-PSK密码,运算速度相比单独使用CPU可提高最多上百倍。

二、安装

安装过程十分简单,下载EWSA,双击setup.exe后选择英文,后即可见到安装向导。

基本上就是一路[Next]就可以安装好。

安装好后头一次运行软件会提示为DEMO版本,等15秒以后会自动进入程序。

三、支持的显卡

1、NVIDIA显卡

GeForce 8, 9, 200 Series及更高版本 (至少256MB显存)、Quadro FX 4600以后推出的专业绘图卡、TESLA C870,D870,S870,C1060,S1070

需要特别注意的是GeForce 8xxx以后所推出的绘图卡须安装CUDA 182.22以后版本的驱动程序。

2、ATI显卡

RADEON HD 3000 Series、RADEON HD 4600 Series、RADEON HD 4800 Series及更高版本、FireStream 9170,9250,9270 FireStream 9170,9250,9270 和N卡一样要注意的是Radeon 3xxx以后所推出的绘图卡须安装CATALYST 9.2以后版本的驱动程序。

四、使用手册

使用该软件前要事先抓好WPA握手包。

抓包工具有很多我推荐OmniPeek or aircrack-ng ,如果你不习惯用英文软件,可以选国产的科来也是可以。

需要注意的是:目前官方试用版破解出密码后只显示密码前两位,正版的售价为599美元支持最多20个客户端。

软件随时可暂停破解进度,免除不必要的重复破解过程,要注意的是设置字典文件要根据自己电脑的运算速度来定一个合适的值,例如500密码/秒的电脑就不要将字典文件设置在500M以上,一方面是第二次破解时加载上次进度特别慢,同时也有可能造成很难暂停破解来保存进度。

从而出现假现或死机现象。

五、破解流程图

第一步:选择简体中文,GPU顶如果显卡支持的可在选译些项。

第二步:选择握手包。

第三步:选择字典。

第四步:点击开始攻击。

第五步:等待破解成功的密码。