h3c交换机SSH配置方法剖析

H3C交换机SSH配置完全攻略

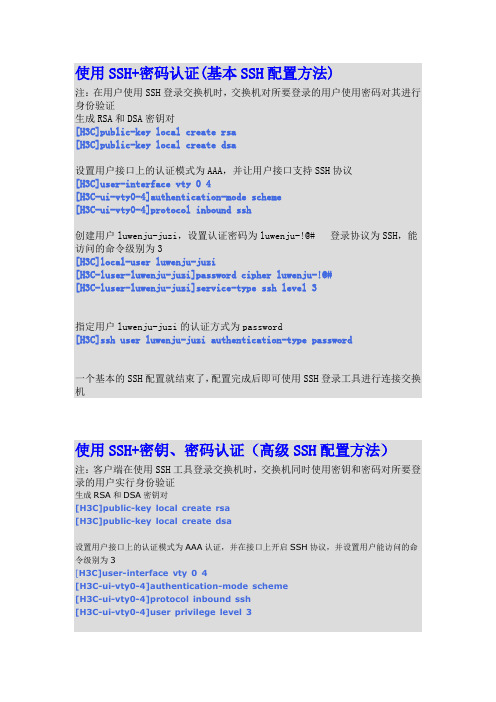

使用SSH+密码认证(基本SSH配置方法)注:在用户使用SSH登录交换机时,交换机对所要登录的用户使用密码对其进行身份验证生成RSA和DSA密钥对[H3C]public-key local create rsa[H3C]public-key local create dsa设置用户接口上的认证模式为AAA,并让用户接口支持SSH协议[H3C]user-interface vty 0 4[H3C-ui-vty0-4]authentication-mode scheme[H3C-ui-vty0-4]protocol inbound ssh创建用户luwenju-juzi,设置认证密码为luwenju-!@#登录协议为SSH,能访问的命令级别为3[H3C]local-user luwenju-juzi[H3C-luser-luwenju-juzi]password cipher luwenju-!@#[H3C-luser-luwenju-juzi]service-type ssh level 3指定用户luwenju-juzi的认证方式为password[H3C]ssh user luwenju-juzi authentication-type password一个基本的SSH配置就结束了,配置完成后即可使用SSH登录工具进行连接交换机使用SSH+密钥、密码认证(高级SSH配置方法)注:客户端在使用SSH工具登录交换机时,交换机同时使用密钥和密码对所要登录的用户实行身份验证生成RSA和DSA密钥对[H3C]public-key local create rsa[H3C]public-key local create dsa设置用户接口上的认证模式为AAA认证,并在接口上开启SSH协议,并设置用户能访问的命令级别为3[H3C]user-interface vty 0 4[H3C-ui-vty0-4]authentication-mode scheme[H3C-ui-vty0-4]protocol inbound ssh[H3C-ui-vty0-4]user privilege level 3创建用户,并指定认证方式为公钥认证,用户名为luwenju-juzi,密码为luwenju-!@# [H3C]local-user luwenju-juzi[H3C-luser-luwenju-juzi]password cipher luwenju-!@#[H3C-luser-luwenju-juzi]service-type ssh level 3[H3C]ssh user luwenju-juzi authentication-type password-publickey客户端生成公钥和私钥用puttygen.exe生成公私钥对,然后放到某个文件夹下,在此,我们生成的公钥叫luwenju key私钥为luwenju.ppk,然后我们把公钥文件luwenjukey上传到FTP服务器,然后登录交换机,将luwenjukey下载到交换机<H3C>ftp 202.106.0.20[ftp]get luwenjukey为用户生成公钥,在交换机上把文件luwenjukey中导入客户端的公钥,公钥名为luwenju-j uzikey 注:luwenju-juzikey是为用户生成的公钥[H3C]public-key peer luwenju-juzikey import sshkey luwenjukey为用户luwenju-juzi指定公钥luwenju-juzikey[H3C]ssh user luwenju-juzi assign publickeyluwenju-juzikey然后打开SSH登录工具,导入私钥luwenju.ppk,然后输入交换机的IP地址登录即可。

H3C-5120交换机静态路由配置

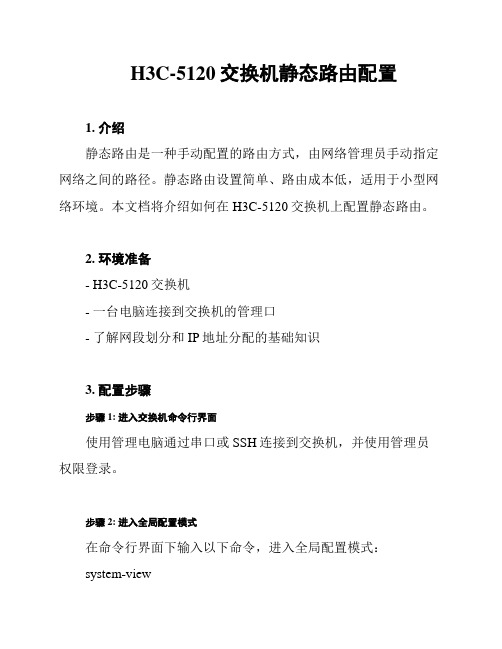

H3C-5120交换机静态路由配置1. 介绍静态路由是一种手动配置的路由方式,由网络管理员手动指定网络之间的路径。

静态路由设置简单、路由成本低,适用于小型网络环境。

本文档将介绍如何在H3C-5120交换机上配置静态路由。

2. 环境准备- H3C-5120交换机- 一台电脑连接到交换机的管理口- 了解网段划分和IP地址分配的基础知识3. 配置步骤步骤1: 进入交换机命令行界面使用管理电脑通过串口或SSH连接到交换机,并使用管理员权限登录。

步骤2: 进入全局配置模式在命令行界面下输入以下命令,进入全局配置模式:system-view步骤3: 创建静态路由使用以下命令创建静态路由:ip route-static 目标网络掩码目标网络下一跳地址其中,目标网络掩码是指要路由的目标网络的网络掩码,目标网络下一跳地址是指下一跳的IP地址。

例如,要将目标网络192.168.2.0/24的流量通过192.168.1.1这个IP地址进行路由,可以使用以下命令:ip route-static 192.168.2.0 24 192.168.1.1步骤4: 验证配置使用以下命令验证静态路由配置是否生效:display ip routing-table该命令将显示当前路由表中的静态路由信息。

4. 注意事项- 静态路由配置是一种手动配置方式,如果网络拓扑发生变化,需要手动调整路由配置。

- 配置静态路由时,需确保目标网络的下一跳地址是可达的,否则路由可能无法生效。

- 配置静态路由前,请确保已经正确分配IP地址,并了解网络拓扑和需求。

5. 总结通过本文档的介绍,您了解了在H3C-5120交换机上配置静态路由的步骤。

配置静态路由可以实现网络之间流量的指定路径,适用于小型网络环境。

希望本文档能对您的网络配置工作有所帮助。

如需进一步了解H3C-5120交换机的其他配置,请参考相关文档或官方手册。

华三交换机配置教程

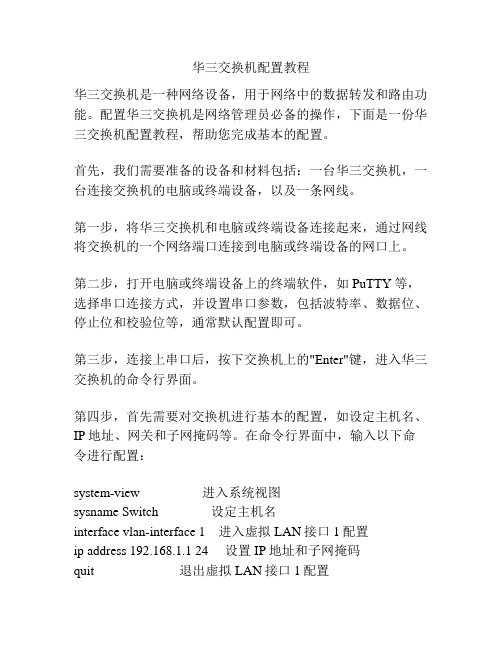

华三交换机配置教程华三交换机是一种网络设备,用于网络中的数据转发和路由功能。

配置华三交换机是网络管理员必备的操作,下面是一份华三交换机配置教程,帮助您完成基本的配置。

首先,我们需要准备的设备和材料包括:一台华三交换机,一台连接交换机的电脑或终端设备,以及一条网线。

第一步,将华三交换机和电脑或终端设备连接起来,通过网线将交换机的一个网络端口连接到电脑或终端设备的网口上。

第二步,打开电脑或终端设备上的终端软件,如PuTTY等,选择串口连接方式,并设置串口参数,包括波特率、数据位、停止位和校验位等,通常默认配置即可。

第三步,连接上串口后,按下交换机上的"Enter"键,进入华三交换机的命令行界面。

第四步,首先需要对交换机进行基本的配置,如设定主机名、IP地址、网关和子网掩码等。

在命令行界面中,输入以下命令进行配置:system-view 进入系统视图sysname Switch 设定主机名interface vlan-interface 1 进入虚拟LAN接口1配置ip address 192.168.1.1 24 设置IP地址和子网掩码quit 退出虚拟LAN接口1配置vlan batch 1 创建VLAN 1interface gigabitethernet 0/0/1 进入Gigabit以太网接口0/0/1配置port link-type access 配置接口链路类型为access port default vlan 1 配置接口默认VLANport hybrid vlan 1 配置接口混合模式VLANquit 退出Gigabit以太网接口0/0/1配置interface gigabitethernet 0/0/2 进入Gigabit以太网接口0/0/2配置port link-type trunk 配置接口链路类型为trunkport trunk allow-pass vlan 1 配置接口允许通过的VLAN quit 退出Gigabit以太网接口0/0/2配置interface gigabitethernet 0/0/3 进入Gigabit以太网接口0/0/3配置port link-type hybrid 配置接口链路类型为hybrid port hybrid pvid vlan 1 配置接口默认VLANport hybrid untagged vlan 1 配置接口untagged VLAN port hybrid tagged vlan 2 配置接口tagged VLANquit 退出Gigabit以太网接口0/0/3配置save 保存配置在上述配置中,我们设定了一个名为"Switch"的主机名,设置了交换机的IP地址为192.168.1.1,子网掩码为24位,还创建了一个名为VLAN 1的虚拟局域网,并进行了接口配置。

H3C交换机启用SSH管理

H3C交换机启用ssh管理步骤1. 组网需求如图1-2,配置Host(SSH客户端)与Switch建立本地连接。

Host采用SSH协议登录到Switch上,以保证数据信息交换的安全。

SSH用户采用的认证方式为pa ssword认证,用户名和密码保存在Switch上。

2. 组网图图1-2 SSH password认证配置组网图3. 配置步骤(1)配置SSH服务器# 生成RSA密钥对。

<Switch> system-view[Switch] public-key local create rsaThe range of public key size is (512 ~ 2048).NOTES: If the key modulus is greater than 512,It will take a few minutes.Press CTRL+C to abort.Input the bits of the modulus[default = 1024]:Generating Keys...+++++++++++++++++++++++++++++++++++# 生成DSA密钥对。

[Switch] public-key local create dsaThe range of public key size is (512 ~ 2048).NOTES: If the key modulus is greater than 512,It will take a few minutes.Press CTRL+C to abort.Input the bits of the modulus[default = 1024]:Generating Keys...+++++++++++++++++++++++++++++++++++++++++++++++++++++++++++++++++++++++++ ++++++++++++++++++++++++++++++++++++++++++# 启动SSH服务器。

H3C交换机配置实例范文

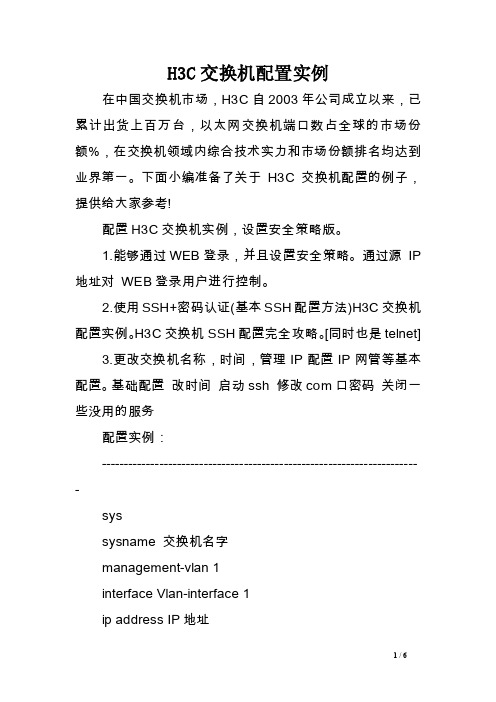

H3C交换机配置实例在中国交换机市场,H3C自2003年公司成立以来,已累计出货上百万台,以太网交换机端口数占全球的市场份额%,在交换机领域内综合技术实力和市场份额排名均达到业界第一。

下面小编准备了关于H3C交换机配置的例子,提供给大家参考!配置H3C交换机实例,设置安全策略版。

1.能够通过WEB登录,并且设置安全策略。

通过源IP 地址对WEB登录录用户进行控制。

2.使用SSH+密码认证证(基本SSH配置方法法)H3C交换机配置实实例。

H3C交换机S S S H配置完全攻略。

[同同时也是telnet]3.更改交换机名称称,时间,管理IP配置置IP网管等基本配置。

基础配置改时间启启动ssh 修改co m m口密码关闭一些没用用的服务配置实例:------------------------------------------------------------------------syssys n n ame 交换机名字management-vlan 1in t erface Vl a a n-interfa c c e 1ip ad d d ress IP地址ip r oute 网关dis cur#i n n terface A u u x1/0/0 默认undo ip h t tp shutdo w w nlocal-u s s er 用户ser v v ice-type t elnet lev e e l 3passw o o rd simple密码===使用S S SH+密码认证(基本本SSH配置方法)H33C交换机配置实例。

public-key local cre a a te rsapu b b lic-key l o o cal creat e e dsauser-interface vty 0 4a u u thenticat i on-mode s c c hemeprot o o col inbou n n d ssh===local-user用户passwo r d cipher 密密码service-type ssh l evel 3ss h h user 对应用户户authenti c c ation-typ e e password通过源IP地地址对WEB登录用户户进行控制,仅允许I P 地址为的WE B B用户通过http:// 最划算团购网HTTP方式访问交换换机。

H3C SSH配置

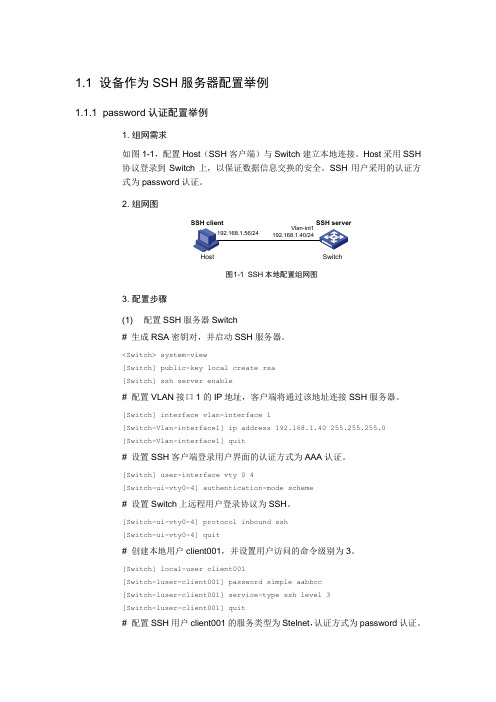

1.1 设备作为SSH服务器配置举例1.1.1 password认证配置举例1. 组网需求如图1-1,配置Host(SSH客户端)与Switch建立本地连接。

Host采用SSH协议登录到Switch上,以保证数据信息交换的安全。

SSH用户采用的认证方式为password认证。

2. 组网图SSH client SSH server图1-1SSH本地配置组网图3. 配置步骤(1) 配置SSH服务器Switch# 生成RSA密钥对,并启动SSH服务器。

<Switch> system-view[Switch] public-key local create rsa[Switch] ssh server enable# 配置VLAN接口1的IP地址,客户端将通过该地址连接SSH服务器。

[Switch] interface vlan-interface 1[Switch-Vlan-interface1] ip address 192.168.1.40 255.255.255.0[Switch-Vlan-interface1] quit# 设置SSH客户端登录用户界面的认证方式为AAA认证。

[Switch] user-interface vty 0 4[Switch-ui-vty0-4] authentication-mode scheme# 设置Switch上远程用户登录协议为SSH。

[Switch-ui-vty0-4] protocol inbound ssh[Switch-ui-vty0-4] quit# 创建本地用户client001,并设置用户访问的命令级别为3。

[Switch] local-user client001[Switch-luser-client001] password simple aabbcc[Switch-luser-client001] service-type ssh level 3[Switch-luser-client001] quit# 配置SSH用户client001的服务类型为Stelnet,认证方式为password认证。

H3C-5120交换机配置

H3C-5120交换机配置本文将介绍如何进行H3C-5120交换机的基本配置,包括管理IP地址设置、用户名密码的创建与设置、VLAN的创建与配置、端口的配置等。

1. 管理IP地址设置进入交换机CLI界面后,进入系统视图,使用以下命令可以设置交换机的管理IP地址:sysinterface vlanif 1ip address x.x.x.x y.y.y.y其中,x.x.x.x代表要设置的IP地址,y.y.y.y代表子网掩码。

如果要启用IPV6,可以使用以下命令:interface vlanif 1ipv6 enableipv6 address xxx::xxx/xx2. 用户名密码的创建与设置在交换机中,设置用户名和密码十分必要,可避免未授权的访问。

以下是设置过程的具体步骤:1.创建用户名:local-user username其中,username是你设置的用户名。

2.设置密码:password simple password其中,password代表你要设置的密码。

3.确认密码:service-type sshauthorization-attribute user-role network-admin其中,network-admin是用户角色,即管理员。

3. VLAN的创建与配置VLAN是一个虚拟局域网,它可以将物理上的网段分离开来,不同的VLAN是可以互相隔离的。

以下是配置VLAN的具体步骤:1.创建VLAN:vlan 100其中,100代表你要创建的VLAN的ID号。

2.给VLAN取名:vlan 100name VLAN13.创建交换机端口并加入到VLAN中:interface Ethernet1/0/1port link-type accessport default vlan 1004.查看VLAN信息:dis vlan4. 端口的配置端口是交换机网络中最重要的部门。

以下是常见的端口配置:1.配置端口连接速度和双工模式:interface Ethernet1/0/1speed 1000duplex mode full2.配置端口连接类型:interface Ethernet1/0/1mac-vlan enablemac-vlan mac-address 0000-0000-0001 unicast3.配置端口安全性:interface Ethernet1/0/1port-security enableport-security mac-address sticky以上是H3C-5120交换机的基本配置,如果您需要更多的帮助,请参考相关的H3C手册或联系H3C的技术支持团队。

H3C-典型3600、3610等接入交换机配置SSH登录

ssh user admin authentication-type password

ssh user lha authentication-type password

user-interface vty 0 4

protocol inbound ssh

本地用户:

domain default enable system

save

y

y

3900

system-view

local-user admin

password cipher YX6281005

service-type ssh telnet

quit

ssh server enable

rsa local-key-pair create

1024

ssh user admin service-type all

ssh user lha authentication-type all

user-interface vty 0 4

protocol inbound ssh

h3c-典型3600,3610等接入交换机配置ssh登录 3600 --3610 super yx6281005 system-view local-user admin password cipher yx6281005 service-type ssh telnet quit ssh server enable rsa local-key-pair create 1024 ssh user admin authentication-type password ssh user lha authentication-type password user-interface vty 0 4 protocol inbound ssh 本地用户: domain default enable system radius用户: domain default enable dkeyserver 3600v2 system-view local-user admin password cipher yx6281005 service-type ssh telnet quit ssh server enable public-key local create rsa 1024 ssh user admin service-type all authentication-type password ssh user lha service-type all authentication-type password user-interface vty 0 4 protocol inbound ssh save y y 3900 system-view local-user admin password cipher yx6281005 service-type ssh telnet quit ssh server enable rsa local-key-pair create 1024 ssh user admin service-type all ssh user lha authentication-type all user-interface vty 0 4 protocol inbound ssh

H3C S5100-SSH操作

1.1.3 4.

交互会话阶段

会话请求通过后,服务器端和客户端进行信息的交互 1.1.3 5.

1-2

H3C S5100-SI/EI 系列以太网交换机 操作手册 SSH

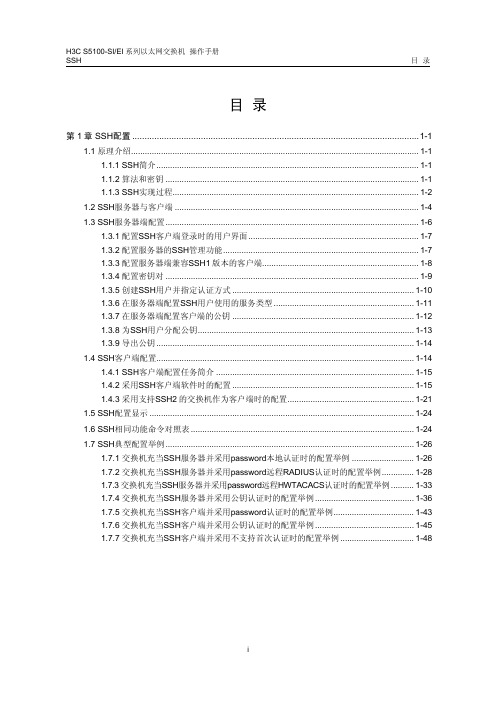

第 1 章 SSH 配置

i

H3C S5100-SI/EI 系列以太网交换机 操作手册 SSH

第 1 章 SSH 配置

第1章 SSH 配置

1.1 原理介绍

1.1.1 SSH 简介

SSH(Secure Shell,安全外壳)是一个用于在非安全网络中提供安全的远程登录 以及其他安全网络服务的协议,它能够使用户安全地登录到交换机,通过设备的命 令行接口进行配置和管理交换机。当用户通过非安全的网络环境远程登录到交换机 时,每次发送数据前,SSH 都会自动对数据进行加密,当数据到达目的地时,SSH 自动对加密数据进行解密,以此提供安全的信息保障。同时,SSH 提供强大的认证 功能,保护交换机不受诸如 DNS 和 IP 欺骗等攻击。此外,SSH 还支持其他功能, 比如可以对传输的数据进行压缩,从而加快传输的速度。又可以代替 Telnet,或为 FTP 提供安全的“通道”。 SSH 采用客户—服务器模式。支持 SSH 功能的交换机既可以作为 SSH 服务器又可 以作为 SSH 客户端,也可以同时充当服务器和客户端两种角色。作为 SSH 服务器 时,为远程登录用户提供安全的 SSH 连接,以便用户能够安全的访问 SSH 服务器。 作为 SSH 客户端时,允许与支持 SSH 服务器功能的设备建立 SSH 连接,从而实现 从本地设备通过 SSH 登录到远程设备上。

非对称密钥算法还可以用于签名,比如用户 1 使用自己的私钥对数据进行签名,然 后发给用户 2,用户 2 可以用用户 1 的公钥验证签名,如果签名是正确的,那么就 能够确认该数据来源于用户 1。

H3C交换机配置本地登录和远程登录的用户名和密码教程

H3C交换机配置本地登录和远程登录的用户名和密码教程你还在为不知道H3C交换机配置本地登录和远程登录的用户名和密码教程而不知所措么?下面来是店铺为大家收集的H3C交换机配置本地登录和远程登录的用户名和密码教程,欢迎大家阅读:H3C交换机配置本地登录和远程登录的用户名和密码教程(1)只需输入password即可远程登陆交换机。

进入用户界面视图[SwitchA]user-interface vty 0 4设置认证方式为密码验证方式[SwitchA-ui-vty0-4]authentication-mode password设置登陆验证的password为明文密码”huawei”[SwitchA-ui-vty0-4]set authentication password simple huawei配置登陆用户的级别为最高级别3(缺省为级别1)[SwitchA-ui-vty0-4]user privilege level 3【TELNET本地用户名和密码验证配置】需要输入username和password才可以登陆交换机。

进入用户界面视图[SwitchA]user-interface vty 0 4配置本地或远端用户名和口令认证[SwitchA-ui-vty0-4]authentication-mode scheme配置本地TELNET用户,用户名为”huawei”,密码为”huawei”,权限为最高级别3(缺省为级别1)[SwitchA]local-user huawei[SwitchA-user-huawei]password simple huawei[SwitchA-user-huawei]service-type telnet level 3(2) 通过con口只需输入password即可远程登陆交换机。

进入用户界面视图[Quidway]user-interface aux 0设置认证方式为密码验证方式[Quidway-ui-aux0] authentication-mode password设置登陆验证的password为明文密码”huawei”[Quidway-ui-aux0] set authentication password simple huawei配置登陆用户的级别为最高级别3(缺省为级别1)[Quidway-ui-aux0] user privilege level 3【CON口本地用户名和密码验证配置】需要输入username和password才可以登陆交换机。

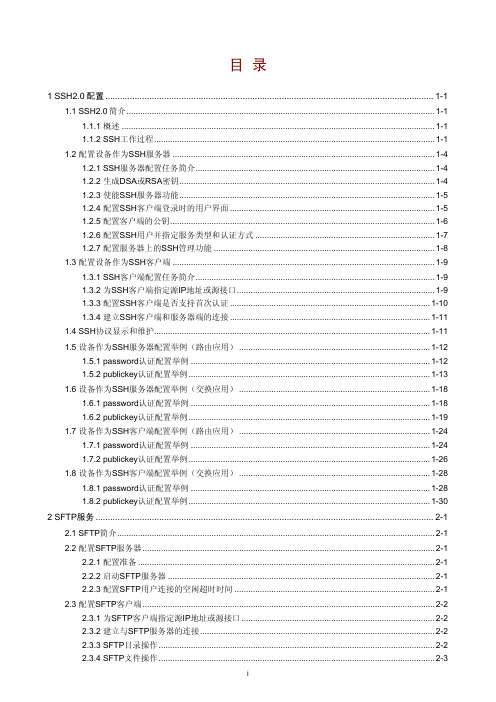

H3C-SSH2.0配置

1 SSH2.0 配置 ...................................................................................................................................... 1-1 1.1 SSH2.0 简介...................................................................................................................................... 1-1 1.1.1 概述 ........................................................................................................................................ 1-1 1.1.2 SSH工作过程.......................................................................................................................... 1-1 1.2 配置设备作为SSH服务器 .................................................................................................................. 1-4 1.2.1 SSH服务器配置任务简介........................................................................................................ 1-4 1.2.2 生成DSA或RSA密钥............................................................................................................... 1-4 1.2.3 使能SSH服务器功能............................................................................................................... 1-5 1.2.4 配置SSH客户端登录时的用户界面 ......................................................................................... 1-5 1.2.5 配置客户端的公钥................................................................................................................... 1-6 1.2.6 配置SSH用户并指定服务类型和认证方式 .............................................................................. 1-7 1.2.7 配置服务器上的SSH管理功能 ................................................................................................ 1-8 1.3 配置设备作为SSH客户端 .................................................................................................................. 1-9 1.3.1 SSH客户端配置任务简介........................................................................................................ 1-9 1.3.2 为SSH客户端指定源IP地址或源接口...................................................................................... 1-9 1.3.3 配置SSH客户端是否支持首次认证 ....................................................................................... 1-10 1.3.4 建立SSH客户端和服务器端的连接 ....................................................................................... 1-11 1.4 SSH协议显示和维护........................................................................................................................ 1-11 1.5 设备作为SSH服务器配置举例(路由应用) ................................................................................... 1-12 1.5.1 password认证配置举例 ........................................................................................................ 1-12 1.5.2 publickey认证配置举例......................................................................................................... 1-13 1.6 设备作为SSH服务器配置举例(交换应用) ................................................................................... 1-18 1.6.1 password认证配置举例 ........................................................................................................ 1-18 1.6.2 publickey认证配置举例......................................................................................................... 1-19 1.7 设备作为SSH客户端配置举例(路由应用) ................................................................................... 1-24 1.7.1 password认证配置举例 ........................................................................................................ 1-24 1.7.2 publickey认证配置举例......................................................................................................... 1-26 1.8 设备作为SSH客户端配置举例(交换应用) ................................................................................... 1-28 1.8.1 password认证配置举例 ........................................................................................................ 1-28 1.8.2 publickey认证配置举例......................................................................................................... 1-30

H3C交换机配置详解

[S3600]H3C交换机配置详解本文来源于网络,感觉比较全面,给大家分享;一.用户配置:<H3C>system-view[H3C]super password H3C 设置用户分级密码[H3C]undo super password 删除用户分级密码[H3C]localuser bigheap 123456 1 Web网管用户设置,1(缺省)为管理级用户,缺省admin,admin [H3C]undo localuser bigheap 删除Web网管用户[H3C]user-interface aux 0 只支持0[H3C-Aux]idle-timeout 2 50 设置超时为2分50秒,若为0则表示不超时,默认为5分钟[H3C-Aux]undo idle-timeout 恢复默认值[H3C]user-interface vty 0 只支持0和1[H3C-vty]idle-timeout 2 50 设置超时为2分50秒,若为0则表示不超时,默认为5分钟[H3C-vty]undo idle-timeout 恢复默认值[H3C-vty]set authentication password 123456 设置telnet密码,必须设置[H3C-vty]undo set authentication password 取消密码[H3C]display users 显示用户[H3C]display user-interface 显示用户界面状态二.系统IP配置:[H3C]vlan 20[H3C]management-vlan 20[H3C]interface vlan-interface 20 创建并进入管理VLAN[H3C]undo interface vlan-interface 20 删除管理VLAN接口[H3C-Vlan-interface20]ip address 192.168.1.2 255.255.255.0 配置管理VLAN接口静态IP地址(缺省为192.168.0.234)[H3C-Vlan-interface20]undo ip address 删除IP地址[H3C-Vlan-interface20]ip gateway 192.168.1.1 指定缺省网关(默认无网关地址)[H3C-Vlan-interface20]undo ip gateway[H3C-Vlan-interface20]shutdown 关闭接口[H3C-Vlan-interface20]undo shutdown 开启[H3C]display ip 显示管理VLAN接口IP的相关信息[H3C]display interface vlan-interface 20 查看管理VLAN的接口信息<H3C>debugging ip 开启IP调试功能<H3C>undo debugging ip三.DHCP客户端配置:[H3C-Vlan-interface20]ip address dhcp-alloc 管理VLAN接口通过DHCP方式获取IP地址[H3C-Vlan-interface20]undo ip address dhcp-alloc 取消[H3C]display dhcp 显示DHCP客户信息<H3C>debugging dhcp-alloc 开启DHCP调试功能<H3C>undo debugging dhcp-alloc四.端口配置:[H3C]interface Ethernet0/3[H3C-Ethernet0/3]shutdown[H3C-Ethernet0/3]speed 100 速率,可为10,100,1000和auto(缺省)[H3C-Ethernet0/3]duplex full 双工,可为half,full和auto(缺省) 光口和汇聚后不能配置[H3C-Ethernet0/3]flow-control 开启流控,默认为关闭[H3C-Ethernet0/3]broadcast-suppression 20 设置抑制广播百分比为20%,可取5,10,20,100,缺省为100,同时组播和未知单播也受此影响[H3C-Ethernet0/3]loopback internal 内环测试[H3C-Ethernet0/3]loopback external 外环测试,需插接自环头,必须为全双工或者自协商模式[H3C-Ethernet0/3]port link-type trunk 设置链路的类型为trunk,可为access(缺省),trunk[H3C-Ethernet0/3]port trunk pvid vlan 20 设置20为该trunk的缺省VLAN,默认为1(trunk线路两端的PVID必须一致)[H3C-Ethernet0/3]port access vlan 20 将当前access端口加入指定的VLAN[H3C-Ethernet0/3]port trunk permit vlan all 允许所有的VLAN通过当前的trunk端口,可多次使用该命令[H3C-Ethernet0/3]mdi auto 设置以太端口为自动监测,normal(缺省)为直通线,across为交叉线[H3C]link-aggregation Ethernet 0/1 to Ethernet 0/4 将1-4口加入汇聚组,1为主端口,两端需要同时配置,设置了端口镜像以及端口隔离的端口无法汇聚[H3C]undo link-aggregation Ethernet 0/1 删除该汇聚组[H3C]link-aggregation mode egress 配置端口汇聚模式为根据目的MAC地址进行负荷分担,可选为ingress,egress和both,缺省为both[H3C]monitor-port Ethernet 0/2 将该端口设置为镜像端口,必须先设置镜像端口,删除时必须先删除被镜像端口,而且它们不能同在一个端口,该端口不能在汇聚组中,设置新镜像端口时,新取代旧,被镜像不变[H3C]mirroring-port Ethernet 0/3 to Ethernet 0/4 both 将端口3和4设置为被镜像端口,both为同时监控接收和发送的报文,inbound表示仅监控接收的报文,outbound表示仅监控发送的报文[H3C]display mirror[H3C]display interface Ethernet 0/3< H3C>reset counters 清除所有端口的统计信息[H3C]display link-aggregation Ethernet 0/3 显示端口汇聚信息[H3C-Ethernet0/3]virtual-cable-test 诊断该端口的电路状况五.VLAN配置:[H3C]vlan 2[H3C]undo vlan all 删除除缺省VLAN外的所有VLAN,缺省VLAN不能被删除[H3C-vlan2]port Ethernet 0/4 to Ethernet 0/7 将4到7号端口加入到VLAN2中,此命令只能用来加access端口,不能用来增加trunk或者hybrid端口[H3C-vlan2]port-isolate enable 打开VLAN内端口隔离特性,不能二层转发,默认不启用该功能[H3C-Ethernet0/4]port-isolate uplink-port vlan 2 设置4为VLAN2的隔离上行端口,用于转发二层数据,只能配置一个上行端口,若为trunk,则建议允许所有VLAN通过,隔离不能与汇聚同时配置[H3C]display vlan all 显示所有VLAN的详细信息S1550E支持基于端口的VLAN,通过创建不同的user-group来实现,一个端口可以属于多个user-group,不属于同一个user-group的端口不能互相通信,最多支持50个user-group[H3C]user-group 20 创建user-group 20,默认只存在user-group 1[H3C-UserGroup20]port Ethernet 0/4 to Ethernet 0/7 将4到7号端口加入到VLAN20中,初始时都属于user-group 1中[H3C]display user-group 20 显示user-group 20的相关信息六.集群配置:S2100只能作为成员交换机加入集群中,加入后系统名改为"集群名_成员编号.原系统名"的格式.即插即用功能通过两个功能实现: 集群管理协议MAC组播地址协商和管理VLAN协商[H3C]cluster enable 启用群集功能,缺省为启用[H3C]cluster 进入群集视图[H3C-cluster]administrator-address H-H-H name switch H-H-H为命令交换机的MAC,加入switch集群[switch_1.H3C-cluster]undo administrator-address 退出集群[H3C]display cluster 显示集群信息[H3C]management-vlan 2 集群报文只能在管理VLAN中转发,同一集群需在同一个管理VLAN中,需在建立集群之前指定管理VLAN< H3C>debugging cluster七.QoS配置:QoS配置步骤:设置端口的优先级,设置交换机信任报文的优先级方式,队列调度,端口限速[H3C-Ethernet0/3]priority 7 设置端口优先级为7,默认为0[H3C]priority-trust cos 设置交换机信任报文的优先级方式为cos(802.1p优先级,缺省值),还可以设为dscp方式(dscp优先级方式)[H3C]queue-scheduler hq-wrr 2 4 6 8 设置队列调度算法为HQ-WRR(默认为WRR),权重为2,4,6,8[H3C-Ethernet0/3]line-rate inbound 29 将端口进口速率限制为2Mbps,取1-28时,速率为rate*8*1024/125,即64,128,192...1.792M;29-127时,速率为(rate-27)*1024,即2M,3M,4M...100M,千兆时可继续往下取,128-240时,速率为(rate-115)*8*1024,即104M,112M,120M...1000M [H3C]display queue-scheduler 显示队列调度模式及参数[H3C]display priority-trust 显示优先级信任模式八.系统管理:[H3C]mac-address blackhole H-H-H vlan 1 在VLAN1中添加黑洞MAC[H3C]mac-address static H-H-H interface Ethernet 0/1 vlan 1 在VLAN1中添加端口一的一个mac[H3C]mac-address timer aging 500 设置MAC地址表的老化时间为500s[H3C]display mac-address[H3C]display arp[H3C]mac-address port-binding H-H-H interface Ethernet 0/1 vlan 1 配置端口邦定[H3C]display mac-address port-binding[H3C]display saved-configuration[H3C]display current-configuration< H3C>save[H3C]restore default 恢复交换机出厂默认配置,恢复后需重启才能生效[H3C]display version< H3C>reboot[H3C]display device[H3C]sysname bigheap[H3C]info-center enable 启用系统日志功能,缺省情况下启用[H3C]info-center loghost ip 192.168.0.3 向指定日志主机(只能为UNIX或LINUX,不能为Windows)输出信息,需先开启日志功能,缺省关闭[H3C]info-center loghost level 8 设置系统日志级别为8,默认为5.级别说明:1.emergencies 2.alerts 3.critical 4.errors 5.warnings 6.notifications rmational 8.debugging< H3C>terminal debugging 启用控制台对调试信息的显示,缺省控制台为禁用<H3C>terminal logging 启用控制台对日志信息的显示,缺省控制台为启用<H3C>terminal trapping 启用控制台对告警信息的显示,缺省控制台为启用[H3C]display info-center 显示系统日志的配置和缓冲区记录的信息[H3C]display logbuffer 显示日志缓冲区最近记录的指定数目的日志信息[H3C]display trapbuffer 显示告警缓冲区最近记录的指定数目的日志信息<H3C>reset logbuffer 清除日志缓冲区的信息<H3C>reset trapbuffer 清除告警缓冲区的信息九.网络协议配置:NDP即是邻居发现协议,S1550E只能开启或关闭NDP,无法配置,默认有效保留时间为180s,NDP报文发送的间隔60s[H3C]ndp enable 缺省情况下是开启的[H3C-Ethernet0/3]ndp enable 缺省情况下开启[H3C]display ndp 显示NDP配置信息[H3C]display ndp interface Ethernet 0/1 显示指定端口NDP发现的邻居信息<H3C>debugging ndp interface Ethernet 0/1HABP协议即Huawei Authentication Bypass Protocol,华为鉴权旁路协议,是用来解决当交换机上同时配置了802.1x和HGMPv1/v2时,未经授权和认证的端口上将过滤HGMP报文,从而使管理设备无法管理下挂的交换机的问题。

H3C交换机配置ssh密码验证登录方式

H3C交换机配置ssh密码验证登录⽅式交换机配置ssh密码验证登录⽅式⼀、背景:1、由于PC机串⼝不⽀持热插拔,请不要在交换机带电的情况下,将串⼝插⼊或者拔出PC机。

当连接PC和交换机时,请先安装配置电缆的DB-9端到PC机,再连接RJ-45到交换机;在拆下时,先拔出RJ-45端,再拔下DB-9端。

2、恢复出⼚设置的交换机<H3C>reset saved-configuration3、重启设备必须重启才能⽣效⼆、VLAN配置1、删除vlan系统模式下:undo vlan ID号2、创建vlan[H3C]vlan 1003、把端⼝添加到vlan⾥⾯[H3C-vlan100]port GigabitEthernet 1/0/1 to GigabitEthernet 1/0/164、同理创建vlan200、vlan300分别把端⼝添加到valn⾥[H3C-vlan200]port GigabitEthernet 1/0/17 to GigabitEthernet 1/0/32[H3C-vlan300]port GigabitEthernet 1/0/33 to GigabitEthernet 1/0/44注意:默认所有的端⼝都在vlan1,此设备剩余⼝都在vlan1中。

5、给VLAN配置管理地址[H3C]interface Vlan-interface 100[H3C-Vlan-interface100]ip address 192.168.5.189 255.255.255.0三、开启ssh管理系统配置模式下:查看ssh状态信息:[H3C]display ssh server status如果是SSH server:Disable那么需要开启ssh服务[H3C]ssh server enable四、创建ssh⽤并赋予权限注意:建⽴不同⽤户,级别也不同,level3是最⾼权限,0是最低权限1、在⽤户使⽤SSH登录交换机时,交换机对所要登录的⽤户使⽤密码对其进⾏⾝份验证⽣成RSA和DSA密钥对[H3C]public-key local create rsa[H3C]public-key local create dsa注意:(1)虽然⼀个客户端只会采⽤DSA和RSA公共密钥算法中的⼀种来认证服务器,但是由于不同客户端⽀持的公共密钥算法不同,为了确保客户端能够成功登录服务器,建议在服务器上⽣成DSA和RSA两种密钥对。

h3c交换机配置教程

h3c交换机配置教程H3C交换机是中国华三公司生产的一种网络设备,广泛应用于企业网络中。

以下是H3C交换机的基本配置教程。

首先,要进入交换机的配置模式,可以通过串口或者网络连接进入交换机的CLI界面。

登录后输入用户名和密码进行身份验证。

接下来,需要配置交换机的基本网络设置。

例如配置管理IP 地址,用于管理交换机。

可以通过以下命令进行配置:```sysip address ip-address mask```其中,ip-address是设定的IP地址,mask是设定的子网掩码。

然后,需要配置交换机的VLAN。

VLAN是虚拟局域网,可以将交换机中的端口划分到不同的VLAN中,实现不同VLAN之间的隔离。

通过以下命令进行配置:```vlan [vlan-id]name vlan-namequit```其中,vlan-id是VLAN的ID号,vlan-name是VLAN的名称。

接下来,需要配置交换机的端口。

可以将端口划分到不同的VLAN中,或者配置端口的速率、双工模式等。

例如,配置端口1划分到VLAN2中,并设置为全双工模式:```interface GigabitEthernet 1/0/1port link-type accessport default vlan 2port duplex fullquit```然后,需要配置交换机的链路聚合。

链路聚合可以将多个物理链路捆绑成一个逻辑链路,提高带宽和冗余性。

通过以下命令进行配置:```interface Eth-Trunk [trunk-id]trunkport [port-list] mode [mode]quit```其中,trunk-id是链路聚合组的ID号,port-list是捆绑的物理端口列表,mode是链路聚合的模式。

最后,还可以配置交换机的安全性和监控功能。

例如,配置交换机的密码安全性,可以通过以下命令进行配置:```password-recovery enableaaalocal-user admin password irreversible-cipher [password]local-user admin service-type terminallocal-user admin privilege level 15```其中,password是设定的密码。

- 1、下载文档前请自行甄别文档内容的完整性,平台不提供额外的编辑、内容补充、找答案等附加服务。

- 2、"仅部分预览"的文档,不可在线预览部分如存在完整性等问题,可反馈申请退款(可完整预览的文档不适用该条件!)。

- 3、如文档侵犯您的权益,请联系客服反馈,我们会尽快为您处理(人工客服工作时间:9:00-18:30)。

h3c交换机SSH配置方法1、生成密钥rsa local-key-pair create2、创建SSH用户local-user sshpassword cipher h3c_^*)!!^%service-type ssh level 3quit3、指定SSH用户认证方式及服务类型ssh user ssh authentication-type passwordssh user ssh service-type stelnet4、在VTY接口下指定用SSH协议登陆user-interface vty 0authentication-mode schemeprotocol inbound sshquit3. 配置步骤(1)配置SSH服务器Switch# 生成RSA密钥对,并启动SSH服务器。

<Switch> system-view[Switch] public-key local create rsa[Switch] ssh server enable# 配置VLAN接口1的IP地址,客户端将通过该地址连接SSH服务器。

[Switch] interface vlan-interface 1[Switch-Vlan-interface1] ip address 192.168.1.40 255.255.255.0 [Switch-Vlan-interface1] quit# 设置SSH客户端登录用户界面的认证方式为AAA认证。

[Switch] user-interface vty 0 4[Switch-ui-vty0-4] authentication-mode scheme# 设置Switch上远程用户登录协议为SSH。

[Switch-ui-vty0-4] protocol inbound ssh[Switch-ui-vty0-4] quit# 创建本地用户client001,并设置用户访问的命令级别为3。

[Switch] local-user client001[Switch-luser-client001] password simple aabbcc[Switch-luser-client001] service-type ssh level 3[Switch-luser-client001] quit# 配置SSH用户client001的服务类型为Stelnet,认证方式为password认证。

[Switch] ssh user client001 service-type stelnet authentication-type password启动SSH服务器后,必须设置系统支持SSH远程登录协议。

配置结果在下次登录请求时生效。

表1-3 配置SSH客户端登录时的用户界面所支持的协议操作命令说明进入系统视图system-view-进入单一或多个用户界面视图user-interface[ type-keyword ] number[ ending-number ]必选配置登录用户界面的认证方式authentication-modescheme[ command-authorization ]必选配置所在用户界面支持的协议protocol inbound { all |ssh | telnet }可选缺省情况下,系统支持所有的协议,即支持Telnet和SSH注意:●如果在该用户界面上配置支持的协议是SSH,为确保登录成功,务必使用authentication-mode scheme命令配置相应的认证方式。

●如果某用户界面已经配置成支持SSH协议,则在此用户界面上配置authentication-mode password和authentication-mode none将失败。

1.3.3 生成、销毁或导出RSA密钥生成服务器端的RSA密钥是完成SSH登录的必要操作。

在使能SSH的情况下,如果没有生成RSA主机密钥对和服务器密钥对,仍然不能通过SSH登录。

对于已经生成的RSA密钥对,可以根据指定格式在屏幕上显示RSA主机公钥或导出RSA 主机公钥到指定文件,从而为在远端配置RSA主机公钥作准备。

表1-4 生成主机密钥对和服务器密钥对操作命令说明操作命令说明进入系统视图system-view-生成RSA主机密钥对和服务器密钥对rsalocal-key-paircreate必选注意:在使能SSH的情况下,如果没有生成RSA主机密钥对和服务器密钥对,仍然不能通过SSH登录。

表1-5 销毁主机密钥对和服务器密钥对操作命令说明进入系统视图system-view-销毁RSA主机密钥对和服务器密钥对rsalocal-key-pair destroy可选表1-6 导出主机公钥操作命令说明根据指定格式在屏幕上显示RSA主机公钥或导出RSA主机公钥到指定文件rsalocal-key-pairexport { ssh1 |ssh2 | openssh }[ filename ]可选该命令可在任意视图下执行注意:●rsa local-key-pair create命令只需执行一遍,交换机重启后不必再次执行。

●服务器密钥和主机密钥的最小长度为512位,最大长度为2048位。

在SSH2中,有的客户端要求服务器端生成的密钥长度必须大于或等于768位。

如果已配置过密钥对,再次配置时系统会提示是否进行替换。

1.3.4 配置SSH用户的认证方式配置的认证方式在下次登录时生效。

表1-7 配置SSH用户的认证方式操作命令说明进入系统视图system-view-为SSH用户配置认证方式ssh user usernameauthentication-type{ password | rsa |password-publickey |all }可选缺省情况下,系统指定用户的认证方式为RSA认证注意:对于使用RSA认证方式的用户,必须在设备上配置相应的用户及其公钥。

对于使用password认证方式的用户,用户的账号信息可以配置在设备或者远程认证服务器(如RADIUS认证服务器)上。

1.3.5 配置SSH用户的服务类型表1-8 配置SSH用户的服务类型操作命令说明进入系统视图system-view-为某一特定的用户指定服务类型ssh user usernameservice-type{ stelnet | sftp |all }必选缺省情况下,系统缺省的服务类型为stelnet注意:●进行SFTP登录时,必须设置用户的服务类型为sftp或者all。

●不需要使用SFTP服务时,SSH用户的类型设置为stelnet或者all。

1.3.6 配置服务器上的SSH管理功能SSH的管理功能包括:●设置SSH服务器是否兼容SSH1●设置服务器密钥的定时更新时间●设置SSH认证的超时时间●设置SSH用户请求连接的认证尝试次数通过定时更新服务器密钥以及对用户认证时间、认证次数的限制,可以防止恶意地对密钥和用户名的猜测和破解,从而提高了SSH连接的安全性。

表1-9 配置服务器上的SSH管理功能操作命令说明进入系统视图system-view-设置SSH服务器是否兼容SSH1 ssh servercompatible-ssh1xenable可选缺省情况下,SSH服务器兼容SSH1设置服务器密钥对的更新时间ssh serverrekey-interval hours可选缺省情况下,系统不更新服务器密钥对设置SSH用户的认证超时时间ssh serverauthentication-timeouttime-out-value可选缺省情况下,SSH用户的认证超时时间为60秒设置SSH认证尝试次数ssh serverauthentication-retriestimes可选缺省情况下,SSH连接认证尝试次数为3次1.3.7 配置客户端的RSA公钥本配置适用于对SSH用户采用RSA认证的情况。

如果设备上对SSH用户配置的认证方式为password认证,则不必进行本配置。

在设备上配置的是客户端SSH用户的RSA公钥。

而在客户端,需要为该SSH用户指定与RSA公钥对应的RSA私钥。

客户端的密钥对是由支持SSH的客户端软件随机生成的。

可以通过手工配置和从公钥文件中导入这两种方式来配置客户端的RSA公钥。

当用户执行从公钥文件中导入客户端RSA公钥的命令时,系统会自动对由客户端软件生成的公钥文件进行格式转换(转换为PKCS标准编码形式,Public Key Cryptography Standards,公共密钥加密标准),并实现客户端公钥的配置。

这种方式需要客户端事先将RSA密钥的公钥文件通过FTP/TFTP方式上传到服务器端。

注意:●设备作为SSH服务器时,无法通过Secure CRT 4.07将客户端公钥上传到服务器端。

●可以通过配置ssh user assign rsa-key、ssh user authentication-type、ssh user service-type中的任何一条命令来创建SSH用户,SSH用户最多只能创建1024个,其缺省配置认证方式为RSA,服务类型为stelnet。

●如果没有创建SSH用户,只要本地用户存在,且设置的服务类型为SSH,则SSH客户端仍然可以通过该用户登录SSH服务器,此时缺省认证方式为password认证,SSH服务类型为stelnet。

表1-10 手工配置客户端的RSA公钥操作命令说明进入系统视图system-view-表1-11 从公钥文件中导入客户端的RSA公钥。