Ethereal安装及其用法

05实验五--分组嗅探器ethereal的安装使用及ARP协议的理解

实验五一、实验名称:分组嗅探器ethereal的安装使用及ARP协议的理解二、实验目的1.学会正确安装和配置网络协议分析仪软件Ethereal2.掌握正确使用Ethereal分析ARP(地址解析协议)的技能。

3.深入理解ARP的工作原理和重要作用。

4.能够使用ARP命令对ARP选路表(下文简称ARP表)进行简单操作。

三、实验环境1.运行Windows XP /2003 Server操作系统的PC机一台2.每台PC机具有一块以太网卡,通过双绞线与局域网相连3.Ethereal工具(可以从/下载)四、实验步骤1.安装网络协议分析仪1)安装WinPcap。

双击WinPcap图标,进入安装过程(如图1)然后根据提示进行确认,可顺利安装系统。

安装成功后,将会在“程序”菜单上出现“WinPcap”程序组。

注意:网络协议分析仪软件Ethereal的运行需要软件WinPcap(wpcap.dll)的支持,应当在执行Ethereal前安装WinPcap。

图12)安装Ethereal。

双击Ethereal-setup软件图标,选择软件的安装目录后,开始安装过程。

当协议分析仪安装成功后,将会在“程序”菜单上出现“Ethereal”程序组。

2.使用Ethereal分析协议1)启动系统。

点击“Ethereal”程序组中的“Ethereal”图标,将出现以系统操作界面,如图2图2 Ethereal系统主界面2)点击“Capture/Start”菜单,在菜单capture 下点击interfaces,选取要抓包的网卡,这里选取这个网卡抓取数据包,如下图:图33)选择协议:在图3窗口中点击“Capture filter”如图4。

在Filter name 和Stringname后面的文本框中填写要分析的协议名称arp,然后点击“save”按钮,如图5。

再点击“ok”按钮,返回到图6界面。

图4图5图64)然后点击“OK”按钮,系统进入俘获网络分组界面,如图7.图75)点击“开始——运行”进入图8界面中,输入cmd命令,进入cmd.exe界面,输入ping指令和网络内部某个连接目标机的ip地址,例如图9所示ping 192.168.1.254.如图8如图9键入“arp –a”指令查看本机arp表中的内容,结构如图10所示。

[工学]协议分析软件Ethereal的使用

![[工学]协议分析软件Ethereal的使用](https://img.taocdn.com/s3/m/9d96b0b0011ca300a7c39078.png)

实验协议分析软件Ethereal 的使用一、实验目的和要求:熟悉掌握Ethereal软件的使用,并应用该软件分析Ethernet帧以及高级协议,从而能够加深对TCP/IP 协议栈上的参与通信的网络数据包结构以及通信方式有进一步的了解。

二、实验内容和原理1. 安装windows下的Ethereal及WinPcap软件。

2. 捕捉任何主机发出的DIX Ethernet V2(即Ethernet II)格式的帧(帧的长度字段>1500, 帧的长度字段实际上是类型字段),Ethereal的capture 的options中capture filter设置为:ether[12:2] > 1500 观察并分析帧结构,Ethernet II的帧(ether[12:2] > 1500)的上一层主要是哪些PDU?是IP、LLC还是其它哪种?IP3. 捕捉并分析局域网上的所有ethernet broadcast帧,Ethereal的capture 的options中capture filter设置为:ether broadcast(1). 观察并分析哪些主机在发广播帧,这些帧的高层协议是什么?ARP(2). 你的LAN的共享网段上连接了多少台计算机?1分钟内有几个广播帧?有否发生广播风暴?92台4. 捕捉局域网上主机发出或接受的所有ARP包capture 的options中capture filter设置为:arp host ip (1)主机上执行“arp –d ”清除arp cache.(2)在主机上ping 局域网上的另一主机(3)观察并分析主机发出或接受的所有ARP包,及arp包结构。

5. IP 分组的结构固 定 部分 可变 部分0 48 16192431版 本 标志 生 存 时 间协 议标 识服 务 类 型总 长 度 片 偏 移填 充首 部 检 验 和源 地 址 目 的 地 址可 选 字 段 (长 度 可 变) 比特 首部长度 01 2 3 4 5 6 7 D T R C 未用 优 先 级数 据 部 分首 部6、UDP 报文伪首部源端口目的端口长 度检验和数 据首 部UDP 长度源 IP 地址目的 IP 地址17 IP 数据报字节12 2 2 2 2 字节 发送在前数 据首 部 UDP 用户数据报附:1、Ethernet II的帧结构字节46 ~ 1500 目的地址源地址类型数据FCS目的地址:01:00:5e:22:17:ea源地址:00:1e:90:75:af:4f类型数据2、IP分组的结构版本首部长度服务类型总长度标识标志固 定 部分 可变 部分0 48 16192431版 本 标志 生 存 时 间协 议标 识服 务 类 型总 长 度 片 偏 移填 充首 部 检 验 和源 地 址 目 的 地 址可 选 字 段 (长 度 可 变) 比特 首部长度 01 2 3 4 5 6 7 D T R C 未用 优 先 级数 据 部 分首 部片偏移生存时间协议首部检验和源地址目的地址可选字段 数据3、 ARP 的报文格式硬件地址长度协议类型 发送方IP 地址(八位组0-1) 目标硬件地址(八位组2-5) 目标IP 地址(八位组0-3)发送方硬件地址(八位组0-3)硬件类型操作发送方硬件地址(八位组4-5) 发送方IP 地址(八位组2-3)协议长度目标硬件地址(八位组0-1)* 硬件类型指明发送方想知道的硬件接口类型。

实验一_Ethereal_入门基础

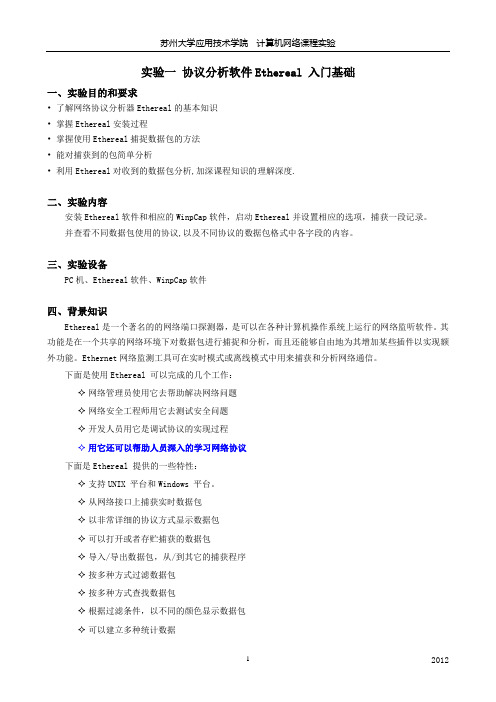

实验一协议分析软件Ethereal 入门基础一、实验目的和要求•了解网络协议分析器Ethereal的基本知识•掌握Ethereal安装过程•掌握使用Ethereal捕捉数据包的方法•能对捕获到的包简单分析•利用Ethereal对收到的数据包分析,加深课程知识的理解深度.二、实验内容安装Ethereal软件和相应的WinpCap软件,启动Ethereal并设置相应的选项,捕获一段记录。

并查看不同数据包使用的协议,以及不同协议的数据包格式中各字段的内容。

三、实验设备PC机、Ethereal软件、WinpCap软件四、背景知识Ethereal是一个著名的的网络端口探测器,是可以在各种计算机操作系统上运行的网络监听软件。

其功能是在一个共享的网络环境下对数据包进行捕捉和分析,而且还能够自由地为其增加某些插件以实现额外功能。

Ethernet网络监测工具可在实时模式或离线模式中用来捕获和分析网络通信。

下面是使用Ethereal 可以完成的几个工作:✧网络管理员使用它去帮助解决网络问题✧网络安全工程师用它去测试安全问题✧开发人员用它是调试协议的实现过程✧用它还可以帮助人员深入的学习网络协议下面是Ethereal 提供的一些特性:✧支持UNIX 平台和Windows 平台。

✧从网络接口上捕获实时数据包✧以非常详细的协议方式显示数据包✧可以打开或者存贮捕获的数据包✧导入/导出数据包,从/到其它的捕获程序✧按多种方式过滤数据包✧按多种方式查找数据包✧根据过滤条件,以不同的颜色显示数据包✧可以建立多种统计数据对于网络管理员来说,也可以通过捕包分析,来确定一些异常的流量和局域网内部的非正常用户与外界的通信,比如说对于现在比较占用网络带宽的诸如Bit Torrent 等P2P应用软件流量,通过使用该软件确定这些流量,网络管理员就可以使用流量控制(TC)的方法来规范、合理的分配带宽资源,提高网络的利用率。

五、实验步骤1、安装Ethereal和 WinpCap。

1、ethreal使用-入门

实验一:Ethereal使用入门一、背景知识Ethereal是目前广泛使用的网络协议分析工具(Network Protocol Analyzer),它能够实时地捕获网络上的包,并且把包中每个域的细节显现出来。

Ethereal的广为流行主要有以下三个原因:(1)它的功能非常强大,随着大家对Ethereal的熟悉将会深切感受到这一点。

(2)它是开源、免费的软件。

(3)它具有非常详细的文档。

Ethereal的安装文件和文档可以从下载。

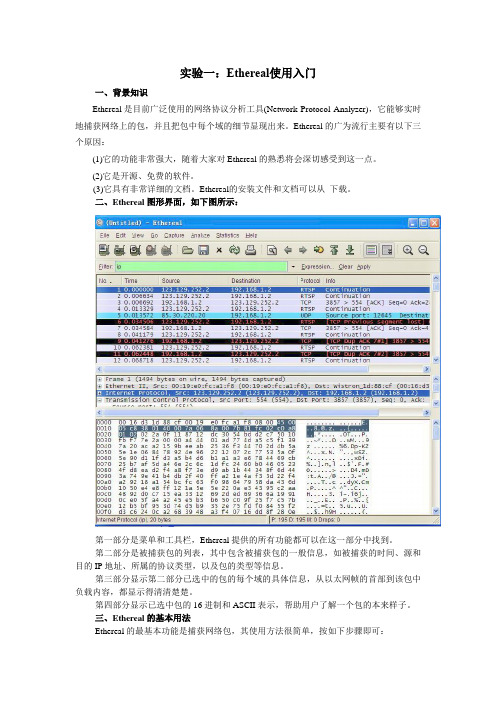

二、Ethereal图形界面,如下图所示:第一部分是菜单和工具栏,Ethereal提供的所有功能都可以在这一部分中找到。

第二部分是被捕获包的列表,其中包含被捕获包的一般信息,如被捕获的时间、源和目的IP地址、所属的协议类型,以及包的类型等信息。

第三部分显示第二部分已选中的包的每个域的具体信息,从以太网帧的首部到该包中负载内容,都显示得清清楚楚。

第四部分显示已选中包的16进制和ASCII表示,帮助用户了解一个包的本来样子。

三、Ethereal的基本用法Ethereal的最基本功能是捕获网络包,其使用方法很简单,按如下步骤即可:(1)选择“Capture”菜单项中的“Option”,这时会弹出一个对话框,如下所示。

这个对话框中的栏目虽然很多,但一般只需配置其中两项。

一项是“Capture Filter”栏。

在这个栏中,可以输入过滤规则,用于规定Ethereal捕获包的种类(注:过滤规则的写法将在下一节作专门介绍);如果不输入过滤规则,则Ethereal将捕获所有从网卡发送或收到的包。

另外一项是“Update list of packets in real time”选项,请大家一定要选中这一项,这样可以使Ethereal在捕获包的同时,实时地把捕获的包显示出来。

(2)在完成如上配置后,点击“Start”按钮,Ethereal便开始捕获包。

四、Ethereal的过滤规则Ethereal的过滤规则可以有两种形式:(1)一个原语:一个原语即一条最基本的过滤规则(2)用“and”、“or”、“not”关系去处运算符,以及括号组合起来的原语。

ethereal的使用详解

层协议才能显示出来。

Analyze的下拉菜单

Decode As 用户定义报文协议说明

Usห้องสมุดไป่ตู้r Specified Decodes 用户修改的报文编译

Analyze的Decode As

Decode As 用户定义报文协议说明 通过定义后,数据包细节 的窗口解释:原先是 tcp的 解释,更改就直接显示ssl 格式的报文了。

☆好戏来了(follow tcp stream)

Analyze的follow tcp stream

在 浏览器中 敲入 /decelopment.html 同时ctrl+k 开始抓包,嘿嘿 ^-^

嘿嘿,看到你了。。。在packet detail的窗口里 安祥的躺着 decelopment.html报文。 小样,抓到你了。

Analyze的follow tcp stream

在 packet detail 窗口中选择这个报文( decelopment.html报文)点 击右键 -选择 “ follow tcp stream”

Analyze的follow tcp stream

这就是 follow tcp stream窗口,然后全选 ,在ctrl+c, 打开 记事本,ctrl+v,另存为 1.html。最后双击该文件。 这只是 ethereal强大功能其中的一个小技巧

比如说: a.捕获 MAC地址为 00:d0:f8:00:00:03 网络设备通信的所有报文 ether host 00:d0:f8:00:00:03 b.捕获 IP地址为 192.168.10.1 网络设备通信的所有报文 host 192.168.10.1 c.捕获网络web浏览的所有报文 tcp port 80 d.捕获192.168.10.1除了http外的所有通信数据报文 host 192.168.10.1 and not tcp port 80

Wireshark(Ethereal)安装使用

wireshark的安装和使用Wireshark是世界上最流行的网络分析工具。

这个强大的工具可以捕捉网络中的数据,并为用户提供关于网络和上层协议的各种信息。

与很多其他网络工具一样,Wireshark也使用pcap network library来进行封包捕捉。

Wireshark的优势:- 安装方便。

- 简单易用的界面。

- 提供丰富的功能。

Wireshark的原名是Ethereal,新名字是2006年起用的。

当时Ethereal的主要开发者决定离开他原来供职的公司,并继续开发这个软件。

但由于Ethereal这个名称的使用权已经被原来那个公司注册,Wireshark这个新名字也就应运而生了。

系统要求:libpcap库对于Ethereal和Wireshark都非常重要,它们需要使用这个库的功能进行封包捕捉工作。

如果您的系统中没有安装libpcap或者其它必要的组件,当您使用"apt-get"安装Ethereal或Wireshark 时,它们都会被自动添加。

请参考Wireshark tutorial。

使用如下命令,可以得到Ethereal或Wireshark的详细依赖关系列表。

#apt-cache depends wireshark#apt-cache depends ethereal这是在我们的系统上得到的结果:# apt-cache depends etherealetherealDépend: libadns1Dépend: libatk1.0-0Dépend: libc6Dépend: libcairo2Dépend: libcap1Dépend: libfontconfig1Dépend: libglib2.0-0Dépend: libgnutls12Dépend: libgtk2.0-0Dépend: libpango1.0-0Dépend: libpcap0.8Dépend: libpcre3Dépend: libx11-6Dépend: libxcursor1Dépend: libxext6Dépend: libxfixes3Dépend: libxi6Dépend: libxinerama1Dépend: libxrandr2Dépend: libxrender1Dépend: zlib1gDépend: ethereal-commonRecommande: gksu安装:1. 使用安装包安装L2. 手动安装3. 安装TSHARK使用安装包安装:需要强调的是,Wireshark并没有提供针对Ubuntu edgy(6.10)之前版本的安装包,也没有直接提供能在Debian上稳定运行的版本。

安装网络协议分析仪ethereal

安装网络协议分析仪ethereal先安装libpcap-devel软件包yum install libpcap-devel再从http://192.168.0.200/software 下载 ethereal-0.99.0.tar.bz2到 /tmpcd /tmptar xvjf ethereal-0.99.0.tar.bz2 cd ethereal-0.99.0./configure 配置若出现no accept c compiler,则执行system-config-packages添加开发工具和开发库。

注意修改系统日期和时间为正确的时间。

make 编译make install 安装ethereal& 启动ftp工作模式主动:在/etc/vsftpd/vsftpd.conf配置文件末添加:pasv_enable=NOport_enable=YES重启服务器service vsftpd restart启动ethereal&抓包分析被动:在/etc/vsftpd/vsftpd.conf将配置文件末内容改为:pasv_enable=YESpasv_max_port=60000 端口的范围pasv_min_port=50000port_enable=NO F重启服务器service vsftpd restart启动ethereal&抓包分析访问控制:修改/etc/hosts.deny内容为:ALL:ALL(拒绝所有的)试着访问ftp,能否成功?修改/etc/hosts.allow内容为:vsftpd:192.168.0.再访问ftp,能否成功?匿名用户上传在/etc/vsftpd/vsftpd.conf配置文件中,确保下述配置选项为YES,anonymous_enable=YESwrite_enable=YESanon_upload_enable=YESanon_mkdir_write_enable=YES存盘,重启服务打开终端,创建上传文件夹mkdir /var/ftp/upload修改访问权限任何人都可以写的chmod 777 /var/ftp/upload查看/etc/hosts/etc/sysconfig/network-scripts/ifcfg-eth0 /etc/resovl.conf文件内容使用pinghostdignslookupnetstatnmaproute命令两个同学配合甲同学:启动sshd服务service sshd start乙同学:ssh 甲同学服务器IP如果没有sshd服务,则安装openssh-serveryum install openssh-server访问控制(基于主机)mkdir /var/www/html/securevi /var/www/html/secure/index.html输入:this page is restricted.修改:/etc/httpd/conf/httpd.conf在末尾添加:<Directory "/var/www/html/secure"> AllowOverride AuthConfigOrder deny,allow#Allow from 192.168.0Deny from all</Directory>存盘,重启服务service httpd restart测试http://your ip/secure然后将#Allow from 192.168.0行#去除,允许192.168.0网络能访问。

抓包工具安装及使用方法(安装前必读)

安装时注意,先安装wireshark-win32-1.5.1,安装过程中会提示安装winpcap插件,此时不要安装这个版本,待装完wireshark后安装文件夹中提供的WinPcap_3_1_beta4版本,否则有可能会找不到数据卡端口。

在便携机或者服务器上抓取TCP层的数据包,便于判断是否存在高层的丢包,高层的TCP窗口协商值过小,是否存在TCP发送窗口满导致数据没法下发等情况,对于整个HSDPA 速率低,速率波动等问题的定位很重要。

对于使用Ethereal工具的抓包,必需在下载文件前就开始抓包(为了取得HSDPA业务建立时窗口的协商过程,如果抓包时刻已经数传了一段时间,那么有可能看不到真实窗口大小)。

可以按如下步骤进行:

1.数据卡拨号上网后,打开Ethereal工具,选中Capture—〉interface

2.选择对应的网卡设备,如便携机拨号上网,那只有一个网口是有效的,选择Packet变化的网口。

IP地址应该是CN分配的IP,在DOS中IPconfig可以查到,这里也会显示出来。

3.抓包过程。

4.大概抓取一两分钟的数据就足够了,时间太长文件会很大。

按上图中的STOP键,即停止抓包,如下图示。

抓取的包就显示在了窗口里,自己选择一个路径保存下来即可。

Ethereal软件使用说明

Ethereal软件的安装与使用一、实验目的学会安装Ethereal软件,熟悉Ethereal,用ethereal来观察网络。

了解ethereal工具的使用方法。

了解使用ethereal抓包中各个字段的含义。

为进一步实验做准备。

二、实验内容Ethereal是一个开放源码的网络分析系统,也是目前最好的开放源码的网络协议分析器,支持Linux和Windows平台。

Ethereal起初由Gerald Combs开发,随后由一个松散的Etheral团队组织进行维护开发。

自从1998年发布最早的0.2版本至今,大量的志愿者为Ethereal添加新的协议解析器,如今Ethereal已经支持五百多种协议解析。

很难想象如此多的人开发的代码可以很好的融入系统中;并且在系统中加入一个新的协议解析器很简单,一个不了解系统的结构的新手也可以根据留出的接口进行自己的协议开发。

这都归功于Ehereal良好的设计结构。

事实上由于网络上各种协议种类繁多,各种新的协议层出不穷。

一个好的协议分析器必需有很好的可扩展性和结构,这样才能适应网络发展的需要不断加入新的协议解析器。

关于ethereal软件中option选项的说明:如下图所示。

●IP address:选择的网卡所对应的IP地址●Link-layer header type:数据链路层的协议,在以太网中一般是Ethernet II●Buffer size:数据缓存大小设定,默认是1M字节●Interface:选择采集数据包的网卡●Capture packets in promiscuous mode:设定在混杂模式下捕获数据,如果不选中,将只能捕获本机的数据通讯,默认情况下选中该项 Limit each packet to:设定只捕获数据包的前多少个字节(从以太网头开始计算),默认是68●Capture Filter:设定当前的数据包采集过滤器●File:设定数据包文件的保存位置和保存文件名,默认不保存●Use multiple files:启用多文件保存,默认不启用●Next file every:设定每个数据包文件的大小(单位是M,默认1M),只有启用Use multiple files后此项才可用●Next file every: 设定每个数据包文件的大小(单位是分钟,默认1分钟),只有启用Use multiple files后此项才可用●Ring buffer with:当保存多少个数据包文件后循环缓存,默认是2个文件,即保存2个数据包文件后丢弃缓存中的数据包,再添加新采集到的数据包●Stop capture after: 当保存多少个数据包文件后停止捕获,默认是1个文件Stop Capture 中●… after:捕获到多少个数据包后停止捕获,默认不启用,如启用,默认值是1●… after:捕获到多少M字节的数据包后停止捕获,默认不启用,如启用,默认值是1●… after:捕获多少分钟后停止捕获,默认不启用,如启用,默认值是1Display Options●Update list of packets in real time:实时更新捕获到的数据包列表信息●Automatic scrolling in live capture:对捕获到的数据包信息进行自动滚屏显示●Hide capture info dialog:隐藏捕获信息对话框Name Resolution●Enable MAC name resolution:把MAC地址前3位解析为相应的生产厂商●Enable network name resolution:启用网络地址解析,解析IP,IPX地址对应的主机名●Enable transport name resolution:启用端口名解析,解析端口号对应的端口名三、实验要求要求抓图(如下图),说明每一个字段的含义。

ethreal使用-入门

1、ethreal使用-入门ethreal可以用来从网络上抓包,并能对包进行分析。

下面介绍windows下面ethereal的使用方法安装1)安装winpcap,下载地址http://netgroup-serv.polito.it/winpcap/install/Default.htm2)安装ethreal,下载地址/使用windows程序,使用很简单。

启动ethreal以后,选择菜单Capature->Start,就OK了。

当你不想抓的时候,按一下stop,抓的包就会显示在面板中,并且已经分析好了。

下面是一个截图:2、ethereal使用-capture选项Interface: 指定在哪个接口(网卡)上抓包。

一般情况下都是单网卡,所以使用缺省的就可以了Limit each packet:限制每个包的大小,缺省情况不限制Capture packets in promiscuous mode:是否打开混杂模式。

如果打开,抓取所有的数据包。

一般情况下只需要监听本机收到或者发出的包,因此应该关闭这个选项。

Filter:过滤器。

只抓取满足过滤规则的包(可暂时略过)File:如果需要将抓到的包写到文件中,在这里输入文件名称。

use ring buffer:是否使用循环缓冲。

缺省情况下不使用,即一直抓包。

注意,循环缓冲只有在写文件的时候才有效。

如果使用了循环缓冲,还需要设置文件的数目,文件多大时回卷其他的项选择缺省的就可以了3、ethereal的抓包过滤器抓包过滤器用来抓取感兴趣的包,用在抓包过程中。

抓包过滤器使用的是libcap过滤器语言,在tcpdump的手册中有详细的解释,基本结构是:[not] primitive [and|or [not] primitive ...]个人观点,如果你想抓取某些特定的数据包时,可以有以下两种方法,你可以任选一种,个人比较偏好第二种方式:1、在抓包的时候,就先定义好抓包过滤器,这样结果就是只抓到你设定好的那些类型的数据包;2、先不管三七二十一,把本机收到或者发出的包一股脑的抓下来,然后使用下节介绍的显示过滤器,只让Ethereal显示那些你想要的那些类型的数据包;4、etheral的显示过滤器(重点内容)在抓包完成以后,显示过滤器可以用来找到你感兴趣的包,可以根据1)协议2)是否存在某个域3)域值4)域值之间的比较来查找你感兴趣的包。

Ethereal软件下载与安装手册

Ethereal软件下载与安装手册Ethereal网址: /到Ethereal的站站后,点击download,接着选择要安装的系统平台,如Windows 或Linux,然后点击下载链接即可进行下载(例如Main site或Mirror site)。

Ethereal的安装非常简单,只要执行ethereal-setup-x.y.z.exe即可。

安装过程如下:选择预安装的选件,一般选择默认即可选择欲安装的目录勾选Install Winpcap 3.1 beta 4,WinPcap是libpcap library的Windows 版本。

Ethereal可透过WinPcap来劫取网络上的数据包。

Install WinPcap,因此在安装Ethereal的过程中也会一并安装WinPcap,不需要再另外安装。

出现这个画面后,接着按Next就可以看到Ethereal的执行画面了。

如下图所示:Ethereal的基本操作欲劫获网络上的数据包,只要指定网卡(Network Interface Cad),接着按Capture即可。

按Capture后,Ethereal会开始统计目前所截获的数据包;如下图所示,欲停止只需按Stop即可。

下图为Ethera截取数据包的页面。

由上而下分別是功能表栏、工具栏截取数据包的列表以及封包的详细资料,最下面则是封包的內容,这时是以16进制及ASCII编码的方式来表示。

其中在封包列表这部份,最前面的编号代表收到封包的次序,其次是时间、来源地址、目的地址,最后则是协议的名称以及关于此封包的摘要信息。

另外,如果觉得截获的的封包数量太多的話,在抓取封包之前,可用Capture Filter的功能,选择想要过滤的协议即可。

若是想将截获到的数据包列表资料储存起来,可以执行[File]→[Save]或[Save As]将资料储存起来,存储对话框如下图所示:这些储存的数据包资料可以在以后执行[Open]来加以开启。

Ethereal的介绍

捕获过滤器

例:指定的捕获过滤器为host 192.168.0.10l。这个过滤器将捕获 限为那些发送到IP地址192.168.0.101或由该IP地址发出的分组。 可以使用关键字dst host来进一步限制捕获发送到该地址的分组,或 是使用关键字src host来限制捕获从该地址发出的分组。 可以使用关键字ether host、 ether src、ether dst基于以太网地址进 行过滤。 也可以使用net、src net、dst net选择捕获发送到一个网络或从一个 网络发出的分组。 可以使用src port 、dst port分离出含有特定端口号的分组。这将是一 个集中考察特定应用的好方法,例如80号端口是一个HTTP端口。 可以使用关键字tcp来分离出TCP分组,实验udp分离出UDP分组。

显示选项(Display Options)

默认情况下,分组的显示与它们被捕获 时的状态不一样,因为在网络活动量很 高的时候,要想同步显示是很困难的 。

Update list of packets in real time: 实时更 新捕获到的数据包列表信息。 Automatic scrolling in live capture: 对捕获 到的数据包信息进行自动滚屏显示。 Hide capture info dialog: 隐藏捕获信息对话 框。

搜索分组

使用Edit菜单中的FindPacket可以用显示 过滤器来搜索分组。在对话框中点击 Filter按钮时,它允许你在搜索的基础上 选择任何已保存的显示过滤器。随后你 可以使用FindNext和Previous来搜索其他 匹配的分组。

讨论问题

编写一个过滤器,确保你只捕获从运行 跟踪程序的那台机器发出或发送到那台 机器的通信。 编写一个着色规则,对TCP包和UDP包进 行分类,给出你的规则。

Ethereal网络协议分析器的使用,实验报告

工业计算机网络实验报告

实验5:Ethereal 网络协议分析器的使用

一、实验目的:

1、了解协议分析器安装;

2、熟悉并掌握Ethereal的使用方法和基本操作;

3、掌握协议分析器分析协议的方法。

二、实验环境

与因特网连接的计算机网络系统;主机操作系统为Windows2000或Windows XP;Ethereal等

三、实验内容:

1、Ethereal的安装

安装ethereal需要先安装winpcap,安装过程如下:选择默认安装,安装完成后如下:

Ethereal安装完成如下图所示:

2、按附录文档学习和使用Ethereal 没有设置过滤规则时的运行界面

刚开始设置网卡信息,选择capture->options,选择默认设置即可,如下图:结果如下:

3、自己扑获网络活动,并形成一个数据文件,查看其特点。

例如捕获一个TCP数据包,查看其首部信息。

捕获进出192.168.7.10(本机ip)并且为qq发送接收的数据包,filter为:

Host 192.168.7.10 and udp

截图如下:

四、实验总结

通过本次试验对Ethereal有了一个大概的了解,网络分析对于某些方面是十分重要的,当网络出现问题时,可以及时的了解底层通信的细节。

Ethereal是开源的软件,学习ehtereal是很有必要的,但由于我的知识尚不够丰富,对于分析过滤的包还不是熟悉,还有待以后的进一步学习,学习技术最忌浮躁,所以不能着急,需要多加实践和动手操作才行,这方面仍需努力!。

Ethereal的安装与使用

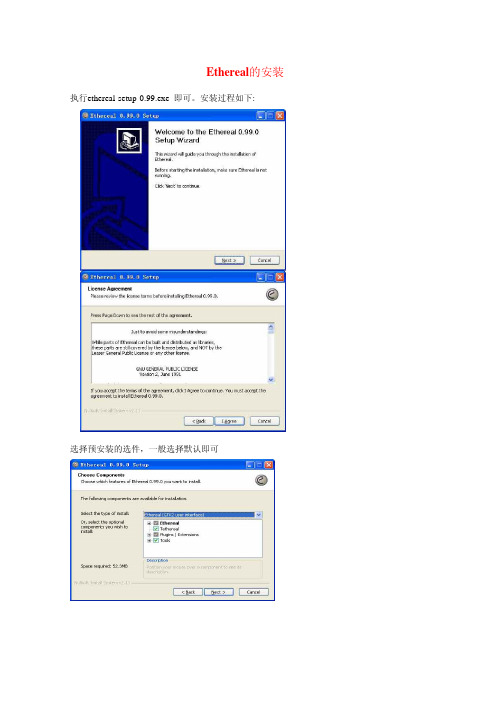

Ethereal的安装 执行ethereal-setup-0.99.exe 即可。

安装过程如下:选择预安装的选件,一般选择默认即可选择安装的目录Ethereal 是透过WinPcap 来截取网络上的数据包。

如果当前系统未安装WinPcap,钩选Install WinPcap 3.1项安装完毕!Ethereal的基本使用Ethereal的程序窗口:由上而下分別是1) 菜单2) 快捷工具栏3) 俘获分组列表4) 被高亮选中的分组首部明细5) 以ASCII码和十六进制两种格式显示被俘获帧的完整内容。

一个完整的截取包过程:1.截取方式设置点击快捷方式中的“show the capture options”进行适当设置,其中:interface:选择本机网卡。

capture packets in promiscuous mode mode:是否打开混杂抓取模式。

如果打开,抓取所有的数据包。

如只需要监听本机收到、发出的包,则关闭这个选项。

Update list of packets in real time:实时显示抓取的分组列表。

设置完毕后,点Start开始截取数据包。

2.开始一个新截取点击快捷方式中的“start a new live capture” 开始截取数据包,此时可进行任意的网络连接行为(如通过IE访问一个网址),该窗口统计显示各类已俘获分组的数量。

点击“stop”则停止截获。

3.利用filter筛选数据包截包完毕后,在Filter中可输入筛选条件(书写过程中输入框背景为绿色时,表示筛选条件书写合法,红色则说明条件不合法),回车或选择“Apply”后对俘获分组列表进行筛选,筛选条件如:http:选择http协议包,同样也可输入dns,ftp等ip.src == 61.190.86.132:选择从61.190.86.132发出的数据包ip.dst == 61.190.86.132:选择发向61.190.86.132的数据包ip.src == 61.190.86.132 and http:选择从61.190.86.132发出的http数据包Ethereal筛选条件书写方式为类C,用==,!=,>,<,>=,<=限制条件,用and、or连接选择条件。

ethereal抓包基本用法

ethereal抓包基本用法Ethereal抓包的基本使用办法一、确认镜像端口是否做好这里可以使用捕包软件来确认镜像是否安装好。

,如果客户的交换机支持镜像功能,则使用捕包软件。

我这里使用的是ethereal捕包软件。

1.根据提示一步步安装完捕包软件。

2.开始----程序----ethereal----3.进入到ethereal界面4.选择capture,进行捕包。

5.在capture菜单中选择OptionsInterface是自己电脑的网卡,根据自己电脑的实际的通讯的网卡进行选择,并按照上述打沟的情况进行选择打沟。

捕获所有协议的数据包。

选择此项表示会随时更新捕获到的数据包。

设置完之后,点击右下角start按钮,即开始捕包。

以下是捕获的数据包的界面。

捕包一段时间之后,点击界面上stop,即停止捕获数据包。

6.停止捕包之后,就可以回到ethereal的主界面上了,可以看到很多数据。

从上面的数据中可以看出对应的序号,时间,源IP,目的IP,协议类型。

在这里,要确认为镜像端口是否做好,只要在上述数据中能够看到有源IP和目的IP地址,是正反成对出现即可,表示镜像端口镜像成功。

7.在捕获数据选择保存时,选择file---save as,弹出以下界面:根据实际情况,选择路径,填好文件明。

在保存类型的选择时,系统默认为Ethereal/tcpdump(*.cap,*.pcap).注意:如果需要让sniffer进行分析数据包的情况下,在这里要选择NG/NAI Sniffer(*.cap *enc *.trc).其余的选项按照默认的进行。

实验 Ethereal使用方法

用Ethereal分析协议数据包Ethereal是一个图形用户接口(GUI)的网络嗅探器,能够完成与Tcpdump相同的功能,但操作界面要友好很多。

Ehtereal和Tcpdump都依赖于pcap库(libpcap),因此两者在许多方面非常相似(如都使用相同的过滤规则和关键字)。

Ethereal和其它图形化的网络嗅探器都使用相同的界面模式,如果能熟练地使用Ethereal,那么其它图形用户界面的嗅探器基本都可以操作。

1. Ethereal的安装由于Ethereal需要WinPcap库, 所以先安装WinPcap_2_3.exe, 再安装Ethereal.exe。

2. 设置Ethereal的过滤规则当编译并安装好Ethereal后,就可以执行“ethereal”命令来启动Ethereal。

在用Ethereal截获数据包之前,应该为其设置相应的过滤规则,可以只捕获感兴趣的数据包。

Ethereal使用与Tcpdump相似的过滤规则(详见下面的“5.过滤规则实例”),并且可以很方便地存储已经设置好的过滤规则。

要为Ethereal 配置过滤规则,首先单击“Edit”选单,然后选择“Capture Filters...”菜单项,打开“Edit Capture Filter List”对话框(如图1所示)。

因为此时还没有添加任何过滤规则,因而该对话框右侧的列表框是空的。

图1 Ethereal过滤器配置对话框在Ethereal中添加过滤器时,需要为该过滤器指定名字及规则。

例如,要在主机10.1.197.162和间创建过滤器,可以在“Filter name”编辑框内输入过滤器名字“sohu”,在“Filter string”编辑框内输入过滤规则“host 10.1.197.162 and ”,然后单击“New”按钮即可,如图2所示。

图2 为Ethereal添加一个过滤器在Ethereal中使用的过滤规则和Tcpdump几乎完全一致,这是因为两者都基于pcap库的缘故。

网络监听工具Ethereal使用说明

网络监听工具Ethereal使用说明1.1 Ethereal简介Ethereal是一款免费的网络协议分析程序,支持Unix、Windows。

借助这个程序,你既可以直接从网络上抓取数据进行分析,也可以对由其他嗅探器抓取后保存在硬盘上的数据进行分析。

你能交互式地浏览抓取到的数据包,查看每一个数据包的摘要和详细信息。

Ethereal有多种强大的特征,如支持几乎所有的协议、丰富的过滤语言、易于查看TCP会话经重构后的数据流等。

它的主要特点为:·支持Unix系统和Windows系统·在Unix系统上,可以从任何接口进行抓包和重放·可以显示通过下列软件抓取的包·tcpdump·Network Associates Sniffer and Sniffer Pro·NetXray·Shomiti·AIX’s iptrace·RADCOM & RADCOM’s WAN/LAN Analyzer·Lucent/Ascend access products·HP-UX’s nettl·Toshiba’s ISDN routers·ISDN4BSD i4btrace utility·Microsoft Network Monitor·Sun snoop·将所抓得包保存为以下格式:·libpcap (tcpdump)·Sun snoop·Microsoft Network Monitor·Network Associates Sniffer∙可以根据不同的标准进行包过滤∙通过过滤来查找所需要的包∙根据过滤规则,用不同的颜色来显示不同的包∙提供了多种分析和统计工具,实现对信息包的分析图1-1 Ethereal抓包后直观图图1是Ethereal软件抓包后的界面图,我们可以根据需要,对所抓得包进行分析。

抓包工具ethereal在solaris下安装指导书

Ethereal在solaris下的安装和使用方法1.背景:Ethereal是一个很有效的抓包工具,在问题定位方面有非常重要的意义。

Wap gateway,MMSC等还在走向成熟的产品在调试过程中,需要用此工具抓包,将现场的消息反馈给研发辅助他们分析。

本文介绍的安装环境是SUN BLADE 20002.安装包的组成:安装Ethereal除了本身安装包以外,还有其他的几个支持包需要安装,总共需要安装的文件有:gtk+-1.2.10-sol8-sparc-localglib-1.2.8-sol8-sparc-locallibpcap-0.7.2-sol8-sparc-localethereal-0.9.0-sol8-sparc-local获取方法:在上面下载ethereal-0.9.0-sol8-sparc-local.gzgtk+-1.2.10-sol8-sparc-local.gzglib-1.2.10.tar.gzlibpcap-0.7.2-sol8-sparc-local.gz3.安装步骤(红色粗体为需要执行或者需要输入的命令):上面下载的四个包是压缩包,安装时先用gzip –d *.gz 将这4个包解压.然后切换到root 用户下进行安装.a.安装gtk+:找到gtk+-1.2.10-sol8-sparc-local包,运行安装:# pkgadd -d ./gtk+-1.2.10-sol8-sparc-localThe following packages are available:1 SMCgtk+ gtk+(sparc) 1.2.10Select package(s) you wish to process (or 'all' to processall packages). (default: all) [?,??,q]: allProcessing package instance <SMCgtk+> from </install/ethereal/gtk+-1.2.10-sol8-sparc-local>gtk+(sparc) 1.2.10GTK GroupUsing </usr/local> as the package base directory.## Processing package information.## Processing system information.## Verifying disk space requirements.## Checking for conflicts with packages already installed.The following files are already installed on the system and are beingused by another package:* /usr/local/bin <attribute change only>* - conflict with a file which does not belong to any package.Do you want to install these conflicting files [y,n,?,q] y## Checking for setuid/setgid programs.Installing gtk+ as <SMCgtk+>## Installing part 1 of 1./usr/local/bin/gtk-config/usr/local/doc/gtk+/ABOUT-NLS/usr/local/doc/gtk+/AUTHORS…………………………………………//过程中会显示出很多解压信息,不用管他,最后提示successful就行了usr/local/lib/locale/zh_TW.Big5/LC_MESSAGES/gtk+.mo/usr/local/lib/pkgconfig/gdk.pc/usr/local/lib/pkgconfig/gtk+.pc/usr/local/man/man1/gtk-config.1/usr/local/share/aclocal/gtk.m4/usr/local/share/themes/Default/gtk/gtkrc[ verifying class <none> ]Installation of <SMCgtk+> was successful.b.安装glib-1.2.8-sol8-sparc-local# pkgadd -d ./glib-1.2.8-sol8-sparc-localThe following packages are available:1 SMCglib glib(sparc) 1.2.8Select package(s) you wish to process (or 'all' to processall packages). (default: all) [?,??,q]: allProcessing package instance <SMCglib> from </install/ethereal/glib-1.2.8-sol8-sparc-local>glib(sparc) 1.2.8GLib TeamUsing </usr/local> as the package base directory.## Processing package information.## Processing system information.9 package pathnames are already properly installed.## Verifying disk space requirements.## Checking for conflicts with packages already installed.## Checking for setuid/setgid programs.Installing glib as <SMCglib>## Installing part 1 of 1./usr/local/bin/glib-config/usr/local/doc/glib/AUTHORS/usr/local/doc/glib/COPYING/usr/local/doc/glib/ChangeLog…………………………………………//过程中会显示出很多解压信息,不用管他,最后提示successful就行了/usr/local/lib/libgthread.so <symbolic link>/usr/local/man/man1/glib-config.1/usr/local/share/aclocal/glib.m4[ verifying class <none> ]Installation of <SMCglib> was successful.#c.安装libpcap-0.7.2-sol8-sparc-localroot@mmsc # pkgadd -d ./libpcap-0.7.2-sol8-sparc-localThe following packages are available:1 SMClpcap libpcap(sparc) 0.7.2Select package(s) you wish to process (or 'all' to processall packages). (default: all) [?,??,q]: allProcessing package instance <SMClpcap> from </install/ethereal/libpcap-0.7.2-sol8-sparc-local>libpcap(sparc) 0.7.2The Tcpdump GroupUsing </usr/local> as the package base directory.## Processing package information.## Processing system information.4 package pathnames are already properly installed.## Verifying disk space requirements.## Checking for conflicts with packages already installed.## Checking for setuid/setgid programs.Installing libpcap as <SMClpcap>## Installing part 1 of 1./usr/local/doc/libpcap/CHANGES/usr/local/doc/libpcap/CREDITS…………………………………………//过程中会显示出很多解压信息,不用管他,最后提示successful就行了/usr/local/doc/libpcap/CVS/Repository/usr/local/lib/libpcap.a/usr/local/man/man3/pcap.3[ verifying class <none> ]Installation of <SMClpcap> was successful.#d.安装ethereal-0.9.0-sol8-sparc-localroot@mmsc # pkgadd -d ./ethereal-0.9.0-sol8-sparc-localThe following packages are available:1 SMCether ethereal(sparc) 0.9.0Select package(s) you wish to process (or 'all' to processall packages). (default: all) [?,??,q]: allProcessing package instance <SMCether> from </install/ethereal/ethereal-0.9.0-sol8-sparc-local>ethereal(sparc) 0.9.0Gerald Combs, Gilbert Ramirez, Guy HarrisUsing </usr/local> as the package base directory.## Processing package information.## Processing system information.6 package pathnames are already properly installed.## Verifying disk space requirements.## Checking for conflicts with packages already installed.## Checking for setuid/setgid programs.Installing ethereal as <SMCether>## Installing part 1 of 1./usr/local/bin/editcap/usr/local/bin/ethereal/usr/local/bin/idl2eth/usr/local/doc/ethereal/README.hpux/usr/local/doc/ethereal/README.irix/usr/local/doc/ethereal/README.linux/usr/local/doc/ethereal/README.tru64…………………………………………//过程中会显示出很多解压信息,不用管他,最后提示successful就行了/usr/local/doc/ethereal/README.vmware/usr/local/doc/ethereal/README.win32/usr/local/doc/ethereal/TODO/usr/local/doc/ethereal/doc/Makefile/usr/local/doc/ethereal/doc/Makefile.am/usr/local/doc/ethereal/doc/randpkt.txt/usr/local/man/man1/text2pcap.1[ verifying class <none> ]Installation of <SMCether> was successful.#4.Ethereal的使用:Ethereal需要使用root用户才能抓到包。

ethereal使用说明

1.双击WinPcap_3_0.exe. 根据提示安装,直到完整。

2.双击ethereal-setup-0.10.7.exe 根据提示安装,直到完整。

这时桌面上出现这个图标

3.双击这个图标,出现

图标。

再点击红色线条指示的图标

4.出现

6.出现数据包的内容:

7.停止抓包,点击,出现如下图

8.保存数据包。

按照深色提示选择保存

9.在name这里写上数据包的名称,自己取名。

然后按照红色图标上的提示选上你要保存的数据包的位置。

最后点击save保存。

注意事项:

用来抓数据包的电脑和用来被抓数据包的设备必须在插在同一交换机或集线器上。

否则不能准确抓到你要抓的数据包。

- 1、下载文档前请自行甄别文档内容的完整性,平台不提供额外的编辑、内容补充、找答案等附加服务。

- 2、"仅部分预览"的文档,不可在线预览部分如存在完整性等问题,可反馈申请退款(可完整预览的文档不适用该条件!)。

- 3、如文档侵犯您的权益,请联系客服反馈,我们会尽快为您处理(人工客服工作时间:9:00-18:30)。

2014-11-8

网络工程

Interface是选择捕 获接口 Capture packets in promiscuous mode表示是否打开 混杂模式,打开即捕 获所有的报文,一般 我们只捕获到本机收 发的数据报文,所以 关掉 Limit each packet 表示 限制每个报文的 大小 Capture files 即捕 获数据包的保存的文 件名以及保存位置

2014-11-8

网络工程

go的下拉菜单

Back 同样双方的上个报文 Forward 同样双方的下一个报文 Go to packet 查找到指定号码的 报文 First packet 第一个报文 Last packet 最后一个报文

2014-11-8

ቤተ መጻሕፍቲ ባይዱ

网络工程

capture的下拉菜单

网络工程

Edit的下拉菜单

Find Next是向下查找 Find Preyious是向上查找 Time Reference 字面是时间参 考,使用后明白是 做个报文 的“时间戳”,方便大量报文 的查询

2014-11-8

网络工程

Edit的下拉菜单报文标签

使用Time Reference标

网络工程

2014-11-8

网络工程

2014-11-8

网络工程

2014-11-8

网络工程

2014-11-8

网络工程

2014-11-8

网络工程

2014-11-8

网络工程

2014-11-8

网络工程

2014-11-8

网络工程

2014-11-8

网络工程

1.3 ethereal使用详解

双击启动桌面上ethereal图标 ,按ctrl+K进行 “capture option”的选择。 选择 正确的NIC,进行报文的捕获。支持 WLan无 线的相关 协议。

ether|ip broadcast|multicast

<expr> relop <expr>

2014-11-8

网络工程

符号在Filter string语法中的定义

Equal: eq, == (等于) Not equal: ne, != (不等于)

Greater than: gt, > (大于)

2014-11-8

网络工程

Analyze的Decode As

Decode As 用户定义报文协议说明

通过定义后,数据包细节 的窗口解释:原先是 tcp的 解释,更改就直接显示ssl 格式的报文了。

2014-11-8

网络工程

Analyze的follow tcp stream

☆好戏来了(follow tcp stream)

提示:如果以 默认主机和端口的设置捕获 tcp/ip报 文,你将看不到自身的arp报文。

2014-11-8

网络工程

Filter string 语法输入的格式

[src|dst] host <host> ether [src|dst] host <ehost> gateway host <host> [src|dst] net <net> [{mask <mask>}|{len <len>} [tcp|udp] [src|dst] port <port> less|greater <length> ip|ether proto <protocol>

网络工程

2014-11-8

Sinffer、ethereal可以相互 打开对方的文件

其中save sa保存为是有个注 意点:

1.

点击 该展开按钮即可详细选择保 存 路径 2. File type保存选择时注意:

缺省保存为libpcap格式,这个 是linux下的tcpdump格式的文 件。只有选择文件保存格式为 sniffer(windows-base)1.1 和2.0都可,ethereal和sniffer才 能双向互相打开对方抓包的文 件。否则只有ethereal能打开 sniffer的抓包文件。

这里要注意了,这里语法输 入有点技巧。嘿嘿look:。

2014-11-8

网络工程

capture的Capture filter

比如说: a.捕获 MAC地址为 00:d0:f8:00:00:03 网络设备通

信的所有报文

ether host 00:d0:f8:00:00:03 b.捕获 IP地址为 192.168.10.1 网络设备通信的所有报文 host 192.168.10.1 c.捕获网络web浏览的所有报文 tcp port 80 d.捕获192.168.10.1除了http外的所有通信数据报文 host 192.168.10.1 and not tcp port 80

Start 开始捕获报文

2014-11-8

网络工程

capture的下拉菜单

Interface 接口

捕获过滤

2014-11-8

网络工程

capture的Capture filter

捕获过滤

如果要捕获特定的报文,那在抓取 packet前就要设置,决定数据包的 类型。

FIlter name:任意命名 Filter string:

网络工程

Edit的下拉菜单

点击 “preference”

进行用户界 面的选择, 比如说 报文 察看界面布 局的选择, 以及协议支 持的选择。

2014-11-8

网络工程

View的下拉菜单

Main toolbar 主工具栏 Filter Toolbar 过滤工具栏 Statusbar 状态条 Packet list 报文列表 Packet details 报文详解 Packet byte 报文字节察看 Time display format 时间显示格 式(可以显示年月日时分秒) Name Resolution 名字解析 Auto scroll in live capture 单看 字面真的不好翻译(自动翻卷显 示活动的报文),使用对比一下 才获知:捕获时是否跟进显示更 新的报文还是显示先前的报文。

2014-11-8

网络工程

Statistics的下拉菜单

Summmary 报文的详细信息 Protocol hierarchy 协议层 即各协议层报文的统计

2014-11-8

网络工程

Statistics的下拉菜单

Conversations 显示该会话报 文的信息 (双方通信的报 文信息)

endpoints 分别显示单方的报 文信息

2014-11-8

网络工程

Statistics的下拉菜单

IO Graphs 报文通信的心跳图 (翻译的比较蹩脚)

2014-11-8

网络工程

Help的下拉菜单

Help 帮助

显示 IP地址为 192.168.10.1 网络设备通信的所有报 文 ip.addr==192.168.10.1 显示所有设备web浏览的所有报文 tcp.port==80

显示192.168.10.1除了http外的所有通信数据报文 ip.addr==192.168.10.1 && tcp.port!=80 网络工程

2014-11-8

网络工程

2014-11-8

网络工程

File的下拉菜单

“Open”即打开已存的抓包文 件,快捷键是crtl+Q

“Open Recent”即打开先前已 察看的抓包文件,类似 windows的最近访问过的文档 “Merge”字面是合并的意思, 其实是追加的意思,即当前捕 获的报文追加到先前已保存的 抓包文件中。 Save和save as即保存 、选择 保存格式。

在 packet detail 窗口中选择这个报文( decelopment.html报文)点 击右键 -选择 “ follow tcp stream”

2014-11-8

网络工程

Analyze的follow tcp stream

这就是 follow tcp stream窗口,然后全选 ,在ctrl+c, 打开 记事本,ctrl+v,另存为 1.html。最后双击该文件。这只是 ethereal强大功能其中的一个小技巧

2014-11-8

网络工程

View的下拉菜单

Zoom in 字体的放大 Zoom out 字体的缩小 Normal size 标准大小

Resize columns 格式对齐 Collapse all 报文细节内容的缩 进 Expand all 报文细节内容的展开

Coloring Rules 颜色规则,即可 以对特定的数据包定义特定的颜 色。 Show packet in new window在新 窗口中查看报文内容 Reload 刷新

Display filters 显示过滤 可以直接在主界面的filter上选择

2014-11-8

网络工程

Analyze下的Display filters

正确的语法如下,和“Capture Filter”的语法有 所不同:

显示 以太网地址为 00:d0:f8:00:00:03 设备通信的所 有报文 eth.addr==00.d0.f8.00.00.03

在 浏览器中 敲入 /decelopment.html 同时ctrl+k 开始抓包,嘿嘿 ^-^

嘿嘿,看到你了。。。在packet detail的窗口里 安祥的躺着 decelopment.html报文。