Zimbra和Active Directory的结合,Zimbra使用AD进行认证

Active Directory

1 Active Directory相关知识1.1Active Directory概述活动目录(Active Directory简称AD),是从win2000 开始引入的操作系统的重要组件。

AD可以认为是一个大的层次结构数据库,用来集中存储企业内部的用户帐户、计算机、打印机、应用程序、安全性与系统原则等各种重要资源。

AD允许网络用户通过单一登录就可以访问网络中任何位置的许可资源。

从开发人员角度看AD,可以理解AD是一种存放了应用程序所需要的特定资源信息的“数据库”。

AD还对这些资源信息的读取和查询进行了优化,而且它允许通过大量的用户定义以满足特定的商业和组织需要。

1.2几个相关术语简介1.2.1容器和非容器AD中的资源信息被组织成一个层次结构。

这个层次结构中的每一个实体都被简称为对象。

换句话说,AD中创建对象时,是把它们创建在一个层次结构中的。

该结构由两种类型的对象组成:Container(容器)和非Container(非容器)。

容器可容纳非容器或下一级的容器。

而非容器则不再包含其他对象,因此也常被成为叶或叶子对象。

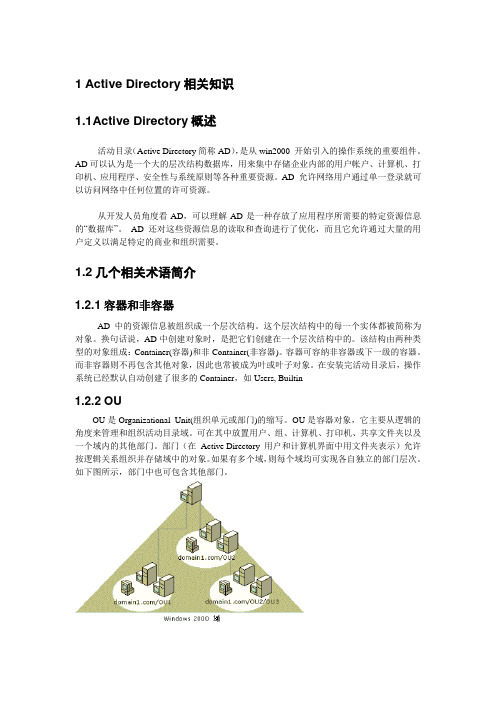

在安装完活动目录后,操作系统已经默认自动创建了很多的Container,如Users, Builtin1.2.2 OUOU是Organizational Unit(组织单元或部门)的缩写。

OU是容器对象,它主要从逻辑的角度来管理和组织活动目录域。

可在其中放置用户、组、计算机、打印机、共享文件夹以及一个域内的其他部门。

部门(在Active Directory 用户和计算机界面中用文件夹表示)允许按逻辑关系组织并存储域中的对象。

如果有多个域,则每个域均可实现各自独立的部门层次。

如下图所示,部门中也可包含其他部门。

1.2.3 Naming ContextAD被分成许多部分,称之为分区或者命名上下文(Naming Context,简称NC)。

在AD中包含了三个命名上下文(Naming Context,NC):域命名上下文(Domain NC)、配置命名上下文(Configuration NC)和架构命名上下文(Schema NC)。

Active Directory安装(AD域安装)

一、安装条件∙∙安装者必须具有本地管理员权限∙操作系统版本必须满足条件(windows server 2003 除WEB版外都满足)∙本地磁盘至少有一个NTFS文件系统∙有TCP/IP设置(IP地址、子网掩码等)∙有相应的DNS服务器支持∙有足够的可用空间二、安装安装活动目录:1、插入系统光盘。

2、打开【开始】菜单,单击【运行】命令,键入“Dcpromo”后单击【确定】按钮。

3、在出现的AD安装向导窗口中,单击【下一步】按钮。

4、出现操作系统兼容窗口,单击【下一步】按钮。

5、出现域控制器类型窗口,选中【新域的域控制器】,单击【下一步】按钮。

6、出现选择创建域的类型窗口,选中【在新林中的域】,单击【下一步】按钮。

7、出现新建域名窗口,键入要创建的域的域名,单击【下一步】按钮。

8、出现域NetBIOS名窗口,键入域的NetBIOS名,单击【下一步】按钮,向导会自动创建。

9、出现数据库和日志文件窗口,保持默认位置即可,单击【下一步】按钮。

10、出现共享的系统卷窗口,注意,文件夹所在分区必须是NTFS分区,保持默认位置即可,单击【下一步】按钮。

11、如果当前设置的DNS无法解析的话,会出现一个DNS注册诊断的窗口,可以选择第二项,把本机装成DNS服务器,单击【下一步】按钮。

12、在弹出的权限窗口中,保持默认选项即可,单击【下一步】按钮。

13、出现要输入目录还原模式的管理员密码,此密码用于【目录服务还原模式】下,单击【下一步】按钮。

14、向导会显示摘要,单击【下一步】按钮。

15、向导开始安装活动目录。

16、出现安装完成窗口,单击【完成】按钮,重新启动计算机即可。

卸载活动目录:1、打开【开始】菜单,单击【运行】命令,键入“Dcpromo”后单击【确定】按钮。

2、在出现的AD安装向导窗口中,单击【下一步】按钮。

3、向导会询问此服务器是否是域中最后一个域控制器。

如果域中没有其他的域控制器,选中它,单击【下一步】按钮。

AD站点复制

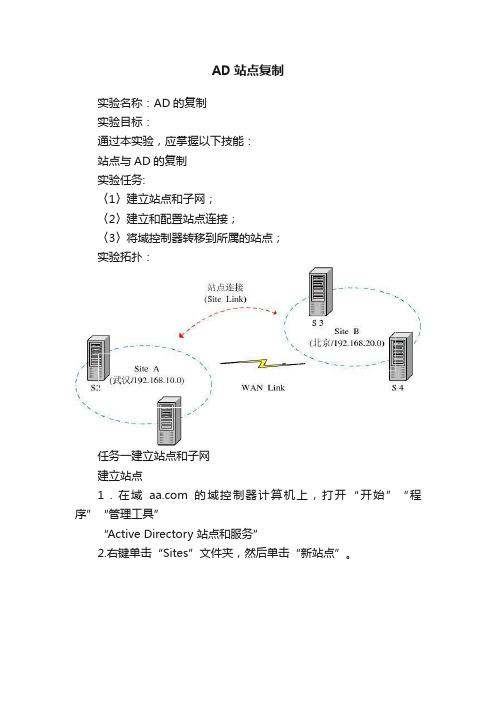

AD站点复制实验名称:AD的复制实验目标:通过本实验,应掌握以下技能:站点与AD的复制实验任务:〈1〉建立站点和子网;〈2〉建立和配置站点连接;〈3〉将域控制器转移到所属的站点;实验拓扑:任务一建立站点和子网建立站点1.在域的域控制器计算机上,打开“开始”“程序”“管理工具”“Active Directory 站点和服务”2.右键单击“Sites”文件夹,然后单击“新站点”。

3.在“名称”中键入新站点的名称。

并将此站点归属到适当的“站点链接”,由于目前只由一个默认的“站点链接”,我们暂时可将其归属到默认的站点链接。

然后单击“确定”按钮。

4.单击“确定”。

5.重复步骤2到步骤4来建立SiteB建立子网1.在AD站点和服务中,右键单击“Subnets”,然后单击“新建子网”。

2.在“地址”中,键入子网地址;在“掩码”中,键入子网掩码;在“为此子网选择站点对象”下,单击将与该子网关联的站点,然后单击“确定”。

3.重复以上步骤来建立子网192.168.20.0/2、4.子网建好后,在控制台显示的内容。

任务二建立站点链接1.在Active Directory 站点和服务的控制管理单元中,右键单击您希望站点链接使用的站点间传输协议,例如:IP,然后单击“新站点链接”。

2.在“名称”中,键入将提供给链接的名称。

选择要连接的两个或多个站点,然后单击“添加”。

3. 完成上述步骤后的画面。

1. 打开“AD站点和服务”,展开Site Default-First-Site-Name ,右击画面右边要移动的服务器S1 ,单击“移动”。

2. 选择目的站点后单击“确定”按钮。

3. 重复步骤1与步骤2,将S2移到SiteA,将S3和S4 搬移到SiteB。

完成上述步骤后的画面。

企业ad域实施步骤

企业AD域的实施步骤主要包括以下部分,具体长度为500-800字:1. 安装和配置DNS服务:AD域控制器需要依赖于DNS服务来正确解析域和控制器的名称。

这一过程涉及到安装DNS服务器、配置DNS区域和记录,以及安装和配置反向查找等步骤。

2. 安装和配置Active Directory:这是实施AD域的核心步骤,需要安装Active Directory服务,创建域控制器,设置域控的属性,然后加入到域中。

3. 创建用户和计算机账户:在Active Directory中创建相应的用户和计算机账户,并对账户的属性进行必要的设置,如密码策略、安全策略等。

4. 安装并配置网络策略:这一步骤可以用来限制对网络资源的访问,增强网络安全,并确保网络设备的配置符合AD域的要求。

5. 实施备份策略:为了应对可能出现的系统故障或数据丢失,需要实施备份策略,以确保数据的安全。

6. 培训员工:为了让员工熟悉新的AD域环境,需要进行相应的培训,包括如何使用新的网络资源,如何访问网络资源等。

7. 监控和优化:在AD域实施后,需要持续监控网络性能,优化网络环境,确保AD域的稳定运行。

具体步骤如下:1. 安装和配置DNS服务:首先,需要安装DNS服务器,并设置正确的DNS区域和记录。

确保DNS服务能够正确解析域名。

在进行这些步骤时,需要遵循微软官方文档和资源,并参考相关的安全最佳实践。

2. 安装和配置Active Directory:这一步骤需要一定的技术知识,并需要参考微软官方文档和资源。

首先,需要创建一个新的域控制器,并设置正确的DNS和安全设置。

然后,将域控制器加入到现有的Active Directory森林中。

在此过程中,需要保证所有工作站的配置正确,并能够与域控制器正常通信。

3. 创建用户和计算机账户:在Active Directory中创建相应的用户和计算机账户,并设置相应的属性。

需要遵循微软的安全策略和最佳实践,并确保所有账户的安全性。

Azure Active Directory (AD) 评估配置指南说明书

Azure Active Directory Assessment:Prerequisites and ConfigurationThis document explains the required steps to configure the Azure Active Directory (AD) Assessment included with your Microsoft Azure Log Analytics Workspace and entitled Microsoft On-Demand assessment.There are configuration and setup tasks to be completed prior to executing the assessment setup tasks in this document. For all pre-work, follow the Getting Started with On-Demand Assessments in the Services Hub Resource Center.Table of Contents2 Supported Environments (2)Environment Permissions (2)Data Collection Machine (2)Getting started with Microsoft Azure AD Assessment (3)Setup the Azure AD Application for Graph API authentication (3)Setup the Azure AD Assessment (6)Configure assessment (6)Scheduled Task Details (7)Appendix (8)Data Collection Methods (8)Troubleshooting Azure AD Assessment Setup (8)General Troubleshooting OnDemand Assessment Guide (8)Azure datacenter IP address ranges (8)New-MicrosoftAssessmentApplication (8)Prerequisites Error (9)System Requirements and Configuration at GlanceAccording to the scenario you want to use, review the following details to ensure that you meet the necessary requirements.Supported Environments•Azure AD tenant (AzureCloud, AzureChinaCloud, AzureGermanCloud, AzureUSGovernment)Environment Permissions•Assessment account rights:o An assessment scheduled task account with the following rights:▪Administrative access to the data collection machine▪Log on as a batch job privileges on the data collection machineo An Azure AD account for the setup of the Azure AD Registered Application with the following properties ▪Global Administrator▪Non-FederatedData Collection Machine• A data collection machine running the Azure AD Assessment requires computers running Windows Server 2016 or Windows Server 2019 or Windows 10.•The data collection machine may be Azure AD joined, Active Directory joined, or Workgroup joined.•The data collection machine must be able to connect to the Internet using HTTPS to successfully perform all steps detailed in this document. This connection can be direct, or via a proxy.•Data collection machine hardware: Minimum 8 gigabytes (GB) of RAM, 2 gigahertz (GHz dual-core processor, minimum 10 GB of free disk space.•Microsoft .NET Framework 4.8 or newer installedo Download from: https:///download/dotnet-framework/thank-you/net48-web-installer•The CLR version on the data collection machine should be using .NET 4.0 or greater. This can be verified by running $PSVersionTable.CLRVersion in the PowerShell prompt•Azure AD Preview Module for PowerShell needs to be installed (this will be installed automatically)•MSOnline Powershell module. Install MSOnline PowerShell module:1.Open a PowerShell session with Administrator privileges2.On Start Menu type: PowerShell3.Right Click on the Icon and choose Run as Administrator4.On the shell type the following command: Install-Module MSOnline -Verbose -AllowClobber -Force•Microsoft.Graph Powershell module. Install Microsoft.Graph PowerShell module:5.Open a PowerShell session with Administrator privileges6.On Start Menu type: PowerShell7.Right Click on the Icon and choose Run as Administrator8.On the shell type the following command: Install-Module Microsoft.Graph -Verbose -AllowClobber -Force Getting started with Microsoft Azure AD AssessmentBe sure to complete the steps in the following link before proceeding to assessment setup:https:///en-us/services-hub/health/getting-started-azureadSetup the Azure AD Application for Graph API authentication.1.Open a PowerShell session on the data collection machine with Administrator privileges.2.Ensure the running of scripts is permitted on the machine: Set-ExecutionPolicy RemoteSigned.3.Run the following cmdlet: New-MicrosoftAssessmentsApplication.4.This will prompt for Azure AD tenant Global administrator credentials:5.Enter the credentials for the Azure AD Tenant Global Administrator to be used to create the Azureapplication.6.Once the credentials are entered the application will be created, the AzureAD Preview PowerShell moduleinstalled as well as other prerequisites verified.7.Select the Azure subscription that is in scope for the assessment:8.An internet browser prompt will appear for Azure portal login with Global Administrator credentials:9.The required application consent read permissions will be displayed:Select accept to complete the application registration.Note: Please refer to Permissions for Microsoft Azure AD Assessment Application for consent details.10.Once everything is complete, the application registration can be viewed in the Azure AD portal and thePowerShell output will state that the Azure AD Application has been successfully created:11.If you encounter issues with setting up the Assessment Application, for example if you do not receive anauthentication prompt please refer to the troubleshooting section in the appendix.Setup the Azure AD AssessmentWhen you have finished the installation of the Microsoft Management Agent/OMS Gateway, you are ready to setup the Azure AD Assessment. The assessment runs as a scheduled task and requires a user account for execution. Configure assessmentOn the designated data collection machine, complete the following:1.Open the Windows PowerShell command prompt as an Administrator2.Run the Add-AzureAssessmentTask command using the parameters below, replacing <Directory>, and<AccountName> with an assessment working directory, and assessment scheduled task account name:PS C:\OmsAssessment> Add-AzureAssessmentTask -WorkingDirectory <Directory> -ScheduledTaskUsername <accountname>Note. If the command Add-AzureAssessmentTask is not available, the module is not yet found. It can take some time after installing the agent before it to show up.3.The script will continue with the necessary configuration. It will create a scheduled task that will trigger the datacollection.Scheduled Task DetailsAssessment execution is triggered by the scheduled task named AzureAssessment within an hour of running the previous script and then every 7 days. The task can be modified to run on a different date/time or even forced to run immediately.For guidance and details on working with assessment results, visit Working with Assessment Results in the Services Hub Resource Center.AppendixData Collection MethodsThe Azure AD Assessment uses a couple data collection methods to collect information from the Azure AD tenant. This section describes the methods used to collect data from the environment. No Microsoft Visual Basic (VB) scripts are used to collect data.1. Windows PowerShell2. Graph API4. Windows PowerShellPowerShell is used extensively in the Azure AD Assessment to gather configuration data. This includes scripts that directly call Graph API endpoints as well as cmdlets from MSOnline and AzureADPreview modules.5. Graph APIGraph API is used to collect configuration and assessment data from Secure Score.Troubleshooting Azure AD Assessment SetupGeneral Troubleshooting OnDemand Assessment Guidehttps:///en-us/services-hub/health/assessments-troubleshootingAzure datacenter IP address rangesThe Azure AD Assessment requires connectivity to the Internet from the data collection machine or proxy server. The endpoints listed in the following articles should be reachable from the data collection machine for successful assessment setup and execution. These are in addition to those required by Azure Log Analytics and the Microsoft Management Agent.•Public: https:///en-us/download/details.aspx?id=56519•US Gov (including DoD): /en-us/download/details.aspx?id=57063•Germany: /en-us/download/details.aspx?id=57064•China: /en-us/download/details.aspx?id=57062New-MicrosoftAssessmentApplicationIf there are URL restrictions in place in order to correctly setup the assessment application, you will need to ensure you whitelist the following URLs:Along with above URLs, ensure the following settings are enabled in Internet Explorer as JavaScript needs to run on the page. Internet Options Security SettingsWhile executing the New-MicrosoftAssessmentsApplication command, you may be prompted to add additional links to trusted sites to allow the authentication screen to display. These can be added by clicking the “Add” button shown on the popup.Prerequisites ErrorIf you encounter any prerequisites errors, please check for any errors in Event Viewer as shown below:。

ad的使用基本流程

ad的使用基本流程AD(Active Directory)是Windows操作系统提供的一种目录管理服务。

其主要目的是方便IT管理员在企业网络中管理和分配资源,如用户账户、计算机设备、安全策略等。

本文将围绕AD的使用基本流程来介绍它的主要特点和操作过程。

步骤1:安装和配置AD服务首先需要在一台运行Windows Server操作系统的计算机上安装和配置AD服务。

这里需要注意的是,在安装过程中必须选择域控制器角色,并根据实际情况设置与网络相关的信息,如域名、DNS服务器地址等。

安装完成后系统会自动进行初始化配置,此时一台域控制器已经搭建完成并可以用于管理和控制其他计算机设备。

步骤2:创建和管理用户账户在AD中,每个用户都有一个独特的账户,通过该账户可以登录到Windows系统、访问网络资源等。

为了创建一个账户,需要在AD上打开“Active Directory用户和计算机”管理工具,然后在域内新建一个用户账户,填写必要的信息如姓名、密码、邮箱等,并选择用户所属的组织单元(OU)。

OU是AD中的一个重要单元,可以用于对组织结构进行分类和管理。

步骤3:管理计算机设备管理员可以使用“Active Directory用户和计算机”工具来管理AD域内的计算机设备。

首先需要在“计算机”单元下添加一个新的计算机对象,并指定所属的组织单元。

然后可以使用AD提供的工具来对计算机对象进行管理,如重置密码、启用/禁用账户等。

步骤4:实施安全策略AD还提供了一系列安全策略,可以用于保护域内资源的安全性。

常见的安全策略包括密码策略、账户锁定策略、用户访问控制策略等。

管理员可以在AD上设置这些策略,以保证系统的安全性和可靠性。

总结:以上就是AD的基本使用流程,使用AD不仅可以提高管理员对企业内资源的管理和控制能力,而且可以大大提高企业内的信息安全和稳定性。

AD的功能非常强大,还有许多高级操作和功能,需要深入的了解和学习才能进行更为复杂的操作。

AD域配置详解

AD域配置详解Active Directory配置详解一为什么需要域?对很多刚开始钻研微软技术的朋友来说,域是一个让他们感到很头疼的对象。

域的重要性毋庸置疑,微软的重量级服务产品基本上都需要域的支持,很多公司招聘工程师的要求中也都明确要求应聘者熟悉或精通Active Directory。

但域对初学者来说显得复杂了一些,众多的技术术语,例如Active Directory,站点,组策略,复制拓扑,操作主机角色,全局编录…,很多初学者容易陷入这些技术细节而缺少了对全局的把握。

从今天开始,我们将推出Active Director y系列博文,希望对广大学习AD的朋友有所帮助。

今天我们谈论的第一个问题就是为什么需要域这个管理模型?众所周知,微软管理计算机可以使用域和工作组两个模型,默认情况下计算机安装完操作系统后是隶属于工作组的。

我们从很多书里可以看到对工作组特点的描述,例如工作组属于分散管理,适合小型网络等等。

我们这时要考虑一个问题,为什么工作组就不适合中大型网络呢,难道每台计算机分散管理不好吗?下面我们通过一个例子来讨论这个问题。

假设现在工作组内有两台计算机,一台是服务器Florence,一台是客户机Perth。

服务器的职能大家都知道,无非是提供资源和分配资源。

服务器提供的资源有多种形式,可以是共享文件夹,可以是共享打印机,可以是电子邮箱,也可以是数据库等等。

现在服务器F lorence提供一个简单的共享文件夹作为服务资源,我们的任务是要把这个共享文件夹的访问权限授予公司内的员工张建国,注意,这个文件夹只有张建国一个人可以访问!那我们就要考虑一下如何才能实现这个任务,一般情况下管理员的思路都是在服务器上为张建国这个用户创建一个用户账号,如果访问者能回答出张建国账号的用户名和密码,我们就认可这个访问者就是张建国。

基于这个朴素的管理思路,我们来在服务器上进行具体的实施操作。

首先,如下图所示,我们在服务器上为张建国创建了用户账号。

active directory用户和组命名规则

active directory用户和组命名规则Active Directory (AD) 是由微软开发的一种目录服务,被广泛应用于企业中进行身份验证和授权管理。

在AD中,用户和组的命名规则对于组织和管理用户和组非常重要。

下面是与Active Directory用户和组命名规则相关的参考内容。

1. 名称唯一性:在Active Directory中,每个用户和组的名称必须是唯一的。

这意味着不允许多个用户或组使用相同的名称。

唯一性确保识别和管理用户和组更加方便。

2. 长度限制:Active Directory对用户和组的名称长度有限制。

对于用户名称,一般限制在20个字符以内。

对于组名称,一般限制在64个字符以内。

这个限制是为了易于管理和识别用户和组。

3. 字母数字组合:Active Directory中的用户和组名称应该只包含字母和数字字符,特殊字符如!、@、#、$等不应在名称中出现。

这是为了确保名称的合法性和易于处理。

4. 不允许的字符:Active Directory不允许用户和组名称中包含以下特殊字符:/ \ [ ] : ; | = , + * ? < >. 关键字(如con、com1、aux等)也不应该出现在名称中,因为这些是保留的系统关键字。

5. 大小写敏感性:Active Directory对于用户和组名称是大小写敏感的。

这意味着名称可以区分大小写。

例如,"John"和"john"被视为两个不同的名称。

因此,在命名时要特别注意大小写。

6. 规范命名:为了提高Active Directory中用户和组的可读性和可维护性,推荐使用规范的命名约定。

例如,可以使用姓氏和名字来命名用户,使用功能或部门名称来命名组。

规范命名可以使用户和组更容易被管理员和其他人理解和管理。

7. 组织结构:在大型组织中,合理的组织结构可以更有效地管理和维护Active Directory中的用户和组。

Zimbra 使用说明书

Zimbra使用说明书一、Zimbra邮箱可以用2种方式登录1.Zimbra Desktop;2.Webmail。

二、关于账号和密码1、Zimbra Desktop和Webmail的账号和密码是一致的;2、Zimbra Desktop在第一次登录账号后,下一次无需输入账号和密码就可以直接进入界面;Webmail就需要输入密码和账号;3、密码修改:只能在webmail上修改(登录webmail后,在用户界面右边可以看见自己的ID,点击下拉三角图标 后点“变更密码”,输入新密码后再点“变更密码”进行确认。

)三、Zimbra操作1、“邮箱”菜单:(1)新建邮件:A.可在“收件人”中搜索邮件ID或自己手动输入邮箱ID。

第一次输入邮件ID后邮箱的默认地址簿会自动记录该ID,下次输入该联系人会自动弹出其邮件ID(注:如果第一次输入的ID 是错误的,地址簿同样会记录下来,需要手动去默认地址簿中删除该ID)B.“抄送”:BCC功能(密抄) 该功能可以秘密抄送邮件给收件人,在邮件中不会显示密抄内收件人的名字C.“主题”:可以设置优先级D.“附加”:可以在附件中添加个人文件、联系人的通讯录和自己邮箱里面的邮件(注:附件总量最大为10M,超过10M会自动关闭附件或发送邮件时无法发送出去)E.“发送邮件”:a.直接发送b.以后发送:可以定时在某个时间段发送文件(注:该功能限制开启)F.“读信回条”:在“选项”中选择“要求提供读信回条”时,只要对方没关闭读信回条的选项,收件人收到邮件后会回发一封邮件给发件人(2)新建联系人:可以自定义邮箱联系人到邮箱地址簿中,同时可以将联系人规划到群组中(注:类似于建立一个个人名片)(3)新建联系人组:将现有的公司内部邮箱或者自己定义的外面的邮箱加入群组中(注:新建联系人组会存放在地址簿内,可以对这些组别进行不同地址簿的移动或对组别进行重新编辑或添加标签到组别上以方便搜索)内部邮箱外面邮箱(4)新建约会:可以将约会的行程(包括地址、时间、对象(必须参加与可选参加)和详细的会议内容)发送到相关人员;同时可以设置提醒时间,等到时间到了会自动提醒对方(5)新建任务:可设置私人工作任务的内容、时间、优先级及完成进度。

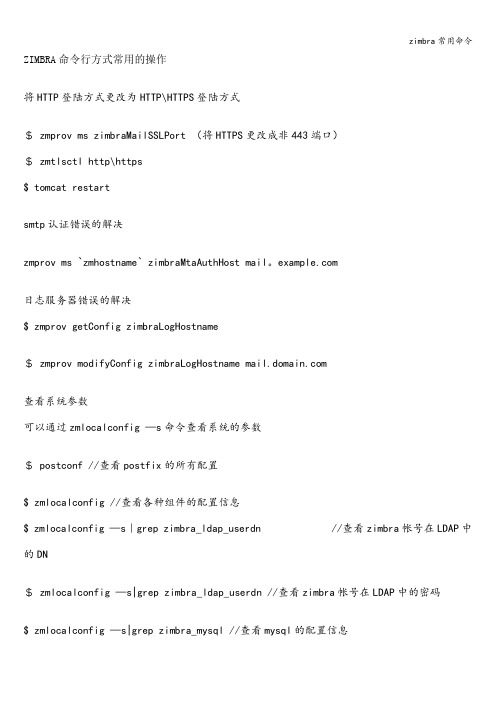

zimbra常用命令

ZIMBRA命令行方式常用的操作将HTTP登陆方式更改为HTTP\HTTPS登陆方式$ zmprov ms zimbraMailSSLPort (将HTTPS更改成非443端口)$ zmtlsctl http\https$ tomcat restartsmtp认证错误的解决zmprov ms `zmhostname` zimbraMtaAuthHost mail。

日志服务器错误的解决$ zmprov getConfig zimbraLogHostname$ zmprov modifyConfig zimbraLogHostname 查看系统参数可以通过zmlocalconfig —s命令查看系统的参数$ postconf //查看postfix的所有配置$ zmlocalconfig //查看各种组件的配置信息$ zmlocalconfig —s|grep zimbra_ldap_userdn //查看zimbra帐号在LDAP中的DN$ zmlocalconfig —s|grep zimbra_ldap_userdn //查看zimbra帐号在LDAP中的密码$ zmlocalconfig —s|grep zimbra_mysql //查看mysql的配置信息更改系统最大邮件大小:查看最大系统邮件大小,显示当前系统最大邮件为10M.$ postconf message_size_limitmessage_size_limit = 10240000将系统最大邮件大小更改为20M。

$ zmprov modifyConfig zimbraMtaMaxMessageSize 2048000$ postfix reload更改系统最大附件大小:将系统中所有帐户允许最大的附件更改为5M$ zmprov modifyConfig zimbraFileUploadMaxSize 5000000将系统中mail2。

zimbra 8.6.0 安装部署手册V1.0.0

Linux下安装Zimbra 8.6.0 协同办公套件(邮件系统)1Zimbra简介Zimbra是一家提供专业的电子邮件软件开发供应商,主要提供ZimbraDesktop邮件管理软件。

2007年9月,Zimbra被雅虎收购。

雅虎用3.50亿美元收购电子邮件软件提供商Zimbra。

Zimbra提供的品牌电子邮件软件包含日历和移动功能以及离线工作功能。

这家公司拥有200个教育行业、商业和互联网服务提供商合作伙伴,其中包括Comcast公司。

该公司向大约900万用户提供品牌的电子邮件服务。

Zimbra与众不同的特点是其“Zimlet“网络服务提供了更多的电子邮件功能。

例如,人们可以简单地用鼠标点击电子邮件程序中的航班信息以检查航班的状况。

用户还可以在电子邮件中跟踪FedEx公司的投递情况并且获得地图、股票和其它信息。

ZIMBRA公司目前通过自己的开放平台向用户提供电邮、日程管理程序和联系人管理工具。

Zimbra开放平台可让用户定制功能并将自己与其他网络服务连接起来。

通过较低价格和更灵活的服务方式,Zimbra从微软上海Exchange电邮平台手中夺得了客户。

Zimbra与众不同的特点是其“Zimlet”网络服务提供了更多的电子邮件功能。

例如,人们可以简单地用鼠标点击电子邮件程序中的航班信息以检查航班的状况。

用户还可以在电子邮件中跟踪FedEx公司的投递情况并且获得地图、股票和其它信息。

Zimbra的核心产品是Zimbra协作套件(Zimbra Collaboration Suite,简称ZCS)。

除了它的核心功能是电子邮件和日程安排服务器,当然还包括许多其它的功能,就象是下一代的微软Exchange。

在电子邮件和日程安排之外,它还提供文档存储和编辑、即时消息以及一个利用获奖技术开发的全功能的管理控制台。

ZCS同时也提供移动设备的支持,以及与部署于Windows、Linux或apple操作系统中的桌面程序的同步功能。

深刻学会站点和复制(打造站点以管理AD中的复制)电脑资料

深刻学会站点和复制(打造站点以管理AD中的复制) -电脑资料相关概念:Active Directory中的站点代表网络的物理结构或拓扑,深刻学会站点和复制(打造站点以管理AD中的复制)。

Active Directory 使用拓扑信息(在目录中存储为站点和站点链接对象)来建立最有效的复制拓扑。

可使用“Active Directory 站点和服务”定义站点和站点链接。

站点是一组有效连接的子网。

站点和域不同,站点代表网络的物理结构,而域代表组织的逻辑结构。

使用站点的好处-简化管理:1.复制。

通过在站点内更为频繁(与站点之间复制信息相比)地复制信息,Active Directory 平衡对最新目录信息的需求与对优化带宽的需求。

您还可以配置站点间连接的相对开销,进一步优化复制。

2.身份验证。

站点信息有助于使身份验证更快更有效。

当客户端登录到域时,它首先在其本地站点中搜索可用于身份验证的域控制器。

通过建立多个站点,可确保客户端利用与它们最近的域控制器进行身份验证,从而减少了身份验证滞后时间,并使通讯保持在 WAN 连接以外。

3.启用 Active Directory 的服务。

启用 Active Directory 的服务可利用站点和子网信息,使客户端能够更方便地找到最近的服务器提供程序。

子网的作用,利用子网去定义站点。

在 Active Directory 中,站点是通过高速网络有效连接的一组计算机。

同一站点内的所有计算机通常放在同一建筑内,或在同一校园网络上。

一个站点是由一个或多个 Internet 协议 (IP) 子网组成。

了解站点和域在 Active Directory 中,站点反映了网络的物理结构,而域反映了组织的逻辑或管理结构。

这种物理和逻辑结构的区分提供了下列好处:●可以单独设计和维护网络的逻辑和物理结构。

●不必使域命名空间基于物理网络。

●可以为相同站点中的多个域部署域控制器。

也可以为多个站点中的相同域部署域控制器复制概述除了非常小的网络之外,目录数据必须驻留在网络上的多个位置,以便于所有用户均等地使用。

Zimbra邮件用户使用手册 Ver.1

间。 这可能与所用计算机上的时区配置不同。如果显示的时区不正确,可 在此处修改。 • 如果显示变更密码,您可修改您的密码。如果在变更密码时遇到问题,请 向您的管理员询问密码规则。如果没有此选项,但您需要变更密码,请与 系统管理员联系。 • 在搜索中,您可选择在所执行的搜索中自动包括“垃圾邮件”和“已删除 邮件”文件夹。默认情况下,这两个文件夹没有包括在内。 • 在搜索语言中,勾选在搜索导航条中显示高级搜索语言以便在客户端页面 上的搜索文本框中显示搜索字符串的详细信息。 • 其他

入门

一、登录和退出

您必须登录且被认证后才能使用 Zimbra 网络客户端。Zimbra 网络客户端 有两 个版本,即高级版和标准版。

• 高级网络客户端提供全套的基于 Ajax 的网络协作功能。高级网络客户端需 要较新的浏览器和较快的连线速度。

• 若互联网连线速度较慢,或用户希望在邮箱中以 HTML 的方式浏览邮件, 标准网络客户端也是一种不错的选择。

• 授权他人查看或管理您的公文包文件夹

首选项

• 管理邮箱功能的工作方式 • 创建邮件过滤器 • 管理您的共享帐户 • 管理您帐户中使用的 Zimlet • 导入和导出电子邮件文件夹、地址簿、行事历及其他内容 • 从您的帐户(ZWC 网络版)管理您的移动通信设备 • 设置一个可以发送任务和行事历提醒的电子邮件地址

备注: 如果您的网络客户端处于打开状态,但在一段时间内没有访问您的 邮箱,那么当前会话有可能超时,您也就需要重新登录。 4. 如果您不想使用默认的客户端类型,可改变屏幕上显示的版本。 5. 单击登录。

Zimbra说明文档

Zimbra技术说明文档文档版本号:V1.0(初稿)版本历史版本日期内容作者备注1.0 2011-11-28 初稿史明松目录1.ZIMBRA概述 (3)1.1.Zimbra是什么? (3)1.2.Zimbra的特点 (4)1.2.1.最终用户的界面预览 (4)1.2.2.后台管理的界面预览 (8)1.2.3.用户功能 (12)1.2.4.管理功能 (14)2.ZIMBRA技术概览 (16)2.1.内部总体架构 (16)2.2.系统组件说明 (16)2.3.组件之间协作关系 (18)2.4.Zimbra软件包说明 (18)2.5.Zimbra扩展性 (20)3.ZIMBRA接口说明 (20)3.1.Zimlet可插拔技术 (20)3.2.Preauth认证登录接口 (23)3.3.Zimbra REST 接口 (27)3.4.Zimbra SOAP 接口 (29)4.ZIMBRA组件和服务详细说明 (29)4.1.LDAP目录服务 (29)4.2.Zimbra源码组件分析 (30)5.ZIMBRA基于WIN32下的源码安装 (32)6.ZIMBRA更多参考说明 (34)1.Zimbra概述1.1.Zimbra是什么?Zimbra的核心产品是Zimbra协作套件(Zimbra Collaboration Suite,简称ZCS)。

它的核心功能是电子邮件和日程安排服务器,当然还包括许多其它的功能,就象是下一代的微软Exchange。

在电子邮件和日程安排之外,它还提供文档存储和编辑、即时消息以及一个利用获奖技术开发的全功能的管理控制台。

ZCS同时也提供移动设备的支持,以及与部署于Windows、Linux或苹果操作系统中的桌面程序的同步功能。

Zimbra公司的主要产品有两个,分别是Zimbra Collabration Suite和ZimbraDesktop。

Zimbra Collabration Suite,即“Zimbar协作套件”,简称ZCS。

ADMT工具使用指南

ADMT 指南:遷移與重新架構 Active Directory 網域Microsoft Corporation發佈日期:2010 年 6 月作者:Justin Hall編輯者:Jim Becker、Margery Spears摘要本指南說明如何使用「Active Directory®遷移工具」版本 3.1 (ADMT v3.1) 或 ADMT v3.2 在不同樹系的 Active Directory 網域之間 (跨樹系遷移) 或相同樹系的 Active Directory 網域之間 (樹系內遷移) 遷移使用者、群組、受管理的服務帳戶和電腦,同時也說明如何使用 ADMT 在不同的 Active Directory 之間執行安全性轉譯。

本文件的資訊 (包括 URL 及網際網路網站參照) 若有變更,恕不另行通知。

除非另有註明,否則本文之範例公司、組織、產品、人物及事件均為虛構,並非意指任何真實公司、組織、產品、人物或事件。

遵守所有適用之著作權法係使用者的責任。

非經 Microsoft Corporation 書面許可,本文之敘述不會限制任何依著作權本得享有之權利,您不得為任何目的使用任何形式或方法 (電子形式、機械形式、影印、記錄或其他方式) 複製或傳送本文件的任何部份,也不得將本文件的任何部份儲存或放入檢索系統 (retrieval system)。

Microsoft 可能擁有本文件所提及內容中所含之專利權、專利優先權、商標、著作權或其他智慧財產權。

除非 Microsoft 書面合約中另有說明,否則提供本文件並不授與貴用戶上述專利權、商標、著作權或其他智慧財產權。

© 2010 Microsoft Corporation.All rights reserved.Active Directory、Microsoft、Windows 和 Windows Server 是 Microsoft Corporation 在美國及 (或) 其他國家/地區的註冊商標或商標。

中型企业ActiveDirectory设计部署AD架构设计电脑资料

中型企业Active Directory 设计部署AD架构设计 -电脑资料问:假如你是珠海总公司员工,带着你的笔记本电脑去南昌分公司出差,到了分公司以后,接入分公司网络这个时候你的身分验证是在那里完成的?答:在南昌的其中一台DC完成身份验证,中型企业Active Directory 设计部署 AD架构设计。

分析:珠海员工到南昌分公司出差办公当笔记本接入南昌分公司的网络后南昌分公司的DHCP服务器会为它分配一个属于南昌网段的IP地址,并配置南昌分公司的DNS 及网关地址,然后DNS会去查询本地的DC,最后在本地DC上对用户进行身份验证。

Administrator用户对域有最高的权限,是整个AD的管理员,在大中型企业里如果AD靠管理员一个人去管理维护肯定是不可能的特别是有分支机构的企业,因此需要把部分权限委派出去。

委派的权限不能过高,因为AD是公司的基础架构,很多应用都是基于AD的,如果AD发生崩溃在大中型企业里后果是不可想象,为了减少AD的崩溃和出错在权限设计方面一定要设计严格的管理权限,制定出在AD里对象的操作规则。

AD的结构主要是根据自己企业的实际情况和管理方便来划分下面只是一个实例仅供参考。

第一级划分考虑到OS公司在未来的几年发展只限于国内发展,国外暂不考虑,结合中国地理位置第一级OU按省份来划分。

OS公司在3个省内有公司第一级划分三个OU分别是GD(广东)、JX(江西)、SC(四川)未来在别的省份发展分公司还可以断续增加省份OU。

在第一级OU中设计了一个Groups的OU这个OU主要用于存放OS公司的一些公共组,这个设计主要是为了便于管理。

举个例子:总部有一份报表需要给珠海总公司、广东分公司、南昌分公司等各分公司的财务人员查看和修改,如果你是IT 管理者该如何做?最佳的解决方法:1、要求各公司IT管理员创建一个本地的财务组,如珠海ZHOS-Finance-Dept、广州GZOS-Finance-Dept,南昌NCOS-Finance-Dept等,自己本公司的所有财务人员加入到本地创建的财务组;;2、总部管理员在Groups创建一个OS-Finance-Dept财务公共组,把各公司的财务组如珠海ZHOS-Finance-Dept、广州GZOS-Finance-Dept等加入到OS-Finance-Dept财务组;3、创建一个文件夹,把查看和修改权限赋予OS-Finance-Dept。

AD域控配置步骤

AD域控配置步骤

第一步:安装Active Directory服务

1、打开“服务器管理器”,右击“服务器管理器”,点击“添加角色”;

2、弹出“添加角色向导”,在“重要提示”中,点击“下一步”;

3、在“选择角色”页面,勾选“活动目录服务”,点击“下一步”;

4、在“活动目录服务”页面,勾选“安装DNS服务”,点击“下一步”;

5、在“确认功能选择”页面,点击“安装”,安装完毕后,点击

“关闭”。

第二步:配置Active Directory服务

1、在“服务器管理器”中,右击“活动目录服务”,点击“配置Active Directory”;

2、弹出“配置Active Directory”对话框,点击“下一步”;

3、在“操作类型”页面,勾选“创建新的活动目录域”,点击“下

一步”;

4、在“域名信息”页面,输入域名,点击“下一步”;

5、在“新域名称空间”页面,勾选“使用现有的域名空间”,点击“下一步”;

6、在“数据库和日志文件位置”页面,点击“浏览”,选择

“C:\Windows\NTDS”,点击“确定”,点击“下一步”;

7、在“恢复模式管理员密码”页面,输入恢复模式管理员密码,点击“下一步”;

8、点击“完成”,完成AD服务的配置。

第三步:创建。

AD域活动目录解决方案

AD域活动目录解决方案AD(Active Directory)是微软开发的一种基于LDAP(轻量级目录访问协议)的目录服务,广泛应用于企业网络环境中。

AD域活动目录解决方案是指将AD域活动目录应用于企业网络环境中的解决方案,用于统一管理和集中控制企业的用户、计算机和其他资源。

下面将从以下三个方面介绍AD域活动目录解决方案的具体内容。

一、AD域活动目录的基本架构二、AD域活动目录解决方案的应用1.用户和计算机管理:AD域活动目录可以实现统一的用户和计算机管理,简化用户和计算机的添加、删除和修改操作。

管理员可以通过AD域活动目录对用户和计算机进行全面的权限管理,如访问控制、密码策略、账号锁定等。

此外,AD域活动目录还支持用户和计算机的组织结构和层次关系,便于管理员进行资源的管理和授权。

2.组织结构管理:AD域活动目录支持创建组织单位(OU)来组织和管理用户、计算机和其他资源。

OU可以按照企业的组织结构进行划分,便于管理员对不同组织单位进行不同的管理和控制。

管理员可以通过OU进行集中的策略管理,如组策略、脚本策略等,方便进行统一的权限控制和配置管理。

3.权限和访问控制:AD域活动目录提供了灵活的权限和访问控制机制,可以进行细粒度的访问控制。

管理员可以通过AD域活动目录对用户、计算机和其他资源进行授权和访问限制,精确控制用户对资源的访问权限,达到安全管理和保护的目的。

同时,AD域活动目录还支持审计和审计日志功能,记录用户的操作行为,方便管理员进行安全审计和追溯。

4.集中的策略管理:AD域活动目录支持集中的策略管理,管理员可以通过组策略、脚本策略等进行批量的配置和管理。

通过集中的策略管理,可以方便地对用户、计算机和其他资源进行标准化的配置和控制,提高管理效率和统一性。

管理员可以根据组织的需求和要求,制定相应的策略,并将其应用到相应的组织单位或用户上。

三、AD域活动目录解决方案的优势1.高度可靠性:AD域活动目录支持多域控制器的部署,可以在不同的服务器上进行冗余和负载均衡,提高系统的可靠性和可用性。

从MS AD 到IBM Lotus Domino Directory 的迁移与集成

从 MS AD 到IBM Lotus Domino Directory 的迁移与集成前言:本文所提及的Lotus Domino版本为 R8.0Microsoft Active Directory 和IBM Lotus Domino Directory 是很常用的两种轻量级目录访问服务器,本文介绍了如何从 Active Directory 向 Domino Directory 进行迁移与集成,并对不同方法进行了比较。

这些方法可以让两种不同的目录服务相互协作或同步,尽量减少管理员的维护工作量,并降低用户使用当中的复杂度。

轻量级目录访问协议(LDAP)在日常工作当中,很多人都会提出这样的问题:我们使用的电子邮件系统一般都会配有个人通讯录(或地址本),发送电子邮件时可以从联系人列表当中进行选择而不必费心记忆每位位联系人的邮件地址。

但对于不在个人通讯录当中的联系人,如何在拥有正确权限的情况下简单快捷的获取邮件地址等信息呢?企业内部一般都会存在基于不同平台和技术之上建立起来的异构应用程序,如邮件、论坛、信息发布、在线学习等不同的应用,用户如何通过唯一的用户信息和密码在这些异构应用之间进行访问呢?在企业应用环境当中,对人员等信息进行集中管理并提供统一接口进行查询是很重要的,不同的信息系统之间需要进行统一的目录信息查找和认证。

在这种情况下,使用轻量级目录访问协议(Lightweight Directory Access Protocol,LDAP)是一种很好的选择。

作为一种轻量级的、开放、可扩展的互联网协议,轻量级目录访问协议提供目录信息的集中存储和管理,以供电子邮件及其他各种应用系统进行目录信息维护和查找。

目录服务器当中不仅保存基本的联系人等信息,还可以根据需要进行各种扩充,但用户、组以及认证信息是此类目录服务的核心内容。

目录服务器为各种应用程序提供了集中且单一的目录信息访问方式,并且为用户使用单一密码在多种应用程序之间实现单点登陆提供了基础。

- 1、下载文档前请自行甄别文档内容的完整性,平台不提供额外的编辑、内容补充、找答案等附加服务。

- 2、"仅部分预览"的文档,不可在线预览部分如存在完整性等问题,可反馈申请退款(可完整预览的文档不适用该条件!)。

- 3、如文档侵犯您的权益,请联系客服反馈,我们会尽快为您处理(人工客服工作时间:9:00-18:30)。

Zimbra和Active Directory的结合,Zimbra使用AD进行认证在日常Active Directory管理中,需要AD辅佐认证的服务好多,今天进行Zimbra和AD结合,是Zimbra通过AD进行认证,账号管理更简单方便。

测试准备:安装系统:PC1:Centos6.5 64 最小化安装。

PC2:Windows server 2012安装Zimbra1.yum安装依赖库2.yum -y install libidn11 curl fetchmail libpcre3 libgmp3c2 libxml2libaiolibstdc++6opensslperlsysstatlibtool-ltdlcompat-libstdc* nc file3.yum -y update4.停止系统默认邮件服务5.chkconfig postfix off6./etc/init.d/postfix stopShutting down postfix: [ OK ]7.关闭SELINUX(zimbra要求的。

)8.vi /etc/selinux/config# This file controls the state of SELinux on the system.# SELINUX= can take one of these three values:# enforcing – SELinux security policy is enforced.# permissive – SELinux prints warnings instead of enforcing.# disabled – No SELinux policy is loaded.SELINUX=disabled# SELINUXTYPE= can take one of these two values:# targeted – Targeted processes are protected,# mls – Multi Level Security protection.SELINUXTYPE=targeted9.改系统防火墙配置(根据个人需要修改)10.vi /etc/sysconfig/iptables增加iptables内容如下:# enable zimbra ports-A INPUT -mstate --state NEW -m tcp -p tcp --dport25 -j ACCEPT-A INPUT -mstate --state NEW -m tcp -p tcp --dport80 -j ACCEPT-A INPUT -mstate --state NEW -m tcp -p tcp --dport110 -j ACCEPT-A INPUT -mstate --state NEW -m tcp -p tcp --dport389 -j ACCEPT-A INPUT -mstate --state NEW -m tcp -p tcp --dport443 -j ACCEPT-A INPUT -mstate --state NEW -m tcp -p tcp --dport465 -j ACCEPT-A INPUT -mstate --state NEW -m tcp -p tcp --dport993 -j ACCEPT-A INPUT -mstate --state NEW -m tcp -p tcp --dport995 -j ACCEPT-A INPUT -mstate --state NEW -m tcp -p tcp --dport5222 -j ACCEPT-A INPUT -mstate --state NEW -m tcp -p tcp --dport7071 -j ACCEPT-A INPUT -mstate --state NEW -m tcp -p tcp --dport873 -j ACCEPT-A INPUT -mstate --state NEW -m tcp -p tcp --dport7110 -j ACCEPT-A INPUT -mstate --state NEW -m tcp -p tcp --dport7780 -j ACCEPT11.修改hosts文件12.vi /etc/hostshosts文件增加内容如下:10.11.32.74 13.重新启动系统SELINUX需要重启才能生效。

14.reboot15.下载ZCS安装包16.cd /home17.wget -c/downloads/8.0.7_GA/zcs-8.0.7_GA_6021.RHEL6_64.20140408123911.tgz18.解压Tar包19.[root@testmail ~]# cd /home20.[root@testmail home]# tar -xzvfzcs-8.0.7_GA_6021.RHEL6_64.20140408123911.tgzzcs-8.0.7_GA_6021.RHEL6_64.20140408123911/zcs-8.0.7_GA_6021.RHEL6_64.20140408123911/packages/zcs-8.0.7_GA_6021.RHEL6_64.20140408123911/packages/zimbra-apache-8.0.7_GA_6021.RHE L6_64-20140408123911.x86_64.rpmzcs-8.0.7_GA_6021.RHEL6_64.20140408123911/packages/zimbra-core-8.0.7_GA_6021.RHEL6 _64-20140408123911.x86_64.rpmzcs-8.0.7_GA_6021.RHEL6_64.20140408123911/packages/zimbra-ldap-8.0.7_GA_6021.RHEL6 _64-20140408123911.x86_64.rpmzcs-8.0.7_GA_6021.RHEL6_64.20140408123911/packages/zimbra-logger-8.0.7_GA_6021.RHE L6_64-20140408123911.x86_64.rpmzcs-8.0.7_GA_6021.RHEL6_64.20140408123911/packages/zimbra-memcached-8.0.7_GA_6021.RHEL6_64-20140408123911.x86_64.rpmzcs-8.0.7_GA_6021.RHEL6_64.20140408123911/packages/zimbra-mta-8.0.7_GA_6021.RHEL6 _64-20140408123911.x86_64.rpmzcs-8.0.7_GA_6021.RHEL6_64.20140408123911/packages/zimbra-proxy-8.0.7_GA_6021.RHEL 6_64-20140408123911.x86_64.rpmzcs-8.0.7_GA_6021.RHEL6_64.20140408123911/packages/zimbra-snmp-8.0.7_GA_6021.RHEL 6_64-20140408123911.x86_64.rpmzcs-8.0.7_GA_6021.RHEL6_64.20140408123911/packages/zimbra-spell-8.0.7_GA_6021.RHEL6_64-20140408123911.x86_64.rpmzcs-8.0.7_GA_6021.RHEL6_64.20140408123911/packages/zimbra-store-8.0.7_GA_6021.RHEL 6_64-20140408123911.x86_64.rpmzcs-8.0.7_GA_6021.RHEL6_64.20140408123911/bin/zcs-8.0.7_GA_6021.RHEL6_64.20140408123911/bin/get_plat_tag.shzcs-8.0.7_GA_6021.RHEL6_64.20140408123911/bin/zmdbintegrityreportzcs-8.0.7_GA_6021.RHEL6_64.20140408123911/data/zcs-8.0.7_GA_6021.RHEL6_64.20140408123911/data/versions-init.sqlzcs-8.0.7_GA_6021.RHEL6_64.20140408123911/docs/zcs-8.0.7_GA_6021.RHEL6_64.20140408123911/docs/YPL.txtzcs-8.0.7_GA_6021.RHEL6_64.20140408123911/docs/zcl.txtzcs-8.0.7_GA_6021.RHEL6_64.20140408123911/docs/zimbra_public_eula_2.4.txtzcs-8.0.7_GA_6021.RHEL6_64.20140408123911/docs/oracle_jdk_eula.txtzcs-8.0.7_GA_6021.RHEL6_64.20140408123911/docs/en_US/zcs-8.0.7_GA_6021.RHEL6_64.20140408123911/docs/en_US/admin.pdfzcs-8.0.7_GA_6021.RHEL6_64.20140408123911/docs/en_US/Fedora Server Config.pdfzcs-8.0.7_GA_6021.RHEL6_64.20140408123911/docs/en_US/Import_Wizard_Outlook.pdf zcs-8.0.7_GA_6021.RHEL6_64.20140408123911/docs/en_US/Migration_Exch_Admin.pdf zcs-8.0.7_GA_6021.RHEL6_64.20140408123911/docs/en_US/Migration_Exch_User.pdfzcs-8.0.7_GA_6021.RHEL6_64.20140408123911/docs/en_US/MigrationWizard_Domino.pdf zcs-8.0.7_GA_6021.RHEL6_64.20140408123911/docs/en_US/MigrationWizard.pdfzcs-8.0.7_GA_6021.RHEL6_64.20140408123911/docs/en_US/OSmultiserverinstall.pdfzcs-8.0.7_GA_6021.RHEL6_64.20140408123911/docs/en_US/quick_start.pdfzcs-8.0.7_GA_6021.RHEL6_64.20140408123911/docs/en_US/RNZCSO_2005Beta.pdfzcs-8.0.7_GA_6021.RHEL6_64.20140408123911/docs/en_US/User Instructions for ZCS Import Wizard.pdfzcs-8.0.7_GA_6021.RHEL6_64.20140408123911/docs/en_US/ZimbraiCalendar Migration Guide.pdfzcs-8.0.7_GA_6021.RHEL6_64.20140408123911/docs/en_US/Zimbra_Release_Note.pdfzcs-8.0.7_GA_6021.RHEL6_64.20140408123911/docs/en_US/Zimbra Schema.pdfzcs-8.0.7_GA_6021.RHEL6_64.20140408123911/docs/en_US/zimbra_user_guide.pdfzcs-8.0.7_GA_6021.RHEL6_64.20140408123911/util/zcs-8.0.7_GA_6021.RHEL6_64.20140408123911/util/modules/zcs-8.0.7_GA_6021.RHEL6_64.20140408123911/util/modules/getconfig.shzcs-8.0.7_GA_6021.RHEL6_64.20140408123911/util/modules/packages.shzcs-8.0.7_GA_6021.RHEL6_64.20140408123911/util/modules/postinstall.shzcs-8.0.7_GA_6021.RHEL6_64.20140408123911/util/addUser.shzcs-8.0.7_GA_6021.RHEL6_64.20140408123911/util/globals.shzcs-8.0.7_GA_6021.RHEL6_64.20140408123911/util/utilfunc.shzcs-8.0.7_GA_6021.RHEL6_64.20140408123911/readme_source_en_US.txtzcs-8.0.7_GA_6021.RHEL6_64.20140408123911/readme_binary_en_US.txtzcs-8.0.7_GA_6021.RHEL6_64.20140408123911/install.shzcs-8.0.7_GA_6021.RHEL6_64.20140408123911/README.txt21.安装Install,由于是Centos使用redhat安装包,所以安装要添加参数-platform-override22../install.sh --platform-override安装过程,主要是“Create domain“改变域名为domain.con;修改管理员密码3->4->r->a;本安装是把所有服务安装在一台服务器上,分布式的安装请参考其他资料。