Cisco 2690 交换机配置指南

CISCO交换机配置操作学习教程

CISCO交换机配置操作学习教程推荐文章博科300光纤交换机配置手册及操作方法教程热度:网银操作风险案例热度:RHEL7中防火墙的配置和使用方法是什么热度:CentOS7Docker防火墙的简单配置教程热度:Cisco网络防火墙配置方法是什么用哪些命令热度:你还在为CISCO交换机配置操作学习教程而烦恼么?不用担心,接下来是店铺为大家收集的CISCO交换机配置操作学习教程,欢迎大家阅读:CISCO交换机配置操作学习教程的方法1.注意事项1.交换机启动需要大约4-5分钟;2.网线插入交换机接口从黄变为绿需要大约1-2分钟,即进入正常工作模式;3.建议使用XP系统进行操作,2003默认没有安装超级终端,需要使用安装光盘添加该工具才有;4.请严格按照以下步骤进行,背景灰色字体为交换机显示信息,蓝色字体为配置命令。

2.准备工作先保持交换机断电状态;使用调试串口线连接笔记本电脑的串口与交换机背面的CONSOLE接口;打开超级终端:开始-所有程序-附件-超级终端;配置超级终端:名称-cisco选择com1或com2(请依照实际情况进行选择)修改每秒位数为9600应用-确定-回车;3.初始配置给交换机通电;片刻后会看到交换机的启动信息,直到出现以下配置选项:Would you like to terminate autoinstall? [yes]: noWould you like to enter the initial configuration dialog? [yes/no]:noWould you like to terminate autoinstall? [yes]: no4.出现命令窗口Switch>5.备份出厂配置Switch>en 进入特权模式Switch#copy running-config sfbak-configDestination filename [sfbak-config]?回车片刻后会出现:1204 bytes copied in 0.529 secs (2276 bytes/sec)表示文件备份成功。

Cisco交换机的基本配置解读

flashfs[1]: Bytes used: 3971584 ——已用flash flashfs[1]: Bytes available: 3769856 ——可用flash flashfs[1]: flashfs fsck took 6 seconds. flashfs[1]: Initialization complete. ——初始化flash完成 Done initializing flashfs. POST: System Board Test : Passed ——系统板自检通过 POST: Ethernet Controller Test : Passed ——以太网控制器自检通过 ASIC Initialization Passed ——专用芯片自检通过 POST: FRONT-END LOOPBACK TEST : Passed ——环路测试通过 cisco WS-C2950G-24-EI (RC32300) processor (revision A0) with 21299K bytes of memory. ——CPU型号和RAM大小 Pocessor board ID FOC0620X0J4 Last reset from system-reset 24 FastEthernet/IEEE 802.3 interface(s) ——24个快速以太口 2 Gigabit Ethernet/IEEE 802.3 interface(s) ——2个千兆以太口 32K bytes of flash-simulated non-volatile configuration memory. ——NVRAM大小 Base ethernet MAC Address: 00:09:B7:92:29:80 Motherboard assembly number: 73-7280-04 Power supply part number: 34-0965-01 Motherboard serial number: FOC06170J3N Power supply serial number: DAB06203PFQ Model revision number: A0 Motherboard revision number: A0 Model number: WS-C2950G-24-EI System serial number: FOC0620X0J4 Press RETURN to get started! -----按回车键后进入特权模式

CISCO交换机设置

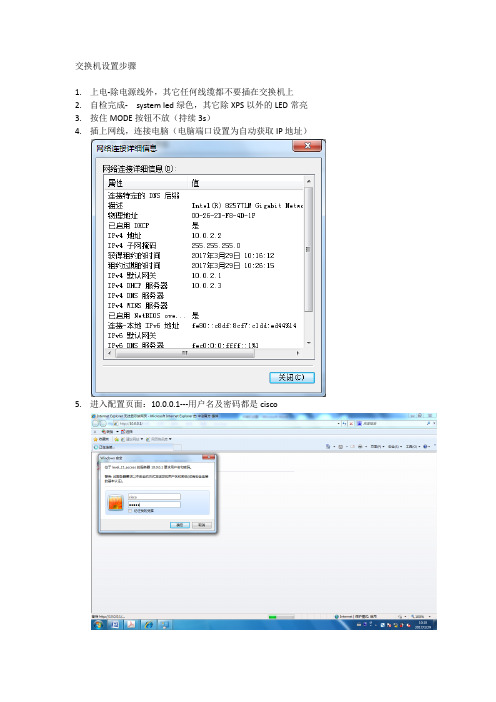

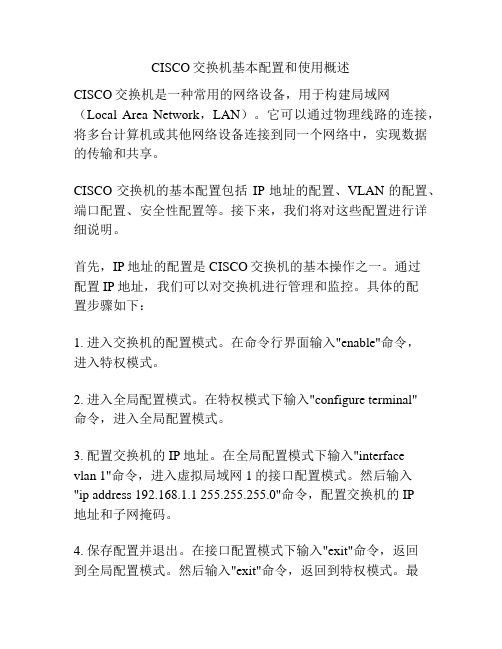

交换机设置步骤1.上电-除电源线外,其它任何线缆都不要插在交换机上2.自检完成- system led绿色,其它除XPS以外的LED常亮3.按住MODE按钮不放(持续3s)4.插上网线,连接电脑(电脑端口设置为自动获取IP地址)5.进入配置页面:10.0.0.1---用户名及密码都是cisco交换机密码:cisco1 talent密码:wisdri6.电脑需要安装USB驱动7.启用talent登录输入交换机密码cisco1Switch>enable Password:Using driver version 4 for meSwitch>show vlanVLAN Name Status Ports---- -------------------------------- --------- -------------------------------1 default active Gi1/0/1, Gi1/0/2, Gi1/0/3Gi1/0/4, Gi1/0/5, Gi1/0/6Gi1/0/7, Gi1/0/8, Gi1/0/9Gi1/0/10, Gi1/0/11, Gi1/0/12Gi1/0/13, Gi1/0/14, Gi1/0/15Gi1/0/16, Gi1/0/17, Gi1/0/18Gi1/0/19, Gi1/0/20, Gi1/0/21Gi1/0/22, Gi1/0/23, Gi1/0/24Gi1/1/1, Gi1/1/2, Gi1/1/3Gi1/1/41002 fddi-default act/unsup1003 token-ring-default act/unsup1004 fddinet-default act/unsup1005 trnet-default act/unsupVLAN Type SAID MTU Parent RingNo BridgeNo Stp BrdgMode Trans1 Trans2 ---- ----- ---------- ----- ------ ------ -------- ---- -------- ------ ------1 enet 100001 1500 - - - - - 0 0 1002 fddi 101002 1500 - - - - - 0 0 1003 tr 101003 1500 - - - - - 0 0 1004 fdnet 101004 1500 - - - ieee - 0 0 1005 trnet 101005 1500 - - - ibm - 0 0Remote SPAN VLANs------------------------------------------------------------------------------Primary Secondary Type Ports------- --------- ----------------- ------------------------------------------Switch>Switch>Switch>Switch>enablePassword:Password:Password:% Bad secretsSwitch>cisco1Translating "cisco1"...domain server (255.255.255.255)% Unknown command or computer name, or unable to find computer address Switch>Switch>Switch>Switch>Switch>Switch>Switch>Switch>Switch>Switch>Switch>enablePassword:Password:Password:% Bad secretsSwitch>enablePassword:Password:Switch#Switch#Switch#Switch#configure terminalEnter configuration commands, one per line. End with CNTL/Z.Switch(config)#vlan 2Switch(config-vlan)#name plcSwitch(config-vlan)#endSwitch#Mar 29 02:33:57.955: %SYS-5-CONFIG_I: Configured from console by console Switch#configure terminalEnter configuration commands, one per line. End with CNTL/Z.Switch(config)#vlan 3Switch(config-vlan)#name levelSwitch(config-vlan)#endSwitch#Mar 29 02:36:58.747: %SYS-5-CONFIG_I: Configured from console by console Switch#configure terminalEnter configuration commands, one per line. End with CNTL/Z.Switch(config)#interface gigabitethernet1/0/1Switch(config-if)#switchport mode accessSwitch(config-if)#switchport access vlan2^% Invalid input detected at '^' marker.Switch(config-if)#switchport access vlan 2Switch(config-if)#exitSwitch(config)#interface gigabitethernet1/0/2Switch(config-if)#switchport mode accessSwitch(config-if)#switchport access vlan 2Switch(config-if)#endSwitch#Mar 29 02:48:26.503: %SYS-5-CONFIG_I: Configured from console by consoleSwitch#show ip interface briefInterface IP-Address OK? Method Status Protocol Vlan1 191.167.0.2 YES TFTP up down FastEthernet0 unassigned YES other down down GigabitEthernet1/0/1 unassigned YES unset down down GigabitEthernet1/0/2 unassigned YES unset down down GigabitEthernet1/0/3 unassigned YES unset down down GigabitEthernet1/0/4 unassigned YES unset down down GigabitEthernet1/0/5 unassigned YES unset down down GigabitEthernet1/0/6 unassigned YES unset down down GigabitEthernet1/0/7 unassigned YES unset down down GigabitEthernet1/0/8 unassigned YES unset down down GigabitEthernet1/0/9 unassigned YES unset down down GigabitEthernet1/0/10 unassigned YES unset down down GigabitEthernet1/0/11 unassigned YES unset down down GigabitEthernet1/0/12 unassigned YES unset down downGigabitEthernet1/0/13 unassigned YES unset down downGigabitEthernet1/0/14 unassigned YES unset down down GigabitEthernet1/0/15 unassigned YES unset down down GigabitEthernet1/0/16 unassigned YES unset down down GigabitEthernet1/0/17 unassigned YES unset down down GigabitEthernet1/0/18 unassigned YES unset down down GigabitEthernet1/0/19 unassigned YES unset down down GigabitEthernet1/0/20 unassigned YES unset down down GigabitEthernet1/0/21 unassigned YES unset down down GigabitEthernet1/0/22 unassigned YES unset down down GigabitEthernet1/0/23 unassigned YES unset down down GigabitEthernet1/0/24 unassigned YES unset down down GigabitEthernet1/1/1 unassigned YES unset down down GigabitEthernet1/1/2 unassigned YES unset down down GigabitEthernet1/1/3 unassigned YES unset down down GigabitEthernet1/1/4 unassigned YES unset down down Te1/1/1 unassigned YES unset down down Te1/1/2 unassigned YES unset down downSwitch#Switch#Switch#configure terminalEnter configuration commands, one per line. End with CNTL/Z.Switch(config)#interface vlan 2Switch(config-if)#Mar 29 02:52:06.646: %LINEPROTO-5-UPDOWN: Line protocol on Interface Vlan2, chan ged state to downSwitch(config-if)#ip address 10.52.40.254 255.255.255.0Switch(config-if)#endSwitch#Mar 29 02:53:30.171: %SYS-5-CONFIG_I: Configured from console by consoleSwitch#configure terminalEnter configuration commands, one per line. End with CNTL/Z.Switch(config)#interface vlan 3Switch(config-if)#Mar 29 02:54:00.672: %LINEPROTO-5-UPDOWN: Line protocol on Interface Vlan3, chan ged state to downSwitch(config-if)#ip address 10.52.41.254 255.255.255.0Switch(config-if)#endSwitch#Mar 29 02:54:28.765: %SYS-5-CONFIG_I: Configured from console by consoleSwitch#show ip interface briefInterface IP-Address OK? Method Status Protocol Vlan1 191.167.0.2 YES TFTP up down Vlan2 10.52.40.254 YES manual up down Vlan3 10.52.41.254 YES manual up down FastEthernet0 unassigned YES other down down GigabitEthernet1/0/1 unassigned YES unset down down GigabitEthernet1/0/2 unassigned YES unset down down GigabitEthernet1/0/3 unassigned YES unset down down GigabitEthernet1/0/4 unassigned YES unset down down GigabitEthernet1/0/5 unassigned YES unset down down GigabitEthernet1/0/6 unassigned YES unset down down GigabitEthernet1/0/7 unassigned YES unset down down GigabitEthernet1/0/8 unassigned YES unset down down GigabitEthernet1/0/9 unassigned YES unset down down GigabitEthernet1/0/10 unassigned YES unset down downGigabitEthernet1/0/11 unassigned YES unset down downGigabitEthernet1/0/12 unassigned YES unset down down GigabitEthernet1/0/13 unassigned YES unset down down GigabitEthernet1/0/14 unassigned YES unset down down GigabitEthernet1/0/15 unassigned YES unset down down GigabitEthernet1/0/16 unassigned YES unset down down GigabitEthernet1/0/17 unassigned YES unset down down GigabitEthernet1/0/18 unassigned YES unset down down GigabitEthernet1/0/19 unassigned YES unset down down GigabitEthernet1/0/20 unassigned YES unset down down GigabitEthernet1/0/21 unassigned YES unset down down GigabitEthernet1/0/22 unassigned YES unset down down GigabitEthernet1/0/23 unassigned YES unset down down GigabitEthernet1/0/24 unassigned YES unset down down GigabitEthernet1/1/1 unassigned YES unset down down GigabitEthernet1/1/2 unassigned YES unset down down GigabitEthernet1/1/3 unassigned YES unset down down GigabitEthernet1/1/4 unassigned YES unset down down Te1/1/1 unassigned YES unset down down Te1/1/2 unassigned YES unset down downSwitch#Switch#Switch#show vlan briefVLAN Name Status Ports---- -------------------------------- --------- -------------------------------1 default active Gi1/0/3, Gi1/0/4, Gi1/0/5Gi1/0/6, Gi1/0/7, Gi1/0/8Gi1/0/9, Gi1/0/10, Gi1/0/11Gi1/0/12, Gi1/0/13, Gi1/0/14Gi1/0/15, Gi1/0/16, Gi1/0/17Gi1/0/18, Gi1/0/19, Gi1/0/20Gi1/0/21, Gi1/0/22, Gi1/0/23Gi1/0/24, Gi1/1/1, Gi1/1/2Gi1/1/3, Gi1/1/42 plc active Gi1/0/1, Gi1/0/23 level active1002 fddi-default act/unsup1003 token-ring-default act/unsup1004 fddinet-default act/unsup1005 trnet-default act/unsupSwitch#configure terminalEnter configuration commands, one per line. End with CNTL/Z.Switch(config)#interface range gigabitethernet1/0/3 - 20Switch(config-if-range)#switch mode accessSwitch(config-if-range)#switch access vlan 2Switch(config-if-range)#endSwitch#Mar 29 02:59:22.333: %SYS-5-CONFIG_I: Configured from console by consoleSwitch#show vlan briefVLAN Name Status Ports---- -------------------------------- --------- -------------------------------1 default active Gi1/0/21, Gi1/0/22, Gi1/0/23Gi1/0/24, Gi1/1/1, Gi1/1/2Gi1/1/3, Gi1/1/42 plc active Gi1/0/1, Gi1/0/2, Gi1/0/3Gi1/0/4, Gi1/0/5, Gi1/0/6Gi1/0/7, Gi1/0/8, Gi1/0/9Gi1/0/10, Gi1/0/11, Gi1/0/12Gi1/0/13, Gi1/0/14, Gi1/0/15Gi1/0/16, Gi1/0/17, Gi1/0/18Gi1/0/19, Gi1/0/203 level active1002 fddi-default act/unsup1003 token-ring-default act/unsup1004 fddinet-default act/unsup1005 trnet-default act/unsupSwitch#configure terminalEnter configuration commands, one per line. End with CNTL/Z.Switch(config)#interface range gigabitethernet1/0/21 - 24Switch(config-if-range)#switch mode accessSwitch(config-if-range)#switch access vlan 3Switch(config-if-range)#endSwitch#Mar 29 03:01:19.388: %SYS-5-CONFIG_I: Configured from console by consoleSwitch#show vlan briefVLAN Name Status Ports---- -------------------------------- --------- -------------------------------1 default active Gi1/1/1, Gi1/1/2, Gi1/1/3Gi1/1/42 plc active Gi1/0/1, Gi1/0/2, Gi1/0/3Gi1/0/4, Gi1/0/5, Gi1/0/6Gi1/0/7, Gi1/0/8, Gi1/0/9Gi1/0/10, Gi1/0/11, Gi1/0/12Gi1/0/13, Gi1/0/14, Gi1/0/15Gi1/0/16, Gi1/0/17, Gi1/0/18Gi1/0/19, Gi1/0/203 level active Gi1/0/21, Gi1/0/22, Gi1/0/23Gi1/0/241002 fddi-default act/unsup1003 token-ring-default act/unsup1004 fddinet-default act/unsup1005 trnet-default act/unsupSwitch#configure terminalEnter configuration commands, one per line. End with CNTL/Z.Switch(config)#interface range gigabitethernet1/1/1 - 4Switch(config-if-range)#switch mode accessSwitch(config-if-range)#switch access vlan 3Switch(config-if-range)#endSwitch#Mar 29 03:05:44.921: %SYS-5-CONFIG_I: Configured from console by consoles% Type "show ?" for a list of subcommandsSwitch#show vlan briefVLAN Name Status Ports---- -------------------------------- --------- -------------------------------1 default active2 plc active Gi1/0/1, Gi1/0/2, Gi1/0/3Gi1/0/4, Gi1/0/5, Gi1/0/6Gi1/0/7, Gi1/0/8, Gi1/0/9Gi1/0/10, Gi1/0/11, Gi1/0/12Gi1/0/13, Gi1/0/14, Gi1/0/15Gi1/0/16, Gi1/0/17, Gi1/0/18Gi1/0/19, Gi1/0/203 level active Gi1/0/21, Gi1/0/22, Gi1/0/23Gi1/0/24, Gi1/1/1, Gi1/1/2Gi1/1/3, Gi1/1/41002 fddi-default act/unsup1003 token-ring-default act/unsup1004 fddinet-default act/unsup1005 trnet-default act/unsupSwitch#ip routing^% Invalid input detected at '^' marker.Switch#configure terminalEnter configuration commands, one per line. End with CNTL/Z.Switch(config)#ip routingSwitch(config)#endSwitch#Mar 29 03:09:23.922: %SYS-5-CONFIG_I: Configured from console by consoleSwitch#show ip ospfSwitch#copy running-config startup-configDestination filename [startup-config]?Building configuration...[OK]0 bytes copied in 1.217 secs (0 bytes/sec)Switch#Switch#Switch#Switch#Switch#Switch#。

CISCO交换机基本配置和使用概述

CISCO交换机基本配置和使用概述CISCO交换机是一种常用的网络设备,用于构建局域网(Local Area Network,LAN)。

它可以通过物理线路的连接,将多台计算机或其他网络设备连接到同一个网络中,实现数据的传输和共享。

CISCO交换机的基本配置包括IP地址的配置、VLAN的配置、端口配置、安全性配置等。

接下来,我们将对这些配置进行详细说明。

首先,IP地址的配置是CISCO交换机的基本操作之一。

通过配置IP地址,我们可以对交换机进行管理和监控。

具体的配置步骤如下:1. 进入交换机的配置模式。

在命令行界面输入"enable"命令,进入特权模式。

2. 进入全局配置模式。

在特权模式下输入"configure terminal"命令,进入全局配置模式。

3. 配置交换机的IP地址。

在全局配置模式下输入"interfacevlan 1"命令,进入虚拟局域网1的接口配置模式。

然后输入"ip address 192.168.1.1 255.255.255.0"命令,配置交换机的IP地址和子网掩码。

4. 保存配置并退出。

在接口配置模式下输入"exit"命令,返回到全局配置模式。

然后输入"exit"命令,返回到特权模式。

最后输入"copy running-config startup-config"命令,保存配置到闪存中。

其次,VLAN的配置是CISCO交换机的关键配置之一。

通过配置VLAN,我们可以将交换机的端口划分为不同的虚拟局域网,实现数据的隔离和安全。

1. 进入交换机的配置模式。

同样,在特权模式下输入"configure terminal"命令,进入全局配置模式。

2. 创建VLAN。

在全局配置模式下输入"vlan 10"命令,创建一个编号为10的VLAN。

Cisco思科光纤交换机配置说明.doc

Cisco思科光纤交换机配置说明Cisco思科光纤交换机配置说明的方法1. 初始化信息首次设置,必须通过console进行连接(需要U口转DB9针的接口线,专门卖接口线的有卖大约30元),然后进行初始化设计,以后设定IP后可通过LAN进行登陆具体步骤:(红色字体部分着重注意,需要进行设置,大部分按照默认设置即可,而且设置的部分进入管理工具软件可以更改) ---- System Admin Account Setup ----Enter the password for admin : passwordConfirm the password for admin : password--- Basic System Configuration Dialog ---This setup utility will guide you through the basic configuration of the system. Setup configures only enough connectivity for management of the system.Press Enter at any time to skip any dialog. Use ctrl-c at anytime to skip the remaining dialogs.Would you like to enter the basic configuration dialog (yes/no): y Create another login account (yes/no) [n]:Configure read-only SNMP community string (yes/no) [n]: Configure read-write SNMP community string (yes/no) [n]:Enter the switch name: Pxx-MDS-x (where xx is your pod number and x is the switch number; for example:P01-MDS-1)Continue with Out-of-band (mgmt0) management configuration? (yes/no) [y]:Mgmt0 IPv4 address : 10.0.x.y (where x is your pod number and y is 5 for MDS-1 and 3 for MDS-2)(客户)0.16Mgmt0 IPv4 netmask : 255.255.255.0Configure the default gateway? (yes/no) [y]:IPv4 address of the default gateway : 10.0.x.254 (where x is your pod number)Configure advanced IP options? (yes/no) [n]:Enable the telnet service? (yes/no) [y]:Enable the ssh service? (yes/no) [n]:Configure the ntp server? (yes/no) [n]:Configure default switchport interface state (shut/noshut) [shut]: (注意一下)noshutConfigure default switchport trunk mode (on/off/auto) [on]:Configure default zone policy (permit/deny) [deny]:Enable full zoneset distribution (yes/no) [n]:NOTE:初始设定的配置对新的VSAN起作用,即原始VSAN1无这些配置解决办法:1 zone default-zone permit VSAN2 新建NEW VSAN2 将port转移VSAN2里面。

2024版思科网络交换机配置命令详细总结归纳

VLAN间路由配置

01 02 03 04

使用`interface`命令进入三层接口配置模式,如`interface vlan 10`进入 VLAN 10的三层接口。

源端口和目的端口散列

同时考虑数据包的源端口和目的端口进行负载均衡。

配置负载均衡策略

在全局配置模式下使用`port-channel load-balance`命令进行配置。

端口聚合故障排除技巧

01

检查物理连接

确保所有参与聚合的物理端口都已 正确连接。

03

检查交换机配置

确认交换机的配置是否正确,包括 聚合模式、聚合组号等。

限制登录用户

指定允许通过SSH远程登录的用户或用户组。

交换机日志与审计功能启用

启用日志功能

将交换机操作记录到日志文件中,方便后续 审计和分析。

远程日志服务器

将日志文件发送到远程日志服务器进行集中 存储和管理。

配置日志级别

根据需要设置日志记录的详细程度(如信息、 警告、错误等)。

审计功能

启用审计功能,对特定操作进行实时监控和 记录。

思科网络交换机配置命令详细 总结归纳

目 录

• 交换机基本配置 • VLAN配置与管理 • 生成树协议(STP)配置与优化 • 端口聚合(EtherChannel)配置与应用 • 交换机安全性设置与加固 • 交换机性能监控与故障排除

01

交换机基本配置

交换机登录与访问控制

1 2

通过控制台端口登录 使用终端仿真软件通过控制台端口连接到交换机, 输入用户名和密码进行登录。

思科交换机基本配置命令

思科交换机基本配置命令思科交换机基本配置命令大全CISCO交换机有什么基本配置命令呢?下面yjbys店铺为大家分享最新思科交换机配置命令大全,希望对大家学习思科认证有所帮助!CISCO交换机基本配置:Console端口连接用户模式hostname# ;特权模式hostname(config)# ;全局配置模式hostname(config-if)# ;交换机口令设置:switch>enable ;进入特权模式switch#config terminal ;进入全局配置模式switch(config)#hostname csico ;设置交换机的主机名switch(config)#enable secret csico1 ;设置特权加密口令switch(config)#enable password csico8 ;设置特权非密口令switch(config)#line console 0 ;进入控制台口switch(config-line)#line vty 0 4 ;进入虚拟终端switch(config-line)#login ;虚拟终端允许登录switch(config-line)#password csico6 ;设置虚拟终端登录口令csico6switch#exit ;返回命令交换机VLAN创建,删除,端口属性的设置,配置trunk端口,将某端口加入vlan中,配置VTP:switch#vlan database ;进入VLAN设置switch(vlan)#vlan 2 ;建VLAN 2switch(vlan)#vlan 3 name vlan3 ;建VLAN 3并命名为vlan3switch(vlan)#no vlan 2 ;删vlan 2switch(config)#int f0/1 ;进入端口1switch(config)#speed ? 查看speed命令的子命令switch(config)#speed 100 设置该端口速率为100mb/s(10/auto)switch(config)#duplex ? 查看duplex的子命令switch(config)#duplex full 设置该端口为全双工(auto/half)switch(config)#description TO_PC1 这是该端口描述为TO_PC1 switch(config-if)#switchport access vlan 2 ;当前端口加入vlan 2switch(config-if)#switchport mode trunk ;设置为trunk模式(access模式)switch(config-if)#switchport trunk allowed vlan 1,2 ;设置允许的vlanswitch(config-if)#switchport trunk encap dot1q ;设置vlan 中继switch(config)#vtp domain vtpserver ;设置vtp域名相同switch(config)#vtp password ;设置发vtp密码switch(config)#vtp server ;设置vtp服务器模式switch(config)#vtp client ;设置vtp客户机模式交换机设置IP地址,默认网关,域名,域名服务器,配置和查看MAC地址表:switch(config)#interface vlan 1 ;进入vlan 1switch(config-if)#ip address 192.168.1.1 255.255.255.0 ;设置IP地址switch(config)#ip default-gateway 192.168.1.6 ;设置默认网关switch(config)#ip domain-name 设置域名switch(config)#ip name-server 192.168.1.18 设置域名服务器switch(config)#mac-address-table? 查看mac-address-table 的子命令switch(config)#mac-address-table aging-time 100 设置超时时间为100msswitch(config)#mac-address-table permanent 0000.0c01.bbcc f0/3 加入永久地址在f0/3端口switch(config)#mac-address-table restricted static 0000.0c02.bbcc f0/6 f0/7 加入静态地址目标端口f0/6源端口f0/7 switch(config)#endswitch#show mac-address-table 查看整个MAC地址表switch#clear mac-address-table restricted static 清除限制性静态地址交换机显示命令:switch#write ;保存配置信息switch#show vtp ;查看vtp配置信息switch#show run ;查看当前配置信息switch#show vlan ;查看vlan配置信息switch#show interface ;查看端口信息switch#show int f0/0 ;查看指定端口信息switch#show int f0/0 status;查看指定端口状态switch#dir flash: ;查看闪存(1)模式转换命令用户模式----特权模式,使用命令"enable"特权模式----全局配置模式,使用命令"config t"全局配置模式----接口模式,使用命令"interface+接口类型+接口号"全局配置模式----线控模式,使用命令"line+接口类型+接口号"注:用户模式:查看初始化的信息.特权模式:查看所有信息、调试、保存配置信息全局模式:配置所有信息、针对整个路由器或交换机的所有接口接口模式:针对某一个接口的配置线控模式:对路由器进行控制的.接口配置(2)配置命令show running config 显示所有的配置show versin 显示版本号和寄存器值shut down 关闭接口no shutdown 打开接口ip add +ip地址配置IP地址secondary+IP地址为接口配置第二个IP地址show interface+接口类型+接口号查看接口管理性show controllers interface 查看接口是否有DCE电缆show history 查看历史记录show terminal 查看终端记录大小hostname+主机名配置路由器或交换机的标识config memory 修改保存在NVRAM中的启动配置exec timeout 0 0 设置控制台会话超时为0service password-encryptin 手工加密所有密码enable password +密码配置明文密码ena sec +密码配置密文密码line vty 0 4/15 进入telnet接口password +密码配置telnet密码line aux 0 进入AUX接口password +密码配置密码line con 0 进入CON接口password +密码配置密码bandwidth+数字配置带宽no ip address 删除已配置的IP地址show startup config 查看NVRAM中的配置信息copy run-config atartup config 保存信息到NVRAM write 保存信息到NVRAMerase startup-config 清除NVRAM中的配置信息show ip interface brief 查看接口的谪要信息banner motd # +信息 + # 配置路由器或交换机的描素信息description+信息配置接口听描素信息vlan database 进入VLAN数据库模式vlan +vlan号+ 名称创建VLANswitchport access vlan +vlan号为VLAN为配接口interface vlan +vlan号进入VLAN接口模式ip add +ip地址为VLAN配置管理IP地址vtp+service/tracsparent/client 配置SW的VTP工作模式vtp +domain+域名配置SW的VTP域名vtp +password +密码配置SW的密码switchport mode trunk 启用中继no vlan +vlan号删除VLANshow spamming-tree vlan +vlan号查看VLA怕生成树议2. 路由器配置命令ip route+非直连网段+子网掩码+下一跳地址配置静态/默认路由show ip route 查看路由表show protocols 显示出所有的被动路由协议和接口上哪些协议被设置show ip protocols 显示了被配置在路由器上的路由选择协议,同时给出了在路由选择协议中使用的定时器等信息router rip 激活RIP协议network +直连网段发布直连网段interface lookback 0 激活逻辑接口passive-interface +接口类型+接口号配置接口为被动模式debug ip +协议动态查看路由更新信息undebug all 关闭所有DEBUG信息router eigrp +as号激活EIGRP路由协议network +网段+子网掩码发布直连网段show ip eigrp neighbors 查看邻居表show ip eigrp topology 查看拓扑表show ip eigrp traffic 查看发送包数量router ospf +process-ID 激活OSPF协议network+直连网段+area+区域号发布直连网段show ip ospf 显示OSPF的进程号和ROUTER-IDencapsulation+封装格式更改封装格式no ip admain-lookup 关闭路由器的域名查找ip routing 在三层交换机上启用路由功能show user 查看SW的在线用户clear line +线路号清除线路3. 三层交换机配置命令配置一组二层端口configure terminal 进入配置状态nterface range {port-range} 进入组配置状态配置三层端口configure terminal 进入配置状态interface {{fastethernet | gigabitethernet} interface-id} | {vlan vlan-id} | {port-channel port-channel-number} 进入端口配置状态no switchport 把物理端口变成三层口ip address ip_address subnet_mask 配置IP地址和掩码no shutdown 激活端口例:Switch(config)# interface gigabitethernet0/2Switch(config-if)# no switchportSwitch(config-if)# ip address 192.20.135.21 255.255.255.0Switch(config-if)# no shutdown配置VLANconfigure terminal 进入配置状态vlan vlan-id 输入一个VLAN号, 然后进入vlan配态,可以输入一个新的VLAN号或旧的来进行修改。

Cisco交换机配置主要步骤和语句

Cisco交换机配置主要步骤和语句关于Cisco交换机配置主要步骤和语句了解一些关于交换机配置方面的知识还是非常有帮助的,这里我们主要讲解了Cisco交换机配置的主要语句及步骤。

上回跟大家介绍了如何正确连接交换机,今天用一些配置片段给大家介绍一下端口的配置。

鉴于网上大多数配置事例都是show-run 出来的结果。

不利于新手对命令配置过程的了解,所以笔者将Cisco交换机配置片段和注意的地方都注明了一下,希望能帮助新手尽快了解如何正确配置交换机。

在IOS输入命令时只要缩写的程度不会引起混淆,使用Cisco交换机配置命令的时候都可以使用缩写的形式。

比如:Switch>enable,在用户模式下以en开头的命令就只有enable,所以可以缩写成Switch>en。

也可以用TAB键把命令自动补全,如Switch>en,按键盘TAB后自动补全为Switch>enable。

快捷键:1.Ctrl+A:把光标快速移动到整行的最开始2.Ctrl+E:把光标快速移动到整行的最末尾3.Esc+B:后退1个单词4.Ctrl+B:后退1个字符5.Esc+F:前进1个单词6.Ctrl+F:前进1个字符7.Ctrl+D:删除单独1个字符8.Backspace:删除单独1个字符9.Ctrl+R:重新显示1行10.Ctrl+U:擦除1整行11.Ctrl+W:删除1个单词12.Ctrl+Z从全局模式退出到特权模式13.Uparrow或者Ctrl+P:显示之前最后输入过的命令。

14.Downarrow或者Ctrl+N:显示之前刚刚输入过的命令配置enable口令以及主机名字。

Switch.>/*用户直行模式提示符Switch.>enable/*进入特权模式Switch.#/*特权模式提示符Switch.#configterminal/*进入配置模式Switch.(config)#/*配置模式提示符Switch.(config)#hostnamePconline/*设置主机名PconlinePconline(config)#enablepasswordpconline/*设置使能口令为pconlinePconline(config)#enablesecretnetwork/*设置使能密码为networkPconline(config)#linevty015/*设置虚拟终端线Pconline(config-line)#login/*设置登陆验证Pconline(config-line)#passwordskill/*设置虚拟终端登陆密码注意:默认情况下如果没有设置虚拟终端密码是无法从远端进行telnet的,远端进行telnet时候会提示设置login密码。

如何正确进行思科交换机配置

如何正确进行思科交换机配置如何正确进行思科交换机配置当前很多的思科交换机的用户对于思科交换机的具体配置方法并不是多么清楚了解。

以下就是店铺分享正确进行思科交换机配置的方法,希望对大家有帮助!一般有两种方法:1、控制台端口(Console):可以直接对交换机进行Cisco交换机配置。

2、远程登录(Telnet):通过TELNET程序对已经设置了IP的交换机进行远程配置,一般等控制台端口配置好交换机的IP后才可以进行。

除了以上的两种方法外,其实还有两种方法:1、WEB的配置方式,此方法只能是Cisco交换机配置的一般设置。

2、硬件自带的应用程序,专用的程序,一般很少用。

建立控制台连接到交换机,一般交换机自带一根Console线,一端连接到交换机的Comsole口,一端连接到电脑的串行口。

打开超级终端,一般就可以连接到交换机。

具体的参数设置如下,这样就可以连接到交换机了。

连接到交换机后,如果是第一次启动会要执行初始化操作,一般是设置交换机的名称,密码等一般的信息。

由于交换机已经初始化,如果要进行初始化操作,那就要进入特权EXEC模式。

在命令提示符号下输入:setup,就会启动初始化操作。

刚才讲到了特权EXEC模式,这理就要讲一下觉换机的几种模式,不同的模式可以执行不同的操作命令,首先来说两种基本的模式。

一般为了安全考虑,CISCO将操作会话分为两个不同的访问级别:用户EXEC级别和特权EXEC级别。

用户EXEC级别只能使用有限的命令,且交换机显示Switch>提示符,不能进行Cisco交换机配置。

看例子,处于用户EXEC级别下的状态:AITG_FrontekCoreSW>。

特权EXEC级别下交换机显示Switch#提示符,能对交换机进行各种配置。

看例子,处于特权EXEC级别下的'状态:输入en,进入特权EXEC级别,接着输入密码,进入特权EXEC级别。

看看,提示符变了,用户在用户EXEC级别输入enable(或en),然后输入密码,就可以进入特权EXEC级别,在交换机提示符下输入“?”,可以列出相应模式下交换机所支持的所有命令。

Cisco交换机配置主要步骤及语句(精)

Cisco 交换机配置主要步骤及语句了解一些关于交换机配置方面的知识还是非常有帮助的,这里我们主要讲解了Cisco 交换机配置的主要语句及步骤。

上回跟大家介绍了如何正确连接交换机, 今天用一些配置片段给大家介绍一下端口的配置。

鉴于网上大多数配置事例都是show-run 出来的结果。

不利于新手对命令配置过程的了解,所以笔者将Cisco 交换机配置片段和注意的地方都注明了一下,希望能帮助新手尽快了解如何正确配置交换机。

在IOS 输入命令时只要缩写的程度不会引起混淆,使用Cisco 交换机配置命令的时候都可以使用缩写的形式。

比如:Switch>enable,在用户模式下以en 开头的命令就只有enable ,所以可以缩写成Switch>en。

也可以用TAB 键把命令自动补全,如Switch>en,按键盘TAB 后自动补全为Switch>enable。

快捷键:1.Ctrl+A:把光标快速移动到整行的最开始2.Ctrl+E:把光标快速移动到整行的最末尾3.Esc+B:后退1个单词4.Ctrl+B:后退1个字符5.Esc+F:前进1个单词6.Ctrl+F:前进1个字符7.Ctrl+D:删除单独1个字符8.Backspace:删除单独1个字符9.Ctrl+R:重新显示1行10.Ctrl+U:擦除1整行11.Ctrl+W:删除1个单词12.Ctrl+Z从全局模式退出到特权模式13.Uparrow 或者Ctrl+P:显示之前最后输入过的命令。

14.Downarrow 或者Ctrl+N:显示之前刚刚输入过的命令配置enable 口令以及主机名字。

Switch.>/*用户直行模式提示符Switch.>enable/*进入特权模式Switch.#/*特权模式提示符Switch.#configterminal/*进入配置模式Switch.(config#/*配置模式提示符Switch.(config#hostnamePconline/*设置主机名PconlinePconline(config#enablepasswordpconline/*设置使能口令为pconlinePconline(config#enablesecretnetwork/*设置使能密码为networkPconline(config#linevty015/*设置虚拟终端线Pconline(config-line#login/*设置登陆验证Pconline(config-line#passwordskill/*设置虚拟终端登陆密码注意:默认情况下如果没有设置虚拟终端密码是无法从远端进行telnet 的,远端进行telnet 时候会提示设置login 密码。

思科Cisco交换机配置手册配置教程

配置接口特性这一章详细说明交换机上的接口和描述怎么配置他们。

这章有以下这些内容:●理解接口类型●使用接口命令●配置二层接口●监控和维护第二层接口●配置第三从接口注意:需要完整的有关该章的语法和应用信息,请参考Catalyst 3550 Multilayer Switch Command Reference和Cisco IOS Interface Command Referencefor Release 12.1.理解接口类型这个部分描述了不同的接口类型,以及其它章节所包括的详细配置这些接口的一些参考内容。

其他章节描述了物理接口特性的配置过程。

这部分包括:•基于端口的VLAN (Port-Based VLANs)•交换端口(Switch Ports)•以太网通道端口组(EtherChannel Port Groups)•交换虚拟接口(Switch Virtual Interfaces)•被路由端口(Routed Ports)•连接接口(Connecting Interfaces)基于端口的VLAN (Port-based Vlans)一个Vlan是一个按功能、组、或者应用被逻辑分段的交换网络,并不考虑使用者的物理位置。

要更多关于Vlan的信息请看“Configuring VLANS”。

一个端口上接受到的包被发往属于同一个Vlan的接收端口。

没有一个第三层的设备路由Vlan间的流量,不同Vlan的网络设备无法通讯。

为了配置普通范围(Normal-range) Vlan(Vlan IDs 1-1005),使用命令:config-vlan模式(global) vlan vlan-id或vlan-configuration模式(exec) vlan database针对Vlan ID 1-1005的vlan-configration模式被保存在vlan数据库中。

为配置扩展范围(extended-range) Vlans (Vlan ID 1006-4094),你必须使用config-vlan模式,并把VTP的模式设为transparent透明模式。

cisco交换机安全配置设定方法.doc

cisco交换机安全配置设定方法cisco交换机安全配置设定方法一、交换机访问控制安全配置1、对交换机特权模式设置密码尽量采用加密和md5 hash方式switch(config)#enable secret 5 pass_string其中0 Specifies an UNENCRYPTED password will follow5 Specifies an ENCRYPTED secret will follow建议不要采用enable password pass_sting密码,破解及其容易!2、设置对交换机明文密码自动进行加密隐藏switch(config)#service password-encryption3、为提高交换机管理的灵活性,建议权限分级管理并建立多用户switch(config)#enable secret level 7 5 pass_string7 /7级用户进入特权模式的密码switch(config)#enable secret 5 pass_string15 /15级用户进入特权模式的密码switch(config)#username userA privilege 7 secret 5 pass_userAswitch(config)#username userB privilege 15 secret 5 pass_userB/为7级,15级用户设置用户名和密码,Cisco privilege level分为0-15级,级别越高权限越大switch(config)#privilege exec level 7 commands /为7级用户设置可执行的命令,其中commands可以根据分配给用户的权限自行定义4、本地console口访问安全配置switch(config)#line console 0switch(config-line)#exec-timeout 5 0 /设置不执行命令操作的超时时间,单位为分钟和秒switch(config-line)#logging synchronous /强制对弹出的干扰日志信息进行回车换行,使用户输入的命令连续可见设置登录console口进行密码验证方式(1):本地认证switch(config-line)#password 7 pass_sting /设置加密密码switch(config-line)#login /启用登录验证方式(2):本地AAA认证switch(config)#aaa new-model /启用AAA认证switch(config)#aaa authentication login console-in group acsserver local enable/设置认证列表console-in优先依次为ACS Server,local用户名和密码,enable特权密码switch(config)#line console 0switch(config-line)# login authentication console-in /调用authentication设置的console-in列表5、远程vty访问控制安全配置switch(config)#access-list 18 permit host x.x.x.x /设置标准访问控制列表定义可远程访问的PC主机switch(config)#aaa authentication login vty-in group acsserver local enable/设置认证列表vty-in, 优先依次为ACS Server,local用户名和密码,enable特权密码switch(config)#aaa authorization commands 7 vty-in group acsserver local if-authenticated/为7级用户定义vty-in授权列表,优先依次为ACS Server,local 授权switch(config)#aaa authorization commands 15 vty-in group acsserver local if-authenticated/为15级用户定义vty-in授权列表,优先依次为ACS Server,local 授权switch(config)#line vty 0 15switch(config-line)#access-class 18 in /在线路模式下调用前面定义的标准ACL 18switch(config-line)#exec-timeout 5 0 /设置不执行命令操作的超时时间,单位为分钟和秒switch(config-line)#authorization commands 7 vty-in /调用设置的授权列表vty-inswitch(config-line)#authorization commands 15 vty-inswitch(config-line)#logging synchronous /强制对弹出的干扰日志信息进行回车换行,使用户输入的命令连续可见switch(config-line)#login authentication vty-in /调用authentication 设置的vty-in列表switch(config-line)#transport input ssh /有Telnet协议不安全,仅允许通过ssh协议进行远程登录管理6、AAA安全配置switch(config)#aaa group server tacacs+ acsserver /设置AAA服务器组名switch(config-sg-tacacs+)#server x.x.x.x /设置AAA服务器组成员服务器ipswitch(config-sg-tacacs+)#server x.x.x.xswitch(config-sg-tacacs+)#exitswitch(config)# tacacs-server key paa_string /设置同tacacs-server 服务器通信的密钥二、交换机网络服务安全配置禁用不需要的各种服务协议switch(config)#no service padswitch(config)#no service fingerswitch(config)#no service tcp-small-serversswitch(config)#no service udp-small-serversswitch(config)#no service configswitch(config)#no service ftpswitch(config)#no ip http serverswitch(config)#no ip http secure-server/关闭http,https远程web管理服务,默认cisco交换机是启用的三、交换机防攻击安全加固配置MAC Flooding(泛洪)和Spoofing(欺骗)攻击预防方法:有效配置交换机port-securitySTP攻击预防方法:有效配置root guard,bpduguard,bpdufilterVLAN,DTP攻击预防方法:设置专用的native vlan;不要的接口shut或将端口模式改为accessDHCP攻击预防方法:设置dhcp snoopingARP攻击预防方法:在启用dhcp snooping功能下配置DAI和port-security 在级联上层交换机的trunk下switch(config)#int gi x/x/xswitch(config-if)#sw mode trunkswitch(config-if)#sw trunk encaps dot1qswitch(config-if)#sw trunk allowed vlan x-xswitch(config-if)#spanning-tree guard loop/启用环路保护功能,启用loop guard时自动关闭root guard接终端用户的端口上设定switch(config)#int gi x/x/xswitch(config-if)#spanning-tree portfast/在STP中交换机端口有5个状态:disable、blocking、listening、learning、forwarding,只有处于forwarding状态的端口才可以发送数据。

配置思科交换机

交换机集群可以提高网络的性能和可管理性,同时简化网络管 理和配置。

THANKS FOR WATCHING

感谢您的观看

配置登录验证方式

在全局配置模式下输入 "login authentication < 用户名>"命令配置登录验 证方式。

02 VLAN配置

创建VLAN

总结词

在思科交换机上创建VLAN,需要进入特权执行模式,并使用`vlan`命令。

详细描述

首先,通过控制台或SSH连接到交换机,然后输入`enable`进入特权执行模式。接下来,使用`vlan`命令创建 VLAN,并为其分配一个ID。例如,要创建一个ID为10的VLAN,可以输入`vlan 10`。

配置思科交换机

目 录

• 交换机基本配置 • VLAN配置 • 交换机安全配置 • 交换机高级配置

01 交换机基本配置

登录交换机

连接交换机

通过控制台线或Telnet 连接到交换机。

登录提示

进入特权模式

在登录提示符下输入用 户名和密码进行登录。

输入"enable"命令进入 特权模式。

配置模式

在特权模式下输入 "configure terminal" 命令进入配置模式。

配置VLAN间通信

总结词

为了实现VLAN之间的通信,需要配置 VLAN间路由和三层交换。

VS

详细描述

在配置了VLAN间路由之后,还需要启用三 层交换来允许VLAN之间的通信。使用`ip routing`命令启用IP路由,然后使用 `interface vlan`命令进入VLAN接口配置模 式。在每个VLAN接口上配置IP地址和其他 相关的网络参数,以便在该VLAN之间进行 通信。例如,要为VLAN 10配置IP地址为 192.168.10.1的IP地址,可以输入 `interface vlan 10`,然后`ip address 192.168.10.1 255.255.255.0`。

Cisco交换机详细配置及命令说明

Cisco交换机的概述交换机根据OSI层次通常可分为第2层交换机和多层交换机。

通常所说的交换机指第2层交换机也叫LAN交换机(第二层MAC地址进行交换);多层交换机与第2层交换机工作方式类似,除了使用第二层MAC地址进行交换之外,还使用第3层网络地址。

交换机的基本配置3、电缆连接及终端配置如图11-8所示,接好PC机和交换机各自的电源线,在未开机的条件下,把PC机的串口1(COM1)通过控制台电缆线与交换机的Console端口相连,即完成设备连接工作。

交换机Console端口的默认参数如下:端口速率:9600b/s;数据位:8;奇偶校验:无;停止位:1;流控:无。

3、交换机的启动启动过程未用户提供了丰富的信息,我们可以对交换机的硬件结构和软件加载过程有直观的认识,这些信息对我们了解该交换机以及对她做相应的配置很有帮助,另外部件号、序列号、版本号等信息再产品验货时都是非常重要的信息。

3、交换机的基本配置在默认情况下,所有接口处于可用状态并且都属于VLAN1,这种情况下交换机就可用正常工作了,为了方便管理和使用,首先应对交换机做基本的配置,最基本的配置可以通过启动时的对话框配置模式完成,也可以在交换机启动后再进行配置。

(1)配置Enable口令和主机名。

在交换机中可以配置使能口令(Enable password)和使能密码(Enable secret),一般情况下只需配置一个就可以,当两者同时配置时,后者生效。

这两者的区别是使能口令以明文显示而使能密码以密文形式显示。

Switch> (用户执行模式提示符)Switch>enable (进入特权模式)Switch # (特权模式提示符)Switch # config termianal (进入配置模式)Switch (config) # (配置模式提示符)Switch (config) # enable password cisco 设置enable password 为cisco)Switch (config) # enable secret cisco1 (设置enable secret 为cisco1)Switch (config) # hostname C2950 (设置主机名为C2950)C2950 (config) # end (退回到特权模式)C2950 #(2)配置交换机IP地址、默认网关、域名、域名服务器。

Cisco交换机配置教程

C i s c o交换机配置教程 IMB standardization office【IMB 5AB- IMBK 08- IMB 2C】C i s c o交换机配置教程Cisco交换机在网络届处于绝对领先地位,高端冗余设备(如:冗余超级引擎,冗余负载均衡电源,冗余风扇,冗余系统时钟,冗余上连,冗余的交换背板),高背板带宽,高多层交换速率等都为企业网络系统的高速稳定运行提供良好解决方案。

这就是为什么大型企业都选择Cisco交换机做核心层和分布层等主要网络设备。

被过滤广告Cisco分为高中低端交换机,分别面向不同层次。

但是多数Cisco交换机都基于Cisco自家的IOS(InternetOperatingSystem)系统。

所以设置都是大同小异。

让我们从零开始,一步一步教大家学会用Cisco交换机。

第一步:利用电脑超级终端与交换机建立连接可进行网络管理的交换机上有一个“Console”端口,它是专门用于对交换机进行配置和管理的。

可以通过Console端口连接和配置交换机。

用Cisco自带的Console线,RJ-45端接入Cisco交换机Console口,Com口端接入电脑Com1或Com2口,必须注意的是要记清楚接入的是那个Com口。

按照步骤开启超级终端:开始-程序-附件-通讯-超级终端(图2)(图2)点击文件-新建连接(图3)(图3)?输入超级终端名称,选择数据线所连端口(注意选择Com口时候要对应Console线接入电脑的Com口):图4?(图4)确定-点击还原为默认值(图5)(图5)?确定后开启交换机此时交换机开始载入IOS,可以从载入IOS界面上看到诸如IOS版本号,交换机型号,内存大小等数据当屏幕显示PressRETURNtogetstarted的时候按回车就能直接进入交换机第二步:学习交换机的一些初级命令首先我们要知道Cisco配置界面分两种,一种是基于CLI(Command-lineInterface命令行界面),一种是基于IOS(InternetworkOpertingSystem互联网操作系统)。

【cisco交换机安全配置设定】 cisco交换机配置教程

【cisco交换机安全配置设定】 cisco交换机配置教程你还在为不知道cisco交换机安全配置设定而烦恼么?接下来是为大家收集的cisco交换机安全配置设定教程,希望能帮到大家。

cisco交换机安全配置设定的方法一、交换机访问控制安全配置1、对交换机特权模式设置密码尽量采用加密和md5 hash 方式switch(config)#enable secret 5 pass_string其中 0 Specifies an UNENCRYPTED password will follow5 Specifies an ENCRYPTED secret will follow建议不要采用enable password pass_sting密码,破解及其容易!2、设置对交换机明文密码自动进行加密隐藏switch(config)#service password-encryption3、为提高交换机管理的灵活性,建议权限分级管理并建立多用户switch(config)#enable secret level 7 5pass_string7 /7级用户进入特权模式的密码switch(config)#enable secret 5 pass_string15 /15级用户进入特权模式的密码switch(config)#username userA privilege 7 secret 5 pass_userAswitch(config)#username userB privilege 15 secret 5 pass_userB/为7级,15级用户设置用户名和密码,Ciscoprivilege level分为0-15级,级别越高权限越大switch(config)#privilege exec level 7 commands /为7级用户设置可执行的命令,其中commands可以根据分配给用户的权限自行定义4、本地console口访问安全配置switch(config)#line console 0switch(config-line)#exec-timeout 5 0 /设置不执行命令操作的超时时间,单位为分钟和秒switch(config-line)#logging synchronous /强制对弹出的干扰日志信息进行回车换行,使用户输入的命令连续可见设置登录console口进行密码验证方式(1):本地认证switch(config-line)#password 7 pass_sting /设置加密密码switch(config-line)#login /启用登录验证方式(2):本地AAA认证switch(config)#aaa new-model /启用AAA认证switch(config)#aaa authentication login console-in group acsserver local enable/设置认证列表console-in优先依次为ACS Server,local用户名和密码,enable特权密码switch(config)#line console 0switch(config-line)# login authentication console-in /调用authentication设置的console-in列表5、远程vty访问控制安全配置switch(config)#access-list 18 permit host x.x.x.x /设置标准访问控制列表定义可远程访问的PC主机switch(config)#aaa authentication login vty-in group acsserver local enable/设置认证列表vty-in, 优先依次为ACS Server,local 用户名和密码,enable特权密码switch(config)#aaa authorization commands 7 vty-in group acsserver local if-authenticated/为7级用户定义vty-in授权列表,优先依次为ACS Server,local授权switch(config)#aaa authorization commands 15 vty-in group acsserver local if-authenticated/为15级用户定义vty-in授权列表,优先依次为ACS Server,local授权switch(config)#line vty 0 15switch(config-line)#access-class 18 in /在线路模式下调用前面定义的标准ACL 18switch(config-line)#exec-timeout 5 0 /设置不执行命令操作的超时时间,单位为分钟和秒switch(config-line)#authorization commands 7 vty-in /调用设置的授权列表vty-inswitch(config-line)#authorization commands 15 vty-inswitch(config-line)#logging synchronous /强制对弹出的干扰日志信息进行回车换行,使用户输入的命令连续可见switch(config-line)#login authentication vty-in /调用authentication设置的vty-in列表switch(config-line)#transport input ssh /有Telnet 协议不安全,仅允许通过ssh协议进行远程登录管理6、AAA安全配置switch(config)#aaa group server tacacs+ acsserver /设置AAA服务器组名switch(config-sg-tacacs+)#server x.x.x.x /设置AAA 服务器组成员服务器ipswitch(config-sg-tacacs+)#server x.x.x.xswitch(config-sg-tacacs+)#exitswitch(config)# tacacs-server key paa_string /设置同tacacs-server服务器通信的密钥二、交换机网络服务安全配置禁用不需要的各种服务协议switch(config)#no service padswitch(config)#no service fingerswitch(config)#no service tcp-small-serversswitch(config)#no service udp-small-serversswitch(config)#no service configswitch(config)#no service ftpswitch(config)#no ip http serverswitch(config)#no ip http secure-server/关闭http,https远程web管理服务,默认cisco交换机是启用的三、交换机防攻击安全加固配置MAC Flooding(泛洪)和Spoofing(欺骗)攻击预防方法:有效配置交换机port-securitySTP攻击预防方法:有效配置root guard,bpduguard,bpdufilter VLAN,DTP攻击预防方法:设置专用的native vlan;不要的接口shut或将端口模式改为accessDHCP攻击预防方法:设置dhcp snoopingARP攻击预防方法:在启用dhcp snooping功能下配置DAI和port-security在级联上层交换机的trunk下switch(config)#int gi x/x/xswitch(config-if)#sw mode trunkswitch(config-if)#sw trunk encaps dot1qswitch(config-if)#sw trunk allowed vlan x-xswitch(config-if)#spanning-tree guard loop/启用环路保护功能,启用loop guard时自动关闭root guard接终端用户的端口上设定switch(config)#int gi x/x/xswitch(config-if)#spanning-tree portfast/在STP中交换机端口有5个状态:disable、blocking、listening、learning、forwarding,只有处于forwarding状态的端口才可以发送数据。