信息隐藏技术PPT课件

合集下载

信息安全概论-5 信息隐藏技术

信息安全概论

1

第五章 信息隐藏技术

5.1 信息隐藏的概念 5.2 隐藏信息的基本方法 5.3 数字水印 5.4 数字隐写 5.5 数字指纹

2

5.1 信息隐藏的概念

• 信息隐藏把一个待保护的秘密信息隐藏在另一个 称为载体的信息中,非授权者不知道这个普通的 载体信息中是否隐藏了其他的信息,而且即使知 道也难以提取或去除隐藏的信息。所用的载体可 以是文字、图像、声音及视频等。

• DCT变换域的基本思想是:先计算原始图像D的离 散余弦变换(DCT),然后将隐秘信息叠加到变换 域的系数上(不包括直流分量),这些系数通常为 图像的低频分量。

12

5.2.3压缩域算法

• 基于JPEG、MPEG标准的压缩域信息隐藏 系统不仅节省了大量的完全解码和重新编 码过程,而且在数字电视广播及 VOD(Video on Demand)中有很大的实 用价值。相应地,隐秘信息的检测与提取 也可直接在数据的压缩域中进行。

8

• 成功的信息隐藏通常需要满足以下技术要 求:

• 1.透明性(invisibility)或不可感知性( imperceptibility)。

• 2.鲁棒性(robustness)。 • 3.安全性(security)。 • 4.不可检测性(undetectability)。 • 5.自恢复性。 • 6.嵌入强度(信息量)。

• 按检测是否需要载体信息参与分类,可分为 非盲检测算法和盲检测算法。非盲检测算法 中隐秘信息的检测需要原始载体的参与,而 盲检测算法中隐秘 信息隐藏的概念

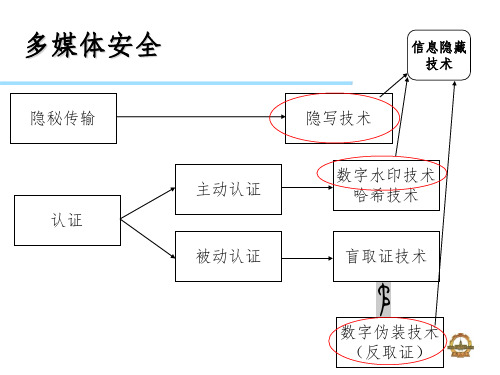

• 按照保护对象分类,主要分成以下几类: • (1)隐写术:目的是在不引起任何怀疑的情

况下秘密传送消息,因此它的主要要求包 括难以检测和大容量。 • (2)数字水印:它是指嵌在数字产品中的数 字信号,其目的是进行版权保护、所有权 证明、指纹和完整性保护等,因此,它的 性能要求是鲁棒性和不可感知性等。

1

第五章 信息隐藏技术

5.1 信息隐藏的概念 5.2 隐藏信息的基本方法 5.3 数字水印 5.4 数字隐写 5.5 数字指纹

2

5.1 信息隐藏的概念

• 信息隐藏把一个待保护的秘密信息隐藏在另一个 称为载体的信息中,非授权者不知道这个普通的 载体信息中是否隐藏了其他的信息,而且即使知 道也难以提取或去除隐藏的信息。所用的载体可 以是文字、图像、声音及视频等。

• DCT变换域的基本思想是:先计算原始图像D的离 散余弦变换(DCT),然后将隐秘信息叠加到变换 域的系数上(不包括直流分量),这些系数通常为 图像的低频分量。

12

5.2.3压缩域算法

• 基于JPEG、MPEG标准的压缩域信息隐藏 系统不仅节省了大量的完全解码和重新编 码过程,而且在数字电视广播及 VOD(Video on Demand)中有很大的实 用价值。相应地,隐秘信息的检测与提取 也可直接在数据的压缩域中进行。

8

• 成功的信息隐藏通常需要满足以下技术要 求:

• 1.透明性(invisibility)或不可感知性( imperceptibility)。

• 2.鲁棒性(robustness)。 • 3.安全性(security)。 • 4.不可检测性(undetectability)。 • 5.自恢复性。 • 6.嵌入强度(信息量)。

• 按检测是否需要载体信息参与分类,可分为 非盲检测算法和盲检测算法。非盲检测算法 中隐秘信息的检测需要原始载体的参与,而 盲检测算法中隐秘 信息隐藏的概念

• 按照保护对象分类,主要分成以下几类: • (1)隐写术:目的是在不引起任何怀疑的情

况下秘密传送消息,因此它的主要要求包 括难以检测和大容量。 • (2)数字水印:它是指嵌在数字产品中的数 字信号,其目的是进行版权保护、所有权 证明、指纹和完整性保护等,因此,它的 性能要求是鲁棒性和不可感知性等。

第3章 信息隐藏技术3

ans =

Filename: [1x29 char] FileModDate: '26-Apr-2008 20:24:08' FileSize: 66614 Format: 'bmp' FormatVersion: 'Version 3 (Microsoft Windows 3.x)' Width: 256 Height: 256 BitDepth: 8 ColorType: 'indexed' FormatSignature: 'BM' NumColormapEntries: 256 Colormap: [256x3 double] RedMask: [] GreenMask: [] BlueMask: [] ImageDataOffset: 1078 BitmapHeaderSize: 40 NumPlanes: 1 CompressionType: 'none' BitmapSize: 65536 HorzResolution: 0 VertResolution: 0 NumColorsUsed: 0 NumImportantColors: 0

3.1.1 LSB方法

作业 利用LSB方法将学号嵌入载体图像中。 例如150号 • 嵌入 s=bitget(150,t); w(i,j)=bitset(w(i,j),1,s); • 提取 k=bitget(w(i,j),1); y=bitset(y,t,k); for i=1:10:71 %初值:步长:终值 floor向下取整

分 质量标准 评价 5 极好 感觉不到有差别 4 较好 感觉到有差别但无影响 3 一般 感觉到差别但能容许 2 较差 干扰严重能容许 1 极差 由于干扰图像不清楚,不能接受

信息隐藏技术概述

语言学中的信息隐藏

第二次世界大战德国间谍发出的信息: President’s embargo ruling should have

immediate notice. Grave situation affecting international law. Statement foreshadows ruin of many neutrals. Yellow journals unifying national excitement immensely.

水印

指纹

不可见水印

可见水印

信息隐形的主要分支

隐写术-伪装式保密通信 数字水印-数字产品版权保护 隐蔽信道-计算机系统中的一些通道

1、隐写术-伪装式保密通信

利用人类感知系统以及计算机处理系统 的冗余

载体可以是任何一种多媒体数据,如音 频、视频、图像、甚至文本、数据等

被隐藏的信息也可以是任何形式(全部 作为比特流)

源站

目的站 源站 目的站 源站 目的站 源站

目的站

截获 被动攻击

中断

篡改 主动攻击

伪造

?

是否存在另外的保密通信方式?

伪装式信息安全

加密:对信息本身进行保护,但是信息 的传递过程是暴露的

伪装:掩盖信息存在的事实

将密码学与伪装式信息安全相结合,就 可以更好地保证信息本身的安全和信息 传递过程的安全

主要用于军队和安全部门

2、数字水印

数字水印:信息隐藏在民用领域的应用 数字作品的特点:无失真复制、传播,

易修改,易发表 数字作品的版权保护需要:

确定、鉴别作者的版权声明 追踪盗版 拷贝保护

2、数字水印

用于版权保护的数字水印:将版权所有者的 信息,嵌入在要保护的数字多媒体作品中, 从而防止其他团体对该作品宣称拥有版权

第二次世界大战德国间谍发出的信息: President’s embargo ruling should have

immediate notice. Grave situation affecting international law. Statement foreshadows ruin of many neutrals. Yellow journals unifying national excitement immensely.

水印

指纹

不可见水印

可见水印

信息隐形的主要分支

隐写术-伪装式保密通信 数字水印-数字产品版权保护 隐蔽信道-计算机系统中的一些通道

1、隐写术-伪装式保密通信

利用人类感知系统以及计算机处理系统 的冗余

载体可以是任何一种多媒体数据,如音 频、视频、图像、甚至文本、数据等

被隐藏的信息也可以是任何形式(全部 作为比特流)

源站

目的站 源站 目的站 源站 目的站 源站

目的站

截获 被动攻击

中断

篡改 主动攻击

伪造

?

是否存在另外的保密通信方式?

伪装式信息安全

加密:对信息本身进行保护,但是信息 的传递过程是暴露的

伪装:掩盖信息存在的事实

将密码学与伪装式信息安全相结合,就 可以更好地保证信息本身的安全和信息 传递过程的安全

主要用于军队和安全部门

2、数字水印

数字水印:信息隐藏在民用领域的应用 数字作品的特点:无失真复制、传播,

易修改,易发表 数字作品的版权保护需要:

确定、鉴别作者的版权声明 追踪盗版 拷贝保护

2、数字水印

用于版权保护的数字水印:将版权所有者的 信息,嵌入在要保护的数字多媒体作品中, 从而防止其他团体对该作品宣称拥有版权

信息隐藏与数字水印第1章PPT课件

❖ 网络游戏、数字动漫、数字电视、数字电影等

数字版权管理体系 数字水印标准

湖南科技大学计算机学院

信息隐藏与数字水印电子教案

向德0生0:制00作

1.0 引言

1.0.2 数字水印与信息隐藏的研究状况

第一章 概论

关键突破点:

③ 政策法规不能落后

各国政府对密码算法都有比较严格的管理 规定

但信息隐藏算法与数字水印算法的使用目 前还没有统一的规范

向德0生0:制00作

1.0 引言

1.0.2 数字水印与信息隐藏的研究状况

回顾:广义信息隐藏的研究:

第一章 概论

广义信息隐藏:信息隐藏与数字水印 由浅入深、由应用推动理论 算法研究

LSB算法,各种变换域算法

载体

图像、音频、视频、文本、各种数据载体等

特性

鲁棒性、脆弱性、半脆弱性

湖南科技大学计算机学院

向德0生0:制00作

1.2 信息隐藏的分类

1.2.1 信息隐藏的历史回顾

古代的隐藏术:

1、技术性的隐藏术 2、语言学中的隐藏术 3、用于版权保护的隐藏术

第一章 概论

湖南科技大学计算机学院

返回目录

信息隐藏与数字水印电子教案

向德0生0:制00作

1.2 信息隐藏的分类

1.2.1 信息隐藏的历史回顾

古代的隐藏术:

课程内容:

基础知识

向德0生0:制00作

引言

算法

第一章 概论

隐藏理论研究

攻击和分析

广义隐藏

信息隐藏原理

信息隐藏算法

图象 视频 … 音频 数据

信息隐藏攻击 (隐藏分析)

数字水印原理 数字水印算法 数字水印攻击

湖南科技大学计算机学院

《信息隐藏技术》 课件 第6章 基于三维模型的信息隐藏算法

办法,由En 表示,具体计算公式如式(6-7)所示:

第六章基于三维模型的信息隐藏算法

第六章基于三维模型的信息隐藏算法 图6-10为本算法分别对模型Ramesses、Hand-olivier和

Chinesedragon进行信息嵌入的不可见性实验的En的平均值分 布图。

图6-10 不可见性实验(En )

第六章基于三维模型的信息隐藏算法 2.信息隐藏规则 基于骨架和内切球解析的三维模型的信息隐藏算法规则

如下:

第六章基于三维模型的信息隐藏算法

3.信息隐藏步骤 基于骨架和内切球解析的信息隐藏算法共分八个步骤: (1)求出模型细节部位最大内切球半径rmax ,规定阈值t,

0

使得t=rmax 。 0 (2) 修正模型细节部分的重心交点距离比,用来在后面的

第六章基于三维模型的信息隐藏算法

图6-1 原始的基于距离变换的骨架抽取原理图

第六章基于三维模型的信息隐藏算法

6.1.1 基于骨架和内切球解析的三维模型信息隐藏算法设计 1.信息隐藏区域 基于骨架和内切球解析的三维模型信息隐藏算法选择三

维模型的内切球解析次数作为隐藏区域。首先需要对解析次 数进行二进制化解析编码,并按照人类视觉系统特性,根据模 型表面顶点坐标、曲率变化,选择模型的末稍或细节部位的 骨架点的内切球解析结果用来嵌入脆弱信息,表面平滑、覆 盖面大的部位鲁棒性较强,故其内切球解析结果可以作为鲁 棒性信息和校验信息的隐藏载体。其余骨架点的内切球解析 结果作为隐藏信息载体。

图6-5 Hand olivier原始模型与含密模型

第六章基于三维模型的信息隐藏算法

图6-6-Ramesses原始模型与含密模型

第六章基于三维模型的信息隐藏算法 2)信噪比 用信噪比表征含密模型与原始模型之间的失真程度,如

第六章基于三维模型的信息隐藏算法

第六章基于三维模型的信息隐藏算法 图6-10为本算法分别对模型Ramesses、Hand-olivier和

Chinesedragon进行信息嵌入的不可见性实验的En的平均值分 布图。

图6-10 不可见性实验(En )

第六章基于三维模型的信息隐藏算法 2.信息隐藏规则 基于骨架和内切球解析的三维模型的信息隐藏算法规则

如下:

第六章基于三维模型的信息隐藏算法

3.信息隐藏步骤 基于骨架和内切球解析的信息隐藏算法共分八个步骤: (1)求出模型细节部位最大内切球半径rmax ,规定阈值t,

0

使得t=rmax 。 0 (2) 修正模型细节部分的重心交点距离比,用来在后面的

第六章基于三维模型的信息隐藏算法

图6-1 原始的基于距离变换的骨架抽取原理图

第六章基于三维模型的信息隐藏算法

6.1.1 基于骨架和内切球解析的三维模型信息隐藏算法设计 1.信息隐藏区域 基于骨架和内切球解析的三维模型信息隐藏算法选择三

维模型的内切球解析次数作为隐藏区域。首先需要对解析次 数进行二进制化解析编码,并按照人类视觉系统特性,根据模 型表面顶点坐标、曲率变化,选择模型的末稍或细节部位的 骨架点的内切球解析结果用来嵌入脆弱信息,表面平滑、覆 盖面大的部位鲁棒性较强,故其内切球解析结果可以作为鲁 棒性信息和校验信息的隐藏载体。其余骨架点的内切球解析 结果作为隐藏信息载体。

图6-5 Hand olivier原始模型与含密模型

第六章基于三维模型的信息隐藏算法

图6-6-Ramesses原始模型与含密模型

第六章基于三维模型的信息隐藏算法 2)信噪比 用信噪比表征含密模型与原始模型之间的失真程度,如

信息隐藏技术原理ppt-课件

如军事计算机系统),那些既不是专门设计的也不打算用来传输 信息的通信路径称为隐蔽信道。

(2)匿名通信 • 匿名通信就是寻找各种途径来隐藏通信消息的主体,即消息的发

送者和接收者。Web应用强调接收者的匿名性,而电子邮件用 户们更关心发送者的匿名性。

9.1 信息隐藏技术概述

(3)隐写术 • 隐写术即不让计划的接收者之外的任何人知道信息的传递事件

PV表示对共享变量V 进行读操作的TCB 原语。

6 版权保护/数字水印

信息隐藏的主要方法包括在时间域、空间域及变换域的隐藏,另外还有基于文件格式和载体生成技术的隐藏。

9.1 信息隐藏技术概述

信息隐藏技术和传统的密码技术的区别 1. 信息隐藏和密码技术的区别 • 密码技术主要是研究如何将机密信息进行特殊的编码,以形成不

96版权保护数字水印76图像数字水印范例带水印图像被篡改水印图像提取出的水印96版权保护数字水印77变换域方法带水印图像被篡改水印图像提取出的水印96版权保护数字水印78模糊认证带水印图像被篡改水印图像检测结果96版权保护数字水印79数字水印攻击分析水印攻击包括主动攻击和被动攻击

第9章 信息隐藏技术原理

9.2 信息隐藏技术原理

(5)自恢复性 • 由于经过一些操作或变换后,可能会使原图产生较大的破坏。

如果只从留下的片段数据,就能恢复隐藏信息,而且恢复过程 中不需要宿主信息,这就是所谓的自恢复性。 (6)可纠错性 • 为了保证隐藏信息的完整性,使其在经过各种操作和变换后仍 能很好地恢复,通常采取纠错编码方法。

为了消除系统中的隐蔽信道,必须对系统的设计和实现进行修改。

自然会暴露出嵌入的行为.

其中常数a为尺度因子,控制水印添加的强度。

伪随机高斯序列来调制(叠加)该图像除直流(DC)分量外的1000个最大的DCT系数。

(2)匿名通信 • 匿名通信就是寻找各种途径来隐藏通信消息的主体,即消息的发

送者和接收者。Web应用强调接收者的匿名性,而电子邮件用 户们更关心发送者的匿名性。

9.1 信息隐藏技术概述

(3)隐写术 • 隐写术即不让计划的接收者之外的任何人知道信息的传递事件

PV表示对共享变量V 进行读操作的TCB 原语。

6 版权保护/数字水印

信息隐藏的主要方法包括在时间域、空间域及变换域的隐藏,另外还有基于文件格式和载体生成技术的隐藏。

9.1 信息隐藏技术概述

信息隐藏技术和传统的密码技术的区别 1. 信息隐藏和密码技术的区别 • 密码技术主要是研究如何将机密信息进行特殊的编码,以形成不

96版权保护数字水印76图像数字水印范例带水印图像被篡改水印图像提取出的水印96版权保护数字水印77变换域方法带水印图像被篡改水印图像提取出的水印96版权保护数字水印78模糊认证带水印图像被篡改水印图像检测结果96版权保护数字水印79数字水印攻击分析水印攻击包括主动攻击和被动攻击

第9章 信息隐藏技术原理

9.2 信息隐藏技术原理

(5)自恢复性 • 由于经过一些操作或变换后,可能会使原图产生较大的破坏。

如果只从留下的片段数据,就能恢复隐藏信息,而且恢复过程 中不需要宿主信息,这就是所谓的自恢复性。 (6)可纠错性 • 为了保证隐藏信息的完整性,使其在经过各种操作和变换后仍 能很好地恢复,通常采取纠错编码方法。

为了消除系统中的隐蔽信道,必须对系统的设计和实现进行修改。

自然会暴露出嵌入的行为.

其中常数a为尺度因子,控制水印添加的强度。

伪随机高斯序列来调制(叠加)该图像除直流(DC)分量外的1000个最大的DCT系数。

信息隐藏技术

第3章 信息隐藏技术

3.2.1

假设A打算秘密传递一些信息给B,A需要从一个随机消 息源中随机选取一个无关紧要的消息C,当这个消息公开传 递时,不会引起人们的怀疑,称这个消息为载体对象(Cover Message)C; 把秘密信息(Secret Message)M隐藏到载体对象C 中,此时,载体对象C就变为伪装对象C1。载体对象C是正常 的,不会引起人们的怀疑,伪装对象C1与载体对象C无论从 感官(比如感受图像、视频的视觉和感受声音、音频的听觉) 上,还是从计算机的分析上,都不可能把它们区分开来,而 且对伪装对象C1的正常处理,不应破坏隐藏的秘密信息。

(7) 在纸上打印各种小像素点组成的块来对诸如日期、

(8) 将秘密消息隐藏在大小不超过一个句号或小墨水点

(9)

第3章 信息隐藏技术

(10) 把在显微镜下可见的图像隐藏在耳朵、鼻孔以及手 指甲里; 或者先将间谍之间要传送的消息经过若干照相缩影 步骤后缩小到微粒状,然后粘在无关紧要的杂志等文字材料

(11) (12) 制作特殊的雕塑或绘画作品,使得从不同角度看会

根据密钥的不同,信息隐藏可以分为三类: 无密钥的信

1. 映射E: C×M→C1

第3章 信息隐藏技术

其中: C为所有可能载体的集合; M为所有可能秘密消息 的集合; C1

映射D: C1→M 双方约定嵌入算法E和提取算法D 定义:

Σ=〈C,M,C1,D,E〉 其中: C是所有可能载体的集合; M是所有可能秘密消息 的集合; C1是所有可能伪装对象的集合;E是嵌入函数, C×M→C1;D是提取函数,C1→M

第3章 信息隐藏技术

(3) 恶意狱警问题: 狱警Willie可能彻底改变通信囚犯的信 息,或者伪装成一个囚犯,隐藏伪造的机密信息,发给另外 的囚犯。在这种条件下,囚犯可能就会上当,他的真实想法 就会暴露无遗。对这种情况,囚犯是无能为力的。不过现实 生活中,这种恶意破坏通信内容的行为一般是不允许的,有

隐藏(隐写信息术)

文件的拷贝不会对隐藏的信息造成破坏文件存取工具在保存文档时可能会造成隐藏数据的丢为了确保隐藏内容的机密性需要首先进行加密处理然后再隐藏20131664颜色通道20131665图像象素的灰度表示20131666原始图像8bit灰度bmp图像20131667去掉第一个位平面的lena图像和第一个位平面20131668去掉第12个位平面的lena图像和第12个位平面20131669去掉第13个位平面的lena图像和第13个位平面20131670去掉第14个位平面的lena图像和第14个位平面20131671去掉第15个位平面的lena图像和第15个位平面20131672去掉第16个位平面的lena图像和第16个位平面20131673去掉第17个位平面的lena图像即第八个位平面和第17个位平面20131674红色通道绿色通道蓝色通道2013167520131676k

16

为什么客观评价与主观评价不能很 好吻合? 好吻合?

人眼对所看到物体的理解,不仅与生理因 人眼对所看到物体的理解, 素有关, 素有关,还在相当大的程度上取决于心理 因素 如“视而不见”,“听而不闻” 视而不见” 听而不闻” 对感兴趣的区域给予极大关注,对其它区 对感兴趣的区域给予极大关注, 域不在意 大脑对所接收的事务有一个过滤和取舍的 过程, 过程,目前计算机还无法很好地模拟此过 程

2010-8-19

30

隐写工具

ftp://ftp.funet.fi/pub/crypt/steganograph y/ /stegano/index.htm 《互联网上常见的图像隐写软件》. 刘九芬, 陈嘉勇, 张卫明等,第二届中国可信计算与 信息安全学术会议,2006年.

2010-8-19

3

1 信息隐藏概述 2 隐写术的基本原理 3 隐写术 4 隐写分析技术

16

为什么客观评价与主观评价不能很 好吻合? 好吻合?

人眼对所看到物体的理解,不仅与生理因 人眼对所看到物体的理解, 素有关, 素有关,还在相当大的程度上取决于心理 因素 如“视而不见”,“听而不闻” 视而不见” 听而不闻” 对感兴趣的区域给予极大关注,对其它区 对感兴趣的区域给予极大关注, 域不在意 大脑对所接收的事务有一个过滤和取舍的 过程, 过程,目前计算机还无法很好地模拟此过 程

2010-8-19

30

隐写工具

ftp://ftp.funet.fi/pub/crypt/steganograph y/ /stegano/index.htm 《互联网上常见的图像隐写软件》. 刘九芬, 陈嘉勇, 张卫明等,第二届中国可信计算与 信息安全学术会议,2006年.

2010-8-19

3

1 信息隐藏概述 2 隐写术的基本原理 3 隐写术 4 隐写分析技术

信息隐藏技术 第三章 隐写与隐写分析PPT课件

2020/11/6

2k if m 2k 2

m

0, w

1:

f

2k 2

if

m 2k 1and r 2

,

2

k

2

2

if

m 2k 1and

r 2

2(k 1) if m 2k 1 2

m

0, w

0

:

f

2k 2

if

m 2k and

r 2

.

2

(

k

1)

2

if

m 2k and

2020/11/6

22

1位

2020/11/6

23

2位

2020/11/6

24

3位

2020/11/6

25

4位

2020/11/6

26

5位

2020/11/6

27

4位+随机置乱

2020/11/6

28

4位

2020/11/6

29

LSB算法的特点

•LSB是一种大容量的数据隐藏算法 •LSB的鲁棒性相对较差

•Steganalysis

The goal of steganalysis is to identify suspected packages, determine whether or not they have a payload encoded into them, and, if possible, recover that payload.

2020/11/6

41

2 分析

•以灰度图像为例

设图像灰度值为j的像素数为hj, j[0,255]。 那么隐写过程,相同:不变;不相同:2i 2i1。 完全替代:h2i和h2i1的值比较接近; 未经密写:h2i和h2i1的值相差得远一些。

信息隐藏技术ppt课件

LSB隐写是一种简单而又有效的信息隐藏技 术。其特点是容量大、对载体图像质量影响 小、嵌入速度快。可应用于灰度图像、彩色 图像、视频和音频等。

图像位平面越高,对灰度值的贡献越大

2.3 数字图像隐写-- LSB图像密写方法

LSB密写嵌入的基本方法:

LSB密写提取的基本方法

直接提取出最低比特位

1. 将欲嵌入的秘密信息转化为比特流

MN

d(m,n)2

MS=Em=1n1 MN

其中, d (m ,n )是位置(m ,n)上隐写图像和原始图像的像

素值的差值

10

3.2 基于LSB的隐写技术

隐写的图像质量评价方法:

PSNR(peak signal-to-noise ratio)

峰值信噪比

P= S -1 N 2 1 2 0 M 5 R m M = l 1 n N 1 5 o d N ( m , n g ) 2

2. Bmp图像的基本结构是什么?

3. 数字图像的像素是怎样定义位平面的? 4. LSB算法的嵌入规则是什么?具有哪些优点? LSB有如下缺点: 1) 嵌入消息较大时,所花时间较长。 2) 只能处理简单的流格式的文件。 3) 为了满足水印的不可见性,允许嵌入的水印强度较低,对空域的各种操作较为敏感。 4) 基本的LSB算法抗JPEG压缩能力弱。 5) 鲁棒性差。 LSB算法有如下优点: 1) 算法简单,易于实现,计算速度也快。 2) 在基础算法上能够很快的进行改进,并在脆弱性水印中应用广泛。 3) 由于能在最低有效位(一般是最后两位)进行嵌入,故对于256色(8位)的RGB图像 在3层图像中均可插入1/8到1/4的消息,总的来说,容量还是足够大的。

型、文件大小、偏移字节等信息; 2 位图信息头数据结构(40字节),它包含有BMP图像的长、

图像位平面越高,对灰度值的贡献越大

2.3 数字图像隐写-- LSB图像密写方法

LSB密写嵌入的基本方法:

LSB密写提取的基本方法

直接提取出最低比特位

1. 将欲嵌入的秘密信息转化为比特流

MN

d(m,n)2

MS=Em=1n1 MN

其中, d (m ,n )是位置(m ,n)上隐写图像和原始图像的像

素值的差值

10

3.2 基于LSB的隐写技术

隐写的图像质量评价方法:

PSNR(peak signal-to-noise ratio)

峰值信噪比

P= S -1 N 2 1 2 0 M 5 R m M = l 1 n N 1 5 o d N ( m , n g ) 2

2. Bmp图像的基本结构是什么?

3. 数字图像的像素是怎样定义位平面的? 4. LSB算法的嵌入规则是什么?具有哪些优点? LSB有如下缺点: 1) 嵌入消息较大时,所花时间较长。 2) 只能处理简单的流格式的文件。 3) 为了满足水印的不可见性,允许嵌入的水印强度较低,对空域的各种操作较为敏感。 4) 基本的LSB算法抗JPEG压缩能力弱。 5) 鲁棒性差。 LSB算法有如下优点: 1) 算法简单,易于实现,计算速度也快。 2) 在基础算法上能够很快的进行改进,并在脆弱性水印中应用广泛。 3) 由于能在最低有效位(一般是最后两位)进行嵌入,故对于256色(8位)的RGB图像 在3层图像中均可插入1/8到1/4的消息,总的来说,容量还是足够大的。

型、文件大小、偏移字节等信息; 2 位图信息头数据结构(40字节),它包含有BMP图像的长、

《信息隐藏技术》 课件 第5章 基于数字图像的信息隐藏算法

载体的亚仿射置乱对隐藏信息具有同样的置乱效果,提高了 本算法的鲁棒性。

第五章基于数字图像的信息隐藏算法

3.抗分析性分析

在隐藏区域的选取上,lαβ-CGBP算法对载体图像进行两 次lαβ颜色分解,隐藏区域较为隐蔽,且目前专门针对lαβ颜色

空间进行有效分析的信息隐藏分析方法较少。

4.隐藏信息量分析

嵌入信息量取决于lαβ-CGBP算法选择的载体图像以及

第五章基于数字图像的信息隐藏算法

3.信息隐藏的流程与步骤

基于lαβ与组合广义位平面的信息隐藏算法的信息隐藏

共分为五个算法

图5-5-基于lαβ和 CGBP的信息隐藏算法流程

第五章基于数字图像的信息隐藏算法 4.信息的提取 根据隐藏信息时的步骤,提取隐藏信息的过程分为以下

色分解,对β分量进行灰度转换,并进行位平面分解,按照规则3

隐藏信息的Hash(记为RH)。接收方利用RH 与RL中嵌入信息 Hash值的比较可以快速判断含密图像是否被篡改。

第五章基于数字图像的信息隐藏算法

4.信息的提取

根据隐藏信息时的算法,提取信息的过程分为五个步骤: (1) 对含密图像进行CL多小波变换,得到LL1子图的4个分 量子图。

第五章基于数字图像的信息隐藏算法

第五章 基于数字图像的信息 隐藏算法

1. 基于lαβ与组合广义位平面的信息隐藏算法

2. 基于 CL多小波与 DCT的信息隐藏算法 3. 空间域与变换域在信息隐藏算法中的联合应用方法 4. 基于 GHM 与颜色迁移理论的信息隐藏算法 5. 基于 CARDBAL2与颜色场结构法的信息隐藏算法

如图 5-1(c)所示。抽取与转化过程如式(5-1)所示:

其中,R、G、B 为载体图像的RGB分量值,R"、G"和B"为对l分

第五章基于数字图像的信息隐藏算法

3.抗分析性分析

在隐藏区域的选取上,lαβ-CGBP算法对载体图像进行两 次lαβ颜色分解,隐藏区域较为隐蔽,且目前专门针对lαβ颜色

空间进行有效分析的信息隐藏分析方法较少。

4.隐藏信息量分析

嵌入信息量取决于lαβ-CGBP算法选择的载体图像以及

第五章基于数字图像的信息隐藏算法

3.信息隐藏的流程与步骤

基于lαβ与组合广义位平面的信息隐藏算法的信息隐藏

共分为五个算法

图5-5-基于lαβ和 CGBP的信息隐藏算法流程

第五章基于数字图像的信息隐藏算法 4.信息的提取 根据隐藏信息时的步骤,提取隐藏信息的过程分为以下

色分解,对β分量进行灰度转换,并进行位平面分解,按照规则3

隐藏信息的Hash(记为RH)。接收方利用RH 与RL中嵌入信息 Hash值的比较可以快速判断含密图像是否被篡改。

第五章基于数字图像的信息隐藏算法

4.信息的提取

根据隐藏信息时的算法,提取信息的过程分为五个步骤: (1) 对含密图像进行CL多小波变换,得到LL1子图的4个分 量子图。

第五章基于数字图像的信息隐藏算法

第五章 基于数字图像的信息 隐藏算法

1. 基于lαβ与组合广义位平面的信息隐藏算法

2. 基于 CL多小波与 DCT的信息隐藏算法 3. 空间域与变换域在信息隐藏算法中的联合应用方法 4. 基于 GHM 与颜色迁移理论的信息隐藏算法 5. 基于 CARDBAL2与颜色场结构法的信息隐藏算法

如图 5-1(c)所示。抽取与转化过程如式(5-1)所示:

其中,R、G、B 为载体图像的RGB分量值,R"、G"和B"为对l分

《信息隐藏分析技术》课件

频率域信息隐藏技术:通过改变图像的频率分布,将信息隐藏 在图像中

变换域信息隐藏技术:通过改变图像的变换系数,将信息隐藏 在图像中

压缩域信息隐藏技术:通过改变图像的压缩参数,将信息隐藏 在图像中

数字水印技术:通过在数字图像中嵌入不可见的数字水印,实 现信息隐藏和版权保护

隐写术:通过在文本、图像、音频等载体中嵌入秘密信息,实 现信息隐藏和传递

信息隐藏技术是一种将信息 嵌入到其他信息中的技术

物理信息隐藏技术包括隐形 墨水、隐形墨水等

●

1975年,美国学者提出信息隐藏的概念

●

1985年,美国学者提出数字水印技术

●

1990年,美国学者提出数字指纹技术

●

1995年,美国学者提出数字签名技术

●

2000年,美国学者提出数字版权管理技术

●

2005年,美国学者提出数字版权保护技术

优点:可以有效保护数据安全,防 止信息泄露

优点:可以隐藏敏感信息,提高数 据安全性

添加标题

添加标题

添加标题

添加标题

缺点:可能会影响数据的传输速度 和效率

缺点:可能会增加数据存储和处理 的成本

信息隐藏分析技术 实现

工具名称:Steghide 功能:隐藏和提取信息 特点:支持多种文件格式,如文本、图片、音频等 使用方法:通过命令行或图形界面进行操作 应用场景:信息安全、数据保护等领域

技术融合:与其他领域的技术相结 合,如人工智能、大数据等

技术升级:不断提高信息隐藏分析 技术的准确性和效率

添加标题

添加标题

添加标题

添加标题

应用领域扩展:从传统的信息安全 领域扩展到其他领域,如医疗、金 融等

法律法规完善:制定和完善相关法 律法规,保障信息隐藏分析技术的 合法性和安全性

变换域信息隐藏技术:通过改变图像的变换系数,将信息隐藏 在图像中

压缩域信息隐藏技术:通过改变图像的压缩参数,将信息隐藏 在图像中

数字水印技术:通过在数字图像中嵌入不可见的数字水印,实 现信息隐藏和版权保护

隐写术:通过在文本、图像、音频等载体中嵌入秘密信息,实 现信息隐藏和传递

信息隐藏技术是一种将信息 嵌入到其他信息中的技术

物理信息隐藏技术包括隐形 墨水、隐形墨水等

●

1975年,美国学者提出信息隐藏的概念

●

1985年,美国学者提出数字水印技术

●

1990年,美国学者提出数字指纹技术

●

1995年,美国学者提出数字签名技术

●

2000年,美国学者提出数字版权管理技术

●

2005年,美国学者提出数字版权保护技术

优点:可以有效保护数据安全,防 止信息泄露

优点:可以隐藏敏感信息,提高数 据安全性

添加标题

添加标题

添加标题

添加标题

缺点:可能会影响数据的传输速度 和效率

缺点:可能会增加数据存储和处理 的成本

信息隐藏分析技术 实现

工具名称:Steghide 功能:隐藏和提取信息 特点:支持多种文件格式,如文本、图片、音频等 使用方法:通过命令行或图形界面进行操作 应用场景:信息安全、数据保护等领域

技术融合:与其他领域的技术相结 合,如人工智能、大数据等

技术升级:不断提高信息隐藏分析 技术的准确性和效率

添加标题

添加标题

添加标题

添加标题

应用领域扩展:从传统的信息安全 领域扩展到其他领域,如医疗、金 融等

法律法规完善:制定和完善相关法 律法规,保障信息隐藏分析技术的 合法性和安全性

信息隐藏技术培训课件

• 一旦发现未经授权的拷贝,就可以根据此拷贝所恢复出的指纹来 Network and Information Security 确定它的来源。

第6章 信息隐藏技术

6.2.8 数字水印的主要应用领域(2)

3.标题与注释 • 标题与注释是将作品的标题、注释等内容(如,一幅照片的 拍摄时间和地点等)以水印形式嵌入该作品中,这种隐式注 释不需要额外的带宽,且不易丢失。

3.透明性(Invisibility)

4.安全性(Security)

5.自恢复性(Self-recovery)

6.可纠错性(Corrective)

Network and Information Security

第6章 信息隐藏技术

6.1.4 信息隐藏技术的主要分支与应用

信息隐藏

隐蔽信道

隐写术

匿名通信

Network and Information Security

第6章 信息隐藏技术

6.1.2 信息隐藏基本原理

密钥 密钥

秘密信息 宿主信息

编码器

隐蔽宿主

检测器

秘密信息 宿主信息

图6-1 信息隐藏系统模型 信息隐藏技术主要由下述两部分组成:

1.信息嵌入算法(编码器),它利用密钥来实现秘密信息的隐藏。

Network and Information Security

第6章 信息隐藏技术

6.2.6 数字水印的攻击类型及对策

• 若要把数字水印技术真正地应用到实际的版权 保护、内容认证等领域,必须考虑系统可能受 到的各种攻击。

• 不同的应用场合有不同的抗攻击能力要求。

• 抗攻击能力是数字水印系统评测最重要的性能

指标,系统地了解攻击的种类及抗攻击策略对

- 1、下载文档前请自行甄别文档内容的完整性,平台不提供额外的编辑、内容补充、找答案等附加服务。

- 2、"仅部分预览"的文档,不可在线预览部分如存在完整性等问题,可反馈申请退款(可完整预览的文档不适用该条件!)。

- 3、如文档侵犯您的权益,请联系客服反馈,我们会尽快为您处理(人工客服工作时间:9:00-18:30)。

2021/3/7

CHENLI

3

13.1音频水印特点

在音频中加入水印,要考虑到音频载体

信号的在人类听觉系统、音频格式以及

传送环境等方面的特点。与图像和视频

相比,音频信号在相同的时间间隔内采

样的点数少。这使得音频信号中可嵌入

的信息量要比可视媒体也要少。并且由 于人耳听觉系统(HAS)要比人眼视觉系统 (HVS)敏感得多,因此听觉上的不可知觉 性实现起来要比视觉上困难得多。

2021/3/7

CHENLI

10

(4) 对于频域信号中的相位分量和幅值分量, 人耳对幅值和相对相位更为敏感,而对绝对相 位不敏感。

(5) 人耳对不同频段声音的敏感程度不同,通 常人耳可以听见20Hz~18KHz的信号,对 2KHz~4KHz范围内的信号最为敏感,在此范围 内幅度很低的信号也能被听见,而在低频区和 高频区,同样低幅度的信号就可能无法被听见。 即使对同样声压级的声音,人耳实际感觉到的 音量也是随频率而变化的。

。 同的两个概念,但它们之间又有一定的联系

Байду номын сангаас

2021/3/7

CHENLI

5

当声音弱到人耳刚刚可以听见时,称此时的声音强度 为“听阈”。例如,1KHz纯音的声强达到时,人耳刚 能听见,此时的客观响度级定义为零dB声强级,而主 观响度级定义为零方。另一种极端的情况是声音强到 是人耳感到疼痛,我们称这个阈值为“痛阈”。例如, 当频率为1KHz的纯音声强达到120dB左右时,人耳感 到疼痛,此时主观响度级为120方。实验表明,“听阈” 和“痛阈”都随频率变化。图13.1说明了人耳对响度 的感知随频率变化的特性。图中最上面的一条曲线是 “痛阈”随频率变化的曲线,最下面的一条曲线是 “听阈” 随频率变化的曲线,这两条曲线之间的区域 就是人耳的听觉范围。由图13.1可见,1KHz的10dB的 声音和200Hz的30dB的声音,在人耳听起来具有相同 的响度。

2021/3/7

CHENLI

8

图13.2 “音高-频率”曲线

2021/3/7

CHENLI

9

(3) 掩蔽效应

一种频率的声音阻碍听觉系统感受另一种频率的声音,这种现象 称为听觉掩蔽效应。前者称为掩蔽声音,后者称为被掩蔽声音。 听觉掩蔽取决于屏蔽声音与被掩蔽声音的幅值与时域特性,可分 为频域掩蔽和时域掩蔽。

有鲁棒性。 (5) 嵌入和检测的计算代价要足够小以进行实时处理。 (6) 在大多数情形下,水印检测不应该需要原始音频,即进行盲检测,因为

寻找原始音频是十分困难的。 (7) 水印算法最好是公开的,即安全性应依赖于密钥的选择而不是对算法进

行保密。

设计一个水印系统满足以上全部要求是很困难的。有些性质如鲁 棒性、透明性和数据容量之间是相互矛盾的,因此,在这些要求 中寻找最佳平衡是水印系统设计的目标。

数字音频水印技术将具有特定意义的信息嵌入到原始 音频中而不显著地影响其质量。根据不同的应用,嵌 入的水印数据可以是版权信息、序列号、文本(如音乐 或艺术家的名字)、一个小的图像甚至是一小段音频。 水印隐藏在宿主音频数据中通常不为人所感知,此外 还必须能够抵抗常规音频信号处理以及某些恶意的攻 击。

2021/3/7

频域掩蔽是指听觉信号中,若两个信号的频率相近,那么较强的 信号将淹没较弱的信号。实验证明低频信号可以有效地掩蔽高频 信号,但高频信号对低频信号的掩蔽作用不明显。在当代高质量 声音编码技术中就使用了频率掩蔽模型。

时域掩蔽比较直观,它是指强音和弱音同时或几乎同时出现时, 强音屏蔽弱音的现象。时域掩蔽包括超前掩蔽与滞后掩蔽。超前 掩蔽是指在强掩蔽声音出现前,被掩蔽声音不可听见。滞后掩蔽 是指在强掩蔽声音消失后,被掩蔽声音不可听见。产生时域掩蔽 的主要原因是人的大脑处理信息需要花费一定的时间。一般来说, 超前掩蔽大约只有5~20ms,而滞后掩蔽可以持续50~200ms。

第十三章 音频水印

13.1音频水印特点 13.2音频水印算法评价标准 13.3音频水印分类及比较 13.4 DCT域分段自适应音频水印算法实例 13.5小结

2021/3/7

CHENLI

1

互联网技术的迅速发展和音频压缩技术的日益成熟使 得以MP3为代表的网络音乐在互联网上广泛传播。但 是,肆无忌惮的复制和传播盗版音乐制品使得艺术作 品的作者和发行者的利益受到极大损害。在这种背景 下,能够有效地实行版权保护的音频数字水印(Digital Audio Watermarking)技术变得越来越重要,已成为一 个十分热门的研究领域。

2021/3/7

CHENLI

6

图13.1 人耳对响度的感知随频率变化的曲线

2021/3/7

CHENLI

7

(2) 对音高的感知

客观上用频率来表示声音的音高,单位为Hz。 而主观感觉的音高单位则是“(美)”。它们也是 两个不同又有联系的概念。主观音高与客观音 高的关系可用下式表示。

人耳对响度的感知有一个从听阈到痛阈的范围, 对频率同样也有一个感知范围。人耳可以听见 的最低频率约为20Hz,最高频率约为18000Hz。 图13.2就反映了人耳对响度感知能力随着信号 频率变化的规律。

2021/3/7

CHENLI

4

13.1.1人类听觉系统 (HAS-Human Auditory System)

人耳的机理相当复杂,它就像一个频率分析仪,能够 探测到从10Hz至20000Hz的声音。描述人类听觉系统 的感知特性一般从下面三个方面来分析:响度、音高 和掩蔽效应。

(1) 对响度的感知 声音的响度即声音的强弱。在物理上,声音的响度使用客观测量 单位来度量,即声压单位(达因/平方厘米)或声强单位(瓦特/平 方厘米)。在心理上,主观感觉的声音强弱使用响度级“方(phon)” 或“宋(sone)”来度量。这两种感知声音强弱的计量单位是完全不

CHENLI

2

一个好的音频水印算法应该具备如下性质: (1) 水印必须嵌入到宿主音频数据中,否则很容易被修改或除去。 (2) 水印必须具有感知透明性,即不能对原始音频的质量产生明显的影响。 (3) 为保证水印的安全性,一般在嵌入过程和检测过程中要使用密钥。 (4) 水印应该对 MP3 有损压缩、低通滤波、噪声、重采样等音频信号处理具