RBAC模型的通用权限管理系统的设计

rbac的权限管理体系

rbac的权限管理体系基于角色的访问控制(Role-Based Access Control,RBAC)是一种权限管理体系,它旨在确保只有经过授权的用户能够访问特定的资源。

RBAC系统通过定义角色、权限和用户之间的关系来实现对系统资源的访问控制。

首先,让我们来看一下RBAC系统的核心组成部分。

RBAC系统包括以下几个主要元素:1. 角色(Role),角色是一组权限的集合。

它们代表了用户在组织中的职能或者责任。

例如,一个角色可以是“管理员”、“编辑”或者“查看者”。

2. 权限(Permission),权限是指用户或者角色被允许执行的操作或者访问的资源。

例如,权限可以包括“创建用户”、“编辑文章”或者“查看报表”。

3. 用户(User),用户是系统中的实体,他们被分配到一个或多个角色,并且通过这些角色获得相应的权限。

RBAC系统的工作原理如下:首先,管理员或者安全专家定义系统中的角色,并且将权限分配给这些角色。

然后,用户被分配到一个或多个角色,从而获得了与这些角色相关联的权限。

这种方式简化了权限管理,因为管理员只需要管理角色和角色之间的关系,而不需要为每个用户单独分配权限。

RBAC系统的优点包括:1. 简化权限管理,通过角色的方式管理权限,减少了权限分配的复杂性,提高了管理效率。

2. 增强安全性,RBAC系统可以确保用户只能访问他们所需的资源,从而减少了系统被未经授权的访问的风险。

3. 支持审计和合规性,RBAC系统可以记录用户被授予的角色和权限,从而支持审计和合规性要求。

然而,RBAC系统也存在一些挑战,例如角色的管理可能会变得复杂,特别是在大型组织中。

此外,RBAC系统可能无法应对一些灵活的权限管理需求,比如临时授权或者特殊情况下的权限调整。

总的来说,RBAC系统是一种强大的权限管理体系,它通过角色的方式简化了权限管理,并且提高了系统的安全性和合规性。

然而,在实际应用中,需要根据具体的业务需求和组织结构来灵活地设计和实施RBAC系统。

基于RBAC的权限管理系统设计

基于RBAC的权限管理系统设计RBAC(Role-Based Access Control)是一种基于角色的访问控制模型,它的核心思想是将权限与角色关联起来,然后将角色分配给用户。

基于RBAC的权限管理系统可以极大地提高系统的安全性和管理效率。

下面是设计一个基于RBAC的权限管理系统需要考虑的几个关键点。

1. 角色设计首先需要设计角色,角色应该具有一定的可维护性和可扩展性。

角色设计时应该根据实际业务需求进行,具体可能包括管理员、普通用户、财务人员等。

每种角色应该有其对应的权限集合,可以通过权限清单进行定义。

2. 权限管理权限管理是基于RBAC的一个核心环节。

在系统中应该定义一套权限体系,并将这些权限与角色进行关联。

权限体系应该具有可维护性和可扩展性,可以针对不同的角色进行权限划分。

3. 用户管理在RBAC模型中,用户和角色是一一对应的关系,因此需要对用户进行管理,包括用户的创建、删除和角色的分配等。

在为用户分配角色时,需要考虑到用户的实际需求,确保用户具有所需的权限。

4. 安全性管理在设计时,需要考虑安全性管理,包括对角色的分配和管理进行限制,防止用户滥用权限。

此外还需要对敏感数据进行加密保护,可以通过网络传输加密、数据库加密等方式。

5. 日志管理在系统运行过程中,需要对用户的操作进行记录,包括用户的登录、退出、权限变更、操作记录等。

这些日志可以用于审计和故障排查,同时也可以用于对违规行为的发现和处理。

综合以上几点,一个基于RBAC的权限管理系统的设计应该包括角色设计、权限管理、用户管理、安全性管理和日志管理等模块。

实现这些模块需要结合实际业务需求、技术实现、用户体验等多个方面进行考虑。

RBAC 用户角色权限设计方案(非常好)

扩展RBAC用户角色权限设计方案RBAC(Role-Based Access Control,基于角色的访问控制),就是用户通过角色与权限进行关联。

简单地说,一个用户拥有若干角色,每一个角色拥有若干权限。

这样,就构造成“用户-角色-权限”的授权模型。

在这种模型中,用户与角色之间,角色与权限之间,一般者是多对多的关系。

(如下图).1角色是什么?可以理解为一定数量的权限的集合,权限的载体。

例如:一个论坛系统,“超级管理员”、“版主”都是角色。

版主可管理版内的帖子、可管理版内的用户等,这些是权限。

要给某个用户授予这些权限,不需要直接将权限授予用户,可将“版主”这个角色赋予该用户。

.2当用户的数量非常大时,要给系统每个用户逐一授权(授角色),是件非常烦琐的事情。

这时,就需要给用户分组,每个用户组内有多个用户。

除了可给用户授权外,还可以给用户组授权。

这样一来,用户拥有的所有权限,就是用户个人拥有的权限与该用户所在用户组拥有的权限之和。

(下图为用户组、用户与角色三者的关联关系).3.4在应用系统中,权限表现成什么?对功能模块的操作,对上传文件的删改,菜单的访问,甚至页面上某个按钮、某个图片的可见性控制,都可属于权限的范畴。

有些权限设计,会把功能操作作为一类,而把文件、菜单、页面元素等作为另一类,这样构成“用户-角色-权限-资源”的授权模型。

而在做数据表建模时,可把功能操作和资源统一管理,也就是都直接与权限表进行关联,这样可能更具便捷性和易扩展性。

(见下图).5.6请留意权限表中有一列“权限类型”,我们根据它的取值来区分是哪一类权限,如“MENU”表示菜单的访问权限、“OPERATION”表示功能模块的操作权限、“FILE”表示文件的修改权限、“ELEMENT”表示页面元素的可见性控制等。

这样设计的好处有二。

其一,不需要区分哪些是权限操作,哪些是资源,(实际上,有时候也不好区分,如菜单,把它理解为资源呢还是功能模块权限呢?)。

基于RBAC模型的权限管理系统设计

基于RBAC模型的权限管理系统设计权限管理系统是现代信息管理系统极为重要的组成部分,其主要任务在于对系统中各个用户的权限进行管理,保障系统的安全性和稳定性,同时保证用户数据的隐私和保密性。

而基于rbac模型的权限管理系统,是目前被广泛采用的权限管理技术之一,其具有权限灵活、易于维护等优点,在具体的实现过程中也面临着一些问题。

本篇文章将会结合实例,对基于rbac模型的权限管理系统进行设计和探讨。

一、rbac模型的基本概念rbac模型,即基于角色的访问控制(Role-Based Access Control),其是一个灵活且易于维护的权限控制模型。

该模型主要由角色、用户、权限和访问控制的策略几部分组成,其中角色是rbac模型的核心概念,通过角色的授予和收回,来实现对用户权限的管理。

rbac模型的安全策略可以描述为:一个用户只能执行已被授权给他的角色所允许的操作,任何用户均不能超越其权限范围所赋予的功能和任务的边界。

具体而言,rbac模型主要包括以下几个基本概念:1. 用户(User):指系统中执行任务的实体,需要进行权限控制;2. 角色(Role):权限的集合,具有相同权限的用户集合,每个用户可以拥有多个角色;3. 权限(Permission):系统中的功能、资源、操作等,需要设置相应的权限控制;4. 授权(Authorization):将用户赋予相应角色以获取特定权限的过程;5. 会话(Session):用户与系统进行交互的时间段,系统应在这个时间段内有效地控制用户访问权限。

二、rbac模型的优点和实现方式rbac模型相对于其他权限管理模型,具有如下优点:1. 集中化管理:通过对角色和权限进行集中管理,可以实现系统的动态管理和维护;2. 适应性强:对于各种企业的权限管理需求,尤其是大规模集成的企业环境,应用rbac能够很好地适应变化;3. 灵活性高:通过管理角色、权限和用户之间的映射关系,实现了权限的灵活控制;4. 安全性好:通过一系列的访问控制策略(如分级权限、非法访问限制等),确保系统信息的安全性和保密性。

基于RBAC模型的权限管理系统的设计和实现

基于RBAC模型的权限管理系统的设计和实现RBAC(Role-Based Access Control)模型是一种常见的权限管理模型,它根据用户的角色来控制其访问系统资源的权限。

下面将详细介绍基于RBAC模型的权限管理系统的设计和实现。

权限管理系统是一种用于控制用户对系统资源进行访问的系统。

它通过定义角色、权限和用户的关系,实现了对用户的访问进行控制和管理。

基于RBAC模型的权限管理系统可以提供更加灵活和安全的权限控制机制。

首先,需要设计和构建角色,角色是对用户进行权限管理的一种方式。

可以将用户划分为不同的角色,每个角色具有一组特定的权限。

例如,一个网站的角色可以包括管理员、用户、访客等。

然后,定义角色与权限之间的关系。

一个角色可以具有多个权限,一个权限可以被多个角色具有,这种关系通常是多对多的。

可以使用关联表来表示角色和权限之间的对应关系,关联表中存储了角色ID和权限ID的对应关系。

接下来,需要创建用户,并将用户与角色进行关联。

用户是系统中的具体实体,每个用户可以拥有一个或多个角色。

通过将用户与角色关联,可以根据用户的角色来判断其具有的权限。

最后,实现权限的验证和控制。

在用户访问系统资源时,系统需要验证该用户是否具有访问该资源的权限。

可以通过在系统中添加访问控制的逻辑来实现权限的验证和控制。

例如,在网站中,可以通过添加访问控制列表(ACL)来限制用户访问一些页面或功能。

1.灵活性:RBAC模型允许根据不同的需求进行灵活的权限控制和管理。

2.可扩展性:可以根据系统的需求轻松地添加新的角色和权限。

3.安全性:通过对用户的访问进行控制和管理,可以提高系统的安全性,防止未授权的用户访问系统资源。

在实现权限管理系统时,需要考虑以下几个方面:1.用户界面:需要设计一个用户友好的界面,使用户能够轻松地管理和配置角色和权限。

2.数据库设计:需要设计合适的数据结构来存储角色、权限和用户之间的关系。

3.访问控制逻辑:需要实现权限的验证和控制的逻辑,确保只有具有相应权限的用户才能访问系统资源。

基于RBAC的通用权限管理设计与实现

基于RBAC的通用权限管理设计与实现

一.引言

RBAC(Role-Based Access Control)是一种基于角色的访问控制模型,它试图通过将用户分配到不同的角色来简化系统管理员的工作,提高系统

安全性、可用性、可维护性等。

目前,RBAC已经成为最重要的安全管理

技术之一,在企业级应用系统中使用得越来越多。

本文将介绍基于RBAC的通用权限管理设计与实现,专注于实现RBAC

模型的原理和实现方式,并结合实际应用,分析实现过程中可能遇到的问

题与解决方案,从而为设计RBAC权限管理系统提供参考。

二.RBAC原理

RBAC模型的核心思想是,将用户分配到不同的角色,通过对角色进

行权限的分配和控制来控制用户的访问权限。

关于RBAC的实现有以下几个步骤:

1、划分角色:首先,要把用户划分成不同的角色,每一个角色都有

一系列可以被执行的操作,这些操作可以是其中一种操作,也可以是一系

列的操作。

2、分配权限:然后,将每个角色对应的操作权限分配给角色,这些

权限可以是可执行的操作,也可以是可读写的操作,可以是可访问的文件,也可以是其中一种权限。

3、赋予用户角色:接下来,将角色分配给具体的用户,这样就可以

实现用户与角色之间的关联,也实现了对不同的用户可以访问不同的权限。

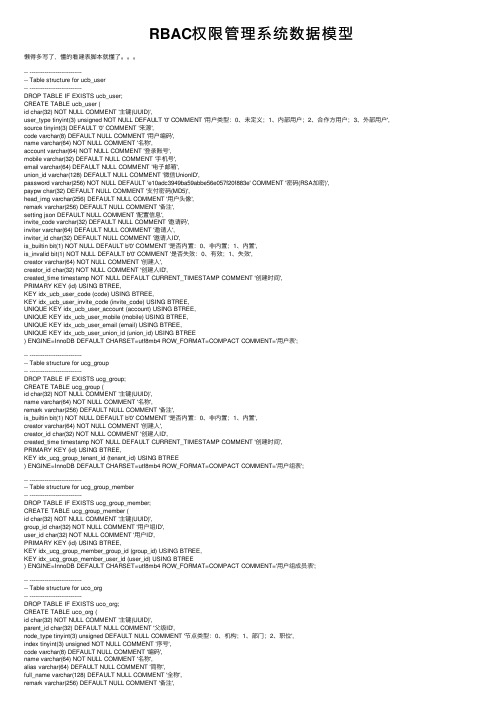

RBAC权限管理系统数据模型

RBAC权限管理系统数据模型懒得多写了,懂的看建表脚本就懂了。

-- ------------------------------ Table structure for ucb_user-- ----------------------------DROP TABLE IF EXISTS ucb_user;CREATE TABLE ucb_user (id char(32) NOT NULL COMMENT '主键(UUID)',user_type tinyint(3) unsigned NOT NULL DEFAULT '0' COMMENT '⽤户类型:0、未定义;1、内部⽤户;2、合作⽅⽤户;3、外部⽤户', source tinyint(3) DEFAULT '0' COMMENT '来源',code varchar(8) DEFAULT NULL COMMENT '⽤户编码',name varchar(64) NOT NULL COMMENT '名称',account varchar(64) NOT NULL COMMENT '登录账号',mobile varchar(32) DEFAULT NULL COMMENT '⼿机号',email varchar(64) DEFAULT NULL COMMENT '电⼦邮箱',union_id varchar(128) DEFAULT NULL COMMENT '微信UnionID',password varchar(256) NOT NULL DEFAULT 'e10adc3949ba59abbe56e057f20f883e' COMMENT '密码(RSA加密)',paypw char(32) DEFAULT NULL COMMENT '⽀付密码(MD5)',head_img varchar(256) DEFAULT NULL COMMENT '⽤户头像',remark varchar(256) DEFAULT NULL COMMENT '备注',setting json DEFAULT NULL COMMENT '配置信息',invite_code varchar(32) DEFAULT NULL COMMENT '邀请码',inviter varchar(64) DEFAULT NULL COMMENT '邀请⼈',inviter_id char(32) DEFAULT NULL COMMENT '邀请⼈ID',is_builtin bit(1) NOT NULL DEFAULT b'0' COMMENT '是否内置:0、⾮内置;1、内置',is_invalid bit(1) NOT NULL DEFAULT b'0' COMMENT '是否失效:0、有效;1、失效',creator varchar(64) NOT NULL COMMENT '创建⼈',creator_id char(32) NOT NULL COMMENT '创建⼈ID',created_time timestamp NOT NULL DEFAULT CURRENT_TIMESTAMP COMMENT '创建时间',PRIMARY KEY (id) USING BTREE,KEY idx_ucb_user_code (code) USING BTREE,KEY idx_ucb_user_invite_code (invite_code) USING BTREE,UNIQUE KEY idx_ucb_user_account (account) USING BTREE,UNIQUE KEY idx_ucb_user_mobile (mobile) USING BTREE,UNIQUE KEY idx_ucb_user_email (email) USING BTREE,UNIQUE KEY idx_ucb_user_union_id (union_id) USING BTREE) ENGINE=InnoDB DEFAULT CHARSET=utf8mb4 ROW_FORMAT=COMPACT COMMENT='⽤户表';-- ------------------------------ Table structure for ucg_group-- ----------------------------DROP TABLE IF EXISTS ucg_group;CREATE TABLE ucg_group (id char(32) NOT NULL COMMENT '主键(UUID)',name varchar(64) NOT NULL COMMENT '名称',remark varchar(256) DEFAULT NULL COMMENT '备注',is_builtin bit(1) NOT NULL DEFAULT b'0' COMMENT '是否内置:0、⾮内置;1、内置',creator varchar(64) NOT NULL COMMENT '创建⼈',creator_id char(32) NOT NULL COMMENT '创建⼈ID',created_time timestamp NOT NULL DEFAULT CURRENT_TIMESTAMP COMMENT '创建时间',PRIMARY KEY (id) USING BTREE,KEY idx_ucg_group_tenant_id (tenant_id) USING BTREE) ENGINE=InnoDB DEFAULT CHARSET=utf8mb4 ROW_FORMAT=COMPACT COMMENT='⽤户组表';-- ------------------------------ Table structure for ucg_group_member-- ----------------------------DROP TABLE IF EXISTS ucg_group_member;CREATE TABLE ucg_group_member (id char(32) NOT NULL COMMENT '主键(UUID)',group_id char(32) NOT NULL COMMENT '⽤户组ID',user_id char(32) NOT NULL COMMENT '⽤户ID',PRIMARY KEY (id) USING BTREE,KEY idx_ucg_group_member_group_id (group_id) USING BTREE,KEY idx_ucg_group_member_user_id (user_id) USING BTREE) ENGINE=InnoDB DEFAULT CHARSET=utf8mb4 ROW_FORMAT=COMPACT COMMENT='⽤户组成员表';-- ------------------------------ Table structure for uco_org-- ----------------------------DROP TABLE IF EXISTS uco_org;CREATE TABLE uco_org (id char(32) NOT NULL COMMENT '主键(UUID)',parent_id char(32) DEFAULT NULL COMMENT '⽗级ID',node_type tinyint(3) unsigned DEFAULT NULL COMMENT '节点类型:0、机构;1、部门;2、职位',index tinyint(3) unsigned NOT NULL COMMENT '序号',code varchar(8) DEFAULT NULL COMMENT '编码',name varchar(64) NOT NULL COMMENT '名称',alias varchar(64) DEFAULT NULL COMMENT '简称',full_name varchar(128) DEFAULT NULL COMMENT '全称',is_invalid bit(1) NOT NULL DEFAULT b'0' COMMENT '是否失效:0、有效;1、失效',creator varchar(64) NOT NULL COMMENT '创建⼈',creator_id char(32) NOT NULL COMMENT '创建⼈ID',created_time datetime NOT NULL DEFAULT CURRENT_TIMESTAMP COMMENT '创建时间',PRIMARY KEY (id) USING BTREE,UNIQUE KEY idx_uco_org_code (code) USING BTREE,KEY idx_uco_org_tenant_id (tenant_id) USING BTREE,KEY idx_uco_org_parent_id (parent_id) USING BTREE) ENGINE=InnoDB DEFAULT CHARSET=utf8mb4 ROW_FORMAT=COMPACT COMMENT='组织机构表';-- ------------------------------ Table structure for uco_org_member-- ----------------------------DROP TABLE IF EXISTS uco_org_member;CREATE TABLE uco_org_member (id char(32) NOT NULL COMMENT '主键(UUID)',org_id char(32) NOT NULL COMMENT '职位ID(组织机构表ID)',user_id char(32) NOT NULL COMMENT '⽤户ID(⽤户表ID)',PRIMARY KEY (id) USING BTREE,KEY idx_uco_org_member_org_id (org_id) USING BTREE,KEY idx_uco_org_member_user_id (user_id) USING BTREE) ENGINE=InnoDB DEFAULT CHARSET=utf8mb4 ROW_FORMAT=COMPACT COMMENT='职位成员表';-- ------------------------------ Table structure for ucs_application-- ----------------------------DROP TABLE IF EXISTS ucs_application;CREATE TABLE ucs_application (id char(32) NOT NULL COMMENT '主键(UUID)',index int(11) unsigned NOT NULL COMMENT '序号',name varchar(64) NOT NULL COMMENT '应⽤名称',alias varchar(64) NOT NULL COMMENT '应⽤简称',icon varchar(128) DEFAULT NULL COMMENT '应⽤图标',host varchar(128) DEFAULT NULL COMMENT '应⽤域名',token_life int(10) unsigned NOT NULL DEFAULT '24' COMMENT '令牌⽣命周期(毫秒)',is_signin_one bit(1) NOT NULL DEFAULT b'0' COMMENT '是否单点登录:0、允许多点;1、单点登录',is_auto_refresh bit(1) NOT NULL DEFAULT b'0' COMMENT '是否⾃动刷新:0、⼿动刷新;1、⾃动刷新()', creator varchar(64) NOT NULL COMMENT '创建⼈',creator_id char(32) NOT NULL COMMENT '创建⽤户ID',created_time timestamp NOT NULL DEFAULT CURRENT_TIMESTAMP COMMENT '创建时间',PRIMARY KEY (id) USING BTREE) ENGINE=InnoDB DEFAULT CHARSET=utf8mb4 ROW_FORMAT=COMPACT COMMENT='应⽤表';-- ------------------------------ Table structure for ucs_navigator-- ----------------------------DROP TABLE IF EXISTS ucs_navigator;CREATE TABLE ucs_navigator (id char(32) NOT NULL COMMENT '主键(UUID)',parent_id char(32) DEFAULT NULL COMMENT '⽗级导航ID',app_id char(32) NOT NULL COMMENT '应⽤ID',type tinyint(3) unsigned NOT NULL COMMENT '导航级别',index int(11) unsigned NOT NULL COMMENT '序号',name varchar(64) NOT NULL COMMENT '名称',icon varchar(128) DEFAULT NULL COMMENT '图标Url',url varchar(128) DEFAULT NULL COMMENT '模块/页⾯Url',remark varchar(256) DEFAULT NULL COMMENT '备注',creator varchar(64) NOT NULL COMMENT '创建⼈',creator_id char(32) NOT NULL COMMENT '创建⽤户ID',created_time datetime NOT NULL DEFAULT CURRENT_TIMESTAMP COMMENT '创建时间',PRIMARY KEY (id) USING BTREE,KEY idx_ucs_navigator_app_id (app_id) USING BTREE,KEY idx_ucs_navigator_parent_id (parent_id) USING BTREE) ENGINE=InnoDB DEFAULT CHARSET=utf8mb4 ROW_FORMAT=COMPACT COMMENT='导航表';-- ------------------------------ Table structure for ucs_function-- ----------------------------DROP TABLE IF EXISTS ucs_function;CREATE TABLE ucs_function (id char(32) NOT NULL COMMENT '主键(UUID)',nav_id char(32) NOT NULL COMMENT '导航(末级模块)ID',type tinyint(3) unsigned NOT NULL COMMENT '功能类型 0:全局功能;1:数据项功能;2:其他功能',code varchar(16) DEFAULT NULL COMMENT '代码',index int(11) unsigned NOT NULL COMMENT '序号',name varchar(64) NOT NULL COMMENT '名称',alias varchar(64) DEFAULT NULL COMMENT '别名',icon varchar(128) DEFAULT NULL COMMENT '图标Url',url varchar(128) DEFAULT NULL COMMENT '功能URL',interfaces varchar(512) DEFAULT NULL COMMENT '接⼝URL,功能对应多个URL以逗号分隔(不含域名及端⼝号)', remark varchar(256) DEFAULT NULL COMMENT '备注',begin_group bit(1) NOT NULL DEFAULT b'0' COMMENT '是否开始分组',hide_text bit(1) NOT NULL DEFAULT b'0' COMMENT '是否隐藏⽂字',is_invisible bit(1) NOT NULL DEFAULT b'0' COMMENT '是否不可见:0、可见;1、不可见',creator_id char(32) NOT NULL COMMENT '创建⽤户ID',created_time timestamp NOT NULL DEFAULT CURRENT_TIMESTAMP COMMENT '创建时间',PRIMARY KEY (id) USING BTREE,KEY idx_ucs_function_nav_id (nav_id) USING BTREE,KEY idx_ucs_function_alias (alias) USING BTREE) ENGINE=InnoDB DEFAULT CHARSET=utf8mb4 ROW_FORMAT=COMPACT COMMENT='功能表';-- ------------------------------ Table structure for ucr_config-- ----------------------------DROP TABLE IF EXISTS ucr_config;CREATE TABLE ucr_config (id char(32) NOT NULL COMMENT '主键(UUID)',data_type int(3) unsigned NOT NULL COMMENT '类型:0、⽆归属;1、仅本⼈;2、仅本部门;3、部门所有;4、机构所有', name varchar(32) NOT NULL COMMENT '名称',PRIMARY KEY (id) USING BTREE,KEY idx_ucr_role_data_permit_data_type (data_type) USING BTREE) ENGINE=InnoDB DEFAULT CHARSET=utf8mb4 ROW_FORMAT=COMPACT COMMENT='数据配置表';-- ------------------------------ Table structure for ucr_role-- ----------------------------DROP TABLE IF EXISTS ucr_role;CREATE TABLE ucr_role (id char(32) NOT NULL COMMENT '主键(UUID)',app_id char(32) DEFAULT NULL COMMENT '应⽤ID,如不为空则该⾓⾊为应⽤专有',name varchar(64) NOT NULL COMMENT '名称',remark varchar(256) DEFAULT NULL COMMENT '备注',is_builtin bit(1) NOT NULL DEFAULT b'0' COMMENT '是否内置:0、⾮内置;1、内置',creator varchar(64) NOT NULL COMMENT '创建⼈',creator_id char(32) NOT NULL COMMENT '创建⼈ID',created_time timestamp NOT NULL DEFAULT CURRENT_TIMESTAMP COMMENT '创建时间',PRIMARY KEY (id) USING BTREE,KEY idx_ucr_role_tenant_id (tenant_id) USING BTREE,KEY idx_ucr_role_app_id (app_id) USING BTREE) ENGINE=InnoDB DEFAULT CHARSET=utf8mb4 ROW_FORMAT=COMPACT COMMENT='⾓⾊表';-- ------------------------------ Table structure for ucr_role_func_permit-- ----------------------------DROP TABLE IF EXISTS ucr_role_func_permit;CREATE TABLE ucr_role_func_permit (id char(32) NOT NULL COMMENT '主键(UUID)',role_id char(32) NOT NULL COMMENT '⾓⾊ID',function_id char(32) NOT NULL COMMENT '功能ID',permit bit(1) NOT NULL DEFAULT b'0' COMMENT '授权类型:0、拒绝;1、允许',creator varchar(64) NOT NULL COMMENT '创建⼈',creator_id char(32) NOT NULL COMMENT '创建⼈ID',created_time timestamp NOT NULL DEFAULT CURRENT_TIMESTAMP COMMENT '创建时间',PRIMARY KEY (id) USING BTREE,KEY idx_ucr_role_func_permit_role_id (role_id) USING BTREE,KEY idx_ucr_role_func_permit_function_id (function_id) USING BTREE) ENGINE=InnoDB DEFAULT CHARSET=utf8mb4 ROW_FORMAT=COMPACT COMMENT='⾓⾊功能权限表';-- ------------------------------ Table structure for ucr_role_data_permit-- ----------------------------DROP TABLE IF EXISTS ucr_role_data_permit;CREATE TABLE ucr_role_data_permit (id char(32) NOT NULL COMMENT '主键(UUID)',role_id char(32) NOT NULL COMMENT '⾓⾊ID',module_id char(32) NOT NULL COMMENT '业务模块ID',mode int(3) unsigned NOT NULL COMMENT '授权模式:0、相对模式;1、⽤户模式;2、部门模式',owner_id char(32) NOT NULL COMMENT '数据所有者ID,相对模式下为模式ID',permit bit(1) NOT NULL DEFAULT b'0' COMMENT '授权类型:0、只读;1、读写',creator varchar(64) NOT NULL COMMENT '创建⼈',creator_id char(32) NOT NULL COMMENT '创建⼈ID',created_time timestamp NOT NULL DEFAULT CURRENT_TIMESTAMP COMMENT '创建时间',PRIMARY KEY (id) USING BTREE,KEY idx_ucr_role_data_permit_role_id (role_id) USING BTREE,KEY idx_ucr_role_data_permit_module_id (module_id) USING BTREE) ENGINE=InnoDB DEFAULT CHARSET=utf8mb4 ROW_FORMAT=COMPACT COMMENT='⾓⾊数据权限表';。

利用RBAC模型实现一个通用的权限管理系统

利⽤RBAC模型实现⼀个通⽤的权限管理系统本⽂主要描述⼀个通⽤的权限系统实现思路与过程。

也是对此次制作权限管理模块的总结。

制作此系统的初衷是为了让这个权限系统得以“通⽤”。

就是⽣产⼀个web系统通过调⽤这个权限系统(⽣成的dll⽂件),就可以实现权限管理。

这个权限系统会管理已⽣产系统的所有⽤户,菜单,操作项,⾓⾊分配,权限分配,⽇志等内容。

实现此功能从正常访问和⾮法访问两个⽅⾯⼊⼿。

正常访问即⽤户登录系统后只能看到或操作⾃⼰拥有的菜单;⾮法访问即通过拼写url等途径访问系统的某个功能;所以程序除了实现⽤户登录后获取⽤户拥有的菜单权限,更要挡住⽤户的⾮法请求。

两者缺⼀不可。

⼀.概念 实现这个功能主要利⽤RBAC权限设计模型,英⽂(Role-Based Access Control)译为基于⾓⾊的权限管理⼜叫基于⾓⾊的访问控制。

⼆.数据库设计1.系统表:因为要达到"通⽤",所以这个表会记录各个系统。

其他⽤户、菜单、操作、权限表每条记录都会对应系统代码。

字段说明:Code —> 系统标识代码SysName —> 系统名称2.菜单表:记录菜单。

每个功能当成⼀个菜单,菜单有url属性,⽤户通过点击菜单来访问对应功能;字段说明:ID —> 主键,⾃增标识MenuName —> 菜单名称 PageUrl —> 菜单对应url PId —> 菜单⽗级Id Lv —> 菜单等级,分⼀级菜单和⼆级菜单ControllerAction —> 菜单唯⼀标识,⽤来做权限控制SystemCode —> 系统标识代码3.操作表:此表主要是为了判断⽤户是否有来操作某个具体功能,如常⽤的【删除】功能等操作都放在这个表⾥;字段说明:ID —> 主键,⾃增标识OprateName —> 操作名称 OperateCode —> 操作标识代码SystemCode —> 系统标识代码4.⽤户表:记录所有系统的使⽤⽤户。

rbac权限管理 类设计

rbac权限管理类设计

权限管理是软件系统中非常重要的一个部分,它可以确保用户

只能访问他们被授权的资源和功能。

基于角色的访问控制(RBAC)

是一种常见的权限管理方法,它通过将用户分配到角色上,然后将

角色分配到权限上来管理用户的访问权限。

在设计RBAC权限管理类时,我们需要考虑以下几个方面:

1. 用户类,用户类包括用户的基本信息(如用户名、密码、邮

箱等),以及用户和角色之间的关联关系。

2. 角色类,角色类包括角色的基本信息(如角色名、描述等),以及角色和权限之间的关联关系。

3. 权限类,权限类包括系统中所有的权限信息,如访问某个功能、查看某个资源等。

4. RBAC管理类,这个类负责管理用户、角色和权限之间的关

联关系,包括用户和角色的关联、角色和权限的关联等。

在设计这些类时,我们需要考虑类之间的关联关系,以及如何

有效地进行权限的管理和控制。

我们可以使用面向对象的设计原则,如单一职责原则、开放-封闭原则等来设计这些类,确保其高内聚、

低耦合。

另外,我们还需要考虑如何在实际系统中使用这些类,如何进

行权限的验证和控制,以及如何进行日志记录和审计等方面的设计。

总的来说,设计RBAC权限管理类需要考虑用户、角色、权限之

间的关联关系,以及如何有效地进行权限管理和控制。

通过合理的

设计,可以确保系统的安全性和可靠性。

rbac权限管理设计案例

rbac权限管理设计案例

RBAC(基于角色的访问控制)权限管理是一种流行的控制访问权限的技术,它利用角色的概念来控制用户的访问权限,通过用户身份的角色来确定用户被授予的权限。

1、RBAC 权限管理系统:

(1)权限定义:在RBAC中定义权限级别,可以分为基础权限和高级权限;

(2)角色定义:定义可以拥有某种特定权限的特定角色,以及可以为用户分配此类角色的操作;

(3)用户定义:为用户指定特定角色,以及为这些用户授予特定权限;

(4)权限分配:为特定用户设定特定的角色和权限;

(5)角色管理:确定每个用户的授权角色。

2、 RBAC 权限管理实施方法:

(1)数据库架构设计:构建用户表、角色表和权限表,定义角色和权限之间的关系;

(2)业务流程定义:为不同的业务场景定义合适的流程,并且在每个流程中对RBAC系统进行处理;

(3)安全管理:确定合理的安全解决方案,并严格执行,避免未经

授权的访问;

(4)系统调试:使用测试用例确保RBAC系统的正常运行,并通过

安全测试确保系统的安全性。

3、 RBAC 权限管理应用场景:

(1)企业组织:在企业内部进行精细化的权限管理,控制员工的访

问权限和功能权限;

(2)金融行业:用于控制银行业务的权限,确保用户访问银行业务

的安全性;

(3)软件开发:用于控制针对不同用户当前软件功能的访问权限;(4)互联网应用:确保网站访问者和用户能够访问正确权限的内容。

总之,RBAC权限管理是一种经过完善的安全控制解决方案,它可以

根据实际的场景,更精细地控制用户的访问权限,帮助企业实现细分

的权限控制,确保企业网络的安全。

基于RBAC的用户权限管理系统的设计和实现的开题报告

基于RBAC的用户权限管理系统的设计和实现的开题报告一、选题背景随着互联网的发展和信息技术的迅速进步,许多企业的信息化水平有了很大的提高。

然而,在企业内部需要协同合作的部门与员工数量众多,如何进行权限的管理便成了重要的问题。

因此,设计一套基于RBAC (基于角色的访问控制)的用户权限管理系统显得至关重要。

RBAC是目前最流行的访问控制模型之一,目的是提供一种简单易行、实用高效的解决方案,减少访问控制管理的复杂性。

RBAC通过将对系统资源的访问授权与用户的职责(角色)进行匹配,使得系统管理员能够快速有效地管理用户访问权限。

因此,在当前互联网时代,基于RBAC的用户权限管理系统设计和实现具有重要的研究价值和实用价值。

二、研究目的本研究旨在设计并实现一套基于RBAC的用户权限管理系统,方便企业、组织或机构实现对用户身份、角色、权限的细粒度管理。

三、研究内容1.研究基于RBAC模型的用户权限管理系统设计方法和流程。

2.进行系统架构设计和模块划分,包括前端页面设计与效果实现、后端代码设计与实现等。

3.设计并实现用户管理模块,包括用户账号的注册、登录、用户信息展示、修改、删除等功能。

4.设计并实现角色管理模块,包括角色的添加、修改和删除等功能。

5.设计并实现权限管理模块,包括权限的添加、修改和删除等功能。

6.构建前后端通信逻辑,实现基于Web的用户权限管理系统功能的完整实现。

四、研究意义本研究的实际应用性和推广性非常广泛,将有效提升企业的管理效能,大幅度提高员工工作效率,为企业创造巨大的经济效益。

同时,本研究也将对访问控制领域的研究做出一定的贡献,对RBAC模型的研究和推广具有重要意义。

五、研究方法本研究将采用系统开发方法进行研究,选择趋于成熟的技术栈和工具,结合易用性和可维护性,进行系统架构和模块划分,最终实现基于RBAC模型的用户权限管理系统。

六、预期成果本研究的预期成果是完成一套基于RBAC的用户权限管理系统,能够有效的实现对用户身份、角色、权限的细粒度管理。

基于RBAC模型的权限系统设计(Github开源项目)

基于RBAC模型的权限系统设计(Github开源项⽬)RBAC(基于⾓⾊的访问控制):英⽂名称Rose base Access Controller。

本博客介绍这种模型的权限系统设计。

取消了⽤户和权限的直接关联,改为通过⽤户关联⾓⾊、⾓⾊关联权限的⽅法来间接地赋予⽤户权限。

从⽽实现了解耦。

RBAC在发展过程中分为以下⼏个版本。

RBAC0、RBAC1、RBAC2、RBAC3。

RBAC0,这是RBAC的初始形态,也是最原始、最简单的RBAC版本;RBAC1,基于RBAC0的优化,增加了⾓⾊的分层(即:⼦⾓⾊),⼦⾓⾊可以继承⽗⾓⾊的所有权限;RBAC2,基于RBAC0的另⼀种优化,增加了对⾓⾊的⼀些限制:⾓⾊互斥、⾓⾊容量等;RBAC3,最复杂也是最全⾯的RBAC模型,它在RBAC0的基础上,将RBAC1和RBAC2中的优化部分进⾏了整合;项⽬的数据库设计DROP TABLE IF EXISTS `sys_menu`;CREATE TABLE `sys_menu` (`menuId` int(11) NOT NULL AUTO_INCREMENT COMMENT '菜单Id',`parentId` int(11) DEFAULT NULL COMMENT '上级Id',`menuName` varchar(100) DEFAULT NULL COMMENT '菜单名称',`menuIcon` varchar(30) DEFAULT NULL COMMENT '菜单图标',`menuUrl` varchar(100) DEFAULT NULL COMMENT '菜单链接',`menuType` varchar(10) DEFAULT NULL COMMENT '菜单类型',`menuOrder` varchar(10) DEFAULT NULL COMMENT '菜单排序',`menuStatus` varchar(10) DEFAULT NULL COMMENT '菜单状态',PRIMARY KEY (`menuId`)) ENGINE=InnoDB AUTO_INCREMENT=12DEFAULT CHARSET=utf8;/*Data for the table `sys_menu` */insert into `sys_menu`(`menuId`,`parentId`,`menuName`,`menuIcon`,`menuUrl`,`menuType`,`menuOrder`,`menuStatus`) values(1,0,'⽤户管理','','#','1','1','1'),(2,1,'管理员管理','','user/queryAll.do','2','2','1'),(3,1,'⽤户统计','','test','2','3','1'),(4,0,'在线管理','','#','1','4','1'),(5,4,'在线情况','',NULL,'2','5','1'),(6,4,'在线聊天','','article/list.do','2','6','1'),(7,0,'系统管理','','#','1','7','1'),(8,7,'⾓⾊管理','','role/queryAll.do','2','8','1'),(9,7,'权限管理','','permission/queryAll.do','2','9','1'),(10,7,'菜单管理','','menu/getMenus.do','2','10','1'),(11,0,'平台资料','','#','1','11','1');/*Table structure for table `sys_operation` */DROP TABLE IF EXISTS `sys_operation`;CREATE TABLE `sys_operation` (`id` int(11) NOT NULL COMMENT '操作Id,主键',`desc` varchar(100) DEFAULT NULL COMMENT '操作描述',`name` varchar(100) DEFAULT NULL COMMENT '操作名称',`operation` varchar(100) DEFAULT NULL COMMENT '操作标志',PRIMARY KEY (`id`),UNIQUE KEY `uk_o_1` (`operation`)) ENGINE=InnoDB DEFAULT CHARSET=utf8;/*Data for the table `sys_operation` */insert into `sys_operation`(`id`,`desc`,`name`,`operation`) values(1,'创建操作','创建','create'),(2,'编辑权限','编辑','edit'),(3,'删除权限','删除','delete'),(4,'浏览权限','浏览','view');/*Table structure for table `sys_permission` */DROP TABLE IF EXISTS `sys_permission`;CREATE TABLE `sys_permission` (`id` int(11) NOT NULL COMMENT '权限Id',`pdesc` varchar(100) DEFAULT NULL COMMENT '权限描述',`name` varchar(100) DEFAULT NULL COMMENT '权限名称',`menuId` int(11) DEFAULT NULL COMMENT '菜单Id',PRIMARY KEY (`id`),KEY `p_fk_1` (`menuId`),CONSTRAINT `p_fk_1` FOREIGN KEY (`menuId`) REFERENCES `sys_menu` (`menuId`)) ENGINE=InnoDB DEFAULT CHARSET=utf8;/*Data for the table `sys_permission` */insert into `sys_permission`(`id`,`pdesc`,`name`,`menuId`) values(1,'⽤户管理的权限','⽤户管理',1),(2,'管理员管理的权限','管理员管理',2),(3,'⽤户统计的权限','⽤户统计',3),(4,'在线管理的权限','在线管理',4),(5,'在线情况的权限','在线情况',5),(6,'在线聊天的权限','在线聊天',6),(7,'系统管理的权限','系统管理',7),(8,'⾓⾊管理的权限','⾓⾊管理',8),(9,'权限管理的权限','权限管理',9),(10,'菜单管理的权限','菜单管理',10),(11,'平台资料的权限','平台资料',11);/*Table structure for table `sys_permission_operation` */DROP TABLE IF EXISTS `sys_permission_operation`;CREATE TABLE `sys_permission_operation` (`permissionId` int(11) NOT NULL,`operationId` int(11) NOT NULL,PRIMARY KEY (`permissionId`,`operationId`),KEY `po_fk_1` (`operationId`),CONSTRAINT `po_fk_1` FOREIGN KEY (`operationId`) REFERENCES `sys_operation` (`id`), CONSTRAINT `po_fk_2` FOREIGN KEY (`permissionId`) REFERENCES `sys_permission` (`id`) ) ENGINE=InnoDB DEFAULT CHARSET=utf8;/*Data for the table `sys_permission_operation` */insert into `sys_permission_operation`(`permissionId`,`operationId`) values(1,1),(2,2),(3,3);/*Table structure for table `sys_role` */DROP TABLE IF EXISTS `sys_role`;CREATE TABLE `sys_role` (`roleId` int(11) NOT NULL AUTO_INCREMENT COMMENT '⾓⾊Id',`roleName` varchar(100) DEFAULT NULL COMMENT '⾓⾊名称',`roleDesc` varchar(100) DEFAULT NULL COMMENT '⾓⾊描述',`role` varchar(100) DEFAULT NULL COMMENT '⾓⾊标志',PRIMARY KEY (`roleId`)) ENGINE=InnoDB AUTO_INCREMENT=10DEFAULT CHARSET=utf8;/*Data for the table `sys_role` */insert into `sys_role`(`roleId`,`roleName`,`roleDesc`,`role`) values(1,'超级管理员','超级管理员拥有所有权限','role'),(2,'⽤户管理员','⽤户管理权限','role'),(3,'⾓⾊管理员','⾓⾊管理权限','role'),(4,'资源管理员','资源管理权限','role'),(6,'操作权限管理员','操作权限管理','role'),(7,'查看员','查看系统权限','role'),(9,'⽤户','可以查看','role');/*Table structure for table `sys_role_permission` */DROP TABLE IF EXISTS `sys_role_permission`;CREATE TABLE `sys_role_permission` (`rpId` varchar(12) NOT NULL COMMENT '表Id',`roleId` int(11) NOT NULL COMMENT '⾓⾊Id',`permissionId` int(11) NOT NULL COMMENT '权限Id',PRIMARY KEY (`rpId`),KEY `rp_fk_2` (`permissionId`),KEY `rp_fk_1` (`roleId`),CONSTRAINT `rp_fk_1` FOREIGN KEY (`roleId`) REFERENCES `sys_role` (`roleId`), CONSTRAINT `rp_fk_2` FOREIGN KEY (`permissionId`) REFERENCES `sys_permission` (`id`) ) ENGINE=InnoDB DEFAULT CHARSET=utf8;/*Data for the table `sys_role_permission` */insert into `sys_role_permission`(`rpId`,`roleId`,`permissionId`) values('02a97146f6f4',2,1),('0bc217ced57a',1,1),('1623edee1d80',1,2),('2897c5ff0aa8',1,3),('421ddf008a05',1,4),('4b76f155fd74',9,1),('4dcadb89531b',1,7),('55eb164457e2',9,2),('59084a9f6914',2,2),('5a2b34b2f1a7',1,10),('63a5d5a8dae6',1,9),('9ad0b2c3be28',1,8),('9fa9725142c1',2,3),('ba83ae853640',1,6),('d5aec431edf6',1,5);/*Table structure for table `sys_user` */DROP TABLE IF EXISTS `sys_user`;CREATE TABLE `sys_user` (`id` int(11) NOT NULL AUTO_INCREMENT COMMENT '⽤户Id',`username` varchar(100) NOT NULL COMMENT '⽤户名',`password` varchar(100) NOT NULL COMMENT '密码',`phone` varchar(11) DEFAULT NULL COMMENT '⼿机',`sex` varchar(6) DEFAULT NULL COMMENT '性别',`email` varchar(100) DEFAULT NULL COMMENT '邮箱',`mark` varchar(100) DEFAULT NULL COMMENT '备注',`rank` varchar(10) DEFAULT NULL COMMENT '账号等级',`lastLogin` date DEFAULT NULL COMMENT '最后⼀次登录时间',`loginIp` varchar(30) DEFAULT NULL COMMENT '登录ip',`imageUrl` varchar(100) DEFAULT NULL COMMENT '头像图⽚路径',`regTime` date NOT NULL COMMENT '注册时间',`locked` tinyint(1) DEFAULT NULL COMMENT '账号是否被锁定',`rights` varchar(100) DEFAULT NULL COMMENT '权限(没有使⽤)',PRIMARY KEY (`id`),UNIQUE KEY `uk_u_1` (`username`)) ENGINE=InnoDB AUTO_INCREMENT=10DEFAULT CHARSET=utf8;/*Data for the table `sys_user` */insert into `sys_user`(`id`,`username`,`password`,`phone`,`sex`,`email`,`mark`,`rank`,`lastLogin`,`loginIp`,`imageUrl`,`regTime`,`locked`,`rights`) values(1,'admin','28dca2a7b33b7413ad3bce1d58c26dd679c799f1','1552323312','男','313222@','超级管理员','admin','2017-08-12','127.0.0.1','/static/images/','2017-03-15',0,NULL), (2,'sys','e68feeafe796b666a2e21089eb7aae9c678bf82d','1552323312','男','313222@','系统管理员','sys','2017-08-25','127.0.0.1','/static/images/','2017-03-15',0,NULL), (3,'user','adf8e0d0828bde6e90c2bab72e7a2a763d88a0de','1552323312','男','313222@','⽤户','user','2017-08-18','127.0.0.1','/static/images/','2017-03-15',0,NULL),(9,'test','123','12332233212','保密','2312@','没有备注','user','2017-11-25','127.0.0.1',NULL,'2017-11-25',0,NULL);/*Table structure for table `sys_user_role` */DROP TABLE IF EXISTS `sys_user_role`;CREATE TABLE `sys_user_role` (`userId` int(11) NOT NULL COMMENT '⽤户Id,联合主键',`roleId` int(11) NOT NULL COMMENT '⾓⾊Id,联合主键',PRIMARY KEY (`userId`,`roleId`),KEY `ur_fk_2` (`roleId`),CONSTRAINT `ur_fk_1` FOREIGN KEY (`userId`) REFERENCES `sys_user` (`id`),CONSTRAINT `ur_fk_2` FOREIGN KEY (`roleId`) REFERENCES `sys_role` (`roleId`)) ENGINE=InnoDB DEFAULT CHARSET=utf8;/*Data for the table `sys_user_role` */insert into `sys_user_role`(`userId`,`roleId`) values(1,1),(1,2),(2,2),(1,3),(2,3),(3,3),(1,4),(3,4),(1,6),(1,7),(3,7),(9,9);。

RBAC角色权限表设计

用户·角色·权限·表jsp 2010-05-17 22:49:33 阅读135 评论0 字号:大中小订阅一.引言因为做过的一些系统的权限管理的功能虽然在逐步完善,但总有些不尽人意的地方,总想抽个时间来更好的思考一下权限系统的设计。

权限系统一直以来是我们应用系统不可缺少的一个部分,若每个应用系统都重新对系统的权限进行设计,以满足不同系统用户的需求,将会浪费我们不少宝贵时间,所以花时间来设计一个相对通用的权限系统是很有意义的。

二.设计目标设计一个灵活、通用、方便的权限管理系统。

在这个系统中,我们需要对系统的所有资源进行权限控制,那么系统中的资源包括哪些呢?我们可以把这些资源简单概括为静态资源(功能操作、数据列)和动态资源(数据),也分别称为对象资源和数据资源,后者是我们在系统设计与实现中的叫法。

系统的目标就是对应用系统的所有对象资源和数据资源进行权限控制,比如应用系统的功能菜单、各个界面的按钮、数据显示的列以及各种行级数据进行权限的操控。

三.相关对象及其关系大概理清了一下权限系统的相关概念,如下所示:1. 权限系统的所有权限信息。

权限具有上下级关系,是一个树状的结构。

下面来看一个例子系统管理用户管理查看用户新增用户修改用户删除用户对于上面的每个权限,又存在两种情况,一个是只是可访问,另一种是可授权,例如对于“查看用户”这个权限,如果用户只被授予“可访问”,那么他就不能将他所具有的这个权限分配给其他人。

2. 用户应用系统的具体操作者,用户可以自己拥有权限信息,可以归属于0~n个角色,可属于0~n个组。

他的权限集是自身具有的权限、所属的各角色具有的权限、所属的各组具有的权限的合集。

它与权限、角色、组之间的关系都是n对n的关系。

3. 角色为了对许多拥有相似权限的用户进行分类管理,定义了角色的概念,例如系统管理员、管理员、用户、访客等角色。

角色具有上下级关系,可以形成树状视图,父级角色的权限是自身及它的所有子角色的权限的综合。

RBAC权限设计实例

RBAC权限设计实例实现业务系统中的⽤户权限管理 B/S系统中的权限⽐C/S中的更显的重要,C/S系统因为具有特殊的客户端,所以访问⽤户的权限检测可以通过客户端实现或通过客户端+服务器检测实现,⽽B/S中,浏览器是每⼀台计算机都已具备的,如果不建⽴⼀个完整的权限检测,那么⼀个“⾮法⽤户”很可能就能通过浏览器轻易访问到B/S系统中的所有功能。

因此B/S业务系统都需要有⼀个或多个权限系统来实现访问权限检测,让经过授权的⽤户可以正常合法的使⽤已授权功能,⽽对那些未经授权的“⾮法⽤户”将会将他们彻底的“拒之门外”。

下⾯就让我们⼀起了解⼀下如何设计可以满⾜⼤部分B/S系统中对⽤户功能权限控制的权限系统。

需求陈述不同职责的⼈员,对于系统操作的权限应该是不同的。

优秀的业务系统,这是最基本的功能。

可以对“组”进⾏权限分配。

对于⼀个⼤企业的业务系统来说,如果要求管理员为其下员⼯逐⼀分配系统操作权限的话,是件耗时且不够⽅便的事情。

所以,系统中就提出了对“组”进⾏操作的概念,将权限⼀致的⼈员编⼊同⼀组,然后对该组进⾏权限分配。

权限管理系统应该是可扩展的。

它应该可以加⼊到任何带有权限管理功能的系统中。

就像是组件⼀样的可以被不断的重⽤,⽽不是每开发⼀套管理系统,就要针对权限管理部分进⾏重新开发。

满⾜业务系统中的功能权限。

传统业务系统中,存在着两种权限管理,其⼀是功能权限的管理,⽽另外⼀种则是资源权限的管理,在不同系统之间,功能权限是可以重⽤的,⽽资源权限则不能。

关于设计 借助NoahWeb的动作编程理念,在设计阶段,系统设计⼈员⽆须考虑程序结构的设计,⽽是从程序流程以及结构开始⼊⼿。

为了实现需求,数据库的设计可谓及其重要,⽆论是“组”操作的概念,还是整套权限管理系统的重⽤性,都在于数据库的设计。

我们先来分析⼀下数据库结构: ⾸先,action表(以下简称为“权限表”),gorupmanager表(以下简称为“管理组表”),以及master表(以下简称为“⼈员表”),是三张实体表,它们依次记录着“权限”的信息,“管理组”的信息和“⼈员”的信息。

基于rbac通用权限控制系统的设计与实现

1. 角色定义:确定系统中的角色,并为每个角色分配相应的权限。角色可以根据用户的职 责、权限需求等进行定义,例如管理员、普通用户、审核员等。

2. 权限管理:定义系统中的权限,包括功能权限和数据权限。功能权限指用户可以执行的 操作,如创建、编辑、删除等;数据权限指用户可以访问的数据范围,如特定部门、特定地 区等。

基于rbac通用权限控制系统的设计与实现

3. 用户管理:管理系统中的用户信息,包括用户的基本信息、角色分配等。用户可以根据 需要分配一个或多个角色,以确定其权限。

4. 访问控制:在系统中实现访问控制机制,确保只有具有相应权限的用户可以执行相应的 操作。可以通过在系统中的各个功能点和数据访问点设置权限验证逻辑来实现访问控制。

7. 日志记录:记录用户的操作日志,包括登录、权限变更、操作记录等,以便于审计和追 踪用户行为。

8. 安全性保障:确保系统的安全性,包括对用户密码进行加密存储、使用安全的通信协议 等。

以上是基于RBAC的通用权限控制系统的设计与实现的一般步骤。具体实现过程中,可以 根据系统的需求和技术栈进行适当的调整和扩展。

5. 权限验证:在用户进行操作时,对其权限进行验证,判断其是否具有执行该操作的权限 。可以在系统的前端界面或后端逻辑中进行权限验证,以防止未授权的访问和操作。

基于rbac通用权限控制系统的设计与实现

6. 权限管理界面:提供一个权限管理界面,用于管理员对角色、权限和用户进行管理和配 置。管理员可以通过该界面进行角色的创建、权限的分配、用户的角色分配等操作。

基于RBAC的权限控制理论综述

基于RBAC权限控制的理论综述摘要:提出了基于RBAC模型的权限管理系统的设计和实现方案。

介绍了多层体系结构设计,阐述了基于角色的访问控制RBAC模型的设计思想,并讨论了权限管理系统的核心面向对象设计模型,以及权限访问、权限控制和权限存储机制等关键技术。

关键词:权限管理系统;角色;访问控制;RBAC模型一、RBAC模型访问控制是针对越权使用资源的防御措施。

基本目标是为了限制访问主体(用户、进程、服务等)对访问客体(文件、系统等)的访问权限,从而使计算机系统在合法范围内使用;决定用户能做什么,也决定代表一定用户利益的程序能做什么。

企业环境中的访问控制策略一般有三种:自主型访问控制方法、强制型访问控制方法和基于角色的访问控制方法(RBAC)。

其中,自主式太弱,强制式太强,二者工作量大,不便于管理。

基于角色的访问控制方法是目前公认的解决大型企业的统一资源访问控制的有效方法。

其显著的两大特征是:1.减小授权管理的复杂性,降低管理开销;2.灵活地支持企业的安全策略,并对企业的变化有很大的伸缩性。

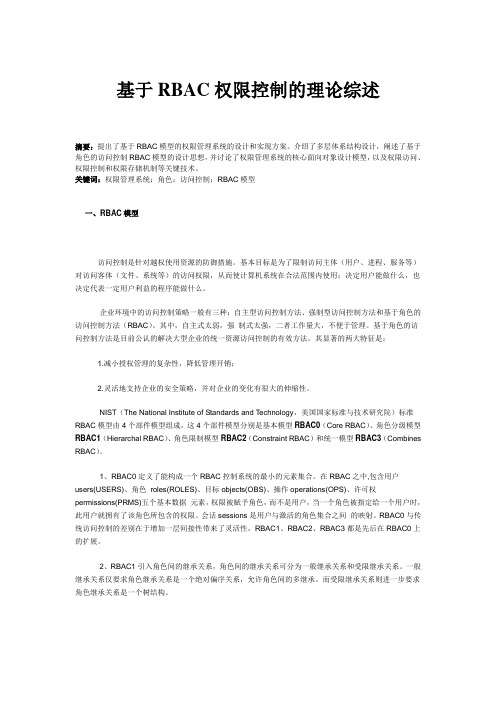

NIST(The National Institute of Standards and Technology,美国国家标准与技术研究院)标准RBAC模型由4个部件模型组成,这4个部件模型分别是基本模型RBAC0(Core RBAC)、角色分级模型RBAC1(Hierarchal RBAC)、角色限制模型RBAC2(Constraint RBAC)和统一模型RBAC3(Combines RBAC)。

1、RBAC0定义了能构成一个RBAC控制系统的最小的元素集合。

在RBAC之中,包含用户users(USERS)、角色roles(ROLES)、目标objects(OBS)、操作operations(OPS)、许可权permissions(PRMS)五个基本数据元素,权限被赋予角色,而不是用户,当一个角色被指定给一个用户时,此用户就拥有了该角色所包含的权限。

基本的rbac表设计

基本的rbac表设计第一:基于角色的访问控制(RBAC)是一种广泛应用于信息系统的权限管理模型。

在RBAC中,通过定义角色、权限和用户之间的关系,实现对系统资源的灵活管理。

本文将详细介绍基本的RBAC表设计,包括角色表、权限表、用户表以及关联表等,帮助读者理解和应用RBAC模型。

第二:RBAC基本表设计1.角色表(Role):–用于存储系统中定义的各种角色信息。

sqlCREATE TABLE role(role_id INT PRIMARY KEY,role_name VARCHAR(255) NOT NULL,description TEXT);2.权限表(Permission):–用于存储系统中各种权限的信息。

sqlCREATE TABLE permission (permission_id INT PRIMARY KEY,permission_name VARCHAR(255) NOT NULL,description TEXT);3.用户表(User):–用于存储系统用户的基本信息。

sqlCREATE TABLE user(user_id INT PRIMARY KEY,username VARCHAR(255) NOT NULL,password VARCHAR(255) NOT NULL,email VARCHAR(255),-- 其他用户信息字段);4.用户角色关联表(User_Role):–用于建立用户和角色之间的多对多关系。

sqlCREATE TABLE user_role (user_id INT,role_id INT,PRIMARY KEY(user_id, role_id),FOREIGN KEY(user_id) REFERENCES user(user_id),FOREIGN KEY(role_id) REFERENCES role(role_id));5.角色权限关联表(Role_Permission):–用于建立角色和权限之间的多对多关系。

最新RBAC在Web考试管理系统权限控制中的设计和实现资料

1、选择一个具体数据库,使用RBAC模型对其进行访问控制策略分析。

RBAC在Web考试管理系统权限控制中的设计和实现结合考试管理系统,介绍了Web考试管理系统数据库的设计方法,以及用户角色、角色权限的设计理念。

通过该考试管理系统的实际应用表明,RBAC是一种方便、安全和快捷的权限控制机制。

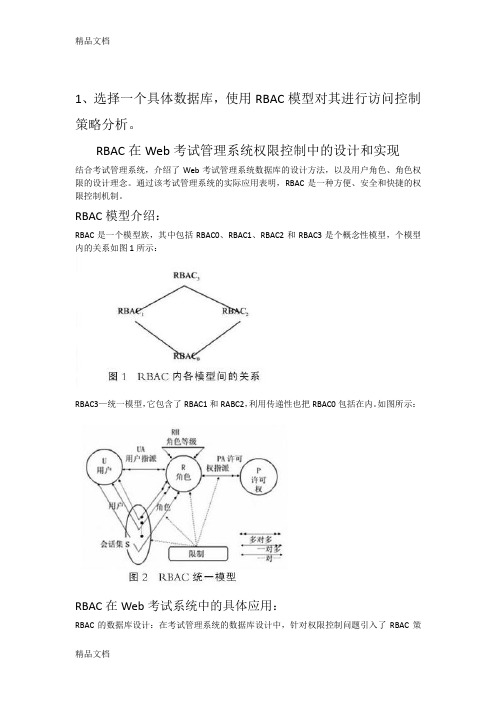

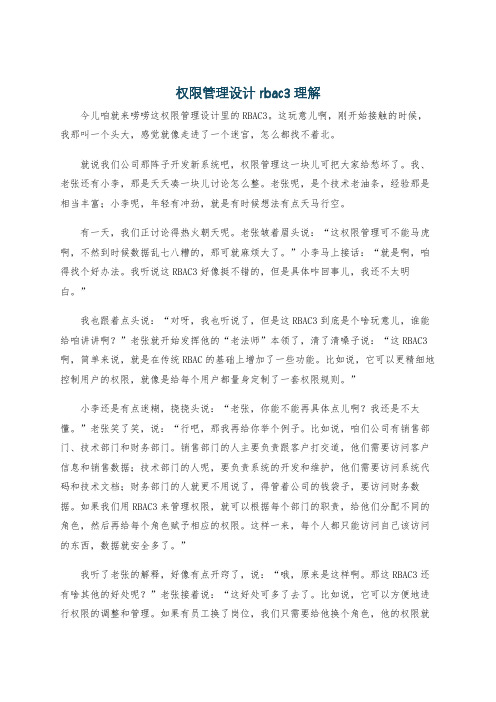

RBAC模型介绍:RBAC是一个模型族,其中包括RBAC0、RBAC1、RBAC2和RBAC3是个概念性模型,个模型内的关系如图1所示:RBAC3—统一模型,它包含了RBAC1和RABC2,利用传递性也把RBAC0包括在内。

如图所示:RBAC在Web考试系统中的具体应用:RBAC的数据库设计:在考试管理系统的数据库设计中,针对权限控制问题引入了RBAC策略,本系统共设计了22个数据表,对整个系统进行角色权限控制共涉及到角色权限指派表、功能权限表、角色表和菜单资源表。

其数据库关系图如图3所示。

用户角色分配:本系统设置的角色有:超级管理员、普通管理员、导学中心、教务科、管理教师、专业责任教师和课程辅导教师,学生用户角色单独设置。

根据用户在系统中的职责管理员赋予其相应的角色。

按照角色约束模型的要求,一个用户可以有一个或多个角色,但不能同时拥有相互静态互斥的两个角色。

用户角色分配如图4所示:用户权限分配:本考试管理系统权限共分为7个大类42个模块。

如图5所示。

RBAC中,角色权限分配要求角色按其职责范围与一组权限相关联,不在其职责范围内的权限是不允许被访问的。

系统管理员根据角色的职责为每个角色分配相应的权限。

用户使用相应的角色登录系统后,不可操作的权限自动不在其操作菜单中显示。

结论:对基于角色的访问控制模型进行了分析和应用。

实践证明,RBAC模型在Web考试管理系统中的应用,不但降低了操作的复杂度,提高了工作效率,而且也使得系统数据管理更加安全、高效。

2、列举自主控制策略、强制控制策略和基于角色控制策略的优缺点,并比较他们的异同。

基于RBAC模型的权限管理系统的设计和实现

基于RBAC模型的权限管理系统的设计和实现摘要:提出了基于RBAC模型的权限管理系统的设计和实现方案.介绍了采用的J2EE架构的多层体系结构设计,阐述了基于角色的访问控制RBAC模型的设计思想,并讨论了权限管理系统的核心面向对象设计模型,以及权限访问、权限控制和权限存储机制等关键技术.关键词:权限管理系统;角色;访问控制;RBAC模型;J2EE;LDAP0 引言管理信息系统是一个复杂的人机交互系统,其中每个具体环节都可能受到安全威胁。

构建强健的权限管理系统,保证管理信息系统的安全性是十分重要的.权限管理系统是管理信息系统中可代码重用性最高的模块之一。

任何多用户的系统都不可避免的涉及到相同的权限需求,都需要解决实体鉴别、数据保密性、数据完整性、防抵赖和访问控制等安全服务(据ISO7498—2).例如,访问控制服务要求系统根据操作者已经设定的操作权限,控制操作者可以访问哪些资源,以及确定对资源如何进行操作。

目前,权限管理系统也是重复开发率最高的模块之一.在企业中,不同的应用系统都拥有一套独立的权限管理系统。

每套权限管理系统只满足自身系统的权限管理需要,无论在数据存储、权限访问和权限控制机制等方面都可能不一样,这种不一致性存在如下弊端:a)系统管理员需要维护多套权限管理系统,重复劳动。

b)用户管理、组织机构等数据重复维护,数据一致性、完整性得不到保证。

c)由于权限管理系统的设计不同,概念解释不同,采用的技术有差异,权限管理系统之间的集成存在问题,实现单点登录难度十分大,也给企业构建企业门户带来困难。

采用统一的安全管理设计思想,规范化设计和先进的技术架构体系,构建一个通用的、完善的、安全的、易于管理的、有良好的可移植性和扩展性的权限管理系统,使得权限管理系统真正成为权限控制的核心,在维护系统安全方面发挥重要的作用,是十分必要的.本文介绍一种基于角色的访问控制RBAC(Role—Based policies Access Control)模型的权限管理系统的设计和实现,系统采用基于J2EE架构技术实现.并以讨论了应用系统如何进行权限的访问和控制。

权限管理设计 rbac3理解

权限管理设计 rbac3理解今儿咱就来唠唠这权限管理设计里的RBAC3。

这玩意儿啊,刚开始接触的时候,我那叫一个头大,感觉就像走进了一个迷宫,怎么都找不着北。

就说我们公司那阵子开发新系统吧,权限管理这一块儿可把大家给愁坏了。

我、老张还有小李,那是天天凑一块儿讨论怎么整。

老张呢,是个技术老油条,经验那是相当丰富;小李呢,年轻有冲劲,就是有时候想法有点天马行空。

有一天,我们正讨论得热火朝天呢。

老张皱着眉头说:“这权限管理可不能马虎啊,不然到时候数据乱七八糟的,那可就麻烦大了。

”小李马上接话:“就是啊,咱得找个好办法。

我听说这RBAC3好像挺不错的,但是具体咋回事儿,我还不太明白。

”我也跟着点头说:“对呀,我也听说了,但是这RBAC3到底是个啥玩意儿,谁能给咱讲讲啊?”老张就开始发挥他的“老法师”本领了,清了清嗓子说:“这RBAC3啊,简单来说,就是在传统RBAC的基础上增加了一些功能。

比如说,它可以更精细地控制用户的权限,就像是给每个用户都量身定制了一套权限规则。

”小李还是有点迷糊,挠挠头说:“老张,你能不能再具体点儿啊?我还是不太懂。

”老张笑了笑,说:“行吧,那我再给你举个例子。

比如说,咱们公司有销售部门、技术部门和财务部门。

销售部门的人主要负责跟客户打交道,他们需要访问客户信息和销售数据;技术部门的人呢,要负责系统的开发和维护,他们需要访问系统代码和技术文档;财务部门的人就更不用说了,得管着公司的钱袋子,要访问财务数据。

如果我们用RBAC3来管理权限,就可以根据每个部门的职责,给他们分配不同的角色,然后再给每个角色赋予相应的权限。

这样一来,每个人都只能访问自己该访问的东西,数据就安全多了。

”我听了老张的解释,好像有点开窍了,说:“哦,原来是这样啊。

那这RBAC3还有啥其他的好处呢?”老张接着说:“这好处可多了去了。

比如说,它可以方便地进行权限的调整和管理。

如果有员工换了岗位,我们只需要给他换个角色,他的权限就自动更新了,不用再一个一个地去设置。

- 1、下载文档前请自行甄别文档内容的完整性,平台不提供额外的编辑、内容补充、找答案等附加服务。

- 2、"仅部分预览"的文档,不可在线预览部分如存在完整性等问题,可反馈申请退款(可完整预览的文档不适用该条件!)。

- 3、如文档侵犯您的权益,请联系客服反馈,我们会尽快为您处理(人工客服工作时间:9:00-18:30)。

基于RBAC模型的通用权限管理系统的设计(数据模型)的扩展

1 RBAC模型

访问控制是针对越权使用资源的防御措施。

基本目标是为了限制访问主体(用户、进程、服务等)对访问客体(文件、系统等)的访问权限,从而使计算机系统在合法范围内使用;决定用户能做什么,也决定代表一定用户利益的程序能做什么[1]。

企业环境中的访问控制策略一般有三种:自主型访问控制方法、强制型访问控制方法和基于角色的访问控制方法(RBAC)。

其中,自主式太弱,强制式太强,二者工作量大,不便于管理[1]。

基于角色的访问控制方法是目前公认的解决大型企业的统一资源访问控制的有效方法。

其显著的两大特征是:1.减小授权管理的复杂性,降低管理开销;2.灵活地支持企业的安全策略,并对企业的变化有很大的伸缩性。

NIST(The National Institute of Standards and Technology,美国国家标准与技术研究院)标准RBAC模型由4个部件模型组成,这4个部件模型分别是基本模型RBAC0(Core RBAC)、角色分级模型RBAC1(Hierarchal RBAC)、角色限制模型RBAC2(Constraint RBAC)和统一模型RBAC3(Combines RBAC)[1]。

RBAC0模型如图1所示。

a. RBAC0定义了能构成一个RBAC控制系统的最小的元素集合。

在RBAC之中,包含用户users(USERS)、角色roles(ROLES)、目标objects(OBS)、操作operations(OPS)、许可权permissions(PRMS)五个基本数据元素,权限被赋予角色,而不是用户,当一个角色被指定给一个用户时,此用户就拥有了该角色所包含的权限。

会话sessions是用户与激活的角色集合之间的映射。

RBAC0与传统访问控制的差别在于增加一层间接性带来了灵活性,RBAC1、RBAC2、RBAC3都是先后在RBAC0上的扩展。

b. RBAC1引入角色间的继承关系,角色间的继承关系可分为一般继承关系和受限继承关系。

一般继承关系仅要求角色继承关系是一个绝对偏序关系,允许角色间的多继承。

而受限继承关系则进一步要求角色继承关系是一个树结构。

c. RBAC2模型中添加了责任分离关系。

RBAC2的约束规定了权限被赋予角色时,或角色被赋予用户时,以及当用户在某一时刻激活一个角色时所应遵循的强制性规则。

责任分离包括静态责任分离和动态责任分离。

约束与用户-角色-权限关系一起决定了RBAC2模型中用户的访问许可。

d. RBAC3包含了RBAC1和RBAC2,既提供了角色间的继承关系,又提供了责任分离关系。

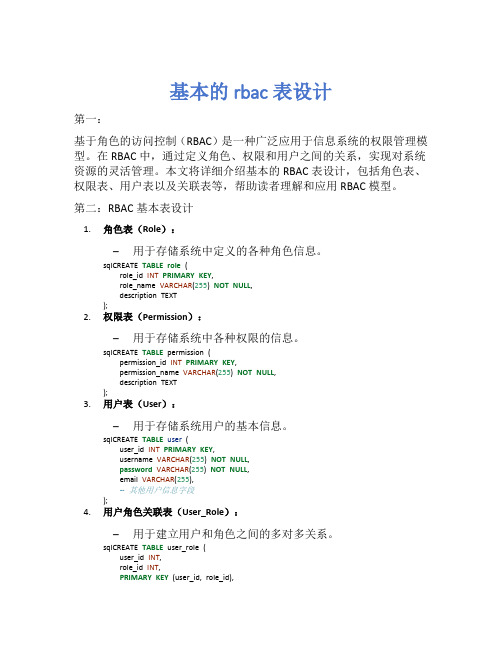

2核心对象模型设计

根据RBAC模型的权限设计思想,建立权限管理系统的核心对象模型.对象模型中包含的基本元素主要有:用户(Users)、用户组(Group)、角色(Role)、目标(Objects)、访问模式(Access Mode)、操作(Operator)。

主要的关系有:分配角色权限PA(Permission Assignment)、分配用户角色UA(Users Assignmen描述如下:

a .控制对象:是系统所要保护的资源(Resource),可以被访问的对象。

资源的定义需要注意以下两个问题:

1.资源具有层次关系和包含关系。

例如,网页是资源,网页上的按钮、文本框等对象也是资源,是网页节点的子节点,如可以访问按钮,则必须能够访问页面。

2.这里提及的资源概念是指资源的类别(Resource Class),不是某个特定资源的实例(Resource Instance)。

资源的类别和资源的实例的区分,以及资源的粒度的细分,有利于确定权限管理系统和应用系统之间的管理边界,权限管理系统需要对于资源的类别进行权限管理,而应用系统需要对特定资源的实例进行权限管理。

两者的区分主要是基于以下两点考虑:一方面,资源实例的权限常具有资源的相关性。

即根据资源实例和访问资源的主体之间的关联关系,才可能进行资源的实例权限判断。

例如,在管理信息系统中,需要按照营业区域划分不同部门的客户,A区和B区都具有修改客户资料这一受控的资源,这里“客户档案资料”是属于资源的类别的范畴。

如果规定A区只能修改A区管理的客户资料,就必须要区分出资料的归属,这里的资源是属于资源实例的范畴。

客户档案(资源)本身应该有其使用者的信息(客户资料可能就含有营业区域这一属性),才能区分特定资源的实例操作,可以修改属于自己管辖的信息内容。

另一方面,资源的实例权限常具有相当大的业务逻辑相关性。

对不同的业务逻辑,常常意味着完全不同的权限判定原则和策略。

b.权限:对受保护的资源操作的访问许可(Access Permission),是绑定在特定的资源实例上的。

对应地,访问策略(Access Strategy)和资源类别相关,不同的资源类别可能采用不同的访问模式(Access Mode)。

例如,页面具有能打开、不能打开的访问模式,按钮具有可用、不可用的访问模式,文本编辑框具有可编辑、不可编辑的访问模式。

同一资源的访问策略可能存在排斥和包含关系。

例如,某个数据集的可修改访问模式就包含了可查询访问模式。

c.用户:是权限的拥有者或主体。

用户和权限实现分离,通过授权管理进行绑定。

d.用户组:一组用户的集合。

在业务逻辑的判断中,可以实现基于个人身份或组的身份进行判断。

系统弱化了用户组的概念,主要实现用户(个人的身份)的方式。

e.角色:权限分配的单位与载体。

角色通过继承关系支持分级的权限实现。

例如,科长角色同时具有科长角色、科内不同业务人员角色。

f.操作:完成资源的类别和访问策略之间的绑定。

g.分配角色权限PA:实现操作和角色之间的关联关系映射。

h.分配用户角色UA:实现用户和角色之间的关联关系映射。

该对象模型最终将访问控制模型转化为访问矩阵形式。

访问矩阵中的行对应于用户,列对应于操作,每个矩阵元素规定了相应的角色,对应于相应的目标被准予的访问许可、实施行为。

按访问矩阵中的行看,是访问能力表CL(Access Capabilities)的内容;按访问矩阵中的列看,是访问控制表ACL(Access Control Lists)的内容。

数据模型图如下:。