通用权限管理系统开发文档

文档管理系统方案

文档管理系统方案文档管理系统方案:为企业打造高效、便捷的文档管理平台随着企业业务的快速发展,文档资料的数量和种类不断增加,如何高效、有序地进行文档管理成为了企业面临的难题。

本文将介绍文档管理系统的构建方案,包括系统的主题、收集信息、需求分析、模型设计、编码实现、测试验证和优化改进等方面。

一、确定主题文档管理系统的主题是管理企业各类文档,包括文件、合同、规章制度、技术文档等,实现文档的存储、分类、检索、共享和权限控制等功能。

该系统的目标是为企业提供一个高效、便捷的文档管理平台,提高文档利用率和降低管理成本。

二、收集信息在确定主题后,我们需要收集相关信息,包括市场需求、用户痛点、竞争对手等。

通过调研和分析,我们发现市场上对文档管理系统的需求主要集中在以下几个方面:1、安全性:保障文档的保密性和完整性,确保只有授权用户能够访问和操作相关文档。

2、便捷性:提供快速、方便的文档检索和操作功能,提高工作效率。

3、可追溯性:实现文档的版本控制和历史记录追踪,方便用户跟踪文档的修改历史。

4、分类管理:支持按照文档类型、部门、项目等不同维度对文档进行分类管理,方便用户查找和管理相关文档。

三、需求分析在收集信息的基础上,我们对用户需求进行了深入分析,将系统需要实现的功能和特点归纳如下:1、用户管理:包括用户注册、登录、权限分配等功能。

2、文档存储:支持多种文件格式的存储,并提供文件大小限制和存储空间管理功能。

3、文档检索:支持按照关键词、文件名、内容等不同条件进行检索,并提供高级检索功能。

4、文档操作:支持文档的上传、下载、复制、移动、删除等操作。

5、文档分类:支持按照不同的分类标准对文档进行分类,并支持自定义分类。

6、权限管理:支持对不同用户进行不同的权限分配,确保文档的安全性。

7、版本控制:支持对文档进行版本控制,记录文档的修改历史。

8、统计分析:支持对文档的存储情况、使用情况等进行统计分析,为管理层提供决策支持。

(完整版)统一用户及权限管理

文件编号:统一用户及权限管理平台解决方案及设计报告版本号0.9拟制人王应喜日期2006年6月审核人__________ 日期___________ 批准人__________ 日期___________目录第一章引言 (1)1.1编写目的 (1)1.2背景 (1)1.3定义 (1)1.4参考资料 (1)第二章统一权限管理解决方案 (2)2.1需求分析 (2)2.2系统架构 (3)2.3系统技术路线 (7)第三章统一用户及授权管理系统设计 (7)3.1组织机构管理 (8)3.2用户管理............................................................................................................. 错误!未定义书签。

3.3应用系统管理、应用系统权限配置管理 (9)3.4角色管理 (8)3.5角色权限分配 (9)3.6用户权限(角色)分配 (9)3.7用户登录日志管理功 (9)第四章对外接口设计 (10)4.1概述 (10)4.2接口详细描述 (10)4.2.1获取用户完整信息 (14)4.2.2获取用户拥有的功能模块的完整信息 (15)4.2.3获取用户拥有的一级功能模块 (16)4.2.4获取用户拥有的某一一级功能模块下的所有子功能模块 (17)4.2.5获取用户拥有的某一末级功能模块的操作列表 (19)4.2.6判断用户是否拥有的某一末级功能模块的某一操作权限 (20)4.2.7获取某一功能模块的ACL—尚需进一步研究 (21)4.2.8获取某一模块的数据级权限规划规则—尚需进一步研究 (22)1引言1.1编写目的编写此文的目的从总体上描述企业统一用户及授权管理的解决方案以及统一用户及授权管理系统的功能设计、对外接口设计、数据库设计,并为下一阶段的详细设计以及系统编码、测试提供依据。

本文档读者对象:用户、项目经理、系统分析员、软件文档管理员、质量管理人员,软件开发人员、软件测试人员等。

通用权限管理系统_行政审批流程件使用说明书

通用权限管理系统行政审批流程组件使用说明书开发单位:杭州海日涵科技开发部门:产品部编制日期:2011年11月使用说明书目录一、行政审批流程组件简介 (3)二、行政审批流程组件功能描述 (3)1、流程定义 (3)1.1 本模块实现的业务逻辑 (4)1.2 如何发布单据模板 (4)1.3 定义流程步骤 (4)2 、表单提交 (5)---------------------------------------------------------精品文档---------------------------------------------------------------------2。

1 本模块实现的业务逻辑 (5)2.2 如何提交表单 (5)3、流程审核 (5)3。

1 本模块实现的业务逻辑 (5)3.2 如何审核流程 (6)4、单据共享 (6)4。

1 本模块实现的业务逻辑 (6)4。

2 如何设置共享单据权限 (6)4。

3 如何查看共享单据 (6)5、越级审核 (6)5。

1 如何进行越级审核 (6)6、授权委托 (7)6。

1 本模块实现的业务逻辑 (7)6。

2 如何设置委托 (7)6.3 如何查看别人委托给我的信息 (8)7、用户替换 (8)7。

1 本模块实现的业务逻辑 (8)7.2 如何替换用户 (8)8、流程查询和流程监控 (8)8.1 流程监控 (9)8.2 流程查询 (9)9、即时通信 (9)三、行政审批流程组件使用案例 (9)---------------------------------------------------------精品文档---------------------------------------------------------------------一、行政审批流程组件简介行政审批流程组件是B/S环境下,对工作流程的轻量级解决方案。

行政审批流程组件中用户可以灵活地定义单据模板和流程步骤,可以设置单据共享,可以方便的查询和监控流程的运行状态,可以方便地替换用户和设置委托授权。

统一用户及权限管理系统概要设计说明书范文

统一用户及权限管理系统概要设计说明书统一用户及权限管理系统概要设计说明书执笔人:K1273-5班涂瑞1.引言1.1编写目的在推进和发展电子政务建设的进程中,需要经过统一规划和设计,开发建设一套统一的授权管理和用户统一的身份管理及单点认证支撑平台。

利用此支撑平台能够实现用户一次登录、网内通用,避免多次登录到多个应用的情况。

另外,能够对区域内各信息应用系统的权限分配和权限变更进行有效的统一化管理,实现多层次统一授权,审计各种权限的使用情况,防止信息共享后的权限滥用,规范今后的应用系统的建设。

本文档旨在依据此构想为开发人员提出一个设计理念,解决在电子政务整合中遇到的一些问题。

1.2项目背景随着信息化建设的推进,各区县的信息化水平正在不断提升。

截至当前,在各区县的信息化环境中已经建设了众多的应用系统并投入日常的办公使用,这些应用系统已经成为电子政务的重要组成部分。

各区县的信息体系中的现存应用系统是由不同的开发商在不同的时期采用不同的技术建设的,如:邮件系统、政府内部办公系统、公文管理系统、呼叫系统、GIS系统等。

这些应用系统中,大多数都有自成一体的用户管理、授权及认证系统,同一用户在进入不同的应用系统时都需要使用属于该系统的不同账号去访问不同的应用系统,这种操作方式不但为用户的使用带来许多不便,更重要的是降低了电子政务体系的可管理性和安全性。

与此同时,各区县正在不断建设新的应用系统,以进一步提高信息化的程度和电子政务的水平。

这些新建的应用系统也存在用户认证、管理和授权的问题。

1.3定义1.3.1 专门术语数据字典:对数据的数据项、数据结构、数据流、数据存储、处理逻辑、外部实体等进行定义和描述,其目的是对数据流程图中的各个元素做出详细的说明。

数据流图:从数据传递和加工角度,以图形方式来表示系统的逻辑功能、数据在系统内部的逻辑流向和逻辑变换过程,是结构化系统分析方法的主要表示工具及用于表示软件模型的一种图示方法。

通用管理系统用户需求规格说明书

通⽤管理系统⽤户需求规格说明书密级:内部公开秘密机密绝密安庆市污染源在线监测系统⽤户需求确认书版权所有侵权必究⽂档变更⽂档呈送⽬录1. ⽂档介绍 (5)1.1. ⽂档⽬的 (5)1.2. ⽂档范围 (5)1.3. 读者对象 (5)1.4. 参考⽂档 (5)1.5. 术语与缩写解释 (5)2. 产品/项⽬介绍 (5)3. 产品/项⽬⾯向的⽤户群体 (6)4. 产品/项⽬应当遵循的标准或规范 (6)5. 产品/项⽬运⾏环境 (6)6. 设计和实现上的限制 (6)7. 产品的功能性需求 (7)7.1. 功能性需求分类 (7)7.2. ⽂档管理 (9)7.2.1. ⽂档管理 (9)7.2.2. ⽂档搜索 (10)7.2.3. ⽂档预览 (11)7.2.4. 权限设置 (12)7.3. 考勤管理 (13)7.3.1. 考勤资料录⼊及修改 (13)7.3.2. 考勤资料导⼊及导出 (14) 7.3.3. 考勤报表 (14)7.4. 办公⽤品管理 (14)7.4.1. 基础资料维护 (15)7.4.2. 库存管理 (16)7.4.3. 使⽤管理 (18)7.4.4. 审批管理 (20)7.5. 呈批管理 (21)7.5.1. 提交呈批 (21)7.5.2. 审批管理 (21)7.5.3. 提醒 (22)7.6. 报销管理 (23)7.6.1. 费⽤科⽬设置 (23)7.6.2. 报销单登记 (23)7.6.3. 报销单审核及过账 (24) 7.6.4. 报销综合查询 (24)7.7. ⼈⼒招聘管理 (25)7.7.1. 组织⼈事管理 (25)7.7.2. 培训管理 (27)4.1. 会议室预定 (29)4.1.1. 会议室维护 (29)4.1.2. 会议室管理 (30)4.1.3. 会议室记录 (31)4.2. 车辆管理 (31)4.2.1. 车辆基础数据维护 (31) 4.2.2. 车辆费⽤ (32)4.2.3. 车辆调度 (32)4.2.4. 车辆违章及事故登记 (34) 4.2.5. 车辆报表 (34)4.3. 物业管理 (35)4.3.1. 租赁管理 (35)4.3.2. 采购管理 (36)8. 产品的系统需求 (39)8.1. 系统安全性需求 (39)8.2. 系统性能需求 (39)8.3. 系统接⼝需求 (39)8.4. 系统⽤户需求 (39)1.⽂档介绍1.1. ⽂档⽬的本⽂档主在⽤于界定系统的主体功能和需求。

系统用户及权限管理制度

航开发系统顾客账号及权限管理制度第一章总则第一条航开发系统顾客旳管理涉及系统顾客ID旳命名;顾客ID旳主数据旳建立;顾客ID旳增长、修改;顾客ID旳终结;顾客密码旳修改;顾客ID旳锁定和解锁;临时顾客旳管理;应急顾客旳管理;顾客ID旳安全管理等。

第二章管理规定第二条航开发系统管理员(如下简称系统管理员)在系统中不得任意增长、修改、删除顾客ID,必须根据《系统顾客账号申请及权限审批表》和有关领导签字审批才干进行相应操作,并将有关文档存档。

第三条顾客ID旳持有人特别是共享旳顾客ID必须保证顾客ID和顾客密码旳保密和安全,不得对外泄漏,避免非此顾客ID旳所有者登录系统。

第四条顾客管理员要定期检查系统内顾客使用状况,避免非法授权顾客歹意登录系统,保证系统旳安全。

第五条顾客ID持有人要对其在系统内旳行为负责,各部门领导要对本部门顾客旳行为负责。

第六条顾客ID旳命名由系统管理员执行,顾客ID命名应遵循顾客ID旳命名规则,不得随意命名。

第七条顾客ID主数据库旳建立应保证精确、完整和统一,在顾客ID发生变化时,顾客管理员应及时保证主数据库旳更新,并做好顾客ID变更旳归档工作。

第八条对顾客申请表等有关文档各申请部门旳顾客管理员必须存档,不得遗失。

第九条公司NC-ERP系统中各部门必须明确一名运维管理人员负责本部门顾客管理、权限管理及基本数据维护等有关工作。

第三章增长、修改顾客ID旳管理第十条公司NC-ERP系统中增长、修改顾客ID应符合下列状况之一:1、因工作需要新增或修改顾客ID;2、顾客ID持有人变化;3、顾客ID封存、冻结、解冻;4、单位或部门合并、分离、撤销;5、岗位重新设立;6、其她需要增长或修改公司NC-ERP系统中顾客ID旳状况。

第十一条顾客ID旳增长、修改,须由申请人填写《NC-ERP顾客账号申请表》,所在部门主管签字审批后,系统管理员审查并报主管领导审批后执行相应旳操作。

第四章顾客ID终结旳管理第十二条顾客ID旳终结应符合下列状况之一:1、顾客ID旳持有人工作调动;2、顾客ID旳持有人辞职;3、废弃旳顾客ID;4、临时顾客ID。

权限管理系统开题报告

权限管理系统开题报告1. 引言权限管理是指在一个系统或应用中管理用户对资源的访问权限的过程。

在许多应用中,需要对不同角色的用户进行授权,以控制其对系统中各种资源的访问级别。

传统的权限管理方式往往不够灵活且难以扩展,因此需要开发一个高效、可靠且易于扩展的权限管理系统。

本文档旨在介绍一个权限管理系统的开题报告,包括项目背景、目标、方法和预期成果等方面的内容。

2. 项目背景随着信息技术的发展,越来越多的企业和组织依赖于各种类型的应用程序来支持其业务流程。

这些应用程序通常需要对用户进行身份验证,以确保只有经过授权的用户可以访问特定的资源。

传统的权限管理方式包括基于角色的访问控制(RBAC)和访问控制列表(ACL),但它们存在一些问题:•RBAC的角色和权限之间的关系复杂且难以管理。

•ACL的维护成本高且不易于扩展。

因此,需要一种新的权限管理系统,以解决传统权限管理方式存在的问题,并提供更好的用户体验和管理效率。

3. 项目目标本项目的主要目标是开发一个高效、可靠且易于扩展的权限管理系统,以支持企业和组织对用户访问权限的精确控制。

具体目标包括:•设计并实现一个用户友好的权限管理界面,以便管理员可以轻松配置角色和权限。

•提供灵活的角色和权限管理功能,支持多种权限组合和继承关系。

•实现高效的权限验证机制,确保系统性能不受影响。

•支持权限管理系统的可扩展性,以适应不同规模和复杂度的应用场景。

4. 项目方法为了实现上述目标,我们将采用以下方法进行项目开发:4.1 技术选型•后端开发框架:选择一个成熟的、易于使用的框架,如Spring Boot,以支持快速开发和高效的权限验证。

•前端开发框架:选择一种简洁、易于学习的前端开发框架,如Vue.js,以支持用户友好的权限管理界面开发。

•数据库:选择一种可靠且具备良好性能的数据库,如MySQL或PostgreSQL,以支持角色和权限的存储和管理。

4.2 系统设计•设计用户认证和授权机制,确保只有经过身份验证和授权的用户可以访问系统资源。

统一身份认证权限管理系统

统一身份认证权限管理系统使用说明目录第1章统一身份认证权限管理系统 (2)1.1 软件开发现状分析 (2)1.2 功能定位、建设目标 (2)1.3 系统优点 (3)1.4 系统架构大局观 (3)1.5物理结构图 (4)1.6逻辑结构图 (4)1.7 系统运行环境配置 (5)第2章登录后台管理系统 (8)2.1 请用"登录"不要"登陆" (8)2.2 系统登录 (9)第3章用户(账户)管理 (9)3.1 申请用户(账户) (11)3.2 用户(账户)审核 (13)3.3 用户(账户)管理 (14)3.4 分布式管理 (17)第4章组织机构(部门)管理 (24)4.1 大型业务系统 (24)4.2 中小型业务系统 (25)4.3 微型的业务系统 (26)4.4 内外部组织机构 (27)第5章角色(用户组)管理 (28)第6章职员(员工)管理 (30)6.1 职员(员工)管理 (31)6.2 职员(员工)的排序顺序 (31)6.3 职员(员工)和用户(账户)的关系 (32)6.4 职员(员工)导出数据 (33)6.5 职员(员工)离职处理 (34)第7章内部通讯录 (35)7.1 我的联系方式 (36)7.2 内部通讯录 (37)第8章即时通讯 (37)8.1 发送消息 (37)8.2 即时通讯 (39)第9章数据字典(选项)管理 (1)9.1 数据字典(选项)管理 (1)9.2 数据字典(选项)明细管理 (3)第10章系统日志管理 (3)10.1 用户(账户)访问情况 (4)10.2 按用户(账户)查询 (5)10.3 按模块(菜单)查询 (6)10.4 按日期查询 (6)第11章模块(菜单)管理 (1)第12章操作权限项管理 (1)第13章用户权限管理 (4)第14章序号(流水号)管理 (4)第15章系统异常情况记录 (6)第16章修改密码 (1)第17章重新登录 (1)第18章退出系统 (2)第1章统一身份认证权限管理系统本软件模块的严谨设计定位、精心编码实现、不断维护推广、持续优化改进,主要是为了实现一个可以高度重复利用劳动成果的工具软件,并有偿提供给所需的人们,另想成为国人值得骄傲的知名软件功能模块,可供国内管理类开发人员在日常工作中进行灵活二次开发利用的模块,开发管理类软件的必备工具之一,同时本软件的系统架构可供广大业余兴趣爱好者模仿。

通用权限管理系统开发文档

通用权限管理系统开发文档部门:地理信息部作者:王立彪版本:1.0时间:2017-01-13目录1. 简单模型描述 (1)1.1. E-R 图 (1)1.2. 表格清单 (1)1.3. 外键清单 (2)1.4. 视图清单 (2)1.5. 序列清单 (3)2. 完全模型描述 (3)2.1. E-R 图 (3)2.2. 表格清单 (4)2.2.1. 表格shiro_user (系统用户表) (4)2.2.2. 表格shiro_role (系统角色表) (4)2.2.3. 表格shiro_dept (系统部门表) (4)2.2.4. 表格shiro_resource (系统资源表) (5)2.2.5. 表格shiro_permission (系统权限表) (5)2.2.6. 表格shiro_group (系统组表) (5)2.2.7. 表格shiro_user_role (系统用户与角色关系表) (5)2.2.8. 表格shiro_role_resource (系统角色与资源关系表) (6)2.2.9. 表格shiro_role_permission (系统角色与权限关系表) (6)2.2.10. 表格shiro_group_user (系统组与用户关系表) (6)2.2.11. 表格shiro_reource_permission (系统资源与权限关系表) (6)2.2.12. 表格shiro_group_role (系统组与角色关系表) (6)2.2.13. 表格shiro_linecese (系统许可证表) (7)2.2.14. 表格shiro_machine_binding (系统机器绑定表) (7)2.2.15. 表格shiro_ras_keys (系统非对称加密秘钥表) (7)2.3. 外键清单 (7)2.3.1. 外键FK_SHIRO_GR_REFERENCE_SHIRO_..D..E (7)2.3.2. 外键FK_SHIRO_GR_REFERENCE_SHIRO_..G...R .. (8)2.3.3. 外键 ................... FK_SHIRO_GR_REFERENCE_SHIRO_..R...O82.3.4. 外键 ................... FK_SHIRO_GU_REFERENCE_SHIRO_.G...R92.3.5. 外键FK_SHIRO_GU_REFERENCE_SHIRO_..U...S .. (9)2.3.6. 外键FK_SHIRO_MB_REFERENCE_SHIRO._..L..I (9)2.3.7. 外键FK_SHIRO_MB_REFERENCE_SHIRO_.R...K .. (10)2.3.8. 外键FK_SHIRO_RE_REFERENCE_SHIRO_..P...E .. (10)2.3.9. 外键 ................... FK_SHIRO_RE_REFERENCE_SHIRO._..R..E112.3.10. 外键 .................... F K_SHIRO_RO_REFERENCE_SHIRO_..D..E112.3.11. 外键 ................... FK_SHIRO_RP_REFERENCE_SHIRO._..P..E122.3.12. 外键 .................... F K_SHIRO_RP_REFERENCE_SHIRO_.R...O122.3.13. 外键 ................... F K_SHIRO_RR_REFERENCE_SHIRO._..R...E122.3.14. 外键 ....................FK_SHIRO_RR_REFERENCE_SHIRO_.R...O132.3.15. 外键FK_SHIRO_UR_REFERENCE_SHIRO_..R...O (13)2.3.16. 外键FK_SHIRO_UR_REFERENCE_SHIRO_.U...S (14)2.3.17. 外键 .................... FK_SHIRO_US_REFERENCE_SHIRO_..D..E142.4. 视图清单 (15)2.4.1. 视图view_shiro_user_resource (15)2.4.2. 视图view_shiro_user_role_permission (16)2.5. 序列清单 (17)2.5.1. 序列SHIRO_USER_ID_SEQ (17)2.5.2. 序列SHIRO_ROLE_ID_SEQ (17)2.5.3. 序列SHIRO_GROUP_ID_SE.Q (18)2.5.4. 序列SHIRO_RESOURCE_ID_SE...Q (18)2.5.5. 序列SHIRO_PERMISSION_ID_SE.Q (18)2.5.6. 序列SHIRO_LINECESE_ID_SE..Q (18)2.5.7. 序列SHIRO_RSA_KEYS_ID_SE..Q (18)2.5.8. 序列SHIRO_MACHINE_BINDING_ID_SE.Q (18)3. 配置手册 (18)4. 系统引入工程模板 (18)1. 简单模型描述1.1. E-R 图1.2. 表格清单名称描述shiro_user系统用户表shiro_role系统角色表 shiro_dept系统部门表N ;.J71■沁至 Oj-w・掙—轉 Ker-w.u.1•屍〜::•二酬怡IW 4WHY.«W. FEWJUtWid L _ 沁i 」 '-ueyiO 啊 MV二口皿 皐rm 左左: 再!Fd\iKW SI :nJ-!'I AEXU ;UE.FUIlf '-itSAK曙:w*_b .:w臼 3«cd.iJAUKT^J Lil WS一dlhXLJ!E-3auT4SS^[G-:!*_.:■F.KIK:HHVQMI IMUCIH* 皿 i>BAJ = 7 T I aTJCCVu;:・亜. 亠 tF• 2 二沁:£ :>.\1 ;» VijCili : w .…I 」. r.iiKJ ..t=5T、Tfr! ■StT* 14: f 佩其u_=i ■: 畀 idJ.1 z.41£■>“Mg : wrs-1»_;d:t>f-.•J M 丄"Li <u m;l44M4K 砂. ■1 馬 1A.□XLZJ :J =-=»4-==1!wttl >P r:L*_l ± TJMEEJL :3 >:!T3JS :;-二 !>*_・•・ -・•!■.・些■::■:泌I 3E 『朋KH LM,.: TiaS£B ;4« 煥,jhiE^r7T =■_;_! d T.-CJ ; ; 1: FtZ- .;u_:i 1^.135 i Hi ifa>STLCE J ITiF-m tJE ±ia 3=cr=AMUThifie- ihiLtwfl iEKT_lS IT •热Ji+UE3^|iL>i a証WSji : :St.:尸fiLrj-ELlcr 5■1图1-1整体E-RI,pi^DIAZaiMirMlLl-FPIWH ti±™-_=3 iT_ral H -1.3. 外键清单1.4. 视图清单1.5. 序列清单名称描述SHIRO_USER_ID_SEQ 系统用户表主键序列SHIRO_ROLE_ID_SEQ 系统角色表主键序列SHIRO_GROUOP_ID_SEQ 系统组表主键序列SHIRO_RESOURCE_ID_SEQ 系统资源表主键序列SHIRO_PERMISSION_ID_SEQ 系统权限表主键序列SHIRO_LINECESE_ID_SEQ 系统许可证表主键序列SHIRO_RSA_KEYS_ID_SEQ 系统非对称加密秘钥表主键序列SHIRO MACHINE BINDING ID SEQ 系统机器绑定表主键序列2. 完全模型描述2.1. E-R图图2-1整体E-R™=u=>_iri TW1 .: tfUj 护讥七^LEOflObMi 4ka>IHM.HF!vjnmu! 沪a-tern PQ dwci*-SWI•am a■i 昂.H祈I jnpnrfWWtVH ft器計盘咒K沁:客工山“1- FiVIl y?*i=c ■-kziiiiz ®K-fT::NH.4II ;l>ax^=r=-:if:=^II -£_■: 4 呀[血<fU> IFJE' .» gn |WHM:«r L>:TiaS£E:或Ek:■■ ■STLCE J UE;Biurr D-at > w tr-hfiaii L M Z ■ E y-=u4 «W! L I tM"t・ES±r^_=3 «T_rnj»—11- : TX:ji-d4UtLM' 31£电欣fFe-Bl CUIKcLr-a-E-Le CJE-r.VEIEt£d K:iii!NI,■- i:IRCi»itTbTie:LS叩L・Ff・MU^mj;■t.lW L5fc lHai,«,"U?l MH22表格清单221.表格shiro_user (系统用户表)2.2.2. 表格shiro_role (系统角色表)2.2.3. 表格shiro_dept (系统部门表)224.表格shiro_resource (系统资源表)225.表格shiro_permission (系统权限表)2.2.6.表格shiro_group (系统组表)2.2.7.表格shiro_user_role (系统用户与角色关系表)228.表格shiro_role_resource (系统角色与资源关系表)229.表格shiro_role_permission (系统角色与权限关系表)2.2.10. 表格shiro_group_user (系统组与用户关系表)2.2.11. 表格shiro_reource_permission (系统资源与权限关系表)2.2.12. 表格shiro_group_role (系统组与角色关系表)2213. 表格shiro_linecese (系统许可证表)2214. 表格shiro_machine_binding (系统机器绑定表)2.2.15. 表格shiro_ras_keys (系统非对称加密秘钥表)2.3. 外键清单2.3.1. 夕卜键FK_SHIRO_GR_REFERENCE_SHIRO_DE 2.3.1.1 外卜键FK_SHIRO_GR_REFERENCE_SHIF的描述WMWG^IHS_39N3d3d3d_d9_0dlHS_Xd W#S'k£'S聯场乙oy_oyiHS_3ON3y3d3y_yo_oyiHS_>id w# e e s_3ON3y3d3y_yo_oyiHS_>id w# s e syo_oyiHSWMWG^IHS_39N3d3d3d_d9_0dlHS_Xd W#S'k£'Sn0dlHS39N3d3d3d ai/\l0dlHS>1d^O^IHS_39N3d3d3d_ai/\l_0dlHS_Xd W#k9'£'S n_oyiHS_3ON3y3d3y_ai/\i_oyiHS_>id w# 9£zsn_oyiHS_3ON3y3d3y_no_oyiHS_>id w# s c syo OdlHS 3ON3d3d3y no OdlHS MT w# P£Z a^JOdlHS_39N3d3d3d_n9_OdlHS_Xd^OWIHS_39N3d3d3d_3d_0dlHS_Xd W#k8'£'S3d_oyiHS_3ON3y3d3y_3y_oyiHS_>id w# s c sWMS®royiHs_39N3d3d3d_ai/\i_odiHs_xd 聯q” 乙上£乙WfOyiHS_39N3d3d3d_ai/\l_OdlHS_Xd W#kZ'£'S>iy_oyiHS_3ON3y3d3y_ai/\i_oyiHS_>id w# z£zWM^B&^IHS_39N3d3d3d_ai/\l_OdlHS_Xd W#S'9'£'S3a_oyiHS_3ON3y3d3y_oy_oyiHS_>id w# OL CS_oyiHS_3ON3y3d3y_3y_oyiHS_>id w# e c s3yWMltB&WIHS_39N3d3d3d_3d_OdlHS_Xd W#S'8'£'S名称 FK_SHIRO_RR_REFERENCE_SHIRO_RE2311.夕卜键 FK SHIRO RP REFERENCE SHIRO PE2311.1. 夕卜键 FK_SHIRO_RP_REFERENCE_SHlRO 描PE2.3.11.2.夕卜键 FK_SHIRO_RP_REFERENCE_SHIRO 连接清单2.3.12.夕卜键 FK_SHIRO_RP_REFERENCE_SHIRO_RO夕卜键 FK_SHIRO_RP_REFERENCE_SHIR 的描O2.3.12.2.夕卜键 FK_SHIRO_RP_REFERENCE_SHIR 的连接清单2.3.12.1.2.3.13. 夕卜键FK_SHIRO_RR_REFERENCE_SHIRO_RE 2.3.13.1. 夕卜键FK_SHIRO_RR_REFERENCE_SHIF的描述名称FK_SHIRO_RR_REFERENCE_SHIRO_RE子表格 父表格外键列shiro_role_resource shiro_resource resource_id23132 夕卜键 FK_SHIRO_RR_REFERENCE_SHIRO 连接回青单2314.夕卜键 FK_SHIRO_RR_REFERENCE_SHIRO_RO2.3.14.1. 夕卜键 FK_SHIRO_RR_REFERENCE_SHIR 的描述2.3.14.2. 夕卜键 FK_SHIRO_RR_REFERENCE_SHIR 的连RO 青单2.3.15.夕卜键 FK_SHIRO_UR_REFERENCE_SHIRO_RO2.3.15.1. 夕卜键 FK_SHIRO_UR_REFERENCE_SHIR 的描述23152 夕卜键 FK_SHIRO_UR_REFERENCE_SHIF 的连接清单2316.夕卜键 FK_SHIRO_UR_REFERENCE_SHIRO_US2316.1.夕卜键 FK SHIRO UR REFERENCE SHIF 的描述2.3.16.2.夕卜键FK_SHIRO_UR_REFERENCE_SHIRO 连接清单2.3.17.夕卜键 FK_SHIRO_US_REFERENCE_SHIRO_DE2.3.17.1. 夕卜键 FK_SHIRO_US_REFERENCE_SHIF 的描述2.3.17.2. 夕卜键 FK_SHIRO_US_REFERENCE_SHIF 的连接清单24视图清单2.4.1. 视图view_shiro_user_resource241.1. 视图view_shiro_user_resource的描述2.4.1.2视图view_shiro_user_resource的SQL查询SELECTr. ID, r. TYPE, r.resource,「.priority, r.icon, r.parentid, r. NAME,r.css,「.target, r.is_out, er_id, NULL :: INTEGER AS group」d FROM((shiro_resource rLEFT JOIN shiro_role_resource rr ON ((rr.resource_id = r. ID)))LEFT JOIN shiro_user_role ur ON ((ur.role_id = rr.role_id)))UNION ALLSELECTr. ID, r. TYPE, r.resource, r.priority, r.icon, r.parentid, r. NAME,r.css, r.target, r.is_out, er_id, gr.group_idFROM(((shiro_resource rLEFT JOIN shiro_role_resource rr ON ((rr.resource_id = r. ID)))LEFT JOIN shiro_group_role gr ON ((gr.role_id = rr.role_id)))LEFT JOIN shiro_group_user gu ON ((gu.group_id = gr.group_id)));241.3. 视图view_shiro_user_resource的表格清单2414视图view shiro user resource勺视图列清单2.4.2. 视图view_shiro_user_role_permission242.1. 视图view_shiro_user_role_permissior的描述242.2. 视图view_shiro_user_role_permissior的SQL查询SELECTpr.id, , pr.type, pr.parent_id,pr.permission, pr.priority,pr.role_id ,er_id FROM (SELECT p.id, p.n ame, p.type, p.pare nt_id,p.permissi on, p.priority,rp.role_id FROM shiro_permissi on p ,shiro_role_permissio n rp where p.id=rp.permissi on_idUNION allSELECT p.id, p.n ame, p.type, p.pare nt_id,p.permissio n,p.priority,srr.role_id FROM shiro_permissi on p ,shiro_resource_permissio n srp,shiro_role_resource srrwhere srp.permission_id=p."id" and srr.resource_id=srp.resource_id )pr ,(select gr.role_id,er_id from shiro_group_role gr,shiro_group_user guwhere gr.group_id=gu.group_idUNION allSELECT ur.role_id,er_id from shiro_user_role ur)gsurwhere pr.role_id=gsur.role_id2423视图view_shiro_user_resource的表格清单2424视图view_shiro_user_role_permissior的视图列清单2.5. 序列清单2.5.1. 序列SHIRO_USER_ID_SEQ描述:系统用户表主键序列。

文档管理系统权限操作管理规定

2023

PART 04

权限申请与审批流程

REPORTING

权限申请条件及流程

权限申请条件

用户需明确所需权限类型、使用目的 及时间范围,并提供相关证明材料。

权限申请流程

用户向所在部门负责人提出申请,填 写《权限申请表》,并提供相关证明 材料。部门负责人审核通过后,将申 请提交至文档管理系统管理员。

审批流程及责任人

审批流程

文档管理系统管理员收到申请后,对申请材料进行审核。审核通过后,根据权限类型及级别,提交至相关领导审 批。领导审批通过后,文档管理系统管理员为用户分配相应权限。

责任人

部门负责人负责审核用户的权限申请需求及证明材料;文档管理系统管理员负责审核申请材料、分配权限;相关 领导负责审批权限申请。

03

鼓励员工积极提出改进建议,持续优化文档管理系 统的权限操作管理流程。

2023

REPORTING

THANKS

感谢观看

建立违规行为记录制度,将违 规行为记入个人或部门的信用 档案,作为今后考核和处罚的 依据。

对于严重违规行为或造成重大 损失的情况,应追究相关责任 人的法律责任。

持续改进计划

01

定期对文档管理系统的权限操作管理规定进行评估 和修订,以适应企业发展和法规变化的需求。

02

加强员工培训和宣传,提高员工对权限操作管理规 定的认识和遵守意识。

常见问题及解决方案

问题

忘记登录密码怎么办?

解决方案

联系系统管理员进行密码重置, 或根据系统提示通过邮箱或手机 找回密码。

问题

上传的文档无法打开或显示异常 怎么办?

常见问题及解决方案

解决方案

idoc文档管理系统API开发手册

第二章 API 函数接口

2.1 设置服务器信息

int SetServerInfo( string ServerHost, int ServerPort );

功能说明: 设置服务器 IP 地址和端口。

参数: ServerHost:[in]服务器 IP 地址; ServerPort:[in]服务器端口;

64。

返回值: 1: 新建成功; 14:没有登录或者登录信息错误,不能进行操作; 20:参数无效; 21:父目录不存在; 22:目录名包含非法字符或者太长; 23:没有相应权限; 25:服务器端存在该目录名。

2.4 删除目录

int FolderDel( int OwnerId, long FolderId );

返回值: 1: 设置成功; 10:IP 地址或者端口格式错误。 11:连接服务器失败,请检查网络连接情况以及服务器地址和端口是否设置正确;

2.2 登录服务器

int Login( string UserName, string Password );

功能说明: 登录多可文档管理系统。

参数: UserName:[in]用户名; Password:[in]密码;

idoc 文档管理系统 API 开发手册

版权所有 北京联高软件开发有限公司

目录

idoc 文档管理系统 API 开发手册 ..................................................................................................1 第一章 概述.......................................................................................................................3 1.1 目录及文件说明...................................................................................................3 1.2 控件注册...............................................................................................................3 1.3 接口调用的环境........................................................................................................3 第二章 API 函数接口 .......................................................................................................4 2.1 设置服务器信息........................................................................................................4 2.2 登录服务器................................................................................................................4 2.3 新建目录....................................................................................................................5 2.4 删除目录....................................................................................................................5 2.5 目录重命名................................................................................................................6 2.6 上传文件....................................................................................................................6 2.7 文件下载....................................................................................................................7 2.8 文件删除....................................................................................................................7 2.9 文件重命名................................................................................................................8 2.10 提取文件正文..........................................................................................................9 2.11 修改摘要..................................................................................................................9 2.12 得到文件信息........................................................................................................10 2.13 得到系统的组织结构............................................................................................11 2.14 得到组目录结构....................................................................................................12 2.15 得到目录文件........................................................................................................13 2.16 目录授权................................................................................................................14 2.17 文件授权................................................................................................................15 2.18 搜索........................................................................................................................16 2.19 注册用户................................................................................................................17 2.20 修改密码................................................................................................................18 2.21 得到登录的 URL...................................................................................................18 2.12 得到用户密码的 MD5 ...............................................................19

RBAC角色权限表设计

用户·角色·权限·表jsp 2010-05-17 22:49:33 阅读135 评论0 字号:大中小订阅一.引言因为做过的一些系统的权限管理的功能虽然在逐步完善,但总有些不尽人意的地方,总想抽个时间来更好的思考一下权限系统的设计。

权限系统一直以来是我们应用系统不可缺少的一个部分,若每个应用系统都重新对系统的权限进行设计,以满足不同系统用户的需求,将会浪费我们不少宝贵时间,所以花时间来设计一个相对通用的权限系统是很有意义的。

二.设计目标设计一个灵活、通用、方便的权限管理系统。

在这个系统中,我们需要对系统的所有资源进行权限控制,那么系统中的资源包括哪些呢?我们可以把这些资源简单概括为静态资源(功能操作、数据列)和动态资源(数据),也分别称为对象资源和数据资源,后者是我们在系统设计与实现中的叫法。

系统的目标就是对应用系统的所有对象资源和数据资源进行权限控制,比如应用系统的功能菜单、各个界面的按钮、数据显示的列以及各种行级数据进行权限的操控。

三.相关对象及其关系大概理清了一下权限系统的相关概念,如下所示:1. 权限系统的所有权限信息。

权限具有上下级关系,是一个树状的结构。

下面来看一个例子系统管理用户管理查看用户新增用户修改用户删除用户对于上面的每个权限,又存在两种情况,一个是只是可访问,另一种是可授权,例如对于“查看用户”这个权限,如果用户只被授予“可访问”,那么他就不能将他所具有的这个权限分配给其他人。

2. 用户应用系统的具体操作者,用户可以自己拥有权限信息,可以归属于0~n个角色,可属于0~n个组。

他的权限集是自身具有的权限、所属的各角色具有的权限、所属的各组具有的权限的合集。

它与权限、角色、组之间的关系都是n对n的关系。

3. 角色为了对许多拥有相似权限的用户进行分类管理,定义了角色的概念,例如系统管理员、管理员、用户、访客等角色。

角色具有上下级关系,可以形成树状视图,父级角色的权限是自身及它的所有子角色的权限的综合。

管理系统平台开发方案

管理系统平台开发方案设计方案:一、项目背景:随着企业规模的扩大和业务范围的增加,管理系统平台的需求变得越来越迫切。

该平台将用于企业内部各个部门的信息管理和协调工作,旨在提高工作效率、优化资源配置和加强内部沟通。

二、系统需求:1. 登录和权限管理:支持通过用户名和密码登录平台,并为不同角色的用户分配不同的权限,确保数据的安全性和访问的合规性。

2. 组织架构管理:能够管理企业的部门和员工信息,包括人员的基本信息、职位、上下级关系等,并支持组织架构的动态调整。

3. 信息发布和通知:提供信息发布功能,包括公告、新闻、通知等,以及消息通知功能,确保相关人员能够及时获取到重要的信息。

4. 任务管理:支持任务的创建、分配、执行和跟踪,能够对任务进行优先级、状态和进度的管理,以便及时掌握工作进展和负责人的责任。

5. 文件管理:能够管理企业内部的各类文件和文档,支持文件的上传、下载、分享和版本控制,确保文件的安全性和可追溯性。

6. 日程和会议管理:提供日程安排和会议管理功能,包括会议的预约、邀请、通知和会议纪要的记录与分享,以方便各部门之间的协作和沟通。

7. 统计和报表:支持对各类数据进行统计和分析,并生成相关报表,以便管理层做出决策。

8. 扩展和定制:提供灵活的扩展和定制功能,以满足企业不同部门的特定需求和个性化要求。

三、技术方案:1. 前端开发:采用HTML、CSS和JavaScript等前端技术进行开发,实现界面的友好性和响应式设计。

2. 后端开发:采用Java或Python等后端语言,结合MVC框架进行开发,实现系统的核心业务逻辑。

3. 数据库管理:采用关系型数据库(如MySQL、Oracle等)进行数据存储和管理,确保数据的一致性和可靠性。

4. 接口设计:采用RESTful API进行接口设计和开发,实现不同模块之间的数据交互和互操作。

5. 安全性设计:采用用户认证和权限控制机制,确保系统的安全性和数据的保密性。

信息系统权限管理制度(5篇)

信息系统权限管理制度为了医院信息管理系统数据的安全管理,避免操作权限失控,并防止一些用户利用取得的权限进行不正确的操作,特制定医院信息管理系统权限管理制度,对各科室工作人员操作医院信息管理系统进行严格的管理,并按照各用户的身份对用户的访问权限进行严格的控制,保证我院信息管理系统的正常运转,特制定本管理制度。

一、总则1.1用户帐号:登录信息系统需要有用户帐号,相当于身份标识,用户帐号采用人员工号的编排,规则如下:(1)采用员工工号编排。

工号以人事部按顺序规定往后编排提供信息科。

1.2密码:为保护信息安全而对用户帐号进行验证的唯一口令。

1.3权限:指在信息系统中某一用户的访问级别和权利,包括所能够执行的操作及所能访问的数据。

二、职责与分工2.1职能部门:(1)权限所有部门:负责某一个模块的权限管理和该模块的数据安全;a.财务处负责财务收费系统和部分资产系统权限;b.护理部负责病区护士管理系统权限;c.医务部负责医生工作站管理系统的权限;(2)负责指定一个部门权限负责人(建议为科室负责人),对涉及本部门负责权限的新增,变更,注销进行签字审批;(3)本部门人员申请本部门负责权限,需要部门权限负责人签批,签批后由系统管理员设置;2.2单位权限负责人(1)负责签批部门间的权限的授予;(2)负责对信息系统用户帐号及密码安全进行不定期抽查;2.3系统管理员(1)负责根据信息系统用户新增\异动\离职记录表在系统中设置用户权限;(2)负责维护本单位用户和权限清单;(3)遵守职业道德,接受部门权限负责人和单位权限负责人的抽查。

三、用户帐号及密码管理3.1密码设置及更改:(1)第一次登录信息系统时,用户必须更改信息系统密码;(2)为避免帐号被盗用,密码长度不小于六位,建议数字与字母结合使用;(3)建议每____天或更短时间内需要重新设定密码;(4)对于用户忘记密码的情况,需要按照新用户申请流程处理。

3.2帐号与密码保管:(1)密码不可告知他人,用户帐号不可转借他人使用;(2)信息系统用户因离岗或转岗,所拥有的系统用户权限需相应变更时,需在将有本部门权限负责人签字确认并到信息部办理手续;系统管理员对离岗或异动的帐号进行注销并签字;人事科在见到系统管理员签字后方可办理离岗或异动手续。

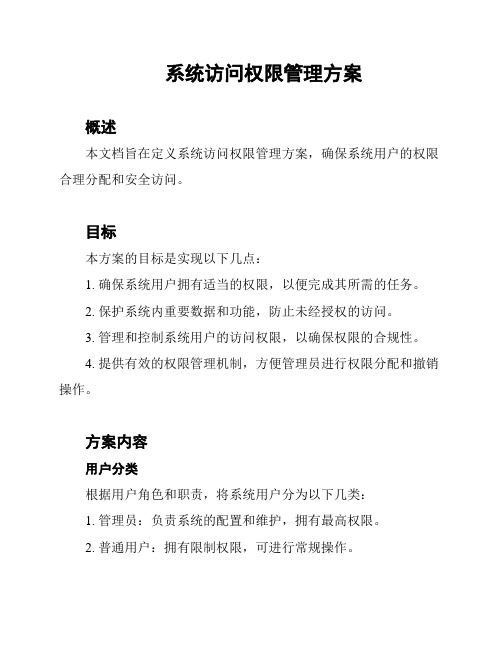

系统访问权限管理方案

系统访问权限管理方案概述本文档旨在定义系统访问权限管理方案,确保系统用户的权限合理分配和安全访问。

目标本方案的目标是实现以下几点:1. 确保系统用户拥有适当的权限,以便完成其所需的任务。

2. 保护系统内重要数据和功能,防止未经授权的访问。

3. 管理和控制系统用户的访问权限,以确保权限的合规性。

4. 提供有效的权限管理机制,方便管理员进行权限分配和撤销操作。

方案内容用户分类根据用户角色和职责,将系统用户分为以下几类:1. 管理员:负责系统的配置和维护,拥有最高权限。

2. 普通用户:拥有限制权限,可进行常规操作。

权限分配原则基于最小特权(Principle of Least Privilege)原则,为系统用户分配最低必需权限,以避免风险和滥用。

具体原则包括:1. 权限按照任务需求进行分配,不给予不必要的权限。

2. 进行权限审计和调整,确保权限分配的准确性和有效性。

3. 限制管理员账号的使用,仅在必要时才授予管理员权限。

权限管理机制为了实现权限管理,本方案将采用以下措施:1. 访问控制清单:建立用户访问权限清单,明确规定每个用户的权限范围和访问限制。

2. 角色管理:根据用户职责和权限需求,划分不同的角色,并为每个角色定义相应的权限。

3. 用户权限申请和审批:设立申请权限的流程,用户提交权限申请后,由管理员进行审批和调整。

4. 权限撤销和变更:管理员可随时撤销或变更用户权限,确保权限的及时管理和控制。

总结本系统访问权限管理方案将确保系统用户拥有适当的权限,并保护系统内重要数据和功能的安全性。

通过合理的权限分配和管理机制,可以防止未经授权的访问和滥用权限的情况发生,提高系统的安全性和管理效率。

通用权限管理系统需求规格说明书

通用权限管理系统需求规格说明书目录1.版本历史 (3)2.概述 (4)2.1.项目背景 (4)2.2.文档说明 (4)3.任务说明 (4)3.1.功能概述 (4)3.2.主要功能 (5)3.3.用户环境 (5)3.4.其他要求 (5)4.需求分析 (6)4.1.实现功能 (6)4.2.用例说明 (7)1.版本历史2. 概述2.1. 项目背景通用权限管理系统包括用户管理、角色管理、权限管理、菜单组管理功能,为提高研发效率,采用目前新的成熟的MVC 框架技术及C#编程语言,为本企业的门户及业务系统提供统一的权限数据基础及业务流程支撑。

2.2. 文档说明本文档为通用权限管理系统的需求规格说明,包括任务说明、需求分析,为后续的概要设计、数据库设计及详细设计的依据,同时可为开发与测试工作提供指导。

3. 任务说明3.1. 功能概述该项目要求为一个B/S 结构的项目,系统架构采用了MVC 框架。

系统结构图数据库视图(view)模型(model)控制器(controller)用户存取数据3.2. 主要功能功能结构图通用权限管理系统权限管理角色管理权限管理菜单组管理用户管理系统功能登录注销注销3.3. 用户环境开发平台:Visual 2012数据库:SQL Server 2008R2服务器环境:IIS客户端工具:浏览器操作系统:Win7 x64/86组件环境:MVC4.0、EasyUI1.3.1、EF5.1 3.4. 其他要求绘制UML采用Microsoft Office Visio 2013设计文档编写采用Microsoft Office Visio 20134.需求分析4.1. 实现功能➢系统用例图➢功能清单4.2. 用例说明➢用例01:权限管理A.用例图B.描述:可以维护以下的基本信息(增删改查):❑角色信息:角色名称、角色类型(普通用户/高级用户/VIP高级会员)添加时间;❑用户信息:编号(ID)、姓名、密码、电话、Email、添加时间,附加操作设置用户角色、设置用户特权;❑权限信息:编号(ID)、权限名称、请求方式(HttpGet/HttpPost)、请求地址、权限类型(普通权限/菜单权限)、添加时间,附加操作设置角色、设置分组;❑菜单组信息:编号(ID)、分组名称、分组类型(普通组/菜单组),附加操作设置角色;➢用例02:系统功能A.用例图:B.描述:❑实现系统登退出实现系统注销。

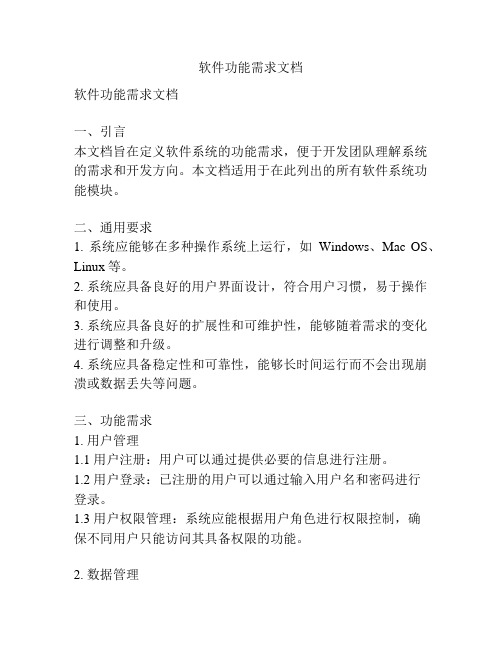

软件功能需求文档

软件功能需求文档软件功能需求文档一、引言本文档旨在定义软件系统的功能需求,便于开发团队理解系统的需求和开发方向。

本文档适用于在此列出的所有软件系统功能模块。

二、通用要求1. 系统应能够在多种操作系统上运行,如Windows、Mac OS、Linux等。

2. 系统应具备良好的用户界面设计,符合用户习惯,易于操作和使用。

3. 系统应具备良好的扩展性和可维护性,能够随着需求的变化进行调整和升级。

4. 系统应具备稳定性和可靠性,能够长时间运行而不会出现崩溃或数据丢失等问题。

三、功能需求1. 用户管理1.1 用户注册:用户可以通过提供必要的信息进行注册。

1.2 用户登录:已注册的用户可以通过输入用户名和密码进行登录。

1.3 用户权限管理:系统应能根据用户角色进行权限控制,确保不同用户只能访问其具备权限的功能。

2. 数据管理2.1 数据录入:用户可以输入和修改系统中的数据,包括文字、数字、图片等。

2.2 数据查询:用户可以根据关键词搜索系统中的数据,并实现查询结果的排序和筛选。

2.3 数据导出:用户可以将查询结果或系统中的数据导出为Excel、PDF等文件格式。

3. 运营管理3.1 商品管理:用户可以添加和编辑系统中的商品信息,包括商品名称、价格、库存等。

3.2 订单管理:用户可以查看订单列表,包括订单状态、下单时间、支付情况等。

3.3 促销管理:用户可以设置商品的促销活动,包括折扣、满减等。

3.4 库存管理:用户可以查看商品库存情况,并根据实际情况进行调整。

4. 财务管理4.1 收入管理:系统应能够记录销售订单和支付信息,并生成相应的收入报表。

4.2 成本管理:系统应能够记录商品进货成本和其他支出信息,并生成相应的成本报表。

4.3 盈利管理:系统应能够计算出销售收入和成本支出之间的盈利情况,并生成相应的盈利报表。

5. 报表管理5.1 销售报表:系统应能够生成销售报表,包括销售额、销售数量等信息。

5.2 库存报表:系统应能够生成库存报表,包括商品库存、库存周转率等信息。

- 1、下载文档前请自行甄别文档内容的完整性,平台不提供额外的编辑、内容补充、找答案等附加服务。

- 2、"仅部分预览"的文档,不可在线预览部分如存在完整性等问题,可反馈申请退款(可完整预览的文档不适用该条件!)。

- 3、如文档侵犯您的权益,请联系客服反馈,我们会尽快为您处理(人工客服工作时间:9:00-18:30)。

通用权限管理系统开发文档部门:地理信息部作者:王立彪版本:1.0时间:2017-01-13目录1. 简单模型描述 (1)1.1. E-R图 (1)1.2. 表格清单 (1)1.3. 外键清单 (2)1.4. 视图清单 (3)1.5. 序列清单 (3)2. 完全模型描述 (4)2.1. E-R图 (4)2.2. 表格清单 (4)2.2.1. 表格shiro_user(系统用户表) (4)2.2.2. 表格shiro_role(系统角色表) (5)2.2.3. 表格shiro_dept(系统部门表) (5)2.2.4. 表格shiro_resource(系统资源表) (5)2.2.5. 表格shiro_permission(系统权限表) (6)2.2.6. 表格shiro_group(系统组表) (6)2.2.7. 表格shiro_user_role(系统用户与角色关系表) (6)2.2.8. 表格shiro_role_resource(系统角色与资源关系表) (6)2.2.9. 表格shiro_role_permission(系统角色与权限关系表) (6)2.2.10. 表格shiro_group_user(系统组与用户关系表) (7)2.2.11. 表格shiro_reource_permission(系统资源与权限关系表) (7)2.2.12. 表格shiro_group_role(系统组与角色关系表) (7)2.2.13. 表格shiro_linecese(系统许可证表) (7)2.2.14. 表格shiro_machine_binding(系统机器绑定表) (7)2.2.15. 表格shiro_ras_keys(系统非对称加密秘钥表) (8)2.3. 外键清单 (8)2.3.1. 外键FK_SHIRO_GR_REFERENCE_SHIRO_DE (8)2.3.2. 外键FK_SHIRO_GR_REFERENCE_SHIRO_GR (8)2.3.3. 外键FK_SHIRO_GR_REFERENCE_SHIRO_RO (9)2.3.4. 外键FK_SHIRO_GU_REFERENCE_SHIRO_GR (9)2.3.5. 外键FK_SHIRO_GU_REFERENCE_SHIRO_US (10)2.3.6. 外键FK_SHIRO_MB_REFERENCE_SHIRO_LI (10)2.3.7. 外键FK_SHIRO_MB_REFERENCE_SHIRO_RK (10)2.3.8. 外键FK_SHIRO_RE_REFERENCE_SHIRO_PE (11)2.3.9. 外键FK_SHIRO_RE_REFERENCE_SHIRO_RE (11)2.3.10. 外键FK_SHIRO_RO_REFERENCE_SHIRO_DE (12)2.3.11. 外键FK_SHIRO_RP_REFERENCE_SHIRO_PE (12)2.3.12. 外键FK_SHIRO_RP_REFERENCE_SHIRO_RO (13)2.3.13. 外键FK_SHIRO_RR_REFERENCE_SHIRO_RE (13)2.3.14. 外键FK_SHIRO_RR_REFERENCE_SHIRO_RO (13)2.3.15. 外键FK_SHIRO_UR_REFERENCE_SHIRO_RO (14)2.3.16. 外键FK_SHIRO_UR_REFERENCE_SHIRO_US (14)2.3.17. 外键FK_SHIRO_US_REFERENCE_SHIRO_DE (15)2.4. 视图清单 (15)2.4.1. 视图view_shiro_user_resource (15)2.4.2. 视图view_shiro_user_role_permission (17)2.5. 序列清单 (18)2.5.1. 序列SHIRO_USER_ID_SEQ (18)2.5.2. 序列SHIRO_ROLE_ID_SEQ (18)2.5.3. 序列SHIRO_GROUP_ID_SEQ (18)2.5.4. 序列SHIRO_RESOURCE_ID_SEQ (18)2.5.5. 序列SHIRO_PERMISSION_ID_SEQ (18)2.5.6. 序列SHIRO_LINECESE_ID_SEQ (19)2.5.7. 序列SHIRO_RSA_KEYS_ID_SEQ (19)2.5.8. 序列SHIRO_MACHINE_BINDING_ID_SEQ (19)3. 配置手册 (19)4. 系统引入工程模板 (19)1.简单模型描述1.1.E-R图图1-1 整体E-R 1.2.表格清单1.3.外键清单1.4.视图清单1.5.序列清单2.完全模型描述2.1.E-R图图2-1 整体E-R 2.2.表格清单2.2.1.表格shiro_user(系统用户表)2.2.2.表格shiro_role(系统角色表)2.2.3.表格shiro_dept(系统部门表)2.2.4.表格shiro_resource(系统资源表)2.2.5.表格shiro_permission(系统权限表)2.2.6.表格shiro_group(系统组表)2.2.7.表格shiro_user_role(系统用户与角色关系表)2.2.8.表格shiro_role_resource(系统角色与资源关系表)2.2.9.表格shiro_role_permission(系统角色与权限关系表)2.2.10.表格shiro_group_user(系统组与用户关系表)2.2.11.表格shiro_reource_permission(系统资源与权限关系表)2.2.12.表格shiro_group_role(系统组与角色关系表)2.2.13.表格shiro_linecese(系统许可证表)2.2.14.表格shiro_machine_binding(系统机器绑定表)2.2.15.表格shiro_ras_keys(系统非对称加密秘钥表)2.3.外键清单2.3.1.外键FK_SHIRO_GR_REFERENCE_SHIRO_DE2.3.1.1.外键FK_SHIRO_GR_REFERENCE_SHIRO_DE的描述2.3.1.2.外键FK_SHIRO_GR_REFERENCE_SHIRO_DE的连接清单2.3.2.外键FK_SHIRO_GR_REFERENCE_SHIRO_GR2.3.2.1.外键FK_SHIRO_GR_REFERENCE_SHIRO_GR的描述2.3.2.2.外键FK_SHIRO_GR_REFERENCE_SHIRO_GR的连接清单2.3.3.外键FK_SHIRO_GR_REFERENCE_SHIRO_RO 2.3.3.1.外键FK_SHIRO_GR_REFERENCE_SHIRO_RO的描述2.3.3.2.外键FK_SHIRO_GR_REFERENCE_SHIRO_RO的连接清单2.3.4.外键FK_SHIRO_GU_REFERENCE_SHIRO_GR 2.3.4.1.外键FK_SHIRO_GU_REFERENCE_SHIRO_GR的描述2.3.4.2.外键FK_SHIRO_GU_REFERENCE_SHIRO_GR的连接清单2.3.5.外键FK_SHIRO_GU_REFERENCE_SHIRO_US 2.3.5.1.外键FK_SHIRO_GU_REFERENCE_SHIRO_US的描述2.3.5.2.外键FK_SHIRO_GU_REFERENCE_SHIRO_US的连接清单2.3.6.外键FK_SHIRO_MB_REFERENCE_SHIRO_LI2.3.6.1.外键FK_SHIRO_MB_REFERENCE_SHIRO_LI的描述2.3.6.2.外键FK_SHIRO_MB_REFERENCE_SHIRO_LI的连接清单2.3.7.外键FK_SHIRO_MB_REFERENCE_SHIRO_RK 2.3.7.1.外键FK_SHIRO_MB_REFERENCE_SHIRO_RK的描述子表格shiro_machine_binding父表格shiro_rsa_keys外键列key_id2.3.7.2.外键FK_SHIRO_MB_REFERENCE_SHIRO_RK的连接清单2.3.8.外键FK_SHIRO_RE_REFERENCE_SHIRO_PE2.3.8.1.外键FK_SHIRO_RE_REFERENCE_SHIRO_PE的描述2.3.8.2.外键FK_SHIRO_RE_REFERENCE_SHIRO_PE的连接清单2.3.9.外键FK_SHIRO_RE_REFERENCE_SHIRO_RE2.3.9.1.外键FK_SHIRO_RE_REFERENCE_SHIRO_RE的描述2.3.9.2.外键FK_SHIRO_RE_REFERENCE_SHIRO_RE的连接清单2.3.10.外键FK_SHIRO_RO_REFERENCE_SHIRO_DE 2.3.10.1.外键FK_SHIRO_RO_REFERENCE_SHIRO_DE的描述2.3.10.2.外键FK_SHIRO_RO_REFERENCE_SHIRO_DE的连接清单2.3.11.外键FK_SHIRO_RP_REFERENCE_SHIRO_PE2.3.11.1.外键FK_SHIRO_RP_REFERENCE_SHIRO_PE的描述2.3.11.2.外键FK_SHIRO_RP_REFERENCE_SHIRO_PE的连接清单2.3.12.外键FK_SHIRO_RP_REFERENCE_SHIRO_RO 2.3.12.1.外键FK_SHIRO_RP_REFERENCE_SHIRO_RO的描述2.3.12.2.外键FK_SHIRO_RP_REFERENCE_SHIRO_RO的连接清单2.3.13.外键FK_SHIRO_RR_REFERENCE_SHIRO_RE 2.3.13.1.外键FK_SHIRO_RR_REFERENCE_SHIRO_RE的描述2.3.13.2.外键FK_SHIRO_RR_REFERENCE_SHIRO_RE的连接清单2.3.14.外键FK_SHIRO_RR_REFERENCE_SHIRO_RO 2.3.14.1.外键FK_SHIRO_RR_REFERENCE_SHIRO_RO的描述子表格shiro_role_resource父表格shiro_role外键列role_id2.3.14.2.外键FK_SHIRO_RR_REFERENCE_SHIRO_RO的连接清单2.3.15.外键FK_SHIRO_UR_REFERENCE_SHIRO_RO 2.3.15.1.外键FK_SHIRO_UR_REFERENCE_SHIRO_RO的描述2.3.15.2.外键FK_SHIRO_UR_REFERENCE_SHIRO_RO的连接清单2.3.16.外键FK_SHIRO_UR_REFERENCE_SHIRO_US 2.3.16.1.外键FK_SHIRO_UR_REFERENCE_SHIRO_US的描述2.3.16.2.外键FK_SHIRO_UR_REFERENCE_SHIRO_US的连接清单2.3.17.外键FK_SHIRO_US_REFERENCE_SHIRO_DE 2.3.17.1.外键FK_SHIRO_US_REFERENCE_SHIRO_DE的描述2.3.17.2.外键FK_SHIRO_US_REFERENCE_SHIRO_DE的连接清单2.4.视图清单2.4.1.视图view_shiro_user_resource2.4.1.1.视图view_shiro_user_resource的描述2.4.1.2.视图view_shiro_user_resource的SQL查询SELECTr. ID, r. TYPE, r.resource, r.priority, r.icon, r.parentid, r. NAME,r.css, r.target, r.is_out, er_id, NULL :: INTEGER AS group_idFROM((shiro_resource rLEFT JOIN shiro_role_resource rr ON ((rr.resource_id = r. ID)))LEFT JOIN shiro_user_role ur ON ((ur.role_id = rr.role_id)))UNION ALLSELECTr. ID, r. TYPE, r.resource, r.priority, r.icon, r.parentid, r. NAME,r.css, r.target, r.is_out, er_id, gr.group_idFROM(((shiro_resource rLEFT JOIN shiro_role_resource rr ON ((rr.resource_id = r. ID)))LEFT JOIN shiro_group_role gr ON ((gr.role_id = rr.role_id)))LEFT JOIN shiro_group_user gu ON ((gu.group_id = gr.group_id)) );;2.4.1.3.视图view_shiro_user_resource的表格清单2.4.1.4.视图view_shiro_user_resource的视图列清单2.4.2.视图view_shiro_user_role_permission2.4.2.1.视图view_shiro_user_role_permission的描述2.4.2.2.视图view_shiro_user_role_permission的SQL查询SELECTpr.id, , pr.type, pr.parent_id,pr.permission, pr.priority,pr.role_id ,er_id FROM (SELECT p.id, , p.type, p.parent_id,p.permission, p.priority,rp.role_id FROM shiro_permission p ,shiro_role_permission rp where p.id=rp.permission_idUNION allSELECT p.id, , p.type, p.parent_id,p.permission,p.priority,srr.role_id FROM shiro_permission p , shiro_resource_permission srp,shiro_role_resource srrwhere srp.permission_id=p."id" and srr.resource_id=srp.resource_id )pr ,(select gr.role_id,er_id from shiro_group_role gr,shiro_group_user guwhere gr.group_id=gu.group_idUNION allSELECT ur.role_id,er_id from shiro_user_role ur) gsurwhere pr.role_id=gsur.role_id2.4.2.3.视图view_shiro_user_resource的表格清单2.4.2.4.视图view_shiro_user_role_permission的视图列清单2.5.序列清单2.5.1.序列SHIRO_USER_ID_SEQ描述:系统用户表主键序列。