庞飞-基于web的通用权限管理系统

基于组件和拦截器的Web系统权限设计与实现

基于组件和拦截器的Web系统权限设计与实现赵秀霞;付秀丽【摘要】Permission subassembly has introspection property,can intelligently determine its own form of expression,and does not depend on the control of business program,so its independence,reusability and usability are greatly increased. The permission interceptor can intercept access,judge rights of applicants,and be able to be free to "plug". By cooperation with the permission subassembly and interceptor,developers can fully concentrate their efforts on the development of the business pro-gram,but do not consider the access control.%权限组件让组件具有自省性,组件能够智能地判断自己的表现形式,不需要依赖于业务程序自身的控制,使其自身的独立性、重用性和易用性大大提高;权限拦截器则可以对访问进行统一拦截,统一判断权限,并能够根据需要随意“插拔”。

通过权限组件与权限拦截器的配合工作,程序开发人员可以完全专注于业务的开发,无需意识到权限控制的存在。

【期刊名称】《现代电子技术》【年(卷),期】2014(000)008【总页数】3页(P105-107)【关键词】权限设计;组件;拦截器;AOP;Struts2【作者】赵秀霞;付秀丽【作者单位】济南大学机械工程学院,山东济南 250014;济南大学机械工程学院,山东济南 250014【正文语种】中文【中图分类】TN919-34;TP311.52;TP393.08从权限控制项目的角度,Web系统的权限控制内容包括2部分:页面组件显示控制和请求拦截控制。

web应用开发中的权限管理系统

权限管理1.需求分析1.1 背景B/s 权限管理功能是进行B/s设计的通用模块,包含了个性化界面设计、权限管理设计、通用数据库操作设计的方面,涉及的知识有:html、javascript、java web 面向对对象程序涉及、sqlserver数据库、数据库设计。

1.2任务概述1. 主要功能● 权限主体:单位、角色、普通人员、管理人员。

单位内部门构成层级结构;每个部门下拥有不同的角色,每个角色下拥有若干的人员;每个部门下拥有若干的人员;每个单位至少拥有一名管理人员。

● 受控内容:功能构成层级结构。

功能的构成有:名称、URL、顺序号、打开方式、功能描述。

● 分配要求:1)最上级部门的管理人员拥有全部功能权限,它可以将自己拥有的功能权限分配给下级部门的管理人员,依次类推,每个部门的管理人员可以将自己拥有的权限分配给本部门的人员。

2)分配方式有:给子部门赋权限,则此部门下所有人都拥有此权限;按角色分配权限,则拥有此角色的人都拥有此权限;对具体的人分配权限,方式又有两种,一种是指定人,将功能分配给这个人;另一种是指定功能,选择具有此功能权限的人;3)有些功能是受权限控制的,而有些则不受权限控制,即任何用户都可以拥有此功能。

2. 登录管理人员和使用人员以“_”为区分,管理人员负责权限分配,而用户负责系统功能的使用。

● 以管理员登录:分别对部门、角色、人员进行维护;对功能属性进行维护。

● 使用人员:登录后,看到其所能看到的功能。

1.3运行环境规定1.设备本项目采用普通的PC 机,其上安装Windows2000 以上版本或XP 即可。

2.支持软件1、安装JDK1.52、应用服务器采用:Tomcat3、数据库采用SQLSever1.4 整体框架图2.详细设计2.1模块分为业务功能和功能管理:在此次实习中我主要完成了各个模块中的增加,删除和修改部分,以下为各个模块及功能的函数入口及函数。

1) 业务模块入口:Module.jsp分支1:FormReceiveJSP_manager_forRight.jsp、FormReceiveJSP_role_forRight.jspFormReceiveJSP_user_forRight.jsp。

2010年校级大学生创新性实验计划项目

资源勘查工程08

周瑶琪

2010012

地震信号独立分量分解与合成技术研究

张震

勘查技术与工程08

宋建国

2010013

基于WebGIS商业网点信息系统研究

许明明

地理信息系统08

黄丙湖

2010014

震积岩模拟实验及其地质意义的研究

梁绘媛

资源勘查工程08

袁静鄢继华

2010015

生物能源基础实验研究

高金亮

资源勘查工程08

李艳超

计算机科学与技术08

李坤

2010124

基于webservice的手机服务系统

韩婷婷

通信工程08

吴春雷

2010125

电子辞典语音翻译软件设计

何雯博

计算机科学与技术09

张学辉

2010126

掌上图书馆系统的开发设计

魏连玉

计算机科学与技术09

石乐义郭晓飞

2010127

基于虚拟化环境下的PC操作系统的研究

杨琪

化学工程与工艺07

周欣明

2010058

螺旋藻藻蓝胆素(PCB)在大肠杆菌中的组合表达及抗氧化研究

张帅

材料化学08

黄方葛保胜

2010059

1-烷基-3-甲基咪唑硝酸盐离子液体的合成研究

张振坤

材料化学09

张国栋

2010060

离子液助多晶面钯纳米颗粒的合成及催化性能研究

刘进东

化学工程与工艺08

董斌

2010061

王鑫

2010101

管道腐蚀区集中应力与缺陷漏磁场定量关系研究

李琦

油气储运工程08

刘刚

2010102

瑞友天翼应用虚拟化系统V6.0.7.1高级版管理功能手册说明书

1. 关于天翼许可授权设置 ............................................................. 27 2. 硬件加密卡许可证设置 ............................................................. 27 3. 手机号码短信验证码功能 ..........................................................28

1. 应用管理 ..................................................................................... 4 2. 用户管理 ..................................................................................... 7 3. 服务器管理 ..................................................................................8 4. 日志管理 ..................................................................................... 9 5. 许可证管理 ................................................................................10 6. 高级管理 ................................................................................... 11

unigui经典问答 85个常遇问题的解答

Unigui经典问答:深度解析85个常遇问题的解答1. 什么是Unigui?Unigui是一种基于Delphi的Web开发框架,它能够帮助开发者快速地构建高性能的Web应用程序。

相比传统的Web开发方式,Unigui 可以大大提高开发效率,并且能够实现原生的跨评台支持,使得开发的Web应用程序能够在不同设备上运行。

2. Unigui适用于哪些类型的Web应用?Unigui适用于各种类型的Web应用,包括企业管理系统、电子商务评台、在线教育系统、数据可视化评台等。

它提供了丰富的组件库和功能模块,能够满足不同类型Web应用的开发需求。

3. 如何开始学习Unigui?想要学习Unigui,首先需要掌握Delphi语言的基础知识,理解Web 开发的基本原理和技术。

可以通过阅读官方文档、参加培训课程、查阅社区资源等途径来学习Unigui的相关知识。

4. Unigui的开发环境是怎样的?Unigui的开发环境通常是基于Delphi集成开发环境(IDE)进行开发,开发者可以使用Delphi的各种工具和功能来进行Unigui应用程序的开发和调试。

5. Unigui的界面设计如何?Unigui提供了丰富的界面设计功能和组件,开发者可以通过拖拽组件、设置属性以及编写代码来创建各种风格和类型的界面。

Unigui还支持自定义主题和样式,能够满足不同应用的界面需求。

6. Unigui如何处理数据交互?Unigui可以通过Ajax、WebSocket等技术来实现客户端与服务器端之间的实时数据交互,能够保证应用程序的实时性和高效性。

Unigui还提供了数据绑定、数据集操作等功能,方便开发者对数据进行操作和展示。

7. 如何进行Unigui应用的部署和发布?完成Unigui应用的开发后,可以通过内置的打包部署工具将应用打包成可执行文件,然后进行发布。

由于Unigui支持原生的跨评台运行,因此发布后的应用可以在不同的操作系统和设备上运行。

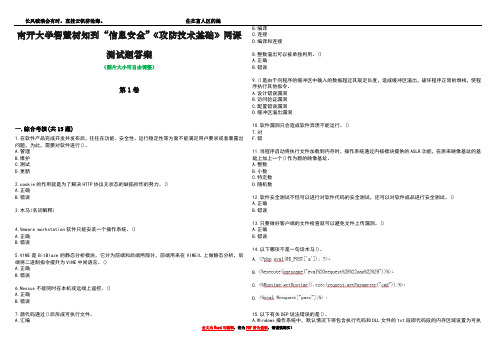

南开大学智慧树知到“信息安全”《攻防技术基础》网课测试题答案3

南开大学智慧树知到“信息安全”《攻防技术基础》网课测试题答案(图片大小可自由调整)第1卷一.综合考核(共15题)1.在软件产品完成开发并发布后,往往在功能、安全性、运行稳定性等方面不能满足用户要求或者暴露出问题,为此,需要对软件进行()。

A.管理B.维护C.测试D.更新2.cookie的作用就是为了解决HTTP协议无状态的缺陷所作的努力。

()A.正确B.错误3.木马(名词解释)4.Vmware workstation软件只能安装一个操作系统。

()A.正确B.错误5.VINE是BitBlaze的静态分析模块,它分为前端和后端两部分,前端用来在VINEIL上做静态分析,后端将二进制指令提升为VINE中间语言。

()A.正确B.错误6.Nessus不能同时在本机或远端上遥控。

()A.正确B.错误7.源代码通过()后形成可执行文件。

A.汇编B.编译C.连接D.编译和连接8.整数溢出可以被单独利用。

()A.正确B.错误9.()是由于向程序的缓冲区中输入的数据超过其规定长度,造成缓冲区溢出,破坏程序正常的堆栈,使程序执行其他指令。

A.设计错误漏洞B.访问验证漏洞C.配置错误漏洞D.缓冲区溢出漏洞10.软件漏洞只会造成软件奔溃不能运行。

()T.对F.错11.当程序启动将执行文件加载到内存时,操作系统通过内核模块提供的ASLR功能,在原来映像基址的基础上加上一个()作为新的映像基址。

A.整数B.小数C.特定数D.随机数12.软件安全测试不但可以进行对软件代码的安全测试,还可以对软件成品进行安全测试。

()A.正确B.错误13.只要做好客户端的文件检查就可以避免文件上传漏洞。

()A.正确B.错误14.以下哪项不是一句话木马()。

A.B.C.D.15.以下有关DEP说法错误的是()。

A.Windows操作系统中,默认情况下将包含执行代码和DLL文件的txt 段即代码段的内存区域设置为可执行代码的内存区域B.Windows XP及其之前的操作系统,没有对内存区域的代码执行进行限制C.启用DEP机制后,DEP机制将某些敏感区域设置不可执行的non-executable标志位D.DEP只有软件DEP第2卷一.综合考核(共15题)1.()是指攻击者窃听了用户访问HTTP时的用户名和密码,或者是用户的会话,从而得到sessionID,进而冒充用户进行HTTP访问的过程。

基于Web的校园网二手商品交易系统的设计与实现论文1

2开发技术及开发环境3

2.1 JAVA语言简介3

2.2 J2EE技术介绍3

2.3 JSP/Servlet技术介绍3

2.4 JavaBeans技术4

2.5开发环境及环境配置4

2.5.1系统环境及JAVA/JSP环境配置4

2.5.2数据库开发工具选择及配置4

3系统分析与设计6

3.1需求分析6

4.2后台管理13

4.2.1管理员登陆14

4.2.2用户管理15

4.2.3信息资源管理15

4.2.4消息管理16

4.3用户界面16

4.3.1用户注册17

4.3.2发布信息17

4.3.3用户信息管理17

4.3.4用户留言17

5结论与体会19

6致谢20

7参考文献21

8附件22

基于Web的校园网二手商品交易系统的设计与实现

2开发技术及开发环境

2.1Java语言简介

Java语言是美国Sun公司于1995年推出的一种简单的、面向对象的、分布式的、可解释的、键壮的、安全的、结构的、中立的、可移植的、性能很优异的多线程的、动态的语言。其前身为OAK语言,是SUN公司为一些消费性电子产品而设计的一个通用环境。他们最初的目的只是为了开发一种独立于平台的软件技术。经过Sun公司的工程师的不懈努力以及全世界无数的编程爱好者的使用,Java终于发展成为今天这样一个集桌面(J2SE)、网络(J2EE)、移动平台(J2ME)应用为一体的功能强大的编程语言。目前Java由于其平台无关及分布式特性,最重要的应用是在网络应用上。

分类号

UDC

单位代码

密级

公开

学号

学士学位论文

基于Web的校园网二手商品交易系统的设计与实现

一种自主可控可信计算平台解决方案

一种自主可控可信计算平台解决方案龙兴刚;谢小赋;庞飞;叶晓【摘要】本文针对TCG可信计算规范中X86架构的可信计算平台存在被动可信度量、操作系统安全增强机制不完备和认证体制复杂等问题,提出一种基于国产处理器和国产操作系统的自主可控可信计算平台解决方案,设计了国产操作系统可信安全增强策略和框架,给出了基于可信平台控制模块的主动可信度量和基于身份标识平台身份认证等关键技术实现途径.【期刊名称】《信息安全与通信保密》【年(卷),期】2015(000)010【总页数】5页(P123-126,130)【关键词】可信计算;主动度量;主可控【作者】龙兴刚;谢小赋;庞飞;叶晓【作者单位】海军计算技术研究所,北京100841;中国电子科技集团公司第三十研究所,四川成都610041;中国电子科技集团公司第三十研究所,四川成都610041;中国电子科技集团公司第三十研究所,四川成都610041【正文语种】中文【中图分类】TP91随着信息技术不断发展,信息系统面临的安全问题越来越严峻,传统的堵漏洞、筑高墙、防外攻等“老三样”的防御技术难有大的突破,必须从计算平台自身出发才能更好地解决信息系统的安全问题。

“可信计算”提出通过硬件安全芯片及其支撑软件所构成的可信计算平台作为解决计算平台安全问题的根本措施。

通过在硬件平台内部引入可信平台模块(TPM,Trusted platform module)作为信任根,利用密码机制建立起信任链,从而把信任扩展到整个计算机系统,为建立安全可信的计算环境提供途径[1-4]。

当前可信计算平台的具体实现大多是对通用计算机的简单改造,即在主板上插上一个可信平台模块[5]。

上述解决方案在一定程度上增强计算平台的可信能力,是一种适应商用计算平台和非国产操作系统的过渡解决方案。

随着我国国产计算平台和操作系统的发展,需要提出一种适应自主可控计算平台和操作系统的可信计算平台解决方案。

1.1 X86架构可信平台采用被动可信度量机制在TCG(Trusted Computing Group,可信计算组织)规范中,X86架构可信计算平台的信任链建立过程是以BIOS和TPM共同作为信任根。

web权限管理流程

web权限管理流程

Web权限管理流程通常包括以下步骤:

1. 访问控制策略制定:定义角色和权限的组织结构,并确定每个角色能够访问的资源和操作。

2. 用户角色分配:将用户分配给不同的角色,以便根据其角色获得相应的权限。

3. 用户认证和授权:验证用户身份并根据其所属角色赋予相应的权限。

4. 用户权限管理:管理用户的权限,包括添加、修改、禁用和删除用户的权限。

5. 资源管理:管理Web应用程序中的资源,包括创建、修改、删除和授权访问资源。

6. 审计和监控:记录和监控用户的行为,以便后续审计和安全性分析。

7. 密码管理:管理用户的密码,包括设置密码策略、强制密码更改和密码重置。

8. 定期审查:定期审查和更新角色和权限,以确保其与业务需求保持一致。

9. 安全漏洞管理:及时修复和更新Web应用程序中的漏洞,以减少潜在的安全风险。

10. 故障排除和支持:处理用户的权限问题和故障,并提供必要的技术支持。

这些步骤可以根据不同组织的需求进行定制和扩展。

Django框架开发中的权限控制和访问控制

Django框架开发中的权限控制和访问控制在Django框架开发中的权限控制和访问控制Django是一个强大的Python Web框架,广泛应用于各种Web应用的开发中。

在实际的项目中,权限控制和访问控制是非常重要的功能之一。

本文将介绍在Django框架开发中如何实现权限控制和访问控制的方法和技巧。

一、权限控制权限控制是指根据用户的身份、角色或者其他条件,对用户访问系统资源的权限进行限制和控制。

在Django框架中,权限控制可以通过以下几种方式实现。

1. 用户认证Django提供了内置的用户认证系统,可以通过在settings.py中配置AUTHENTICATION_BACKENDS来指定认证后端。

可以使用Django 提供的默认后端,也可以自定义认证后端。

用户登录后可以获取到用户对象,在视图函数或模板中可以通过用户对象来判断用户的权限。

2. 权限装饰器Django提供了一系列的装饰器,比如@login_required、@permission_required等,可以用来装饰视图函数或类视图,从而限制只有满足指定条件的用户才能访问相应的页面或功能。

3. 自定义权限除了使用Django提供的默认权限系统,我们还可以根据实际项目需求自定义权限,例如根据用户角色进行权限控制。

可以通过重写用户模型、使用第三方库或者编写自定义的中间件来实现。

二、访问控制访问控制是指限制用户在系统中访问资源的权限。

在Django框架中,可以通过以下几种方式实现访问控制。

1. URL配置在Django的URL配置中,可以使用正则表达式或路径匹配来限制用户访问特定的URL。

例如,可以使用@login_required装饰器限制只有认证用户才能访问某个URL。

2. 视图控制在视图函数或类视图中,可以通过判断用户的身份、角色或其他条件来限制用户访问相应的页面或功能。

可以使用if语句、条件判断或调用Django提供的各种方法来实现。

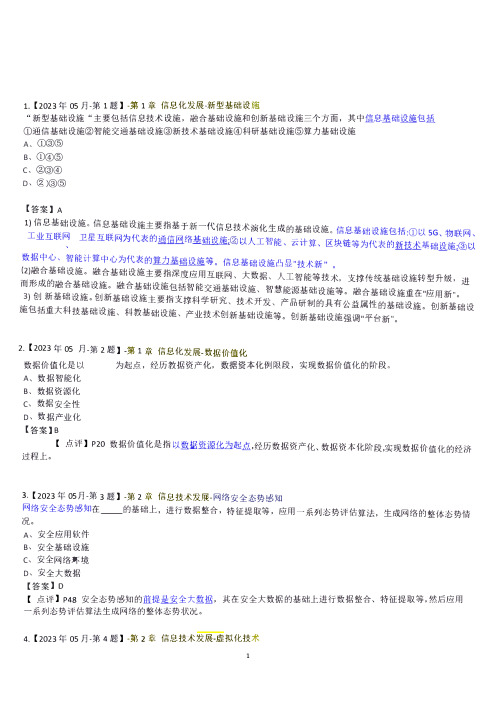

2023年05月高项-上午选择题 真题解析

1【2023年0月第1题】算1盗信息化发展-新型基础设施]“新型基础设施“主要包括信息技术设施,融合基础设施和创新基础设施三个方面,其中信息基础设施包括(D通信基础设施@智能交通基础设施@新技术基础设施@科研基础设施@算力基础设施A、(D笣)雹)B、CD®@C、®毯)@)D、迄)@雹)【答案】A1信息基础设施。

信息基础设施主要指基千新一代信息技术演化生成的基础设施。

信息基础设施包括:@以S G、物联网、工业互联网卫星互联网为代表的通信网络基础设施怠)以人工智能、 云计算、区块链等为代表的新技术基础设施怠)以、数据中心、 智能计算中心为代表的算力某础设施等。

信息基础设施凸显”技术新” 。

(2)融合基础设施。

融合基础设施主要指深度应用互联网、 大数据、人工智能等技术, 支撑传统基础设施转型升级, 进而形成的融合基础设施。

融合基础设施包括智能交通基础设施、智慧能源基础设施等。

融合基础设施重在“应用新”。

3)创新基础设施。

创新基础设施主要指支撑科学研究、 技术开发、 产品研制的具有公益属性的基础设施。

创新基础设施包括重大科技基础设施、 科教基础设施、 产业技术创新基础设施等。

创新基础设施强调“平台新”。

2【2023年05月第2题】-第1盗信息化发展-数据价而可数据价值化是以为起点,经历教据资产化,石面百五化例限段,实现数据价值化的阶段。

A、数据智能化B、数据资源化C、数据安全性D、数据产业化【答案】B【点评】P20数据价值化是指以数据资源化为起点,经历数据资产化、数据资本化阶段,实现数据价值化的经济过程上。

3【2023年05月第3题】第2盗信息技术发展网络安全念势垦在i网络安全态势感知在一的基础上, 进行数据整合, 特征提取等, 应用一系列态势评估算法, 生成网络的整体态势情况。

A、安全应用软件B、安全基础设施C、安全网络环境D、安全大数据【答案】D【点评】P48安全态势感知的前提是安全大数据, 其在安全大数据的基础上进行数据整合、 特征提取等, 然后应用一系列态势评估算法生成网络的整体态势状况。

2023上半年 国产操作系统(麒麟)安全管理师(初级)考前冲刺题A2卷

2023上半年国产操作系统(麒麟)安全管理师(初级)考前冲刺题A2卷1.【单选题】不以root身份运行任何服务、及时修补系统和应用漏洞都是( )的方法。

A:防御文件提权攻击B:漏洞检测C:访问控制D:防御网络攻击正确答案:A答案解析:不以root身份运行任何服务、及时修补系统和应用漏洞都是防御文件提权攻击的方法。

2.【单选题】KYSEC可信执行标记包括执行控制标记、文件保护标记、( )。

A:访问控制标记B:属主身份标记C:文件属性标记D:可信根正确答案:B答案解析:KYSEC可信执行标记包括执行控制标记、文件保护标记、属主身份标记3.【单选题】可以通过targeted安全策略对( )进行类型强制访问控制保护。

A:应用程序B:系统进程C:网络服务D:域正确答案:C答案解析:该策略管控对象主要为网络服务4.【单选题】在应用Apparmor时,能否通过修改文件名绕过该机制( )。

A:不可以B:可以C:有的可以有的不行D:不一定正确答案:B答案解析:Apparmor使用文件名(路径名)做安全标签,可被通过修改文件名而绕过。

5.【单选题】应用程序auditctl用来设置审计消息过滤规则、查询内核审计系统状态等,它通过( )与内核审计系统的so cket线程进行双向通信。

A:hook机制B:selinux机制C:netlink机制D:kysec机制正确答案:C答案解析:应用程序auditctl用来设置审计消息过滤规则、查询内核审计系统状态等,它通过netlink机制与内核审计系统的so cket线程进行双向通信。

6.【单选题】内核审计API在处理调用时会将( )都记录入队列。

A:内核报警信息B:符合审计过滤规则的信息C:不符合审计规则的信息D:所有传递的审计信息正确答案:B答案解析:内核审计API在处理调用时并非将所有传递的审计信息都记录入队列,而是在此之前,先查询审计过滤规则队列。

只有符合审计过滤规则的信息才记录入内核审计消息队列。

通用权限管理系统开发文档

通用权限管理系统开发文档部门:地理信息部作者:王立彪版本:1.0时间:2017-01-13目录1. 简单模型描述 (1)1.1. E-R 图 (1)1.2. 表格清单 (1)1.3. 外键清单 (2)1.4. 视图清单 (2)1.5. 序列清单 (3)2. 完全模型描述 (3)2.1. E-R 图 (3)2.2. 表格清单 (4)2.2.1. 表格shiro_user (系统用户表) (4)2.2.2. 表格shiro_role (系统角色表) (4)2.2.3. 表格shiro_dept (系统部门表) (4)2.2.4. 表格shiro_resource (系统资源表) (5)2.2.5. 表格shiro_permission (系统权限表) (5)2.2.6. 表格shiro_group (系统组表) (5)2.2.7. 表格shiro_user_role (系统用户与角色关系表) (5)2.2.8. 表格shiro_role_resource (系统角色与资源关系表) (6)2.2.9. 表格shiro_role_permission (系统角色与权限关系表) (6)2.2.10. 表格shiro_group_user (系统组与用户关系表) (6)2.2.11. 表格shiro_reource_permission (系统资源与权限关系表) (6)2.2.12. 表格shiro_group_role (系统组与角色关系表) (6)2.2.13. 表格shiro_linecese (系统许可证表) (7)2.2.14. 表格shiro_machine_binding (系统机器绑定表) (7)2.2.15. 表格shiro_ras_keys (系统非对称加密秘钥表) (7)2.3. 外键清单 (7)2.3.1. 外键FK_SHIRO_GR_REFERENCE_SHIRO_..D..E (7)2.3.2. 外键FK_SHIRO_GR_REFERENCE_SHIRO_..G...R .. (8)2.3.3. 外键 ................... FK_SHIRO_GR_REFERENCE_SHIRO_..R...O82.3.4. 外键 ................... FK_SHIRO_GU_REFERENCE_SHIRO_.G...R92.3.5. 外键FK_SHIRO_GU_REFERENCE_SHIRO_..U...S .. (9)2.3.6. 外键FK_SHIRO_MB_REFERENCE_SHIRO._..L..I (9)2.3.7. 外键FK_SHIRO_MB_REFERENCE_SHIRO_.R...K .. (10)2.3.8. 外键FK_SHIRO_RE_REFERENCE_SHIRO_..P...E .. (10)2.3.9. 外键 ................... FK_SHIRO_RE_REFERENCE_SHIRO._..R..E112.3.10. 外键 .................... F K_SHIRO_RO_REFERENCE_SHIRO_..D..E112.3.11. 外键 ................... FK_SHIRO_RP_REFERENCE_SHIRO._..P..E122.3.12. 外键 .................... F K_SHIRO_RP_REFERENCE_SHIRO_.R...O122.3.13. 外键 ................... F K_SHIRO_RR_REFERENCE_SHIRO._..R...E122.3.14. 外键 ....................FK_SHIRO_RR_REFERENCE_SHIRO_.R...O132.3.15. 外键FK_SHIRO_UR_REFERENCE_SHIRO_..R...O (13)2.3.16. 外键FK_SHIRO_UR_REFERENCE_SHIRO_.U...S (14)2.3.17. 外键 .................... FK_SHIRO_US_REFERENCE_SHIRO_..D..E142.4. 视图清单 (15)2.4.1. 视图view_shiro_user_resource (15)2.4.2. 视图view_shiro_user_role_permission (16)2.5. 序列清单 (17)2.5.1. 序列SHIRO_USER_ID_SEQ (17)2.5.2. 序列SHIRO_ROLE_ID_SEQ (17)2.5.3. 序列SHIRO_GROUP_ID_SE.Q (18)2.5.4. 序列SHIRO_RESOURCE_ID_SE...Q (18)2.5.5. 序列SHIRO_PERMISSION_ID_SE.Q (18)2.5.6. 序列SHIRO_LINECESE_ID_SE..Q (18)2.5.7. 序列SHIRO_RSA_KEYS_ID_SE..Q (18)2.5.8. 序列SHIRO_MACHINE_BINDING_ID_SE.Q (18)3. 配置手册 (18)4. 系统引入工程模板 (18)1. 简单模型描述1.1. E-R 图1.2. 表格清单名称描述shiro_user系统用户表shiro_role系统角色表 shiro_dept系统部门表N ;.J71■沁至 Oj-w・掙—轉 Ker-w.u.1•屍〜::•二酬怡IW 4WHY.«W. FEWJUtWid L _ 沁i 」 '-ueyiO 啊 MV二口皿 皐rm 左左: 再!Fd\iKW SI :nJ-!'I AEXU ;UE.FUIlf '-itSAK曙:w*_b .:w臼 3«cd.iJAUKT^J Lil WS一dlhXLJ!E-3auT4SS^[G-:!*_.:■F.KIK:HHVQMI IMUCIH* 皿 i>BAJ = 7 T I aTJCCVu;:・亜. 亠 tF• 2 二沁:£ :>.\1 ;» VijCili : w .…I 」. r.iiKJ ..t=5T、Tfr! ■StT* 14: f 佩其u_=i ■: 畀 idJ.1 z.41£■>“Mg : wrs-1»_;d:t>f-.•J M 丄"Li <u m;l44M4K 砂. ■1 馬 1A.□XLZJ :J =-=»4-==1!wttl >P r:L*_l ± TJMEEJL :3 >:!T3JS :;-二 !>*_・•・ -・•!■.・些■::■:泌I 3E 『朋KH LM,.: TiaS£B ;4« 煥,jhiE^r7T =■_;_! d T.-CJ ; ; 1: FtZ- .;u_:i 1^.135 i Hi ifa>STLCE J ITiF-m tJE ±ia 3=cr=AMUThifie- ihiLtwfl iEKT_lS IT •热Ji+UE3^|iL>i a証WSji : :St.:尸fiLrj-ELlcr 5■1图1-1整体E-RI,pi^DIAZaiMirMlLl-FPIWH ti±™-_=3 iT_ral H -1.3. 外键清单1.4. 视图清单1.5. 序列清单名称描述SHIRO_USER_ID_SEQ 系统用户表主键序列SHIRO_ROLE_ID_SEQ 系统角色表主键序列SHIRO_GROUOP_ID_SEQ 系统组表主键序列SHIRO_RESOURCE_ID_SEQ 系统资源表主键序列SHIRO_PERMISSION_ID_SEQ 系统权限表主键序列SHIRO_LINECESE_ID_SEQ 系统许可证表主键序列SHIRO_RSA_KEYS_ID_SEQ 系统非对称加密秘钥表主键序列SHIRO MACHINE BINDING ID SEQ 系统机器绑定表主键序列2. 完全模型描述2.1. E-R图图2-1整体E-R™=u=>_iri TW1 .: tfUj 护讥七^LEOflObMi 4ka>IHM.HF!vjnmu! 沪a-tern PQ dwci*-SWI•am a■i 昂.H祈I jnpnrfWWtVH ft器計盘咒K沁:客工山“1- FiVIl y?*i=c ■-kziiiiz ®K-fT::NH.4II ;l>ax^=r=-:if:=^II -£_■: 4 呀[血<fU> IFJE' .» gn |WHM:«r L>:TiaS£E:或Ek:■■ ■STLCE J UE;Biurr D-at > w tr-hfiaii L M Z ■ E y-=u4 «W! L I tM"t・ES±r^_=3 «T_rnj»—11- : TX:ji-d4UtLM' 31£电欣fFe-Bl CUIKcLr-a-E-Le CJE-r.VEIEt£d K:iii!NI,■- i:IRCi»itTbTie:LS叩L・Ff・MU^mj;■t.lW L5fc lHai,«,"U?l MH22表格清单221.表格shiro_user (系统用户表)2.2.2. 表格shiro_role (系统角色表)2.2.3. 表格shiro_dept (系统部门表)224.表格shiro_resource (系统资源表)225.表格shiro_permission (系统权限表)2.2.6.表格shiro_group (系统组表)2.2.7.表格shiro_user_role (系统用户与角色关系表)228.表格shiro_role_resource (系统角色与资源关系表)229.表格shiro_role_permission (系统角色与权限关系表)2.2.10. 表格shiro_group_user (系统组与用户关系表)2.2.11. 表格shiro_reource_permission (系统资源与权限关系表)2.2.12. 表格shiro_group_role (系统组与角色关系表)2213. 表格shiro_linecese (系统许可证表)2214. 表格shiro_machine_binding (系统机器绑定表)2.2.15. 表格shiro_ras_keys (系统非对称加密秘钥表)2.3. 外键清单2.3.1. 夕卜键FK_SHIRO_GR_REFERENCE_SHIRO_DE 2.3.1.1 外卜键FK_SHIRO_GR_REFERENCE_SHIF的描述WMWG^IHS_39N3d3d3d_d9_0dlHS_Xd W#S'k£'S聯场乙oy_oyiHS_3ON3y3d3y_yo_oyiHS_>id w# e e s_3ON3y3d3y_yo_oyiHS_>id w# s e syo_oyiHSWMWG^IHS_39N3d3d3d_d9_0dlHS_Xd W#S'k£'Sn0dlHS39N3d3d3d ai/\l0dlHS>1d^O^IHS_39N3d3d3d_ai/\l_0dlHS_Xd W#k9'£'S n_oyiHS_3ON3y3d3y_ai/\i_oyiHS_>id w# 9£zsn_oyiHS_3ON3y3d3y_no_oyiHS_>id w# s c syo OdlHS 3ON3d3d3y no OdlHS MT w# P£Z a^JOdlHS_39N3d3d3d_n9_OdlHS_Xd^OWIHS_39N3d3d3d_3d_0dlHS_Xd W#k8'£'S3d_oyiHS_3ON3y3d3y_3y_oyiHS_>id w# s c sWMS®royiHs_39N3d3d3d_ai/\i_odiHs_xd 聯q” 乙上£乙WfOyiHS_39N3d3d3d_ai/\l_OdlHS_Xd W#kZ'£'S>iy_oyiHS_3ON3y3d3y_ai/\i_oyiHS_>id w# z£zWM^B&^IHS_39N3d3d3d_ai/\l_OdlHS_Xd W#S'9'£'S3a_oyiHS_3ON3y3d3y_oy_oyiHS_>id w# OL CS_oyiHS_3ON3y3d3y_3y_oyiHS_>id w# e c s3yWMltB&WIHS_39N3d3d3d_3d_OdlHS_Xd W#S'8'£'S名称 FK_SHIRO_RR_REFERENCE_SHIRO_RE2311.夕卜键 FK SHIRO RP REFERENCE SHIRO PE2311.1. 夕卜键 FK_SHIRO_RP_REFERENCE_SHlRO 描PE2.3.11.2.夕卜键 FK_SHIRO_RP_REFERENCE_SHIRO 连接清单2.3.12.夕卜键 FK_SHIRO_RP_REFERENCE_SHIRO_RO夕卜键 FK_SHIRO_RP_REFERENCE_SHIR 的描O2.3.12.2.夕卜键 FK_SHIRO_RP_REFERENCE_SHIR 的连接清单2.3.12.1.2.3.13. 夕卜键FK_SHIRO_RR_REFERENCE_SHIRO_RE 2.3.13.1. 夕卜键FK_SHIRO_RR_REFERENCE_SHIF的描述名称FK_SHIRO_RR_REFERENCE_SHIRO_RE子表格 父表格外键列shiro_role_resource shiro_resource resource_id23132 夕卜键 FK_SHIRO_RR_REFERENCE_SHIRO 连接回青单2314.夕卜键 FK_SHIRO_RR_REFERENCE_SHIRO_RO2.3.14.1. 夕卜键 FK_SHIRO_RR_REFERENCE_SHIR 的描述2.3.14.2. 夕卜键 FK_SHIRO_RR_REFERENCE_SHIR 的连RO 青单2.3.15.夕卜键 FK_SHIRO_UR_REFERENCE_SHIRO_RO2.3.15.1. 夕卜键 FK_SHIRO_UR_REFERENCE_SHIR 的描述23152 夕卜键 FK_SHIRO_UR_REFERENCE_SHIF 的连接清单2316.夕卜键 FK_SHIRO_UR_REFERENCE_SHIRO_US2316.1.夕卜键 FK SHIRO UR REFERENCE SHIF 的描述2.3.16.2.夕卜键FK_SHIRO_UR_REFERENCE_SHIRO 连接清单2.3.17.夕卜键 FK_SHIRO_US_REFERENCE_SHIRO_DE2.3.17.1. 夕卜键 FK_SHIRO_US_REFERENCE_SHIF 的描述2.3.17.2. 夕卜键 FK_SHIRO_US_REFERENCE_SHIF 的连接清单24视图清单2.4.1. 视图view_shiro_user_resource241.1. 视图view_shiro_user_resource的描述2.4.1.2视图view_shiro_user_resource的SQL查询SELECTr. ID, r. TYPE, r.resource,「.priority, r.icon, r.parentid, r. NAME,r.css,「.target, r.is_out, er_id, NULL :: INTEGER AS group」d FROM((shiro_resource rLEFT JOIN shiro_role_resource rr ON ((rr.resource_id = r. ID)))LEFT JOIN shiro_user_role ur ON ((ur.role_id = rr.role_id)))UNION ALLSELECTr. ID, r. TYPE, r.resource, r.priority, r.icon, r.parentid, r. NAME,r.css, r.target, r.is_out, er_id, gr.group_idFROM(((shiro_resource rLEFT JOIN shiro_role_resource rr ON ((rr.resource_id = r. ID)))LEFT JOIN shiro_group_role gr ON ((gr.role_id = rr.role_id)))LEFT JOIN shiro_group_user gu ON ((gu.group_id = gr.group_id)));241.3. 视图view_shiro_user_resource的表格清单2414视图view shiro user resource勺视图列清单2.4.2. 视图view_shiro_user_role_permission242.1. 视图view_shiro_user_role_permissior的描述242.2. 视图view_shiro_user_role_permissior的SQL查询SELECTpr.id, , pr.type, pr.parent_id,pr.permission, pr.priority,pr.role_id ,er_id FROM (SELECT p.id, p.n ame, p.type, p.pare nt_id,p.permissi on, p.priority,rp.role_id FROM shiro_permissi on p ,shiro_role_permissio n rp where p.id=rp.permissi on_idUNION allSELECT p.id, p.n ame, p.type, p.pare nt_id,p.permissio n,p.priority,srr.role_id FROM shiro_permissi on p ,shiro_resource_permissio n srp,shiro_role_resource srrwhere srp.permission_id=p."id" and srr.resource_id=srp.resource_id )pr ,(select gr.role_id,er_id from shiro_group_role gr,shiro_group_user guwhere gr.group_id=gu.group_idUNION allSELECT ur.role_id,er_id from shiro_user_role ur)gsurwhere pr.role_id=gsur.role_id2423视图view_shiro_user_resource的表格清单2424视图view_shiro_user_role_permissior的视图列清单2.5. 序列清单2.5.1. 序列SHIRO_USER_ID_SEQ描述:系统用户表主键序列。

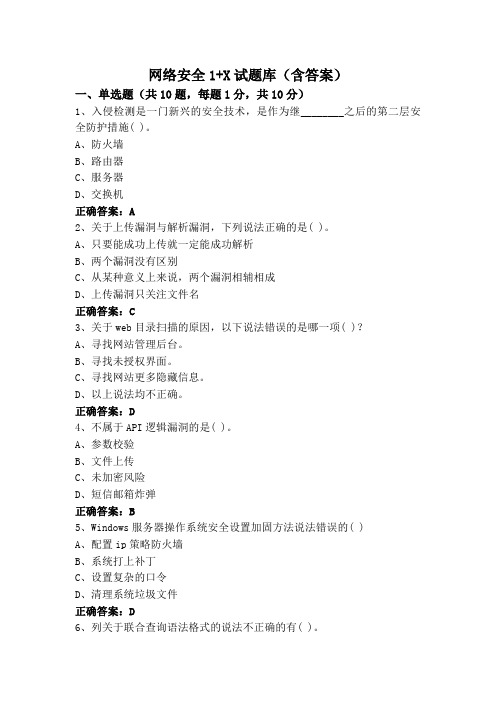

网络安全1+X试题库(含答案)

网络安全1+X试题库(含答案)一、单选题(共10题,每题1分,共10分)1、入侵检测是一门新兴的安全技术,是作为继________之后的第二层安全防护措施( )。

A、防火墙B、路由器C、服务器D、交换机正确答案:A2、关于上传漏洞与解析漏洞,下列说法正确的是( )。

A、只要能成功上传就一定能成功解析B、两个漏洞没有区别C、从某种意义上来说,两个漏洞相辅相成D、上传漏洞只关注文件名正确答案:C3、关于web目录扫描的原因,以下说法错误的是哪一项( )?A、寻找网站管理后台。

B、寻找未授权界面。

C、寻找网站更多隐藏信息。

D、以上说法均不正确。

正确答案:D4、不属于API逻辑漏洞的是( )。

A、参数校验B、文件上传C、未加密风险D、短信邮箱炸弹正确答案:B5、Windows服务器操作系统安全设置加固方法说法错误的( )A、配置ip策略防火墙B、系统打上补丁C、设置复杂的口令D、清理系统垃圾文件正确答案:D6、列关于联合查询语法格式的说法不正确的有( )。

A、选项[ALL]可以使输出结果保存全部行,忽略则自动删除重复行B、结果集中的列名来自第一个查询语句C、如果包含ORDERBY子句,将对最后的结果集排序D、所有查询中的列名和列顺序必须完全相同正确答案:D7、攻击者截获并记录了从A到B的数据,然后又从早些时候所截获的数据中提取出信息重新发往B称为?( )A、中间人攻击B、口令猜测器和字典攻击C、强力攻击D、回放攻击正确答案:D8、使用nmap扫描器命令“nmap –sS –Pn –O -p 80 ip”对系统指纹进行识别,其中哪一项是系统指纹识别的参数选项( )?A、“-sS”B、“-Pn”C、“-p”D、“-O”正确答案:D9、如果企业发生了大量安全事件,超出信息安全团队的处理能力,说明企业什么工作没有做好( )A、团队响应慢、效率低B、实时监控分析C、安全预防不到位D、处理流程不简洁正确答案:C10、下面不属于端口扫描技术的是( )?A、TCP connect扫描攻B、TCP FIN扫描C、IP包分段扫描D、Land扫描正确答案:D二、多选题(共70题,每题1分,共70分)1、关于PHP session反序列化漏洞说法错误的有( )。

常用的权限管理模型

权限管理是确保系统安全的重要方面,它涉及到对用户或角色进行授权,以访问或执行特定的系统资源。

以下是一些常用的权限管理模型:1. **基于角色的访问控制(RBAC)**:- RBAC是一种广泛使用的权限管理模型,它通过角色来分配权限。

- 角色是根据用户的职责和所需访问资源来定义的。

- 用户被分配到一个或多个角色,每个角色拥有一组权限。

- 当用户的职责发生变化时,可以轻松调整其角色和相应的权限。

2. **基于属性的访问控制(ABAC)**:- ABAC是一种更为细粒度的访问控制模型,它考虑了更多的访问决策因素,如用户属性、资源属性、环境属性等。

- 权限的授予不仅仅是基于用户的角色,还基于用户和资源的特定属性。

- 这使得ABAC能够提供更为灵活和细粒度的访问控制策略。

3. **自主访问控制(DAC)**:- DAC是最基本的访问控制模型,它依赖于对象所有者的授权决策。

- 对象所有者可以决定谁可以访问其对象,以及可以执行哪些操作。

- DAC通常用于个人文件系统等场景,所有者对资源的控制力度很大。

4. **强制访问控制(MAC)**:- MAC是一种基于安全标签的访问控制模型,它由系统管理员定义安全策略。

- 用户和资源被分配安全标签,访问决策由安全策略决定。

- MAC模型通常用于高安全需求的系统,如政府机构和企业内部网络。

5. **访问控制列表(ACL)**:- ACL是一种简单的访问控制模型,它列出了谁被授权访问或执行特定资源。

- 每个资源都可以有一个单独的ACL,指定哪些用户或组被授权访问。

- ACL通常用于文件系统、网络设备等,它们定义了特定资源的访问权限。

6. **权限矩阵(Permission Matrix)**:- 权限矩阵是一种用于表示用户与资源之间权限关系的二维表格。

- 它显示了每个用户或角色对每种资源的访问权限。

- 权限矩阵有助于可视化复杂的权限配置,并确保权限的准确性。

7. **属性基权限管理(PBAC)**:- PBAC是一种结合了属性以及策略的权限管理模型。

2023上半年 国产操作系统(麒麟)安全管理师(初级)考前冲刺题A3卷

2023上半年国产操作系统(麒麟)安全管理师(初级)考前冲刺题A3卷1.【单选题】最终的进程优先级共多少级,称为基本优先级( )。

A:30级B:32级C:16级D:28级正确答案:B答案解析:进程优先级共 32 级,是从 0 到 31 的数值2.【单选题】多路径的优点主要是( )。

A:冗余B:改进性能C:冗余和改进性能D:便于使用正确答案:C答案解析:多路径的优点主要是冗余和改进性能。

3.【单选题】软件的( )可以作为软件唯一性特征,可以作为软件白名单关键要素。

A:SM3值B:绝对路径C:相对路径D:名称正确答案:A答案解析:SM3是国密哈希算法,可以作为软件唯一性特征,可以作为软件白名单关键要素。

4.【单选题】静态度量机制能够防御( )。

A:已知恶意程序B:既能够防御已知恶意程序,也能防御未知恶意程序C:未知恶意程序D:系统漏洞正确答案:B答案解析:静态度量机制既能够防御已知恶意程序,也能防御未知恶意程序。

5.【单选题】漏洞管理的5个过程是漏洞预警、漏洞检测、( )、漏洞修复和漏洞审计。

A:风险管理B:漏洞挖掘C:漏洞补丁D:系统漏洞正确答案:A答案解析:漏洞管理的5个过程是漏洞预警、漏洞检测、风险管理、漏洞修复和漏洞审计。

6.【单选题】麒麟采取的漏洞定级标准是( )。

A:CVSS 3.0B:CVSS 2.0C:CVSS 3.2D:CVSS 3.1正确答案:D答案解析:麒麟采取的漏洞定级标准是CVSS 3.1。

7.【单选题】社会工程学的( )等属于信息系统的安全威胁。

A:拒绝服务攻击B:内部人员威胁C:特洛伊木马D:ARP欺骗、IP源地址欺骗正确答案:B8.【单选题】商用密码能否用于保护国家秘密信息( )。

A:可以B:不可以C:特定行业可以D:根据需要确定正确答案:B答案解析:商用密码不用于保护国家秘密信息。

9.【单选题】在麒麟操作系统中,安全中心的哪个功能模块可以实现一键安全加固与还原( )。

高效Web搜集系统的结构设计与评价

*本文受到国家973重大基础研究项目基金资助(项目编号为:G1999032706)作者简介:闫宏飞,男,1973年生,博士生,研究方向为网络与分布式系统;王建勇,男,1969年生,博士,讲师,研究方向为分布式系统与算法;李晓明,男,1957年生,教授,博导,研究方向为并行与分布式处理、Internet 与Web 技术;郭琳,女,1979年生,本科生,计算机科学技术系。

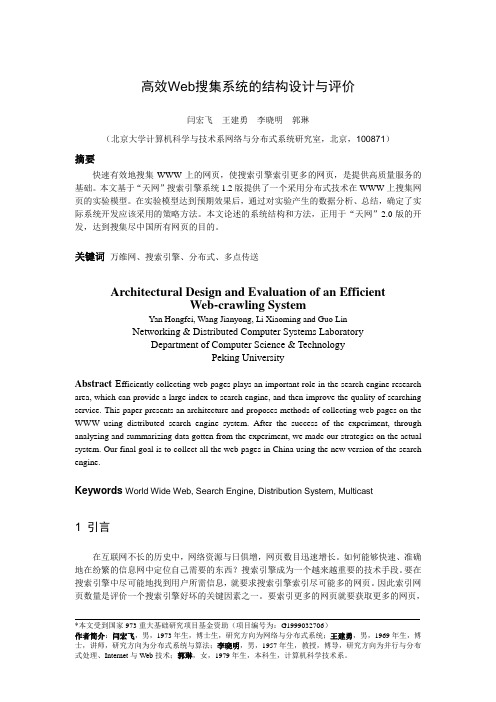

高效Web 搜集系统的结构设计与评价闫宏飞 王建勇 李晓明 郭琳(北京大学计算机科学与技术系网络与分布式系统研究室,北京,100871) 摘要快速有效地搜集WWW 上的网页,使搜索引擎索引更多的网页,是提供高质量服务的基础。

本文基于“天网”搜索引擎系统1.2版提供了一个采用分布式技术在WWW 上搜集网页的实验模型。

在实验模型达到预期效果后,通过对实验产生的数据分析、总结,确定了实际系统开发应该采用的策略方法。

本文论述的系统结构和方法,正用于“天网”2.0版的开发,达到搜集尽中国所有网页的目的。

关键词 万维网、搜索引擎、分布式、多点传送Architectural Design and Evaluation of an Efficient Web-crawling SystemYan Hongfei, Wang Jianyong, Li Xiaoming and Guo LinNetworking & Distributed Computer Systems LaboratoryDepartment of Computer Science & TechnologyPeking UniversityAbstract E fficiently collecting web pages plays an important role in the search engine research area, which can provide a large index to search engine, and then improve the quality of searching service. This paper presents an architecture and proposes methods of collecting web pages on the WWW using distributed search engine system. After the success of the experiment, through analyzing and summarizing data gotten from the experiment, we made our strategies on the actual system. Our final goal is to collect all the web pages in China using the new version of the search engine.Keywords World Wide Web, Search Engine, Distribution System, Multicast 1 引言在互联网不长的历史中,网络资源与日俱增,网页数目迅速增长。

无刷新的Web应用

■ ●● — ■一

图 3系统工作流程图 当相应 内容解析完成以后 , 系统首先输出该页面的总页面( 固定长 度 2位 ) 以及当前页面的的页数( 固定长度为 2位 )这个过程的核心代 ,

码如 图 4 。

Z3 t o u r J u c l i q e yI  ̄

I i l t r a S .c f 4 “ Ht p. e 衄  ̄ ef J a i = I

憎 s t x l c . e p n e e  ̄; t - ^ H q, r  ̄ o s T x 5 r 1 1 5 r ; t = 证 ● t ,

- pa e o a - 5 r. u j r 0, ) _ gT ̄l t 5bcl 2; T 锄: p g  ̄ m — p r e n 3 r 蛐 5 r‘ , ’ l ’; ae a s I tI 七 - c 2 2 ,O

h ^ 曲 哪 I J “

l }

图 2系统实现结构

21 . 系统工作流程 用户管理子 系统 的功能模块包括查看用 户 、 添加用户 、 查询用户 、 更新删除用户等功能 。 管理员登陆后执行这些工作 。 具体的工作流程如

图 3所用户信息的总页数以及当前页面的页数 ,调用函 数 b i P gl o u d a n 进行分页显示 的处理 , l ef 具体代码如图 5 。 2 3批量导入用户信息 需要批量导入用户基本信息时 ,可以将所有用户信息存储为 ec xe l 表, 系统会对文件的类 型进行 检测 , 不符合要求则提示错误信息 。系统 将获得 的 ec 表中的用户信息存人数据库 , xe l 对于数 ( 下转第 l 页) 5

一

ca s lsi c

w ap ∞anm d 曲 pI o pd I

- 1、下载文档前请自行甄别文档内容的完整性,平台不提供额外的编辑、内容补充、找答案等附加服务。

- 2、"仅部分预览"的文档,不可在线预览部分如存在完整性等问题,可反馈申请退款(可完整预览的文档不适用该条件!)。

- 3、如文档侵犯您的权益,请联系客服反馈,我们会尽快为您处理(人工客服工作时间:9:00-18:30)。

高级软件工程课程设计基于web的通用权限管理系统的设计与实现1 研究现状权限管理技术的理论研究开始于20世纪60年代末70年代初,所权限管理,就是通过某种途径显示地准许或限制访问能力及范围,从而限制对关键资源的访问,防止非法用户的侵入或者合法用户的不慎操作造成破坏。

随着计算机技术和应用的发展,特别是互联网的发展,应用系统对于权限管理的需求开始迅速增加。

在随后40年的发展历程中,人们在权限管理技术的研究方面取得了很大的成果,先后出现过多种权限管理访问控制技术。

20世纪80年代到90年代初,自主权限管理自主访问控制技术、强制访问控制技术得到了美国国防部制定的橘皮书-可信计算机评估准则的认证。

但是,近几年来,人们普遍感到DAC和MAC的权限管理技术无法满足现今日趋复杂的应用系统的安全需求。

因此,基于角色的权限管理(RBAC),便成为人们研究访问控制技术的重点和热点。

2 可行性研究可行性研究是对项目进行可行性调研和论证,确定项目开发的价值和意义以及是否可以付诸实施。

其目的是在对比投入和产出的基础上考虑利用目前的资源、成本等因素能否实现一个系统以及是否会创造价值或带来实际的意义。

可行性分析可行性分析一般可定义为,可行性分析是在建设的前期对工程项目的一种考察和鉴定,对拟议中的项目进行全面与综合的技术、经济能力的调查,判断它是否可行。

2.1社会可行性分析通用权限管理系统的开发符合国家法律,能够与社会大系统实现良好的对接。

2.2 技术可行性分析开发通用权限管理系统具备所需要的条件。

开发通用权限管理系统使用的MS Visual Studio 2008系统开发工具。

Windows系列操作系统已经是普遍使用的系统,所以在技术上是成熟的。

2.3经济可行性分析开发通用权限管理系统只需普通配置的计算机,在开发经费上没有问题。

开发通用权限管理系统所投入的资金与系统投入使用后所带来的经济效益相比较,通用权限管理会给信息管理系统带来一定的经济效益。

2.4管理可行性分析通用权限管理系统现行的管理体制具有现代化的管理意识和管理水平。

在系统中,每个人都有自己的用户名和密码,因此在管理上可行。

综上所述,开发通用权限管理系统在目标上、技术上、经济上、管理上都是可行的。

3 需求分析需求分析是软件开发的重要阶段。

在需求分析阶段我们可以理清思路、澄清概念,最终形成一个完整的、清晰的、一致的系统需求,来帮助我们更好的进行系统开发,实现系统功能,满足用户需求。

3.1 面向对象的需求分析方法面向对象分析获得系统功能需求的方法与传统软件工程过程中需求分析的不同。

其核心内容包括:划分子系统、确定参与者(角色,可以是人也可以使其他子系统)并明确其关系、获得参与者用例并明确用例之间的关系、绘制用例图。

用例图即最终获得的系统用例模型,该图应当能够将系统中所有的功能需求或者其中某一方面的功能需求表达出来,所有这些用例图所表达的功能之和应该同用户提出的功能相吻合。

(1)划分子系统一个复杂的系统往往通过功能划分为若干小的模块,称为子系统。

划分子系统的目的是使复杂的问题简单化。

每个子系统还可以再划分子系统,所有这些子系统都被看作是对象进行数据(字段和属性)和操作(方法)的封装。

(2)确定参与者参与者是指与系统交互的人或其他程序,是所有用例的执行者。

在UML中使用一个人形的图标表示。

需要注意的是参与者不是指人或其他程序本身,而是指它在系统中扮演的角色,比如小明是以系统管理员的身份登录系统,参与者就是系统管理员。

(3)获取用例从用户的角度来看,一个用例(USE CASE)就是参与者完成的一项不可再分割功能,比如注册到一个网站。

UML对用例的标准定义如下:用例是对包括变量在内的一组动作序列的描述,系统执行这些动作,并产生传递特定参与者的价值的可观察结果。

用例之间的关系主要包括泛化、包含、扩展三种。

(4)绘制用例图用例图(USE CASE DIAGRAM)由参与者(Actor)、用例(USE CASE)、关系(RELATIONS)和系统边界等元素组成。

其中关系包括用例之间的关系、参与者之间的关系、参与者和用例之间的关系。

参与者之间的关系主要是泛化,因为参与者也是参与到系统中的类。

参与者和用例的关系就是简单的关联。

3.2权限管理系统描述权限管理是一个软件非常重要的组成部分。

一个完善的信息管理系统,关系到很多部门。

他们各尽其责,互相配合,互相制约。

所以,我们的电脑软件权限要细分,才能满足用户的需求。

我们的系统采用两级权限管理,先分用户角色,每个角色分派一定权限,权限的功能可以大部门是控制到窗口级,部门窗口限制还达到按钮级。

然后每一个用户可以扮演某一个角色或多个角色,从而构成了我们严密的权限分级系统。

权限管理严密,安全性高,支持加密。

安全权限可以细化到字段,真正实现了不同级别的人看不同的文件,实现一次登陆全网通行。

下面就来介绍一下权限管理系统操作的具体情况。

3.2.1 用户操作(1) 根据自己的喜好,对用户密码进行改动,并存入数据库。

(2) 根据用户需要,在自己的权限内对系统的数据库进行查询,获得所需的数据。

(3) 根据用户的角色代码,使用户在进入主界面的时候进入相应的部门操作。

3.2.2 管理员操作(1) 根据企业的用人要求,给员工分配权限,把用户的资料输入数据库中存储起来。

(2) 当用户的职位发生改变的时候,及时更新用户资料,再把新资料存档。

(3) 根据企业发展情况,对企业的权限、角色进行细分,可以进行相应的增。

加、删除与修改。

3.3用例建模在确定了系统中的角色以后,进一步分析系统需求,按照角色不同得到系统用例。

3.3.1系统参与者(1) 管理员:管理日志,增加、删除、修改角色,增加、修改、删除部门为用户分配权限等等管理用户操作。

(2) 用户:在管理员分配的权限内进行操作。

3.3.2用例图系统管理员的角色用例如下:(1)应用列表管理:添加应用列表。

(2)应用模块管理:新增应用模块,并且给应用模块分类。

(3)用户资料管理:新增用户、用户资料查询和修改用户资料。

(4)部门资料管理:新增部门、排序子部门、修改部门资料和移除本门资料。

(5)角色资料管理:新增角色、修改角色、给角色新增应用和给角色设置限。

(6)应用字段设定:设置字段。

(7)事件日志管理:日志查询。

(1)系统管理员的总用例图如下:图3.1系统管理员的总用例图(2)管理员对角色管理用例图图3.2管理员对角色管理的用例图(3) 管理员对部门管理用例图图3.3管理员对部门操作的用例图(4) 管理员对用户管理用例图图3.4管理员对用户管理模块操作用例图用户在权限管理系统中拥有管理员赋予的权限,能在自己权限内进行操作,因此用例图与管理员的用例图大同小异,在此就不用再画出来了。

3.3.3 用例规约用例规约的内容如下所示。

用例名称:用来指定用例名称。

用例描述:用来简单说明用例的作用。

前置条件:在执行用例之前系统必须处于的状态。

事件流:系统完成用例执行所需要的所有操作。

后置条件:在用例执行结束以后系统必须处于另一状态。

(1)修改密码用例规约用例名称:修改密码。

用例描述:用来修改管理员或者用户登录时的密码。

前置条件:管理员或者用户在系统中。

事件流:a管理员或者用户进入个人设定。

b输入原始密码验证密码是否正确,正确进入下一步否者修改密码失败。

c输入新密码。

d再次输入新密码。

e验证两次密码输入一致否则修改密码失败。

f提交到数据库提示密码修改完成。

后置条件:密码修改成功。

(2)用例名称:设定权限用例规约。

用例描述:管理员给用户设定一定的权限使用户在权限内能进行部分操作前置条件:在系统内。

事件流:a管理员登录系统进入角色管理页。

b打开一个角色,点击修改角色权限。

c修改角色权限然后点确定。

d提交数据库权限设定完成。

后置条件:权限设置成功。

(3)用例名称:新增用户用例规约。

用例描述:新增加一个用户。

前置条件:在系统内。

事件流:a管理员进登录系统进入部门资料管理。

b打开新增用户按钮。

c输入用户名和用户密码,设定用户类型。

d 提交数据库,新增用户完成。

后置条件:新增用户完成。

(4)用例名称:新增部门用例规约用例描述:管理员新增一个部门。

前置条件:在系统内。

事件流:a管理员登录系统进入部门资料管理。

b点击新增用户按钮。

c输入新增部门名称。

d提交数据库新增不猛成功。

后置条件:新增部门完成。

4总体设计完成系统的对象模型,包括系统的类图(CLASS DIAGRAM)和对象图的绘制。

类图表示不同实体如何彼此相关,它主要是显示了系统的静态结构。

对象图显示一组对象和他们之间的关系。

4.1概要设计类图由许多静态的说明性元素组成,它显示出类、接口以及他们之间的静态结构和关系。

其最基本结构是类和接口,此外还有他们之间的关系,此外类图还显示其内部结构。

4.1.1对象类型描述和类图(1) EventMessage 日志消息类该类主要是记录用户的登录信息如 ID、用户名、客服端IP、事件类型、应用名称、模块名称和登录时间。

也可以查询用户的登录信息。

其中查询的时候可也根据用户ID、用户名和登录时间查询;其中查询时间可也是一个时间段。

其类设计图如下:图4.1日志消息类图(2) BusinessFacade 逻辑类该类的主要作用是执行增加、修改、删除等操作,以及操作后的返回功能。

其中包括角色、权限、用户的增加、修改和删除。

其设计图如下、图4.2逻辑类图(3) CacheOnline 用户在线类该类的主要作用是记录用户的登录时间从而获取在线用户的列表,在用户列表中插入新登录用户,并且更新用户列表。

检查用户是否在线。

其类设计图如下:图4.3逻辑类图(4) CheckUpdate 检查更新类检测是否有最新版本并返回最新版本。

设计图如下:图4.4检查更新类图(5) FileTxtLogs 文本日志文件操作类该类主要作用是记录写操作文件日志,以及判断写操作文件日志是成功还是失败。

记录日志文件内容,获取日志文件目录。

设计图如下:图4.5文本日志文件操作类图(6) FrameSystemInfo系统信息操作类对系统各种信息进行操作,设计图如下:图4.6系统信息操作类图(7) FrameWorkLogin 登陆类该类主要作用是检测用户名和密码是否正确,判断正确用户进入界面,错误提示用户登录失败。

设计图如下:图4.7登录类图(8) FrameWorkPermission 权限检测类该类的主要作用是检测在线用户缓存、应用启动时间、版本等等。

权限检测成功后,用户能在相应的权限内进行操作,设计图如下:图4.8权限检测类图4.1.2 类图图4.9类之间的关系图4.2 详细设计系统设计是信息系统开发过程中的另一个重要阶段。

我们要根据之前进行分析的结果,在系统需求分析的基础上,来进行对系统的设计4.2.1权限系统定义在一个系统中包含了企业正常运转所需要的重要数据。