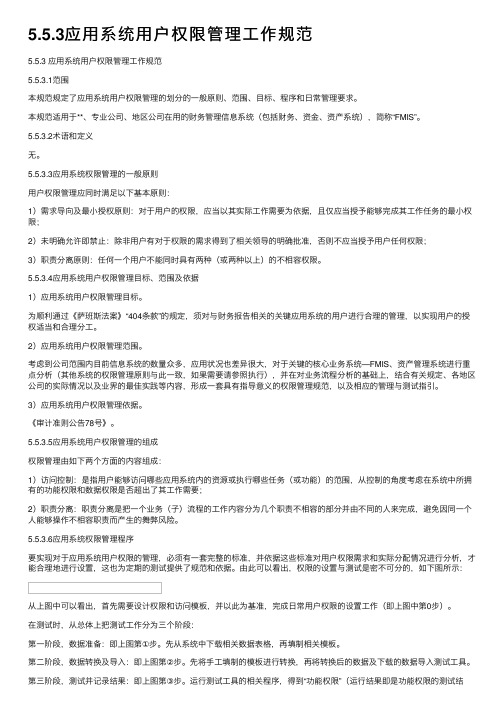

一种通用的应用系统权限管理的实现方法

用户及权限管理设计

总 权 限

组 织 管

理

操 作 日 志 管 理

查

删

询

除

修修修修 改改改改

修修 修 改改 改

修删 加改除

添修删 加改除

添

修删

加

改除

用户及权限管理设计实例

《大庆炼化公司建设项目后评价管理系统》中的用户及权限管理设计 方案采用的是方案3(用户-角色-操作)

user PK userId

1. 基于角色的权限设计 2. 基于操作的权限设计 3. 基于角色和操作的权限设计 4. 2&3组合的权限设计 5. 精确至数据记录的权限设计 6. 涉及资源、权限和规则的权限设计

用户及权限管理设计方案

1. 基于角色的权限设计

最常见也是比较简单的方案 通常这种设计已经足够 微软设计了该方案的通用做法:

❖ 不足:有可能用户会要求某一种Action所操作的对象部分记录有权限,而对于 其他的记录没有权限,比如说一个内容管理系统,对于某一些频道某个用户有 修改的权限,而对于另外一些频道没有修改的权限,该设计不能满足要求

用户及权限管理设计方案

5. 精确至数据记录的权限设计〔对于同一种实体(资源)用户可以对

一部分记录有权限〕

该方案需要对每一种不同的资源创建一张权限表 例如:上图中对Content和Channel两种资源分别创建了UserActionContent和

UserActionChannel表用来定义用户对某条记录是否有权限 不足:该设计可以满足用户需求但是不是很经济,UserActionChannel和

主要内容

❖ 用户管理及权限管理的意义 ❖ 用户及权限管理涉及的几个概念 ❖ 用户及权限管理设计方案 ❖ 用户及权限管理通用功能设计 ❖ 用户及权限管理设计实例

移动端项目管理系统软件的用户权限管理与控制技术解析

移动端项目管理系统软件的用户权限管理与控制技术解析随着手机等移动端设备的普及,移动端项目管理系统软件成为企业必备的工具之一。

对于这类软件而言,用户权限管理与控制技术显得尤为重要。

本文将从技术角度解析移动端项目管理系统软件的用户权限管理与控制技术。

一、用户权限管理的概念及作用用户权限管理是指通过对用户的身份识别、认证和授权,来保障数据的保密性、完整性和可用性。

在移动端项目管理系统软件中,用户权限管理可以做到如下几个方面:1. 确定用户的身份与权限。

2. 防止未经授权的用户访问敏感数据或执行敏感操作。

3. 防止误操作或故意破坏数据的安全性。

二、用户权限管理技术常用措施在移动端项目管理系统软件中,用户权限管理主要采用了以下技术措施:1. 身份识别和认证技术用户身份识别和认证技术是用户权限管理的核心技术之一。

常用的身份识别方式主要包括账号、密码、验证码、指纹识别和人脸识别等。

2. 访问控制访问控制是指通过对用户行为进行控制,来保证数据的访问、操作和传输安全。

常用的访问控制方式主要包括认证、授权、审计等。

3. 加密技术加密技术是指通过数字签名、加密和解密等手段来保证数据的安全传输和保存。

常用的加密技术主要包括对称加密和非对称加密两种。

三、用户权限管理的实现方法在移动端项目管理系统软件中,用户权限管理的实现方法可以通过以下几种方式:1. RBAC模型基于角色的访问控制(RBAC)模型是一种常用的用户权限管理实现方法,它主要通过将用户分配到不同的角色,进而对角色所拥有的权限进行管理和控制。

2. ABAC模型基于属性的访问控制(ABAC)模型是一种较为灵活的用户权限管理实现方式,它主要通过对用户的属性进行判断和控制,来对用户的访问和操作进行限制和管理。

3. 自定义实现根据不同的应用场景和具体需求,开发者也可以自定义实现用户权限管理。

开发者可以根据自身的业务需求和技术能力,自行开发用户权限管理的实现方式。

四、用户权限管理的注意事项在实际的用户权限管理中,还需要注意以下几点:1. 安全性用户权限管理必须保证系统的安全性,防止数据被非法获取、篡改或破坏。

权限管理系统设计和实现_毕业设计精品

权限管理系统设计和实现_毕业设计精品摘要:权限管理系统是一种用于对用户的访问权限进行管理和控制的软件系统。

本文介绍了权限管理系统的设计和实现方法,包括需求分析、系统架构设计、数据库设计、用户界面设计以及系统功能实现等方面。

通过对权限管理系统的设计和实现,可以提高系统的安全性和管理效率,为企业提供更好的用户权限管理服务。

关键词:权限管理系统;需求分析;系统架构设计;数据库设计;用户界面设计;系统功能实现一、引言随着企业规模的扩大和信息化水平的提高,对于用户权限的管理和控制变得越来越重要。

传统的权限管理方式往往效率低下且容易出错,因此需要开发一种高效、可靠的权限管理系统。

权限管理系统可以帮助企业对用户的访问权限进行细粒度的控制,提高系统的安全性和管理效率。

二、需求分析1.用户注册和登录:用户可以通过注册账户并登录系统,以便进行权限管理操作。

2.权限分类和分级:系统可以对用户的权限进行分类和分级管理,便于用户权限的控制和管理。

3.用户权限的分配和收回:管理员可以根据业务需求,对用户进行权限的分配和收回。

4.用户权限的控制和验证:系统可以根据用户的权限,对其进行访问控制和验证。

6.权限的日志记录和审计:系统可以记录用户的权限操作日志,便于后期的审计和追溯。

7.统计和报表功能:系统可以根据用户权限的使用情况,对权限进行统计和生成报表。

三、系统架构设计1.客户端:提供用户界面,用户通过客户端与系统进行交互。

2.业务逻辑层:处理用户的请求,调用数据库层进行数据操作。

3.数据库层:存储用户信息、权限信息以及系统日志等数据。

4.权限控制层:根据用户的权限,控制用户对系统资源的访问权限。

四、数据库设计1.用户表:包含用户的基本信息,如用户名、密码、角色等。

2.权限表:包含系统的所有权限信息,如权限名称、权限描述等。

3.用户权限关联表:建立用户与权限之间的关联关系。

4.日志表:记录用户的权限操作日志,包括操作时间、操作类型等。

应用系统的角色、权限分配管理制度

应用系统的角色、权限分配管理制度第一条、用户权限管理一、用户类型1.系统管理员:为应用系统建立账号及分配权限的用户2.高级用户:具有对应用系统内的数据进行查询和修改的用户3.普通用户:只对系统内数据有查询功能的用户二、用户建立1.建立的原则(1)不同类型用户的建立应遵循满足其工作需要的原则,而用户的权限分配则应以保障数据直报的高效、准确、安全为原则。

(2)用户的权限分配应尽量使用系统提供的角色划分。

如需特殊的操作权限,应在准确理解其各项操作内容的基础上,尽量避免和减少权限相互抵触、交叉及嵌套情况的发生,经调试成功后,再创建相应的角色赋予本级用户或直报用户。

(3)通过对用户进行角色划分,分配报告用户权限,合理限制对个案数据的修改权限,将数据报告与数据利用剥离,即原始数据报告与统计加工后信息利用分开。

(4)系统内所有涉及报告数据的帐户信息均必须采用真实信息,即实名制登记。

2.建立的程序(1)用户申请可由使用部门使用人填写应用系统用户申请表,经单位领导签字批准后,向本单位负责应用的相关部门提出申请。

(2)用户创建负责应用系统的相关部门在收到用户申请表后,系统管理员根据用户申请的内容和实际的工作范围,为其建立用户帐号并授予相应的角色,再填写用户申请回执表,经部门主管领导签字批准后,反馈给申请单位。

创建用户的步骤:①建立用户帐号;②创建角色;③为角色配置权限;④将角色授予用户。

第二条、用户安全一、系统安全1.用户必须遵守国家法律、单位规章制度,不得参加任何非法组织和发布任何反动言论;严守单位机密,不得对外散布、传播本系统内部信息;不得有诋毁、诽谤、破坏本系统声誉的行为。

2.用户必须按“传染病监测信息应用工作与技术指南”对系统进行操作,尽量做到专人、专机运行使用本系统,并避免使用公共场所(如网吧)的计算机使用应用系统。

3.用户应在运行本系统的计算机上安装杀毒软件、防火墙,定期杀毒;禁止在运行本系统的计算机上安装、运行含有病毒、恶意代码、木马的程序,不得运行黑客程序及进行黑客操作。

应用系统权限管理制度

应用系统权限管理制度1 总则1.1目的本办法旨在建立对应用系统访问用户身份授权的管理机制,以降低由于对系统及数据的未经授权的访问所带来的风险。

规范了用户权限的申请、变更和定期审查的通用流程。

本办法为应用系统授权管理的指导性文件,各应用系统应遵照建立相应的权限清单、用户清单以及审批清单。

1.2适用范围本办法适用于应用系统的授权管理。

1.3释义/分类1.3.1权限申请单是记录变更申请、审批、执行、签收确认信息的标准文件,必须同时附有权限清单作为附件,需要保存纸件文档。

1.3.2权限清单根据系统功能模块和系统角色,列出相对应的功能组和程序名称,作为权限申请单的必要附件。

1.3.3系统用户清单已授权用户清单,包括用户名、对应的用户ID、对应的系统用户角色、对应的系统功能。

1.4管理原则1.4.1遵循权限最小原则,针对不同的用户的岗位需求采用角色授权制度,恰当分配每个用户对系统的操作控制权限;对于多模块的应用系统,权限管理在对用户授权时,必须针对应用模块按权限最小原则授权。

1.4.2遵循职责分离原则,对于不相容岗位进行权限分离设置。

1.4.3总部应用系统的授权执行责任归属信息管理部。

1.4.4集中应用系统可采用集中授权和分部授权的方式。

1.5管理组织/职责1.5.1用户按照岗位工作需求,提交权限申请。

1.5.2用户部门长负责审核用户权限的申请,以及定期审核。

1.5.3系统负责人负责提供系统用户角色或权限清单给权限管理人员;负责由于系统功能变更而引起的权限变更发起。

交付运维的应用系统由运维主管负责,未交付运维的应用系统由应用系统项目负责人负责。

1.5.4权限管理员各系统权限管理员由部门长授权,通常由运维人员担任,负责根据审核结果,执行授权或取消授权;制定系统用户权限清单;维护系统权限清单。

1.5.5安全工程师负责审核优化该管理规定,并组织定期审核。

1.5.6人力资源部在人员调动、离职的情况下,通知信息部门。

权限管理及访问控制系统的研究与实现

全机制 。

关键词 : 限管理 ;访 问控制; 信 息安全;公 钥基础设 施;授 权管 理基础设施 权

中图法分 类号 :P 0 T 39

文献标 识码 : A

文章编号 :0072 2 1) 82 8.4 10 —04(0 1 0.580

De in a d i p e e tto f r iso a a e e t n c e sc nr l yse sg n m lm n ain o m s in m n g m n d a c s o to tm pe a s

s t g& i lme tto n u e yu i gt eP / M I e h i u . Co sd rn esa e et n i mp e n a i n i e s r db sn KIP c n q e s h t n ie g t t r t r t cu ema p e i gep i t f i h n wo k s u t r ya p a sn l o r r n o f i e mi o a et c o o y i u e n u et a ewiea e e o k f i e i o f c o si s r c e sl c l p l al , r u r ri g h l g s d t e s t h d an t r l sd dn t e t me t u e st a c s a p i r m en s o r h t r w au r a d c o o a -

基于数字证书的通用权限管理的设计与实现

模型来构建信息管理系统 的用户权限管理模块 ,通过

对用户表 、角色表、角色权限分 配表 、用户角色关联 表进行合理的设置 ,再加上应 用程序 的控 制 ,可以完 成 多用户、多级别的权限管理【。 6 】 1 3基 于 P I . K 的数字证 书认证模式

P l u l e fa tu t r) K( bi k yi rsr cu e ,即” p c n 公钥基础设

证 ,用户管理 , 角色管理 ,资源管理 ,角色权限管理 , 用户授 权等模块 。基于数字证 书的权限管理也同样包 含上述模块 ,但与传统权限 管理 系统相 比还是有 比较 大 的区别 , 特别是在用户身份认证 、用户管理等模块 ,

具体如下 : 图 1 RA B C模 型【 s 】

关键词 : 数 字证 书: 限控制: 权 角色: 认证 : 身份 通用性

De i n nd I p e e a i n o v r a r iso a g m e s d o g t l r i c t sg a m l m nt to fUni e s l Pe m s i n M na e nt Ba e n Di ia Ce tf a e i

联起来 ,通过给用户分配合适 的角色 ,每个角色再分

配相应 的权 限 , 这样角色就把 用户与权限联 系起来 了 ,

并且大大减 少 了权限分配时 的工作量 ,增加 了授权 的 灵活性。在 R A B C模 型中 ,角色是其核心 ,系统根据 管理 中相对稳定 的职权和责任来划分角色 ,每种角色 可 以完成一定 的职 能。用户通过饰 演不 同的角色获得 角色所拥有的权限 , 一旦某 个用户成为某角色的成员 ,

户签名来判断用户是否合法。 () 用户的管理 , 统认证 模式的权限管理 系 2对于 传 统 ,用户注册 时只 需提 交基本信息 ,系统验证 用户信 息格 式即可 。而在基于数字证 书的权限管理系统 中,

应用系统中的权限管理相关的应用技术及应用示例

应用系统中的权限管理相关的应用技术及应用示例1.1.1应用系统中的权限管理技术概述1、什么是权限管理及应用的重要性管理信息系统是一个复杂的人机交互系统,其中每个具体环节都可能受到安全的威胁。

因此构建出强健的权限管理系统,并保证管理信息系统的安全性是十分重要的。

(1)什么是权限管理所谓权限管理就是对某个主体(Subject)在某个资源(Resource)上执行了某个操作(Operation)的信息传递路径中加上一些限制性控制。

它一般是指根据应用系统中既定设置的安全规则或者安全策略,最终实现用户可以访问而且只能访问自己被授权的资源。

(2)B/S系统中的权限控制比C/S中的权限控制更显得重要C/S系统因为具有特殊的客户端,所以对访问用户的权限检测可以通过客户端系统本身实现或通过“客户端+服务器”配合检测而实现。

而在B/S的应用系统中,浏览器是每一台计算机都已具备的,如果不建立一个完整的权限检测,那么一个“非法用户”很可能就能通过浏览器轻易地访问到B/S应用系统中的所有功能。

因此B/S业务系统都需要有一个或多个权限系统来实现访问权限检测,让经过授权的用户可以正常合法的使用已授权功能,而对那些未经授权的“非法用户”将会将他们彻底的“拒之门外”。

2、“用户身份认证”、“密码加密”、“系统管理”等不属于权限控制的范畴很多人常将“用户身份认证”、“密码加密”、“用户系统管理”等概念与权限管理概念混淆,因为用户身份认证等根本就不属于权限管理范畴。

(1)用户身份认证应用系统中的用户身份认证,是要解决这样的问题:用户告诉应用系统“我是谁”,系统就问用户凭什么证明你就是“谁”呢?对于采用用户名、密码验证的应用系统,那么就是出示用户名和匹配的密码。

当用户名和密码相互匹配,则证明当前用户是谁。

其中的用户名和密码也称为用户凭证,用户凭证就是唯一识别用户的标识。

通常是用户ID,而且一般使用UUID(Universally Unique Identifier,通用唯一识别码)作为用户凭证是一种可靠的方法。

通用权限管理子系统模块化设计及实现

用 于 任 何 一 款 需 要 权 限 设 置 的 软 件 系统 , 么将会 大 大缩 减 软件设 那

通 用 权 限管 理 子 系 统 模 块 化 设 计 及实 现

文 章 编 号 :0 35 5 (0 10 —0 20 10 —8 0 2 1 ) 30 4— 2

通 用 权 限 管理 子 系统 模块 化 设 计及 实现

De i n a d Re lz to f Ge r lAu h r z to a g m e s g n a i a i n o ne a t o i a i n M na e nt S s s e 0 l r z t0 ub y t m M du a i a i n

开发 设计 人 员的开 发效 率 。 【 关键 词】 权 限 管理 ,模 块化 ,p w re in r o ed sg e ,外码

中 图 分 类 号 :TP 1 . 6 3153 文 献 标 识 码 :A

AB TRAC S T W ih t e c mp t r t c n l g e e o me t n a p ia i n, c mp t r s f wa e h v b e a p id i a iu t h o u e e h o o y d v l p n a d p l t c o o u e o t r s a e e n p l n v ro s e i d s r s a t o ia i n n u ti , u h rz t ma a e n mo u e c mm o l e it n h s o t r s I h s p p r mo u a ia i n o e e a e o n g me t d ls o n y x s i t e e s fwa e . n t i a e , d lrz t f g n r l o

企业如何实现授权管理

企业如何实现授权管理随着企业信息化以及AI技术的发展,越来越多的企业需要进行授权管理,确保仅有授权的人员才能使用公司的各种资源和数据。

而在实际应用中,很多企业并没有健全的授权管理机制,导致资源的滥用和数据的泄漏。

本文将从授权管理的定义、重要性和实现方法三个方面进行讨论。

一、授权管理的定义授权管理是指为了安全和合法的使用企业的资源和数据,对使用者进行授权和权限的设定和管理。

一般来说,授权管理主要包含以下四个方面的管理:1.身份认证:对使用者进行身份识别和验证。

2.访问控制:控制使用者可以访问的资源和数据。

3.权限管理:为不同的使用者分配不同的权限级别。

4.日志审计:记录使用者的操作日志,以备追责或查看。

二、授权管理的重要性授权管理的重要性在于保障企业安全和合法使用资源和数据。

具体来说,授权管理可以带来以下几个好处:1.提高数据安全性:通过身份认证和访问控制,可以避免未经授权的人员访问敏感数据。

2.规范使用行为:通过权限管理,可以使不同的使用者只能使用其具有权限的功能和数据,从而规范使用行为,减少滥用和泄漏。

3.有效减少企业损失:在发生重大安全事件的时候,授权管理可以用于追责和查找责任人,有效减少企业的损失。

三、实现授权管理的方法实现授权管理的具体方法,在不同的企业和不同的环境下会有所不同。

下面将讨论几种通用的方法。

1.单点登录(SSO)单点登录是指通过一次登录验证,可以使用户访问多个相关的应用程序或网站。

企业可以将SSO服务与授权管理相结合,对用户进行身份认证和授权管理。

这种方法一般适用于使用多个系统的企业。

2.基于角色的授权管理角色是一组与企业任务密切相关的权限,企业可以为不同的角色分配不同的权限级别。

使用者只需要被授予特定的角色,就可以使用相应的功能和数据。

这种方法适用于企业内部比较规范的情况。

3.基于条件的授权管理基于条件的授权管理是指根据特定的条件来限制使用者的访问权限。

这些条件可以是时间、地点、IP地址等,从而实现对不同情况下的不同权限管理。

基于RBAC模型的权限管理系统的设计和实现

基于RBAC模型的权限管理系统的设计和实现摘要:提出了基于RBAC模型的权限管理系统的设计和实现方案.介绍了采用的J2EE架构的多层体系结构设计,阐述了基于角色的访问控制RBAC模型的设计思想,并讨论了权限管理系统的核心面向对象设计模型,以及权限访问、权限控制和权限存储机制等关键技术.关键词:权限管理系统;角色;访问控制;RBAC模型;J2EE;LDAP0 引言管理信息系统是一个复杂的人机交互系统,其中每个具体环节都可能受到安全威胁。

构建强健的权限管理系统,保证管理信息系统的安全性是十分重要的.权限管理系统是管理信息系统中可代码重用性最高的模块之一。

任何多用户的系统都不可避免的涉及到相同的权限需求,都需要解决实体鉴别、数据保密性、数据完整性、防抵赖和访问控制等安全服务(据ISO7498—2).例如,访问控制服务要求系统根据操作者已经设定的操作权限,控制操作者可以访问哪些资源,以及确定对资源如何进行操作。

目前,权限管理系统也是重复开发率最高的模块之一.在企业中,不同的应用系统都拥有一套独立的权限管理系统。

每套权限管理系统只满足自身系统的权限管理需要,无论在数据存储、权限访问和权限控制机制等方面都可能不一样,这种不一致性存在如下弊端:a)系统管理员需要维护多套权限管理系统,重复劳动。

b)用户管理、组织机构等数据重复维护,数据一致性、完整性得不到保证。

c)由于权限管理系统的设计不同,概念解释不同,采用的技术有差异,权限管理系统之间的集成存在问题,实现单点登录难度十分大,也给企业构建企业门户带来困难。

采用统一的安全管理设计思想,规范化设计和先进的技术架构体系,构建一个通用的、完善的、安全的、易于管理的、有良好的可移植性和扩展性的权限管理系统,使得权限管理系统真正成为权限控制的核心,在维护系统安全方面发挥重要的作用,是十分必要的.本文介绍一种基于角色的访问控制RBAC(Role—Based policies Access Control)模型的权限管理系统的设计和实现,系统采用基于J2EE架构技术实现.并以讨论了应用系统如何进行权限的访问和控制。

系统后台权限管理技术原理_概述及解释说明

系统后台权限管理技术原理概述及解释说明1. 引言1.1 概述引言部分旨在介绍系统后台权限管理技术原理的概念和内容。

在当今的信息时代,随着互联网、云计算和大数据等技术的发展,系统后台权限管理变得越来越重要。

系统后台权限管理技术旨在确保只有经过授权的用户可以访问和操作特定的系统资源,并防止未经授权者获取敏感信息或对系统进行破坏。

1.2 文章结构文章将按照以下结构来介绍系统后台权限管理技术原理:背景知识、系统后台权限管理技术原理详解、常见系统后台权限管理技术方案分析与比较以及结论与展望。

在背景知识部分,我们将会详细介绍系统后台权限管理的概念和相关重要性,以及一些常见的权限管理技术原理。

在系统后台权限管理技术原理详解部分,我们将会深入探讨用户认证与授权机制、角色与权限的关系和应用以及访问控制列表(ACL)的实现方式等内容。

接下来,在常见系统后台权限管理技术方案分析与比较部分,我们将会对RBAC (基于角色的访问控制)、ABAC(基于属性的访问控制)和PBAC(基于策略的访问控制)等常见技术方案进行详细分析和比较,以便读者能够更好地了解各种技术的特点和适用场景。

最后,在结论与展望部分,我们将会对系统后台权限管理技术原理进行总结,并展望未来系统后台权限管理技术的发展趋势和提出建议。

1.3 目的本文旨在为读者介绍系统后台权限管理技术原理,解释其重要性以及不同的实现方案。

通过深入理解这些技术原理,读者可以更好地设计和实施系统后台权限管理,保障信息安全,并提升系统管理效率。

同时,本文也希望为未来系统后台权限管理技术的发展提供一些建议和展望。

2. 背景知识:2.1 系统后台权限管理概念:系统后台权限管理是指通过授权和验证机制来管理用户对于系统后台功能和数据的访问权限。

在一个系统中,不同的用户可能需要拥有不同的权限,以便根据其角色和职责执行相应的任务。

系统后台权限管理旨在保证只有被授权的用户才能进行敏感操作,并确保数据和功能的安全性。

通用自适应权限管理系统的研究与实现

[ yw r s Ke o d ]Auh r ymaa e n; to t n gme tXML; ef d pi i S l a at e - v

1概述

1 倚况 . 1

随着应用的普及 ,权限管理 的模 型和对象 日趋 复杂 ;同 时,随着应用系统功能的改变和实际业务的变化 ,权 限管理 系统也需要作相应 的调整 ,这些都对权限管理 系统提出了越

系统无法适应这样的改变。

间接地 控制用户对系统资源的访问。 从权限管理 的对象来 说,通常包括功能权限设置 、类权

限设置、规则权 限设置 和属性权 限设置 。功能权 限设置用于 对系统功能进行控制 ;类权 限设置 用于控制 用户对业务数据

的访 问;规则权限设置用于建立用户与类及 其属性 的约束 关

系 ,使得用户在访问系统数据时受到所设规 则的限制 ;属性 权 限设置用于控制用户对实体 类的具体属性 的访 问。 从权 限管理系统所提供的功能来看 ,主要包括授权和访 问控制 两大模块 ,分别实现权限的授予和权限的验证。授权

系统每一 次的升级 ,系统的功能、实体类和操作 等都有 改变 。权 限管理系统应能适应这样的改变 ,并且能够保证 系

l _

—

——— 面药语■

通 用 自适应 权 限管 理 系统 的研 究 与 实现

宣 田付 ,夏j滨 I

( 北京航 空航天 大学计 算机学 院,北京 10 8 ) 0 0 3

摘

要 :在分析现有权 限管理 系统缺 陷的基础 上,提 出了运 用 X L来描述系统的功能、实体类和操作等相关信息 ,并以此作为权限管理 M

权 限管理系统在进行授权和访 问控制时需要读取 整个应 用系统 的功能 、实体类和操作等相关信息 ,一般系统会从数 据库读取这 些信息 ,也有将这些信息直接编入代码的 ,不管

一种多系统的用户权限统一管理方法及系统[发明专利]

![一种多系统的用户权限统一管理方法及系统[发明专利]](https://img.taocdn.com/s3/m/f716852ffbd6195f312b3169a45177232e60e445.png)

(19)中华人民共和国国家知识产权局(12)发明专利申请(10)申请公布号 (43)申请公布日 (21)申请号 202011178516.7(22)申请日 2020.10.29(71)申请人 广州朗国电子科技有限公司地址 510000 广东省广州市天河区高新技术开发区高普路136号四层自编02区A、B单元(72)发明人 邓嘉俊 罗益峰 唐涛 (74)专利代理机构 广州市专注鱼专利代理有限公司 44456代理人 凌霄汉(51)Int.Cl.G06F 21/31(2013.01)G06F 21/45(2013.01)(54)发明名称一种多系统的用户权限统一管理方法及系统(57)摘要本发明涉及权限管理技术领域,提供多系统的用户权限统一管理方法及系统,本发明通过在一个管理平台上与多个企业应用的系统进行对接,通过管理平台调用不同系统的账号权限管理能力,从而可以方便地根据用户角色信息配置该用户角色在不同系统内的已有权限或所需权限,从而实现集中地权限操作,完成权限变更,实现一个平台一个账号对员工权限进行多系统多权限统一管理,大大地减少人工管理工作,提高权限管理工作效率;通过配置全面显示权限,减少人为操作错误,遗漏,提供企业安全性。

权利要求书1页 说明书4页 附图2页CN 112287309 A 2021.01.29C N 112287309A1.一种多系统的用户权限统一管理方法,其特征在于,用于若干个不同系统,每个系统包括至少一个权限,针对权限统一管理包括如下步骤:获取外部输入的用户角色信息;获取系统接口数据,调用不同系统的账号权限管理功能;配置该用户角色在不同系统内的已有权限或所需权限;进行权限操作,并执行系统调用,完成该用户角色权限变更。

2.根据权利要求1所述的一种多系统的用户权限统一管理方法,其特征在于,所述用户角色信息包括基本信息和权限信息,所述权限信息可以通过外部写入管理平台或通过外部生成、并上传至管理平台的存储器。

一种安卓应用权限管理方法及管理系统[发明专利]

![一种安卓应用权限管理方法及管理系统[发明专利]](https://img.taocdn.com/s3/m/b742742008a1284ac9504378.png)

专利名称:一种安卓应用权限管理方法及管理系统专利类型:发明专利

发明人:钟凡

申请号:CN201510489097.1

申请日:20150811

公开号:CN105184148A

公开日:

20151223

专利内容由知识产权出版社提供

摘要:本发明公开了一种安卓应用权限管理方法及管理系统,本安卓应用权限管理方法包括:步骤S1,实时主动监听响应授权状态变更;步骤S2,根据监听到的变更信息作出反应,即所有的权限请求提示View都以List的形式通过状态栏弹出,以供用户选择操作;本发明的安卓应用权限管理方法及管理系统通过自定义的View机制,保护了正在运行的Activity,即在权限确认时,正在运行的Activity不会发生中断,而是保持运行,给用户流畅的感觉。

申请人:上海斐讯数据通信技术有限公司

地址:201616 上海市松江区思贤路3666号

国籍:CN

代理机构:上海硕力知识产权代理事务所

代理人:郭桂峰

更多信息请下载全文后查看。

前端开发技术中的权限管理实现方法

前端开发技术中的权限管理实现方法用户权限管理在各种网站和应用程序中非常重要,它可以确保用户只能访问他们被授权的功能和数据。

在前端开发技术中,有几种常见的权限管理实现方法,我们将在本文中介绍其中的一些方法。

一、角色基础权限管理角色基础权限管理是一种常见的方式,它将用户分配到不同的角色中,并为每个角色分配相应的权限。

在前端开发中,可以通过使用角色基础权限管理方法来限制用户在页面中的操作。

通过在前端代码中定义用户的角色和相应的权限,可以在页面加载时根据用户的角色进行权限验证,只显示用户有权限访问的功能和数据。

这种方法相对简单,易于实现,但也有一定的局限性,例如在页面加载时进行权限验证可能会增加页面加载时间,且需要在前端进行角色与权限的映射关系管理。

二、路由拦截权限管理另一种常用的前端权限管理实现方法是路由拦截。

在基于路由的单页面应用中,可以通过路由拦截来限制用户访问特定的路由。

当用户访问某个需要权限的路由时,前端代码将会拦截请求,检查用户是否具有相应的权限。

如果用户没有权限,则可以将其重定向到其他页面或者显示相应的错误信息。

这种方法相对于角色基础权限管理来说更加灵活,可以根据用户在不同页面的权限需求进行动态的权限拦截和管理,但它也需要前端代码进行路由管理,并且后端也需要提供相应的权限验证接口。

三、动态权限管理动态权限管理是一种比较高级的权限管理实现方法,它允许系统管理员根据具体需求动态地添加、修改和删除用户权限。

在前端开发中,可以通过与后端进行数据交互来实现动态权限管理。

通过定义权限的数据结构,在前端代码中动态加载和渲染用户所具有的权限,使得权限的管理更加灵活和易于扩展。

动态权限管理方法不仅可以根据不同的角色进行权限控制,还可以根据具体的业务需求进行更加细致的权限管理,例如根据用户的地理位置、时间等因素进行动态权限控制。

然而,这种方法需要对权限的数据结构进行合理设计,并与后端进行良好的数据交互,以便及时获取和更新用户的权限信息。

5.5.3应用系统用户权限管理工作规范

5.5.3应⽤系统⽤户权限管理⼯作规范5.5.3 应⽤系统⽤户权限管理⼯作规范5.5.3.1范围本规范规定了应⽤系统⽤户权限管理的划分的⼀般原则、范围、⽬标、程序和⽇常管理要求。

本规范适⽤于**、专业公司、地区公司在⽤的财务管理信息系统(包括财务、资⾦、资产系统),简称“FMIS”。

5.5.3.2术语和定义⽆。

5.5.3.3应⽤系统权限管理的⼀般原则⽤户权限管理应同时满⾜以下基本原则:1)需求导向及最⼩授权原则:对于⽤户的权限,应当以其实际⼯作需要为依据,且仅应当授予能够完成其⼯作任务的最⼩权限;2)未明确允许即禁⽌:除⾮⽤户有对于权限的需求得到了相关领导的明确批准,否则不应当授予⽤户任何权限;3)职责分离原则:任何⼀个⽤户不能同时具有两种(或两种以上)的不相容权限。

5.5.3.4应⽤系统⽤户权限管理⽬标、范围及依据1)应⽤系统⽤户权限管理⽬标。

为顺利通过《萨班斯法案》“404条款”的规定,须对与财务报告相关的关键应⽤系统的⽤户进⾏合理的管理,以实现⽤户的授权适当和合理分⼯。

2)应⽤系统⽤户权限管理范围。

考虑到公司范围内⽬前信息系统的数量众多,应⽤状况也差异很⼤,对于关键的核⼼业务系统—FMIS、资产管理系统进⾏重点分析(其他系统的权限管理原则与此⼀致,如果需要请参照执⾏),并在对业务流程分析的基础上,结合有关规定、各地区公司的实际情况以及业界的最佳实践等内容,形成⼀套具有指导意义的权限管理规范,以及相应的管理与测试指引。

3)应⽤系统⽤户权限管理依据。

《审计准则公告78号》。

5.5.3.5应⽤系统⽤户权限管理的组成权限管理由如下两个⽅⾯的内容组成:1)访问控制:是指⽤户能够访问哪些应⽤系统内的资源或执⾏哪些任务(或功能)的范围,从控制的⾓度考虑在系统中所拥有的功能权限和数据权限是否超出了其⼯作需要;2)职责分离:职责分离是把⼀个业务(⼦)流程的⼯作内容分为⼏个职责不相容的部分并由不同的⼈来完成,避免因同⼀个⼈能够操作不相容职责⽽产⽣的舞弊风险。

基于AOP的权限系统管理的实现

基于AOP的权限系统管理的实现曹杰;王敬东;郑群;李耀峰【摘要】本文介绍了AOP(Aspect Oriented Programming,面向方面编程),并通过一个具体的权限检查的功能来展现应用AOP的好处。

在系统中应用AOP 后,系统的核心业务逻辑和安全权限逻辑分开,通过解耦使系统的可扩展性大大增强,使用灵活。

【期刊名称】《黑龙江科技信息》【年(卷),期】2012(000)028【总页数】2页(P115-115,59)【关键词】AOP;OOP;Spring;AOP;权限管理【作者】曹杰;王敬东;郑群;李耀峰【作者单位】东北电力大学信息工程学院,吉林吉林132012;东北电力大学信息工程学院,吉林吉林132012;东北电力大学信息工程学院,吉林吉林132012;东北电力大学信息工程学院,吉林吉林132012【正文语种】中文【中图分类】TP311.13权限管理在系统中有着重要的地位。

尤其在web应用系统中涉及到大量的用户请求,这就要求有大量的权限管理的功能去控制这些请求。

这个步骤可能在系统中的各个业务处理中都会涉及如果只用OOP(Object-Oriented Programming,面向对象编程)的思想去解决问题,会使各个业务处理模块都去关心“权限管理”的实现,产生了重复劳动。

而应用AOP就可以解决这种问题。

AOP(Aspect Oriented Programming)面向方面编程。

我们在系统中同时应用OOP和AOP设计思想,通过OOP对系统中的业务对象进行建模,同时通过AOP对实体处理过程中的阶段进行隔离处理。

这就可以在这层切面上进行统一的集中式权限管理。

而业务逻辑组件则无需关心权限方面的问题。

也就是说,通过切面,我们可以将系统中各个不同层次上的问题隔离开来,实现统一集约式处理。

各切面只需集中于自己领域内的逻辑实现。

在传统的编程实践中,对于系统中有些行为,我们无法封装在单个的模块中,例如权限检查、日志记录、事物处理等,而且这些功能与行为通常并不实现系统的业务功能,但辅助系统业务功能的实现,并散布在实现系统业务功能的众多模块中。

- 1、下载文档前请自行甄别文档内容的完整性,平台不提供额外的编辑、内容补充、找答案等附加服务。

- 2、"仅部分预览"的文档,不可在线预览部分如存在完整性等问题,可反馈申请退款(可完整预览的文档不适用该条件!)。

- 3、如文档侵犯您的权益,请联系客服反馈,我们会尽快为您处理(人工客服工作时间:9:00-18:30)。

收稿日期:2000-10-09基金项目:国家863/CIMS 并行工程主题资助项目(863-511-930-009)一种通用的应用系统权限管理的实现方法!朱建江,王宁生(南京航空航天大学CIMS 工程研究中心,江苏南京210016)摘要:从数据库访问权限和应用层各个子系统访问权限两个方面,介绍了一种用于管理信息系统的通用权限管理方法,并给出了相应的功能模型(DFD )和信息模型(ER 图)及部分程序设计代码。

关键词:系统权限管理;管理信息系统中图分类号:TP309.2文献标识码:A 文章编号:1001-3695(2001)07-0062-02A General Method for the Right Management of Application SystemZHU Jian-jiang ,WANG Ning-sheng(CIMS Research Center ,Nanjing Uniuersity of Aeronautics and Astro nautics ,Nanjing Jiangsu 210016,China )Abstract :From the two aspect of the accessing right of database and sub-system ,a generaI right management method for management information sys-tem is presented ,and the correspondent function modeI(DFD ),information modeI (ER diagram )and a part of program code are aIso given .Key words :System right management ;Management information system!前言一套管理信息系统设计、开发的最后一个步骤就是应用系统的权限管理。

所谓权限管理就是应用系统的不同用户,拥有与其角色相配的对特定几个应用子系统(或模块)的不同的操作权限,如对于某模块,系统超级用户拥有“插入、修改、删除、查询”等权限,而对于普通用户仅拥有“查询”权限。

应用系统的权限管理从功能模型和信息模型的角度可分为两个层次,即功能层的访问权限管理和数据库访问层的权限管理。

目前多数管理软件仅做到应用系统功能层上的权限控制,而没有做到数据库访问层的权限控制。

功能层上的权限管理主要有两种,一种是仅控制到应用子系统,即不同的用户可以访问不同的应用子系统的“窗体”,而没有控制到“窗体”上的各个功能菜单。

这种做法比较简单,仅在管理信息系统技术发展的初期或非常简单的应用系统中采用,目前多数已经弃之不用。

另一种是控制到应用子系统“窗体”上的菜单层,即拥有不同角色的不同用户可以访问不同的应用子系统“窗体”,而且对于窗体上的不同功能菜单拥有不同的权限。

这种处理方式是当前系统权限管理技术的主流。

然而这种处理方式并没有控制到后台数据库基本表;即什么角色的用户可以对哪些基本表拥有哪几种操作权限。

由于仅控制到功能层,并没有给软件用户的系统管理员来说提供一个分配数据库基本表的访问控制界面,系统管理员设置角色权限,给系统用户分配角色等操作不得不通过手工写SOL 语句来实现,因此对于系统管理员来说很不方便,尤其是当系统管理员需要分配多个角色、用户时。

本文提出一种通用的管理到应用系统功能层和数据库访问层的权限管理方法,对于功能层管理到“窗体”的菜单层,对于数据库访问层管理到基本表和基本表的“增加、删除、修改、查询”等基本操作权限。

"应用系统权限管理的功能模型设计[1]功能模型的表达采用数据流程图—Data FIow Diagram(DFD )。

应用系统的权限管理从功能上可分为权限管理基本信息维护、角色管理和用户管理三个处理过程,其相关的数据流、数据存储以及输入、输出关系如图1所示。

图1应用系统权限管理功能模型(DFD 图)#应用系统权限管理的信息模型设计信息模型的表达采用“实体—关系图(ER 图)”。

在工程领域,信息模型的设计应满足“三范式”,即非键属性既不函数依赖于主键,也不传递依赖于主键[2]。

在权限管理的信息模型设计之前首先进行实体的标识。

对应用系统功能层和数据库访问层进行权限管理的信息模型应包含以下实体:用户、角色、数据库访问权限、基本表、应用子系统、功能模块访问权限、模块菜单。

系统权限管理信息模型分为两个部分(见图2):对数据库访问权限的管理和对应用系统功能层的访问权限管理。

数据库访问权限的管理包括用户表、角色表、数据库访问权限表、数据库基本表。

其中用户表用于存储应用系统的所有用户;角色表用于存储所有角色;数据库基本表用于存储应用系统中的所有数据库基本表;对于一个特定的角色可访问多个应用系统的数据库基本表;一个数据库基本表可被多个角色访问,即角色与数据库基本表之间是“多对多”的关系。

在数据库设计中这种“多对多”关系是“非确定的”,必须予以消除,因此引入“中间实体”、“数据库访问权限表”进行处理。

给一个角色分配了权限后,就可将这个角色分配给多个用户,角色表和用户表之间是“一对多”的关系。

图2系统权限管理信息模型(ER图)功能层的访问权限管理包括用户表、角色表、应用子系统表、模块菜单表、功能模块访问权限表。

其中用户表和角色表分别存储系统的用户信息和角色设定信息;应用子系统表存储应用系统的所有子系统(即应用窗体)信息;模块菜单表存储相应模块的菜单信息,通常包括对该模块的“增加、删除、修改、查询”几个基本操作。

由于角色和应用子系统两个实体间是“多对多”的关系,因此也需引入中间实体“功能模块访问权限表”。

角色名和子系统代码在功能模块访问权限表中作“外键(FK)”,同时为将权限管理到模块菜单层,也将模块菜单名称作功能模块访问权限表的“外键(FK)”,并将模块菜单名称、角色名、子系统代码合起来作“主键(PK)”,以满足“三范式”。

给一个角色分配了权限以后,就可以将这个角色分配给多个用户,角色表和用户表之间是“一对多”的关系。

在图2的信息模型中,由于角色名既是数据库访问权限表的“外键(FK)”,又是功能模块访问权限表的“外键(FK)”,因此对于一个特定的角色而言,可以在数据库访问权限表中为其分配所能操作的应用系统数据库基本表及相应“增加、删除、修改、查询”权限,同时可在功能模块访问权限表中为其分配所能操作的子系统及相应功能菜单名,即一个角色关联了数据库层和应用系统功能层的访问权限控制。

将这样一个角色分配给某个特定用户,此用户就拥有了这个角色的权限。

图2中的系统权限管理信息模型综合考虑了数据库层和功能层权限管理两个方面,既可单独用于数据库层的权限管理,也可用于应用功能层的权限管理,同时又可用于两者的综合管理,在应用中根据需求采用图2中系统权限管理信息模型的相应部分即可。

!应用系统权限管理的功能实现为了从数据库层和应用功能层两个方面实现系统权限管理,应用系统的权限管理子系统应包含如下模块:(l)角色管理,包括增加角色、删除角色、角色的权限设定与修改、角色查询;(2)用户管理,包括增加用户、删除用户、用户的口令修改、用户查询;(3)权限管理信息模型中相关表的维护,包括数据库基本表的维护、应用子系统表的维护、模块菜单表的维护。

系统权限管理子系统的实现采用客户/服务器模式,对于客户端和服务器端所负担的任务划分如下:(l)对于用户管理和角色管理中需管理到数据库层的功能,如在后台数据库增、删、改角色、用户,在数据库后台的角色权限设定,采用数据库存储过程,利用后台数据库处理;(2)对于客户端表示层的界面功能以及系统登录时的身份验证及其相应的权限实现,采用客户端开发工具来实现。

本文采用PowerBuiider6.5和Oracie7.3.3作为客户端开发工具和数据库服务器,给出数据库端的权限设定存储过程代码和客户端的数据库连接函数代码。

(l)后台数据库端的权限设定存储过程[3]说明:对于用户设定的一个角色,先由客户端为其分配其所能操作的数据库基本表和基本表的操作权限,同时设定此角色所能访问的功能模块及模块菜单,提交到“数据库访问权限表”和“功能模块访问权限表”后,再由客户端调用数据库权限设定存储过程,进行数据库端的角色权限设定。

采用技术:由于PL/SOL的设计采用早期联编(Eariy bind),不支持DDL语句,因此采用动态SOL技术,调用Oracie的DBMS SOL包进行处理。

create procedure DB RIGHT SET(p roie name IN DB RIGHT.ROLE-NAME%TYPE)ISp db tabie name varchar2(l5);/!应用系统的数据库基本表名称!/p db oper right varchar2(l0);/!基本表的操作权限,如seiect,deiete,update,insert等!/v cursorid number;/!动态SOL游标的标识号!/v grantstring varchar2(l50);/!授权字符串!/v numrows integer;/!动态SOL游标的行数!/Begin/!定义游标,在“数据库访问权限”表中取此角色名可访问的数据库基本表和相应的操作功能!/Deciare CURSOR c roie right IS(下转第92页)(上接第63页)Seiect DB TABLE NAME,DB OPER RIGHT from DB RIGHTWhere ROLE NAME=p roie nameGroup by DB TABLE NAME;BeginOpen c roie right;Fetch c roie right INTO p db tabie name,p db oper right;Whiie c roie right%FOUND LOOP/!采用动态SOL,为此角色进行数据库授权!/V cursorid:=DBMS SOL.OPEN CURSOR;V grantstring:='GRANT'"p db oper right"'ON'"p d-b tabie nameI I'TO'"p roie name"';';DBMS SOL.PARSE(V cursorid,V grantstring,DBMS SOL.V7);V numrows:=DBMS SOL.EXECUTE(V cursorid);DBMS SOL.CLOSE CURSOR(V cursorid);Fetch c roie right INTO p db tabie name,p db oper right;End ioop;Ciose c roie right;Commit;End;End DB RIGHT SET;(2)定义数据库连接函数,实现数据库层和功能层的身份验证[4]说明:客户端将某个用户的连接信息传入数据库连接函数,通过修改数据库连接参数(SOLCA.DBParm)来实现特定用户与数据库的连接,因而就实现了此用户的相应数据库权限。