密码学发展史

密码学和密码技术概述

密码学和密码技术概述

1.3 密码分析的方法

主要包括以下5种分析技术: (1)唯密文攻击 (2)已知明文攻击 (3)选择明文攻击 (4)选择密文攻击 (5)选择文本攻击

密码体制的组成: 通常情况下,一个密码体制由以下5个部 分组成: (1)明文信息空间 M; (2)密文信息空间 C; (3)密钥空间K; (4)加密变换Ek: M→C,其中k∈K; (5)解密变换Dk:C→M,其中k∈K。

密码学和密码技术概述

1.2 密码学相关概念

密码体制的技术分类: 对称密钥密码技术和非对称密钥密码技术。

密文:明文被加密后的结果,通常用字 符c来表示。

密码学和密码技术概述

1.2 密码学相关概念

密钥:参与密码变换的参数,通常用字符k 来表示。 加密算法:将明文变换成密文的变换函数, 相应的变换过程称为加密,可表示为 c=E(k,p)。 解密算法:将密文恢复成明文的变换函数, 相应的恢复过程称为解密,可表示为 p=D(k,c)。

密码学不追求加密算法的保密性,而是追求加密算 法的完备。

密码学和密码技术概述

1.2 密码学相关概念

密码体制数据变换的基本模式: 通常的密码体制采用移位法、代替法和 代数法来进行加密和解密的变换,可以采用 其中一种或几种方法结合的方式作为数据变 换的基本模式。

密码学和密码技术概述

1.2 密码学相关概念

密码学和密码技术概述

1.1 密码学的发展史 1.密码学的发展史

密 码 学 (Cryptology) 一 词 源 自 希 腊 文 “krypto‘s”和“logos”两词,直译即“隐 藏”和“讯息”之意。

密码学的发展划分为三个阶段: 第一阶段为从古代到1949年。 第二阶段为从1949年到1975年。 第三阶段为从1976年至今。

密码学的发展史

密码学的发展史一、 引论密码学是以研究秘密通信为目的,即对所要传送的信息采取一种秘密保护,以防止 第三者对信息的窃取的一门学科。

密码通信的历史极为久远,其起源可以追溯到几千年前的埃及,巴比化,古罗马和古希腊,古典密码术虽然不是起源于战争,但其发展成果却首先被用于战争。

交战双方都为了保护自己的通信安全,窃取对方情报而研究各种方法。

这正是密码学主要包含的两部分内容:一是为保护自己的通信安全进行加密算法的设计和研究;二是为窃取对方情报而进行密码分析,即密码破译技术。

因而,密码学是这一矛盾的统一体。

任何一种密码体制包括5个要素:需要采用某种方法来掩盖其要传送的信息或字符 串称为明文:采用某种方法将明文变为另一种不能被非授权者所理解的信息或字符串称为明文;采用某种方法将明文变为另一种不能被非授权者所理解的信息或字符串的过程称为加密变换;经加密过程将明文变成的信息或字符串称为密文;用于具体加密编码的参数称为密钥,将密文还原为明文的过程称为解密变换。

秘密通信的过程可用下面表格来表示:+--------+ 密文 +--------+明文--->|加密变换|----->|解密变换|--->明文+--------+ +--------+密钥k 密钥k'用文字可以表述为:若m 是要传送的明文,在传送前,利用密钥k 将m 经加密变换为密文c 由通信通道发给接收者,接收者根据密钥k'利用解密变换将密文c 变为明文m 。

从以上过程可以看出,一个密码体制的安全性依赖于密钥k 的个数和加密变换复杂程度。

密钥太少,敌方可以根据其截获的密文用不同的k 逐个试译即可得到明文。

也不太多,太多则不利管理。

加密变换太简单则容易找出解密变换,太复杂则导致解密过程耗费时间太多,不利于通信。

二、 古典密码世界上最早的一种密码产生于公元前两世纪。

是由一位希腊人提出的,人们称之为棋盘密码,原因为该密码将26个字母放在5×5的方格里,i,j 放在一个格子里,具体情况如下表所示 这样,每个字母就对应了由两个数构成的字符αβ,α是该字母所在行的标号,β是列标号。

简述密码学发展史

密码学发展史简述密码学作为一门古老而又充满活力的学科,经历了漫长的发展历程。

以下是密码学发展史的主要阶段和特点:1. 古典密码阶段:古典密码阶段主要指古代至20世纪初的密码技术。

这一时期的密码技术以简单的替换和置换为基础,如凯撒密码和维吉尼亚密码等。

古典密码的加密方法较为简单,容易被破解,但为后续密码学的发展奠定了基础。

2. 近代密码阶段:随着20世纪初数学的发展,密码学逐渐进入近代密码阶段。

这一时期的密码技术开始利用数学工具进行加密,如频率分析、线性代数和概率论等。

近代密码阶段的代表性成果包括二战期间德国的恩尼格玛密码机和美国的斯诺登密码等。

3. 现代密码阶段:20世纪70年代以后,随着计算机科学和信息论的发展,密码学进入现代密码阶段。

现代密码阶段以公钥密码和哈希函数为代表,这些加密方法能够提供更加安全和可靠的通信和数据保护。

RSA、Diffie-Hellman、SHA-256等算法的出现标志着现代密码学的成熟。

4. 当代密码阶段:进入21世纪,随着互联网和移动通信的普及,密码学在信息社会中的作用越来越重要。

当代密码阶段注重的是隐私保护、安全通信、身份认证等方面的问题,密码学与其他学科的交叉发展也越来越明显。

同时,随着量子计算技术的发展,量子密码学也成为一个研究热点。

5. 量子密码学:量子密码学是利用量子力学原理进行信息加密和安全通信的学科。

由于量子力学中的一些基本原理,如量子不可克隆定理和海森堡不确定性原理等,量子密码能够提供更加可靠和安全的加密方法,是未来密码学的一个重要发展方向。

6. 密码学与其他学科的交叉发展:随着应用需求的不断拓展,密码学与多个学科领域产生了交叉融合。

例如,生物信息学、量子物理学、人工智能等领域与密码学的结合,为解决复杂的安全问题提供了新的思路和方法。

7. 密码学应用领域的拓展:随着技术的发展和社会需求的增加,密码学的应用领域也在不断拓展。

除了传统的通信和网络安全领域外,密码学还广泛应用于金融、医疗、物联网、区块链等领域。

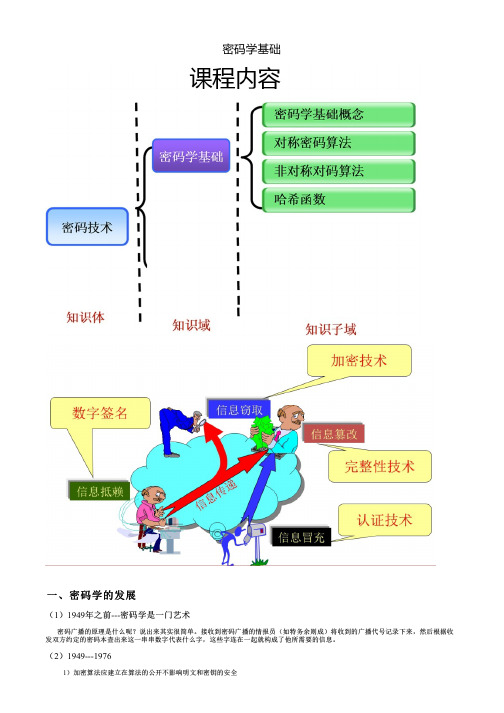

密码学基础

密码学基础

一、密码学的发展

(1)1949年之前---密码学是一门艺术

密码广播的原理是什么呢?说出来其实很简单。

接收到密码广播的情报员(如特务余则成)将收到的广播代号记录下来,然后根据收发双方约定的密码本查出来这一串串数字代表什么字,这些字连在一起就构成了他所需要的信息。

(2)1949---1976

1)加密算法应建立在算法的公开不影响明文和密钥的安全

哈希算法特点:

常用的hash算法

1)MD5算法

1992年, Ron Rivest提出MD5(RFC 1321)在最近数年之前,MD5是最主要的hash算法

现行美国标准SHA-1以MD5的前身MD4为基础输入:任意长度消息

输出:128bit消息摘要

处理:以512bit输入数据块为单位

(王小云)

2)SHA算法

SHA-1安全散列算法

输入:消息长度<264

输出:160bit消息摘要。

密码学的发展与应用研究

密码学的发展与应用研究密码学作为一门可以保护信息安全的学科,一直在与技术飞速发展相伴相生。

从最早的凯撒密码到现在的量子密码,密码学不断发展,分享着科技进步带来的惊人成果。

在这篇文章中,我们将探讨密码学发展的历程,介绍现代密码学中最广泛应用的算法,以及讨论密码学在实际场景中的应用研究。

密码学的发展历程要了解密码学的发展历程,我们需要从最古老的密码开始讲起。

早在公元前400年,古希腊人就已经开始使用替换密码了。

其中最著名的就是凯撒密码,他将字母替换成字母表中往后第三个字母。

这种简单的密码很容易破解,但在古代用于战争中,已经足够保护一些机密信息。

直到20世纪,随着电子通信的发展,密码学的需求开始增加。

在二战中,密码学在对付日本人的紫码密码中大有作为,不仅能够解密敌人的密文,还可以创建安全的通信链路。

此时,密码学的研究也开始跨越数学和计算机领域。

在20世纪80年代,美国国家安全局(NSA)研究出了RSA密码算法,成为了公私钥加密的代表算法。

此算法基于质因数的难解性,即将两个大质数相乘的结果中,找到两个因子已经十分困难,从而防止了攻击者通过计算得到加密数据。

此后,密码学的研究者也开展了许多研究,以找到更安全的算法和升级密钥管理规则。

现代密码学的算法在现代密码学中,常用的加密算法主要包括对称加密算法和非对称加密算法。

对称加密算法是指一种加密方法,发送方和接收方都拥有相同的密钥。

这种方法的优点在于速度快,但缺点是密钥容易泄露。

常用的对称加密算法有DES、AES。

非对称加密算法则是指公钥加密和数字签名算法,这种方法的优点在于密钥管理简单,但缺点在于速度较慢。

RSA算法就是非对称加密算法之一,此外,还有椭圆曲线密码算法、D-H密钥交换算法等。

密码学在实际应用中的研究现代社会中,密码学已经被广泛应用在了许多领域中。

比如银行、互联网、电商等领域都需要使用密码学来保护用户的敏感信息。

此外,政府部门和国防领域也离不开密码学的应用。

密码学的发展历史及加密方法

密码学的发展历史及加密方法我一开始接触密码学的时候,那真是瞎摸索。

就感觉密码学这东西特别神秘,好像藏着巨大的宝藏,我就一头扎进去了。

先说密码学的发展历史吧。

据说很早很早以前,人们就有保密通信的需求了。

像古代的斯巴达人,他们有一种很简单的加密方法,就是把牛皮缠绕在一根木棍上,写上信息,然后把牛皮取下来,传给需要的人。

没有那根同样粗细的木棍,信息看起来就乱七八糟的。

这可以算是很原始的加密了。

后来,我发现凯撒大帝也玩加密。

他那个加密方法相对来讲比较好懂一点,就是简单的替换。

比如说把每个字母按照一定的规律向后移几位。

这就好比把一群小朋友重新排个队,但是按照一定的规则来排。

我自己也试过这种方法,按照我的理解写了个小纸条加密,但是我犯了个错,就是把移动的位数搞错了,结果解密的时候完全乱套了。

到了近代,密码学就复杂得多了。

二次大战的时候,像恩尼格玛机这种加密设备就出现了。

这东西可不得了,算出密码可不容易。

当时的密码学家们,就像在一个巨大的迷宫里面找出口。

我也试着去了解恩尼格玛机的原理,看了好多资料,什么转子啊,电路啊,看得我头昏脑涨。

开始的时候根本不明白那些个转子转动是怎么影响加密结果的,就像一团乱麻在我眼前。

不过慢慢地,多琢磨几遍后就有点开窍了。

现在的加密方法就更高级了。

对称加密,我觉得就是两边都有同一把钥匙。

我自己试着写了个很简单的对称加密程序,用的是简单的算法,通过把信息按照一定的数学运算来变成密文。

但是这里面有个问题,就是怎么安全地把这把钥匙给对方。

如果钥匙在传输的过程中被截获了,那加密就白搭了。

这就好比你把自己家保险柜的钥匙在寄给别人的时候被人偷了。

还有非对称加密呢,有公钥和私钥。

公钥就像公开的信箱,任何人都能往里面塞东西,但是只有私钥才能把东西拿出来。

我最初理解这个概念的时候真是一头雾水,怎么可以这样呢,后来跟着网上的教程一步一步做验证,才慢慢明白了其中的道理。

加密和解密的过程感觉像是两个人在玩一种特别高端的捉迷藏。

密码学的发展历史简介

密码学的发展简史中国科学院研究生院信息安全国家重点实验室聂旭云学号:2004 密码学是一门年轻又古老的学科,它有着悠久而奇妙的历史。

它用于保护军事和外交通信可追溯到几千年前。

这几千年来,密码学一直在不断地向前发展。

而随着当今信息时代的高速发展,密码学的作用也越来越显得重要。

它已不仅仅局限于使用在军事、政治和外交方面,而更多的是与人们的生活息息相关:如人们在进行网上购物,与他人交流,使用信用卡进行匿名投票等等,都需要密码学的知识来保护人们的个人信息和隐私。

现在我们就来简单的回顾一下密码学的历史。

密码学的发展历史大致可划分为三个阶段:第一个阶段为从古代到1949年。

这一时期可看作是科学密码学的前夜时期,这段时间的密码技术可以说是一种艺术,而不是一门科学。

密码学专家常常是凭直觉和信念来进行密码设计和分析,而不是推理证明。

这一个阶段使用的一些密码体制为古典密码体制,大多数都比较简单而且容易破译,但这些密码的设计原理和分析方法对于理解、设计和分析现代密码是有帮助的。

这一阶段密码主要应用于军事、政治和外交。

最早的古典密码体制主要有单表代换密码体制和多表代换密码体制。

这是古典密码中的两种重要体制,曾被广泛地使用过。

单表代换的破译十分简单,因为在单表代换下,除了字母名称改变以外,字母的频度、重复字母模式、字母结合方式等统计特性均未发生改变,依靠这些不变的统计特性就能破译单表代换。

相对单表代换来说,多表代换密码的破译要难得多。

多表代换大约是在1467年左右由佛罗伦萨的建筑师Alberti发明的。

多表代换密码又分为非周期多表代换密码和周期多表代换密码。

非周期多表代换密码,对每个明文字母都采用不同的代换表(或密钥),称作一次一密密码,这是一种在理论上唯一不可破的密码。

这种密码可以完全隐蔽明文的特点,但由于需要的密钥量和明文消息长度相同而难于广泛使用。

为了减少密钥量,在实际应用当中多采用周期多表代换密码。

在16世纪,有各种各样的多表自动密钥密码被使用,最瞩目的当属法国人Vigtnère的Vigenère密码体制。

网络安全02 - 密码学简介(2)

选择密文攻击

密码体制的基本原则

密码体制是不可破的(理论上不可破,计 算上不可破); 密码体制的安全性是依赖密钥的保密,而 不是依赖于对加密体制的保密; 加密和解密算法适用于密钥空间中的所有 元素; 密码体制既易于实现又便于使用。 密钥空间应足够大,使得试图通过穷举密 钥空间进行搜索的方式在计算上不可行。

(现代)密码学的基本概念

密码学(Cryptology)是结合数学、计 算机科学、电子与通讯等诸多学科于一体 的交叉学科,是研究密码编制和密码分析 的规律和手段的技术科学。 密码学不仅具有信息通信加密功能,而且 具有数字签名、身份认证、安全访问等功 能 密码学提供的只是技术保障作用

密码学分支

密码破译者不仅掌握了相当数量的密文,还有一些已 知的<明文,密文>对(通过各种手段得到的)可供利 用。 现代的密码体制(基本要求)不仅要经受得住唯密文 攻击,而且要经受得住已知明文攻击。

已知明文攻击

密码攻击方法(3)

选择明文攻击

密码破译者不仅能够获得一定数量的<明文, 密文>对,还可以用它选择的任何明文,在暂 时未知密钥的情况下能加密相应的明文。 密码破译者能选择不同的被加密的密文,并还 可得到对应的解密的明文,据此破译密钥及其 它密文。

网络安全

密码学简介

密码学发展历史

古典密码 近代密码 现代密码

古典密码

起始时间:从古代到19世纪末,长达 几 千年 密码体制:纸、笔或者简单器械实现的简 单替代及换位 通信手段:信使 例子:行帮暗语、隐写术、黑帮行话

密码发展史

密码的发展史:从起源到量子计算与人工智能一、密码起源与早期发展密码的起源可以追溯到古代的加密技术,最初的形式是简单的替换式密码,例如罗马帝国时期的凯撒密码。

这种密码通过将字母在字母表中向后移动固定位置来实现加密和解密。

凯撒密码是军事通信中常用的加密方式,保证了信息的安全。

二、古典密码:如凯撒密码、罗马密码古典密码阶段,人们开始使用更复杂的加密技术,如多字母替换密码。

这种密码使用多个密钥来加密信息,提高了破解的难度。

然而,这些古典密码的破解仍然需要时间和耐心,但它们的出现为现代密码学的发展奠定了基础。

三、近代密码:机械与电子密码随着机械和电子技术的发展,近代密码开始使用机械设备和电子设备进行加密。

例如,二战期间使用的Enigma密码机就是一种使用电子设备进行加密的方式。

虽然这种密码机在当时非常先进,但最终被破解了,这表明任何加密系统都可能被破解,为现代密码学提出了更高的挑战。

四、现代密码:基于数学与计算科学现代密码学开始于20世纪70年代,基于数学和计算科学的发展。

现代密码学使用复杂的算法来加密和解密信息,确保信息的安全。

这些算法通常基于数学中的一些复杂问题,如离散对数、线性代数和概率论等。

现代密码学的发展为互联网和社交媒体时代的网络安全提供了基础。

五、网络密码:互联网与社交媒体时代随着互联网和社交媒体的发展,网络密码成为保护个人和企业信息安全的重要手段。

网络密码通常使用哈希函数和加密算法来确保信息的安全。

此外,为了提高安全性,现代网络密码还采用了多因素身份验证等措施,以防止黑客入侵。

六、生物识别密码:指纹、面部识别等生物识别技术是一种基于生物特征的身份验证方法,如指纹、面部识别等。

生物识别技术可以用于保护个人和企业信息安全,因为每个人的生物特征都是独一无二的。

生物识别技术还可以用于移动支付、访问控制等领域,为人们的生活带来了便利和安全。

七、未来密码:量子计算与人工智能未来密码的发展将受到量子计算和人工智能的影响。

数学与密码学的发展历程

数学与密码学的发展历程数学与密码学是两个看似不相关的领域,但它们之间却存在着紧密的联系。

密码学借助数学的方法和技术来研究和设计密码算法,而数学则通过密码学的需求推动了数论、代数学和概率论等分支的发展。

本文将详细探讨数学与密码学的发展历程,并介绍它们在现代社会中的重要性。

1. 古代的密码学试验古代人类已对密码学有所认识,早在古希腊时期,斯巴达人曾使用一种称为“斯巴达密码”的替换密码进行通信。

而古罗马人则广泛采用凯撒密码,将字母按照一定的位移进行替换,以保护军事机密。

这些古代密码学的试验为后来的发展奠定了基础。

2. 数论的崛起随着时间的推移,数论逐渐成为密码学的核心数学分支。

欧几里得提出了最大公约数算法,这为加密算法的设计提供了基础。

而费马小定理和欧拉定理等数论中的重要概念和定理,也为后来的RSA算法等密码算法的设计提供了支持。

3. 现代密码学的诞生20世纪初,密码学开始进入现代化发展阶段。

在第一次世界大战期间,密码学在军事通信中起到了重要的作用,尤其是德国的恩格玛机密电报机,它通过使用可变的转子和电线板实现了高度机械化的加密。

然而,由于波兰密码学家玛丽亚·格普斯卡(Maria Goppert-Mayer)和英国密码学家阿兰·图灵(Alan Turing)的突破性工作,盟军成功地破译了恩格玛密码,这对于盟军在战争中取得胜利起到了关键作用。

4. 密码学的数学化二战后,密码学逐渐从工程学变为一门严谨的数学学科。

克劳德·香农(Claude Shannon)在20世纪40年代首次将信息论与密码学相结合,提出了“信息论安全”的概念。

他的突破性工作为密码学的数学化奠定了基础,并为后来的现代密码学发展提供了理论支持。

5. 公钥密码学的兴起20世纪70年代,IBM的研究员沃纳·迪菲(Whitfield Diffie)和马丁·赫尔曼(Martin Hellman)提出了公钥密码学的概念。

《密码学发展史》课件

计算机密码学

计算机密码学概述

计算机密码学是电子加密时期的一个重要分 支,主要研究如何利用计算机进行加密、解 密、密钥管理等方面的研究。

代表技术

计算机密码学的代表技术有公钥基础设施(PKI)、 数字签名、哈希函数等。

优点与局限性

计算机密码学具有加密强度高、灵活性好等 优点,但同时也存在实现复杂、成本高等局 限性。

《密码学发展史》ppt课件

• 密码学起源 • 近代密码学 • 现代密码学 • 密码学应用 • 未来密码学展望

01

密码学起源

古代密码学

古代密码学概述

在古代,密码学主要用于军事和 政治目的,如传递秘密信息、保 护重要文件等。

罗马密码

罗马人使用的一种简单的替换密 码,通过将字母表中的字母替换 为其他字母或符号来加密信息。

03

现代密码学

公钥密码学

公钥密码学概述

公钥密码学是一种利用一对密钥进行加密和解密的密码体 制。其中,一个密钥是公开的,称为公钥,另一个密钥是 保密的,称为私钥。

RSA算法

RSA是最著名的公钥密码算法,它利用了数论中的一些原 理,使得在无量子计算能力的条件下,只有拥有私钥的人 才能解密密文。

ECC算法

DSA签名

DSA签名是一种基于DSA公 钥密码算法的数字签名方法 ,它使用私钥对数据进行签 名,只有使用相应的公钥才 能验证签名的有效性。

04

密码学应用

网络安全

保障数据传输安全

01

密码学通过加密技术保护数据在传输过程中的机密性和完整性

,防止数据被窃取或篡改。

身份认证与授权管理

02

通过数字签名、单点登录等技术实现用户身份的认证和授权管

性实现不可破解的加密算法。

中国密码学发展史

中国密码学发展史

中国密码学起源于古代,比如最早文献《周礼》中就有“卜筮卜辞之术”和“密曲”的记载。

随着社会发展,人们对信息安全的需求越来越高,密文传输和加密技术的发展也成为了当务之急。

20世纪30年代,中国的密码学开始有所突破。

面对日本军事侵略,

中国军方急切需要提高通信保密能力。

当时国内的密码学研究主要由武汉

大学和南京大学等学校开展,并且取得了一些成果,如南京大学研制出了“龙门”密码机等。

在此后的几十年里,中国密码学研究取得了一系列重要成果,如自主

研制的“神威太湖之光”超级计算机,在2012年被全球认可为世界最快

的计算机。

神威太湖之光的出现标志着中国密码学的实力已受到国际的高

度认可。

此外,在加密算法方面,中国也取得了重要突破。

比如,2005年国

家密码管理委员会发布了对称密码标准SM4和公钥密码标准SM2,均成功

应用于金融、电子政务等领域,并受到广泛认可。

总之,随着中国密码学的不断发展,现在的中国已经成为了世界密码

学领域的一个重要力量,无论是在国内还是国际上都有广泛应用和深刻影响。

网络安全02-密码学简介(2)

加密密钥和解密密钥相同,或者虽然不相同,但由其 中的任意一个可以很容易地推出另一个,又称传统密 码体制、秘密密钥体制或单密钥体制。

非对称密码体制(Asymmetric System)

加密密钥和解密密钥不相同,并且从一个很难推出另 一个,又称公开密钥体制

用一个密钥进行加密,而用另一个进行解密。其中一 个密钥可以公开,成为公开密钥(pulic key),简称公 钥;另一个密钥成为私人密钥(private key),简称 私钥。

现代密码的算法

秘密密钥算法 - 对称密码技术 公开密钥算法 - 公钥密码技术 哈希算法

秘密密钥算法

加密和解密使用相同的密钥

明文 密文

加密 密钥 解密

密文 明文

秘密密钥算法的应用(1)

通过不安全的信道传输信息

通信双方预先协商好一个密钥 发送者用密钥加密 接收者用相同的密钥解密

Alice 用eB加密mA

用dA解密mB

Bob 用dB解密mA 用eA加密mB

公开密钥算法的应用(2)

在不安全介质中存储信息

用户用公钥加密信息 用私钥解密 可以为别人加密信息

身份认证

秘密密钥算法认证:记住大量的秘密密钥 公开密钥算法认证:只需记住自己的私钥

Alice 用eB加密r

被动攻击:窃听、分析,破坏明文信息的机密性

防范措施:加密

主动攻击:篡改、伪装等,破坏明文信息的完整 性

防范措施 认证 数字签名

密码的历史

大胜克敌之符,长一尺; 破军擒将之符,长九寸; 降城得邑之符,长八寸; 却敌报远之符,长七寸; 警众坚守之符,长六寸; 请粮益兵之符,长五寸; 败军亡将之符,长四寸; 失利亡士之符,长三寸。

所谓“阴书”,实际上是一种军事文书,传递的

方法更秘密些。其方法是:先把所要传递的机密内容 完完整整地写在一编竹简或木简上,然后将这篇竹简 或木简拆开、打乱,分成三份,称“一合而再离”。 然后派三名信使各传递一份到同一个目的地。“阴书” 被送到目的地后,收件人再把三份“阴书”按顺序拼 合起来,于是“阴书”的内容便一目了然,称“三发 而一知”。

恺撒密码 (公元前 一世纪)

被用于高卢战争

它是将英文字母向前推移k位。以此字母替代的密表,如 k=5,则密文字母与明文与如下对应关系 a bcde fg h i j k l mnopq r s t uvwx y z FGHIJ KLMNOPQRSTUVWXYZABCDE k就是最早的文字密钥

密码分析的始祖——阿拉伯人

多表替代

• 乔范·巴蒂斯塔·贝拉索曾是红衣主教卡皮的随从, 1553年,他出版了一本名为《乔范·巴蒂斯塔·贝拉索 先生的密码》,提出文字密钥的应用。即根据密钥来 决定用哪一行的密表来进行替换,

A BCD EFG H I JK L MN OPQRSTUVWXYZ A -A B C D E F G H I J K L M N O P Q R S T U V W X Y Z B -B C D E F G H I J K L M N O P Q R S T U V W X Y Z A C- C D E F G H I J K L M N O P Q R S T U V W X Y Z A B D- D E F G H I J K L M N O P Q R S T U V W X Y Z A B C

《密码学发展史》课件

数据进行加密。

3

AES加密

AES(高级加密标准)是一种目前 广泛应用的对称密钥算法,提供 更高的安全性。

公钥加密

1

简介

公钥加密使用一对密钥(公钥和私

RSA加密

2

钥)进行加密和解密操作,安全性 更高。

RSA 是一种常用的公钥加密算法,

基ቤተ መጻሕፍቲ ባይዱ大素数分解的困难性保证了加

密的安全性。

哈希算法

1

简介

哈希算法将一串数据转换为固定长

参考文献

• 《密码学与网络安全》- William Stallings • 《Applied Cryptography》- Bruce Schneier • 《Understanding Cryptography》- Christof Paar & Jan Pelzl

频率分析密码

频率分析密码利用字母 出现的频率来解密替换 加密的消息。

维吉尼亚密码

维吉尼亚密码使用多个 凯撒密码组成,提高了 密码的安全性。

对称加密

1

简介

对称加密使用相同的密钥来进行加

DES加密

2

密和解密操作,速度快但密钥传输 存在安全隐患。

DES(数据加密标准)是一种常用

的对称密钥算法,使用56位密钥对

SSL/TLS协议

1

简介

SSL/TLS协议用于保护网络通信的安

原理

2

全,常用于H TTPS等安全协议。

SSL/TLS协议通过使用对称和公钥加

密算法以及数字证书来确保通信的

安全性。

3

安全性分析

SSL/TLS协议经过多年的演进和改进, 提供了较高的安全性。

密码学应用

电子支付

[计算机硬件及网络]密码学

![[计算机硬件及网络]密码学](https://img.taocdn.com/s3/m/449e081d4b35eefdc8d33382.png)

报告

主要特点:数据的安全基于密钥而不是算法的保密

7

第3阶段 1976~

1976年:Diffie & Hellman 的 “New Directions in

编码学(Cryptography)和密码分析学 (Cryptanalytics)。前者编制密码以保护秘 密信息,而后者则研究加密消息的破译以获取 信息。二者相反相成,共处于密码学的统一体 中。 现代密码学除了包括密码编码学和密码分析学 外,还包括安全管理、安全协议设计、散列函 数等内容。

14

保密通信的功罪

1943年春天,山本五十六为了控制不断恶化的残局,

亲自前住所罗门群岛基地巡视,以鼓舞士气。在视察

前五天,1943年4月13日,日军第八舰队司令将山

本行将视察的行程、时间表,用JN25体制加密后播

发给有关基地,以作好迎接的准备,尽管该体制的所

用版本在4月1日刚换过,但美国破译人员根据过去的

经验,迅速地破译了这份密报,美军决定在空中打掉

山本的座机,使日军失去一位战略家,沉重地打击日

军士气。经过精心组织,周密安排,终于使山本五十

六在飞往视察地途中,被美军飞机击落,葬身于丛林

深处。

15

密码学起源

密码是通信双方按约定的法则进行信息特殊变换 的一种重要保密手段。依照这些法则,变明文为 密文,称为加密变换;变密文为明文,称为解密 变换。

这一原则已得到普遍承认,成为判定密码强度

的衡量标准,实际上也成为传统密码和现代密 码的分界线。

6

密码学的发展史

密码学的发展史密码学是一个即古老又新兴的学科。

《破译者》一书说:“人类使用密码的历史几乎与使用文字的时间一样长。

”因为自从有了文字以来,人们为了某种需要总是想方设法隐藏某些信息,以起到保证信息安全的目的。

人们最早为了包通信的机密,通过一些图形或文字互相传达信息的密令。

连闯荡江湖的侠士和被压迫起义者各自有一套秘密的黑道行话和地下联络的暗语。

密码学的发展过程可以分为四个阶段:▪1、手工或简单机械密码时期:公元前五世纪~1900年(发展缓慢)▪2、机械和机电密码时期:1900年~1950年▪3、电子密码时期:1950年~1970年▪4、计算机密码时期:1970年~现在在人类文明刚刚形成的公元前2000年古埃及就有了密码。

贵族克努姆霍特普二世的墓碑上记载了在阿梅连希第二法老王朝供职期间它所建立的功勋。

上面的象形文字不同于我们已知的普通埃及象形文字而是由一位擅长书写的人经过变形处理之后写的,但是具体的使用方法已经失传。

人们推测这是为了赋予铭文以庄严和权威古代加密方法大约起源于公元前440年出现在古希腊战争中的隐写术。

当时为了安全传送军事情报,奴隶主剃光奴隶的头发,将情报写在奴隶的光头上,待头发长长后将奴隶送到另一个部落,再次剃光头发,原有的信息复现出来,从而实现这两个部落之间的秘密通信。

公元前400年,斯巴达人就发明了“塞塔式密码”,即把长条纸螺旋形地斜绕在一个多棱棒上,将文字沿棒的水平方向从左到右书写,写一个字旋转一下,写完一行再另起一行从左到右写,直到写完。

解下来后,纸条上的文字消息杂乱无章、无法理解,这就是密文,但将它绕在另一个同等尺寸的棒子上后,就能看到原始的消息。

这是最早的密码技术。

我国古代也早有以藏头诗、藏尾诗、漏格诗及绘画等形式,将要表达的真正意思或“密语”隐藏在诗文或画卷中特定位置的记载,一般人只注意诗或画的表面意境,而不会去注意或很难发现隐藏其中的“话外之音”。

比如:我画蓝江水悠悠,爱晚亭枫叶愁。

中国密码学发展史

中国密码学发展史

中国密码学发展历史可以追溯到古代的秦朝,当时就有采用密码和密信的情况。

在明清时期,出现了一些著名的密码学家,如朱载堉和吴选等人,他们对密码理论进行了研究和发展。

20世纪初,中国密码学逐渐引入国外的现代密码学理论,如基于数论的密码学和基于代数的密码学等。

20世纪50年代,中国开始在密码研究方面开展大规模的研究工作,取得了一系列的成果。

其中最为著名的是“秘密通信技术”、“公钥密码体制”和“多重密码体制”等技术,它们都具有较高的安全性和实用性。

此外,中国还在密码算法设计、密码分析、数字签名等方面取得了很多成果。

近年来,随着互联网和信息技术的快速发展,密码学也面临着新的挑战和机遇。

中国在密码学研究方面的投入和成果还将继续保持领先地位,为信息安全与保密做出更大的贡献。

- 1 -。

密码学的发展历史简介

密码学的发展简史中国科学院研究生院信息安全国家重点实验室聂旭云学号:200418017029064密码学是一门年轻又古老的学科,它有着悠久而奇妙的历史。

它用于保护军事和外交通信可追溯到几千年前。

这几千年来,密码学一直在不断地向前发展。

而随着当今信息时代的高速发展,密码学的作用也越来越显得重要。

它已不仅仅局限于使用在军事、政治和外交方面,而更多的是与人们的生活息息相关:如人们在进行网上购物,与他人交流,使用信用卡进行匿名投票等等,都需要密码学的知识来保护人们的个人信息和隐私。

现在我们就来简单的回顾一下密码学的历史。

密码学的发展历史大致可划分为三个阶段:第一个阶段为从古代到1949年。

这一时期可看作是科学密码学的前夜时期,这段时间的密码技术可以说是一种艺术,而不是一门科学。

密码学专家常常是凭直觉和信念来进行密码设计和分析,而不是推理证明。

这一个阶段使用的一些密码体制为古典密码体制,大多数都比较简单而且容易破译,但这些密码的设计原理和分析方法对于理解、设计和分析现代密码是有帮助的。

这一阶段密码主要应用于军事、政治和外交。

最早的古典密码体制主要有单表代换密码体制和多表代换密码体制。

这是古典密码中的两种重要体制,曾被广泛地使用过。

单表代换的破译十分简单,因为在单表代换下,除了字母名称改变以外,字母的频度、重复字母模式、字母结合方式等统计特性均未发生改变,依靠这些不变的统计特性就能破译单表代换。

相对单表代换来说,多表代换密码的破译要难得多。

多表代换大约是在1467年左右由佛罗伦萨的建筑师Alberti发明的。

多表代换密码又分为非周期多表代换密码和周期多表代换密码。

非周期多表代换密码,对每个明文字母都采用不同的代换表(或密钥),称作一次一密密码,这是一种在理论上唯一不可破的密码。

这种密码可以完全隐蔽明文的特点,但由于需要的密钥量和明文消息长度相同而难于广泛使用。

为了减少密钥量,在实际应用当中多采用周期多表代换密码。

- 1、下载文档前请自行甄别文档内容的完整性,平台不提供额外的编辑、内容补充、找答案等附加服务。

- 2、"仅部分预览"的文档,不可在线预览部分如存在完整性等问题,可反馈申请退款(可完整预览的文档不适用该条件!)。

- 3、如文档侵犯您的权益,请联系客服反馈,我们会尽快为您处理(人工客服工作时间:9:00-18:30)。

欧洲的密码学

15世纪密码技术被广泛用于欧洲的政治、经济及文化领域 里。特别是政治上的尔虞我诈、明争暗斗,对密码的加密 和解密技术提出了更高的要求。

到16世纪末期,密码学更趋重要,以致大多数国家设立专 职的密码秘书从事编制新密钥,加、脱密信件和破译截获 的书信。准密本的代码表也在这一时期得以完善,与此同 时还出现了多名码(多个明文对应密文)和多义码(有两 三个对应明文的密文)。

• 20世纪初,意大利物理学家奎里亚摩·马可尼发明了无线 电报,让无线电波成为新的通讯手段,它实现了远距离通 讯的即时传输。由于通过无线电波送出的每条信息不仅传 给了己方,也传送给了敌方,这就意味着必须给每条信息 加密。

• 随着第一次世界大战的爆发,对密码和解码人员的需求急 剧上升,一场秘密通讯的全球战役打响了。

其他古典密码

栅栏密码

明文:THERE IS A CIPHER 去掉空格后变为:THEREISACIPHER TEESC P E HRI A I H R TEESCPE HRIAIHR

其他古典密码

Playfair密码

一种替换密码,1854年由查尔斯·惠斯通发明。经莱 昂·普莱费尔提倡在英国军地和政府使用。它使用方便而 且可以让频度分析法变成瞎子,在1854到1855年的克里 米亚战争和1899年的布尔战争中有广泛应用。但在1915 年的一战中被破译了。

。。。。。 R- RS T U V W X Y Z A B C D E F G H I J K L M NO P Q

。。。。。 Z -Z A B C D E F G H I J K L M N O P Q R S T U V W X Y

对如明文加密:

TO BE OR NOT TO BE THAT IS THE QUESTION

希腊

1

2

3

4

5

1

A

B

C

D

E

2

F

G

H

I/J

K

3

L

M

N

O

P

4

Q

R

S

T

U

5

V

W

X

Y

Z

公元前2世纪,一个叫Polybius的希腊人设计了一 种将字母编码成符号对的方法,他使用了一个称 为Polybius的校验表,这个表中包含许多后来在 加密系统中非常常见的成分。Polybius校验表由 一个5´5的网格组成,网格中包含26个英文字母, 其中I和J在同一格中。相应字母用数对表示。在古 代,这种棋盘密码被广泛使用。

1628年4月,由于一个年轻人破开了雨格诺教徒的密码,亨 利二世孔戴亲王,攻占了久攻不克的雷阿尔蒙特城。

1781年,美军破译了克林顿将军与康华利将军的通讯信 件,使英国舰队增援约克敦的计划失败,并迫使康华利投 降,确定了独立战争的胜利。

多表替代

• 1466年或1467年初,利昂·巴蒂斯塔·艾伯蒂第一 个提出,后来又为许多人逐步发展成当今大多数 密码体制所属的一种密码类型。

修泽遗迹出土的字 碑,记载1-8 与 32-35 的数字

希伯来民族是以色列的祖先。希伯来人开发出了三 种加密法,称为“atbah”、“atbash”和“albam”。

希伯来

A B G D H V Z Ch T Y K Th Sh R Q Tz P O S N M L

“诗的最后一行,”索菲继续说道: “是说埃特巴什 将会使真相暴露无遗。埃特巴什?我听过这个词。”

到18世纪,有些准密本已发展到两千至三千个组码。

18世纪,黑屋非常普遍,在维也纳,十人的密码组平均每天 能处理80到100封信件(上至拿破仑等高官,下至平民百 姓),加密信件经常遭到坚持不懈的密码分析。

密码的影响力

公元16世纪晚期,英国的菲利普斯(Philips)利用频度分 析法成功破解苏格兰女王玛丽的密码信,信中策划暗杀英 国女王伊丽莎白,这次解密将玛丽送上了断头台。

恺撒密码 (公元前 一世纪)

被用于高卢战争

它是将英文字母向前推移k位。以此字母替代的密表,如 k=5,则密文字母与明文与如下对应关系 a bcde fg h i j k l mnopq r s t uvwx y z FGHIJ KLMNOPQRSTUVWXYZABCDE k就是最早的文字密钥

密码分析的始祖——阿拉伯人

多表替代

• 乔范·巴蒂斯塔·贝拉索曾是红衣主教卡皮的随从, 1553年,他出版了一本名为《乔范·巴蒂斯塔·贝拉索 先生的密码》,提出文字密钥的应用。即根据密钥来 决定用哪一行的密表来进行替换,

A BCD EFG H I JK L MN OPQRSTUVWXYZ A -A B C D E F G H I J K L M N O P Q R S T U V W X Y Z B -B C D E F G H I J K L M N O P Q R S T U V W X Y Z A C- C D E F G H I J K L M N O P Q R S T U V W X Y Z A B D- D E F G H I J K L M N O P Q R S T U V W X Y Z A B C

——《密码中的秘密》

密码学的发展历程大致经历了三个 阶段

• 古典密码(手工、机械阶段 -1949 ) • 近代密码(计算机阶段1949-1975) • 现代密码(1976-)

古典密码(手工、机械阶段)

古埃及

• 人类文明刚刚形成的公元前2000年,古埃 及就有了密码。贵族克努姆霍特普二世的 墓碑上记载了在阿梅连希第二法老王朝供 职期间它所建立的功勋。上面的象形文字 不同于我们已知的普通埃及象形文字,而 是由一位擅长书写的人经过变形处理之后 写的,但是具体的使用方法已经失传。人 们推测这是为了赋予铭文以庄严和权威。

公元8世纪中叶,在阿拔斯王朝,为了统治一个 庞大的帝国,行政系统中广泛地使用了密码,比 如国家敏感事务、税收。 他们设计并且使用代替和换位加密(单表替换)。 对《古兰经》的编年启示了字母的字频规律。 公元9世纪,阿拉伯的密码学家阿尔·金迪al' Kindi (801?~873年) 提出解密的频度分析方法, 通过分析计算密文字符出现的频率破译密码。

SCIENCE为密钥

SC IEN ABDFG HJ KLM OPQRT UVWXY

SK-------HI SC--------CI CN--------IS SA--------AH

其他古典密码

博福特密码 一次性便笺密码

有线电报产生了现代编码学 无线电报产生了现代密码分析学

• 1844年,萨米尔·莫尔斯发明了莫尔斯电码:用一系列的 电子点划来进行电报通讯。电报的出现第一次使远距离快 速传递信息成为可能,事实上,它增强了西方各国的通讯 能力。

“我并不奇怪,”兰登在一边回应:“你可能是从密 码学101里听到的。埃特巴什码可能是迄今人们所知最古 老的密码了。”

当然喽!有谁不知道赫赫有名的希伯来编码体系?索 菲心想。

• 希伯来的三种加密法在希伯来文著作中到 处使用,特别是atbash。

• 希伯来圣经中的加密启示了中世纪的修道 士和记述者的字母替代思想。

“不可破译”的维吉尼亚密码 (?)

法国外交官维吉尼亚Blaise de Vigenere(1523-1596) 在1585年写成了《论密码》集中了当时密码学的很 多精华(密码分析除外)。

对贝拉索密码,他采用自身密钥体制,即以一个共同约 定的字母为起始密钥,以之对第一个密文脱密,得到 第一个明文,以第一个明文为密钥对第二个密文脱密, 以此类推。如此不会重复使用密钥。

估计密钥长度。找出隶属于同一凯撒表的 字母,对其进行频度分析(卡西斯基试验)

查尔斯·巴贝奇

• 自动化计算机研制的先驱 • 分析机

“任何人不惜步我的后尘,而能 成功地建造一个包括了数学分析 的全部执行部门的机器,……我 就敢把我的声誉交给他去评价, 因为只有他才能充分鉴赏我努力 的实质及其成果的价值。”

齐默尔曼电报

公元20世纪初,第一次世界大战进行到关键 时刻,英国破译密码的专门机构“40号房间” 利用缴获的德国密码本破译了著名的“齐默 尔曼电报”,促使美国放弃中立参战,改变 了战争进程。

斯巴达的skytale

• 长期的战争使得斯巴达人发展 出了自己的一套加密方式,公 元前5世纪,斯巴达人就使用一 种名为scytail的器械,他们把 一个带状物,呈螺旋形紧紧地 缠在一根权杖或木棍上,之后 再沿着棍子的纵轴书写文字, 在这条带状物解开后,上面的 文字将杂乱无章,收信人需用 一根同样直径的棍子重复这个 过程,看到明文,这是人类历 史上最早的加密器械。

单表替换的 克星---频度

分析

欧洲的密码学

• 大约在1379年,欧洲第一本关于密码学的 手册由Gabriela de Lavinde编写,由几个 加密算法组成,并且为罗马教皇Clement 七世服务。这个手册包括一套用于通信的 密钥,并且用符号取代字母和空格,形成 了第一个简要的编码字符表(称为 Nomenclators)。该编码字符表后来被逐 渐扩展,并且流行了几个世纪,成为当时 欧洲政府外交通信的主流方法。

• 自从有了文字以来,人们为了某种需要总是想法 设法隐藏某些信息,以起到保证信息安全的目的。

在这些诡秘莫测的字符背后,或是隐含着政客那 冷酷阴毒的计谋、武士那阴森滴血的剑影,或是 携带着智者狡黠的微笑、情人绵绵不绝的秋 波……可以说,密码是当一种文化在文学、科学 和语言发达到一定的复杂程度,当秘密的、符号 性的信息交流达到不可或缺的阶段应运而生的一 种信息交流的特殊工具。

艾伯蒂密码圆盘

多表替代

• 修道院院长约翰内斯·特里特米乌斯在1508年初从事 写作一本专讲密码学的书,使多表代替又向前跨出了 一大步,书名为“多种写法”,此书在他死后一年半 出版,是密码学第一本印刷书籍。

• 书中第五章出现方表: Military----Mjnl。。