计算机网络与信息安全复习题及答案

相关主题

- 1、下载文档前请自行甄别文档内容的完整性,平台不提供额外的编辑、内容补充、找答案等附加服务。

- 2、"仅部分预览"的文档,不可在线预览部分如存在完整性等问题,可反馈申请退款(可完整预览的文档不适用该条件!)。

- 3、如文档侵犯您的权益,请联系客服反馈,我们会尽快为您处理(人工客服工作时间:9:00-18:30)。

9、消息鉴别码(MAC)的原理、构成是什么?(10 分)

【答】消息鉴别码(MAC)是以一个报文的公共函数和用于产生一个定长值的密 钥作为鉴别符 原理: 消息鉴别码是带有秘密密钥的单向散列函数,散列值是预映射的值和密钥 的函数。 构成:MAC 由预映射和鉴别密钥构成。

10、在 RSA 公开密钥密码体制中:(20 分) (1) 如果 p=7,q=11,列出可选的 d 值; (6 分) (2) 如果 p=13,q=31,d=7,求 e;(6 分) (3) 已知 p=5,q=11,d=27,求 e 并加密“abcdefghij”;(8 分)

7

① ⑥

A

⑦

图3 ② ⑤ ⑧

③

B

⑨

④

8、概述 MD4 和 MD5 算法各自的优缺点?(10 分)

【答】1) MD4 MD4(RFC 1320)是 MIT 的 Ronald L. Rivest 在 1990 年设计的,MD 是 Message Digest 的缩写。它适用在 32 位字长的处理器上用高速软件实现--它是基于 32 位操作数的位操作来实现的。 2) MD5 MD5(RFC 1321)是 Rivest 于 1991 年对 MD4 的改进版本。它对输入仍以 512 位分 组,其输出是 4 个 32 位字的级联,与 MD4 相同。MD5 比 MD4 来得复杂,并且速 度较之要慢一点,但更安全,在抗分析和抗差分方面表现更好

① 图2 ② ⑤ ③

⑥

A

B

④

发方 A 收到后,执行下列动作: a) 以 B 的公钥验证签名,以确定数据的完整性。 b) 检查此文件的识别数据,A 是否此文件的收方。 c) 检查时间戳 Tb 是否在有效期限之内。 d) 检查 Rb 是否重复出现过(与单向认证一样,此项根据需要选择是否 检查) 。 (3) 三向认证 “三向认证”除了前述的“双向认证”的信息之外,发方还需要再发送一道应答 信息给收方。其功能可达到前面双向识别的功能,但是不需要检查时间戳,只需 检查不重复随机数是否正确即可。 其认证过程如图 3 所描述,详细工作方式如下: 前六个步骤与“双向认证”类似,但步骤②与步骤⑤所送出的时间戳 Tb 以及 Ta 可以为 0,步骤③与步骤⑥不用检查时间戳,自第⑦步骤执行如下:

3

e) 检查 Ra 是否重复出现过。 (在 x.509 中建议数字 Ra 可以包含两部分;一部分是顺序累加的部分,另 一部分是真正随机选取的部分。可以检查顺序累加的部分足否重复出现过。) Ra 在 Ta 有效期限之内是有效的。也就是说,对 Ra 顺序累加的部分,在 Ta 有效期限之内 A 不会再使用。 (2)双向认证 “双向认证” 包含有两道信息, 除了前述 “单向认证” 的发送方送出的信息之外, 收方还需产生一道回复信息给发方。而其在安全上达到的功能,除了前面所介绍 的“单向认证”所能达到的三项认证功能外,还可达到下列认证功能: 1) 由收方送回给发方的身份识别数据,且可确认数据是收方所产生的,信 息的接收端确实是发方。 2) 可以保证由收方送回给发方的身份识别数据的完整性。 3) 双方可以共享身份识别数据中的秘密部分。(可选) 其认证程序如图 2 所描述,详细工作方式的前三步与“单向认证”相同,自 第④步执行方式如下: ④收方 B 产生一不重复的数字 Rb,用以抵御重放攻击, ⑥收方 B 将下列信息送至发方 A: B(Tb,Rb.A,Ra) Tb 可以包含一或两个时间,一为识别数据产生时间,另一为该识别数据逾 期时间。若要以此签名证明其数据(sgnData)的来源,可将数据加入签名中,信 息变成: B(Tb,Rb, A,Ra.sgnData) 若要顺便传送机密数据 encData 给收方 B,如认证程序之后的通信用的秘密 密钥,则可将机密数据加入签名中,信息变成: B{Tb,Rb,,A,Ra.sgnData,AP[encData]}

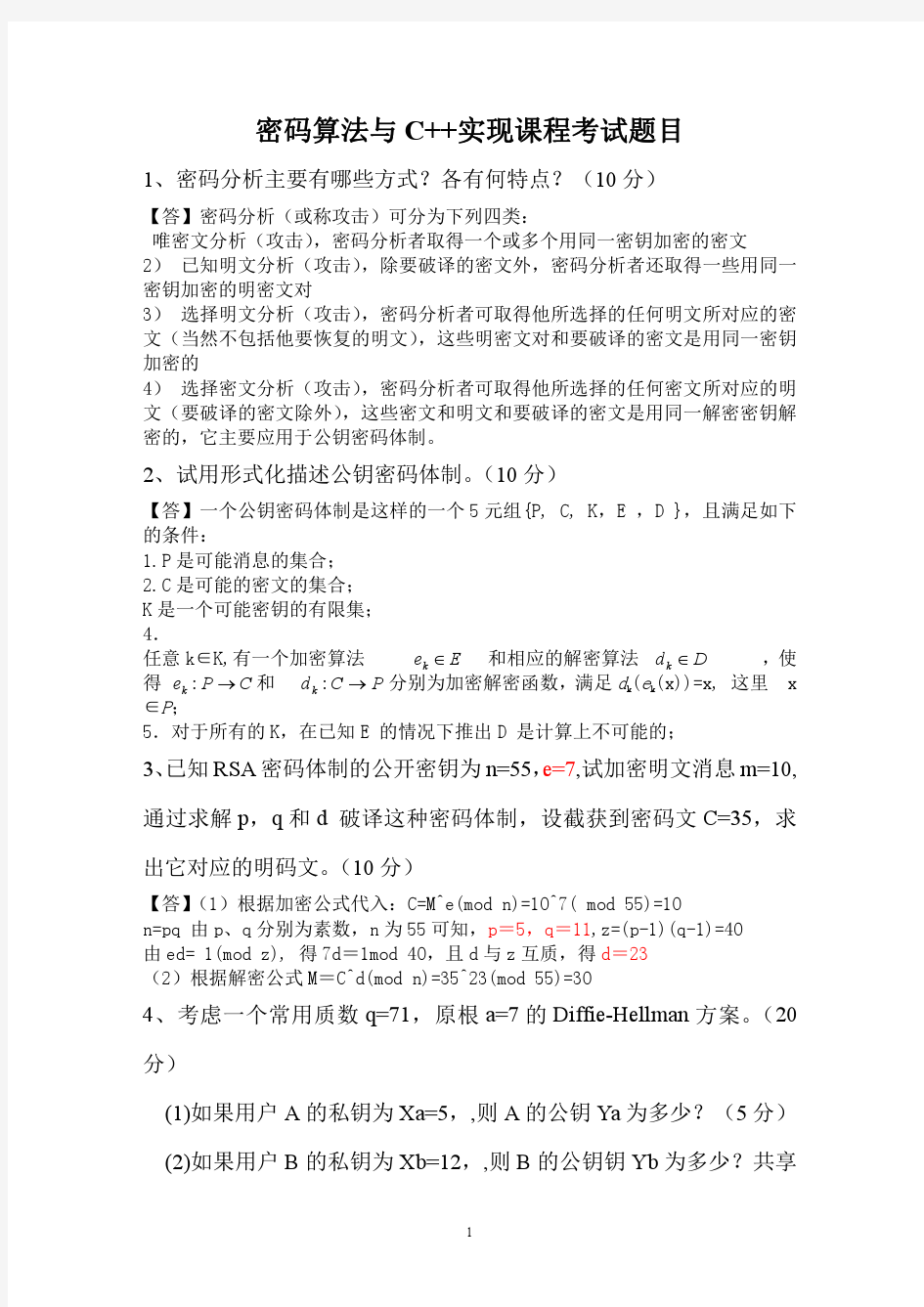

密码算法与 C++实现课程考试题目

1、密码分析主要有哪些方式?各有何特点?(10 分)

【答】密码分析(或称攻击)可分为下列四类: 唯密文分析(攻击) ,密码分析者取得一个或多个用同一密钥加密的密文 2) 已知明文分析(攻击) ,除要破译的密文外,密码分析者还取得一些用同一 密钥加密的明密文对 3) 选择明文分析(攻击) ,密码分析者可取得他所选择的任何明文所对应的密 文(当然不包括他要恢复的明文) ,这些明密文对和要破译的密文是用同一密钥 加密的 4) 选择密文分析(攻击) ,密码分析者可取得他所选择的任何密文所对应的明 文(要破译的密文除外) ,这些密文和明文和要破译的密文是用同一解密密钥解 密的,它主要应用于公钥密码体制。

秘密密钥的加密技术成功地实现了报文的数字签名,采用这种方法几乎使危 害报文安全的可能性降为零。 但这种数字签名技术也有其固有的弊端。在全部签 名过程中, 必须引入第三方中央权威, 同时必须保证中央权威的安全性和可靠性, 这就为中央权威的管理带来了很大的困难, 这问题可以由下面的公开密钥的数字 签名技术来解决。

6

4

送方 A 检查收到的不重复数字 Ra 与步骤①所产生的不重复数字是否相 同。 8 送方 A 将识别数据 A{Rb,B}回传给 B. 9 收方 B 收到后,执行动作: a) 以 A 的公钥验证签名,以确定数据的完整性。 b) 收方 B 检查收到不重复数字 Rb 与步骤⑤所产生的不重复数字是否相同。

6、两种常用的数字签名标准是什么?对这两种签名的原理予以图示 和解释,并说明其不同?(20 分)

【答】两种常用的数字签名标准是秘密密钥(Secret Key)的数字签名和公开密 钥(Public Key)的数字签名. (1)秘密密钥(Secret Key)的数字签名 秘密密钥的加密技术指发方和收方依靠事先约定的密钥对明文进行加密和 解密的算法, 它的加密密钥和解密密钥为同一密钥,只有发方和收方才知道这一 密钥(如 DES 体制) 。由于双方都知道同一密钥,无法杜绝否认和篡改报文的可 能性,所以必须引入第三方加以控制。

【答】 (1)Ya=a^Xa mod q=7^5 mod 71=51 (2)Yb= b^Xb mod q=7^12 mod 71=4 k=(Ya)^Xb mod q= 51^12 mod 71=30 (3) a) 用户 A 和 B 协商采用素数 q=71 及其本原根 a=7 b) 用户 A 用私钥 Xa=5,计算 Ya=7^5 mod 71=51,并发送给用户 B c) 用户 B 用私钥 Xb=12,计算 Yb=7^12 mod 71=4,并发送给用户 A d) A 计算 k=(Yb)^Xa mod q= 4^5 mod 71=30 e) B 计算 k’=(Ya)^Xb mod q= 51^12 mod 71=30 K 和 k’即为秘密密钥

百度文库

7、身份认证中证书的验证有哪三种方式,并对其功能和认证过程进 行描述。 (20 分)

【答】 (1)单向认证 单向认证,只包含一条消息,可达到下列认证的功能: 1. 由发送方送出的身份识别数据,可以确认发送方的身份。 2. 由发送方送出的身份识别数据,确实是要送给接收方的。 3. 可以确保发送方送出的身份识别数据的完整性,且可确认数据是发送方所发 送的。 其认证过程如图 1 所示,详细工作方式如下: 1 发送方 A 先产生一不重复的数字 Ra 用以抵御重放攻击、防止伪造。 2 发送方 A 将下列信息送至接收方 B: A{ Ta, Ra, B} X(I)表示 X(在此为 A)对数据 I(此即为 Ta,Ra,B)的签名。 Ta 可以包含一个或两个时间,一为识别数据产生的时间,另一为该识别数据 逾期的时间。 若要以此签名证明某数据(sgnData)的来源, 则应表示 A(Ta,Ra, B, sgnData) 若要传送机密数据(EncData)给收方 B,例如认证程序之后的通信用的秘密密 钥,则可将机密数据加入签名中,信息变成: A(Ta,RA,B,sgnData,BP[encData]) XP[I]表示用 X(在此为 B)的公开密钥加密数据 I.

5

明文 b,即 b=02,密文 C=P^e (mod n) =2^3 (mod 55)=8; 明文 c,即 c=03,密文 C=P^e (mod n) =3^3 (mod 55)=27; 明文 d,即 d=04,密文 C=P^e (mod n) =4^3 (mod 55)=9; 明文 e,即 e=05,密文 C=P^e (mod n)=5^3 (mod 55)=15; 明文 f,即 f=06,密文 C=P^e (mod n)=6^3 (mod 55)=51; 明文 g,即 g=07,密文 C=P^e (mod n)=7^3 (mod 55)=13; 明文 h,即 h=08,密文 C=P^e (mod n)=8^3 (mod 55)=17; 明文 i,即 i=09,密文 C=P^e (mod n)=9^3 (mod 55)=14; 明文 j,即 j=10,密文 C=P^e (mod n)=10^3 (mod 55)=10; 所以明文 abcdefghijk 加密后的密文是 18279155113171410

①

图1

②

③

A

3

B

收方 B 收到后,执行下列动作: a) B 以事先定义的方法,即前面所述的方法从认证中心取得证书,获得发 送方 A 的公钥,并检查 A 的证书是否逾期或被注销。 b) 验证签名,以确定数据的完整性。 c) 检查此文件的识别数据,B 是否是此文件的收方。 d) 检查时间戳 Ta 是否在有效期限之内。

5、什么是单向函数?它在密码学中有什么意义?(10 分)

【答】不严格地说,一个单向函数是一个函数 ,由 x 计算函数值 y 是容易的, 但由 y 计算函数的逆 是困难的 (在某种平均意义下) ,“容易”和“困难”的确 切含意由计算复杂性理论定义。 单向函数是现代密码学的一个基本工具,大部分 安全的密码系统(包括协议)的构造依赖于“单向函数存在”这一假设,所以十 分重要。

2

(2)公开密钥(Public Key)的数字签名 由于秘密密钥的数字签名技术需要引入第三方机构,而人们又很难保证中央 权威的安全性、可靠性,同时这种机制给网络管理工作带来很大困难,所以迫切 需要一种只需收、 发双方参与就可实现的数字签名技术,而公开密钥的加密体制 很好地解决了这一难题。

这种数字签名方法必须同时使用收、 发双方的解密密钥和公开密钥才能获得 原文, 也能够完成发方的身份认证和收方无法伪造报文的功能。因为只有发方有 其解密密钥, 所以只要能用其公开密钥加以还原, 发方就无法否认所发送的报文。

4、考虑一个常用质数 q=71,原根 a=7 的 Diffie-Hellman 方案。 (20 分) (1)如果用户 A 的私钥为 Xa=5,,则 A 的公钥 Ya 为多少?(5 分) (2)如果用户 B 的私钥为 Xb=12,,则 B 的公钥钥 Yb 为多少?共享

1

密钥 K 为多少?(7 分) (3)如果 A 和 B 想在不安全的信道上交换密钥,试对其交换步骤予 以描述。 (8 分)

【答】 (1) z=(p-1)*(q-1)=60,且 d 与 z 互质,则 d 可以是 7,11,13,17,19,23, 29,31,37,41,43,47,53,59。 (2)z=(p-1)*(q-1)=360,且 e*d=1(mod z),即 e*7=1(mod 360),则 e=103。 (3) z=(p-1)*(q-1)=40, 且 e*d=1(modz), 即 e*27=1(mod 40), 则 e=3。 n=p*q=55, 则公开密匙为(3, 55) 。 明文 a,即 a=01,密文 C=P^e (mod n) =1^3 (mod 55 )=1;

3、 e=7,试加密明文消息 m=10, 已知 RSA 密码体制的公开密钥为 n=55, 通过求解 p,q 和 d 破译这种密码体制,设截获到密码文 C=35,求 出它对应的明码文。 (10 分)

【答】 (1)根据加密公式代入:C=M^e(mod n)=10^7( mod 55)=10 n=pq 由 p、q 分别为素数,n 为 55 可知,p=5,q=11,z=(p-1)(q-1)=40 由 ed= 1(mod z), 得 7d=1mod 40,且 d 与 z 互质,得 d=23 (2)根据解密公式 M=C^d(mod n)=35^23(mod 55)=30

2、试用形式化描述公钥密码体制。 (10 分)

【答】一个公钥密码体制是这样的一个 5 元组{P, C, K,E ,D },且满足如下 的条件: 1.P 是可能消息的集合; 2.C 是可能的密文的集合; K 是一个可能密钥的有限集; 4. ek E 和相应的解密算法 d k D 任意 k∈K,有一个加密算法 ,使 得 ek : P C 和 d k : C P 分别为加密解密函数,满足 dk(ek(x))=x, 这里 x ∈P; 5.对于所有的 K,在已知 E 的情况下推出 D 是计算上不可能的;