Android应用安全加固关键技术研究

智能手机系统安全加固部署

智能手机系统安全加固部署智能手机的广泛应用使得我们的生活变得更加便利和高效。

然而,随着智能手机的快速发展,我们也面临着越来越多的安全威胁。

未经加固的智能手机系统容易受到黑客攻击,导致个人信息泄露、金融欺诈和网络钓鱼等问题。

为了保护用户隐私和系统安全,智能手机系统的安全加固变得尤为重要。

一、安全漏洞评估在实施安全加固之前,我们需要对手机系统进行全面的安全漏洞评估。

通过安全漏洞评估,我们可以确定系统存在的潜在安全问题,并制定相应的安全加固措施。

评估的内容包括系统架构、程序漏洞、网络安全以及用户权限管理等方面。

二、受限权限管理在安全加固中,一个重要的措施是合理管理用户的权限。

我们可以通过限制某些应用程序的权限来防止恶意软件的入侵。

例如,对于没有必要访问联系人、短信和通话记录的应用,可以禁止其获取这些权限。

只有在用户明确授权的情况下,应用程序才能访问敏感信息,这能有效减少系统安全风险。

三、数据加密保护为了防止用户数据被窃取、篡改或滥用,智能手机系统应该采用数据加密保护机制。

通过加密技术,可以将用户数据转化为难以破解的密文,提高数据的机密性和完整性。

同时,还需要对传输的数据进行加密,确保数据在传输过程中不被窃听或篡改。

四、应用程序安全审核智能手机用户通常通过应用商店下载和安装应用程序,但并不是所有应用程序都是安全可信的。

因此,对应用程序的安全审核变得非常关键。

应用商店应该建立完善的审核机制,对应用程序的来源、权限要求、代码安全性等进行仔细审核,确保用户下载的应用程序没有潜在风险。

五、系统漏洞及时修补系统漏洞的存在是黑客攻击的主要入口。

为了防止系统遭受攻击和利用,智能手机供应商需要及时修补系统漏洞。

发现漏洞后,供应商应以最快的速度发布安全补丁,并及时向用户推送升级提示。

用户也应积极参与系统的升级,确保手机系统始终具备最新的安全修补程序。

六、强化密码管理密码是保护用户账户和个人信息的重要手段。

为了提高密码的安全性,智能手机系统应该引入复杂密码策略,要求用户设置包含字母、数字和特殊字符的强密码。

网络安全中的移动应用安全技术研究

网络安全中的移动应用安全技术研究在当今数字化的时代,移动应用已经成为人们生活和工作中不可或缺的一部分。

从社交娱乐到金融交易,从在线学习到远程办公,移动应用的广泛应用给我们带来了极大的便利。

然而,与此同时,移动应用的安全问题也日益凸显,给用户的个人信息、财产安全甚至国家安全带来了潜在的威胁。

因此,研究移动应用安全技术具有重要的现实意义。

一、移动应用面临的安全威胁(一)数据泄露移动应用在运行过程中会处理和存储大量的用户数据,如个人身份信息、通讯录、短信、位置信息等。

如果这些数据在传输或存储过程中未得到妥善的加密保护,就可能被黑客窃取,导致用户隐私泄露。

(二)恶意软件恶意软件是移动应用安全的主要威胁之一。

恶意软件可以通过伪装成合法的应用程序,诱导用户下载安装,然后在用户设备上执行恶意操作,如窃取用户数据、发送垃圾短信、私自扣费等。

(三)漏洞利用移动应用本身可能存在各种安全漏洞,如代码漏洞、逻辑漏洞等。

黑客可以利用这些漏洞获取用户设备的控制权,或者绕过应用的安全机制,进行非法操作。

(四)网络攻击移动应用通常需要通过网络进行数据传输,如 WiFi、移动数据网络等。

在网络传输过程中,数据可能会被拦截、篡改或者中间人攻击,导致数据的完整性和机密性受到破坏。

(五)权限滥用许多移动应用在安装时会请求获取一系列的系统权限,如访问通讯录、读取短信、使用摄像头等。

如果应用开发者滥用这些权限,就可能侵犯用户的隐私。

二、移动应用安全技术(一)加密技术加密是保护数据机密性和完整性的重要手段。

在移动应用中,常用的加密算法包括对称加密算法(如 AES)和非对称加密算法(如RSA)。

对用户数据进行加密存储和传输,可以有效防止数据泄露。

(二)身份认证技术身份认证是确保只有合法用户能够访问移动应用的关键。

常见的身份认证方式包括用户名密码认证、指纹识别、面部识别、短信验证码等。

多因素认证可以提高身份认证的安全性。

(三)代码混淆与加固代码混淆是通过对应用程序的代码进行变换和处理,使得代码难以被反编译和理解,从而增加黑客分析代码的难度。

apk加固原理

apk加固原理

APK加固是一种用于保护Android应用程序免受恶意攻击和未授权访问的方法。

其原理主要包括以下几个方面:

1. 代码混淆:通过对应用程序代码进行混淆,使得攻击者难以理解和分析代码逻辑,从而降低逆向工程的风险。

代码混淆会改变变量和方法的名称,并添加无意义的代码语句,以干扰逆向工程工具的分析过程。

2. 资源加密:将应用程序中的关键资源文件(如图片、音频、视频等)进行加密处理,只有在运行时才能解密。

这样可以防止攻击者直接获取应用程序内部的敏感信息。

3. 反调试技术:加固工具会对应用程序进行保护,阻止调试器的附加和追踪。

这样可以防止攻击者通过调试应用程序来获取关键信息。

4. 内存保护:针对一些内存攻击,加固工具使用一些保护机制来防止缓冲区溢出等漏洞的利用。

这样可以增加应用程序的安全性。

5. 数字签名验证:加固工具会对应用程序进行数字签名验证,确保应用程序的完整性和真实性。

如果签名验证失败,则应用程序将无法正常运行。

通过这些加固技术的综合应用,可以提高应用程序的安全性,降低被攻击的风险。

然而,需要注意的是,加固只是一种安全

措施,不能完全防止所有类型的攻击。

因此,开发者还需要采取其他安全措施,如网络传输加密、权限管理等,来提升应用程序的整体安全性。

移动APP应用安全风险分析方法与加固建议

网信安全移动APP应用安全风险分析方法与加固建议李网灿丁晋中国电信股份有限公司江苏分公司摘要:目前移动APP已成为手机端应用流量的人口,但由于移动APP开发者安全风险意识淡薄,或出于恶意目的,移 动APP应用违规收集、存储、使用个人信息的问题普通存在,为数不少的APP存在超权限读写用户手机资料、文件、通讯录,并且违规收集保存个人隐私信息的行为,对公民个人信息安全造成了极大的安全威胁。

为此,江苏电信 通过移动APP应用安全监测平台对接人的手机终端流量进行分析,本文则详细介绍了监测分析方法,并提出了安全加固建议。

关键词:移动APP应用;安全风险;分析方法〇引言移动互联网时代,移动APP应用安全风险越来越值得关注。

近年来,由移动APP弓丨发的公民个人信息泄露事件时有发生,包括短信、微信、通讯录被恶意读取、定位信息泄露、支付信 息被窃取等,造成了公民个人的隐私安全、财产安全、甚至人 身安全受得严重威胁。

江苏电信通过移动APP应用安全监测平 台对接人的手机终端流量进行分析,本文则详细介绍了监测分 析方法,并提出了安全力_建议。

1移动应用主要安全风险国家计算机网络应急技术处理协调中心CNCERT发布的 《2019年上半年我国互联网网络安全态势》报告指明,我国移 动APP违法违规使用公民个人信息的问题非常严重,为数不少 的APP存在违规收集、保存、使用个人隐私信息的行为。

针对 以上乱象,2019年以来中共中央网络安全和信息化委员办公室 等四部委也开展了治理APP专项行动。

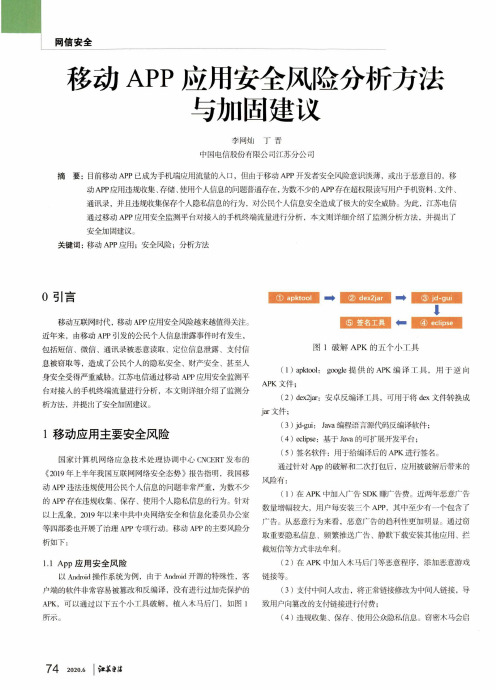

移动APP的主要风险分 析如下:1.1 A p p应用安全风险以AnctoW操作系统为例,由于Android开源的特殊性,客 户端的软件非常容易被篡改和反编译,没有进行过加壳保护的 APK,可以通过以下五个小工具破解,植人木马后门,如图1所示。

apktool ②dex2jar ③jd-gui图1破解APK的五个小工具(1 )apktool:google提供的APK编译工具,用于逆向APK文件;(2)dex2jar:安卓反编译工具,可用于将dex文件转换成jar文件;(3 )jd-gui:Java编程语言源代码反编译软件;(4 )eclipse:基于Java的可扩展开发平台;(5 )签名软件:用于给编译后的APK进行签名。

基于证书链验证机制的智能终端安卓系统安全加固方案

基于证书链验证机制的智能终端安卓系统安全加固方案江家仁;姜鎏;王渭清【摘要】在全球信息化的普及和移动互联网蓬勃发展的背景下,安卓系统的安全加固作为移动互联网和智能终端的新兴领域最为核心的技术之一,需要结合其所表现出来的安全问题进行深入的分析与研究.结合了证书链机制,以完整性验证为核心的安全架构,能够达到最大限度保护智能终端安全的目标.%With the prosperous development of information technologies and mobile internet popularity of information-based on a global basis,it is necessary to analyze and research the security problems for Android,which is one of the most important technologies in the emerging field of mobile intemet and intelligent terminals.The certificate chain authentication mechanism played a critical role as protecting the core of the terminals against some intrusion attacks in the security phases.【期刊名称】《电信科学》【年(卷),期】2017(033)002【总页数】4页(P32-35)【关键词】智能终端;安卓安全;安全加固【作者】江家仁;姜鎏;王渭清【作者单位】移动互联网系统与应用安全国家工程实验室,上海201315;中国电信股份有限公司上海研究院,上海200122;中国电信股份有限公司上海分公司,上海200120;中国电信集团公司,北京100033【正文语种】中文【中图分类】TP309智能终端搭载的安卓系统是基于Linux开放性内核的操作系统,并且安卓系统本身具有极大限度的自由和开放性;由于采用了软件堆层(software stack)的架构,有了比较好的扩展性。

Android应用安全专利技术综述

Android应用安全专利技术综述摘要Android操作系统已成为全球第一大操作系统,其安全性关乎海量用户的信息和财产安全。

本文对Android应用安全技术领域专利技术进行分析和整理,以Android应用安全检测技术和安全加固技术为主线,重点关注了本领域的全球专利申请趋势、技术发展走向以及主要技术方案,有助于全面了解Android应用安全技术领域的发展态势。

关键词Android系统;安全技术;专利1 Android系统简介及其安全性分析Android(中文俗称“安卓”),是一个基于Linux内核的开源移动操作系统,由Google成立的开放手机联盟(Open Handset Alliance)持续领导与开发,主要设计用于智能手机等移动终端。

2017年3月,Android全球网络流量和设备超越了Windows,成为全球第一大操作系统。

Android操作系统架构自底向上分为4个层次:Linux内核层、系统库层、应用框架层、应用层[1]。

其中应用层为用户提供各式各样的应用程序,是Android 系统面临的安全风险和威胁的“重灾区”。

Android应用层安全研究和相关技术聚焦于Android应用本身的安全,包括了2个主要技术分支:一是针对应用是否存在恶意行为、漏洞等进行安全检测,规避安全风险,保证系统及其他应用不受恶意行为、漏洞的影响;二是针对应用进行安全加固,保护应用安全[2-5]。

2 Android应用安全技术专利申请情况2.1 国内外相关专利申请趋势分析Android应用安全技术的专利申请趋势总体上可以分为二个阶段,其中:2008-2010年为萌芽期:在该阶段,国外由于先发技术优势在申请量上领先于国内,国内起步时间相对略有滞后。

2011-2016年为增长期:自2011年开始Android 应用安全领域专利申请量开始明显地快速增长并在2016年达到峰值。

2.2 全球专利申请来源国/地区分布截至2018年5月,Android应用安全技术全球专利申请的来源国/地区主要为中国、美国、韩国。

基于可信计算的安卓移动智能终端安全加固技术研究

基于可信计算的安卓移动智能终端安全加固技术研究摘要:随着社会经济的发展,我国的安卓移动智能终端系统有了很大进展,其软件生态系统和使用环境具有开放性,其安全性面临着很大风险。

本文在综合分析了国内外移动智能终端传统安全技术和可信计算技术研究现状的基础上,介绍了如何利用可信计算技术对安卓移动智能终端进行安全加固,并给出了可信智能终端体系结构以及配套可信度量等关键功能的设计方法,从而实现一种可主动免疫的高效安全防范模式,确保终端软件不被篡改,从根本上降低安全风险,为移动智能终端的广泛应用奠定安全技术基础。

关键词:移动智能终端;可信计算;安全加固引言安卓系统和Ios系统是目前应用最广泛的移动操作系统。

安卓系统最大的特点是具有较强的开放性,各个厂家都可以根据自己需求来定制系统;第三方应用的安装比较便捷,没有太多限制,这一点也是促使安卓系统持续发展的核心因素。

而安卓移动智能终端在为用户提供便利的同时,也造成了严重的安全隐患,比如:终端存储的个人信息、密码等已经成为攻击者的主要目标,再加上手机病毒的出现,对安全加固技术提出了更高的要求。

1移动智能终端安全问题的概述当前移动智能终端面临远程木马控制、恶意扣费、窃取隐私等安全问题。

有些移动智能终端预置了扣费程序或软件,会自动发送短信、彩信来订购增值业务,导致用户的数据流量和话费损失;此外部分移动智能终端被植入了第三方恶意程序,能够窃取用户的通讯录、隐私和身份信息等。

有些恶意程序甚至能截获用户的电话和短信内容,篡改用户存储的重要数据;有些终端功能内的恶意代码还能导致终端死机、超出正常的耗电量,修改用户的信息配置等。

2可信计算的优势可信计算技术属于一种全新的信息系统安全技术,在安卓移动智能终端中应用的原理是把安全芯片架构引入到移动终端的硬件平台上,从而提高安卓终端的安全性和可靠性,这一点正好弥补了安卓系统开放特性带来的缺陷。

大量应用实例表明,可信移动平台的研发是可信计算技术发展的里程碑,Intel和IBM公司在2004年就提出了可信移动平台的研发,并设立相应协议,大大提高了移动智能终端的安全性。

基于可信计算的安卓移动智能终端安全加固技术研究

DOI:10.16660/ki.1674-098X.2018.06.164基于可信计算的安卓移动智能终端安全加固技术研究张晓龙 卫志刚(郑州信大捷安信息技术股份有限公司 河南郑州 450046)摘 要:本文针对基于可信计算的安卓移动智能终端安全加固技术,结合理论实践,在简要阐述可信计算优势和安卓移动智能终端结构的基础上,深入分析了基于可信计算的安卓系统安全加固技术。

得出通过可信移动平台可以有效提升网络环境安全性的结论,希望对相关单位有一定帮助。

关键词:可信计算 安卓移动智能终端 安全加固技术 应用中图分类号:TP393.08 文献标识码:A 文章编号:1674-098X(2018)02(c)-0164-02安卓系统和i o s系统是目前应用最广泛的移动操作系统。

安卓系统最大的特点是具有较强的开放性,各个厂家都可以根据自己需求来定制系统;第三方应用的安装比较便捷,没有太多限制,这一点也是促使安卓系统持续发展的核心因素。

而安卓移动智能终端在为用户提供便利的同时,也造成了严重的安全隐患,比如:终端存储的个人信息、密码等已经成为攻击者的主要目标,再加上手机病毒的出现,对安全加固技术提出了更高的要求。

但我国对此方面的研究还有待进一步深入。

因此,本文基于理论实践对基于可信计算的安卓移动智能终端安全加固技术做了如下研究。

1 可信计算的优势可信计算技术属于一种全新的信息系统安全技术,在安卓移动智能终端中应用的原理是把安全芯片架构引入到移动终端的硬件平台上,从而提高安卓终端的安全性和可靠性,这一点正好弥补了安卓系统开放特性带来的缺陷。

大量应用实例表明,可信移动平台的研发是可信计算技术发展的里程碑,Intel和IBM公司在2004年就提出了可信移动平台的研发,并设立相应协议,大大提高了移动智能终端的安全性。

就其结构特性而言,可信移动平台是一种具有密码运算能力和存储功能的系统,通过加密、认证、密钥等体系进一步保证移动智能终端的安全性,可有效解决安卓移动智能终端一直面临的施工安全问题[1]。

Android安全机制分析与解决方案探析

Android安全机制分析与解决方案探析安全,是现代社会无法回避的话题。

尤其是当智能手机成为我们生活中不可或缺的一部分时,Android系统的安全机制显得尤为重要。

我们就来深入分析一下Android系统的安全机制,并探讨相应的解决方案。

一、Android安全机制概述Android系统基于Linux内核,具有强大的安全特性。

从底层到上层应用,Android构建了多层次的安全防线,包括:1.Linux内核安全机制:包括进程隔离、文件系统权限控制等。

2.应用沙箱:每个应用都在独立的沙箱中运行,防止应用间的相互干扰。

3.权限控制:应用在安装时声明所需权限,用户可以选择是否授权。

4.应用签名:确保应用来源可靠,防止恶意篡改。

5.系统更新:定期发布安全更新,修复已知漏洞。

二、安全风险分析1.恶意应用:部分应用可能携带恶意代码,窃取用户隐私,甚至破坏系统。

2.系统漏洞:操作系统可能存在漏洞,被黑客利用。

3.应用权限滥用:部分应用可能申请无关权限,侵犯用户隐私。

4.网络攻击:黑客可能通过无线网络攻击Android设备。

5.用户行为:用户不当操作,如恶意、不明来源应用等,可能导致安全风险。

三、解决方案探析1.加强应用审核:应用市场应加强对上架应用的审核,确保应用安全可靠。

2.提升用户安全意识:通过教育、宣传等方式,提高用户的安全意识,避免不当操作。

3.定期更新系统:及时修复已知漏洞,提高系统安全性。

4.优化权限管理:对应用权限进行精细化管理,限制无关权限的申请。

(1)恶意应用检测与防御加强大数据分析:通过收集应用行为数据,分析应用是否存在异常行为,如频繁访问敏感信息、后台运行等。

采用技术:利用机器学习算法,对应用进行自动分类,识别恶意应用。

用户反馈机制:鼓励用户反馈恶意应用,及时处理。

(2)系统漏洞修复与防护针对系统漏洞,我们可以:建立漏洞监测机制:定期检查系统漏洞,发现并及时修复。

采用虚拟机技术:将关键系统组件运行在虚拟机中,提高系统安全性。

矿产

矿产资源开发利用方案编写内容要求及审查大纲

矿产资源开发利用方案编写内容要求及《矿产资源开发利用方案》审查大纲一、概述

㈠矿区位置、隶属关系和企业性质。

如为改扩建矿山, 应说明矿山现状、

特点及存在的主要问题。

㈡编制依据

(1简述项目前期工作进展情况及与有关方面对项目的意向性协议情况。

(2 列出开发利用方案编制所依据的主要基础性资料的名称。

如经储量管理部门认定的矿区地质勘探报告、选矿试验报告、加工利用试验报告、工程地质初评资料、矿区水文资料和供水资料等。

对改、扩建矿山应有生产实际资料, 如矿山总平面现状图、矿床开拓系统图、采场现状图和主要采选设备清单等。

二、矿产品需求现状和预测

㈠该矿产在国内需求情况和市场供应情况

1、矿产品现状及加工利用趋向。

2、国内近、远期的需求量及主要销向预测。

㈡产品价格分析

1、国内矿产品价格现状。

2、矿产品价格稳定性及变化趋势。

三、矿产资源概况

㈠矿区总体概况

1、矿区总体规划情况。

2、矿区矿产资源概况。

3、该设计与矿区总体开发的关系。

㈡该设计项目的资源概况

1、矿床地质及构造特征。

2、矿床开采技术条件及水文地质条件。

apk加固原理

apk加固原理随着移动互联网的快速发展,移动应用程序已经成为人们日常生活中不可或缺的一部分。

然而,随之而来的是移动应用程序安全性问题的日益凸显。

在这种情况下,apk加固技术应运而生,成为了保障移动应用程序安全的重要手段。

本文将深入剖析apk加固原理,帮助读者更好地理解和使用这一技术。

一、什么是apk加固apk加固是指对原始apk文件进行加密、混淆、压缩等处理,使其难以被破解和反编译,从而提高移动应用程序的安全性。

apk加固技术可以有效地防止黑客攻击、逆向工程、代码注入等安全威胁,保障移动应用程序的安全性。

二、apk加固原理apk加固的原理是通过对apk文件进行多种加密、混淆、压缩等处理,使其难以被破解和反编译。

具体来说,apk加固主要包括以下几个方面:1.加密资源文件加密资源文件是apk加固的基本操作之一。

在apk加固过程中,资源文件通常是最容易被攻击者获取的信息。

因此,对资源文件进行加密处理可以有效地防止黑客攻击和信息泄露。

加密资源文件的方法有很多种,常见的包括AES加密、DES加密、RSA加密等。

2.代码混淆代码混淆是apk加固的核心操作之一。

代码混淆是指通过修改代码结构、变量名、函数名等方式,使得反编译工具无法正确解析代码逻辑,从而达到保护代码安全的目的。

常见的代码混淆工具有ProGuard、DexGuard等。

3.压缩压缩是apk加固的另一个重要操作。

通过对apk文件进行压缩处理,可以减小应用程序的体积,提高应用程序的运行效率。

同时,压缩还可以使得应用程序难以被破解和反编译。

常见的apk压缩工具有7zip、WinRAR等。

4.动态加载动态加载是apk加固的另一种方法。

动态加载是指将应用程序的某些部分(如代码、资源等)放在服务器上,通过网络请求动态加载到本地,从而达到保护代码安全的目的。

动态加载可以使得应用程序难以被破解和反编译,但同时也会增加应用程序的运行成本和复杂度。

三、apk加固的优缺点apk加固技术具有一定的优点和缺点,在实际应用中需要根据具体情况进行选择。

Android开发中的防止重打包和应用安全加固技术(七)

Android开发中的防止重打包和应用安全加固技术Android操作系统的开放性和广泛使用,使得Android应用开发成为当前互联网行业的一项重要工作。

然而,随着Android应用数量的不断增长,应用的安全性和防止重打包的需求也越来越迫切。

本文将探讨Android开发中的防止重打包和应用安全加固技术,帮助开发者提升应用的安全性和稳定性。

一、应用重打包的风险与防范重打包是指将原本通过官方渠道发布的应用重新打包,植入恶意代码后再次发布到第三方应用市场。

这种行为对开发者和用户都带来了困扰和安全隐患。

首先,重打包可能导致应用的盗版和篡改,破坏了开发者的合法权益。

盗版应用会导致开发者无法获得合理的收益,而篡改应用可能对用户造成隐私泄漏、信息丢失等问题,给用户带来损失。

其次,重打包也给应用的稳定性带来风险。

恶意代码的插入可能导致应用崩溃、性能下降,甚至造成设备的不稳定。

这对用户来说也是一种不良体验,可能会带来用户流失和差评等问题。

为了防止重打包的风险,开发者可以采取以下措施:1. 加固APK代码:通过代码混淆和反编译保护等技术,使得重打包者难以获取应用的源码或者分析源码逻辑。

代码混淆可以将源代码中的关键信息进行重命名和替换,增加阅读和理解代码的难度;反编译保护则是在应用中添加一些反编译时会触发的异常或错误,使得重打包者很难分析应用的原始逻辑。

2. 签名校验与验证:对APK进行签名校验,确保只有合法的签名才可以安装和运行应用。

开发者可以生成一个唯一的签名密钥,将其用于签名应用,并将签名密钥保存在安全的地方。

当用户安装应用时,系统会校验APK的签名,如果与应用安装时的签名一致,则认为是可信的,否则会提示可能存在风险。

3. 使用动态代码加载:通过将部分敏感或关键的代码放在服务器端,采用动态加载的方式,可以降低重打包的风险。

因为部分代码不包含在APK中,重打包时无法获取到,从而提高了应用的安全性。

二、应用安全加固技术的应用除了防止重打包,应用安全加固技术还可以提升应用的安全性,防止恶意攻击和信息泄漏等问题。

apk加固原理

apk加固原理APK加固原理。

APK加固是指对Android应用程序(APK)进行加密、混淆、防篡改等一系列操作,以增强应用程序的安全性,防止被破解、篡改或盗版。

APK加固原理是通过对APK文件进行多重加密和混淆,使得黑客难以对其进行逆向工程和破解,从而保护应用程序的知识产权和用户数据安全。

首先,APK加固的原理之一是加密。

加密是指对APK文件中的关键代码、资源文件、配置文件等进行加密处理,使得黑客无法直接获取到其中的明文信息。

常见的加密算法包括AES、RSA等,通过对APK文件进行加密,可以有效防止黑客对应用程序进行反编译和逆向分析。

其次,APK加固还包括代码混淆。

代码混淆是指对APK文件中的代码进行混淆处理,使得代码变得难以理解和分析。

混淆工具可以对代码中的变量名、方法名、类名等进行重命名和转换,同时添加一些无意义的代码和逻辑,使得黑客在逆向分析时难以理解代码的真实含义和逻辑。

另外,APK加固还包括防篡改和完整性校验。

在APK文件中添加一些校验机制和数字签名,以确保APK文件在传输和安装过程中不被篡改。

同时,还可以对APK文件进行完整性校验,以确保APK文件没有被篡改或损坏。

除此之外,APK加固还可以通过动态加载和加固壳技术来增强应用程序的安全性。

动态加载可以将一部分代码和资源文件放置在服务器端,通过网络动态加载到应用程序中,减少应用程序的静态分析难度。

加固壳技术可以在APK文件中添加一些保护模块和检测机制,对应用程序的运行环境进行监控和保护,防止被破解和篡改。

综上所述,APK加固通过加密、混淆、防篡改、完整性校验、动态加载和加固壳等一系列技术手段,来增强应用程序的安全性,保护应用程序的知识产权和用户数据安全。

在当前移动互联网时代,APK加固已成为保护应用程序安全的重要手段,对于开发者和用户来说都具有重要意义。

希望本文对APK加固原理有所帮助,谢谢阅读。

移动应用开发中的安全技术

移动应用开发中的安全技术移动应用程序已经成为我们日常生活中不可或缺的一部分。

无论是社交娱乐、电商购物、还是工作学习,手机应用已经立足于各个领域。

但是,随着应用程序数量的增加,安全问题也逐渐浮现出来。

常见的安全问题包括数据泄露、攻击、恶意软件等。

为了保障用户的安全,移动应用开发者应该重视安全技术的应用。

本文将从以下几个方面探讨移动应用开发中的安全技术。

一、加密技术加密技术是移动应用开发中非常重要的一种安全技术。

它可以将用户的信息进行加密处理,从而防止黑客等恶意攻击者篡改和窃取用户信息。

加密技术主要分为对称加密和非对称加密。

对称加密指的是加密和解密采用同一种密钥的方式;非对称加密则采用公钥加密私钥解密的方式。

开发者可以根据具体情况选择不同的加密方式,从而提高应用程序的安全性。

二、数据备份与恢复数据备份与恢复是保障数据安全的一种技术。

在应用程序中,如果数据丢失、遭受攻击或者出现其他问题,数据备份与恢复技术就可以派上用场。

他可以通过备份将数据保存在云端,从而防止数据丢失和损坏。

同时,恢复程序也可以对备份数据进行还原,从而保障用户的数据安全。

三、API安全API安全是移动应用程序安全的重要组成部分。

API (Application Programming Interface)是为了实现不同应用程序之间的交互而设计的接口。

因此,API漏洞往往容易被黑客攻击。

为保护API安全,开发者可以采用认证授权、API管理等技术。

认证授权可以通过验证用户身份和权限,从而防止非法调用API,保护API安全;API管理则可以对API进行监控和管理,防止恶意攻击者对API进行攻击。

四、网络安全网络安全是移动应用程序开发中不可缺少的一部分。

在应用程序中,网络安全主要包括通讯安全与协议安全。

通讯安全技术可以保证数据在传输过程中的安全性,通常采用HTTPS等安全协议实现;协议安全则是为了保障数据协议的安全性,可以采用数字签名和加密等技术确保数据传输的完整性和不可篡改性。

基于Android重打包的应用程序安全策略加固系统设计

w h i c h i n j e c t s he t s e c u r i y t c o d e t o t h e a p p l i c a t i o n . I t ’ s n o t o n l y p r o v i d e s h t e d y n a mi c p e r mi s s i o n ma n a g e me n t b u t a l s o

粒 度 以及 权 限授 权一 次性 的 约束 ,对 于 应 用 申请 的 权 限 , 用户要 么全 部 接 受 ,要 么拒 绝 安装 ,对 于安 装

后 应 用 可疑 行 为 束手 无 策 。 为此 文 章 设计 了利 用重 打 包 注入 安 全 防护 代 码 的 加 固 系统 ,不仅 提 供 应 用动 态权 限 管理 机 制 ,还 提 供 权 限 划分 细 粒度 的安 全 策 略 ,从 源头 上 遏制 恶意 代 码行 为 ,用 户也 可 根据 需求

I n f o r m a t i o n S e c u r i y t o f N e t w o r k S y s t e m i n F u j i a n P r o v i n c e , F u z h o u F u j i a n 3 5 0 1 0 8 , C h i n a )

Abs t r ac t : Wi t h he t r a p i d de v e l o pme n t o f mo bi l e I n t e me t , s ma r t ph o ne s a r e f a c i n g s e io r us s e c u r i t y t h r e a t s . Due t o he t c o a r s e — g r a i n e d d i v i s i o n o f p e r mi s s i o n a n d p e m i r s s i o n a u t h o iz r e d o n l y on e t i me o n And r o i d ,u s e r s h a v e e i t h e r

apk加固原理

apk加固原理APK加固原理。

APK加固是指对Android应用程序(APK)进行加密、混淆、防篡改等操作,以增强应用程序的安全性,防止被反编译、破解和篡改。

APK加固技术在移动应用安全领域起着至关重要的作用,下面我们来详细了解一下APK加固的原理。

1. 加密保护。

APK加固的第一步是对应用程序进行加密保护。

加密保护可以有效地防止应用程序被反编译和逆向工程分析。

通过对APK文件中的关键代码、资源文件和配置文件进行加密处理,使得黑客无法直接获取到应用程序的源代码和关键信息,从而保护应用程序的知识产权和商业机密。

2. 混淆处理。

混淆是APK加固的重要手段之一,它通过对应用程序的代码进行重命名、删除无用代码、添加虚假代码等操作,使得应用程序的逻辑结构变得更加复杂和混乱,从而增加黑客分析和破解的难度。

混淆处理可以有效地防止黑客对应用程序进行静态分析和动态调试,提高应用程序的安全性。

3. 防篡改机制。

在APK加固过程中,还需要加入防篡改机制,以保护应用程序的完整性和可信度。

防篡改机制可以通过数字签名、文件校验和安全沙箱等技术手段,对应用程序进行完整性验证和运行时监控,及时发现并阻止对应用程序的篡改和恶意修改,保障应用程序的安全性和稳定性。

4. 安全加固。

除了对应用程序进行加密、混淆和防篡改处理外,APK加固还需要对应用程序的安全漏洞进行修复和加固。

通过对应用程序的权限管理、网络通信、数据存储、代码执行等关键环节进行安全加固,可以有效地防止黑客利用漏洞进行攻击和入侵,提高应用程序的安全性和可靠性。

5. 动态防护。

随着移动应用安全威胁的不断升级和演变,APK加固还需要具备动态防护的能力。

动态防护可以通过行为分析、安全策略、安全监控等手段,实时监测和阻止应用程序的恶意行为和攻击行为,保护用户的隐私数据和敏感信息,确保应用程序的安全可靠运行。

综上所述,APK加固是一项复杂而又重要的安全技术,它涉及到加密、混淆、防篡改、安全加固和动态防护等多个方面,需要综合运用多种技术手段和方法,以保护应用程序的安全性和可靠性。

如何进行Android应用的网络安全和防护(一)

如何进行Android应用的网络安全和防护在如今移动应用盛行的时代,网络安全和防护对于Android应用的开发者和用户来说至关重要。

Android应用的网络安全和防护需要从多个方面进行考虑和实施,以确保用户的隐私和数据安全。

本文将从网络传输安全、数据加密、用户身份认证、应用漏洞修复等方面进行探讨。

一、网络传输安全网络传输安全是确保用户的数据在通过网络传输时不被黑客截取和篡改的一项重要措施。

开发者可以采用以下技术来保护网络传输安全:1. 使用HTTPS协议:通过使用HTTPS协议,将数据在传输过程中进行加密,确保数据的安全性。

开发者可以使用Android的HttpsURLConnection或OkHttp库来实现HTTPS的网络请求。

2. 证书校验:使用证书校验机制来验证服务器的合法性,防止中间人攻击和DNS劫持。

开发者可以通过TrustManager来实现证书校验。

二、数据加密数据加密是保护用户数据安全的关键手段,可以防止黑客通过窃取数据包等方式获取用户数据。

以下是一些常用的数据加密技术:1. 对称加密:使用相同的密钥对数据进行加密和解密,如AES算法。

对称加密可以提供较高的加密速度和效率。

2. 非对称加密:使用不同的密钥对数据进行加密和解密,如RSA 算法。

非对称加密提供了更强的安全性,但加密和解密的过程相对较慢。

开发者可以使用Android提供的KeyStore类来管理非对称密钥。

三、用户身份认证用户身份认证是确保用户信息安全和应用授权的重要环节。

以下是几种常用的用户身份认证方式:1. 用户名和密码登录:要求用户输入用户名和密码进行登录,开发者可以通过加密存储用户密码和采用强密码策略来增加安全性。

2. 双因素身份认证:除了用户名和密码外,还要求用户输入其他形式的验证码或使用指纹/面部识别等生物特征进行验证,提高身份认证的可靠性。

3. OAuth认证:通过第三方平台(如Google、Facebook)进行身份认证,可以简化用户的登录流程。

aar加固思路

aar加固思路一、代码混淆代码混淆是一种常见的加固手段,通过对应用程序的代码进行变量名、方法名和类名的混淆,使得逆向工程变得困难。

在Android开发中,我们可以使用ProGuard工具对代码进行混淆。

ProGuard 可以对应用程序的代码进行优化、压缩和混淆,减小应用程序的体积同时增强其安全性。

二、资源加密资源加密是另一种重要的加固手段。

通过对应用程序的资源文件进行加密,可以防止资源被反编译和窃取。

在Android开发中,我们可以使用AES等加密算法对资源文件进行加密,然后在运行时动态解密并使用。

这样可以保护应用程序的资源不被轻易获取。

三、反调试和反动态分析为了防止应用程序被调试和分析,我们可以在代码中添加反调试和反动态分析的技术。

比如,我们可以在应用程序的关键代码中插入检测调试器的逻辑,一旦检测到调试器的存在,就触发相应的防护措施,比如使应用程序崩溃或者停止响应。

此外,我们还可以使用代码脱壳技术,使应用程序在运行时动态解密和加载代码,从而增加分析的难度。

四、加固壳加固壳是一种常用的加固思路,它是将应用程序的核心代码和逻辑放在一个特定的壳程序中,通过壳程序来加载和运行应用程序。

加固壳可以实现一些特殊的防护功能,比如检测应用程序是否被篡改、隐藏关键代码和数据、动态加载代码等。

常见的加固壳有360加固、爱加密、梆梆加固等。

五、多层加密为了增强应用程序的安全性,我们可以采用多层加密的思路。

即在应用程序的代码、资源和数据等多个层面进行加密。

比如,我们可以对代码进行混淆和加密,对资源进行加密,对数据进行加密。

这样即使应用程序的某一层被攻破,攻击者也难以获取到全部的信息。

六、代码自检为了及时发现应用程序被篡改或者攻击的行为,我们可以在代码中插入自检的逻辑。

即在应用程序的关键代码中添加一些校验和检测的代码,以便在运行时判断应用程序是否被篡改。

如果发现应用程序被篡改,可以触发相应的防护措施,比如停止运行或者报警。

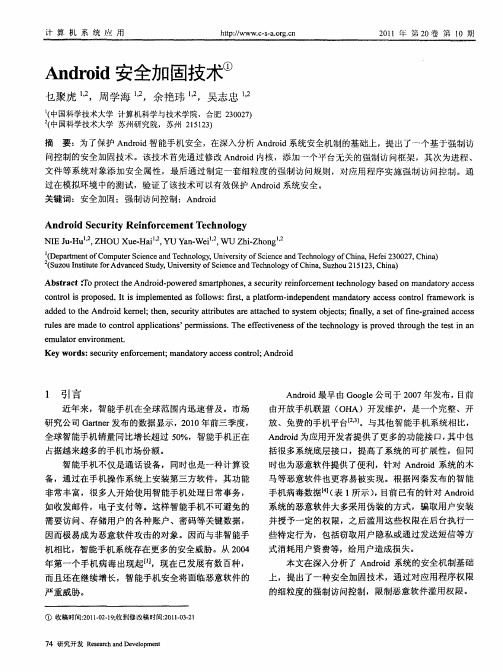

Android安全加固技术

( p r et f o u r c n e n cn l yU i rt o i c ad eh o g h a H f 3 0 7 C i ) Deat n o mp t i c ad eh o g , n e i S e e n cn l y f i , ee 2 0 2 h a m C i , n eS e T o v sy f c n T o o C n (u o s ttfr v n e td , ies f c n e n eh ooyo hn , uh u2 , hn ) S zuI tue o a cdS yUnvri o i c dT cn lg f i S z o 1 3 C ia n i Ad u y t Se a C a 1 52

1 引 言

近年来 ,智 能手 机在全球范 围内迅速普及 。市场 研究 公司 Ga nr r e 发布 的数据显示,2 1 t 0 0年前三季度 , 全球 智能手机销量 同比增长超过 5 %,智能手机正在 0 占据越来越 多的手机市场份额 。

智 能手机 不仅 是通话设备 ,同时也 是一种计算设

摘

要 :为了保 护 A dod智能手机安全 ,在深入分析 A do n ri n ri d系统安全机制的基础上 ,提 出了 一个基于强制访

问控 制的安全加 固技术 。该技术 首先通过修改 A dod内核 ,添加一个平台无关的强制 访问框架 ,其次 为进程 、 n ri

文件 等系统对象添加安全属 性,最后通过制定一套细粒度 的强制访 问规则,对应用 程序实施强制访 问控制 。通 过在模拟环境 中的测试 ,验证 了该技术可 以有效保护 A do n ri d系统安全 。

关键 词:安全加固 ;强制访 问控制 ;A dod n ri

- 1、下载文档前请自行甄别文档内容的完整性,平台不提供额外的编辑、内容补充、找答案等附加服务。

- 2、"仅部分预览"的文档,不可在线预览部分如存在完整性等问题,可反馈申请退款(可完整预览的文档不适用该条件!)。

- 3、如文档侵犯您的权益,请联系客服反馈,我们会尽快为您处理(人工客服工作时间:9:00-18:30)。

122And「oid应用安全加固关键技术研究And「o id应用安全加固关键技术研究Key Techniques of Android Security Reinforcement许泽帆林彬烯王佳耿孙宇吴东庆(仲恺农业工程学院计算科学学院,广东广州510225)摘要:通过研究A n d ro id应用的安全性问题,根据所设计的防御方案,实现了一个针对A n d ro id应用程序的安全加固软 件,该加固软件为A n d ro id应用程序提供透明的加固服务,实现应用程序的加壳,防二次打包,反动态调试等功能。

然后对一 样本进行加固实验,通过实验过程和实验结果前后对比,此方案可以能在一定程度上保护A n d ro id应用程序的安全。

关键词:Android,加固,加壳技术,安全Abstract:This paper through studies the Android security problems,according to the design of the defense scheme,the implementation of a safe reinforcement to Android application software,the strengthening software for Android applications to provide transparent reinforcement service,realize the application of packers,prevent secondary packaging,inverse dynamic de- bugging,etc,then do the same for the reinforcement of the experiment.KeywordsiAndroid/einforce^ncryption shell protection,security1问题分析及相关研究通过对原始应用进行反编译,加人恶意代码,再进行二次打 包和重新签名,再将应用放到应用市场供用户下载,进行这样的 修改不会改变应用原本的代码逻辑,但加人的恶意代码会在用 户不知不觉间窃取隐私信息。

同时,这样的二次打包技术让许多 软件开发者的利益遭到了巨大的损失,许多付费的应用被破解 后放人应用市场中,这样不利于整个A n d ro id生态系统的发展 和建设。

由于A n d ro id系统更新迅速,所以其安全保护还没有一套 特别完整和完善的方案,大都借鉴P C端的安全保护技术,各大 互联网公司如百度、腾讯、阿里、360都有加固产品,他们的加固 方案都有一些相同的地方,也有各自的特点,但大都只能起到一 定的保护作用。

本系统对现在的逆向技术进行分析,从静态防御和动态防 御两个方面,实现了一套加固方案,实现对应用加壳,防调试,从 一定程度上保护应用的安全。

2 A n d ro id应用加固软件设计2.1方案设计2.1.1静态防御2.1.1.1 D e x动态加载实现d e x的动态加载主要使用的DexClassLoader这个 类,通过编写一个外壳程序,将需要保护的d e x文件加密保存 在assets文件夹中,程序运行时外壳程序对原d e x文件进行解 密,再加载执行原d e x文件。

主要的调用过程是用DexClassLoader实例化对象 ,之后使用过 loadClass加载 目标类 ,最后 使用反射技术进一步调用想要的函数,这样就实现了对原dex 的动态加载。

2.1.1.2签名校验一般攻击者无法知道应用原本的签名,所以重新签名时只 能使用别的签名文件。

通过检测软件运行时的签名与发布时不 同,说明软件被修改过。

Android S d k里提供了运行时获取签名的方法,通过使用 PackageManager类的getPackagelnfo()方法可以获取软件的 签名,这里使用N d k去获取签名之后就与原先保存的签名的hashcode做比较,不相等就中止程序。

2.1.1.3完整性校验完整性校验是检测原始代码是否被恶意修改的重要方法,而一般A n d ro id应用程序进行的完整性校验主要是对于d e x文件。

攻击者进行代码修改和恶意代码植人一般是针对classes.d e x这个文件,所以可以在A ndroid应用运行的最开始阶段对它进行校验,校验的方法可以利用文件的c rc值进行验证。

2.1.1.4资源文件混淆资源混淆就是把a p k包里面的res/drawable/log.p n g文件改成r/d/l.p n g这种型式,让重打包者看不明白文件名的意思,同时可以减小字符串的长串,最终减小a p k体积。

2.1.2 动态防御2.1.2.1调试器检测因为android系统的大多数调试是基于P trace的。

Ptrace提供了一种父进程可以控制子进程运行,并可以检查和改变它的核心image。

p trace有一个很重要的特点:一个进程只能被一个进程调试,同时当进程被调试时他的TracerPid是不为0的,所以只要检测/proc/$pid/sta tu s中TracerP id的值,如果!=0就退出程序。

2.1.2.2模拟器检测攻击者一般会在模拟器上对目标应用程序进行动态调试,所以进一步应该对代码是否在模拟器进行检测。

1) 模拟器属性检测。

A n d ro id系统的一些属性模拟器和真 机是不同的,如设备id、im e i等,通过对当前运行环境的这些属性进行检测,判断是否在模拟器中。

2)模拟器文件检测。

在模拟器中一般存在着许多模拟器特 有的虚拟机文件,例如 “/dev/socket/qem ud”、“/dev/qe-mu赃pipe”等,所以通过在正常运行前对这些文件进行检测来判断是否在模拟器中。

2.2系统架构本安全加固方案主要分为P C端和A n d ro id端两个部分,P C端主要是对原a p k进行加密、添加加壳文件、重打包、重签名等操作。

A n d ro id端主要进行的是解密D EX文件、完整性校《工业控制计算机》2017年第30卷第10期123验、检测运行环境、动态加载解密后d e x等过程,A n d「o id端的 解密算法和签名校验使用n d k编写。

■lit图1PC端程序执行的流程•外亡■丄.J_力.+i■■件校於■,私■,懊扪-V iiJn.i. Irn图2 And「o id端程序执行的流程3功能实现本A n d「o id应用安全加固软件最主要的功能是Android 端,因为P C端只是进行一些文件的删除,添加之类的整合操 作,真正起作用的是A n d ro id端的代码,而A n d ro id端的最主要 的代码是其中的外壳程序,如果没有外壳程序,那些检测代码也 没法运行,以下外壳程序的具体实现。

代码片段1院读取加密文件,同时解密文件InputStream encryptDexIn 越getAssets〇.open(义jimi.bin义);DexP「otecto「.dec「yptDex(enc「yptDexln, decryptFile);代码片段2院初始化自定义类加载器Object currentActivityThread 越Reflnvoke.invokeStaticMethod(义an- droid.app.ActivityThread义,"currentActivityThread", new Class[]{), new Object[]{));String packageName = this.getPackageName();ArrayMap mPackages 越(ArrayMap) RefInvoke.getFieldOjbect(" android.app.ActivityThread", currentActivityThread,"mPackages"); WeakReference wr 越(WeakReference) mPackages.get(package- Name);DexClassLoader dLoader 越new DexClassLoader(decryptFile.get- Path(), odexDir.getPath(),null, (ClassLoader) RefInvoke.getFieldOjbect("android.app.LoadedApk", wr.get(), "mClassLoader"));代码片段3院反射设置lo a d a p k中加载器对象为自定义类 加载器RefInvoke.setField〇jbect("android.app.LoadedApk","mClassLoad- er",wr.get(), dLoader);代码片段4:获取源程序中的A p p lic a tio n名称 ApplicationInfo ai 越this.getPackageManager().getApplicationInfo (this.getPackageName(),PackageManager.GET_META_DATA); Bundle bundle 越ai.metaData;if (bundle !越null 驭驭bundle.containsKey (" APPLICA- TION_CLASS_NAME")) {appClassName 越bundle.getString (" APPLICA- TION_CLASS_NAME");)代码片段缘:反射生成正确的a p p lic a tio n对象Object currentActivityThread 越RefInvoke.invokeStaticMethod (义android.app.ActivityThread","currentActivityThread",new Class[演{),new Object[演{));Object mBoundApplication 越RefInvoke.getFieldOjbect ("android. app.ActivityThread",currentActivityThread,"mBoundApplication"); Object loadedApkInfo 越RefInvoke.getFieldOjbect ("android.app. ActivityThread$AppBindData",mBoundApplication,"info");代码片段6:反射设置A c tivity T h re a d中的A p p lic a tio n信息 ArrayMap mProviderMap 越(ArrayMap) RefInvoke.getFieldOjbect( 义android.app.ActivityThread" ,currentActivityThread," mProviderMap");Iterator it 越mProviderMap.valuesO.iteratorO;while (it.hasNext()) {Object providerClientRecord 越it.next();Object localProvider 越RefInvoke.getFieldOjbect("android.app.ActivityThread $ProviderClientRecord",providerClientRecord,"mLocalProvider");RefInvoke.setFieldOjbect (" android.content.ContentProvider"," mContext",localProvider,app);)这样就是实现了外壳程序,外壳的是防止静态分析的主要 手段,而防止动态调试的主要手段是检测调试器。