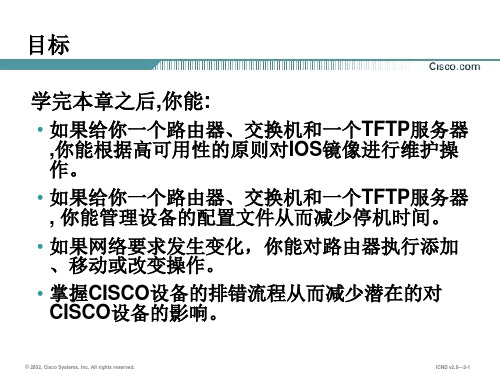

第07章管理Cisco设备

管理CISCO IOS设备

在网络中添加新设备

1. 确定管理所用的设备的IP地址.一般设置为回环接口的地址. 2. 出于管理的目的,设置控制台,辅助和VTY接口的登陆密码. 3. 请设置使能或特权密码. 4. 修改SNMP(简单网络管理协议)的团体字符串. 5. 设定接口的IP地址. 6. 按照网络要求进行设备的其他配置.

在网络中移动设备

– 需要明确被移除的设备的作用. • 与这台设备相连的哪些其他设备被一起移除? • 这种移除和重新构建是否会影响公司的安全策 略? • 这个设备是否起到了别的设备没有的作用?

– 弄清楚设备所在的新的位置是否满足要求. – 在移除之后,测试网络的连通性.

对设备进行硬件更换

• 硬件改变

interface e0 ip address 172.16.1.1 255.255.255.0

interface e1 ip address 192.168.1.1 255.255.255.0

copy run tftp 和copy tftp run 命令

wg_ro_a#copy running-config tftp Address or name of remote host []? 10.1.1.1 Destination filename [running-config]? wgroa.cfg .!! 1684 bytes copied in 13.300 secs (129 bytes/sec)

支持的特性 设备的负载 主要的用途

show

静态

低开销

收集事实 验证结果

debug

动态

高开销

观察过程 问题排错

思科CISCO设备的基本操作详解

CISCO设备的基本操作网络设备交换机、路由器、防火墙、VPN……..共同特性有智能,能识别数据报文中的控制信息,对数据进行定向转发。

交换机能识别数据帧中的MAC地址信息,在同一网段转发数据。

效率比集线器高。

默认工作在第二层。

主要用于组建局域网。

路由器能识别数据报文中的第三层信息(IP地址),在不同网段转发数据。

主要用于连接局域网和广域网。

路由器的内部组件:主板 CPU 存贮系统接口存贮系统ROM 只读存贮器基本的引导文件 1 →FLASH 闪存操作系统IOS 2 → RAM 随机存贮器 NV RAM 非易失内存配置文件 3→启动顺序寄存器的值( 注册表)正常 1 2 3 0X2102特殊 1 2 0X2142 跳过配置文件(用于密码的恢复)路由器的接口类型:Router>sh ip int briefInterface IP-Address OK? Method Status ProtocolFastEthernet0/0 unassigned YES unset administratively down downFastEthernet0/1 unassigned YES unset administratively down downSerial0/0 unassigned YES unset administratively down downSerial0/1 unassigned YES unset administratively down downSerial0/2 unassigned YES unset administratively down downSerial1/0 unassigned YES unset administratively down downSerial1/1 unassigned YES unset administratively down downSerial1/2 unassigned YES unset administratively down downSerial1/3 unassigned YES unset administratively down down一、局域网接口RJ-45 (以太网接口)100M F0/0 F0/1 fast ethernet 模块化设备2600以上1000M G0/0 G0/110G Ten3/1二、广域网接口异步串行口(用于异步拨号网络,淘汰)同步串行口( 用于DDN和帧中继网络)(铜缆)2Mserial S0 S1 S0/0 S0/1V.24 最大支持64K 淘汰V.35 可支持64k-2MPOS接口(packet over SDH)POS 1/0/0 POS 1/0/1 SDH专线(光纤)155M插槽/模块/接口2M、4M、8M、10M…. 155M…622M …2.5G…10G…40G设备的登录在网络管理中,希望这些网络设备按我们的要求去工作→指令(相关参数)控制台console 命令行网络 1. telnet 命令行2. SDM WEB页面一.控制台方式登录。

cisco设备详细配置(全)

cisco设备详细配置(全)实验一口令和主机名设置1. 口令和设备名设置添加一个交换机或一个路由器,先对交换机进行操作,双击SwitchAswitch>enpassword: ;第一次密码为空,直接回车switch#conf t ;进入全局配置模式switch(config)#hostname swa ;设置交换机名swa(config)#enable secret aaa ;设置特权加密口令为aaaswa(config)#enable password aax ;设置特权非密口令为aax swa(config)#line console 0 ;进入控制台口(Rs232)状态swa(config-line)#login ;允许登录swa(config-line)#password aa ;设置登录口令aaswa(config-line)#line vty 0 4 ;进入虚拟终端virtual ttyswa(config-line)#login ;允许登录swa(config-line)#password a ;设置登录口令aswa(config-line)#exit ;返回上一层swa(config)#exit ;返回上一层swa#sh run ;看配置信息swa#exit ;返回命令swa>enpassword: ;哪一个口令可以通过双击ROA对路由器进行与交换机类似的设置。

2. 清除口令清除交换机口令,实际中是在开机时按住交换机上的mode钮,本模拟机按Ctrl+Break。

口令请除,可以重新配置口令了。

清除路由器口令,实际中是在开机时上电时,按Ctrl+Break,本模拟机按Ctrl+Break。

参考操作如下:双击RouterA 。

先配置路由的特权口令:router>enpassword: ;第一次密码为空,直接回车router#conf t ;进入全局配置模式router(config)#enable secret aaa ;设置特权加密口令为aaa router(config)#exit ;返回router#exitrouter>enpassword:aaarouter#清除路由器的口令是在假设口令丢失情况下使用的方法,具体的操作是开机进入rommon状态,打开寄存器配置开关:router#reload ;重新启动,按Ctrl+Break rommon>rommon>confreg 0x2142 ;跳过配置,26xx 36xx 45xxrommon>reset;重新引导,等效于重开机router>enpassword:router#conf trouter(config)#enable secret bbb ;设置特权加密口令为aaa router(config)#config-register 0x2102 ;正常使用配置文件router(config)#exitrouter#exitrouter>enpassword:bbbrouter#在实际工作中一般要备份路由器的配置文件,当系统有问题时将配置文件复原。

Cisco网路设备之设定与管理

OSI參考模式

應用層 :

提供使用者介面或應用程式介面連接網路

展現層 :

負責同層協定間資料交換的格式

會議層 :

負責與展現層之間建立、管理以及結束通訊

OSI參考模式(Cont.)

傳輸層 :

定義兩個端點主機間建立連線的基本原則 提供傳輸控制協定(TCP)與使用者資料流協 定(UDP)

網路層 :

提供封包在不同網路間傳遞 定義了網路的定址方式、不同網路間傳遞方 式、子網路間的傳遞、路由的選擇…

Cisco網路設備之設定與管理 網路設備之設定與管理

台大計資中心 李美雯 Email : mli@.tw Phone : 3366-5010

大

綱

OSI參考模式的架構 Cisco路由器的操作與設定 網路環境的管理 IP資料管制

OSI參考模式之架構

應用層 Application 展現層 Presentation 會議層 Session 傳輸層 Transport 網路層 Network 資料連結層 Data Link 實體層 Physical 圖2-1 OSI參考模式

Switch(config)#hostname ccSwitch

設定IP address & gateway

ccSwitch(config)# interface vlan1 ccSwitch(config-if)# ip address 140.112.100.253 255.255.255.0 ccSwitch(config)# ip default-gateway 140.112.100.254

Switch & Router Trunking

Switch :

ccSwitch(config)# interface fa0/24 ccSwitch(config-if)# switchport mode trunk ccSwitch(config-if)# switchport trunk encapsulation

cisco cisco ISE 设备管理 使用指南说明书

设备管理•TACACS+设备管理,第1页•设备管理工作中心,第2页•设备管理部署设置,第3页•设备管理策略集,第3页•创建设备管理策略集,第4页•TACACS+身份验证设置和共享密钥,第5页•设备管理-授权策略结果,第7页•访问命令行界面以更改启用密码,第13页•配置全局TACACS+设置,第14页•从思科安全ACS将数据迁移至思科ISE,第15页•监控设备管理活动,第15页TACACS+设备管理思科ISE支持设备管理通过使用终端访问控制器访问控制系统(TACACS+)安全协议控制,来控制和审计网络设备的配置。

网络设备可以配置为向思科ISE查询对设备管理员操作所进行的身份验证和授权,并发送思科ISE的记账信息以记录操作。

它可以促进对谁可以访问哪个网络及更改关联网络设置进行精细控制。

思科ISE管理员可以创建策略集,允许在设备管理访问服务的授权策略规则中选择TACACS结果(如命令集和外壳配置文件)。

思科ISE监控节点可提供与设备管理相关的增强型报告。

“工作中心”(Work Center)菜单中包含所有设备管理页面,可作为ISE管理员的单一入手点。

思科ISE需要设备管理许可证才能使用TACACS+。

设备管理中存在两种类型的管理员•设备管理员•思科ISE管理员设备管理员是指登录到交换机、无线接入点、路由器和网关(一般通过SSH)等网络设备以执行对所管理设备进行配置和维护的用户。

思科ISE管理员可登录思科ISE,配置并协调设备管理员所登录的设备。

思科ISE 管理员是本文档的目标读者,他们可登录思科ISE 以配置相应的设置,控制设备管理员的操作。

思科ISE 管理员使用设备管理功能(在思科ISE GUI 中,单击菜单图标(),然后选择工作中心(Work Centers)>设备管理(Device Administration))来控制和审核网络设备的配置。

设备可配置为使用终端访问控制器访问控制系统(TACACS)安全协议来查询思科ISE 服务器。

思科网络设备安全管理方案

思科网络设备安全管理方案简介网络设备的安全管理是现代企业中非常重要的一项工作。

思科作为全球领先的网络设备供应商,提供了一系列的网络设备安全管理解决方案。

本文将介绍思科网络设备安全管理的基本原则、主要措施和常见工具。

基本原则在实施思科网络设备安全管理方案之前,我们首先需要明确一些基本原则。

1.身份验证:只有经过身份验证的用户才能获得访问网络设备的权限。

2.防火墙保护:在网络设备与外部网络之间设置防火墙,限制对设备的非授权访问。

3.访问控制:通过实施访问控制列表(ACL)和安全策略,控制对网络设备的访问和行为。

4.漏洞管理:及时修复网络设备中的漏洞,确保设备的安全性。

主要措施1. 设备身份管理思科网络设备安全管理方案的第一步是设备身份管理。

这包括以下几个方面:•设备认证:在设备上配置强密码,并定期更改密码以确保设备的安全。

•设备授权:通过设备授权机制,只允许经过授权的设备连接到网络。

•设备准入控制:使用802.1X等技术,确保只有通过身份验证的设备能够访问网络。

2. 数据加密数据加密是思科网络设备安全管理的关键措施之一。

它可以保护设备与其他设备之间的通信安全,防止数据被未经授权的人员截获和篡改。

思科提供了多种加密协议,如IPSec和SSL/TLS,可以在设备之间建立安全的加密通道。

除了设备之间的通信,思科还提供了对设备上存储的数据进行加密的功能,确保设备在遭到盗窃或非授权访问时不会泄露重要数据。

3. 内容过滤和防病毒为了保护网络设备免受恶意软件和网络攻击的侵害,思科网络设备安全管理方案提供了内容过滤和防病毒功能。

内容过滤技术可以检测和阻止设备上传输的恶意代码和未经授权的应用程序。

思科的网络防火墙设备可以配置内容过滤规则,对入站和出站的数据进行检查。

思科还提供了防病毒功能,可以对设备进行实时的病毒扫描和防护。

通过定期更新病毒库,确保设备能够及时识别和阻止最新的病毒威胁。

4. 安全审计和日志管理安全审计和日志管理是确保网络设备安全管理有效性的重要环节。

Cisco设备的配置管理方法

Cisco设备的配置管理方法简述1、设备登录CISCO设备常用的登录方法有超级终端和Telnet两种。

使用超级终端管理,需要先将Console线缆把计算机的9针串口和CISCO设备的CONSOLE口连接,然后使用超级终端程序进行管理。

Telnet方式需要在DOS模式或运行模式下输入以下命令:Telnet (目标设备IP地址)2、Cisco设备的几种工作模式Cisco设备的常用工作模式有:CISCO〉普通用户模式,只有一些简单的浏览功能CISCO# 特权用户模式,具有全部的管理功能CISCO(CONFIG)# 配置模式,可以对设备进行配置管理CISCO(CONFIG-IF)# 接口配置模式,可以对接口进行配置下面介绍以下如何在各种模式间切换。

用户TELNET到设备后,输入密码即可进入普通用户模式。

在普通用户模式下输入ENABLE命令,,输入密码后,即可进入特权用户模式。

CISCO〉enableCISCO#在特权用户模式下输入configure terminal命令,即可进入配置模式。

CISCO#configure terminalCISCO(CONFIG)#在配置用户模式下输入interface (接口名)命令,即可进入接口配置模式。

CISCO(CONFIG)#interface Ethernet 0CISCO(CONFIG-IF)#从模式中退回,使用exit命令。

3、Cisco设备的密码设置方法下面以Telnet方式举例说明。

1.登陆到Cisco设备;在MS-DOS下C:\>telnet (目标设备IP地址)输入telnet密码进入普通用户模式2.进入特权用户模式CISCO>enable输入密码进入特权用户模式3.进入配置模式CISCO#configure terminalCISCO(CONFIG)#4.修改特权用户密码CISCO(CONFIG)#enable secret (新密码)5.进入telnet线路CISCO(CONFIG)#line vty 0 4CISCO(CONFIG-line)#6.修改telnet密码CISCO(CONFIG-line)#password (新密码)7.添加用户并设置密码CISCO(CONFIG)#user (用户名) password (密码)。

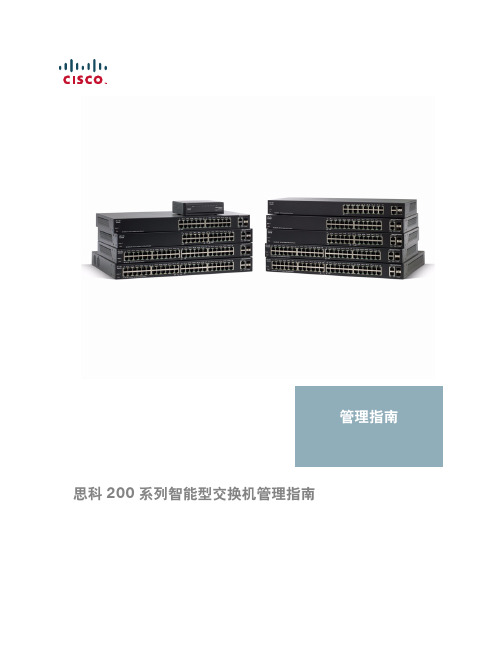

思科Cisco 200 系列智能型交换机管理指南

管理指南思科 200 系列智能型交换机管理指南目录目录2第 1章:使用入门1启动基于 Web 的交换机配置实用程序1交换机配置快速入门4接口命名约定5窗口导航5第 2章:查看统计信息9查看以太网接口9查看 Etherlike 统计信息10查看 802.1X EAP 统计信息11管理 RMON12第 3章:管理系统日志15设置系统日志设置15设置远程记录设置17查看内存日志18第 4章:管理系统文件20系统文件类型20升级/备份固件/语言22下载或备份配置或日志24查看配置文件属性27复制配置文件27DHCP 自动配置28第 5章:一般管理信息32交换机型号32系统信息33重启交换机35监控风扇状态和温度36定义空闲会话超时37Ping 主机37第 6章:系统时间39系统时间选项39SNTP 模式41配置系统时间41第 7章:管理设备诊断48测试铜缆端口48显示光纤模块状态50配置端口和 VLAN 镜像51查看 CPU 利用率和安全的核心技术52第 8章:配置发现54配置 Bonjour 发现54LLDP 和 CDP55配置 LLDP56配置 CDP73第 9章:端口管理80配置端口80设置基本的端口配置81配置链路聚合83配置绿色以太网89第 10章:智能端口95概述95什么是智能端口96智能端口类型96智能端口宏98宏失败和重置操作99智能端口功能如何运作100自动智能端口100错误处理103默认配置104与其他功能的关系和向后兼容性104常见智能端口任务104使用基于 Web 的界面配置智能端口106内置智能端口宏110第 11章:管理以太网供电设备122交换机上的 PoE122配置 PoE 属性124配置 PoE 功率、优先级和类别125第 12章: VLAN 管理128 VLAN128配置默认 VLAN 设置 130创建 VLAN131配置 VLAN 接口设置133定义 VLAN 成员关系134语音 VLAN137第 13章:配置生成树协议148 STP 模式148配置 STP 状态和全局设置149定义生成树接口设置150配置快速生成树设置152第 14章:管理 MAC 地址表154配置静态 MAC 地址154管理动态 MAC 地址155第 15章:配置组播转发157组播转发157定义组播属性160添加 MAC 组地址161添加 IP 组播组地址162配置 IGMP Snooping164MLD Snooping165查询 IGMP/MLD IP 组播组167定义组播路由器端口168定义“全部转发”组播169定义未注册的组播设置170第 16章:配置 IP 信息171管理与 IP 接口171配置 ARP181域名系统182第 17章:配置安全185定义用户186配置 RADIUS188配置管理访问验证190定义管理访问方法191配置 TCP/UDP 服务195定义风暴控制196配置端口安全197配置 802.1X199DoS 防护204第 18章:使用 SSL 功能206 SSL 概述206默认设置和配置206SSL 服务器验证设置207第 19章:安全敏感数据209简介209SSD 规则210SSD 属性214配置文件216SSD 管理通道220菜单 CLI 和密码恢复221配置 SSD221第 20章:配置服务质量224 QoS 功能和组件225配置 QoS - 一般226管理 QoS 统计信息2331使用入门本节介绍了基于 Web 的配置实用程序,具体包括以下主题:•启动基于 Web 的交换机配置实用程序•交换机配置快速入门•接口命名约定•窗口导航启动基于 Web 的交换机配置实用程序本节介绍了如何导航基于 Web 的交换机配置实用程序。

管理CISCO IOS设备共20页文档

© 2002, Cisco Systems, Inc. All rights reserved.

ICND v2.0—2-1

Cisco IOS 文件系统和设备

© 2002, Cisco Systems, Inc. All rights reserved.

ICND v2.0—2-2

管理Cisco IOS 镜像

© 2002, Cisco Systems, Inc. All rights reserved.

ICND v2.0—2-4

为IOS软件创建备份

• 虽然FLASH是很可靠的存储物,但为防止万一,还是备份出来比较可靠.

© 2002, Cisco Systems, Inc. All rights reserved.

ICND v2.0—2-7

Cisco IOS 的拷贝命令

• NVRAM • Terminal • TFTP server • Erase start

© 2002, Cisco Systems, Inc. All rights reserved.

ICND v2.0—2-8

Cisco IOS 拷贝命令举例

思科Cisco路由器怎么管理

思科Cisco路由器怎么管理思科cisco依靠自身的技术和对网络经济模式的深刻理解,使其成为了网络应用的成功实践者之一,其制造的路由器也是全球顶尖的,那么你知道思科Cisco路由器怎么管理吗?下面是店铺整理的一些关于思科Cisco路由器怎么管理的相关资料,供你参考。

思科Cisco路由器管理方式一:把辅助端口作为后备的控制台端口众所周知,辅助端口其功能跟控制台端口一致。

但是,其默认情况下,使不能够用作第二控制台端口的。

这主要是因为控制台端口与辅助端口其端口的形状不同,所以不能够通用。

但是,有时候,如控制台端口出现故障或者出于其他方面的原因,我们往往需要把辅助端口当作控制台端口来使用。

其实,这也是一件很容易办到的事情。

我不知道大家怎么样,反正在笔者的工具箱中有一条特殊的电缆。

利用这条电缆就可以把辅助端口的接口类型转化为配置端口的接口类型。

这种电缆在市场上基本上都可以买到。

网络管理员若觉得有这个需要,也可以去配一根,以防不时之需。

在实际工作中,我们还往往将自己的笔记本电脑的串口通过专用的配置连接线与路由器的辅助端口直接相连,进行路由器的配置与维护。

思科Cisco路由器管理方式二:为辅助端口设置独立的密码,以提高路由器的安全性通过上面的描述,我们知道,辅助端口可以起到跟控制台端口相同的作用。

所以,当辅助端口的密码泄露,被人远程拨号连接到路由器的话,那么对于企业网络的打击石致命的。

所以,Cisco路由器为了提高本身的安全性,为辅助端口独立的设置了口令管理。

故网络管理员在口令设置中,最好不要跟其他口令相同。

否则的话,会降低路由器本身的安全性。

总之,辅助端口在路由器管理中,具有举足轻重的作用。

一般情况下,只有在路由器刚开始配置的时候需要用到控制台端口。

而等到后续的网络维护与路由器一般故障排除的过程中,往往都是通过辅助端口来完成的。

所以,辅助端口是路由器管理中的一个好帮手。

思科Cisco路由器管理方式三:把辅助端口当作异步串行接口使用在有些路由器上,么有配置异步串行接口。

2024年Cisco交换机培训教程(目录版)

Cisco交换机培训教程(目录版)Cisco交换机培训教程引言:随着网络技术的不断发展,交换机作为网络设备的核心组件之一,扮演着至关重要的角色。

Cisco作为全球领先的网络安全解决方案提供商,其交换机产品在市场上具有广泛的应用。

本教程旨在为读者提供关于Cisco交换机的基本知识和操作技巧,帮助读者更好地理解和应用Cisco交换机。

第一章:Cisco交换机简介1.1交换机的基本概念交换机是一种网络设备,用于在局域网(LAN)中连接多个网络设备,如计算机、打印机等。

其主要功能是根据MAC地质,将数据包从一个端口转发到另一个端口,实现设备之间的通信。

1.2Cisco交换机系列Cisco提供了多种交换机系列,包括CiscoCatalyst系列、CiscoNexus系列等。

每个系列都有其独特的特点和适用场景。

本教程将主要介绍CiscoCatalyst系列交换机。

第二章:Cisco交换机的安装和配置2.1交换机的安装在安装Cisco交换机之前,需要准备好相应的设备,包括交换机、网线、电源线等。

安装过程包括将交换机放置在机架上,连接电源线和网线,然后进行开机启动。

2.2交换机的配置交换机的配置可以通过命令行接口(CLI)进行。

需要通过串口或网络连接到交换机,然后输入用户名和密码进行登录。

在CLI 中,可以执行各种命令进行交换机的配置,包括配置端口、VLAN、路由等。

第三章:Cisco交换机的管理3.1SNMP管理简单网络管理协议(SNMP)是一种用于网络设备管理的标准协议。

通过SNMP,可以远程监控和管理交换机,包括获取设备信息、配置参数、性能指标等。

3.2CLI管理CLI是交换机配置和管理的主要方式。

通过CLI,可以执行各种命令进行交换机的配置和管理。

熟练掌握CLI命令是进行交换机管理的基础。

3.3Web管理除了CLI,Cisco交换机还支持通过Web界面进行管理。

通过Web界面,可以直观地查看和配置交换机的各种参数,方便用户进行操作。

操作与配置CiscoIOS设备

n 应用程序设计者 负责编写访问数据库的应用程 序,使得用户可以很友好的使用数据库.

n 普通用户 只需操作应用程序来访问所需要查询 的数据,不需要关心数据库地具体格式及其维护和 管理等问题.

操作与配置CiscoIOS设备

操作与配置CiscoIOS设备

操作与配置CiscoIOS设备

n 层次型数据库模型 层次型数据库模型采用树状结构,依据数

据的不同类型,将数据分门别类,存储在不同的 层次之下.

n 优点: 数据结构很类似于金字塔,不同层次 之间的关联性直接而且简单.

n 缺点: 由于数据纵向发展,横向关系难以建 立,数据可能会重复出现,造成管理维护的不便.

操作与配置CiscoIOS设备

关系数据的模型

n 关系数据库由多个表以及其他的数据库 对象组成的,表之间因为某些字段的相关 性而产生关联.

出版社表

* 出版社编 号

出版社名 称

地址 邮编

图书表

* 图书编号 图书名称 作者编号 出版社编

号 出版日期

作者表

*作者编 号

姓名 性别 年龄

注:带有*的为主健

操作与配置CiscoIOS设备

操作与配置CiscoIOS设备

操作与配置CiscoIOS设备

操作与配置CiscoIOS设备

操作与配置CiscoIOS设备

数据库系统(DBS):

数据库(DB)和数据库管理系统(DBMS)

的联合系统.

用户

用户

用户

数据库操作

数据库操作

操作系统

数据字典

数据库数据

数据文件数据

2024版管理Cisco设备培训教程

REPORTING

2024/1/25

11

密码安全与加密技术

01

密码安全最佳实践

介绍如何设置强密码、定期更换密码以及避免使用容易被猜到的密码。

2024/1/25

02

加密技术基础

解释加密技术的原理,包括对称加密和非对称加密,以及常见的加密算

法如AES和RSA。

03

Cisco设备上的加密应用

可监控网络设备的性能,包括路由器、交换机、服务器等。

2024/1/25

PRTG Network Monitor

功能强大的网络监控工具,支持SNMP、WMI、NetFlow等多种协议。

20

故障诊断与排除方法

2024/1/25

查看设备状态指示灯 通过设备面板上的指示灯判断设备状态及网络连接情况。

使用命令行接口(CLI) 通过CLI执行命令,查看设备配置、接口状态、路由表等 信息,进行故障诊断。

03

IPv6路由协议

介绍适用于IPv6网络的路由协议, 如OSPFv3、EIGRP for IPv6和 BGP4+等。

2024/1/25

24

MPLS VPN技术及应用

2024/1/25

MPLS基本原理

阐述MPLS网络的基本构成、标签分发协议(LDP)以及标 签交换路径(LSP)的建立过程。

MPLS VPN架构与实现

02

无线网络安全

详细讲解WLAN的安全问题以及相应的解决措施,如WPA2 加密、802.1X认证和MAC地址过滤等。

03

无线网络的规划与优化

探讨无线网络的规划、设计、实施和优化过程,包括信号覆 盖、干扰管理、负载均衡和QoS保障等。

CiscoACS网络安全设备管理

CiscoACS网络安全设备管理一、网络设备安全管理需求概述就北京中行网络布局来看,网络的基础设施现包含几百个网络设备。

在网络上支撑的业务日益关键,对网络安全与可靠性要求更为严格。

能够预测的是,大型网络管理需要多种网络管理工具协调工作,不一致的网络管理协议、工具与技术将各尽其力,同时发挥着应有的作用。

比如:关于TeInet 网络管理手段。

有些人可能会认为,今后这些传统的设备管理手段,会减少使用甚或者完全消失。

但实际上,TeInet命令行设备管理仍因其速度、强大功能、熟悉程度与方便性而广受欢迎。

尽管其他网络设备管理方式中有先进之处,基于Telnet的管理在未来依然会是一种常用管理方式。

随着BOC网络设备数量的增加,为维持网络运作所需的管理员数目也会随之增加。

这些管理员隶属于不一致级别的部门,系统管理员结构也比较复杂。

网络管理部门现在开始熟悉,假如没有一个机制来建立整体网络管理系统,以操纵什么管理员能对什么设备执行什么命令,网络基础设施的安全性与可靠性问题是无法避免的。

二、设备安全管懂得决之道建立网络设备安全管理的首要出发点是定义与规划设备管理范围,从这一点我门又能够发现,网络设备安全管理的重点是定义设备操作与管理权限。

关于新增加的管理员,我们并不需要对个体用户进行权限分配,而是通过分配到相应的组中,继承用户组的权限定义。

通过上面的例子,我们能够发现网络安全管理的核心问题就是定义下列三个概念:设备组、命令组与用户组。

设备组规划了设备管理范围;命令组制定了操作权限;用户组定义了管理员集合。

根据BOC的设备管理计划,将它们组合在一起,构成BoC所需要的设备安全管理结构。

安全设备管理包含身份验证Authentication>授:权Authorisation与记帐Accounting三个方面的内容。

比如:管理员需要通过远程Login或者是本地Login 到目标设备,能否进入到设备上,首先要通过严格的身份认证;通过身份验证的管理员能否执行相应的命令,要通过检查该管理员的操作权限;管理员在设备上的操作过程,能够通过记帐方式记录在案。

Cisco交换机的配置与管理

Cisco/H3C交换机配置与管理交换机的配置一直以来是非常神秘的,不仅对于一般用户,对于绝大多数网管人员来说也是如此,同时也是作为网管水平高低衡量的一个重要而又基本的标志。

这主要在两个原因,一是绝大多数企业所配置的交换机都是桌面非网管型交换机,根本不需任何配置,纯属"傻瓜"型,与集线器一样,接上电源,插好网线就可以正常工作;另一方面多数中、小企业老总对自己的网管员不是很放心,所以即使购买的交换机是网管型的,也不让自己的网管人员来配置,而是请厂商工程师或者其它专业人员来配置,所以这些中、小企业网管员也就很难有机会真正自己动手来配置一台交换机。

交换机的详细配置过程比较复杂,而且具体的配置方法会因不同品牌、不同系列的交换机而有所不同.所以,我们不可能通晓所有交换机的配置和管理方法,我们懂得通用配置方法就行,有了这些通用配置方法,我们就能举一反三,融会贯通。

本文精选的提问与专家解答,以供大家学习参考。

Q:最近用过一台S1550设备,是H3C的,连接上层的cisco3750,3750设置了TRUNK工作方式,H3C的S1550也同样设置了此工作模式,结果一切正常,VLAN信息被传递过来了。

操作过程中,遇到一个问题,我知道是连接造成的,但我想知道它的原理。

就是把交换机S1550任意两个接口,用直连的线连接,那么此台设备就会"死机"?死机的现象是:此台交换机下层连接的所有无线AP无线接入点都停止了工作。

原理是什么?A:如果你没有新划分VLAN的话,则一个交换机上的所有端口都是在同一个VLAN中,共用一个VLAN虚拟接口。

如果你把同一个交换机的同一VLAN的两个端口直接连接,就相当于把同一块网卡用一条网线直接连接到两个网络接口(假设网卡上有两个接口),结果很显然就是造成一个内部的死循环,IP地址冲突(因为此时源IP地址和目的IP地址是一样的),数据发送不出去。

对于设备的理解可能是硬件存在物理性的短路故障中,电流加大,致使网络设备都停止工作。

- 1、下载文档前请自行甄别文档内容的完整性,平台不提供额外的编辑、内容补充、找答案等附加服务。

- 2、"仅部分预览"的文档,不可在线预览部分如存在完整性等问题,可反馈申请退款(可完整预览的文档不适用该条件!)。

- 3、如文档侵犯您的权益,请联系客服反馈,我们会尽快为您处理(人工客服工作时间:9:00-18:30)。

1999, Cisco Systems, Inc.

CDP

CDP

CDP

show cdp

ICND—5-4

使用 CDP

交换机A 交换机 路由器A 路由器 S0 10.3.3.2 10.3.3.1 10.1.1.1 S1 10.1.1.2 10.2.2.1 10.2.2.2 路由器B 路由器 交换机B 交换机

POST show version ROM monitor 控制台

Mini IOS

存放完成基本功能的微代码

1999, Cisco Systems, Inc.

ICND—5-12

确认当前的配置寄存器值

wg_ro_a#show version Cisco Internetwork Operating System Software IOS (tm) 2500 Software (C2500-JS-L), Version 12.0(3), RELEASE SOFTWARE (fc1) Copyright (c) 1986-1999 by cisco Systems, Inc. Compiled Mon 08-Feb-99 18:18 by phanguye Image text-base: 0x03050C84, data-base: 0x00001000 ROM: System Bootstrap, Version 11.0(10c), SOFTWARE BOOTFLASH: 3000 Bootstrap Software (IGS-BOOT-R), Version 11.0(10c), RELEASE SOFTWARE (fc1) wg_ro_a uptime is 20 minutes System restarted by reload System image file is "flash:c2500-js-l_120-3.bin" --More-Configuration register is 0x2102

1999, Cisco Systems, Inc.ICND—5-3

用CDP发现直接相邻的设备 发现直接相邻的设备

CDP运行在使用 运行在使用10.3或更新 运行在使用 或更新 版Cisco IOS的路由器以及 的路由器以及 Cisco 交换机和集线器上

能获取的信息包括: 能获取的信息包括 设备名 对应各协议的地址 端口名 角色特征

是一个提供关于直接相连的交换机、路由器和其它Cisco 是一个提供关于直接相连的交换机、路由器和其它 设备的综合信息的专有工具 CDP 能够发现直接相邻的设备而不管这些设备所运行的 是什么协议栈 物理介质必须能够支持 物理介质必须能够支持Subnetwork Access Protocol (SNAP)

Router#configure terminal Router(config)#config-register 0x2102 [Ctrl-Z] Router#reload

设定配置寄存器的值

Router#configure terminal Router(config)#config-register 0x2102 [Ctrl-Z] Router#reload

配置寄存器的 2, 1和0位是启动选项位 配置寄存器的3, 和 位是启动选项位

配置寄存器启动选项部分 的值 0x0 0x1 含义

RouterA#sh cdp neighbors Capability Codes: R - Router, T - Trans Bridge, B - Source Route Bridge S - Switch, H - Host, I - IGMP, r - Repeater Device ID Local Intrfce RouterB Ser 0 SwitchA0050BD855780 Eth 0 Holdtme 148 167 Capability Platform Port ID R 2522 Ser 1 TS 1900 2

1999, Cisco Systems, Inc.

ICND—5-10

路由器内部组件

NVRAM RAM 配置寄存器

ROM 端口 Flash

1999, Cisco Systems, Inc.

ICND—5-11

ROM 功能

ROM

Bootstrap

进入ROM monitor模式 进入 模式 (人工启动时用 b 命令 人工启动时用 命令) 自动从ROM启动 启动 自动从 (提供完整 提供完整IOS的一个子集 的一个子集) 提供完整 的一个子集

1999, Cisco Systems, Inc.

ICND—5-16

设定配置寄存器的值

配置寄存器的 2, 1和0位是启动选项位 配置寄存器的3, 和 位是启动选项位

1999, Cisco Systems, Inc.

ICND—5-14

设定配置寄存器的值

Router#configure terminal Router(config)#config-register 0x2102 [Ctrl-Z] Router#reload

1999, Cisco Systems, Inc.

ICND—5-2

CDP协议 协议 Cisco Discovery Protocol

上层地址 Cisco专有的链路层 专有的链路层 协议 介质必须能够支持 SNAP TCP/IP Novell IPX AppleTalk Others CDP能 发现并显示关于直接相连的 能 发现并显示关于直接相连的Cisco设备的 设备的 信息 LANs 帧中继 ATM Others

配置寄存器的 2, 1和0位是启动选项位 配置寄存器的3, 和 位是启动选项位

配置寄存器启动选项部分 的值 0x0 含义

进入ROM monitor模式 进入 模式 (人工启动时用 b 命令 人工启动时用 命令)

1999, Cisco Systems, Inc.

ICND—5-15

第七章 管理Cisco Cisco设备 管理Cisco设备

1999, Cisco Systems, Inc.

5-1

本章目标

通过本章的学习,您应该掌握以下内容 通过本章的学习,您应该掌握以下内容:

获取直接相邻设备的信息 获取远程设备的信息 清楚配置文件和 清楚配置文件和IOS映象文件被加载的位置和过程 映象文件被加载的位置和过程

1999, Cisco Systems, Inc.

ICND—5-5

使用show cdp neighbor 命令 使用

交换机A 交换机 路由器A 路由器 S0 10.3.3.2 10.3.3.1 10.1.1.1 S1 10.1.1.2 10.2.2.1 10.2.2.2 路由器B 路由器 交换机B 交换机

RouterA#sh cdp traffic CDP counters : Packets output: 56, Input: 38 Hdr syntax: 0, Chksum error: 0, Encaps failed: 3 No memory: 0, Invalid packet: 0, Fragmented: 0

测试对远端设备的连接性和路径

1999, Cisco Systems, Inc.

ICND—5-9

路由器加电/启动顺序 路由器加电 启动顺序

加电自检 (POST) 加载并运行启动引导微代码 寻找IOS映象文件 寻找IOS映象文件 加载 加载IOS映象文件 映象文件 寻找配置文件 加载配置文件 正常运行

RouterA#sh cdp entry * ------------------------Device ID: RouterB Entry address(es): IP address: 10.1.1.2 Platform: cisco 2522, Capabilities: Router Interface: Serial0, Port ID (outgoing port): Serial1 Holdtime : 168 sec Version : Cisco Internetwork Operating System Software IOS (tm) 2500 Software (C2500-JS-L), Version 12.0(3), RELEASE SOFTWARE (fci) Copyright (c) 1986-1999 by cisco Systems, Inc. Compiled Mon 08-Feb-99 18:18 by phanguye

RouterA#sh cdp ? entry Information for specific neighbor entry interface CDP interface status and configuration neighbors CDP neighbor entries traffic CDP statistics <cr> RouterA(config)#no cdp run RouterA(config)#interface serial0 RouterA(config-if)#no cdp enable

用命令show version所显示的配置寄存器值 用命令 所显示的配置寄存器值

1999, Cisco Systems, Inc.

ICND—5-13

设定配置寄存器的值

Router#configure terminal Router(config)#config-register 0x2102 [Ctrl-Z] Router#reload

交换机A同时也显示其 交换机 同时也显示其Mac地址 同时也显示其 地址

1999, Cisco Systems, Inc.